تكوين التحقق من مصادقة ويب واستكشاف أخطاء تصفية MAC وإصلاحها

خيارات التنزيل

-

ePub (3.3 MB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يصف هذا المستند تكوين مصادقة الويب المحلية واستكشاف أخطائها وإصلاحها والتحقق من صحتها على ميزة "فشل تصفية MAC" باستخدام ISE للمصادقة الخارجية.

المتطلبات الأساسية

تكوين ISE لمصادقة MAC

بيانات اعتماد المستخدم الصالحة التي تم تكوينها على ISE/Active Directory

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

فهم أساسي للتنقل عبر واجهة مستخدم ويب لوحدة التحكم

السياسة، ملف تعريف WLAN وتكوين علامات النهج

تكوين سياسة الخدمة على ISE

المكونات المستخدمة

9800 WLC، الإصدار 17.12.2

نقطة الوصول C9120 AXI AP

المحول 9300 Switch

ISE الإصدار 3.1.0.518

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

تعمل ميزة مصادقة الويب "على مرشح فشل MAC" كآلية إحتياطية في بيئات WLAN التي تستخدم كل من مصادقة MAC ومصادقة الويب.

- آلية النسخ الاحتياطي: عندما يحاول العميل الاتصال بشبكة WLAN بمرشح MAC مقابل خادم RADIUS خارجي (ISE) أو خادم محلي ويفشل في المصادقة، فإن هذه الميزة تقوم تلقائيا ببدء مصادقة ويب للطبقة 3.

- المصادقة الناجحة: في حالة مصادقة العميل بنجاح من خلال عامل تصفية MAC، يتم تجاوز مصادقة الويب، مما يسمح للعميل بالاتصال مباشرة بشبكة WLAN.

- تجنب الفواصل: تساعد هذه الميزة على منع حالات الانفصال التي يمكن أن تحدث بخلاف ذلك بسبب حالات فشل مصادقة مرشح MAC.

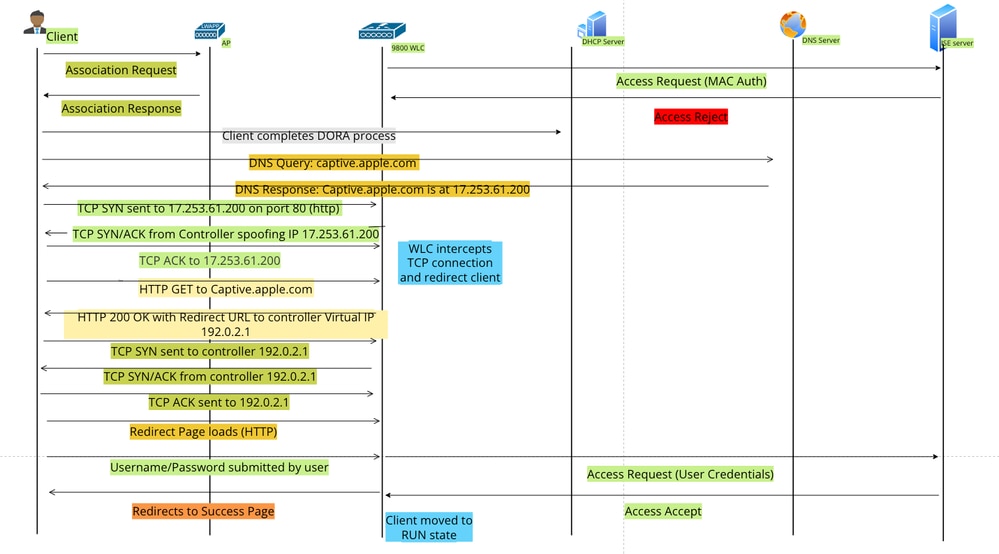

تدفق مصادقة الويب

تدفق مصادقة الويب

التكوين

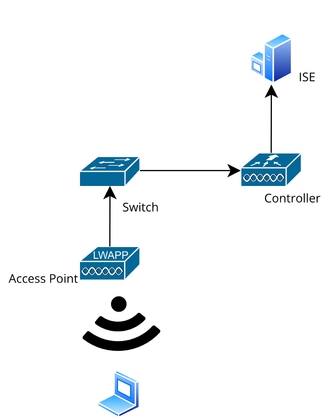

الرسم التخطيطي للشبكة

طوبولوجيا الشبكة

طوبولوجيا الشبكة

التكوينات

تكوين معلمات ويب

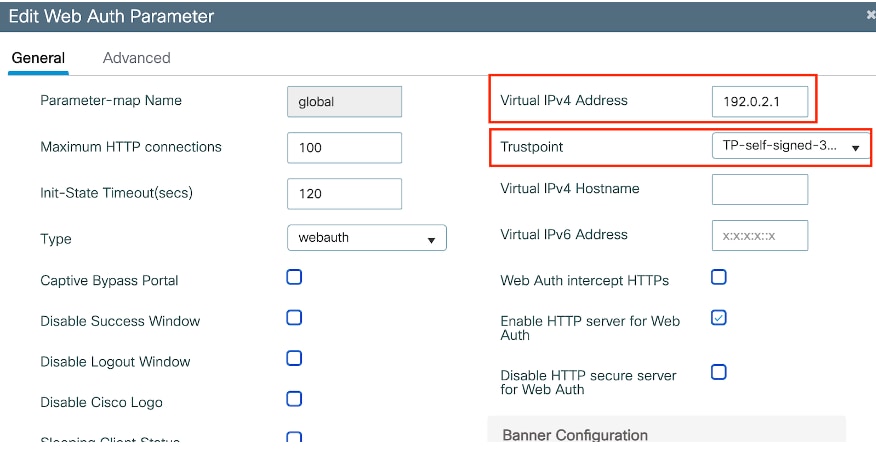

انتقل إلى التكوين > الأمان > مصادقة الويب وحدد خريطة المعلمة العمومية

تحقق من تكوين IP الظاهري وTrustPoint من خريطة المعلمات العامة. ترث كافة ملفات تعريف معلمات مصادقة ويب المخصصة تكوين IP الظاهري و TrustPoint من خريطة المعلمات العمومية.

ملف تعريف معلمة مصادقة ويب العمومية

ملف تعريف معلمة مصادقة ويب العمومية

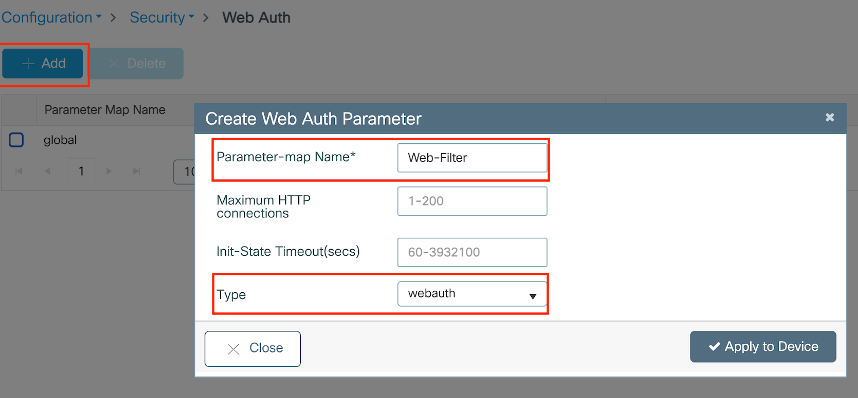

الخطوة 1: حدد "إضافة" لإنشاء خريطة معلمة مصادقة ويب مخصصة. أدخل اسم ملف التعريف واختر الكتابة ك "WebAuth".

ملف تعريف معلمة مصادقة الويب

ملف تعريف معلمة مصادقة الويب

إذا كان عملاؤك يحصلون أيضا على عنوان IPv6، فيجب عليك أيضا إضافة عنوان IPv6 ظاهري في خريطة المعلمات. إستخدام IP في نطاق الوثائق 2001:db8:/32

إذا حصل عملاؤك على عنوان IPv6، فمن المحتمل أن يحاولوا الحصول على إعادة توجيه مصادقة ويب HTTP في الإصدار 6 وليس الإصدار 4، وهو ما يجعلك بحاجة إلى تعيين الإصدار السادس من بروتوكول الإنترنت (IPv6) الظاهري أيضا.

CLI تشكيل:

parameter-map type webauth Web-Filter

type webauth

تكوين ملف تعريف النهج

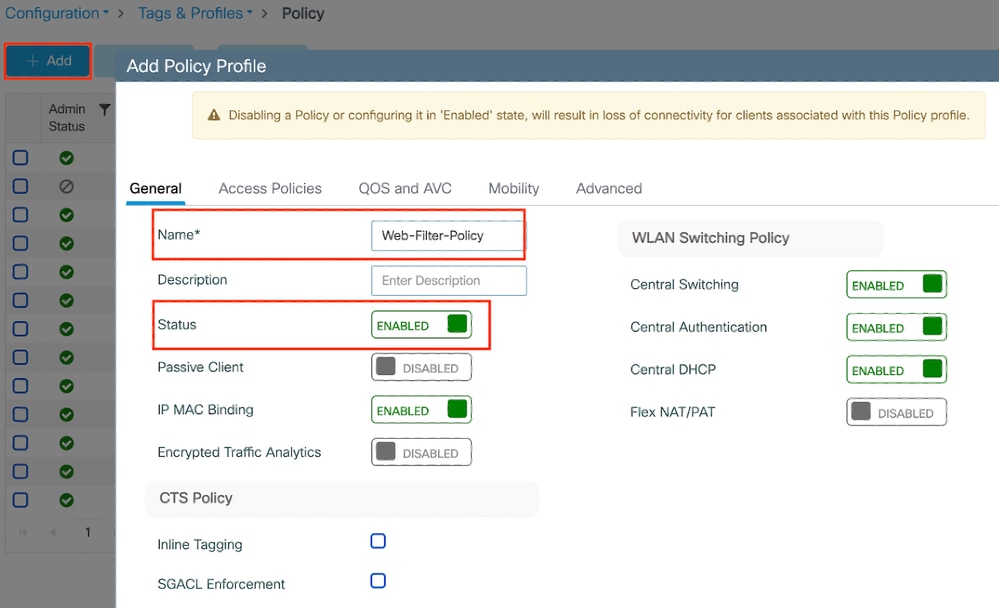

الخطوة 1: إنشاء ملف تعريف نهج

انتقل إلى التكوين > العلامات وملفات التعريف > السياسة. حدد "إضافة". في علامة التبويب عام، قم بتعيين اسم لملف التخصيص وقم بتمكين تبديل الحالة.

ملف تعريف النهج

ملف تعريف النهج

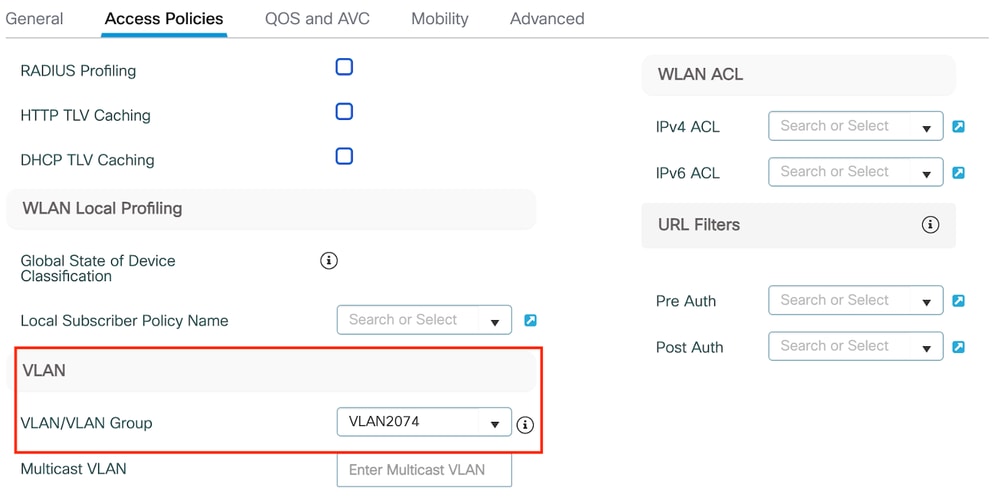

الخطوة 2:

تحت علامة التبويب سياسات الوصول، أختر شبكة VLAN الخاصة بالعميل من القائمة المنسدلة لقسم شبكة VLAN.

علامة تبويب نهج الوصول

علامة تبويب نهج الوصول

CLI تشكيل:

wireless profile policy Web-Filter-Policy

vlan VLAN2074

no shutdown

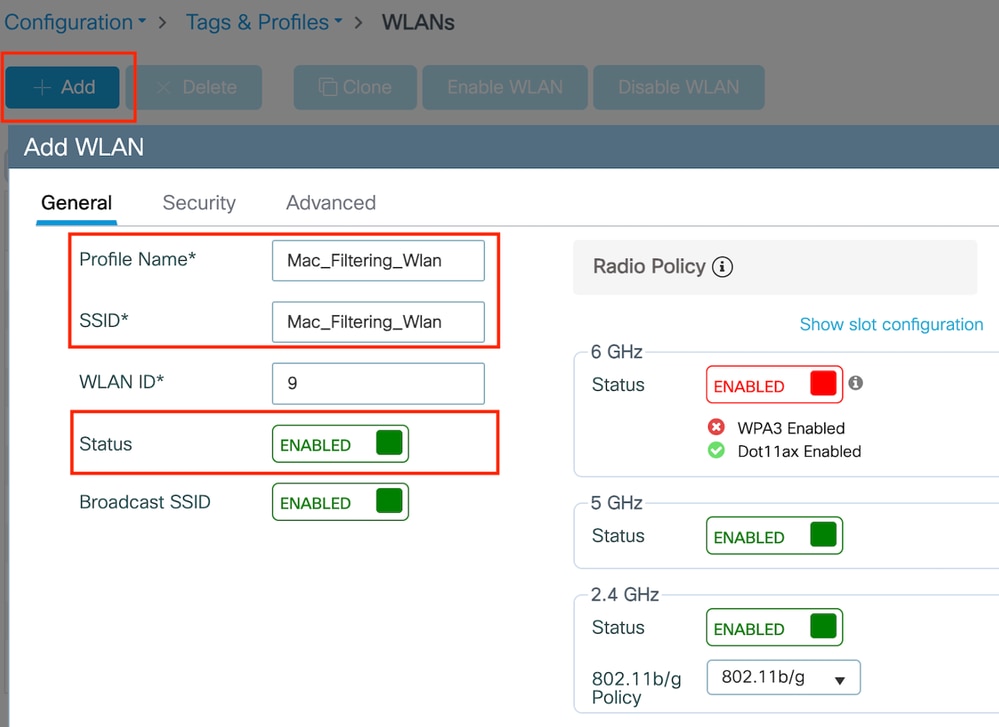

تكوين ملف تعريف WLAN

الخطوة 1: انتقل إلى التكوين > العلامات والتوصيفات > شبكات WLAN. حدد "إضافة" لإنشاء توصيف جديد. قم بتعريف اسم توصيف واسم SSID، وقم بتمكين حقل الحالة.

ملف تعريف WLAN

ملف تعريف WLAN

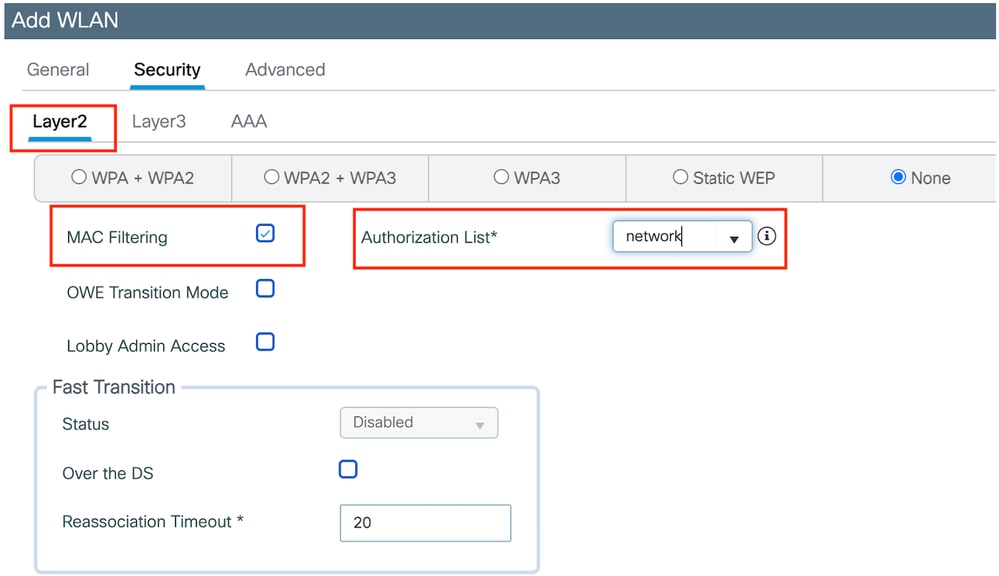

الخطوة 2: تحت علامة التبويب تأمين، قم بتمكين خانة الاختيار "تصفية Mac" وقم بتكوين خادم RADIUS في قائمة التخويل (ISE أو الخادم المحلي). يستخدم هذا الإعداد ISE لكل من مصادقة Mac ومصادقة الويب.

أمان طبقة WLAN 2

أمان طبقة WLAN 2

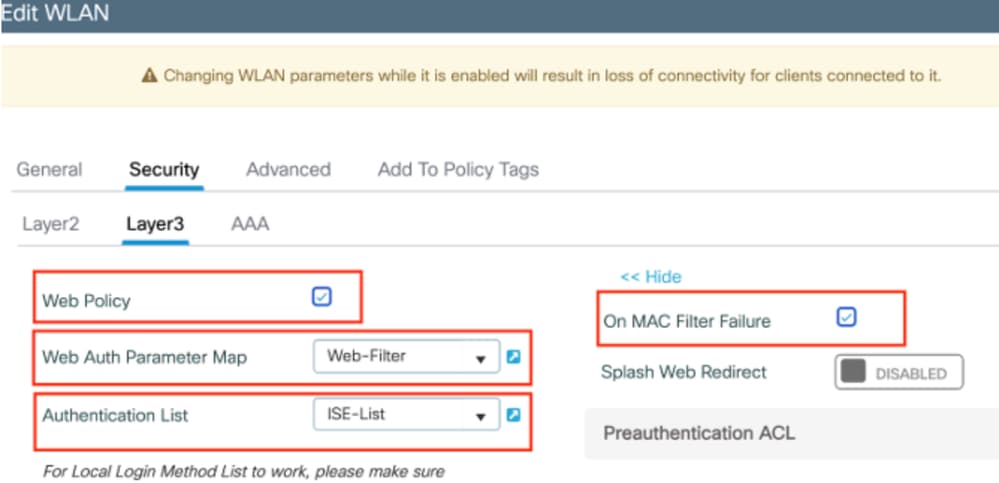

الخطوة 3: انتقل إلى التأمين > الطبقة 3. تمكين نهج ويب وإقرانه بملف تعريف مخطط معلمة مصادقة ويب. حدد خانة الاختيار "على فشل مرشح Mac" واختر خادم RADIUS من القائمة المنسدلة لقائمة المصادقة.

علامة تبويب أمان WLAN Layer3

علامة تبويب أمان WLAN Layer3

تكوين واجهة سطر الأوامر (CLI)

wlan Mac_Filtering_Wlan 9 Mac_Filtering_Wlan

mac-filtering network

radio policy dot11 24ghz

radio policy dot11 5ghz

no security ft adaptive

no security wpa

no security wpa wpa2

no security wpa wpa2 ciphers aes

no security wpa akm dot1x

security web-auth

security web-auth authentication-list ISE-List

security web-auth on-macfilter-failure

security web-auth parameter-map Web-Filter

no shutdown

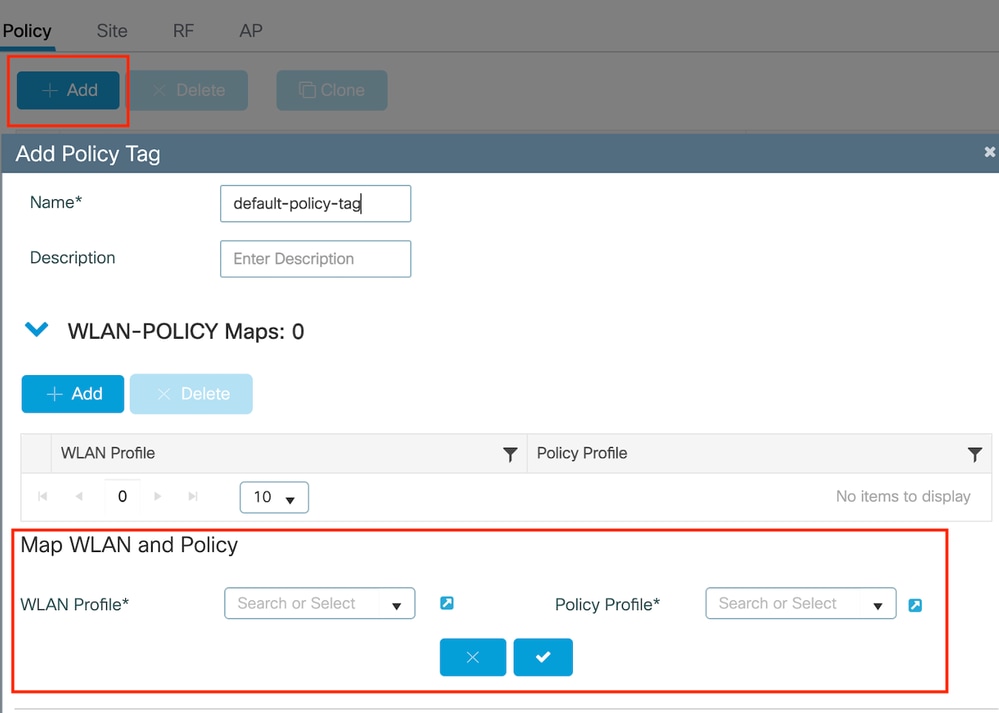

الخطوة 4: تكوين علامات النهج وإنشاء ملف تعريف WLAN وتخطيط ملف تعريف النهج

انتقل إلى التكوين > علامات التمييز وملفات التعريف > علامات التمييز > السياسة. انقر فوق "إضافة" لتحديد اسم لعلامة النهج. تحت WLAN-Policy Maps، حدد "Add" لتعيين WLAN وملف تعريف النهج اللذين تم إنشاؤهما مسبقا.

خريطة علامات النهج

خريطة علامات النهج

CLI تشكيل:

wireless tag policy default-policy-tag

description "default policy-tag"

wlan Mac_Filtering_Wlan policy Web-Filter-Policy

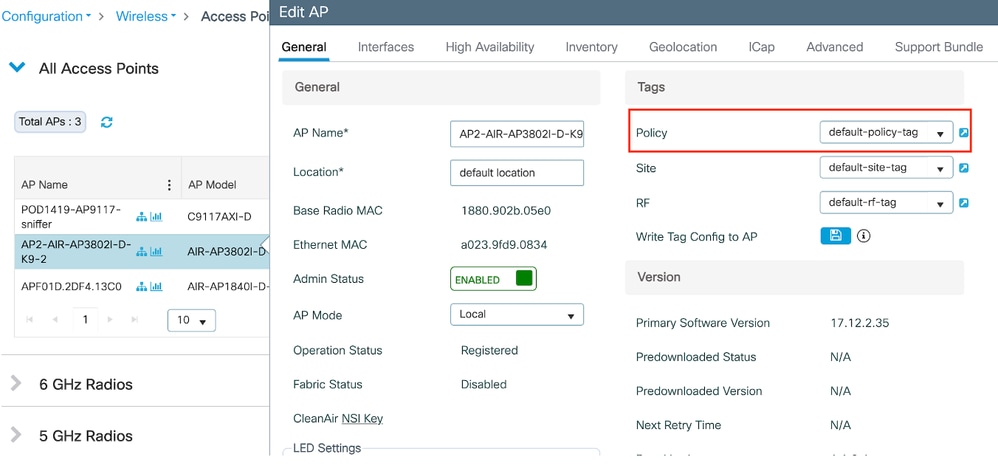

الخطوة 5: انتقل إلى التكوين > لاسلكي > نقطة الوصول. حدد نقطة الوصول المسؤولة عن بث SSID هذه. ضمن قائمة تحرير نقطة الوصول، قم بتعيين علامة النهج التي تم إنشاؤها.

تعيين علامة النهج لنقطة الوصول

تعيين علامة النهج لنقطة الوصول

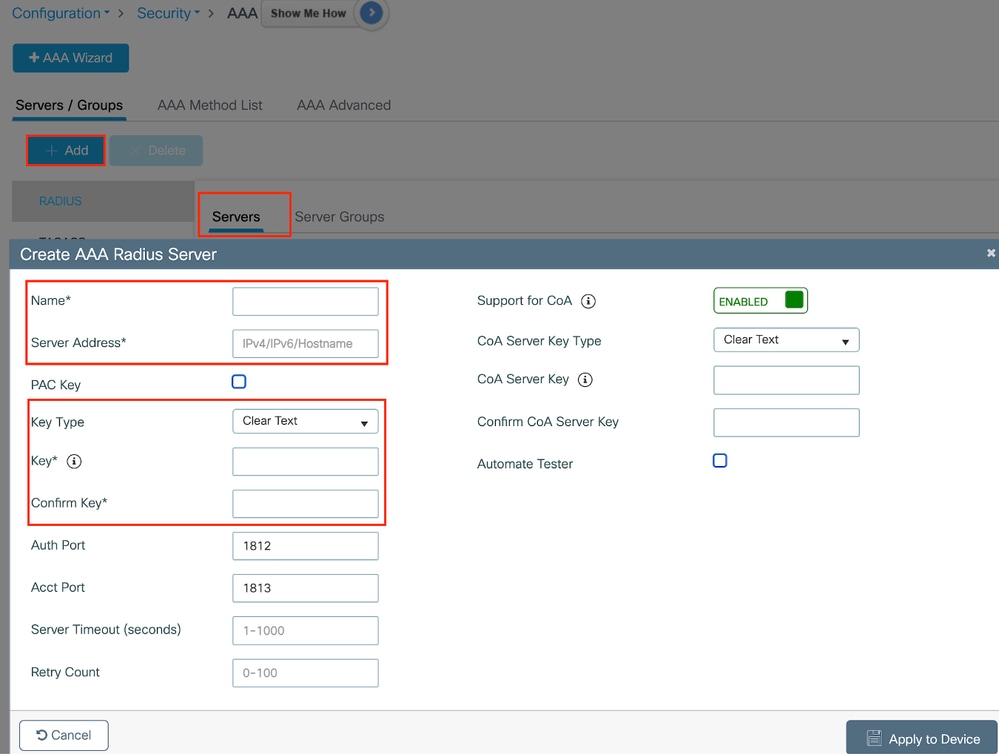

تكوين إعدادات AAA:

الخطوة 1: إنشاء خادم RADIUS:

انتقل إلى تكوين > أمان > AAA. انقر فوق الخيار "إضافة" ضمن قسم الخادم/المجموعة. في صفحة "إنشاء خادم AAA Radius"، أدخل اسم الخادم وعنوان IP والسر المشترك.

تكوين الخادم

تكوين الخادم

تكوين واجهة سطر الأوامر (CLI)

radius server ISE-Auth

address ipv4 10.197.224.122 auth-port 1812 acct-port 1813

key *****

server name ISE-Auth

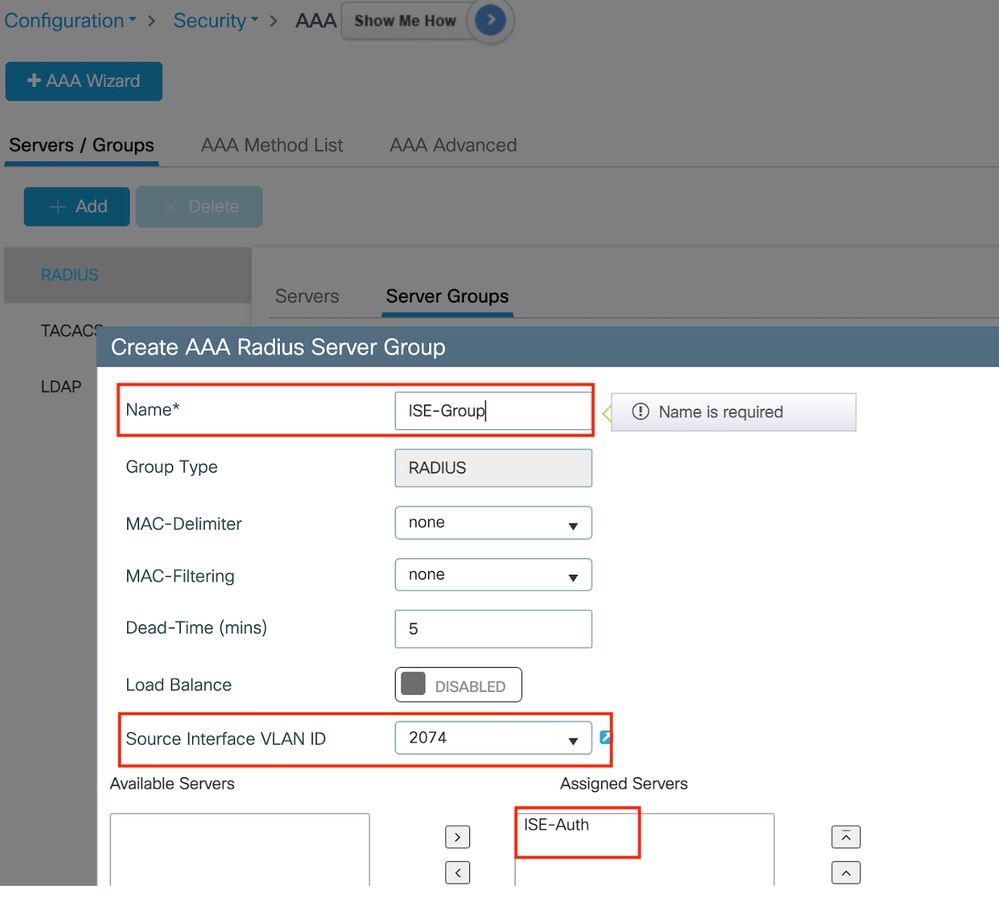

الخطوة 2: إنشاء مجموعة خوادم RADIUS:

حدد الخيار "إضافة" ضمن قسم مجموعات الخوادم لتعريف مجموعة خوادم. تبديل الخوادم المراد تضمينها ضمن تكوين المجموعة نفسه.

غير مطلوب لتعيين واجهة المصدر. بشكل افتراضي، يستخدم ال 9800 جدول التوجيه الخاص به لمعرفة الواجهة التي ستستخدم للوصول إلى خادم RADIUS ويستخدم عادة البوابة الافتراضية.

مجموعة الخوادم

مجموعة الخوادم

تكوين واجهة سطر الأوامر (CLI)

aaa group server radius ISE-Group

server name ISE-Auth

ip radius source-interface Vlan2074

deadtime 5

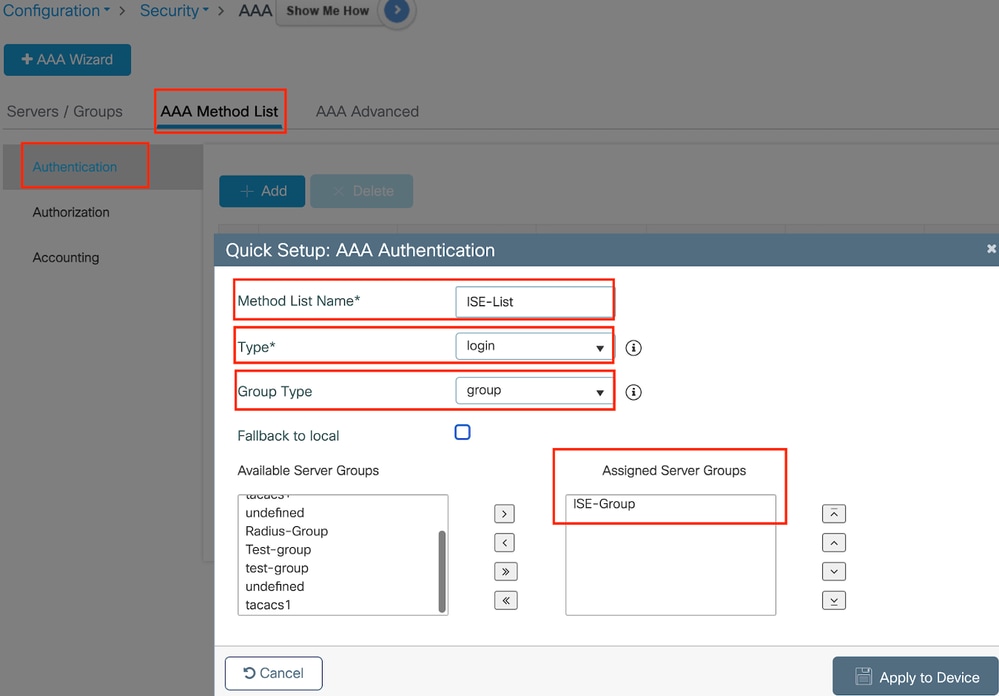

الخطوة 3: تكوين قائمة أساليب AAA:

انتقل إلى علامة التبويب قائمة طرق AAA. تحت المصادقة، انقر فوق إضافة. قم بتحديد اسم قائمة طرق بنوع "login" ونوع مجموعة ك "مجموعة". تعيين مجموعة خوادم المصادقة التي تم تكوينها ضمن قسم "مجموعة الخوادم المعينة".

قائمة أساليب المصادقة

قائمة أساليب المصادقة

تكوين واجهة سطر الأوامر (CLI)

aaa authentication login ISE-List group ISE-Group

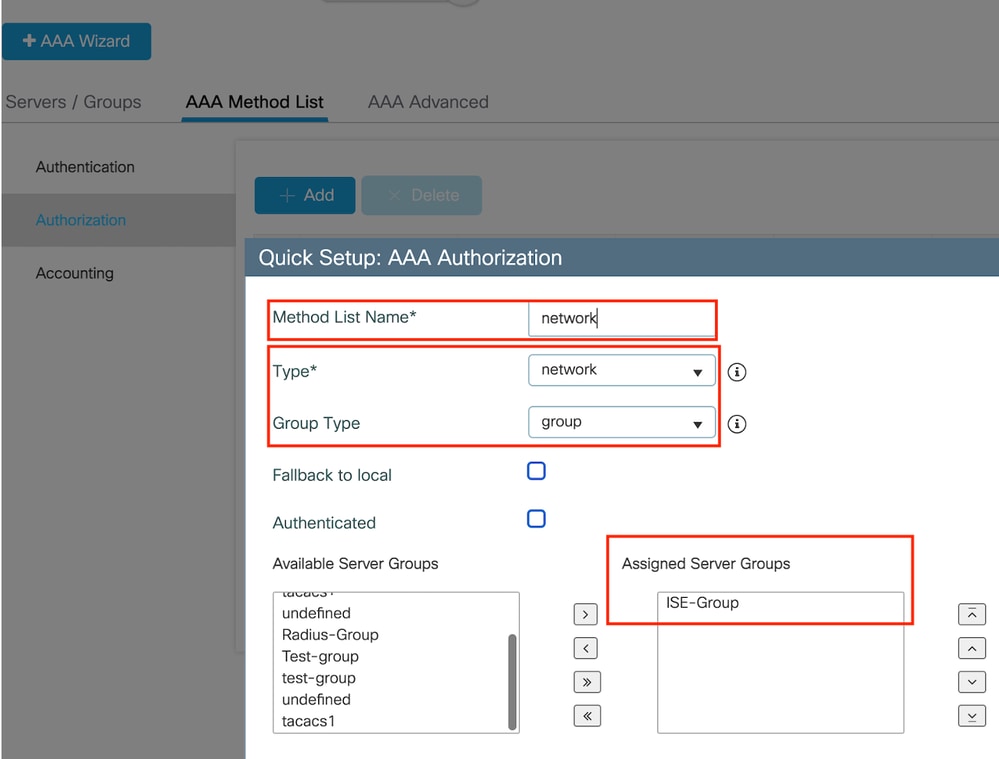

انتقل إلى قسم "قائمة طرق التخويل" وانقر فوق "إضافة". قم بتحديد اسم قائمة طرق وتعيين النوع على "شبكة" بنوع مجموعة على أنه "مجموعة". تبديل خادم RADIUS الذي تم تكوينه إلى قسم مجموعات الخادم المعينة.

قائمة طرق التخويل

قائمة طرق التخويل

تكوين واجهة سطر الأوامر (CLI)

aaa authorization network network group ISE-Group

تكوين ISE:

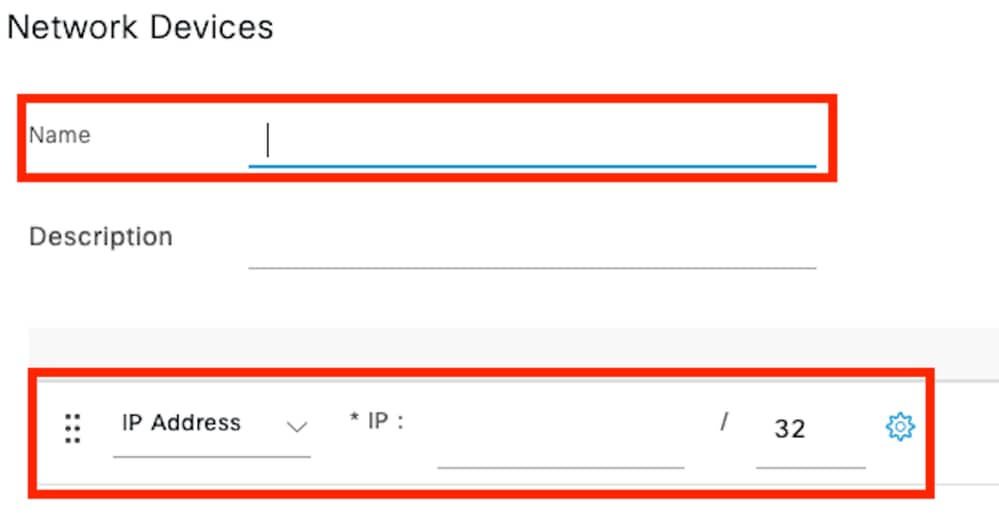

إضافة WLC كجهاز شبكة على ISE

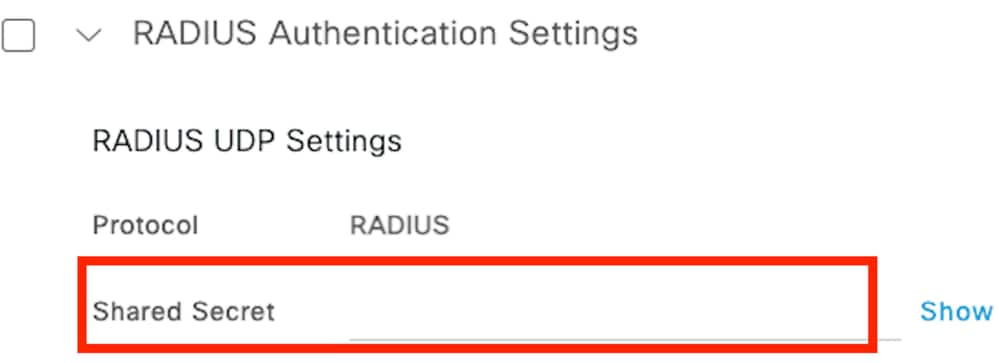

الخطوة 1: انتقل إلى إدارة > أجهزة الشبكة وانقر فوق إضافة. أدخل عنوان IP لوحدة التحكم واسم المضيف والسر المشترك تحت إعدادات مصادقة RADIUS

إضافة جهاز شبكة

إضافة جهاز شبكة

سر مشترك

سر مشترك

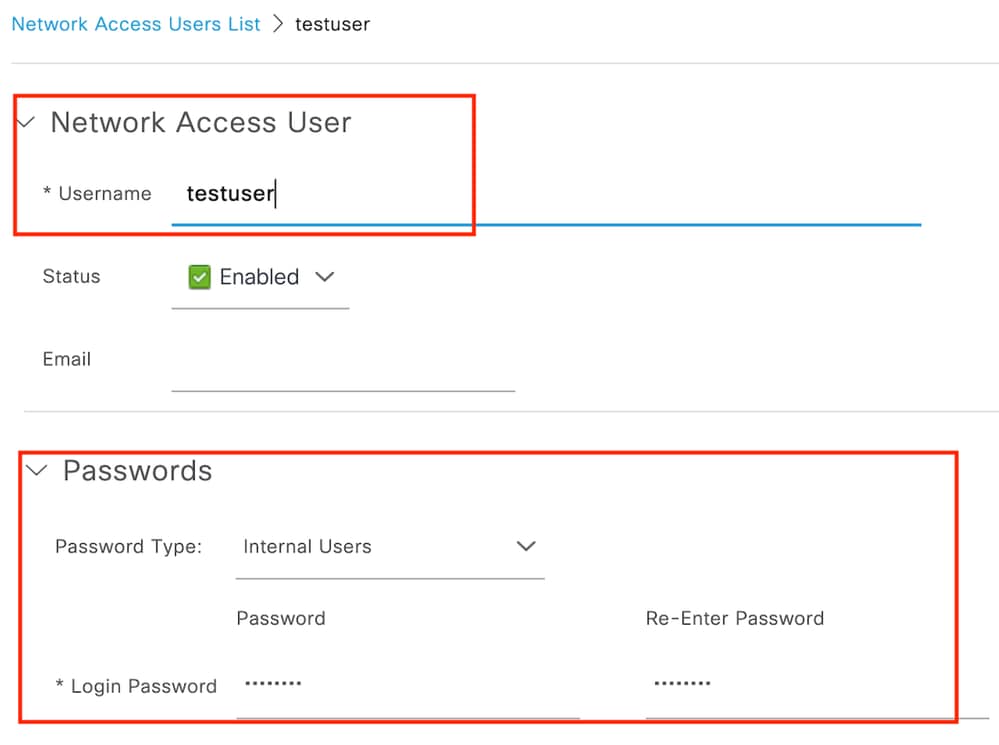

الخطوة 2: إنشاء إدخال مستخدم

تحت إدارة الهوية > الهويات، حدد خيار إضافة.

تكوين اسم المستخدم وكلمة المرور اللذين يجب على العميل إستخدامهما لمصادقة الويب

إضافة مسوغات المستخدم

إضافة مسوغات المستخدم

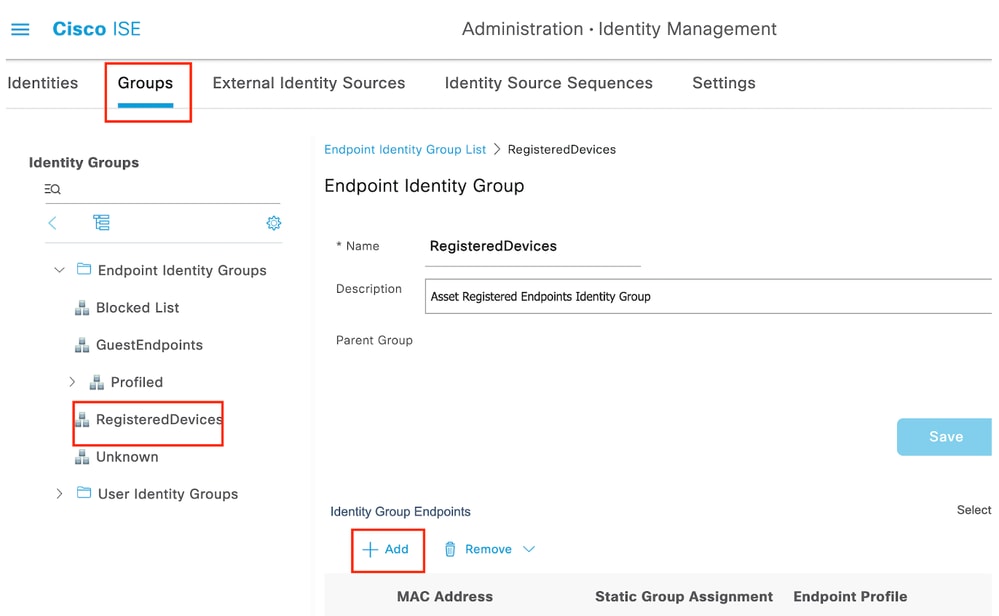

الخطوة 3: انتقل إلى إدارة > إدارة الهوية > مجموعات > أجهزة مسجلة وانقر فوق إضافة.

أدخل عنوان التحكم في الوصول للوسائط (MAC) للجهاز لإنشاء إدخال على الخادم.

إضافة عنوان التحكم في الوصول للوسائط الخاص بالجهاز

إضافة عنوان التحكم في الوصول للوسائط الخاص بالجهاز

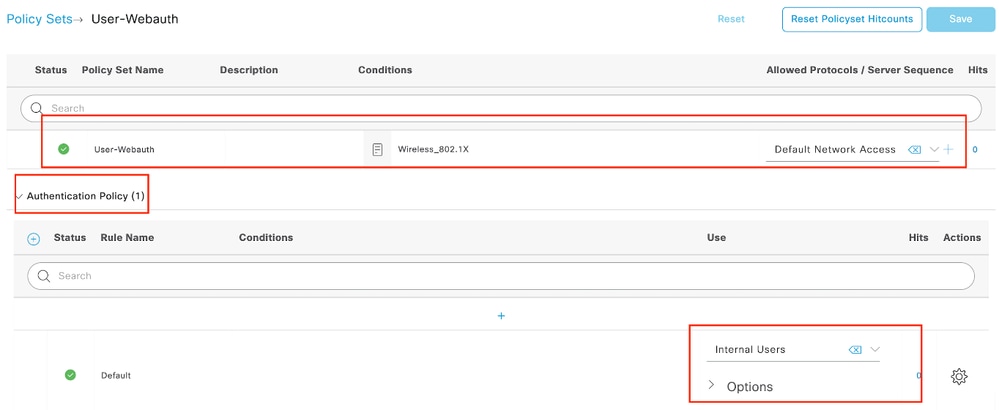

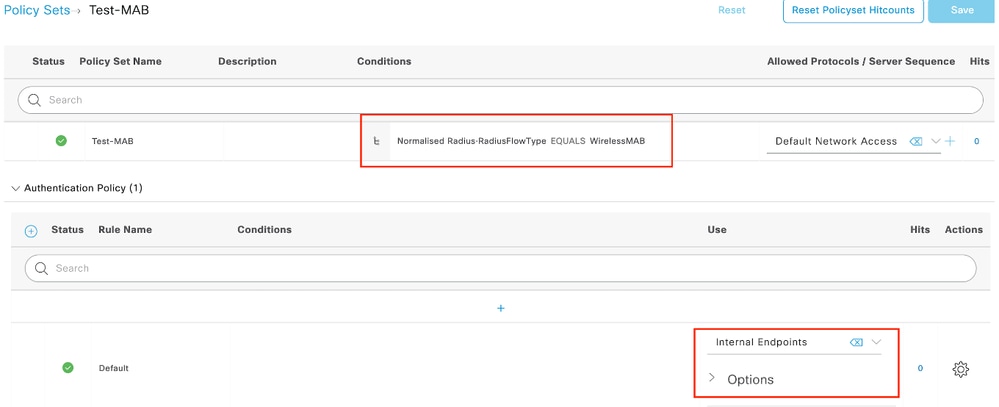

الخطوة 4: إنشاء سياسة خدمة

انتقل إلى "نهج" > "مجموعات النهج" وحدد علامة "+" لإنشاء مجموعة نهج جديدة

مجموعة النهج هذه خاصة بمصادقة ويب للمستخدم، حيث يتم إنشاء اسم مستخدم وكلمة مرور للعميل في إدارة الهوية

سياسة خدمة مصادقة الويب

سياسة خدمة مصادقة الويب

وبالمثل، قم بإنشاء سياسة خدمة MAB وتعيين نقاط النهاية الداخلية ضمن سياسة المصادقة.

سياسة خدمة مصادقة MAB

سياسة خدمة مصادقة MAB

التحقق من الصحة

تكوين وحدة التحكم

show wireless tag policy detailed default-policy-tag

Policy Tag Name : default-policy-tag

Description : default policy-tag

Number of WLAN-POLICY maps: 1

WLAN Profile Name Policy Name

------------------------------------------------------------------------

Mac_Filtering_Wlan Web-Filter-Policy show wireless profile policy detailed Web-Filter-Policy

Policy Profile Name : Web-Filter-Policy

Description :

Status : ENABLED

VLAN : 2074

Multicast VLAN : 0

show wlan name Mac_Filtering_Wlan

WLAN Profile Name : Mac_Filtering_Wlan

================================================

Identifier : 9

Description :

Network Name (SSID) : Mac_Filtering_Wlan

Status : Enabled

Broadcast SSID : Enabled

Mac Filter Authorization list name : network

Webauth On-mac-filter Failure : Enabled

Webauth Authentication List Name : ISE-List

Webauth Authorization List Name : Disabled

Webauth Parameter Map : Web-Filter show parameter-map type webauth name Web-Filter

Parameter Map Name : Web-Filter

Type : webauth

Auth-proxy Init State time : 120 sec

Webauth max-http connection : 100

Webauth logout-window : Enabled

Webauth success-window : Enabled

Consent Email : Disabled

Activation Mode : Replace

Sleeping-Client : Disabled

Webauth login-auth-bypass:

show ip http server status

HTTP server status: Enabled

HTTP server port: 80

HTTP server active supplementary listener ports: 21111

HTTP server authentication method: local

HTTP server auth-retry 0 time-window 0

HTTP server digest algorithm: md5

HTTP server access class: 0

HTTP server IPv4 access class: None

HTTP server IPv6 access class: None

HTTP server base path:

HTTP File Upload status: Disabled

HTTP server upload path:

HTTP server help root:

Maximum number of concurrent server connections allowed: 300

Maximum number of secondary server connections allowed: 50

Server idle time-out: 180 seconds

Server life time-out: 180 seconds

Server session idle time-out: 600 seconds

Maximum number of requests allowed on a connection: 25

Server linger time : 60 seconds

HTTP server active session modules: ALL

HTTP secure server capability: Present

HTTP secure server status: Enabled

HTTP secure server port: 443 show ap name AP2-AIR-AP3802I-D-K9-2 tag detail

Policy tag mapping

------------------

WLAN Profile Name Policy Name VLAN Flex Central Switching IPv4 ACL IPv6 ACL

---------------------------------------------------------------------------------------------------------------------------------------------

Mac_Filtering_Wlan Web-Filter-Policy 2074 ENABLED Not Configured Not Configured

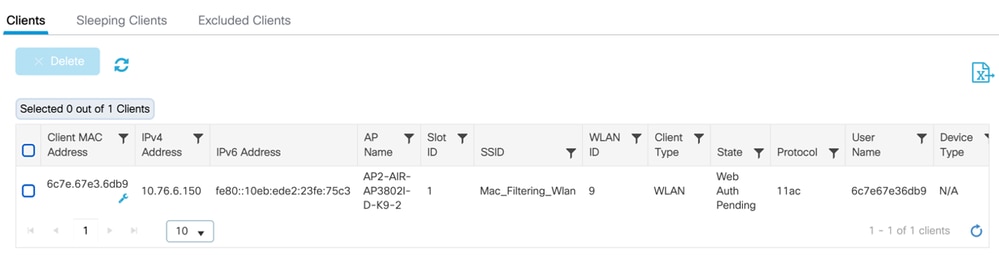

حالة نهج العميل على وحدة التحكم

انتقل إلى قسم لوحة المعلومات > العملاء لتأكيد حالة العملاء المتصلين.

العميل حاليا في حالة تعليق مصادقة ويب

تفاصيل العميل

تفاصيل العميل

show wireless client summary

Number of Clients: 1

MAC Address AP Name Type ID State Protocol Method Role

-------------------------------------------------------------------------------------------------------------------------

6c7e.67e3.6db9 AP2-AIR-AP3802I-D-K9-2 WLAN 9 Webauth Pending 11ac Web Auth Local

show wireless client mac-address 6c7e.67e3.6db9 detail

Client MAC Address : 6c7e.67e3.6db9 Client MAC Type : Universally Administered Address

Client DUID: NA

Client IPv4 Address : 10.76.6.150

Client IPv6 Addresses : fe80::10eb:ede2:23fe:75c3

Client Username : 6c7e67e36db9

AP MAC Address : 1880.902b.05e0

AP Name: AP2-AIR-AP3802I-D-K9-2

AP slot : 1

Client State : Associated

Policy Profile : Web-Filter-Policy

Flex Profile : N/A

Wireless LAN Id: 9

WLAN Profile Name: Mac_Filtering_Wlan

Wireless LAN Network Name (SSID): Mac_Filtering_Wlan

BSSID : 1880.902b.05eb

Client ACLs : None

Mac authentication : Failed

Policy Manager State: Webauth Pending

Last Policy Manager State : IP Learn Complete

Client Entry Create Time : 88 seconds

Policy Type : N/A

Encryption Cipher : None

Auth Method Status List

Method : Web Auth

Webauth State : Get Redirect

Webauth Method : Webauth بعد مصادقة الويب الناجحة، يتم تشغيل عمليات نقل حالة مدير نهج العميل

show wireless client mac-address 6c7e.67e3.6db9 detail

Client ACLs : None

Mac authentication : Failed

Policy Manager State: Run

Last Policy Manager State : Webauth Pending

Client Entry Create Time : 131 seconds

Policy Type : N/A

استكشاف الأخطاء وإصلاحها

تعتمد وظائف مصادقة الويب على ميزة فشل MAC على قدرة وحدة التحكم لتشغيل مصادقة الويب على فشل MAB. إن هدفنا الرئيسي هو جمع آثار RA بكفاءة من وحدة التحكم من أجل أستكشاف المشكلات وحلها والتحليل.

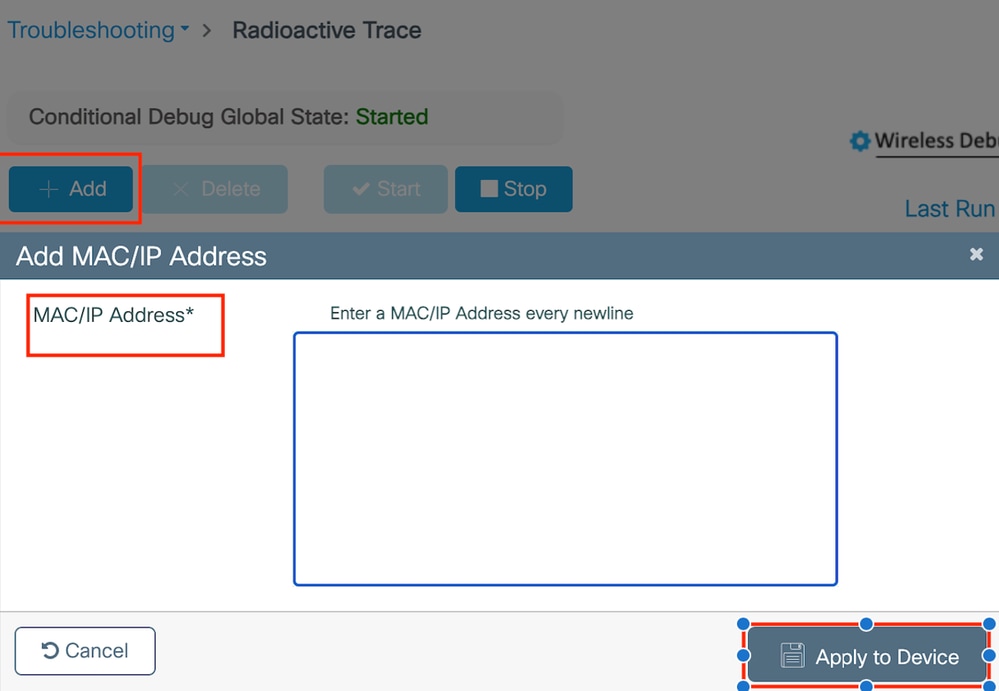

تجميع الأثر الإشعاعي

قم بتنشيط التتبع النشط الراديوي لإنشاء تتبع تصحيح أخطاء العميل لعنوان MAC المحدد في CLI (واجهة سطر الأوامر).

خطوات لتمكين التتبع المشع:

تأكد من تعطيل جميع الأخطاء الشرطية

clear platform condition allتمكين تصحيح الأخطاء لعنوان MAC المحدد

debug wireless mac <H.H.H> monitor-time <Time is seconds>بعد نسخ المشكلة، قم بتعطيل تصحيح الأخطاء لإيقاف مجموعة تتبع RA.

no debug wireless mac <H.H.H>

بمجرد إيقاف تتبع RA، يتم إنشاء ملف تصحيح الأخطاء في ذاكرة التمهيد الخاصة بوحدة التحكم.

show bootflash: | include ra_trace

2728 179 Jul 17 2024 15:13:54.0000000000 +00:00 ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log

نسخ الملف إلى خادم خارجي.

copy bootflash:ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log tftp://<IP address>/ra-FILENAME.txt

عرض سجل تصحيح الأخطاء:

more bootflash:ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log

تمكين تتبع RA في واجهة المستخدم الرسومية،

الخطوة 1: انتقل إلى أستكشاف الأخطاء وإصلاحها > التتبع المشع. حدد الخيار لإضافة إدخال جديد، ثم أدخل عنوان MAC الخاص بالعميل في صفحة إضافة عنوان MAC/IP المخصصة.

التتبع النشط اللاسلكي

التتبع النشط اللاسلكي

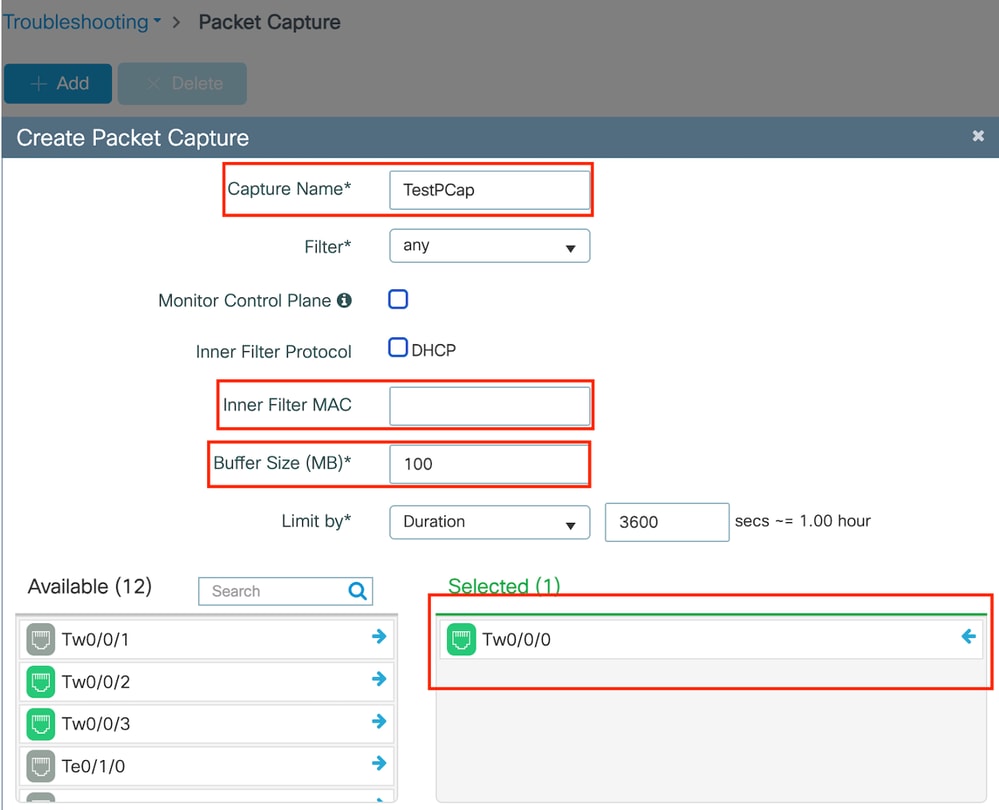

التقاط الحزم المضمنة:

انتقل إلى أستكشاف الأخطاء وإصلاحها > التقاط الحزمة. أدخل اسم الالتقاط وحدد عنوان MAC للعميل كمرشح داخلي MAC. اضبط حجم المخزن المؤقت على 100 واختر واجهة الوصلة لمراقبة الحزم الواردة والصادرة.

التقاط حزمة مضمن

التقاط حزمة مضمن

ملاحظة: حدد الخيار "مراقبة حركة مرور البيانات" لعرض حركة مرور البيانات التي تمت إعادة توجيهها إلى وحدة المعالجة المركزية للنظام والتي تم دمجها في مستوى البيانات.

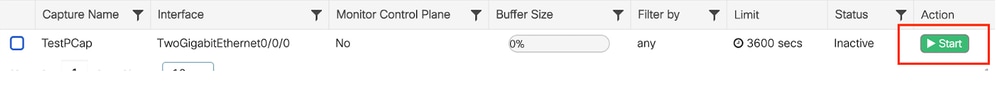

حدد "بدء" لالتقاط الحزم

بدء الالتقاط

بدء الالتقاط

تكوين واجهة سطر الأوامر (CLI)

monitor capture TestPCap inner mac <H.H.H>

monitor capture TestPCap buffer size 100

monitor capture TestPCap interface twoGigabitEthernet 0/0/0 both

monitor capture TestPCap start

<Reporduce the issue>

monitor capture TestPCap stopshow monitor capture TestPCap

Status Information for Capture TestPCap

Target Type:

Interface: TwoGigabitEthernet0/0/0, Direction: BOTH

Status : Inactive

Filter Details:

Capture all packets

Inner Filter Details:

Mac: 6c7e.67e3.6db9

Continuous capture: disabled

Buffer Details:

Buffer Type: LINEAR (default)

Buffer Size (in MB): 100

Limit Details:

Number of Packets to capture: 0 (no limit)

Packet Capture duration: 3600

Packet Size to capture: 0 (no limit)

Maximum number of packets to capture per second: 1000

Packet sampling rate: 0 (no sampling)

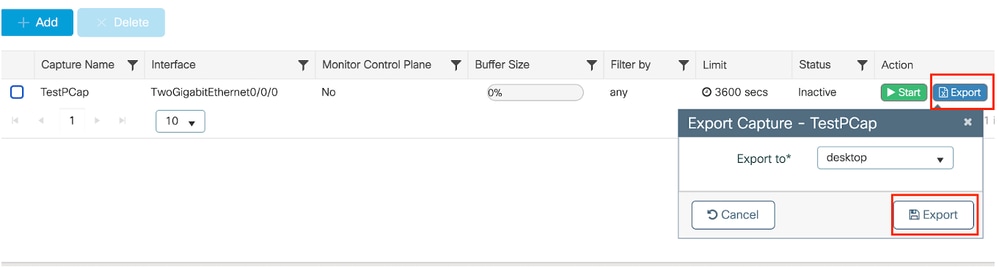

تصدير التقاط الحزمة إلى خادم TFTP الخارجي

monitor capture TestPCap export tftp://<IP address>/ TestPCap.pcap

تصدير التقاط الحزمة

تصدير التقاط الحزمة

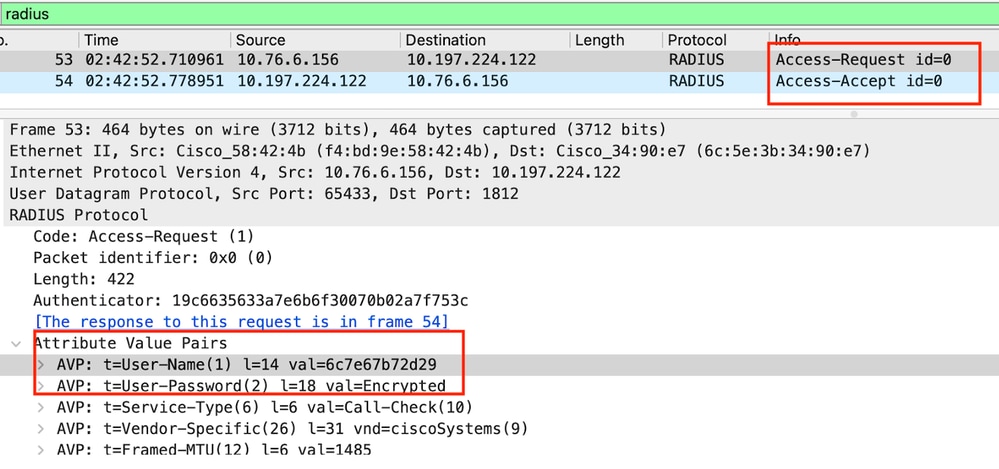

وعلى سبيل المثال، خلال مصادقة MAC الناجحة، يتصل جهاز عميل بالشبكة، ويتم التحقق من صحة عنوان MAC الخاص به بواسطة خادم RADIUS من خلال السياسات التي تم تكوينها، وعند التحقق، يتم منح الوصول بواسطة جهاز الوصول إلى الشبكة، مما يسمح باتصال الشبكة.

وبمجرد اقتران العميل، ترسل وحدة التحكم طلب وصول إلى خادم ISE،

اسم المستخدم هو عنوان MAC للعميل حيث إن هذا هو مصادقة MAB

2024/07/16 21:12:52.711298748 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: Send Access-Request to 10.197.224.122:1812 id 0/0, len 422

2024/07/16 21:12:52.711310730 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: authenticator 19 c6 63 56 33 a7 e6 b6 - f3 00 70 b0 2a 7f 75 3c

2024/07/16 21:12:52.711326401 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: User-Name [1] 14 "6c7e67b72d29"

2024/07/16 21:12:52.711329615 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: User-Password [2] 18 *

2024/07/16 21:12:52.711337331 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: Service-Type [6] 6 Call Check [10]

2024/07/16 21:12:52.711340443 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: Vendor, Cisco [26] 31

2024/07/16 21:12:52.711344513 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: Cisco AVpair [1] 25 "service-type=Call Check"

2024/07/16 21:12:52.711349087 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: Framed-MTU [12] 6 1485

2024/07/16 21:12:52.711351935 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: Message-Authenticator[80] 18 ...

2024/07/16 21:12:52.711377387 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: EAP-Key-Name [102] 2 *

2024/07/16 21:12:52.711382613 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: Vendor, Cisco [26] 49

2024/07/16 21:12:52.711385989 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: Cisco AVpair [1] 43 "audit-session-id=9C064C0A0000227ABE923CE6

يرسل ISE قبول الوصول لأن لدينا إدخال مستخدم صالح

2024/07/16 21:12:52.779147404 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: Received from id 1812/0 10.197.224.122:0, Access-Accept, len 115

2024/07/16 21:12:52.779156117 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: authenticator 5d dc 1c e6 d3 82 a3 75 - 07 a1 86 0a 37 e2 e7 65

2024/07/16 21:12:52.779161793 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: User-Name [1] 19 "6C-7E-67-B7-2D-29"

2024/07/16 21:12:52.779165183 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: Class [25] 58 ...

2024/07/16 21:12:52.779219803 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: Message-Authenticator[80] 18 ...

2024/07/16 21:12:52.779417578 {wncd_x_R0-0}{1}: [mab] [17765]: (info): [6c7e.67b7.2d29:capwap_90000005] MAB received an Access-Accept for (6c7e.67b7.2d29)

2024/07/16 21:12:52.779436247 {wncd_x_R0-0}{1}: [mab] [17765]: (info): [6c7e.67b7.2d29:capwap_90000005] Received event 'MAB_RESULT' on (6c7e.67b7.2d29)

تم إكمال حالة نهج العميل التي تم نقلها إلى مصادقة Mac

2024/07/16 21:12:52.780181486 {wncd_x_R0-0}{1}: [client-auth] [17765]: (info): MAC: 6c7e.67b7.2d29 Client auth-interface state transition: S_AUTHIF_MAB_AUTH_PENDING -> S_AUTHIF_MAB_AUTH_DONE

2024/07/16 21:12:52.780238297 {wncd_x_R0-0}{1}: [client-orch-sm] [17765]: (debug): MAC: 6c7e.67b7.2d29 Processing MAB authentication result status: 0, CO_AUTH_STATUS_SUCCESS

العميل في حالة تعلم IP بعد مصادقة MAB الناجحة

2024/07/16 21:12:55.791404789 {wncd_x_R0-0}{1}: [client-orch-state] [17765]: (note): MAC: 6c7e.67b7.2d29 Client state transition: S_CO_DPATH_PLUMB_IN_PROGRESS -> S_CO_IP_LEARN_IN_PROGRESS

2024/07/16 21:12:55.791739386 {wncd_x_R0-0}{1}: [client-iplearn] [17765]: (info): MAC: 6c7e.67b7.2d29 IP-learn state transition: S_IPLEARN_INIT -> S_IPLEARN_IN_PROGRESS

2024/07/16 21:12:55.794130301 {iosrp_R0-0}{1}: [buginf] [4440]: (debug): AUTH-FEAT-SISF-EVENT: IP update for MAC f4bd.9e58.424b. New IP 10.76.6.147

تم تحديث حالة مدير نهج العميل إلى RUN، تم تخطي مصادقة ويب للعميل الذي يكمل مصادقة MAB

2024/07/16 21:13:11.210786952 {wncd_x_R0-0}{1}: [errmsg] [17765]: (info): %CLIENT_ORCH_LOG-6-CLIENT_ADDED_TO_RUN_STATE: R0/0: wncd: Username entry (6C-7E-67-B7-2D-29) joined with ssid (Mac_Filtering_Wlan) for device with MAC: 6c7e.67b7.2d29 on channel (136)

التحقق باستخدام التقاط الحزمة المضمنة

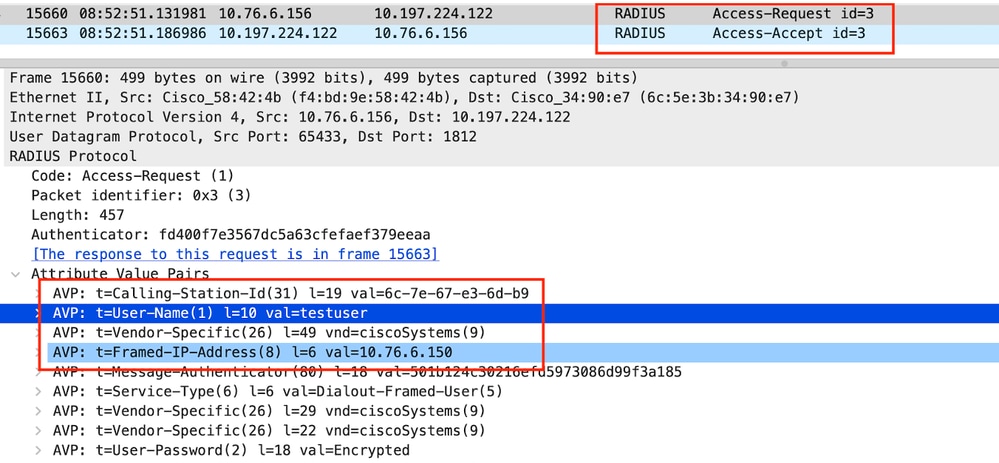

حزمة RADIUS

حزمة RADIUS

مثال على فشل مصادقة MAC لجهاز عميل

يتم إدخال مصادقة MAC لعميل بعد الاقتران الناجح

2024/07/17 03:20:59.842211775 {wncd_x_R0-0}{1}: [mab] [17765]: (info): [6c7e.67e3.6db9:capwap_90000005] MAB authentication started for 6c7e.67e3.6db9

2024/07/17 03:20:59.842280253 {wncd_x_R0-0}{1}: [ewlc-infra-evq] [17765]: (note): Authentication Success. Resolved Policy bitmap:11 for client 6c7e.67e3.6db9

2024/07/17 03:20:59.842284313 {wncd_x_R0-0}{1}: [client-auth] [17765]: (info): MAC: 6c7e.67e3.6db9 Client auth-interface state transition: S_AUTHIF_MAB_AUTH_PENDING -> S_AUTHIF_MAB_AUTH_PENDING

2024/07/17 03:20:59.842320572 {wncd_x_R0-0}{1}: [mab] [17765]: (info): [6c7e.67e3.6db9:capwap_90000005] Received event 'MAB_CONTINUE' on (6c7e.67e3.6db9)

سيقوم ISE بإرسال رفض الوصول نظرا لعدم وجود إدخال الجهاز هذا في ISE

2024/07/17 03:20:59.842678322 {wncd_x_R0-0}{1}: [mab] [17765]: (info): [6c7e.67e3.6db9:capwap_90000005] MAB received an Access-Reject for 0xFE00001C (6c7e.67e3.6db9)

2024/07/17 03:20:59.842877636 {wncd_x_R0-0}{1}: [auth-mgr] [17765]: (info): [6c7e.67e3.6db9:capwap_90000005] Method mab changing state from 'Running' to 'Authc Failed'

تم بدء مصادقة ويب لجهاز العميل مع فشل MAB

2024/07/17 03:20:59.843728206 {wncd_x_R0-0}{1}: [client-auth] [17765]: (info): MAC: 6c7e.67e3.6db9 Client auth-interface state transition: S_AUTHIF_MAB_AUTH_FAILED -> S_AUTHIF_L2_WEBAUTH_PENDING

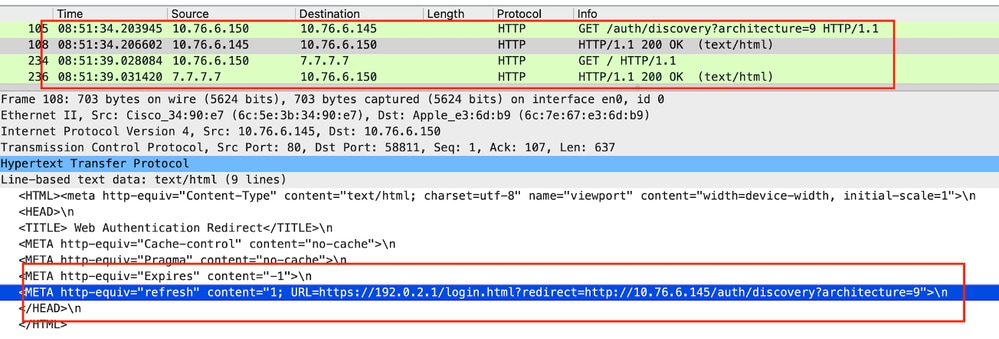

بمجرد أن يقوم العميل بتهيئة طلب HTTP GET، يتم دفع عنوان URL لإعادة التوجيه إلى جهاز العميل حيث يتم انتحال جلسة عمل TCP المطابقة بواسطة وحدة التحكم.

2024/07/17 03:21:37.817434046 {wncd_x_R0-0}{1}: [webauth-httpd] [17765]: (info): capwap_90000005[6c7e.67e3.6db9][ 10.76.6.150]Parse GET, src [10.76.6.150] dst [10.76.6.145] url [http://10.76.6.145/auth/discovery?architecture=9]

2024/07/17 03:21:37.817459639 {wncd_x_R0-0}{1}: [webauth-httpd] [17765]: (debug): capwap_90000005[6c7e.67e3.6db9][ 10.76.6.150]Parse GET, Redirect to VIP/login.html

2024/07/17 03:21:37.817466483 {wncd_x_R0-0}{1}: [webauth-httpd] [17765]: (debug): capwap_90000005[6c7e.67e3.6db9][ 10.76.6.150]Parse GET, Redirect to Virtual IP url [https://192.0.2.1/login.html?redirect=http://10.76.6.145/auth/discovery?architecture=9]

2024/07/17 03:21:37.817482231 {wncd_x_R0-0}{1}: [webauth-state] [17765]: (info): capwap_90000005[6c7e.67e3.6db9][ 10.76.6.150]State INIT -> GET_REDIRECT

يقوم العميل بتهيئة HTTP Get إلى URL المعاد توجيهه وبمجرد أن تقوم الصفحة بتحميل بيانات اعتماد تسجيل الدخول التي يتم إرسالها.

يرسل جهاز التحكم طلب وصول إلى ISE

هذه مصادقة ويب حيث يتم ملاحظة اسم مستخدم صالح في حزمة قبول الوصول

2024/07/17 03:22:51.132347799 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: Send Access-Request to 10.197.224.122:1812 id 0/3, len 457

2024/07/17 03:22:51.132362949 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: authenticator fd 40 0f 7e 35 67 dc 5a - 63 cf ef ae f3 79 ee aa

2024/07/17 03:22:51.132368737 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: Calling-Station-Id [31] 19 "6c-7e-67-e3-6d-b9"

2024/07/17 03:22:51.132372791 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: User-Name [1] 10 "testuser"

2024/07/17 03:22:51.132376569 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: Vendor, Cisco [26] 49

قبول الوصول الذي تم إستلامه من ISE

2024/07/17 03:22:51.187040709 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: Received from id 1812/3 10.197.224.122:0, Access-Accept, len 106

2024/07/17 03:22:51.187050061 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: authenticator d3 ac 6c f7 a2 a2 17 ca - b4 0f 00 a7 f6 51 0a a4

2024/07/17 03:22:51.187055731 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: User-Name [1] 10 "testuser"

2024/07/17 03:22:51.187059053 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: Class [25] 58 ...

2024/07/17 03:22:51.187102553 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: Message-Authenticator[80] 18 ...

تكون مصادقة الويب ناجحة ونقل حالة العميل إلى حالة التشغيل

2024/07/17 03:22:51.193775717 {wncd_x_R0-0}{1}: [errmsg] [17765]: (info): %CLIENT_ORCH_LOG-6-CLIENT_ADDED_TO_RUN_STATE: R0/0: wncd: Username entry (testuser) joined with ssid (Mac_Filtering_Wlan) for device with MAC: 6c7e.67e3.6db9 on channel (136)

2024/07/17 03:22:51.194009423 {wncd_x_R0-0}{1}: [client-orch-state] [17765]: (note): MAC: 6c7e.67e3.6db9 Client state transition: S_CO_L3_AUTH_IN_PROGRESS -> S_CO_RUN

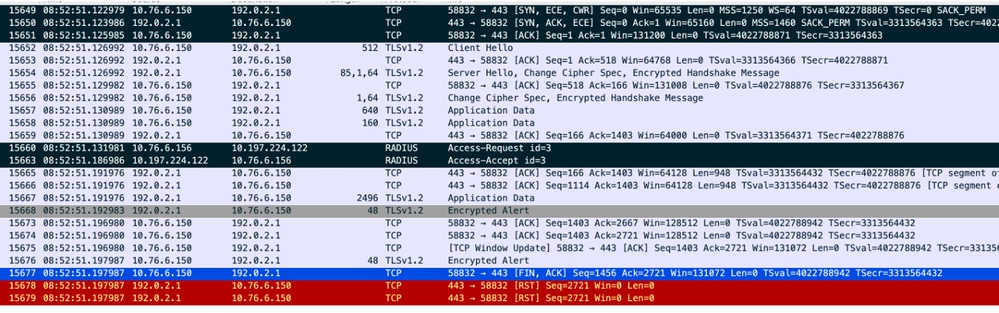

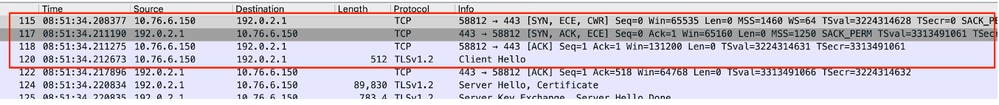

التحقق من خلال التقاط EPC

يقوم العميل بإكمال تأكيد اتصال TCP باستخدام عنوان IP الظاهري لوحدة التحكم ويقوم العميل بتحميل صفحة مدخل إعادة التوجيه. بمجرد أن يقوم المستخدم بإرسال اسم المستخدم وكلمة المرور، يمكننا ملاحظة طلب وصول RADIUS من عنوان IP الخاص بإدارة وحدة التحكم.

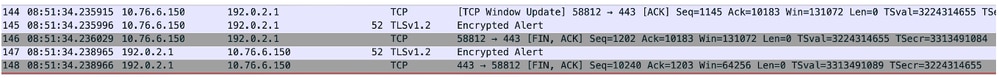

بعد المصادقة الناجحة، يتم إغلاق جلسة عمل TCP للعميل وعلى وحدة التحكم يقوم العميل بالانتقال إلى حالة RUN.

تدفق TCP مع حزمة RADIUS

تدفق TCP مع حزمة RADIUS

حزمة RADIUS المرسلة إلى ISE مع مسوغات المستخدم

حزمة RADIUS المرسلة إلى ISE مع مسوغات المستخدم

التقاط الأسلاك من جانب العميل للتحقق من إعادة توجيه حركة مرور العميل إلى صفحة المدخل والتحقق من تأكيد تأكيد اتصال TCP إلى عنوان IP الظاهري/خادم الويب لوحدة التحكم

التقاط جانب العميل للتحقق من عنوان URL لإعادة التوجيه

التقاط جانب العميل للتحقق من عنوان URL لإعادة التوجيه

يقوم العميل بإنشاء مصافحة TCP لعنوان IP الظاهري لوحدة التحكم

تأكيد اتصال TCP بين العميل وخادم الويب

تأكيد اتصال TCP بين العميل وخادم الويب

تم إغلاق جلسة العمل بعد مصادقة الويب الناجحة،

تم إغلاق جلسة عمل TCP بعد أن يقوم العميل بإكمال مصادقة الويب

تم إغلاق جلسة عمل TCP بعد أن يقوم العميل بإكمال مصادقة الويب

مقالة ذات صلة

فهم تصحيح الأخطاء اللاسلكية وتجميع السجل على وحدات التحكم في الشبكة المحلية اللاسلكية Catalyst 9800

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

1.0 |

25-Jul-2024 |

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- فينش فيراراراسوTAC من Cisco

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات