إنشاء CSR لشهادة الطرف الثالث والتثبيت على CMX

خيارات التنزيل

-

ePub (418.5 KB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المقدمة

يوضح هذا المستند كيفية إنشاء طلب توقيع شهادة (CSR) للحصول على شهادة من جهة خارجية وكيفية تنزيل شهادة موصلة إلى خبرات Cisco في إتصالات الأجهزة المحمولة (CMX).

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- معرفة أساسية بنظام التشغيل Linux

- البنية الأساسية للمفتاح العام (PKI)

- شهادات رقمية

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى CMX، الإصدار 10.3

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

التكوين

إنشاء CSR

الخطوة 1. قم بالاتصال ب CLI الخاص ب CMX، والوصول كجذر، والانتقال إلى دليل الشهادة وإنشاء مجلد ل CSR والملف المفتاحي.

[cmxadmin@cmx]$ su - Password: [root@cmx]# cd /opt/haproxy/ssl/ [root@cmx]# mkdir newcert [root@cmx]# cd newcert

ملاحظة: الدليل الافتراضي للشهادات على CMX هو /opt/haproxy/ssl/.

الخطوة 2. قم بإنشاء ملف CSR والمفاتيح.

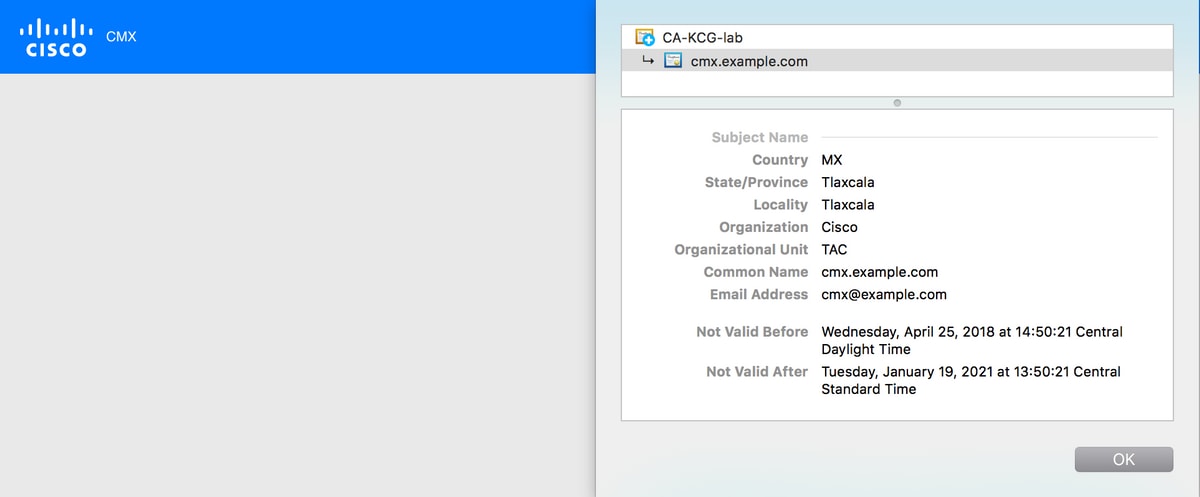

[root@cmx newcert]# openssl req -nodes -days 365 -newkey rsa:2048 -keyout /opt/haproxy/ssl/newcert/private.key -out /opt/haproxy/ssl/newcert/cert.crt Generating a 2048 bit RSA private key ........+++ ......................+++ writing new private key to '/opt/haproxy/ssl/newcert/private.key' ----- You are about to be asked to enter information that will be incorporated into your certificate request. What you are about to enter is what is called a Distinguished Name or a DN. There are quite a few fields but you can leave some blank For some fields there will be a default value, If you enter '.', the field will be left blank. ----- Country Name (2 letter code) [XX]:MX State or Province Name (full name) []:Tlaxcala Locality Name (eg, city) [Default City]:Tlaxcala Organization Name (eg, company) [Default Company Ltd]:Cisco Organizational Unit Name (eg, section) []:TAC Common Name (eg, your name or your server's hostname) []:cmx.example.com Email Address []:cmx@example.com

الخطوة 3. الحصول على CSR الموقع من قبل الطرف الثالث.

للحصول على الشهادة من CMX وإرسالها إلى الطرف الثالث، قم بتشغيل الأمر cat لفتح CSR. يمكنك نسخ المخرجات ولصقها في ملف .txt أو تغيير الملحق بناء على متطلبات الطرف الثالث. فيما يلي مثال.

[root@cmx newcert]# cat cert.crt -----BEGIN CERTIFICATE REQUEST----- MIIC0TCCAbkCAQAwgYsxCzAJBgNVBAYTAk1YMREwDwYDVQQIDAhUbGF4Y2FsYTER MA8GA1UEBwwIVGxheGNhbGExDjAMBgNVBAoMBUNpc2NvMQwwCgYDVQQLDANUQUMx GDAWBgNVBAMMD2NteC5leGFtcGxlLmNvbTEeMBwGCSqGSIb3DQEJARYPY214QGV4 YW1wbGUuY29tMIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEA2YybDkDR vRSwD19EVaJehsNjG9Cyo3vQPOPcAAdgjFBpUHMt8QNgn6YFdHYZdpKaRTJXhztm fa/7Nevb1IP/pSBgYRxHXQEhl9Gj4DT0gT2T+AZ8j3J9KMSe8Bakj4qY8Ua7GCdC A62NzVcDxDM83gUD92oGbxOF9VFE2hiRvCQc+d6gBRuTOXxtyLBAtcL3hkiOEQx7 sDA55CwZU7ysMdWHUBn4AglzI1gPyzlmT3dwR0gfOSYN4j5+H0nrYtrPBZSUbZaa 8pGXVu7sFtV8bahgtnYiCUtiz9J+k5V9DBjqpSzYzb3+KxeAA+g0iV3J1VzsLNt7 mVocT9oPaOEI8wIDAQABoAAwDQYJKoZIhvcNAQEFBQADggEBAI6Q/A4zTfrWP2uS xtN8X6p6aP8guU0bTWhGEMBEgBQd0bBWYdhxaItGt1a1tdNcIGLACeMPuk7WpsiH rUs5kiIjlAc2/ANBao6/nlv56vhGUx0dOq0fk/glbrKL+a8Lx9ixtee77aPZ1xVD A/n3FdNdSIidWH0M4q8JunxbT33vM9h8H6oqe/JI3BDnw4tRnkYaGWJsyWUlPCuO TWPMagMkntv0JaEOHLg4/JZyVSdDiTnmb/U8cEH2RrcUP8iwjykDpb/V4tb4VtgM 7+9HKxQRQHq5Qji8/QyMG6ctoD+B7k6UpzXvi5FpvqGQWwXJNC52suAt0QeeZj1J rpudLUs= -----END CERTIFICATE REQUEST----- [root@cmx newcert]#

الخطوة 4. قم بإنشاء سلسلة الشهادات للاستيراد إلى CMX.

لإنشاء الشهادة النهائية، انسخ الشهادة الموقعة ولصقها في ملف .txt باستخدام المفتاح الخاص، والشهادة الوسيطة، والشهادة الجذر. تأكد من حفظه على هيئة ملف .pem.

يوضح هذا المثال تنسيق الشهادة النهائية.

-----BEGIN RSA PRIVATE KEY----- < Your Private Key MIIEpAIBAAKCAQEA2gXgEo7ouyBfWwCktcYo8ABwFw3d0yG5rvZRHvS2b3FwFRw5 ... -----END RSA PRIVATE KEY----- -----BEGIN CERTIFICATE----- < Your CMX server signed certificate MIIFEzCCAvugAwIBAgIBFzANBgkqhkiG9w0BAQsFADCBlDELMAkGA1UEBhMCVVMx ... -----END CERTIFICATE----- -----BEGIN CERTIFICATE----- < Your intermediate CA certificates ... -----END CERTIFICATE----- -----BEGIN CERTIFICATE----- < The root CA certificate that signed your certificate MIIGqjCCBJKgAwIBAgIJAPj9p1QMdTgoMA0GCSqGSIb3DQEBCwUAMIGUMQswCQYD ... -----END CERTIFICATE-----

الخطوة 5. تحويل الشهادة النهائية إلى CMX.

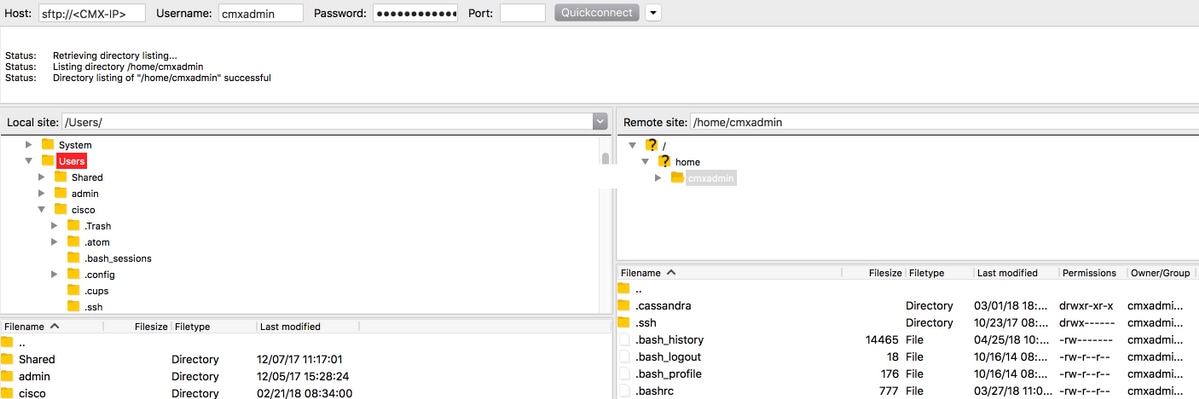

لنقل الشهادة النهائية إلى CMX من الكمبيوتر الخاص بك، افتح تطبيق SFTP واتصل ب CMX باستخدام بيانات اعتماد المسؤول. يجب أن تكون قادرا على عرض مجلدات CMX كما هو موضح في الصورة.

ثم اسحب وألقي الشهادة الموصلة إلى المجلد /home/cmxadmin/.

ملاحظة: الدليل الافتراضي عند فتح اتصال SFTP ب CMX هو /home/cmxadmin/.

الخطوة 6. تغيير إذن الشهادة النهائية والمالك. ثم قم بنقله إلى المجلد الذي يحتوي على المفتاح الخاص. فيما يلي مثال.

[root@cmx ~]# cd /home/cmxadmin/ [root@cmx cmxadmin]# chmod 775 final.pem [root@cmx cmxadmin]# chown cmx:cmx final.pem [root@cmx cmxadmin]# mv final.pem /opt/haproxy/ssl/newcert/ [root@cmx cmxadmin]# cd /opt/haproxy/ssl/newcert/ [root@cmx newcert]# ls -la total 16 drwxr-xr-x 2 root root 4096 Apr 25 12:30 . drwxr-xr-x 4 cmx cmx 4096 Apr 25 09:25 .. -rw-r--r-- 1 root root 1054 Apr 25 11:01 cert.crt -rwxrwxr-x 1 cmx cmx 0 Apr 25 12:29 final.pem -rw-r--r-- 1 root root 1708 Apr 25 11:01 private.key [root@cmx newcert]#

الخطوة 7. تأكد من أن كل شيء تم بناؤه بشكل صحيح.

[root@cmx newcert]#openssl verify -CAfile /opt/haproxy/ssl/newcert/final.pem /opt/haproxy/ssl/newcert/final.pem /opt/haproxy/ssl/newcert/final.pem: OK

يجب أن تحصل على رسالة "موافق".

الخطوة 8. قم بتثبيت الشهادة النهائية وإعادة تشغيل CMX.

[root@cmx newcert]#cmxctl node sslmode enable --pem /opt/haproxy/ssl/newcert/final.pem enabling ssl ssl enabled [root@cmx newcert]#reboot

الخطوة 9 (اختيارية). إذا قمت بتشغيل CMX 10.3.1 أو إصدارا أعلى، يمكنك أن تتأثر بهذا الخطأ:

- CSCvh21464

: لا تستخدم CMX WEBUI الشهادة المثبتة ذاتية التوقيع أو شهادة الطرف الثالث

: لا تستخدم CMX WEBUI الشهادة المثبتة ذاتية التوقيع أو شهادة الطرف الثالث

يمنع هذا الخطأ CMX لتحديث مسار الشهادة. الحل البديل لحل هذه المشكلة هو إنشاء ربطين فرعيين للإشارة إلى الشهادة الجديدة والمفتاح الخاص، وإعادة تحميل CMX. فيما يلي مثال:

[root@cmx ~]# cd /opt/haproxy/ssl/ [root@cmx ssl]# mkdir backup [root@cmx ssl]# mv host.pem backup/ [root@cmx ssl]# mv host.key backup/ [root@cmx ssl]# ln -s /opt/haproxy/ssl/newcert/final.pem host.pem [root@cmx ssl]# ln -s /opt/haproxy/ssl/newcert/private.key host.key [root@cmx ssl]# [root@cmx ssl]# ls -la total 16 drwxr-xr-x 4 cmx cmx 4096 Apr 25 12:59 . drwxr-xr-x 6 cmx cmx 4096 Mar 31 2017 .. lrwxrwxrwx 1 root root 36 Mar 26 09:58 host.key -> /opt/haproxy/ssl/newcert/private.key lrwxrwxrwx 1 root root 38 Mar 26 09:58 host.pem -> /opt/haproxy/ssl/newcert/final.pem drwxr-xr-x 2 root root 4096 Apr 25 12:30 newcert [root@cmx ssl]# [root@cmx ssl]# reboot

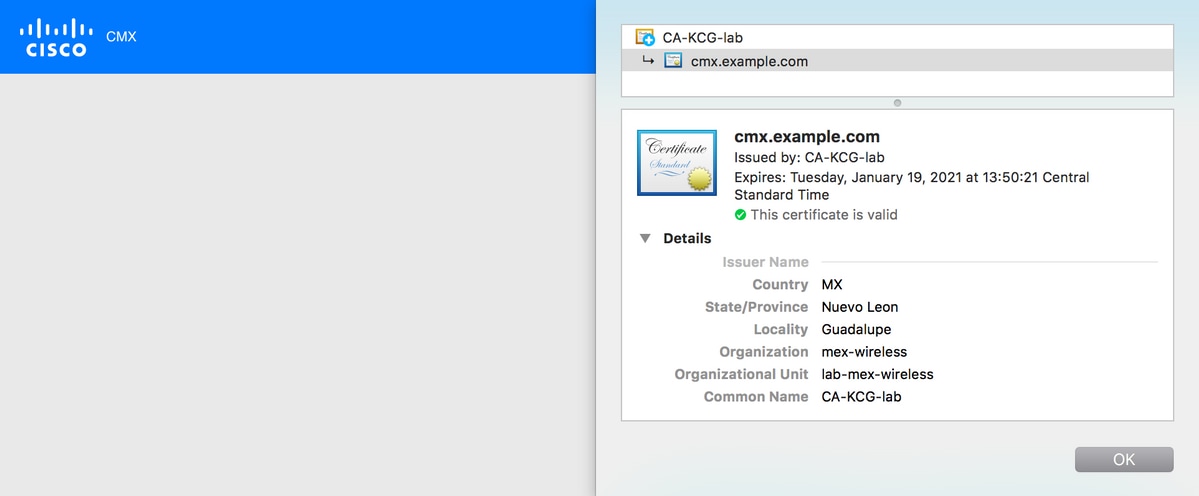

التحقق من الصحة

افتح واجهة المستخدم الرسومية ل CMX، في هذه الحالة يتم إستخدام Google Chrome. افتح الترخيص بالنقر على علامة التبويب تأمين الموجود بجوار عنوان الربط وراجع التفاصيل كما هو موضح في الصورة.

تمت المساهمة بواسطة مهندسو Cisco

- Andres Silva Sanchezمهندس TAC من Cisco

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات