البوابة المقيدة للحمض النووي (DNA Spaces) مع مثال تكوين وحدة التحكم AireOS

خيارات التنزيل

-

ePub (783.2 KB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يصف هذا المستند كيفية تكوين المنافذ المقيدة باستخدام مساحات DNA من Cisco باستخدام وحدة تحكم AireOS.

تمت المساهمة من قبل أندريس سيلفا مهندس TAC من Cisco.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- وصول واجهة سطر الأوامر (CLI) أو وصول واجهة مستخدم الرسومات (GUI) إلى وحدات التحكم اللاسلكية

- مساحات مركز بنية الشبكة الرقمية (DNA) من Cisco

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- وحدة التحكم في شبكة LAN اللاسلكية 5520، الإصدار 8.10.112.0

التكوين

الرسم التخطيطي للشبكة

التكوينات

توصيل عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) بمساحات مركز بنية الشبكة الرقمية (DNA) من Cisco

يجب أن تكون وحدة التحكم متصلة بمساحات DNA باستخدام أي من الوحدات المتاحة، Direct Connect، عبر موصل مساحات DNA أو باستخدام ربط CMX.

في هذا المثال، يتم إستخدام خيار الاتصال المباشر، على الرغم من تكوين المنافذ المقيدة بنفس الطريقة لجميع الوحدات.

لتوصيل وحدة التحكم بمساحات DNA من Cisco، يجب أن تكون قادرة على الوصول إلى سحابة مساحات DNA من Cisco عبر HTTPS. لمزيد من المعلومات حول كيفية توصيل وحدة التحكم بمساحات DNA ارجع إلى هذا الارتباط: مثال تكوين الاتصال المباشر بمساحات DNA

إنشاء SSID على مساحات DNA

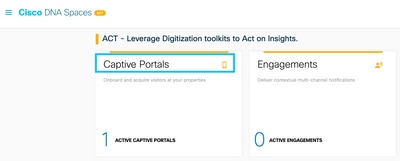

الخطوة 1. انقر على البوابات المقيدة في لوحة المعلومات لمسافات DNA:

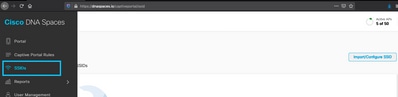

الخطوة 2. افتح قائمة المدخل المقيدة بالنقر على أيقونة الأسطر الثلاثة في الركن الأيسر الأعلى من الصفحة، وانقر على SSIDs:

الخطوة 3. انقر على إستيراد/تكوين SSID، وحدد CUWN (CMX/WLC) كنوع "الشبكة اللاسلكية"، وأدخل اسم SSID:

تكوين قائمة التحكم في الوصول (ACL) على وحدة التحكم

يلزم وجود قائمة تحكم في الوصول (ACL) سابقة للمصادقة نظرا لأن هذه عبارة عن SSID لمصادقة ويب، وحالما يتصل الجهاز اللاسلكي ب SSID ويستلم عنوان IP، تنتقل حالة مدير نهج الجهاز إلى حالة WebAUTH_Reqd ويتم تطبيق قائمة التحكم في الوصول (ACL) على جلسة عمل العميل لتقييد الموارد التي يمكن للجهاز الوصول إليها.

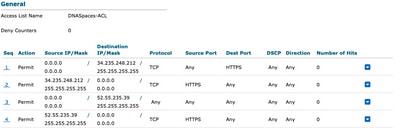

الخطوة 1. انتقل إلى الأمان > قوائم التحكم في الوصول > قوائم التحكم في الوصول، وانقر فوق جديد وقم بتكوين القواعد للسماح بالاتصال بين العملاء اللاسلكي بمساحات DNA كما يلي. إستبدال عناوين IP بالعناوين المحددة بواسطة مساحات DNA للحساب المستخدم:

ملاحظة: للحصول على عناوين IP الخاصة بمساحات DNA التي يتم السماح بها في قائمة التحكم في الوصول (ACL)، انقر فوق خيار التكوين يدويا من SSID الذي تم إنشاؤه في الخطوة 3 من القسم إنشاء SSID على مساحات DNA ضمن قسم تكوين قائمة التحكم في الوصول.

يمكن تكوين SSID لاستخدام خادم RADIUS أو بدونه. في حالة تكوين مدة جلسة العمل أو الحد الأقصى للنطاق الترددي أو توفير الإنترنت بسلاسة في قسم الإجراءات ضمن تكوين قاعدة المدخل المقيد، فسيلزم تكوين SSID باستخدام خادم RADIUS، وإلا، فلا حاجة لاستخدام خادم RADIUS. يتم دعم جميع أنواع البوابات على مساحات DNA على كلا التكوينين.

مدخل أسير بدون خادم RADIUS على مساحات DNA

تكوين SSID على وحدة التحكم

الخطوة 1. انتقل إلى شبكة WLAN > شبكات WLAN. إنشاء شبكة WLAN جديدة. تشكيل اسم التوصيف و SSID. تأكد من أن اسم SSID هو نفسه الذي تم تكوينه في الخطوة 3 من القسم إنشاء SSID في مساحات DNA.

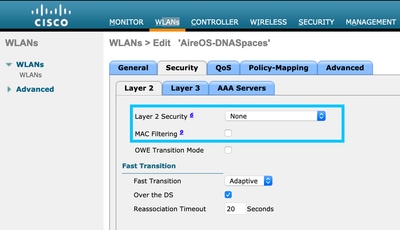

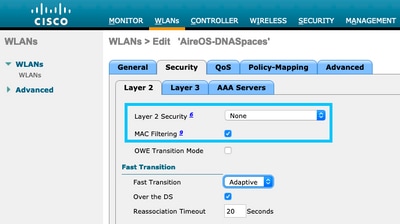

الخطوة 2. تكوين أمان الطبقة 2. انتقل إلى علامة التبويب أمان > طبقة 2 في علامة التبويب تكوين شبكة WLAN وحدد بلا من القائمة المنسدلة لتأمين الطبقة 2. تأكد من تعطيل تصفية MAC.

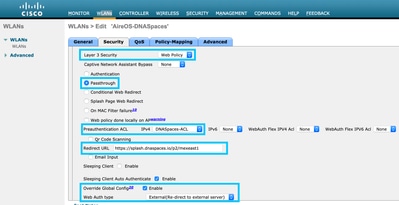

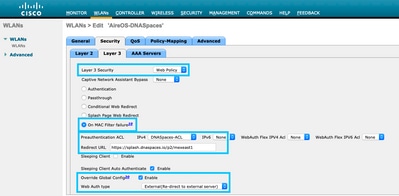

الخطوة 3. تكوين أمان الطبقة 3. انتقل إلى علامة التبويب أمان > طبقة 3 في علامة التبويب تكوين الشبكة المحلية اللاسلكية (WLAN)، وقم بتكوين سياسة الويب كطريقة أمان الطبقة 3، وتمكين كلمة المرور، وتكوين قائمة التحكم في الوصول الخاصة ببادئة المصادقة، وتمكين تجاوز التكوين العام كتعيين نوع مصادقة الويب كعنوان URL خارجي، ثم تكوين عنوان URL لإعادة التوجيه.

ملاحظة: للحصول على عنوان URL لإعادة التوجيه، انقر على خيار التكوين يدويا، من معرف SSID الذي تم إنشاؤه في الخطوة 3 من القسم إنشاء SSID على مساحات DNA، ضمن قسم تكوين SSID.

بوابة بديلة مزودة بخادم RADIUS على مساحات DNA

ملاحظة: يدعم خادم DNA Spaces RADIUS مصادقة PAP القادمة من وحدة التحكم فقط.

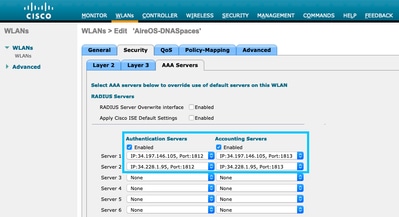

تهيئة خوادم RADIUS على وحدة التحكم

الخطوة 1. انتقل إلى التأمين > AAA > RADIUS > المصادقة، وانقر على جديد وأدخل معلومات خادم RADIUS. تعمل مساحات بنية الشبكة الرقمية (DNA) من Cisco بخادم RADIUS لمصادقة المستخدم ويمكنها الاستجابة على عنواني IP. تكوين كلا خادمي RADIUS:

ملاحظة: للحصول على عنوان RADIUS ومفتاح سري لكل من الخوادم الأساسية والثانوية، انقر على خيار التكوين اليدوي من SSID الذي تم إنشاؤه في الخطوة 3 من القسم أنشئ SSID على مساحات DNA وانتقل إلى قسم تكوين خادم RADIUS.

الخطوة 2. قم بتكوين خادم RADIUS الخاص بالمحاسبة. انتقل إلى التأمين > AAA > RADIUS > المحاسبة وانقر على جديد. تكوين نفس خادمي RADIUS:

تكوين SSID على وحدة التحكم

هام: قبل البدء بتكوين SSID، تأكد من تعيين مصادقة Web Radius على "PAP" تحت وحدة التحكم > عامة.

الخطوة 1. انتقل إلى شبكة WLAN > شبكات WLAN. إنشاء شبكة WLAN جديدة. تشكيل اسم التوصيف و SSID. تأكد من أن اسم SSID هو نفسه الذي تم تكوينه في الخطوة 3 من القسم إنشاء SSID في مساحات DNA.

الخطوة 2. تكوين أمان الطبقة 2. انتقل إلى علامة التبويب أمان > طبقة 2 في علامة التبويب تكوين شبكة WLAN. تكوين أمان الطبقة 2 بلا. تمكين تصفية MAC.

الخطوة 3. تكوين أمان الطبقة 3. انتقل إلى علامة التبويب أمان > طبقة 3 في علامة التبويب تكوين الشبكة المحلية اللاسلكية (WLAN)، وقم بتكوين سياسة الويب كطريقة أمان الطبقة 3، وقم بتمكين فشل مرشح MAC، وتكوين قائمة التحكم في الوصول الخاصة بالمصادقة المسبقة، وتمكين تجاوز التكوين العام كتعيين نوع مصادقة الويب على أنه خارجي، قم بتكوين عنوان URL لإعادة التوجيه.

الخطوة 4. تكوين خوادم AAA. انتقل إلى علامة التبويب أمان > خوادم AAA في علامة التبويب تكوين الشبكة المحلية اللاسلكية (WLAN) وتمكين خوادم المصادقة وخوادم المحاسبة ومن القائمة المنسدلة أختر خادمي RADIUS:

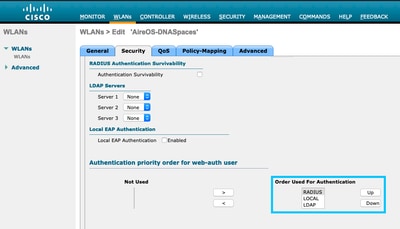

الخطوة 6. قم بتكوين ترتيب أولوية المصادقة لمستخدمي مصادقة الويب. انتقل إلى علامة التبويب أمان > خوادم AAA في علامة التبويب تكوين الشبكة المحلية اللاسلكية (WLAN)، ثم قم بتعيين RADIUS أولا بالترتيب.

الخطوة 7. انتقل إلى علامة التبويب خيارات متقدمة في علامة التبويب تكوين شبكة WLAN وقم بتمكين السماح بتجاوز AAA.

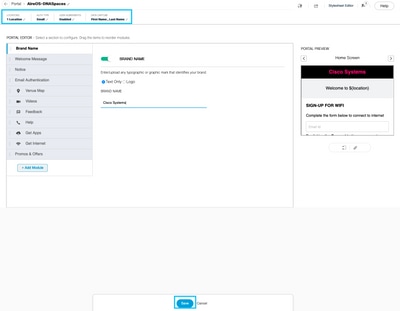

إنشاء البوابة على مساحات DNA

الخطوة 1. انقر على البوابات المقيدة في لوحة المعلومات لمسافات DNA:

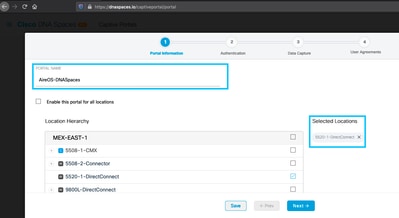

الخطوة 2. انقر على إنشاء جديد، وأدخل اسم المدخل، وحدد المواقع التي يمكن أن تستخدم المدخل:

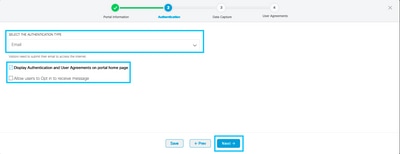

الخطوة 3. حدد نوع المصادقة، أختر إذا كنت تريد عرض التقاط البيانات واتفاقيات المستخدم في الصفحة الرئيسية للمدخل وإذا كان يسمح للمستخدمين باختيار تلقي رسالة. طقطقت بعد ذلك:

الخطوة 4. تكوين عناصر التقاط البيانات. إذا كنت تريد التقاط بيانات من المستخدمين، حدد مربع تمكين التقاط البيانات وانقر فوق +إضافة عنصر حقل لإضافة الحقول المطلوبة. طقطقت بعد ذلك:

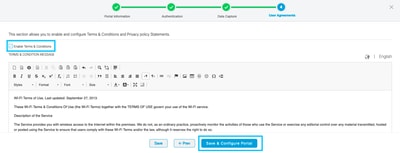

الخطوة 5. تحقق من شروط التمكين وانقر فوق حفظ وتكوين البوابة:

الخطوة 6. قم بتحرير المدخل حسب الحاجة، انقر فوق حفظ:

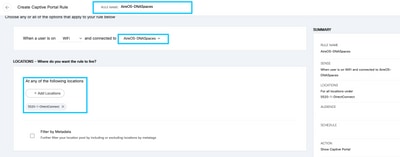

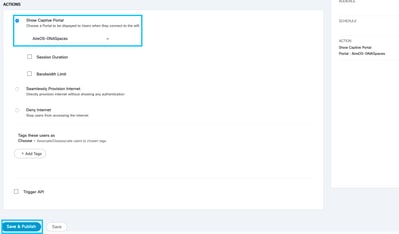

تكوين قواعد البوابة المقيدة على مساحات DNA

الخطوة 1. افتح قائمة المدخل المقيد وانقر فوق قواعد المدخل المقيد:

الخطوة 2. انقر فوق + إنشاء قاعدة جديدة. أدخل اسم القاعدة، واختر SSID الذي تم تكوينه مسبقا، وحدد المواقع التي تتوفر فيها قاعدة المدخل هذه ل:

الخطوة 3. أختر الإجراء الخاص بالبوابة المقيدة. في هذه الحالة، عند الوصول إلى القاعدة، يتم عرض المدخل. انقر فوق حفظ ونشر.

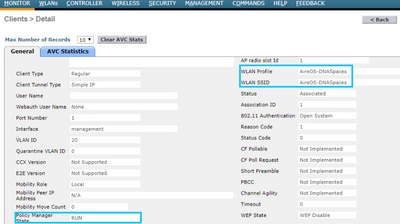

التحقق من الصحة

لتأكيد حالة عميل متصل بتنقل SSID إلى شاشة > عملاء، انقر فوق عنوان MAC وابحث عن حالة إدارة النهج:

استكشاف الأخطاء وإصلاحها

يمكن تمكين الأمر التالي في وحدة التحكم قبل الاختبار لتأكيد عملية الاقتران والمصادقة للعميل.

(5520-Andressi) >debug client

(5520-Andressi) >debug web-auth redirect enable mac

هذا هو المخرج الناتج من محاولة ناجحة لتعريف كل مرحلة من المراحل أثناء عملية الاقتران/المصادقة أثناء التوصيل بمعرف SSID بدون خادم RADIUS:

802. 11 الاقتران/المصادقة:

*apfOpenDtlSocket: Apr 09 21:49:06.227: 34:e1:2d:23:a6:68 Received management frame ASSOCIATION REQUEST on BSSID 70:d3:79:dd:d2:0f destination addr 70:d3:79:dd:d2:0f slotid 1

*apfMsConnTask_5: Apr 09 21:49:06.227: 34:e1:2d:23:a6:68 Updating the client capabiility as 4

*apfMsConnTask_5: Apr 09 21:49:06.227: 34:e1:2d:23:a6:68 Processing assoc-req station:34:e1:2d:23:a6:68 AP:70:d3:79:dd:d2:00-01 ssid : AireOS-DNASpaces thread:bd271d6280

*apfMsConnTask_5: Apr 09 21:49:06.227: 34:e1:2d:23:a6:68 CL_EVENT_ASSOC_START (1), reasonCode (1), Result (0), Ssid (AireOS-DNASpaces), ApMac (70:d3:79:dd:d2:00), RSSI (-72), SNR (22)

*apfMsConnTask_5: Apr 09 21:49:06.228: 34:e1:2d:23:a6:68 Sending assoc-resp with status 0 station:34:e1:2d:23:a6:68 AP:70:d3:79:dd:d2:00-01 on apVapId 1

مصادقة DHCP والطبقة 3:

*apfMsConnTask_5: Apr 09 21:49:06.228: 34:e1:2d:23:a6:68 Mobility query, PEM State: DHCP_REQD

*webauthRedirect: Apr 09 21:49:51.949: captive-bypass detection enabled, checking for wispr in HTTP GET, client mac=34:e1:2d:23:a6:68

*webauthRedirect: Apr 09 21:49:51.949: captiveNetworkMode enabled, mac=34:e1:2d:23:a6:68 user_agent = AnyConnect Agent 4.7.04056

*webauthRedirect: Apr 09 21:49:51.949: 34:e1:2d:23:a6:68- Preparing redirect URL according to configured Web-Auth type

*webauthRedirect: Apr 09 21:49:51.949: 34:e1:2d:23:a6:68- unable to get the hostName for virtual IP, using virtual IP =192.0.2.1

*webauthRedirect: Apr 09 21:49:51.949: 34:e1:2d:23:a6:68- Checking custom-web config for WLAN ID:1

*webauthRedirect: Apr 09 21:49:51.949: 34:e1:2d:23:a6:68- Global status is 0 on WLAN

*webauthRedirect: Apr 09 21:49:51.949: 34:e1:2d:23:a6:68- checking on WLAN web-auth type

*webauthRedirect: Apr 09 21:49:51.949: 34:e1:2d:23:a6:68- Web-auth type External, using URL:https://splash.dnaspaces.io/p2/mexeast1

*webauthRedirect: Apr 09 21:49:51.949: 34:e1:2d:23:a6:68- Added switch_url, redirect URL is now https://splash.dnaspaces.io/p2/mexeast1?switch_url=https://192.0.2.1/login.html

*webauthRedirect: Apr 09 21:49:51.949: 34:e1:2d:23:a6:68- Added ap_mac (Radio ), redirect URL is now https://splash.dnaspaces.io/p2/mexeast1?switch_url=https://192.0.2.1/login.html&ap_mac=70:d3:79:dd:d2:00

*webauthRedirect: Apr 09 21:49:51.949: 34:e1:2d:23:a6:68- Added client_mac , redirect URL is now https://splash.dnaspaces.io/p2/mexeast1?switch_url=https://192.0.2.1/login.html&ap_mac=70:d3:79:dd:d2:00&client_mac=34:e1:2d:23:a6

*webauthRedirect: Apr 09 21:49:51.950: 34:e1:2d:23:a6:68- Added wlan, redirect URL is now https://splash.dnaspaces.io/p2/mexeast1?switch_url=https://192.0.2.1/login.html&ap_mac=70:d3:79:dd:d2:00&client_mac=34:e1:2d:23:a6:68&wla

*webauthRedirect: Apr 09 21:49:51.950: 34:e1:2d:23:a6:68- http_response_msg_body1 is <HTML><HEAD><TITLE> Web Authentication Redirect</TITLE><META http-equiv="Cache-control" content="no-cache"><META http-equiv="Pragma" content="

*webauthRedirect: Apr 09 21:49:51.950: 34:e1:2d:23:a6:68- added redirect=, URL is now https://splash.dnaspaces.io/p2/mexeast1?switch_url=https://192.0.2.1/login.html&ap_mac=70:d3:79:dd:d2:00&client_mac=34:e1:2d:23:a6:68&wlan=Ai

*webauthRedirect: Apr 09 21:49:51.950: 34:e1:2d:23:a6:68- str1 is now https://splash.dnaspaces.io/p2/mexeast1?switch_url=https://192.0.2.1/login.html&ap_mac=70:d3:79:dd:d2:00&client_mac=34:e1:2d:23:a6:68&wlan=AireOS-DNASpaces&r

*webauthRedirect: Apr 09 21:49:51.950: 34:e1:2d:23:a6:68- Message to be sent is

HTTP/1.1 200 OK

Location: https://splash.dnaspaces.io/p2/mexeast1?switch_url=https://192.0.2.1/login.html&ap_mac=70:d3:79:dd:d2:00&client_mac=34:

*webauthRedirect: Apr 09 21:49:51.950: 34:e1:2d:23:a6:68- 200 send_data =HTTP/1.1 200 OK

Location: https://splash.dnaspaces.io/p2/mexeast1?switch_url=https://192.0.2.1/login.html&ap_mac=70:d3:79:dd:d2:00&client_mac=34:e1:2d:23

*webauthRedirect: Apr 09 21:49:51.950: 34:e1:2d:23:a6:68- send data length=688

*webauthRedirect: Apr 09 21:49:51.950: 34:e1:2d:23:a6:68- Url:https://splash.dnaspaces.io/p2/mexeast1

*webauthRedirect: Apr 09 21:49:51.950: 34:e1:2d:23:a6:68- cleaning up after send

نجحت مصادقة الطبقة 3، قم بنقل العميل إلى حالة RUN:

*emWeb: Apr 09 21:49:57.633: Connection created for MAC:34:e1:2d:23:a6:68

*emWeb: Apr 09 21:49:57.634:

ewaURLHook: Entering:url=/login.html, virtIp = 192.0.2.1, ssl_connection=0, secureweb=1

*ewmwebWebauth1: Apr 09 21:49:57.634: 34:e1:2d:23:a6:68 10.10.30.42 WEBAUTH_NOL3SEC (14) Change state to RUN (20) last state WEBAUTH_NOL3SEC (14)

*ewmwebWebauth1: Apr 09 21:49:57.634: 34:e1:2d:23:a6:68 CL_EVENT_WEB_AUTH_DONE (8), reasonCode (0), Result (0), ServerIp (), UserName ()

*ewmwebWebauth1: Apr 09 21:49:57.634: 34:e1:2d:23:a6:68 CL_EVENT_RUN (9), reasonCode (0), Result (0), Role (1), VLAN/VNID (20), Ipv4Addr (10.10.30.42), Ipv6Present (No)

*ewmwebWebauth1: Apr 09 21:49:57.634: 34:e1:2d:23:a6:68 10.10.30.42 RUN (20) Successfully plumbed mobile rule (IPv4 ACL ID 255, IPv6 ACL ID 255, L2 ACL ID 255,URL ACL ID 255,URL ACL Action 0)

*emWeb: Apr 09 21:49:57.634: User login successful, presenting login success page to user

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

1.0 |

22-Apr-2020 |

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- Andres SilvaCisco TAC

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات