WAAS Express/APPNAV XE mit AAA-Befehlsautorisierung

Download-Optionen

-

ePub (103.8 KB)

In verschiedenen Apps auf iPhone, iPad, Android, Sony Reader oder Windows Phone anzeigen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einführung

Dieses Dokument enthält Details zur Konfiguration der WAAS Express/APPNAV-XE-Anwendung (Wide Area Application) mithilfe von TACACS (Terminal Access Controller Access Control Systems) und AAA-Befehlsautorisierung (Authentication, Authorization and Accounting).

Voraussetzungen

Anforderungen

Cisco empfiehlt, über Kenntnisse in folgenden Bereichen zu verfügen:

- Cisco WAAS

- AAA-Autorisierung

- TACACS

Verwendete Komponenten

Die Informationen in diesem Dokument basieren auf den folgenden Software- und Hardwareversionen:

- WAAS 6.1.1x

- Router der Serie 2900

- IOS Version 15.2(4)M3

Die Informationen in diesem Dokument wurden von den Geräten in einer bestimmten Laborumgebung erstellt. Alle in diesem Dokument verwendeten Geräte haben mit einer leeren (Standard-)Konfiguration begonnen. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die potenziellen Auswirkungen eines Befehls verstehen.

Hintergrundinformationen

Der WAAS Central Manager erfordert Secure Shell (SSH) und Secure HTTPS, um auf WAAS Express- und APPNAV - XE-Router zuzugreifen.

Secure Shell (SSH) wird für die Erstkonfiguration/Registrierung verwendet.

HTTPS wird für die laufende Konfiguration und Überwachung verwendet.

Häufig verhindert die Kombination aus HTTPS- und AAA-Konfiguration auf dem Gerät, dass der zentrale Manager korrekt mit diesen Geräten kommuniziert.

Beispiel für TACACs-Einrichtung

aaa new-model ! ! aa group server tacacs+ tacacsgroup server name server1 server name server2 aaa authentication login AUTH group AAA-Servers aaa authorization commands 1 PRIV1 group AAA-Servers aaa authorization commands 15 PRIV15 group AAA-Servers aaa authorization exec AUTHLIST group AAA-Servers

Beispiel für HTTPS-Konfiguration

ip http server

ip http authentication aaa exec-authorization AUTHLIST

ip http authentication aaa command-authorization 1 PRIV1 ip http authentication aaa command-authorization 15 PRIV15 ip http authentication aaa login-authentication AUTH ip http secure-server

ip http secure-trustpoint TP-self-signed-2945720990

ip http client source-interface GigabitEthernet0/0

ip http client secure-trustpoint TP-self-signed-2945720990

Von CM auf WAAS Express/APPNAV-XE über HTTP ausgeführte Befehle

Dies ist eine Liste der Befehle, die der zentrale Manager benötigt, um auf dem Remote-Gerät ausgeführt werden zu können.

CLIs des Konfigurationsmodus

do show running-config | section crypto pki trustpoint

crypto pki export

EXEC-Modus-CLIs

WAASX - Status

show waas token | format show waas status | format show waas alarms | format show running-config | section hostname show ip interface brief | format show interfaces | include line protocol | Internet address | address is | *uplex show running-config brief | include clock timezone show clock show crypto pki trustpoints | include Trustpoint show inventory

WAASX - Konfiguration

show parameter-map type waas waas_global | format show class-map type waas | format show policy-map type waas | format write memory

WAASX - Statistiken

show waas statistics peer | format show waas statistics application | format show waas connection brief show waas statistics accelerator http-express | format show waas statistics accelerator http-express https | format show waas statistics accelerator ssl-express | format show waas statistics class | format show waas statistics accelerator cifs-express detail | format

Registrierung

registration show waas status extended | format

AppNav-XE

show service-insertion token | format show service-insertion status | format show class-map type appnav | format show ip int br | format show service-insertion service-context | format show service-insertion service-node-group | format show service-insertion statistics service-node-group | format show policy-map type appnav | format show policy-map target service-context | format show service-insertion config service-context | format show service-insertion config service-node-group | format show service-insertion config appnav-controller-group | format show service-insertion alarms | format show ip access-list show vrf show running-config | section interface show running-config | include service-insertion swap src-ip

Fehlerbehebung

Falsche AAA- oder HTTP-Konfiguration auf dem Endgerät kann Fehler bei der Registrierung und bei Statusaktualisierungen verursachen.

Hinweis: Am einfachsten können Sie testen, ob ein Autorisierungsproblem vorliegt, indem Sie einen lokalen WAAS-Benutzer, eine lokale AAA-Authentifizierung und eine lokale ip http-Authentifizierung einrichten. Wenn diese Testkonfiguration funktioniert, bedeutet dies, dass Sie wahrscheinlich ein Problem mit der Befehlsautorisierung des Remote-Benutzers haben.

In der CLI von WAAS Central Manager

Bestätigen Sie, dass Sie von der CM-CLI zum Remote-Gerät wechseln können.

#ssh <device-name>

aktivieren cms debug auf CM und überprüfen die Dateien cms.log und waasx-audit.log während der Registrierung, indem Sie Konfigurationen und Statistiksammlungen austauschen.

# debug cms waasx-regis # debug cms router-config # debug cms stats (config)# logging disk priority 7

# cd errorlog

# type-tail cms.log follow # type-tail waasx-audit.log follow

Beispiel für Protokolleinträge, wenn der CM keine Befehle an WAAS-Express oder AppNav-XE überträgt.

05/27/2016 00:14:03.760 [I] cdm(RtrSync-40) Configuration commands failed on the device CeConfig_2875943/USNY25W39-R02. Not Taking backup of complete device configuration.

05/27/2016 00:14:03.774 [W] cdm(RtrSync-64) 700001 Failed configuration commands are ...

05/27/2016 00:14:03.774 [W] cdm(RtrSync-64) 700001

class-map type appnav match-any HTTPS

CLI:class-map type appnav match-any HTTPS

Status:8

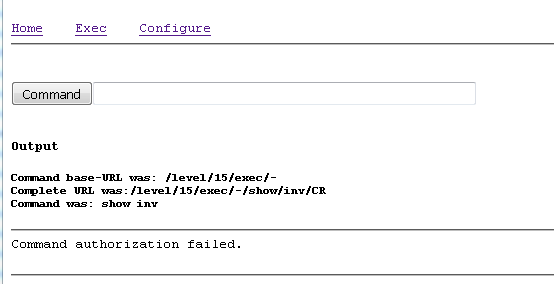

Output:Command authorization failed.

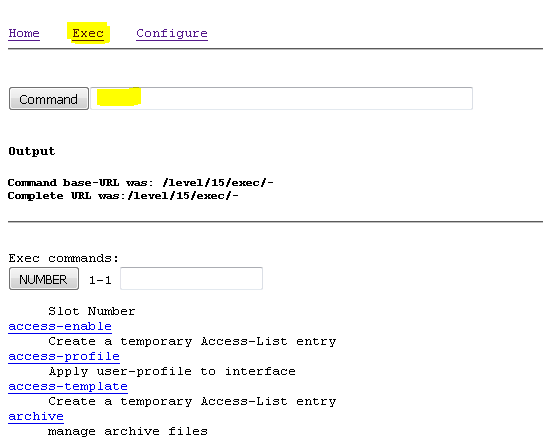

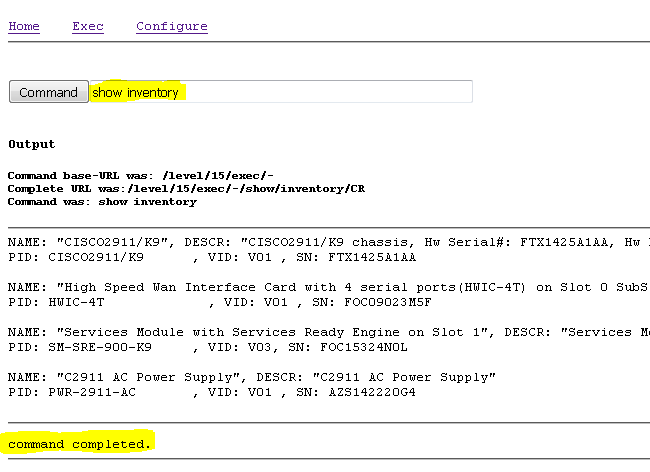

HTTPS-Zugriff vom Browser testen

Sie können sich bei der HTTP-Schnittstelle anmelden.

https://<IP_ADDRESS>/level/15/exec/-/

Geben Sie dann Ihre Befehle in den  Abschnitt ein.

Abschnitt ein.

Beispiel für einen funktionierenden Befehl show invetory

Beispiel für einen fehlerhaften Befehl zur Anzeige des Bestands

Fehlerbehebung auf dem WAAS Express-Router

#debug aaa Autorisierung

Befehl erfolgreich ausgeführt

Jul 5 07:09:19.161: AAA/AUTHOR/TAC+: (2935402750): user=waasx

Jul 5 07:09:19.161: AAA/AUTHOR/TAC+: (2935402750): send AV service=shell

Jul 5 07:09:19.161: AAA/AUTHOR/TAC+: (2935402750): send AV cmd=show

Jul 5 07:09:19.161: AAA/AUTHOR/TAC+: (2935402750): send AV cmd-arg=vrf

Jul 5 07:09:19.161: AAA/AUTHOR/TAC+: (2935402750): send AV cmd-arg=

Jul 5 07:09:19.365: AAA/AUTHOR (2935402750): Post authorization status = PASS_ADD

Autorisierungsfehler

Jul 5 07:08:32.485: AAA/AUTHOR/TAC+: (819547031): user=waasx

Jul 5 07:08:32.485: AAA/AUTHOR/TAC+: (819547031): send AV service=shell

Jul 5 07:08:32.485: AAA/AUTHOR/TAC+: (819547031): send AV cmd=show

Jul 5 07:08:32.485: AAA/AUTHOR/TAC+: (819547031): send AV cmd-arg=inventory

Jul 5 07:08:32.485: AAA/AUTHOR/TAC+: (819547031): send AV cmd-arg=

Jul 5 07:08:32.685: AAA/AUTHOR (819547031): Post authorization status = FAIL

Beiträge von Cisco Ingenieuren

- Neil ArmstrongCisco TAC-Techniker

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback