Einleitung

In diesem Dokument wird beschrieben, wie Sie in Cisco Intersight einen Standalone-Server der C-Serie konfigurieren und beanspruchen, nachdem die Hauptplatine ausgetauscht wurde.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Cisco Integrated Management Controller (CIMC)

- Cisco Interview

- Cisco Server der C-Serie

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- Cisco C240-M5 4.1(3 d)

- Cisco Intersight Software as a Service (SaaS)

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Verwandte Produkte

Dieses Dokument kann auch mit folgenden Hardware- und Softwareversionen verwendet werden:

- C-Serie M4 3.0(4) und höher

- C-Serie M5 3.1 und höher

- C-Serie M6 4.2 und höher

- S-Serie M5 4.0(4e) und höher

Hinweis: Eine umfassende Liste der unterstützten Hardware und Software finden Sie unter den folgenden Links: Intersight Supported PIDs and Intersight Supported Systems (Intersight-unterstützte PIDs und Intersight-unterstützte Systeme).

Hintergrundinformationen

- Der häufigste Anwendungsfall für dieses Dokument ist, wenn eine C-Serie bei Cisco Intersight angemeldet wurde und das Motherboard durch eine Retourengenehmigung (Return Material Authorization, RMA) ersetzt wird. Wenn eine RMA eintritt, muss der ursprüngliche Server nicht beansprucht werden, und der neue Server muss in Cisco Intersight angemeldet werden.

- In diesem Dokument wird davon ausgegangen, dass der ursprüngliche Server der C-Serie vor der RMA für das Motherboard erfolgreich angefordert wurde und dass es keine Konfigurations- oder Netzwerkprobleme gibt, die zu einem fehlgeschlagenen Anfrageprozess führen würden.

- Sie können Ziele direkt aus dem Cisco Intersight-Portal oder aus dem Device Connector des Endpunkts selbst entfernen. Es wird empfohlen, Ziele aus dem Cisco Intersight-Portal zu entfernen.

- Wenn ein Ziel direkt aus dem Device Connector und nicht aus dem Intersight-Portal entfernt wird, wird es in Cisco Intersight als nicht beansprucht angezeigt. Außerdem muss das Endgerät manuell aus Cisco Intersight entfernt werden.

- Der ursprüngliche Server der C-Serie zeigt in Cisco Intersight wahrscheinlich den Status Not Connected (Nicht verbunden) an. Dies kann je nach dem Grund, warum das Motherboard ausgetauscht werden muss, variieren.

Problem: Der neue RMA-Server wird nicht in Intersight beansprucht, und der ursprünglich ausgefallene Server wird beansprucht.

Wurde in Cisco Intersight ein Standalone-Server der C-Serie angefordert, wird die Seriennummer (SN) des Servers mit Cisco Intersight gepaart. Wenn der beanspruchte Server aufgrund eines Fehlers oder aus einem anderen Grund einen Austausch der Hauptplatine erfordert, muss der Anspruch für den ursprünglichen Server aufgehoben werden, und der neue Server muss in Cisco Intersight angemeldet werden. Die SN der C-Serie ändert sich mit der RMA des Motherboards.

Lösung

Heben Sie die Rücknahme des Servers der C-Serie von Cisco Intersight auf, der ersetzt werden muss. Konfigurieren Sie die neuen Server CIMC und Device Connector, und fordern Sie den neuen Server bei Cisco Intersight an.

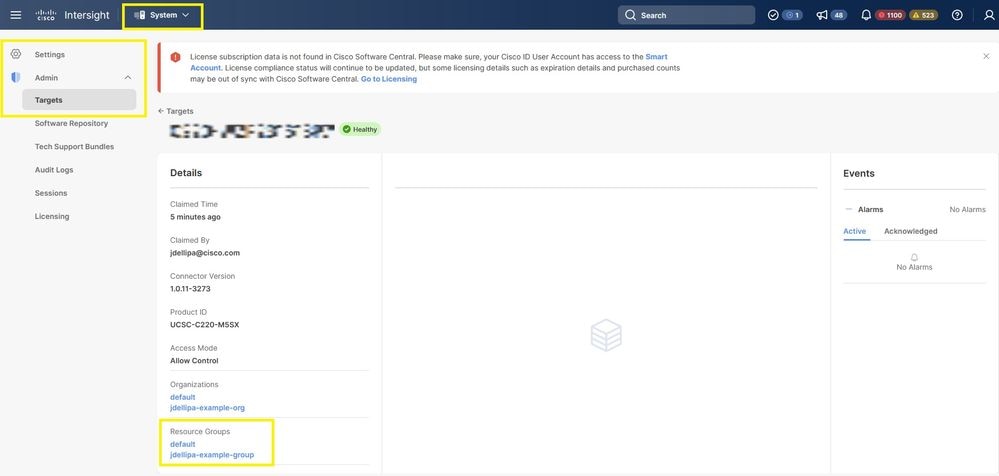

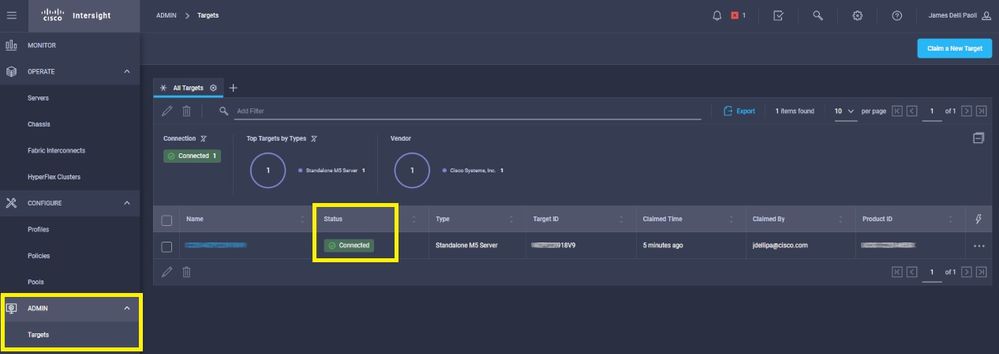

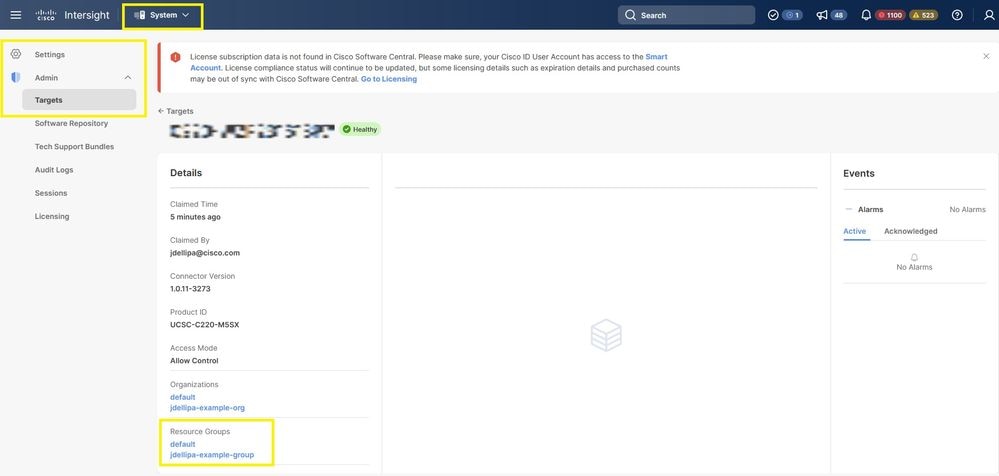

Schritt 1: Falls nicht, fahren Sie mit Schritt 1.1 fort, falls Sie über eine Resource Groups definierte Konfiguration verfügen. Starten Sie Cisco Intersight, und klicken Sie auf System > Settings > Admin > Targets , um den zu ersetzenden Server zu finden. Notieren Sie sich alle Resource Groups , die nicht standardmäßig angezeigt werden, wie in diesem Bild gezeigt.

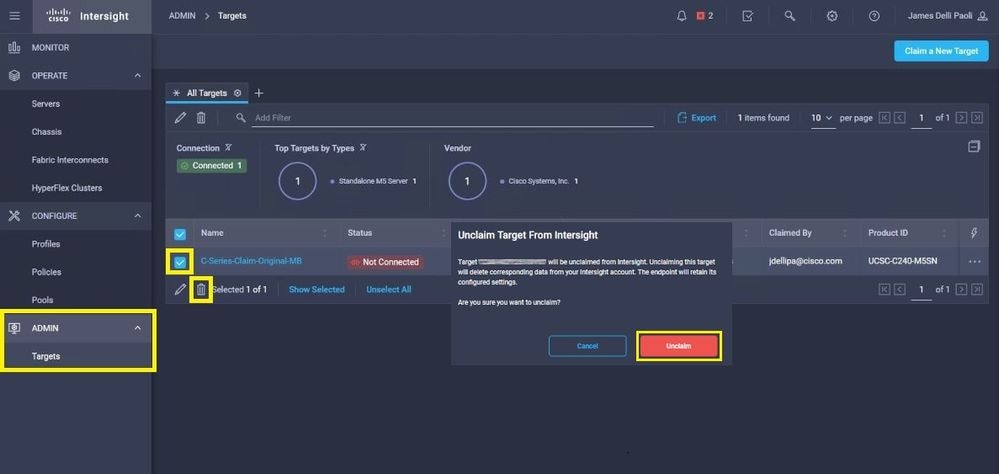

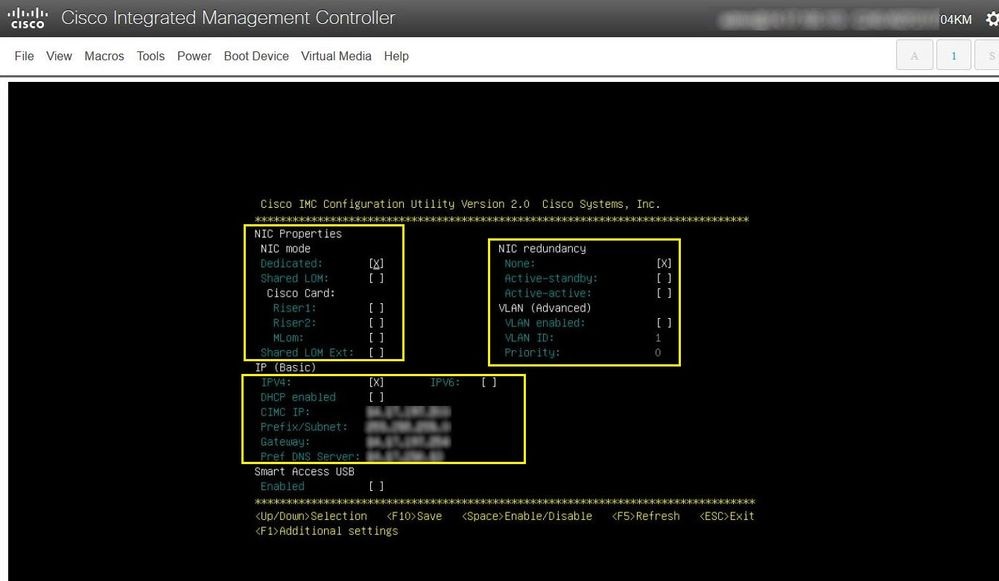

Schritt 1.1: Navigieren Sie zu Admin > Targets. Wählen Sie das Kästchen für die zu ersetzenden und nicht beanspruchten Ziele aus, und klicken Sie auf die Schaltfläche, wie in diesem Bild dargestelltTrash Can Icon > Unclaim.

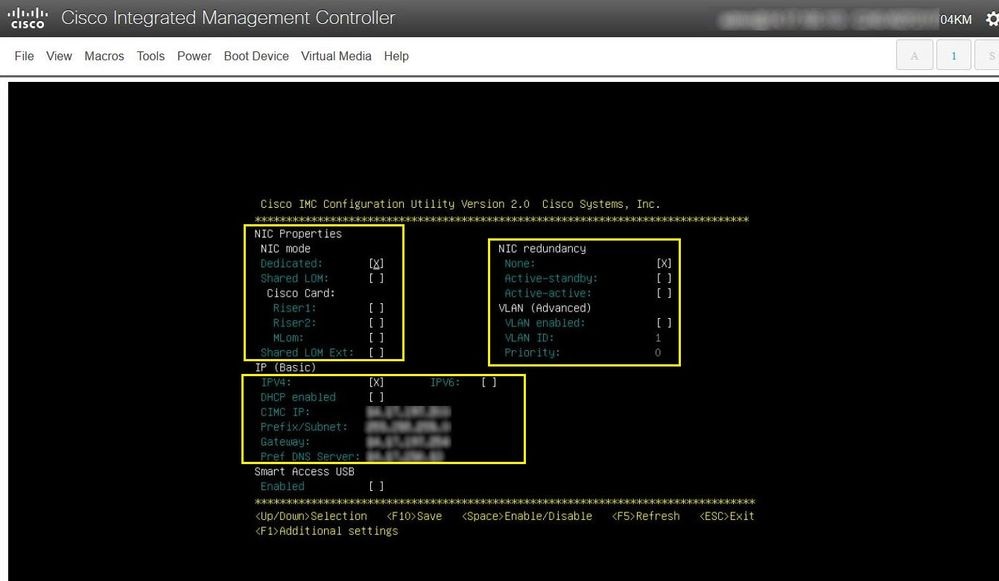

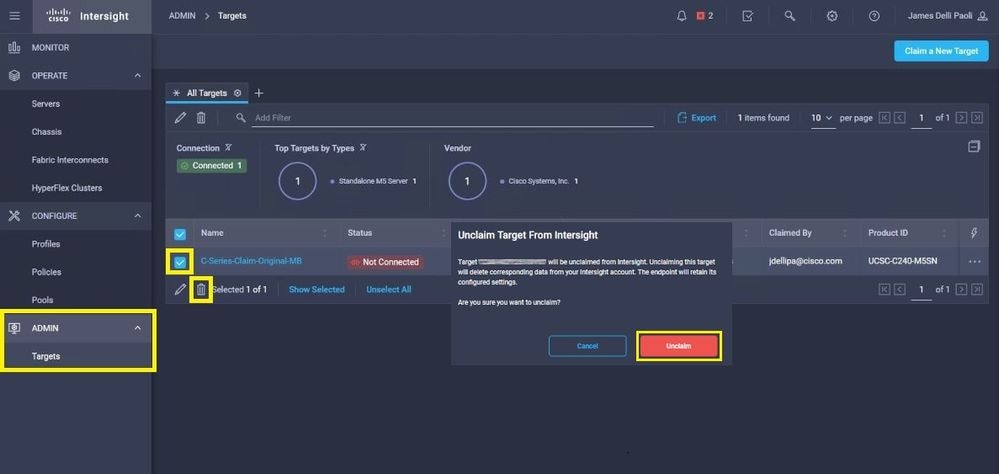

Schritt 2: Schließen Sie einen Keyboard Video Monitor (KVM) an den neu ersetzten Server an (überspringen Sie diesen Schritt, wenn CIMC bereits konfiguriert wurde). Wählen Sie auf dem Cisco Begrüßungsbildschirm beim Start die Option zum Konfigurieren von CIMC ausF8. Konfigurieren Sie die passenden Kabel Network Interface Card (NIC) Properties für Ihre Umgebung und drücken Sie F10 , um Save. je nach verwendetem für die Verwaltung physische Kabel zum Server und zum angeschlossenen Gerät NIC Properties einzufügen.

Hinweis: Schritt 2. zeigt und beschreibt eine lokale Einrichtung des CIMC mit direkt angeschlossenem KVM-Switch an einen C240-M5. Die anfängliche CIMC-Einrichtung kann auch per Remote-Zugriff über DHCP erfolgen. Bitte beachten Sie die Installationsanleitung für Ihr Servermodell, und wählen Sie die für Sie optimale CIMC-Ersteinrichtung aus.

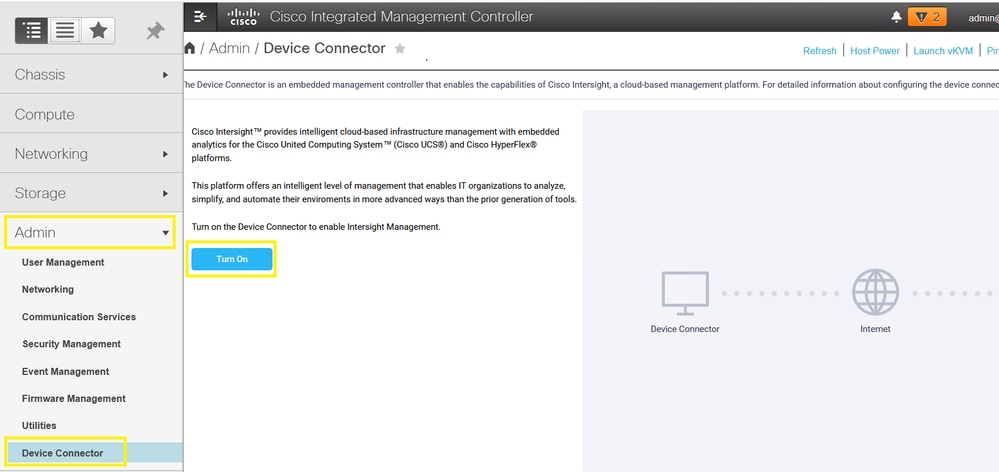

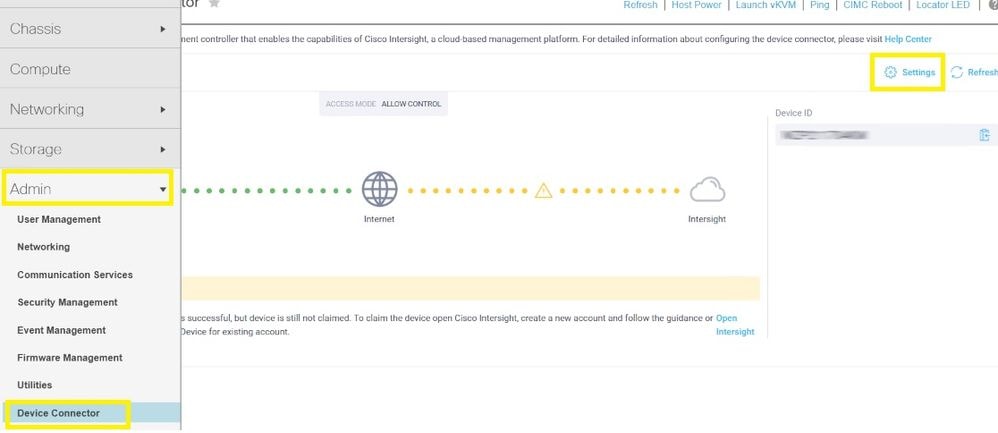

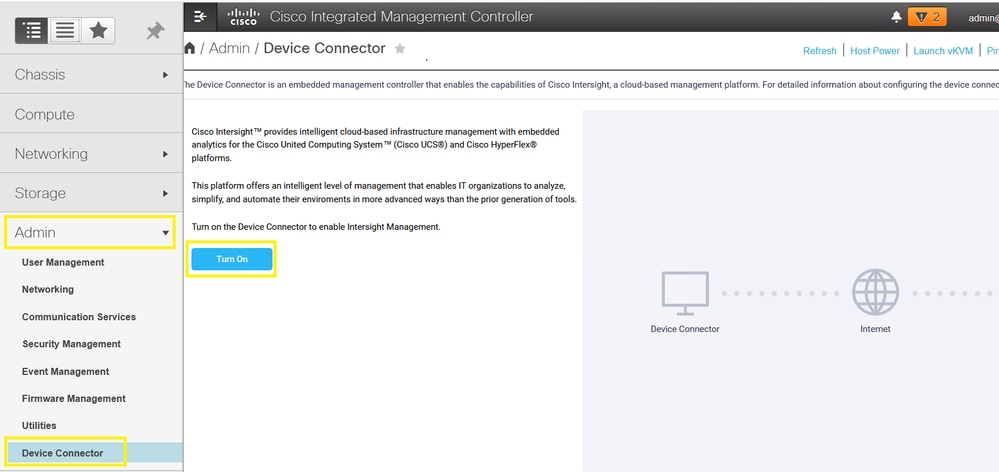

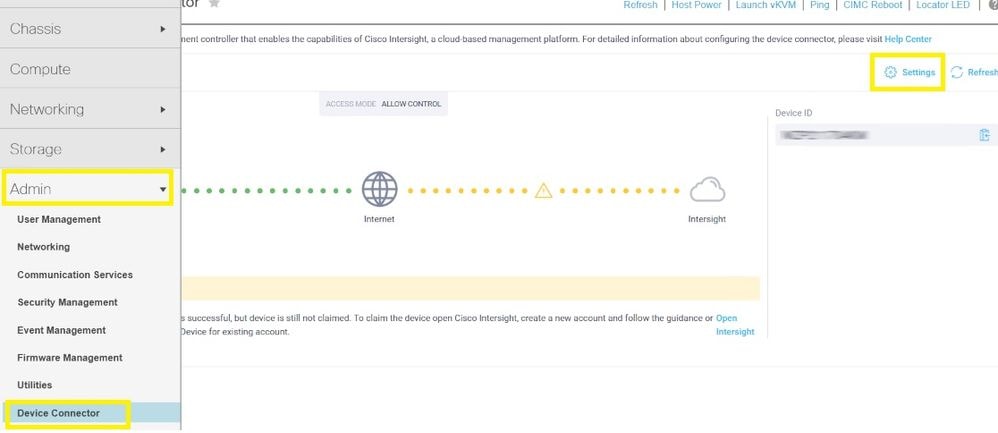

Schritt 3: Starten Sie die grafische Benutzeroberfläche (GUI) von CIMC, und navigieren Sie zu Admin > Device Connector. Wenn Device Connector deaktiviert ist, wählen Sie Turn On. Nach dem Aktivieren wählen Settings.

Tipp: Navigieren Sie in der CIMC-GUI zu , Chassis > Summary und vergleichen Sie die , um zu bestätigen, dass die Mindestanforderungen an die Firmware erfüllt sind, die von Cisco Intersight eingefordert werden Firmware Version können. Verwenden Sie diesen Link, um die Mindestanforderungen für Ihr spezifisches Servermodell zu überprüfen: Intersight Supported Systems (Intersight-unterstützte Systeme). Wenn die Firmware nicht die erforderlichen Mindestanforderungen erfüllt, führen Sie ein Host Upgrade Utility (HUU) auf dem Server aus. Weitere Informationen finden Sie hier: Cisco Host Upgrade Utility-Prozess.

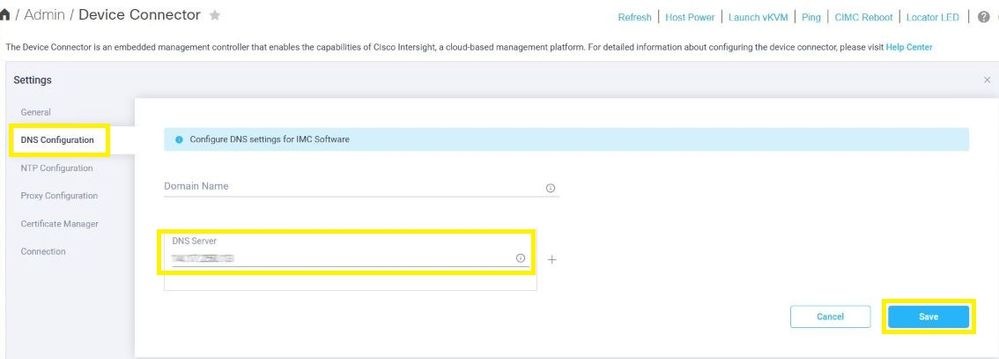

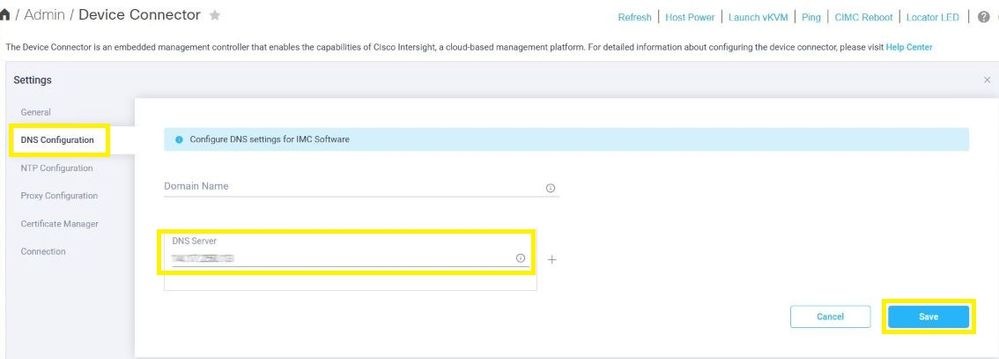

Schritt 3.1: Navigieren Sie zum Admin > Device Connector > Settings > DNS Configuration , konfigurieren Sie das entsprechende, DNS Server und wählen Sie Save es wie in diesem Bild dargestellt aus.

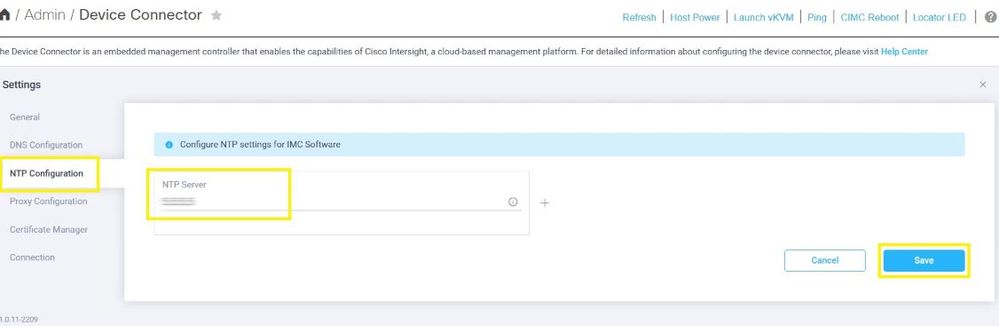

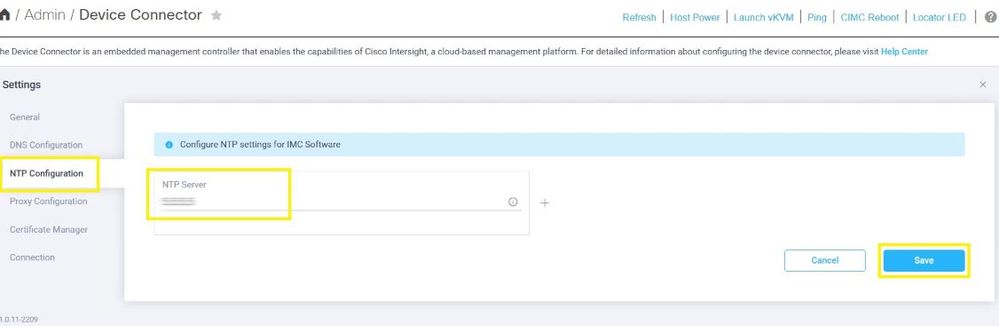

Schritt 3.2: Navigieren Sie zu Admin > Device Connector > Settings > NTP Configuration. Configure the NTP Server address per the environment, und wählen Sie Save die Option aus, wie in diesem Bild dargestellt.

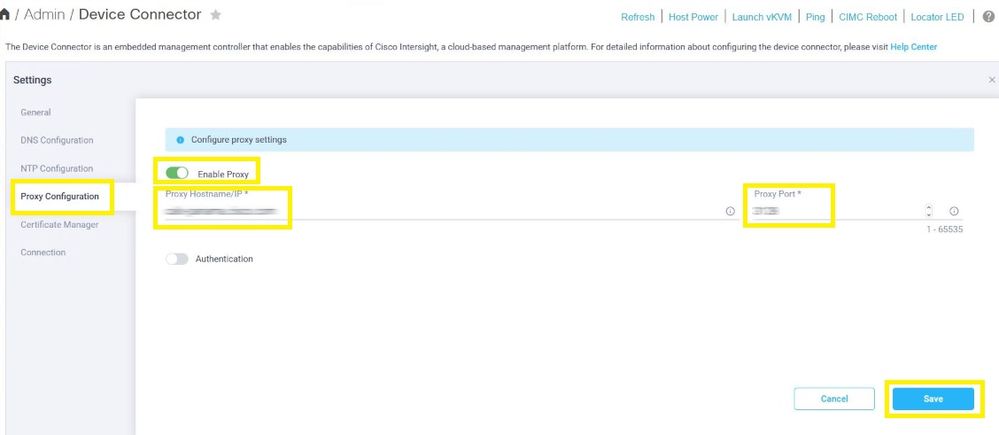

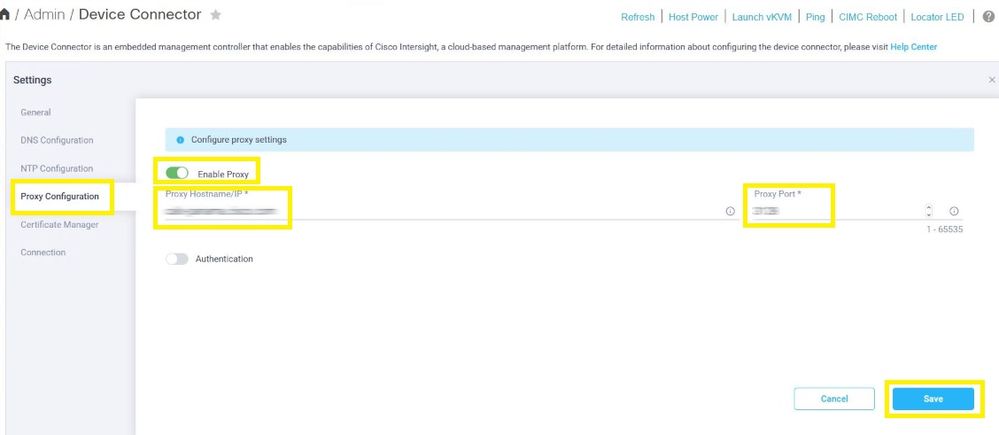

Schritt 3.3: Konfigurieren Sie bei Bedarf optional einen Proxy, um Cisco Intersight zu erreichen. Navigieren Sie zu Admin > Device Connector > Settings > Proxy Configuration > Enable Proxy. Configure the Proxy Hostname/IP und Proxy Port , und wählen Sie Save.

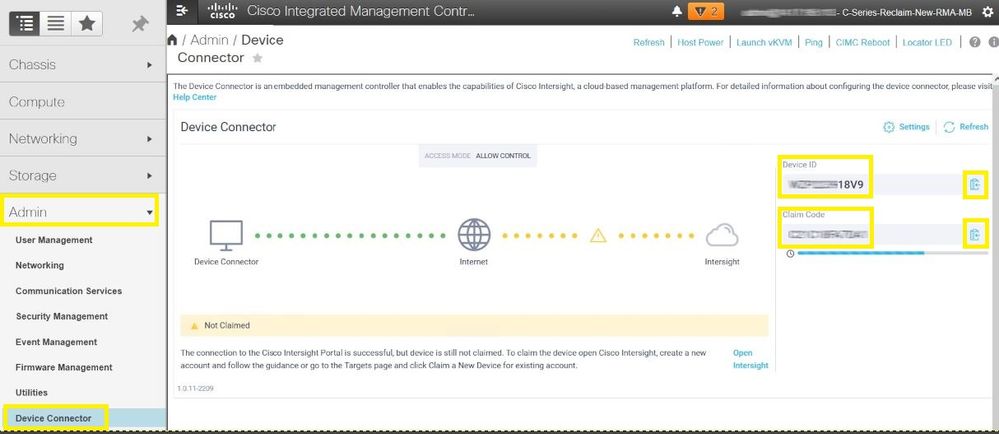

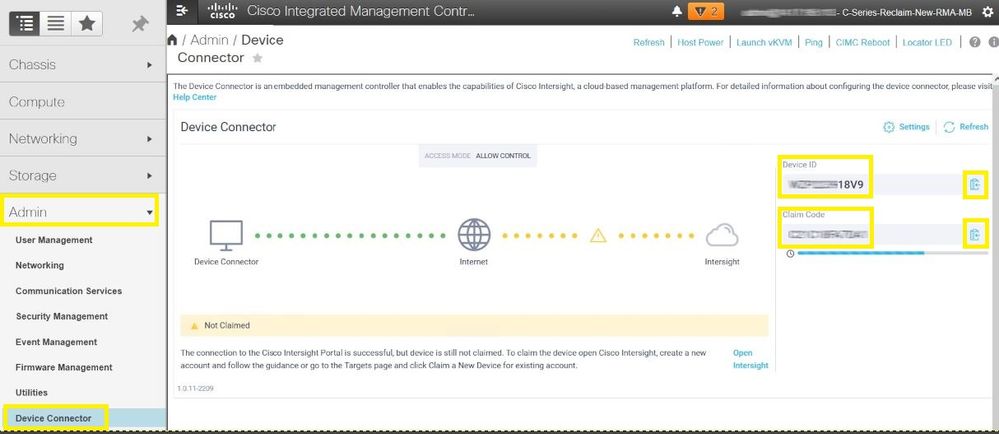

Schritt 4: Wählen Admin > Device Connector und kopieren Sie das Device ID und Claim Code. Kopieren Sie beide in einen Notizblock oder eine Textdatei für die spätere Verwendung.

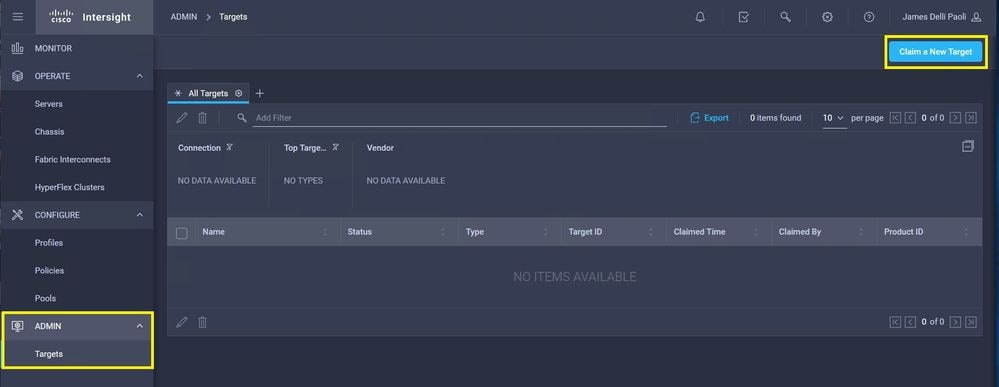

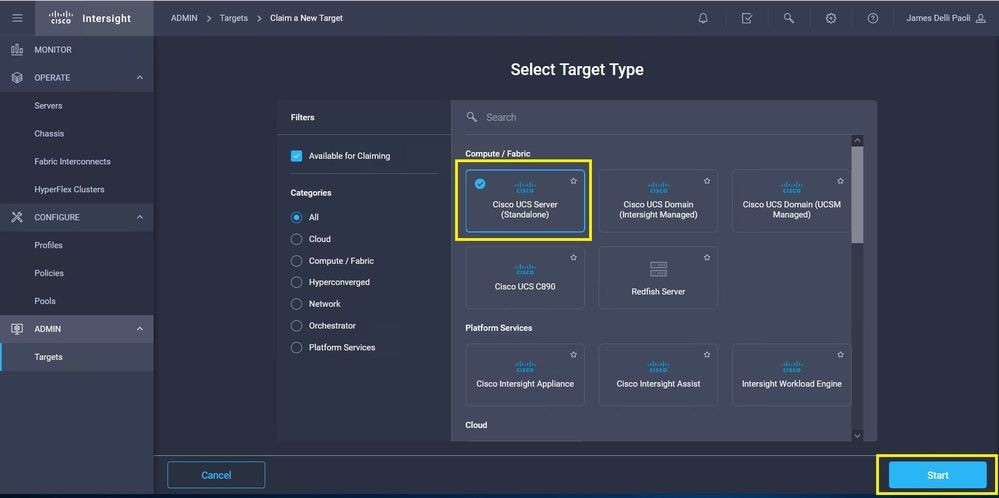

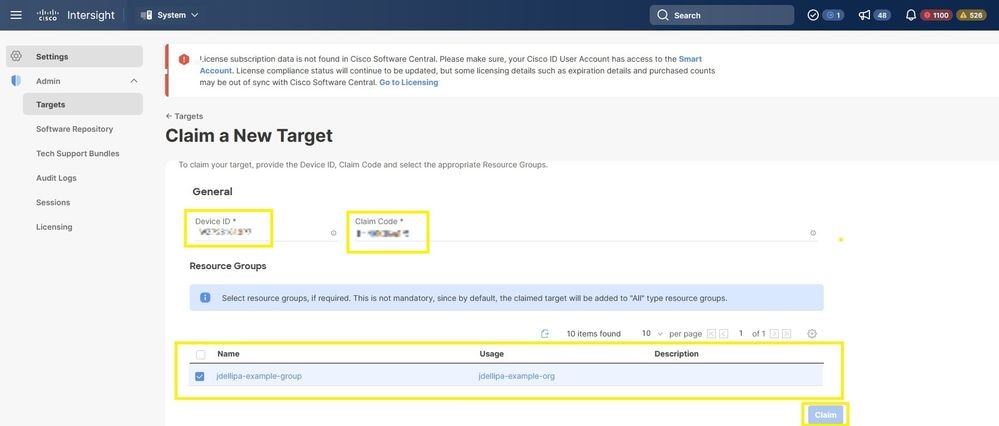

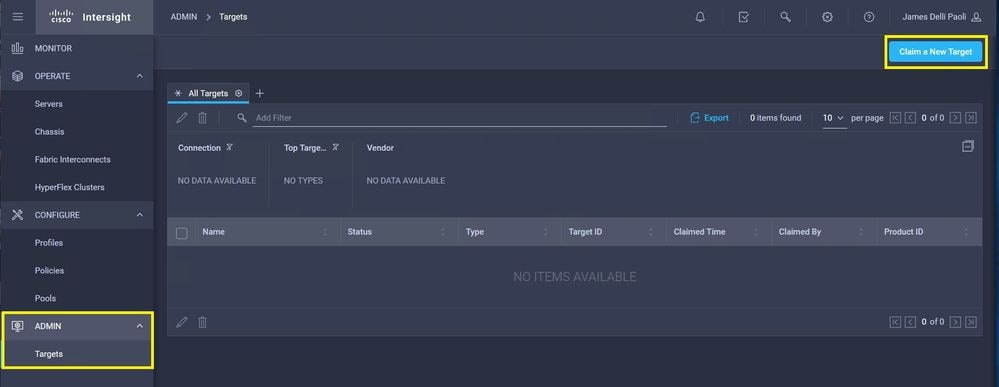

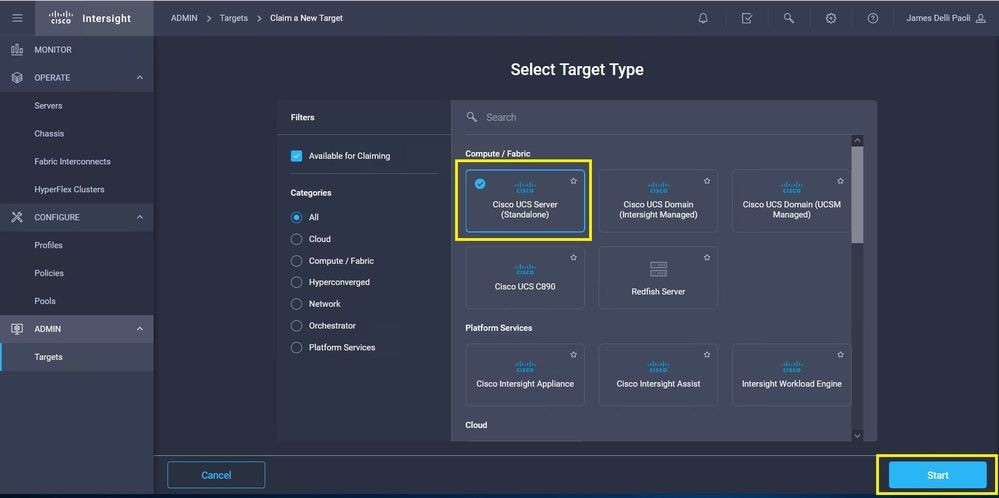

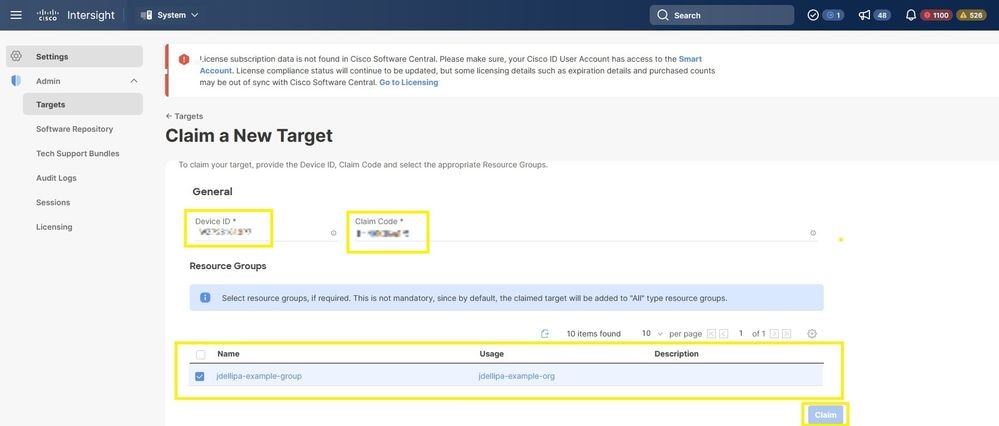

Schritt 5: Starten Sie Cisco Intersight, und navigieren Sie zu Admin > Targets > Claim a New Target > Cisco UCS Server (Standalone) > Start. Enter the Device ID und Claim Code , das von der CIMC-GUI kopiert wurde. Wählen Sie alle zutreffenden Optionen aus, Resource Groups und wählen Sie Claim.

Hinweis: Ressourcengruppen sind nicht obligatorisch. Standardmäßig werden beanspruchte Ziele in der Ressourcengruppe Alle gruppiert. Wenn der ausgetauschte Server zuvor keiner Ressourcengruppe angehört hat, ignorieren Sie die Auswahl, und wählen Sie "Beanspruchen".

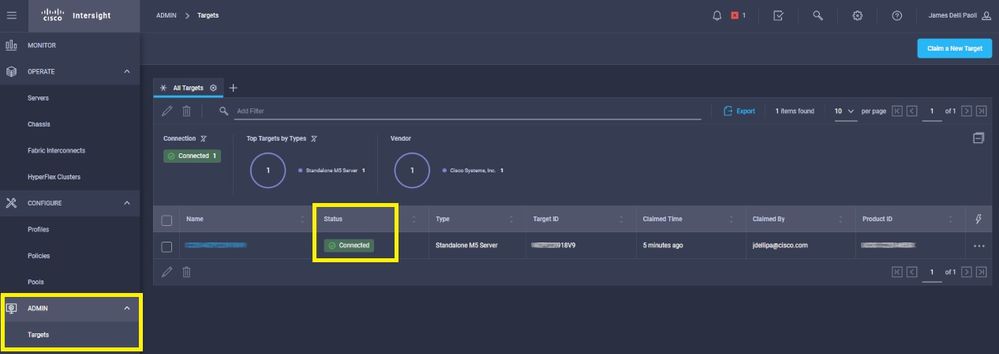

Schritt 6: Navigieren Sie zuAdmin > Targets.: Ein erfolgreicher Anspruch zeigt die Status > Connected, in diesem Bild dargestellte.

Grundlegende Überprüfung bei Problemen mit Geräteansprüchen

Hinweis: Eine umfassende Liste der Fehlerbedingungen und Problembehebungen finden Sie über diesen Link: Device Connector Error Conditions and Remediation Steps (Gerätestecker-Fehlerbedingungen und Behebungsschritte).

| Statusbeschreibungen der Geräteanschlussverbindungen |

Statuserklärungen für Geräteanschluss-Verbindungen |

Mögliche Problembehebung |

| Gefordert |

Die Verbindung zur Cisco Intersight-Plattform wurde erfolgreich hergestellt, und Sie haben die Verbindung angefordert. |

– |

| Nicht beansprucht |

Die Verbindung zur Cisco Intersight-Plattform ist erfolgreich, der Anspruch auf das Endgerät steht jedoch noch aus. |

Sie können über Cisco Intersight eine noch nicht beanspruchte Verbindung anfordern. |

| Administrator deaktiviert |

Zeigt an, dass der Intersight-Management-/Geräteanschluss auf dem Endpunkt deaktiviert wurde. |

Aktivieren Sie den Geräteanschluss am Endpunkt. |

| DNS falsch konfiguriert |

DNS wurde im CIMC falsch oder überhaupt nicht konfiguriert. |

Zeigt an, dass keiner der auf dem System konfigurierten DNS-Namenserver erreichbar ist. Überprüfen Sie, ob Sie gültige IP-Adressen für die DNS-Namenserver eingegeben haben. |

| Intersight-DNS-Auflösungsfehler |

DNS ist konfiguriert, kann jedoch den DNS-Namen von Intersight nicht auflösen. |

Über diesen Link können Sie sehen, ob Intersight derzeit gewartet wird: Intersight Status (Status des Interviews). Wenn Intersight betriebsbereit ist, weist dies wahrscheinlich darauf hin, dass der DNS-Name des Intersight-Dienstes nicht aufgelöst wurde. |

| UCS Connect-Netzwerkfehler |

Zeigt die ungültigen Netzwerkkonfigurationen an. |

Überprüfen und bestätigen: MTU ist von End-to-End korrekt, Port 443 und 80 sind zulässig, die Firewall lässt alle physischen und virtuellen IPs zu, DNS und NTP sind auf dem Endpunkt konfiguriert. |

| Fehler bei der Zertifikatsvalidierung |

Das Endgerät weigert sich, eine Verbindung zur Cisco Intersight-Plattform herzustellen, da das von der Cisco Intersight-Plattform vorgelegte Zertifikat ungültig ist. |

Abgelaufenes oder noch ungültiges Zertifikat: Überprüfen Sie, ob das NTP richtig konfiguriert ist und die Gerätezeit mit der koordinierten Weltzeit synchronisiert wurde. Überprüfen der ordnungsgemäßen Konfiguration des DNS Wenn ein transparenter Webproxy verwendet wird, stellen Sie sicher, dass das Zertifikat nicht abgelaufen ist. Der vom Webserver angegebene Zertifikatname stimmt nicht mit dem DNS-Namen des Intersight-Dienstes überein: Vergewissern Sie sich, dass DNS ordnungsgemäß konfiguriert ist. Wenden Sie sich an Ihren Webproxy-Administrator, um zu überprüfen, ob der transparente Webproxy richtig konfiguriert ist. Insbesondere muss der Name des vom Webproxy bereitgestellten Zertifikats mit dem DNS-Namen des Intersight-Dienstes (svc.intersight.com) übereinstimmen. Das Zertifikat wurde von einer nicht vertrauenswürdigen Zertifizierungsstelle (Certificate Authority, CA) ausgestellt: Überprüfen Sie, ob DNS ordnungsgemäß konfiguriert ist. Wenden Sie sich an Ihren Webadministrator oder an infosec, um zu überprüfen, ob der transparente Webproxy richtig konfiguriert ist. Insbesondere muss der Name des vom Webproxy bereitgestellten Zertifikats mit dem DNS-Namen des Intersight-Dienstes übereinstimmen. |

Allgemeine Anforderungen an die Netzwerkkonnektivität von Cisco Intersight

- Eine Netzwerkverbindung zur Intersight-Plattform wird über den Device Connector des Endpunkts hergestellt.

- Überprüfen Sie, ob zwischen dem verwalteten Ziel und Intersight eine Firewall implementiert ist oder ob sich die Regeln für eine aktuelle Firewall geändert haben. Dies kann zu End-to-End-Verbindungsproblemen zwischen dem Endgerät und Cisco Intersight führen. Wenn die Regeln geändert werden, stellen Sie sicher, dass die geänderten Regeln den Datenverkehr durch die Firewall zulassen.

- Wenn Sie einen HTTP-Proxy verwenden, um den Datenverkehr von Ihrem Standort aus weiterzuleiten, und wenn Sie Änderungen an der Konfiguration des HTTP-Proxyservers vorgenommen haben, stellen Sie sicher, dass Sie die Konfiguration des Gerätekonnektors entsprechend den Änderungen ändern. Dies ist erforderlich, da Intersight HTTP-Proxyserver nicht automatisch erkennt.

- Konfigurieren Sie DNS, und lösen Sie den DNS-Namen auf. Der Geräte-Connector muss DNS-Anfragen an einen DNS-Server senden und DNS-Einträge auflösen können. Der Geräteanschluss muss in der Lage sein, svc.intersight.com in eine IP-Adresse aufzulösen.

- Konfigurieren Sie das NTP, und stellen Sie sicher, dass die Gerätezeit ordnungsgemäß mit einem Zeitserver synchronisiert ist.

Hinweis: Eine umfassende Liste der Verbindungsanforderungen für Intersight finden Sie in den Anforderungen für Intersight-Netzwerkverbindungen.

Zugehörige Informationen

Feedback

Feedback