Grundlegende Router-Konfiguration mit SDM

Inhalt

Einleitung

In diesem Dokument wird die Verwendung des Cisco Security Device Manager (SDM) beschrieben, um die grundlegende Konfiguration des Routers festzulegen. Dies beinhaltet die Konfiguration der IP-Adresse, Standardrouting, statisches und dynamisches Routing, statisches und dynamisches NATing, Hostname, Banner, geheimes Kennwort, Benutzerkonten usw. Cisco SDM ermöglicht die Konfiguration Ihres Routers in allen Netzwerkumgebungen, einschließlich kleiner Büros, Home Offices (SOHO), Zweigstellen, Regionalbüros, zentralen Standorten oder Unternehmenszentralen, über eine benutzerfreundliche webbasierte Verwaltungsoberfläche.

Voraussetzungen

Anforderungen

In diesem Dokument wird davon ausgegangen, dass der Cisco Router voll funktionsfähig und so konfiguriert ist, dass der Cisco SDM Konfigurationsänderungen vornehmen kann.

Hinweis: Weitere Informationen finden Sie unter Zulassen des HTTPS-Zugriffs für SDM, damit der Router vom SDM konfiguriert werden kann.

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

-

Cisco 3640 Router mit Cisco IOS? Softwareversion 12.4(8)

-

Cisco Security Device Manager (SDM) Version 2.3.1

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netz Live ist, überprüfen Sie, ob Sie die mögliche Auswirkung jedes möglichen Befehls verstehen.

Hinweis: Wenn Sie einen Cisco Integrated Service Router (ISR) verwenden, finden Sie unter Grundlegende Informationen zur Router-Konfiguration mit Cisco Configuration Professional weitere Informationen zu ähnlichen Konfigurationsdetails mit leistungsstärkeren Funktionen. Informationen zur Unterstützung der von Cisco CP unterstützten Router finden Sie im Abschnitt Unterstützte Router der Versionshinweise für Cisco Configuration Professional 2.5.

Konventionen

Weitere Informationen zu Dokumentkonventionen finden Sie unter Cisco Technical Tips Conventions (Technische Tipps von Cisco zu Konventionen).

Konfigurieren

In diesem Abschnitt werden die Informationen zum Konfigurieren der Grundeinstellungen für Router in einem Netzwerk angezeigt.

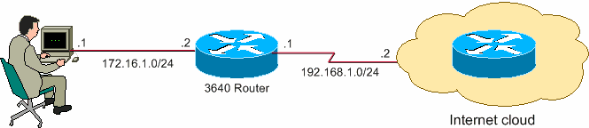

Netzwerkdiagramm

In diesem Dokument wird die folgende Netzwerkeinrichtung verwendet:

Hinweis: Die in dieser Konfiguration verwendeten IP-Adressierungsschemata sind im Internet nicht legal routbar. Es handelt sich um RFC 1918-Adressen, die in einer Lab-Umgebung verwendet wurden.![]()

Schnittstellenkonfiguration

Führen Sie diese Schritte aus, um die Schnittstellen eines Cisco Routers zu konfigurieren.

-

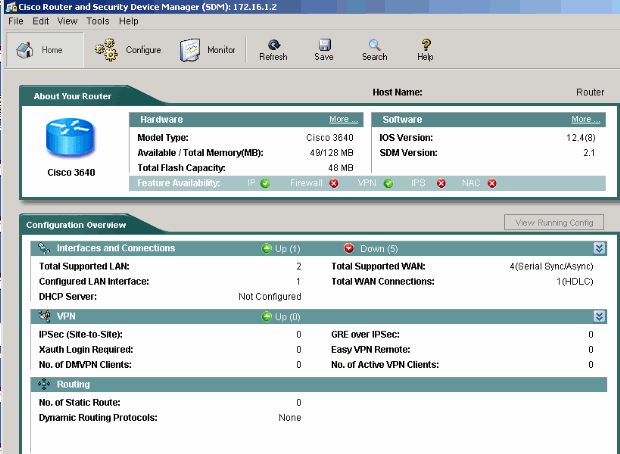

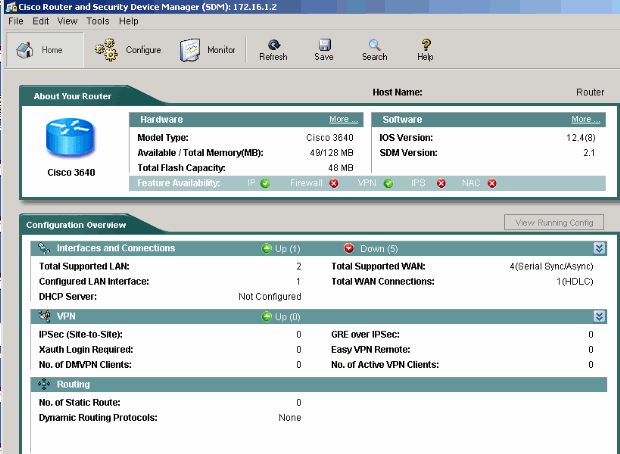

Klicken Sie auf Home (Startseite), um die SDM-Startseite aufzurufen.

Die SDM-Startseite enthält Informationen wie Hardware und Software des Routers, Verfügbarkeit von Funktionen sowie eine Konfigurationsübersicht. Die grünen Kreise zeigen die von diesem Router unterstützten Funktionen, die roten Kreise zeigen die nicht unterstützten Funktionen.

-

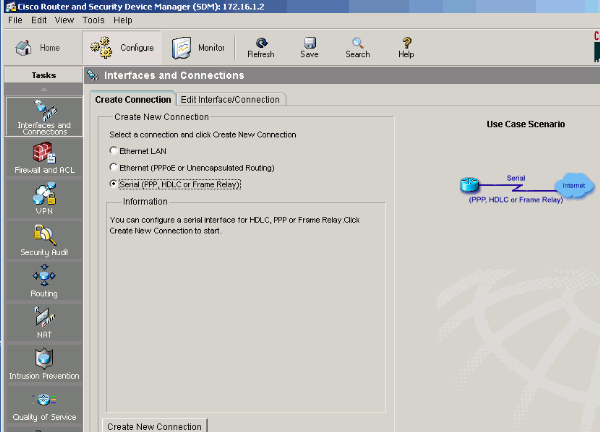

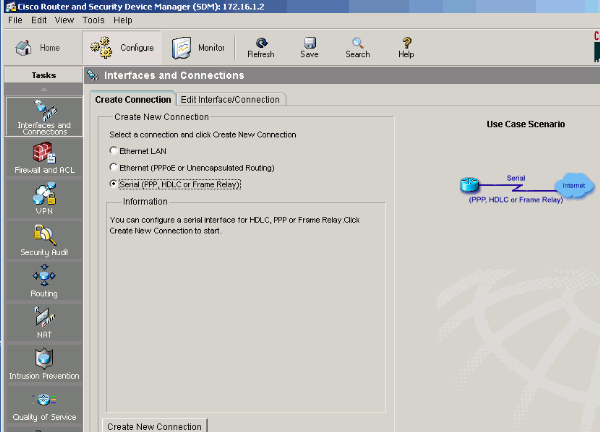

Wählen Sie Configure > Interfaces and Connections > Create Connection, um die WAN-Verbindung für die Schnittstelle zu konfigurieren.

Wählen Sie beispielsweise für die serielle Schnittstelle 2/0 die Option Seriell aus, und klicken Sie auf Neue Verbindung erstellen.

Hinweis: Wählen Sie für andere Schnittstellentypen wie Ethernet den entsprechenden Schnittstellentyp aus, und klicken Sie auf die Schaltfläche Neue Verbindung erstellen.

-

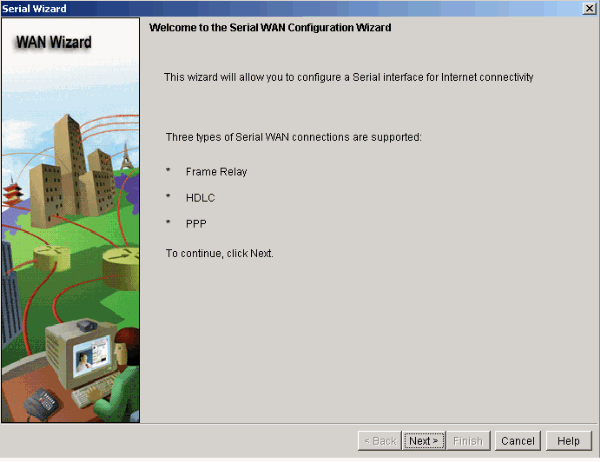

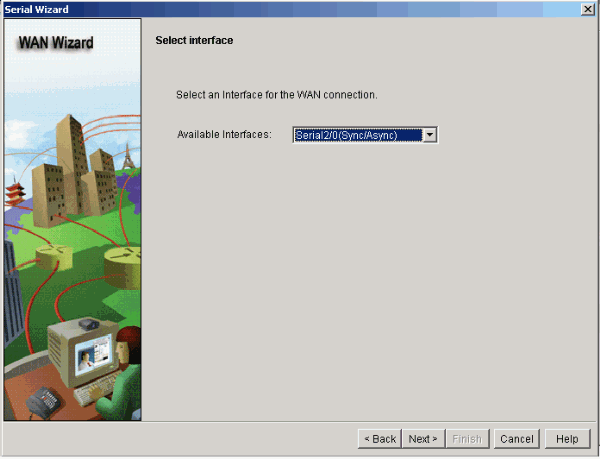

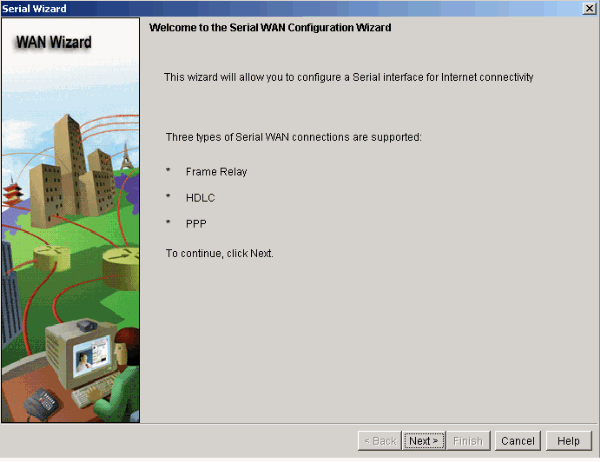

Klicken Sie auf Weiter, um fortzufahren, sobald diese Benutzeroberfläche angezeigt wird.

-

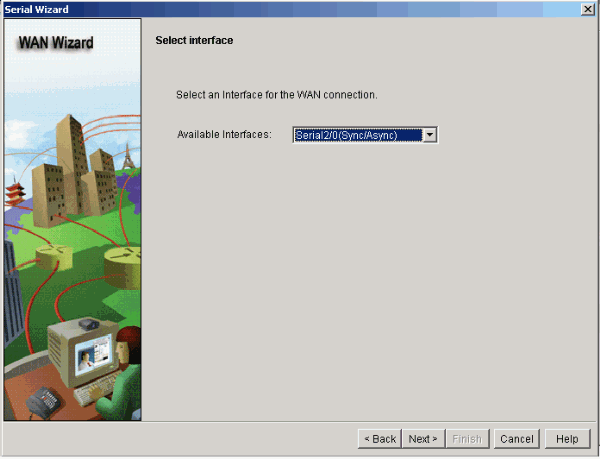

Wählen Sie Serial interface 2/0 (gewünscht) aus der Option Available Interfaces (Verfügbare Schnittstellen) aus, und klicken Sie auf Next (Weiter).

-

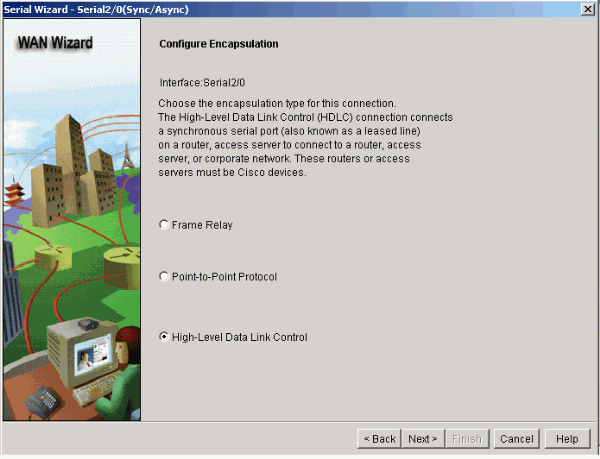

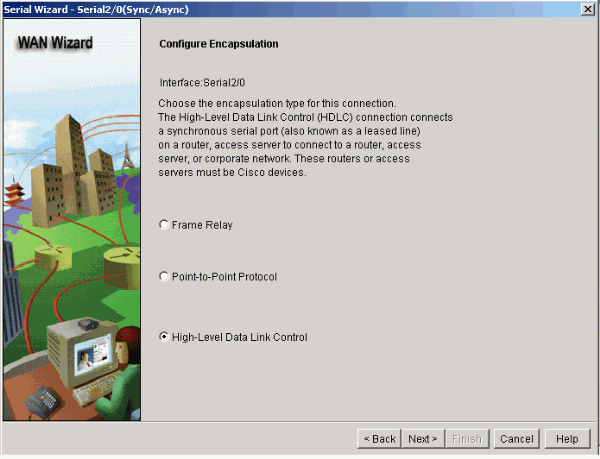

Wählen Sie den Kapselungstyp für die serielle Schnittstelle aus, und klicken Sie auf Weiter.

-

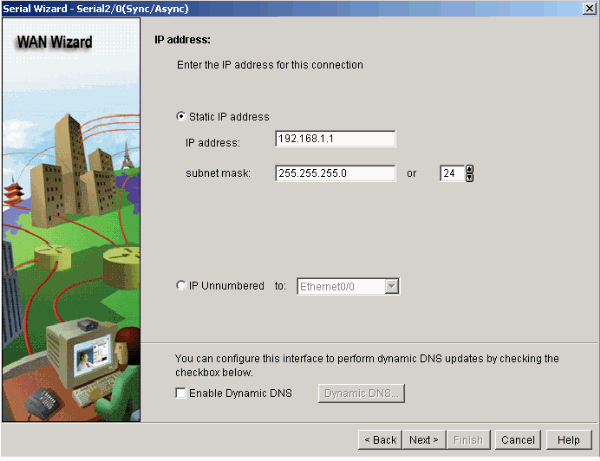

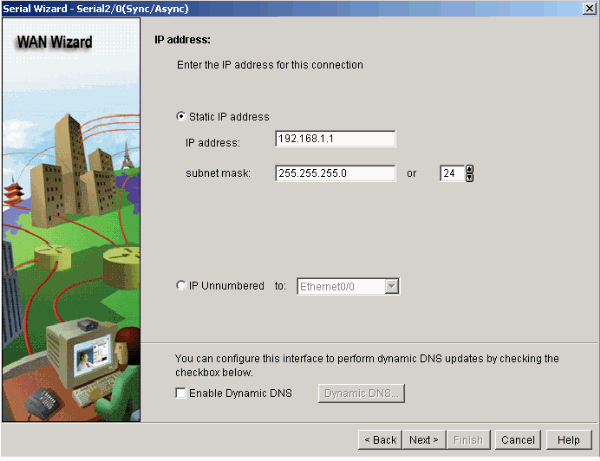

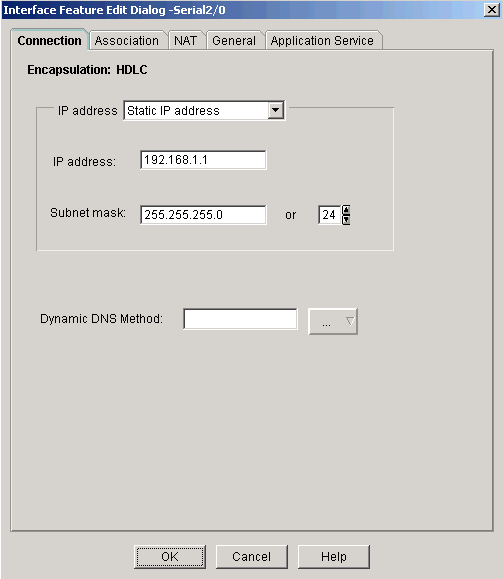

Geben Sie die statische IP-Adresse mit der entsprechenden Subnetzmaske für die Schnittstelle an, und klicken Sie dann auf Next (Weiter).

-

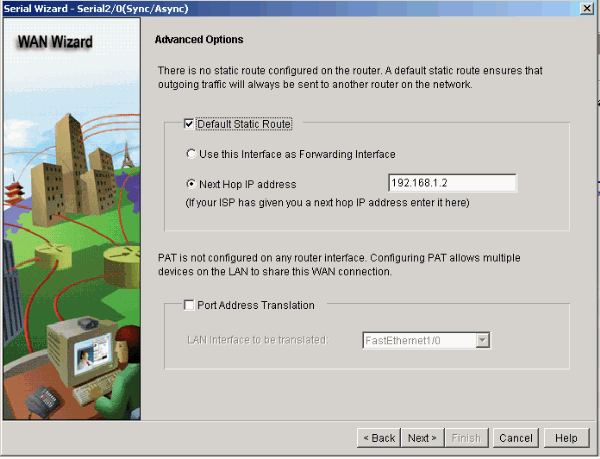

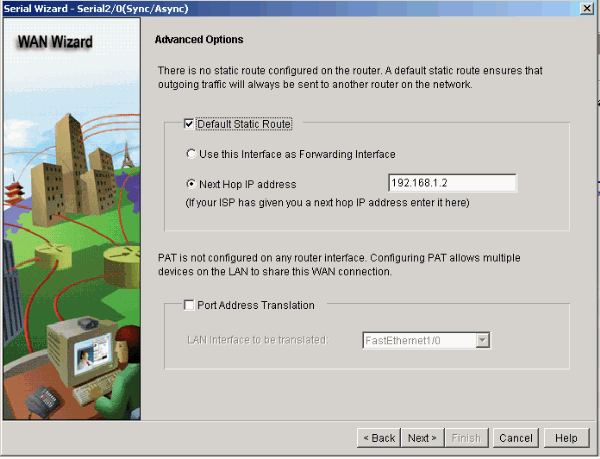

Konfigurieren Sie das Standard-Routing mit optionalen Parametern wie der vom ISP bereitgestellten IP-Adresse für den nächsten Hop (192.168.1.2 gemäß Netzwerkdiagramm), und klicken Sie dann auf Next (Weiter).

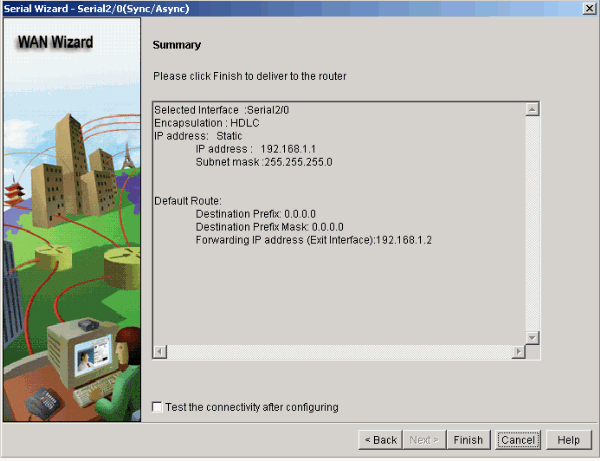

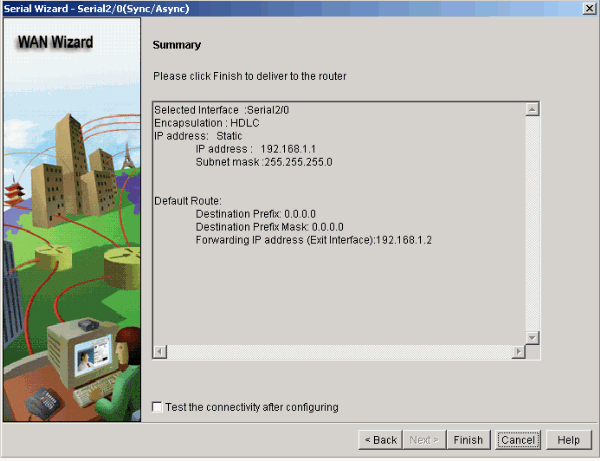

Dieses Fenster mit der vom Benutzer konfigurierten Konfigurationsübersicht wird angezeigt. Klicken Sie auf Beenden.

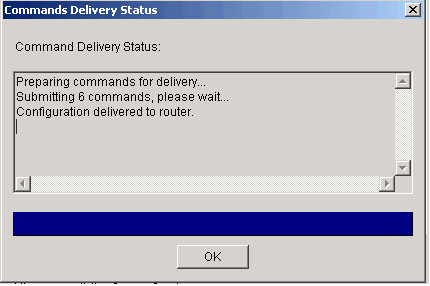

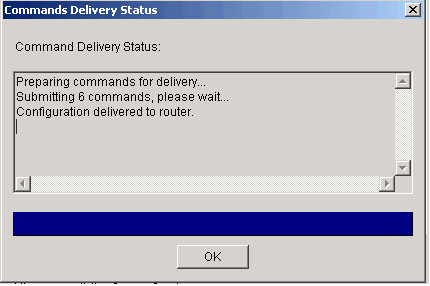

Dieses Fenster wird geöffnet, in dem der Status der Befehlsübermittlung an den Router angezeigt wird. Andernfalls werden Fehler angezeigt, wenn die Befehlsübermittlung aufgrund inkompatibler Befehle oder nicht unterstützter Funktionen fehlschlägt.

-

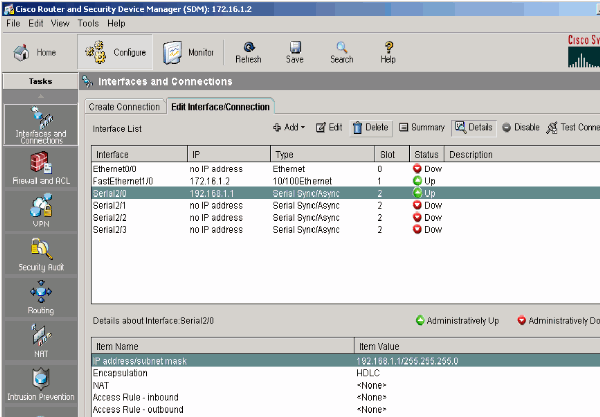

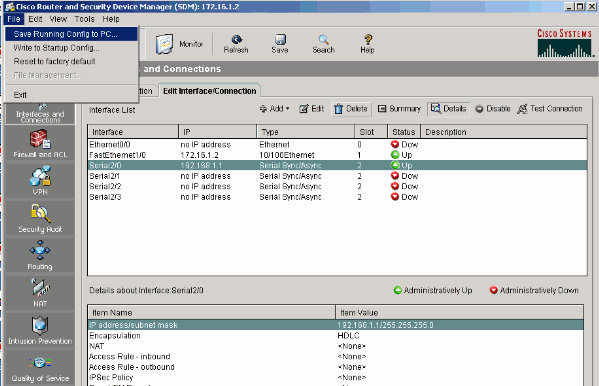

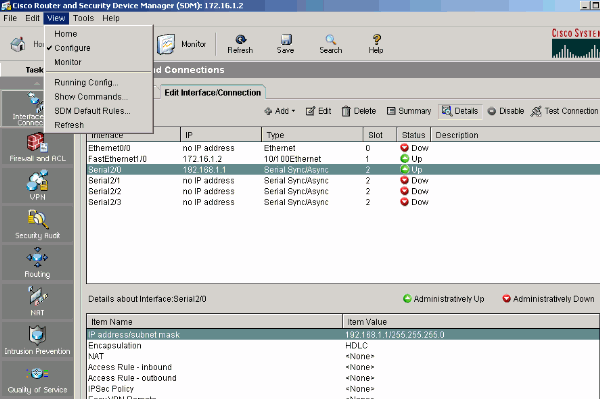

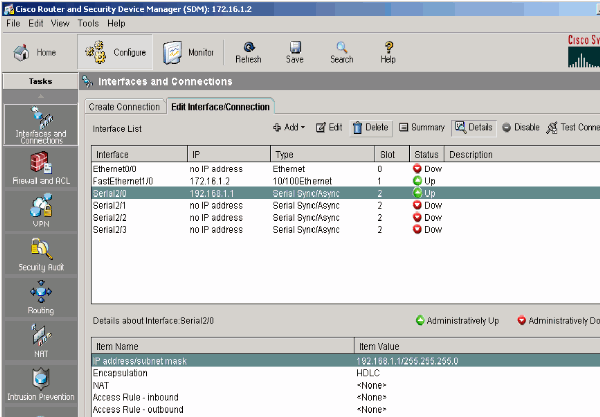

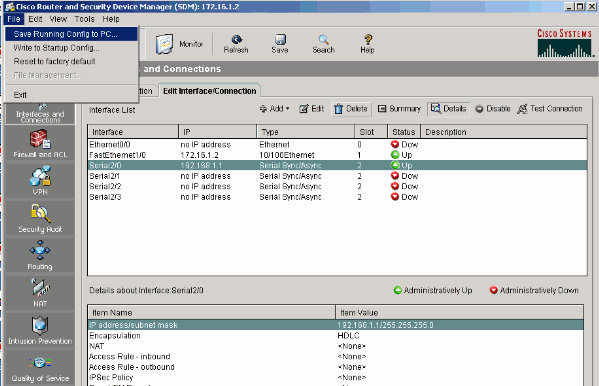

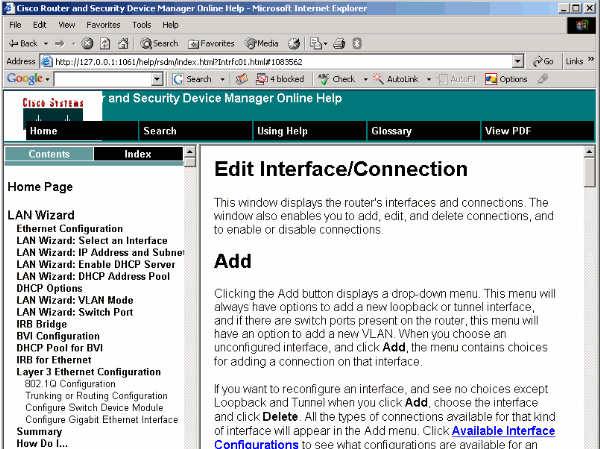

Wählen Sie Configure > Interfaces and Connections > Edit Interfaces/Connections, um die verschiedenen Schnittstellen hinzuzufügen/zu bearbeiten/zu löschen.

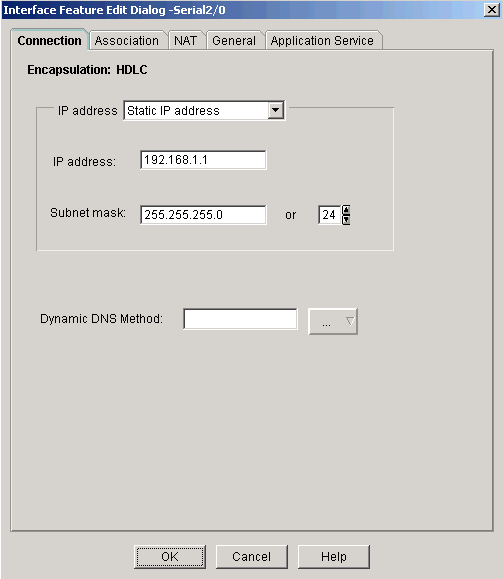

Markieren Sie die Schnittstelle, an der Sie Änderungen vornehmen möchten, und klicken Sie auf Edit (Bearbeiten), wenn Sie die Schnittstellenkonfiguration bearbeiten oder ändern möchten. Hier können Sie die vorhandene statische IP-Adresse ändern.

NAT-Konfiguration

Konfigurieren von dynamischer NAT

Führen Sie diese Schritte aus, um die dynamische NAT in einem Cisco Router zu konfigurieren.

-

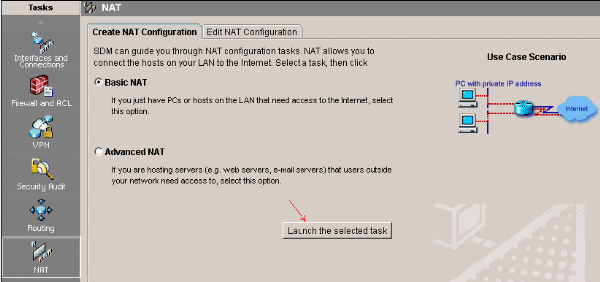

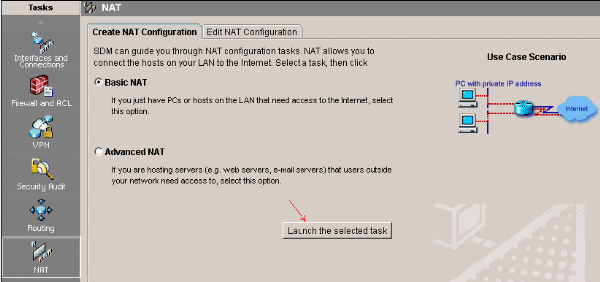

Wählen Sie Configure > NAT > Basic NAT, und klicken Sie auf Launch the selected task (Ausgewählte Aufgabe starten), um die grundlegende NAT zu konfigurieren.

-

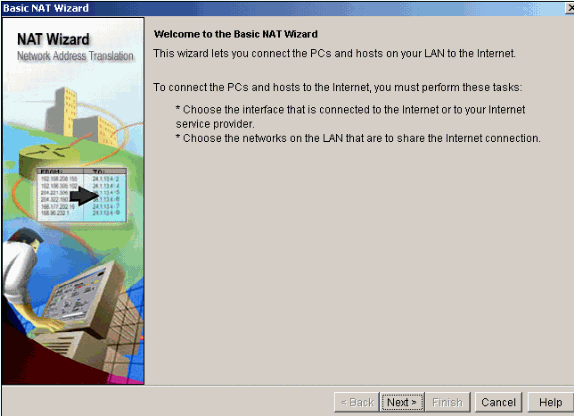

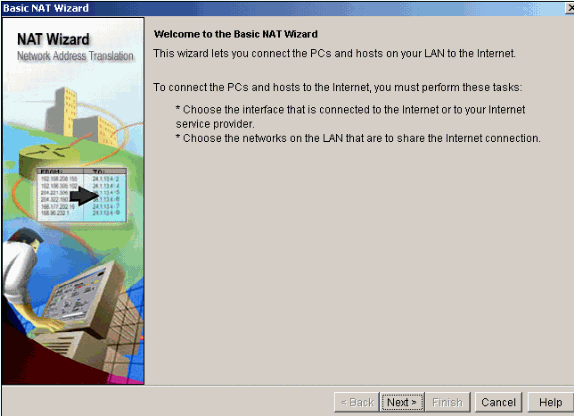

Klicken Sie auf Next (Weiter).

-

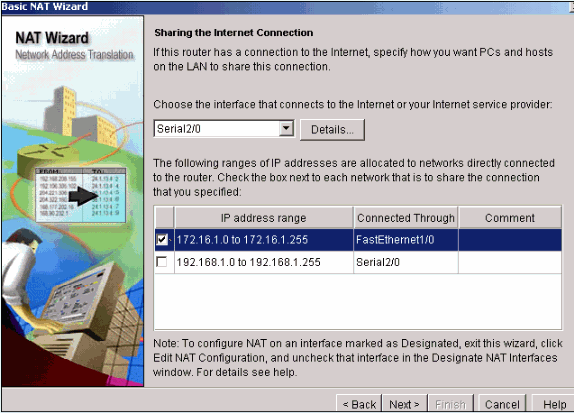

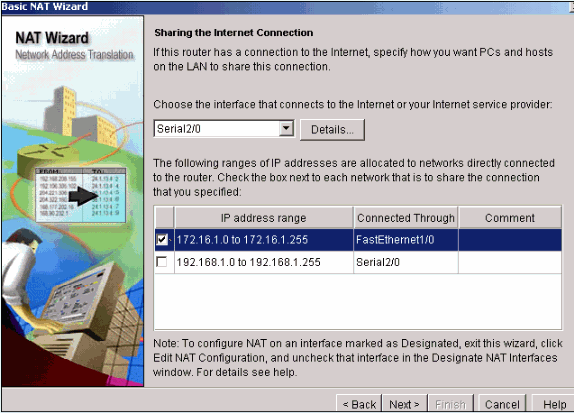

Wählen Sie die Schnittstelle aus, die eine Verbindung zum Internet oder zu Ihrem ISP herstellt, und wählen Sie den IP-Adressbereich aus, für den der Internetzugang freigegeben werden soll.

-

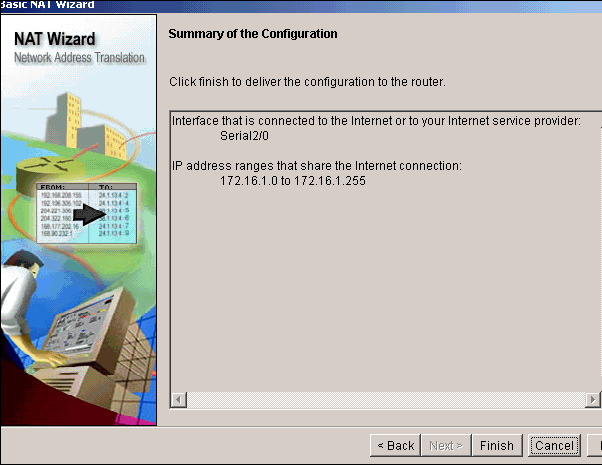

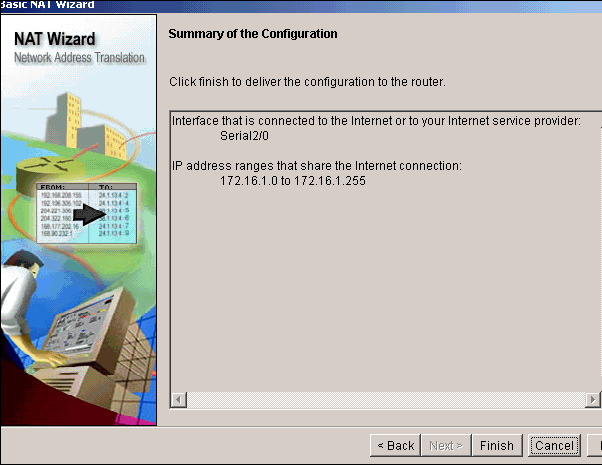

Dieses Fenster mit der vom Benutzer konfigurierten Konfigurationsübersicht wird angezeigt. Klicken Sie auf Beenden.

-

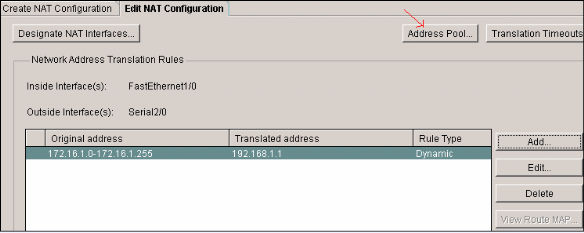

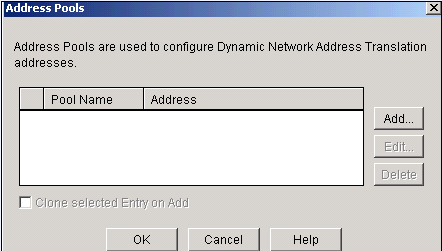

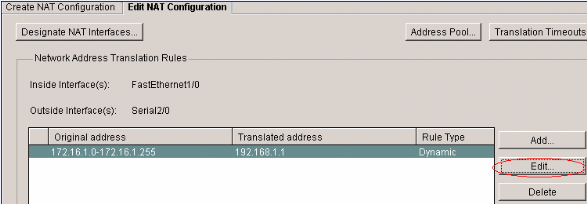

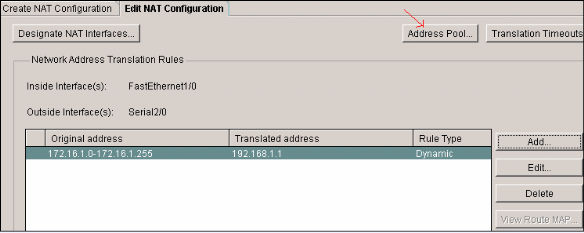

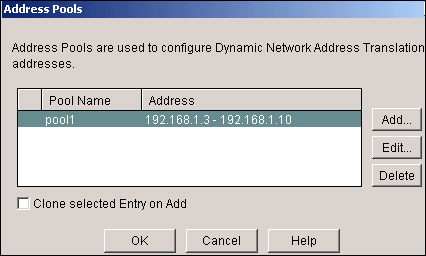

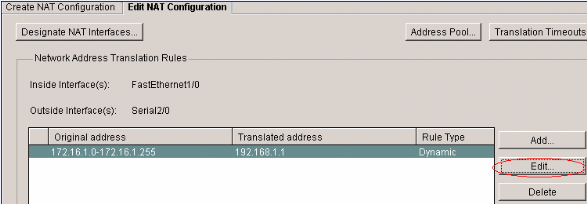

Im Fenster „Edit NAT Configuration“ (NAT-Konfiguration bearbeiten) wird die Konfiguration für dynamische NAT mit übersetztem IP-Adress-Overload (PATing) angezeigt. Wenn Sie dynamisches NATing mit Adressen-Pool konfigurieren möchten, klicken Sie auf Address Pool (Adressen-Pool).

-

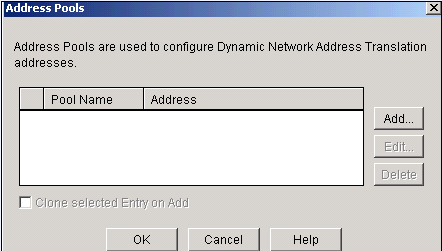

Klicken Sie auf Hinzufügen.

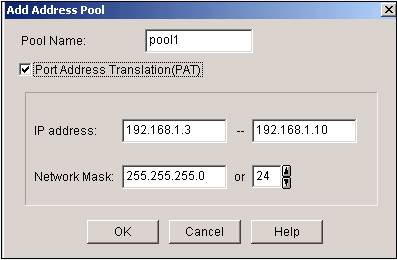

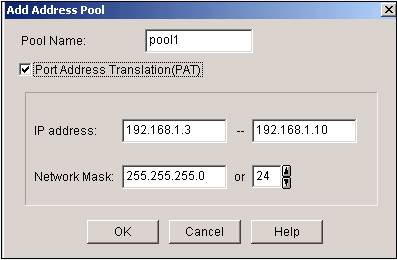

Hier finden Sie Informationen wie den Poolnamen und den IP-Adressbereich mit Netzmaske. Es kann vorkommen, dass die meisten Adressen im Pool zugewiesen wurden und der IP-Adressen-Pool nahezu erschöpft ist. In diesem Fall kann PAT mit einer einzelnen IP-Adresse verwendet werden, um zusätzliche Anfragen nach IP-Adressen zu erfüllen. Aktivieren Sie Port Address Translation (PAT), wenn der Router PAT verwenden soll, wenn der Adresspool fast erschöpft ist.

-

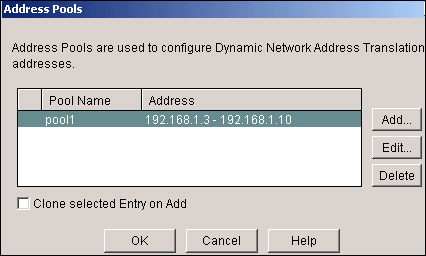

Klicken Sie auf Hinzufügen.

-

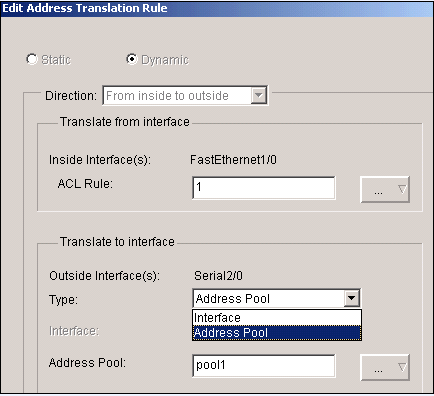

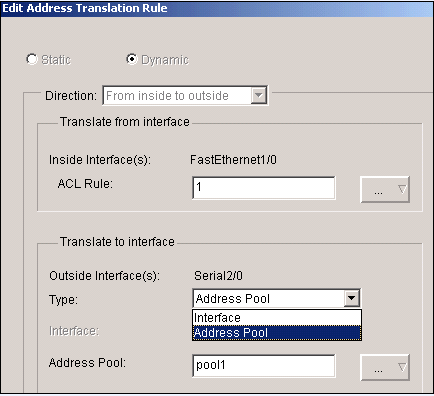

Klicken Sie auf Bearbeiten.

-

Wählen Sie im Feld Typ die Option Adresspool aus, geben Sie den Namen des Adresspools als Pool1 an, und klicken Sie auf OK.

-

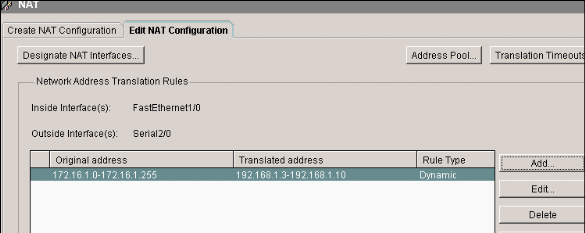

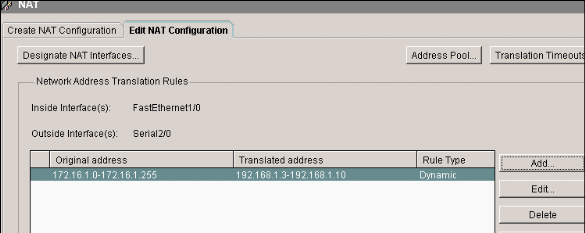

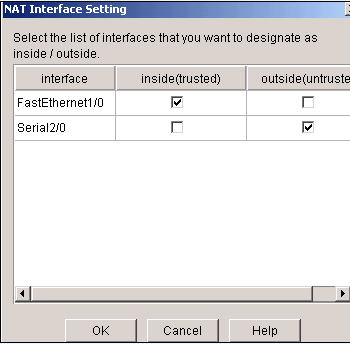

In diesem Fenster wird die Konfiguration für dynamisches NATing mit dem Adressen-Pool angezeigt. Klicken Sie auf Designate NAT Interfaces (NAT-Schnittstellen festlegen).

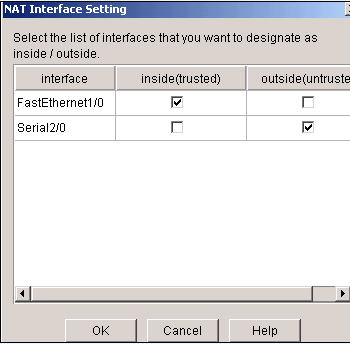

Verwenden Sie dieses Fenster, um die internen und externen Schnittstellen festzulegen, die in NAT-Übersetzungen verwendet werden sollen. NAT verwendet die internen und externen Bezeichnungen beim Interpretieren von Übersetzungsregeln, da Übersetzungen von innen nach außen oder von außen nach innen durchgeführt werden.

Nach der Zuweisung werden diese Schnittstellen in allen NAT-Übersetzungsregeln verwendet. Die designierten Schnittstellen werden im NAT-Hauptfenster über der Liste der Übersetzungsregeln angezeigt.

Statische NAT-Konfiguration

Führen Sie diese Schritte aus, um statische NAT auf einem Cisco Router zu konfigurieren.

-

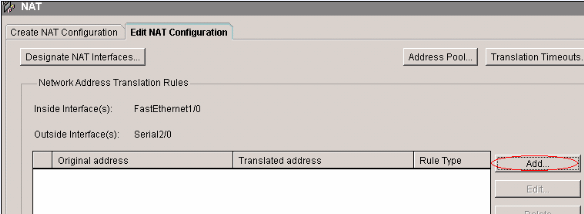

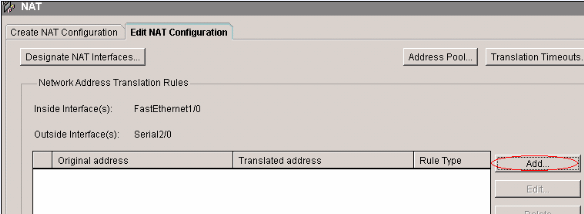

Wählen Sie Configure > NAT > Edit NAT Configuration aus, und klicken Sie auf Add, um statische NAT-Verarbeitung zu konfigurieren.

-

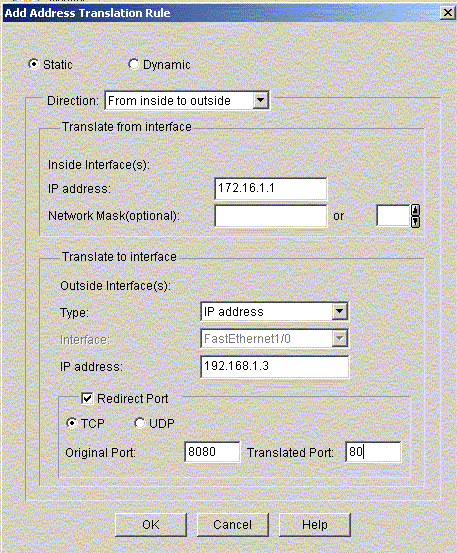

Wählen Sie die Richtung entweder von innen nach außen oder von außen nach innen aus, und geben Sie unter Von Schnittstelle übersetzen die zu übersetzende interne IP-Adresse an. Wählen Sie im Bereich Translate to Interface (In Schnittstelle übersetzen) den Typ aus.

-

Wählen Sie IP Address (IP-Adresse) aus, wenn die Quelladresse für die Übersetzung in eine im IP-Adressfeld festgelegte IP-Adresse übersetzt werden soll.

-

Wählen Sie Interface (Schnittstelle) aus, wenn als Quelladresse für die Übersetzung eine Adresse einer Schnittstelle auf dem Router verwendet werden soll. Die Quelladresse für die Übersetzung wird in die IP-Adresse übersetzt, die der Schnittstelle zugewiesen ist, die Sie im Schnittstellenfeld angegeben haben.

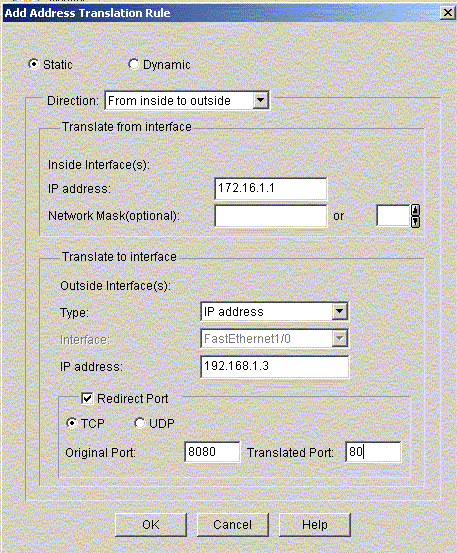

Aktivieren Sie die Option Redirect Port (Port-Umleitung), wenn Sie Port-Informationen für das interne Gerät in die Übersetzung einbeziehen möchten. Dadurch können Sie dieselbe öffentliche IP-Adresse für mehrere Geräte verwenden, sofern der für jedes Gerät angegebene Port unterschiedlich ist. Sie müssen für jede Port-Zuordnung für diese Übersetzungszieladresse einen Eintrag erstellen. Klicken Sie auf TCP, wenn es sich um eine TCP-Port-Nummer handelt. Klicken Sie auf UDP, wenn es sich um eine UDP-Port-Nummer handelt. Geben Sie im Feld „Original Port“ (Ursprünglicher Port) die Port-Nummer auf dem internen Gerät ein. Geben Sie im Feld „Translated Port“ (Übersetzter Port) die Port-Nummer ein, die der Router für diese Übersetzung verwenden soll. Weitere Informationen finden Sie im Abschnitt Zulassen des Zugriffs auf interne Geräte unter Konfigurieren der Netzwerkadressumwandlung: Erste Schritte.

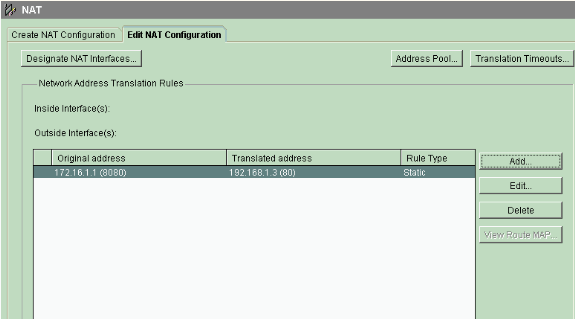

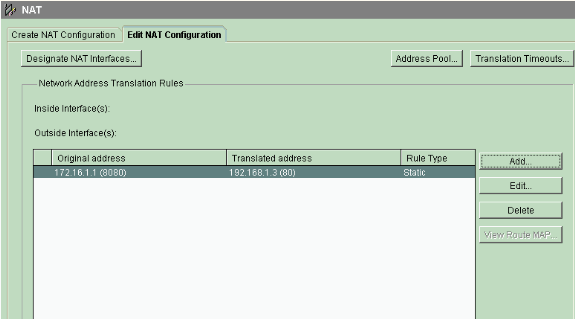

In diesem Fenster wird die statische NAT-Konfiguration mit aktivierter Port-Umleitung angezeigt.

-

Routing-Konfiguration

Konfigurieren von statischem Routing

Führen Sie diese Schritte aus, um statisches Routing in einem Cisco Router zu konfigurieren.

-

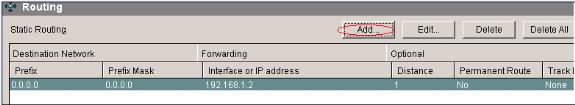

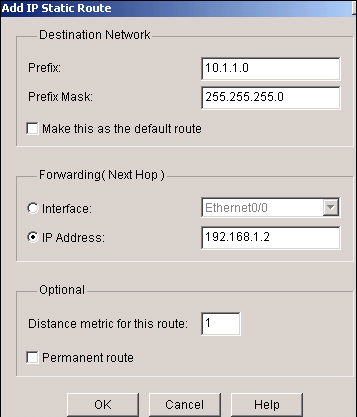

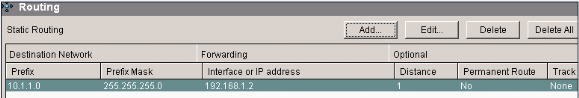

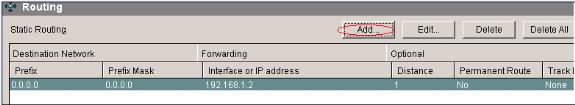

Wählen Sie Configure > Routing > Static Routing aus, und klicken Sie auf Add, um statisches Routing zu konfigurieren.

-

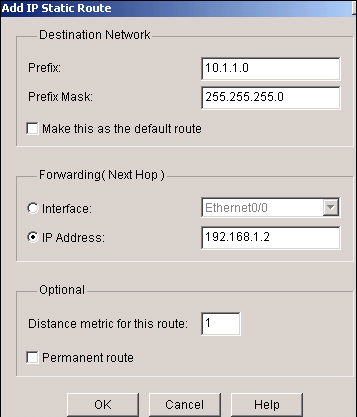

Geben Sie die Zielnetzwerkadresse mit Maske ein, und wählen Sie entweder die ausgehende Schnittstelle oder die nächste Hop-IP-Adresse aus.

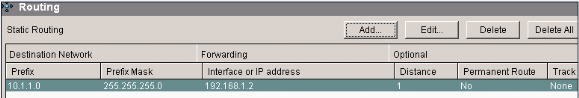

In diesem Fenster wird die statische Route angezeigt, die für das Netzwerk 10.1.1.0 mit 192.168.1.2 als Next-Hop-IP-Adresse konfiguriert wurde.

Konfigurieren von dynamischem Routing

Führen Sie diese Schritte aus, um das dynamische Routing in einem Cisco Router zu konfigurieren.

-

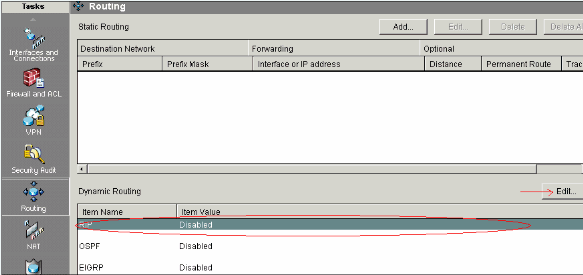

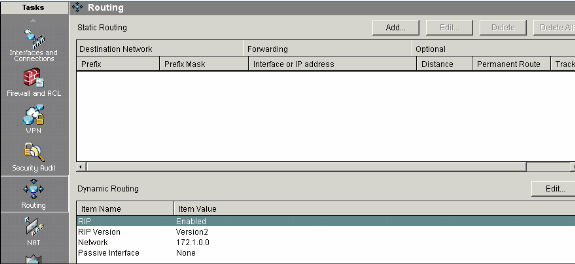

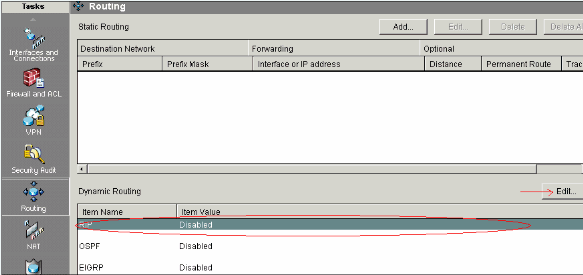

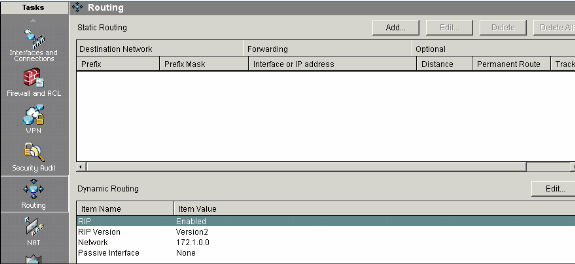

Wählen Sie Configure > Routing > Dynamic Routing aus.

-

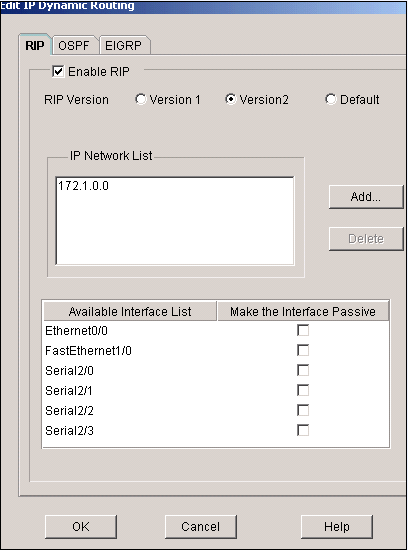

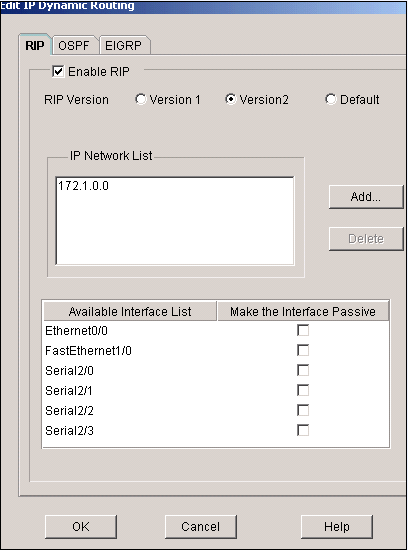

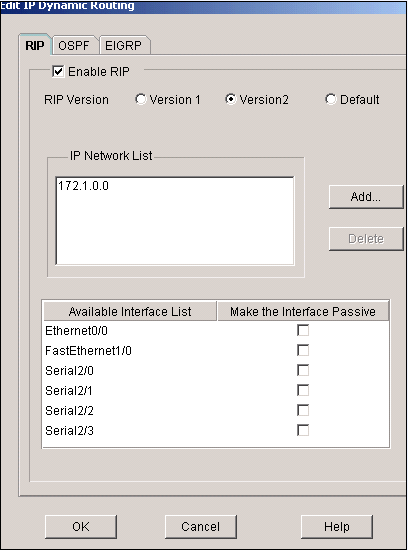

Wählen Sie das RIP aus, und klicken Sie dann auf Edit (Bearbeiten).

-

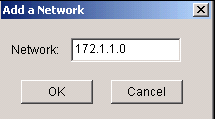

Aktivieren Sie RIP aktivieren, wählen Sie die RIP-Version aus, und klicken Sie auf Hinzufügen.

-

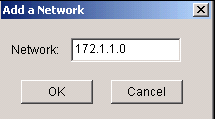

Geben Sie die Netzwerkadresse an, die angekündigt werden soll.

-

Klicken Sie auf OK.

-

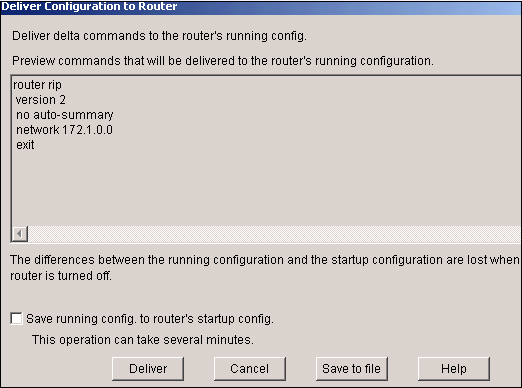

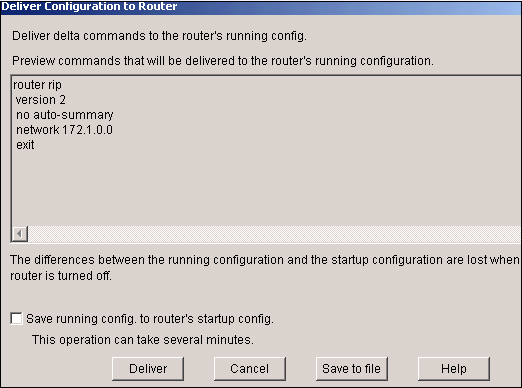

Klicken Sie auf Deliver (Zustellen), um die Befehle an den Router zu übertragen.

In diesem Fenster wird die Konfiguration des dynamischen RIP-Routings angezeigt.

Verschiedene Konfigurationseinstellungen

Führen Sie diese Schritte aus, um die anderen Grundeinstellungen eines Cisco Routers zu konfigurieren.

-

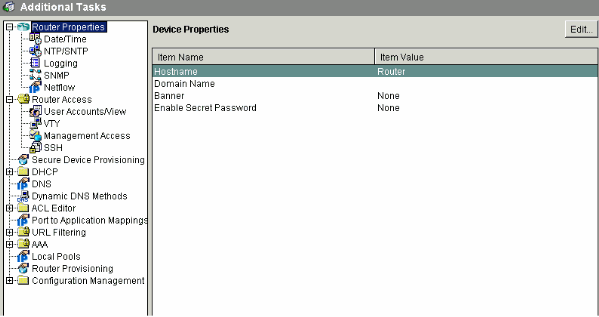

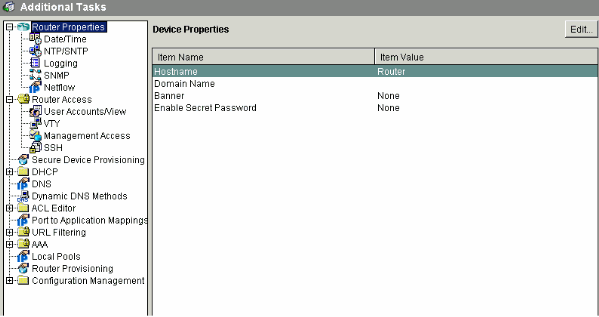

Wählen Sie Configure > Additional Tasks > Router Properties aus, und klicken Sie auf Edit, wenn Sie die Eigenschaften von Hostname, Domänenname, Banner und Geheimes Kennwort aktivieren für einen Router ändern möchten.

-

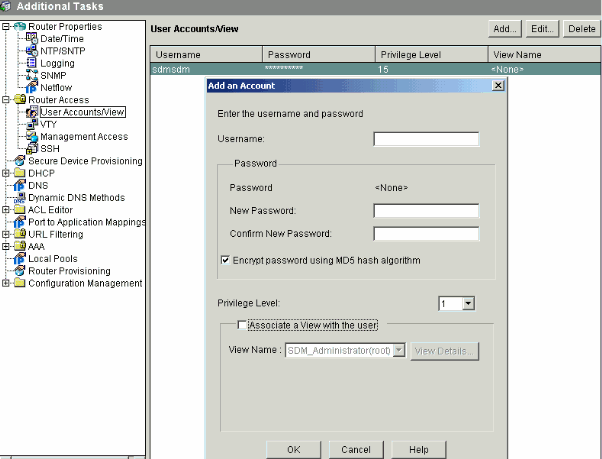

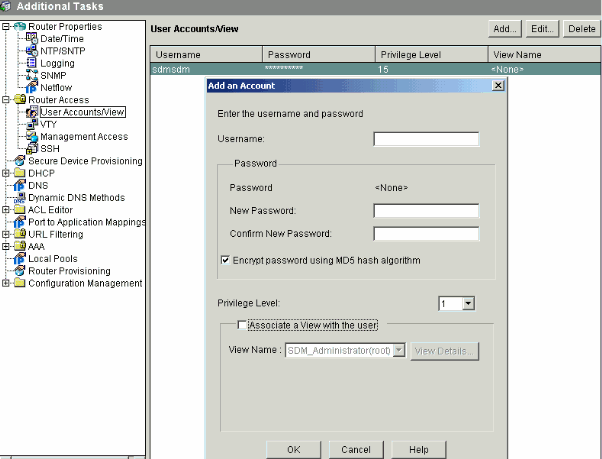

Wählen Sie Configure > Additional Tasks > Router Access > User Accounts/View, um die User Accounts zum Router hinzuzufügen/zu bearbeiten/zu löschen.

-

Wählen Sie File > Save Running Config to PC..., um die Konfiguration im NVRAM des Routers und des PCs zu speichern und die aktuelle Konfiguration auf die Werkseinstellungen zurückzusetzen.

-

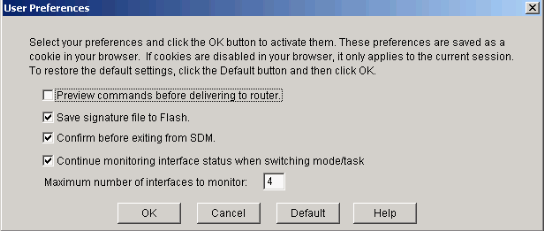

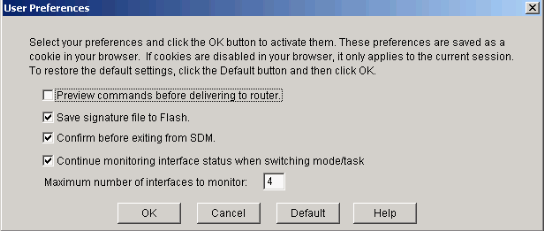

Wechseln Sie zur Taskleiste, und wählen Sie Bearbeiten > Voreinstellungen, um die folgenden Optionen für Benutzereinstellungen zu aktivieren:

-

Vorschau der Befehle vor der Übermittlung an den Router

-

Signaturdatei in Flash speichern.

-

Bestätigen, bevor Sie SDM beenden.

-

Überwachen Sie weiterhin den Schnittstellenstatus, wenn Sie auf Modus/Aufgabe umschalten.

-

-

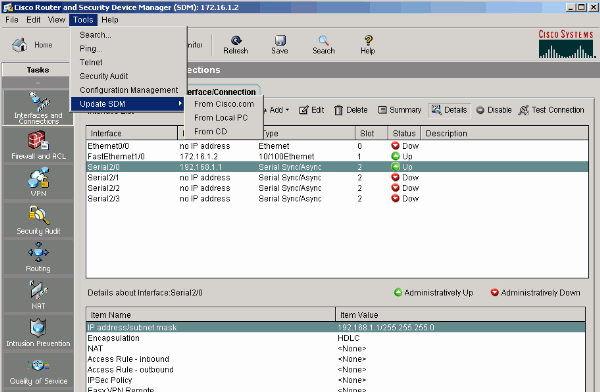

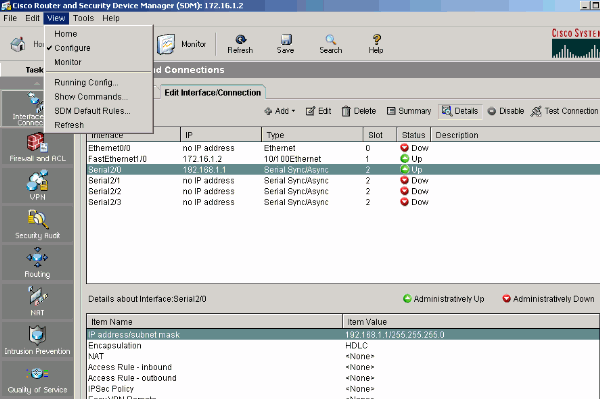

Wählen Sie Ansicht in der Taskleiste aus, wenn Sie:

-

Zeigen Sie die Seiten Home (Startseite), Configure (Konfigurieren) oder Monitor (Überwachen) an.

-

Anzeigen der aktuellen Konfiguration des Routers

-

Zeigen Sie verschiedene show-Befehle an.

-

SDM-Standardregeln anzeigen.

-

Wählen Sie Refresh (Aktualisieren) aus, um die Routerkonfiguration zu synchronisieren, wenn diese über die CLI mit SDM konfiguriert wurde.

-

CLI-Konfiguration

| Router-Konfiguration |

|---|

Router#show run Building configuration... Current configuration : 2525 bytes ! version 12.4 service timestamps debug datetime msec service timestamps log datetime msec no service password-encryption ! hostname Router ! boot-start-marker boot-end-marker ! no logging buffered enable password cisco ! no aaa new-model ! resource policy ! ! ! ip cef ! ! ! !--- RSA certificate generated after you enable the !--- ip http secure-server command. crypto pki trustpoint TP-self-signed-392370502 enrollment selfsigned subject-name cn=IOS-Self-Signed-Certificate-392370502 revocation-check none rsakeypair TP-self-signed-392370502 ! ! crypto pki certificate chain TP-self-signed-392370502 certificate self-signed 01 3082023C 308201A5 A0030201 02020101 300D0609 2A864886 F70D0101 04050 30312E30 2C060355 04031325 494F532D 53656C66 2D536967 6E65642D 43657 69666963 6174652D 33393233 37303530 32301E17 0D303530 39323330 34333 375A170D 32303031 30313030 30303030 5A303031 2E302C06 03550403 13254 532D5365 6C662D53 69676E65 642D4365 72746966 69636174 652D3339 32333 35303230 819F300D 06092A86 4886F70D 01010105 0003818D 00308189 02818 C86C0F42 84656325 70922027 EF314C2F 17C8BBE1 B478AFA3 FE2BC2F2 3C272 A3B5E13A 1392A158 73D8FE0D 20BFD952 6B22890C 38776830 241BE259 EE2AA CF4124EA 37E41B46 A2076586 2F0F9A74 FDB72B3B 6159EEF7 0DEC7D44 BE489 9E351BF7 F5C808D9 2706C8B7 F5CE4B73 39ED8A61 508F455A 68245A6B D072F 02030100 01A36630 64300F06 03551D13 0101FF04 05300301 01FF3011 06035 11040A30 08820652 6F757465 72301F06 03551D23 04183016 80148943 F2369 ACD8CCA6 CA04EC47 C68B8179 E205301D 0603551D 0E041604 148943F2 36910 D8CCA6CA 04EC47C6 8B8179E2 05300D06 092A8648 86F70D01 01040500 03818 3B93B9DC 7DA78DF5 6D1D0D68 6CE075F3 FFDAD0FB 9C58E269 FE360329 2CEE3 D8661EB4 041DEFEF E14AA79D F33661FC 2E667519 E185D586 13FBD678 F52E1 E3C92ACD 52741FA4 4429D0B7 EB3DF979 0EB9D563 51C950E0 11504B41 4AE79 0DD0BE16 856B688C B727B3DB 30A9A91E 10236FA7 63BAEACB 5F7E8602 0C33D quit ! ! ! ! ! ! ! ! ! ! !--- Create a user account named sdmsdm with all privileges. username sdmsdm privilege 15 password 0 sdmsdm ! ! ! ! ! ! interface Ethernet0/0 no ip address shutdown half-duplex ! !--- The LAN interface configured with a private IP address. interface FastEthernet1/0 ip address 172.16.1.2 255.255.255.0 !--- Designate that traffic that originates from behind !--- the interface is subject to Network Address Translation (NAT). ip nat inside ip virtual-reassembly duplex auto speed auto ! !--- This is the WAN interface configured with a routable (public) IP address. interface Serial2/0 ip address 192.168.1.1 255.255.255.0 !--- Designate that this interface is the !--- destination for traffic that has undergone NAT. ip nat outside ip virtual-reassembly ! interface Serial2/1 no ip address shutdown ! interface Serial2/2 no ip address shutdown ! interface Serial2/3 no ip address shutdown ! !--- RIP version 2 routing is enabled. router rip version 2 network 172.1.0.0 no auto-summary !--- This is where the commands to enable HTTP and HTTPS are configured. ip http server ip http secure-server ! !--- This configuration is for dynamic NAT. ! !--- Define a pool of outside IP addresses for NAT. ip nat pool pool1 192.168.1.3 192.168.1.10 netmask 255.255.255.0 !--- In order to enable NAT of the inside source address, !--- specify that traffic from hosts that match access list 1 !--- are NATed to the address pool named pool1. ip nat inside source list 1 pool pool1 ! !--- Access list 1 permits only 172.16.1.0 network to be NATed. access-list 1 remark SDM_ACL Category=2 access-list 1 permit 172.16.1.0 0.0.0.255 ! !--- This configuration is for static NAT !--- In order to translate the packets between the real IP address 172.16.1.1 with TCP !--- port 80 and the mapped IP address 192.168.1.1 with TCP port 500. ip nat inside source static tcp 172.16.1.1 80 192.168.1.3 500 extendable ! ! ! ! !--- The default route is configured and points to 192.168.1.2. ip route 0.0.0.0 0.0.0.0 192.168.1.2 ! ! !--- The static route is configured and points to 192.168.1.2. ip route 10.1.1.0 255.255.255.0 192.168.1.2 ! ! control-plane ! ! ! ! ! ! ! ! ! ! line con 0 line aux 0 !--- Telnet enabled with password as sdmsdm. line vty 0 4 password sdmsdm login ! ! end |

Überprüfung

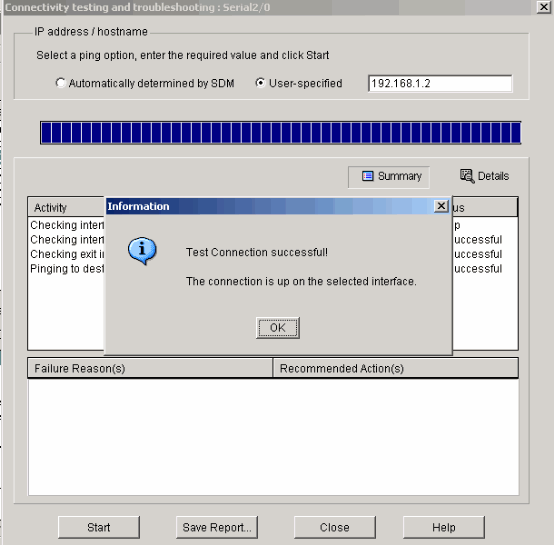

Wählen Sie Configure > Interface & Connections > Edit Interface Connections > Test Connection (Konfigurieren > Schnittstellen und Verbindungen > Schnittstellenverbindungen bearbeiten > Verbindung testen) aus, um die End-to-End-Konnektivität zu testen. Sie können die Remote-End-IP-Adresse angeben, wenn Sie auf das Optionsfeld User-specified (Benutzerdefiniert) klicken.

Fehlerbehebung

Das Output Interpreter-Tool (OIT) (nur registrierte Kunden) unterstützt bestimmte show-Befehle. Verwenden Sie das OIT, um eine Analyse der show-Befehlsausgabe anzuzeigen.

Hinweis: Lesen Sie den Artikel Wichtige Informationen zu Debug-Befehlen, bevor Sie Debug-Befehle verwenden.

Sie haben folgende Möglichkeiten, um Fehler zu beheben:

-

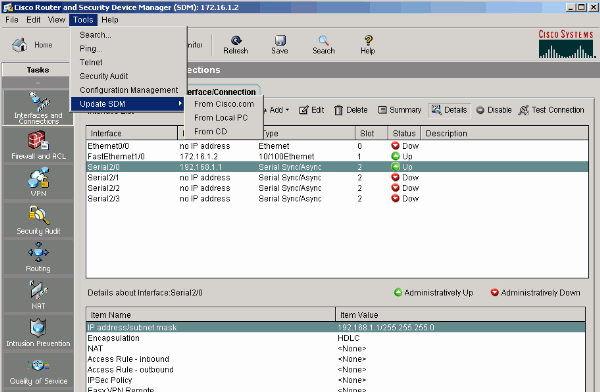

Wählen Sie Tools > Update SDM in der Taskleiste aus, um den SDM auf die neueste Version zu pingen, zu Telnet zu senden und zu aktualisieren. Sie können dies von Cisco.com, vom lokalen PC oder von der CD aus tun.

-

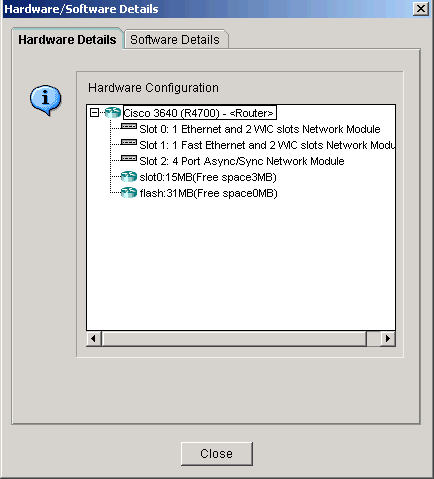

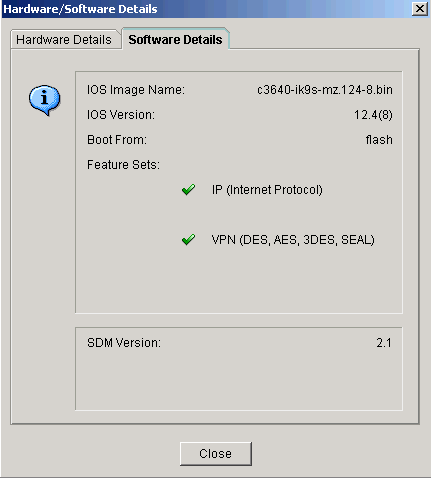

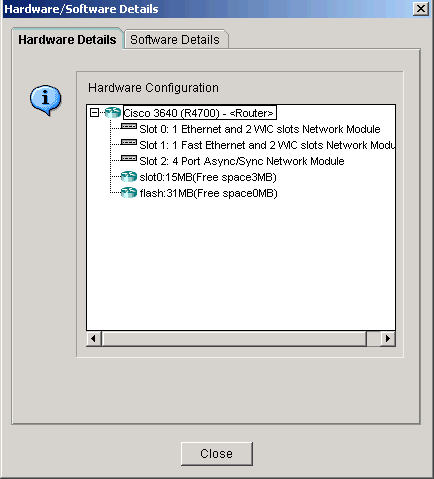

Wählen Sie Help > About this Router (Hilfe > Informationen zu diesem Router), um Informationen zur Hardwarekonfiguration des Routers anzuzeigen.

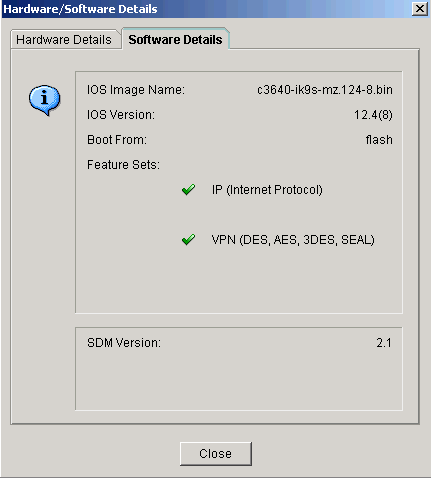

In diesem Fenster werden Informationen zum IOS-Image angezeigt, das auf dem Router gespeichert ist.

-

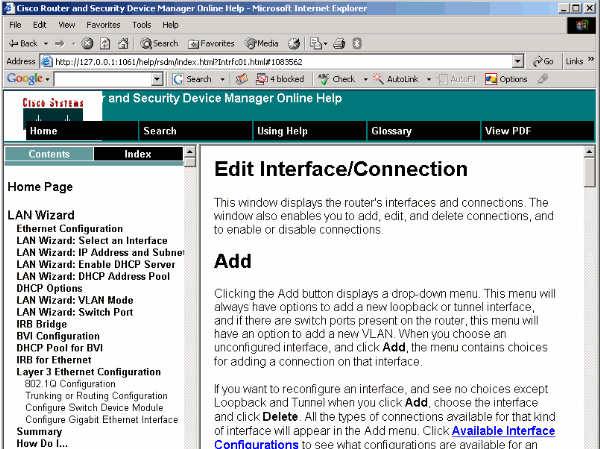

Die Hilfe-Option enthält Informationen zu den verschiedenen im SDM verfügbaren Optionen für die Konfiguration von Routern.

Kompatibilität von SDM mit 64-Bit-Betriebssystemen

SDM wird auf Computern mit 64-Bit-Betriebssystemen nicht unterstützt. Sie sollten SDM auf dem Router installieren und über den Webbrowser darauf zugreifen.

Weitere Informationen zur Installation von SDM-Dateien auf dem Router finden Sie unter Aufgabe 4: SDM-Dateien installieren.

SDM kann nicht über Webbrowser gestartet werden.

Problem

Wenn Sie SDM über den Webbrowser verwenden, wird eine SDM-Startfehlermeldung angezeigt.

Lösung 1

Das Problem kann mit der Java-Version auftreten. Das Java-Update ist möglicherweise nicht mit der SDM-Version kompatibel. Wenn die Java-Version Java 6 Update 12 ist, deinstallieren Sie diese Version, und installieren Sie Java 6 Update 3. Damit wird das Problem behoben. Weitere Informationen zur Kompatibilität finden Sie im Abschnitt Webbrowser-Versionen und Java Runtime Environment-Versionen von SDM 2.5. SDM Version 2.5 läuft unter den Updates 2 und 3 von Java Version 6.

Lösung 2

Aktivieren Sie in Internet Explorer die Option Ausführung von aktivem Inhalt in Dateien auf dem Computer zulassen, um das Problem zu beheben.

-

Öffnen Sie Internet Explorer, und wählen Sie Extras > Internetoptionen > Erweitert aus.

-

Vergewissern Sie sich, dass im Abschnitt Sicherheit die Kontrollkästchen neben den Optionen Ausführung von aktivem Inhalt in Dateien auf meinem Computer zulassen und Installation von Software durch aktiven Inhalt zulassen, auch wenn die Signatur ungültig ist, aktiviert sind.

-

Klicken Sie nun auf OK, und starten Sie den Browser neu, damit die Änderungen wirksam werden.

Fehler: java.bling Stapelüberlauf

Problem

Ich kann keine Verbindung zum SDM herstellen und erhalte die folgende Fehlermeldung:

java.bling stack over flow

Lösung

Dieses Problem tritt in der Regel bei Verwendung von Java Code Version 1.5.0_06 auf. Weitere Informationen zur Behebung dieses Problems finden Sie unter Der Benutzer kann keine Verbindung zum Sicherheitsgeräte-Manager (SDM) herstellen und erhält die Fehlermeldung "java.bling stack over flow".

Zugehörige Informationen

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

27-Jul-2011 |

Erstveröffentlichung |

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback