Einleitung

In diesem Dokument wird der Konfigurationsprozess für die Installation eines CA-signierten Zertifikats für das Unified Contact Center Enterprise (UCCE) Diagnostic Framework-Portico-Tool beschrieben.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Active Directory

- Domain Name System (DNS)-Server

- Bereitstellung und Betrieb der CA-Infrastruktur für alle Server und Clients

- Diagnose-Framework-Portfolio

Der Zugriff auf das Diagnose-Framework-Portico-Tool durch Eingabe der IP-Adresse im Browser, ohne eine Zertifikatswarnung zu erhalten, ist nicht Bestandteil dieses Artikels.

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- Cisco UCCE 11.0.1

- Microsoft Windows Server 2012 R2

- Microsoft Windows Server 2012 R2-Zertifizierungsstelle

- Microsoft Windows 7 SP1

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netz Live ist, überprüfen Sie, ob Sie die mögliche Auswirkung jedes möglichen Befehls verstehen.

Konfigurieren

Signierte Zertifikatanforderung generieren

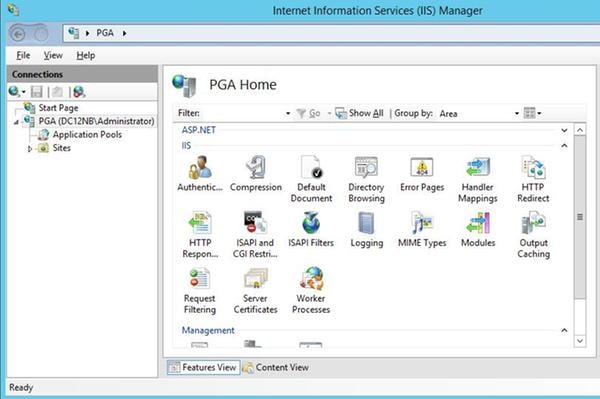

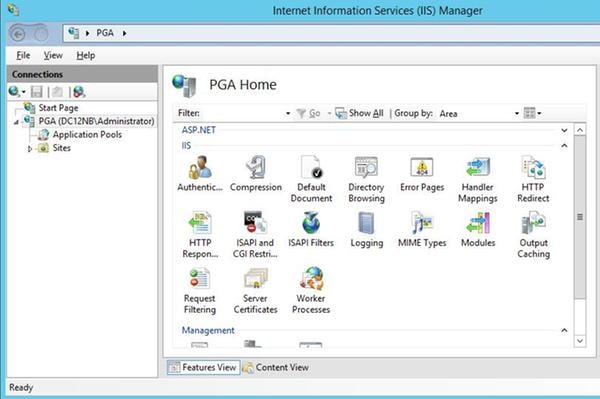

Öffnen Sie den Internetinformationsdienste-Manager, wählen Sie Ihren Standort, im Beispiel Peripheral Gateway A (PGA) und Serverzertifikate aus.

Wählen Sie im Aktionsbereich die Option Zertifikatanforderung erstellen.

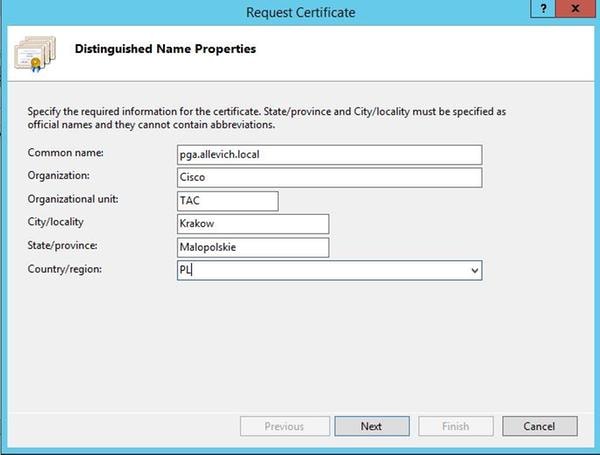

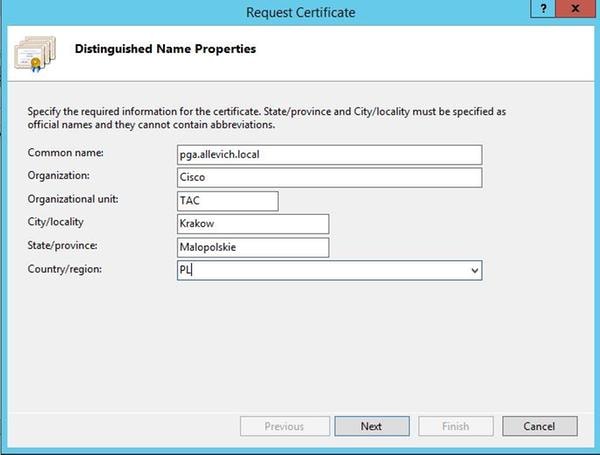

Geben Sie in die Felder Common Name (CN), Organization (O), Organization unit (OU), Locality (L), State (ST), Country (C) (Land) ein. Der Common Name muss mit dem FQDN-Hostnamen (Fully Qualified Domain Name) und dem Domänennamen übereinstimmen.

Lassen Sie die Standardeinstellungen für den Kryptografiedienstanbieter unverändert, und geben Sie die Bitlänge an: 2048.

Wählen Sie den Speicherort aus. Zum Beispiel auf dem Desktop mit pga.csr Name.

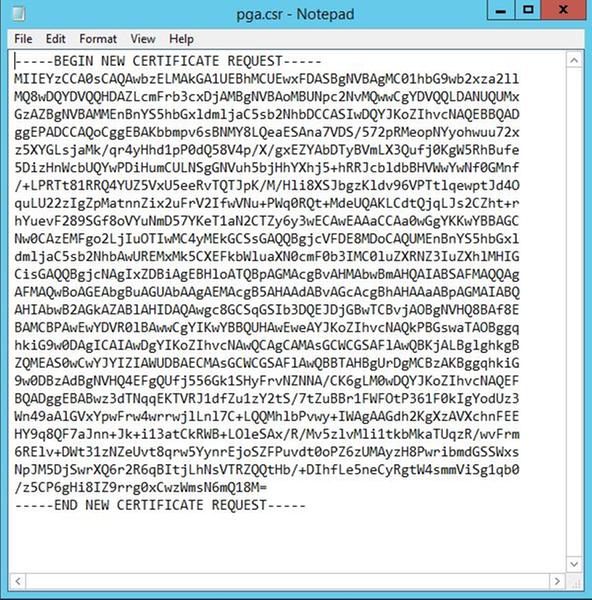

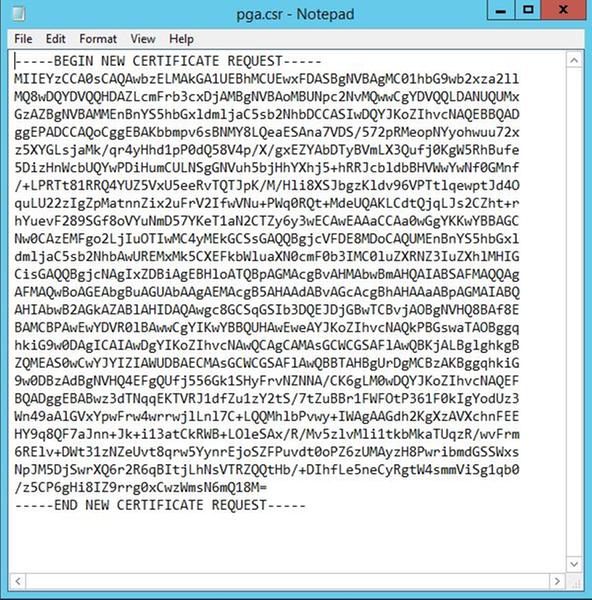

Öffnen Sie eine neu erstellte Anforderung im Notizblock.

Kopieren Sie das Zertifikat mit STRG+C in den Puffer.

Unterzeichnen des Zertifikats bei der Zertifizierungsstelle

Anmerkung: Wenn Sie eine externe Zertifizierungsstelle (wie GoDaddy) verwenden, müssen Sie diese nach der Generierung einer CSR-Datei kontaktieren.

Melden Sie sich auf der Registrierungsseite für das CA-Serverzertifikat an.

https://<CA-Serveradresse>/certsrv

Wählen Sie Zertifikat anfordern, Erweiterte Zertifikatanforderung aus, und fügen Sie den CSR-Inhalt in den Puffer ein. Wählen Sie dann Zertifikatvorlage als Webserver aus.

Base 64-codiertes Zertifikat herunterladen

Öffnen Sie das Zertifikat, und kopieren Sie den Inhalt des Felds für den Fingerabdruck zur späteren Verwendung. Entfernen Sie Leerzeichen vom Fingerabdruck.

Installieren des Zertifikats

Zertifikat kopieren

Kopieren Sie die neu generierte Zertifikatsdatei in UCCE VM, auf der sich das Portico Tool befindet.

Zertifikat in den lokalen Computerspeicher importieren

Starten Sie auf demselben UCCE-Server die MMC-Konsole (Microsoft Management Console), indem Sie im Startmenü run und mmc auswählen.

Klicken Sie auf

Snap-In hinzufügen/entfernen, und klicken Sie im Dialogfeld auf

Hinzufügen.

Wählen Sie dann das Menü Zertifikate aus, und fügen Sie hinzu.

Klicken Sie im Dialogfeld Zertifikat-Snap-In auf Computerkonto > Lokaler Computer > Fertig stellen.

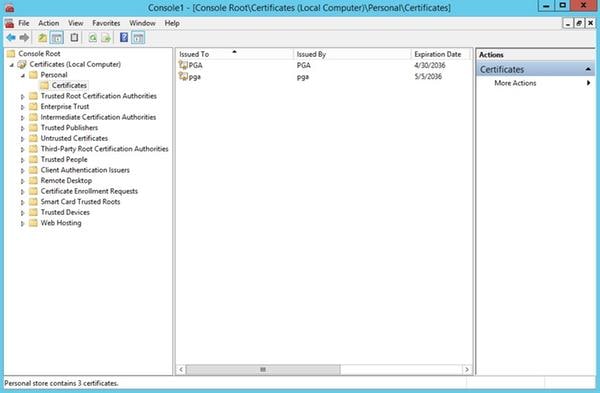

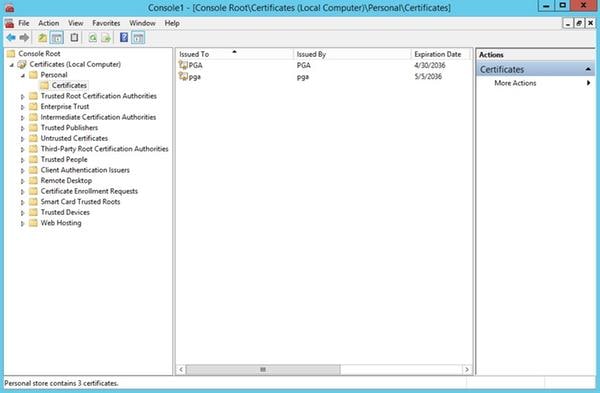

Navigieren Sie zum Ordner für persönliche Zertifikate.

Wählen Sie im Aktionsbereich Weitere Aktionen > Alle Aufgaben > Importieren aus.

Klicken Sie auf Weiter, Durchsuchen, und wählen Sie das zuvor generierte Zertifikat aus, und stellen Sie im nächsten Menü sicher, dass der Zertifikatspeicher auf "persönlich" festgelegt wurde. Überprüfen Sie auf dem letzten Bildschirm, ob Zertifikatsspeicher und Zertifikatsdatei ausgewählt sind, und klicken Sie auf Fertig stellen.

IIS-Zertifikat binden

Öffnen Sie CMD.

Navigieren Sie zum Startordner des Diagnoseportals.

cd c:\icm\serviceability\diagnostics\bin

Entfernt die aktuelle Zertifikatbindung für das Portico-Tool.

DiagFwCertMgr /task:UnbindCert

Signiertes Zertifikat der Bindungszertifizierungsstelle.

Tipp: Verwenden Sie einen Texteditor (Notepad++), um Leerzeichen im Hash zu entfernen.

Verwenden Sie den zuvor gespeicherten Hash ohne Leerzeichen.

DiagFwCertMgr /task:BindCertFromStore /certhash:bc6bbe23b8b3a26d8446c252400f9264c5c30a29

Wenn das Zertifikat erfolgreich gebunden wurde, sollte die entsprechende Zeile in der Ausgabe angezeigt werden.

Stellen Sie mit diesem Befehl sicher, dass die Zertifikatbindung erfolgreich war.

DiagFwCertMgr /task:ValidateCertBinding

Auch hier sollte eine ähnliche Meldung in der Ausgabe angezeigt werden.

"Die Zertifikatbindung ist GÜLTIG"

Anmerkung: DiagFwCertMgr verwendet standardmäßig Port 7890.

Starten Sie den Diagnose-Framework-Dienst neu.

sc stop "diagfwsvc"

sc start "diagfwsvc"

Feedback

Feedback