Einleitung

In diesem Dokument wird beschrieben, wie Sie die Replikation in Hyperflex konfigurieren.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Unified Computing System Manager (UCSM)

- HyperFlex

- vCenter

- Networking

- DNS

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- HyperFlex Connect 5.0.2d

- Hyperflex-Stretch-Cluster

- HyperFlex Standard-Cluster

- UCSM 4.2(1l)

- vCenter 7.0 U3

Hinweis: Damit der Datenschutz gewährleistet ist, dass in beiden Clustern dieselbe Hyperflex-Datenplattform-Version verwendet wird, kann sich die Größe und der Typ des Clusters unterscheiden.

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Hintergrundinformationen

Hyperflex Data Protection bietet Ihnen einen Notfallwiederherstellungsplan. Es ermöglicht Ihnen automatische Snapshots, die auf Remote-Cluster repliziert werden. Snapshots für die geschützten virtuellen Systeme werden an den Remote-Cluster gesendet, abhängig von der im Cluster konfigurierten Häufigkeit. Dennoch verbleibt nur der zuletzt aufgenommene Snapshot auf dem Zielcluster.

Zusätzliche Hintergrundinformationen

- Beim Konfigurieren des IP-Bereichs empfiehlt es sich, mehr IPs zuzuweisen als Knoten im Cluster vorhanden sind, falls eine Erweiterung für die Zukunft geplant ist.

- Die MTU muss an beiden Enden gleich sein.

- Das Replikationsnetzwerk muss dasselbe IP-Subnetz in beiden Clustern entlang desselben VLAN verwenden.

Vorgehensweise

Schritt 1. Melden Sie sich beim Hyperflex-System an, und gehen Sie im linken Aktionsbereich zur Option Replikation:

Replikationsoption

Replikationsoption

Schritt 2. Klicken Sie auf die Option Configure Network (Netzwerk konfigurieren), füllen Sie die Informationen für die einzelnen Felder aus, und klicken Sie auf Next (Weiter):

Replikationsnetzwerk konfigurieren

Replikationsnetzwerk konfigurieren

Schritt 3: Legen Sie die IP-Informationen für das Replikationsnetzwerk fest, und fügen Sie Subnetz, Gateway und IP-Bereich hinzu. Klicken Sie nach der Zuweisung des IP-Bereichs auf Add IP Range (IP-Bereich hinzufügen) und dann auf Configure (Konfigurieren).

Replikationsnetzwerk konfigurieren

Replikationsnetzwerk konfigurieren

Schritt 4: Die Konfiguration wird validiert und angewendet. Klicken Sie nach Abschluss auf Schließen:

DR-Netzwerkkonfiguration

DR-Netzwerkkonfiguration

Schritt 5: Konfigurieren Sie das Netzwerk im anderen Cluster. In diesem Beispiel ist der zweite Cluster dehnbar, daher sind beide UCSM-Anmeldeinformationen erforderlich. Geben Sie die erforderlichen Informationen ein, und klicken Sie auf Weiter:

Zweite Cluster-Netzwerkkonfiguration

Zweite Cluster-Netzwerkkonfiguration

Schritt 6: Legen Sie die IP-Informationen für das Replikationsnetzwerk im zweiten Cluster fest, und fügen Sie dasselbe Subnetz, dasselbe Gateway und denselben IP-Bereich hinzu. Klicken Sie nach dem Zuweisen des IP-Bereichs auf Add IP Range (IP-Bereich hinzufügen) und dann auf Configure (Konfigurieren):

Konfiguration des zweiten Netzwerk-Clusters

Konfiguration des zweiten Netzwerk-Clusters

Schritt 7. Sobald die Konfiguration abgeschlossen ist, wird ein Erfolgsstatus angezeigt, und klicken Sie auf Schließen:

DR-Netzwerkkonfiguration zweites Cluster

DR-Netzwerkkonfiguration zweites Cluster

Hinweis: Nach der Konfiguration des Netzwerks wird ein Netzwerktest zwischen den beiden Clustern durchgeführt, um sicherzustellen, dass sie sich gegenseitig erreichen können. Verwenden Sie ping, um die IP-Erreichbarkeit zwischen den eth2-Schnittstellen zu testen.

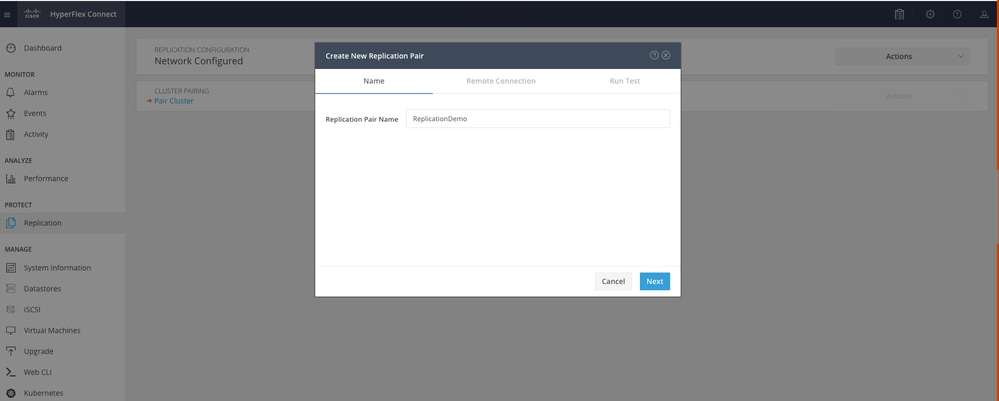

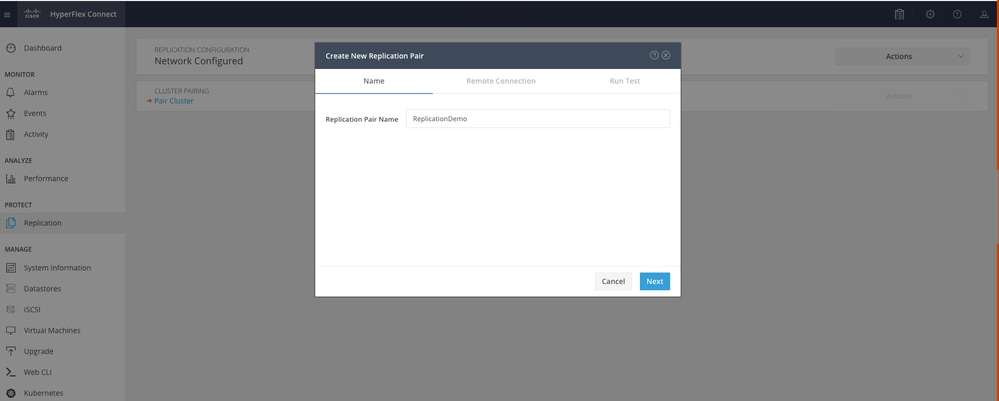

Schritt 7. Erstellen Sie das Replikationspaar, klicken Sie auf Replikation und dann auf Cluster paaren in der Option Cluster-Paare. Weisen Sie dem Replikationspaarnamen einen Namen zu, und klicken Sie auf Weiter:

Replikationspaar

Replikationspaar

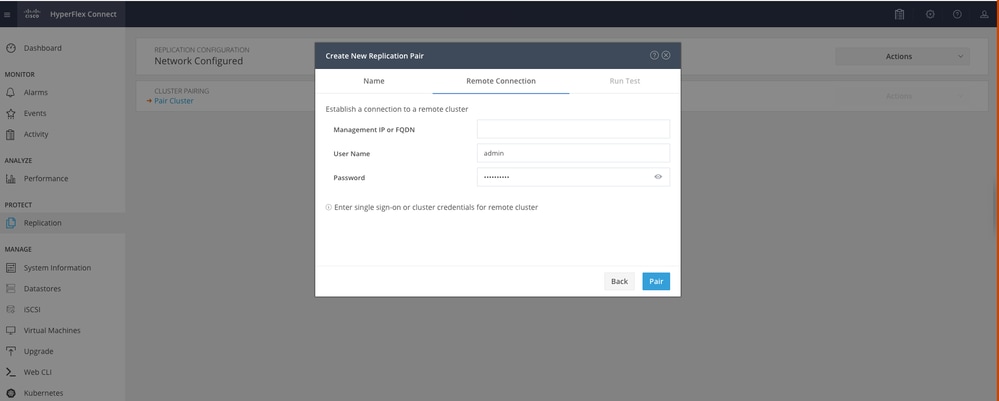

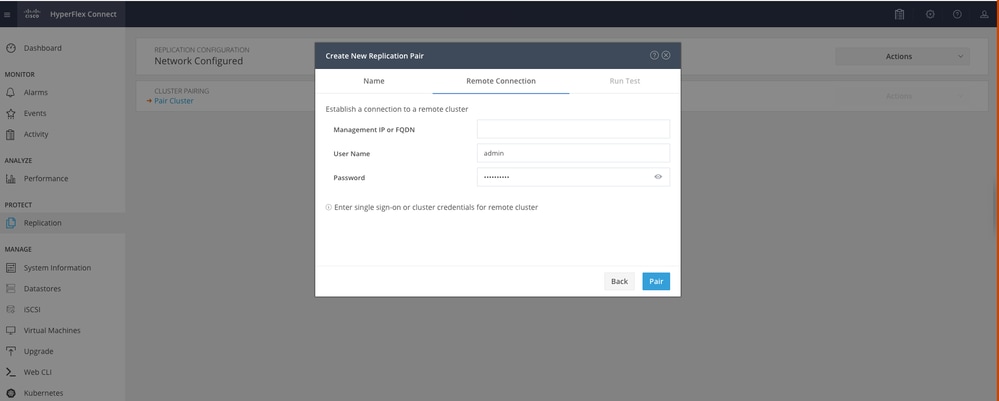

Schritt 8: Geben Sie die Cluster-Management-IP oder den FQDN für das Cluster als Replikationspaar an, und klicken Sie dann auf Pair:

Kopplungs-Cluster

Kopplungs-Cluster

m

Schritt 8: Sobald die Cluster gepaart sind, wird die Datenspeicherzuordnung zwischen den beiden Clustern auf derselben Replikationsseite gestartet. Die Option Datenspeicher zuordnen wird angezeigt. Klicken Sie darauf:

Datenspeicher zuordnen

Datenspeicher zuordnen

Schritt 9. Im Popup-Fenster wird die Datenspeicherzuordnung angezeigt, die links die verfügbaren Datenspeicher im Cluster zeigt, sowie ein Dropdown-Menü mit den verfügbaren Datenspeichern im gepaarten Cluster, in dem die VMs geschützt werden sollen:

Datenspeicher zuordnen

Datenspeicher zuordnen

Hinweis: Datenspeicher können von beiden Standorten einander zugeordnet werden. Beispiel: Cluster1 kann Datenspeicher Cluster2 zuordnen, und Cluster2 kann Datenspeicher Cluster1 ohne zusätzliche Konfiguration zuordnen.

Schritt 10. Legen Sie nach dem Zuordnen der Datenspeicher die Schutzgruppe fest, geben Sie einen Namen an, und wählen Sie einen Zeitraum für den Schutz der virtuellen Systeme aus, die der Gruppe zugeordnet werden sollen. Geben Sie schließlich den Zeitpunkt an, zu dem die Schutzgruppe gestartet wird, und klicken Sie dann auf Schutzgruppe erstellen.

Erstellung von Schutzgruppen

Erstellung von Schutzgruppen

Überlegungen zur Schutzgruppe

- Die Schutzgruppe definiert, wie sich der Datenschutz verhält.

- Sie können die Häufigkeit angeben, mit der das virtuelle System geschützt werden soll.

- Es kann von 5 Minuten auf 24 Stunden gehen, auch die Zeit, wenn der Schutz beginnt.

- Es kann eine sofortige oder eine bestimmte Zeit haben.

- VMware-Tools können aktiviert werden, um den virtuellen Computer zu beruhigen.

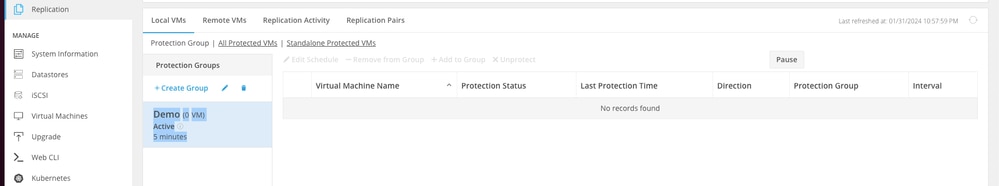

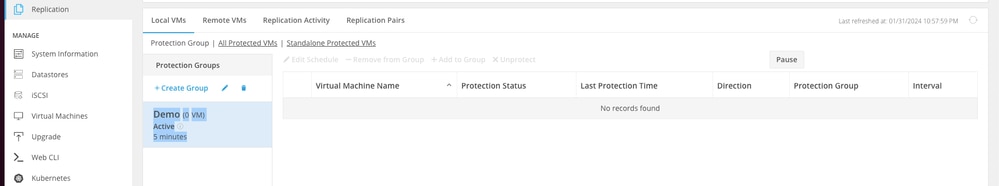

Es wird eine Erfolgsmeldung angezeigt, die darauf hinweist, dass die Schutzgruppe erstellt wurde und im Bereich für die Schutzgruppe aufgeführt ist:

Schutzgruppe erstellt

Schutzgruppe erstellt

Schritt 11. Nachdem die Schutzgruppe erstellt wurde, besteht der letzte Schritt darin, sie den zu schützenden virtuellen Systemen zuzuweisen. Navigieren Sie zur Registerkarte Virtuelle Systeme, wählen Sie das zu schützende virtuelle System aus, und klicken Sie dann auf Schützen:

Schutz für virtuelle Systeme

Schutz für virtuelle Systeme

Ein Popup-Fenster wird angezeigt, in dem Sie die erstellte Schutzgruppe anhängen, auswählen und auf Virtuellen Computer schützen klicken:

Auswählen der Schutzgruppe

Auswählen der Schutzgruppe

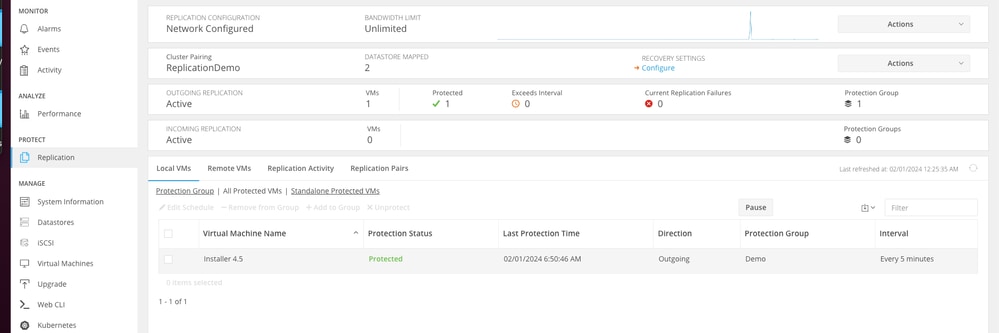

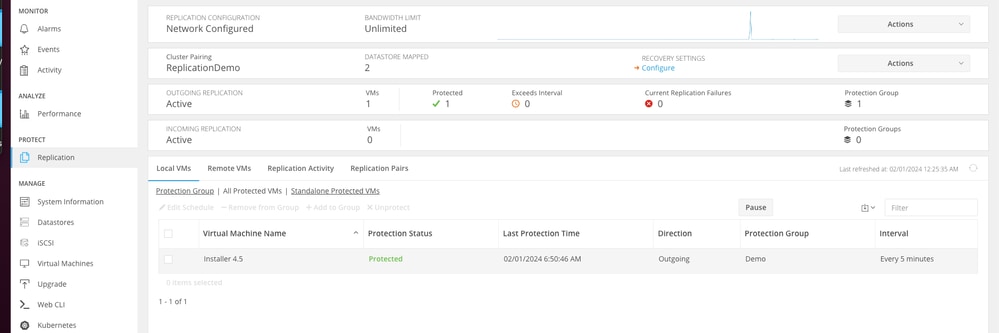

Sobald das virtuelle System geschützt ist, wird es für die Schutzgruppe als geschützt angezeigt.

VM-geschützt

VM-geschützt

Hinweis: Stellen Sie sicher, dass das geschützte virtuelle System zu einem zugeordneten Datenspeicher gehört, andernfalls schlägt der Schutz fehl.

Fehlerbehebung

Überprüfen der VM-Schutzkonfiguration

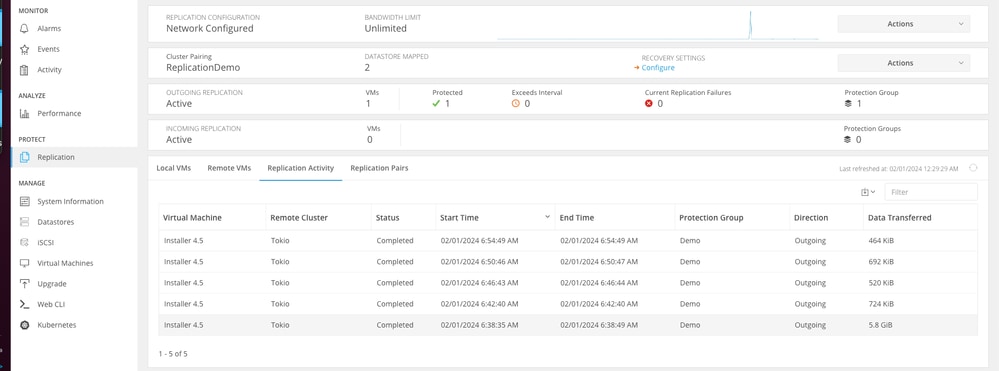

Es ist eine Best Practice, den VM-Schutz auf der Registerkarte Replikation zu überwachen:

Überwachen geschützter VMs

Überwachen geschützter VMs

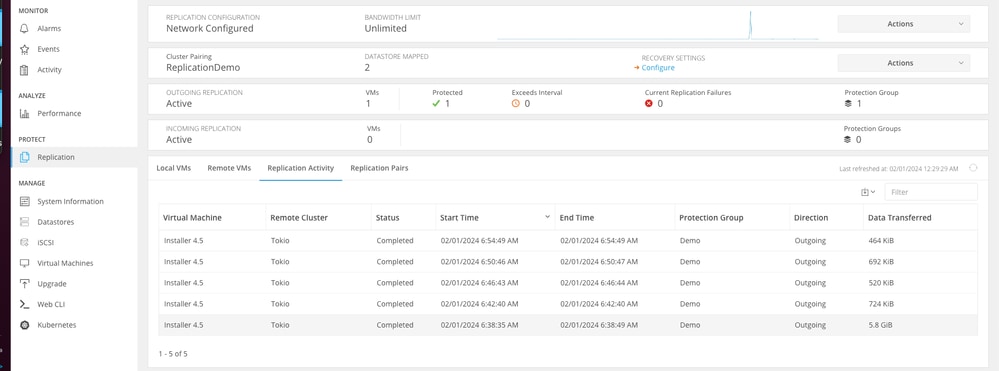

Replikationsaktivitäten überwachen

Replikationsaktivitäten können überwacht werden, indem Sie auf die Registerkarte Replikationsaktivität klicken:

Replikationsaktivitäten

Replikationsaktivitäten

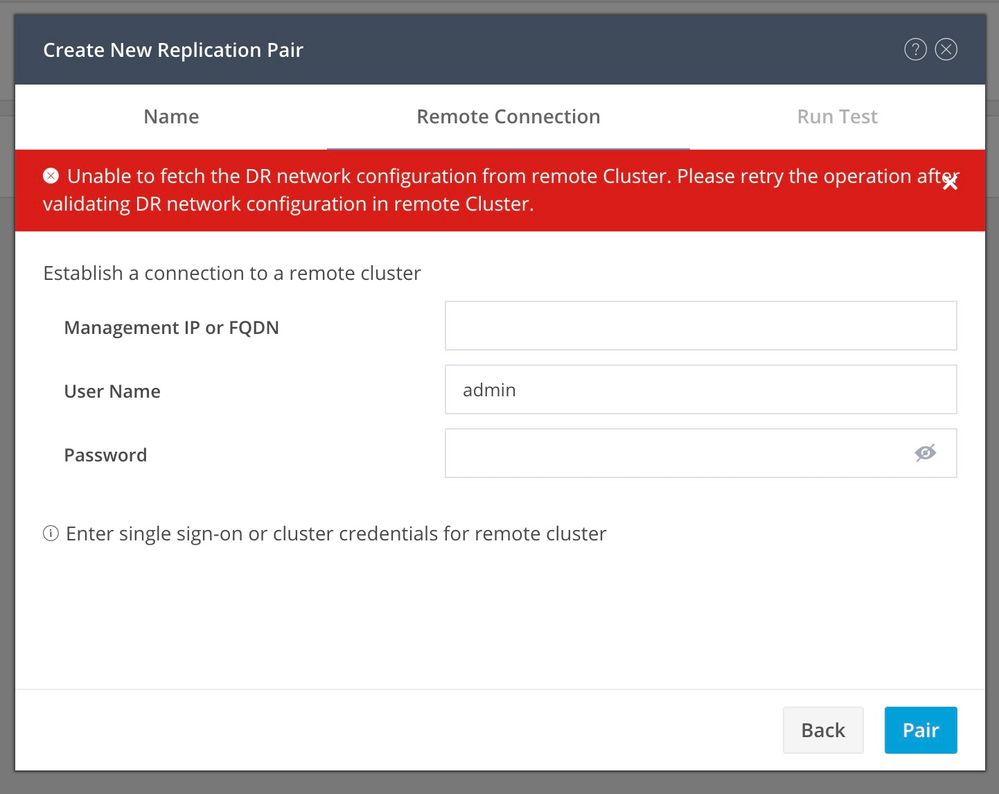

Häufige Probleme

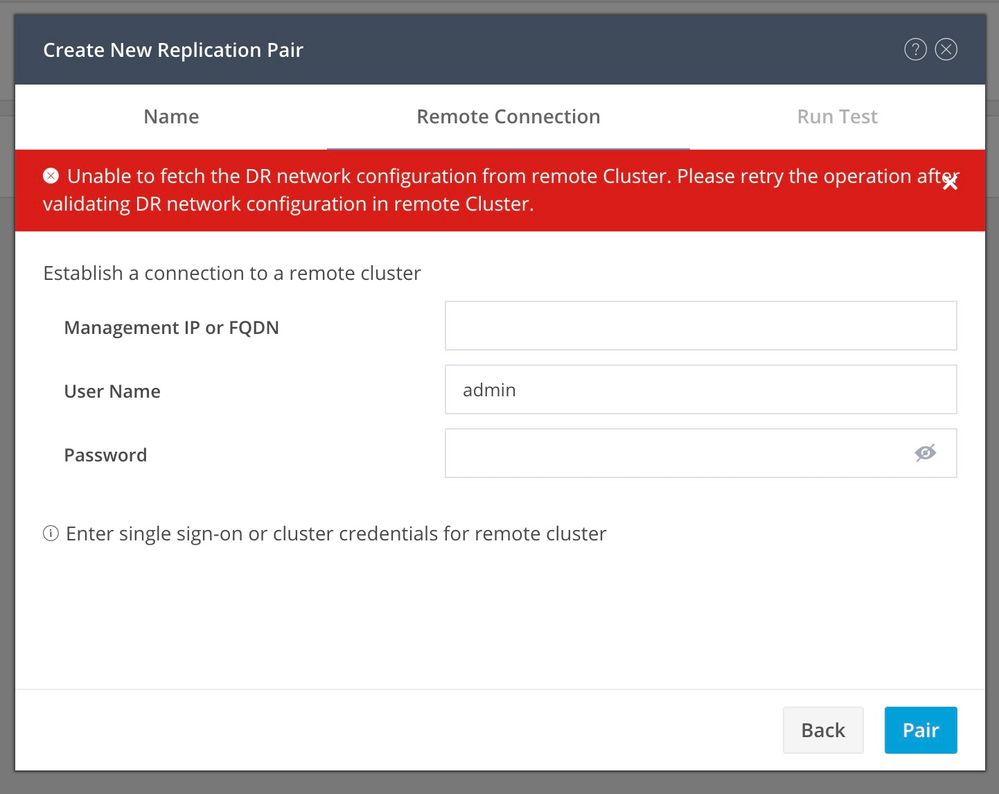

Probleme paaren

Kopplungsprobleme können auftreten:

Kopplungsschwierigkeiten

Kopplungsschwierigkeiten

- Stellen Sie sicher, dass das Replikationsnetzwerk in beiden Clustern konfiguriert ist.

- Stellen Sie sicher, dass die Cluster voneinander erreichbar sind.

Verbindungsprobleme

- Überprüfen Sie, ob eth2 vorhanden ist. Verwenden Sie den Befehl ifconfig auf jedem der virtuellen Maschinen des Speichercontrollers, um zu bestätigen, dass eth2 auf ihnen ordnungsgemäß konfiguriert ist.

- Verwenden Sie ping, um die Verbindung zwischen den eth2-Schnittstellen zu testen.

- Stellen Sie sicher, dass das Replikations-VLAN in beiden Clustern übereinstimmt.

- Stellen Sie sicher, dass das Replikations-VLAN in allen Pfaden zwischen den Clustern ordnungsgemäß konfiguriert ist.

Ping-Test

Ping-Test

Sicherheitsprobleme

Sicherheitsprobleme

Sicherheitsprobleme

- Stellen Sie sicher, dass die zu schützende VM zu einem zugeordneten Datenspeicher gehört.

- Stellen Sie sicher, dass die Datenspeicher richtig zugeordnet sind.

Hinweis: Bei einigen Korrekturen ist ein Eingreifen des Technical Assistance Center (TAC) erforderlich. Erstellen Sie bei Bedarf ein Ticket beim TAC.

Zugehörige Informationen

Feedback

Feedback