Einleitung

In diesem Dokument wird beschrieben, wie Sie selbstsignierte SSL-Zertifikate in Hyperflex-Clustern durch Zertifikate von Drittanbietern ersetzen.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Grundlegendes Verständnis von SSL-Zertifikaten.

- Grundlegendes Verständnis der Linux-Befehlszeile.

- Hyperflex-Cluster-Betrieb.

Verwendete Komponenten

Die Informationen in diesem Dokument basieren auf:

Hyperflex Data Platform(HXDP) 5.0.(2a) und höher

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Hintergrundinformationen

In der Cisco HyperFlex-Bereitstellung werden eine Reihe lokaler Zertifikate zwischen den Komponenten generiert, um eine vertrauenswürdige Kommunikation zu ermöglichen.

Wenn in Ihrer Organisation bereits eine Zertifizierungsstelle vorhanden ist, sollten Sie die standardmäßigen SSL-Zertifikate durch eigene Zertifikate ersetzen.

OVergewissern Sie sich, dass Sie diese Anforderungen erfüllen, bevor Sie diese Konfiguration durchführen. :

- Zertifizierungsstellen-Server

- Linux-Rechner

Konfigurieren

Schritt 1: Kopie von openssl.cnf erstellen

Stellen Sie eine Verbindung mit Hyperflex Cluster Management IP (CMIP) her, indem Sie SSH als Administratorbenutzer verwenden, und wechseln Sie dann zum Diag-Benutzer.

HyperFlex StorageController 5.0(2a)

admin @ X.X.X.X's password:

This is a Restricted shell.

Type '?' or 'help' to get the list of allowed commands.

hxshell:~$ su diag

Password:

_____ _ _____ _ ___ ____

| ___(_)_ _____ _ |_ _| |__ _ __ ___ ___ _ / _ \ _ __ ___ / ___| _____ _____ _ __

| |_ | \ \ / / _ \ _| |_ | | | '_ \| '__/ _ \/ _ \ _| |_ | | | | '_ \ / _ \ _____ \___ \ / _ \ \ / / _ \ '_ \

| _| | |\ V / __/ |_ _| | | | | | | | | __/ __/ |_ _| | |_| | | | | __/ |_____| ___) | __/\ V / __/ | | |

|_| |_| \_/ \___| |_| |_| |_| |_|_| \___|\___| |_| \___/|_| |_|\___| |____/ \___| \_/ \___|_| |_|

Enter the output of above expression: 2

Valid captcha

diag#

Hinweis: In der Version 5.0(2a) steht Ihnen diag user zur Verfügung, um Benutzern mehr Berechtigungen zu gewähren. Wenn Ihr Cluster Teil 4.5 ist, wenden Sie sich an Cisco TAC, um dieses Verfahren abzuschließen.

Erstellen eines Verzeichnisses im Ordner /tmp

In diesem Beispiel heißt es ssl.

diag# mkdir /tmp/ssl

Ändern von Verzeichnisberechtigungen

diag# chmod 777 /tmp/ssl

Kopie von openssl.cnf erstellen

In diesem Beispiel wird die Kopie von openssl.cnf als openssl-san.cnf bezeichnet.

diag# cp /etc/ssl/openssl.cnf /tmp/ssl/openssl-san.cnf

diag# ls -l /tmp/ssl/

total 12

-rwxr-xr-x 1 diag diag 10835 Aug 3 21:39 openssl-san.cnf

Schritt 2: Datei openssl-san.cnf bearbeiten

Erstellen Sie ein Verzeichnis auf Ihrem lokalen Linux-Rechner, um openssl-san.cnf-Inhalte aus CMIP zu kopieren.

Bearbeiten Sie den Inhalt der Datei auf Ihrem Linux-Rechner.

Hinweis: openssl-san.cnf kann unter SCVM mit vi bearbeitet werden.

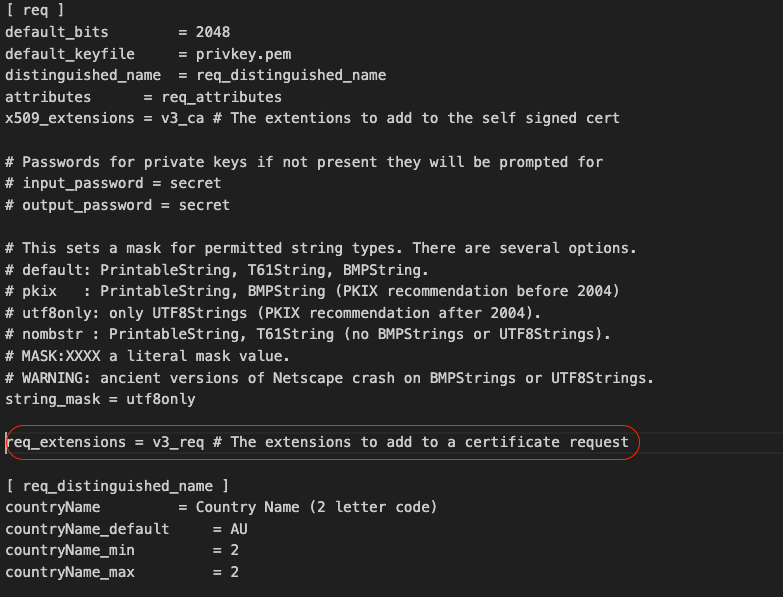

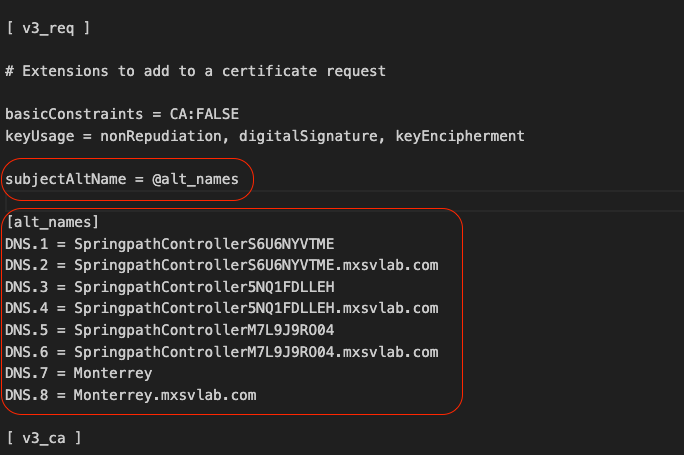

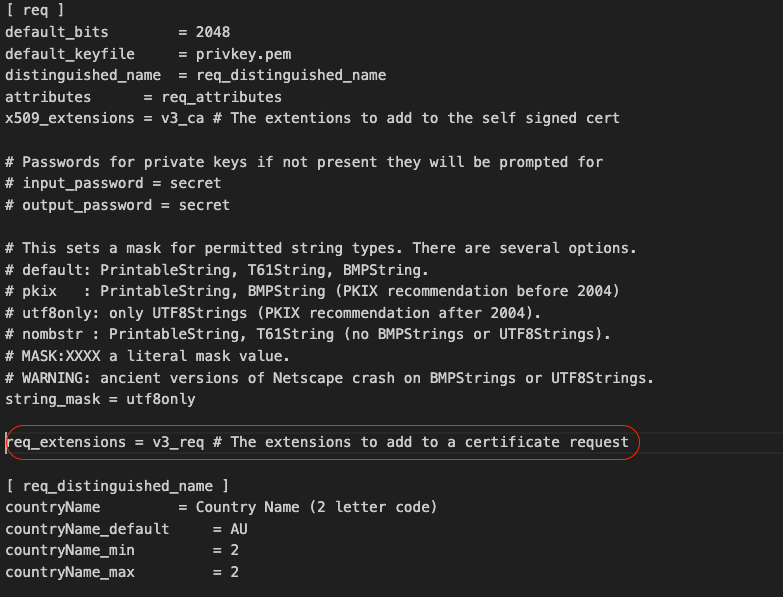

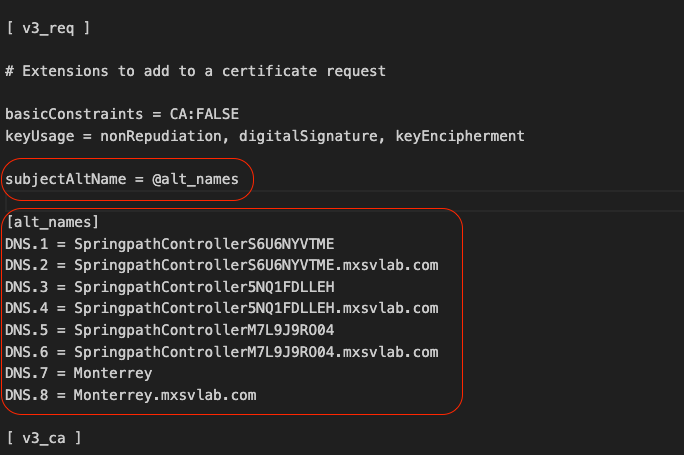

Kommentieren Sie die Zeile req-extensions im [ req ] -Abschnitt aus.

Entfernen Sie das #-Symbol aus der Zeile.

Fügen Sie im Abschnitt [ v3_req ] den Subject Alternative Name (SAN) hinzu.

Fügen Sie die SAN-Zeilen im Abschnitt [ v3_req ] hinzu. Stellen Sie sicher, dass Sie alle Storage Controller Virtual Machines (SCVMs) und den Hyperflex Cluster Fully qualified Domain Name (FQDN) hinzufügen.

Hinweis: Chrome unterstützt die Verwendung von Common Name nicht mehr und erfordert nun, dass Subject Alternative Names (SAN) im Zertifikat vorhanden sein muss.

Hinweis: Der DNS-Server muss alle SCVMs in Ihrem Cluster auflösen.

Schritt 3: Zertifikat erstellen

Schritt 3a: CSR erstellen

Führen Sie auf dem Linux-Computer den folgenden Befehl aus:

openssl req -nodes -newkey rsa:2048 -keyout /

/

.key -out /

/

.csr -config /

/openssl-san.cnf

user$ openssl req -nodes -newkey rsa:2048 -keyout /Users/user/Documents/SpringpathController5NQ1FDLLEH.key -out /Users/user/Documents/SpringpathController5NQ1FDLLEH.csr -config /Users/user/Documents/openssl-san.cnf

Generating a 2048 bit RSA private key

..........................+++++

.....................................................................................................+++++

writing new private key to '/tmp/ssl/SpringpathControllerM7L9J9RO04.key'

-----

You are about to be asked to enter information that will be incorporated

into your certificate request.

What you are about to enter is what is called a Distinguished Name or a DN.

There are quite a few fields but you can leave some blank

For some fields there will be a default value,

If you enter '.', the field will be left blank.

-----

Country Name (2 letter code) [AU]:MX

State or Province Name (full name) [Some-State]:CDMX

Locality Name (eg, city) []:Benito Juarez

Organization Name (eg, company) [Internet Widgits Pty Ltd]:Cisco Systems

Organizational Unit Name (eg, section) []:TAC

Common Name (e.g. server FQDN or YOUR name) []:Monterrey.mxsvlab.com

Email Address []:

Please enter the following 'extra' attributes

to be sent with your certificate request

A challenge password []:

An optional company name []:Cisco Systems

Nach der Ausführung des Befehls werden zwei Dateien generiert: .key und .csr.

user$ ls -l

total 54

-rw-r--r--@ 1 user staff 1549 Aug 3 14:24 SpringpathControllerM7L9J9RO04.csr

-rw-r--r-- 1 user staff 1704 Aug 3 14:24 SpringpathControllerM7L9J9RO04.key

-rw-r--r-- 1 user staff 11193 Aug 3 14:19 openssl-san.cnf

Schritt 3b: Erstellen eines Zertifikats von der Zertifizierungsstelle (Certificate Authority, CA)

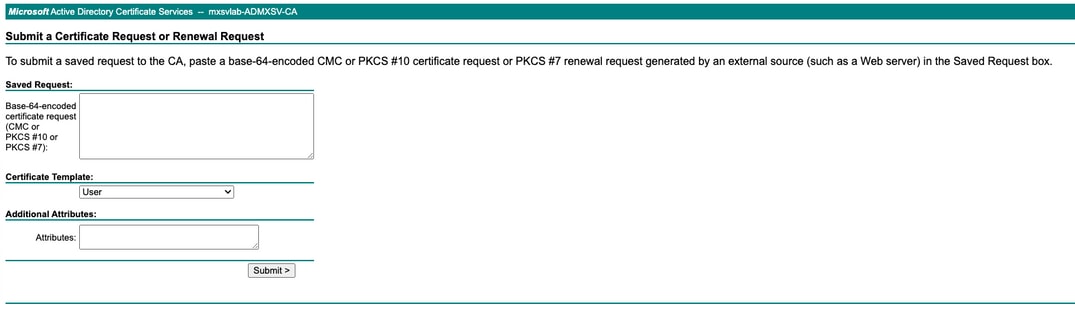

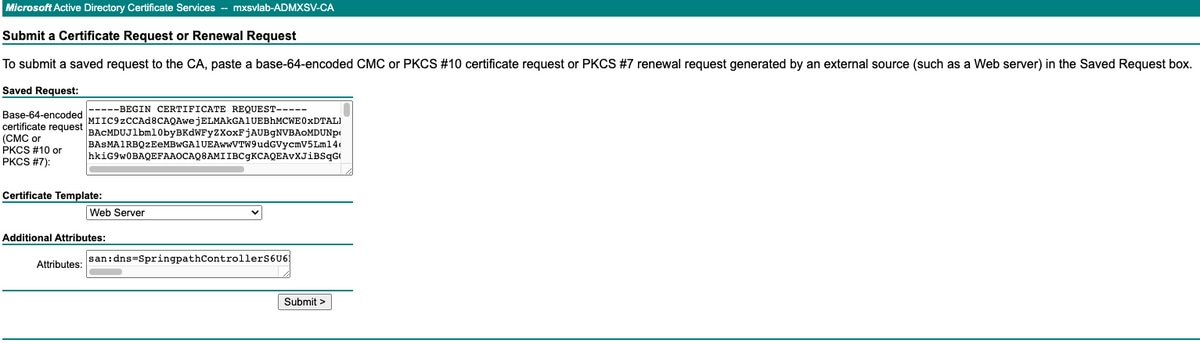

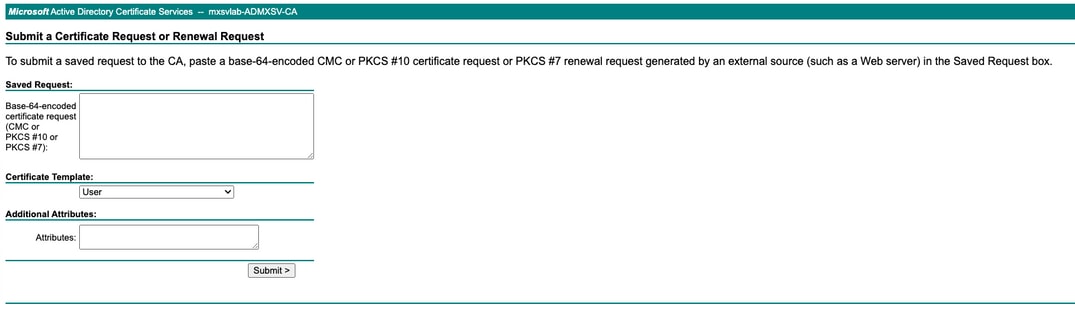

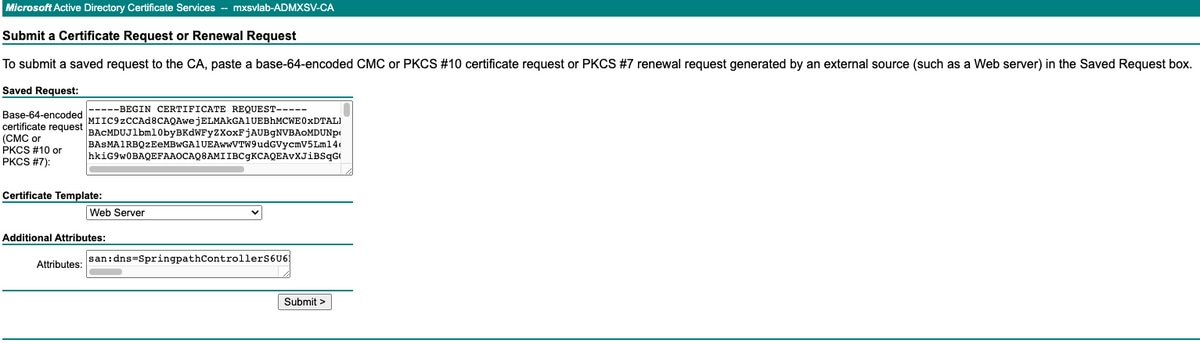

Navigieren Sie zu http://<CA-IP>/certsrv/certrqxt.asp

Kopieren Sie den Inhalt der Datei <Hostname der CVM>.csr, und fügen Sie sie in die Zertifizierungsstelle (Certificate Authority, CA) ein.

Wählen Sie Webserver unter Zertifikatvorlage aus.

Geben Sie ALT-Namen im nächsten Format unter Attribute ein.

san:dns=

&dns=

&dns=

&dns=

Klicken Sie auf Submit (Senden), um das Zertifikat als .cer-Datei zu generieren.

Hinweis: Stellen Sie sicher, dass es sich bei dem Zertifikatstyp um einen Webserver handelt und das Feld "Attribute" über ALT-Namen verfügt.

Hinweis: Der Inhalt des X.509-CSR wird vom Benutzer eingegeben. Der Inhalt des Eintrags wird nicht überprüft. Wenn Sie die [mehreren] Hostnamen oder IPs der Knoten als alternative Subjektnamen angeben oder wenn Sie den Hostnamen für den Common Name mit einem Platzhalterzeichen angeben, kann für alle Knoten ein einzelnes Zertifikat verwendet werden

Schritt 4: Zertifikat von .cer in .crt konvertieren

Kopieren Sie das .cer-Zertifikat auf Ihren lokalen Linux-Computer.

Führen Sie auf Ihrem lokalen Linux-Computer den folgenden Befehl aus:

openssl x509 -inform PEM -in certnew.cer -out certnew.crt

user$ openssl x509 -inform PEM -in certnew.cer -out certnew.crt

user$ ls -l

total 56

-rw-r--r--@ 1 user staff 1549 Aug 3 14:24 SpringpathControllerM7L9J9RO04.csr

-rw-r--r-- 1 user staff 1704 Aug 3 14:24 SpringpathControllerM7L9J9RO04.key

-rw-r--r--@ 1 user staff 2380 Aug 3 15:03 certnew.cer

-rw-r--r-- 1 user staff 2342 Aug 3 15:04 certnew.crt

-rw-r--r-- 1 user staff 11193 Aug 3 14:19 openssl-san.cnf

Schritt 5: Zertifikat importieren

Laden Sie die .key- und .crt-Dateien von Ihrem lokalen Linux-virtuellen System in /tmp/ssl auf dem CMIP hoch.

Hinweis: Sie können die Dateien mithilfe von SCP in die SCVM kopieren.

diag# ls -l

total 20

-rw-r--r-- 1 admin springpath 1704 Aug 3 22:46 SpringpathControllerM7L9J9RO04.key

-rw-r--r-- 1 admin springpath 2342 Aug 3 22:46 certnew.crt

-rwxr-xr-x 1 diag diag 10835 Aug 3 21:39 openssl-san.cnf

Diesen Befehl ausführen

diag# /usr/share/springpath/storfs-misc/hx-scripts/certificate_import_input.sh

Enter the path for the key: /tmp/ssl/SpringpathControllerM7L9J9RO04.key

Enter the path for the certificate in crt format: /tmp/ssl/certnew.crt

Successfully installed certificate

The cluster needs to be re-registered with vCenter for the certificate import to be completed.

Do you want to continue with re-registration? (y/n): y

Enter vCenter username (user@domain): administrator @ vsphere.local

Enter vCenter Password:

Trying to retrieve vCenter information ....

Cluster re-registration in progress ....

Cluster re-registered successfully with vCenter !!

Hinweis: vCenter muss erneut registriert werden. Administratoranmeldeinformationen übermitteln.

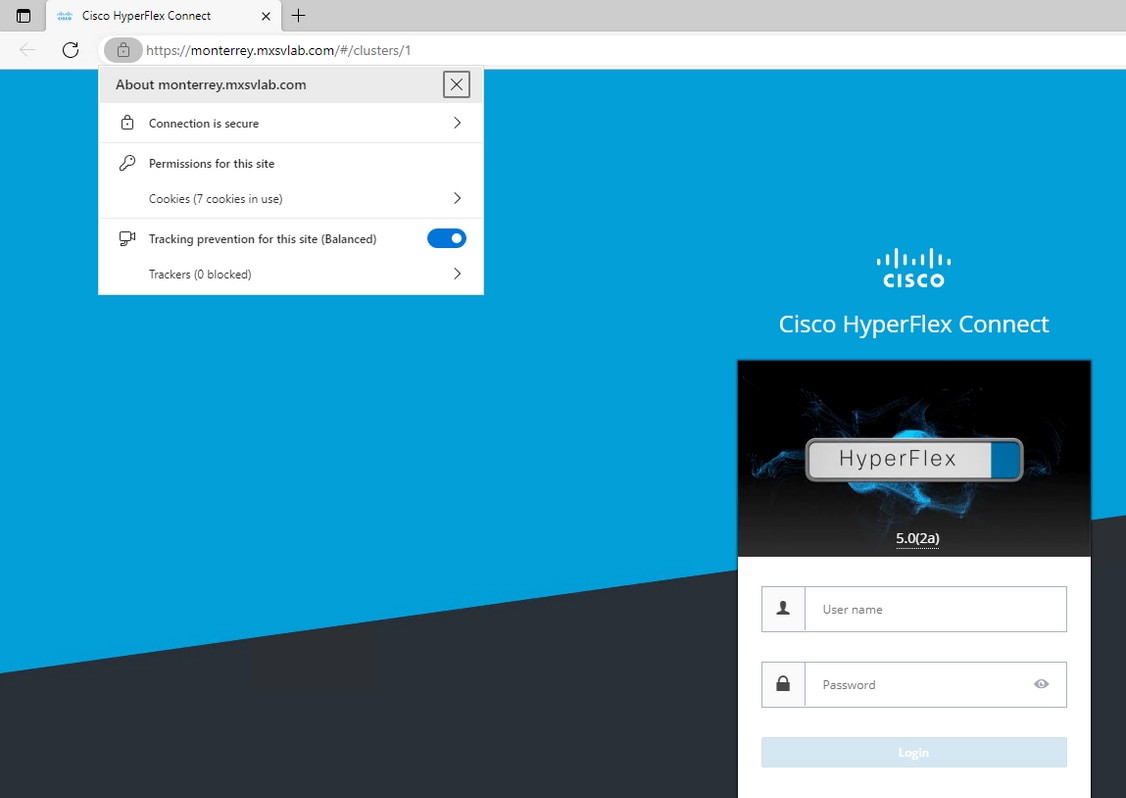

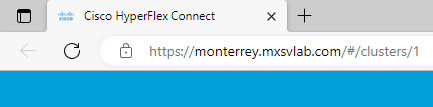

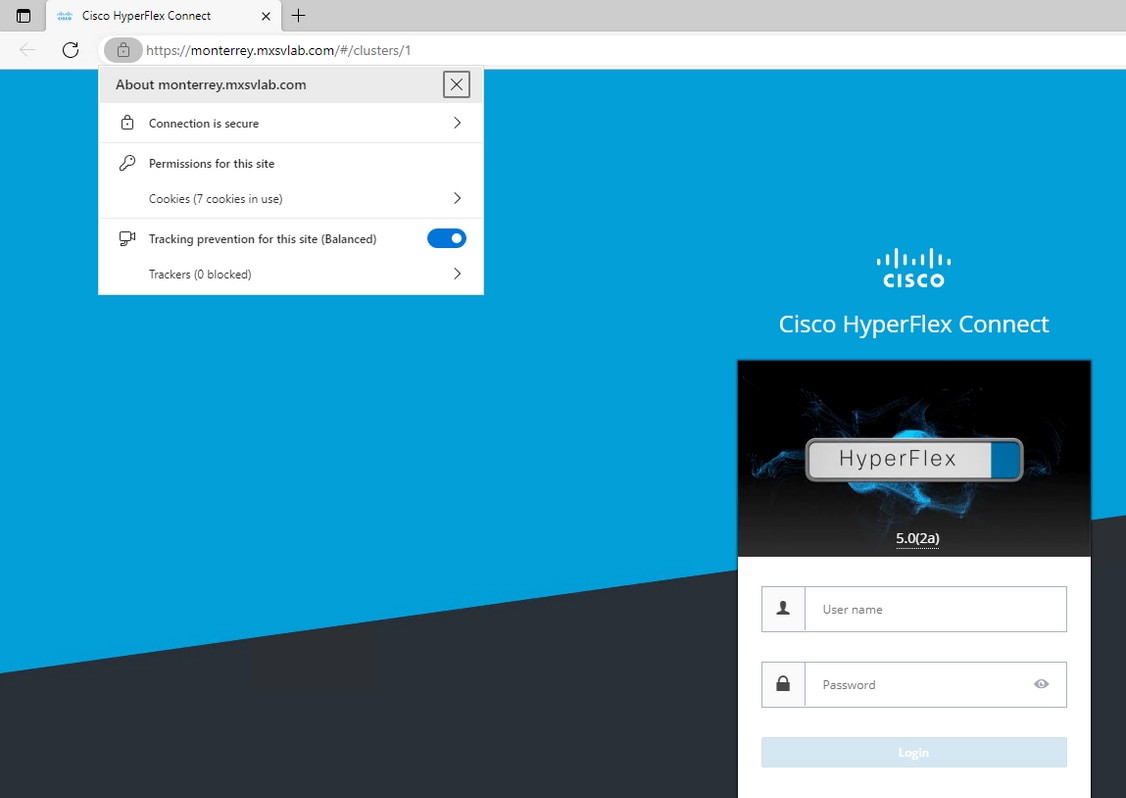

Überprüfung

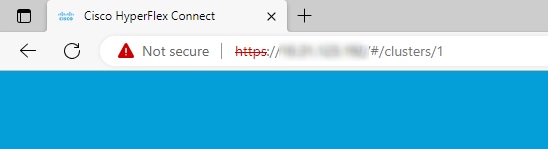

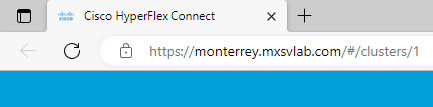

Bestätigen Sie nach dem Importieren des Zertifikats, dass eine sichere Verbindung besteht.

Fehlerbehebung

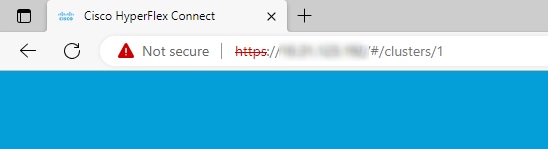

Das Zertifikat ist mit der IP ungültig.

Die Verwendung von SCVMs IP hat keine sichere Verbindung, da das Zertifikat mit FQDNs generiert wird.

Wenn Sie FQDN verwenden, haben Sie eine sichere Verbindung.

Zugehörige Informationen

Feedback

Feedback