Konfigurationsbeispiel für die EIGRP-Nachrichtenauthentifizierung

Inhalt

Einleitung

In diesem Dokument wird veranschaulicht, wie den EIGRP-Routern (Enhanced Interior Gateway Routing Protocol) Nachrichtenauthentifizierung hinzugefügt wird und wie die Routing-Tabelle vor vorsätzlicher oder versehentlicher Beschädigung geschützt wird.

Durch das Hinzufügen von Authentifizierung zu den EIGRP-Nachrichten Ihres Routers wird sichergestellt, dass Ihre Router Routing-Nachrichten nur von anderen Routern akzeptieren, die den gleichen vorinstallierten Schlüssel kennen. Wenn diese Authentifizierung nicht konfiguriert ist, kann es passieren, dass die Routing-Tabellen auf Ihren Routern beschädigt werden und ein Denial-of-Service-Angriff eintreten kann, wenn ein anderer Router mit anderen oder in Konflikt stehenden Routeninformationen in das Netzwerk eingeführt wird. Wenn Sie den EIGRP-Nachrichten, die zwischen Ihren Routern gesendet werden, Authentifizierung hinzufügen, verhindert dies, dass jemand absichtlich oder versehentlich einen anderen Router zum Netzwerk hinzufügt und so ein Problem verursacht.

Achtung: Wenn die EIGRP-Nachrichtenauthentifizierung zur Schnittstelle eines Routers hinzugefügt wird, beendet dieser den Empfang von Routing-Nachrichten von seinen Peers, bis diese ebenfalls für die Nachrichtenauthentifizierung konfiguriert sind. Dadurch wird die Routing-Kommunikation in Ihrem Netzwerk unterbrochen. Weitere Informationen finden Sie unter Meldungen, wenn nur Dallas konfiguriert ist.

Achtung: Wenn die EIGRP-Nachrichtenauthentifizierung zur Schnittstelle eines Routers hinzugefügt wird, beendet dieser den Empfang von Routing-Nachrichten von seinen Peers, bis diese ebenfalls für die Nachrichtenauthentifizierung konfiguriert sind. Dadurch wird die Routing-Kommunikation in Ihrem Netzwerk unterbrochen. Weitere Informationen finden Sie unter Meldungen, wenn nur Dallas konfiguriert ist.

Voraussetzungen

Anforderungen

-

Die Zeit muss auf allen Routern richtig konfiguriert werden. Weitere Informationen finden Sie unter Konfigurieren des NTP.

-

Eine funktionierende EIGRP-Konfiguration wird empfohlen.

Verwendete Komponenten

Die Informationen in diesem Dokument beziehen sich auf Cisco IOS® Software, Version 11.2 und höher.

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netz Live ist, überprüfen Sie, ob Sie die mögliche Auswirkung jedes möglichen Befehls verstehen.

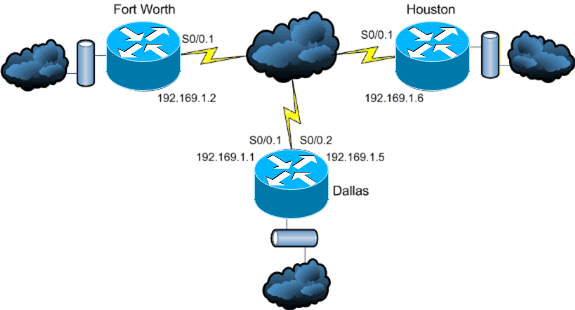

Netzwerkdiagramm

In diesem Dokument wird die folgende Netzwerkeinrichtung verwendet:

Konventionen

Weitere Informationen zu Dokumentkonventionen finden Sie unter Cisco Technical Tips Conventions (Technische Tipps von Cisco zu Konventionen).

Hintergrundinformationen

In diesem Szenario möchte ein Netzwerkadministrator die Authentifizierung für EIGRP-Nachrichten zwischen dem Hub-Router in Dallas und den Remote-Standorten in Fort Worth und Houston konfigurieren. Die EIGRP-Konfiguration (ohne Authentifizierung) ist auf allen drei Routern bereits abgeschlossen. Diese Beispielausgabe stammt aus Dallas:

Dallas#show ip eigrp neighbors

IP-EIGRP neighbors for process 10

H Address Interface Hold Uptime SRTT RTO Q Seq Type

(sec) (ms) Cnt Num

1 192.169.1.6 Se0/0.2 11 15:59:57 44 264 0 2

0 192.169.1.2 Se0/0.1 12 16:00:40 38 228 0 3

Dallas#show cdp neigh

Capability Codes: R - Router, T - Trans Bridge, B - Source Route Bridge

S - Switch, H - Host, I - IGMP, r - Repeater

Device ID Local Intrfce Holdtme Capability Platform Port ID

Houston Ser 0/0.2 146 R 2611 Ser 0/0.1

FortWorth Ser 0/0.1 160 R 2612 Ser 0/0.1

EIGRP-Nachrichtenauthentifizierung konfigurieren

Die Konfiguration der EIGRP-Nachrichtenauthentifizierung umfasst zwei Schritte:

-

Die Erstellung eines Schlüsselbunds und Schlüssels.

-

Die Konfiguration der EIGRP-Authentifizierung zur Verwendung dieses Schlüsselbunds und Schlüssels.

In diesem Abschnitt werden die Schritte zum Konfigurieren der EIGRP-Nachrichtenauthentifizierung auf dem Dallas-Router und den Routern von Fort Worth und Houston erläutert.

Erstellen Sie einen Schlüsselbund auf Dallas

Die Routing-Authentifizierung benötigt einen Schlüssel auf einem Schlüsselbund, um zu funktionieren. Bevor die Authentifizierung aktiviert werden kann, muss ein Schlüsselbund und mindestens ein Schlüssel erstellt werden.

-

Wechseln in den globalen Konfigurationsmodus

Dallas#configure terminal

-

Erstellen Sie den Schlüsselbund. In diesem Beispiel wird MYCHAIN verwendet.

Dallas(config)#key chain MYCHAIN

-

Geben Sie die Schlüsselnummer an. In diesem Beispiel wird 1 verwendet.

Hinweis: Es wird empfohlen, dass die Schlüsselnummer auf allen an der Konfiguration beteiligten Routern identisch ist.

Dallas(config-keychain)#key 1

-

Geben Sie die Schlüsselzeichenfolge für den Schlüssel an. In diesem Beispiel wird sicherer Datenverkehr verwendet.

Dallas(config-keychain-key)#key-string securetraffic

-

Beenden der Konfiguration

Dallas(config-keychain-key)#end Dallas#

Authentifizierung auf Dallas konfigurieren

Nachdem Sie einen Schlüsselbund und Schlüssel erstellt haben, müssen Sie EIGRP so konfigurieren, dass die Nachrichtenauthentifizierung mit dem Schlüssel durchgeführt wird. Diese Konfiguration wird für die Schnittstellen abgeschlossen, für die EIGRP konfiguriert ist.

Achtung: Wenn die EIGRP-Nachrichtenauthentifizierung zu den Dallas-Schnittstellen hinzugefügt wird, werden keine Routing-Nachrichten von den Peers mehr empfangen, bis diese ebenfalls für die Nachrichtenauthentifizierung konfiguriert sind. Dadurch wird die Routing-Kommunikation in Ihrem Netzwerk unterbrochen. Weitere Informationen finden Sie unter Meldungen, wenn nur Dallas konfiguriert ist.

Achtung: Wenn die EIGRP-Nachrichtenauthentifizierung zu den Dallas-Schnittstellen hinzugefügt wird, werden keine Routing-Nachrichten von den Peers mehr empfangen, bis diese ebenfalls für die Nachrichtenauthentifizierung konfiguriert sind. Dadurch wird die Routing-Kommunikation in Ihrem Netzwerk unterbrochen. Weitere Informationen finden Sie unter Meldungen, wenn nur Dallas konfiguriert ist.

-

Wechseln in den globalen Konfigurationsmodus

Dallas#configure terminal

-

Geben Sie im globalen Konfigurationsmodus die Schnittstelle an, für die Sie die EIGRP-Nachrichtenauthentifizierung konfigurieren möchten. In diesem Beispiel ist die erste Schnittstelle Serial 0/0.1.

Dallas(config)#interface serial 0/0.1

-

Aktivieren Sie die EIGRP-Nachrichtenauthentifizierung. Die hier verwendete 10 ist die autonome Systemnummer des Netzwerks. md5 gibt an, dass der md5-Hash für die Authentifizierung verwendet werden soll.

Dallas(config-subif)#ip authentication mode eigrp 10 md5

-

Geben Sie den Schlüsselbund an, der für die Authentifizierung verwendet werden soll. 10 ist die Nummer des autonomen Systems. MYCHAIN ist der Schlüsselbund, der im Abschnitt Schlüsselbund erstellen erstellt wurde.

Dallas(config-subif)#ip authentication key-chain eigrp 10 MYCHAIN Dallas(config-subif)#end

-

Führen Sie die gleiche Konfiguration für die serielle Schnittstelle 0/0.2 aus.

Dallas#configure terminal Dallas(config)#interface serial 0/0.2 Dallas(config-subif)#ip authentication mode eigrp 10 md5 Dallas(config-subif)#ip authentication key-chain eigrp 10 MYCHAIN Dallas(config-subif)#end Dallas#

Fort Worth einrichten

In diesem Abschnitt werden die Befehle beschrieben, die zum Konfigurieren der EIGRP-Nachrichtenauthentifizierung auf dem Fort Worth-Router erforderlich sind. Ausführlichere Erläuterungen zu den hier gezeigten Befehlen finden Sie unter Erstellen eines Schlüsselbunds in Dallas und Konfigurieren der Authentifizierung in Dallas.

FortWorth#configure terminal FortWorth(config)#key chain MYCHAIN FortWorth(config-keychain)#key 1 FortWort(config-keychain-key)#key-string securetraffic FortWort(config-keychain-key)#end FortWorth# Fort Worth#configure terminal FortWorth(config)#interface serial 0/0.1 FortWorth(config-subif)#ip authentication mode eigrp 10 md5 FortWorth(config-subif)#ip authentication key-chain eigrp 10 MYCHAIN FortWorth(config-subif)#end FortWorth#

Konfigurieren von Houston

In diesem Abschnitt werden die Befehle beschrieben, die zum Konfigurieren der EIGRP-Nachrichtenauthentifizierung auf dem Houston-Router erforderlich sind. Ausführlichere Erläuterungen zu den hier gezeigten Befehlen finden Sie unter Erstellen eines Schlüsselbunds in Dallas und Konfigurieren der Authentifizierung in Dallas.

Houston#configure terminal Houston(config)#key chain MYCHAIN Houston(config-keychain)#key 1 Houston(config-keychain-key)#key-string securetraffic Houston(config-keychain-key)#end Houston# Houston#configure terminal Houston(config)#interface serial 0/0.1 Houston(config-subif)#ip authentication mode eigrp 10 md5 Houston(config-subif)#ip authentication key-chain eigrp 10 MYCHAIN Houston(config-subif)#end Houston#

Überprüfung

Nutzen Sie diesen Abschnitt, um zu überprüfen, ob Ihre Konfiguration ordnungsgemäß funktioniert.

Hinweis: Lesen Sie den Artikel Important Information on Debug Commands (Wichtige Informationen zu Debug-Befehlen), bevor Sie debug-Befehle verwenden.

Meldungen, wenn nur Dallas konfiguriert ist

Sobald die EIGRP-Nachrichtenauthentifizierung auf dem Dallas-Router konfiguriert ist, beginnt dieser Router, Nachrichten von den Routern Fort Worth und Houston abzulehnen, da für sie noch keine Authentifizierung konfiguriert ist. Dies kann durch einen debug eigrp packages-Befehl auf dem Dallas-Router überprüft werden:

Dallas#debug eigrp packets 17:43:43: EIGRP: ignored packet from 192.169.1.2 (invalid authentication) 17:43:45: EIGRP: ignored packet from 192.169.1.6 (invalid authentication) !--- Packets from Fort Worth and Houston are ignored because they are !--- not yet configured for authentication.

Meldungen, wenn alle Router konfiguriert sind

Nach der Konfiguration der EIGRP-Nachrichtenauthentifizierung auf allen drei Routern beginnt der Austausch von EIGRP-Nachrichten erneut. Dies kann überprüft werden, indem Sie erneut den Befehl debug eigrp packages eingeben. Dieses Mal werden Ausgänge von den Routern in Fort Worth und Houston angezeigt:

FortWorth#debug eigrp packets 00:47:04: EIGRP: received packet with MD5 authentication, key id = 1 00:47:04: EIGRP: Received HELLO on Serial0/0.1 nbr 192.169.1.1 !--- Packets from Dallas with MD5 authentication are received.

Houston#debug eigrp packets 00:12:50.751: EIGRP: received packet with MD5 authentication, key id = 1 00:12:50.751: EIGRP: Received HELLO on Serial0/0.1 nbr 192.169.1.5 !--- Packets from Dallas with MD5 authentication are received.

Fehlerbehebung

Unidirektionaler Link

Sie müssen EIGRP Hello- und Hold-Time-Timer auf beiden Seiten konfigurieren. Wenn Sie die Timer nur an einem Ende konfigurieren, wird eine unidirektionale Verbindung hergestellt.

Ein Router auf einer unidirektionalen Verbindung kann möglicherweise Hello-Pakete empfangen. Die ausgesendeten Hello-Pakete werden jedoch nicht am anderen Ende empfangen. Diese unidirektionale Verbindung wird in der Regel durch die Wiederholungsgrenze angezeigt, die Nachrichten an einem Ende überschritten hat.

Verwenden Sie die Befehle debug eigrp packet und debug ip eigrp notifications, um die Überschreitung des Wiederholungslimits anzuzeigen.

Zugehörige Informationen

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

17-Feb-2007 |

Erstveröffentlichung |

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback