Konfigurieren von L2TP über IPsec zwischen Windows 8-PC und ASA mithilfe des vorinstallierten Schlüssels

Download-Optionen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einleitung

In diesem Dokument wird beschrieben, wie L2TP (Layer 2 Tunneling Protocol) über IPsec mithilfe eines vorinstallierten Schlüssels zwischen der Cisco Adaptive Security Appliance (ASA) und dem nativen Windows 8-Client konfiguriert wird.

L2TP over Internet Protocol Security (IPsec) bietet die Möglichkeit, eine L2TP Virtual Private Network (VPN)-Lösung zusammen mit dem IPsec-VPN und den Firewall-Services in einer einzigen Plattform bereitzustellen und zu verwalten.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- IP-Verbindung vom Client-Computer zur ASA. Versuchen Sie, die IP-Adresse der ASA vom Client-Endpunkt aus zu pingen und umgekehrt, um die Verbindung zu testen.

- Stellen Sie sicher, dass die UDP-Ports 500 und 4500 sowie das Encapsulating Security Payload (ESP)-Protokoll nicht auf dem Verbindungspfad blockiert werden.

Einschränkungen

- L2TP über IPsec unterstützt nur IKEv1. IKEv2 wird nicht unterstützt.

- L2TP mit IPsec auf der ASA ermöglicht die Interoperabilität des LNS mit nativen VPN-Clients, die in Betriebssysteme wie Windows, MAC OS X, Android und Cisco IOS integriert sind. Nur L2TP mit IPsec wird unterstützt, natives L2TP selbst wird auf ASA nicht unterstützt.

- Die vom Windows-Client unterstützte Mindestlebensdauer der IPsec-Sicherheitszuordnung beträgt 300 Sekunden. Wenn die Lebensdauer auf der ASA weniger als 300 Sekunden beträgt, wird sie vom Windows-Client ignoriert und durch eine Lebensdauer von 300 Sekunden ersetzt.

- Die ASA unterstützt nur das Point-to-Point Protocol (PPP)-Authentifizierungsprotokoll, das Password Authentication Protocol (PAP) und das Microsoft Challenge-Handshake Authentication Protocol (CHAP), Versionen 1 und 2, in der lokalen Datenbank. EAP (Extensible Authentication Protocol) und CHAP werden von Proxyauthentifizierungsservern durchgeführt. Wenn ein Remote-Benutzer zu einer Tunnelgruppe gehört, die mit den Befehlen Authentication, EAP-Proxy oder Authentication, Chap konfiguriert ist, und die ASA so konfiguriert ist, dass sie die lokale Datenbank verwendet, kann dieser Benutzer daher keine Verbindung herstellen.

Unterstützte PPP-Authentifizierungstypen

L2TP-over-IPsec-Verbindungen auf der ASA unterstützen nur die in Tabelle

| AAA-Serverunterstützung und PPP-Authentifizierungstypen |

|

| AAA-Servertyp |

Unterstützte PPP-Authentifizierungstypen |

| LOKAL |

PAP, MSCHAPv1, MSCHAPv2 |

| RADIUS |

PAP, CHAP, MSCHAPv1, MSCHAPv2, EAP-Proxy |

| TACACS+ |

PAP, CHAP, MSCHAPv1 |

| LSAP |

PAP |

| NT |

PAP |

| Kerberos |

PAP |

| SDI |

SDI |

| Eigenschaften des PPP-Authentifizierungstyps |

||

| Schlüsselwort |

Authentifizierungstyp |

Eigenschaften |

| Kerl |

CHAP |

Als Antwort auf die Server-Herausforderung gibt der Client die verschlüsselte [Herausforderung plus Passwort] mit einem Klartext-Benutzernamen zurück. Dieses Protokoll ist sicherer als der PAP, verschlüsselt jedoch keine Daten. |

| EAP-Proxy |

EAP |

Aktiviert EAP, sodass die Sicherheits-Appliance den PPP-Authentifizierungsprozess an einen externen RADIUS-Authentifizierungsserver proxyieren kann. |

| ms-chap-v1 ms-chap-v2 |

Microsoft CHAP, Version 1 Microsoft CHAP, Version 2 |

Ähnlich wie CHAP, jedoch sicherer, da der Server nur verschlüsselte Kennwörter speichert und vergleicht, anstatt unverschlüsselte Kennwörter wie in CHAP zu speichern. Dieses Protokoll generiert auch einen Schlüssel für die Datenverschlüsselung durch MPPE. |

| Papp |

PAP |

Übergibt Klartext-Benutzernamen und -Kennwort während der Authentifizierung und ist nicht sicher. |

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- Cisco ASA der Serie 5515 mit der Software-Version 9.4(1)

- L2TP/IPSec-Client (Windows 8)

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Verwandte Produkte

Diese Konfiguration kann auch mit Cisco Security Appliances der Serie ASA 5500 8.3(1) oder höher verwendet werden.

Konventionen

Weitere Informationen zu Dokumentkonventionen finden Sie unter Cisco Technical Tips Conventions (Technische Tipps von Cisco zu Konventionen).

Hintergrundinformationen

Layer 2 Tunneling Protocol (L2TP) ist ein VPN-Tunneling-Protokoll, das es Remote-Clients ermöglicht, das öffentliche IP-Netzwerk für die sichere Kommunikation mit privaten Netzwerkservern des Unternehmens zu verwenden. L2TP verwendet PPP über UDP (Port 1701), um die Daten zu tunneln.

Das L2TP-Protokoll basiert auf dem Client/Server-Modell. Die Funktion ist unterteilt in L2TP Network Server (LNS) und L2TP Access Concentrator (LAC). Das LNS wird in der Regel auf einem Netzwerk-Gateway wie der ASA ausgeführt, während es sich bei dem LAC um einen DFÜ-Netzwerkzugriffsserver (NAS) oder ein Endgerät mit einem gebündelten L2TP-Client wie Microsoft Windows, Apple iPhone oder Android handeln kann.

Konfigurieren

In diesem Abschnitt finden Sie Informationen zum Konfigurieren der in diesem Dokument beschriebenen Funktionen.

Anmerkung: Verwenden Sie das Command Lookup Tool (nur registrierte Kunden), um weitere Informationen zu den in diesem Dokument verwendeten Befehlen zu erhalten.

Anmerkung: Die in dieser Konfiguration verwendeten IP-Adressierungsschemata können nicht legal über das Internet geroutet werden. Es handelt sich um RFC 1918-Adressen, die in einer Laborumgebung verwendet wurden.

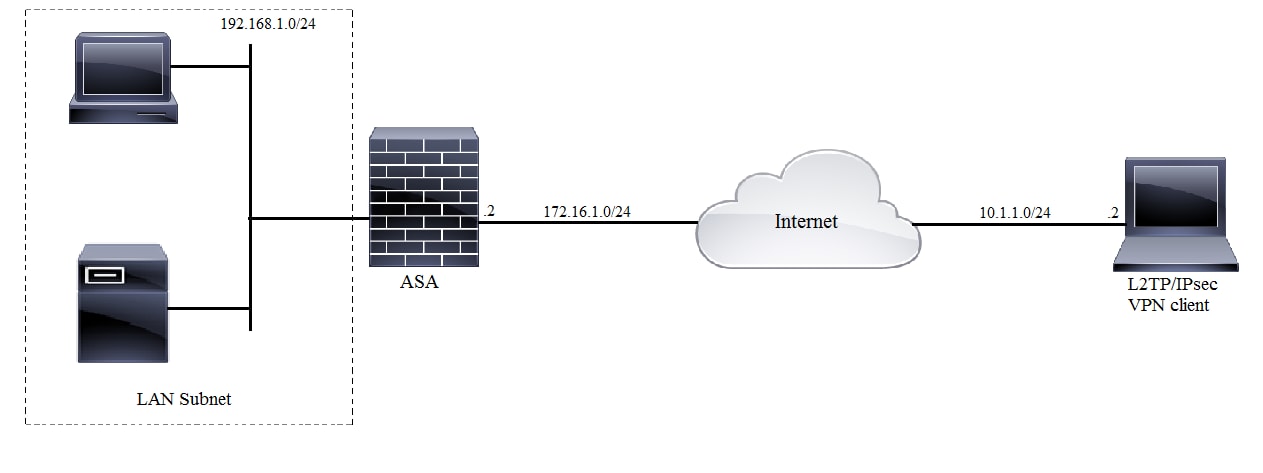

Netzwerkdiagramm

Vollständige Tunnelkonfiguration

ASA-Konfiguration mit Adaptive Security Device Manager (ASDM)

Führen Sie diese Schritte aus:

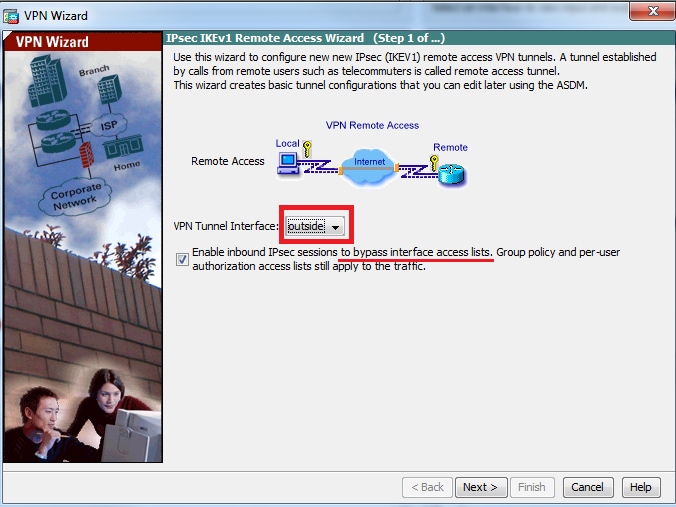

Schritt 1: Melden Sie sich beim ASDM an, und navigieren Sie zu Wizards > VPN Wizards > Ipsec (IKEv1) Remote Access VPN Wizard.

Schritt 2: Das Setup-Fenster für das RAS-VPN wird angezeigt. Wählen Sie aus der Dropdown-Liste die Schnittstelle aus, an der der VPN-Tunnel terminiert werden soll. In diesem Beispiel ist eine externe Schnittstelle mit dem WAN verbunden, sodass VPN-Tunnel an dieser Schnittstelle terminiert werden. Lassen Sie das Kontrollkästchen Eingehende IPSec-Sitzungen aktivieren, um Schnittstellenzugriffslisten zu umgehen. Gruppenrichtlinien- und benutzerspezifische Autorisierungszugriffslisten gelten weiterhin für den überprüften Datenverkehr, sodass keine neue Zugriffsliste auf einer externen Schnittstelle konfiguriert werden muss, damit die Clients auf interne Ressourcen zugreifen können. Klicken Sie auf Next (Weiter).

Schritt 3. Wie in diesem Bild gezeigt, wählen Sie den Client-Typ als Microsoft Windows-Client mit L2TP über IPSec und MS-CHAP-V1 und MS-CHAP-V2 als PPP-Authentifizierungsprotokoll, da PAP nicht sicher ist und andere Authentifizierungstypen mit LOCAL-Datenbank als Authentifizierungsserver nicht unterstützt werden, und klicken Sie auf Weiter.

Schritt 4: Wählen Sie die Authentifizierungsmethode als Pre-shared-key, und geben Sie den pre-shared-key ein, der auch auf der Client-Seite gleich sein muss, und klicken Sie auf Weiter, wie in diesem Bild dargestellt.

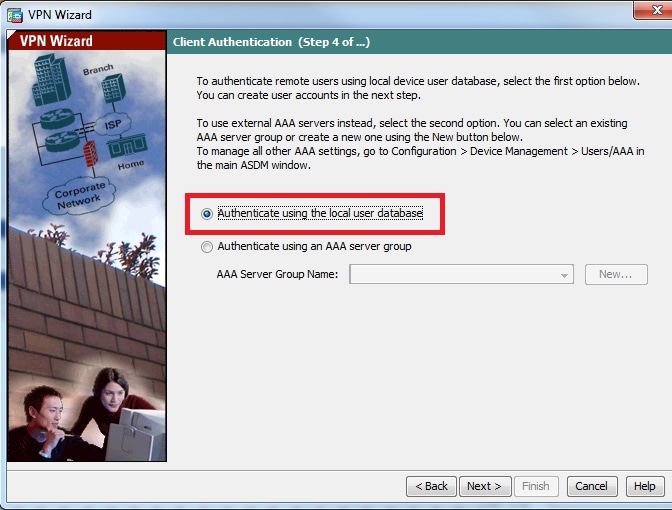

Schritt 5: Geben Sie eine Methode zur Authentifizierung von Benutzern an, die L2TP über IPsec-Verbindungen versuchen. Sie können entweder einen externen AAA-Authentifizierungsserver oder eine eigene lokale Datenbank verwenden. Wählen Sie Authenticate using the local user database (Authentifizieren mit der lokalen Benutzerdatenbank), wenn Sie die Clients anhand der lokalen Datenbank von ASA authentifizieren möchten, und klicken Sie auf Next (Weiter).

Anmerkung: Weitere Informationen finden Sie unter Konfigurieren der RADIUS-Authentifizierung für VPN-Benutzer, um die Benutzer mithilfe eines externen AAA-Servers zu authentifizieren.

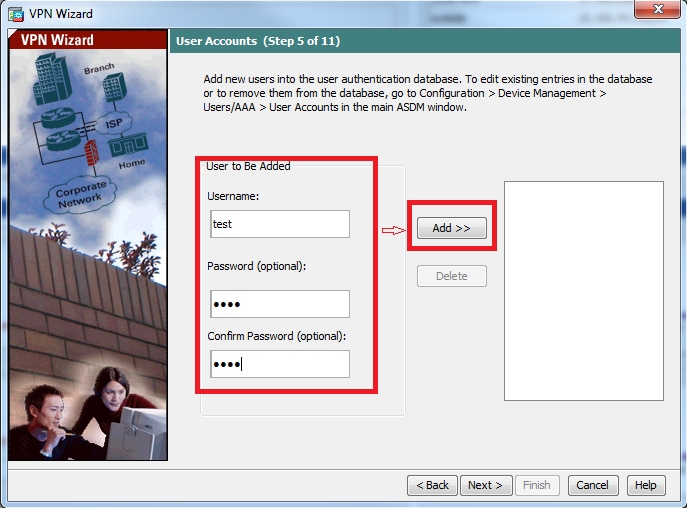

Schritt 6: Um der lokalen Datenbank neue Benutzer für die Benutzerauthentifizierung hinzuzufügen, geben Sie den Benutzernamen und das Kennwort ein, und klicken Sie dann auf HINZUFÜGEN, oder es können vorhandene Benutzerkonten in der Datenbank verwendet werden, wie in diesem Bild dargestellt. Klicken Sie auf Next (Weiter).

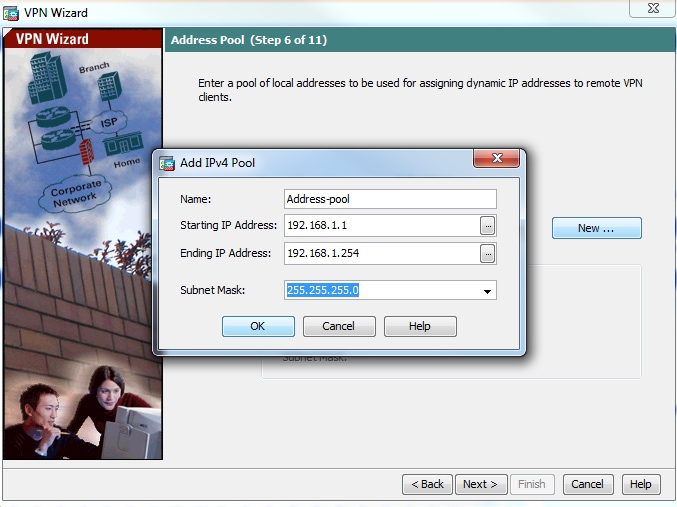

Schritt 7: Wählen Sie aus der Dropdown-Liste den Adresspool aus, der für die Zuweisung der IP-Adresse an die Clients verwendet werden soll. Klicken Sie zum Erstellen eines neuen Adresspools auf Neu, wie in diesem Bild dargestellt.

Schritt 8: Das Dialogfeld "IPv4-Pool hinzufügen" wird angezeigt.

- Geben Sie den Namen des neuen IP-Adresspools ein.

- Geben Sie die Start- und End-IP-Adresse ein.

- Geben Sie die Subnetzmaske ein, und klicken Sie auf OK.

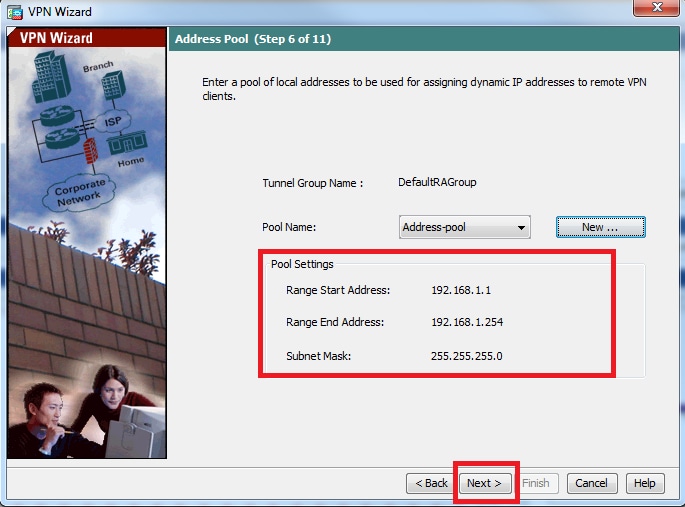

Schritt 9: Überprüfen Sie die Pool-Einstellungen, und klicken Sie auf Weiter.

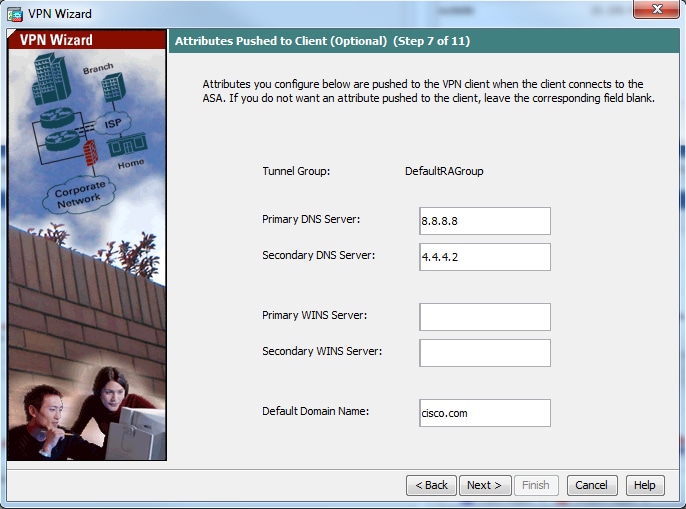

Schritt 10: Konfigurieren Sie die Attribute, die an die Clients übertragen werden sollen, oder lassen Sie sie leer, und klicken Sie auf Weiter.

Phase 11: Stellen Sie sicher, dass das Kontrollkästchen "Perfect Forwarding Secrecy (PFS) aktivieren" deaktiviert ist, da einige Client-Plattformen diese Funktion nicht unterstützen. Aktivieren Sie Split-Tunneling, um Remote-Benutzern gleichzeitigen verschlüsselten Zugriff auf die oben definierten Ressourcen zu gewähren, und ist der unverschlüsselte Zugriff auf die Internetbox nicht aktiviert. Das bedeutet, dass das vollständige Tunneling aktiviert ist, bei dem der gesamte Datenverkehr (einschließlich Internet-Datenverkehr) vom Client-Computer über den VPN-Tunnel an die ASA gesendet wird. Klicken Sie auf Next (Weiter).

Schritt 12: Überprüfen Sie die Übersichtsinformationen, und klicken Sie dann auf Fertig stellen.

ASA-Konfiguration mit CLI

Schritt 1: Konfigurieren der Richtlinienparameter für IKE Phase 1

Diese Richtlinie dient zum Schutz des Kontrollverkehrs zwischen den Peers (d. h., der vorinstallierte Schlüssel und Phase-2-Verhandlungen werden geschützt).

ciscoasa(config)#crypto ikev1 policy 10[an error occurred while processing this directive]

ciscoasa(config-ikev1-policy)#authentication pre-share

ciscoasa(config-ikev1-policy)#encryption 3des

ciscoasa(config-ikev1-policy)#hash sha

ciscoasa(config-ikev1-policy)#group 2

ciscoasa(config-ikev1-policy)#lifetime 86400

ciscoasa(config-ikev1-policy)#exit

Schritt 2: Konfigurieren des Transformationssatzes

Sie enthält IKE Phase 2-Richtlinienparameter, die zum Schutz des Datenverkehrs verwendet werden. Da der Windows L2TP/IPsec-Client den IPsec-Transportmodus verwendet, legen Sie den Transportmodus fest. Der Standardwert ist "tunnel mode".

ciscoasa(config)#crypto ipsec ikev1 transform-set TRANS-ESP-3DES-SHA esp-3des esp-sha-hmac[an error occurred while processing this directive]

ciscoasa(config)#crypto ipsec ikev1 transform-set TRANS-ESP-3DES-SHA mode transport

Schritt 3: Konfigurieren Sie die dynamische Zuordnung.

Da Windows-Clients dynamische IP-Adressen vom ISP oder vom lokalen DHCP-Server (z. B. Modem) erhalten, ist ASA die IP-Adresse des Peers nicht bekannt. Dies führt zu Problemen bei der Konfiguration eines statischen Peers auf der ASA-Seite. Daher muss eine dynamische Kryptografiekonfiguration angegangen werden, bei der nicht unbedingt alle Parameter definiert sind und die fehlenden Parameter später dynamisch als Ergebnis der IPSec-Verhandlung vom Client gelernt werden.

ciscoasa(config)#crypto dynamic-map outside_dyn_map 10 set ikev1 transform-set TRANS-ESP-3DES-SHA[an error occurred while processing this directive]

Schritt 4: Binden Sie die dynamische Karte an die statische Crypto-Karte, wenden Sie die Crypto-Karte an, und aktivieren Sie IKEv1 auf der externen Schnittstelle.

Eine dynamische Crypto Map kann nicht auf eine Schnittstelle angewendet werden, und binden Sie sie daher an eine statische Crypto Map. Dynamische Kryptografiesätze sollten die Kryptografiezuordnungen mit der niedrigsten Priorität im Kryptografiesatz sein (d. h. sie sollten die höchsten Sequenznummern aufweisen), damit die ASA andere Kryptografiezuordnungen zuerst auswertet. Es untersucht die dynamische Crypto Map nur, wenn die anderen (statischen) Map-Einträge nicht übereinstimmen.

ciscoasa(config)#crypto map outside_map 65535 ipsec-isakmp dynamic outside_dyn_map[an error occurred while processing this directive]

ciscoasa(config)#crypto map outside_map interface outside

ciscoasa(config)#crypto ikev1 enable outside

Schritt 5: IP-Adresspool erstellen

Erstellen Sie einen Adresspool, aus dem die IP-Adressen den Remote-VPN-Clients dynamisch zugewiesen werden. Ignorieren Sie diesen Schritt, um den vorhandenen Pool auf der ASA zu verwenden.

ciscoasa(config)#ip local pool Address-pool 192.168.1.1-192.168.1.254 mask 255.255.255.0[an error occurred while processing this directive]

Schritt 6: Konfigurieren der Gruppenrichtlinie

Identifizieren Sie die Gruppenrichtlinie als intern, d. h. die Attribute werden aus der lokalen Datenbank abgerufen.

ciscoasa(config)#group-policy L2TP-VPN internal[an error occurred while processing this directive]

Anmerkung: L2TP-/IPsec-Verbindungen können entweder mit einer Standardgruppenrichtlinie (DfltGrpPolicy) oder mit einer benutzerdefinierten Gruppenrichtlinie konfiguriert werden. In beiden Fällen muss die Gruppenrichtlinie so konfiguriert werden, dass das L2TP/IPsec-Tunneling-Protokoll verwendet wird. Konfigurieren Sie l2tp-ipsec für das VPN-Protokollattribut in der Standardgruppenrichtlinie, die an die benutzerdefinierte Gruppenrichtlinie vererbt wird, wenn das VPN-Protokollattribut nicht für sie konfiguriert ist.

Konfigurieren Sie Attribute wie das VPN-Tunnelprotokoll (in unserem Fall l2tp-ipsec), den Domänennamen, die DNS- und WINS-Server-IP-Adresse und neue Benutzerkonten.

ciscoasa(config)#group-policy L2TP-VPN attributes[an error occurred while processing this directive]

ciscoasa(config-group-policy)#dns-server value 8.8.8.8 4.4.4.2

ciscoasa(config-group-policy)#vpn-tunnel-protocol l2tp-ipsec

ciscoasa(config-group-policy)#default-domain value cisco.com

Konfigurieren Sie auf dem Gerät zusätzlich zur Verwendung von AAA Benutzernamen und Kennwörter. Wenn es sich bei dem Benutzer um einen L2TP-Client handelt, der Microsoft CHAP Version 1 oder Version 2 verwendet, und die ASA für die Authentifizierung anhand der lokalen Datenbank konfiguriert ist, muss das Schlüsselwort "mschap" eingefügt werden. Beispiel: username <Benutzername> password <Kennwort> mschap.

ciscoasa(config-group-policy)# username test password test mschap[an error occurred while processing this directive]

Schritt 7: Konfigurieren der Tunnelgruppe

Erstellen Sie eine Tunnelgruppe mit dem Befehl tunnel-group, und geben Sie den Namen des lokalen Adresspools an, der für die Zuweisung der IP-Adresse an den Client verwendet wird. Wenn die Authentifizierungsmethode auf Pre-Shared Key festgelegt ist, muss der Tunnelgruppenname DefaultRAGroup lauten, da der Client keine Option zum Angeben der Tunnelgruppe bietet und daher nur auf der Standard-Tunnelgruppe landet. Binden der Gruppenrichtlinie an tunnel-group mit dem Befehl default-group-policy

ciscoasa(config)#tunnel-group DefaultRAGroup general-attributes[an error occurred while processing this directive]

ciscoasa(config-tunnel-general)#address-pool Address-pool

ciscoasa(config-tunnel-general)#default-group-policy L2TP-VPN

ciscoasa(config-tunnel-general)#exit

Anmerkung: Das Standard-Verbindungsprofil (Tunnelgruppe) DefaultRAGroup muss konfiguriert werden, wenn eine auf vorinstallierten Schlüsseln basierende Authentifizierung durchgeführt wird. Wenn eine zertifikatbasierte Authentifizierung durchgeführt wird, kann ein benutzerdefiniertes Verbindungsprofil anhand der Zertifikatkennungen ausgewählt werden.

Verwenden Sie den Befehl tunnel-group ipsec-attribute, um in den ipsec-attribute-Konfigurationsmodus zu wechseln und den vorinstallierten Schlüssel festzulegen.

ciscoasa(config)# tunnel-group DefaultRAGroup ipsec-attributes[an error occurred while processing this directive]

ciscoasa(config-tunnel-ipsec)# ikev1 pre-shared-key C!sc0@123

ciscoasa(config-tunnel-ipsec)#exit

Konfigurieren Sie das PPP-Authentifizierungsprotokoll mit dem Befehl authentication type aus dem tunnelgruppenspezifischen ppp-attribute-Modus. Deaktivieren Sie CHAP, das standardmäßig aktiviert ist, da es nicht unterstützt wird, wenn der AAA-Server als lokale Datenbank konfiguriert ist.

ciscoasa(config)#tunnel-group DefaultRAGroup ppp-attributes[an error occurred while processing this directive]

ciscoasa(config-ppp)#no authentication chap

ciscoasa(config-ppp)#authentication ms-chap-v2

ciscoasa(config-ppp)#exit

Schritt 8: Konfigurieren der NAT-Ausnahme

Konfigurieren Sie die NAT-Ausnahme, sodass die Clients auf interne Ressourcen zugreifen können, die mit internen Schnittstellen verbunden sind (in diesem Beispiel sind interne Ressourcen mit der internen Schnittstelle verbunden).

ciscoasa(config)#object network L2TP-Pool[an error occurred while processing this directive]

ciscoasa(config-network-object)#subnet 192.168.1.0 255.255.255.0

ciscoasa(config-network-object)#exit

ciscoasa(config)# nat (inside,outside) source static any any destination static L2TP-Pool L2TP-Pool no-proxy-arp route-lookup

Vollständige Beispielkonfiguration

crypto ikev1 policy 10[an error occurred while processing this directive]

authentication pre-share

encryption 3des

hash sha

group 2

lifetime 86400

exit

crypto ipsec ikev1 transform-set TRANS-ESP-3DES-SHA esp-3des esp-sha-hmac

crypto ipsec ikev1 transform-set TRANS-ESP-3DES-SHA mode transport

crypto dynamic-map outside_dyn_map 10 set ikev1 transform-set TRANS-ESP-3DES-SHA

crypto map outside_map 65535 ipsec-isakmp dynamic outside_dyn_map

crypto map outside_map interface outside

crypto ikev1 enable outside

ip local pool Address-pool 192.168.1.1-192.168.1.254 mask 255.255.255.0

group-policy L2TP-VPN internal

group-policy L2TP-VPN attributes

vpn-tunnel-protocol l2tp-ipsec

default-domain value cisco.com

username test password test mschap

exit

tunnel-group DefaultRAGroup general-attributes

address-pool Address-pool

default-group-policy L2TP-VPN

exit

tunnel-group DefaultRAGroup ipsec-attributes

ikev1 pre-shared-key C!sc0@123

exit

tunnel-group DefaultRAGroup ppp-attributes

no authentication chap

authentication ms-chap-v2

exit

object network L2TP-Pool

subnet 192.168.1.0 255.255.255.0

exit

nat(inside,outside) source static any any destination static L2TP-Pool L2TP-Pool no-proxy-arp route-lookup

Windows 8 - L2TP/IPsec-Clientkonfiguration

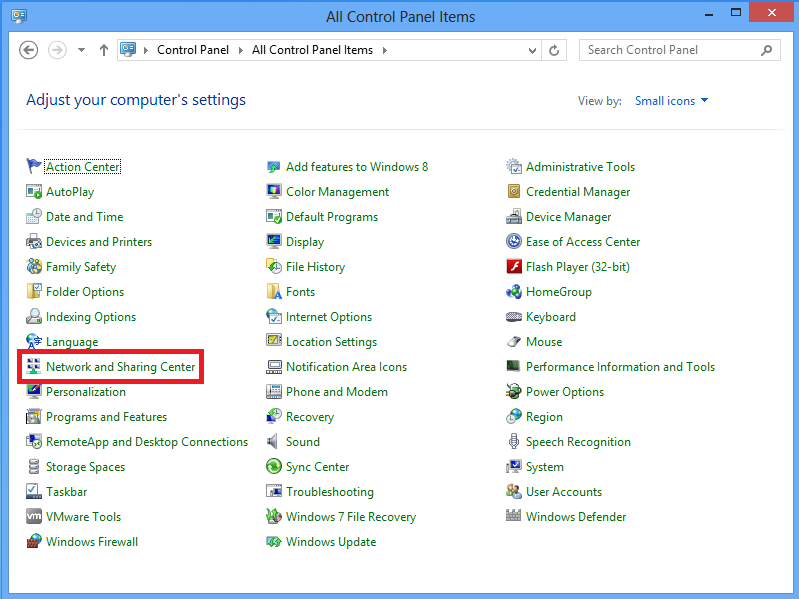

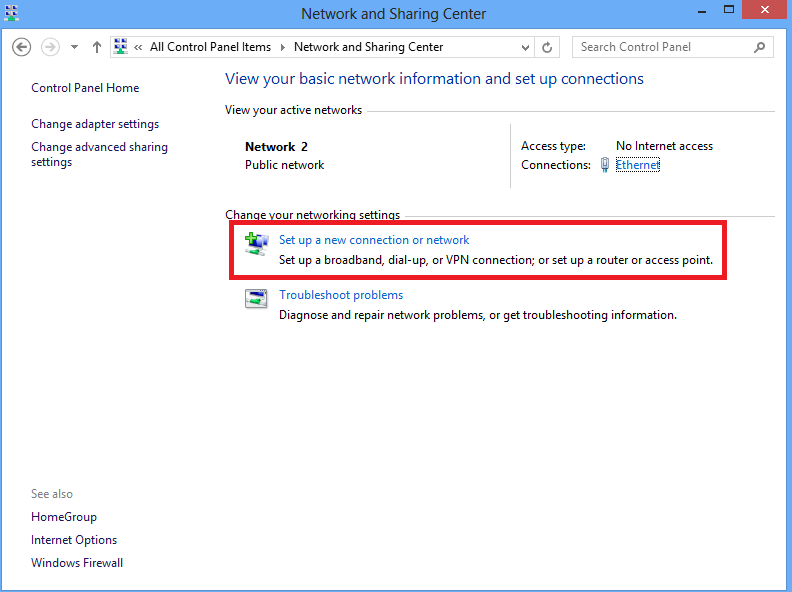

1. Öffnen Sie die Systemsteuerung, und wählen Sie Netzwerk- und Freigabecenter.

2. Wählen Sie Neue Verbindung oder neues Netzwerk einrichten aus.

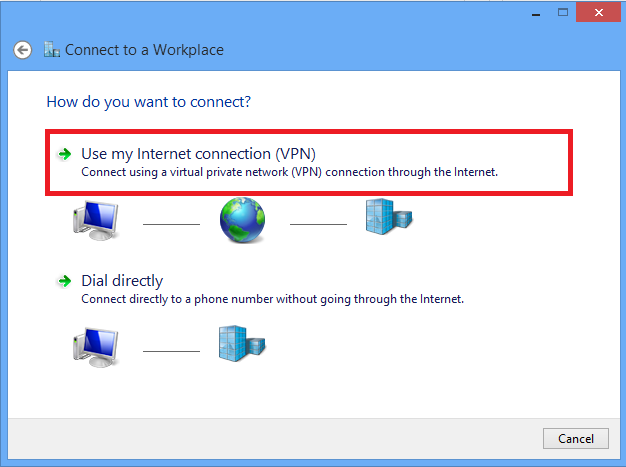

3. Wählen Sie die Option Verbindung mit einem Arbeitsplatz herstellen, und klicken Sie auf Weiter.

4. Klicken Sie auf Meine Internetverbindung (VPN) verwenden Option.

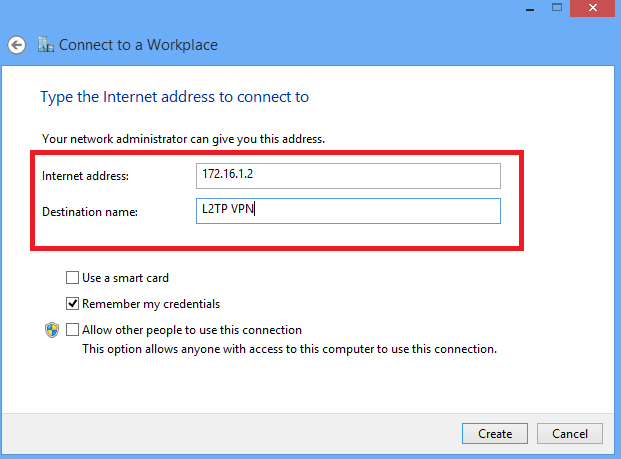

5. Geben Sie die IP-Adresse der WAN-Schnittstelle oder des FQDN der ASA sowie einen beliebigen Namen für den lokal relevanten VPN-Adapter ein, und klicken Sie auf Erstellen.

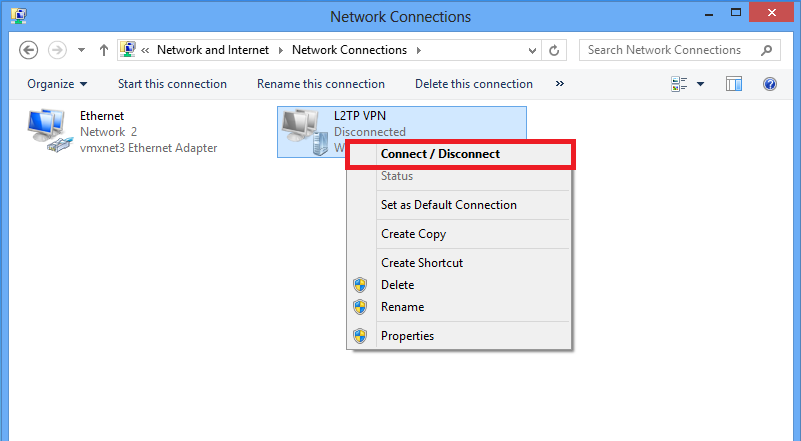

6. Wählen Sie im Netzwerk- und Freigabecenter im linken Fensterbereich die Option Adaptereinstellungen ändern.

7. Klicken Sie mit der rechten Maustaste auf den kürzlich erstellten Adapter für L2TP VPN und wählen Sie Eigenschaften.

8. Navigieren Sie zur Registerkarte Security (Sicherheit), wählen Sie den VPN-Typ als Layer 2 Tunneling Protocol mit IPsec (L2TP/IPsec) aus, und klicken Sie dann auf Advanced settings (Erweiterte Einstellungen).

9. Geben Sie den vorinstallierten Schlüssel wie in tunnel-group DefaultRAGroup erwähnt ein, und klicken Sie auf OK. In diesem Beispiel wird C!sc0@123 als vorinstallierter Schlüssel verwendet.

10. Wählen Sie die Authentifizierungsmethode Diese Protokolle zulassen aus, und stellen Sie sicher, dass nur das Kontrollkästchen "Microsoft CHAP Version 2 (MS-CHAP v2)" aktiviert ist, und klicken Sie auf OK.

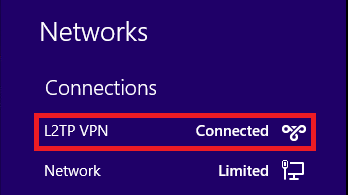

11. Klicken Sie unter "Netzwerkverbindungen" mit der rechten Maustaste auf L2TP VPN-Adapter, und wählen Sie Verbinden/Trennen.

12. Das Netzwerk-Symbol wird eingeblendet und klickt auf Verbinden bei L2TP-VPN-Verbindung.

13. Geben Sie die Anmeldeinformationen des Benutzers ein, und klicken Sie auf OK.

Wenn die erforderlichen Parameter auf beiden Seiten übereinstimmen, wird eine L2TP/IPsec-Verbindung hergestellt.

Split-Tunnel-Konfiguration

Split-Tunneling ist eine Funktion, die Sie verwenden können, um den Datenverkehr für die zu verschlüsselnden Subnetze oder Hosts zu definieren. Dazu gehört die Konfiguration einer Zugriffskontrollliste (Access Control List, ACL), die dieser Funktion zugeordnet ist. Der Datenverkehr für die Subnetze oder Hosts, der in dieser ACL definiert ist, wird vom Client-Ende über den Tunnel verschlüsselt, und die Routen für diese Subnetze werden in der PC-Routing-Tabelle installiert. ASA fängt DHCPINFORM-Nachrichten von einem Client ab und antwortet mit der Subnetzmaske, dem Domänennamen und den klassenlosen statischen Routen.

Konfiguration auf ASA

ciscoasa(config)# access-list SPLIT standard permit 10.1.1.0 255.255.255.0[an error occurred while processing this directive]

ciscoasa(config)# group-policy DefaultRAGroup attributes

ciscoasa(config-group-policy)# split-tunnel-policy tunnelspecified

ciscoasa(config-group-policy)# split-tunnel-network-list value SPLIT

ciscoasa(config-group-policy)# intercept-dhcp 255.255.255.255 enable

Konfiguration auf L2TP/IPsec-Client

1. Klicken Sie mit der rechten Maustaste auf den L2TP VPN-Adapter, und wählen Sie Eigenschaften aus.

2. Navigieren Sie zur Registerkarte Networking, wählen Sie Internetprotokoll Version 4 (TCP/IPv4) aus, und klicken Sie dann auf Eigenschaften.

3. Klicken Sie auf Erweiterte Option.

4. Deaktivieren Sie die Option Standard-Gateway im Remote-Netzwerk verwenden, und klicken Sie auf OK.

Überprüfung

Verwenden Sie diesen Abschnitt, um zu überprüfen, ob Ihre Konfiguration ordnungsgemäß funktioniert.

Anmerkung: Das Output Interpreter-Tool (nur registrierte Kunden) unterstützt bestimmte show-Befehle. Verwenden Sie das Output Interpreter-Tool, um eine Analyse der show-Befehlsausgabe anzuzeigen.

- show crypto ikev1 sa - Zeigt alle aktuellen IKE-SAs auf einem Peer an.

ciscoasa# show crypto ikev1 sa

IKEv1 SAs:

Active SA: 1

Rekey SA: 0 (A tunnel will report 1 Active and 1 Rekey SA during rekey)

Total IKE SA: 1

1 IKE Peer:

10.1.1.2

Type : user Role : responder

Rekey : no

State : MM_ACTIVE[an error occurred while processing this directive]

- show crypto ipsec sa - Zeigt alle aktuellen IPsec-SAs auf einem Peer an.

ciscoasa# show crypto ipsec sa

interface: outside

Crypto map tag:

outside_dyn_map

, seq num: 10, local addr: 172.16.1.2

local ident (addr/mask/prot/port): (172.16.1.2/255.255.255.255/

17/1701

)

remote ident (addr/mask/prot/port): (10.1.1.2/255.255.255.255/

17/1701

)

current_peer: 10.1.1.2, username: test

dynamic allocated peer ip: 192.168.1.1

dynamic allocated peer ip(ipv6): 0.0.0.0

#pkts encaps: 29, #pkts encrypt: 29, #pkts digest: 29

#pkts decaps: 118, #pkts decrypt: 118, #pkts verify: 118

[an error occurred while processing this directive]

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 29, #pkts comp failed: 0, #pkts decomp failed: 0

#post-frag successes: 0, #post-frag failures: 0, #fragments created: 0

#PMTUs sent: 0, #PMTUs rcvd: 0, #decapsulated frgs needing reassembly: 0

#TFC rcvd: 0, #TFC sent: 0

#Valid ICMP Errors rcvd: 0, #Invalid ICMP Errors rcvd: 0

#send errors: 0, #recv errors: 0

local crypto endpt.: 172.16.1.2/0, remote crypto endpt.: 10.1.1.2/0

path mtu 1500, ipsec overhead 58(36), media mtu 1500

PMTU time remaining (sec): 0, DF policy: copy-df

ICMP error validation: disabled, TFC packets: disabled

current outbound spi: E8AF927A

current inbound spi : 71F346AB

inbound esp sas:

spi: 0x71F346AB (1911768747)

transform: esp-3des esp-sha-hmac no compression

in use settings ={RA, Transport, IKEv1, }

slot: 0, conn_id: 4096, crypto-map: outside_dyn_map

sa timing: remaining key lifetime (kB/sec): (237303/3541)

IV size: 8 bytes

replay detection support: Y

Anti replay bitmap:

0x00000000 0x00000003

outbound esp sas:

spi: 0xE8AF927A (3903820410)

transform: esp-3des esp-sha-hmac no compression

in use settings ={RA, Transport, IKEv1, }

slot: 0, conn_id: 4096, crypto-map: outside_dyn_map

sa timing: remaining key lifetime (kB/sec): (237303/3541)

IV size: 8 bytes

replay detection support: Y

Anti replay bitmap:

0x00000000 0x00000001

- show vpn-sessiondb detail ra-ikev1-ipsec filter protocol l2tpOverIpSec - Zeigt detaillierte Informationen zu L2TP über IPsec-Verbindungen an.

ciscoasa# show vpn-sessiondb detail ra-ikev1-ipsec filter protocol l2tpOverIpSec

Session Type: IKEv1 IPsec Detailed

Username : test

Index : 1

Assigned IP : 192.168.1.1 Public IP : 10.1.1.2

Protocol : IKEv1 IPsec L2TPOverIPsec

License : Other VPN

Encryption : IKEv1: (1)3DES IPsec: (1)3DES L2TPOverIPsec: (1)none

Hashing : IKEv1: (1)SHA1 IPsec: (1)SHA1 L2TPOverIPsec: (1)none

Bytes Tx : 1574 Bytes Rx : 12752

Pkts Tx : 29 Pkts Rx : 118

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Group Policy : L2TP-VPN Tunnel Group : DefaultRAGroup

Login Time : 23:32:48 UTC Sat May 16 2015

Duration : 0h:04m:05s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : 0a6a2577000010005557d3a0

Security Grp : none

IKEv1 Tunnels: 1

IPsec Tunnels: 1

L2TPOverIPsec Tunnels: 1

IKEv1:

Tunnel ID : 1.1

UDP Src Port : 500 UDP Dst Port : 500

IKE Neg Mode : Main Auth Mode : preSharedKeys

Encryption : 3DES Hashing : SHA1

Rekey Int (T): 28800 Seconds Rekey Left(T): 28555 Seconds

D/H Group : 2

Filter Name :

IPsec:

Tunnel ID : 1.2

Local Addr : 172.16.1.2/255.255.255.255/17/1701

Remote Addr : 10.1.1.2/255.255.255.255/17/1701

Encryption : 3DES Hashing : SHA1

Encapsulation: Transport

Rekey Int (T): 3600 Seconds Rekey Left(T): 3576 Seconds

Rekey Int (D): 250000 K-Bytes Rekey Left(D): 250000 K-Bytes

Idle Time Out: 30 Minutes Idle TO Left : 29 Minutes

Bytes Tx : 1574 Bytes Rx : 12752

Pkts Tx : 29 Pkts Rx : 118

L2TPOverIPsec:

Tunnel ID : 1.3

Username : test

Assigned IP : 192.168.1.1

Public IP : 10.1.1.2

Encryption : none Hashing : none

Auth Mode : msCHAPV2

[an error occurred while processing this directive]

Idle Time Out: 30 Minutes Idle TO Left : 27 Minutes

Client OS : Microsoft

Client OS Ver: 6.2

Bytes Tx : 475 Bytes Rx : 9093

Pkts Tx : 18 Pkts Rx : 105

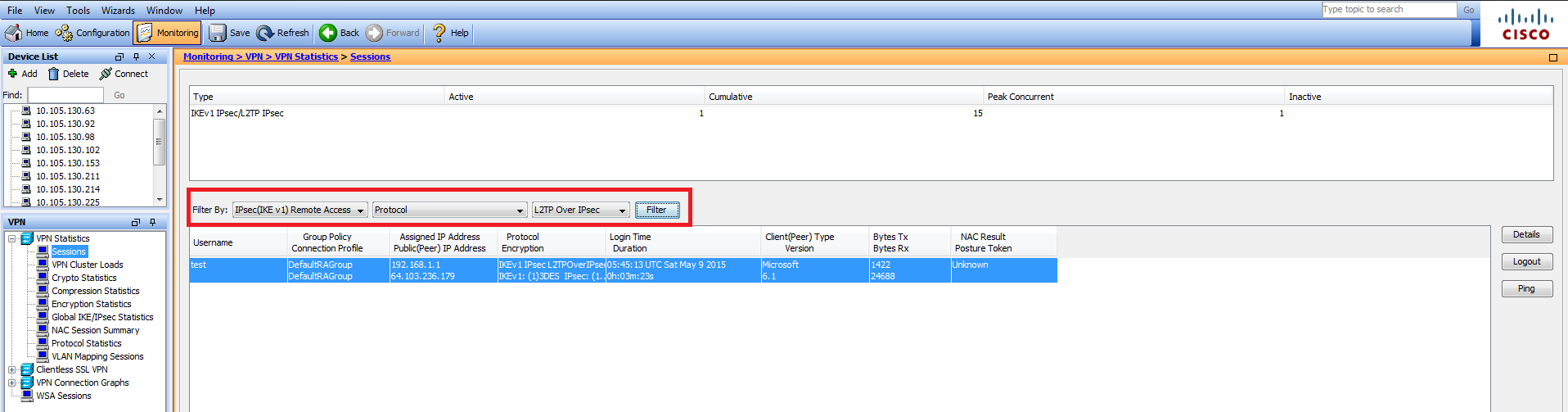

Im ASDM werden unter Monitoring > VPN > VPN Statistics > Sessions die allgemeinen Informationen zur VPN-Sitzung angezeigt. L2TP über IPsec-Sitzungen können nach IPsec (IKEv1) gefiltert werden Remotezugriff > Protokoll > L2TP über IPsec.

Fehlerbehebung

In diesem Abschnitt erhalten Sie Informationen zur Behebung von Fehlern in Ihrer Konfiguration.

Anmerkung: Lesen Sie den Artikel Wichtige Informationen zu Debug-Befehlen, bevor Sie debug-Befehle verwenden.

Vorsicht: Auf der ASA können Sie verschiedene Debug-Ebenen festlegen. Standardmäßig wird Ebene 1 verwendet. Wenn Sie die Debug-Ebene ändern, kann die Ausführlichkeit der Debugs zunehmen. Gehen Sie dabei besonders in Produktionsumgebungen vorsichtig vor!

Verwenden Sie die folgenden Debugbefehle mit Vorsicht, um die Probleme mit dem VPN-Tunnel zu beheben.

- debug crypto ikev1 - Zeigt Debuginformationen über IKE an.

- debug crypto ipsec - Zeigt Debuginformationen über IPsec an

Hier ist die Debug-Ausgabe für eine erfolgreiche L2TP über IPSec-Verbindung:

May 18 04:17:18 [IKEv1]IKE Receiver: Packet received on 172.16.1.2:500 from 10.1.1.2:500

May 18 04:17:18 [IKEv1]IP = 10.1.1.2, IKE_DECODE RECEIVED Message (msgid=0) with payloads : HDR + SA (1) + VENDOR (13) + VENDOR (13) + VENDOR (13) + VENDOR (13) + VENDOR (13) + VENDOR (13) + VENDOR (13) + VENDOR (13) + NONE (0) total length : 408

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, processing SA payload

May 18 04:17:18 [IKEv1]Phase 1 failure: Mismatched attribute types for class Group Description: Rcv'd: Unknown Cfg'd: Group 2

May 18 04:17:18 [IKEv1]Phase 1 failure: Mismatched attribute types for class Group Description: Rcv'd: Unknown Cfg'd: Group 2

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, Oakley proposal is acceptable

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, processing VID payload

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, processing VID payload

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, processing VID payload

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, Received NAT-Traversal RFC VID

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, processing VID payload

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, Received NAT-Traversal ver 02 VID

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, processing VID payload

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, Received Fragmentation VID

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, processing VID payload

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, processing VID payload

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, processing VID payload

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, processing IKE SA payload

May 18 04:17:18 [IKEv1]Phase 1 failure: Mismatched attribute types for class Group Description: Rcv'd: Unknown Cfg'd: Group 2

May 18 04:17:18 [IKEv1]Phase 1 failure: Mismatched attribute types for class Group Description: Rcv'd: Unknown Cfg'd: Group 2

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2,

IKE SA Proposal # 1, Transform # 5 acceptable Matches global IKE entry # 2

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, constructing ISAKMP SA payload

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, constructing NAT-Traversal VID ver RFC payload

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, constructing Fragmentation VID + extended capabilities payload

May 18 04:17:18 [IKEv1]IP = 10.1.1.2, IKE_DECODE SENDING Message (msgid=0) with payloads : HDR + SA (1) + VENDOR (13) + VENDOR (13) + NONE (0) total length : 124

May 18 04:17:18 [IKEv1]IKE Receiver: Packet received on 172.16.1.2:500 from 10.1.1.2:500

May 18 04:17:18 [IKEv1]IP = 10.1.1.2, IKE_DECODE RECEIVED Message (msgid=0) with payloads : HDR + KE (4) + NONCE (10) + NAT-D (20) + NAT-D (20) + NONE (0) total length : 260

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, processing ke payload

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, processing ISA_KE payload

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, processing nonce payload

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, processing NAT-Discovery payload

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, computing NAT Discovery hash

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, processing NAT-Discovery payload

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, computing NAT Discovery hash

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, constructing ke payload

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, constructing nonce payload

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, constructing Cisco Unity VID payload

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, constructing xauth V6 VID payload

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, Send IOS VID

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, Constructing ASA spoofing IOS Vendor ID payload (version: 1.0.0, capabilities: 20000001)

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, constructing VID payload

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, Send Altiga/Cisco VPN3000/Cisco ASA GW VID

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, constructing NAT-Discovery payload

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, computing NAT Discovery hash

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, constructing NAT-Discovery payload

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, computing NAT Discovery hash

May 18 04:17:18 [IKEv1]IP = 10.1.1.2,

Connection landed on tunnel_group DefaultRAGroup

May 18 04:17:18 [IKEv1 DEBUG]Group = DefaultRAGroup, IP = 10.1.1.2, Generating keys for Responder...

May 18 04:17:18 [IKEv1]IP = 10.1.1.2, IKE_DECODE SENDING Message (msgid=0) with payloads : HDR + KE (4) + NONCE (10) + VENDOR (13) + VENDOR (13) + VENDOR (13) + VENDOR (13) + NAT-D (20) + NAT-D (20) + NONE (0) total length : 304

May 18 04:17:18 [IKEv1]IKE Receiver: Packet received on 172.16.1.2:500 from 10.1.1.2:500

May 18 04:17:18 [IKEv1]IP = 10.1.1.2, IKE_DECODE RECEIVED Message (msgid=0) with payloads : HDR + ID (5) + HASH (8) + NONE (0) total length : 64

May 18 04:17:18 [IKEv1 DEBUG]Group = DefaultRAGroup, IP = 10.1.1.2, processing ID payload

May 18 04:17:18 [IKEv1 DECODE]Group = DefaultRAGroup, IP = 10.1.1.2, ID_IPV4_ADDR ID received

10.1.1.2

May 18 04:17:18 [IKEv1 DEBUG]Group = DefaultRAGroup, IP = 10.1.1.2, processing hash payload

May 18 04:17:18 [IKEv1 DEBUG]Group = DefaultRAGroup, IP = 10.1.1.2, Computing hash for ISAKMP

May 18 04:17:18 [IKEv1]Group = DefaultRAGroup, IP = 10.1.1.2,

Automatic NAT Detection Status: Remote end is NOT behind a NAT device This end is NOT behind a NAT device

May 18 04:17:18 [IKEv1]IP = 10.1.1.2, Connection landed on tunnel_group DefaultRAGroup

May 18 04:17:18 [IKEv1 DEBUG]Group = DefaultRAGroup, IP = 10.1.1.2, constructing ID payload

May 18 04:17:18 [IKEv1 DEBUG]Group = DefaultRAGroup, IP = 10.1.1.2, constructing hash payload

May 18 04:17:18 [IKEv1 DEBUG]Group = DefaultRAGroup, IP = 10.1.1.2, Computing hash for ISAKMP

May 18 04:17:18 [IKEv1 DEBUG]Group = DefaultRAGroup, IP = 10.1.1.2, constructing dpd vid payload

May 18 04:17:18 [IKEv1]IP = 10.1.1.2, IKE_DECODE SENDING Message (msgid=0) with payloads : HDR + ID (5) + HASH (8) + VENDOR (13) + NONE (0) total length : 84

May 18 04:17:18 [IKEv1]Group = DefaultRAGroup, IP = 10.1.1.2,

PHASE 1 COMPLETED

May 18 04:17:18 [IKEv1]IP = 10.1.1.2, Keep-alive type for this connection: None

May 18 04:17:18 [IKEv1]IP = 10.1.1.2, Keep-alives configured on but peer does not support keep-alives (type = None)

May 18 04:17:18 [IKEv1 DEBUG]Group = DefaultRAGroup, IP = 10.1.1.2, Starting P1 rekey timer: 21600 seconds.

May 18 04:17:18 [IKEv1]IKE Receiver: Packet received on 172.16.1.2:500 from 10.1.1.2:500

May 18 04:17:18 [IKEv1 DECODE]IP = 10.1.1.2, IKE Responder starting QM: msg id = 00000001

May 18 04:17:18 [IKEv1]IP = 10.1.1.2, IKE_DECODE RECEIVED Message (msgid=1) with payloads : HDR + HASH (8) + SA (1) + NONCE (10) + ID (5) + ID (5) + NONE (0) total length : 300

May 18 04:17:18 [IKEv1 DEBUG]Group = DefaultRAGroup, IP = 10.1.1.2, processing hash payload

May 18 04:17:18 [IKEv1 DEBUG]Group = DefaultRAGroup, IP = 10.1.1.2, processing SA payload

May 18 04:17:18 [IKEv1 DEBUG]Group = DefaultRAGroup, IP = 10.1.1.2, processing nonce payload

May 18 04:17:18 [IKEv1 DEBUG]Group = DefaultRAGroup, IP = 10.1.1.2, processing ID payload

May 18 04:17:18 [IKEv1 DECODE]Group = DefaultRAGroup, IP = 10.1.1.2, ID_IPV4_ADDR ID received

10.1.1.2

May 18 04:17:18 [IKEv1]Group = DefaultRAGroup, IP = 10.1.1.2,

Received remote Proxy Host data in ID Payload: Address 10.1.1.2, Protocol 17, Port 1701

May 18 04:17:18 [IKEv1 DEBUG]Group = DefaultRAGroup, IP = 10.1.1.2, processing ID payload

May 18 04:17:18 [IKEv1 DECODE]Group = DefaultRAGroup, IP = 10.1.1.2, ID_IPV4_ADDR ID received

172.16.1.2

May 18 04:17:18 [IKEv1]Group = DefaultRAGroup, IP = 10.1.1.2,

Received local Proxy Host data in ID Payload: Address 172.16.1.2, Protocol 17, Port 1701

May 18 04:17:18 [IKEv1]Group = DefaultRAGroup, IP = 10.1.1.2,

L2TP/IPSec session detected.

May 18 04:17:18 [IKEv1]Group = DefaultRAGroup, IP = 10.1.1.2, QM IsRekeyed old sa not found by addr

May 18 04:17:18 [IKEv1]Group = DefaultRAGroup, IP = 10.1.1.2,

Static Crypto Map check, map outside_dyn_map, seq = 10 is a successful match

May 18 04:17:18 [IKEv1]Group = DefaultRAGroup, IP = 10.1.1.2, IKE Remote Peer configured for crypto map: outside_dyn_map

May 18 04:17:18 [IKEv1 DEBUG]Group = DefaultRAGroup, IP = 10.1.1.2, processing IPSec SA payload

May 18 04:17:18 [IKEv1 DEBUG]Group = DefaultRAGroup, IP = 10.1.1.2, I

PSec SA Proposal # 2, Transform # 1 acceptable

Matches global IPSec SA entry # 10

May 18 04:17:18 [IKEv1]Group = DefaultRAGroup, IP = 10.1.1.2, IKE: requesting SPI!

IPSEC: New embryonic SA created @ 0x00007fffe13ab260,

SCB: 0xE1C00540,

Direction: inbound

SPI : 0x7AD72E0D

Session ID: 0x00001000

VPIF num : 0x00000002

Tunnel type: ra

Protocol : esp

Lifetime : 240 seconds

May 18 04:17:18 [IKEv1 DEBUG]Group = DefaultRAGroup, IP = 10.1.1.2, IKE got SPI from key engine: SPI = 0x7ad72e0d

May 18 04:17:18 [IKEv1 DEBUG]Group = DefaultRAGroup, IP = 10.1.1.2, oakley constucting quick mode

May 18 04:17:18 [IKEv1 DEBUG]Group = DefaultRAGroup, IP = 10.1.1.2, constructing blank hash payload

May 18 04:17:18 [IKEv1 DEBUG]Group = DefaultRAGroup, IP = 10.1.1.2, constructing IPSec SA payload

May 18 04:17:18 [IKEv1 DEBUG]Group = DefaultRAGroup, IP = 10.1.1.2, constructing IPSec nonce payload

May 18 04:17:18 [IKEv1 DEBUG]Group = DefaultRAGroup, IP = 10.1.1.2, constructing proxy ID

May 18 04:17:18 [IKEv1 DEBUG]Group = DefaultRAGroup, IP = 10.1.1.2,

Transmitting Proxy Id:

Remote host: 10.1.1.2 Protocol 17 Port 1701

Local host: 172.16.1.2 Protocol 17 Port 1701

May 18 04:17:18 [IKEv1 DEBUG]Group = DefaultRAGroup, IP = 10.1.1.2, constructing qm hash payload

May 18 04:17:18 [IKEv1 DECODE]Group = DefaultRAGroup, IP = 10.1.1.2, IKE Responder sending 2nd QM pkt: msg id = 00000001

May 18 04:17:18 [IKEv1]IP = 10.1.1.2, IKE_DECODE SENDING Message (msgid=1) with payloads : HDR + HASH (8) + SA (1) + NONCE (10) + ID (5) + ID (5) + NONE (0) total length : 160

May 18 04:17:18 [IKEv1]IKE Receiver: Packet received on 172.16.1.2:500 from 10.1.1.2:500

May 18 04:17:18 [IKEv1]IP = 10.1.1.2, IKE_DECODE RECEIVED Message (msgid=1) with payloads : HDR + HASH (8) + NONE (0) total length : 52

May 18 04:17:18 [IKEv1 DEBUG]Group = DefaultRAGroup, IP = 10.1.1.2, processing hash payload

May 18 04:17:18 [IKEv1 DEBUG]Group = DefaultRAGroup, IP = 10.1.1.2, loading all IPSEC SAs

May 18 04:17:18 [IKEv1 DEBUG]Group = DefaultRAGroup, IP = 10.1.1.2, Generating Quick Mode Key!

May 18 04:17:18 [IKEv1 DEBUG]Group = DefaultRAGroup, IP = 10.1.1.2, NP encrypt rule look up for crypto map outside_dyn_map 10 matching ACL Unknown: returned cs_id=e148a8b0; encrypt_rule=00000000; tunnelFlow_rule=00000000

May 18 04:17:18 [IKEv1 DEBUG]Group = DefaultRAGroup, IP = 10.1.1.2, Generating Quick Mode Key!

IPSEC: New embryonic SA created @ 0x00007fffe1c75c00,

SCB: 0xE13ABD20,

Direction: outbound

SPI : 0x8C14FD70

Session ID: 0x00001000

VPIF num : 0x00000002

Tunnel type: ra

Protocol : esp

Lifetime : 240 seconds

IPSEC: Completed host OBSA update, SPI 0x8C14FD70

IPSEC: Creating outbound VPN context, SPI 0x8C14FD70

Flags: 0x00000205

SA : 0x00007fffe1c75c00

SPI : 0x8C14FD70

MTU : 1500 bytes

VCID : 0x00000000

Peer : 0x00000000

SCB : 0x0AC609F9

Channel: 0x00007fffed817200

IPSEC: Completed outbound VPN context, SPI 0x8C14FD70

VPN handle: 0x00000000000028d4

IPSEC: New outbound encrypt rule, SPI 0x8C14FD70

Src addr: 172.16.1.2

Src mask: 255.255.255.255

Dst addr: 10.1.1.2

Dst mask: 255.255.255.255

Src ports

Upper: 1701

Lower: 1701

Op : equal

Dst ports

Upper: 1701

Lower: 1701

Op : equal

Protocol: 17

Use protocol: true

SPI: 0x00000000

Use SPI: false

IPSEC: Completed outbound encrypt rule, SPI 0x8C14FD70

Rule ID: 0x00007fffe1c763d0

IPSEC: New outbound permit rule, SPI 0x8C14FD70

Src addr: 172.16.1.2

Src mask: 255.255.255.255

Dst addr: 10.1.1.2

Dst mask: 255.255.255.255

Src ports

Upper: 0

Lower: 0

Op : ignore

Dst ports

Upper: 0

Lower: 0

Op : ignore

Protocol: 50

Use protocol: true

SPI: 0x8C14FD70

Use SPI: true

IPSEC: Completed outbound permit rule, SPI 0x8C14FD70

Rule ID: 0x00007fffe1c76a00

May 18 04:17:18 [IKEv1 DEBUG]Group = DefaultRAGroup, IP = 10.1.1.2, NP encrypt rule look up for crypto map outside_dyn_map 10 matching ACL Unknown: returned cs_id=e148a8b0; encrypt_rule=00000000; tunnelFlow_rule=00000000

May 18 04:17:18 [IKEv1]Group = DefaultRAGroup, IP = 10.1.1.2, Security negotiation complete for User () Responder, Inbound SPI = 0x7ad72e0d, Outbound SPI = 0x8c14fd70

May 18 04:17:18 [IKEv1 DEBUG]Group = DefaultRAGroup, IP = 10.1.1.2, IKE got a KEY_ADD msg for SA: SPI = 0x8c14fd70

IPSEC: New embryonic SA created @ 0x00007fffe13ab260,

SCB: 0xE1C00540,

Direction: inbound

SPI : 0x7AD72E0D

Session ID: 0x00001000

VPIF num : 0x00000002

Tunnel type: ra

Protocol : esp

Lifetime : 240 seconds

IPSEC: Completed host IBSA update, SPI 0x7AD72E0D

IPSEC: Creating inbound VPN context, SPI 0x7AD72E0D

Flags: 0x00000206

SA : 0x00007fffe13ab260

SPI : 0x7AD72E0D

MTU : 0 bytes

VCID : 0x00000000

Peer : 0x000028D4

SCB : 0x0AC5BD5B

Channel: 0x00007fffed817200

IPSEC: Completed inbound VPN context, SPI 0x7AD72E0D

VPN handle: 0x0000000000004174

IPSEC: Updating outbound VPN context 0x000028D4, SPI 0x8C14FD70

Flags: 0x00000205

SA : 0x00007fffe1c75c00

SPI : 0x8C14FD70

MTU : 1500 bytes

VCID : 0x00000000

Peer : 0x00004174

SCB : 0x0AC609F9

Channel: 0x00007fffed817200

IPSEC: Completed outbound VPN context, SPI 0x8C14FD70

VPN handle: 0x00000000000028d4

IPSEC: Completed outbound inner rule, SPI 0x8C14FD70

Rule ID: 0x00007fffe1c763d0

IPSEC: Completed outbound outer SPD rule, SPI 0x8C14FD70

Rule ID: 0x00007fffe1c76a00

IPSEC: New inbound tunnel flow rule, SPI 0x7AD72E0D

Src addr: 10.1.1.2

Src mask: 255.255.255.255

Dst addr: 172.16.1.2

Dst mask: 255.255.255.255

Src ports

Upper: 1701

Lower: 1701

Op : equal

Dst ports

Upper: 1701

Lower: 1701

Op : equal

Protocol: 17

Use protocol: true

SPI: 0x00000000

Use SPI: false

IPSEC: Completed inbound tunnel flow rule, SPI 0x7AD72E0D

Rule ID: 0x00007fffe13aba90

IPSEC: New inbound decrypt rule, SPI 0x7AD72E0D

Src addr: 10.1.1.2

Src mask: 255.255.255.255

Dst addr: 172.16.1.2

Dst mask: 255.255.255.255

Src ports

Upper: 0

Lower: 0

Op : ignore

Dst ports

Upper: 0

Lower: 0

Op : ignore

Protocol: 50

Use protocol: true

SPI: 0x7AD72E0D

Use SPI: true

IPSEC: Completed inbound decrypt rule, SPI 0x7AD72E0D

Rule ID: 0x00007fffe1c77420

IPSEC: New inbound permit rule, SPI 0x7AD72E0D

Src addr: 10.1.1.2

Src mask: 255.255.255.255

Dst addr: 172.16.1.2

Dst mask: 255.255.255.255

Src ports

Upper: 0

Lower: 0

Op : ignore

Dst ports

Upper: 0

Lower: 0

Op : ignore

Protocol: 50

Use protocol: true

SPI: 0x7AD72E0D

Use SPI: true

IPSEC: Completed inbound permit rule, SPI 0x7AD72E0D

Rule ID: 0x00007fffe13abb80

May 18 04:17:18 [IKEv1 DEBUG]Group = DefaultRAGroup, IP = 10.1.1.2, Pitcher: received KEY_UPDATE, spi 0x7ad72e0d

May 18 04:17:18 [IKEv1 DEBUG]Group = DefaultRAGroup, IP = 10.1.1.2, Starting P2 rekey timer: 3420 seconds.

May 18 04:17:18 [IKEv1]Group = DefaultRAGroup, IP = 10.1.1.2,

PHASE 2 COMPLETED

(msgid=00000001)

May 18 04:17:18 [IKEv1]IKEQM_Active() Add L2TP classification rules: ip <10.1.1.2> mask <0xFFFFFFFF> port <1701>

May 18 04:17:21 [IKEv1]Group = DefaultRAGroup,

Username = test, IP = 10.1.1.2, Adding static route for client address: 192.168.1.1[an error occurred while processing this directive]

Einige der häufigsten VPN-bezogenen Fehler auf dem Windows-Client sind in dieser Tabelle aufgeführt.

| Fehlercode | Mögliche Lösung |

| 691 | Vergewissern Sie sich, dass Benutzername und Passwort korrekt eingegeben wurden. |

| 789,835 | Stellen Sie sicher, dass der auf dem Client-Computer konfigurierte Pre-Shared Key mit dem auf der ASA übereinstimmt. |

| 800 | 1. Stellen Sie sicher, dass der VPN-Typ auf "Layer 2 Tunneling Protocol (L2TP)" gesetzt ist. 2. Stellen Sie sicher, dass der vorinstallierte Schlüssel richtig konfiguriert wurde. |

| 809 | Vergewissern Sie sich, dass der UDP-Port 500, 4500 (für den Fall, dass sich entweder der Client oder der Server hinter dem NAT-Gerät befindet) und der ESP-Datenverkehr nicht blockiert wurde. |

Zugehörige Informationen

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

19-Feb-2016 |

Erstveröffentlichung |

Beiträge von Cisco Ingenieuren

- Kannan RamasubramanianCisco TAC-Techniker

- Nitin DhingraCisco TAC-Techniker

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback