LDAP im UCS Manager konfigurieren

Download-Optionen

-

ePub (1.3 MB)

In verschiedenen Apps auf iPhone, iPad, Android, Sony Reader oder Windows Phone anzeigen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einleitung

In diesem Dokument wird die Konfiguration für den Remote-Serverzugriff mit dem LDAP-Protokoll in unserer Unified Computing System Manager Domain (UCSM).

Voraussetzungen

Anforderungen

Cisco empfiehlt, sich mit folgenden Themen vertraut zu machen:

Unified Computing System Manager Domain (UCSM)- Lokale und Remote-Authentifizierung

Lightweight Directory Access Protocol (LDAP)Microsoft Active Directory (MS-AD)

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

Cisco UCS 6454 Fabric Interconnect- UCSM Version 4.0(4 KB)

Microsoft Active Directory (MS-AD)

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Hintergrundinformationen

Lightweight Directory Access Protocol (LDAP) ist eines der Kernprotokolle für Verzeichnisdienste, die Benutzer und ihre Zugriffsrechte auf IT-Ressourcen sicher verwalten.

Die meisten Verzeichnisdienste verwenden noch heute LDAP, obwohl sie auch zusätzliche Protokolle wie Kerberos, SAML, RADIUS, SMB, Oauth und andere verwenden können.

Konfigurieren

Vorbereitungen

AnmeldenCisco UCS Manager GUIals Administrator-Benutzer.

Erstellen einer lokalen Authentifizierungsdomäne

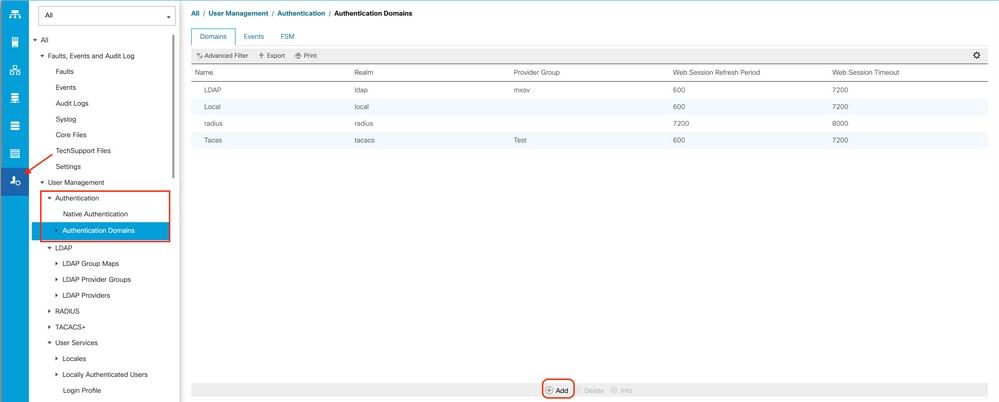

Schritt 1: Im Navigation klicken Sie auf das Admin aus.

Schritt 2: Auf dem Admin Registerkarte, erweitern All > User Management > Authentication

Schritt 3: Rechtsklick Authentication Domains und wählen Create a Domain.

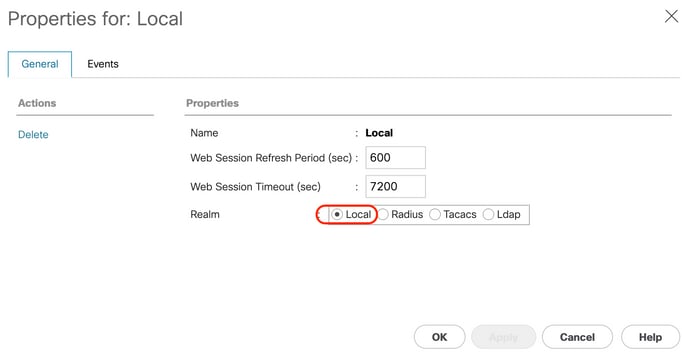

Schritt 4: Für die Name Feld, Typ Local.

Schritt 5: Für die Realm, klicken Sie auf Local Optionsfeld.

Schritt 6: Klicken Sie auf OK.

Erstellen eines LDAP-Anbieters

Diese Beispielkonfiguration umfasst keine Schritte zum Konfigurieren von LDAP mit SSL.

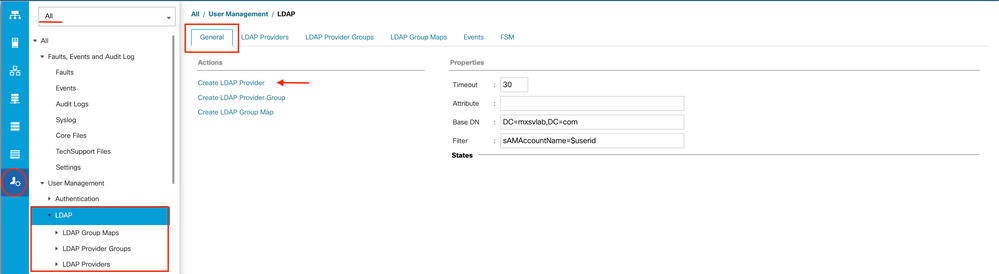

Schritt 1:Im Navigation klicken Sie auf das Admin aus.

Schritt 2: Auf dem Admin Registerkarte, erweitern All > User Management > LDAP.

Schritt 3: Im Work klicken Sie auf das General aus.

Schritt 4: Im Actions Bereich, klicken Sie auf Create LDAP Provider

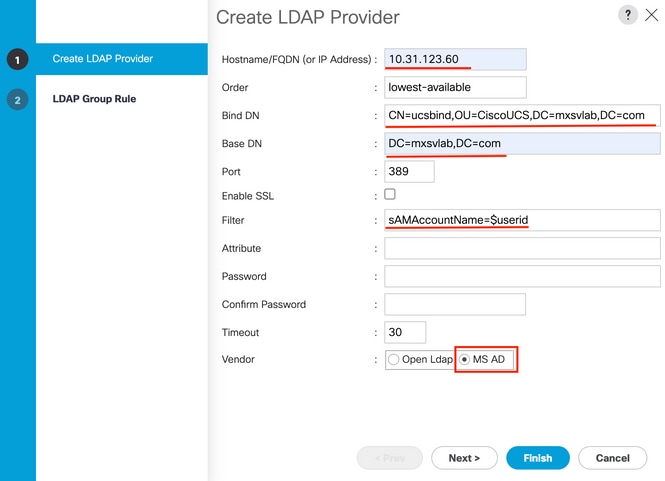

Schritt 5: Im Create LDAP Provider auf der Seite des Assistenten die entsprechenden Informationen ein:

- Im

Hostnamedie IP-Adresse oder den Hostnamen des AD-Servers ein. - Im

OrderFeld, akzeptieren Sie dielowest-availablestandard. - Im

BindDNkopieren Sie die BindDN aus Ihrer AD-Konfiguration, und fügen Sie sie ein.

Für diese Beispielkonfiguration lautet der BindDN-Wert CN=ucsbind,OU=CiscoUCS,DC=mxsvlab,DC=com.

- Im

BaseDNkopieren Sie die BaseDN aus Ihrer AD-Konfiguration, und fügen Sie sie ein.

Für diese Beispielkonfiguration lautet der BaseDN-Wert DC=mxsvlab,DC=com.

- Verlassen Sie

Enable SSLnicht aktiviert. - Im

Port-Feld den Standardwert 389 zu übernehmen. - Im

Filter-Feld, kopieren Sie das Filterattribut aus Ihrer AD-Konfiguration, und fügen Sie es ein.

Das Cisco UCS ermittelt anhand des Filterwerts, ob der Benutzername (im Anmeldebildschirm von Cisco UCS Manager) ist in AD.

Für diese Beispielkonfiguration lautet der Filterwert sAMAccountName=$userid, wobei $useridis der user name in das Cisco UCS Manager Anmeldebildschirm.

- Verlassen Sie

AttributeFeld leer. - Im

Passworddas Kennwort für das in AD konfigurierte ucsbind-Konto ein.

Wenn Sie zurück zum Create LDAP Provider wizard um das Kennwort zurückzusetzen, lassen Sie sich nicht warnen, wenn das Kennwortfeld leer ist.

Die Fehlermeldung Set: yes -Meldung, die neben dem Kennwortfeld angezeigt wird, bedeutet, dass ein Kennwort festgelegt wurde.

- Im

Confirm Passworddas Kennwort für das in AD konfigurierte ucsbind-Konto erneut eingeben. - Im

TimeoutFeld, akzeptieren Sie die 30 Standard. - Im

Vendordas Optionsfeld für MS-AD für Microsoft Active Directory aus.

Schritt 6: Klicken Sie auf Next

LDAP-Gruppenregelkonfiguration

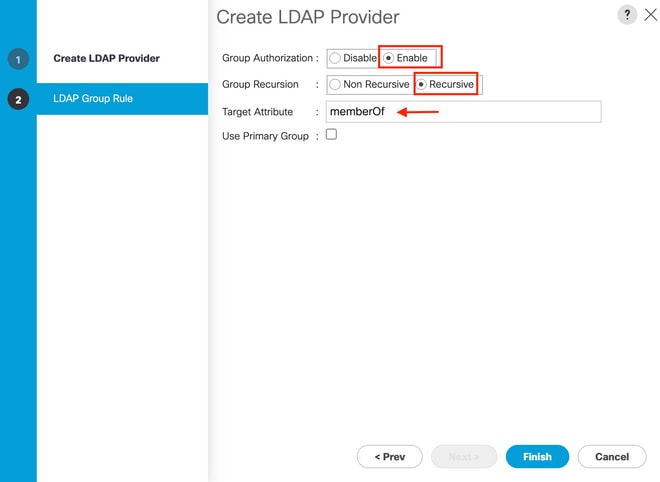

Schritt 1. Auf demLDAP Group Rule -Seite des Assistenten, füllen Sie die folgenden Felder aus:

- Für die

Group Authenticationklicken Sie auf dasEnableOptionsfeld. - Für die

Group Recursionklicken Sie auf dasRecursiveOptionsfeld.Dadurch kann das System die Suche auf allen Ebenen fortsetzen, bis es einen Benutzer findet.

Wenn die Group Recursion ist auf Non-Recursivebeschränkt es UCS auf eine Suche auf der ersten Ebene, selbst wenn bei der Suche kein qualifizierter Benutzer gefunden wird.

- Im

Target AttributeFeld, akzeptieren Sie diememberOfstandard.

Schritt 2: Klicken Sie in Finish.

Hinweis: In einem realen Szenario würden Sie wahrscheinlich mehrere LDAP-Anbieter haben. Bei mehreren LDAP-Anbietern würden Sie die Schritte zum Konfigurieren der LDAP-Gruppenregel für jeden LDAP-Anbieter wiederholen. In dieser Beispielkonfiguration gibt es jedoch nur einen LDAP-Anbieter, weshalb dies nicht erforderlich ist.

Die IP-Adresse für den AD-Server wird im Navigationsbereich unter LDAP>LDAP Providers angezeigt.

Erstellen einer LDAP-Anbietergruppe

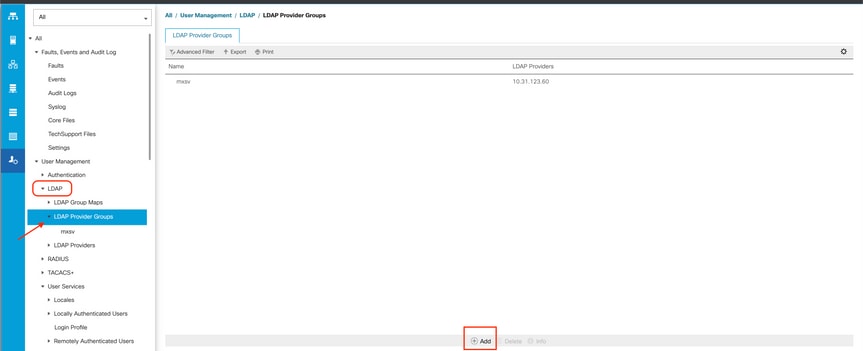

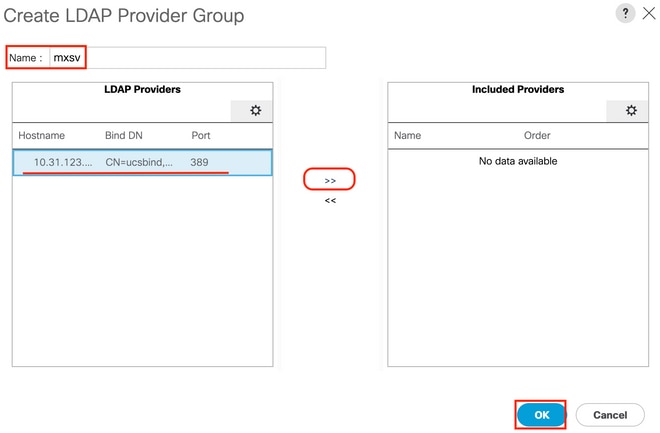

Schritt 1: Klicken Sie im Navigationsbereich mit der rechten Maustaste LDAP Provider Groups und wählen Create LDAP Provider Group.

Schritt 2: Im Create LDAP Provider Group angezeigt, geben Sie die entsprechenden Informationen ein:

- Im

Nameein, geben Sie einen eindeutigen Namen für die Gruppe ein, z. B.LDAP Providers. - Im

LDAP Providers-Tabelle die IP-Adresse für den AD-Server aus. - Klicken Sie auf die Schaltfläche >>, um den AD-Server Ihrem

Included ProvidersTabelle.

Schritt 3: Klicken Sie auf OK.

Schritt 3: Klicken Sie auf OK.

Ihre Anbietergruppe wird im LDAP Provider Groups Ordner.

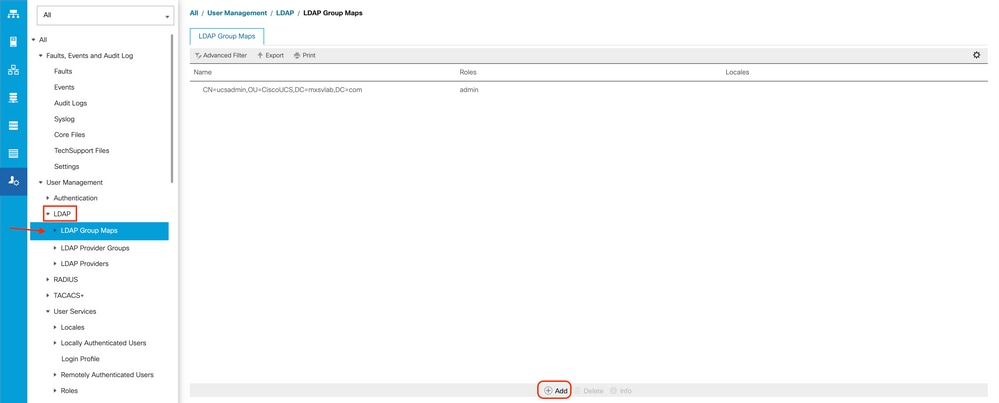

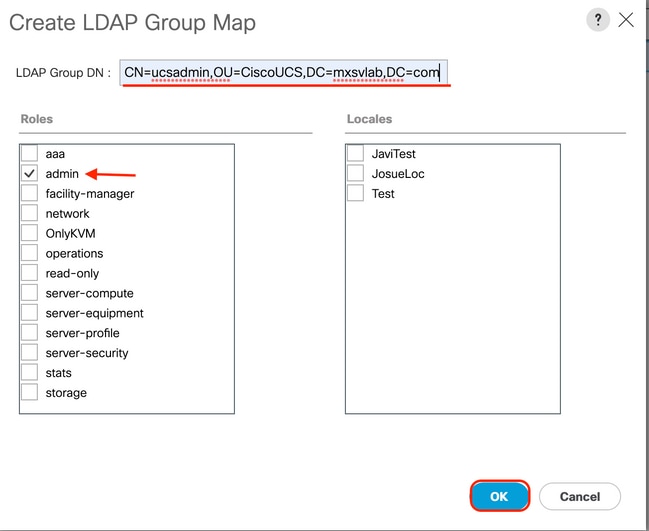

Erstellen einer LDAP-Gruppenzuordnung

Schritt 1: Klicken Sie im Navigationsbereich auf Adminaus.

Schritt 2: Auf dem Admin Registerkarte, erweitern All > User Management > LDAP.

Schritt 3: Klicken Sie im Arbeitsbereich auf Erstellen. LDAP Group Map.

Schritt 4: Im Create LDAP Group Map angezeigt, geben Sie die entsprechenden Informationen ein:

- Im

LDAP Group DN-Feld den Wert aus dem AD-Serverkonfigurationsabschnitt für die LDAP-Gruppe kopieren und einfügen.

Der in diesem Schritt angeforderte Wert für die LDAP-Gruppen-DN entspricht dem Distinguished Name für jede der Gruppen, die Sie in AD unter UCS-Gruppen erstellt haben.

Aus diesem Grund muss der in Cisco UCS Manager eingegebene Group DN-Wert genau mit dem Group DN-Wert im AD-Server übereinstimmen.

In dieser Beispielkonfiguration lautet dieser Wert CN=ucsadmin,OU=CiscoUCS,DC=sampleDesign,DC=com.

- Im

RolesTabelle, klicken Sie auf dasAdminein, und klicken Sie auf OK.

Klicken Sie auf das Kontrollkästchen für eine Rolle, um anzuzeigen, dass Sie allen Benutzern, die in der Gruppenzuordnung enthalten sind, Administratorberechtigungen zuweisen möchten.

Schritt 5: Erstellen Sie neue LDAP-Gruppenzuordnungen (verwenden Sie die zuvor von AD aufgezeichneten Informationen) für jede verbleibende Rolle im AD-Server, die Sie testen möchten.

Weiter: Erstellen Sie Ihre LDAP-Authentifizierungsdomäne.

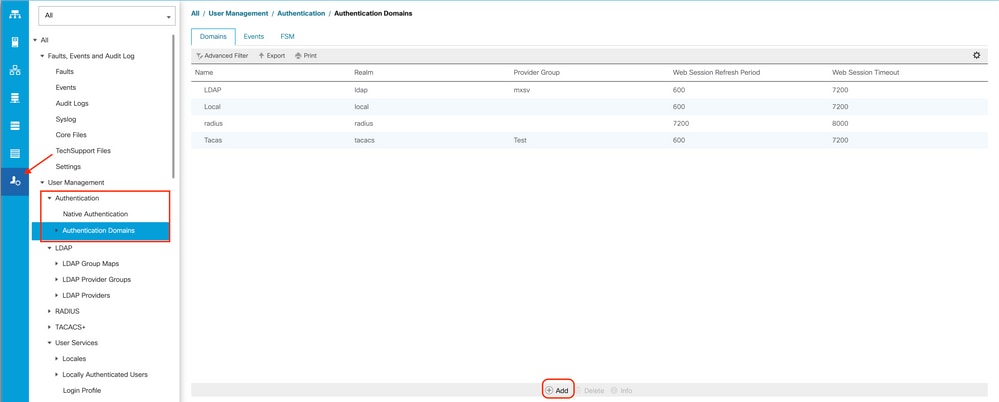

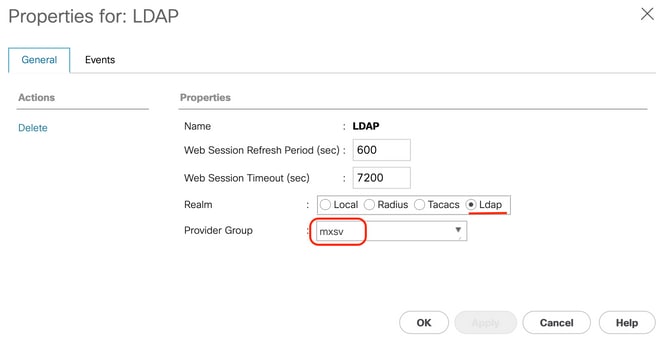

Erstellen einer LDAP-Authentifizierungsdomäne

Schritt 1: Auf dem Administrator Registerkarte, erweitern All > User Management > Authentication

Schritt 2: Rechtsklick Authentifizierung Authentication Domains und wählen Create a Domain.

Schritt 3:In Create a Domain schließen Sie die nächsten Schritte ab:

- Im

Nameein, geben Sie einen Namen für Ihre Domäne ein, z. B. LDAP. - Im

Realmauf dasLdapOptionsfeld. - Über die

Provider Groupaus, wählen Sie dieLDAP Provider Groupzuvor erstellt haben, und klicken Sie auf OK.

Die Authentifizierungsdomäne wird angezeigt unter Authentication Domains.

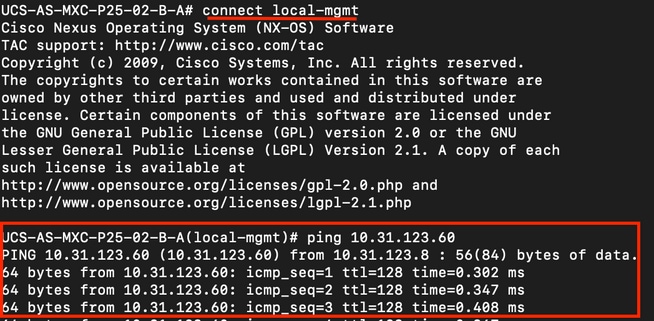

Überprüfung

Ping an LDAP Provider IP oder FQDN:

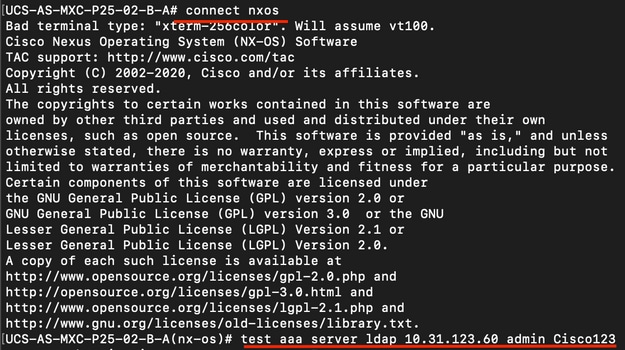

Um die Authentifizierung über NX-OS zu testen, verwenden Sie den test aaa (nur über NX-OS verfügbar).

Wir validieren die Konfiguration unseres Servers:

ucs(nxos)# test aaa server ldap <LDAP-server-IP-address or FQDN> <username> <password>

Häufige LDAP-Probleme.

- Basiskonfiguration.

- Falsches Kennwort oder ungültige Zeichen.

- Falscher Anschluss oder falsches Filterfeld.

- Keine Kommunikation mit unserem Anbieter aufgrund einer Firewall- oder Proxy-Regel.

- FSM liegt nicht bei 100 %.

- Zertifikatprobleme.

Fehlerbehebung

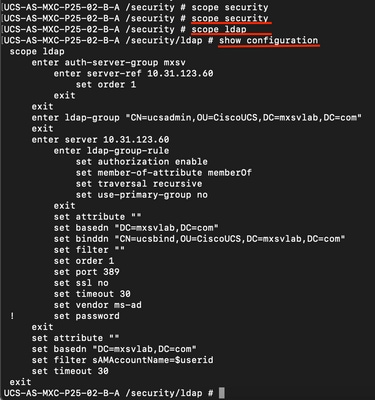

UCSM-LDAP-Konfiguration überprüfen:

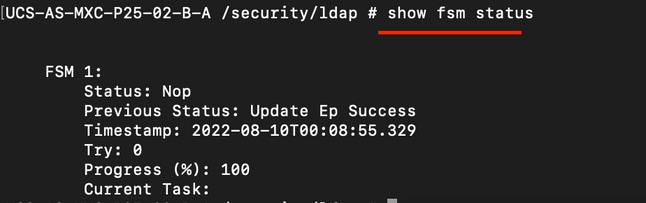

Sie müssen sicherstellen, dass UCSM die Konfiguration erfolgreich implementiert hat, da der Status der Finite State Machine (FSM) wird als 100% abgeschlossen angezeigt.

So überprüfen Sie die Konfiguration über die Befehlszeile von UCSM:

ucs # scope security

ucs /security# scope ldap

ucs /security/ldap# show configuration

ucs /security/ldap# show fsm status

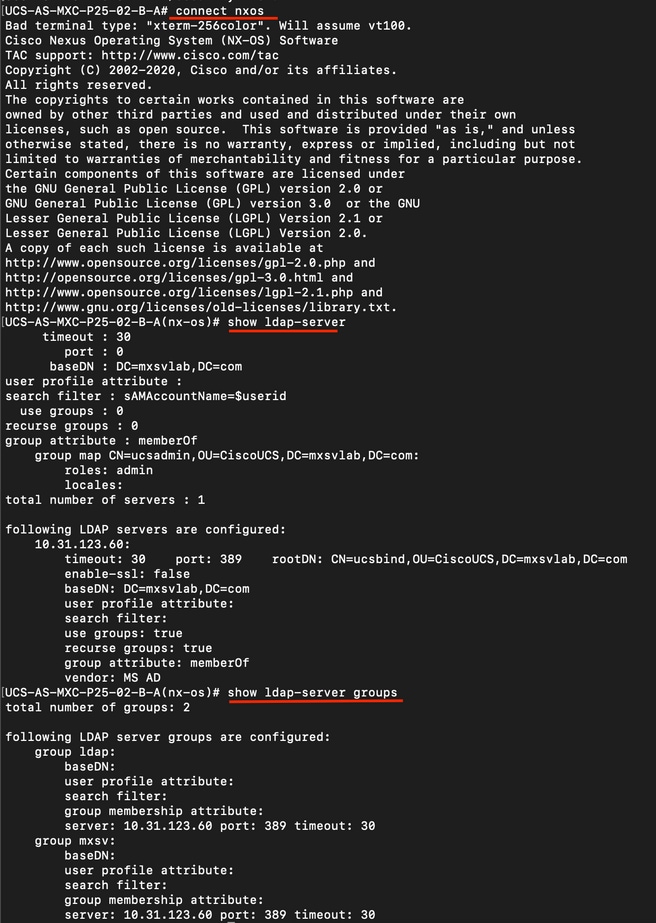

So überprüfen Sie die Konfiguration über das NX-OS:

ucs# connect nxos

ucs(nxos)# show ldap-server

ucs(nxos)# show ldap-server groups

Die effektivste Methode, um Fehler zu sehen, ist die Fehlersuche zu aktivieren. Mit dieser Ausgabe können wir die Gruppen, die Verbindung und die Fehlermeldung sehen, die die Kommunikation verhindert.

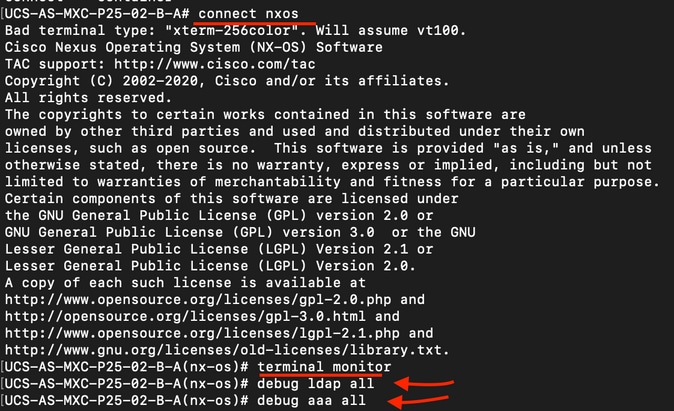

- Öffnen Sie eine SSH-Sitzung für FI, melden Sie sich als lokaler Benutzer an, wechseln Sie zum NX-OS CLI-Kontext, und starten Sie den Terminalmonitor.

ucs # connect nxos

ucs(nxos)# terminal monitor

- Aktivieren Sie Debug-Flags, und überprüfen Sie die SSH-Sitzungsausgabe in der Protokolldatei.

ucs(nxos)# debug aaa all <<< not required, incase of debugging authentication problems

ucs(nxos)# debug aaa aaa-requests

ucs(nxos)# debug ldap all <<< not required, incase of debugging authentication problems.

ucs(nxos)# debug ldap aaa-request-lowlevel

ucs(nxos)# debug ldap aaa-request

- Öffnen Sie nun eine neue GUI- oder CLI-Sitzung, und versuchen Sie, sich als Remote-Benutzer ( LDAP ) anzumelden.

- Sobald Sie eine Meldung über einen Anmeldefehler erhalten haben, deaktivieren Sie die Debugs.

Zugehörige Informationen

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

21-Sep-2022 |

Erstveröffentlichung |

Beiträge von Cisco Ingenieuren

- Javier Garcia

- Ana Montenegro

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback