SNMP auf FirePOWER NGFW Appliances konfigurieren

Download-Optionen

-

ePub (4.7 MB)

In verschiedenen Apps auf iPhone, iPad, Android, Sony Reader oder Windows Phone anzeigen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einleitung

In diesem Dokument wird beschrieben, wie das Simple Network Management Protocol (SNMP) auf NGFW-FTD-Geräten der nächsten Generation konfiguriert wird und Fehler bei diesem Protokoll behoben werden.

Voraussetzungen

Anforderungen

Dieses Dokument erfordert grundlegende Kenntnisse des SNMP-Protokolls.

Verwendete Komponenten

Dieses Dokument ist nicht auf bestimmte Software- und Hardware-Versionen beschränkt.

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Hintergrundinformationen

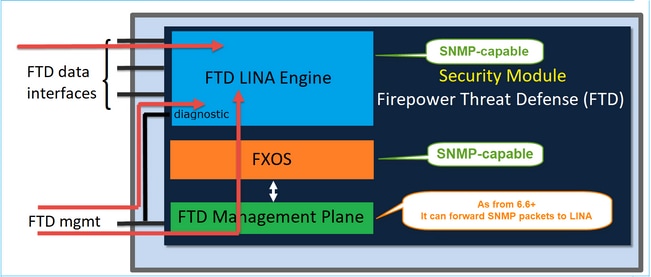

Firepower NGFW-Appliances können in 2 wichtige Subsysteme unterteilt werden:

- Das Firepower Extensible Operative System (FX-OS) steuert die Chassis-Hardware

- Firepower Threat Defense (FTD) wird im Modul ausgeführt

FTD ist eine einheitliche Software, die aus zwei Haupt-Engines, der Snort-Engine und der LINA-Engine besteht. Die aktuelle SNMP-Engine der FTD leitet sich von der klassischen ASA ab und bietet Transparenz für die LINA-bezogenen Funktionen.

FX-OS und FTD verfügen über unabhängige Kontrollebenen und zu Monitoring-Zwecken über verschiedene SNMP-Engines. Jedes der SNMP-Module liefert unterschiedliche Informationen und überwacht beide, um einen umfassenderen Überblick über den Gerätestatus zu erhalten.

Hardwareseitig gibt es derzeit zwei Hauptarchitekturen für die Firepower NGFW-Appliances: die Firepower 2100-Serie und die Firepower 4100/9300-Serie.

Die Firepower 4100/9300-Geräte verfügen über eine dedizierte Schnittstelle für das Gerätemanagement. Dabei handelt es sich um die Quelle und das Ziel für den SNMP-Datenverkehr, der an das FXOS-Subsystem adressiert ist. Andererseits verwendet die FTD-Anwendung eine LINA-Schnittstelle (Daten und/oder Diagnose). In FTD-Versionen nach 6.6 kann die FTD-Verwaltungsschnittstelle auch für die SNMP-Konfiguration verwendet werden.

Die SNMP-Engine auf Firepower 2100-Appliances verwendet die FTD-Managementschnittstelle und IP. Die Appliance selbst überbrückt den auf dieser Schnittstelle empfangenen SNMP-Traffic und leitet ihn an die FXOS-Software weiter.

Bei FTDs, die die Softwareversion 6.6+ verwenden, wurden die folgenden Änderungen eingeführt:

- SNMP über die Managementschnittstelle.

- Auf den Plattformen der FPR1000- oder FPR2100-Serie vereint es sowohl LINA SNMP als auch FXOS SNMP über diese zentrale Managementschnittstelle. Darüber hinaus bietet es einen zentralen Konfigurationspunkt im FMC unter Platform settings > SNMP (Plattformeinstellungen > SNMP).

Konfigurieren

Chassis (FXOS) SNMP auf FPR4100/FPR9300

Konfigurieren von FXOS SNMPv1/v2c in der Benutzeroberfläche

Schritt 1: Öffnen Sie die Benutzeroberfläche des Firepower Chassis Managers (FCM), und navigieren Sie zu Plattformeinstellungen > SNMP-Registerkarte. Aktivieren Sie das Kontrollkästchen „SNMP enable“ (SNMP aktivieren), geben Sie den Community-String an, die für SNMP-Anfragen verwendet werden soll, und klicken Sie auf Save (Speichern).

Anmerkung: Wenn das Feld „Community/Username“ (Community/Benutzername) bereits festgelegt ist, lautet der Text rechts neben dem leeren Feld Set: (Festlegen). Ja. Wenn im Feld Community/Username noch kein Wert eingetragen ist, lautet der Text rechts neben dem leeren Feld Set: (Festlegen). Nein

Schritt 2: Konfigurieren des SNMP-Traps-Zielservers

Anmerkung: Die Community-Werte für Abfragen und Trap-Host sind unabhängig und können unterschiedlich sein.

Der Host kann als IP-Adresse oder über den Namen definiert werden. Wählen Sie OK, um die Konfiguration des SNMP-Trap-Servers automatisch zu speichern. Es ist nicht erforderlich, die Schaltfläche zum Speichern auf der SNMP-Hauptseite auszuwählen. Das gleiche geschieht, wenn Sie einen Host löschen.

Konfigurieren von FXOS SNMPv1/v2c über Befehlszeilenschnittstelle (CLI)

ksec-fpr9k-1-A# scope monitoring ksec-fpr9k-1-A /monitoring # enable snmp ksec-fpr9k-1-A /monitoring* # set snmp community Enter a snmp community: ksec-fpr9k-1-A /monitoring* # enter snmp-trap 192.168.10.100 ksec-fpr9k-1-A /monitoring/snmp-trap* # set community Community: ksec-fpr9k-1-A /monitoring/snmp-trap* # set version v2c ksec-fpr9k-1-A /monitoring/snmp-trap* # set notificationtype traps ksec-fpr9k-1-A /monitoring/snmp-trap* # set port 162 ksec-fpr9k-1-A /monitoring/snmp-trap* # exit ksec-fpr9k-1-A /monitoring* # commit-buffer

Konfigurieren von FXOS SNMPv3 in der Benutzeroberfläche

Schritt 1: Öffnen Sie FCM, und navigieren Sie zur Registerkarte "Platform Settings > SNMP".

Schritt 2: Für SNMP v3 muss im oberen Abschnitt kein Community String festgelegt werden. Jeder erstellte Benutzer kann erfolgreich Abfragen an die FXOS-SNMP-Engine ausführen. Der erste Schritt ist die Aktivierung von SNMP in der Plattform. Anschließend können Sie die Benutzer und den Ziel-Trap-Host erstellen. Sowohl SNMP-Benutzer als auch SNMP-Trap-Hosts werden automatisch gespeichert.

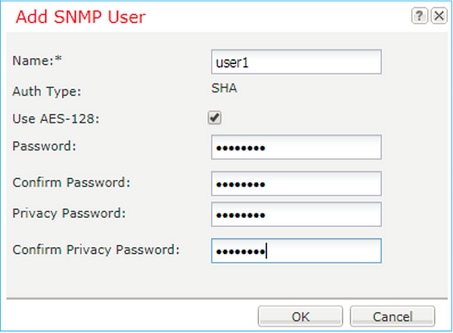

Schritt 3: Fügen Sie den SNMP-Benutzer hinzu, wie im Bild gezeigt. Der Authentifizierungstyp ist immer SHA, Sie können jedoch AES oder DES für die Verschlüsselung verwenden:

Schritt 4: Fügen Sie den SNMP-Trap-Host wie im Bild gezeigt hinzu:

Konfigurieren von FXOS SNMPv3 in der CLI

ksec-fpr9k-1-A# scope monitoring ksec-fpr9k-1-A /monitoring # enable snmp ksec-fpr9k-1-A /monitoring # create snmp-user user1 Password: ksec-fpr9k-1-A /monitoring/snmp-user* # set auth sha ksec-fpr9k-1-A /monitoring/snmp-user* # set priv-password Enter a password: Confirm the password: ksec-fpr9k-1-A /monitoring/snmp-user* # set aes-128 yes ksec-fpr9k-1-A /monitoring/snmp-user* # exit ksec-fpr9k-1-A /monitoring* # enter snmp-trap 10.48.26.190 ksec-fpr9k-1-A /monitoring/snmp-trap* # set community Community: ksec-fpr9k-1-A /monitoring/snmp-trap* # set version v3 ksec-fpr9k-1-A /monitoring/snmp-trap* # set notificationtype traps ksec-fpr9k-1-A /monitoring/snmp-trap* # set port 162 ksec-fpr9k-1-A /monitoring/snmp-trap* # exit ksec-fpr9k-1-A /monitoring* # commit-buffer

FTD (LINA) SNMP auf FPR4100/FPR9300

Änderungen in Versionen ab 6.6

- In Versionen ab 6.6 haben Sie auch die Möglichkeit, die FTD-Managementschnittstelle für Abfragen und Traps zu verwenden.

Die SNMP Single IP-Management-Funktion wird auf allen FTD-Plattformen ab Version 6.6 unterstützt:

- FPR2100

- FPR1000

- FPR4100

- FPR9300

- ASA5500, auf der FTD ausgeführt wird

- FTDv

Konfigurieren von LINA SNMPv2c

Schritt 1: Navigieren Sie auf der FMC-Benutzeroberfläche zu Geräte > Plattformeinstellungen > SNMP. Aktivieren Sie die Option SNMP-Server aktivieren, und konfigurieren Sie die SNMPv2-Einstellungen.

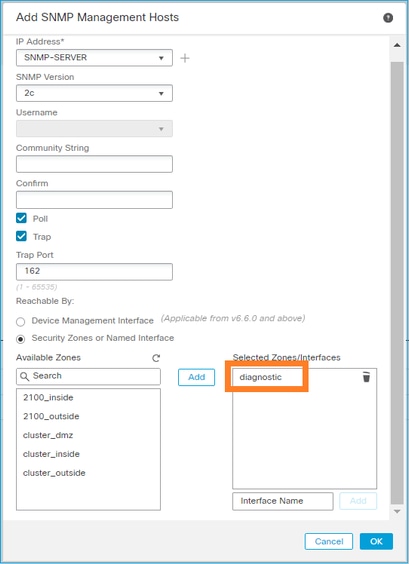

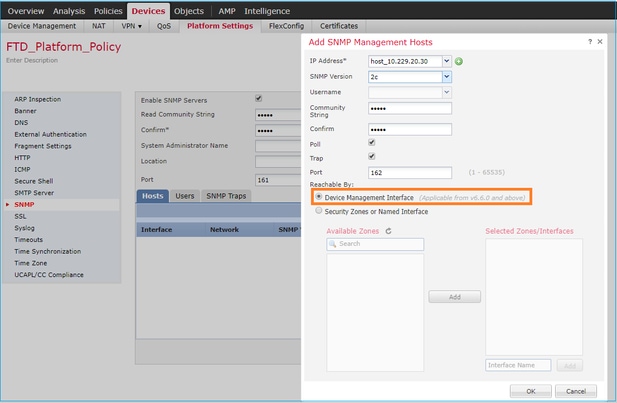

Schritt 2: Wählen Sie auf der Registerkarte Hosts die Schaltfläche Hinzufügen, und geben Sie die SNMP-Servereinstellungen an:

Sie können auch die Diagnoseschnittstelle als Quelle für die SNMP-Meldungen angeben. Die Diagnoseschnittstelle ist eine Datenschnittstelle, die nur „To-the-box“- und „Out-of-the-box“-Traffic zulässt (nur Management).

Diese Abbildung stammt aus Version 6.6 und verwendet das helle Design.

Darüber hinaus können Sie in FTD-Versionen ab 6.6 auch die Managementschnittstelle auswählen:

Wenn die neue Managementschnittstelle ausgewählt ist, ist LINA SNMP über diese verfügbar.

Ergebnis:

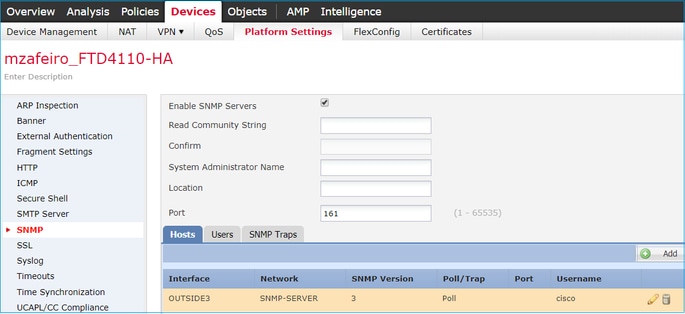

Konfigurieren von LINA SNMPv3

Schritt 1: Navigieren Sie auf der FMC-Benutzeroberfläche zu Geräte > Plattformeinstellungen > SNMP. Aktivieren Sie die Option SNMP-Server aktivieren, und konfigurieren Sie den SNMPv3-Benutzer und -Host:

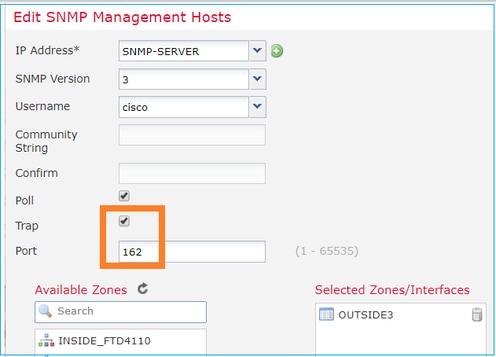

Schritt 2: Konfigurieren Sie den Host auch für den Empfang von Traps:

Schritt 3: Die Traps, die Sie erhalten möchten, können im Abschnitt SNMP-Traps ausgewählt werden:

MIO-Blade SNMP-Vereinheitlichung (FXOS 2.12.1, FTD 7.2, ASA 9.18.1)

Verhalten vor 7.2

- Auf 9300- und 4100-Plattformen sind die SNMP MIBs für Chassis-Informationen nicht auf dem SNMP verfügbar, das auf FTD-/ASA-Anwendungen konfiguriert ist. Sie muss separat auf der MIO im Chassis-Manager konfiguriert werden, und der Zugriff darauf muss separat erfolgen. MIO ist das Management- und E/A-Modul (Supervisor).

- Es müssen zwei separate SNMP-Richtlinien konfiguriert werden: eine für Blade/App und eine andere für MIO für die SNMP-Überwachung.

- Es werden separate Ports verwendet, einer für Blade und der andere für MIO für die SNMP-Überwachung desselben Geräts.

- Dies kann zu Komplexität führen, wenn Sie versuchen, 9300- und 4100-Geräte über SNMP zu konfigurieren und zu überwachen.

Funktionsweise bei neueren Versionen (FXOS 2.12.1, FTD 7.2, ASA 9.18.1 und höher)

- Mithilfe der MIO-Blade-SNMP-Vereinheitlichung können Benutzer LINA- und MIO-MIBs über die Anwendungsschnittstellen (ASA/FTD) abfragen.

- Die Funktion kann über die neue MIO-CLI und die Benutzeroberfläche des FCM (Chassis Manager) aktiviert oder deaktiviert werden.

- Der Standardstatus ist "disabled" (deaktiviert). Das bedeutet, dass der MIO SNMP-Agent als eigenständige Instanz ausgeführt wird. MIO-Schnittstellen müssen zum Abfragen von Chassis-/DME-MIBs verwendet werden. Sobald die Funktion aktiviert ist, können die Anwendungsschnittstellen zum Abrufen derselben MIBs verwendet werden.

- Die Konfiguration ist auf der Benutzeroberfläche des Chassis-Managers unter Plattformeinstellungen > SNMP > Admin-Instanz verfügbar, wo der Benutzer die FTD-Instanz angeben kann, die die Chassis-MIBs sortiert/sammelt, um sie dem NMS zu präsentieren.

- Native ASA/FTD- und MI-Anwendungen werden unterstützt.

- Diese Funktion gilt nur für MIO-basierte Plattformen (FPR9300 und FPR4100).

Voraussetzungen, unterstützte Plattformen

- Min. unterstützte Manager-Version: FCM 2.12.1

- Verwaltete Geräte: FPR9300/FP4100-Serie

- Erforderliche Mindestversion für verwaltetes Gerät: FXOS 2.12.1, FTD 7.2 oder ASA 9.18.1

SNMP in FPR2100

Auf FPR2100-Systemen gibt es keinen FCM. Die einzige Möglichkeit, SNMP zu konfigurieren, ist über FMC.

Chassis (FXOS) SNMP auf FPR2100

Ab FTD 6.6 haben Sie auch die Möglichkeit, die FTD-Managementschnittstelle für SNMP zu verwenden. In diesem Fall werden sowohl FXOS- als auch LINA-SNMP-Informationen über die FTD-Managementschnittstelle übertragen.

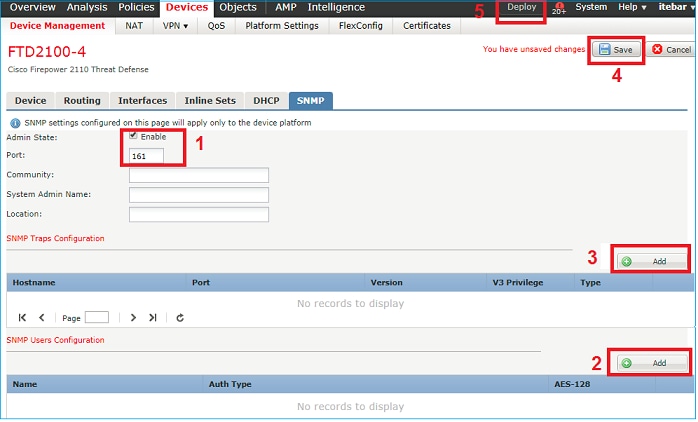

Konfigurieren von FXOS SNMPv1/v2c

Öffnen Sie die FMC-Benutzeroberfläche, und navigieren Sie zu Geräte > Geräteverwaltung. Wählen Sie das Gerät aus, und wählen Sie SNMP aus:

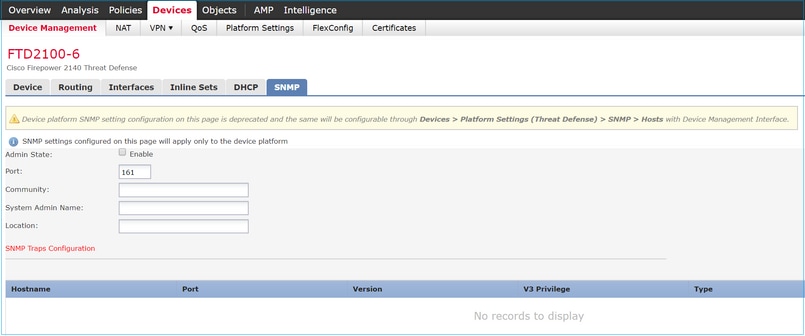

Änderung ab FTD 6.6

Sie können die FTD-Managementschnittstelle angeben:

Da die Managementschnittstelle auch für SNMP konfiguriert werden kann, wird auf der Seite folgende Warnmeldung angezeigt.

Die SNMP-Konfiguration der Geräteplattform auf dieser Seite ist deaktiviert, wenn SNMP-Einstellungen, die mit der Gerätemanagementoberfläche über Geräte > Plattformeinstellungen (Bedrohungsschutz) > SNMP > Hosts konfiguriert wurden.

Konfigurieren von FXOS SNMPv3

Öffnen Sie die FMC-UI und navigieren Sie zu Choose Devices > Device Management (Geräte auswählen > Gerätemanagement). Wählen Sie das Gerät aus, und wählen Sie SNMP aus.

FTD (LINA) SNMP auf FPR2100

- Für Versionen vor 6.6 ist die LINA-FTD-SNMP-Konfiguration auf FTD FP1xxx/FP21xx-Appliances identisch mit einer FTD auf Firepower 4100- oder 9300-Appliance.

Versionen ab FTD 6.6

- Ab Version 6.6 haben Sie außerdem die Möglichkeit, die FTD-Verwaltungsoberfläche für LINA-Umfragen und -Traps zu verwenden.

Wenn die neue Managementschnittstelle ausgewählt ist:

- LINA SNMP ist über die Management-Schnittstelle verfügbar.

- Unter Geräte > Geräteverwaltung ist die Registerkarte SNMP deaktiviert, da sie nicht mehr benötigt wird. Ein Benachrichtigungsbanner wird angezeigt. Die Registerkarte „SNMP Device“ (SNMP-Gerät) wurde nur auf den Plattformen 2100/1100 angezeigt. Diese Seite ist auf den Plattformen FPR9300/FPR4100 und FTD55xx nicht vorhanden.

Nach der Konfiguration wird eine kombinierte LINA SNMP + FXOS SNMP-Abfrage/Trap (auf FP1xxx/FP2xxx) über die FTD-Managementschnittstelle angezeigt.

Die SNMP Single IP-Verwaltungsfunktion wird ab 6.6 auf allen FTD-Plattformen unterstützt:

- FPR2100

- FPR1000

- FPR4100

- FPR9300

- ASA5500, auf der FTD ausgeführt wird

- FTDv

Weitere Informationen finden Sie unter Konfigurieren von SNMP für Threat Defense

Überprüfung

Verifizieren von FXOS SNMP für FPR4100/FPR9300

FXOS SNMPv2c-Verifizierungen

Verifizierung der CLI-Konfiguration:

ksec-fpr9k-1-A /monitoring # show snmp

Name: snmp

Admin State: Enabled

Port: 161

Is Community Set: Yes

Sys Contact:

Sys Location:

ksec-fpr9k-1-A /monitoring # show snmp-trap

SNMP Trap:

SNMP Trap Port Community Version V3 Privilege Notification Type

------------------------ -------- ---------- ------- ------------ -----------------

192.168.10.100 162 V2c Noauth Traps

Im FXOS-Modus:

ksec-fpr9k-1-A(fxos)# show run snmp !Command: show running-config snmp !Time: Mon Oct 16 15:41:09 2017 version 5.0(3)N2(4.21) snmp-server host 192.168.10.100 traps version 2c cisco456 snmp-server enable traps callhome event-notify snmp-server enable traps callhome smtp-send-fail … All traps will appear as enable … snmp-server enable traps flexlink ifStatusChange snmp-server context mgmt vrf management snmp-server community cisco123 group network-operator

Zusätzliche Überprüfungen:

ksec-fpr9k-1-A(fxos)# show snmp host ------------------------------------------------------------------- Host Port Version Level Type SecName ------------------------------------------------------------------- 192.168.10.100 162 v2c noauth trap cisco456 -------------------------------------------------------------------

ksec-fpr9k-1-A(fxos)# show snmp Community Group / Access context acl_filter --------- -------------- ------- ---------- cisco123 network-operator

...

- Testen von SNMP-Anfragen.

- Durchführen einer SNMP-Anfrage von einem gültigen Host aus.

- Trap-Generierung bestätigen.

Sie können „flap an interface with ethanalyzer enabled“ (Flapping einer Schnittstelle mit aktiviertem EthAnalyzer) verwenden, um zu bestätigen, dass SNMP-Traps generiert und an die definierten Trap-Hosts gesendet werden:

ksec-fpr9k-1-A(fxos)# ethanalyzer local interface mgmt capture-filter "udp port 162" Capturing on eth0 wireshark-broadcom-rcpu-dissector: ethertype=0xde08, devicetype=0x0 2017-11-17 09:01:35.954624 10.62.148.35 -> 192.168.10.100 SNMP sNMPv2-Trap 2017-11-17 09:01:36.054511 10.62.148.35 -> 192.168.10.100 SNMP sNMPv2-Trap

Warnung: Schnittstellen-Flapping kann zu einem Traffic-Ausfall führen. Führen Sie diesen Test nur in einer Laborumgebung oder in einem Wartungsfenster durch.

FXOS SNMPv3-Verifizierungen

Schritt 1: Öffnen Sie die FCM-Benutzeroberfläche Plattformeinstellungen > SNMP > Benutzer zeigt an, ob ein Kennwort und ein Datenschutzkennwort konfiguriert wurden:

Schritt 2. In der CLI können Sie die SNMP-Konfiguration unter Überwachung des Geltungsbereichs überprüfen:

ksec-fpr9k-1-A /monitoring # show snmp

Name: snmp

Admin State: Enabled

Port: 161

Is Community Set: No

Sys Contact:

Sys Location:

ksec-fpr9k-1-A /monitoring # show snmp-user

SNMPv3 User:

Name Authentication type

------------------------ -------------------

user1 Sha

ksec-fpr9k-1-A /monitoring # show snmp-user detail

SNMPv3 User:

Name: user1

Authentication type: Sha

Password: ****

Privacy password: ****

Use AES-128: Yes

ksec-fpr9k-1-A /monitoring # show snmp-trap

SNMP Trap:

SNMP Trap Port Community Version V3 Privilege Notification Type

------------------------ -------- ---------- ------- ------------ -----------------

192.168.10.100 162 V3 Priv Traps

Schritt 3: Unter FXOS-Modus können Sie die SNMP-Konfiguration und Details erweitern:

ksec-fpr9k-1-A(fxos)# show running-config snmp all

…

snmp-server user user1 network-operator auth sha 0x022957ee4690a01f910f1103433e4b7b07d4b5fc priv aes-128 0x022957ee4690a01f910f1103433e4b7b07d4b5fc localizedkey

snmp-server host 192.168.10.100 traps version 3 priv user1

ksec-fpr9k-1-A(fxos)# show snmp user

______________________________________________________________

SNMP USERS

______________________________________________________________

User Auth Priv(enforce) Groups

____ ____ _____________ ______

user1 sha aes-128(yes) network-operator

______________________________________________________________

NOTIFICATION TARGET USERS (configured for sending V3 Inform)

______________________________________________________________

User Auth Priv

____ ____ ____

ksec-fpr9k-1-A(fxos)# show snmp host

-------------------------------------------------------------------

Host Port Version Level Type SecName

-------------------------------------------------------------------

10.48.26.190 162 v3 priv trap user1

-------------------------------------------------------------------

- Testen von SNMP-Anfragen.

- Überprüfen Sie die Konfiguration, und stellen Sie von jedem Gerät mit SNMP-Funktionen eine SNMP-Anforderung.

Um zu überprüfen, wie die SNMP-Anforderung verarbeitet wird, können Sie SNMP-Debugging verwenden:

ksec-fpr9k-1-A(fxos)# debug snmp pkt-dump ksec-fpr9k-1-A(fxos)# 2017 Oct 16 17:11:54.681396 snmpd: 1281064976.000000:iso.10.10.1.1.10.10.10.10.1 = NULL SNMPPKTEND 2017 Oct 16 17:11:54.681833 snmpd: SNMPPKTSTRT: 3.000000 161 1281064976.000000 1647446526.000000 0.000000 0.000000 0 4 3 3 0 0 remote ip,v4: snmp_40437_10.48.26.190 \200 11 0 \200 11 user1 5 0 0 0xa19ef14 89 2017 Oct 16 17:11:54.683952 snmpd: 1281064976.000000:iso.10.10.1.2.10.10.10.10.2.83886080 = STRING: "mgmt0" SNMPPKTEND 2017 Oct 16 17:11:54.684370 snmpd: SNMPPKTSTRT: 3.000000 162 1281064976.000000 1647446526.000000 0.000000 0.000000 0 4 3 3 0 0 remote ip,v4: snmp_40437_10.48.26.190 \200 11 0 \200 11 user1 5 0 0 0xa19ef14 89

Vorsicht: Ein Debugging kann sich auf die Geräteleistung auswirken.

Verifizieren von FXOS SNMP für FPR2100

FXOS SNMPv2-Verifizierungen

Überprüfen Sie die Konfiguration in der CLI:

FP2110-4 /monitoring # show snmp Name: snmp Admin State: Enabled Port: 161 Is Community Set: Yes Sys Contact: Sys Location: FP2110-4 /monitoring # show snmp-trap SNMP Trap: SNMP Trap Port Version V3 Privilege Notification Type ------------------------ -------- ------- ------------ ----------------- 10.48.26.190 162 V2c Noauth Traps

- Bestätigen des SNMP-Verhaltens.

- Überprüfen Sie, ob Sie FXOS abfragen und eine SNMP-Anforderung von einem Host oder einem beliebigen Gerät mit SNMP-Funktionen senden können.

Verwenden Sie den Befehl capture-traffic, um die SNMP-Anfrage und -Reaktion anzuzeigen:

> capture-traffic Please choose domain to capture traffic from: 0 - management0 Selection? 0 Please specify tcpdump options desired. (or enter '?' for a list of supported options) Options: udp port 161 HS_PACKET_BUFFER_SIZE is set to 4. tcpdump: verbose output suppressed, use -v or -vv for full protocol decode listening on management0, link-type EN10MB (Ethernet), capture size 96 bytes 13:50:50.521383 IP 10.48.26.190.42224 > FP2110-4.snmp: C=cisco123 GetNextRequest(29) interfaces.ifTable.ifEntry.ifDescr 13:50:50.521533 IP FP2110-4.snmp > 10.48.26.190.42224: C=cisco123 GetResponse(32) interfaces.ifTable.ifEntry.ifDescr.1=[|snmp] ^C Caught interrupt signal Exiting. 2 packets captured 2 packets received by filter 0 packets dropped by kernel

FXOS SNMPv3-Verifizierungen

Überprüfen Sie die Konfiguration in der CLI:

FP2110-4 /monitoring # show snmp

Name: snmp

Admin State: Enabled

Port: 161

Is Community Set: No

Sys Contact:

Sys Location:

FP2110-4 /monitoring # show snmp-user detail

SNMPv3 User:

Name: user1

Authentication type: Sha

Password: ****

Privacy password: ****

Use AES-128: Yes

FP2110-4 /monitoring # show snmp-trap detail

SNMP Trap:

SNMP Trap: 10.48.26.190

Port: 163

Version: V3

V3 Privilege: Priv

Notification Type: Traps

- Bestätigen des SNMP-Verhaltens.

- Senden Sie eine SNMP-Anfrage, um zu überprüfen, ob Sie das FXOS abrufen können.

Darüber hinaus können Sie die Anfrage erfassen:

> capture-traffic Please choose domain to capture traffic from: 0 - management0 Selection? 0 Please specify tcpdump options desired. (or enter '?' for a list of supported options) Options: udp port 161 HS_PACKET_BUFFER_SIZE is set to 4. tcpdump: verbose output suppressed, use -v or -vv for full protocol decode listening on management0, link-type EN10MB (Ethernet), capture size 96 bytes 14:07:24.016590 IP 10.48.26.190.38790 > FP2110-4.snmp: F=r U= E= C= [|snmp] 14:07:24.016851 IP FP2110-4.snmp > 10.48.26.190.38790: F= [|snmp][|snmp] 14:07:24.076768 IP 10.48.26.190.38790 > FP2110-4.snmp: F=apr [|snmp][|snmp] 14:07:24.077035 IP FP2110-4.snmp > 10.48.26.190.38790: F=ap [|snmp][|snmp] ^C4 packets captured Caught interrupt signal Exiting. 4 packets received by filter 0 packets dropped by kernel

Verifizieren von FTD-SNMP

So überprüfen Sie die FTD-LINA-SNMP-Konfiguration:

Firepower-module1# show run snmp-server snmp-server host OUTSIDE3 10.62.148.75 community ***** version 2c no snmp-server location no snmp-server contact snmp-server community *****

Nach 6.6 FTD können Sie die FTD-Verwaltungsschnittstelle für SNMP konfigurieren und verwenden:

firepower# show running-config snmp-server snmp-server group Priv v3 priv snmp-server group NoAuth v3 noauth snmp-server user uspriv1 Priv v3 engineID 80000009fe99968c5f532fc1f1b0dbdc6d170bc82776f8b470 encrypted auth sha256 6d:cf:98:6d:4d:f8:bf:ee:ad:01:83:00:b9:e4:06:05:82:be:30:88:86:19:3c:96:42:3b :98:a5:35:1b:da:db priv aes 128 6d:cf:98:6d:4d:f8:bf:ee:ad:01:83:00:b9:e4:06:05 snmp-server user usnoauth NoAuth v3 engineID 80000009fe99968c5f532fc1f1b0dbdc6d170bc82776f8b470 snmp-server host ngfw-management 10.225.126.168 community ***** version 2c snmp-server host ngfw-management 10.225.126.167 community ***** snmp-server host ngfw-management 10.225.126.186 version 3 uspriv1 no snmp-server location no snmp-server contact

Zusätzliche Verifizierung:

Firepower-module1# show snmp-server host host ip = 10.62.148.75, interface = OUTSIDE3 poll community ***** version 2c

Führen Sie über die SNMP-Server-CLI den folgenden snmpwalk-Befehl aus:

root@host:/Volume/home/admin# snmpwalk -v2c -c cisco -OS 10.62.148.48 SNMPv2-MIB::sysDescr.0 = STRING: Cisco Firepower Threat Defense, Version 10.2.3.1 (Build 43), ASA Version 9.9(2)4 SNMPv2-MIB::sysObjectID.0 = OID: SNMPv2-SMI::enterprises.9.1.2313 DISMAN-EVENT-MIB::sysUpTimeInstance = Timeticks: (8350600) 23:11:46.00 SNMPv2-MIB::sysContact.0 = STRING: SNMPv2-MIB::sysName.0 = STRING: Firepower-module1 SNMPv2-MIB::sysLocation.0 = STRING: SNMPv2-MIB::sysServices.0 = INTEGER: 4 IF-MIB::ifNumber.0 = INTEGER: 10 IF-MIB::ifIndex.5 = INTEGER: 5 IF-MIB::ifIndex.6 = INTEGER: 6 IF-MIB::ifIndex.7 = INTEGER: 7 IF-MIB::ifIndex.8 = INTEGER: 8 IF-MIB::ifIndex.9 = INTEGER: 9 IF-MIB::ifIndex.10 = INTEGER: 10 IF-MIB::ifIndex.11 = INTEGER: 11 ...

Verifizierung der SNMP-Traffic-Statistik.

Firepower-module1# show snmp-server statistics

1899 SNMP packets input

0 Bad SNMP version errors

0 Unknown community name

0 Illegal operation for community name supplied

0 Encoding errors

1899 Number of requested variables

0 Number of altered variables

0 Get-request PDUs

1899 Get-next PDUs

0 Get-bulk PDUs

0 Set-request PDUs (Not supported)

1904 SNMP packets output

0 Too big errors (Maximum packet size 1500)

0 No such name errors

0 Bad values errors

0 General errors

1899 Response PDUs

5 Trap PDUs

Zulassen von SNMP-Traffic zum FXOS auf FPR4100/FPR9300

Die FXOS-Konfiguration auf FPR4100/9300 kann den SNMP-Zugriff pro Quell-IP-Adresse einschränken. Im Abschnitt „Access List Configuration“ (Zugriffslistenkonfiguration) wird festgelegt, welche Netzwerke/Hosts das Gerät über SSH, HTTPS oder SNMP erreichen können. Sie müssen sicherstellen, dass SNMP-Abfragen von Ihrem SNMP-Server zulässig sind.

Globale Zugriffsliste in der GUI konfigurieren

Globale Zugriffsliste in der CLI konfigurieren

ksec-fpr9k-1-A# scope system ksec-fpr9k-1-A /system # scope services ksec-fpr9k-1-A /system/services # enter ip-block 0.0.0.0 0 snmp ksec-fpr9k-1-A /system/services/ip-block* # commit-buffer

Verifizierung

ksec-fpr9k-1-A /system/services # show ip-block

Permitted IP Block:

IP Address Prefix Length Protocol

--------------- ------------- --------

0.0.0.0 0 https

0.0.0.0 0 snmp

0.0.0.0 0 ssh

Verwendung des OID Object Navigator

Cisco SNMP Object Navigator ist ein Online-Tool, mit dem Sie die verschiedenen OIDs übersetzen und eine kurze Beschreibung erhalten können.

Verwenden Sie den Befehl show snmp-server oid von der FTD-LINA-CLI aus, um die gesamte Liste der abfragbaren LINA-OIDs abzurufen.

> system support diagnostic-cli

firepower# show snmp-server oid ------------------------------------------------- [0] 10.10.1.10.10.10.1.1. sysDescr [1] 10.10.1.10.10.10.1.2. sysObjectID [2] 10.10.1.10.10.10.1.3. sysUpTime [3] 10.10.1.1.10.1.1.4. sysContact [4] 10.10.1.1.10.1.1.5. sysName [5] 10.10.1.1.10.1.1.6. sysLocation [6] 10.10.1.1.10.1.1.7. sysServices [7] 10.10.1.1.10.1.1.8. sysORLastChange

... [1081] 10.3.1.1.10.0.10.1.10.1.9. vacmAccessStatus [1082] 10.3.1.1.10.0.10.1.10.1. vacmViewSpinLock [1083] 10.3.1.1.10.0.10.1.10.2.1.3. vacmViewTreeFamilyMask [1084] 10.3.1.1.10.0.10.1.10.2.1.4. vacmViewTreeFamilyType [1085] 10.3.1.1.10.0.10.1.10.2.1.5. vacmViewTreeFamilyStorageType [1086] 10.3.1.1.10.0.10.1.10.2.1.6. vacmViewTreeFamilyStatus ------------------------------------------------- firepower#

Anmerkung: Der Befehl ist ausgeblendet.

Fehlerbehebung

Die gängigsten SNMP-Case-Generierungen, die von Cisco TAC erkannt werden, sind:

- Abfragen von FTD LINA SNMP nicht möglich

- Abfragen von FXOS SNMP nicht möglich

- Welche SNMP-OID-Werte sollten verwendet werden?

- Abfragen von SNMP-Traps nicht möglich

- Monitoring von FMC über SNMP nicht möglich

- SNMP kann nicht konfiguriert werden

- SNMP-Konfiguration im Firepower Device Manager

Abfragen von FTD LINA SNMP nicht möglich

Problembeschreibungen (Beispiele aus echten Cisco TAC-Cases):

- „Daten können nicht über SNMP abgerufen werden“

- „Gerät kann nicht über SNMPv2 abgefragt werden“

- „SNMP funktioniert nicht. Wir möchten die Firewall mit SNMP überwachen, aber nach der Konfiguration treten Probleme auf.“

- „Wir haben zwei Monitoring-Systeme, welche die FTD nicht über SNMP v2c oder 3 überwachen können.“

- „SNMP-Walk funktioniert nicht auf der Firewall.“

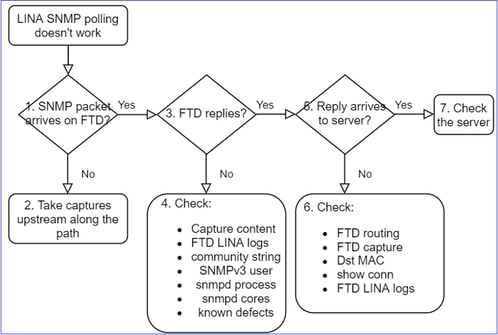

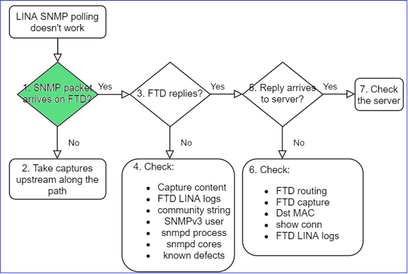

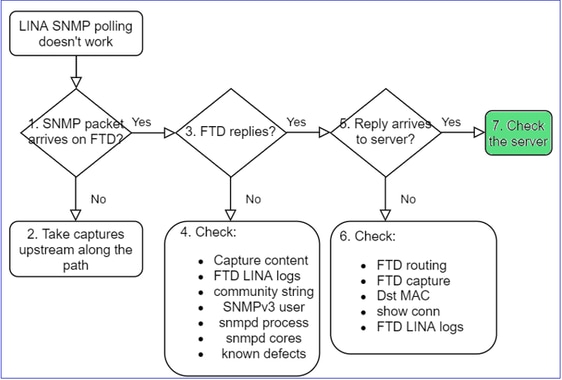

Empfehlung zur Fehlerbehebung

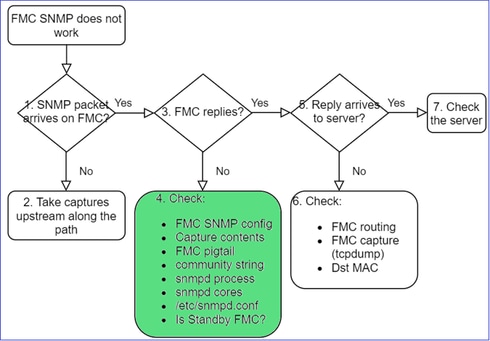

Es wird empfohlen, das Flussdiagramm bei LINA SNMP-Abfrageproblemen mit diesem Prozess zu beheben:

Details

1. Kommt das SNMP-Paket über FTD an?

- Erfassungen aktivieren, um die Ankunft von SNMP-Paketen zu überprüfen.

SNMP auf der FTD-Verwaltungsschnittstelle (nach Version 6.6) verwendet das Schlüsselwort "management":

firepower# show run snmp-server

snmp-server host management 192.168.2.100 community ***** version 2c

SNMP auf FTD-Datenschnittstellen verwendet den Namen der Schnittstelle:

firepower# show run snmp-server

snmp-server host net201 192.168.2.100 community ***** version 2c

Erfassung auf der FTD-Managementschnittstelle:

> capture-traffic

Please choose domain to capture traffic from:

0 - management1

1 - management0

2 - Global

Selection? 1

Erfassung auf der FTD-Datenschnittstelle:

firepower# capture SNMP interface net201 trace match udp any any eq 161

FTD-Datenschnittstellen-Paketverfolgung (vor 6.6/9.14.1):

FTD Data Interface Packet Trace (post 6.6/9.14.1):

2. Falls SNMP-Pakete in der FTD-Eingangserfassung nicht angezeigt werden:

antwort: Erfassungen upstream entlang des Pfades vornehmen.

b. Stellen Sie sicher, dass der SNMP-Server die korrekte FTD-IP verwendet.

c. Starten Sie vom Switch-Port zur FTD-Schnittstelle, und bewegen Sie sich stromaufwärts.

3. Werden FTD SNMP-Antworten angezeigt?

Um zu überprüfen, ob die FTD antwortet, überprüfen Sie die FTD-Ausgangserfassung (LINA- oder Management-Schnittstelle).

Überprüfen Sie dazu die SNMP-Pakete mit dem Quellport 161:

firepower# show capture SNMP

75 packets captured

1: 22:43:39.568101 802.1Q vlan#201 P0 192.168.2.100.58255 > 192.168.2.50.161: udp 39

2: 22:43:39.568329 802.1Q vlan#201 P0 192.168.2.100.58255 > 192.168.2.50.161: udp 39

3: 22:43:39.569611 802.1Q vlan#201 P0 192.168.2.50.161 > 192.168.2.100.58255: udp 119

In Versionen ab 6.6/9.14.1 haben Sie einen zusätzlichen Erfassungspunkt: Erfassung auf der NLP-Tap-Schnittstelle. Die NAT-IP-Adresse gehört zum Bereich 162.254.x.x:

admin@firepower:~$ sudo tcpdump -i tap_nlp

listening on tap_nlp, link-type EN10MB (Ethernet), capture size 262144 bytes

16:46:28.372018 IP 192.168.2.100.49008 > 169.254.1.2.snmp: C="Cisc0123" GetNextRequest(28) E:cisco.9.109

16:46:28.372498 IP 192.168.1.2.snmp > 192.168.2.100.49008: C="Cisc0123" GetResponse(35) E:cisco.9.109.1.1.1.1.2.1=0

4. Zusätzliche Kontrollen

antwort: Überprüfen Sie die FXOS-Kompatibilitätstabelle für FirePOWER 4100/9300-Geräte.

b. Überprüfen Sie die FTD-LINA-SNMP-Server-Statistiken:

firepower# clear snmp-server statistics

firepower# show snmp-server statistics

379 SNMP packets input

0 Bad SNMP version errors

0 Unknown community name

0 Illegal operation for community name supplied

0 Encoding errors

351 Number of requested variables <- SNMP requests in

…

360 SNMP packets output

0 Too big errors (Maximum packet size 1500)

0 No such name errors

0 Bad values errors

0 General errors

351 Response PDUs <- SNMP replies out

9 Trap PDUs

c. FTD LINA-Verbindungstabelle

Diese Prüfung ist sehr nützlich, falls Sie Pakete in der Erfassung auf der FTD-Eingangsschnittstelle nicht sehen. Beachten Sie, dass dies nur eine gültige Verifizierung für SNMP auf der Datenschnittstelle ist. Wenn SNMP auf der Verwaltungsschnittstelle (nach 6.6/9.14.1) ausgeführt wird, wird keine Verbindung erstellt.

firepower# show conn all protocol udp port 161

13 in use, 16 most used

...

UDP nlp_int_tap 192.168.1.2:161 net201 192.168.2.100:55048, idle 0:00:21, bytes 70277, flags -c

d. FTD-LINA-Syslogs

Dies ist ebenfalls eine gültige Verifizierung nur für SNMP auf der Datenschnittstelle! Wenn SNMP auf der Managementschnittstelle ausgeführt wird, wird kein Protokoll erstellt:

firepower# show log | i 302015.*161

Jul 13 2021 21:24:45: %FTD-6-302015: Built inbound UDP connection 5292 for net201:192.0.2.100/42909 (192.0.2.100/42909) to nlp_int_tap:169.254.1.2/161 (192.0.2.50/161)

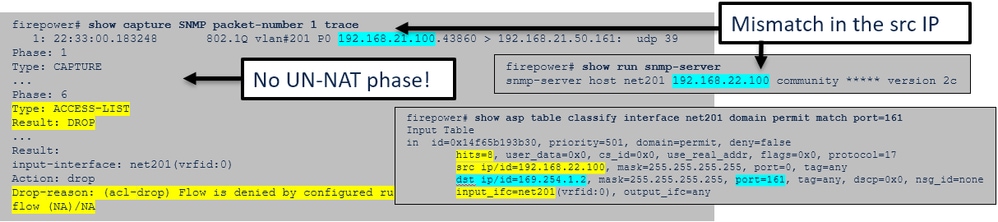

e. Überprüfen, ob FTD die SNMP-Pakete aufgrund einer falschen Host-Quell-IP verwirft

f. Falsche Anmeldeinformationen (SNMP-Community)

In den Erfassungsinhalten sehen Sie die Community-Werte (SNMP v1 und 2c):

g. Falsche Konfiguration (z. B. SNMP-Version oder Community-String)

Es gibt mehrere Möglichkeiten, die SNMP-Konfiguration des Geräts und die Community-Strings zu überprüfen:

firepower# more system:running-config | i community

snmp-server host net201 192.168.2.100 community cISCO123 version 2c

Eine andere Möglichkeit:

firepower# debug menu netsnmp 4

h. FTD LINA/ASA ASP verwirft Pakete

Dies ist eine nützliche Überprüfung, um zu verifizieren, ob die SNMP-Pakete von der FTD verworfen werden. Löschen Sie zuerst die Zähler (clear asp drop) und testen Sie dann:

firepower# clear asp drop

firepower# show asp drop

Frame drop:

No valid adjacency (no-adjacency) 6

No route to host (no-route) 204

Flow is denied by configured rule (acl-drop) 502

FP L2 rule drop (l2_acl) 1

Last clearing: 19:25:03 UTC Aug 6 2021 by enable_15

Flow drop:

Last clearing: 19:25:03 UTC Aug 6 2021 by enable_15

i. ASP-Erfassungen

ASP-Erfassungen bieten Einblick in die verworfenen Pakete (z. B. ACL oder Adjacency):

firepower# capture ASP type asp-drop all

Testen Sie und überprüfen Sie dann den Inhalt der Erfassung:

firepower# show capture

capture ASP type asp-drop all [Capturing - 196278 bytes]

j) SNMP-Core (Traceback) – Verifizierungsmethode 1

Diese Überprüfung ist nützlich, wenn Sie Probleme mit der Systemstabilität vermuten:

firepower# show disk0: | i core

13 52286547 Jun 11 2021 12:25:16 coredumpfsys/core.snmpd.6208.1626214134.gz

SNMP-Core (Traceback) – Verifizierungsmethode 2

admin@firepower:~$ ls -l /var/data/cores

-rw-r--r-- 1 root root 685287 Jul 14 00:08 core.snmpd.6208.1626214134.gz

Wenn eine SNMP-Core-Datei angezeigt wird, sammeln Sie diese Elemente und wenden Sie sich an Cisco TAC:

- FTD TS-Datei (oder ASA Show Tech)

- snmpd-Core-Dateien

SNMP-Debugs (dies sind versteckte Befehle und nur bei neueren Versionen verfügbar):

firepower# debug snmp trace [255]

firepower# debug snmp verbose [255]

firepower# debug snmp error [255]

firepower# debug snmp packet [255]

Kommt die SNMP-Antwort der Firewall beim Server an?

Wenn die FTD antwortet, die Antwort aber nicht beim Server ankommt, überprüfen Sie:

antwort: FTD-Routing

Für das Routing über die FTD-Managementschnittstelle:

> show network

Für das Routing über die FTD-LINA-Datenschnittstelle:

firepower# show route

b. Verifizierung der Ziel-MAC-Adresse

Verifizierung der Ziel-MAC-Adresse auf der FTD-Managementschnittstelle:

> capture-traffic

Please choose domain to capture traffic from:

0 - management1

1 - management0

2 - Global

Selection? 1

Please specify tcpdump options desired.

(or enter '?' for a list of supported options)

Options: -n -e udp port 161

01:00:59.553385 a2:b8:dc:00:00:02 > 5c:fc:66:36:50:ce, ethertype IPv4 (0x0800), length 161: 10.62.148.197.161 > 10.62.184.23.49704: C="cisco" GetResponse(105) .1.10.1.1.1.1.1.1.0="Cisco Firepower Threat Defense, Version 7.0.0 (Build 3), ASA Version 9.16(0)3"

Verifizierung der Ziel-MAC-Adresse auf der FTD-LINA-Datenschnittstelle:

firepower# show capture SNMP detail

...

6: 01:03:01.391886 a2b8.dc00.0003 0050.5685.3ed2 0x8100 Length: 165

802.1Q vlan#201 P0 192.168.21.50.161 > 192.168.21.100.40687: [udp sum ok] udp 119 (DF) (ttl 64, id 42429)

c. Überprüfen Sie Geräte entlang des Pfads, die SNMP-Pakete verwerfen oder blockieren können.

Überprüfen des SNMP-Servers

antwort: Überprüfen Sie den Erfassungsinhalt, um die Einstellungen zu überprüfen.

b. Serverkonfiguration überprüfen.

c. Versuchen Sie, den SNMP-Community-Namen zu ändern (z. B. ohne Sonderzeichen).

d. Sie können einen End-Host oder sogar das FMC verwenden, um die Umfrage zu testen, solange die beiden folgenden Bedingungen erfüllt sind:

i. SNMP-Konnektivität ist vorhanden.

ii) Die Quell-IP darf das Gerät abfragen.

admin@FS2600-2:~$ snmpwalk -c cisco -v2c 192.0.2.197

SNMPv2-MIB::sysDescr.0 = STRING: Cisco Firepower Threat Defense, Version 7.0.0 (Build 3), ASA Version 9.16(0)3

Überlegungen zur SNMPv3-Umfrage

- Lizenz: SNMPv3 erfordert eine sichere Verschlüsselungslizenz. Stellen Sie sicher, dass die Funktion „Export Controlled“ (Exportkontrolle) im Smart Licensing-Portal aktiviert ist

- Sie können die Fehlerbehebung mit einem neuen Benutzer/neuen Anmeldeinformationen versuchen.

- Wenn eine Verschlüsselung verwendet wird, können Sie den SNMPv3-Traffic entschlüsseln und die Payload überprüfen, wie beschrieben in: https://www.cisco.com/c/en/us/support/docs/security/firepower-ngfw/215092-analyze-firepower-firewall-captures-to-e.html#anc59

- Ziehen Sie AES128 für die Verschlüsselung in Betracht, falls Ihre Software von Fehlern wie den folgenden betroffen ist:

- Cisco Bug-ID CSCvy27283

ASA/FTD SNMPv3-Abfragen können mit den Datenschutzalgorithmen AES192/AES256 fehlschlagen.

ASA/FTD SNMPv3-Abfragen können mit den Datenschutzalgorithmen AES192/AES256 fehlschlagen.

Cisco Bug-ID CSCvx45604  SNMPv3-Walk schlägt auf Benutzer mit auth sha und priv aes 192 fehl

SNMPv3-Walk schlägt auf Benutzer mit auth sha und priv aes 192 fehl

Anmerkung: Wenn SNMPv3 aufgrund einer nicht übereinstimmenden Algorithmen ausfällt, werden die Ausgabe von show und die Protokolle nicht eindeutig angezeigt.

Überlegungen zu SNMPv3-Abfragen – Kundenreferenzen

- SNMPv3-SNMP-Walk – Funktionsszenario

admin@FS2600-2:~$ snmpwalk -v 3 -u Cisco123 -l authPriv -a SHA -A Cisco123 -x AES -X Cisco123 192.168.21.50

SNMPv2-MIB::sysDescr.0 = STRING: Cisco Firepower Threat Defense, Version 7.0.0 (Build 3), ASA Version 9.16(0)3

SNMPv2-MIB::sysObjectID.0 = OID: SNMPv2-SMI::enterprises.9.1.2315

In der Erfassung (snmpwalk) sehen Sie eine Antwort für jedes Paket:

Die Erfassungsdatei zeigt nichts Ungewöhnliches:

- SNMPv3-SNMP-Walk – Verschlüsselungsfehler

Hinweis 1: Es liegt eine Timeout vor:

admin@FS2600-2:~$ snmpwalk -v 3 -u Cisco123 -l authPriv -a SHA -A Cisco123 -x DES -X Cisco123 192.168.21.50

Timeout: No Response from 192.168.2.1

Hinweis 2: Es gibt viele Anfragen und 1 Antwort:

Hinweis 3: Wireshark-Entschlüsselungsfehler:

Hinweis #4. Überprüfen Sie die Datei ma_ctx2000.log auf Fehlermeldungen beim Parsen von ScopedPDU:

> expert

admin@firepower:~$ tail -f /mnt/disk0/log/ma_ctx2000.log

security service 3 error parsing ScopedPDU

security service 3 error parsing ScopedPDU

security service 3 error parsing ScopedPDU

Der Fehler beim Parsen von ScopedPDU ist ein starker Hinweis auf einen Verschlüsselungsfehler. In der Datei ma_ctx2000.log werden nur Ereignisse für SNMPv3 angezeigt.

- SNMPv3-SNMP-Walk – Authentifizierungsfehler

Hinweis 1: Authentifizierungsfehler.

admin@FS2600-2:~$ snmpwalk -v 3 -u Cisco123 -l authPriv -a MD5 -A Cisco123 -x AES -X Cisco123 192.168.21.50

snmpwalk: Authentication failure (incorrect password, community or key)

Hinweis 2: Es gibt viele Anfragen und viele Antworten

Hinweis 3: Wireshark-Paket mit inkorrekter Form

Hinweis #4. Überprüfen Sie die Datei ma_ctx2000.log auf "Authentifizierung fehlgeschlagen"-Meldungen:

> expert

admin@firepower:~$ tail -f /mnt/disk0/log/ma_ctx2000.log

Authentication failed for Cisco123

Authentication failed for Cisco123

Abfragen von FXOS SNMP nicht möglich

Problembeschreibungen (Beispiele aus echten Cisco TAC-Cases):

- „SNMP gibt eine falsche Version für FXOS zurück. Beim Abfragen der Version des FXOS mit SNMP ist die Ausgabe schwer zu verstehen.“

- „Die SNMP-Community konnte nicht auf FXOS FTD4115 eingerichtet werden.“

- „Nach einem FXOS-Upgrade von 2.8 auf 2.9 in der Standby-Firewall erhalten wir ein Timeout, wenn wir versuchen, Informationen über SNMP zu erhalten.“

- „SNMP-Walk schlägt in FXOS auf 9300 fehl, funktioniert aber in FXOS auf 4140 in derselben Version. Erreichbarkeit und Community sind nicht das Problem.“

- „Wir möchten 25 SNMP-Server auf FPR4K FXOS hinzufügen, aber dies ist nicht möglich.“

Empfohlene Fehlerbehebung

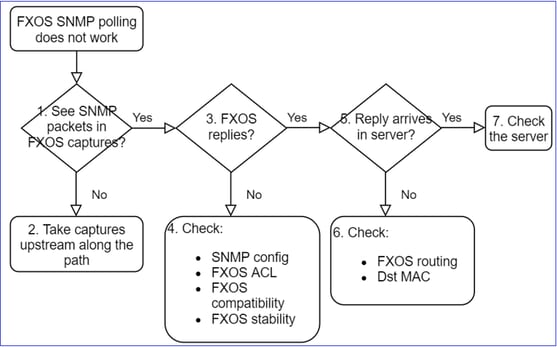

Auf diese Weise werden Fehler im Flussdiagramm bei FXOS SNMP-Polling-Problemen behoben:

1. Werden SNMP-Pakete in FXOS-Erfassungen angezeigt?

FPR1xxx/21xx

- Auf FPR1xxx/21xx gibt es keinen Chassis-Manager (Appliance-Modus).

- Sie können die FXOS-Software über die Verwaltungsschnittstelle abfragen.

> capture-traffic

Please choose domain to capture traffic from:

0 - management0

1 - Global

Selection? 0

Please specify tcpdump options desired.

(or enter '?' for a list of supported options)

Options: -n host 192.0.2.100 and udp port 161

41xx/9300

- Verwenden Sie auf Firepower 41xx/93xx das CLI-Tool Ethanalyzer, um eine Chassis-Erfassung zu erstellen:

firepower# connect fxos

firepower(fxos)# ethanalyzer local interface mgmt capture-filter "udp port 161" limit-captured-frames 50 write workspace:///SNMP.pcap

firepower(fxos)# exit

firepower# connect local-mgmt

firepower(local-mgmt)# dir

1 11152 Jul 26 09:42:12 2021 SNMP.pcap

firepower(local-mgmt)# copy workspace:///SNMP.pcap ftp://ftp@192.0.2.100/SNMP.pcap

2. Keine Pakete in FXOS erfasst?

- Erfassungen upstream entlang des Pfades vornehmen

3. FXOS-Antworten?

- Funktionsszenario:

> capture-traffic

...

Options: -n host 192.0.2.23 and udp port 161

HS_PACKET_BUFFER_SIZE is set to 4.

tcpdump: verbose output suppressed, use -v or -vv for full protocol decode

listening on management0, link-type EN10MB (Ethernet), capture size 262144 bytes

08:17:25.952457 IP 192.168.2.23.36501 > 192.168.2.28.161: C="Cisco123" GetNextRequest(25) .10.3.1.1.2.1

08:17:25.952651 IP 192.168.2.28.161 > 192.168.2.23.36501: C="Cisco123" GetResponse(97) .1.10.1.1.1.1.1.1.0="Cisco Firepower FPR-1150 Security Appliance, System Version 2.10(1.1)"

- FXOS antwortet nicht

Zusätzliche Prüfungen

- Überprüfen Sie die SNMP-Konfiguration (über die Benutzeroberfläche oder die CLI):

firepower# scope monitoring

firepower /monitoring # show snmp

Name: snmp

Admin State: Enabled

Port: 161

Is Community Set: Yes

- Achten Sie auf die Sonderzeichen (z. B. "$"):

FP4145-1# connect fxos

FP4145-1(fxos)# show running-config snmp all

FP4145-1(fxos)# show snmp community

Community Group / Access context acl_filter

--------- -------------- ------- ----------

Cisco123 network-operator

- Verwenden Sie für SNMP v3 „show snmp-user [detail]“.

- Überprüfen der FXOS-Kompatibilität

4. Falls FXOS nicht antwortet

Überprüfen Sie die FXOS-SNMP-Zähler:

- Überprüfen Sie die FXOS Access Control List (ACL). Dies gilt nur für FPR41xx/9300-Plattformen.

Wenn der Datenverkehr durch die FXOS-ACL blockiert wird, werden Anforderungen angezeigt, aber keine Antworten:

firepower(fxos)# ethanalyzer local interface mgmt capture-filter

"udp port 161" limit-captured-frames 50 write workspace:///SNMP.pcap

Capturing on 'eth0'

1 2021-07-26 11:56:53.376536964 192.0.2.23 → 192.168.2.37 SNMP 84 get-next-request 10.3.1.10.2.1

2 2021-07-26 11:56:54.377572596 192.0.2.23 → 192.168.2.37 SNMP 84 get-next-request 10.10.1.10.1.1

3 2021-07-26 11:56:55.378602241 192.0.2.23 → 192.168.2.37 SNMP 84 get-next-request 10.3.1.10.2.1

Sie können die FXOS-ACL über die Benutzeroberfläche (UI) überprüfen:

Sie können die FXOS-ACL auch über die CLI überprüfen:

firepower# scope system

firepower /system # scope services

firepower /system/services # show ip-block detail

Permitted IP Block:

IP Address: 0.0.0.0

Prefix Length: 0

Protocol: snmp

- Debuggen von SNMP (nur Pakete). Gilt nur für FPR41xx/9300:

FP4145-1# connect fxos

FP4145-1(fxos)# terminal monitor

FP4145-1(fxos)# debug snmp pkt-dump

2021 Aug 4 09:51:24.963619 snmpd: SNMPPKTSTRT: 1.000000 161 495192988.000000 0.000000 0.000000 0.000000 0 0 2 1 0 Cisco123 8 remote ip,v4: snmp_44048_192.0.2.23 0 0 0 0 0 0 0 15

- Debug SNMP (all) – Diese Debug-Ausgabe ist sehr ausführlich.

FP4145-1(fxos)# debug snmp all

2021 Aug 4 09:52:19.909032 snmpd: SDWRAP message Successfully processed

2021 Aug 4 09:52:21.741747 snmpd: Sending it to SDB-Dispatch

2021 Aug 4 09:52:21.741756 snmpd: Sdb-dispatch did not process

- Überprüfen Sie, ob SNMP-bezogene FXOS-Fehler vorliegen:

FXOS# show fault

Severity Code Last Transition Time ID Description

--------- -------- ------------------------ -------- -----------

Warning F78672 2020-04-01T21:48:55.182 1451792 [FSM:STAGE:REMOTE-ERROR]: Result: resource-unavailable Code: unspecified Message: Failed to set SNMP user (sam:dme:CommSvcEpUpdateSvcEp:SetEpLocal)

- Überprüfen Sie, ob snmpd-Cores vorhanden sind.

Auf FPR41xx/FPR9300:

firepower# connect local-mgmt

firepower(local-mgmt)# dir cores

1 1983847 Apr 01 17:26:40 2021 core.snmpd.10012.1585762000.gz

1 1984340 Apr 01 16:53:09 2021 core.snmpd.10018.1585759989.gz

Auf FPR1xxx/21xx:

firepower(local-mgmt)# dir cores_fxos

Wenn Sie snmpd-Cores sehen, erfassen Sie die Cores zusammen mit dem FXOS-Bundle zur Fehlerbehebung und wenden Sie sich an Cisco TAC.

5. Kommt die SNMP-Antwort im SNMP-Server an?

antwort: Überprüfen des FXOS-Routings.

Diese Ausgabe stammt von FPR41xx/9300:

firepower# show fabric-interconnect

Fabric Interconnect:

ID OOB IP Addr OOB Gateway OOB Netmask OOB IPv6 Address OOB IPv6 Gateway Prefix Operability Ingress VLAN Group Entry Count (Current/Max) Switch Forwarding Path Entry Count (Current/Max)

---- --------------- --------------- --------------- ---------------- ---------------- ------ ----------- --------------------------------------------

A 192.168.2.37 192.168.2.1 10.255.255.128 :: :: 64 Operable 0/500 14/1021

b. Führen Sie eine Paketerfassung durch, exportieren sie die PCAP (Packet Capture) und überprüfen Sie die Ziel-MAC-Adresse der Antwort.

c. Überprüfen Sie abschließend den SNMP-Server (Erfassung, Konfiguration, Anwendung usw.)

Welche SNMP-OID-Werte sollten verwendet werden?

Problembeschreibungen (Beispiele aus echten Cisco TAC-Cases):

- „Wir möchten die Cisco Firepower-Geräte überwachen. Bitte geben Sie uns SNMP-OIDs für jede Core-CPU, jeden Arbeitsspeicher und jede Festplatte.“

- „Gibt es eine OID, die verwendet werden kann, um den Status der Stromversorgung auf dem ASA 5555-Gerät zu überwachen?“

- „Wir möchten die SNMP-OID des Chassis auf FPR 2K und FPR 4K abrufen.“

- „Wir möchten den ASA-ARP-Cache abfragen.“

- „Wir benötigen die SNMP-OID für BGP-Peer-Down.“

So finden Sie die SNMP-OID-Werte

Folgende Dokumente enthalten Informationen zu SNMP-OIDs auf Firepower-Geräten:

- Whitepaper zum SNMP-Monitoring mit Cisco Firepower Threat Defense (FTD):

https://www.cisco.com/c/en/us/products/index.html

- Cisco Firepower 4100/9300 FXOS MIB Referenzleitfaden:

https://www.cisco.com/c/en/us/td/docs/security/firepower/fxos/mib/b_FXOS_4100_9300_MIBRef.html

- So suchen Sie auf FXOS-Plattformen nach einer bestimmten OID:

- Überprüfen der SNMP-OIDs über die CLI (ASA/LINA)

firepower# show snmp-server ?

engineID Show snmp engineID

group Show snmp groups

host Show snmp host's

statistics Show snmp-server statistics

user Show snmp users

firepower# show snmp-server oid <- hidden option!

[1] .1.10.1.1.10.1.2.1 IF-MIB::ifNumber

[2] .1.10.1.1.1.10.2.2.1.1 IF-MIB::ifIndex

[3] .1.10.1.1.1.10.2.2.1.2 IF-MIB::ifDescr

[4] .1.10.1.1.1.10.2.2.1.3 IF-MIB::ifType

- Weitere Informationen zu OIDs finden Sie im SNMP Object Navigator unter:

https://snmp.cloudapps.cisco.com/Support/SNMP/do/BrowseOID.do?local=en

- Führen Sie auf FXOS (41xx/9300) die folgenden beiden Befehle über die FXOS-CLI aus:

FP4145-1# connect fxos

FP4145-1(fxos)# show snmp internal oids supported create

FP4145-1(fxos)# show snmp internal oids supported

- SNMP All supported MIB OIDs -0x11a72920

Subtrees for Context:

ccitt

1

1.0.88010.1.1.1.1.1.1 ieee8021paeMIB

1.0.88010.1.1.1.1.1.2

...

Kurzübersicht zu gängigen OIDs

| Anforderung |

OID |

| CPU (LINA) |

1.3.6.1.4.1.9.9.109.1.1.1 |

| CPU (Snort) |

1.3.6.1.4.1.9.9.109.1.1.1 (FP >= 6.7) |

| Arbeitsspeicher (LINA) |

1.3.6.1.4.1.9.9.221.1.1 |

| Arbeitsspeicher (Linux/FMC) |

1.3.6.1.1.4.1.2021.4 |

| Informationen bzgl. Hochverfügbarkeit |

1.3.6.1.4.1.9.9.491.1.4.2 |

| Cluster-Informationen |

1.3.6.1.4.1.9.9.491.1.8.1 |

| VPN-Informationen |

Sitzungen mit RA-VPN-Nummern: 1,3,6,1,4,1,9,9,392,1,3,1 (7,x) RA-VPN-Anzahl der Benutzer: 1,3,6,1,4,1,9,9,392,1,3,3 (7,x) RA-VPN Anzahl Peak-Sitzungen: 1,3,6,1,4,1,9,9,392,1,3,41 (7,x) S2S-VPN-Anzahl: Sitzungen 1.3.6.1.4.1.9.9.392.1.3.29 S2S-VPN-Anzahl Peak-Sitzungen: 1.3.6.1.4.1.9.9.392.1.3.31 -Tipp: firepower# show snmp-server oid | i ike |

| BGP-Status |

ENH Cisco Bug-ID CSCux13512 |

| FPR1K/2K ASA/ASAv Smart Licensing |

ENH Cisco Bug-ID CSCvv83590 |

| LINA-SNMP-OIDs für Port-Channel auf FXOS-Ebene |

ENH Cisco Bug-ID CSCvu91544 |

FMC 7.3 Hinzufügungen (für FMC 1600/2600/4600 und neuer)

| Anforderung |

OID |

| Lüfterstatus-Trap |

Trap-OID: 1.3.6.1.4.1.9.9.117.2.0.6 Wert-OID: 1.3.6.1.4.1.9.9.117.1.4.1.1.1.<Index> 0 - Lüfter läuft nicht 1 - Lüfter läuft |

| CPU/PSU-Temperaturfilter |

Trap-OID: 1.3.6.1.4.1.9.9.91.2.0.1 Schwellenwert-OID: 1.3.6.1.4.1.9.9.91.1.2.1.1.4.<Index>.1 Wert-OID: 1.3.6.1.4.1.9.9.91.1.1.1.1.4.<Index> |

| PSU-Status-Trap |

Trap-OID: 1.3.6.1.4.1.9.9.117.2.0.2 OperStatus-OID: 1.3.6.1.4.1.9.9.117.1.1.2.1.2.<Index> AdminStatus-OID: 1.3.6.1.4.1.9.9.117.1.1.2.1.1.<Index> 0 - Netzteil nicht erkannt 1 - Netzteil erkannt, ok |

Abfragen von SNMP-Traps nicht möglich

Problembeschreibungen (Beispiele aus echten Cisco TAC-Cases):

- „SNMPv3 von FTD sendet keine Trap an den SNMP-Server.“

- „FMC und FTD senden keine SNMP-Trap-Nachrichten.“

- „Wir haben SNMP auf unserem FTD 4100 für FXOS konfiguriert und SNMPv3 und SNMPv2 ausprobiert, aber beide können keine Traps senden.“

- „Firepower SNMP sendet keine Traps an das Monitoring-Tool.“

- „Firewall FTD sendet keinen SNMP-Trap an NMS.“

- „SNMP-Server-Traps funktionieren nicht.“

- „Wir haben SNMP auf unserem FTD 4100 für FXOS konfiguriert und SNMPv3 und SNMPv2 ausprobiert, aber beide können keine Traps senden.“

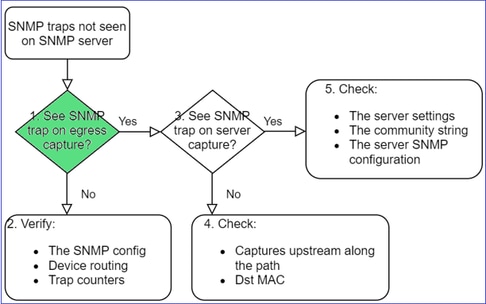

Empfohlene Fehlerbehebung

Mit diesem Verfahren können Sie das Flussdiagramm für FirePOWER SNMP-Trap-Probleme beheben:

1. Werden SNMP-Traps bei der Egress-Erfassung angezeigt?

So erfassen Sie LINA/ASA-Traps auf der Managementschnittstelle:

> capture-traffic

Please choose domain to capture traffic from:

0 - management0

1 - Global

Selection? 0

Options: -n host 192.168.2.100 and udp port 162

So erfassen Sie LINA/ASA-Traps auf der Datenschnittstelle:

firepower# capture SNMP interface net208 match udp any any eq 162

So erfassen Sie FXOS-Traps (41xx/9300):

firepower# connect fxos

firepower(fxos)# ethanalyzer local interface mgmt capture-filter "udp port 162" limit-captured-frames 500 write workspace:///SNMP.pcap

1 2021-08-02 11:22:23.661436002 10.62.184.9 → 10.62.184.23 SNMP 160 snmpV2-trap 10.3.1.1.2.1.1.3.0 10.3.1.1.6.3.1.1.4.1.0

firepower(fxos)# exit

firepower# connect local-mgmt

firepower(local-mgmt)# dir

1 11134 Aug 2 11:25:15 2021 SNMP.pcap

firepower(local-mgmt)# copy workspace:///SNMP.pcap ftp://ftp@192.0.2.100/SNMP.pcap

2. Falls Pakete auf der Ausgangsschnittstelle nicht angezeigt werden:

firepower# show run all snmp-server

snmp-server host ngfw-management 10.62.184.23 version 3 Cisco123 udp-port 162

snmp-server host net208 192.168.208.100 community ***** version 2c udp-port 162

snmp-server enable traps failover-state

FXOS-SNMP-Traps-Konfiguration:

FP4145-1# scope monitoring

FP4145-1 /monitoring # show snmp-trap

SNMP Trap:

SNMP Trap Port Community Version V3 Privilege Notification Type

------------------- ------- --------------- ----------- ---------------- -----------------

192.168.2.100 162 **** V2c Noauth Traps

Anmerkung: Auf 1xxx/21xx sehen Sie diese Einstellungen nur bei der Konfiguration Devices > Device Management > SNMP (Geräte > Gerätemanagement > SNMP).

- LINA/ASA-Routing für Traps über die Managementschnittstelle:

> show network

- LINA/ASA-Routing für Traps über die Datenschnittstelle:

firepower# show route

- FXOS-Routing (41xx/9300):

FP4145-1# show fabric-interconnect

- Trap-Zähler (LINA/ASA):

firepower# show snmp-server statistics | i Trap

20 Trap PDUs

Und FXOS:

FP4145-1# connect fxos

FP4145-1(fxos)# show snmp | grep Trap

1296 Out Traps PDU

Zusätzliche Prüfungen

- Nehmen Sie eine Erfassung auf dem Ziel-SNMP-Server auf.

Weitere zu überprüfende Punkte:

- Erfassungen entlang des Pfads.

- Ziel-MAC-Adresse von SNMP-Trap-Paketen.

- SNMP-Servereinstellungen und -status (z. B. Firewall, offene Ports usw.)

- SNMP-Community-String.

- SNMP-Serverkonfiguration.

Monitoring von FMC über SNMP nicht möglich

Problembeschreibungen (Beispiele aus echten Cisco TAC-Cases):

- „SNMP funktioniert auf Standby-FMC nicht.“

- „Wir müssen den FMC-Speicher überwachen.“

- „Sollte SNMP unter Standby 192.168.4.0.8 FMC funktionieren?“

- "Wir müssen die FMCs so konfigurieren, dass ihre Ressourcen wie CPU, Speicher usw. überwacht werden."

Fehlerbehebung

Auf diese Weise werden Fehlerbehebungen für das Flussdiagramm bei FMC-SNMP-Problemen durchgeführt:

1. SNMP-Paket kommt auf FMC an?

- Erfassung auf der FMC-Managementschnittstelle:

admin@FS2600-2:~$ sudo tcpdump -i eth0 udp port 161 -n

HS_PACKET_BUFFER_SIZE is set to 4.

tcpdump: verbose output suppressed, use -v or -vv for full protocol decode

listening on eth0, link-type EN10MB (Ethernet), capture size 262144 bytes

10:58:45.961836 IP 192.168.2.10.57076 > 192.168.2.23.161: C="Cisco123" GetNextRequest(28) .10.3.1.1.4.1.2021.4

Tipp: Speichern Sie die Erfassung im Verzeichnis FMC/var/common/ und laden Sie sie von der FMC-Benutzeroberfläche herunter

admin@FS2600-2:~$ sudo tcpdump -i eth0 udp port 161 -n -w /var/common/FMC_SNMP.pcap

HS_PACKET_BUFFER_SIZE is set to 4.

tcpdump: listening on eth0, link-type EN10MB (Ethernet), capture size 262144 bytes

^C46 packets captured

46 packets received by filter

Antwortet FMC?

Wenn FMC nicht antwortet, überprüfen Sie Folgendes:

- FMC-SNMP-Konfiguration (System > Configuration)

- SNMP-Abschnitt

- Abschnitt „Access List“ (Zugriffsliste)

Wenn FMC nicht antwortet, überprüfen Sie Folgendes:

- Erfassen (PCAP) von Inhalten

- Community-String (in den Erfassungen zu sehen)

- FMC-Pigtail-Ausgabe (Suchen nach Fehlern, Ausfällen, Nachverfolgungen) und Inhalt von /var/log/snmpd.log

- snmpd-Prozess

admin@FS2600-2:~$ sudo pmtool status | grep snmpd

snmpd (normal) - Running 12948

Command: /usr/sbin/snmpd -c /etc/snmpd.conf -Ls daemon -f -p /var/run/snmpd.pid

PID File: /var/run/snmpd.pid

Enable File: /etc/snmpd.conf

- snmpd-Cores

admin@FS2600-2:~$ ls -al /var/common | grep snmpd

-rw------- 1 root root 5840896 Aug 3 11:28 core_1627990129_FS2600-2_snmpd_3.12948

- Backend-Konfigurationsdatei in /etc/snmpd.conf:

admin@FS2600-2:~$ sudo cat /etc/snmpd.conf

# additional user/custom config can be defined in *.conf files in this folder

includeDir /etc/snmp/config.d

engineIDType 3

agentaddress udp:161,udp6:161

rocommunity Cisco123

rocommunity6 Cisco123

Anmerkung: Wenn SNMP deaktiviert ist, ist die Datei snmpd.conf nicht vorhanden

- Handelt es sich um ein Standby-FMC?

In Versionen vor 6.4.0-9 und vor 6.6.0 sendet das Standby-FMC keine SNMP-Daten (snmpd befindet sich im Status „Waiting“). Dies ist ein erwartungsgemäßes Verhalten. Siehe Erweiterung zu Cisco Bug-ID CSCvs32303

SNMP kann nicht konfiguriert werden

Problembeschreibungen (Beispiele aus echten Cisco TAC-Cases):

- „Wir möchten SNMP für Cisco Firepower Management Center und Firepower 4115 Threat Defense konfigurieren.“

- "Unterstützung mit SNMP-Konfiguration auf FTD".

- „Wir möchten das SNMP-Monitoring auf meiner FTD-Appliance aktivieren.“

- „Wir versuchen, den SNMP-Service in FXOS zu konfigurieren, aber das System lässt uns zum Schluss keinen Puffer zuweisen. Es heißt: „Error: Changes not allowed. Use ‚Connect ftd‘ to make changes.“ (Fehler: Änderungen nicht zulässig. Verwenden Sie „Connect ftd“, um Änderungen vorzunehmen.)

- „Wir möchten das SNMP-Monitoring auf unserer FTD-Appliance aktivieren.“

- „SNMP kann nicht auf FTD konfiguriert werden und das Gerät wird nicht überwacht.“

Vorgehensweise bei Problemen mit der SNMP-Konfiguration

Aktuelle Dokumentation:

- FMC-Konfigurationsleitfaden:

- FXOS-Konfigurationsleitfaden:

Machen Sie sich insbesondere mit der SNMP-Dokumentation vertraut.

FMC SNMP:

FXOS SNMP:

SNMP-Konfiguration der Firepower 41xx/9300:

SNMP-Konfiguration für Firepower 1xxx/21xx:

SNMP-Konfiguration im Firepower Device Manager (FDM)

Problembeschreibungen (Beispiele aus echten Cisco TAC-Cases):

- „Wir benötigen Anleitungen zu SNMPv3 auf dem Gerät Firepower mit FDM.“

- „Die SNMP-Konfiguration funktioniert auf FPR 2100-Geräten über FDM nicht.“

- „Die SNMP v3-Konfiguration kann nicht auf dem FDM funktionieren.“

- „FDM 6.7 SNMP-Konfigurationsunterstützung.“

- „Aktivieren von SNMP v3 in Firepower FDM.“

Vorgehensweise bei Problemen mit der SNMP-FDM-Konfiguration

- Für Versionen vor 6.7 können Sie die SNMP-Konfiguration mit FlexConfig durchführen:

- Ab Firepower Version 6.7 wird die SNMP-Konfiguration nicht mehr mit FlexConfig, sondern mit der REST-API durchgeführt:

SNMP-Cheat-Sheets zur Fehlerbehebung

1xxx/21xx/41xx/9300 (LINA/ASA) – Was Sie erfassen müssen, bevor Sie einen Case beim Cisco TAC erstellen

| Command |

Beschreibung |

| firepower# show run snmp-server |

Überprüfen der ASA/FTD LINA SNMP-Konfiguration. |

| firepower# show snmp-server statistics |

Überprüfen Sie die SNMP-Statistiken für ASA/FTD LINA. Konzentrieren Sie sich auf die Zähler für die Ein- und die Ausgabe von SNMP-Paketen. |

| > capture-traffic |

Erfassen von Traffic auf der Managementschnittstelle. |

| firepower# capture SNMP-POLL interface net201 trace match udp any any eq 161 |

Erfassen Sie Datenverkehr an der Datenschnittstelle (name eif ‘net201’) für UDP 161 (SNMP-Abfrage). |

| firepower# capture SNMP-TRAP interface net208 match udp any any eq 162 |

Erfassen Sie Datenverkehr über die Datenschnittstelle (name eif ‘net208’) für UDP 162. (SNMP-Traps). |

| firepower# show capture SNMP-POLL packet-number 1 trace |

Verfolgen Sie ein eingehendes SNMP-Paket, das an der ASA/FTD LINA-Datenschnittstelle eingeht. |

| admin@firepower:~$ sudo tcpdump -i tap_nlp |

Erfassung über die interne Tipp-Schnittstelle von NLP (Non-Lina Process). |

| firepower# show conn all protocol udp port 161 |

Überprüfen Sie alle ASA-/FTD-LINA-Verbindungen im UDP 161 (SNMP-Abfrage). |

| firepower# show log | i 302015.*161 |

Überprüfen des ASA/FTD-LINA-Protokolls 302015 auf SNMP-Abfragen. |

| firepower# more system:running-config | i community |

Überprüfen des SNMP-Community-Strings. |

| firepower# debug menu netsnmp 4 |

Überprüfen der SNMP-Konfiguration und der Prozess-ID. |

| firepower# show asp table classify interface net201 domain permit match port=161 |

Überprüfen Sie die Anzahl der Zugriffe auf die SNMP-Zugriffskontrollliste für die Schnittstelle mit dem Namen "net201". |

| firepower# show disk0: | i core |

Überprüfen, ob SNMP-Cores vorhanden sind – |

| admin@firepower:~$ ls -l /var/data/cores |

Überprüfen, ob SNMP-Cores vorhanden sind – gilt nur für FTD. |

| firepower# show route |

Überprüfen der ASA/FTD-LINA-Routing-Tabelle. |

| > show network |

Überprüfen der Routing-Tabelle der FTD-Managementebene. |

| admin@firepower:~$ tail -f /mnt/disk0/log/ma_ctx2000.log |

Überprüfen/Fehlerbehebung von SNMPv3 auf FTD. |

| firepower# debug snmp trace [255] firepower# debug snmp verbose [255] firepower# debug snmp error [255] firepower# debug snmp packet [255] |

Versteckte Befehle in neueren Versionen. Interne Debugs, nützlich bei der Fehlerbehebung bei SNMP mit Cisco TAC. |

41xx/9300 (FXOS) – Was Sie erfassen müssen, bevor Sie einen Case beim Cisco TAC erstellen

| Command |

Beschreibung |

| firepower# connect fxos firepower(fxos)# ethanalyzer local interface mgmt capture-filter "udp port 161" limit-captured-frames 50 write workspace:///SNMP-POLL.pcap firepower(fxos)# exit firepower# connect local-mgmt firepower(local-mgmt)# dir 1 11152 Jul 26 09:42:12 2021 SNMP.pcap firepower(local-mgmt)# copy workspace:///SNMP.pcap ftp://ftp@192.0.2.100/SNMP.pcap |

FXOS-Erfassung für SNMP-Abfrage (UDP 161) Upload auf einen Remote-FTP-Server FTP-IP: 192.0.2.100 FTP-Benutzername: ftp |

| firepower# connect fxos firepower(fxos)# ethanalyzer local interface mgmt capture-filter "udp port 162" limit-captured-frames 50 write workspace:///SNMP-TRAP.pcap |

FXOS-Erfassung für SNMP-Traps (UDP 162) |

| firepower# scope system firepower /system # scope services firepower /system/services # show ip-block detail |

Überprüfen der FXOS-ACL |

| firepower# show fault |

Überprüfen auf FXOS-Fehler |

| firepower# show fabric-interconnect |

Überprüfen der Konfiguration der FXOS-Schnittstelle und der Standard-Gateway-Einstellungen |

| firepower# connect fxos firepower(fxos)# show running-config snmp all |

Überprüfen der FXOS-SNMP-Konfiguration |

| firepower# connect fxos firepower(fxos)# show snmp internal oids supported create firepower(fxos)# show snmp internal oids supported |

Überprüfen der FXOS-SNMP-OIDs |

| firepower# connect fxos firepower(fxos)# show snmp |

Überprüfen der FXOS-SNMP-Einstellungen und -Zähler |

| firepower# connect fxos firepower(fxos)# terminal monitor firepower(fxos)# debug snmp pkt-dump firepower(fxos)# debug snmp all |

Debuggen von FXOS SNMP (Pakete oder alle) Verwenden Sie „terminal no monitor“ und „undebug all“, um den Vorgang zu stoppen |

1xxx/21xx (FXOS) – Was Sie erfassen müssen, bevor Sie einen Case beim Cisco TAC erstellen

| Command |

Beschreibung |

| > capture-traffic |

Erfassen von Traffic auf der Managementschnittstelle |

| > show network |

Überprüfen der Routing-Tabelle der FTD-Managementebene |

| firepower# scope monitoring firepower /monitoring # show snmp [host] firepower /monitoring # show snmp-user [detail] firepower /monitoring # show snmp-trap |

Überprüfen der FXOS-SNMP-Konfiguration |

| firepower# show fault |

Überprüfen auf FXOS-Fehler |

| firepower# connect local-mgmt firepower(local-mgmt)# dir cores_fxos firepower(local-mgmt)# dir cores |

Auf FXOS-Core-Dateien (Tracebacks) prüfen |

FMC – Was Sie erfassen müssen, bevor Sie einen Case beim Cisco TAC erstellen

| Command |

Beschreibung |

| admin@FS2600-2:~$ sudo tcpdump -i eth0 udp port 161 -n |

Erfassen von Traffic auf der Managementschnittstelle für SNMP-Abfrage |

| admin@FS2600-2:~$ sudo tcpdump -i eth0 udp port 161 -n -w /var/common/FMC_SNMP.pcap |

Erfassen von Traffic auf der Managementschnittstelle für SNMP-Abfragen und Speichern in einer Datei |

| admin@FS2600-2:~$ sudo pmtool status | grep snmpd |

Überprüfen des SNMP-Prozessstatus |

| admin@FS2600-2:~$ ls -al /var/common | grep snmpd |

Auf SNMP-Core-Dateien (Tracebacks) prüfen |

| admin@FS2600-2:~$ sudo cat /etc/snmpd.conf |

Überprüfen des Inhalts der SNMP-Konfigurationsdatei |

snmpwalk-Beispiele

Die folgenden Befehle können zur Überprüfung und Fehlerbehebung verwendet werden:

| Command |

Beschreibung |

| # snmpwalk -c Cisco123 -v2c 192.0.2.1 |

Ruft mithilfe von SNMP v2c alle OIDs vom Remote-Host ab. Cisco123 = Community-String 192.0.2.1 = Zielhost |

| # snmpwalk -v2c -c Cisco123 -OS 192.0.2.1 10.3.1.1.4.1.9.9.109.1.1.1.1.3 iso.3.6.1.4.1.9.9.109.1.1.1.1.3.1 = Gauge32: 0 |

Ruft mithilfe von SNMP v2c eine bestimmte OID vom Remote-Host ab |

| # snmpwalk -c Cisco123 -v2c 192.0.2.1 .10.3.1.4.1.9.9.109.1.1.1.1 -Ein .10.3.1.1.4.1.9.9.109.1.1.1.1.6.1 = Gauge32: 0 |

Zeigt die abgerufenen OIDs im numerischen Format an |

| # snmpwalk -v3 -l authPriv -u cisco -a SHA -A Cisco123 -x AES -X Cisco123 192.0.2.1 |

Ruft mithilfe von SNMP v3 alle OIDs vom Remote-Host ab. SNMPv3-Benutzer = cisco SNMPv3-Authentifizierung = SHA. SNMPv3-Autorisierung = AES |

| # snmpwalk -v3 -l authPriv -u cisco -a MD5 -A Cisco123 -x AES -X Cisco123 192.0.2.1 |

Ruft mithilfe von SNMP v3 (MD5 und AES128) alle OIDs vom Remote-Host ab |

| # snmpwalk -v3 -l auth -u cisco -a SHA -A Cisco123 192.0.2.1 |

SNMPv3 nur mit Authentifizierung |

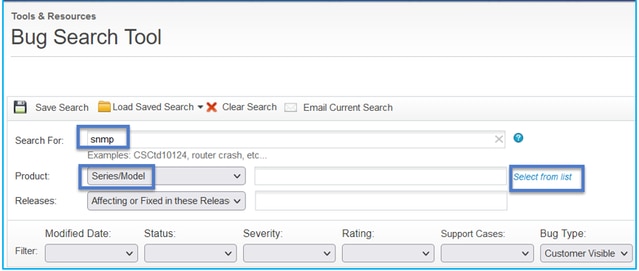

So suchen Sie nach SNMP-Fehlern

- Navigieren Sie zu https://bst.cloudapps.cisco.com/bugsearch/search?kw=snmp&pf=prdNm&sb=anfr&bt=custV.

- Geben Sie das Schlüsselwort snmp ein, und wählen Sie Select from list aus.

Häufigste Produkte:

- Cisco Adaptive Security Appliance (ASA)-Software

- Cisco Firepower 9300-Serie

- Cisco Firepower Management Center Virtual Appliance

- Cisco Firepower NGFW

Zugehörige Informationen

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

7.0 |

19-Nov-2024 |

PII entfernt, aktualisiertes Bild alt Text, korrigierte Intro Fehler, Header, SEO Verbesserungen. Formatierung und Grammatik aktualisiert. |

6.0 |

19-Oct-2023 |

PII entfernt, Bild alt text aktualisiert, Intro Fehler korrigiert, maschinelle Übersetzung, Stilvorgaben und Gerunds. Formatierung und Grammatik aktualisiert. |

2.0 |

26-Oct-2021 |

Aktualisiertes Bild oder Text. |

1.0 |

03-Oct-2021 |

Erstveröffentlichung |

Beiträge von Cisco Ingenieuren

- Ignacio PenalvaCisco TAC Engineer

- Mikis ZafeiroudisCisco TAC Engineer

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback