Einleitung

In diesem Dokument wird die Konfiguration zum Durchführen einer statischen NAT zum und vom serviceseitigen VRF auf einem Cisco IOS-XE® SD-WAN-Router beschrieben.

Voraussetzungen

Es müssen Cisco IOS-XE SD-WAN-Geräte ab Version 17.3.1a verwendet werden.

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Cisco Software-Defined Wide Area Network (SD-WAN)

- Network Address Translation (NAT)

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen.

- ISR4451-X/K9 Version 17.6.2

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Hintergrundinformationen

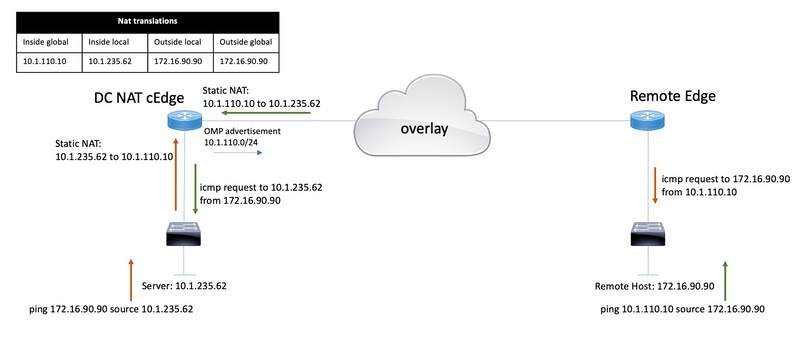

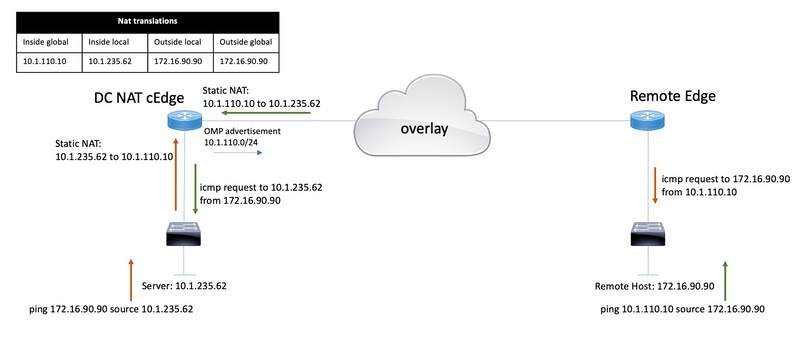

Netzwerkdiagramm

Zur Konfiguration der in diesem Dokument beschriebenen statischen NAT für Dienste wird diese Topologie verwendet.

Das Subnetz 10.1.235.0/24 ist ein privates und lokales Subnetz des DC-Standorts. Dieses Subnetz wird nicht im Overlay Management Protocol (OMP) angekündigt. Damit die Server kommunizieren können, werden diese statisch an das Subnetz 10.1.110.0/24 übergeben.

- Wenn Server 10.1.235.62 die Kommunikation mit 172.16.90.90 initiiert, muss cEdge die NAT 10.1.235.62 bis 10.1.110.10 ausführen.

- Wenn der Host 172.16.90.90 mit dem Server kommunizieren muss, führt er die Anforderung an 10.1.110.10 aus, und der cEdge muss die Ziel-IP in 10.1.235.62 übersetzen.

Konfiguration

cEdge-Konfiguration

Diese Konfiguration kann über die Router-CLI oder eine vManage-Funktionsvorlage vorgenommen werden.

Über CLI

Konfigurieren Sie den NAT-Pool:

ip nat pool natpool10 10.1.110.1 10.1.110.253 prefix-length 24

Konfigurieren Sie einen internen globalen NAT-Pool:

ip nat inside source list global-list pool natpool10 vrf 10 match-in-vrf

Konfigurieren Sie den statischen NAT-Eintrag:

ip nat inside source static 10.1.235.62 10.1.110.10 vrf 10 match-in-vrf pool natpool10

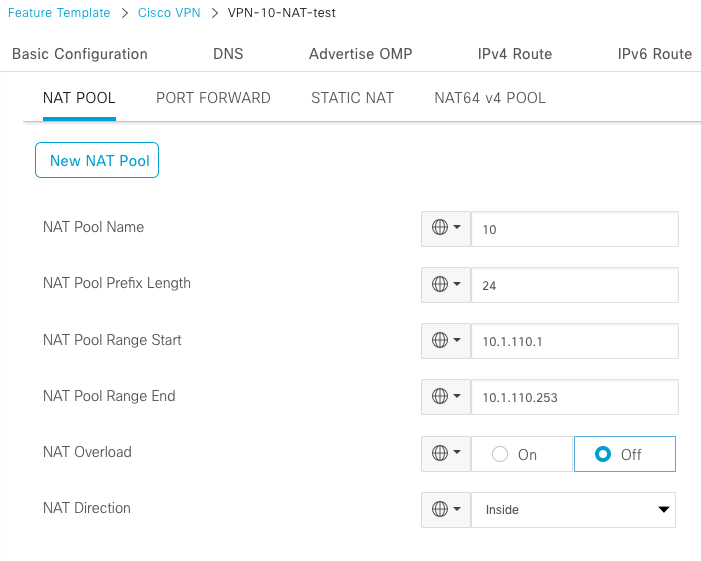

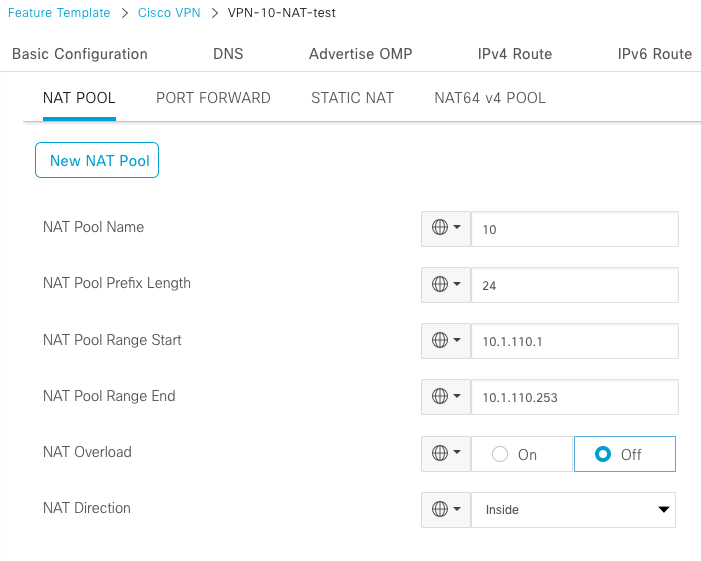

Über vManage-Funktionsvorlage

Navigieren Sie in der Vorlage für die Service-VPN-Funktionen zu NAT-Abschnitt > NAT-Pool, und klicken Sie auf New NAT Pool (Neuer NAT-Pool).

Geben Sie die Variablen ein, und klicken Sie nach Fertigstellung auf Hinzufügen:

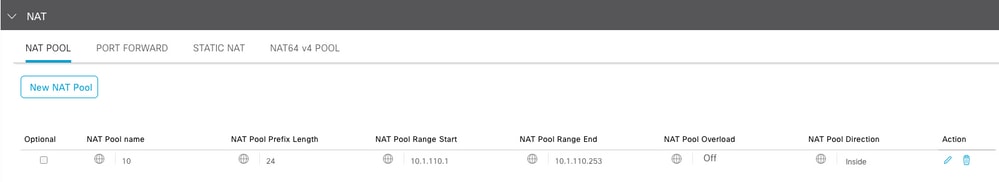

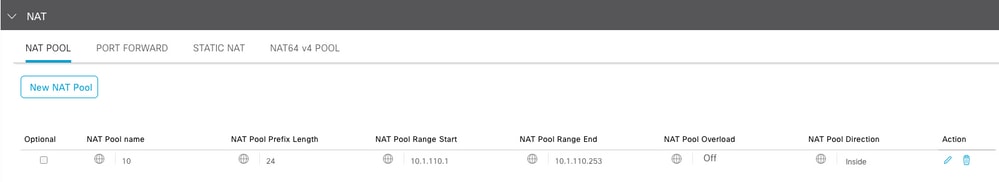

Überprüfen Sie, ob der Pool wie folgt erstellt wurde:

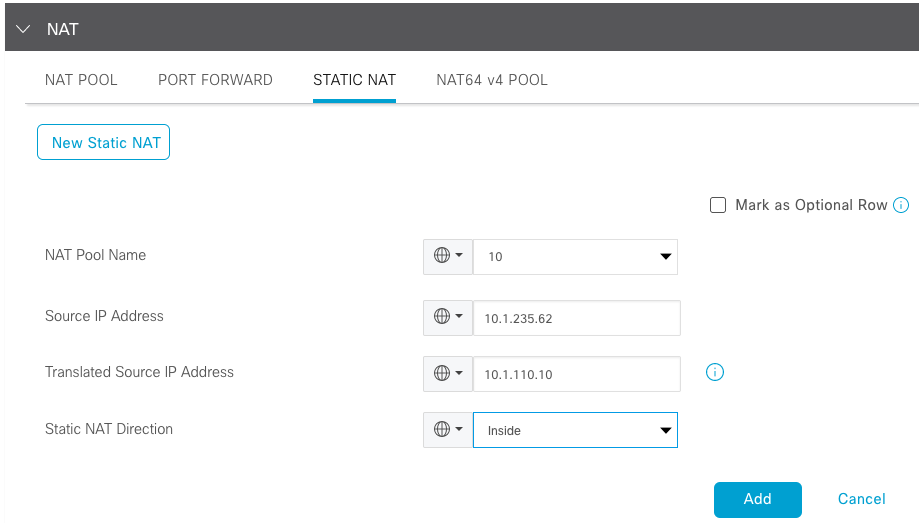

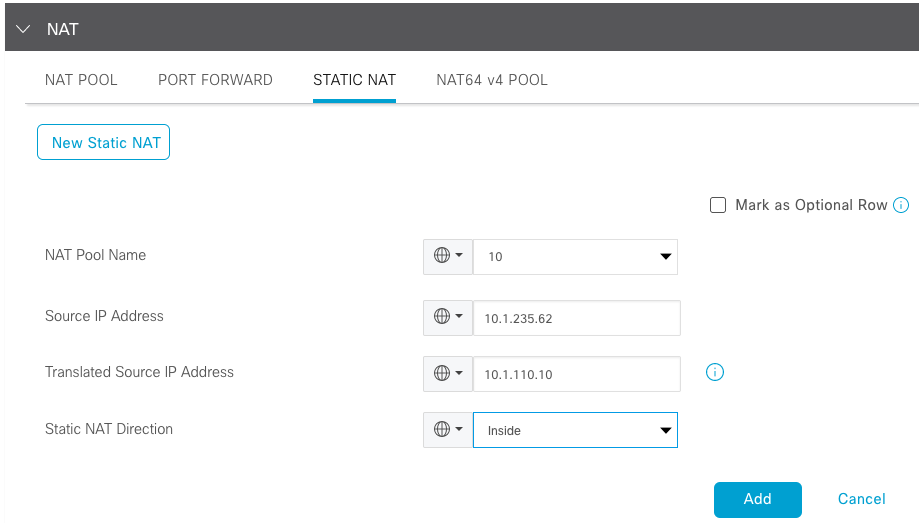

Sobald der Pool erstellt wurde, navigieren Sie zu Static NAT, und klicken Sie auf die Schaltfläche New Static NAT.

Geben Sie die Variablen ein, und klicken Sie nach Fertigstellung auf Hinzufügen:

Zentralisierte Datenrichtlinie

Eine zentralisierte Datenrichtlinie ist erforderlich, um den Datenverkehr mit den gewünschten Präfixen an die serviceseitige NAT weiterzuleiten.

Definition von VPN und Standortliste:

policy

lists

vpn-list VPN-10

vpn 10

!

site-list CEDGE

site-id 30

!

Legen Sie die erste Reihenfolge für die Innen- nach Außen-Übersetzung fest:

data-policy _VPN-10_Data_NAT_cEdge

vpn-list VPN-10

sequence 1

match

source-ip 10.1.235.62/32

!

action accept

count nat_cedge_-1665659624

nat pool 10

!

!

Die nächste Sequenz wird für die Übersetzung der Zieladresse verwendet. Sie wird verwendet, wenn der Datenverkehr von außen nach innen initiiert wird:

sequence 11

match

destination-ip 10.1.110.10/32

!

action accept

count nat_cedge_out2in_-1665659624

nat pool 10

!

!

default-action accept

!

!

Wenden Sie die Richtlinie in alle Richtungen an:

apply-policy

site-list CEDGE

data-policy _VPN-10_Data_NAT_cEdge all

Überprüfung

Überprüfen Sie mithilfe der Verifizierungsbefehle den Status der NAT-Konfiguration.

show sdwan policy from-vsmart

show ip nat translations

sdwan policy data-policy-filter

Ping von Server 10.1.235.62 an Host 172.16.90.90 Test:

cEdge#show ip nat translations

Pro Inside global Inside local Outside local Outside global

--- 10.1.110.10 10.1.235.62 --- ---

icmp 10.1.110.10:0 10.1.235.62:0 172.16.90.90:0 172.16.90.90:0

Total number of translations: 2

Pingen Sie von Host 10.90.90.90 an Server 10.1.110.10 Test:

cEdge#show ip nat translations

Pro Inside global Inside local Outside local Outside global

--- 10.1.110.10 10.1.235.62 --- ---

icmp 10.1.110.10:8299 10.1.235.62:8299 172.16.90.90:8299 172.16.90.90:8299

Total number of translations: 2

Fehlerbehebung

Überprüfen Sie, ob die Pakete in den Zählern für die Datenrichtlinien erhöht wurden:

cEdge#show sdwan policy data-policy-filter

data-policy-filter _VPN-10_Data_NAT_cEdge

data-policy-vpnlist VPN-10

data-policy-counter default_action_count

packets 1412

bytes 109382

data-policy-counter nat_cedge_-1665659624

packets 154

bytes 16852

data-policy-counter nat_cedge_out2in_-1665659624

packets 7

bytes 886

Zugehörige Informationen

Feedback

Feedback