Einleitung

In diesem Dokument wird beschrieben, wie OKTA Single Sing-On (SSO) in ein Software-Defined Wide Area Network (SD-WAN) integriert wird.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- SD-WAN - Allgemeiner Überblick

- Security Assertion Markup Language (SAML)

- Identitätsanbieter (IdP)

- Zertifikate

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- Cisco vManage Version 18.3.X oder höher

- Cisco vManage Version 20.6.3

- Cisco vBond-Version 20.6.3

- Cisco vSmart Version 20.6.3

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Hintergrund

Security Assertion Markup Language (SAML) ist ein offener Standard für den Austausch von Authentifizierungs- und Autorisierungsdaten zwischen Parteien, insbesondere zwischen einem Identitätsanbieter und einem Dienstanbieter. Wie der Name bereits andeutet, ist SAML eine XML-basierte Markupsprache für Sicherheitsassertionen (Anweisungen, die Service Provider verwenden, um Zugriffskontrollentscheidungen zu treffen).

Ein Identity Provider (IdP) ist ein vertrauenswürdiger Anbieter, mit dem Sie sich mit einer einmaligen Anmeldung (Single Sign-on, SSO) auf andere Websites zugreifen können. SSO reduziert die Ermüdung von Passwörtern und verbessert die Benutzerfreundlichkeit. Sie verringert die potenzielle Angriffsfläche und bietet eine bessere Sicherheit.

Konfigurieren

vManage Konfiguration

1. Navigieren Sie in Cisco vManage zu Administration > Settings > Identify Provider Settings > Edit.

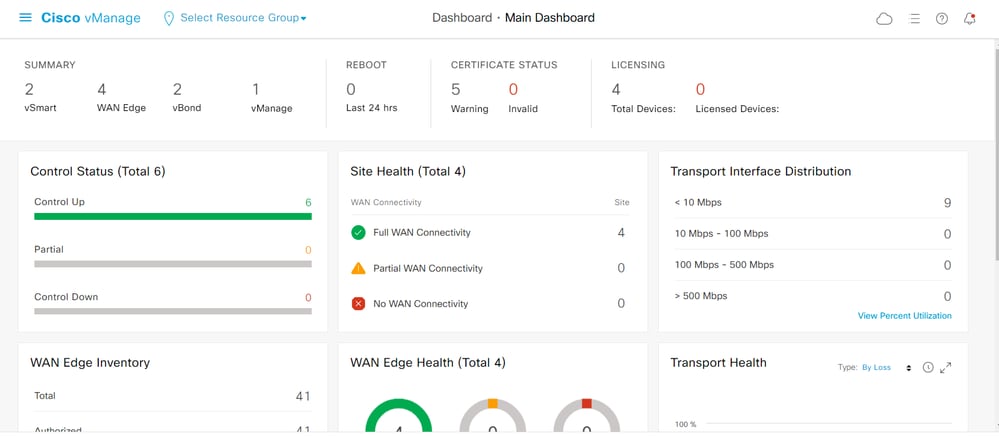

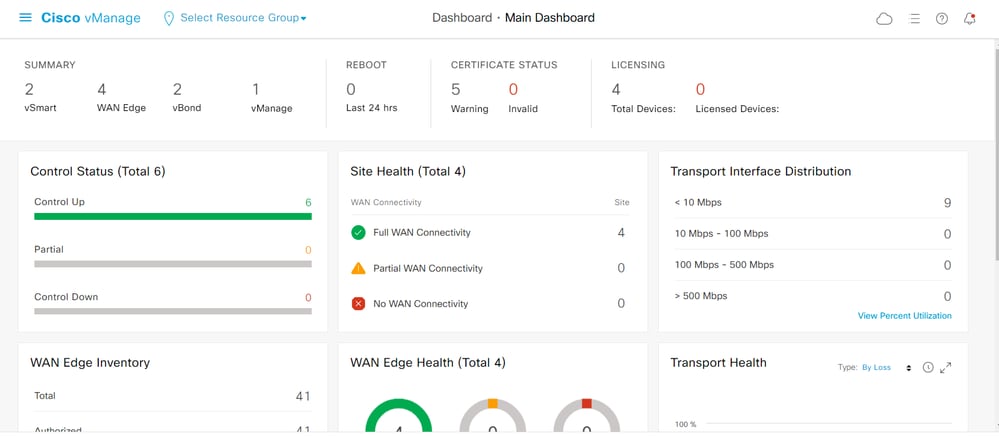

Konfiguration > Einstellungen

Konfiguration > Einstellungen

2. Klicken Sie auf Aktiviert.

3. Klicken Sie hier, um die SAML-Metadaten herunterzuladen und den Inhalt in einer Datei zu speichern. Dies ist auf der OKTA-Seite erforderlich.

SAML herunterladen

SAML herunterladen

Tipp: Sie benötigen diese Informationen von METADATA, um OKTA mit Cisco vManage zu konfigurieren.

antwort: Entitäts-ID

b. Zertifikat signieren

c. Verschlüsselungszertifikat

d. Abmelde-URL

e. Anmeldung bei UR

Anmerkung: Zertifikate müssen im x.509-Format vorliegen und mit der .CRT-Erweiterung gespeichert werden.

X.509-Zertifikat

X.509-Zertifikat

OKTA-Konfiguration

1. Melden Sie sich bei OKTA an.

2. Navigieren Sie zu Anwendungen > Anwendungen.

Anwendungen > Anwendungen

Anwendungen > Anwendungen

3. Klicken Sie Anwendungsintegration erstellen.

Anwendung erstellen

Anwendung erstellen

4. Klicken Sie auf SAML 2.0 und dann auf Weiter.

Konfigurieren von SAML2.0

Konfigurieren von SAML2.0

Allgemeine Einstellungen

1. Geben Sie einen Namen für die Anwendung ein.

2. Logo für Anwendung hinzufügen (optional).

3. Anwendungstransparenz (optional)

4. Klicken Sie auf WEITER.

Allgemeine SAML-Einstellungen

Allgemeine SAML-Einstellungen

Konfigurieren von SAML

In dieser Tabelle werden die Parameter beschrieben, die in diesem Abschnitt konfiguriert werden müssen.

| Komponente |

Wert |

Konfiguration |

| URL für einmalige Anmeldung |

https://XX.XX.XX.XX:XXXX/samlLoginResponse |

Holen Sie es aus den Metadaten. |

| Zielgruppen-URI (SP-Element-ID) |

XX.XX.XX.XX |

IP-Adresse oder DNS für Cisco vManage |

| Standard-Relaystatus |

|

LEER |

| Name ID-Format |

|

Je nach Ihren Wünschen |

| Anwendungsbenutzername |

|

Je nach Ihren Wünschen |

| Anwendungsbenutzername aktualisieren auf |

Erstellen und aktualisieren |

Erstellen und aktualisieren |

| Antwort |

Unterzeichnet |

Unterzeichnet |

| Unterschrift der Behauptung |

Unterzeichnet |

Unterzeichnet |

| Signaturalgorithmus |

RSA-SHA256 |

RSA-SHA256 |

| Digest-Algorithmus |

SHA 256 |

SHA 256 |

| Assertion Encryption |

Verschlüsselt |

Verschlüsselt |

| Verschlüsselungsalgorithmus |

AES256-CBC |

AES256-CBC |

| Schlüsseltransportalgorithmus |

RSA-OAEP |

RSA-OAEP |

| Verschlüsselungszertifikat |

|

Das Verschlüsselungszertifikat aus Metadaten muss das Format x.509 haben. |

| Single Logout aktivieren |

|

muss überprüft werden. |

| URL für einzelne Abmeldung |

https://XX.XX.XX.XX:XXXX/samlLogoutResponse |

Abrufen aus den Metadaten. |

| SP-Aussteller |

XX.XX.XX.XX |

IP-Adresse oder DNS für vManage |

| Signaturzertifikat |

|

Das Verschlüsselungszertifikat aus den Metadaten muss das Format x.509 haben. |

| Assertion Inline-Hook |

None (Deaktivierung) |

None (Deaktivierung) |

| Authentifizierungskontextklasse |

X.509-Zertifikat |

|

| Ehrenauthentifizierung erzwingen |

Ja |

Ja |

| SAML-Aussteller-ID-Zeichenfolge |

SAML-Aussteller-ID-Zeichenfolge |

Geben Sie einen Zeichenfolgentext ein |

| Attributanweisungen (optional) |

Name ► Benutzername Namensformat (optional) ► Nicht angegeben

Wert ►user.login |

Name ► Benutzername Namensformat (optional) ► Nicht angegeben

Wert ►user.login |

| Gruppenattribut-Anweisungen (optional) |

Name ► Gruppen Namensformat (optional) ► Nicht angegeben Filter ►Passt zu regulären Ausdrücken ►.* |

Name ► Gruppen Namensformat (optional) ►Nicht angegeben Filter ►Passt zu regulären Ausdrücken ►.* |

Anmerkung: Benutzername und Gruppen müssen genau wie in der SAML-Tabelle CONFIGURE verwendet werden.

Konfigurieren von SAML Teil 1

Konfigurieren von SAML Teil 1

Konfigurieren von SAML Teil 2

Konfigurieren von SAML Teil 2

- Klicken Sie auf Next (Weiter).

Feedback

1. Wählen Sie eine der Optionen aus.

2. Klicken Sie auf Fertig stellen.

SMAL-Feedback

SMAL-Feedback

Gruppen in OKTA konfigurieren

1. Navigieren Sie zu Verzeichnis > Gruppen.

OKTA-Gruppen

OKTA-Gruppen

2. Klicken Gruppe hinzufügen und neue Gruppe erstellen.

Gruppe hinzufügen

Gruppe hinzufügen

Anmerkung: Die Gruppen müssen mit den Cisco vManage-Gruppen übereinstimmen und in Kleinbuchstaben geschrieben sein.

Benutzer in OKTA konfigurieren

1. Navigieren Sie zu Verzeichnis > Personen.

OKTA-Benutzer

OKTA-Benutzer

2. Klicken Sie auf Person hinzufügen, erstellen Sie einen neuen Benutzer, weisen Sie ihn der Gruppe zu und speichern Sie ihn.

Benutzer hinzufügen

Benutzer hinzufügen

Anmerkung: Active Directory kann anstelle von OKTA-Benutzern verwendet werden.

Zuweisen von Gruppen und Benutzern in der Anwendung

1. Navigieren Sie zu Anwendungen > Anwendungen > Wählen Sie die neue Anwendung aus.

2. Klicken Sie auf Zuweisen > Gruppen zuweisen.

Anwendung > Gruppen

Anwendung > Gruppen

3. Identifizieren Sie die Gruppe, und klicken Sie auf Zuweisen > Fertig.

Gruppe und Benutzer zuweisen

Gruppe und Benutzer zuweisen

4. Gruppe und Benutzer müssen jetzt der Anwendung zugewiesen werden.

Überprüfung

Nach Abschluss der Konfiguration können Sie über OKTA auf Cisco vManage zugreifen.

SSO-Anmeldung verwalten

SSO-Anmeldung verwalten

Vmanage-GUI

Vmanage-GUI

Anmerkung: Um die SSO-Anmeldung zu umgehen, verwenden Sie https://<vmanage>/login.html

Fehlerbehebung

Überprüfen Sie in Cisco vManage, um die mit SSO zusammenhängenden Protokolle anzuzeigen, die Datei: var/log/nms/vmanage-server.log

Zugehörige Informationen

Feedback

Feedback