Einleitung

In diesem Dokument wird die Implementierung von Cisco SD-WAN DIA beschrieben. Er bezieht sich auf die Konfiguration, wenn der Internetverkehr direkt vom Router der Außenstelle ausbricht.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- Cisco vManage, Version 20.6.3

- Cisco WAN-Edge-Router 17.4.2

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

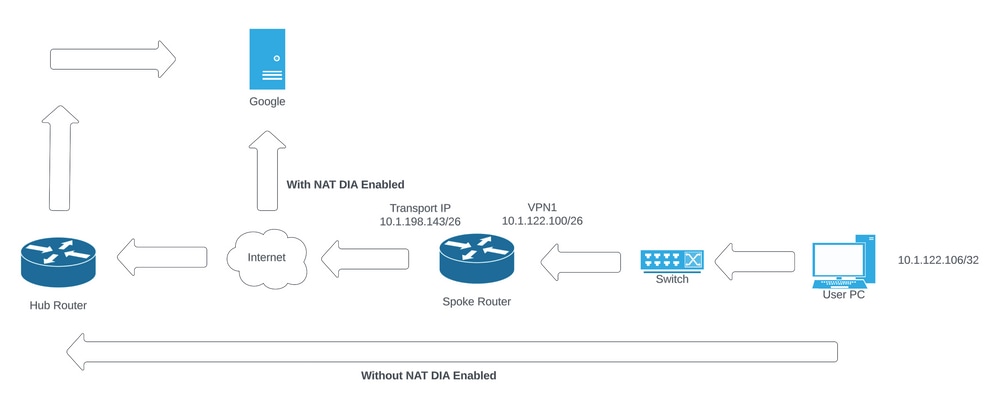

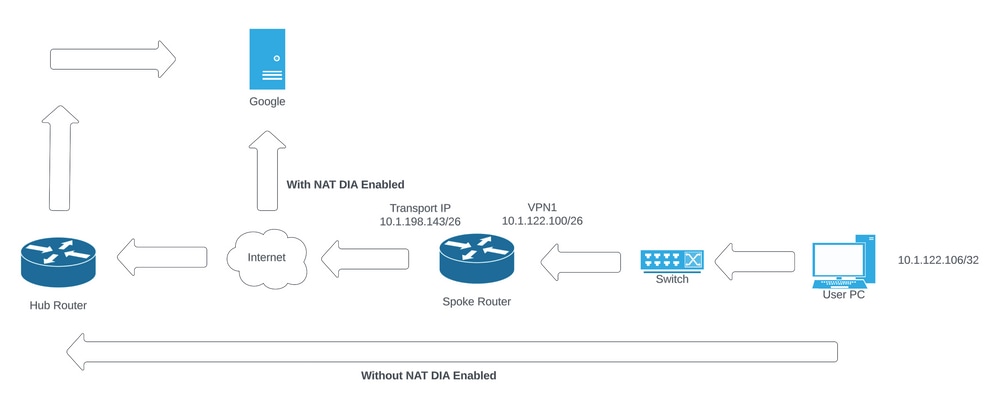

Netzwerkdiagramm

Netzwerktopologie

Netzwerktopologie

Konfiguration

DIA auf Cisco SD-WAN-Routern wird in zwei Schritten aktiviert:

1. Aktivieren Sie NAT auf der Transportschnittstelle.

2. Direkter Datenverkehr vom Service-VPN entweder über eine statische Route oder eine zentralisierte Datenrichtlinie

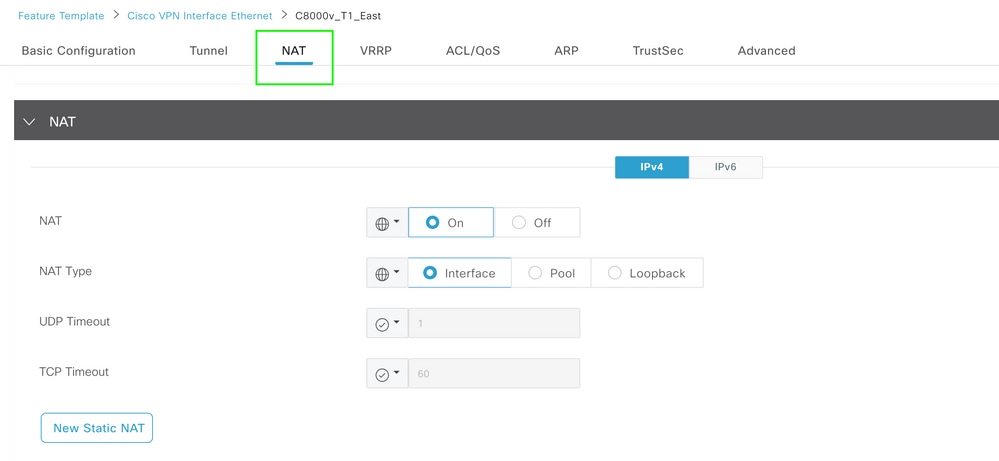

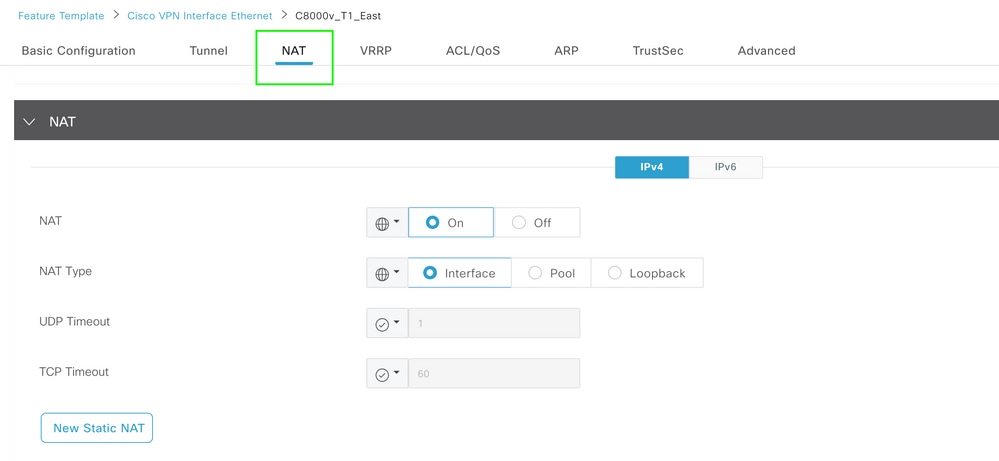

NAT auf Transportschnittstelle aktivieren

NAT-Vorlage für VPN-Schnittstelle

NAT-Vorlage für VPN-Schnittstelle

So sieht die Konfiguration nach der Aktivierung von NAT aus.

ip nat inside source list nat-dia-vpn-hop-access-list interface GigabitEthernet2 overload

ip nat translation tcp-timeout 3600

ip nat translation udp-timeout 60

interface GigabitEthernet2

ip nat outside

Direkter Datenverkehr vom Service-VPN

Dies kann auf zwei Arten erreicht werden:

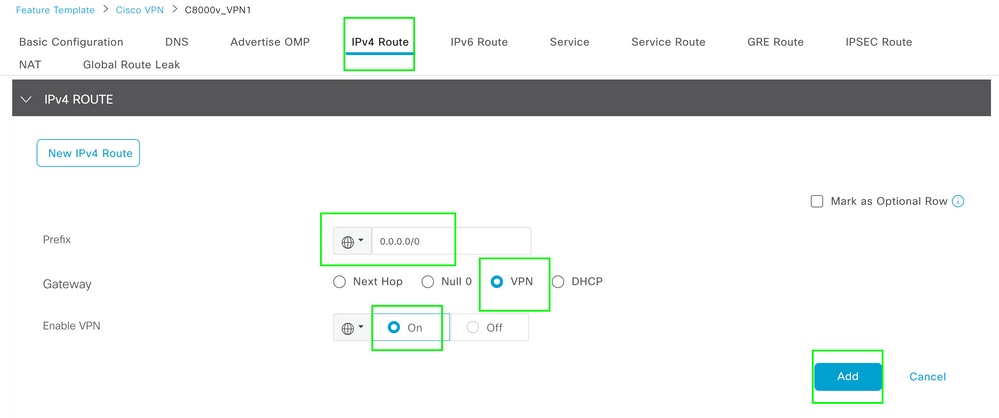

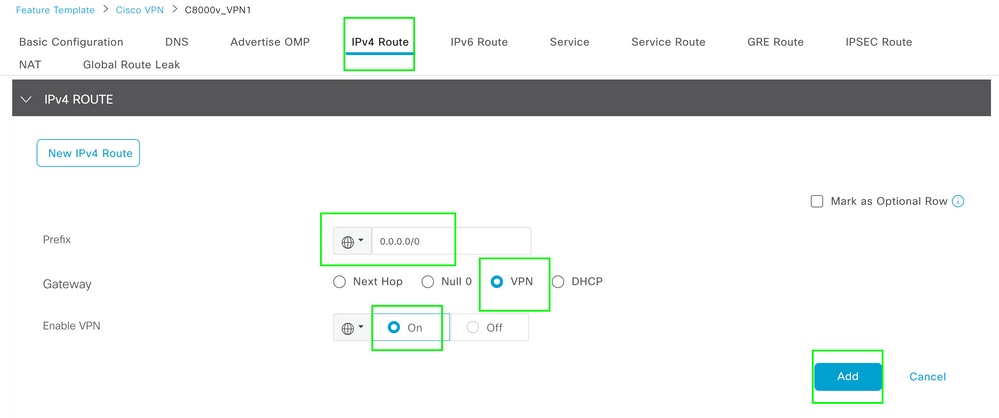

1. Statische NAT-Route: Unter der Funktionsvorlage für das Service-VPN 1 muss eine statische NAT-Route erstellt werden.

VPN 1 IPV4-Routenvorlage

VPN 1 IPV4-Routenvorlage

Diese Leitung wird im Rahmen der Konfiguration verschoben.

ip nat route vrf 1 0.0.0.0 0.0.0.0 global

2. Zentrale Datenrichtlinie:

Erstellen Sie eine Datenpräfixliste, damit bestimmte Benutzer Internetzugriff über DIA erhalten können.

Liste mit Präfixen für benutzerdefinierte Daten einer zentralen Richtlinie

Liste mit Präfixen für benutzerdefinierte Daten einer zentralen Richtlinie

Erstellen Sie eine VPN-Liste, damit bestimmte VPN-Benutzer den Datenverkehr initiieren können.

Benutzerdefinierte VPN-Liste mit zentralisierten Richtlinien

Benutzerdefinierte VPN-Liste mit zentralisierten Richtlinien

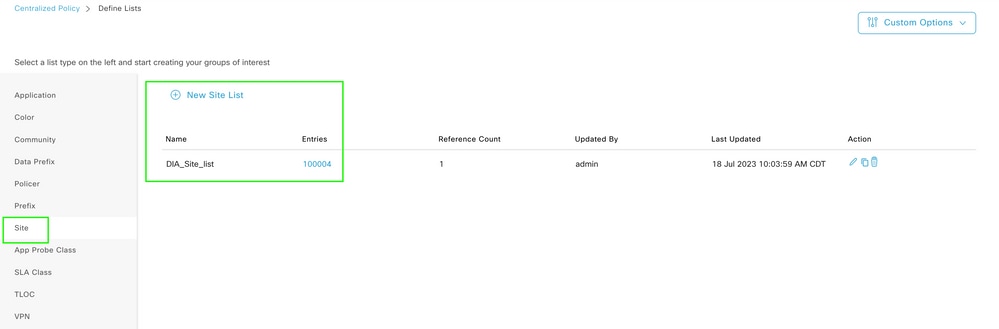

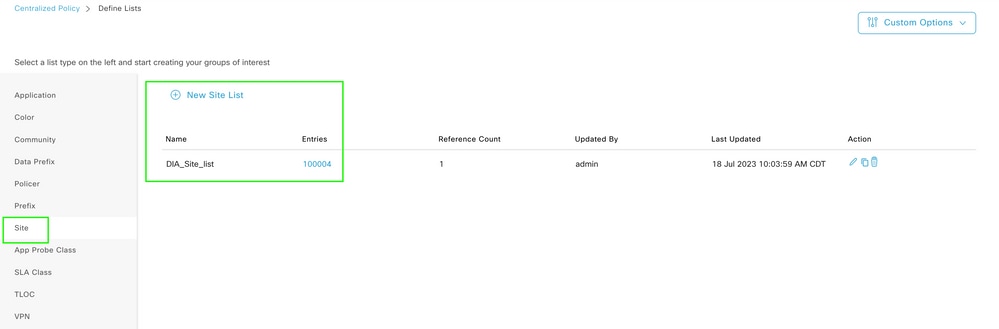

Erstellen Sie eine Siteliste, damit die Richtlinie auf eine bestimmte Site angewendet werden kann.

Benutzerdefinierte Siteliste für zentrale Richtlinie

Benutzerdefinierte Siteliste für zentrale Richtlinie

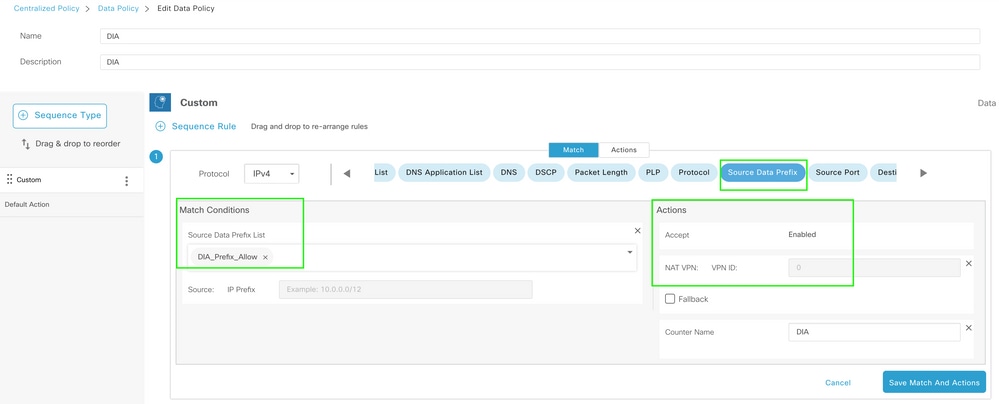

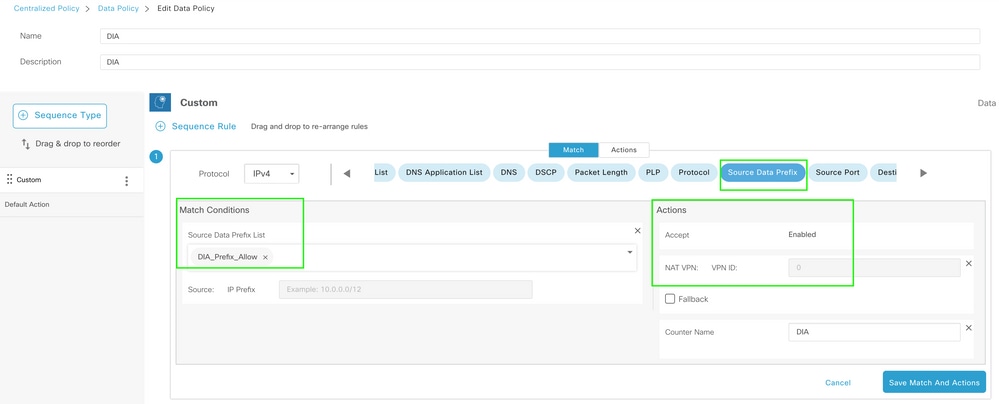

Erstellen Sie eine benutzerdefinierte Datenrichtlinie, die mit dem Präfix der Quelldaten übereinstimmt, und legen Sie die Aktion für die Verwendung von NAT VPN 0 fest, sodass diese DIA durchlaufen kann.

Zentralisierte Datenrichtlinie

Zentralisierte Datenrichtlinie

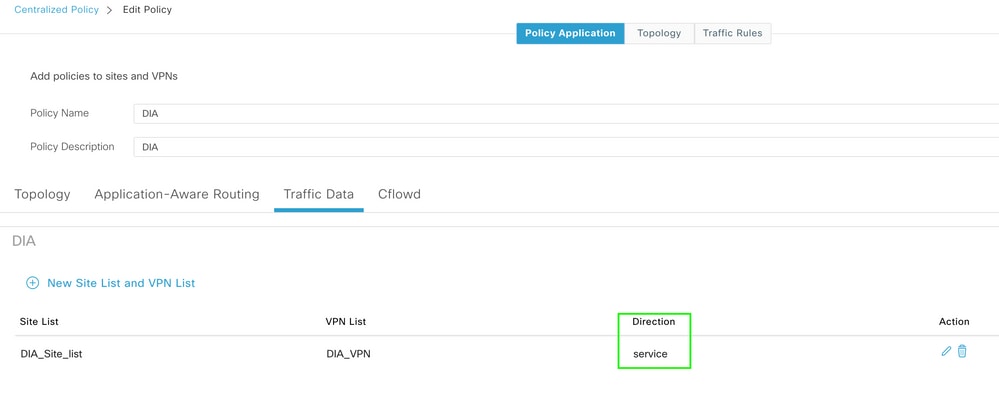

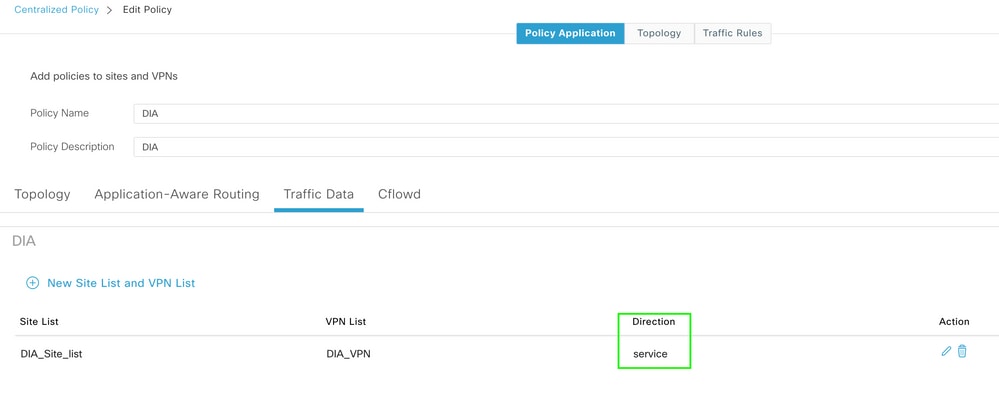

Die Richtung dieser Richtlinie muss von der Serviceseite aus festgelegt werden.

Regel für Datenverkehrsdaten

Regel für Datenverkehrsdaten

Dies ist die Vorschau für die zentralisierte Datenrichtlinie.

viptela-policy:policy

data-policy _DIA_VPN_DIA

vpn-list DIA_VPN

sequence 1

match

source-data-prefix-list DIA_Prefix_Allow

!

action accept

nat use-vpn 0

count DIA_1164863292

!

!

default-action accept

!

lists

data-prefix-list DIA_Prefix_Allow

ip-prefix 10.1.122.106/32

!

site-list DIA_Site_list

site-id 100004

!

vpn-list DIA_VPN

vpn 1

!

!

!

apply-policy

site-list DIA_Site_list

data-policy _DIA_VPN_DIA from-service

!

!

Verifizierung

Ohne DIA

Die nächste Ausgabe erfasst, wenn NAT DIA auf der Serviceseite nicht aktiviert ist.

cEdge_Site1_East_01#show ip route vrf 1 nat-route

Routing Table: 1

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, m - OMP

n - NAT, Ni - NAT inside, No - NAT outside, Nd - NAT DIA

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

H - NHRP, G - NHRP registered, g - NHRP registration summary

o - ODR, P - periodic downloaded static route, l - LISP

a - application route

+ - replicated route, % - next hop override, p - overrides from PfR

& - replicated local route overrides by connected

Gateway of last resort is not set

cEdge_Site1_East_01#

Standardmäßig haben Benutzer von VPN 1 keinen Internetzugang.

C:\Users\Administrator>ping 8.8.8.8

Pinging 8.8.8.8 with 32 bytes of data:

Reply from 10.1.122.100: Destination host unreachable.

Reply from 10.1.122.100: Destination host unreachable.

Reply from 10.1.122.100: Destination host unreachable.

Reply from 10.1.122.100: Destination host unreachable.

Ping statistics for 8.8.8.8:

Packets: Sent = 4, Received = 4, Lost = 0 (0% loss),

C:\Users\Administrator>

Mit DIA

1. Statische NAT-Route: Die nächste Ausgabe erfasst NAT DIA, die auf der Serviceseite aktiviert ist.

cEdge_Site1_East_01#show ip route vrf 1 nat-route

Routing Table: 1

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, m - OMP

n - NAT, Ni - NAT inside, No - NAT outside, Nd - NAT DIA

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

H - NHRP, G - NHRP registered, g - NHRP registration summary

o - ODR, P - periodic downloaded static route, l - LISP

a - application route

+ - replicated route, % - next hop override, p - overrides from PfR

& - replicated local route overrides by connected

Gateway of last resort is 0.0.0.0 to network 0.0.0.0

n*Nd 0.0.0.0/0 [6/0], 01:41:46, Null0

cEdge_Site1_East_01#

Benutzer in VPN 1 können jetzt auf das Internet zugreifen.

C:\Users\Administrator>ping 8.8.8.8

Pinging 8.8.8.8 with 32 bytes of data:

Reply from 8.8.8.8: bytes=32 time=1ms TTL=52

Reply from 8.8.8.8: bytes=32 time=1ms TTL=52

Reply from 8.8.8.8: bytes=32 time=1ms TTL=52

Reply from 8.8.8.8: bytes=32 time=1ms TTL=52

Ping statistics for 8.8.8.8:

Packets: Sent = 4, Received = 4, Lost = 0 (0% loss),

Approximate round trip times in milli-seconds:

Minimum = 1ms, Maximum = 1ms, Average = 1ms

C:\Users\Administrator>

Die nachfolgende Ausgabe erfasst NAT-Übersetzungen.

cEdge_Site1_East_01#sh ip nat translations

Pro Inside global Inside local Outside local Outside global

icmp 10.1.198.143:1 10.1.122.106:1 8.8.8.8:1 8.8.8.8:1

Total number of translations: 1

Mit dem nächsten Befehl wird erfasst, welchen Pfad das Paket nehmen muss.

cEdge_Site1_East_01#show sdwan policy service-path vpn 1 interface GigabitEthernet 4 source-ip 10.1.122.106 dest-ip 8.8.8.8 protocol 1

Next Hop: Remote

Remote IP: 10.1.198.129, Interface GigabitEthernet2 Index: 8

2. Zentrale Datenrichtlinie:

Sobald die Richtlinie für zentralisierte Daten auf vSmart angewendet wurde, show sdwan policy from-vsmart data-policy kann auf dem WAN-Edge-Gerät verwendet werden, um zu überprüfen, welche Richtlinie das Gerät empfangen hat.

cEdge_Site1_East_01#show sdwan policy from-vsmart data-policy

from-vsmart data-policy _DIA_VPN_DIA

direction from-service

vpn-list DIA_VPN

sequence 1

match

source-data-prefix-list DIA_Prefix_Allow

action accept

count DIA_1164863292

nat use-vpn 0

no nat fallback

default-action accept

cEdge_Site1_East_01#

Benutzer in VPN 1 können jetzt auf das Internet zugreifen.

C:\Users\Administrator>ping 8.8.8.8

Pinging 8.8.8.8 with 32 bytes of data:

Reply from 8.8.8.8: bytes=32 time=4ms TTL=52

Reply from 8.8.8.8: bytes=32 time=1ms TTL=52

Reply from 8.8.8.8: bytes=32 time=1ms TTL=52

Reply from 8.8.8.8: bytes=32 time=1ms TTL=52

Ping statistics for 8.8.8.8:

Packets: Sent = 4, Received = 4, Lost = 0 (0% loss),

Approximate round trip times in milli-seconds:

Minimum = 1ms, Maximum = 4ms, Average = 1ms

C:\Users\Administrator>

Mit dem nächsten Befehl wird erfasst, welchen Pfad das Paket nehmen muss.

cEdge_Site1_East_01#show sdwan policy service-path vpn 1 interface GigabitEthernet 4 source-ip 10.1.122.106 dest-ip 8.8.8.8 protocol 1

Next Hop: Remote

Remote IP: 10.1.198.129, Interface GigabitEthernet2 Index: 8

Die nachfolgende Ausgabe erfasst NAT-Übersetzungen.

cEdge_Site1_East_01#sh ip nat translations

Pro Inside global Inside local Outside local Outside global

icmp 10.1.198.143:1 10.1.122.106:1 8.8.8.8:1 8.8.8.8:1

Total number of translations: 1

Diese Ausgabe erfasst die Zählerschritte.

cEdge_Site1_East_01#show sdwan policy data-policy-filter

data-policy-filter _DIA_VPN_DIA

data-policy-vpnlist DIA_VPN

data-policy-counter DIA_1164863292

packets 4

bytes 296

data-policy-counter default_action_count

packets 0

bytes 0

cEdge_Site1_East_01#

Diese Ausgabe erfasst den Datenverkehr, für den ein Blackhole-Vorgang ausgeführt wird, da die Quell-IP nicht zur Datenpräfixliste gehört.

cEdge_Site1_East_01#show sdwan policy service-path vpn 1 interface GigabitEthernet 4 source-ip 10.1.122.107 dest-ip 8.8.8.8 protocol 1

Next Hop: Blackhole

cEdge_Site1_East_01#

Feedback

Feedback