Fehlerbehebungsleitfaden für DMVPN Phase 1

Download-Optionen

-

ePub (359.7 KB)

In verschiedenen Apps auf iPhone, iPad, Android, Sony Reader oder Windows Phone anzeigen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einführung

In diesem Dokument werden die Fehlermeldungen beschrieben, die Sie beim Hub-and-Spoke-Angriff auf eine DMVPN-Phase 1-Bereitstellung (Dynamic Multipoint Virtual Private Network) erhalten würden.

Voraussetzungen

Für die Konfigurations- und Debugbefehle in diesem Dokument sind zwei Cisco Router erforderlich, auf denen Cisco IOS® Release 12.4(9)T oder höher ausgeführt wird. Im Allgemeinen erfordert eine grundlegende DMVPN-Phase 1 die Cisco IOS-Version 12.2(13)T oder höher oder Version 12.2(33)XNC für den Aggregation Services Router (ASR), obwohl die in diesem Dokument beschriebenen Funktionen und Debugging möglicherweise nicht unterstützt werden.

Anforderungen

Cisco empfiehlt, über Kenntnisse in folgenden Bereichen zu verfügen:

- Generic Routing Encapsulation (GRE)

- Next Hop Resolution Protocol (NHRP)

- Internet Security Association und Key Management Protocol (ISAKMP)

- Internet Key Exchange (IKE)

- Internet Protocol Security (IPSec)

- Mindestens eines dieser Routing-Protokolle: Enhanced Interior Gateway Routing Protocol (EIGRP), Open Shortest Path First (OSPF), Routing Information Protocol (RIP) und Border Gateway Protocol (BGP)

Verwendete Komponenten

Die Informationen in diesem Dokument basieren auf Cisco 2911 Integrated Services Routers (ISRs), auf denen Cisco IOS Release 15.1(4)M4 ausgeführt wird.

Die Informationen in diesem Dokument wurden von den Geräten in einer bestimmten Laborumgebung erstellt. Alle in diesem Dokument verwendeten Geräte haben mit einer leeren (Standard-)Konfiguration begonnen. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die potenziellen Auswirkungen eines Befehls verstehen.

Erhebliche Verbesserungen

Diese Cisco IOS-Versionen enthielten wichtige Funktionen oder Fixes für DMVPN Phase 1:

- Version 12.2(18)SXF5 - bessere Unterstützung für ISAKMP bei der Verwendung der Public Key Infrastructure (PKI)

- Version 12.2(33)XNE - ASR, IPSec-Profile, Tunnelschutz, IPSec Network Address Translation (NAT) Traversal

- Version 12.3(7)T - Unterstützung von Virtual Routing and Forwarding (iVRF)

- Version 12.3(11)T - Unterstützung für Virtual Routing and Forwarding (fVRF) an der Vorderseite

- Version 12.4(9)T - Unterstützung verschiedener DMVPN-bezogener Debug- und Befehlen

- Version 12.4(15)T - Gemeinsamer Tunnelschutz

- Version 12.4(20)T - IPv6 über DMVPN

- Version 15.0(1)M - NHRP Tunnel Health Monitoring

Konventionen

Informationen zu Dokumentkonventionen finden Sie unter Cisco Technical Tips Conventions (Technische Tipps von Cisco zu Konventionen).

Relevante Konfiguration

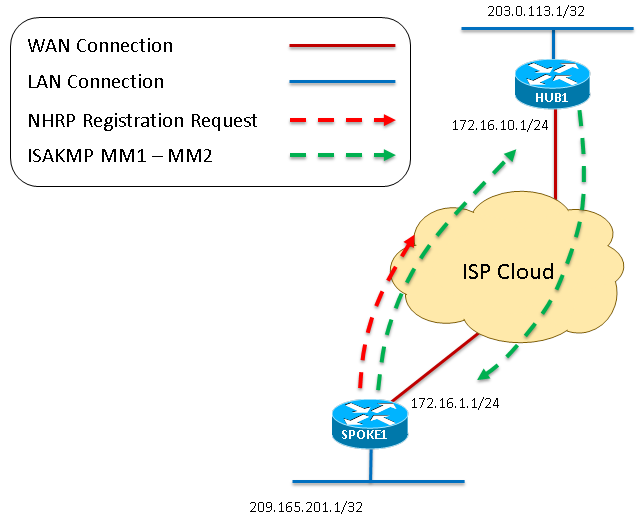

Topologieübersicht

Für diese Topologie wurden zwei 2911 ISRs mit Version 15.1(4)M4 für DMVPN Phase 1 konfiguriert: eine als Hub und eine als Spoke. Ethernet0/0 wurde als "Internet"-Schnittstelle auf jedem Router verwendet. Die vier Loopback-Schnittstellen werden so konfiguriert, dass sie lokale Netzwerke simulieren, die am Hub- oder Spoke-Standort leben. Da es sich um eine DMVPN Phase 1-Topologie mit nur einem Spoke handelt, wird der Spoke-Topologie mit einem Punkt-zu-Punkt-GRE-Tunnel anstelle eines Mehrpunkt-GRE-Tunnels konfiguriert. Für jeden Router wurde dieselbe Verschlüsselungskonfiguration (ISAKMP und IPSec) verwendet, um sicherzustellen, dass sie genau übereinstimmen.

Abbildung 1

Krypto

Dies ist auf dem Hub und dem Spoke identisch.

crypto isakmp policy 1

encr 3des

hash sha

authentication pre-share

crypto isakmp key cisco123 address 0.0.0.0 0.0.0.0

crypto ipsec transform-set DMVPN-TSET esp-3des esp-sha-hmac

mode transport

crypto ipsec profile DMVPN-IPSEC

set transform-set DMVPN-TSET

Hub

interface Tunnel0

ip address 10.1.1.254 255.255.255.0

no ip redirects

ip mtu 1400

ip nhrp authentication NHRPAUTH

ip nhrp map multicast dynamic

ip nhrp network-id 1

ip tcp adjust-mss 1360

no ip split-horizon eigrp 1

tunnel source Ethernet0/0

tunnel mode gre multipoint

tunnel key 1

tunnel protection ipsec profile DMVPN-IPSEC

end

interface Ethernet0/0

ip address 172.16.10.1 255.255.255.0

end

interface Loopback0

ip address 203.0.113.1 255.255.255.255

interface Loopback1

ip address 203.0.113.2 255.255.255.255

interface Loopback2

ip address 203.0.113.3 255.255.255.255

interface Loopback3

ip address 203.0.113.4 255.255.255.255

router eigrp 1

network 10.1.1.0 0.0.0.255

network 203.0.113.1 0.0.0.0

network 203.0.113.2 0.0.0.0

network 203.0.113.3 0.0.0.0

network 203.0.113.4 0.0.0.0

Spoke

interface Tunnel0

ip address 10.1.1.1 255.255.255.0

ip mtu 1400

ip nhrp authentication NHRPAUTH

ip nhrp map 10.1.1.254 172.16.10.1

ip nhrp network-id 1

ip nhrp nhs 10.1.1.254

ip tcp adjust-mss 1360

tunnel source Ethernet0/0

tunnel destination 172.16.10.1

tunnel key 1

tunnel protection ipsec profile DMVPN-IPSEC

end

interface Ethernet0/0

ip address 172.16.1.1 255.255.255.0

end

interface Loopback0

ip address 209.165.201.1 255.255.255.255

interface Loopback1

ip address 209.165.201.2 255.255.255.255

interface Loopback2

ip address 209.165.201.3 255.255.255.255

interface Loopback3

ip address 209.165.201.4 255.255.255.255

router eigrp 1

network 209.165.201.1 0.0.0.0

network 209.165.201.2 0.0.0.0

network 209.165.201.3 0.0.0.0

network 209.165.201.4 0.0.0.0

network 10.1.1.0 0.0.0.255

Debugger

Paketfluss-Visualisierung

Dies ist eine Visualisierung des gesamten DMVPN-Paketflusses, wie in diesem Dokument beschrieben. Ausführlichere Debugging-Anweisungen, die die einzelnen Schritte erläutern, sind ebenfalls enthalten.

- Wenn der Tunnel auf dem Spoke "no shutdown" (Kein Herunterfahren) ist, wird eine NHRP-Registrierungsanfrage generiert, die den DMVPN-Prozess startet. Da die Konfiguration des Hub vollständig dynamisch ist, muss der Spoke der Endpunkt sein, der die Verbindung initiiert.

- Die NHRP-Registrierungsanforderung wird dann in GRE gekapselt, wodurch der Krypto-Prozess gestartet wird.

- An diesem Punkt wird die erste ISAKMP-Hauptmodus-Meldung - ISAKMP MM1 - vom Spoke an den Hub auf dem UDP500-Port gesendet.

- Der Hub empfängt und verarbeitet MM1 und reagiert mit ISAKMP MM2, da er über eine entsprechende ISAKMP-Richtlinie verfügt.

Abbildung 2 - bezieht sich auf die Schritte 1 bis 4

- Sobald der Spoke den MM2 empfängt, reagiert er mit MM3. Wie bei MM1 bestätigt der Spoke, dass die erhaltene ISAKMP-Richtlinie gültig ist.

- Der Hub empfängt MM3 und antwortet mit MM4.

- An diesem Punkt der ISAKMP-Aushandlung reagiert der Spoke möglicherweise auf Port UDP4500, wenn NAT im Transitpfad erkannt wird. Wird jedoch keine NAT erkannt, setzt Spoke fort und sendet MM5 auf UDP500. Schließlich antwortet der Hub mit MM6, um den Hauptmodus-Austausch abzuschließen.

Abbildung 3 - bezieht sich auf die Schritte 5 bis 7

- Sobald der Spoke MM6 vom Hub empfängt, sendet er QM1 an den Hub auf dem UDP500, um den Quick Mode zu starten.

- Der Hub empfängt QM1 und antwortet mit QM2, da alle empfangenen Attribute akzeptiert werden. An diesem Punkt erstellt der Hub die Phase-2-SAs für diese Sitzung.

- Als letzter Schritt der Schnellmodus-Aushandlung wird QM2 vom Spoke empfangen. Der Spoke erstellt dann die SAs der Phase 2 und sendet QM3 als Antwort. Damit ist die ISAKMP- und IPSec-Aushandlung abgeschlossen. Es gibt jetzt eine IPSec-Sitzung, die den GRE-Datenverkehr zwischen diesen beiden Peers verschlüsselt.

Abbildung 4 - bezieht sich auf die Schritte 8 bis 10

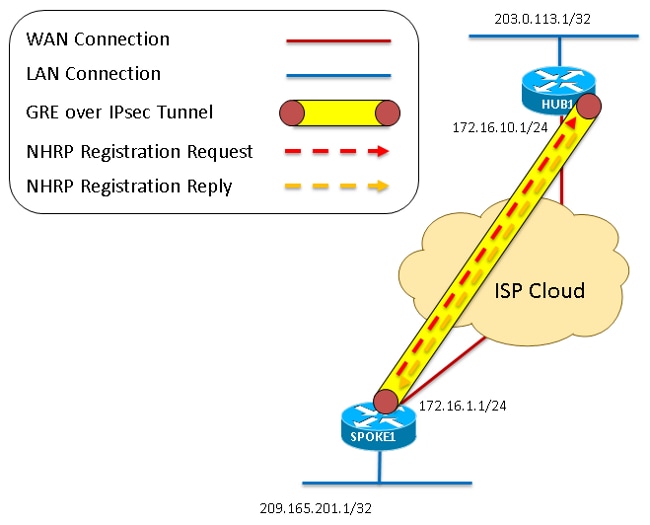

- Nachdem die Crypto-Sitzung aktiviert ist und Datenverkehr weitergeleitet werden kann, werden diese Pakete in der GRE über den IPSec-Tunnel gekapselt.

Abbildung 5 - bezieht sich auf Schritt 11

- Wie in den ersten Schritten gezeigt, generiert Spoke einen NHRP-Registrierungsantrag, der über den IPSec-Tunnel über die GRE gesendet wird.

- Der Hub empfängt die NHRP-Registrierungsanfragen und sendet eine NHRP-Registrierungsantwort, sobald bestätigt wird, dass der Spoke über eine gültige Tunnel- und Nonbroadcast Multiaccess (NBMA)-Adresse verfügt. Der Spoke erhält diese NHRP-Registrierungsantwort, die den Registrierungsvorgang abschließt.

Abbildung 6 - bezieht sich auf die Schritte 12 bis 13

Diese Debuggen sind das Ergebnis, wenn der Befehl debug dmvpn für alle Befehle auf den Hub-and-Spoke-Routern eingegeben wird. Dieser Befehl aktiviert diese Gruppe von Debuggen:

Spoke1#debug dmvpn all all

DMVPN all level debugging is on

Spoke1#show debug

NHRP:

NHRP protocol debugging is on

NHRP activity debugging is on

NHRP extension processing debugging is on

NHRP cache operations debugging is on

NHRP routing debugging is on

NHRP rate limiting debugging is on

NHRP errors debugging is on

IKEV2:

IKEV2 error debugging is on

IKEV2 terse debugging is on

IKEV2 event debugging is on

IKEV2 packet debugging is on

IKEV2 detail debugging is on

Cryptographic Subsystem:

Crypto ISAKMP debugging is on

Crypto ISAKMP Error debugging is on

Crypto IPSEC debugging is on

Crypto IPSEC Error debugging is on

Crypto secure socket events debugging is on

Tunnel Protection Debugs:

Generic Tunnel Protection debugging is on

DMVPN:

DMVPN error debugging is on

DMVPN UP/DOWN event debugging is on

DMVPN detail debugging is on

DMVPN packet debugging is on

DMVPN all level debugging is on

Debuggen mit Erläuterung

Da es sich um eine Konfiguration handelt, in der IPSec implementiert ist, werden alle ISAKMP- und IPSec-Debugging-Meldungen angezeigt. Wenn keine Krypto-Funktion konfiguriert ist, ignorieren Sie alle DebuggingInnen, die mit "IPsec" oder "ISAKMP" beginnen.

| HUB-DEBUG-ERLÄUTERUNG |

DEBUGS IN FOLGE |

ERLÄUTERUNG DES SPOKE-DEBUGS |

| Diese ersten Debug-Meldungen werden durch einen Befehl no shutdown generiert, der auf der Tunnelschnittstelle eingegeben wurde. Nachrichten werden durch die initiierten Krypto-, GRE- und NHRP-Dienste generiert. Beim Hub wird ein NHRP-Registrierungsfehler angezeigt, da kein Next-Hop-Server (NHS) konfiguriert ist (der Hub ist der NHS für unsere DMVPN-Cloud). Dies ist zu erwarten. |

IPSEC-IFC MGRE/Tu0: Tunnelstatus wird überprüft. |

|

| IPSEC-IFC GRE/Tu0: Tunnelstatus wird überprüft. |

Diese ersten Debug-Meldungen werden durch einen Befehl no shutdown generiert, der auf der Tunnelschnittstelle eingegeben wurde. Nachrichten werden von initiierten Krypto-, GRE- und NHRP-Diensten generiert. Darüber hinaus fügt der Spoke-Server seinem eigenen NHRP-Cache einen Eintrag für seine eigene NBMA- und Tunneladresse hinzu. |

|

| BEGINN DER ISAKMP-VERHANDLUNG (PHASE I) |

||

| IPSEC(recalculate_mtu): sadb_root 94EFDC0 mtu auf 1500 zurücksetzen |

Der erste Schritt, sobald der Tunnel "no shutdown" ist, ist, die Verschlüsselungsverhandlung zu starten. Hier erstellt der Spoke eine SA-Anforderung, versucht, den aggressiven Modus zu starten, und schlägt bei der Rückkehr in den Hauptmodus fehl. Da der aggressive Modus auf keinem der Router konfiguriert ist, ist dies zu erwarten. Der Spoke beginnt im Hauptmodus und sendet die erste ISAKMP-Meldung, MM_NO_STATE. Der ISAKMP-Status ändert sich von IKE_READY zu IKE_I_MM1. Die NAT-T-Anbieter-ID-Nachrichten werden zur Erkennung und Überbrückung von NAT verwendet. Diese Meldungen werden während der Aushandlung von ISAKMP erwartet, unabhängig davon, ob NAT implementiert ist oder nicht. Wie die Meldungen im aggressiven Modus sind auch diese Meldungen zu erwarten. |

|

| Wenn der Tunnel des Spokes "no shutdown" (Kein Herunterfahren) ist, erhält der Hub die Meldung IKE NEW SA (Hauptmodus 1) auf Port 500. Als Responder erstellt der Hub eine ISAKMP Security Association (SA). Der ISAKMP-Status wechselt von IKE_READY zu IKE_R_MM1. |

ISAKMP (0): empfangenes Paket von 172.16.1.1 dport 500 sport 500 Global (N) NEW SA |

|

| Die erhaltene Meldung IKE-Hauptmodus 1 wird verarbeitet. Der Hub stellt fest, dass der Peer über passende ISAKMP-Attribute verfügt und in die soeben erstellte ISAKMP SA gefüllt wird. Die Meldungen zeigen, dass der Peer 3DES-CBC für die Verschlüsselung, das Hashing von SHA, Diffie Hellman (DH)-Gruppe 1, den Pre-Shared Key für die Authentifizierung und die standardmäßige SA-Lebensdauer von 86400 Sekunden (0x0 0x1 0x51 0x80 = 0x15180 = 80 Sekunden verwendet ). Der ISAKMP-Status lautet weiterhin IKE_R_MM1, da keine Antwort an den Spoke-Server gesendet wurde. Die NAT-T-Anbieter-ID-Nachrichten werden zur Erkennung und Überbrückung von NAT verwendet. Diese Meldungen werden während der Aushandlung von ISAKMP erwartet, unabhängig davon, ob NAT implementiert ist oder nicht. Ähnliche Meldungen werden für Dead Peer Detection (DPD) angezeigt. |

ISAKMP:(0) Verarbeitung der SA-Nutzlast. Nachrichten-ID = 0 |

|

| MM_SA_SETUP (Hauptmodus 2) wird an den Spoke gesendet, wodurch bestätigt wird, dass MM1 empfangen und als gültiges ISAKMP-Paket akzeptiert wurde. Der ISAKMP-Status ändert sich von IKE_R_MM1 zu IKE_R_MM2. |

ISAKMP:(0) konstruierte NAT-T Vendor-RFC3947-ID |

|

| ISAKMP (0): empfangenes Paket von 172.16.10.1 dport 500 sport 500 Global (I) MM_NO_STATE |

Als Antwort auf die Meldung MM1, die an den Hub gesendet wurde, kommt MM2 an, wodurch bestätigt wird, dass MM1 empfangen wurde. Die empfangene Meldung IKE Main Mode 2 wird verarbeitet. Der Spoke stellt fest, dass der Peer-Hub über passende ISAKMP-Attribute verfügt, und diese Attribute werden in die erstellte ISAKMP SA gefüllt. Dieses Paket zeigt, dass der Peer 3DES-CBC für Verschlüsselung, Hashing von SHA, Diffie Hellman (DH)-Gruppe 1, Pre-Shared Key für Authentifizierung und die standardmäßige SA-Lebensdauer von 86400 Sekunden (0x0 0x1 0x51 0x80 = 0x15180 = 8600 Sekunden verwendet ). Zusätzlich zu den NAT-T-Nachrichten gibt es einen Austausch, um festzustellen, ob die Sitzung DPD verwendet. Der ISAKMP-Status wechselt von IKE_I_MM1 zu IKE_I_MM2. |

|

| ISAKMP:(0) Senden des Pakets an 172.16.10.1 my_port 500 peer_port 500 (I) MM_SA_SETUP |

MM_SA_SETUP (Hauptmodus 3) wird an den Hub gesendet, der bestätigt, dass der Spoke MM2 empfangen hat und fortfahren möchte. Der ISAKMP-Status wechselt von IKE_I_MM2 zu IKE_I_MM3. |

|

| MM_SA_SETUP (Hauptmodus 3) wird vom Hub empfangen. Der Hub kommt zu dem Schluss, dass der Peer ein anderes Cisco IOS-Gerät ist und keine NAT für uns oder unseren Peer erkannt wird. Der ISAKMP-Status wechselt von IKE_R_MM2 zu IKE_R_MM3. |

ISAKMP (0): empfangenes Paket von 172.16.1.1 dport 500 sport 500 Global (R) MM_SA_SETUP |

|

| MM_KEY_EXCH (Hauptmodus 4) wird vom Hub gesendet. Der ISAKMP-Status ändert sich von IKE_R_MM3 zu IKE_R_MM4. |

ISAKMP: (1002) Senden des Pakets an 172.16.1.1 my_port 500 peer_port 500 (R) MM_KEY_EXCH |

|

| ISAKMP (0): empfangenes Paket von 172.16.10.1 dport 500 sport 500 Global (I) MM_SA_SETUP |

MM_SA_SETUP (Hauptmodus 4) wird von Spoke empfangen. Die Spoke-Sitzung kommt zu dem Schluss, dass der Peer ein anderes Cisco IOS-Gerät ist und keine NAT für uns oder unseren Peer erkannt wird. Der ISAKMP-Status wechselt von IKE_I_MM3 zu IKE_I_MM4. |

|

| ISAKMP:(1002):Erster Kontakt senden |

MM_KEY_EXCH (Hauptmodus 5) wird vom Spoke gesendet. Der ISAKMP-Status wechselt von IKE_I_MM4 zu IKE_I_MM5. |

|

| MM_KEY_EXCH (Hauptmodus 5) wird vom Hub empfangen. Der ISAKMP-Status wechselt von IKE_R_MM4 zu IKE_R_MM5. Außerdem wird die "Peer Matches *none* der Profile" angezeigt, da kein ISAKMP-Profil vorhanden ist. Da dies der Fall ist, verwendet ISAKMP kein Profil. |

ISAKMP (1002): empfangenes Paket von 172.16.1.1 dport 500 sport 500 Global (R) MM_KEY_EXCH |

|

| Das letzte MM_KEY_EXCH-Paket (Hauptmodus 6) wird vom Hub gesendet. Damit ist die Phase-1-Aushandlung abgeschlossen, die besagt, dass dieses Gerät für Phase 2 bereit ist (IPSec Quick Mode). Der ISAKMP-Status wechselt von IKE_R_MM5 zu IKE_P1_COMPLETE. |

ISAKMP: (1002) Senden des Pakets an 172.16.1.1 my_port 500 peer_port 500 (R) MM_KEY_EXCH |

|

| ISAKMP (1002): empfangenes Paket von 172.16.10.1 dport 500 sport 500 Global (I) MM_KEY_EXCH |

Das letzte MM_KEY_EXCH-Paket (Hauptmodus 6) wird vom Spoke empfangen. Damit ist die Phase-1-Aushandlung abgeschlossen, die besagt, dass dieses Gerät für Phase 2 bereit ist (IPSec Quick Mode). Der ISAKMP-Status wechselt von IKE_I_MM5 zu IKE_I_MM6 und dann sofort zu IKE_P1_COMPLETE. Außerdem wird die "Peer Matches *none* der Profile" angezeigt, da kein ISAKMP-Profil vorhanden ist. Da dies der Fall ist, verwendet ISAKMP kein Profil. |

|

| ENDE DER ISAKMP-VERHANDLUNG (PHASE I), BEGINN DER IPSEC-VERHANDLUNG (PHASE II) |

||

| ISAKMP:(1002):start Quick Mode Exchange, M-ID of 3464373979 |

Der Quick Mode (Phase II, IPSec)-Austausch wird gestartet, und die Spokes senden die erste QM-Nachricht an den Hub. |

|

| Der Hub empfängt das erste QM-Paket (Quick Mode), das das IPSec-Angebot enthält. Die empfangenen Attribute geben Folgendes an: encaps-Flag auf 2 (Transportmodus, Flag 1 wäre Tunnelmodus), standardmäßige SA-Lebensdauer von 3600 Sekunden und 4608000 Kilobyte (0x465000 in Hex), HMAC-SHA für Authentifizierung und 3DES für Verschlüsselung festgelegt. Da es sich um dieselben Attribute handelt, die in der lokalen Konfiguration festgelegt wurden, wird das Angebot akzeptiert und die Shell einer IPSec SA erstellt. Da diesen noch keine SPI-Werte (Security Parameter Index) zugeordnet sind, handelt es sich um eine Shell eines SA, das noch nicht zum Übergeben von Datenverkehr verwendet werden kann. |

ISAKMP (1002): empfangenes Paket von 172.16.1.1 dport 500 sport 500 Global (R) QM_IDLE |

|

| Dies sind nur allgemeine IPSec-Service-Nachrichten, die sagen, dass es ordnungsgemäß funktioniert. |

IPSEC-IFC MGRE/Tu0 (172.16.10.1/172.16.1.1): Verbindungssuche zurückgegeben 0 |

|

| Der Pseudo-crypto-Map-Eintrag wird für das IP-Protokoll 47 (GRE) von 172.16.10.1 (öffentliche Hub-Adresse) bis 172.16.1.1 (öffentliche Spoke-Adresse) erstellt. Ein IPSec SA/SPI wird sowohl für ein- als auch für ausgehenden Datenverkehr mit Werten aus dem akzeptierten Angebot erstellt. |

Einfügung der Karte in mapdb AVL fehlgeschlagen, Map + Ass Paar existiert bereits auf der mapdb |

|

| Die zweite QM-Nachricht, die vom Hub gesendet wird. Durch den IPSec-Dienst generierte Nachricht, die bestätigt, dass der Tunnelschutz auf Tunnel0 aktiviert ist. Es wird eine weitere Meldung zur SA-Erstellung angezeigt, in der die Ziel-IPs, SPIs, Attribute für Transformationssätze und die Lebensdauer in Kilobyte und Sekunden verbleiben. |

ISAKMP: (1002) Senden des Pakets an 172.16.1.1 my_port 500 peer_port 500 (R) QM_IDLE |

|

| ISAKMP (1002): empfangenes Paket von 172.16.10.1 dport 500 sport 500 Global (I) QM_IDLE |

Das Spoke-System erhält das zweite QM-Paket, das den IPSec-Vorschlag enthält. Dies bestätigt, dass QM1 vom Hub empfangen wurde. Die empfangenen Attribute geben Folgendes an: encaps-Flag auf 2 (Transportmodus, Flag 1 wäre Tunnelmodus), standardmäßige SA-Lebensdauer von 3600 Sekunden und 4608000 Kilobyte (0x465000 in Hex), HMAC-SHA für Authentifizierung und DES für Verschlüsselung festgelegt. Da es sich um dieselben Attribute handelt, die in der lokalen Konfiguration festgelegt wurden, wird das Angebot akzeptiert und die Shell einer IPSec SA erstellt. Da diesen noch keine SPI-Werte (Security Parameter Index) zugeordnet sind, handelt es sich um eine Shell eines SA, das noch nicht zum Übergeben von Datenverkehr verwendet werden kann. Der Pseudo-crypto-Map-Eintrag wird für das IP-Protokoll 47 (GRE) von 172.16.10.1 (Hub-öffentliche Adresse) bis 172.16.1.1 (Spoke-öffentliche Adresse) erstellt. |

|

| ISAKMP: (1002) NONCE-Payload wird verarbeitet. Nachrichten-ID = 3464373979 |

Ein IPSec SA/SPI wird sowohl für ein- als auch für ausgehenden Datenverkehr mit Werten aus dem akzeptierten Angebot erstellt. |

|

| ISAKMP: (1002) Senden des Pakets an 172.16.10.1 my_port 500 peer_port 500 (I) QM_IDLE |

Das Spoke sendet die dritte und letzte QM-Nachricht an den Hub, der den QM-Austausch beendet. Im Gegensatz zu ISAKMP, bei dem jeder Peer jeden Zustand durchläuft (MM1 bis MM6/P1_COMPLETE), ist IPSec ein wenig anders, da es nur drei anstatt sechs Nachrichten gibt. Der Initiator (in diesem Fall unser "Spoke", wie durch "I" in der Meldung IKE_QM_I_QM1 gekennzeichnet) wechselt von QM_READY und dann direkt zu QM_I_QM1 zu QM_PHASE2_COMPLETE. Der Responder (Hub) lautet QM_READY, QM_SPI_STARVE, QM_R_QM2, QM_PHASE2_COMPLETE. Es wird eine weitere Meldung zur SA-Erstellung angezeigt, in der die Ziel-IPs, SPIs, Attribute für Transformationssätze und die Lebensdauer in Kilobyte und Sekunden verbleiben. |

|

| Diese letzten QM-Meldungen bestätigen, dass der Quick Mode abgeschlossen ist und IPSec auf beiden Seiten des Tunnels aktiv ist. Im Gegensatz zu ISAKMP, bei dem jeder Peer jeden Zustand durchläuft (MM1 bis MM6/P1_COMPLETE), ist IPSec ein wenig anders, da es nur drei anstatt sechs Nachrichten gibt. Der Responder (in diesem Fall unser Hub, wie durch "R" in der Meldung IKE_QM_R_QM1 gekennzeichnet) geht QM_READY, QM_SPI_STARVE, QM_R_QM2, QM_PHASE2_COMPLETE. Der Initiator (Spoke) wechselt von QM_READY, dann direkt zu QM_I_QM1 zu QM_PHASE2_COMPLETE. |

ISAKMP (1002): empfangenes Paket von 172.16.1.1 dport 500 sport 500 Global (R) QM_IDLE |

|

| NHRP: Registrierungsanfrage über Tunnel0 vrf 0 senden, Paketgröße: 108 |

Dies sind die NHRP-Registrierungsanfragen, die an den Hub gesendet werden, um sich beim NHS (dem Hub) zu registrieren. Es ist normal, mehrere dieser Meldungen zu sehen, da die Spokes weiterhin versuchen, sich beim NHS anzumelden, bis sie eine "Registrierungsantwort" erhalten. src,dst: Quell- (Spoke-) und Ziel-IP-Adressen (Hub) des Tunnels Dies sind die Quelle und das Ziel des vom Router gesendeten GRE-Pakets src NBMA: die NBMA (Internet-Adresse des Spokes), der das Paket gesendet hat und versucht, sich beim NHS anzumelden src-Protokoll: Tunneladresse des Spokes, das versucht, sich zu registrieren dst-Protokoll: Tunneladresse des NHS/Hubs Authentifizierungserweiterung, data: NHRP-Authentifizierungszeichenfolge Kunden-NBMA: NBMA-Adresse des NHS/Hubs Clientprotokoll: Tunneladresse des NHS/Hubs |

|

| NHRP-RATE: Senden des anfänglichen Registrierungsantrags für 10.1.1.254, Anfrage 65540 |

Weitere NHRP-Servicemeldungen, wonach der ursprüngliche Registrierungsantrag am 10.1.1.254 an den NHS gesendet wurde. Es gibt auch eine Bestätigung, dass ein Cache-Eintrag für Tunnel-IP 10.1.1.254/24 hinzugefügt wurde, der bei NBMA 172.16.10.1 gespeichert ist. Die verspätete Meldung besagt, dass der Tunnel "no shutdown" ist hier zu sehen. |

|

| IPSEC-IFC GRE/Tu0: Tunnel kommt |

Dies sind allgemeine IPSec-Dienstmeldungen, die angeben, dass sie ordnungsgemäß funktionieren. Hier ist endlich zu sehen, dass das Tunnelprotokoll aktiviert ist. |

|

| Dies sind die NHRP-Registrierungsanfragen, die vom Spoke-Team beim NHS (dem Hub) eingegangen sind. Es ist normal, mehrere dieser Meldungen zu sehen, da die Spokes weiterhin versuchen, sich beim NHS anzumelden, bis sie eine "Registrierungsantwort" erhalten. src NBMA: die NBMA (Internet-Adresse des Spokes), der das Paket gesendet hat und versucht, sich beim NHS anzumelden src-Protokoll: Tunneladresse des Spokes, das versucht, sich zu registrieren dst-Protokoll: Tunneladresse des NHS/Hubs Authentifizierungserweiterung, data: NHRP-Authentifizierungszeichenfolge Kunden-NBMA: NBMA-Adresse des NHS/Hubs Clientprotokoll: Tunneladresse des NHS/Hubs |

NHRP: Empfang der Registrierungsanfrage über Tunnel0 VRF 0, Paketgröße: 108 |

|

| NHRP-Debugpakete zum Hinzufügen des Zielnetzwerks 10.1.1.1/32 verfügbar über den nächsten Hop von 10.1.1.1 bei NHRP von 172.16.1.1. 172.16.1.1 wird außerdem der Liste der Adressen hinzugefügt, an die der Hub Multicast-Datenverkehr weiterleitet. Diese Meldungen bestätigen, dass die Registrierung erfolgreich war, wie auch eine Entschließung für die Spokes Tunnel-Adresse. |

NHRP: netid_in = 1, to_us = 1 |

|

| Dies ist die NHRP-Registrierungsantwort, die der Hub als Antwort auf die zuvor erhaltene NHRP-Registrierungsanfrage an das Spoke gesendet hat. Wie die anderen Registrierungspakete sendet auch der Hub mehrere dieser Pakete als Antwort auf mehrere Anfragen. src,dst: Tunnelquelle (Hub) und Ziel (Spoke)-IP-Adressen Dies sind die Quelle und das Ziel des vom Router gesendeten GRE-Pakets src NBMA: NBMA (Internet-Adresse des Spokes) src-Protokoll: Tunneladresse des Spokes, das versucht, sich zu registrieren dst-Protokoll: Tunneladresse des NHS/Hubs Kunden-NBMA: NBMA-Adresse des NHS/Hubs Clientprotokoll: Tunneladresse des NHS/Hubs Authentifizierungserweiterung, data: NHRP-Authentifizierungszeichenfolge |

NHRP: Senden der Registrierungsantwort über Tunnel0 VRF 0, Paketgröße: 128 |

|

| NHRP: Empfang der Registrierungsantwort über Tunnel0 VRF 0, Paketgröße: 128 |

Dies ist die NHRP-Registrierungsantwort, die der Hub als Antwort auf die zuvor erhaltene NHRP-Registrierungsanfrage an das Spoke gesendet hat. Wie die anderen Registrierungspakete sendet auch der Hub mehrere dieser Pakete als Antwort auf mehrere Anfragen. src NBMA: NBMA (Internet-Adresse des Spokes) src-Protokoll: Tunneladresse des Spokes, das versucht, sich zu registrieren dst-Protokoll: Tunneladresse des NHS/Hubs Kunden-NBMA: NBMA-Adresse des NHS/Hubs Clientprotokoll: Tunneladresse des NHS/Hubs Authentifizierungserweiterung, data: NHRP-Authentifizierungszeichenfolge |

|

| Generellere IPSec-Dienstmeldungen, die sagen, dass sie ordnungsgemäß funktioniert. |

IPSEC-IFC MGRE/Tu0: crypto_ss_listen_start bereits abgehört |

|

| NHRP: NHS-UP: 10.1.1.254 |

NHRP-Servicemeldungen, die angeben, dass der NHS unter 10.1.1.254 aktiv ist. |

|

| Die Systemmeldung, die angibt, dass die EIGRP-Adjacency aktiv ist, und der Nachbarn mit der Adresse 10.1.1.1 spricht. |

%DUAL-5-NBRCHANGE: EIGRP-IPv4 1: Neighbor 10.1.1.1 (Tunnel0) ist aktiviert: neue Adjacency |

|

| %DUAL-5-NBRCHANGE: EIGRP-IPv4 1: Neighbor 10.1.1.254 (Tunnel0) ist aktiviert: neue Adjacency |

Die Systemmeldung, die angibt, dass die EIGRP-Adjacency mit dem Nachbarhub 10.1.1.254 verfügbar ist. |

|

| Systemmeldung, die eine erfolgreiche NHRP-Auflösung bestätigt. |

NHRP: NHRP konnte 10.1.1.1 auf NBMA 172.16.1.1 erfolgreich auflösen. |

|

Überprüfen der Funktionalität und Fehlerbehebung

Dieser Abschnitt enthält einige der nützlichsten show-Befehle, die zur Fehlerbehebung für Hub and Spoke verwendet werden. Um spezifischere Debuggen zu aktivieren, verwenden Sie die folgenden Debugkonditionen:

-

debug dmvpn condition peer nbma NBMA_ADDRESS

-

debug dmvpn condition peer tunnel TUNNEL_ADDRESS

-

debug crypto condition peer ipv4 NBMA_ADDRESS

Krypto-Sockets anzeigen

Spoke1#show crypto sockets

Number of Crypto Socket connections 1

Tu0 Peers (local/remote): 172.16.1.1/172.16.10.1

Local Ident (addr/mask/port/prot): (172.16.1.1/255.255.255.255/0/47)

Remote Ident (addr/mask/port/prot): (172.16.10.1/255.255.255.255/0/47)

IPSec Profile: "DMVPN-IPSEC"

Socket State: Open

Client: "TUNNEL SEC" (Client State: Active)

Crypto Sockets in Listen state:

Client: "TUNNEL SEC" Profile: "DMVPN-IPSEC" Map-name: "Tunnel0-head-0"

Hub#show crypto sockets

Number of Crypto Socket connections 1

Tu0 Peers (local/remote): 172.16.10.1/172.16.1.1

Local Ident (addr/mask/port/prot): (172.16.10.1/255.255.255.255/0/47)

Remote Ident (addr/mask/port/prot): (172.16.1.1/255.255.255.255/0/47)

IPSec Profile: "DMVPN-IPSEC"

Socket State: Open

Client: "TUNNEL SEC" (Client State: Active)

Crypto Sockets in Listen state:

Client: "TUNNEL SEC" Profile: "DMVPN-IPSEC" Map-name: "Tunnel0-head-0"

Anzeige von Kryptositzungsdetails

Spoke1#show crypto session detail

Crypto session current status

Code: C - IKE Configuration mode, D - Dead Peer Detection

K - Keepalives, N - NAT-traversal, T - cTCP encapsulation

X - IKE Extended Authentication, F - IKE Fragmentation

Interface: Tunnel0

Uptime: 00:01:01

Session status: UP-ACTIVE

Peer: 172.16.10.1 port 500 fvrf: (none) ivrf: (none)

Phase1_id: 172.16.10.1

Desc: (none)

IKEv1 SA: local 172.16.1.1/500 remote 172.16.10.1/500 Active

Capabilities:(none) connid:1001 lifetime:23:58:58

IPSEC FLOW: permit 47 host 172.16.1.1 host 172.16.10.1

Active SAs: 2, origin: crypto map

Inbound: #pkts dec'ed 25 drop 0 life (KB/Sec) 4596087/3538

Outbound: #pkts enc'ed 25 drop 3 life (KB/Sec) 4596087/3538

Hub#show crypto session detail

Crypto session current status

Code: C - IKE Configuration mode, D - Dead Peer Detection

K - Keepalives, N - NAT-traversal, T - cTCP encapsulation

X - IKE Extended Authentication, F - IKE Fragmentation

Interface: Tunnel0

Uptime: 00:01:47

Session status: UP-ACTIVE

Peer: 172.16.1.1 port 500 fvrf: (none)

ivrf: (none)

Phase1_id: 172.16.1.1

Desc: (none)

IKEv1 SA: local 172.16.10.1/500 remote 172.16.1.1/500 Active

Capabilities:(none) connid:1001 lifetime:23:58:12

IPSEC FLOW: permit 47 host 172.16.10.1 host 172.16.1.1

Active SAs: 2, origin: crypto map

Inbound: #pkts dec'ed 35 drop 0 life (KB/Sec) 4576682/3492

Outbound: #pkts enc'ed 35 drop 0 life (KB/Sec) 4576682/3492

show crypto isakmp sa detail

Spoke1#show crypto isakmp sa detail

Codes: C - IKE configuration mode, D - Dead Peer Detection

K - Keepalives, N - NAT-traversal

T - cTCP encapsulation, X - IKE Extended Authentication

psk - Preshared key, rsig - RSA signature renc - RSA encryption

IPv4 Crypto ISAKMP SA

C-id Local Remote I-VRF Status Encr Hash Auth DH Lifetime Cap.

1001 172.16.1.1 172.16.10.1 ACTIVE 3des sha psk 1 23:59:10

Engine-id:Conn-id = SW:1

IPv6 Crypto ISAKMP SA

Hub#show crypto isakmp sa detail

Codes: C - IKE configuration mode, D - Dead Peer Detection

K - Keepalives, N - NAT-traversal

T - cTCP encapsulation, X - IKE Extended Authentication

psk - Preshared key, rsig - RSA signature

renc - RSA encryption IPv4 Crypto ISAKMP SA

C-id Local Remote I-VRF Status Encr Hash Auth DH Lifetime Cap.

1001 172.16.10.1 172.16.1.1 ACTIVE 3des sha psk 1 23:58:20

Engine-id:Conn-id = SW:1

IPv6 Crypto ISAKMP SA

show crypto ipsec sa detail

Spoke1#show crypto ipsec sa detail

interface: Tunnel0

Crypto map tag: Tunnel0-head-0, local addr 172.16.1.1

protected vrf: (none)

local ident (addr/mask/prot/port): (172.16.1.1/255.255.255.255/47/0)

remote ident (addr/mask/prot/port): (172.16.10.1/255.255.255.255/47/0)

current_peer 172.16.10.1 port 500

PERMIT, flags={origin_is_acl,}

#pkts encaps: 24, #pkts encrypt: 24, #pkts digest: 24

#pkts decaps: 24, #pkts decrypt: 24, #pkts verify: 24

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 0, #pkts compr. failed: 0

#pkts not decompressed: 0, #pkts decompress failed: 0

#pkts no sa (send) 3, #pkts invalid sa (rcv) 0

#pkts encaps failed (send) 0, #pkts decaps failed (rcv) 0

#pkts invalid prot (recv) 0, #pkts verify failed: 0

#pkts invalid identity (recv) 0, #pkts invalid len (rcv) 0

#pkts replay rollover (send): 0, #pkts replay rollover (rcv) 0

##pkts replay failed (rcv): 0

#pkts internal err (send): 0, #pkts internal err (recv) 0

local crypto endpt.: 172.16.1.1, remote crypto endpt.: 172.16.10.1

path mtu 1500, ip mtu 1500, ip mtu idb Ethernet0/0

current outbound spi: 0xA259D71(170237297)

PFS (Y/N): N, DH group: none

inbound esp sas:

spi: 0x8D538D11(2371063057)

transform: esp-3des esp-sha-hmac ,

in use settings ={Transport,}

conn id: 1, flow_id: SW:1, sibling_flags 80000006,

crypto map: Tunnel0-head-0

sa timing: remaining key lifetime (k/sec): (4596087/3543)

IV size: 16 bytes

replay detection support: Y

Status: ACTIVE

inbound ah sas:

inbound pcp sas:

outbound esp sas:

spi: 0xA259D71(170237297)

transform: esp-3des esp-sha-hmac ,

in use settings ={Transport, }

conn id: 2, flow_id: SW:2, sibling_flags 80000006,

crypto map: Tunnel0-head-0

sa timing: remaining key lifetime (k/sec): (4596087/3543)

IV size: 16 bytes

replay detection support: Y

Status: ACTIVE

outbound ah sas:

outbound pcp sas:

Hub#show crypto ipsec sa detail

interface: Tunnel0

Crypto map tag: Tunnel0-head-0, local addr 172.16.10.1

protected vrf: (none)

local ident (addr/mask/prot/port): (172.16.10.1/255.255.255.255/47/0)

remote ident (addr/mask/prot/port): (172.16.1.1/255.255.255.255/47/0)

current_peer 172.16.1.1 port 500

PERMIT, flags={origin_is_acl,}

#pkts encaps: 34, #pkts encrypt: 34, #pkts digest: 34

#pkts decaps: 34, #pkts decrypt: 34, #pkts verify: 34

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 0, #pkts compr. failed: 0

#pkts not decompressed: 0, #pkts decompress failed: 0

#pkts no sa (send) 0, #pkts invalid sa (rcv) 0

#pkts encaps failed (send) 0, #pkts decaps failed (rcv) 0

#pkts invalid prot (recv) 0, #pkts verify failed: 0

#pkts invalid identity (recv) 0, #pkts invalid len (rcv) 0

#pkts replay rollover (send): 0, #pkts replay rollover (rcv) 0

##pkts replay failed (rcv): 0

#pkts internal err (send): 0, #pkts internal err (recv) 0

local crypto endpt.: 172.16.10.1, remote crypto endpt.: 172.16.1.1

path mtu 1500, ip mtu 1500, ip mtu idb Ethernet0/0

current outbound spi: 0x8D538D11(2371063057)

PFS (Y/N): N, DH group: none

inbound esp sas:

spi: 0xA259D71(170237297)

transform: esp-3des esp-sha-hmac ,

in use settings ={Transport, }

conn id: 1, flow_id: SW:1, sibling_flags 80000006,

crypto map: Tunnel0-head-0

sa timing: remaining key lifetime (k/sec): (4576682/3497)

IV size: 16 bytes

replay detection support: Y

Status: ACTIVE

inbound ah sas:

inbound pcp sas:

outbound esp sas: spi: 0x8D538D11(2371063057)

transform: esp-3des esp-sha-hmac ,

in use settings ={Transport, }

conn id: 2, flow_id: SW:2, sibling_flags 80000006,

crypto map: Tunnel0-head-0

sa timing: remaining key lifetime (k/sec): (4576682/3497)

IV size: 16 bytes

replay detection support: Y

Status: ACTIVE

outbound ah sas:

outbound pcp sas:

show ip nhrp

Spoke1#show ip nhrp

10.1.1.254/32 via 10.1.1.254

Tunnel0 created 00:00:55, never expire

Type: static, Flags:

NBMA address: 172.16.10.1

Hub#show ip nhrp

10.1.1.1/32 via 10.1.1.1

Tunnel0 created 00:01:26, expire 01:58:33

Type: dynamic, Flags: unique registered

NBMA address: 172.16.1.1

show ip nhs

Spoke1#show ip nhrp nhs

Legend: E=Expecting replies, R=Responding, W=Waiting

Tunnel0:

10.1.1.254 RE priority = 0 cluster = 0

Hub#show ip nhrp nhs (As the hub is the only NHS for this DMVPN cloud,

it does not have any servers configured)

show dmvpn [Detail]

"show dmvpn detail" returns the output of show ip nhrp nhs, show dmvpn,

and show crypto session detail

Spoke1#show dmvpn

Legend: Attrb --> S - Static, D - Dynamic, I - Incomplete

N - NATed, L - Local, X - No Socket

# Ent --> Number of NHRP entries with same NBMA peer

NHS Status: E --> Expecting Replies, R --> Responding, W --> Waiting

UpDn Time --> Up or Down Time for a Tunnel

==========================================================================

Interface: Tunnel0, IPv4 NHRP Details

Type:Spoke, NHRP Peers:1,

# Ent Peer NBMA Addr Peer Tunnel Add State UpDn Tm Attrb

----- --------------- --------------- ----- -------- -----

1 172.16.10.1 10.1.1.254 UP 00:00:39 S

Spoke1#show dmvpn detail

Legend: Attrb --> S - Static, D - Dynamic, I - Incomplete

N - NATed, L - Local, X - No Socket

# Ent --> Number of NHRP entries with same NBMA peer

NHS Status: E --> Expecting Replies, R --> Responding, W --> Waiting

UpDn Time --> Up or Down Time for a Tunnel

==========================================================================

Interface Tunnel0 is up/up, Addr. is 10.1.1.1, VRF ""

Tunnel Src./Dest. addr: 172.16.1.1/172.16.10.1, Tunnel VRF ""

Protocol/Transport: "GRE/IP", Protect "DMVPN-IPSEC"

Interface State Control: Disabled

IPv4 NHS:

10.1.1.254 RE priority = 0 cluster = 0

Type:Spoke, Total NBMA Peers (v4/v6): 1

# Ent Peer NBMA Addr Peer Tunnel Add State UpDn Tm Attrb Target Network

----- --------------- --------------- ----- -------- ----- -----------------

1 172.16.10.1 10.1.1.254 UP 00:00:41 S 10.1.1.254/32

Crypto Session Details:

--------------------------------------------------------------------------------

Interface: Tunnel0

Session: [0x08D513D0]

IKEv1 SA: local 172.16.1.1/500 remote 172.16.10.1/500 Active

Capabilities:(none) connid:1001 lifetime:23:59:18

Crypto Session Status: UP-ACTIVE

fvrf: (none), Phase1_id: 172.16.10.1

IPSEC FLOW: permit 47 host 172.16.1.1 host 172.16.10.1

Active SAs: 2, origin: crypto map

Inbound: #pkts dec'ed 21 drop 0 life (KB/Sec) 4596088/3558

Outbound: #pkts enc'ed 21 drop 3 life (KB/Sec) 4596088/3558

Outbound SPI : 0x A259D71, transform : esp-3des esp-sha-hmac

Socket State: Open

Pending DMVPN Sessions:

Hub#show dmvpn

Legend: Attrb --> S - Static, D - Dynamic, I - Incomplete

N - NATed, L - Local, X - No Socket

# Ent --> Number of NHRP entries with same NBMA peer

NHS Status: E --> Expecting Replies, R --> Responding, W --> Waiting

UpDn Time --> Up or Down Time for a Tunnel

==========================================================================

Interface: Tunnel0, IPv4 NHRP Details Type:Hub, NHRP Peers:1,

# Ent Peer NBMA Addr Peer Tunnel Add State UpDn Tm Attrb

----- --------------- --------------- ----- -------- -----

1 172.16.1.1 10.1.1.1 UP 00:01:30 D

Hub#show dmvpn detail

Legend: Attrb --> S - Static, D - Dynamic, I - Incomplete

N - NATed, L - Local, X - No Socket # Ent --> Number of NHRP entries with same NBMA peer NHS Status: E --> Expecting Replies, R --> Responding, W --> Waiting UpDn Time --> Up or Down Time for a Tunnel ==========================================================================

Interface Tunnel0 is up/up, Addr. is 10.1.1.254, VRF "" Tunnel Src./Dest. addr: 172.16.10.1/MGRE, Tunnel VRF "" Protocol/Transport: "multi-GRE/IP", Protect "DMVPN-IPSEC" Interface State Control: Disabled Type:Hub, Total NBMA Peers (v4/v6): 1

# Ent Peer NBMA Addr Peer Tunnel Add State UpDn Tm Attrb Target Network ----- --------------- --------------- ----- -------- ----- ----------------- 1 172.16.1.1 10.1.1.1 UP 00:01:32 D 10.1.1.1/32

Crypto Session Details:

-------------------------------------------------------------------------------- Interface: Tunnel0

Session: [0x08A27858]

IKEv1 SA: local 172.16.10.1/500 remote 172.16.1.1/500 Active

Capabilities:(none) connid:1001 lifetime:23:58:26

Crypto Session Status: UP-ACTIVE

fvrf: (none), Phase1_id: 172.16.1.1

IPSEC FLOW: permit 47 host 172.16.10.1 host 172.16.1.1

Active SAs: 2, origin: crypto map

Inbound: #pkts dec'ed 32 drop 0 life (KB/Sec) 4576682/3507

Outbound: #pkts enc'ed 32 drop 0 life (KB/Sec) 4576682/3507

Outbound SPI : 0x8D538D11, transform : esp-3des esp-sha-hmac

Socket State: Open

Pending DMVPN Sessions:

Zugehörige Informationen

Beiträge von Cisco Ingenieuren

- Frank DeNofaCisco TAC-Techniker

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback