Konfigurieren und Registrieren eines Cisco VPN 3000 Concentrator auf einem Cisco IOS-Router als CA-Server

Inhalt

Einleitung

In diesem Dokument wird beschrieben, wie Sie einen Cisco IOS® Router als CA-Server (Certificate Authority) konfigurieren. Außerdem wird gezeigt, wie ein Cisco VPN 3000 Concentrator beim Cisco IOS-Router registriert wird, um ein Root- und ID-Zertifikat für die IPSec-Authentifizierung zu erhalten.

Voraussetzungen

Anforderungen

Es gibt keine spezifischen Anforderungen für dieses Dokument.

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

-

Cisco Router der Serie 2600 mit Cisco IOS Software, Version 12.3(4)T3

-

Cisco VPN 3030 Concentrator Version 4.1.2

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netz Live ist, überprüfen Sie, ob Sie die mögliche Auswirkung jedes möglichen Befehls verstehen.

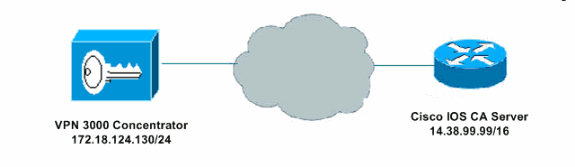

Netzwerkdiagramm

In diesem Dokument wird die folgende Netzwerkeinrichtung verwendet:

Konventionen

Weitere Informationen zu Dokumentkonventionen finden Sie in den technischen Tipps von Cisco zu Konventionen.

Generieren und Exportieren des RSA-Schlüsselpaars für den Zertifikatserver

Der erste Schritt besteht darin, das RSA-Schlüsselpaar zu generieren, das vom Cisco IOS CA-Server verwendet wird. Generieren Sie auf dem Router (R1) die RSA-Schlüssel, wie hier gezeigt:

R1(config)#crypto key generate rsa general-keys label cisco1 exportable The name for the keys will be: cisco1 Choose the size of the key modulus in the range of 360 to 2048 for your General Purpose Keys. Choosing a key modulus greater than 512 may take a few minutes. How many bits in the modulus [512]: % Generating 512 bit RSA keys ...[OK] R1(config)# *Jan 22 09:51:46.116: %SSH-5-ENABLED: SSH 1.99 has been enabled

Hinweis: Sie müssen den gleichen Namen für das Schlüsselpaar (Key-Label) verwenden, den Sie für den Zertifikatserver verwenden möchten (über den später behandelten Befehl cs-label crypto pki server).

Generiertes Schlüsselpaar exportieren

Die Schlüssel müssen dann je nach Konfiguration in einen nichtflüchtigen RAM (NVRAM) oder TFTP exportiert werden. In diesem Beispiel wird der NVRAM verwendet. Je nach Implementierung können Sie möglicherweise einen separaten TFTP-Server verwenden, um Ihre Zertifikatinformationen zu speichern.

R1(config)#crypto key export rsa cisco1 pem url nvram: 3des cisco123 % Key name: cisco1 Usage: General Purpose Key Exporting public key... Destination filename [cisco1.pub]? Writing file to nvram:cisco1.pub Exporting private key... Destination filename [cisco1.prv]? Writing file to nvram:cisco1.prv R1(config)#

Wenn Sie einen TFTP-Server verwenden, können Sie das generierte Schlüsselpaar wie folgt erneut importieren:

crypto key import rsa key-label pem [usage-keys] {terminal | url url} [exportable] passphrase

Hinweis: Wenn Sie nicht möchten, dass der Schlüssel vom Zertifikatserver exportierbar ist, importieren Sie ihn nach dem Exportieren als nicht exportierbares Schlüsselpaar zurück zum Zertifikatserver. Der Schlüssel kann daher nicht wieder abgenommen werden.

Überprüfen des generierten Schlüsselpaars

Sie können das generierte Schlüsselpaar überprüfen, indem Sie den Befehl show crypto key mypubkey rsa aufrufen:

Einige Befehle des Typs show werden vom Tool Output Interpreter unterstützt (nur für registrierte Kunden), mit dem sich Analysen der Ausgabe von Befehlen des Typs show abrufen lassen.

R1#show crypto key mypubkey rsa % Key pair was generated at: 09:51:45 UTC Jan 22 2004 Key name: cisco1 Usage: General Purpose Key Key is exportable. Key Data: 305C300D 06092A86 4886F70D 01010105 00034B00 30480241 00CC2DC8 ED26163A B3642376 FAA91C2F 93A3825B 3ABE6A55 C9DD3E83 F7B2BD56 126E0F11 50552843 7F7CA4DA 3EC3E2CE 0F42BD6F 4C585385 3C43FF1E 04330AE3 37020301 0001 % Key pair was generated at: 09:51:54 UTC Jan 22 2004 Key name: cisco1.server Usage: Encryption Key Key is exportable. Key Data: 307C300D 06092A86 4886F70D 01010105 00036B00 30680261 00EC5578 025D3066 72149A35 32224BC4 3E41DD68 38B08D39 93A1AA43 B353F112 1E56DA42 49741698 EBD02905 FE4EC392 7174EEBF D82B4475 2A2D7DEC 83E277F8 AEC590BE 124E00E1 C1607433 5C7BC549 D532D18C DD0B7AE3 AECDDE9C 07AD84DD 89020301 0001

Aktivieren des HTTP-Servers auf dem Router

Der Cisco IOS CA Server unterstützt nur Registrierungen, die über das Simple Certificate Enrollment Protocol (SCEP) erfolgen. Um dies zu ermöglichen, muss der Router den integrierten Cisco IOS HTTP-Server ausführen. Verwenden Sie dazu den Befehl ip http server:

R1(config)#ip http server

Aktivieren und Konfigurieren des Zertifizierungsstellenservers auf dem Router

Befolgen Sie dieses Verfahren.

-

Beachten Sie, dass der Zertifikatserver denselben Namen wie das Schlüsselpaar verwenden muss, das Sie gerade manuell generiert haben. Die Bezeichnung entspricht der generierten Schlüsselpaarbezeichnung:

R1(config)#crypto pki server cisco1

Nachdem Sie einen Zertifikatserver aktiviert haben, können Sie die vorkonfigurierten Standardwerte verwenden oder Werte über die CLI für die Funktionalität des Zertifikatservers angeben.

-

Der Befehl database url gibt den Speicherort an, an dem alle Datenbankeinträge für den CA-Server geschrieben werden.

Wenn dieser Befehl nicht angegeben wird, werden alle Datenbankeinträge in Flash geschrieben.

R1(cs-server)#database url nvram:

Hinweis: Wenn Sie einen TFTP-Server verwenden, muss die URL tftp://<ip_address>/directory lauten.

-

Konfigurieren Sie die Datenbankebene:

R1(cs-server)#database level minimum

Dieser Befehl steuert, welche Datentypen in der Zertifikatregistrierungsdatenbank gespeichert werden.

-

Minimum - Genügend Informationen werden nur gespeichert, um weiterhin neue Zertifikate ohne Konflikte auszustellen. Dies ist der Standardwert.

-

Namen - Zusätzlich zu den Angaben auf der minimalen Stufe, die Seriennummer und den Antragstellernamen jedes Zertifikats.

-

Complete (Vollständig) - Zusätzlich zu den Informationen in den Minimal- und Namensebenen wird jedes ausgestellte Zertifikat in die Datenbank geschrieben.

Hinweis: Das vollständige Schlüsselwort liefert eine große Menge an Informationen. Wenn es ausgegeben wird, müssen Sie auch einen externen TFTP-Server angeben, auf dem die Daten über den Befehl database url gespeichert werden.

-

-

Konfigurieren Sie den Namen des CA-Ausstellers für die angegebene DN-Zeichenfolge. In diesem Beispiel werden die CN (Common Name) von cisco1.cisco.com, L (Locality) von RTP und C (Country) von US verwendet:

R1(cs-server)#issuer-name CN=cisco1.cisco.com L=RTP C=US

-

Geben Sie die Lebensdauer eines Zertifizierungsstellenzertifikats oder Zertifikats in Tagen an.

Gültige Werte liegen zwischen 1 Tag und 1825 Tagen. Die standardmäßige Lebensdauer des Zertifikats der Zertifizierungsstelle beträgt 3 Jahre und die des Zertifikats beträgt 1 Jahr. Die maximale Lebensdauer des Zertifikats ist 1 Monat kürzer als die Lebensdauer des Zertifizierungsstellenzertifikats. Beispiele:

R1(cs-server)#lifetime ca-certificate 365 R1(cs-server)#lifetime certificate 200

-

Definieren Sie die Lebensdauer der Zertifikatsperrliste, die vom Zertifikatserver verwendet wird, in Stunden. Der Wert für die maximale Lebensdauer beträgt 336 Stunden (2 Wochen). Der Standardwert ist 168 Stunden (1 Woche).

R1(cs-server)#lifetime crl 24

-

Definieren Sie einen Certificate-Revocation-List Distribution Point (CDP), der in den vom Zertifikatserver ausgestellten Zertifikaten verwendet werden soll. Bei der URL muss es sich um eine HTTP-URL handeln.

Die IP-Adresse unseres Servers ist beispielsweise 172.18.108.26.

R1(cs-server)#cdp-url http://172.18.108.26/cisco1cdp.cisco1.crl

-

Aktivieren Sie den CA-Server, indem Sie den Befehl no shutdown eingeben.

R1(cs-server)#no shutdown

Hinweis: Führen Sie diesen Befehl nur aus, nachdem Sie den Zertifikatsserver vollständig konfiguriert haben.

Konfigurieren und Registrieren des Cisco VPN 3000 Concentrator

Befolgen Sie dieses Verfahren.

-

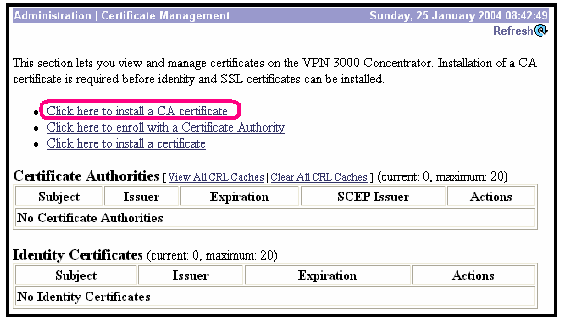

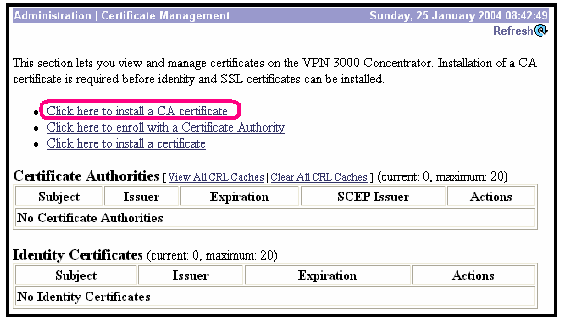

Wählen Sie Administration > Certificate Management aus, und wählen Sie Klicken Sie hier, um ein Zertifizierungsstellenzertifikat zu installieren, um das Stammzertifikat vom Cisco IOS-Zertifizierungsstellenserver abzurufen.

-

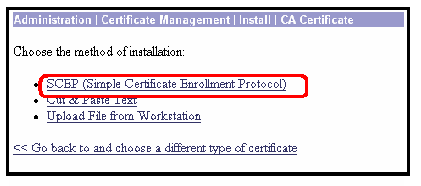

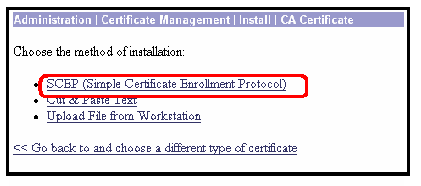

Wählen Sie SCEP als Installationsmethode aus.

-

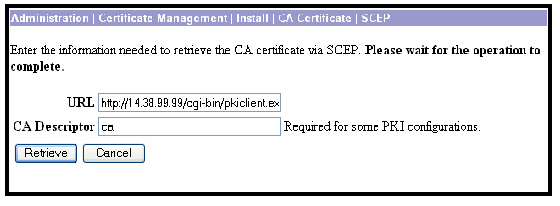

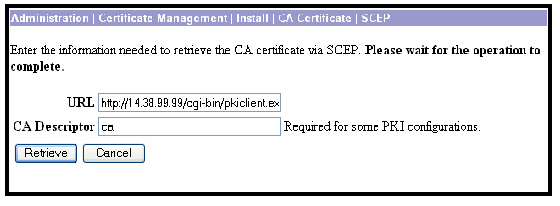

Geben Sie die URL des Cisco IOS-CA-Servers, einen CA-Deskriptor, ein, und klicken Sie auf Retrieve (Abrufen).

Hinweis: Die richtige URL in diesem Beispiel ist http://14.38.99.99/cgi-bin/pkiclient.exe (Sie müssen den vollständigen Pfad /cgi-bin/pkiclient.exe angeben).

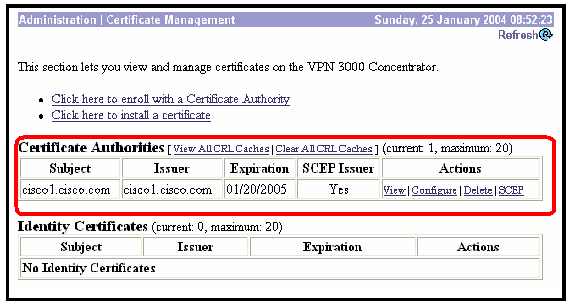

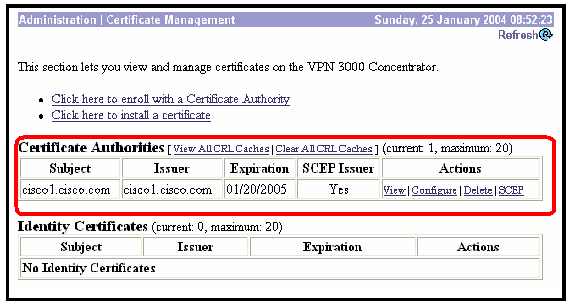

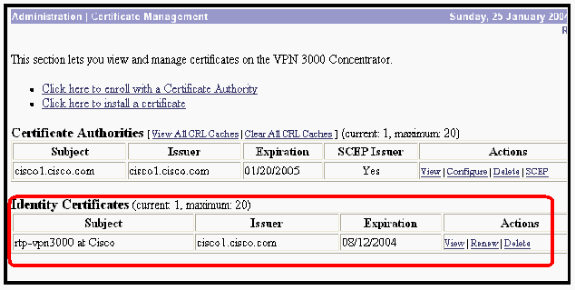

Wählen Sie Administration > Certificate Management aus, um zu überprüfen, ob das Stammzertifikat installiert wurde. Diese Abbildung zeigt die Details des Stammzertifikats.

-

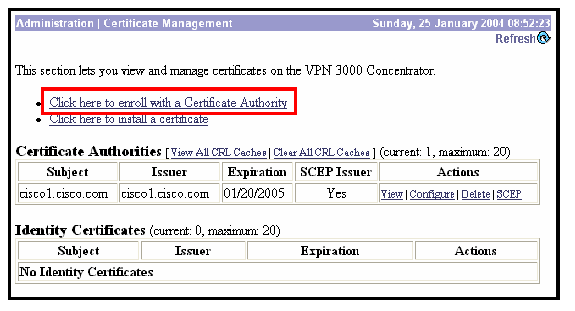

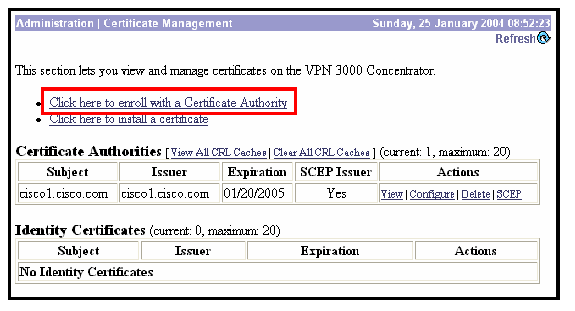

Wählen Sie Klicken Sie hier, um sich bei einer Zertifizierungsstelle anzumelden, um das ID-Zertifikat vom Cisco IOS CA-Server zu erhalten.

-

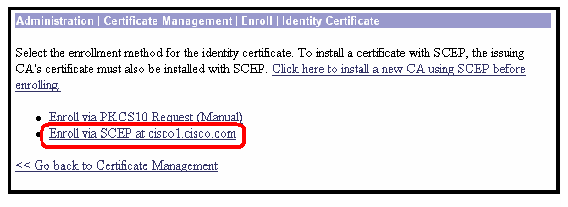

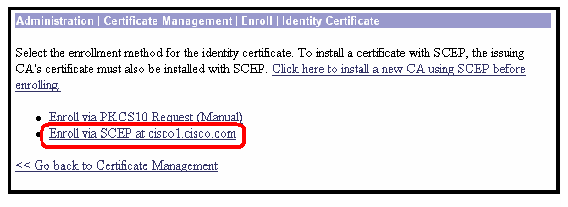

Wählen Sie Enroll via SCEP at cisco1.cisco.com ( cisco1.cisco.com ist der CN des Cisco IOS CA Server).

-

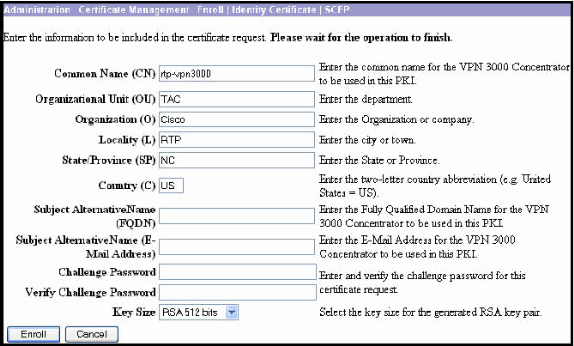

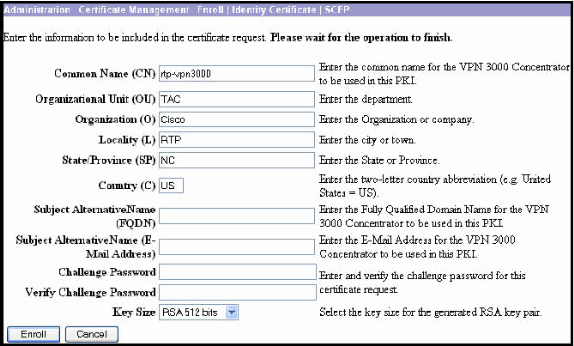

Füllen Sie das Anmeldeformular aus, indem Sie alle Informationen für die Zertifikatanforderung eingeben.

Wenn Sie das Formular ausgefüllt haben, klicken Sie auf Registrieren, um die Registrierungsanfrage beim CA-Server zu starten.

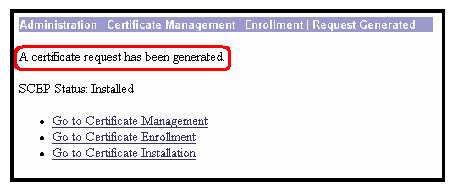

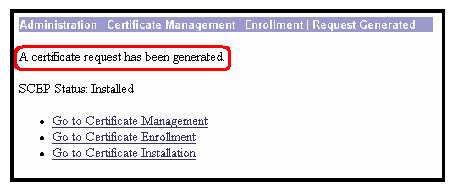

Nachdem Sie auf "Registrieren" geklickt haben, zeigt der VPN 3000 Concentrator "Es wurde eine Zertifikatanforderung generiert" an.

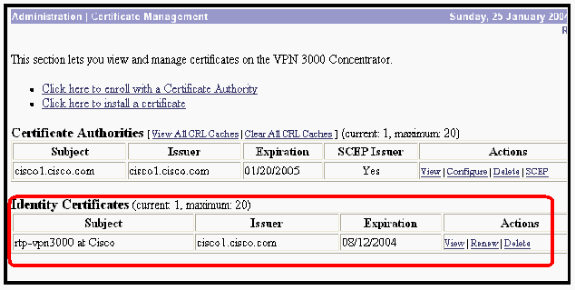

Hinweis: Der Cisco IOS CA Server kann so konfiguriert werden, dass die Zertifikate automatisch mit dem Unterbefehl Cisco IOS CA Server grant automatic erteilt werden. Dieser Befehl wird für dieses Beispiel verwendet. Um die Details des ID-Zertifikats anzuzeigen, wählen Sie Administration > Certificate Management aus. Das angezeigte Zertifikat ist ähnlich wie dieses.

Überprüfung

Verifizierungsinformationen finden Sie im Abschnitt Überprüfen des generierten Schlüsselpaars.

Fehlerbehebung

Weitere Informationen zur Fehlerbehebung finden Sie unter Problembehandlung bei Verbindungsproblemen im VPN 3000 Concentrator oder unter IP-Sicherheit - Grundlegendes zu und Verwenden von Debug-Befehlen.

Zugehörige Informationen

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

30-Mar-2004 |

Erstveröffentlichung |

Feedback

Feedback