Konfigurieren der ASA: Installation und Verlängerung digitaler SSL-Zertifikate

Download-Optionen

-

ePub (919.9 KB)

In verschiedenen Apps auf iPhone, iPad, Android, Sony Reader oder Windows Phone anzeigen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einleitung

In diesem Dokument wird die Installation eines vertrauenswürdigen digitalen SSL-Zertifikats eines Drittanbieters auf der ASA für clientlose SSLVPN- und AnyConnect-Verbindungen beschrieben.

Voraussetzungen

Anforderungen

Dieses Dokument erfordert den Zugriff auf eine vertrauenswürdige Zertifizierungsstelle (Certificate Authority, CA) eines Drittanbieters für die Zertifikatregistrierung. Zu den CA-Anbietern von Drittanbietern gehören u. a. Baltimore, Cisco, Entrust, Geotrust, G, Microsoft, RSA, Thawte und VeriSign.

Bevor Sie beginnen, prüfen Sie, ob die ASA über die richtige Uhrzeit, das richtige Datum und die richtige Zeitzone verfügt. Für die Zertifikatsauthentifizierung wird die Verwendung eines NTP-Servers (Network Time Protocol) empfohlen, um die Uhrzeit auf der ASA zu synchronisieren. Im Cisco ASA Series General Operations CLI Configuration Guide 9.1 werden die erforderlichen Schritte zur Einrichtung von Uhrzeit und Datum auf der ASA beschrieben.

Verwendete Komponenten

In diesem Dokument wird die ASA 5500-X mit der Softwareversion 9.4.1 und der ASDM-Version 7.4(1) verwendet.

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Hintergrundinformationen

In diesem Beispiel wird ein GoDaddy-Zertifikat verwendet. Jeder Schritt enthält das ASDM-Verfahren (Adaptive Security Device Manager) und die CLI-Entsprechung.

Konfigurieren

Das SSL-Protokoll schreibt vor, dass der SSL-Server dem Client ein Serverzertifikat für den Client zur Durchführung der Serverauthentifizierung bereitstellt. Cisco empfiehlt die Verwendung eines selbstsignierten Zertifikats nicht, da die Möglichkeit besteht, dass ein Benutzer versehentlich einen Browser so konfigurieren kann, dass er einem Zertifikat eines nicht autorisierten Servers vertraut. Für Benutzer ist es zudem unpraktisch, auf eine Sicherheitswarnung reagieren zu müssen, wenn sie eine Verbindung mit dem sicheren Gateway herstellen. Es wird empfohlen, vertrauenswürdige Zertifizierungsstellen von Drittanbietern zu verwenden, um SSL-Zertifikate an die ASA auszustellen.

Der Lebenszyklus eines Drittanbieterzertifikats auf der ASA erfolgt im Wesentlichen wie folgt:

CSR-Generierung

Die CSR-Generierung ist der erste Schritt im Lebenszyklus jedes digitalen X.509-Zertifikats.

Nach der Generierung des privaten/öffentlichen Rivest-Shamir-Adleman (RSA)- oder Elliptic Curve Digital Signature Algorithm (ECDSA)-Keypairs (Anhang A zeigt den Unterschied zwischen der Verwendung von RSA oder ECDSA an) wird eine Certificate Signing Request (CSR) erstellt.

Ein CSR ist eine PKCS10-formatierte Nachricht, die den öffentlichen Schlüssel und Identitätsinformationen des Hosts enthält, der die Anforderung sendet. PKI-Datenformate erklärt die verschiedenen Zertifikatformate für die ASA und das Cisco IOS®.

Hinweise:

1. Überprüfen Sie mit der CA die erforderliche Ziffernpaargröße. Das CA/Browser-Forum hat festgelegt, dass alle von den Mitglied-CAs generierten Zertifikate eine Mindestgröße von 2048 Bit aufweisen müssen.

2. ASA unterstützt derzeit keine 4096-Bit-Schlüssel (Cisco Bug-ID CSCut53512) für die SSL-Serverauthentifizierung. IKEv2 unterstützt jedoch die Verwendung von 4096-Bit-Serverzertifikaten allein auf den ASA 5580-, 5585- und 5500-X-Plattformen.

3. Verwenden Sie den DNS-Namen der ASA im FQDN-Feld des CSR, um Warnungen vor nicht vertrauenswürdigen Zertifikaten zu vermeiden und eine strenge Zertifikatprüfung zu bestehen.

Es gibt drei Methoden, CSR zu generieren.

- Konfigurieren mit ASDM

- Konfigurieren über die ASA-CLI

- Verwenden Sie OpenSSL, um die CSR-Anfrage zu erstellen.

1. Konfigurieren mit dem ASDM

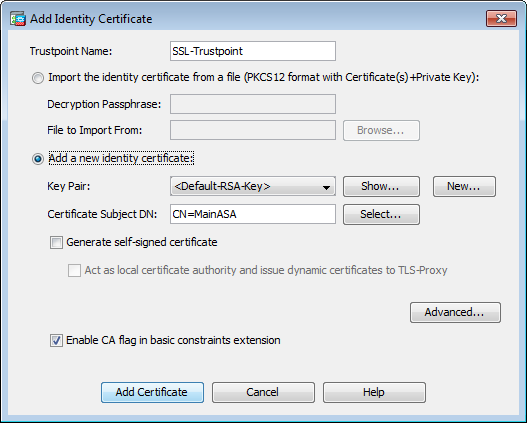

- Navigieren Sie zu

Configuration > Remote Access VPN > Certificate Management, und wählen SieIdentity Certificates. - Klicken Sie auf

Add.

- Definieren Sie einen Vertrauenspunktnamen im Eingabefeld Vertrauenspunktname.

- Klicken Sie auf

Add a new identity certificatedas Optionsfeld. - Klicken Sie für das Schlüsselpaar auf

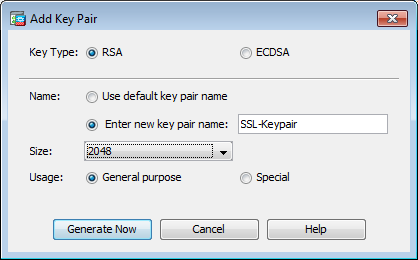

New.

- Wählen Sie den Schlüsseltyp aus - RSA oder ECDSA. (Weitere Informationen zu den Unterschieden finden Sie in Anhang A.)

- Klicken Sie auf

Enter new key pair namedas Optionsfeld. Identifizieren Sie den Schlüsselpaarnamen zu Erkennungszwecken. - Wählen Sie die

Key Sizeaus. Mit RSA auswählenGeneral Purpose for Usage. - Klicken Sie auf .

Generate NowDie Schlüsselpaare werden erstellt. - Um die DN des Zertifikatantragstellers zu definieren, klicken

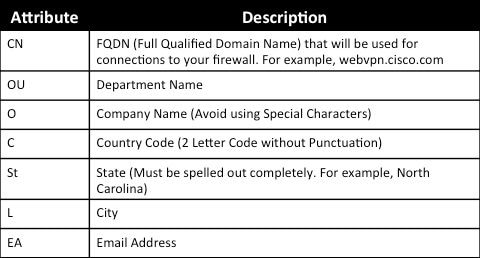

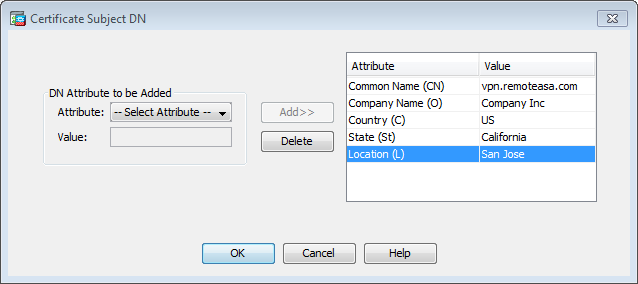

Select,Sie auf, und konfigurieren Sie die in dieser Tabelle aufgeführten Attribute:

Um diese Werte zu konfigurieren, wählen Sie einen Wert aus der Dropdown-Liste Attribut aus, geben Sie den Wert ein, und klicken Sie auf Hinzufügen.

Hinweis: Bei einigen Drittanbietern müssen bestimmte Attribute angegeben werden, bevor ein Identitätszertifikat ausgestellt wird. Wenn Sie sich nicht sicher sind, welche Attribute erforderlich sind, wenden Sie sich an den Hersteller, um weitere Informationen zu erhalten.

- Klicken Sie nach Hinzufügen der entsprechenden Werte auf

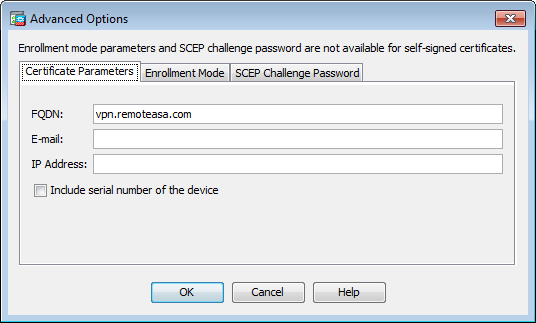

OK.Das Dialogfeld Identitätszertifikat hinzufügen wird angezeigt, und das Feld Zertifikatantragsteller-DN wird ausgefüllt. - Klicken Sie auf Erweitert.

- Geben Sie

FQDNin das Feld den FQDN ein, über den vom Internet auf das Gerät zugegriffen werden kann. Klicken Sie aufOK. - Lassen Sie die Option CA-Flag in Erweiterung der Basisbedingungen aktivieren aktiviert. Zertifikate ohne CA-Flag können jetzt nicht standardmäßig als CA-Zertifikate auf der ASA installiert werden. Die Erweiterung für die grundlegenden Einschränkungen gibt an, ob es sich bei dem Antragsteller des Zertifikats um eine Zertifizierungsstelle handelt, und gibt die maximale Tiefe gültiger Zertifizierungspfade an, die dieses Zertifikat enthalten. Deaktivieren Sie die Option zum Umgehen dieser Anforderung.

- Klicken

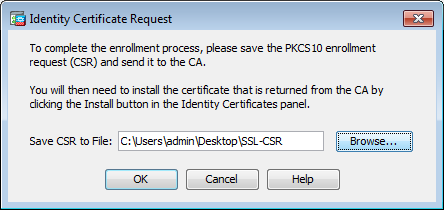

OK,Sie auf, und klickenAdd Certificate.Sie dann auf Eine Eingabeaufforderung, um den CSR in einer Datei auf dem lokalen Computer zu speichern.

- Klicken

Browse,Sie auf einen Speicherort für die CSR-Datei auswählen, und speichern Sie die Datei mit der Erweiterung .txt.Hinweis: Wenn die Datei mit der Erweiterung .txt gespeichert wird, kann die PKCS#10-Anforderung geöffnet und mit einem Texteditor (z. B. Editor) angezeigt werden.

2. Konfigurieren mit der ASA-CLI

Im ASDM wird der Vertrauenspunkt automatisch erstellt, wenn ein CSR generiert oder das CA-Zertifikat installiert wird. In der CLI muss der Vertrauenspunkt manuell erstellt werden.

! Generates 2048 bit RSA key pair with label SSL-Keypair. MainASA(config)# crypto key generate rsa label SSL-Keypair modulus 2048 INFO: The name for the keys are: SSL-Keypair Keypair generation process begin. Please wait... ! Define trustpoint with attributes to be used on the SSL certificate MainASA(config)# crypto ca trustpoint SSL-Trustpoint MainASA(config-ca-trustpoint)# enrollment terminal MainASA(config-ca-trustpoint)# fqdn (remoteasavpn.url) MainASA(config-ca-trustpoint)# subject-name CN=(asa.remotevpn.url),O=Company Inc,C=US,

St=California,L=San Jose MainASA(config-ca-trustpoint)# keypair SSL-Keypair MainASA(config-ca-trustpoint)# exit ! Initiates certificate signing request. This is the request to be submitted via Web or

Email to the third party vendor. MainASA(config)# crypto ca enroll SSL-Trustpoint WARNING: The certificate enrollment is configured with an fqdn that differs from the system fqdn. If this certificate is used for VPN authentication this may cause connection problems. Would you like to continue with this enrollment? [yes/no]: yes % Start certificate enrollment .. % The subject name in the certificate is: subject-name CN=(remoteasavpn.url),

O=Company Inc,C=US,St=California,L=San Jose % The fully-qualified domain name in the certificate will be: (remoteasavpn.url), % Include the device serial number in the subject name? [yes/no]: no Display Certificate Request to terminal? [yes/no]: yes Certificate Request: -----BEGIN CERTIFICATE REQUEST-----

MIIDDjCCAfYCAQAwgYkxETAPBgNVBAcTCFNhbiBKb3NlMRMwEQYDVQQIEwpDYWxp

Zm9ybmlhMQswCQYDVQQGEwJVUzEUMBIGA1UEChMLQ29tcGFueSBJbmMxGjAYBgNV

BAMTEXZwbi5yZW1vdGVhc2EuY29tMSAwHgYJKoZIhvcNAQkCFhF2cG4ucmVtb3Rl

YXNhLmNvbTCCASIwDQYJKoZIhvcNAQEBBQADggEPADCCAQoCggEBAK62Nhb9ktlK

uR3Q4TmksyuRMqJNrb9kXpvA6H200PuBfQvSF4rVnSwKOmu3c8nweEvYcdVWV6Bz

BhjXeovTVi17FlNTceaUTGikeIdXC+mw1iE7eRsynS/d4mzMWJmrvrsDNzpAW/EM

SzTca+BvqF7X2r3LU8Vsv6Oi8ylhco9Fz7bWvRWVtO3NDDbyolC9b/VgXMuBitcc

rzfUbVnm7VZDOf4jr9EXgUwXxcQidWEABlFrXrtYpFgBo9aqJmRp2YABQ1ieP4cY

3rBtgRjLcF+S9TvHG5m4v7v755meV4YqsZIXvytIOzVBihemVxaGA1oDwfkoYSFi

4CzXbFvdG6kCAwEAAaA/MD0GCSqGSIb3DQEJDjEwMC4wDgYDVR0PAQH/BAQDAgWg

MBwGA1UdEQQVMBOCEXZwbi5yZW1vdGVhc2EuY29tMA0GCSqGSIb3DQEBBQUAA4IB

AQBZuQzUXGEB0ix1yuPK0ZkRz8bPnwIqLTfxZhagmuyEhrN7N4+aQnCHj85oJane

4ztZDiCCoWTerBS4RSkKEHEspu9oohjCYuNnp5qa91SPrZNEjTWw0eRn+qKbId2J

jE6Qy4vdPCexavMLYVQxCny+gVkzPN/sFRk3EcTTVq6DxxaebpJijmiqa7gCph52

YkHXnFne1LQd41BgoLlCr9+hx74XsTHGBmI1s/9T5oAX26Ym+B2l/i/DP5BktIUA

8GvIY1/ypj9KO49fP5ap8al0qvLtYYcCcfwrCt+OojOrZ1YyJb3dFuMNRedAX37t

DuHNl2EYNpYkjVk1wI53/5w3

-----END CERTIFICATE REQUEST----- Redisplay enrollment request? [yes/no]: no ! Displays the PKCS#10 enrollment request to the terminal. Copy this from the terminal

to a text file to submit to the third party CA.

3. Verwenden Sie OpenSSL, um die CSR-Anfrage zu erstellen

OpenSSL nutztOpenSSL configdie Datei, um die Attribute für die CSR-Generierung abzurufen. Dieser Prozess führt zur Generierung einer CSR und eines privaten Schlüssels.

Vorsicht: Stellen Sie sicher, dass der generierte private Schlüssel nicht für andere Personen freigegeben wird, da die Integrität des Zertifikats beeinträchtigt wird.

- Stellen Sie sicher, dass OpenSSL auf dem System installiert ist, auf dem dieser Prozess ausgeführt wird. Für Mac OSX- und GNU/Linux-Benutzer ist dies standardmäßig installiert.

- Wechseln zu einem Funktionsverzeichnis

Unter Windows: Standardmäßig werden die Dienstprogramme unter

C:\Openssl\bin.Öffnen einer Eingabeaufforderung an diesem Ort installiert.Unter Mac OSX/Linux: Öffnen Sie das Terminal-Fenster im Verzeichnis, das zum Erstellen des CSR benötigt wird.

- Erstellen Sie eine OpenSSL-Konfigurationsdatei mit einem Texteditor mit den angegebenen Attributen. Speichern Sie anschließend die Datei als openssl.cnf an dem im vorherigen Schritt erwähnten Speicherort (Wenn Sie Version 0.9.8h oder höher verwenden, ist die Datei openssl.cfg).

[req] default_bits = 2048 default_keyfile = privatekey.key distinguished_name = req_distinguished_name req_extensions = req_ext [req_distinguished_name] commonName = Common Name (eg, YOUR name) commonName_default = (asa.remotevpn.url) countryName = Country Name (2 letter code) countryName_default = US stateOrProvinceName = State or Province Name (full name) stateOrProvinceName_default = California localityName = Locality Name (eg, city) localityName_default = San Jose 0.organizationName = Organization Name (eg, company) 0.organizationName_default = Company Inc [req_ext] subjectAltName = @alt_names

[alt_names] DNS.1 = *.remoteasa.com - Generieren Sie mit dem folgenden Befehl die CSR-Anfrage und den privaten Schlüssel:

openssl req -new -nodes -out CSR.csr -config openssl.cnf# Sample CSR Generation: openssl req -new -nodes -out CSR.csr -config openssl.cnf

Generate a 2048 bit RSA private key ...................................................................................+++ ........................................+++ writing new private key to 'privatekey.key' ----- You are about to be asked to enter information that will be incorporated into your certificate request. What you are about to enter is what is called a Distinguished Name or a DN. There are quite a few fields but you can leave some blank For some fields there will be a default value, If you enter '.', the field will be left blank. ----- Common Name (eg, YOUR name) [(asa.remotevpn.url)]: Country Name (2 letter code) [US]: State or Province Name (full name) [California]: Locality Name (eg, city) [San Jose]: Organization Name (eg, company) [Company Inc]:Senden Sie den gespeicherten CSR-Bericht an den Drittanbieter der Zertifizierungsstelle. Sobald das Zertifikat ausgestellt wurde, stellt die Zertifizierungsstelle das Identitätszertifikat und das Zertifizierungsstellenzertifikat bereit, das auf der ASA installiert werden soll.

Erstellung von SSL-Zertifikaten auf der Zertifizierungsstelle

Der nächste Schritt besteht darin, den CSR von der Zertifizierungsstelle zu signieren. Die Zertifizierungsstelle stellt entweder ein neu generiertes PEM-codiertes Identitätszertifikat bereit oder ein PKCS12-Zertifikat zusammen mit dem Zertifizierungsstellen-Zertifikatpaket.

Wenn der CSR außerhalb der ASA generiert wird (entweder über OpenSSL oder auf der CA selbst), ist das PEM-verschlüsselte Identitätszertifikat mit dem privaten Schlüssel und dem CA-Zertifikat als separate Dateien verfügbar. Anhang B enthält die Schritte zum Bündeln dieser Elemente in einer einzigen PKCS12-Datei (im .p12- oder .pfx-Format).

In diesem Dokument wird die GoDaddy-Zertifizierungsstelle als Beispiel für die Ausstellung von Identitätszertifikaten an die ASA verwendet. Dieser Prozess unterscheidet sich von anderen CA-Anbietern. Lesen Sie die Zertifizierungsstellendokumentation sorgfältig durch, bevor Sie fortfahren.

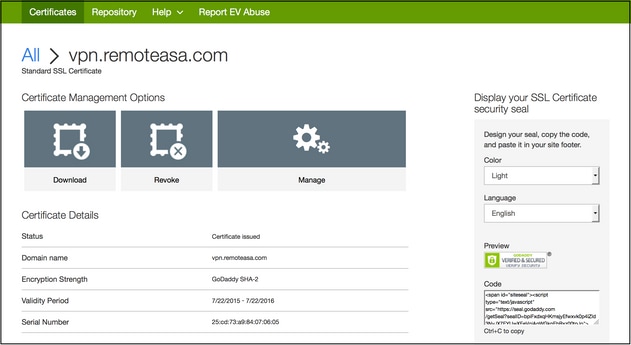

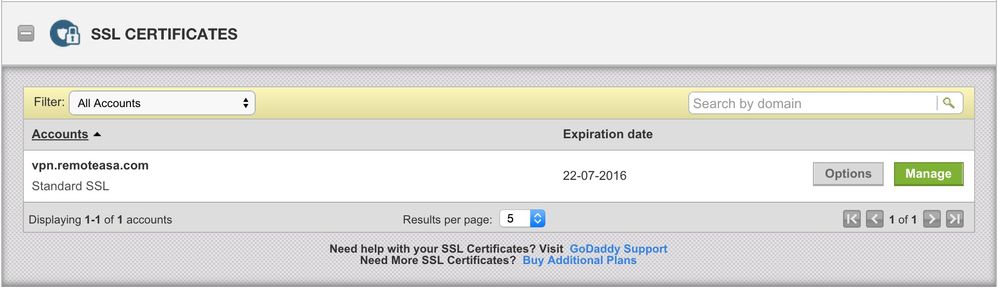

Beispiel für die Erstellung eines SSL-Zertifikats auf GoDaddy CA

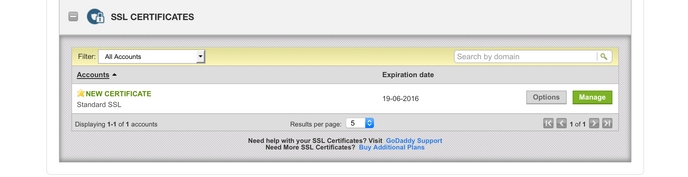

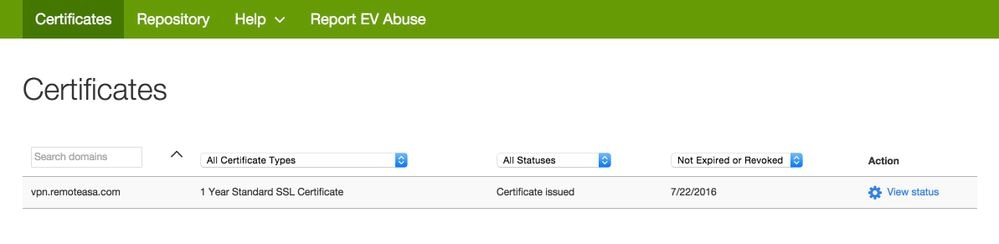

Navigieren Sie nach dem Kauf und der ersten Einrichtungsphase des SSL-Zertifikats zum GoDaddy-Konto und zeigen Sie die SSL-Zertifikate an. Es muss ein neues Zertifikat vorhanden sein. KlickenManage Sie zum Fortfahren.

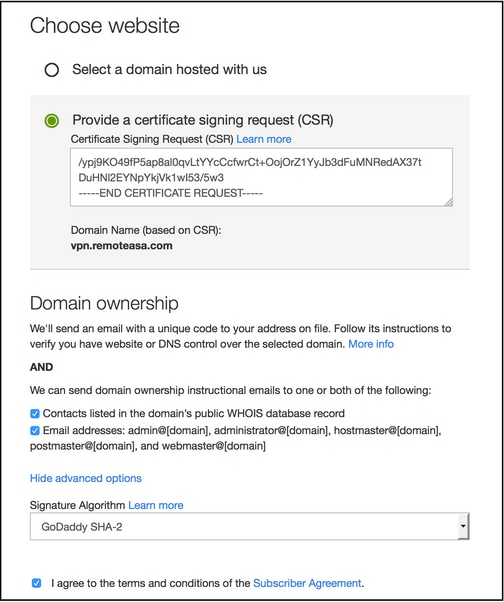

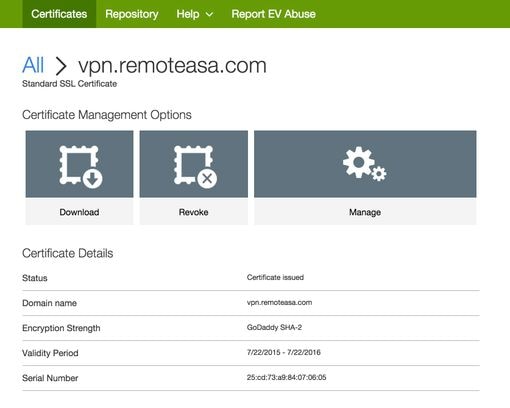

Daraufhin wird eine Seite angezeigt, auf der Sie die CSR-Anfrage wie in diesem Bild dargestellt stellen können.

Auf Basis der eingegebenen CSR bestimmt die CA den Domänennamen, für den das Zertifikat ausgestellt werden soll.

Stellen Sie sicher, dass dieser mit dem FQDN des ASA übereinstimmt.

Hinweis: GoDaddy und die meisten anderen CAs verwenden SHA-2 oder SHA256 als Standardzertifikat-Signatur-Algorithmus. ASA unterstützt den SHA-2-Signaturalgorithmus, der ab Version 8.2(5) [Versionen vor 8.3] und Version 8.4(1) [Versionen nach 8.3] läuft (Cisco Bug-ID CSCti30937 ). Wählen Sie einen SHA-1-Signaturalgorithmus aus, wenn eine Version verwendet wird, die älter als 8.2(5) oder 8.4(1) ist.

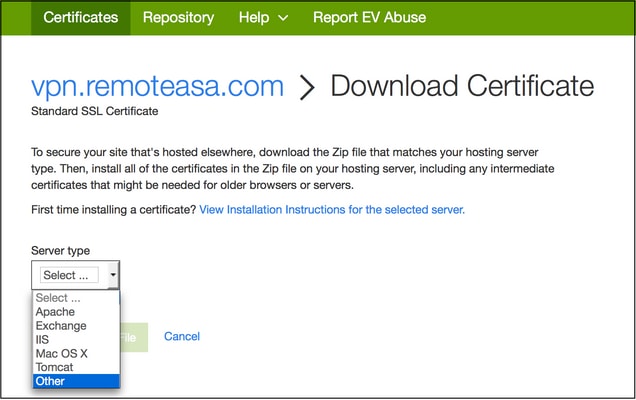

Sobald die Anforderung gesendet wurde, überprüft GoDaddy die Anforderung, bevor das Zertifikat ausgestellt wird. Nachdem die Zertifikatsanforderung validiert wurde, gibt GoDaddy das Zertifikat an das Konto aus. Das Zertifikat kann anschließend für die Installation auf der ASA heruntergeladen werden. KlickenDownload Sie auf die Seite, um fortzufahren.

WählenOther Sie als Servertyp aus, und laden Sie das ZIP-Paket für das Zertifikat herunter.

Die ZIP-Datei enthält das Identitätszertifikat und die GoDaddy CA Certificate Chain-Pakete als zwei separate CRT-Dateien. Fahren Sie mit der Installation des SSL-Zertifikats fort, um diese Zertifikate auf dem ASA zu installieren.

Installation von SSL-Zertifikaten auf der ASA

Das SSL-Zertifikat kann auf dem ASA-Gerät mit ASDM oder CLI auf zwei Arten installiert werden:

- CA und Identitätszertifikat separat in PEM-Formate importieren.

- Oder Sie importieren die PKCS12-Datei (mit Base64 für CLI verschlüsselt), in der Identitätszertifikat, CA-Zertifikat und privater Schlüssel gebündelt in der PKCS12-Datei gespeichert sind.

Hinweis: Wenn die Zertifizierungsstelle eine Zertifizierungsstellenzertifikatkette bereitstellt, installieren Sie in der Hierarchie nur das unmittelbare Zwischenzertifikat auf dem Vertrauenspunkt, der zum Generieren des CSR verwendet wird. Das Root-Zertifizierungsstellenzertifikat und alle anderen Zwischenzertifikate können in neuen Vertrauenspunkten installiert werden.

1.1 Installation des Identitätsnachweises im PEM-Format mit ASDM

Bei den angegebenen Installationsschritten wird davon ausgegangen, dass die Zertifizierungsstelle ein PEM-codiertes Identitätszertifikat (.pem, .cer, .crt) und ein Zertifizierungsstellen-Zertifikatpaket bereitstellt.

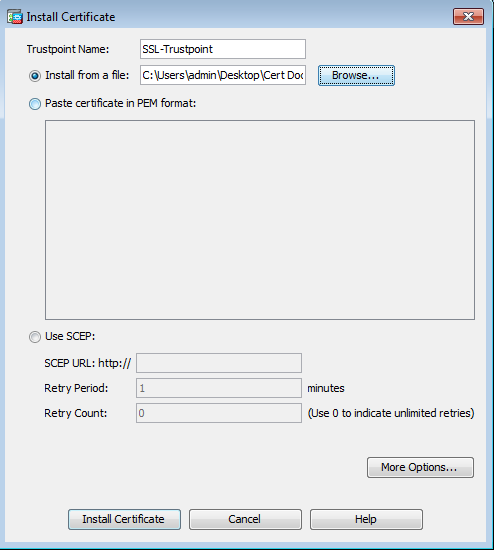

- Navigieren Sie zu,

Configuration > Remote Access VPN > Certificate Management,und wählen Sie CA Certificates (Zertifizierungsstellenzertifikate). - Das PEM-codierte Zertifikat in einem Texteditor. Kopieren Sie das vom Drittanbieter bereitgestellte Base64-Zertifizierungsstellenzertifikat, und fügen Sie es in das Textfeld ein.

- Klicken Sie auf Zertifikat installieren.

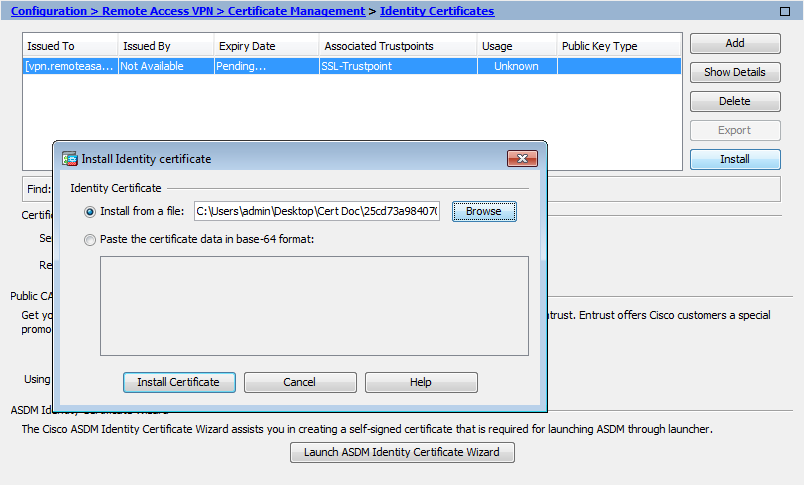

- Navigieren Sie zu

Configuration > Remote Access VPN > Certificate Management, und wählen Sie Identitätszertifikate aus. - Wählen Sie das zuvor erstellte Identitätszertifikat aus. Klicken Sie auf

Install. - Klicken Sie entweder auf das Optionsfeld

Install from a file, und wählen Sie das PEM-kodierte Identitätszertifikat aus, oder öffnen Sie das PEM-kodierte Zertifikat in einem Texteditor, kopieren Sie das Base64-Identitätszertifikat, das vom Drittanbieter bereitgestellt wurde, und fügen Sie es in das Textfeld ein.

- Klicken Sie auf

Add Certificate.

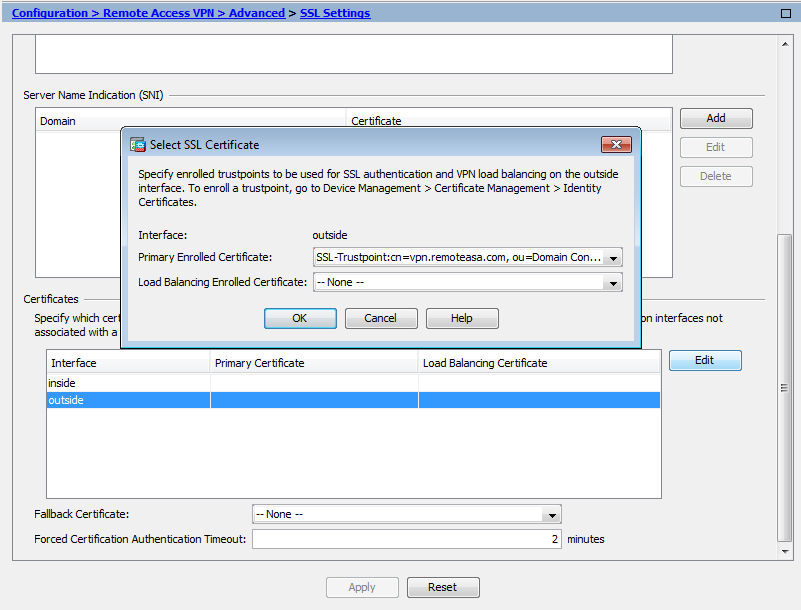

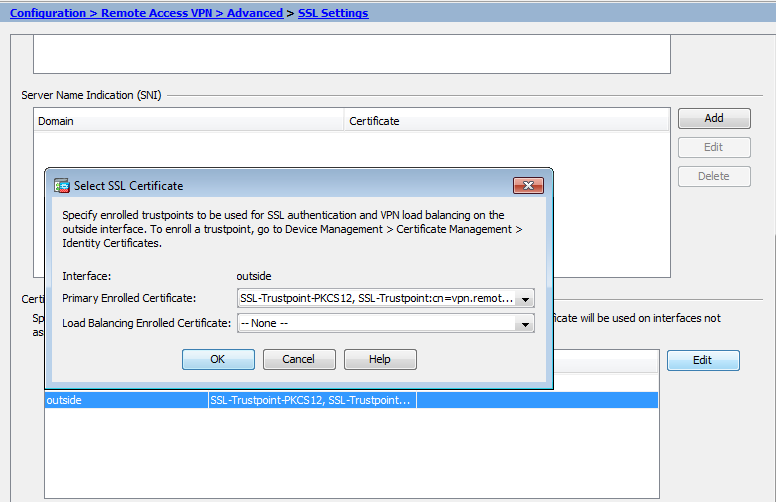

- Navigieren Sie zu

Configuration > Remote Access VPN > Advanced > SSL Settings. - Wählen Sie unter Zertifikate die Schnittstelle aus, die zum Beenden von WebVPN-Sitzungen verwendet wird. In diesem Beispiel wird die externe Schnittstelle verwendet.

- Klicken Sie auf

Edit. - Wählen Sie in der Dropdown-Liste Zertifikat das neu installierte Zertifikat aus.

- Klicken Sie auf

OK. - Klicken

Apply.Sie auf Das neue Zertifikat wird jetzt für alle WebVPN-Sitzungen verwendet, die auf der angegebenen Schnittstelle enden.

1.2. Installation eines PEM-Zertifikats mit der CLI

MainASA(config)# crypto ca authenticate SSL-Trustpoint

Enter the base 64 encoded CA certificate. End with the word"quit"on a line by itself

-----BEGIN CERTIFICATE----- MIIEADCCAuigAwIBAgIBADANBgkqhkiG9w0BAQUFADBjMQswCQYDVQQGEwJVUzEh MB8GA1UEChMYVGhlIEdvIERhZGR5IEdyb3VwLCBJbmMuMTEwLwYDVQQLEyhHbyBE YWRkeSBDbGFzcyAyIENlcnRpZmljYXRpb24gQXV0aG9yaXR5MB4XDTA0MDYyOTE3 MDYyMFoXDTM0MDYyOTE3MDYyMFowYzELMAkGA1UEBhMCVVMxITAfBgNVBAoTGFRo ZSBHbyBEYWRkeSBHcm91cCwgSW5jLjExMC8GA1UECxMoR28gRGFkZHkgQ2xhc3Mg MiBDZXJ0aWZpY2F0aW9uIEF1dGhvcml0eTCCASAwDQYJKoZIhvcNAQEBBQADggEN ADCCAQgCggEBAN6d1+pXGEmhW+vXX0iG6r7d/+TvZxz0ZWizV3GgXne77ZtJ6XCA PVYYYwhv2vLM0D9/AlQiVBDYsoHUwHU9S3/Hd8M+eKsaA7Ugay9qK7HFiH7Eux6w wdhFJ2+qN1j3hybX2C32qRe3H3I2TqYXP2WYktsqbl2i/ojgC95/5Y0V4evLOtXi EqITLdiOr18SPaAIBQi2XKVlOARFmR6jYGB0xUGlcmIbYsUfb18aQr4CUWWoriMY avx4A6lNf4DD+qta/KFApMoZFv6yyO9ecw3ud72a9nmYvLEHZ6IVDd2gWMZEewo+ YihfukEHU1jPEX44dMX4/7VpkI+EdOqXG68CAQOjgcAwgb0wHQYDVR0OBBYEFNLE sNKR1EwRcbNhyz2h/t2oatTjMIGNBgNVHSMEgYUwgYKAFNLEsNKR1EwRcbNhyz2h /t2oatTjoWekZTBjMQswCQYDVQQGEwJVUzEhMB8GA1UEChMYVGhlIEdvIERhZGR5 IEdyb3VwLCBJbmMuMTEwLwYDVQQLEyhHbyBEYWRkeSBDbGFzcyAyIENlcnRpZmlj YXRpb24gQXV0aG9yaXR5ggEAMAwGA1UdEwQFMAMBAf8wDQYJKoZIhvcNAQEFBQAD ggEBADJL87LKPpH8EsahB4yOd6AzBhRckB4Y9wimPQoZ+YeAEW5p5JYXMP80kWNy OO7MHAGjHZQopDH2esRU1/blMVgDoszOYtuURXO1v0XJJLXVggKtI3lpjbi2Tc7P TMozI+gciKqdi0FuFskg5YmezTvacPd+mSYgFFQlq25zheabIZ0KbIIOqPjCDPoQ HmyW74cNxA9hi63ugyuV+I6ShHI56yDqg+2DzZduCLzrTia2cyvk0/ZM/iZx4mER dEr/VxqHD3VILs9RaRegAhJhldXRQLIQTO7ErBBDpqWeCtWVYpoNz4iCxTIM5Cuf ReYNnyicsbkqWletNw+vHX/bvZ8= -----END CERTIFICATE----- quit INFO: Certificate has these attributes: Fingerprint: 96c25031 bc0dc35c fba72373 1e1b4140 Do you accept this certificate? [yes/no]: yes Trustpoint 'SSL-Trustpoint' is a subordinate CA and holds a non self-signed certificate. Trustpoint CA certificate accepted. % Certificate successfully imported

!!! - Installing Next-level SubCA in the PKI hierarchy.

!!! - Create a separate trustpoint to install the next subCA certificate (if present)

in the hierarchy leading up to the Root CA (including the Root CA certificate)

MainASA(config)#crypto ca trustpoint SSL-Trustpoint-1

MainASA(config-ca-trustpoint)#enrollment terminal

MainASA(config-ca-trustpoint)#exit

MainASA(config)#

MainASA(config)# crypto ca authenticate SSL-Trustpoint-1

Enter the base 64 encoded CA certificate.

End with the word "quit" on a line by itself

-----BEGIN CERTIFICATE-----

MIIEfTCCA2WgAwIBAgIDG+cVMA0GCSqGSIb3DQEBCwUAMGMxCzAJBgNVBAYTAlVT

MSEwHwYDVQQKExhUaGUgR28gRGFkZHkgR3JvdXAsIEluYy4xMTAvBgNVBAsTKEdv

IERhZGR5IENsYXNzIDIgQ2VydGlmaWNhdGlvbiBBdXRob3JpdHkwHhcNMTQwMTAx

MDcwMDAwWhcNMzEwNTMwMDcwMDAwWjCBgzELMAkGA1UEBhMCVVMxEDAOBgNVBAgT

B0FyaXpvbmExEzARBgNVBAcTClNjb3R0c2RhbGUxGjAYBgNVBAoTEUdvRGFkZHku

Y29tLCBJbmMuMTEwLwYDVQQDEyhHbyBEYWRkeSBSb290IENlcnRpZmljYXRlIEF1

dGhvcml0eSAtIEcyMIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEAv3Fi

CPH6WTT3G8kYo/eASVjpIoMTpsUgQwE7hPHmhUmfJ+r2hBtOoLTbcJjHMgGxBT4H

Tu70+k8vWTAi56sZVmvigAf88xZ1gDlRe+X5NbZ0TqmNghPktj+pA4P6or6KFWp/

3gvDthkUBcrqw6gElDtGfDIN8wBmIsiNaW02jBEYt9OyHGC0OPoCjM7T3UYH3go+

6118yHz7sCtTpJJiaVElBWEaRIGMLKlDliPfrDqBmg4pxRyp6V0etp6eMAo5zvGI

gPtLXcwy7IViQyU0AlYnAZG0O3AqP26x6JyIAX2f1PnbU21gnb8s51iruF9G/M7E

GwM8CetJMVxpRrPgRwIDAQABo4IBFzCCARMwDwYDVR0TAQH/BAUwAwEB/zAOBgNV

HQ8BAf8EBAMCAQYwHQYDVR0OBBYEFDqahQcQZyi27/a9BUFuIMGU2g/eMB8GA1Ud

IwQYMBaAFNLEsNKR1EwRcbNhyz2h/t2oatTjMDQGCCsGAQUFBwEBBCgwJjAkBggr

BgEFBQcwAYYYaHR0cDovL29jc3AuZ29kYWRkeS5jb20vMDIGA1UdHwQrMCkwJ6Al

oCOGIWh0dHA6Ly9jcmwuZ29kYWRkeS5jb20vZ2Ryb290LmNybDBGBgNVHSAEPzA9

MDsGBFUdIAAwMzAxBggrBgEFBQcCARYlaHR0cHM6Ly9jZXJ0cy5nb2RhZGR5LmNv

bS9yZXBvc2l0b3J5LzANBgkqhkiG9w0BAQsFAAOCAQEAWQtTvZKGEacke+1bMc8d

H2xwxbhuvk679r6XUOEwf7ooXGKUwuN+M/f7QnaF25UcjCJYdQkMiGVnOQoWCcWg

OJekxSOTP7QYpgEGRJHjp2kntFolfzq3Ms3dhP8qOCkzpN1nsoX+oYggHFCJyNwq

9kIDN0zmiN/VryTyscPfzLXs4Jlet0lUIDyUGAzHHFIYSaRt4bNYC8nY7NmuHDKO

KHAN4v6mF56ED71XcLNa6R+ghlO773z/aQvgSMO3kwvIClTErF0UZzdsyqUvMQg3

qm5vjLyb4lddJIGvl5echK1srDdMZvNhkREg5L4wn3qkKQmw4TRfZHcYQFHfjDCm

rw==

-----END CERTIFICATE-----

quit

INFO: Certificate has the following attributes:

Fingerprint: 81528b89 e165204a 75ad85e8 c388cd68

Do you accept this certificate? [yes/no]: yes

Trustpoint 'SSL-Trustpoint-1' is a subordinate CA and holds a non self-signed certificate.

Trustpoint CA certificate accepted.

% Certificate successfully imported

BGL-G-17-ASA5500-8(config)#

!!! - Similarly create additional trustpoints (of the name "SSL-Trustpoint-n",

where n is number thats incremented for every level in the PKI hierarchy) to

import the CA certificates leading up to the Root CA certificate.

!!! - Importing identity certificate (import it in the first trustpoint that was

created namely "SSL-Trustpoint") MainASA(config)# crypto ca import SSL-Trustpoint certificate

WARNING: The certificate enrollment is configured with an fqdn that differs from the system fqdn. If this certificate will be used for VPN authentication this may cause connection problems. Would you like to continue with this enrollment? [yes/no]: yes

% The fully-qualified domain name in the certificate will be: (asa.remotevpn.url)

Enter the base 64 encoded certificate. End with the word "quit" on a line by itself

----BEGIN CERTIFICATE-----

MIIFRjCCBC6gAwIBAgIIJc1zqYQHBgUwDQYJKoZIhvcNAQELBQAwgbQxCzAJBgNV

BAYTAlVTMRAwDgYDVQQIEwdBcml6b25hMRMwEQYDVQQHEwpTY290dHNkYWxlMRow

GAYDVQQKExFHb0RhZGR5LmNvbSwgSW5jLjEtMCsGA1UECxMkaHR0cDovL2NlcnRz

LmdvZGFkZHkuY29tL3JlcG9zaXRvcnkvMTMwMQYDVQQDEypHbyBEYWRkeSBTZWN1

cmUgQ2VydGlmaWNhdGUgQXV0aG9yaXR5IC0gRzIwHhcNMTUwNzIyMTIwNDM4WhcN

MTYwNzIyMTIwNDM4WjA/MSEwHwYDVQQLExhEb21haW4gQ29udHJvbCBWYWxpZGF0

ZWQxGjAYBgNVBAMTEXZwbi5yZW1vdGVhc2EuY29tMIIBIjANBgkqhkiG9w0BAQEF

AAOCAQ8AMIIBCgKCAQEArrY2Fv2S2Uq5HdDhOaSzK5Eyok2tv2Rem8DofbTQ+4F9

C9IXitWdLAo6a7dzyfB4S9hx1VZXoHMGGNd6i9NWLXsWU1Nx5pRMaKR4h1cL6bDW

ITt5GzKdL93ibMxYmau+uwM3OkBb8QxLNNxr4G+oXtfavctTxWy/o6LzKWFyj0XP

tta9FZW07c0MNvKiUL1v9WBcy4GK1xyvN9RtWebtVkM5/iOv0ReBTBfFxCJ1YQAG

UWteu1ikWAGj1qomZGnZgAFDWJ4/hxjesG2BGMtwX5L1O8cbmbi/u/vnmZ5Xhiqx

<snip>

CCsGAQUFBwIBFitodHRwOi8vY2VydGlmaWNhdGVzLmdvZGFkZHkuY29tL3JlcG9z

aXRvcnkvMHYGCCsGAQUFBwEBBGowaDAkBggrBgEFBQcwAYYYaHR0cDovL29jc3Au

Z29kYWRkeS5jb20vMEAGCCsGAQUFBzAChjRodHRwOi8vY2VydGlmaWNhdGVzLmdv

ZGFkZHkuY29tL3JlcG9zaXRvcnkvZ2RpZzIuY3J0MB8GA1UdIwQYMBaAFEDCvSeO

zDSDMKIz1/tss/C0LIDOMEYGA1UdEQQ/MD2CEXZwbi5yZW1vdGVhc2EuY29tghV3

d3cudnBuLnJlbW90ZWFzYS5jb22CEXZwbi5yZW1vdGVhc2EuY29tMB0GA1UdDgQW

BBT7en7YS3PH+s4z+wTRlpHr2tSzejANBgkqhkiG9w0BAQsFAAOCAQEAO9H8TLNx

2Y0rYdI6gS8n4imaSYg9Ni/9Nb6mote3J2LELG9HY9m/zUCR5yVktra9azdrNUAN

1hjBJ7kKQScLC4sZLONdqG1uTP5rbWR0yikF5wSzgyMWd03kOR+vM8q6T57vRst5

69vzBUuJc5bSu1IjyfPP19z1l+B2eBwUFbVfXLnd9bTfiG9mSmC+4V63TXFxt1Oq

xkGNys3GgYuCUy6yRP2cAUV1lc2tYtaxoCL8yo72YUDDgZ3a4PyO1EvC1FOaUtgv

6QNEOYwmbJkyumdPUwko6wGOC0WLumzv5gHnhil68HYSZ/4XIlp3B9Y8yfG5pwbn

7puhazH+xgQRdg==

-----END CERTIFICATE-----

quit

INFO: Certificate successfully imported

! Apply the newly installed SSL certificate to the interface accepting SSL connections

MainASA(config)# ssl trust-point SSL-Trustpoint outside

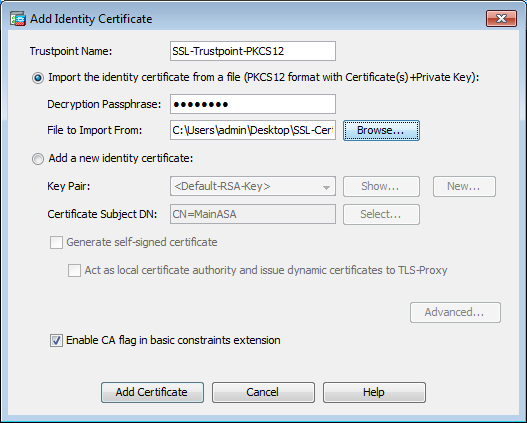

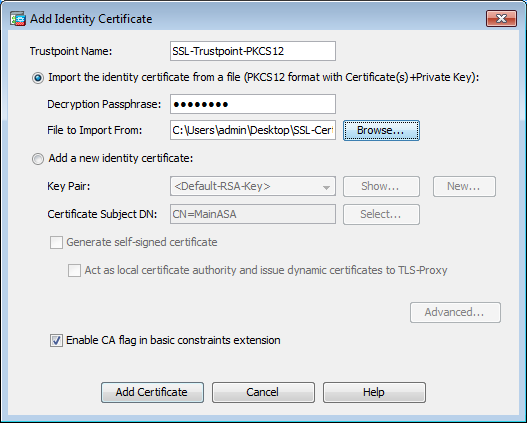

2.1 Installation eines PKCS12-Zertifikats mit ASDM

In Fällen, in denen der CSR nicht auf der ASA generiert wird, wie z. B. bei einem Platzhalterzertifikat oder wenn ein UC-Zertifikat generiert wird, wird ein Identitätszertifikat zusammen mit dem privaten Schlüssel als separate Dateien oder als eine einzige gebündelte PKCS12-Datei (.p12- oder PFX-Format) empfangen. Führen Sie die folgenden Schritte aus, um diesen Zertifikatstyp zu installieren.

- Bündeln Sie im Identitätszertifikat das Zertifizierungsstellenzertifikat und den privaten Schlüssel in eine einzige PKCS12-Datei. Anhang B enthält die erforderlichen Schritte für OpenSSL. Wenn bereits von der Zertifizierungsstelle gebündelt, fahren Sie mit dem nächsten Schritt fort.

- Navigieren Sie zu

Configuration > Remote Access VPN > Certificate Management,, und wählen SieIdentity Certificates. - Klicken Sie auf

Add. - Geben Sie einen Vertrauenspunktnamen an.

- Klicken Sie auf das

Import the identity certificate from a fileOptionsfeld. - Geben Sie die Passphrase ein, die zum Erstellen der PKCS12-Datei verwendet wird. Durchsuchen Sie die Datei PKCS12, und wählen Sie sie aus. Geben Sie die Zertifikats-Passphrase ein.

- Klicken Sie auf Zertifikat hinzufügen.

- Navigieren

Configuration > Remote Access VPN > Advanced,und wählenSSL Settings. - Wählen Sie unter Zertifikate die Schnittstelle aus, die zum Beenden von WebVPN-Sitzungen verwendet wird. In diesem Beispiel wird die externe Schnittstelle verwendet.

- Klicken Sie auf

Edit. - Wählen Sie in der Dropdown-Liste "Zertifikat" das neu installierte Zertifikat aus.

- Klicken Sie auf

OK. Apply.ClickDas neue Zertifikat wird jetzt für alle WebVPN-Sitzungen verwendet, die auf der angegebenen Schnittstelle enden.

2.2 Installation eines PKCS12-Zertifikats über die CLI

MainASA(config)# crypto ca trustpoint SSL-Trustpoint-PKCS12 MainASA(config-ca-trustpoint)# enrollment terminal MainASA(config-ca-trustpoint)# exit MainASA(config)# crypto ca import SSL-Trustpoint-PKCS12 pkcs12 cisco123 Enter the base 64 encoded pkcs12. End with the word "quit" on a line by itself: -----BEGIN PKCS12----- MIISNwIBAzCCEfEGCSqGSIb3DQEHAaCCEeIEghHeMIIR2jCCEdYGCSqGSIb3DQEH BqCCEccwghHDAgEAMIIRvAYJKoZIhvcNAQcBMBsGCiqGSIb3DQEMAQMwDQQIWO3D hDti/uECAQGAghGQ9ospee/qtIbVZh2T8/Z+5dxRPBcStDTqyKy7q3+9ram5AZdG Ce9n5UCckqT4WcTjs7XZtCrUrt/LkNbmGDVhwGBmYWiOS7npgaUq0eoqiJRK+Yc7 LN0nbho6I5WfL56/JiceAMlXDLr/IqqLg2QAApGdN+F5vANsHse2GsAATewBDLt7 Jy+SKfoNvvIw9QvzCiUzMjYZBANmBdMCQ13H+YQTHitT3vn2/iCDlzRSuXcqypEV q5e3heiOO75lE8TDLWmO3PMvwIZqi8yzWesjcTt1Kd4FoJBZpB70/v9LntoIUOY7 kIQM8fHb4ga8BYfbgRmG6mkMmO1STtbSvlvTa19WTmdQdTyCa+G5PkrryRsy3Ww1 lkGFMhImmrnNADF7HmzbyslVohQZ7h09iVQY9krJogoXHjmQYxG9brf0oEwxSJDa mGDhhESh+s/WuFSV9Z9kiTXpJNZxpTASoWBQrrwmO5v8ZwbjbVNJ7sVdbwpUl6d+ NNFGR7LTqO8hpupeeJnY9eJc2yYqeAXWXQ5kLOZo6/gBEdGtEaZBgCFK9JZ3bl3A xqxGifanWPnLYG611NKuNjTgbjhnEEYI2uZzU0qxnlKa8zyXw+lzrKuJscDbkAPZ wKtw8K+p4OzXVHhuANo6MDvffNRY1KQDtyK1inoPH5ksVSE5awkVam4+HTcqEUfa 16LMana+4QRgSetJhU0LtSMaQfRJGkha4JLq2t+JrCAPz2osARlTsBOjQBNq6YNj 0uB+gGk2Gl8Q5Nln6K1fz0XBFZLWEDBLsaBRO5MAnE7wWtO0+4awGYqVdmIF1lkf XIRKAiQEr1pZ6BVPuvsCNJxaaUHzufhYI2ZAckasKBZOT8/7YK3fnAaGoBCz4cHa o2EEQhq2aYb6YTv0+wtLEWGHzsbGZEM/u54XmsXAI7g28LGJYdfWi509KyV+Ac1V KzHqXZMM2BbUQCNcTF5JIMiW+r62k42FdahfaQb0vJsIe/IwkAKG7y6DIQFs0hwg ZlPXiDbNr1k4e8L4gqupMKWg853PY+oY22rLDC7bul1CKtixIYBCvbn7dAYsI4GQ l6xXhNu3+iye0HgbUQQCfTU/mBrA0ZO+bpKjWOCfqNBuYnZ6kUEdCI7GFLH9QqtM K7YinFLoHwTWbi3MsmqVv+Z4ttVWy7XmikoO2nMynJMP6/CNV8OMxMKdC2qm+c1j s4QlKcAmFsQmNp/7SIP1wnvOc6JbUmC1O520U/r8ftTzn8C7WL62W79cLK4HOr7J sNsZnOz0JOZ/xdZT+cLTCtVevKJOQMK3vMsiOuy52FkuF3HnfrmBqDkbR7yZxELG RCEL0EDdbp8VP0+IhNlyz1q7975SscdxFSL0TvjnHGFWd14ndoqN+bLhWbdPjQWV l3W2NCI95tmHDLGgp3P0OlS+RjdCEGGMg+9cpgBfFC1JocuTDIEcUbJBY8QRUNiS /ubyUagdzUKt1ecfb9hMLP65ZNQ93VIw/NJKbIm7b4P/1Zp/lFP5eq7LkQPAxE4/ bQ4mHcnwrs+JGFkN19B8hJmmGoowH3p4IEvwZy7CThB3E1ejw5R4enqmrgvHqpQe B7odN1OFLAHdo1G5BsHExluNEsEb4OQ0pmKXidDB5B001bJsr748fZ6L/LGx8Al3 <snip> ijDqxyfQXY4zSytljSMwMtYA9hG5I79Sg7pnME1E9xq1DOoRGg8vgxlwiciKtLxp LL0ReDY31KRYv00vW0gf+tE7lST/3TKZvh0sQ/BE0V3kHnwldejMFH+dvyAA9Y1E c8O+tdafBFX4B/HP46E6heP6ZSt0xAfRW1/JF4ljNvUNVO9VtVfR2FTyWpzZFY8A GG5XPIA80WF6wKEPFHIcN8scY+Vot8kXxG96hwt2Cm5NQ2OnVzxUZQbpKsjs/2jC 3HVFe3UJFBsY9UxTLcPXYBSIG+VeqkI8hWZp6clTfNDLY2ELDylQzp1mBg2FujZa YuE0avjCJzBzZUG2umtS5mHQnwPF+XkOujEyhGMauhGxHp4nghSzrUZrBeuL9lUF 2mbpsOcgZkzxMS/rjdNXjCmPFloRBvKkZSlxHFrE/5ZopAhn4i7YtHQNrz9U4RjQ xo9cUuaJ+LNmvzE8Yg3epAMYZ16UNGQQkVQ6ME4BcjRONzW8BYgTq4+pmT1ZNq1P X87CXCPtYRpHF57eSo+tHDINCgfqYXD6e/7r2ngfiCeUeNDZ4aVl2XxvZDaUlBPP Tx5fMARqx/Z8BdDyBJDVBjdsxmQau9HLkhPvdfGlZIWdTe13CzKqXA5Ppmpjt4q9 GnCpC53m76x9Su4ZDw6aUdBcgCTMvfaqJC9gzObee2Wz+aRRwzSxu6tEWVZolPEM v0AA7po3vPeklgOnLRAwEoTTn4SdgNLWeRoxqZgkw1FC1GrotxF1so7uA+z0aMeU lw73reonsNdZvRAcVX3Y6UNFdyt70Ixvo1H4VLzWm0K/oP62C9/eqqMwZ8zoCMPt ENna7T+7Os66SCbMmXCHwyhO0tygNKZFFw/AATFyjqPMWPAxGuPNOrnB6uYCn0Hk 1BU7tF143RNIZaQQEH3XnaPvUuAA4C0FCoE3h+/tVjtfNKDvFmb6ZLZHYQmUYpyS uhdFEpoDrJH1VmI2Tik/iqYWaZ+oDqXPHQXnJhw25h9ombR4qnD+FCfwFCGtPFON o3QffZ53C95n5jPHVMyUrOxDdpwnvzCQPdj6yQm564TwLAmiz7uDlpqJZJe5QxHD nolv+4MdGSfVtBq+ykFoVCaamqeaq6sKgvAVujLXXEs4KEmIgcPqATVRG49ElndI LO1DEQyKhVoDGebAuVRBjzwAm/qxWxxFv3hrbCjpHCwEYms4Wgt/vKKRFsuWJNZf efHldwlltkd5dKwSvDocPT/7mSLtLJa94c6AfgxXy9zO+FTLDQwzxga7xC2krAN1 yHxR2KHN5YeRL+KDzu+u6dYoKAz+YAgwlW6KbeavALSuH4EYqcvg8hUEhp/ySiSc RDhuygxEovIMGfES4FP5V52lPyDhM3Dqwhn0vuYUmYnX8EXURkay44iwwI5HhqYJ lptWyYo8Bdr4WNwt5xqszGzYR6mmGeAIin7bDunsF1uBHWYF4dyKlz1tsdRNMYqQ +W5q+QjVdrjldWv/bMFOaqEjxeNWBRqjzcff3BxMnwvVxtgqxFvRh+DZxiJoiBG+ yx7x8np2AQ1r0METSSxbnZzfnKZKVvBVMkIC6Jsmt2WEVTQvoFJ8em+nemOWgTi/ hHSBzjE7RhAucnHuifOCXOgvR1SDDqyCQbiduc1QjXN0svA8Fqbea9WEH5khOPv3 pbtsL4gsfl2pv8diBQkVQgiZDi8Wb++7PR6ttiY65kVwrdsoNl1/qq+xWOd3tB4/ zoH9LEMgTy9Sz7myWrB9EOOZ8BIjL1M8oMigEYrTDOc3KbyW1S9dd7QAxiuOBaX1 8J8q1OydvTBzmqcjeSsFH4/1NHn5VnfOZnNpui4uhpOXBG+K2zJUJXm6dq1AHBlE KQFsFZpNNyave0Kk8JzQnLAPd7OUU/IksyOCGQozGBH+HSzVp1RDjrrbC342rkBj wnI+j+/1JdWBmHdJMZCfoMZFLSI9ZBqFirdii1/NRu6jh76TQor5TnNjxIyNREJC FE5FZnMFvhM900LaiUZff8WWCOfeRDMttLXb1nuxPFl+lRk+LNlPLVptWgcxzfsr JXrGiwjxybBB9oCOrACq8fGAtEs8WRxJyDH3Jjmn9i/Gl6J1mMCUF//LxAH2WQx8 Ld/qS5OM2iFCffDQjxAj0K6DEN5pUebBv1Em5SOHXvyq5nxgUh4/y84CWaKjw0MQ 5tbbLMlnc7ALIJ9LxZ97YiXSTyeM6oBXBFx6RpklkDv05mlBghSpVQiMcQ2ORIkh UVVNbSHOl9S3cb5wqxaWqAKBqb4h1uLGVbYWZf2mzLZ8U5U5ioiqoMBqNZbzTXpO EqEFuatTllQvCRbcKS3xou4MAixcYUxKwEhbZA/6hd10XSBJwe7jKBV9M6wliKab UfoJCGTAf3sY68lqrMPrbBt0eeWf1C02Sd9Mn+V/jvnil7mxYFFUpruRq3r1LeqP J5camfTtHwyL8N3Q/Zwp+zQeWZiLA8a/iAVu/hYLR1bpF2WCK0lOtJqkvVmrLVLz maZZjbJeOft5cP/lRxbKlS6Gd5dFTEKDE15c6gWUX8RKZP6Q7iaE5hnGmQjm8Ljl kXwF+ivoxOQ8a+Gg1bVTROc7tqW9e9/ewisV1mwvEB6Ny7TDS1oPUDHM84pY6dqi 1+Oio07Ked4BySwNlYy9yaJtBTZSCstfP+ApLidN7pSBvvXf1aHmeNbkPOZJ+c+t fGpUdL6V2UTXfCsOPHTC0ezA15sOHwCuPchrDIj/eGUwMS3NfS25XgcMuvnLqGVO RzcRzlZIg8G0oLYwOCuzoY0D/m9010O1ahePyA9tmVB7HRRbytLdaW7gYeEikoCv 7qtBqJFF17ntWJ3EpQHZUcVClbHIKqjNqRbDCY7so4AlIW7kSEUGWMIUDhprE8Ks NpnvPH2i9JrYrTeROyUI0tL/7SATd2P0a2lxz/zUWekeqd0bmVCsAgQNbB2XkrR3 XS0B52ol+63e8KDqS2zL2TZd3daDFidHlB8QB26tfbfOAcaObJH5/dWP8ddo8UYo Y3JqTl0malxSJhaMHmQdZIQp49utW3TcjqGllYS4HEmcqtHud0ShaUysC6239jlQ KlFWrwXTlBC5vnq5IcOMqx5zyNbfxXz28969cWoMCyU6+kRw0TyF6kF7EEv6XWca XLEwABx+tKRUKHJ673SyDMu96KMV3yZN+RtKbCjqCPVTP/3ZeIp7nCMUcj5sW9HI N34yeI/0RCLyeGsOEiBLkucikC32LI9ik5HvImVTELQ0Uz3ceFqU/PkasjJUve6S /n/1ZVUHbUk71xKR2bWZgECl7fIel7wlrbjpF3Wbk+Er0kfYcsNRHxeTDpKPSt9s u/UsyQJiyNARG4X3iYQlsTce/06Ycyri6GcLHAu58B02nj4CxolCplABZ2N79HtN /7Kh5L0pS9MwsDCHuUI8KFrTsET7TB1tIU99FdB19L64sl/shYAHbccvVWU50Wht PdLoaErrX81Tof41IxbSZbI8grUC4KfG2sdPLJKu3HVTeQ8LfllbBLxfs8ZBS+Oc v8rHlQ012kY6LsFGLehJ+/yJ/uvXORiv0ESp4EhFpFfkp+o+YcFeLUUPd+jzb62K HfSCCbLpCKyEay80dyWkHfgylqxmb9ud0oMO50aFJyqR0NjNt6pcxBRY2A6AJR5S IIC26YNwbh0GjF9qL2FiUqnNH/7GTqPnd2qmsB6FTIwSBT6d854qN7PRt+ZXgdtQ OjcYt1r9qpWDZpNFK8EzizwKiAYTsiEh2pzPt6YUpksRb6CXTkIzoG+KLsv2m3b8 OHyZ9a8z81/gnxrZlls5SCTfOSU70pHWh8VAYKVHHK+MWgQr0m/2ocV32dkRBLMy 2R6P4WfHyI/+9de1x3PtIuOiv2knpxHv2fKM6sQw45F7XkmwHxjq1YRJ6vIwPTAh MAkGBSsOAwIaBQAEFFTRETzpisHKZR+Kmen68VrTwpV7BBSQi0IesQ4n4E/bSVsd qJSzcwh0hgICBAA= -----END PKCS12----- quit INFO: Import PKCS12 operation completed successfully

!!! Link the SSL trustpoint to the appropriate interface MainASA(config)# ssl trust-point SSL-Trustpoint-PKCS12 outside

Überprüfung

Überprüfen Sie anhand dieser Schritte, ob das Drittanbieter-Zertifikat erfolgreich installiert wurde, und verwenden Sie es für SSL VPN-Verbindungen.

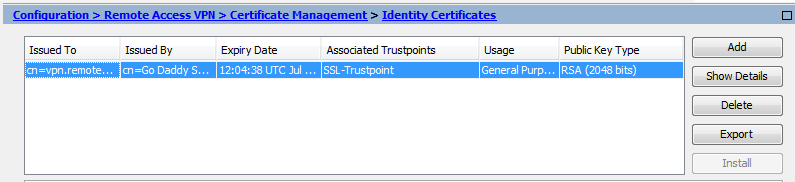

Anzeigen installierter Zertifikate über ASDM

- Navigieren

Configuration > Remote Access VPN > Certificate Management,und wählenIdentity Certificates. - Das vom Drittanbieter ausgestellte Identitätszertifikat wird angezeigt.

Anzeigen installierter Zertifikate über die CLI

MainASA(config)# show crypto ca certificate

Certificate

Status: Available

Certificate Serial Number: 25cd73a984070605

Certificate Usage: General Purpose

Public Key Type: RSA (2048 bits)

Signature Algorithm: SHA256 with RSA Encryption

Issuer Name:

cn=Go Daddy Secure Certificate Authority - G2

ou=http://certs.godaddy.com/repository/

o=GoDaddy.com\, Inc.

l=Scottsdale

st=Arizona

c=US

Subject Name:

cn=(asa.remotevpn.url)

ou=Domain Control Validated

OCSP AIA:

URL: http://ocsp.godaddy.com/

CRL Distribution Points:

[1] http://crl.godaddy.com/gdig2s1-96.crl

Validity Date:

start date: 12:04:38 UTC Jul 22 2015

end date: 12:04:38 UTC Jul 22 2016

Associated Trustpoints: SSL-Trustpoint

CA Certificate

Status: Available

Certificate Serial Number: 07

Certificate Usage: General Purpose

Public Key Type: RSA (2048 bits)

Signature Algorithm: SHA256 with RSA Encryption

Issuer Name:

cn=Go Daddy Root Certificate Authority - G2

o=GoDaddy.com\, Inc.

l=Scottsdale

st=Arizona

c=US

Subject Name:

cn=Go Daddy Secure Certificate Authority - G2

ou=http://certs.godaddy.com/repository/

o=GoDaddy.com\, Inc.

l=Scottsdale

st=Arizona

c=US

OCSP AIA:

URL: http://ocsp.godaddy.com/

CRL Distribution Points:

[1] http://crl.godaddy.com/gdroot-g2.crl

Validity Date:

start date: 07:00:00 UTC May 3 2011

end date: 07:00:00 UTC May 3 2031

Associated Trustpoints: SSL-Trustpoint

CA Certificate

Status: Available

Certificate Serial Number: 1be715

Certificate Usage: General Purpose

Public Key Type: RSA (2048 bits)

Signature Algorithm: SHA256 with RSA Encryption

Issuer Name:

ou=Go Daddy Class 2 Certification Authority

o=The Go Daddy Group\, Inc.

c=US

Subject Name:

cn=Go Daddy Root Certificate Authority - G2

o=GoDaddy.com\, Inc.

l=Scottsdale

st=Arizona

c=US

OCSP AIA:

URL: http://ocsp.godaddy.com/

CRL Distribution Points:

[1] http://crl.godaddy.com/gdroot.crl

Validity Date:

start date: 07:00:00 UTC Jan 1 2014

end date: 07:00:00 UTC May 30 2031

Associated Trustpoints: SSL-Trustpoint-1

...(and the rest of the Sub CA certificates till the Root CA)

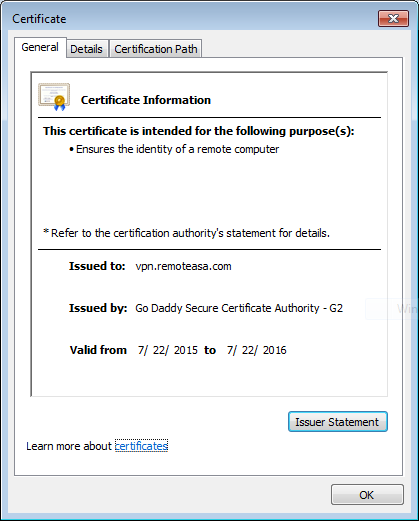

Überprüfen des installierten Zertifikats für WebVPN mit einem Webbrowser

Überprüfen Sie, ob WebVPN das neue Zertifikat verwendet.

- Stellen Sie über einen Webbrowser eine Verbindung zur WebVPN-Schnittstelle her. Verwenden Sie https:// zusammen mit dem FQDN, der für die Anforderung des Zertifikats verwendet wird (z. B. WebVPN Interface).

- Doppelklicken Sie auf das Symbol Lock (Sperren), das in der unteren rechten Ecke der WebVPN-Anmeldeseite angezeigt wird. Die Informationen zum installierten Zertifikat müssen angezeigt werden.

- Überprüfen Sie den Inhalt, um sicherzustellen, dass er mit dem vom Drittanbieter ausgestellten Zertifikat übereinstimmt.

Verlängerung des SSL-Zertifikats auf der ASA

- Regenerieren Sie den CSR entweder auf der ASA, mit OpenSSL oder auf der CA mit denselben Attributen wie das alte Zertifikat. Führen Sie die Schritte aus, die unter CSR-Erstellung beschrieben werden.

- Übermitteln Sie den CSR für die Zertifizierungsstelle, und generieren Sie ein neues Identitätszertifikat im PEM-Format (.pem, .cer, .crt) zusammen mit dem Zertifizierungsstellenzertifikat. Im Fall eines PKCS12-Zertifikats gibt es auch einen neuen privaten Schlüssel.

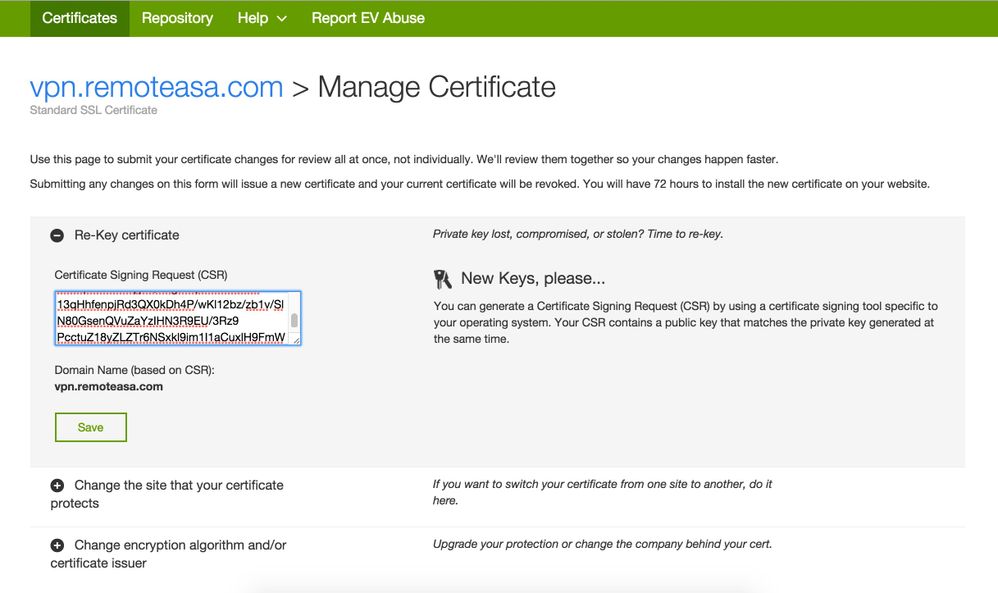

Im Falle der GoDaddy CA kann das Zertifikat mit einer neu generierten CSR neu verschlüsselt werden.

Navigieren Sie zum GoDaddy-Konto, und klicken Sie unter SSL-Zertifikate auf Verwalten.

Klicken Sie auf Status anzeigen, um den erforderlichen Domänennamen anzuzeigen.

Klicken Sie auf Verwalten, um Optionen zum erneuten Eingeben eines Schlüssels für das Zertifikat anzuzeigen.

Erweitern Sie die Option Re-Key-Zertifikat, und fügen Sie die neue CSR-Datei hinzu.

Speichern Sie, und fahren Sie mit dem nächsten Schritt fort. GoDaddy stellt ein neues Zertifikat auf der Basis der bereitgestellten CSR aus.

- Installieren Sie das neue Zertifikat auf einem neuen Vertrauenspunkt, wie im Abschnitt zur Installation des SSL-Zertifikats auf der ASA gezeigt.

Häufig gestellte Fragen

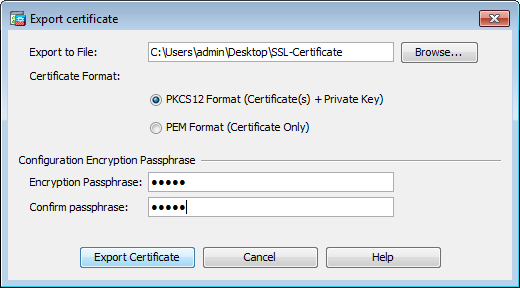

1. Wie können Identitätszertifikate am besten von einer ASA auf eine andere ASA übertragen werden?

Exportieren Sie das Zertifikat zusammen mit den Schlüsseln in eine PKCS12-Datei.

Verwenden Sie diesen Befehl, um das Zertifikat über die CLI aus der ursprünglichen ASA zu exportieren:

ASA(config)#crypto ca export

pkcs12

ASDM-Konfiguration:

Verwenden Sie diesen Befehl, um das Zertifikat über die CLI in die Ziel-ASA zu importieren:

ASA(config)#crypto ca import

pkcs12

ASDM-Konfiguration:

Dies kann auch über die Sicherungs-/Wiederherstellungsfunktion des ASDM erfolgen. Gehen Sie dazu wie folgt vor:

- Melden Sie sich über ASDM bei der ASA an, und wählen Sie

Tools > Backup Configuration. - Sichern Sie alle Konfigurationen oder nur die Identitätszertifikate.

- Öffnen Sie auf der Ziel-ASA den ASDM, und wählen Sie

Tools > Restore Configuration.

2. Wie werden SSL-Zertifikate für die Verwendung mit VPN Load Balancing-ASAs generiert?

ASAs mit SSL-Zertifikaten können für eine VPN Load Balancing-Umgebung auf verschiedene Weise eingerichtet werden.

- Verwenden Sie ein einzelnes Unified Communications/Multiple Domains-Zertifikat (UCC), das den Load Balancing-FQDN als DN und jeden ASA-FQDN als separaten Subject Alternative Name (SAN) aufweist. Es gibt mehrere bekannte CAs wie GoDaddy, Entrust, Comodo und andere, die solche Zertifikate unterstützen. Wenn Sie diese Methode auswählen, sollten Sie bedenken, dass die ASA derzeit die Erstellung eines CSR mit mehreren SAN-Feldern nicht unterstützt. Dies wurde in der erweiterten Cisco Bug-ID CSCso70867 dokumentiert. In diesem Fall gibt es zwei Optionen zum Generieren der CSR-Anfrage.

- Über die CLI oder ASDM. Wenn der CSR an die CA übermittelt wird, fügen Sie die mehreren SANs im CA-Portal selbst hinzu.

- Verwenden Sie OpenSSL, um den CSR zu generieren und die verschiedenen SANs in die Datei openssl.cnf aufzunehmen.

Nachdem der CSR an die Zertifizierungsstelle übermittelt und das Zertifikat generiert wurde, importieren Sie dieses PEM-Zertifikat in die ASA, die den CSR generiert hat. Exportieren und importieren Sie anschließend dieses Zertifikat im PKCS12-Format auf die anderen Mitglied-ASAs.

- Verwenden Sie ein Platzhalterzertifikat. Im Vergleich zu einem UC-Zertifikat ist diese Methode weniger sicher und flexibel. Falls die CA keine UC-Zertifikate unterstützt, wird entweder auf der CA oder mit OpenSSL ein CSR generiert, wobei der FQDN das Format *.domain.com hat. Nachdem der CSR an die Zertifizierungsstelle gesendet und das Zertifikat generiert wurde, importieren Sie das PKCS12-Zertifikat in alle ASAs im Cluster.

- Verwenden Sie ein separates Zertifikat für alle Mitglieder-ASAs und für den Lastenausgleich-FQDN. Dies ist die am wenigsten wirksame Lösung. Die Zertifikate für die einzelnen ASAs können wie in diesem Dokument beschrieben erstellt werden. Das Zertifikat für den VPN Load Balancing-FQDN wird auf einer ASA erstellt und als PKCS12-Zertifikat exportiert und in die anderen ASAs importiert.

3. Müssen die Zertifikate von der primären ASA zur sekundären ASA in einem ASA-Failover-Paar kopiert werden?

Die Zertifikate müssen nicht manuell von der primären zur sekundären ASA kopiert werden, da sie zwischen den ASAs synchronisiert werden, solange Stateful Failover konfiguriert ist. Wenn die Zertifikate bei der ersten Failover-Einrichtung nicht auf dem Standby-Gerät angezeigt werden, geben Sie den Befehl write standby ein, um eine Synchronisierung zu erzwingen.

4. Wenn ECDSA-Schlüssel verwendet werden, unterscheidet sich der Prozess zum Generieren von SSL-Zertifikaten?

Der einzige Konfigurationsunterschied besteht in der Erzeugung eines Tastenpaars, bei dem anstelle eines RSA-Tastenpaars ein ECDSA-Tastenpaar generiert wird. Die übrigen Schritte bleiben gleich.

Der CLI-Befehl zum Generieren von ECDSA-Schlüsseln wird hier angezeigt:

MainASA(config)# cry key generate ecdsa label SSL-Keypair elliptic-curve 256 INFO: The name for the keys will be: SSL-Keypair Keypair generation process begin. Please wait...

Fehlerbehebung

Befehle zur Fehlerbehebung

Die folgenden Debug-Befehle sind in der CLI zu erfassen, wenn bei der Installation des SSL-Zertifikats ein Fehler auftritt:

debug crypto ca 255

Debuggen von Crypto CA-Nachrichten 255

Debuggen von Crypto-CA-Transaktionen 255

Häufige Probleme

Warnung vor nicht vertrauenswürdigem Zertifikat mit einem gültigen SSL-Zertifikat eines Drittanbieters auf der externen Schnittstelle der ASA mit 9.4(1) und höher.

Lösung:

Dieses Problem tritt auf, wenn ein RSA-Schlüsselpaar mit dem Zertifikat verwendet wird. Bei ASA-Versionen ab 9.4(1) sind alle ECDSA- und RSA-Verschlüsselungen standardmäßig aktiviert, und die stärkste Verschlüsselung (in der Regel eine ECDSA-Verschlüsselung) wird für die Aushandlung verwendet. In diesem Fall zeigt die ASA ein selbstsigniertes Zertifikat anstelle des aktuell konfigurierten RSA-basierten Zertifikats an. Es gibt eine Verbesserung, um das Verhalten zu ändern, wenn ein RSA-basiertes Zertifikat auf einer Schnittstelle installiert und von der Cisco Bug-ID CSCuu02848 verfolgt wird.

Empfohlene Aktion: Deaktivieren Sie ECDSA-Verschlüsselungen mit den folgenden CLI-Befehlen:

ssl cipher tlsv1.2 custom "AES256-SHA:AES128-SHA:DHE-RSA-AES256-SHA:DHE-RSA-AES128-SHA:

DES-CBC3-SHA:DES-CBC-SHA:RC4-SHA:RC4-MD5"

Oder navigieren Sie mit dem ASDMConfiguration > Remote Access VPN > Advanced,zu undSSL Settings.wählen SieWählen Sie im Abschnitt Verschlüsselung die Option tlsv1.2 Cipher version aus, und bearbeiten Sie sie mit der benutzerdefinierten Zeichenfolge AES256-SHA:AES128-SHA:DHE-RSA-AES256-SHA:DHE-RSA-AES11 28-SHA:DES-CBC3-SHA:DES-CBC-SHA:RC4-SHA:RC4-MD5

Anhang

Anhang A: ECDSA oder RSA

Der ECDSA-Algorithmus ist Teil der Kryptographie elliptischer Kurven (Elliptic Curve Cryptography, ECC) und verwendet eine Gleichung einer elliptischen Kurve, um einen öffentlichen Schlüssel zu generieren, während der RSA-Algorithmus das Produkt aus zwei Primzahlen plus einer kleineren Zahl verwendet, um den öffentlichen Schlüssel zu generieren. Dies bedeutet, dass mit ECDSA das gleiche Sicherheitsniveau wie mit RSA erreicht werden kann, jedoch mit kleineren Schlüsseln. Dadurch werden die Berechnungszeiten verkürzt und die Verbindungszeiten für Standorte, die ECDSA-Zertifikate verwenden, erhöht.

Das Dokument über Verschlüsselungstechnologien der nächsten Generation und die ASA enthält ausführlichere Informationen.

Anhang B: Verwenden von OpenSSL zum Generieren eines PKCS12-Zertifikats aus einem Identitätszertifikat, einem CA-Zertifikat und einem privaten Schlüssel

- Überprüfen Sie, ob OpenSSL auf dem System installiert ist, auf dem dieser Prozess ausgeführt wird. Für Mac OSX- und GNU/Linux-Benutzer ist dies standardmäßig installiert.

- Wechseln Sie in ein gültiges Verzeichnis.

Unter Windows: Die Dienstprogramme werden standardmäßig unter C:\Openssl\bin installiert. Öffnen Sie an diesem Ort eine Eingabeaufforderung.

Unter Mac OSX/Linux: Öffnen Sie das Terminal-Fenster im Verzeichnis, das zum Erstellen des PKCS12-Zertifikats benötigt wird.

- Speichern Sie in dem im vorherigen Schritt erwähnten Verzeichnis die Dateien für den privaten Schlüssel (privateKey.key), das Identitätszertifikat (certificate.crt) und die Stammzertifikatkette der Zertifizierungsstelle (CACert.crt).

Kombinieren Sie den privaten Schlüssel, das Identitätszertifikat und die Zertifikatskette der Stammzertifizierungsstelle in einer PKCS12-Datei. Geben Sie eine Passphrase ein, um Ihr PKCS12-Zertifikat zu schützen.

strong> openssl pkcs12 -export -out certificate.pfx -inkey privateKey.key -in certificate.crt -certfile CACert.crt

- Konvertieren Sie das generierte PKCS12-Zertifikat in ein Base64-codiertes Zertifikat:

openssl base64 -in certificate.pfx -out certificate.p12

Importieren Sie anschließend das Zertifikat, das im letzten Schritt für die Verwendung mit SSL generiert wurde.

Anhang C: Sicherheitsüberlegungen für Zertifikate vertrauenswürdiger Zertifizierungsstellen

Risiken und Empfehlungen für die Authentifizierung von Zertifikaten

Standardverhalten für die Vertrauenspunktvalidierung

Wenn ein vertrauenswürdiges Zertifizierungsstellenzertifikat installiert ist, kann crypto ca trustpoint authenticate,es zur Authentifizierung verschiedener Typen von VPN-Verbindungen mithilfe der Zertifikatauthentifizierung verwendet werden. Die Steuerung erfolgt mit dem validation-usage Befehl trustpoint. Die Verwendungsarten für die Validierung sind:

ipsec-client: Validiert IPsec-Clientverbindungen.ssl-client: Validiert SSL-Clientverbindungen.ssl-server: Validiert SSL-Serverzertifikate.

Standardmäßig ermöglicht der Befehl die Validierung für ipsec-client und ssl-client.

Risiken der Standardkonfiguration

- Jedes als vertrauenswürdig installierte Zertifizierungsstellenzertifikat kann standardmäßig verwendet werden, um eingehende Client-Identitätszertifikate für jede Tunnelgruppe mithilfe der Zertifikatauthentifizierung zu authentifizieren.

- Diese Standardeinstellung kann ein Sicherheitsrisiko darstellen, wenn Sie sich dessen nicht bewusst sind.

Empfohlene Aktion

Deaktivieren Sie die Validierungsverwendung für unbeabsichtigte Vertrauenspunkte. Wenn ein Zertifizierungsstellenzertifikat nicht zur Authentifizierung von VPN-Peers oder -Benutzern bestimmt ist, deaktivieren Sie die Validierungsverwendung für diesen Vertrauenspunkt.

Beispielkonfiguration:

trustpoint public-root-ca no validation-usage

Autorisierungsrisiken und -empfehlungen

Standardmäßig kann ein vertrauenswürdiges Zertifizierungsstellenzertifikat verwendet werden, um einen VPN-Peer oder einen Benutzer zu authentifizieren, der eine Verbindung mit einer Tunnelgruppe herstellt. Es muss eine ordnungsgemäße Autorisierung konzipiert werden.

Empfohlene Aktion

Verwenden Sie Zertifikatzuordnungen und Tunnelgruppenzuordnungen, um sicherzustellen, dass nur autorisierte Zertifikate für bestimmte Tunnelgruppen verwendet werden. Legen Sie eine Standardregel für die Tunnelgruppenzuordnung fest, die auf eine Tunnelgruppe ohne Zugriff verweist, um den nicht autorisierten Zugriff zu beschränken.

Beispielkonfiguration

Die Zertifikatauthentifizierung ist nur zulässig für:

- Maschinen mit Zertifikat, ausgestellt von cn=example.com und OU=Maschinen im Zertifikatantragsteller.

- Benutzer mit einem von cn=example.com ausgestellten Zertifikat und OU=users im Zertifikatantragsteller.

Benutzer mit anderen Zertifikaten werden aufgrund des Befehls standardmäßig no_access tunnel-group zugewiesentunnel-group-map default-group no_access. Die Zertifikatzuordnungsregeln haben dank des Befehls "tunnel-group-map enable rulescommand" Vorrang vor der Gruppen-URL. Wenn Sie die Gruppen-URL kennen, können Sie die Zertifikatzuordnungsregeln nicht umgehen.

tunnel-group mgmt-tunnel type remote-access tunnel-group mgmt-tunnel general-attributes address-pool vpn_pool default-group-policy mgmt-tunnel tunnel-group mgmt-tunnel webvpn-attributes authentication certificate group-url https://ftd.example.com/mgmt enable ! tunnel-group users_access type remote-access tunnel-group usets_access general-attributes default-group-policy user_access_gp address-pool vpn_pool tunnel-group users_access webvpn-attributes authentication certificate group-url https://ftd.example.com/users enable ! tunnel-group no_access type remote-access tunnel-group no_access general-attributes default-group-policy no_access_gp address-pool vpn_pool tunnel-group no_access webvpn-attributes authentication certificate ! group-policy no_access_gp internal group-policy no_access_gp attributes banner value NO ACCESS GROUP POLICY (...) vpn-simultaneous-logins 0 ! crypto ca certificate map mgmt_tunnel 10 issuer-name attr cn eq example.com subject-name attr ou eq machines crypto ca certificate map users 10 issuer-name attr cn eq example.com subject-name attr ou eq users ! webvpn (...) certificate-group-map mgmt_tunnel 10 mgmt-tunnel certificate-group-map no-access 10 users_access ! tunnel-group-map enable rules tunnel-group-map default-group no_access

Zusätzliche Ressourcen

Detaillierte Konfigurationsanweisungen finden Sie in der folgenden Cisco Dokumentation:

- Konfiguration der Validierungsnutzung - Cisco Secure Firewall ASA-Serie Befehlsreferenz, T - Z Befehle

- Certificate Map Configuration - Cisco Secure Firewall ASA Series Command Reference, T - Z-Befehle

- Konfiguration der Tunnelzuordnung - Cisco Secure Firewall ASA-Serie Befehlsreferenz, T - Z Befehle

- Konfiguration "Tunnel-Group-Map aktivieren" - Cisco Secure Firewall ASA-Serie Befehlsreferenz, T - Z Befehle

Zugehörige Informationen

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

5.0 |

17-Oct-2024 |

Aktualisierte SEO, Alternativer Text, maschinelle Übersetzung, Stilanforderungen und Formatierung. |

4.0 |

20-Aug-2024 |

SEO-Links aktualisiert und unnötige Fettschrift entfernt. |

3.0 |

03-Aug-2023 |

- Behebung von CCW-Fehlern

-Alternativtext zu Bildern hinzugefügt |

1.0 |

18-Feb-2016 |

Erstveröffentlichung |

Beiträge von Cisco Ingenieuren

- Divyansh SinghEngineering Product Manager

- Rah GovinTechnical Consulting Engineer

- RudvTechnical Consulting Engineer

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback