Konfigurieren von Clientless-SSL-VPN (WebVPN) auf der ASA

Download-Optionen

-

ePub (874.5 KB)

In verschiedenen Apps auf iPhone, iPad, Android, Sony Reader oder Windows Phone anzeigen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einleitung

In diesem Dokument wird die Konfiguration der Cisco Serie ASA 5500 beschrieben, die einen Clientless-SSL-VPN-Zugriff auf interne Netzwerkressourcen ermöglicht.

Voraussetzungen

Anforderungen

Stellen Sie sicher, dass die folgenden Anforderungen erfüllt sind, bevor Sie diese Konfiguration ausprobieren:

- SSL-fähiger Browser

- ASA mit Version 7.1 oder höher

- X.509-Zertifikat für den ASA-Domänennamen

- TCP-Port 443, der nicht entlang des Pfads vom Client zur ASA blockiert werden darf

Eine vollständige Liste der Anforderungen finden Sie unter Unterstützte VPN-Plattformen, Cisco Serie ASA 5500.

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- ASA Version 9.4(1)

- Adaptive Security Device Manager (ASDM) Version 7.4(2)

- ASA 5515-X

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Hintergrundinformationen

In diesem Dokument wird die Konfiguration der Cisco Adaptive Security Appliance (ASA) der Serie 5500 beschrieben, um SSL-VPN-Zugriff (Secure Sockets Layer) auf interne Netzwerkressourcen zu ermöglichen.

Clientless SSL Virtual Private Network (WebVPN) ermöglicht einen begrenzten, aber dennoch wertvollen, sicheren Zugriff auf das Unternehmensnetzwerk von jedem Standort aus.

Benutzer können jederzeit sicheren, browserbasierten Zugriff auf Unternehmensressourcen erhalten.

Es wird kein zusätzlicher Client benötigt, um Zugriff auf interne Ressourcen zu erhalten.

Der Zugriff erfolgt über ein Hypertext Transfer Protocol über eine SSL-Verbindung.

Clientless SSL VPN bietet sicheren und einfachen Zugriff auf eine breite Palette von Webressourcen und sowohl webfähigen als auch älteren Anwendungen von nahezu jedem Computer, der Hypertext Transfer Protocol Internet (HTTP)-Sites erreichen kann.

Dazu gehören:

- Interne Websites

- Microsoft SharePoint 2003, 2007 und 2010

- Microsoft Outlook Web Access 2003, 2007 und 2013

- Microsoft Outlook Web App 2010

- Domino Web Access (DWA) 8.5 und 8.5.1

- Citrix Metaframe Presentation Server 4.x

- Citrix XenApp Version 5 bis 6.5

- Citrix XenDesktop Version 5 bis 5.6 und 7.5

- VMware View 4

Eine Liste der unterstützten Software finden Sie unter Unterstützte VPN-Plattformen, Cisco Serie ASA 5500.

Clientlose VPN-Unterstützungsmatrix

| Windows |

Windows/Mac |

Mac |

||||

| Funktionen/Technologie/Anwendungen |

MS-Edge |

IE |

Firefox |

Chrom |

Safari |

Kommentare |

| RDP-Plug-in |

N |

Y |

N |

N |

N |

|

| POST-Plug-in |

N |

Y |

Y |

Y |

Y |

Ende der Unterstützung für Java 8 |

| ICA-Plug-in |

N |

Y |

N |

N |

N |

Ende der Unterstützung für Java 8 |

| VNC-Plug-In |

N |

Y |

N |

N |

N |

Ende der Unterstützung für Java 8 |

| SSH/TELNET-Plug-in |

N |

Y |

N |

N |

N |

Ende der Unterstützung für Java 8 |

| FTP/CIFS-Plug-in |

N |

Y |

Y |

Y |

Y |

Ende der Unterstützung für Java 8 |

| Java-Webordner |

N |

Y |

N |

N |

N |

Ende der Unterstützung für Java 8 |

| Smart-Tunnel |

N |

Y |

N* |

N |

N |

* Nicht unterstützt unter Mac 10.14+ |

| Portweiterleitung |

N |

Y |

N* |

N |

N |

* Nicht unterstützt unter Mac 10.14+ |

| AnyConnect WebLaunch |

N |

Y |

N |

N |

N |

|

| Support für Service-Mitarbeiter |

N |

N |

N |

N |

N |

|

| GBP (clientseitiger Rewriter) |

N |

N |

Y |

Y |

N* |

Funktion eingeführt von ASA 9.9.2+; *Unterstützt nur Safari 11.1+ |

| OWA |

N |

N* |

N* |

N* |

N* |

* Nur 2013 unterstützt 2013 EOS April 2023. |

| SharePoint |

N |

N* |

N* |

N* |

N* |

* Nur 2013 unterstützt. 2013 EOS April 2023. |

| Office365 |

N |

N |

N |

N |

N |

|

| Citrix XenApp und XenDesktop 7.6 |

N |

Y |

N* |

Y |

N |

* Unterstützung von HTML5 Receiver |

| Citrix XenApp und XenDesktop 7.15 |

N |

Y |

Y |

Y |

N |

|

| Citrix HTML5-Empfänger |

N |

N* |

N* |

N* |

N |

* Funktioniert nur HTML5 Receiver Version 1.7 mit StoreFront 3.0 |

| Citrix NetScaler Gateway und Load Balancer |

N |

N |

N |

N |

N |

|

| Inhaltssicherheitsrichtlinie |

N |

N |

N |

N |

N |

|

| Ursprungsübergreifende gemeinsame Nutzung von Ressourcen |

N |

N |

N |

N |

N |

Nicht unterstützt, da keine Möglichkeit besteht, die Anwendung ordnungsgemäß zu verarbeiten. |

| Blob-API |

N |

N |

N |

N |

N |

|

| API abrufen |

N |

N |

N |

N |

N |

|

| Abstände zwischen Blöcken |

N |

N |

N |

N |

N |

ASA erwartet keine Chunkräume in Chunkgröße und kann keine Chunks zusammensetzen. |

| SVG <use> |

N |

N |

N |

N |

N |

|

| Begrenzung der Stack-Größe (ASA < 9.9.2) |

N |

N |

N |

N |

N |

Der serverseitige Umschreibmechanismus verfügt nur über einen begrenzten Stack-Speicher für das Umschreiben von Dateien. Wenn eine Datei zu groß oder kompliziert ist, ist sie beschädigt. Mehrheit der Aktuelle Anwendungen unterliegen solchen Einschränkungen |

| Einschränkung der Stack-Größe (ASA > 9.9.2) |

N |

N |

Y |

Y |

N |

|

| Anwendung mit Oracle Forms |

N |

N |

N |

N |

N |

|

| Anwendungen mit Winkelrahmen |

N |

N |

N |

N |

N |

Die meisten Anwendungen mit diesen Angular-Funktionen werden nicht unterstützt: |

| Flash-Inhalte mit ActionScript2 und ActionScript3 |

N |

N |

N |

N |

N |

|

Konfigurieren

In diesem Artikel wird der Konfigurationsprozess für den ASDM und die CLI beschrieben. Verwenden Sie eines der Tools zur Konfiguration des WebVPN, aber einige der Konfigurationsschritte können nur mit dem ASDM durchgeführt werden.

Hinweis: Weitere Informationen zu den in diesem Abschnitt verwendeten Befehlen erhalten Sie mit dem Command Lookup Tool (nur für registrierte Kunden).

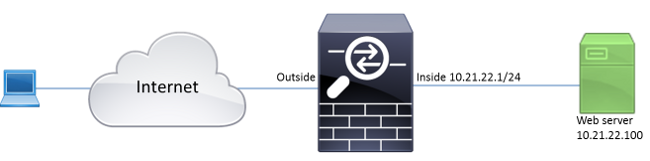

Netzwerkdiagramm

In diesem Dokument wird die folgende Netzwerkeinrichtung verwendet:

Hintergrundinformationen

WebVPN verwendet das SSL-Protokoll, um die zwischen dem Client und dem Server übertragenen Daten zu schützen.

Wenn der Browser eine Verbindung mit der ASA herstellt, legt die ASA ihr Zertifikat vor, um sich beim Browser zu authentifizieren.

Um sicherzustellen, dass die Verbindung zwischen dem Client und der ASA sicher ist, stellen Sie der ASA das Zertifikat zur Verfügung, das von der Zertifizierungsstelle signiert wurde und dem der Client bereits vertraut.

Andernfalls verfügt der Client nicht über die Mittel, die Authentizität der ASA zu überprüfen, was zu einem möglichen Man-in-the-Middle-Angriff und einem schlechten Benutzererlebnis führt, da der Browser eine Warnung ausgibt, dass die Verbindung nicht vertrauenswürdig ist.

Hinweis: Standardmäßig generiert die ASA beim Start ein selbstsigniertes X.509-Zertifikat. Dieses Zertifikat wird verwendet, um Clientverbindungen standardmäßig zu bedienen. Es wird nicht empfohlen, dieses Zertifikat zu verwenden, da seine Authentizität vom Browser nicht überprüft werden kann. Außerdem wird dieses Zertifikat bei jedem Neustart neu generiert, sodass es sich nach jedem Neustart ändert.

Die Zertifikatsinstallation wird in diesem Dokument nicht behandelt.

Konfiguration

Konfigurieren Sie das WebVPN auf der ASA mit fünf Hauptschritten:

- Konfigurieren Sie das von der ASA verwendete Zertifikat.

- Aktivieren Sie das WebVPN auf einer ASA-Schnittstelle.

- Erstellen Sie eine Serverliste und/oder einen URL (Uniform Resource Locator) für den WebVPN-Zugriff.

- Erstellen einer Gruppenrichtlinie für WebVPN-Benutzer

- Übernehmen der neuen Gruppenrichtlinie auf eine Tunnelgruppe

Hinweis: In ASA-Versionen nach Version 9.4 wurde der Algorithmus zur Auswahl von SSL-Verschlüsselungen geändert (siehe Versionshinweise für die Cisco ASA-Serie, 9.4(x)).Wenn nur Client mit elliptischer Kurve verwendet werden, ist es sicher, einen privaten Schlüssel mit elliptischer Kurve für das Zertifikat zu verwenden. Andernfalls ist die benutzerdefinierte Verschlüsselungssuite zu verwenden, um zu vermeiden, dass eine ASA ein selbstsigniertes temporäres Zertifikat präsentiert. Sie können die ASA so konfigurieren, dass sie nur RSA-basierte Chiffren verwendet. Verwenden Sie dazu die benutzerdefinierte SSL-Verschlüsselung tlsv1.2 "AES256-SHA:AES128-SHA:DHE-RSA-AES256-SHA:DHE-RSA-AES128-SHA:DES-CBC3-2 SHA:DES-CBC-SHA:RC4-SHA:RC4-MD5".

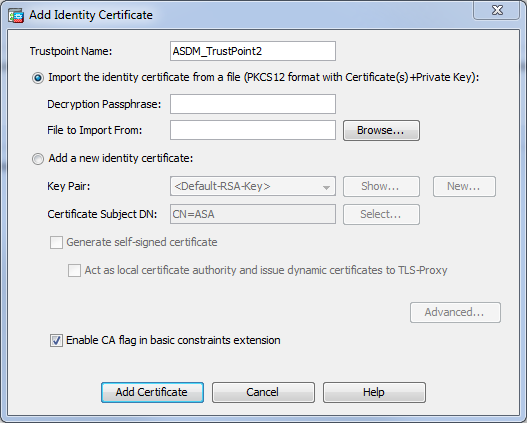

- Option 1 - Importieren Sie das Zertifikat mit der Datei pkcs12.

Wählen Sie Configuration > Firewall > Advanced > Certificate Management > Identity Certificates > Add. Sie können es mit der pkcs12-Datei installieren oder den Inhalt im Format Privacy Enhanced Mail (PEM) einfügen.

CLI:

ASA(config)# crypto ca import TrustPoint-name pkcs12 "password"

Enter the base 64 encoded pkcs12.

End with the word "quit" on a line by itself:

MIIJUQIBAzCCCRcGCSqGSIb3DQEHAaCCCQgEggkEMIIJADCCBf8GCSqGSIb3DQEH

BqCCBfAwggXsAgEAMIIF5QYJKoZIhvcNAQcBMBwGCiqGSIb3DQEMAQYwDgQI8F3N

+vkvjUgCAggAgIIFuHFrV6enVflNv3sBByB/yZswhELY5KpeALbXhfrFDpLNncAB

z3xMfg6JkLYR6Fag1KjShg+o4qkDh8r9y9GQpaBt8x3Ozo0JJxSAafmTWqDOEOS/

7mHsaKMoao+pv2LqKTWh0O7No4Ycx75Y5sOhyuQGPhLJRdionbi1s1ioe4Dplx1b

--- output ommited ---

Enter the base 64 encoded pkcs12.

End with the word "quit" on a line by itself:

MIIJUQIBAzCCCRcGCSqGSIb3DQEHAaCCCQgEggkEMIIJADCCBf8GCSqGSIb3DQEH

BqCCBfAwggXsAgEAMIIF5QYJKoZIhvcNAQcBMBwGCiqGSIb3DQEMAQYwDgQI8F3N

+vkvjUgCAggAgIIFuHFrV6enVflNv3sBByB/yZswhELY5KpeALbXhfrFDpLNncAB

z3xMfg6JkLYR6Fag1KjShg+o4qkDh8r9y9GQpaBt8x3Ozo0JJxSAafmTWqDOEOS/

7mHsaKMoao+pv2LqKTWh0O7No4Ycx75Y5sOhyuQGPhLJRdionbi1s1ioe4Dplx1b

quit

INFO: Import PKCS12 operation completed successfullyOption 2 - Erstellen Sie ein selbstsigniertes Zertifikat.

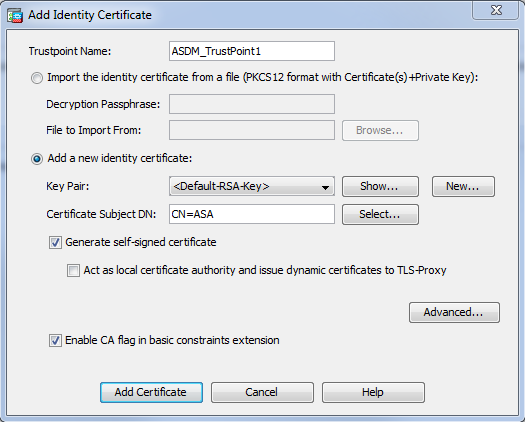

Wählen Sie Configuration > Firewall > Advanced > Certificate Management > Identity Certificates > Add.

Klicken Sie auf das Optionsfeld Neues Identitätszertifikat hinzufügen. Aktivieren Sie das Kontrollkästchen Eigensigniertes Zertifikat generieren. Wählen Sie einen Common Name (CN) aus, der mit dem Domänennamen der ASA übereinstimmt.

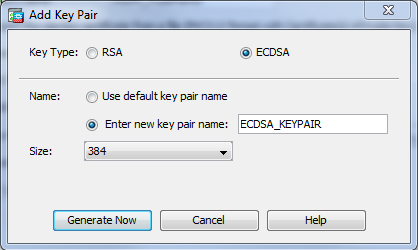

Klicken Sie auf Neu, um das Schlüsselpaar für das Zertifikat zu erstellen. Wählen Sie Schlüsseltyp, Name und Größe aus.

CLI:

ASA(config)# crypto key generate ecdsa label ECDSA_KEYPAIR noconfirm

ASA(config)# crypto ca trustpoint TrustPoint1

ASA(config-ca-trustpoint)# revocation-check none

ASA(config-ca-trustpoint)# id-usage ssl-ipsec

ASA(config-ca-trustpoint)# no fqdn

ASA(config-ca-trustpoint)# subject-name CN=ASA

ASA(config-ca-trustpoint)# enrollment self

ASA(config-ca-trustpoint)# keypair ECDSA_KEYPAIR

ASA(config-ca-trustpoint)# exit

ASA(config)# crypto ca enroll TrustPoint1 noconfirm - Wählen Sie das Zertifikat aus, das für WebVPN-Verbindungen verwendet werden soll.

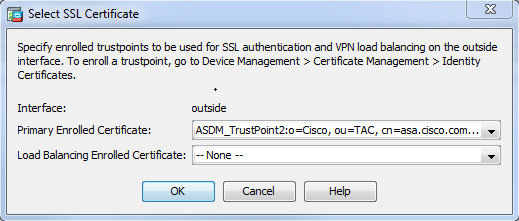

Wählen Sie Configuration > Remote Access VPN > Advanced > SSL Settings aus. Wählen Sie im Menü Certificates (Zertifikate) den Vertrauenspunkt aus, der dem gewünschten Zertifikat für die externe Schnittstelle zugeordnet ist. Klicken Sie auf Apply (Anwenden).

Gleichwertige CLI-Konfiguration:

ASA(config)# ssl trust-pointoutside - (Optional) Aktivieren Sie DNS-Lookups (Domain Name Server).

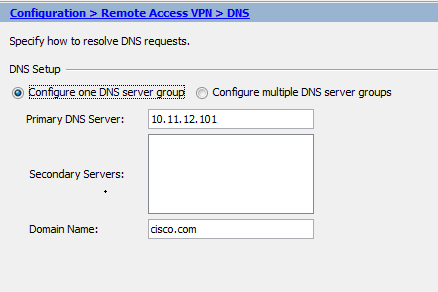

Der WebVPN-Server fungiert als Proxy für Clientverbindungen. Das bedeutet, dass die ASA im Auftrag des Clients Verbindungen zu den Ressourcen erstellt. Wenn die Clients Verbindungen zu Ressourcen benötigen, die Domänennamen verwenden, muss die ASA die DNS-Suche durchführen.

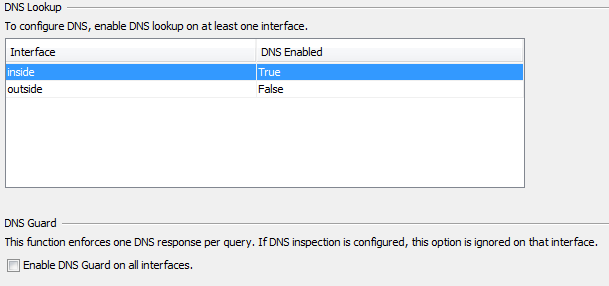

Wählen Sie Configuration > Remote Access VPN > DNS aus.

Konfigurieren Sie mindestens einen DNS-Server, und aktivieren Sie DNS-Lookups auf der Schnittstelle, die zum DNS-Server zeigt.

CLI:

ASA(config)# dns domain-lookup inside

ASA(config)# dns server-group DefaultDNS

ASA(config-dns-server-group)# name-server 10.11.12.101 - (Optional) Erstellen Sie eine Gruppenrichtlinie für WEBVPN-Verbindungen.

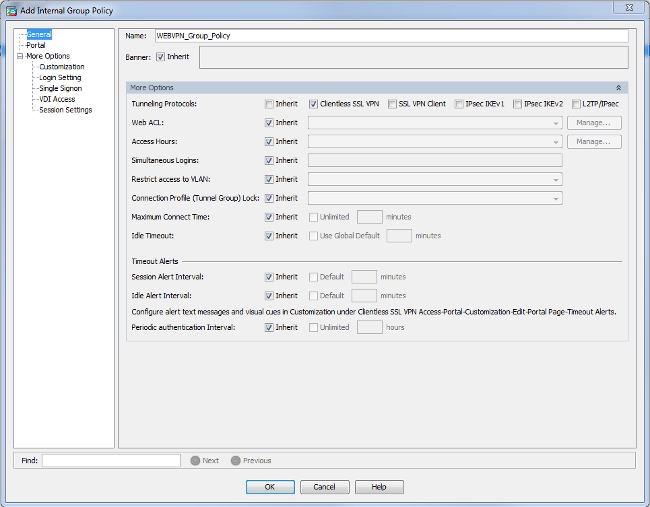

Wählen Sie Configuration > Remote Access VPN > Clientless SSL VPN Access > Group Policies > Add Internal Group Policy aus.

Ändern Sie unter General Options (Allgemeine Optionen) den Wert des Tunneling Protocols in "Clientless SSL VPN".

CLI:

ASA(config)# group-policy WEBVPN_Group_Policy internal

ASA(config)# group-policy WEBVPN_Group_Policy attributes

ASA(config-group-policy)# vpn-tunnel-protocol ssl-clientless - Konfigurieren Sie das Verbindungsprofil.

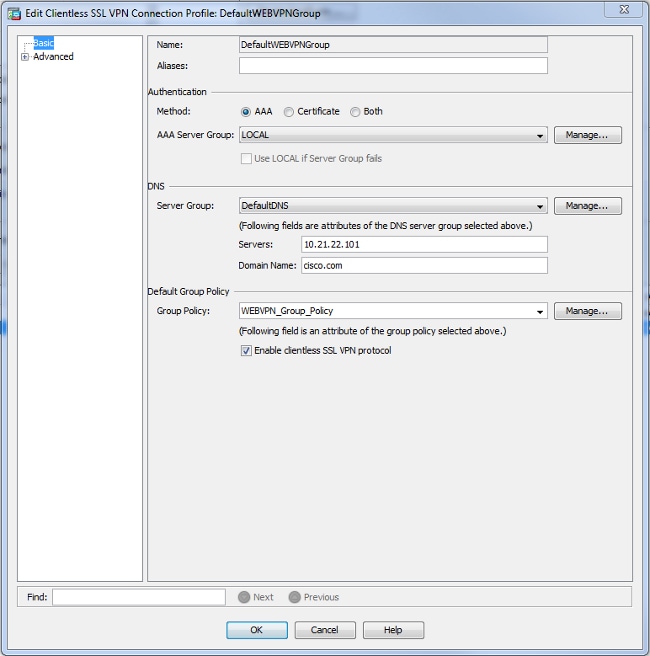

Wählen Sie in ASDM Configuration > Remote Access VPN > Clientless SSL VPN Access > Connection Profiles aus.

Standardmäßig verwenden die WebVPN-Verbindungen das Profil DefaultWEBVPNGroup. Sie können weitere Profile erstellen.

Hinweis: Es gibt verschiedene Möglichkeiten, Benutzern andere Profile zuzuweisen.

- Benutzer können das Verbindungsprofil manuell aus der Dropdown-Liste oder mit einer bestimmten URL auswählen. Siehe ASA 8.x: Benutzer können eine Gruppe bei der WebVPN-Anmeldung über die Gruppen-Alias- und Gruppen-URL-Methode auswählen.

- Wenn Sie einen LDAP-Server verwenden, können Sie das Benutzerprofil basierend auf den Attributen zuweisen, die Sie vom LDAP-Server erhalten haben. Weitere Informationen finden Sie unter Konfigurationsbeispiel für die ASA-Verwendung von LDAP-Attributzuordnungen.Bearbeiten Sie das Profil DefaultWEBVPNGroup, und wählen Sie unter Default Group Policy (Standardgruppenrichtlinie) die Option WEBVPN_Group_Policy aus.

CLI:

ASA(config)# tunnel-group DefaultWEBVPNGroup general-attributes

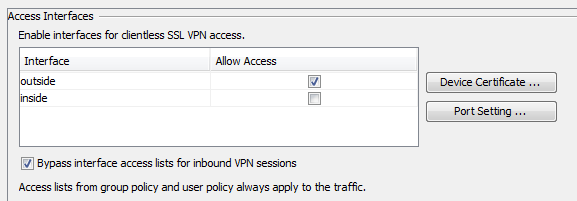

ASA(config-tunnel-general)# default-group-policy WEBVPN_Group_Policy - Um das WebVPN auf der externen Schnittstelle zu aktivieren, wählen Sie Configuration > Remote Access VPN > Clientless SSL VPN Access > Connection Profiles.

Aktivieren Sie das Kontrollkästchen Zugriff zulassen neben der externen Schnittstelle.

CLI:

ASA(config)# webvpn

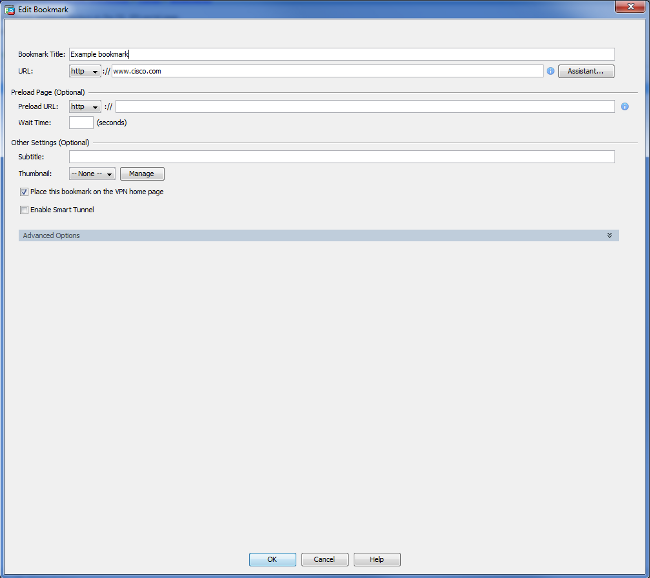

ASA(config-webvpn)# enable outside - (Optional) Erstellen Sie Lesezeichen für Inhalte.

Lesezeichen ermöglichen es dem Benutzer, die URLs der internen Ressourcen zu durchsuchen.

Um ein Lesezeichen zu erstellen, wählen Sie Configuration > Remote Access VPN > Clientless SSL VPN Access > Portal > Bookmarks > Add.

Wählen Sie Hinzufügen, um ein bestimmtes Lesezeichen hinzuzufügen.

CLI:

Lesezeichen können nicht über die CLI erstellt werden, da sie als XML-Dateien erstellt werden.

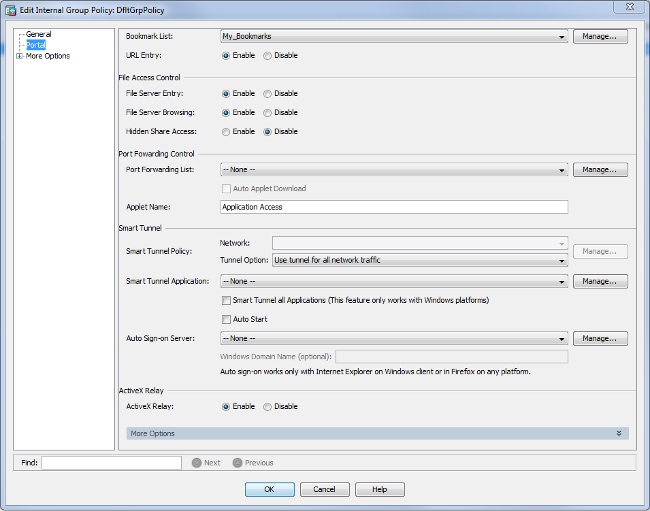

- (Optional) Weisen Sie einer bestimmten Gruppenrichtlinie Lesezeichen zu.

Wählen Sie Configuration > Remote Access VPN > Clientless SSL VPN Access > Group Policies > Edit > Portal > Bookmark List aus.

CLI:

ASA(config)# group-policy DfltGrpPolicy attributes

ASA(config-group-policy)# webvpn

ASA(config-group-webvpn)# url-list value My_Bookmarks

Überprüfung

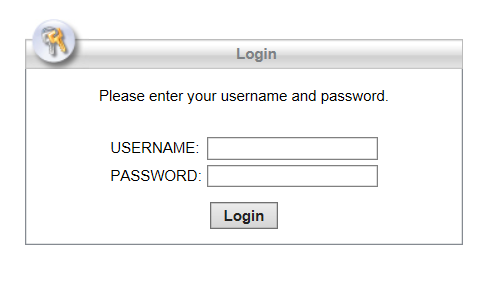

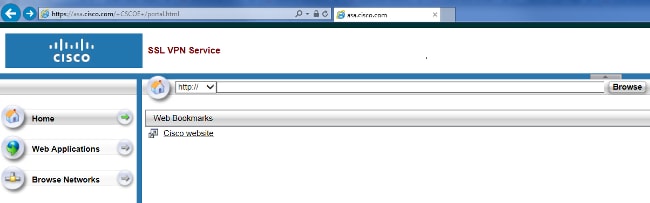

Verwenden Sie nach der Konfiguration des WebVPN die Adresse https://<FQDN der ASA> im Browser.

Nach der Anmeldung können Sie die Adressleiste sehen, mit der Sie zu den Websites und den Lesezeichen navigieren.

Fehlerbehebung

Verfahren zur Fehlerbehebung

So beheben Sie Konfigurationsfehler:

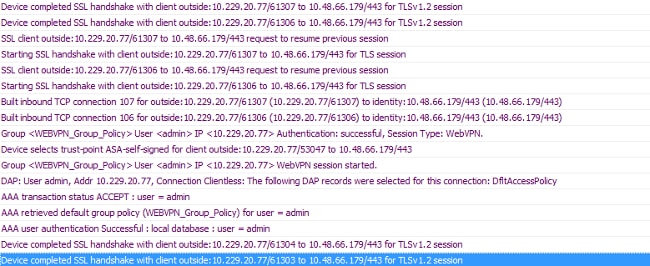

Wählen Sie in ASDM Monitoring > Logging > Real-time Log Viewer > View aus. Wenn ein Client eine Verbindung mit der ASA herstellt, notieren Sie sich die Einrichtung der TLS-Sitzung, die Auswahl der Gruppenrichtlinie und die erfolgreiche Authentifizierung des Benutzers.

CLI:

ASA(config)# logging buffered debugging

ASA(config)# show logging

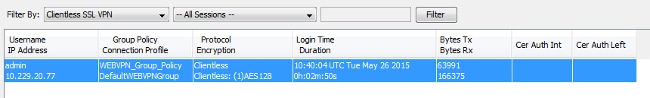

Wählen Sie in ASDM Monitoring > VPN > VPN Statistics > Sessions > Filter by: Clientless SSL VPN. Suchen Sie nach der neuen WebVPN-Sitzung. Wählen Sie den WebVPN-Filter aus, und klicken Sie auf Filter. Tritt ein Problem auf, umgehen Sie vorübergehend das ASA-Gerät, um sicherzustellen, dass die Clients auf die gewünschten Netzwerkressourcen zugreifen können. Lesen Sie die in diesem Dokument aufgeführten Konfigurationsschritte.

CLI:

ASA(config)# show vpn-sessiondb webvpn

Session Type: WebVPN

Username : admin Index : 3

Public IP : 10.229.20.77

Protocol : Clientless

License : AnyConnect Premium

Encryption : Clientless: (1)AES128 Hashing : Clientless: (1)SHA256

Bytes Tx : 72214 Bytes Rx : 270241

Group Policy : WEBVPN_Group_Policy Tunnel Group : DefaultWEBVPNGroup

Login Time : 10:40:04 UTC Tue May 26 2015

Duration : 0h:05m:21s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : 0a1516010000300055644d84

Security Grp : none

Befehle zur Fehlerbehebung

Das Output Interpreter-Tool (OIT) (nur registrierte Kunden) unterstützt bestimmte show-Befehle. Verwenden Sie das OIT, um eine Analyse der show-Befehlsausgabe anzuzeigen.

Hinweis: Lesen Sie den Artikel Important Information on Debug Commands (Wichtige Informationen zu Debug-Befehlen), bevor Sie debug-Befehle verwenden.

-

show webvpn - Mit WebVPN sind viele show-Befehle verknüpft. Weitere Informationen zur Verwendung von show-Befehlen finden Sie im Abschnitt mit den Befehlsreferenzen der Cisco Security Appliance.

-

debug webvpn - Die Verwendung von debug-Befehlen kann sich negativ auf die ASA auswirken. Weitere Informationen zur Verwendung von Debug-Befehlen finden Sie im Abschnitt mit den Befehlsreferenzen der Cisco Security Appliance.

Häufige Probleme

Benutzer kann sich nicht anmelden

Problem

Die Meldung "Clientless (Browser) SSL VPN-Zugriff ist nicht zulässig." wird nach einem fehlgeschlagenen Anmeldeversuch im Browser angezeigt. Die AnyConnect Premium-Lizenz ist nicht auf der ASA installiert oder wird nicht verwendet, wie in "Premium AnyConnect-Lizenz ist auf der ASA nicht aktiviert" dargestellt.

Lösung

Aktivieren Sie die Premium AnyConnect-Lizenz mit den folgenden Befehlen:

ASA(config)# webvpn

ASA(config-webvpn)# no anyconnect-essentials

Problem

Nach einem fehlgeschlagenen Anmeldeversuch wird im Browser die Meldung "Login failed" (Anmeldung fehlgeschlagen) angezeigt. Das AnyConnect-Lizenzlimit wurde überschritten.

Lösung

Suchen Sie in den Protokollen nach dieser Meldung:

%ASA-4-716023: Group <DfltGrpPolicy> User <cisco> IP <192.168.1.100>

Session could not be established: session limit of 2 reached.

Überprüfen Sie außerdem Ihr Lizenzlimit:

ASA(config)# show version | include Premium

AnyConnect Premium Peers : 2 perpetual

Problem

Nach einem erfolglosen Anmeldeversuch wird im Browser die Meldung "AnyConnect ist auf dem VPN-Server nicht aktiviert" angezeigt. Das Clientless-VPN-Protokoll ist in der Gruppenrichtlinie nicht aktiviert.

Lösung

Suchen Sie in den Protokollen nach dieser Meldung:

%ASA-6-716002: Group <DfltGrpPolicy> User <cisco> IP <192.168.1.100>

WebVPN session terminated: Client type not supported.

Stellen Sie sicher, dass das Clientless-VPN-Protokoll für die gewünschte Gruppenrichtlinie aktiviert ist:

ASA(config)# show run all group-policy | include vpn-tunnel-protocol

vpn-tunnel-protocol ikev1 ikev2 l2tp-ipsec ssl-clientless

Verbindung von mehr als drei WebVPN-Benutzern mit der ASA nicht möglich

Problem

Nur drei WebVPN-Clients können eine Verbindung zur ASA herstellen. Die Verbindung für den vierten Client schlägt fehl.

Lösung

In den meisten Fällen hängt dieses Problem mit einem gleichzeitigen Anmeldeparameter innerhalb der Gruppenrichtlinie zusammen. Verwenden Sie diese Abbildung, um die gewünschte Anzahl gleichzeitiger Anmeldungen zu konfigurieren. In diesem Beispiel beträgt der Sollwert 20.

ASA(config)# group-policy Cisco attributes

ASA(config-group-policy)# vpn-simultaneous-logins 20

WebVPN-Clients können Lesezeichen nicht treffen und ist ausgegraut

Problem

Wenn diese Lesezeichen so konfiguriert wurden, dass sich Benutzer beim clientlosen VPN anmelden konnten, sie aber auf dem Hauptbildschirm unter "Webanwendungen" als ausgegraut angezeigt werden, wie kann ich diese HTTP-Links aktivieren, damit die Benutzer auf sie klicken und zur jeweiligen URL wechseln können?

Lösung

Vergewissern Sie sich, dass die ASA die Websites über DNS auflösen kann. Versuchen Sie, die Websites nach Namen zu pingen. Wenn der Name von der ASA nicht aufgelöst werden kann, ist der Link abgeblendet. Wenn die DNS-Server in Ihrem Netzwerk intern sind, konfigurieren Sie die private DNS-Domänensuchschnittstelle.

Citrix-Verbindung über WebVPN

Problem

Die Fehlermeldung "Der ICA-Client hat eine beschädigte ICA-Datei empfangen." wird für Citrix über WebVPN ausgegeben.

Lösung

Wenn Sie den sicheren Gateway-Modus für die Citrix-Verbindung über WebVPN verwenden, kann die ICA-Datei beschädigt werden. Da die ASA mit diesem Betriebsmodus nicht kompatibel ist, erstellen Sie im Direktmodus (ungesicherter Modus) eine neue ICA-Datei.

Vermeidung einer zweiten Authentifizierung für die Benutzer

Problem

Wenn Sie auf CIFS-Links im clientlosen WebVPN-Portal zugreifen, werden Sie nach dem Klicken auf das Lesezeichen zur Eingabe von Anmeldeinformationen aufgefordert. Das Lightweight Directory Access Protocol (LDAP) dient zur Authentifizierung der Ressourcen, und die Benutzer haben bereits LDAP-Anmeldeinformationen eingegeben, um sich bei der VPN-Sitzung anzumelden.

Lösung

In diesem Fall können Sie die Funktion für die automatische Anmeldung verwenden. Konfigurieren Sie unter der spezifischen Gruppenrichtlinie und den zugehörigen WebVPN-Attributen Folgendes:

ASA(config)# group-policy WEBVPN_Group_Policy attributes

ASA(config-group-policy)# webvpn

ASA(config-group-webvpn)# auto-signon allow uri cifs://X.X.X.X/* auth-type all

wobei X.X.X.X=IP des CIFS-Servers und *=der restliche Pfad zur Freigabedatei bzw. zum Freigabeordner.

Ein Beispiel für einen Konfigurationsausschnitt ist hier dargestellt:

ASA(config)# group-policy ExamplePolicy attributes

ASA(config-group-policy)# webvpn

ASA(config-group-webvpn)# auto-signon allow uri

https://*.example..com/* auth-type all

Weitere Informationen hierzu finden Sie unter Konfigurieren von SSO mit HTTP Basic oder NTLM Authentication.

Zugehörige Informationen

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

05-Jan-2016 |

Erstveröffentlichung |

Beiträge von Cisco Ingenieuren

- Jan KrupaCisco TAC-Techniker

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback