ASA-Firewall-Konfiguration für Expressway in Dual-NIC-Konfiguration für WebRTC

Download-Optionen

-

ePub (282.3 KB)

In verschiedenen Apps auf iPhone, iPad, Android, Sony Reader oder Windows Phone anzeigen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einführung

Dieses Dokument beschreibt die Konfigurationsschritte für die ASA Firewall in einer Expressway-Bereitstellung mit aktivierter Dual NIC für WebRTC-Flow.

Voraussetzungen

Anforderungen

Cisco empfiehlt, über Kenntnisse in folgenden Bereichen zu verfügen:

- Kenntnis der Cisco ASA-Firewalls (Cisco Adaptive Security Appliance)

- Administrative Kenntnis von Expressway-Servern

- Administrative Kenntnis von CMS (Cisco Meeting Server)

- Überblick über die Cisco CMS WebRTC-Anwendung

- Network Address Translation (NAT)

- Traversal mittels Relays rund um NAT (TURN)

Verwendete Komponenten

Dieses Dokument ist nicht auf bestimmte Software- und Hardwareversionen beschränkt, es müssen jedoch die Mindestanforderungen an die Softwareversion erfüllt werden.

- Expressway-Server

- CMS-Server

Die Informationen in diesem Dokument wurden von den Geräten in einer bestimmten Laborumgebung erstellt. Alle in diesem Dokument verwendeten Geräte haben mit einer leeren (Standard-)Konfiguration begonnen. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die potenziellen Auswirkungen eines Befehls verstehen.

Hintergrundinformationen

Die WebRTC-Proxy-Unterstützung wurde in der Version X8.9.2 zu Expressway hinzugefügt. Dadurch können externe Benutzer zu einer Cisco Meeting Server Web Bridge navigieren.

Externe Clients und Gäste können CMS CoSpaces verwalten oder beitreten, ohne dass andere Software als ein unterstützter Webbrowser erforderlich ist. Eine Liste der unterstützten Browser finden Sie hier.

Der Expressway-E-Server kann mit einer oder zwei Netzwerkschnittstellen konfiguriert werden (d. h. mit zwei NICs für interne und externe Verbindungen). In früheren Expressway-Versionen war die Verwendung einer dualen NIC mit statischer NAT nicht zwingend erforderlich. Wenn die WebRTC-Funktion über Expressway ausgelöst wurde, wurde die Konfiguration einer statischen NAT erforderlich, selbst im Szenario aktivierter Dual-NIC auf dem Expressway-E-Server. Die Expressway-Softwareversion X12.5.3 soll eine Nachbearbeitung der Codelogik enthalten, die diese Anforderung in fast allen Konfigurationsszenarien entfernt. Weitere Informationen finden Sie unter Erweiterungsanfrage CSCve37570.

Hinweis: Wenn Expressway-E in einer Konfiguration mit zwei NICs und statischer NAT als TURN-Server für den WebRTC-Datenverkehr verwendet wird und der einzige funktionierende Medienpfad der Relay-Kandidat für das CMS und den WebRTC-Client ist, sendet der TURN-Server physisch RTP-Pakete an seine eigene statische NAT-IP-Adresse. Aus diesem Grund muss NAT-Reflektion auf der externen Firewall konfiguriert werden.

Vorsicht: Bei der Bereitstellung des Expressway-E-Clusters, bei dem mehrere TURN-Server hinter demselben NAT aktiviert sind, muss weiterhin NAT-Reflektion konfiguriert werden.

Technischer Hinweis

Weitere Informationen zu den ICE-, TURN- und STUN-Prozessen finden Sie in der Cisco Life-Präsentation ICE / TURN / STUN Tutorial - BRKCOL-2986

Diese Session bietet technischen Hintergrund und Einblicke in Traversal mit Relay NAT (TURN) und Interactive Connectivity Establishment (ICE). Es wird erläutert, wie diese Lösungen im Collaboration-Portfolio eingesetzt werden. Besonderes Augenmerk gilt dabei dem Anwendungsfall für den mobilen und Remote-Zugriff (MRA). Die Teilnehmer dieser Session erfuhren, warum TURN erforderlich ist und wie ICE den optimalen Medienpfad findet. Es wurden Anleitungen zur Fehlerbehebung besprochen und die verfügbaren Wartungstools zusammen mit Best Practices vorgestellt.

Konfigurieren

Dieses Kapitel beschreibt die erforderlichen Schritte zur Konfiguration der NAT-Reflektion auf der ASA-Firewall im Szenario eines Expressway-E-Servers mit aktivierter dualer NIC. Datenverkehr, der von der Firewall zurück zum Expressway (nach der Reflektion) kommt, hat als Quelladresse die öffentliche IP-Adresse des Servers, von dem die Anfrage stammt (um den TURN-Berechtigungen zu entsprechen).

Hinweis: Firewalls misstrauen in der Regel Pakete mit derselben Quell- und Ziel-IP-Adresse. Sie müssen Ihre externe Firewall so konfigurieren, dass NAT-Reflektion für die öffentliche IP-Adresse von Expressway-E ermöglicht wird.

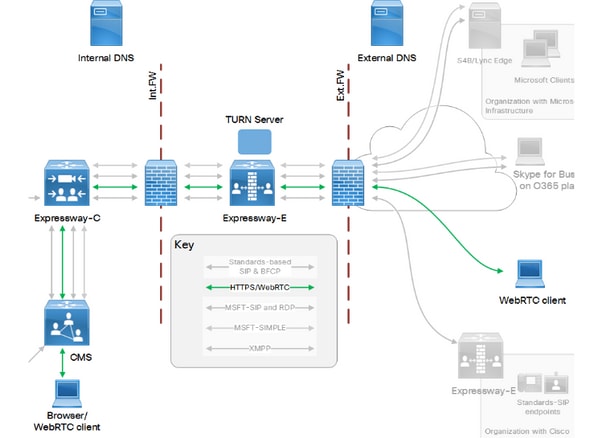

Netzwerkdiagramm

Dieses Bild enthält ein Beispiel für den Verbindungsfluss und die erforderlichen Ports für diesen Webproxy für CMS WebRTC:

Diese Referenz entnimmt dem Cisco Expressway IP Port Usage Guide für Expressway Version X12.5.

Konfigurationsschritte für die Cisco ASA Firewall

Diese Schritte enthalten die erforderlichen Konfigurationsschritte auf der Cisco ASA Firewall für Version 8.3 und höher.

Schritt 1: Erstellen Sie zwei Objekte - das erste ist für die private IP-Adresse von Expressway-E und das zweite für die öffentliche IP-Adresse von Expressway-E. Führen Sie die Befehle aus:

ASA(config)#object network expressway-private

ASA(config-network-object)# host x.x.x.x

ASA(config)#object network expressway-public

ASA(config-network-object)# host y.y.y.y

Schritt 2: Geben Sie den Namen der Schnittstelle an, mit der das Expressway-E verbunden ist, z. B. DMZ-Autobahn.

Schritt 3: Konfigurieren Sie eine manuelle statische NAT, deren Zweck darin besteht, den Expressway-Datenverkehr von seiner privaten IP-Adresse in die öffentliche IP-Adresse zu übersetzen und ihn anschließend (nach der Übersetzung) erneut an Expressway-E zurückzusenden. Führen Sie den Befehl aus, und ersetzen Sie die tatsächlichen Werte der Bereitstellung:

ASA(config)# nat (DMZ-expressway, DMZ-expressway)source static expressway-private expressway-public destination static expressway-public expressway private

Schritt 4: Zulassen der Rückgabe des Datenverkehrs durch Hinzufügen einer Zugriffsliste (oder durch Hinzufügen einer Leitung zu einer bereits konfigurierten Zugriffsliste) auf der Schnittstelle, die mit dem Expressway-E verbunden ist:

access-list access-list-name-on-DMZ-expressway line 1 permit IP any expressway-private

Überprüfen

Nach Abschluss der Konfiguration kann sie direkt mit einem Anrufversuch getestet werden, oder der Test kann mit dem Packet-Tracer-Befehl durchgeführt werden.

Beispielverwendung des Befehls Packet-Tracer:

Packet-Tracer Input interface-name tcp express-private-ip 1234 express-way-public-ip destination-port

Ersetzen Sie die markierten Parameter durch entsprechende Informationen aus Ihrer Bereitstellung. Wenn die Konfiguration erfolgreich ist, gibt der Befehl Packet-Tracer diese Ausgabe zurück:

input-interface: DMZ-expressway

input-status: up

input-line-status: up

output-interface: DMZ-expressway

output-status: up

output-line-status: up

Action: allow

Fehlerbehebung

Es sind derzeit keine spezifischen Informationen zur Fehlerbehebung für diese Konfiguration verfügbar.

Zugehörige Informationen

- Technischer Support und Dokumentation - Cisco Systems

- ASA-Befehlsreferenzen

- CMS-Dokumentation

- Expressway-Dokumentation

- ASA NAT-Konfiguration und Empfehlungen für die Implementierung von Expressway-E Dual Network Interfaces

- Konfigurieren der NAT-Reflektion auf der ASA für die VCS Expressway TelePresence-Geräte

- Konfigurieren des CMS WebRTC-Proxys über Expressway

Beiträge von Cisco Ingenieuren

- Asma Mahmoud Al MawazrehCisco TAC-Techniker

- Lidiya BogdanovaCisco TAC-Techniker

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback