Einleitung

Dieses Dokument beschreibt ein Beispiel für die Migration von Adaptive Security Appliance (ASA) zu Firepower Threat Defense (FTD) auf FPR4145.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Grundkenntnisse der ASA

- Kenntnisse von FirePOWER Management Center (FMC) und FTD

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- ASA Version 9.12(2)

- FTD-Version 6.7.0

- FMC Version 6.7.0

- Firepower Migration Tool Version 2.5.0

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Hintergrundinformationen

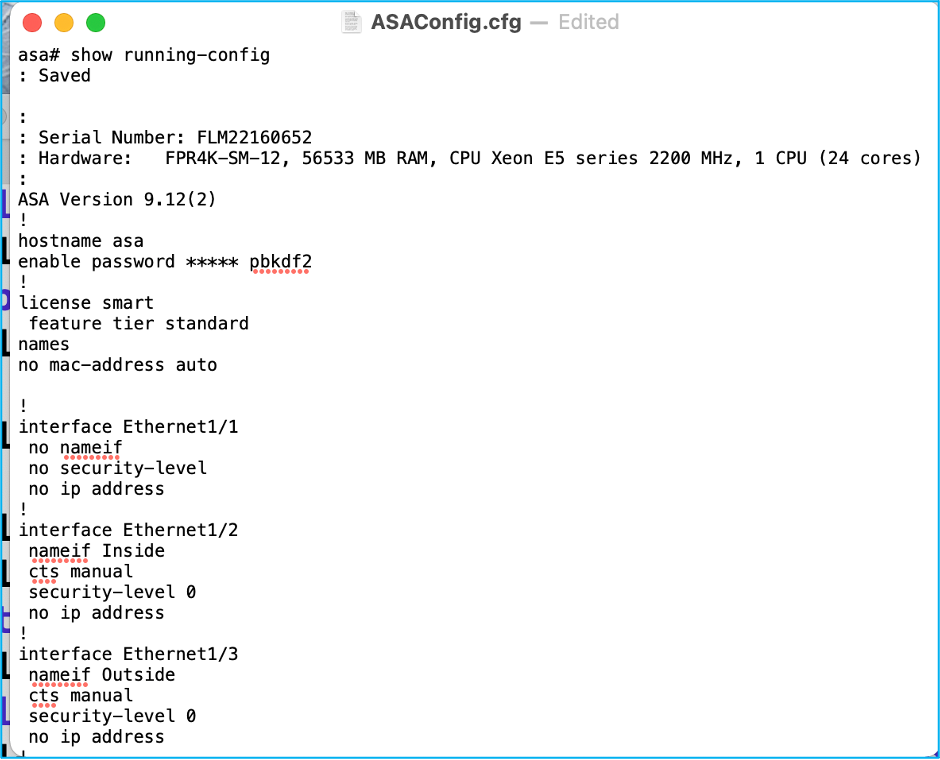

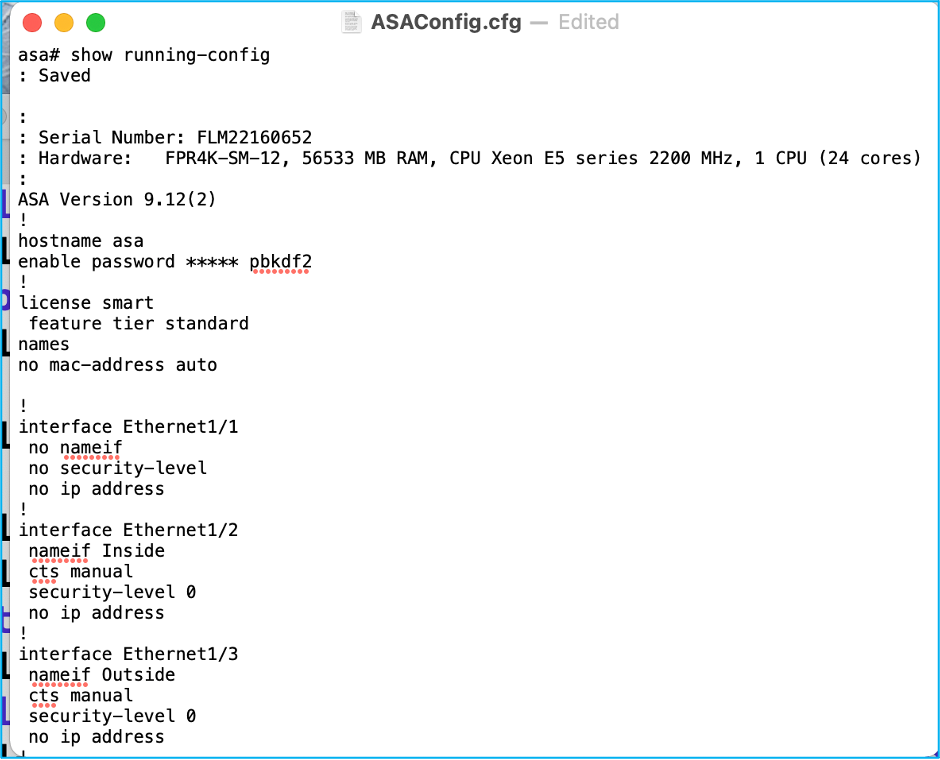

Exportieren Sie die ASA-Konfigurationsdatei in.cfgoder im.txtFormat. FMC muss mit FTD bereitgestellt und darunter registriert werden.

Konfigurieren

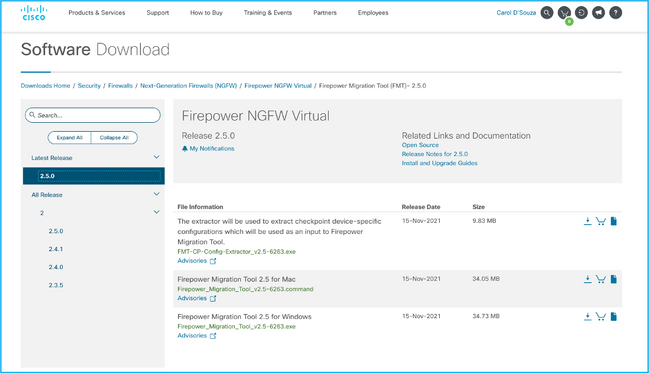

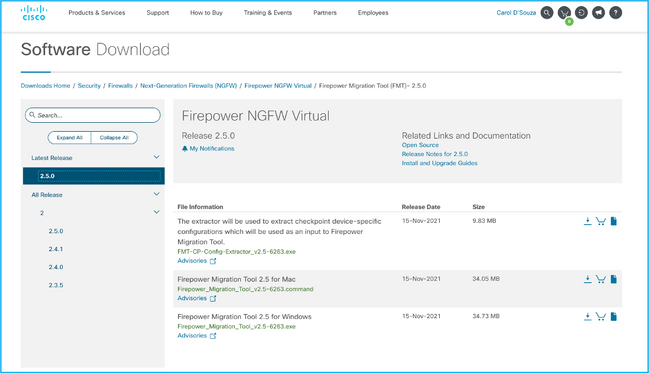

1. Laden Sie das Firepower Migration Tool von software.cisco.com wie im Bild dargestellt herunter.

2. Überprüfen und überprüfen Sie die Anforderungen für den Abschnitt zum Firepower Migration Tool.

3. Wenn Sie eine große Konfigurationsdatei migrieren möchten, konfigurieren Sie die Energiespareinstellungen so, dass das System während eines Migrationspushvorgangs nicht in den Energiesparmodus wechselt.

3.1. Navigieren Sie für Windows zu Energieoptionen in der Systemsteuerung. Klicken Sie neben Ihrem aktuellen Energiesparplan auf Energiesparplaneinstellungen ändern, und schalten Sie dann Energiesparmodus für Computer auf Nie um. Klicken Sie auf Änderungen speichern.

3.2. Navigieren Sie für MAC zu Systemeinstellungen > Energiesparmodus. Aktivieren Sie das Kontrollkästchen Energiesparmodus des Computers bei ausgeschaltetem Bildschirm automatisch verhindern, und ziehen Sie den Schieberegler Anzeige nach ausschalten auf Nie.

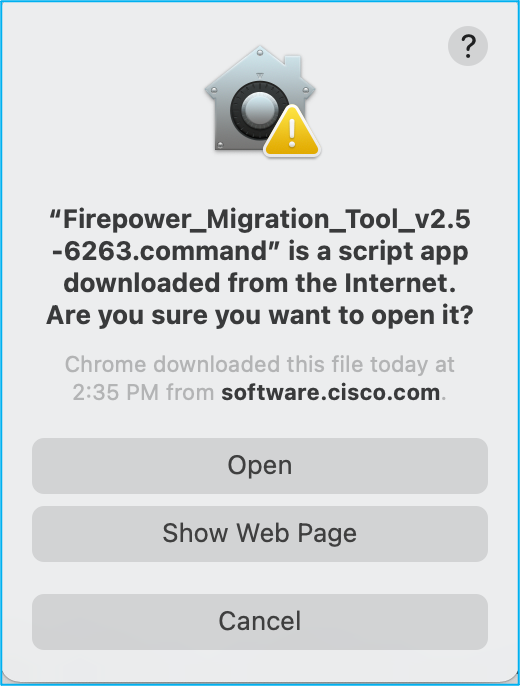

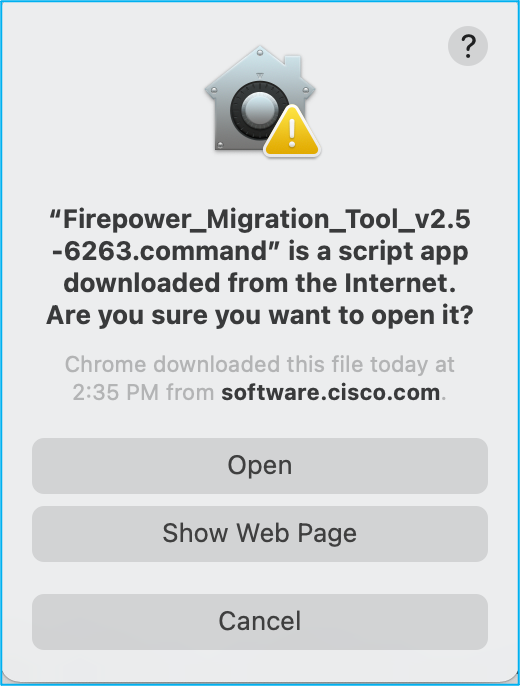

Hinweis: Diese Warnung wird angezeigt, wenn MAC-Benutzer versuchen, die heruntergeladene Datei zu öffnen. Ignorieren Sie dies, und befolgen Sie Schritt 4.1.

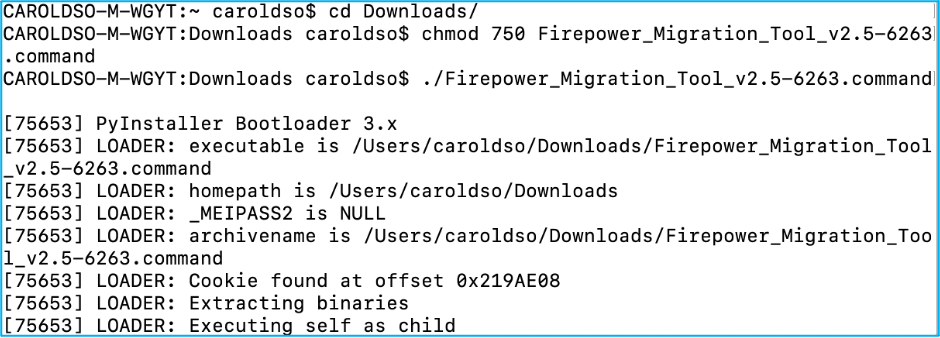

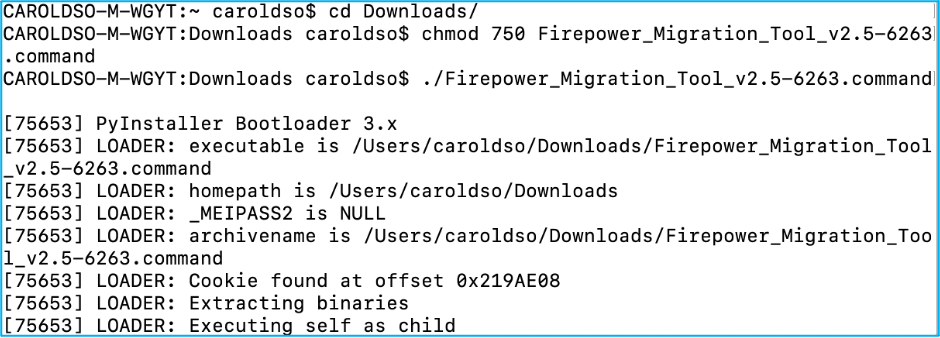

4.1. Für MAC: Verwenden Sie das Terminal, und führen Sie die folgenden Befehle aus:

4.2. Für Windows - doppelklicken Sie auf das Firepower Migration Tool, um es in einem Google Chrome-Browser zu starten.

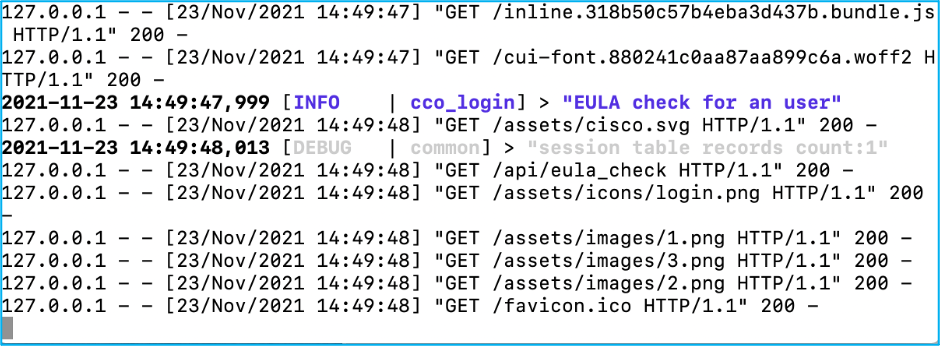

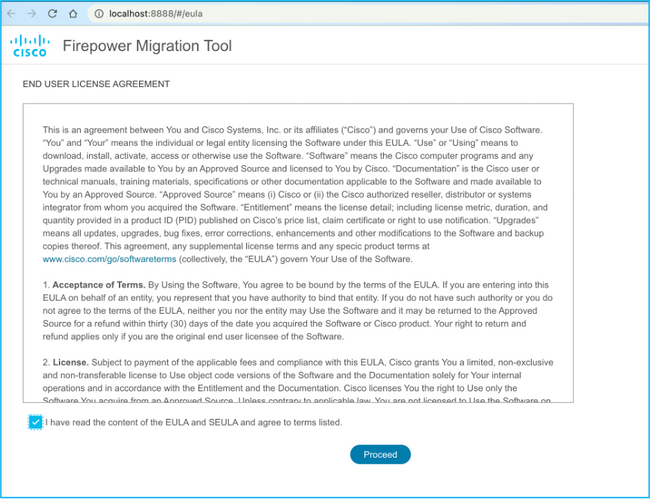

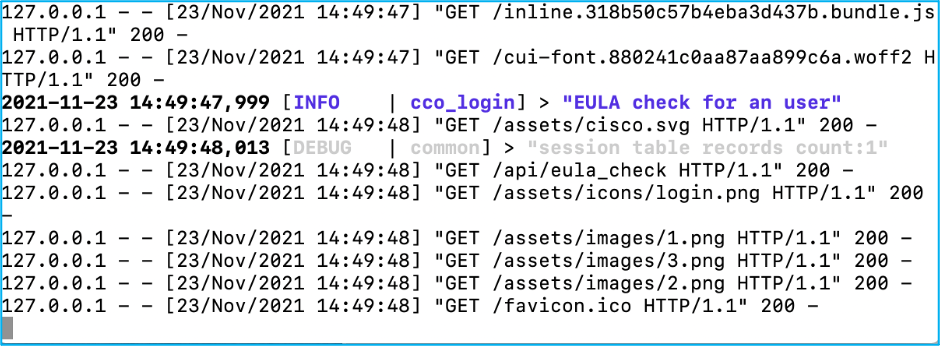

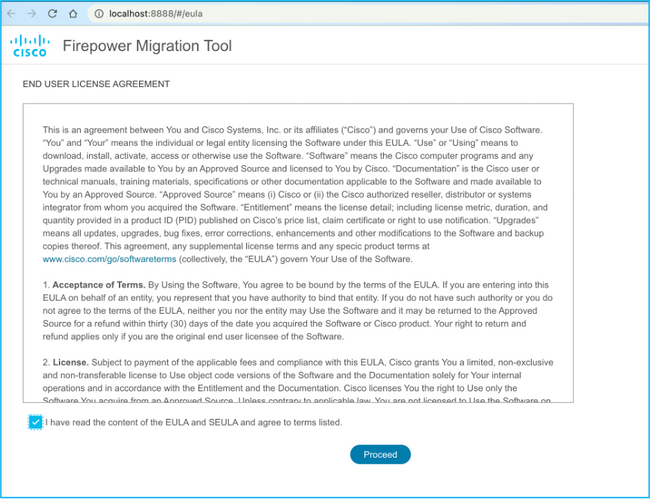

5. Akzeptieren Sie die Lizenz wie im Bild gezeigt:

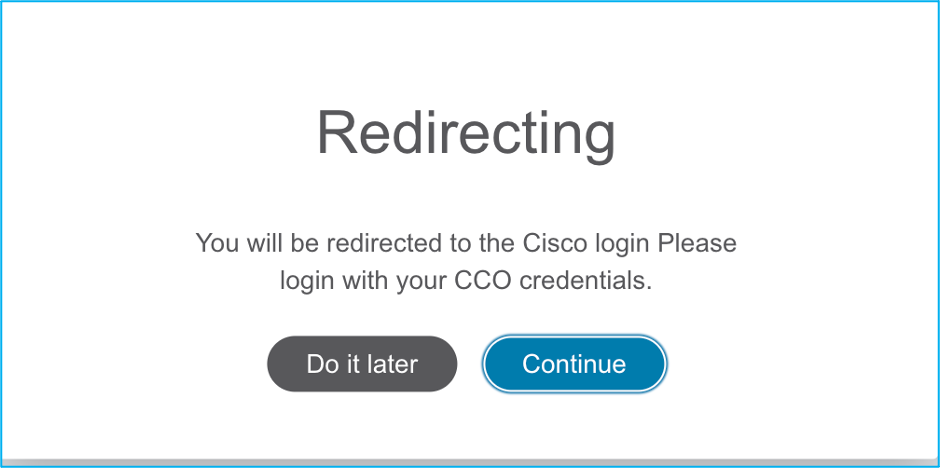

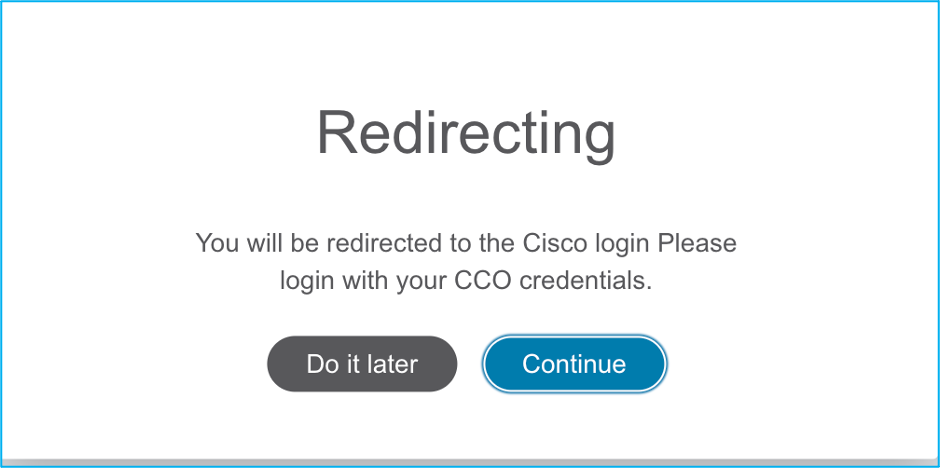

6. Klicken Sie auf der Anmeldeseite des Firepower Migration Tools auf den Link "Login with Cisco Connection Online (CCO)" (Anmeldung mit Cisco Connection Online (CCO)), um sich mit Ihren Anmeldeinformationen für die einmalige Anmeldung bei Cisco.com anzumelden.

Hinweis: Wenn Sie kein Cisco.com-Konto haben, erstellen Sie es auf der Cisco.com-Anmeldeseite. Melden Sie sich mit den folgenden Standardanmeldedaten an: Username - admin and Password - Admin123.

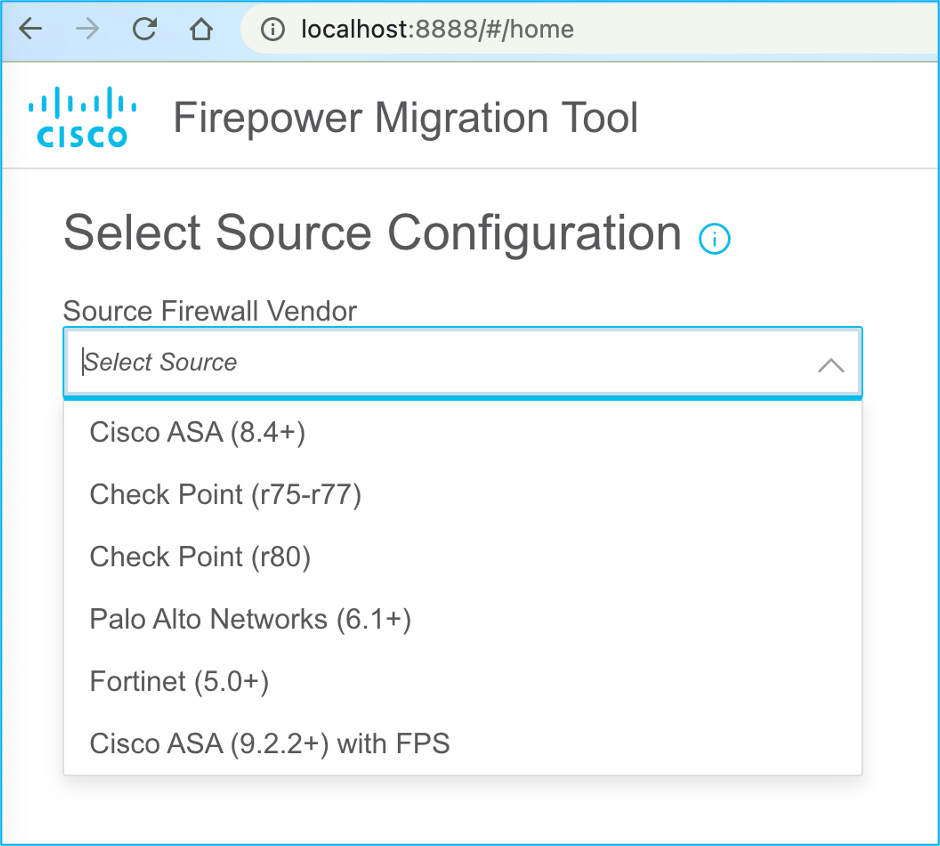

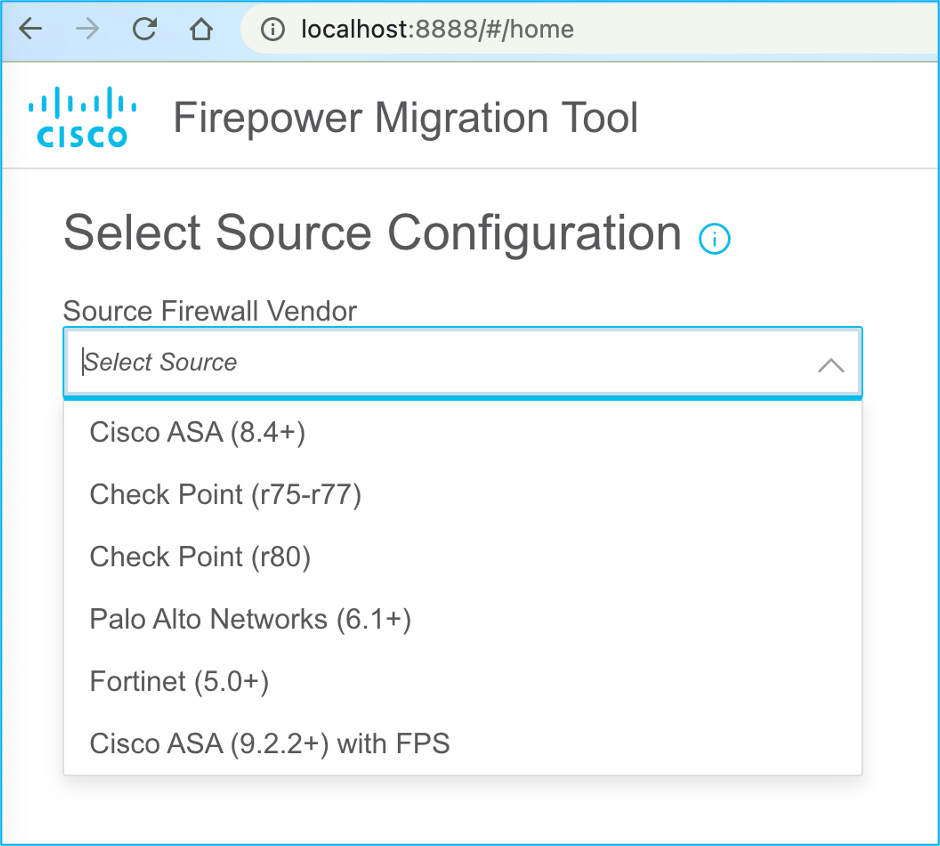

7. Wählen Sie die Quellkonfiguration. In diesem Szenario ist dies die Cisco ASA (8.4+).

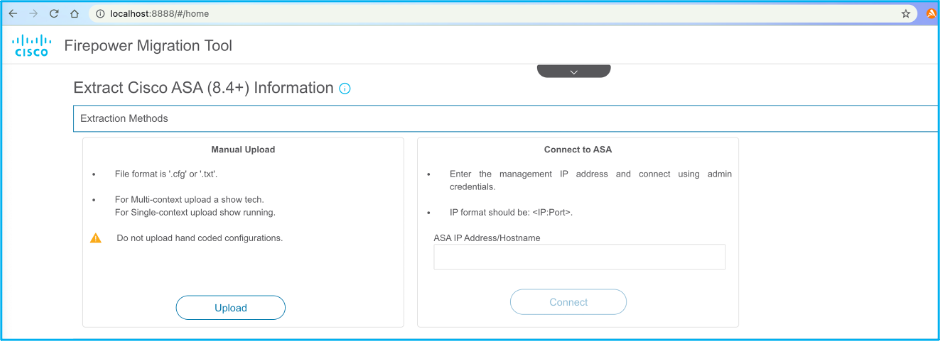

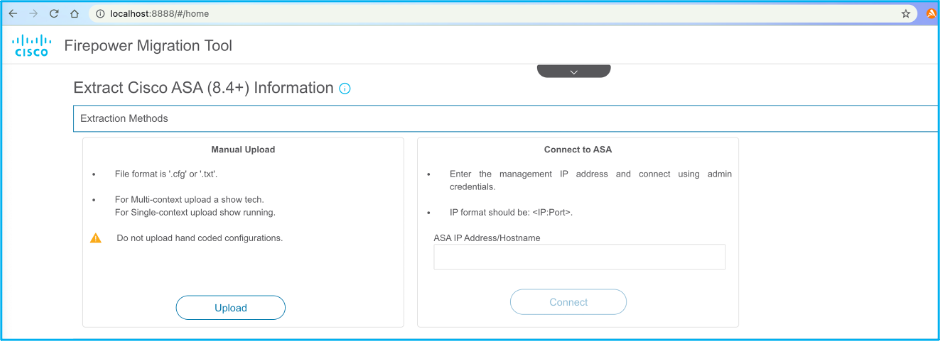

8. Wählen Sie Manuelles Hochladen, wenn Sie keine Verbindung zur ASA haben. Andernfalls können Sie die aktuelle Konfiguration von der ASA abrufen und die Management-IP-Adresse und die Anmeldedetails eingeben. In diesem Szenario wurde ein manueller Upload durchgeführt.

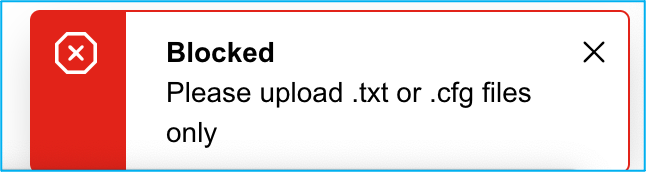

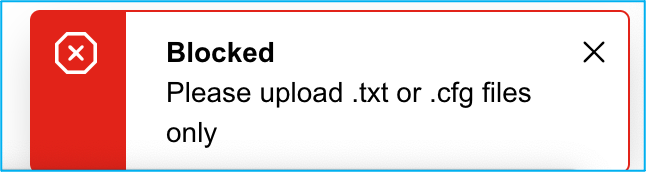

Hinweis: Dieser Fehler tritt auf, wenn die Datei nicht unterstützt wird. Stellen Sie sicher, dass das Format in Nur-Text geändert wird. (Trotz Erweiterung wird ein Fehler.cfgfestgestellt.)

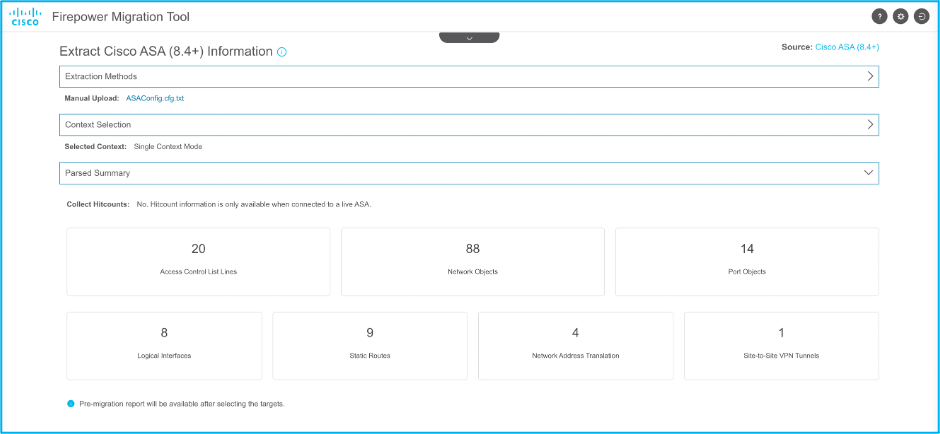

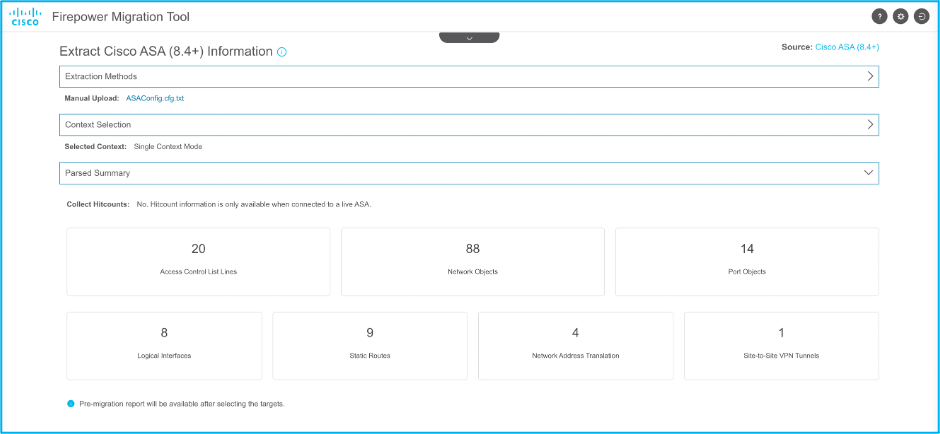

9. Nachdem die Datei hochgeladen wurde, werden die Elemente analysiert, um eine Zusammenfassung zu erhalten, wie im Bild gezeigt:

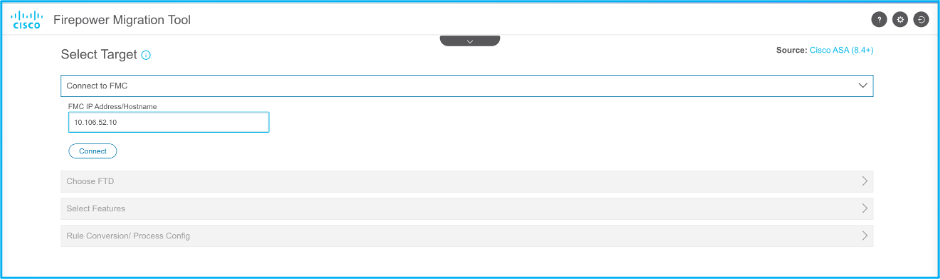

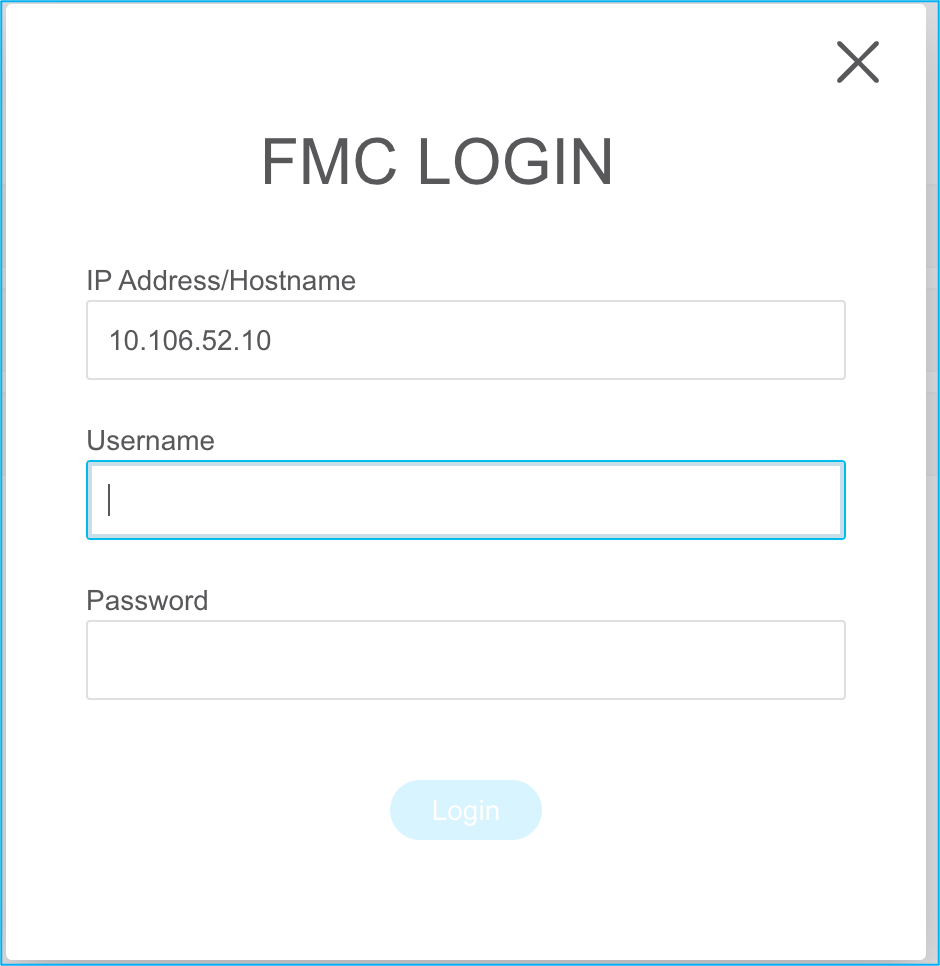

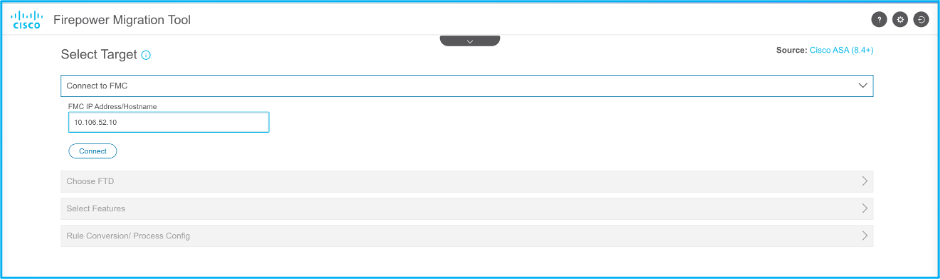

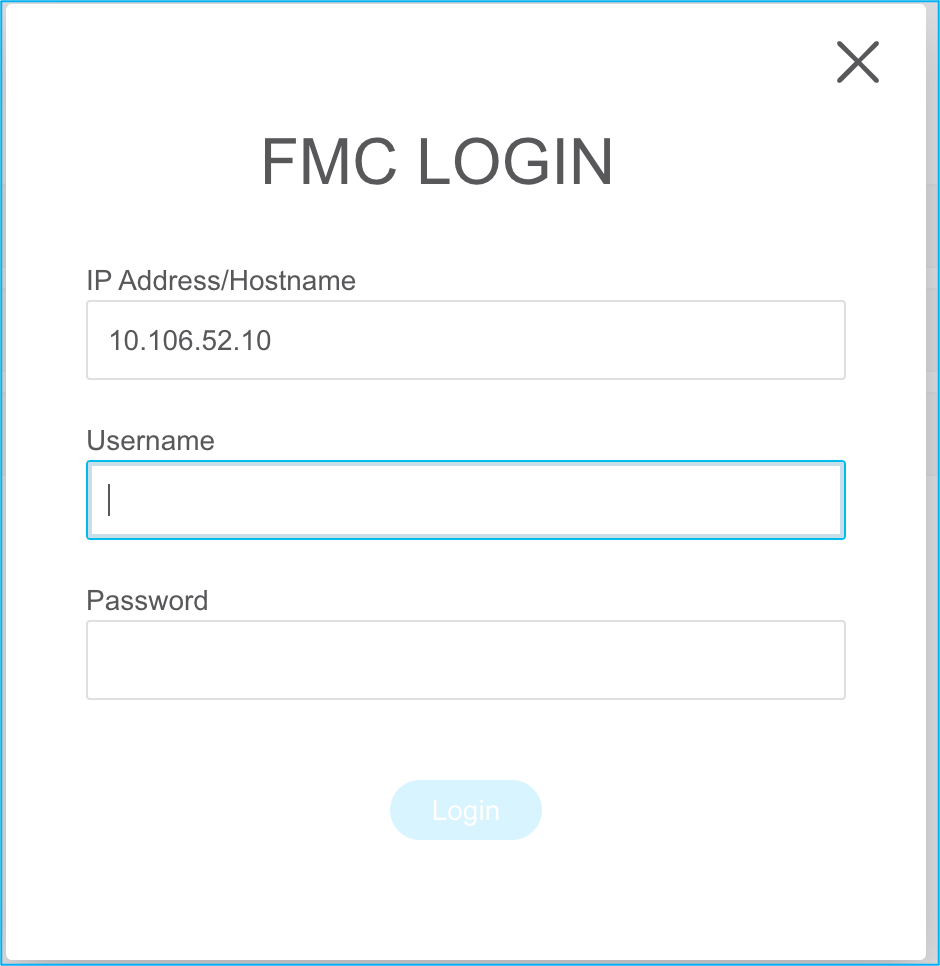

10. Geben Sie die FMC-IP und die Anmeldeinformationen ein, zu denen die ASA-Konfiguration migriert werden soll. Stellen Sie sicher, dass die FMC IP von Ihrer Workstation aus erreichbar ist.

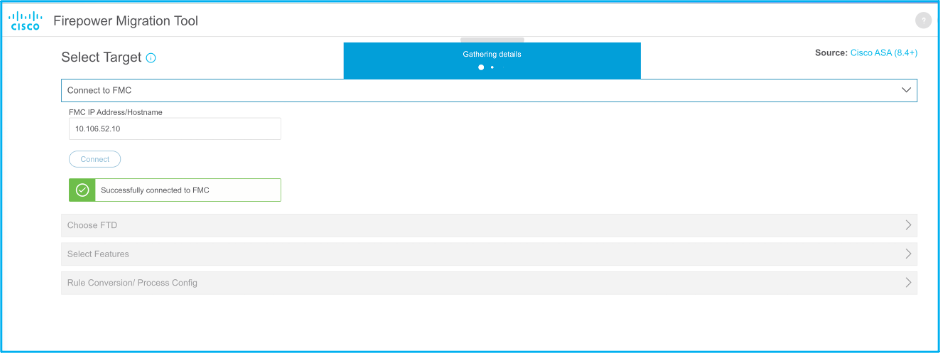

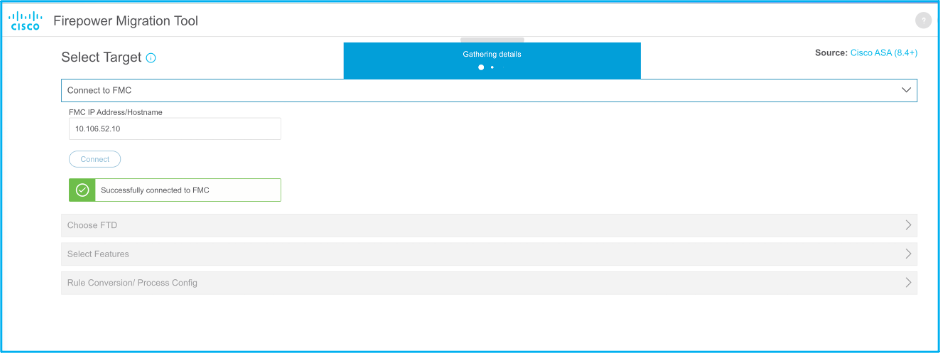

11. Sobald das FMC angeschlossen ist, werden die verwalteten FTDs darunter angezeigt.

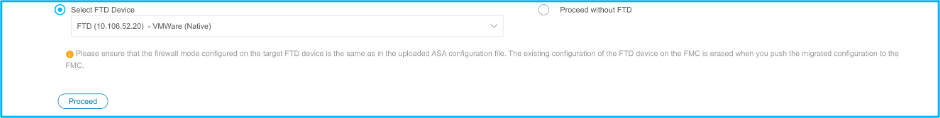

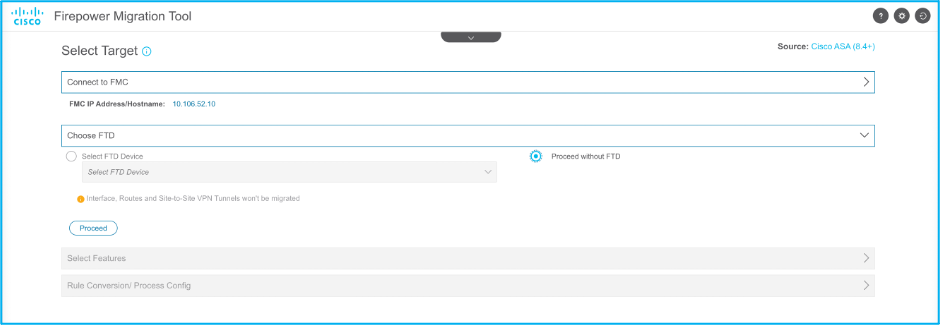

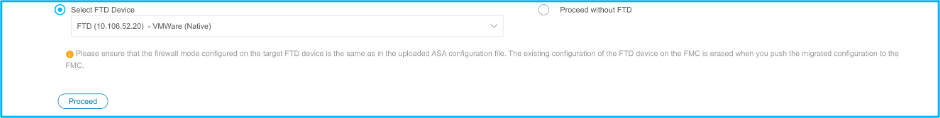

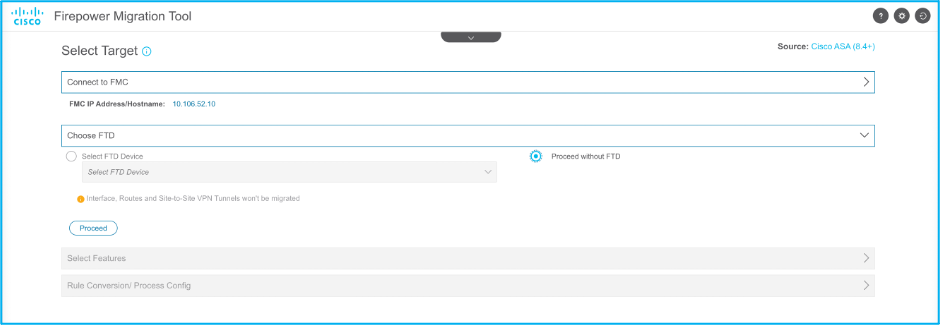

12. Wählen Sie den FTD, zu dem Sie die Migration der ASA-Konfiguration durchführen möchten.

Hinweis: Es wird empfohlen, das FTD-Gerät auszuwählen. Andernfalls müssen Schnittstellen, Routen und die Site-to-Site-VPN-Konfiguration manuell durchgeführt werden.

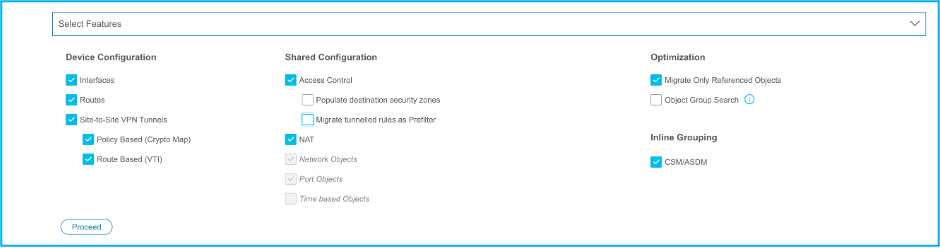

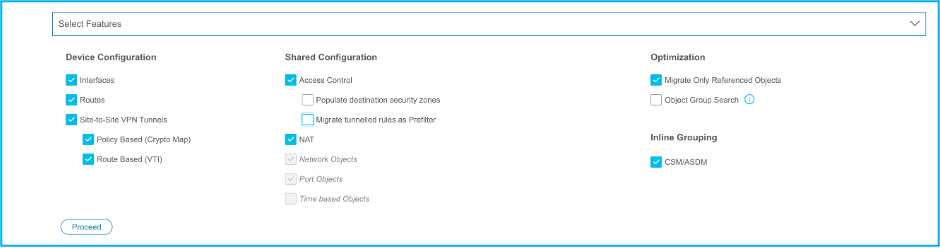

13. Wählen Sie die zu migrierenden Funktionen aus, wie im Bild dargestellt:

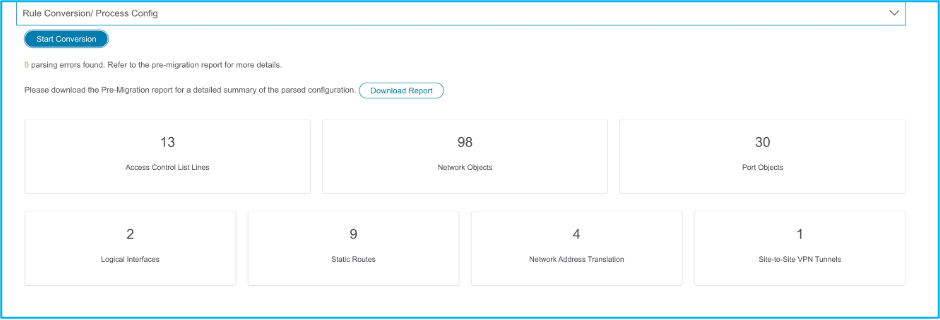

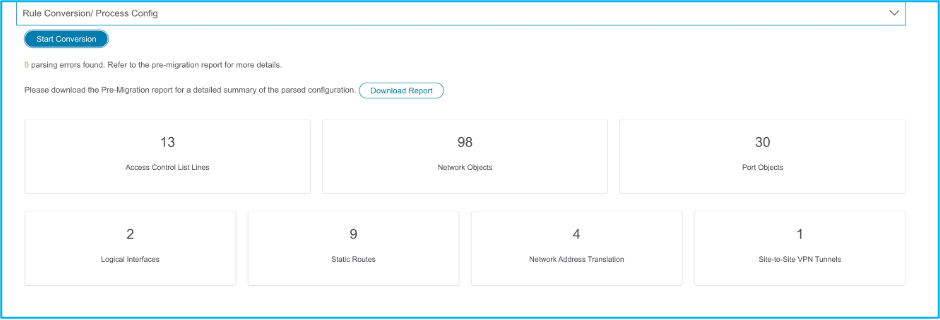

14. Wählen Sie Start Conversion (Umwandlung starten), um die Vormigration zu starten, die die Elemente der FTD-Konfiguration ausfüllt.

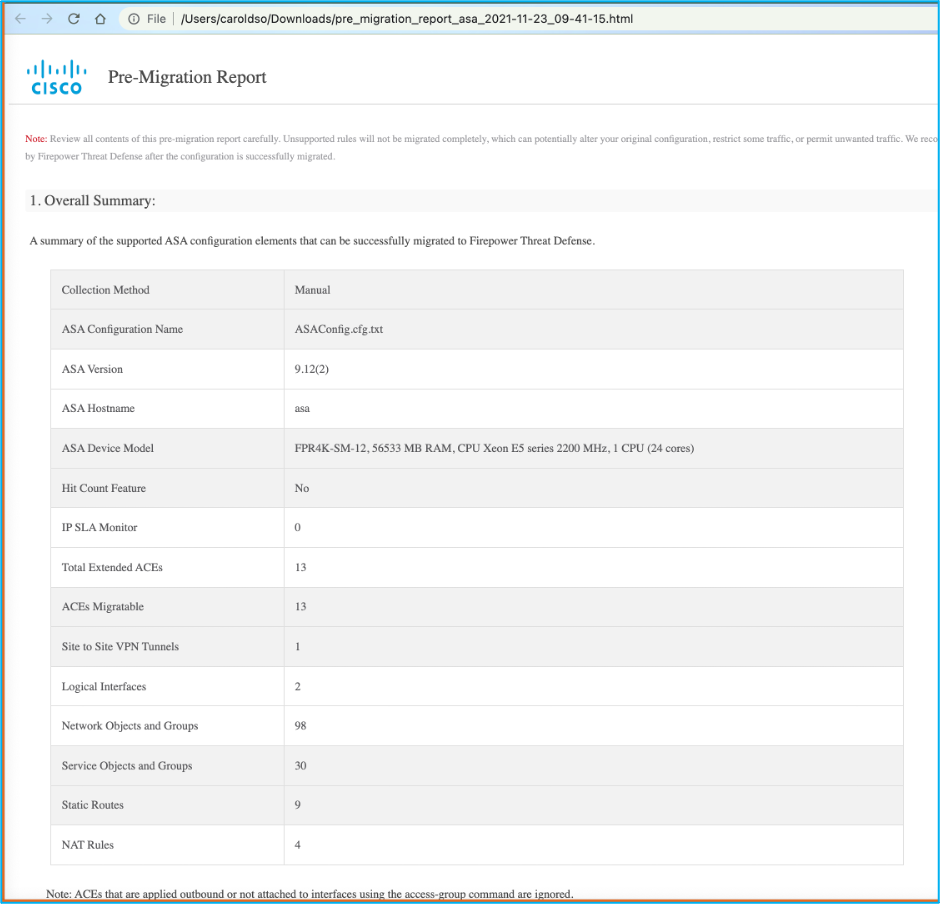

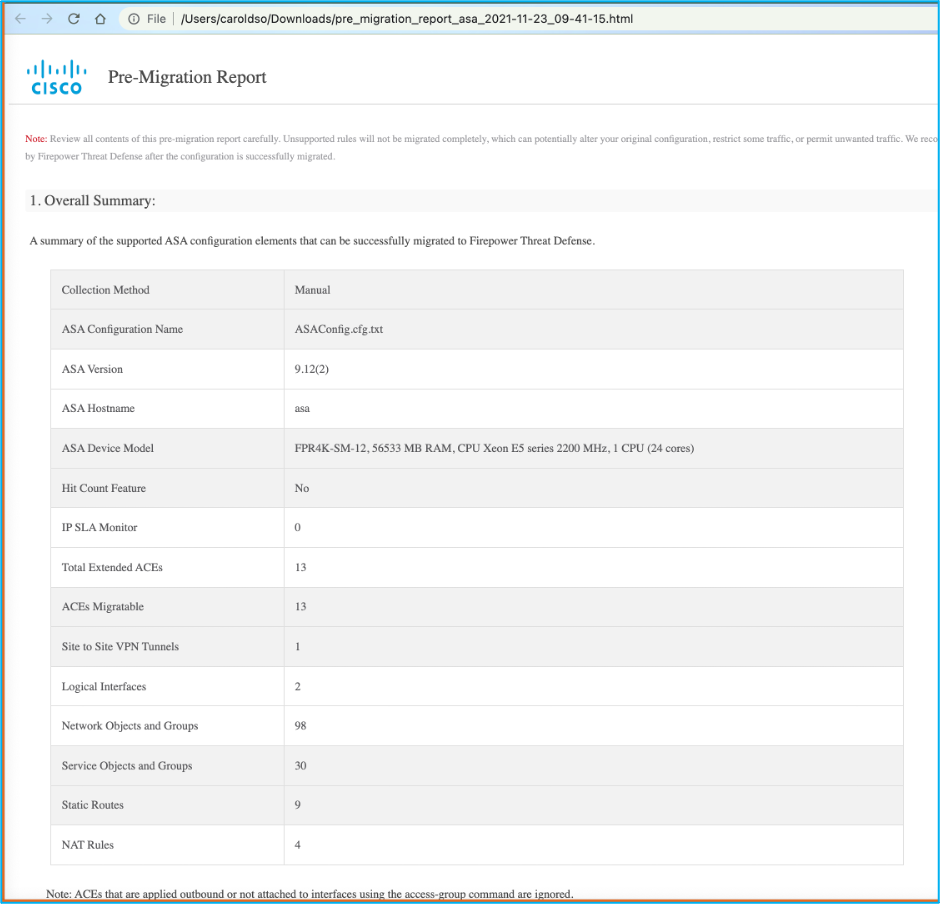

15. Klicken Sie auf Bericht herunterladen, um den Bericht vor der Migration anzuzeigen, wie in der Abbildung dargestellt:

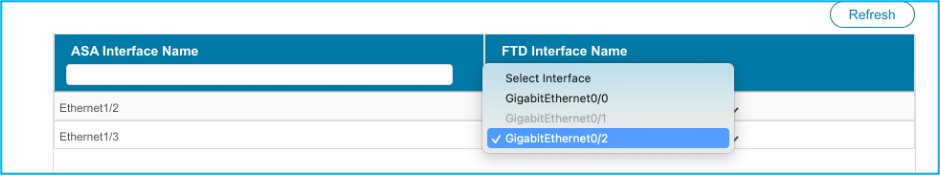

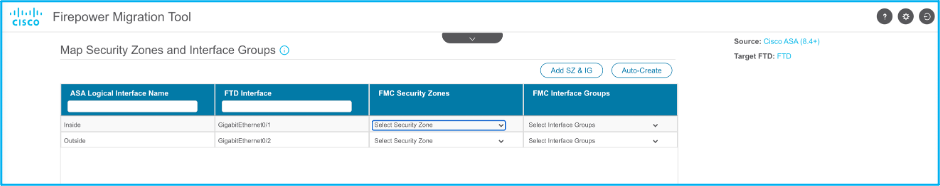

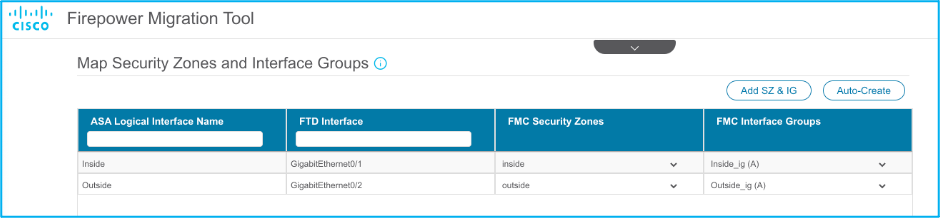

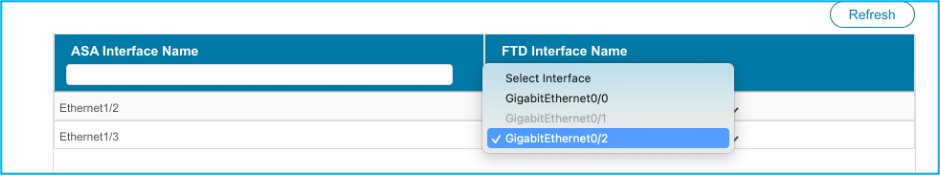

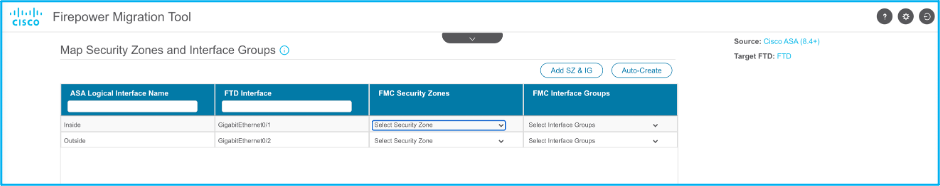

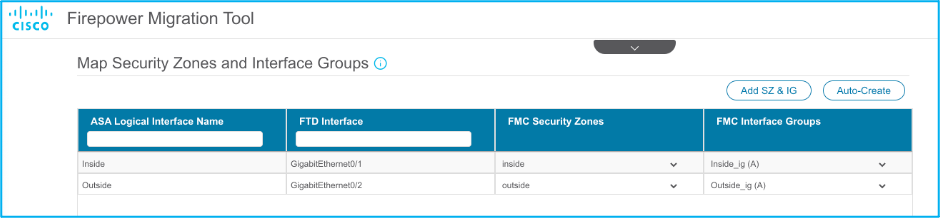

16. Ordnen Sie die ASA-Schnittstellen den FTD-Schnittstellen zu, wie in der Abbildung dargestellt:

17. Weisen Sie den FTD-Schnittstellen Sicherheitszonen und Schnittstellengruppen zu.

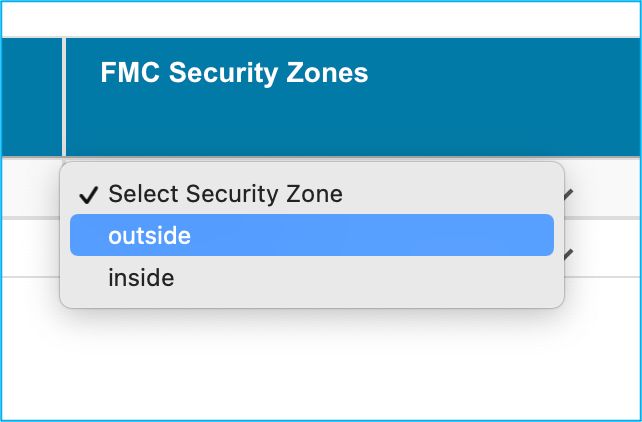

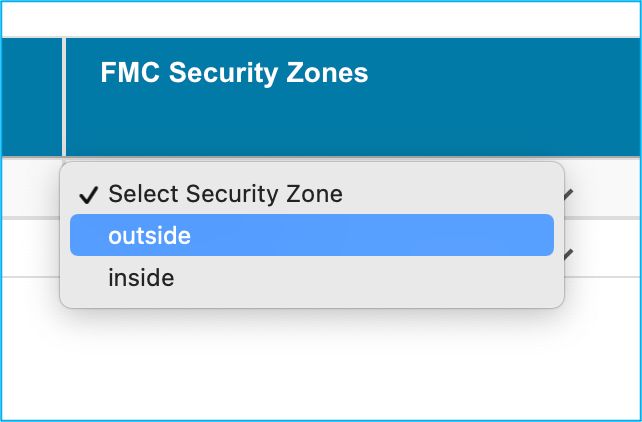

17.1. Falls das FMC bereits über Sicherheitszonen und Schnittstellengruppen verfügt, können Sie diese nach Bedarf auswählen:

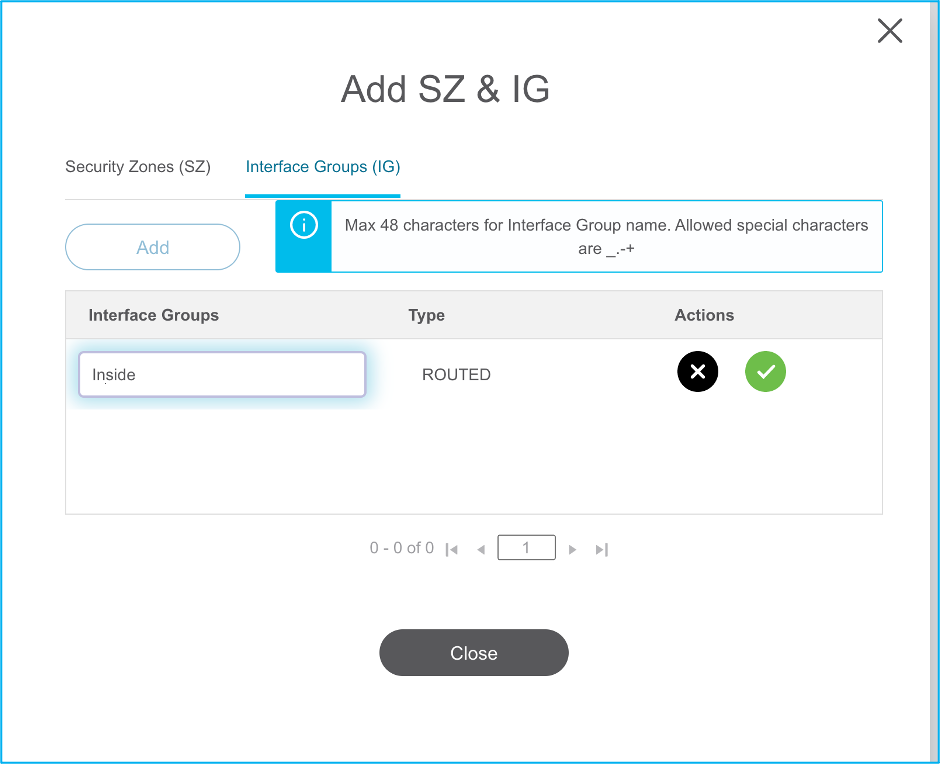

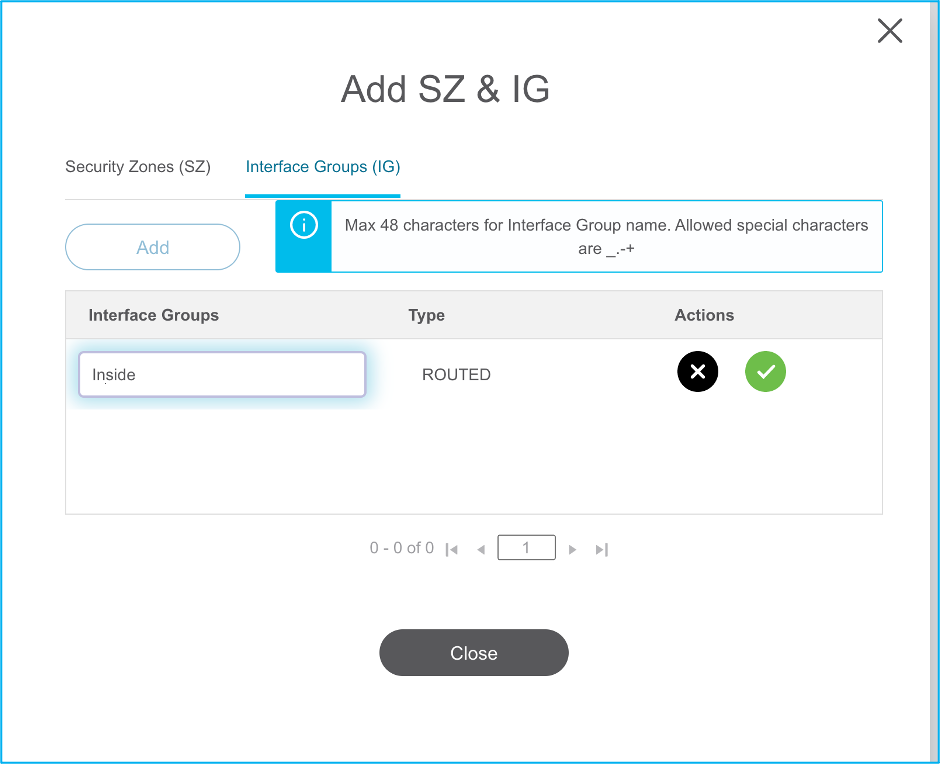

17.2. Wenn Sicherheitszonen und eine Schnittstellengruppe erstellt werden müssen, klicken Sie auf Add SZ & IG (SZ und IG hinzufügen), wie im Bild gezeigt:

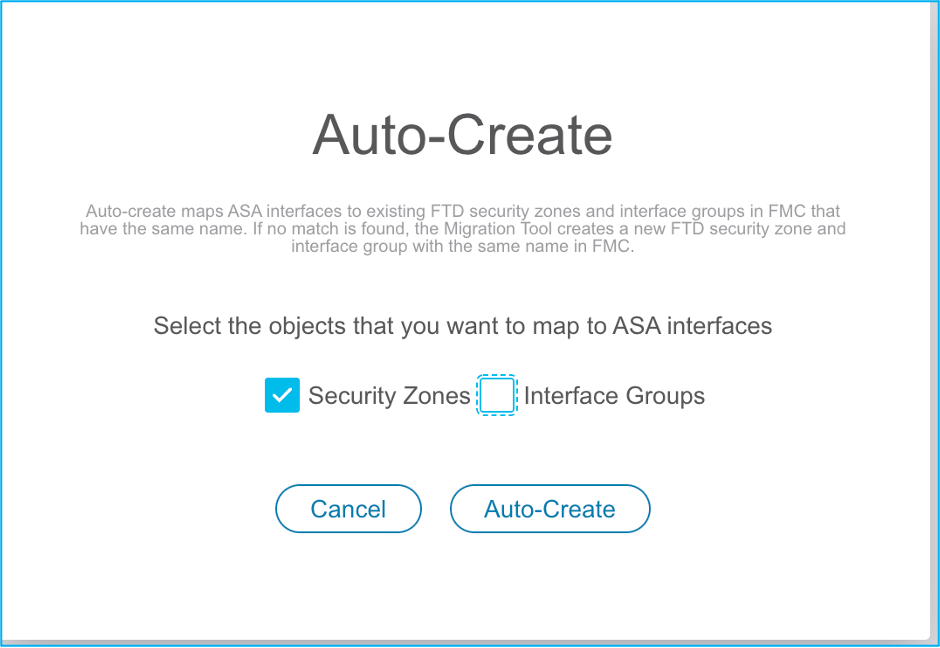

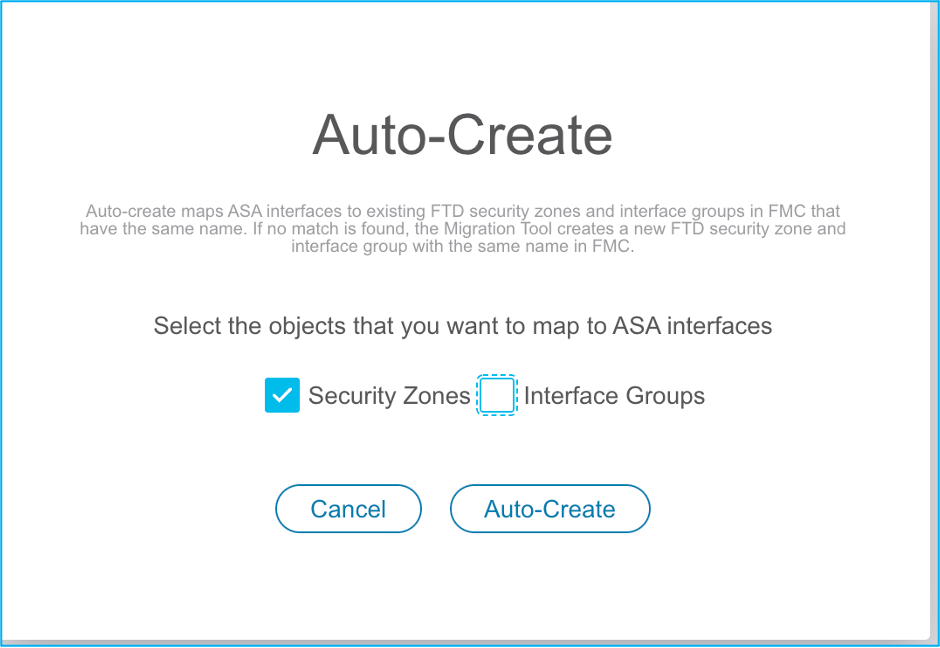

17.3. Andernfalls können Sie mit der Option Auto-Create (Automatisch erstellen) fortfahren, die Sicherheitszonen und Schnittstellengruppen mit dem Namen ASA logical interface_sz bzw. ASA logical interface_ig erstellt.

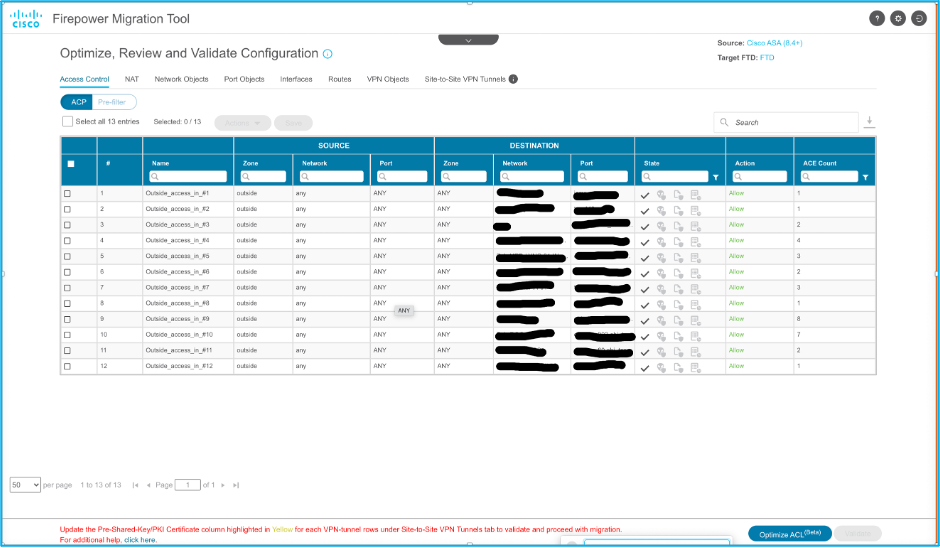

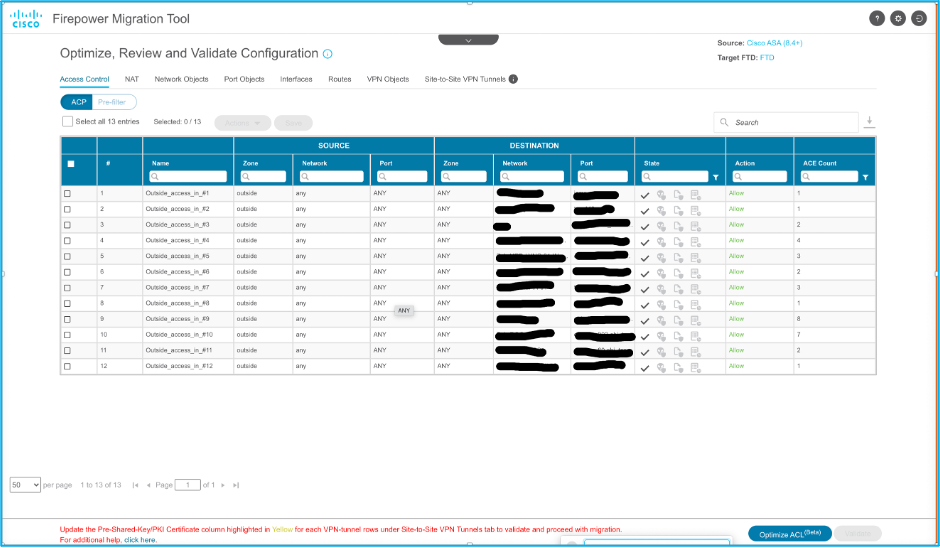

18. Überprüfen und validieren Sie alle erstellten FTD-Elemente. Warnmeldungen werden rot dargestellt, wie in der Abbildung dargestellt:

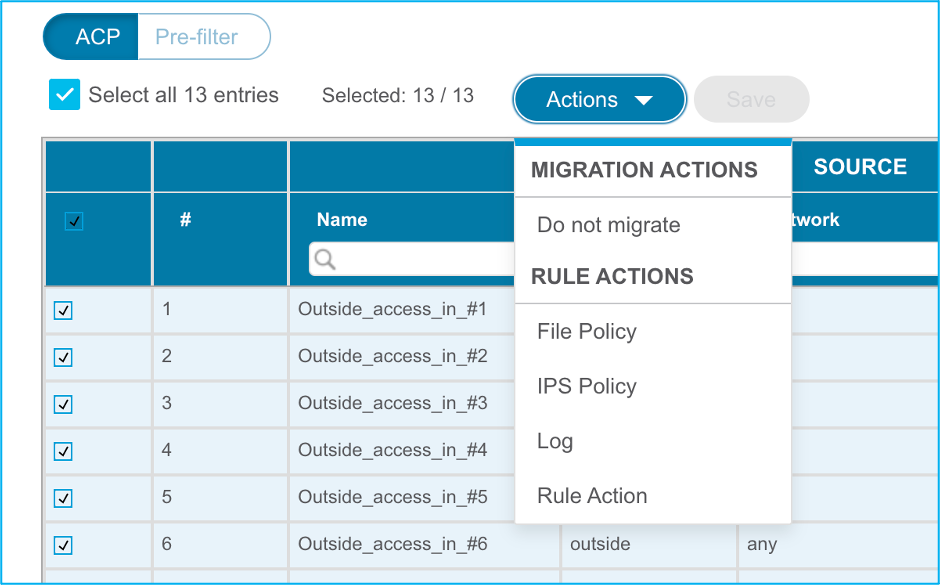

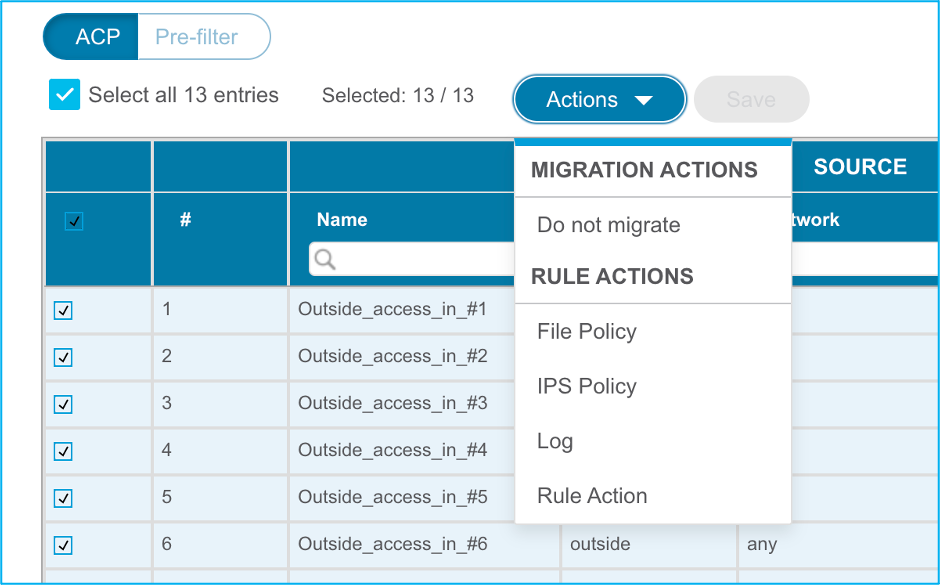

19. Die Migrationsaktionen können wie im Bild dargestellt ausgewählt werden, wenn Sie eine Regel bearbeiten möchten. FTD-Funktionen zum Hinzufügen von Dateien und IPS-Richtlinien können in diesem Schritt ausgeführt werden.

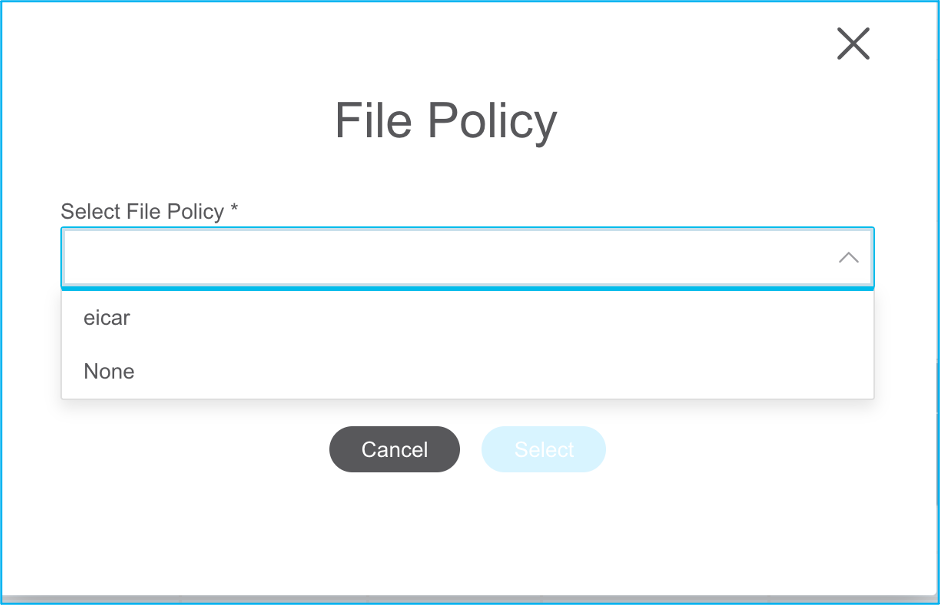

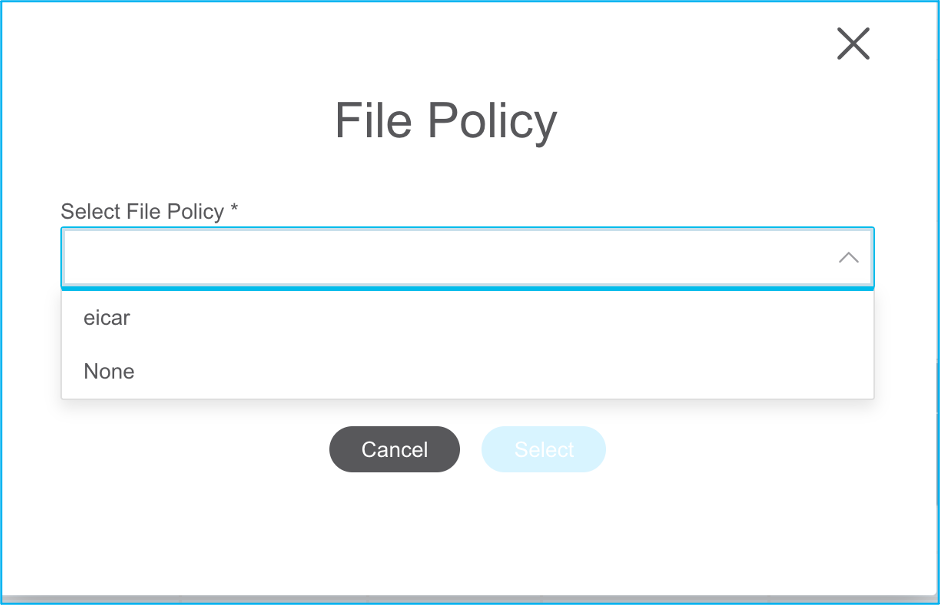

Hinweis: Wenn Dateirichtlinien bereits im FMC vorhanden sind, werden sie wie im Bild dargestellt ausgefüllt. Dasselbe gilt für IPS- und Standardrichtlinien.

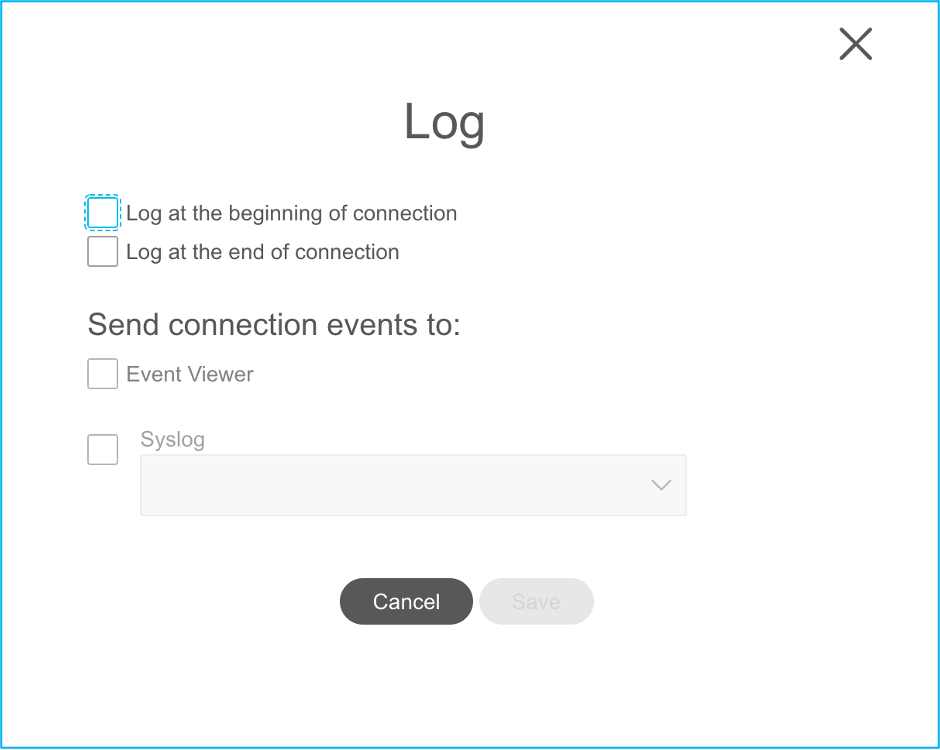

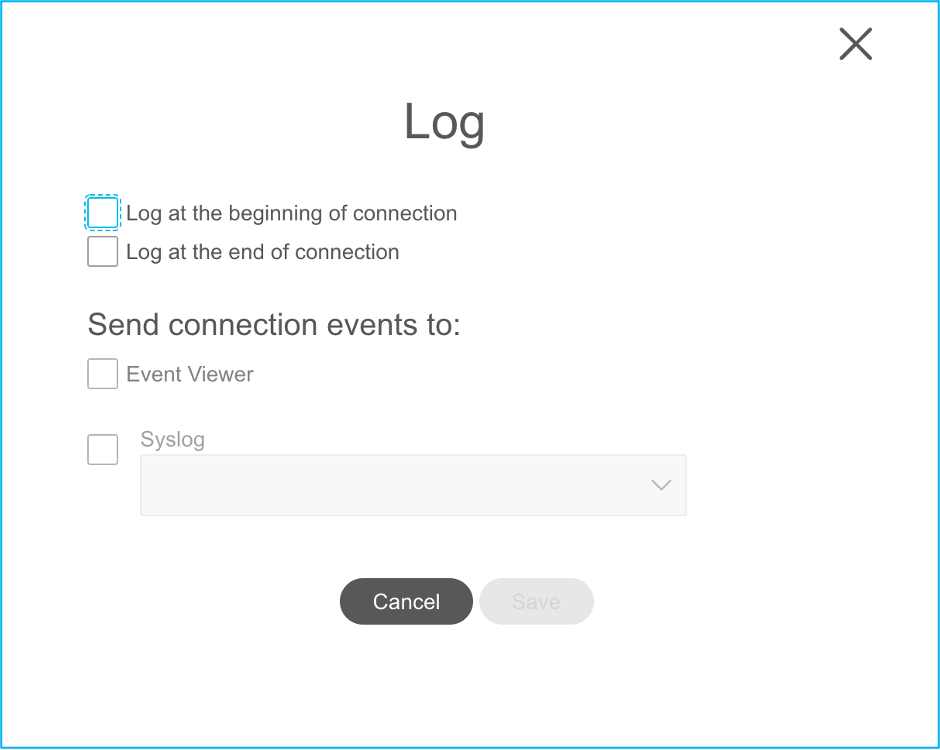

Die Protokollkonfiguration kann für die erforderlichen Regeln durchgeführt werden. Zu diesem Zeitpunkt kann die auf dem FMC vorhandene Syslog-Serverkonfiguration ausgewählt werden.

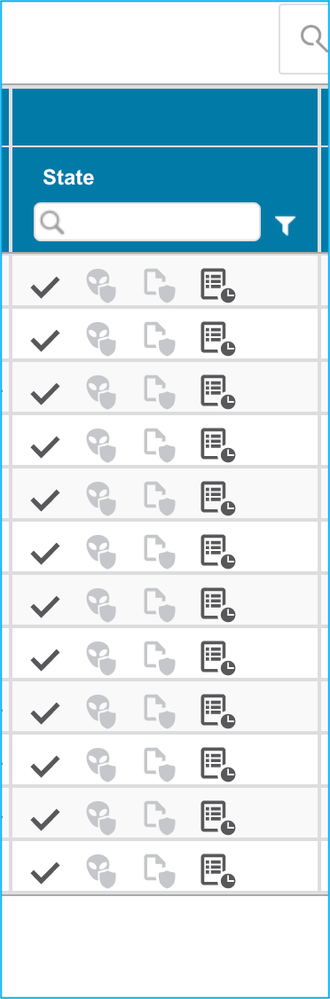

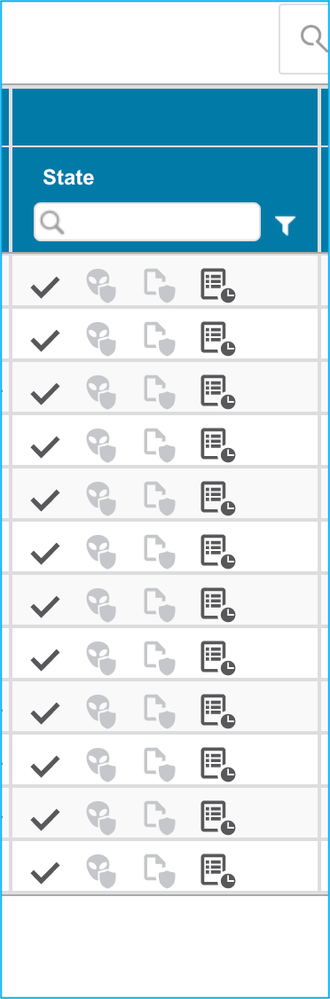

Die ausgewählten Regelaktionen werden für jede Regel entsprechend hervorgehoben.

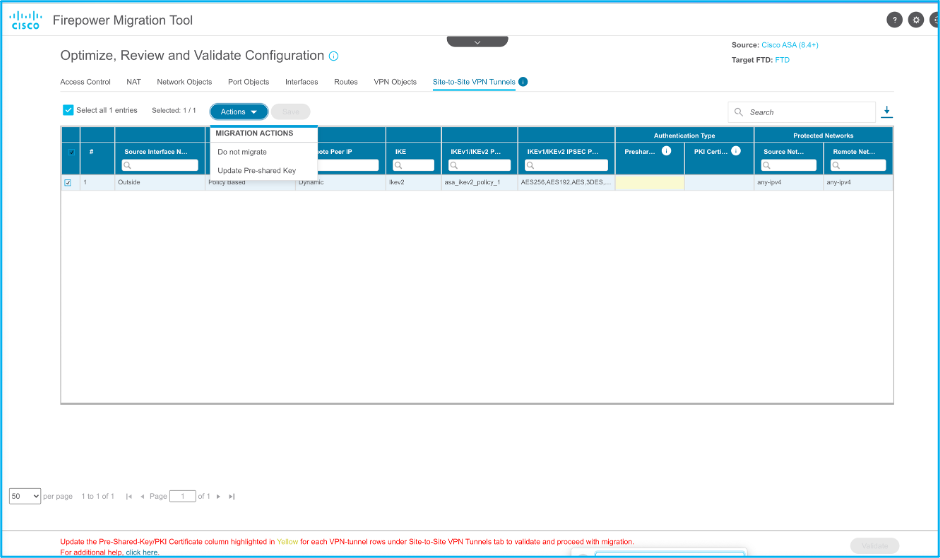

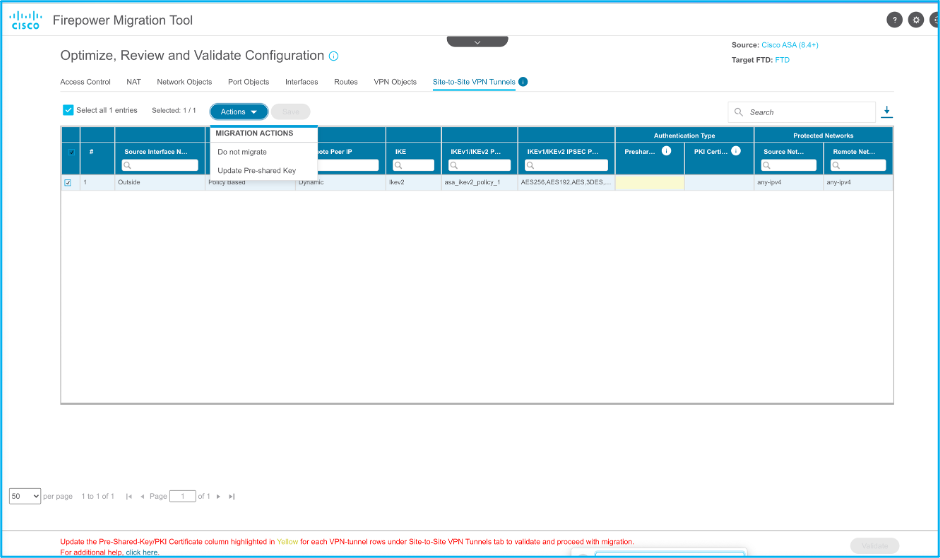

20. Entsprechend können Network Address Translation (NAT), Network Objects, Port Objects, Interfaces, Routes, VPN Objects, Site-to-Site VPN Tunnels und andere Elemente gemäß Ihrer Konfiguration Schritt für Schritt überprüft werden.

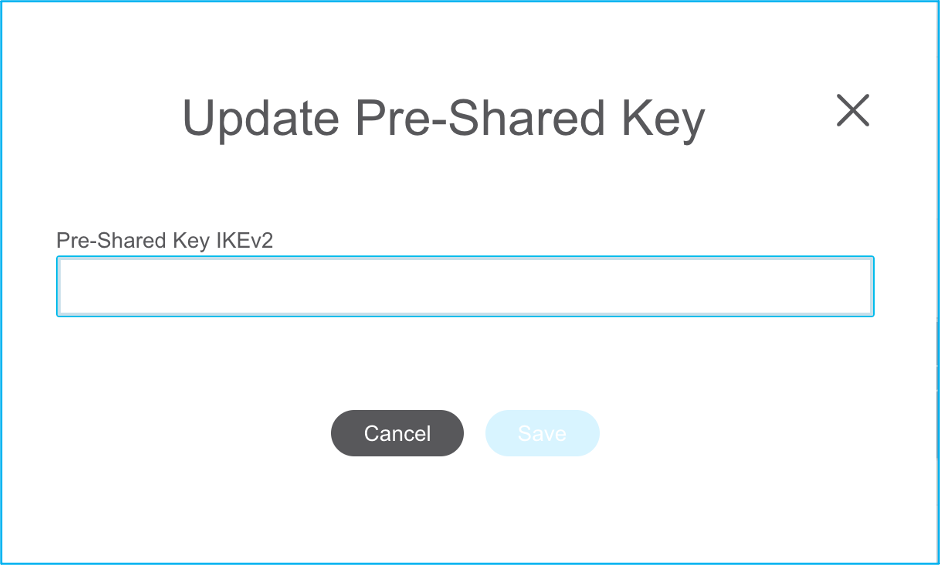

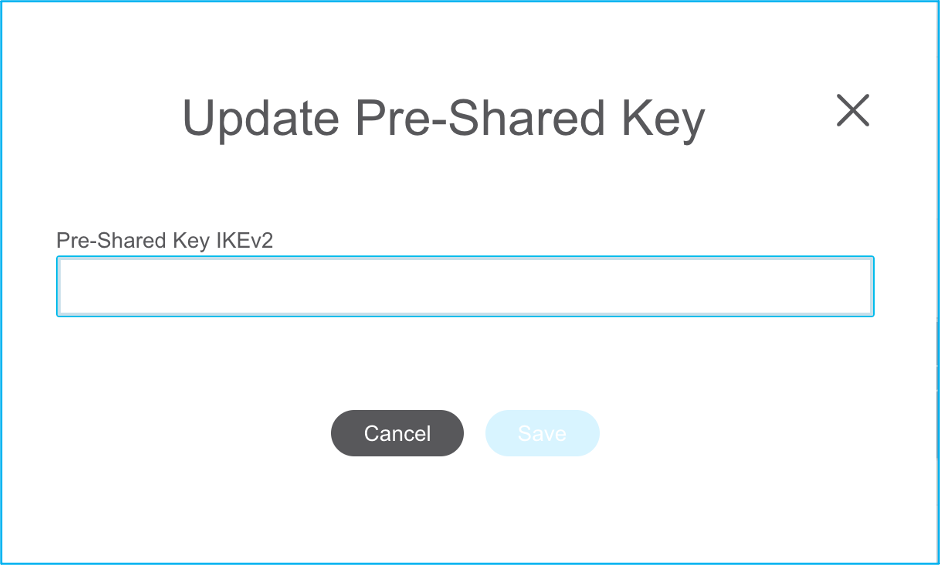

Hinweis: Die Warnmeldung wird wie im Abbild dargestellt benachrichtigt, um den vorinstallierten Schlüssel zu aktualisieren, da er nicht in die ASA-Konfigurationsdatei kopiert wird. Navigieren Sie zu Aktionen > Vorinstallierten Schlüssel aktualisieren, um den Wert einzugeben.

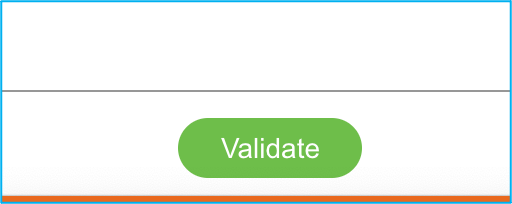

21. Klicken Sie abschließend auf das Symbol Validieren unten rechts im Bildschirm, wie in der Abbildung dargestellt:

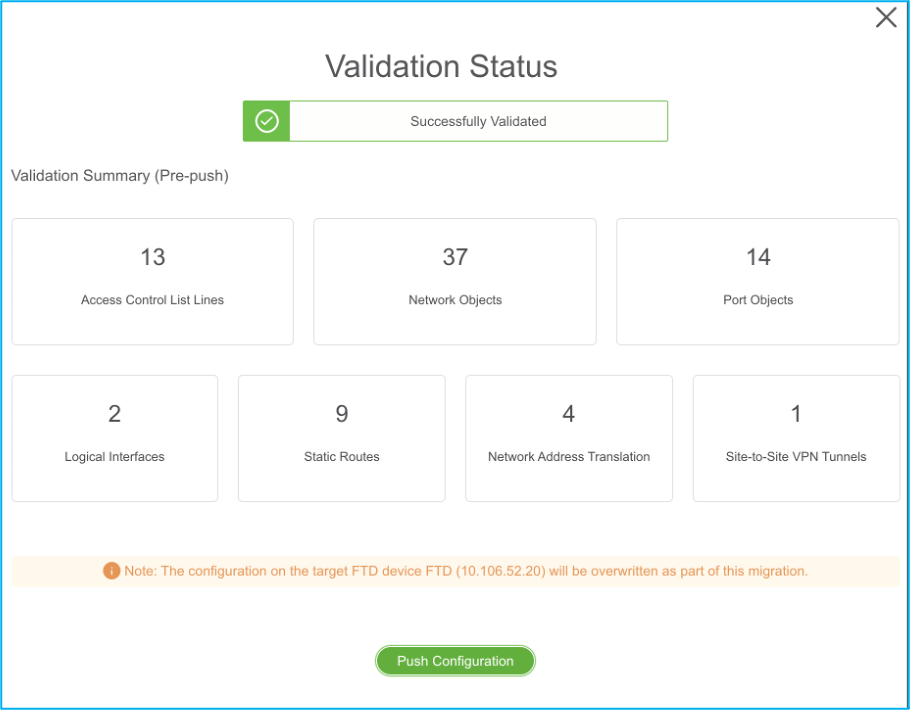

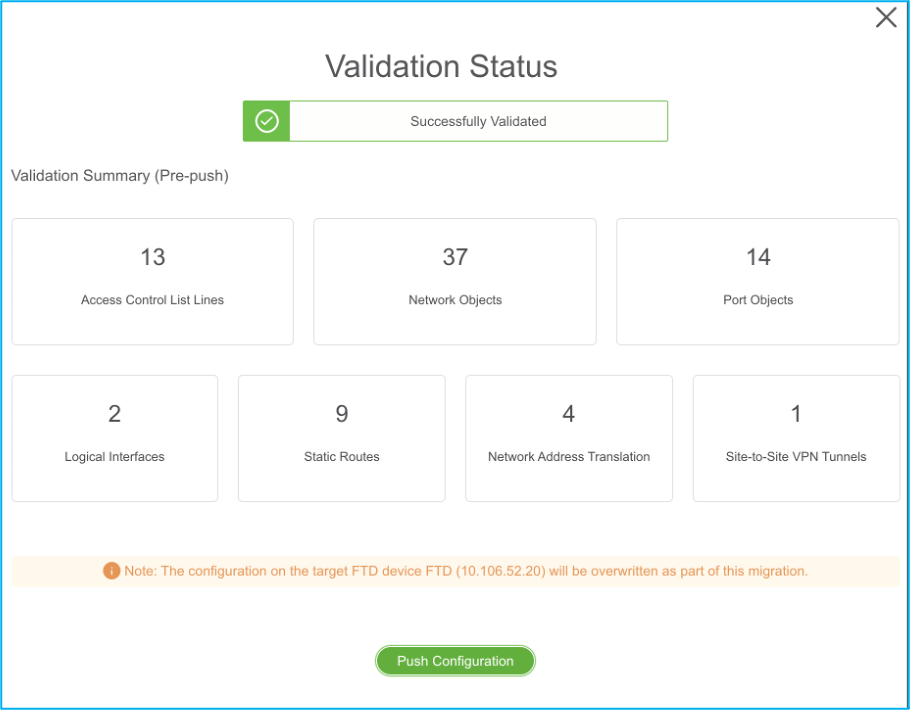

22. Nachdem die Validierung erfolgreich war, klicken Sie auf Push Configuration, wie in der Abbildung dargestellt:

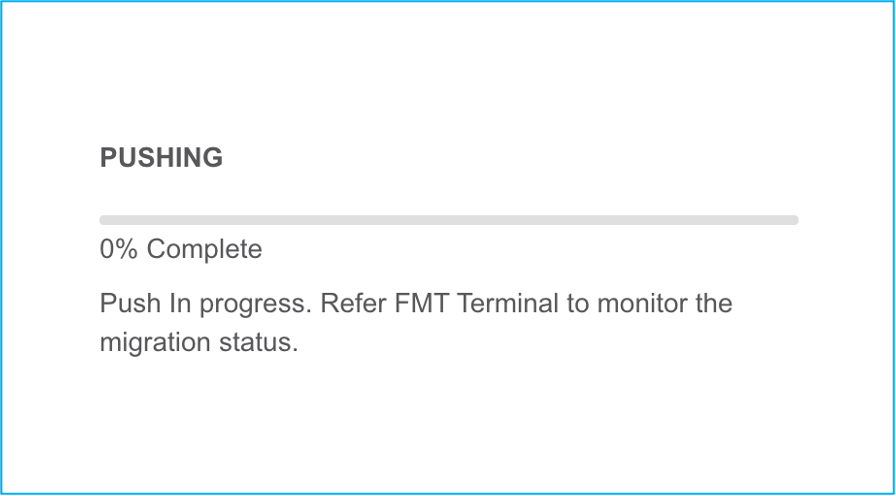

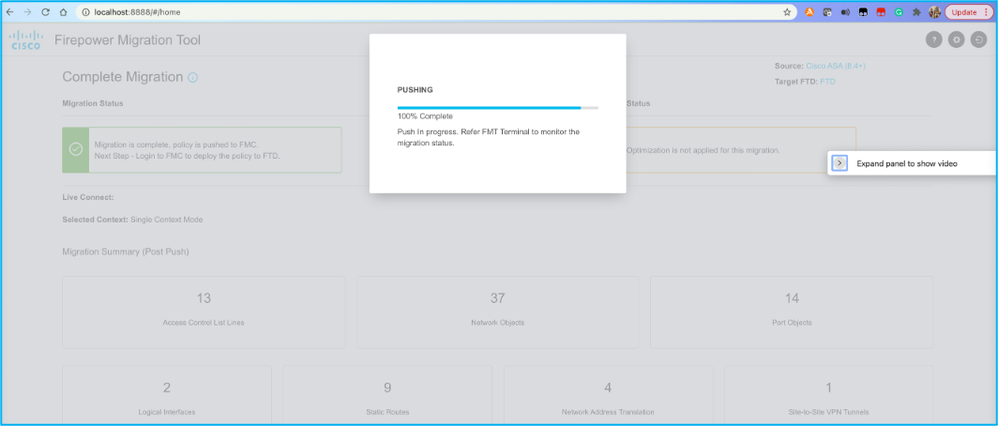

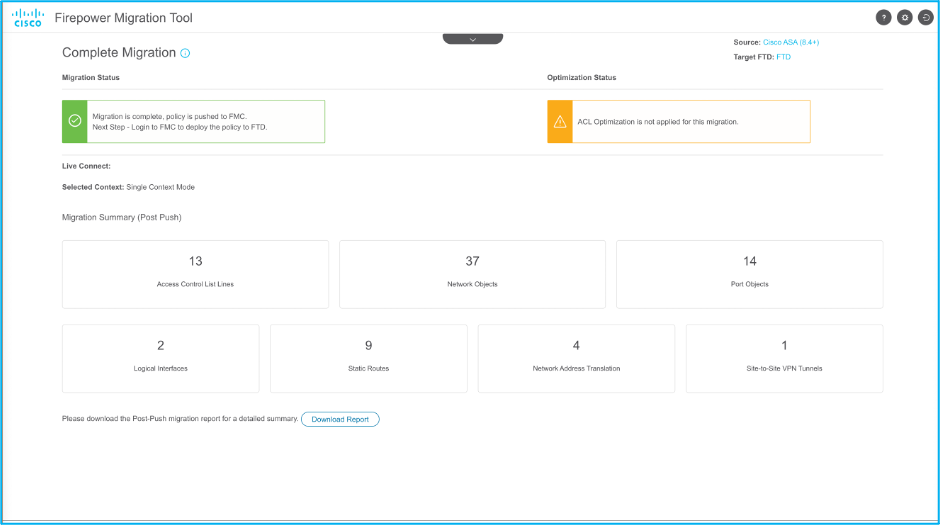

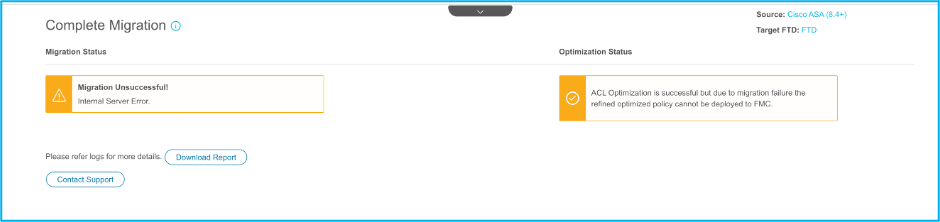

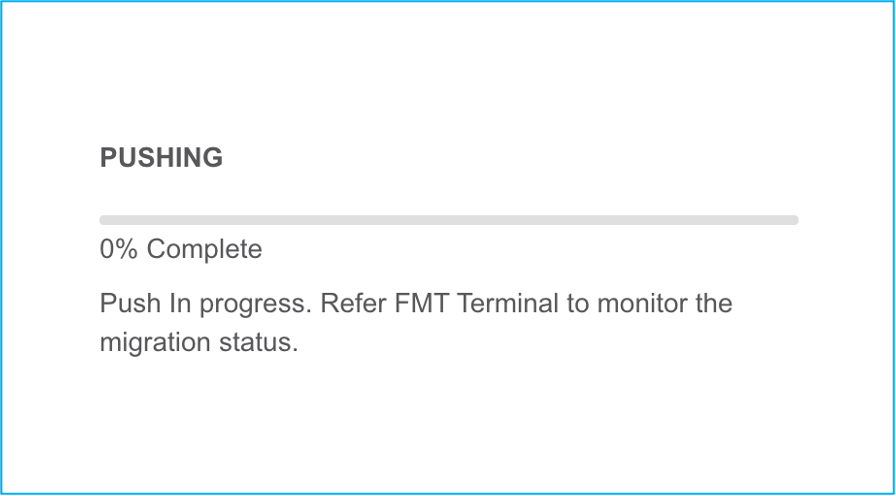

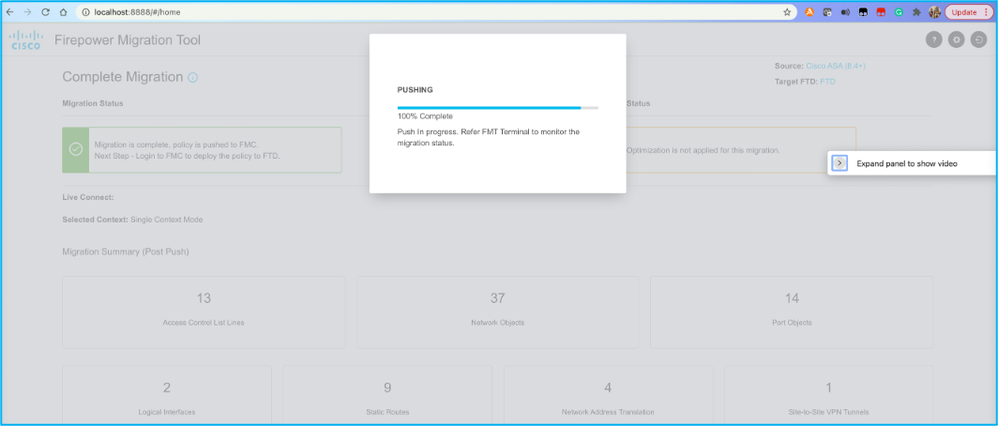

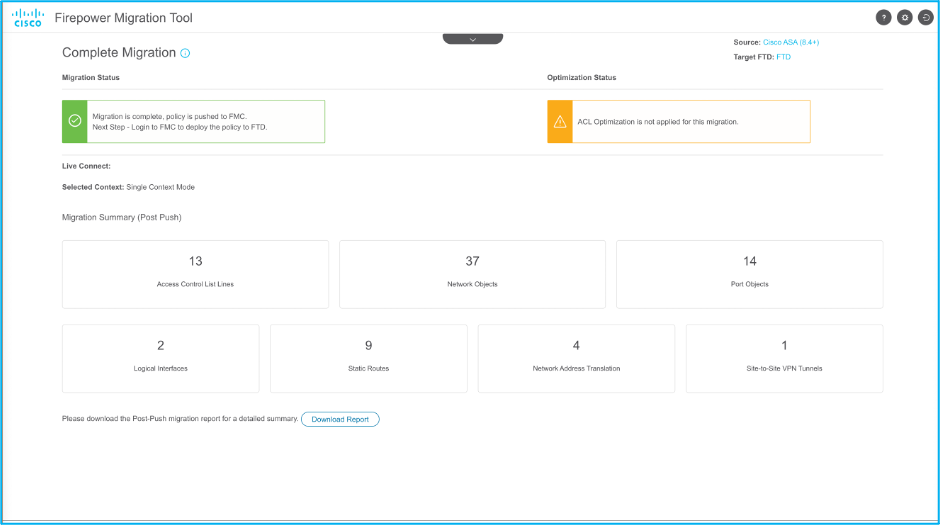

23. Sobald die Migration erfolgreich ist, wird die Meldung im Bild angezeigt.

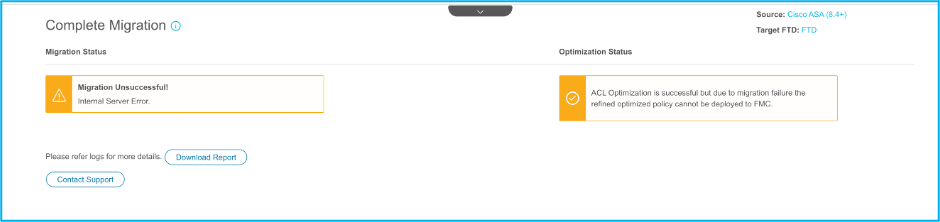

Hinweis: Wenn die Migration nicht erfolgreich verläuft, klicken Sie auf Bericht herunterladen, um den Bericht nach der Migration anzuzeigen.

Überprüfung

Verwenden Sie diesen Abschnitt, um zu überprüfen, ob Ihre Konfiguration ordnungsgemäß funktioniert.

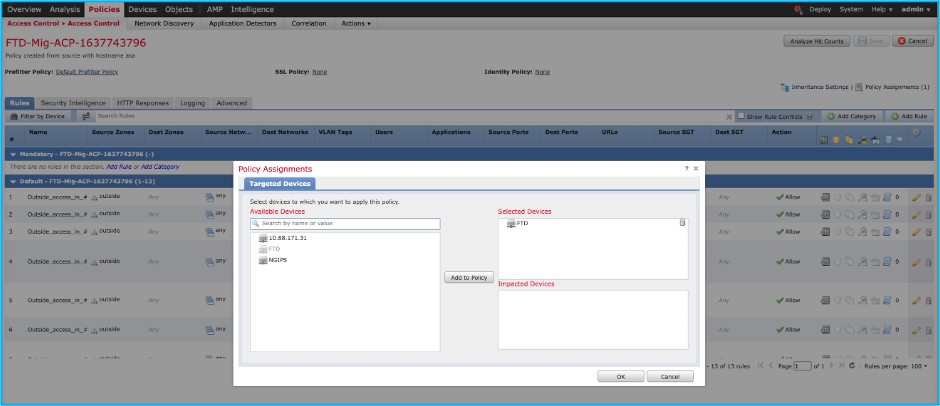

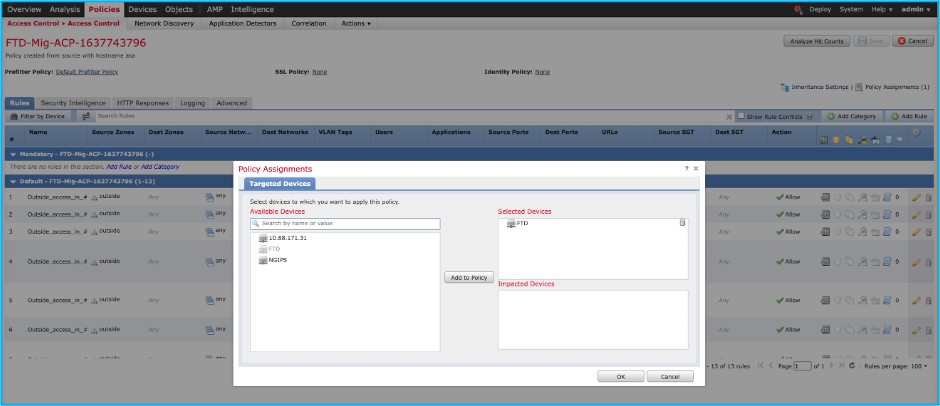

Validierung auf dem FMC:

- Navigieren Sie zu

Policies > Access Control > Access Control Policy > Policy Assignment, um zu bestätigen, dass das ausgewählte FTD ausgefüllt wird.

Hinweis: Die Richtlinie für die Migrationszugriffskontrolle enthält einen Namen mit dem PräfixFTD-Mig-ACP. Wenn zuvor kein FTD ausgewählt wurde, muss das FTD auf dem FMC ausgewählt werden.

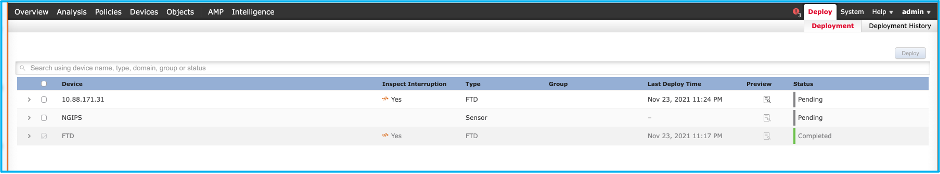

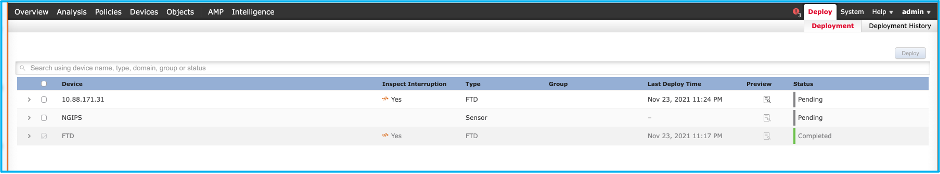

2. Setzen Sie die Richtlinie auf die FTD. Navigieren SieDeploy > Deployment > FTD Name > Deploywie im Bild dargestellt zu:

Bekannte Fehler im Zusammenhang mit dem FirePOWER-Migrationstool

- Cisco Bug-ID CSCwa56374 - FMT-Tool hängt an Zonenzuordnungsseite mit Fehler bei hoher Speicherauslastung

- Cisco Bug-ID CSCvz88730 - Schnittstellen-Push-Fehler für FTD Port-Channel Management-Schnittstellentyp

- Cisco Bug-ID CSCvx21986 - Port-Channel-Migration zur Zielplattform - Virtual FTD wird nicht unterstützt

- Cisco Bug-ID CSCvy63003 - Das Migrations-Tool muss die Schnittstellenfunktion deaktivieren, wenn FTD bereits Teil des Clusters ist

- Cisco Bug-ID CSCvx08199 - ACL muss geteilt werden, wenn die Anwendungsreferenz größer als 50 ist

Zugehörige Informationen

Feedback

Feedback