Einleitung

In diesem Dokument wird die Kommunikation der ASDM-Software mit der Adaptive Security Appliance (ASA) und einem darauf installierten FirePOWER-Softwaremodul beschrieben.

Hintergrundinformationen

Ein FirePOWER-Modul, das auf einem ASA-Gerät installiert ist, kann folgendermaßen verwaltet werden:

- FirePOWER Management Center (FMC) - Dies ist die eigenständige Verwaltungslösung.

- Adaptive Security Device Manager (ASDM) - Hierbei handelt es sich um die integrierte Management-Lösung.

Voraussetzungen

Anforderungen

Eine ASA-Konfiguration zur Unterstützung des ASDM-Managements:

ASA5525(config)# interface GigabitEthernet0/0

ASA5525(config-if)# nameif INSIDE

ASA5525(config-if)# security-level 100

ASA5525(config-if)# ip address 192.168.75.23 255.255.255.0

ASA5525(config-if)# no shutdown

ASA5525(config)#

ASA5525(config)# http server enable

ASA5525(config)# http 192.168.75.0 255.255.255.0 INSIDE

ASA5525(config)# asdm image disk0:/asdm-762150.bin

ASA5525(config)#

ASA5525(config)# aaa authentication http console LOCAL

ASA5525(config)# username cisco password cisco

Überprüfen Sie die Kompatibilität zwischen dem ASA/SFR-Modul, da die FirePOWER-Registerkarten andernfalls nicht angezeigt werden.

Außerdem muss auf der ASA die 3DES/AES-Lizenz aktiviert sein:

ASA5525# show version | in 3DES

Encryption-3DES-AES : Enabled perpetual

Stellen Sie sicher, dass auf dem ASDM-Client-System eine unterstützte Version von Java JRE ausgeführt wird.

Verwendete Komponenten

- Ein Microsoft Windows 7-Host

- ASA 5525-X mit ASA Version 9.6(2.3)

- ASDM-Version 7.6.2.150

- FirePOWER-Softwaremodul 6.1.0-330

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

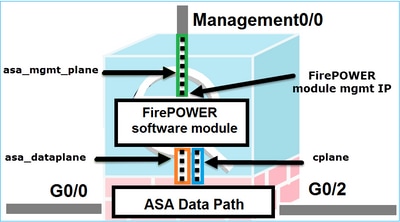

Architektur

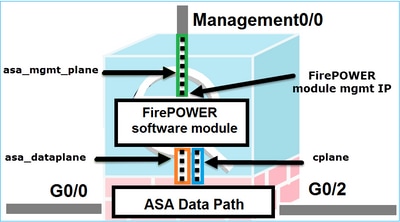

Die ASA verfügt über drei interne Schnittstellen:

- asa_dataplane - Dient zum Umleiten von Paketen vom ASA-Datenpfad an das FirePOWER-Softwaremodul.

- asa_mgmt_plane - Dient dazu, die Kommunikation der FirePOWER-Management-Schnittstelle mit dem Netzwerk zu ermöglichen.

- cplane - Kontrollebenen-Schnittstelle, über die Keepalives zwischen der ASA und dem FirePOWER-Modul übertragen werden.

Sie können den Datenverkehr an allen internen Schnittstellen erfassen:

ASA5525# capture CAP interface ?

asa_dataplane Capture packets on dataplane interface

asa_mgmt_plane Capture packets on managementplane interface

cplane Capture packets on controlplane interface

Dies lässt sich wie folgt darstellen:

Hintergrundbetrieb bei Verbindung eines Benutzers mit einem ASA-Gerät über ASDM

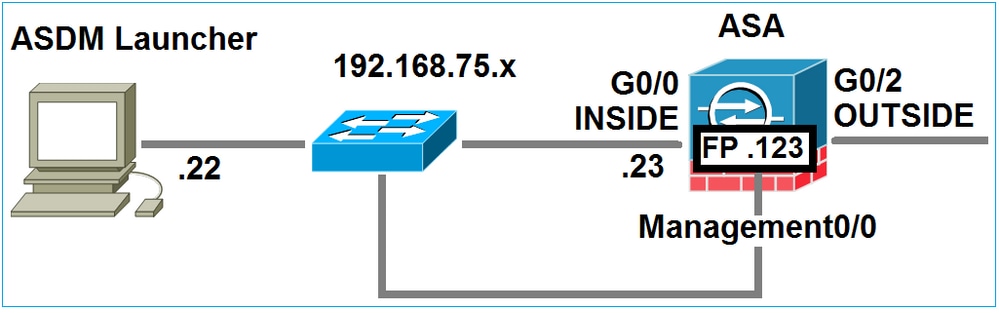

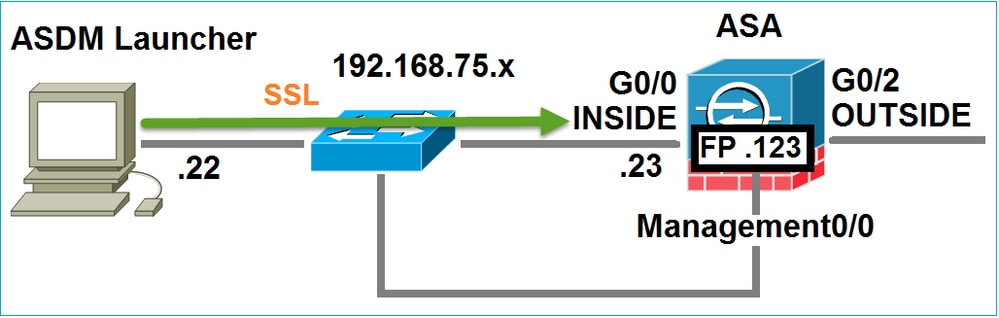

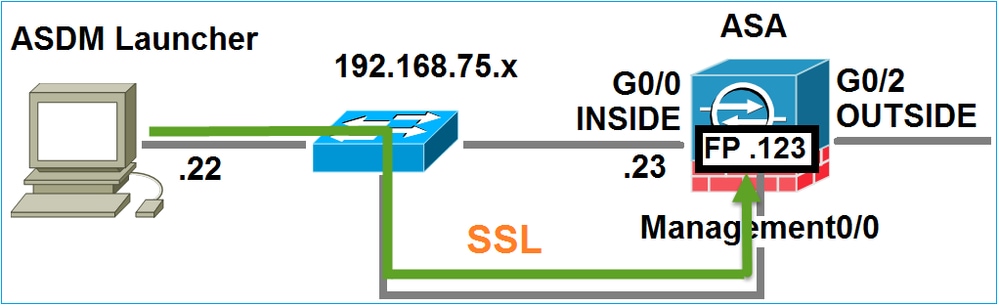

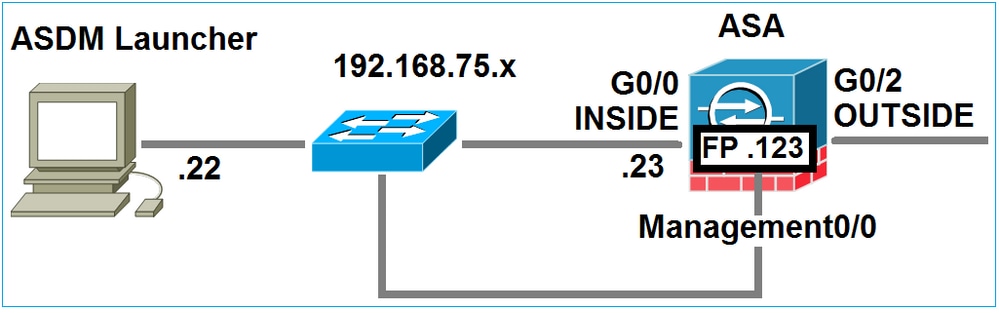

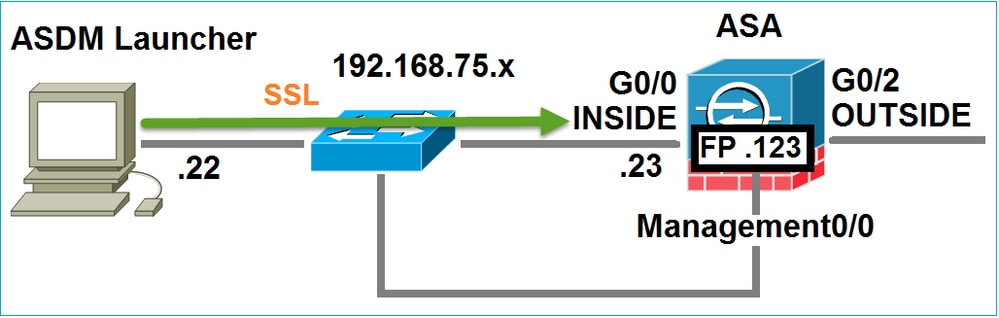

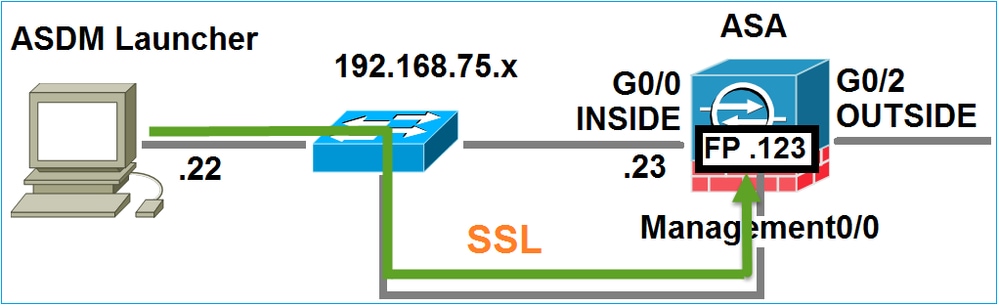

Betrachten Sie diese Topologie:

Wenn ein Benutzer eine ASDM-Verbindung mit dem ASA-Gerät herstellt, geschieht Folgendes:

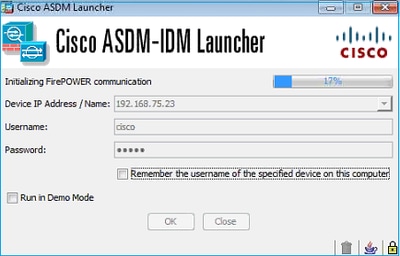

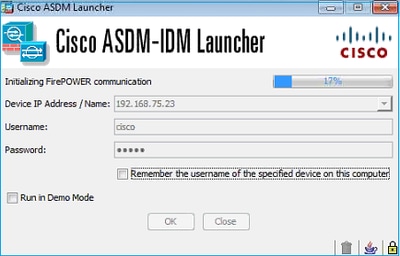

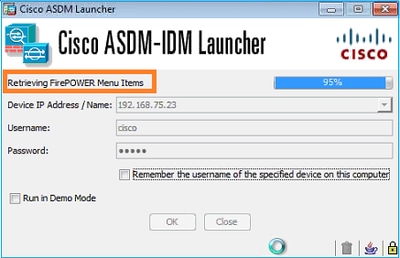

Schritt 1 - Der Benutzer initiiert die ASDM-Verbindung

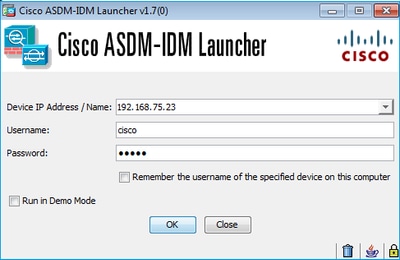

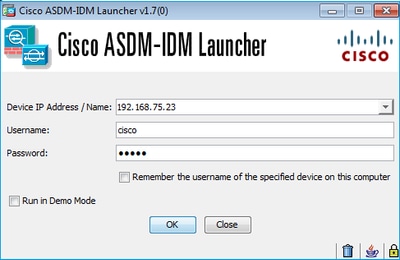

Der Benutzer gibt die ASA-IP-Adresse für die HTTP-Verwaltung an, gibt die Anmeldeinformationen ein und initiiert eine Verbindung zur ASA:

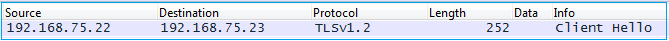

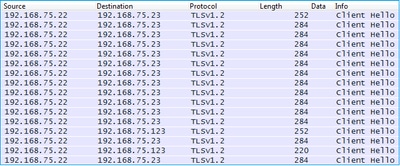

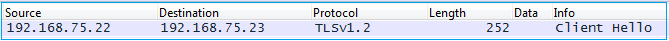

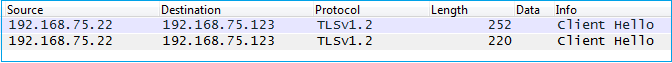

Im Hintergrund wird ein SSL-Tunnel zwischen dem ASDM und der ASA eingerichtet:

Dies lässt sich wie folgt darstellen:

Schritt 2 - Der ASDM ermittelt die ASA-Konfiguration und die IP-Adresse des FirePOWER-Moduls.

Geben Sie den Befehl debug http 255 auf der ASA ein, um alle Prüfungen anzuzeigen, die im Hintergrund durchgeführt werden, wenn der ASDM eine Verbindung mit der ASA herstellt:

ASA5525# debug http 255

…

HTTP: processing ASDM request [/admin/exec/show+module] with cookie-based authentication

HTTP: processing GET URL '/admin/exec/show+module' from host 192.168.75.22

HTTP: processing ASDM request [/admin/exec/show+cluster+interface-mode] with cookie-based authentication

HTTP: processing GET URL '/admin/exec/show+cluster+interface-mode' from host 192.168.75.22

HTTP: processing ASDM request [/admin/exec/show+cluster+info] with cookie-based authentication

HTTP: processing GET URL '/admin/exec/show+cluster+info' from host 192.168.75.22

HTTP: processing ASDM request [/admin/exec/show+module+sfr+details] with cookie-based authentication

HTTP: processing GET URL '/admin/exec/show+module+sfr+details' from host 192.168.75.22

- show module - Der ASDM erkennt die ASA-Module.

- show module sfr details - Der ASDM erkennt die Moduldetails, darunter die FirePOWER-Management-IP-Adresse.

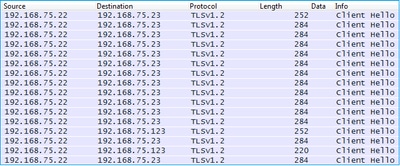

Diese werden im Hintergrund als eine Reihe von SSL-Verbindungen vom PC zur ASA-IP-Adresse angesehen:

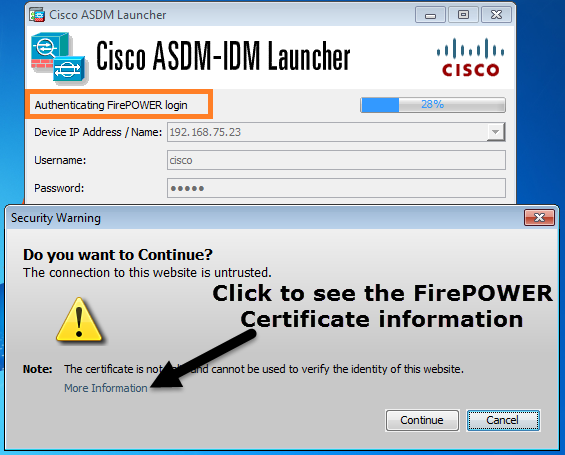

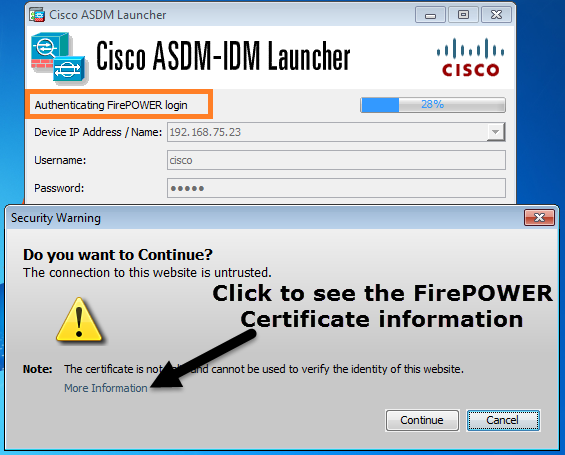

Schritt 3 - Der ASDM initiiert die Kommunikation mit dem FirePOWER-Modul

Da der ASDM die FirePOWER-Management-IP-Adresse kennt, initiiert er SSL-Sitzungen mit dem Modul:

Dies wird im Hintergrund als SSL-Verbindung vom ASDM-Host zur FirePOWER-Management-IP-Adresse angesehen:

Dies lässt sich wie folgt darstellen:

Der ASDM authentifiziert FirePOWER, und es wird eine Sicherheitswarnung angezeigt, da das FirePOWER-Zertifikat selbstsigniert ist:

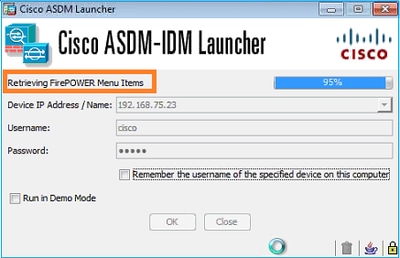

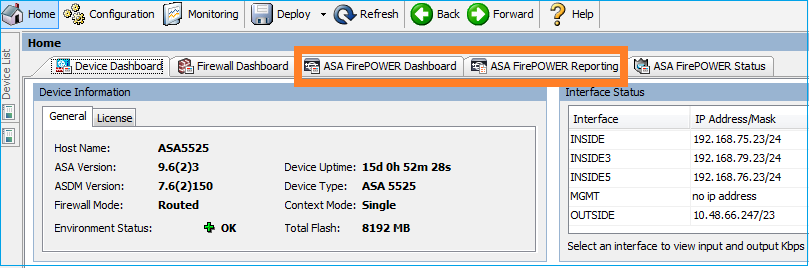

Schritt 4: ASDM ruft die Menüelemente der FirePOWER-Appliance ab

Nach der erfolgreichen Authentifizierung ruft der ASDM die Menüelemente vom FirePOWER-Gerät ab:

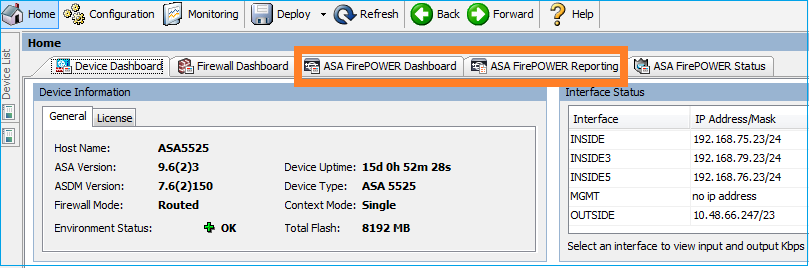

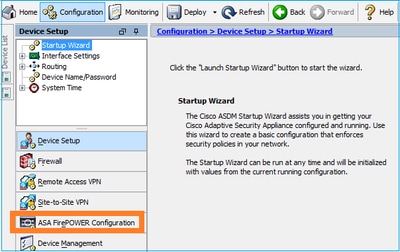

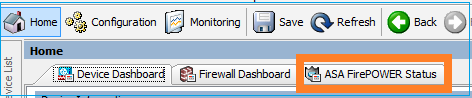

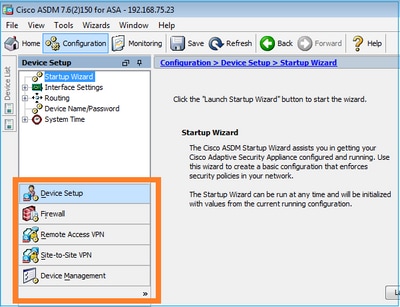

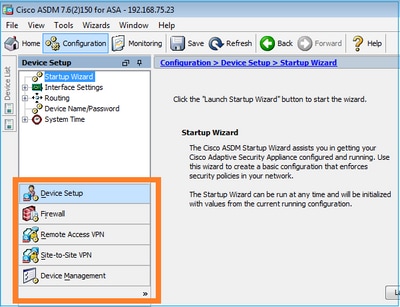

Die abgerufenen Registerkarten werden in diesem Beispiel angezeigt:

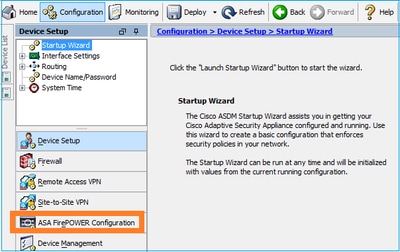

Außerdem wird der Menüpunkt "ASA FirePOWER-Konfiguration" aufgerufen:

Fehlerbehebung

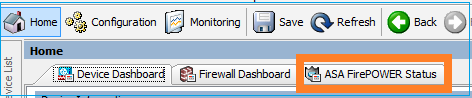

Falls ASDM keinen SSL-Tunnel mit der FirePOWER Management-IP-Adresse herstellen kann, wird nur der folgende FirePOWER-Menüpunkt geladen:

Auch das ASA FirePOWER-Konfigurationselement fehlt:

Überprüfung 1

Vergewissern Sie sich, dass die ASA-Management-Schnittstelle aktiv ist und sich der angeschlossene Switch-Port im richtigen VLAN befindet:

ASA5525# show interface ip brief | include Interface|Management0/0

Interface IP-Address OK? Method Status Protocol

Management0/0 unassigned YES unset up up

Empfohlene Fehlerbehebung

- Stellen Sie das richtige VLAN ein.

- Bringen Sie den Port HOCH (überprüfen Sie das Kabel und die Switch-Port-Konfiguration (Geschwindigkeit/Duplex/Herunterfahren)).

Überprüfung 2

Vergewissern Sie sich, dass das FirePOWER-Modul vollständig initialisiert ist und ausgeführt wird:

ASA5525# show module sfr details

Getting details from the Service Module, please wait...

Card Type: FirePOWER Services Software Module

Model: ASA5525

Hardware version: N/A

Serial Number: FCH1719J54R

Firmware version: N/A

Software version: 6.1.0-330

MAC Address Range: 6c41.6aa1.2bf2 to 6c41.6aa1.2bf2

App. name: ASA FirePOWER

App. Status: Up

App. Status Desc: Normal Operation

App. version: 6.1.0-330

Data Plane Status: Up

Console session: Ready

Status: Up

DC addr: No DC Configured

Mgmt IP addr: 192.168.75.123

Mgmt Network mask: 255.255.255.0

Mgmt Gateway: 192.168.75.23

Mgmt web ports: 443

Mgmt TLS enabled: true

A5525# session sfr console

Opening console session with module sfr.

Connected to module sfr. Escape character sequence is 'CTRL-^X'.

> show version

--------------------[ FP5525-3 ]--------------------

Model : ASA5525 (72) Version 6.1.0 (Build 330)

UUID : 71fd1be4-7641-11e6-87e4-d6ca846264e3

Rules update version : 2016-03-28-001-vrt

VDB version : 270

----------------------------------------------------

>

Empfohlene Fehlerbehebung

- Überprüfen Sie die Ausgabe des Befehls show module sfr log console auf Fehler oder Fehler.

Überprüfung 3

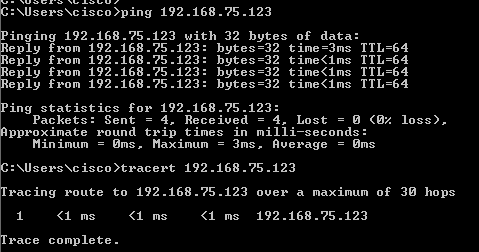

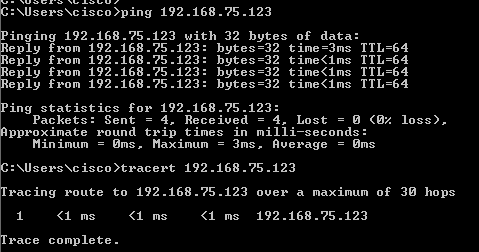

Überprüfen Sie die grundlegende Verbindung zwischen dem ASDM-Host und der Management-IP-Adresse des FirePOWER-Moduls mithilfe von Befehlen wie ping und tracert/traceroute:

Empfohlene Fehlerbehebung

- Routing entlang des Pfades überprüfen.

- Vergewissern Sie sich, dass sich keine Geräte im Pfad befinden, die den Datenverkehr blockieren.

Überprüfung 4

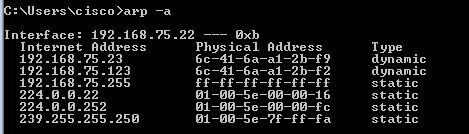

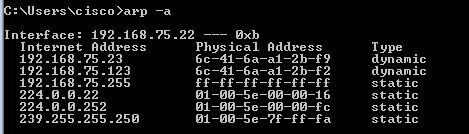

Wenn sich der ASDM-Host und die FirePOWER-Management-IP-Adresse im selben Layer-3-Netzwerk befinden, überprüfen Sie die ARP-Tabelle (Address Resolution Protocol) auf dem ASDM-Host:

Empfohlene Fehlerbehebung

- Wenn keine ARP-Einträge vorhanden sind, verwenden Sie Wireshark, um die ARP-Kommunikation zu überprüfen. Stellen Sie sicher, dass die MAC-Adressen der Pakete korrekt sind.

- Wenn ARP-Einträge vorhanden sind, stellen Sie sicher, dass diese korrekt sind.

Überprüfung 5

Aktivieren Sie die Erfassung auf dem ASDM-Gerät, während Sie eine Verbindung über ASDM herstellen, um festzustellen, ob eine korrekte TCP-Kommunikation zwischen dem Host und dem FirePOWER-Modul besteht. Daraufhin wird mindestens Folgendes angezeigt:

- TCP-Drei-Wege-Handshake zwischen dem ASDM-Host und der ASA

- Zwischen dem ASDM-Host und der ASA wurde ein SSL-Tunnel eingerichtet.

- TCP-Drei-Wege-Handshake zwischen dem ASDM-Host und der IP-Adresse für das FirePOWER-Modulmanagement.

- Zwischen dem ASDM-Host und der Management-IP-Adresse des FirePOWER-Moduls wurde ein SSL-Tunnel eingerichtet.

Empfohlene Fehlerbehebung

- Wenn der TCP-Drei-Wege-Handshake fehlschlägt, stellen Sie sicher, dass kein asymmetrischer Datenverkehr oder keine Geräte im Pfad vorhanden sind, die die TCP-Pakete blockieren.

- Wenn SSL fehlschlägt, überprüfen Sie, ob sich kein Gerät im Pfad befindet, das Man-in-the-Middle (MITM) ausführt (der Serverzertifikataussteller gibt einen Hinweis darauf).

Überprüfung 6

Um den Datenverkehr zum und vom FirePOWER-Modul zu überprüfen, aktivieren Sie die Erfassung auf der ASA_mgmt_plane-Schnittstelle. In der Aufzeichnung sehen Sie Folgendes:

- ARP-Anforderung vom ASDM-Host (Paket 42).

- ARP-Antwort vom FirePOWER-Modul (Paket 43).

- TCP-Drei-Wege-Handshake zwischen dem ASDM-Host und dem FirePOWER-Modul (Pakete 44-46)

ASA5525# capture FP_MGMT interface asa_mgmt_plane

ASA5525# show capture FP_MGMT | i 192.168.75.123

…

42: 20:27:28.532076 arp who-has 192.168.75.123 tell 192.168.75.22

43: 20:27:28.532153 arp reply 192.168.75.123 is-at 6c:41:6a:a1:2b:f2

44: 20:27:28.532473 192.168.75.22.48391 > 192.168.75.123.443: S 2861923942:2861923942(0) win 8192 <mss 1260,nop,wscale 2,nop,nop,sackOK>

45: 20:27:28.532549 192.168.75.123.443 > 192.168.75.22.48391: S 1324352332:1324352332(0) ack 2861923943 win 14600 <mss 1460,nop,nop,sackOK,nop,wscale 7>

46: 20:27:28.532839 192.168.75.22.48391 > 192.168.75.123.443: . ack 1324352333 win 16695

Empfohlene Fehlerbehebung

- Identisch mit Verifikation 5.

Überprüfung 7

Überprüfen Sie, ob der ASDM-Benutzer über die Privilegstufe 15 verfügt. Eine Möglichkeit, dies zu bestätigen, besteht darin, den Befehl debug http 255 einzugeben, während eine Verbindung über ASDM hergestellt wird:

ASA5525# debug http 255

debug http enabled at level 255.

HTTP: processing ASDM request [/admin/asdm_banner] with cookie-based authentication (aware_webvpn_conf.re2c:444)

HTTP: check admin session. Cookie index [2][c8a06c50]

HTTP: Admin session cookie [A27614B@20480@78CF@58989AACB80CE5159544A1B3EE62661F99D475DC]

HTTP: Admin session idle-timeout reset

HTTP: admin session verified = [1]

HTTP: username = [user1], privilege = [14]

Empfohlene Fehlerbehebung

- Wenn die Berechtigungsstufe nicht 15 ist, versuchen Sie es mit einem Benutzer mit der Stufe 15.

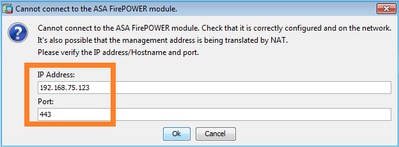

Überprüfung 8

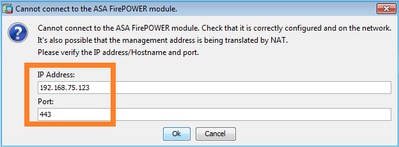

Wenn zwischen dem ASDM-Host und dem FirePOWER-Modul eine Network Address Translation (NAT) für die FirePOWER Management-IP-Adresse vorhanden ist, müssen Sie die NAT-IP-Adresse angeben:

Empfohlene Fehlerbehebung

- Die Erfassung an den Endpunkten (ASA/SFR und End-Host) bestätigt dies.

Überprüfung 9

Vergewissern Sie sich, dass das FirePOWER-Modul nicht bereits von FMC verwaltet wird, da in diesem Fall die FirePOWER-Registerkarten im ASDM fehlen:

ASA5525# session sfr console

Opening console session with module sfr.

Connected to module sfr. Escape character sequence is 'CTRL-^X'.

> show managers

Managed locally.

>

Eine weitere Methode ist der Befehl show module sfr details:

ASA5525# show module sfr details

Getting details from the Service Module, please wait...

Card Type: FirePOWER Services Software Module

Model: ASA5525

Hardware version: N/A

Serial Number: FCH1719J54R

Firmware version: N/A

Software version: 6.1.0-330

MAC Address Range: 6c41.6aa1.2bf2 to 6c41.6aa1.2bf2

App. name: ASA FirePOWER

App. Status: Up

App. Status Desc: Normal Operation

App. version: 6.1.0-330

Data Plane Status: Up

Console session: Ready

Status: Up

DC addr: No DC Configured

Mgmt IP addr: 192.168.75.123

Mgmt Network mask: 255.255.255.0

Mgmt Gateway: 192.168.75.23

Mgmt web ports: 443

Mgmt TLS enabled: true

Empfohlene Fehlerbehebung

Überprüfung 10

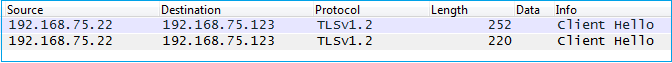

Überprüfen Sie die Erfassung von Wireshark, um sicherzustellen, dass der ASDM-Client eine Verbindung mit einer geeigneten TLS-Version herstellt (z. B. TLSv1.2).

Empfohlene Fehlerbehebung

- Passen Sie die SSL-Einstellungen des Browsers an.

- Versuchen Sie es mit einem anderen Browser.

- Versuchen Sie es mit einem anderen End-Host.

Überprüfung 11

Überprüfen Sie im Cisco ASA-Kompatibilitätsleitfaden, ob die ASA/ASDM-Images kompatibel sind.

Empfohlene Fehlerbehebung

- Verwenden Sie ein kompatibles ASDM-Image.

Überprüfung 12

Überprüfen Sie im Cisco ASA-Kompatibilitätsleitfaden, ob das FirePOWER-Gerät mit der ASDM-Version kompatibel ist.

Empfohlene Fehlerbehebung

- Verwenden Sie ein kompatibles ASDM-Image.

Zugehörige Informationen

Feedback

Feedback