Konfigurieren und Identifizieren von sicheren Endpunktausschlüssen

Download-Optionen

-

ePub (388.7 KB)

In verschiedenen Apps auf iPhone, iPad, Android, Sony Reader oder Windows Phone anzeigen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einleitung

In diesem Dokument wird beschrieben, was Ausschlüsse sind, wie Ausschlüsse identifiziert werden können, und es werden die Best Practices für das Erstellen von Ausschlüssen für Cisco Secure Endpoint beschrieben.

Haftungsausschluss

Die Informationen in diesem Dokument basieren auf den Betriebssystemen Windows, Linux und macOS.

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Überblick

Nachdem Sie dieses Dokument gelesen haben, sollten Sie Folgendes verstehen:

- Was ist ein Ausschluss, und welche Ausschlussarten sind für Cisco Secure Endpoint verfügbar?

- So bereiten Sie den Connector auf die Abstimmung von Ausschlüssen vor.

- Identifizierung potenziell starker Ausschlüsse

- Erstellen neuer Ausschlüsse in der Cisco Secure Endpoint Console

- Was sind die besten Verfahren für die Schaffung von Ausschlüssen?

Was sind Ausschlüsse?

Ein Ausschlusssatz ist eine Liste von Verzeichnissen, Dateierweiterungen, Dateipfaden, Prozessen, Bedrohungsnamen, Anwendungen oder Indicators of Compromise, die der Connector nicht scannen oder überführen soll. Ausschlüsse müssen sorgfältig ausgearbeitet werden, um ein Gleichgewicht zwischen Leistung und Sicherheit auf einem System sicherzustellen, wenn Endpunktschutz wie Secure Endpoint aktiviert ist. In diesem Artikel werden die Ausnahmen für Secure Endpoint Cloud, TETRA, SPP und MAP beschrieben.

Jede Umgebung ist einzigartig und auch die Einheit, die sie kontrolliert. Sie variiert von strengen bis hin zu offenen Richtlinien. Daher müssen Ausschlüsse auf jede Situation individuell zugeschnitten werden.

Ausschlüsse können auf zwei Arten kategorisiert werden: Von Cisco verwaltete Ausschlüsse und benutzerdefinierte Ausschlüsse.

Von Cisco beibehaltene Ausschlüsse

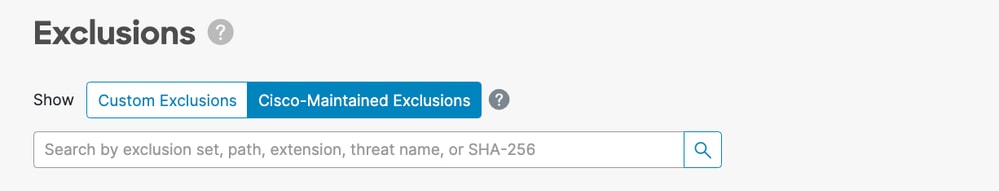

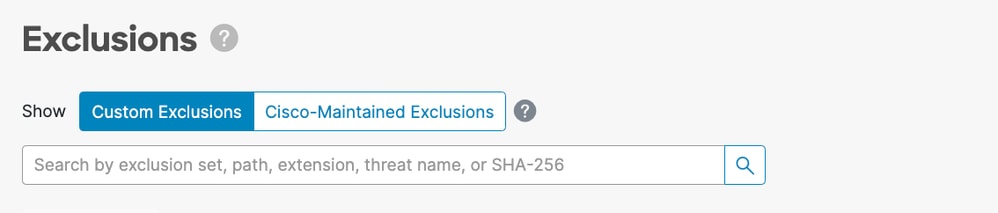

Von Cisco aufrechterhaltene Ausschlüsse sind Ausschlüsse, die auf der Grundlage von Forschungsergebnissen erstellt wurden und rigorosen Tests auf häufig verwendeten Betriebssystemen, Programmen und anderer Sicherheitssoftware unterzogen wurden. Diese Ausschlüsse können angezeigt werden, indem Sie auf der Seite Ausschlüsse in der Konsole für sichere Endgeräte die Option Von Cisco verwaltete Ausschlüsse auswählen.

Cisco überwacht empfohlene Ausschlusslisten, die von Anti-Virus-Anbietern (AV) veröffentlicht wurden, und aktualisiert die von Cisco verwalteten Ausschlüsse, um die empfohlenen Ausschlüsse einzuschließen.

Hinweis: Einige AV-Anbieter veröffentlichen möglicherweise ihre empfohlenen Ausschlüsse nicht. In diesem Fall muss der Kunde sich möglicherweise an den Hersteller der AV-Lösung wenden, um eine Liste der empfohlenen Ausschlüsse anzufordern, und dann ein Support-Ticket erstellen, um die von Cisco verwalteten Ausschlüsse zu aktualisieren.

Benutzerdefinierte Ausschlüsse

Benutzerdefinierte Ausschlüsse sind Ausschlüsse, die von einem Benutzer für einen benutzerdefinierten Anwendungsfall auf einem Endpunkt erstellt wurden. Diese Ausschlüsse können angezeigt werden, indem Sie auf der Seite Ausschlüsse in der Konsole für sichere Endgeräte die Option Benutzerdefinierte Ausschlüsse auswählen.

Arten von Ausschlüssen

Ausschlüsse verarbeiten

Prozessausschlüsse ermöglichen Administratoren den Ausschluss von Prozessen aus unterstützten Engines. Die Engines, die Prozessausschlüsse auf jeder Plattform unterstützen, sind in der folgenden Tabelle aufgeführt:

| Betriebssystem | Motor | |||

| Dateisuche | Schutz von Systemprozessen | Schutz vor schädlichen Aktivitäten | Verhaltensbasierter Schutz | |

| Windows | ✓ | ✓ | ✓ | ✓ |

| Linux | ✓ | ✗ | ✗ | ✓ |

| MacOS | ✓ | ✗ | ✗ | ✓ |

MacOS und Linux

Beim Erstellen eines Prozessausschlusses müssen Sie einen absoluten Pfad angeben. Sie können auch einen optionalen Benutzer angeben. Wenn Sie sowohl einen Pfad als auch einen Benutzer angeben, müssen beide Bedingungen erfüllt sein, damit der Prozess ausgeschlossen wird. Wenn Sie keinen Benutzer angeben, gilt der Prozessausschluss für alle Benutzer.

Hinweis: Unter macOS und Linux gelten für alle Engines Prozessausschlüsse.

Prozess-Platzhalter:

Secure Endpoint Linux- und MacOS-Connectors unterstützen die Verwendung eines Platzhalters innerhalb des Prozessausschlusses. Dies ermöglicht eine breitere Abdeckung mit weniger Ausschlüssen, kann aber auch gefährlich sein, wenn zu viel undefiniert bleibt. Sie dürfen den Platzhalter nur verwenden, um die Mindestanzahl an Zeichen einzugeben, die für den erforderlichen Ausschluss erforderlich ist.

Verwendung des Prozess-Wildcards für macOS und Linux:

- Der Platzhalter wird durch ein einzelnes Sternchen (*) dargestellt.

- Der Platzhalter kann anstelle eines einzelnen Zeichens oder eines vollständigen Verzeichnisses verwendet werden.

- Die Platzierung des Platzhalters am Anfang des Pfads wird als ungültig betrachtet.

- Der Platzhalter funktioniert zwischen zwei definierten Zeichen, Schrägstrichen oder alphanumerischen Zeichen.

Beispiele:

| Ausschluss | Erwartetes Ergebnis |

/Library/Java/JavaVirtualMachines/*/java |

Schließt Java in allen Unterordnern von JavaVirtualMachines aus |

/Bibliothek/Jibber/j*bber |

Ohne Prozess für Jabber, Jibber, Jobber usw. |

Windows

Sie können beim Erstellen eines Prozessausschlusses einen absoluten Pfad und/oder ein SHA-256 der Prozessausführbarkeit angeben. Wenn Sie sowohl einen Pfad als auch SHA-256 angeben, müssen beide Bedingungen erfüllt sein, damit der Prozess ausgeschlossen werden kann.

Unter Windows können Sie auch die CSIDL oder KNOWNFOLDERID im Pfad verwenden, um Process-Ausschlüsse zu erstellen.

Achtung: Untergeordnete Prozesse, die von einem ausgeschlossenen Prozess erstellt werden, sind nicht standardmäßig ausgeschlossen. Um beim Erstellen eines Prozessausschlusses zusätzliche Prozesse auszuschließen, wählen Sie Auf untergeordnete Prozesse anwenden.

Einschränkungen:

- Wenn die Dateigröße des Prozesses größer ist als die in der Richtlinie festgelegte maximale Größe der Scandatei, wird der SHA-256 des Prozesses nicht berechnet, und der Ausschluss funktioniert nicht. Verwenden Sie einen pfadbasierten Prozessausschluss für Dateien, die größer als die maximale Größe der Scandatei sind.

- Der Windows-Connector legt eine Beschränkung von 500 Prozessausschlüssen für alle Prozessausschlusstypen fest.

- Prozessausschlüsse werden nur bis zum Grenzwert berücksichtigt, beginnend mit dem Anfang der Liste der Prozessausschlüsse in

policy.xml. - Jede Windows-Richtlinie enthält einen Prozessausschluss für

sfc.exe, der auf die Prozessausschlussgrenze angerechnet wird:<item>3|0||CSIDL_Secure Endpoint_VERSION\sfc.exe|48|</item>

- Prozessausschlüsse werden nur bis zum Grenzwert berücksichtigt, beginnend mit dem Anfang der Liste der Prozessausschlüsse in

Hinweis: Unter Windows werden Prozessausschlüsse pro Modul angewendet. Wenn derselbe Ausschluss auf mehrere Engines angewendet werden soll, muss der Ausschluss des Prozesses in diesem Fall für jede zutreffende Engine dupliziert werden.

Prozess-Platzhalter:

Windows-Connectors für sichere Endgeräte unterstützen die Verwendung eines Platzhalters innerhalb des Prozessausschlusses. Dies ermöglicht eine breitere Abdeckung mit weniger Ausschlüssen, kann aber auch gefährlich sein, wenn zu viel undefiniert bleibt. Sie dürfen den Platzhalter nur verwenden, um die Mindestanzahl an Zeichen einzugeben, die für den erforderlichen Ausschluss erforderlich ist.

Prozess-Platzhalter für Windows verwenden:

- Der Platzhalter wird durch ein einzelnes Sternchen () und ein doppeltes Sternchen (*)

- Platzhalter für ein einzelnes Sternchen (*):

- Der Platzhalter kann anstelle eines einzelnen Zeichens oder eines vollständigen Verzeichnisses verwendet werden.

- Die Platzierung des Platzhalters am Anfang des Pfads wird als ungültig betrachtet.

- Der Platzhalter funktioniert zwischen zwei definierten Zeichen, Schrägstrichen oder alphanumerischen Zeichen.

- Wenn Sie den Platzhalter am Ende eines Pfads platzieren, werden alle Prozesse in diesem Verzeichnis ausgeschlossen, aber keine Unterverzeichnisse.

- Platzhalter für doppeltes Sternchen (**):

- Kann nur am Ende eines Pfades platziert werden.

- Wenn Sie den Platzhalter am Ende eines Pfads platzieren, werden alle Prozesse in diesem Verzeichnis und alle Prozesse in Unterverzeichnissen ausgeschlossen.

- Dies ermöglicht einen viel größeren Ausschlusssatz bei minimalem Input, lässt aber auch eine sehr große Sicherheitslücke für die Transparenz. Verwenden Sie diese Funktion mit äußerster Vorsicht.

Beispiele:

| Ausschluss | Erwartetes Ergebnis |

C:\Windows\*\Tiworker.exe |

Schließt alle Tiworker.exe-Prozesse aus, die in den Unterverzeichnissen von Windows gefunden werden |

C:\Windows\P*t.exe |

Ausgeschlossen sind Pot.exe, Pat.exe, P1t.exe usw. |

C:\Windows\*chickens.exe |

Schließt alle Prozesse im Windows-Verzeichnis aus, die auf chickens.exe enden |

C:\* |

Schließt alle Prozesse im Laufwerk C:, jedoch nicht in den Unterverzeichnissen aus. |

C:\** |

Schließt alle Prozesse auf dem Laufwerk C: aus |

Ausschluss von Bedrohungen

Durch den Ausschluss von Bedrohungen können Sie bestimmte Namen von Bedrohungen von der Auslösung von Ereignissen ausschließen. Sie sollten einen Bedrohungsausschluss nur dann verwenden, wenn Sie sicher sind, dass die Ereignisse das Ergebnis einer Fehlalarmerkennung sind. Verwenden Sie in diesem Fall den genauen Namen der Bedrohung für das Ereignis als Ausschluss aus der Bedrohung. Beachten Sie, dass bei Verwendung dieses Ausschlusstyps selbst eine wirklich positive Erkennung des Bedrohungsnamens nicht erkannt, in Quarantäne verschoben oder ein Ereignis generiert wird.

Hinweis: Bei der Ausnahme von Bedrohungen wird nicht zwischen Groß- und Kleinschreibung unterschieden. Beispiel:W32.Zombies.NotVirus und w32.zombies.notavirus stimmen überein.

Warnung: Schließen Sie Bedrohungen nur aus, wenn eine gründliche Untersuchung bestätigt hat, dass der Name der Bedrohung falsch-positiv ist. Ausgeschlossene Bedrohungen füllen nicht mehr die Registerkarte "Ereignisse" zur Überprüfung und Überprüfung aus.

Pfadausschlüsse

Am häufigsten werden Pfadausschlüsse verwendet, da Anwendungskonflikte normalerweise den Ausschluss eines Verzeichnisses beinhalten. Sie können einen Pfadausschluss mit einem absoluten Pfad erstellen. Unter Windows können Sie auch CSIDIL oder KNOWNFOLDERID verwenden, um Pfadausschlüsse zu erstellen.

Um beispielsweise eine AV-Anwendung im Verzeichnis Programme unter Windows auszuschließen, kann der Ausschlusspfad wie folgt lauten:

C:\Program Files\MyAntivirusAppDirectory

CSIDL_PROGRAM_FILES\MyAntivirusAppDirectory

FOLDERID_ProgramFiles\MyAntivirusAppDirectory

Hinweis: Pfadausschlüsse sind rekursiv und schließen auch alle Unterverzeichnisse aus.

Partielle Pfadzuordnungen (nur Windows)

Wenn im Path-Ausschluss kein nachgestellter Schrägstrich angegeben wird, führt der Windows-Connector für Pfade eine teilweise Übereinstimmung aus. Mac und Linux unterstützen keine partiellen Pfadübereinstimmungen.

Wenn Sie z. B. die folgenden Path-Ausschlüsse auf Windows anwenden:

C:\Program Files

C:\test

Anschließend werden alle folgenden Pfade ausgeschlossen:

C:\Program Files

C:\Program Files (x86)

C:\test

C:\test123

Wenn Sie den Ausschluss von "C:\test" in "C:\test\" ändern, wird "C:\test123" nicht ausgeschlossen.

Dateierweiterungsausschlüsse

Dateierweiterungsausschlüsse ermöglichen den Ausschluss aller Dateien mit einer bestimmten Erweiterung.

Wichtigste Punkte:

- Die erwartete Eingabe in der Konsole für sichere Endgeräte ist

.extension. - Die Konsole für sichere Endpunkte setzt der Dateierweiterung automatisch einen Punkt voran, wenn keine Dateierweiterung hinzugefügt wurde.

- Bei Erweiterungen wird nicht zwischen Groß- und Kleinschreibung unterschieden.

Um beispielsweise alle Microsoft Access-Datenbankdateien auszuschließen, können Sie den folgenden Ausschluss erstellen:

.MDB

Hinweis: In der Standardliste stehen Standard-Dateierweiterungsausschlüsse zur Verfügung. Es wird nicht empfohlen, diese Ausschlüsse zu löschen. Dies kann zu Leistungsänderungen auf Ihrem Endgerät führen.

Platzhalterausschlüsse

Platzhalterausschlüsse entsprechen den Ausschlüssen für Pfad oder Dateierweiterung, mit der Ausnahme, dass Sie ein Sternchen (*) verwenden können, um einen Platzhalter innerhalb des Pfads oder der Erweiterung darzustellen.

Wenn Sie beispielsweise Ihre virtuellen Maschinen unter macOS vom Scannen ausschließen möchten, können Sie diesen Pfad-Ausschluss eingeben:

/Users/johndoe/Documents/Virtual Machines/

Dieser Ausschluss funktioniert jedoch nur für einen Benutzer, also ersetzen Sie stattdessen den Benutzernamen im Pfad durch ein Sternchen und erstellen Sie einen Platzhalterausschluss, um dieses Verzeichnis für alle Benutzer auszuschließen:

/Users/*/Documents/Virtual Machines/

Achtung: Platzhalterausschlüsse enden nicht an Pfadtrennern, dies kann zu unbeabsichtigten Ausschlüssen führen. Zum Beispiel schließt C:\*\testC:\sample\test sowie C:\1\test** oderC:\sample\test123 aus.

Warnung: Das Beginnen eines Ausschlusses mit einem Sternchen kann zu erheblichen Leistungsproblemen führen. Entfernen oder ändern Sie alle Ausschlüsse, die mit einem Sternchen beginnen, um die Auswirkungen auf die CPU zu minimieren.

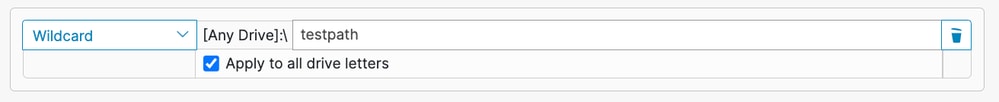

Windows

Beim Erstellen von Platzhalterausschlüssen unter Windows gibt es eine Option, die auf alle Laufwerkbuchstaben angewendet werden kann. Bei Auswahl dieser Option wird der Platzhalterausschluss auf alle bereitgestellten Laufwerke angewendet.

Wenn Sie den gleichen Ausschluss manuell erstellen, müssen Sie ihm voranstellen mit ^[A-Za-z], zum Beispiel:

^[A-Za-z]\testpath

In beiden Beispielen werden C:\testpath und D:\testpath ausgeschlossen.

Die Konsole für sichere Endpunkte generiert automatisch die Option ^[A-Za-z], wenn Auf alle Laufwerkbuchstaben anwenden für Platzhalterausschlüsse ausgewählt ist.

Ausschlüsse für ausführbare Dateien (nur Windows)

Ausgeschlossene ausführbare Dateien gelten nur für Windows-Konnektoren mit aktivierter Exploit-Prävention. Ein Ausschluss ausführbarer Dateien schließt den Schutz bestimmter ausführbarer Dateien durch Exploit-Prävention aus. Sie sollten eine ausführbare Datei nur dann von der Exploit-Prävention ausschließen, wenn Probleme oder Leistungsprobleme auftreten.

Sie können die Liste der geschützten Prozesse überprüfen und alle Prozesse vom Schutz ausschließen, indem Sie den Namen der ausführbaren Datei im Feld für den Anwendungsausschluss angeben. Ausschlüsse für ausführbare Dateien müssen genau mit dem Namen der ausführbaren Datei im Format name.exe übereinstimmen. Platzhalter werden nicht unterstützt.

Hinweis: Nur Anwendungen können über die Konsole für sichere Endgeräte mit Ausschluss ausführbarer Dateien ausgeschlossen werden. Alle Ausschlüsse, die sich auf DLLs beziehen, erfordern das Öffnen eines Support-Tickets, damit ein Ausschluss erstellt werden kann.

Die Suche nach den richtigen Ausschlüssen für die Exploit-Prävention ist weitaus aufwändiger als jeder andere Ausschlusstyp und erfordert umfangreiche Tests, um schädliche Sicherheitslücken zu minimieren.

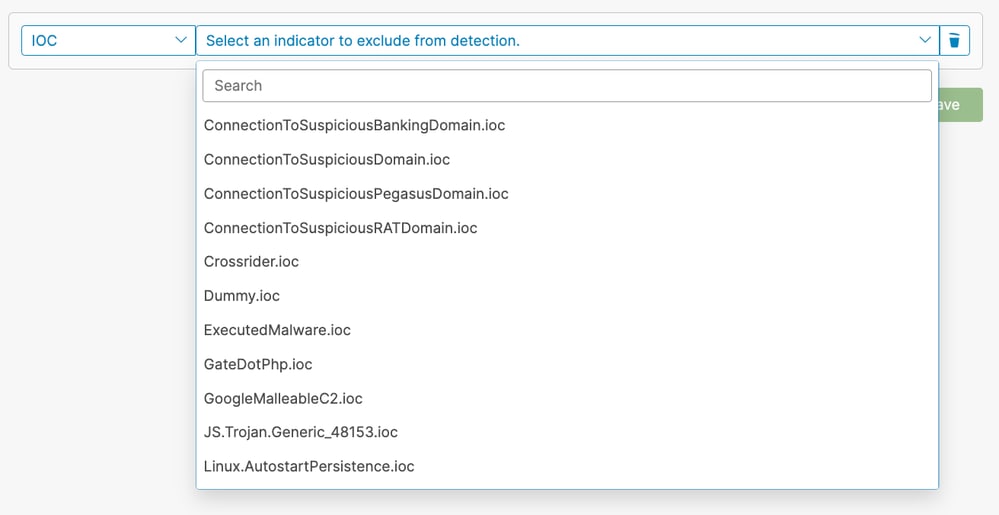

IOC-Ausschlüsse (nur Windows)

IOC-Ausschlüsse ermöglichen Ihnen, Cloud-Indications of Compromise auszuschließen. Dies kann nützlich sein, wenn Sie über eine benutzerdefinierte oder interne Anwendung verfügen, die möglicherweise nicht signiert wird und bestimmte IOCs häufig auslöst. Die Konsole für sichere Endgeräte bietet eine Liste von Indikatoren, aus denen IOC ausgeschlossen werden kann. Über ein Dropdown-Menü können Sie auswählen, welche Indikatoren ausgeschlossen werden sollen:

Hinweis: Wenn Sie einen IOC mit hohem oder kritischem Schweregrad ausschließen, verlieren Sie den Überblick darüber und Ihr Unternehmen könnte Risiken ausgesetzt sein. Sie sollten diese IOCs nur ausschließen, wenn Sie eine große Anzahl von Fehlalarmen erkennen.

CSIDL und KNOWNFOLDERID (nur Windows)

CSIDL- und KNOWNFOLDERID-Werte werden beim Schreiben von Pfad- und Prozessausschlüssen für Windows akzeptiert und empfohlen. CSIDL/KNOWNFOLDERID-Werte sind nützlich, um Prozess- und Pfadausschlüsse für Umgebungen zu erstellen, die alternative Laufwerkbuchstaben verwenden.

Bei der Verwendung von CSIDL/KNOWNFOLDERID müssen bestimmte Einschränkungen beachtet werden. Wenn in Ihrer Umgebung Programme auf mehr als einem Laufwerkbuchstaben installiert werden, bezieht sich der CSIDL/KNOWNFOLDERID-Wert nur auf das Laufwerk, das als Standard- oder bekannter Installationsstandort markiert ist.

Wenn das Betriebssystem beispielsweise auf C:\ installiert ist, der Installationspfad für Microsoft SQL jedoch manuell in D:\ geändert wurde, gilt der CSIDL/KNOWNFOLDERID-basierte Ausschluss in der Liste der verwalteten Ausschlüsse nicht für diesen Pfad. Dies bedeutet, dass für jeden Pfad- oder Prozessausschluss, der sich nicht auf dem Laufwerk C:\ befindet, ein Ausschluss eingegeben werden muss, da die Verwendung von CSIDL/KNOWNFOLDERID diesen nicht zuordnet.

Weitere Informationen finden Sie in der folgenden Windows-Dokumentation:

Hinweis: KNOWNFOLDERID wird nur in Windows Connector 8.1.7 und höher unterstützt. Frühere Versionen des Windows-Connectors verwenden CSIDL-Werte.

Hinweis: Bei den Werten für KNOWNFOLDERID wird die Groß- und Kleinschreibung unterschieden. Beispielsweise müssen Sie den WertFOLDERID_ProgramFiles und nicht die ungültigen valueFolderID_programfiles verwenden.

Connector für Ausschlussabstimmung vorbereiten

Um den Connector für die Ausschlussabstimmung vorzubereiten, müssen Sie:

- Richten Sie eine Richtlinie und eine Gruppe ein, die im Debugmodus ausgeführt werden sollen.

- Führen Sie die Computer in der neuen Debug-Gruppe wie bei normalen Geschäftsvorgängen aus, und geben Sie ausreichend Zeit zum Abrufen von Connector-Protokolldaten ein.

- Generieren Sie Diagnosedaten für den Connector, die zum Identifizieren von Ausschlüssen verwendet werden sollen.

Anweisungen zum Aktivieren des Debug-Modus und zum Erfassen von Diagnosedaten auf verschiedenen Betriebssystemen finden Sie in den folgenden Dokumenten:

- Cisco Secure Endpoint Connector für die Sammlung von MAC-Diagnosedaten

- Cisco Secure Endpoint Connector für Linux - Diagnosedatenerfassung

- Analyse des AMP-Diagnosepakets für hohe CPU (Windows)

Ausschlüsse identifizieren

MacOS und Linux

Die im Debugmodus generierten Diagnosedaten stellen zwei Dateien bereit, die zum Erstellen von Ausschlüssen nützlich sind: fileops.txt und execs.txt. Die Datei fileops.txt ist zum Erstellen von Path/File Extension/Wildcard Exclusions und die Datei execs.txt zum Erstellen von Process Exclusions hilfreich.

Erstellen von Prozessausschlüssen

In der Datei execs.txt werden die ausführbaren Pfade aufgelistet, die Secure Endpoint zur Durchführung einer Dateisuche veranlasst haben. Jedem Pfad ist eine Anzahl zugeordnet, die angibt, wie oft er gescannt wurde, und die Liste wird in absteigender Reihenfolge sortiert. Sie können diese Liste verwenden, um Prozesse mit einer großen Anzahl von Ausführungsereignissen zu bestimmen und dann den Prozesspfad zum Erstellen von Ausschlüssen zu verwenden. Es wird jedoch nicht empfohlen, allgemeine Dienstprogramme (z. B. /usr/bin/grep) oder Interpreter (z. B. /usr/bin/ruby) auszuschließen. Wenn ein allgemeines Dienstprogramm oder ein Interpreter eine große Menge von Datei-Scans erzeugt, können Sie einige weitere Untersuchungen durchführen, um zu versuchen, zielgerichtetere Ausschlüsse zu erstellen:

- Ausschließen des übergeordneten Prozesses: Bestimmen Sie, welche Anwendung den Prozess ausführt (z. B. ermitteln Sie den übergeordneten Prozess, der grep ausführt), und schließen Sie diesen übergeordneten Prozess aus. Dies sollte nur dann erfolgen, wenn der übergeordnete Prozess sicher in einen Prozessausschluss umgewandelt werden kann. Wenn der Elternausschluss auf Kinder zutrifft, werden auch die Aufrufe von Kindern aus dem Elternprozess ausgeschlossen.

- Ausschließen des Prozesses für einen bestimmten Benutzer: Bestimmen Sie, welcher Benutzer den Prozess ausführt. Wenn der Prozess von einem bestimmten Benutzer auf hohem Volumen ausgeführt wird, können Sie den Prozess nur für diesen bestimmten Benutzer ausschließen (z. B. wenn ein Prozess auf hohem Volumen von Benutzer "root" aufgerufen wird, können Sie den Prozess ausschließen, aber nur für den angegebenen Benutzer "root", sodass Secure Endpoint die Ausführung eines bestimmten Prozesses durch jeden Benutzer überwachen kann, der nicht "root" ist).

Beispielausgabe von execs.txt:

33 /usr/bin/bash

23 /usr/bin/gawk

21 /usr/bin/wc

21 /usr/bin/sleep

21 /usr/bin/ls

19 /usr/bin/pidof

17 /usr/bin/sed

14 /usr/bin/date

13 /usr/libexec/gdb

13 /usr/bin/iconv

11 /usr/bin/cat

10 /usr/bin/systemctl

9 /usr/bin/pgrep

9 /usr/bin/kmod

7 /usr/bin/rm

6 /usr/lib/systemd/systemd-cgroups-agent

6 /usr/bin/rpm

4 /usr/bin/tr

4 /usr/bin/sort

4 /usr/bin/find

Erstellen von Pfad-, Dateierweiterungs- und Platzhalterausschlüssen

In der Datei fileops.txt werden die Pfade aufgelistet, über die Dateiaktivitäten erstellt, geändert und umbenannt wurden, die Secure Endpoint zur Durchführung von Dateiscans ausgelöst haben. Jedem Pfad ist eine Anzahl zugeordnet, die angibt, wie oft er gescannt wurde, und die Liste wird in absteigender Reihenfolge sortiert. Eine Möglichkeit, mit Path-Ausschlüssen zu beginnen, besteht darin, die am häufigsten gescannten Datei- und Ordnerpfade aus fileops.txt zu finden und dann die Erstellung von Regeln für diese Pfade in Betracht zu ziehen. Während eine hohe Anzahl nicht notwendigerweise bedeutet, dass der Pfad ausgeschlossen werden muss (z. B. kann ein Verzeichnis, in dem E-Mails gespeichert sind, häufig gescannt werden, darf aber nicht ausgeschlossen werden), bietet die Liste einen Ausgangspunkt, um Ausschlusskandidaten zu identifizieren.

Beispielausgabe von fileops.txt:

31 /Users/eugene/Library/Cookies/Cookies.binarycookies

24 /Users/eugene/.zhistory

9 /Users/eugene/.vim/.temp/viminfo

9 /Library/Application Support/Apple/ParentalControls/Users/eugene/2018/05/10-usage.data

5 /Users/eugene/Library/Cookies/HSTS.plist

5 /Users/eugene/.vim/.temp/viminfo.tmp

4 /Users/eugene/Library/Metadata/CoreSpotlight/index.spotlightV3/tmp.spotlight.state

3 /Users/eugene/Library/WebKit/com.apple.Safari/WebsiteData/ResourceLoadStatistics/full_browsing_session_resourceLog.plist

3 /Library/Logs/Cisco/supporttool.log

2 /private/var/db/locationd/clients.plist

2 /Users/eugene/Desktop/.DS_Store

2 /Users/eugene/.dropbox/instance1/config.dbx

2 /Users/eugene/.DS_Store

2 /Library/Catacomb/DD94912/biolockout.cat

2 /.fseventsd/000000000029d66b

1 /private/var/db/locationd/.dat.nosync0063.arg4tq

Eine gute Faustregel ist, dass alles mit einer Log- oder Journal-Dateierweiterung als geeigneter Ausschlusskandidat betrachtet werden sollte.

Engine für Verhaltensschutz

Die Behavioral Protection-Engine wurde in der Linux-Connector-Version 1.22.0 und in der macOS-Connector-Version 1.24.0 eingeführt. Ab diesen Versionen kann der Connector eine überwältigend hohe Systemaktivität erkennen und dann den Fehler 18 auslösen.

Prozessausschlüsse werden auf alle Engines und Dateiscans angewendet. Anwendung von Prozessausschlüssen auf sehr aktive, unbedenkliche Prozesse, um diesen Fehler zu beheben. Die Datei top.txt kann von den Diagnosedaten des Debugmodus generiert werden, um die aktivsten Prozesse auf dem System zu bestimmen. Detaillierte Anleitungen zur Problembehebung finden Sie im Dokument Secure Endpoint Mac/Linux Connector Fault 18.

Darüber hinaus können Fehlalarme durch Ausschluss von Prozessen von gutartiger Software zum Schweigen gebracht werden. Bei Erkennung von Fehlalarmen in der Konsole für sichere Endgeräte kann der Prozess ausgeschlossen werden, um die Berichterstellung zu verbessern.

Windows

Das Windows-Betriebssystem ist komplizierter, da aufgrund des übergeordneten und des untergeordneten Prozesses mehr Ausschlussoptionen verfügbar sind. Dies deutet darauf hin, dass eine eingehendere Überprüfung erforderlich ist, um die Dateien zu identifizieren, auf die zugegriffen wurde, aber auch die Programme, die sie generiert haben.

Weitere Informationen zur Analyse und Optimierung der Windows-Leistung mit Secure Endpoint finden Sie in diesem Windows Tuning Tool von der Cisco Security-Seite GitHub.

Erstellen von Ausschlussregeln in der Konsole für sichere Endgeräte

Achtung: Verstehen Sie stets die Dateien und Prozesse, bevor Sie einen Ausschluss schreiben, um Sicherheitslücken auf dem Endgerät zu vermeiden.

Gehen Sie wie folgt vor, um mithilfe der Konsole für sichere Endpunkte eine neue Ausschlussregel zu erstellen:

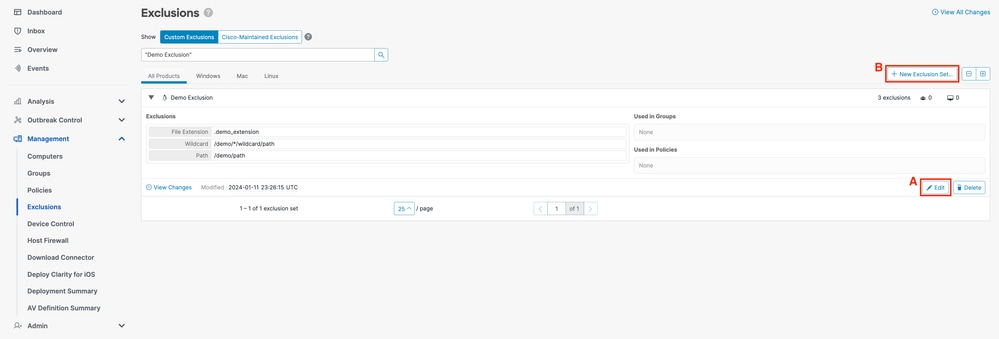

- Navigieren Sie in der Konsole für sichere Endgeräte zur Seite Richtlinien, indem Sie

Management->Exclusionsauswählen. Suchen Sie entweder (A) das Ausschlusssatz, den Sie ändern möchten, und klicken Sie aufBearbeiten, oder (B) klicken Sie auf+ Neues Ausschlusssatz....

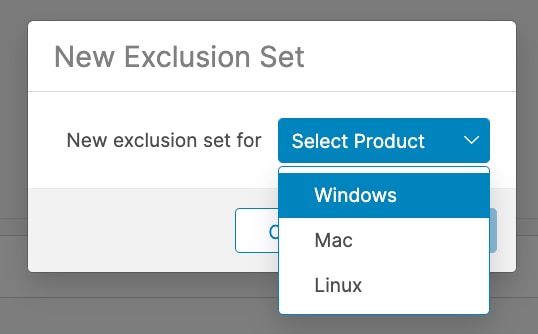

- Wählen Sie im Popup-Fenster

Neuer Ausschlusssatzein Betriebssystem aus, für das der Ausschlusssatz erstellt werden soll. Klicken Sie aufErstellen.

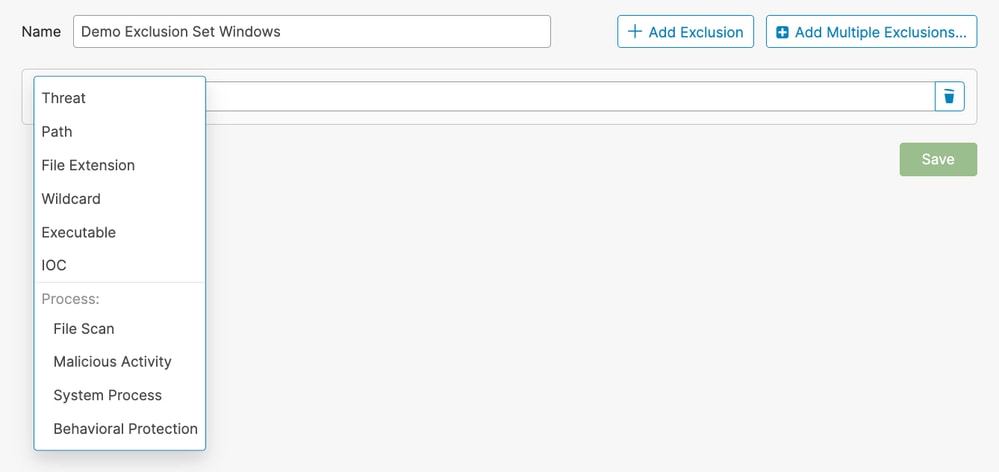

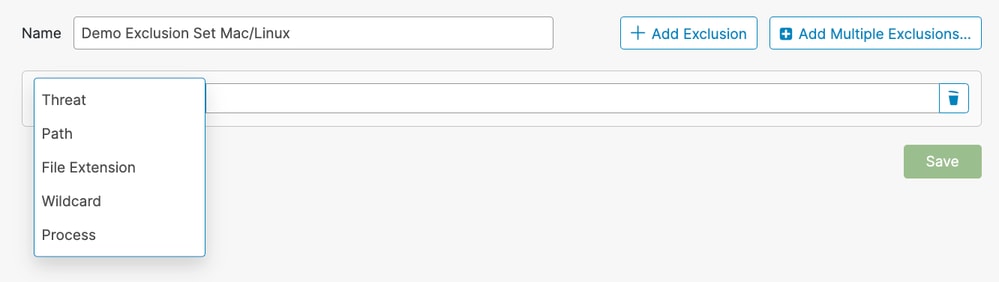

- Sie werden zu einer Seite

Neues Ausschlusssatzumgeleitet. Klicken Sie auf+ Ausschluss hinzufügen, und wählen Sie den Ausschlusstyp aus dem Dropdown-MenüTyp auswählenaus.

Windows:

Mac/Linux:

- Füllen Sie die erforderlichen Felder für den ausgewählten Ausschlusstyp aus.

- Wiederholen Sie die Schritte 2 und 3, um weitere Regeln hinzuzufügen, oder klicken Sie auf

Speichern, um den Ausschlusssatz zu speichern.

Best Practices

Seien Sie vorsichtig, wenn Sie Ausschlüsse erstellen, da diese das von Cisco Secure Endpoint gebotene Schutzniveau verringern. Ausgeschlossene Dateien werden nicht gehasht, gescannt oder sind im Cache oder in der Cloud verfügbar, die Aktivität wird nicht überwacht, und in den Backend-Engines, Device Trajectory und Advanced Analysis fehlen Informationen.

Ausschlüsse dürfen nur in zielgerichteten Instanzen verwendet werden, z. B. bei Kompatibilitätsproblemen mit bestimmten Anwendungen oder bei Leistungsproblemen, die sonst nicht verbessert werden können.

Beim Erstellen von Ausschlüssen sollten folgende Best Practices befolgt werden:

- Nur Ausschlüsse für bewährte Probleme erstellen

- Gehen Sie nicht davon aus, dass ein Ausschluss erforderlich ist, es sei denn, es wurde nachgewiesen, dass es sich um ein Problem handelt, das nicht anderweitig behoben werden kann.

- Leistungsprobleme, Fehlalarme oder Probleme mit der Anwendungskompatibilität müssen gründlich untersucht und behoben werden, bevor ein Ausschluss angewendet werden kann.

- Bevorzugen von Prozessausschlüssen gegenüber Pfad-/Dateierweiterungs-/Platzhalterausschlüssen

- Prozessausschlüsse bieten eine direktere Möglichkeit, gutartige Softwareaktivitäten auszuschließen, als eine Kombination aus Pfad-, Dateierweiterungs- und Platzhalterausschlüssen, um dasselbe Ergebnis zu erzielen.

- Es wird empfohlen, die Ausschlüsse für Pfad, Dateierweiterung und Platzhalter, die für das Zielprogramm ausführbar sind, durch die entsprechenden Ausschlüsse für Prozesse zu ersetzen, wenn dies möglich ist.

- Umfassende Ausschlüsse vermeiden

- Schließen Sie große Teile des Endpunkts wie das gesamte Laufwerk C nicht aus.

- Verwenden Sie den vollqualifizierten Pfad zur Datei anstelle des Dateinamens.

- Verwenden Sie Device Trajectory, Secure Endpoint Diagnostics Data und das Windows Tuning Tool, um bestimmte Ausnahmen zu untersuchen und zu bestimmen.

- Übermäßige Verwendung von Platzhalterausschlüssen vermeiden

- Seien Sie vorsichtig, wenn Sie Ausschlüsse mit Platzhaltern erstellen. Verwenden Sie nach Möglichkeit spezifischere Ausschlüsse.

- Verwenden Sie die minimale Anzahl von Platzhaltern in einem Ausschluss. Nur die Ordner, die wirklich variabel sind, sollten einen Platzhalter verwenden.

- Allgemeine Dienstprogramme und Dolmetscher nicht ausschließen

- Es wird nicht empfohlen, allgemeine Dienstprogramme oder Dolmetscher auszuschließen.

- Wenn Sie einen Ausschluss von allgemeinen Dienstprogrammen oder Interpretern ausschließen müssen, stellen Sie einen Prozessbenutzer bereit (nur macOS/Linux).

- Vermeiden Sie es beispielsweise, Ausschlüsse zu schreiben, die Python,

Java,Ruby,Bash,shusw.beinhalten.

- Vermeidung doppelter Ausschlüsse

- Überprüfen Sie vor dem Erstellen eines Ausschlusses, ob der Ausschluss bereits entweder unter "Benutzerdefinierte Ausschlüsse" oder "Von Cisco verwaltete Ausschlüsse" vorhanden ist.

- Durch die Beseitigung doppelter Ausschlüsse wird die Leistung verbessert und die betriebliche Verwaltung von Ausschlüssen reduziert.

- Stellen Sie sicher, dass der in einem Prozessausschluss angegebene Pfad nicht durch einen Pfad-/Dateierweiterungs-/Platzhalterausschluss abgedeckt ist.

- Vermeiden Sie das Ausschließen von Prozessen, die bekanntermaßen häufig bei Malware-Angriffen verwendet werden

- Weitere Informationen finden Sie unter Nicht empfohlene Ausschlüsse.

- Entfernen veralteter Ausschlüsse

- Überprüfen und prüfen Sie Ihre Ausschlussliste regelmäßig, und führen Sie einen Bericht darüber, warum bestimmte Ausschlüsse hinzugefügt wurden.

- Ausschlüsse bei Kompromittierung entfernen

- Ausschlüsse müssen entfernt werden, wenn ein Connector kompromittiert wurde, um wieder optimale Sicherheit und Transparenz zu erhalten.

- Mithilfe automatisierter Aktionen können sichere Richtlinien auf Connectors nach einer Infektion angewendet werden. Wenn ein Connector kompromittiert wird, sollte er in eine Gruppe verschoben werden, die eine Richtlinie ohne Ausschlüsse enthält, um ein Höchstmaß an Schutz zu gewährleisten.

- Weitere Informationen zur proaktiven Einrichtung der automatisierten Aktion "Computer bei Kompromittierung in Gruppe verschieben" finden Sie unter Identify Conditions to Trigger Automated Actions in Secure Endpoint.

- Erhöhter Schutz für ausgeschlossene Elemente

- Wenn Ausschlüsse unbedingt erforderlich sind, überlegen Sie, welche Abwehrstrategien verfolgt werden können, z. B. indem Schreibschutz aktiviert wird, um den ausgeschlossenen Elementen einige Schutzebenen hinzuzufügen.

- Ausschlüsse intelligent erstellen

- Optimieren Sie Regeln, indem Sie den übergeordneten Prozess der höchsten Ebene auswählen, der die auszuschließende Anwendung eindeutig identifiziert, und die Option

Auf untergeordneten Prozess anwendenverwenden, um die Anzahl der Regeln zu minimieren.

- Optimieren Sie Regeln, indem Sie den übergeordneten Prozess der höchsten Ebene auswählen, der die auszuschließende Anwendung eindeutig identifiziert, und die Option

- Den Startvorgang niemals ausschließen

- Der Startprozess (

gestartetunter macOS,initoder systemd unter Linux) ist für den Start aller anderen Prozesse auf dem System verantwortlich und steht an der Spitze der Prozesshierarchie. - Durch das Ausschließen des Startprozesses und aller untergeordneten Prozesse wird die Überwachung sicherer Endpunkte praktisch deaktiviert.

- Der Startprozess (

- Prozessbenutzer angeben, wenn möglich (nur macOS/Linux)

- Wenn das Benutzerfeld leer gelassen wird, gilt der Ausschluss für alle Prozesse, die das angegebene Programm ausführen.

- Ein Ausschluss, der für jeden Benutzer gilt, ist zwar flexibler, aber durch diesen breiten Anwendungsbereich können Aktivitäten, die überwacht werden müssen, unbeabsichtigt ausgeschlossen werden.

- Die Angabe des Benutzers ist besonders wichtig für Regeln, die für freigegebene Programme wie Laufzeitmodule (z. B.

Java)und Skriptinterpreter (z. B.bash,python)gelten. - Durch die Angabe des Benutzerbereichs wird der Bereich eingeschränkt, und Secure Endpoint ignoriert bestimmte Instanzen, während andere Instanzen überwacht werden.

Nicht empfohlene Ausschlüsse

Obwohl es unmöglich ist, jeden möglichen Angriffsvektor zu kennen, den ein Angreifer verwenden kann, gibt es einige Kernangriffsvektoren, die überwacht werden sollten. Die folgenden Ausschlüsse werden nicht empfohlen, um den Sicherheitsstatus und die Transparenz aufrechtzuerhalten:

| AcroRd32.exe |

| addinprocess.exe |

| addinprocess32.exe |

| addinutil.exe |

| bash.exe |

| bginfo.exe |

| Bitsadmin.exe |

| cdb.exe |

| csi.exe |

| dbghost.exe |

| dbgsvc.exe |

| dnx.exe |

| dotnet.exe |

| Excel.exe |

| fsi.exe |

| fsiAnyCpu.exe |

| iexplore.exe |

| java.exe |

| kd.exe |

| lxssmanager.dll |

| msbuild.exe |

| mshta.exe |

| ntkd.exe |

| ntsd.exe |

| outlook.exe |

| psexec.exe |

| powerpnt.exe |

| powershell.exe |

| rcsi.exe |

| svchost.exe |

| schtasks.exe |

| system.management.automation.dll |

| windbg.exe |

| winword.exe |

| wmic.exe |

| wuauclt.exe |

| 0,7 z |

| .bat |

| .bin |

| .cab |

| .cmd |

| .com |

| CPL |

| .dll |

| .exe |

| FLA |

| .gif |

| .gz |

| .hta |

| .inf |

| Java |

| .jar |

| .job |

| .jpeg |

| .jpg |

| .js |

| .ko |

| .ko.gz |

| .msi |

| OCX |

| .png |

| PS1 |

| .py |

| .rar |

| .reg |

| .scr |

| sys |

| .tar |

| .tmp |

| .url |

| .vbe |

| .vbs |

| .wsf |

| .zip |

| Schlag |

| Java |

| Python |

| Python 3color |

| Sch |

| zsch |

| / |

| /bin |

| /sbin |

| /usr/lib |

| C: |

| C:\ |

| C:\* |

|

|

| D:\ |

| D:\* |

| C:\Program Files\Java |

| C:\Temp\ |

| C:\Temp\* |

| C:\Users\ |

| C:\Users\* |

| C:\Windows\Prefetch |

| C:\Windows\Prefetch\ |

| C:\Windows\Prefetch\* |

| C:\Windows\System32\Spool |

| C:\Windows\System32\CatRoot2 |

| C:\Windows\Temp |

| C:\Windows\Temp\ |

| C:\Windows\Temp\* |

| C:\Program Dateien\<Firmenname>\ |

| C:\Program (x86)\<Firmenname>\ |

| C:\Users\<UserProfileName>\AppData\Local\Temp\ |

| C:\Users\<UserProfileName>\AppData\LocalLow\Temp\ |

Hinweis: Diese Liste enthält keine erschöpfenden Ausschlüsse, die vermieden werden sollten. Sie bietet jedoch einen Einblick in die zentralen Angriffsvektoren. Die Gewährleistung der Transparenz dieser Pfade, Dateierweiterungen und Prozesse ist von entscheidender Bedeutung.

Zugehörige Informationen

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

6.0 |

12-Feb-2024 |

Fehlende Ausschlusstypen hinzugefügt |

5.0 |

01-Aug-2023 |

Zusätzlicher Verhaltensschutz für den Linux-Connector |

4.0 |

22-Feb-2023 |

Abschnitt "Häufige Fehler" hinzugefügt |

3.0 |

23-Mar-2022 |

Abschnitt für Platzhalterprozess hinzugefügt |

2.0 |

18-Feb-2022 |

Aktualisierter Link zum Benutzerhandbuch |

1.0 |

22-Aug-2021 |

Erstveröffentlichung |

Beiträge von Cisco Ingenieuren

- Caly HessPrincessX CEX Technical Leader

- Matthew FranksCisco Secure Endpoint Escalation Engineer

- Mathew HuynhCisco TAC Engineer

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback