Verwenden von AnyConnect zum Konfigurieren eines grundlegenden SSL VPN für das Router-Headend mit CLI

Download-Optionen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einleitung

Dieses Dokument beschreibt die grundlegende Konfiguration eines Cisco IOS®-Routers als AnyConnect Secure Sockets Layer VPN (SSL VPN)-Headend.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Cisco IOS

- AnyConnect Secure Mobility Client

- Allgemeiner SSL-Betrieb

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- Cisco 892W Router mit Version 15.3(3)M5

- AnyConnect Secure Mobility Client 3.1.08009

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Hintergrundinformationen

Hinweis: AnyConnect wurde in Cisco Secure Client umbenannt. Es hat sich nichts anderes geändert, nur der Name, und der Installationsvorgang ist derselbe.

Lizenzinformationen für verschiedene IOS-Versionen

- Für die Verwendung der SSL VPN-Funktionen ist das securityk9-Feature-Set erforderlich, unabhängig von der verwendeten Cisco IOS-Version.

- Cisco IOS 12.x - Die SSL VPN-Funktion ist in alle 12.x-Images integriert, die mit 12.4(6)T beginnen und über mindestens eine Sicherheitslizenz verfügen (d. h. advsecurityk9, adventerprisek9 usw.).

- Cisco IOS 15.0 - Bei früheren Versionen muss auf dem Router eine LIC-Datei installiert werden, die Verbindungen für 10, 25 oder 100 Benutzer ermöglicht. Right to Use* Lizenzen wurden in 15.0(1)M4 implementiert.

- Cisco IOS 15.1 - Bei früheren Versionen muss auf dem Router eine LIC-Datei installiert werden, die Verbindungen für 10, 25 oder 100 Benutzer ermöglicht. Right to Use*-Lizenzen wurden in 15.1(1)T2, 15.1(2)T2, 15.1(3)T und 15.1(4)M1 implementiert.

- Cisco IOS 15.2 - Alle 15.2-Versionen bieten Right-to-Use*-Lizenzen für SSL VPN.

- Cisco IOS 15.3 und höher: Ältere Versionen bieten Lizenzen für Right to Use*. Ab 15.3(3)M ist die SSL VPN-Funktion verfügbar, nachdem Sie ein Sicherheitspaket von K9 gestartet haben.

Für die RTU-Lizenzierung wird eine Testlizenz aktiviert, wenn die erste WebVPN-Funktion (d. h. das WebVPN-Gateway GATEWAY1) konfiguriert wurde und der Endbenutzer-Lizenzvertrag (EULA) akzeptiert wurde. Nach 60 Tagen wird diese Testlizenz zu einer permanenten Lizenz. Diese Lizenzen sind honorarbasiert und erfordern eine Lizenz in Papierform, um die Funktion nutzen zu können. Außerdem ermöglicht die RTU-Funktion anstelle der Beschränkung einer bestimmten Anzahl von Benutzern die maximale Anzahl gleichzeitiger Verbindungen, die von der Router-Plattform gleichzeitig unterstützt werden können.

Deutliche Software-Verbesserungen

Diese Bug-IDs führten zu wichtigen Funktionen oder Bugfixes für AnyConnect:

- Cisco Bug-ID CSCti8976 Unterstützung für AnyConnect 3.x zu IOS hinzugefügt.

- Cisco Bug-ID CSCtx38806 Fix for BEAST Vulnerability, Microsoft KB2585542.

Konfigurieren

Schritt 1: Lizenz bestätigen ist aktiviert

Der erste Schritt bei der Konfiguration von AnyConnect auf einem IOS-Router-Headend ist die Bestätigung, dass die Lizenz korrekt installiert und aktiviert wurde (falls zutreffend). Einzelheiten zu den Lizenzen für verschiedene Versionen finden Sie in den Lizenzinformationen im vorherigen Abschnitt. Es hängt von der Code- und Plattformversion ab, ob in der show-Lizenz eine SSL_VPN- oder eine securityk9-Lizenz aufgeführt ist. Unabhängig von Version und Lizenz muss die EULA akzeptiert werden, und die Lizenz wird dann als Aktiv angezeigt.

Schritt 2: Hochladen und Installieren des AnyConnect Secure Mobility Client-Pakets auf dem Router

Um ein AnyConnect-Image in das VPN hochzuladen, dient das Headend zwei Zwecken. Erstens dürfen nur Betriebssysteme, die über AnyConnect-Images auf dem AnyConnect-Headend verfügen, eine Verbindung herstellen. Windows-Clients benötigen beispielsweise ein Windows-Paket, um auf dem Headend installiert zu werden, Linux-64-Bit-Clients erfordern ein Linux-64-Bit-Paket, um installiert zu werden usw. Zweitens wird das auf dem Headend installierte AnyConnect-Abbild beim Herstellen der Verbindung automatisch auf den Client-Computer übertragen. Benutzer, die sich zum ersten Mal verbinden, können den Client vom Webportal herunterladen, und Benutzer, die zurückkehren, können ein Upgrade durchführen, vorausgesetzt, das AnyConnect-Paket am Headend ist neuer als das, was auf ihrem Client-Computer installiert ist.

AnyConnect-Pakete stehen im AnyConnect Secure Mobility Client-Bereich der Cisco Software-Downloads-Website zur Verfügung. Es stehen zwar viele Optionen zur Verfügung, die Pakete, die auf dem Headend installiert werden sollen, sind jedoch mit dem Betriebssystem und der Headend-Bereitstellung (PKG) gekennzeichnet. AnyConnect-Pakete sind derzeit für folgende Betriebssystemplattformen verfügbar: Windows, Mac OS X, Linux (32-Bit) und Linux 64-Bit. Für Linux gibt es sowohl 32- als auch 64-Bit-Pakete. Für jedes Betriebssystem muss das richtige Paket auf dem Headend installiert sein, damit Verbindungen zulässig sind.

Nachdem das AnyConnect-Paket heruntergeladen wurde, kann es über den copy Befehl TFTP, FTP, SCP oder eine Reihe anderer Optionen in den Router-Flash-Speicher hochgeladen werden. Hier ein Beispiel:

copy tftp: flash:/webvpn/

Address or name of remote host []? 192.168.100.100

Source filename []? anyconnect-win-3.1.08009-k9.pkg

Destination filename [/webvpn/anyconnect-win-3.1.08009-k9.pkg]?

Accessing tftp://192.168.100.100/anyconnect-win-3.1.08009-k9.pkg...

Loading anyconnect-win-3.1.08009-k9.pkg from 192.168.100.100 (via GigabitEthernet0): !!!!!!!!!!!!!

!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!

!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!

[OK - 37997096 bytes]

37997096 bytes copied in 117.644 secs (322984 bytes/sec)

Nachdem Sie das AnyConnect-Image in den Flash-Speicher des Routers kopiert haben, muss es über die Befehlszeile installiert werden. Mehrere AnyConnect-Pakete können installiert werden, wenn Sie am Ende des Installationsbefehls eine Sequenznummer angeben. Dadurch kann der Router als Headend für mehrere Client-Betriebssysteme fungieren. Wenn Sie das AnyConnect-Paket installieren, wird es auch in die verschobenflash:/webvpn/ directory, wenn es nicht ursprünglich dorthin kopiert wurde.

crypto vpn anyconnect flash:/webvpn/anyconnect-win-3.1.08009-k9.pkg sequence 1 SSLVPN Package SSL-VPN-Client (seq:1): installed successfully

Bei Codeversionen, die vor 15.2(1)T veröffentlicht wurden, unterscheidet sich der Befehl zum Installieren der PKG geringfügig.

webvpn install svc flash:/webvpn/anyconnect-win-3.1.08009-k9.pkg sequence 1

Schritt 3: RSA-Schlüsselpaar und selbstsigniertes Zertifikat generieren

Wenn Sie SSL oder eine Funktion konfigurieren, die Public Key Infrastructure (PKI) und digitale Zertifikate implementiert, ist für die Signierung des Zertifikats eine Rivest-Shamir-Adleman-Tastatur (RSA-Tastatur) erforderlich. Dieser Befehl generiert eine RSA-Schlüsselpaarung, die dann verwendet wird, wenn das selbstsignierte PKI-Zertifikat generiert wird. Ein Modul von 2048 Bit ist nicht erforderlich, es wird jedoch empfohlen, den größten verfügbaren Modul für mehr Sicherheit und Kompatibilität mit den AnyConnect-Client-Systemen zu verwenden. Es wird außerdem empfohlen, eine beschreibende Schlüsselbezeichnung zu verwenden, die der Schlüsselverwaltung zugewiesen wird. Die Schlüsselgenerierung kann mit dem show crypto key mypubkey rsa Befehl bestätigt werden.

Hinweis: Wenn RSA-Schlüssel exportierbar gemacht werden, besteht ein hohes Sicherheitsrisiko. Es wird daher empfohlen, sicherzustellen, dass die Schlüssel standardmäßig so konfiguriert sind, dass sie nicht exportierbar sind. Die Risiken, die mit dem Exportieren von RSA-Schlüsseln verbunden sind, werden in diesem Dokument behandelt: Bereitstellen von RSA-Schlüsseln innerhalb einer PKI.

crypto key generate rsa label SSLVPN_KEYPAIR modulus 2048

The name for the keys will be: SSLVPN_KEYPAIR

% The key modulus size is 2048 bits

% Generating 2048 bit RSA keys, keys will be non-exportable...

[OK] (elapsed time was 3 seconds)

show crypto key mypubkey rsa SSLVPN_KEYPAIR

% Key pair was generated at: 14:01:34 EDT May 21 2015

Key name: SSLVPN_KEYPAIR

Key type: RSA KEYS

Storage Device: not specified

Usage: General Purpose Key

Key is not exportable.

Key Data:

30820122 300D0609 2A864886 F70D0101 01050003 82010F00 3082010A 02820101

00C4C7D6 F9533CD3 A5489D5A 4DC3BAE7 6831E832 7326E322 CBECC41C 8395A5F7

4613AF70 827F581E 57F72074 FD803EEA 693EBACC 0EE5CA65 5D1875C2 2F19A432

84188F61 4E282EC3 D30AE4C9 1F2766EF 48269FE2 0C1AECAA 81511386 1BA6709C

7C5A2A40 2FBB3035 04E3770B 01155368 C4A5B488 D38F425C 23E430ED 80A8E2BD

E713860E F654695B C1780ED6 398096BC 55D410DB ECC0E2D9 2621E1AB A418986D

39F241FE 798EF862 9D5EAEEB 5B06D73B E769F613 0FCE2585 E5E6DFF3 2E48D007

3443AD87 0E66C2B1 4E0CB6E9 81569DF2 DB0FE9F1 1A9E737F 617DC68B 42B78A8B

952CD997 78B96CE6 CB623328 C2C5FFD6 18C5DA2C 2EAFA936 5C866DE8 5184D2D3

6D020301 0001

Nach der erfolgreichen Generierung des RSA-Schlüsselpaars muss ein PKI-Vertrauenspunkt mit diesen Router-Informationen und dem RSA-Schlüsselpaar konfiguriert werden. Der Common Name (CN) im Subject-Name kann mit der IP-Adresse oder dem FQDN (Fully Qualified Domain Name) konfiguriert werden, die bzw. den die Benutzer für die Verbindung mit dem AnyConnect-Gateway verwenden. In diesem Beispiel verwenden die Clients den FQDN von , fdenofa-SSLVPN.cisco.com wenn sie versuchen, eine Verbindung herzustellen. Es ist zwar nicht obligatorisch, aber wenn Sie es korrekt in die CN eingeben, hilft es, die Anzahl der Zertifikatfehler zu reduzieren, die bei der Anmeldung angezeigt werden.

Hinweis: Statt eines vom Router generierten selbstsignierten Zertifikats kann auch ein von einer Drittanbieter-Zertifizierungsstelle ausgestelltes Zertifikat verwendet werden. Dies kann auf verschiedene Weise geschehen, wie in diesem Dokument "Konfigurieren der Zertifikatregistrierung für eine PKI" beschrieben.

crypto pki trustpoint SSLVPN_CERT enrollment selfsigned subject-name CN=fdenofa-SSLVPN.cisco.com rsakeypair SSLVPN_KEYPAIR

Nachdem der Vertrauenspunkt richtig definiert wurde, muss der Router das Zertifikat mithilfe des crypto pki enroll Befehls generieren. Bei diesem Verfahren können einige andere Parameter wie die Seriennummer und die IP-Adresse angegeben werden, dies ist jedoch nicht erforderlich. Die Zertifikatgenerierung kann mit dem show crypto pki certificates Befehl bestätigt werden.

crypto pki enroll SSLVPN_CERT % Include the router serial number in the subject name? [yes/no]: no % Include an IP address in the subject name? [no]: no Generate Self Signed Router Certificate? [yes/no]: yes Router Self Signed Certificate successfully created show crypto pki certificates SSLVPN_CERT Router Self-Signed Certificate Status: Available Certificate Serial Number (hex): 01 Certificate Usage: General Purpose Issuer: hostname=fdenofa-892.fdenofa.lab cn=fdenofa-SSLVPN.cisco.com Subject: Name: fdenofa-892.fdenofa.lab hostname=fdenofa-892.fdenofa.lab cn=fdenofa-SSLVPN.cisco.com Validity Date: start date: 18:54:04 EDT Mar 30 2015 end date: 20:00:00 EDT Dec 31 2019 Associated Trustpoints: SSLVPN_CERT

Schritt 4: Lokale VPN-Benutzerkonten konfigurieren

Es ist zwar möglich, einen externen AAA-Server (Authentication, Authorization, and Accounting) zu verwenden. In diesem Beispiel wird jedoch die lokale Authentifizierung verwendet. Diese Befehle erstellen einen Benutzernamen "VPNUSER" und eine AAA-Authentifizierungsliste mit dem Namen "SSL VPN_AAA".

aaa new-model aaa authentication login SSLVPN_AAA local username VPNUSER password TACO

Schritt 5: Definieren der Adresspool- und Split-Tunnel-Zugriffsliste, die von Clients verwendet werden soll

Damit AnyConnect-Client-Adapter eine IP-Adresse abrufen können, muss ein lokaler IP-Adresspool erstellt werden. Stellen Sie sicher, dass Sie einen ausreichend großen Pool konfigurieren, um die maximale Anzahl gleichzeitiger AnyConnect-Clientverbindungen zu unterstützen.

Standardmäßig arbeitet AnyConnect im vollständigen Tunnelmodus, d. h. der vom Client-Computer generierte Datenverkehr wird über den Tunnel gesendet. Da dies normalerweise nicht wünschenswert ist, ist es möglich, eine Zugriffskontrollliste (ACL) zu konfigurieren, die den Datenverkehr definiert, der über den Tunnel gesendet werden kann oder nicht. Wie bei anderen ACL-Implementierungen macht das implizite deny am Ende die Notwendigkeit eines expliziten deny überflüssig. Daher ist es nur erforderlich, permit-Anweisungen für den Datenverkehr zu konfigurieren, der getunnelt werden kann.

ip local pool SSLVPN_POOL 192.168.10.1 192.168.10.10 access-list 1 permit 192.168.0.0 0.0.255.255

Schritt 6: Konfigurieren der Virtual-Template Interface (VTI)

Dynamische VTIs bieten eine bedarfsgesteuerte separate Virtual-Access-Schnittstelle für jede VPN-Sitzung, die hochsichere und skalierbare Verbindungen für Remote-Access-VPNs ermöglicht. Die DVTI-Technologie ersetzt dynamische Krypto-Maps und das dynamische Hub-and-Spoke-Verfahren, das zur Einrichtung von Tunneln beiträgt. Da DVTIs wie jede andere echte Schnittstelle funktionieren, ermöglichen sie eine komplexere Bereitstellung des Remote-Zugriffs, da sie QoS, Firewall, benutzerspezifische Attribute und andere Sicherheitsdienste unterstützen, sobald der Tunnel aktiv ist.

interface Loopback0 ip address 172.16.1.1 255.255.255.255

!

interface Virtual-Template 1 ip unnumbered Loopback0

Schritt 7. WebVPN-Gateway konfigurieren

Das WebVPN-Gateway definiert die IP-Adresse und den Port bzw. die Ports, die vom AnyConnect-Headend verwendet werden, sowie den SSL-Verschlüsselungsalgorithmus und das PKI-Zertifikat, die den Clients bereitgestellt werden. Standardmäßig unterstützt das Gateway alle möglichen Verschlüsselungsalgorithmen, die je nach Cisco IOS-Version auf dem Router variieren.

webvpn gateway SSLVPN_GATEWAY ip address 10.165.201.1 port 443 http-redirect port 80 ssl trustpoint SSLVPN_CERT inservice

Schritt 8: Konfiguration von WebVPN-Kontext und -Gruppenrichtlinie

Der WebVPN-Kontext und die Gruppenrichtlinie definieren einige zusätzliche Parameter, die für die AnyConnect-Clientverbindung verwendet werden. Bei einer AnyConnect-Basiskonfiguration dient der Kontext lediglich als Mechanismus zum Aufrufen der Standardgruppenrichtlinie, die für AnyConnect verwendet wird. Der Kontext kann jedoch zur weiteren Anpassung der WebVPN-Splash-Seite und des WebVPN-Betriebs verwendet werden. In der definierten Richtliniengruppe wird die SSL VPN_AAA-Liste als AAA-Authentifizierungsliste konfiguriert, der die Benutzer angehören. Mit diesem functions svc-enabled Befehl können Benutzer eine Verbindung zum AnyConnect SSL VPN Client herstellen und nicht nur WebVPN über einen Browser. Schließlich definieren die zusätzlichen SVC-Befehle Parameter, die nur für SVC-Verbindungen relevant sind: svc address-pool Weist das Gateway an, den Clients Adressen im SSL VPN_POOL zuzuweisen, svc split include definiert die Split-Tunnel-Richtlinie gemäß der oben definierten ACL 1 und svc dns-server definiert den DNS-Server, der für die Auflösung von Domänennamen verwendet wird. Mit dieser Konfiguration werden alle DNS-Abfragen an den angegebenen DNS-Server gesendet. Die in der Abfrageantwort empfangene Adresse bestimmt, ob der Datenverkehr über den Tunnel gesendet wird.

webvpn context SSLVPN_CONTEXT

virtual-template 1

aaa authentication list SSLVPN_AAA

gateway SSLVPN_GATEWAY inservice

policy group SSLVPN_POLICY functions svc-enabled svc address-pool "SSLVPN_POOL" netmask 255.255.255.0 svc split include acl 1 svc dns-server primary 8.8.8.8

default-group-policy SSLVPN_POLICY

Schritt 9. Konfigurieren eines Clientprofils (optional)

Anders als bei ASAs verfügt Cisco IOS nicht über eine integrierte grafische Benutzeroberfläche, die Administratoren bei der Erstellung des Client-Profils unterstützt. Das AnyConnect-Clientprofil muss separat mit dem eigenständigen Profileditor erstellt/bearbeitet werden.

Tipp: Suchen Sie nach anyconnect-profileeditor-win-3.1.03103-k9.exe.

Führen Sie die folgenden Schritte aus, damit der Router das Profil bereitstellen kann:

- Laden Sie es mithilfe von ftp/tftp auf IOS Flash hoch.

- Verwenden Sie diesen Befehl, um das Profil zu identifizieren, das gerade hochgeladen wurde:

crypto vpn annyconnect profile SSLVPN_PROFILE flash:test-profile.xml

Tipp: Bei Cisco IOS-Versionen, die älter als 15.2(1)T sind, muss der folgende Befehl verwendet werden: webvpn import svc profile <profile_name> flash:<profile.xml>.

Verwenden Sie im Kontext diesen Befehl, um das Profil mit diesem Kontext zu verknüpfen:

webvpn context SSLVPN_CONTEXT

policy group SSLVPN_POLICY

svc profile SSLVPN_PROFILE

Hinweis: Verwenden Sie das Tool zur Befehlssuche, um weitere Informationen zu den in diesem Abschnitt verwendeten Befehlen zu erhalten.

Überprüfung

Verwenden Sie diesen Abschnitt, um zu überprüfen, ob Ihre Konfiguration ordnungsgemäß funktioniert.

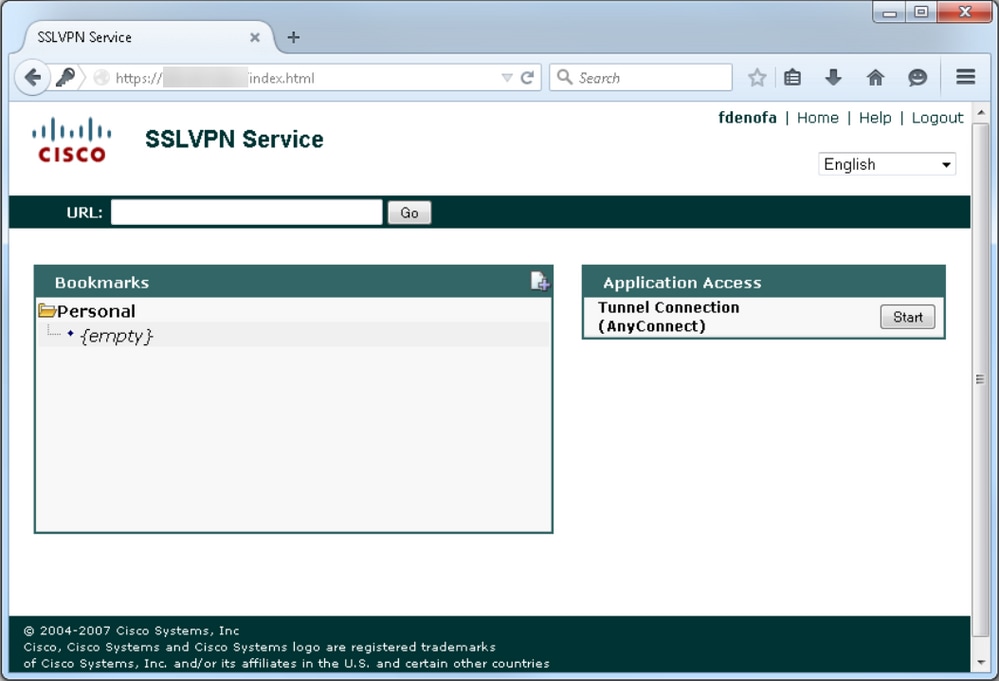

Wenn Sie die Konfiguration abgeschlossen haben und über den Browser auf die Gateway-Adresse und den Port zugreifen, kehrt dieser zur WebVPN-Splash-Seite zurück:

Nach der Anmeldung wird die WebVPN-Startseite angezeigt. Klicken Sie dort auf Tunnel Connection (AnyConnect). Wenn Internet Explorer verwendet wird, wird ActiveX zum Herunterfahren und Installieren des AnyConnect-Clients verwendet. Wird es nicht erkannt, wird stattdessen Java verwendet. Alle anderen Browser verwenden Java sofort.

Nach Abschluss der Installation versucht AnyConnect automatisch, eine Verbindung zum WebVPN-Gateway herzustellen. Da das Kabelmodem ein selbstsigniertes Zertifikat verwendet, um sich selbst zu identifizieren, werden während des Verbindungsversuchs mehrere Zertifikatwarnungen angezeigt. Diese werden erwartet und müssen akzeptiert werden, damit die Verbindung fortgesetzt werden kann. Um diese Zertifikatwarnungen zu vermeiden, muss das bereitgestellte selbstsignierte Zertifikat im vertrauenswürdigen Zertifikatspeicher des Clientcomputers installiert sein. Wenn ein Zertifikat eines Drittanbieters verwendet wird, muss sich das Zertifikat der Zertifizierungsstelle im vertrauenswürdigen Zertifikatspeicher befinden.

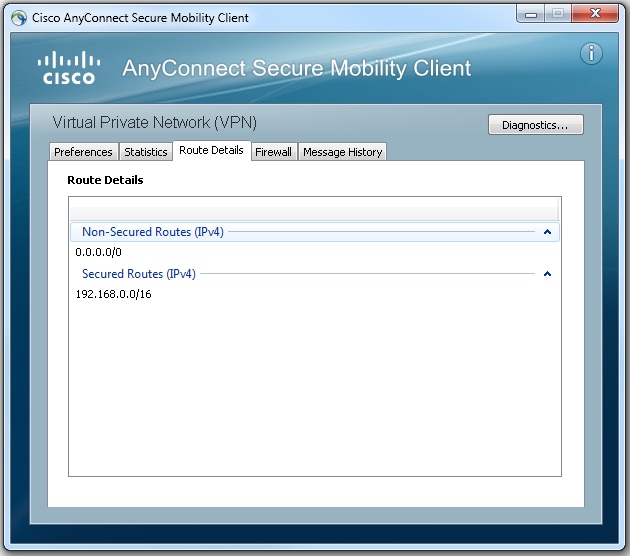

Wenn die Verhandlung der Verbindung abgeschlossen ist, klicken Sie auf das gear Symbol unten links in AnyConnect. Es zeigt einige erweiterte Informationen über die Verbindung an. Auf dieser Seite können Sie einige Verbindungsstatistiken und Routendetails anzeigen, die über die Split-Tunnel-ACL in der Gruppenrichtlinienkonfiguration erzielt wurden.

Nachfolgend finden Sie das endgültige Ergebnis der Testlaufkonfiguration aus den Konfigurationsschritten:

crypto pki trustpoint SSLVPN_TP_SELFSIGNED enrollment selfsigned serial-number subject-name cn=892_SELF_SIGNED_CERT revocation-check none rsakeypair SELF_SIGNED_RSA ! crypto vpn anyconnect flash:/webvpn/anyconnect-win-3.1.08009-k9.pkg sequence 1

crypto vpn anyconnect profile SSLVPN_PROFILE flash:test-profile.xml ! access-list 1 permit 192.168.0.0 0.0.255.255 ! ip local pool SSLVPN_POOL 192.168.10.1 192.168.10.10 ! webvpn gateway SSLVPN_GATEWAY ip address 10.165.201.1 port 443 ssl trustpoint SSLVPN_TP_SELFSIGNED inservice ! webvpn context SSLVPN_CONTEXT virtual-template 1

aaa authentication list SSLVPN_AAA

gateway SSLVPN_GATEWAY

! ssl authenticate verify all inservice ! policy group SSLVPN_POLICY functions svc-enabled svc address-pool "SSLVPN_POOL" netmask 255.255.255.0 svc split include acl 1 svc dns-server primary 8.8.8.8

svc profile SSLVPN_PROFILE default-group-policy SSLVPN_POLICY

Fehlerbehebung

In diesem Abschnitt erhalten Sie Informationen zur Behebung von Fehlern in Ihrer Konfiguration.

Bei der Fehlerbehebung von AnyConnect-Verbindungsproblemen sind einige gängige Komponenten zu prüfen:

- Da der Client ein Zertifikat vorlegen muss, muss das im WebVPN-Gateway angegebene Zertifikat gültig sein. Um ein auszustellen,

show crypto pki certificate werden Informationen angezeigt, die alle Zertifikate auf dem Router betreffen. - Bei jeder Änderung der WebVPN-Konfiguration empfiehlt es sich, sowohl auf dem Gateway als auch

no inservice im Kontext ein und inservice auszugeben. Dadurch wird sichergestellt, dass die Änderungen ordnungsgemäß wirksam werden. - Wie bereits erwähnt, muss für jedes Client-Betriebssystem, das eine Verbindung zu diesem Gateway herstellt, eine AnyConnect PKG vorhanden sein. Windows-Clients benötigen beispielsweise ein Windows PKG, Linux 32-Bit-Clients ein Linux 32-Bit-PKG usw.

- Wenn Sie sowohl den AnyConnect-Client als auch das browserbasierte WebVPN für die Verwendung von SSL halten, bedeutet die Möglichkeit, auf die WebVPN-Splash-Seite zuzugreifen, im Allgemeinen, dass AnyConnect eine Verbindung herstellen kann (vorausgesetzt, die entsprechende AnyConnect-Konfiguration ist korrekt).

Cisco IOS bietet verschiedene WebVPN-Debug-Optionen, mit denen fehlgeschlagene Verbindungen behoben werden können. Dies ist die Ausgabe, die beim erfolgreichen Verbindungsversuch aus debug WebVPN aaa, debug WebVPN tunnel und show WebVPN session generiert wird:

fdenofa-892#show debugging WebVPN Subsystem: WebVPN AAA debugging is on WebVPN tunnel debugging is on WebVPN Tunnel Events debugging is on WebVPN Tunnel Errors debugging is on *May 26 20:11:06.381: WV-AAA: Nas Port ID set to 192.168.157.2. *May 26 20:11:06.381: WV-AAA: AAA authentication request sent for user: "VPNUSER"AAA returned status: 2 for session 37 *May 26 20:11:06.381: WV-AAA: AAA Authentication Passed! *May 26 20:11:06.381: WV-AAA: User "VPNUSER" has logged in from "192.168.157.2" to gateway "SSLVPN_GATEWAY" context "SSLVPN_CONTEXT" *May 26 20:11:12.265: *May 26 20:11:12.265: *May 26 20:11:12.265: [WV-TUNL-EVT]:[8A3AE410] CSTP Version recd , using 1 *May 26 20:11:12.265: [WV-TUNL-EVT]:[8A3AE410] Allocating IP 192.168.10.9 from address-pool SSLVPN_POOL *May 26 20:11:12.265: [WV-TUNL-EVT]:[8A3AE410] Using new allocated IP 192.168.10.9 255.255.255.0 *May 26 20:11:12.265: Inserting static route: 192.168.10.9 255.255.255.255 Virtual-Access2 to routing table *May 26 20:11:12.265: [WV-TUNL-EVT]:[8A3AE410] Full Tunnel CONNECT request processed, HTTP reply created *May 26 20:11:12.265: HTTP/1.1 200 OK *May 26 20:11:12.265: Server: Cisco IOS SSLVPN *May 26 20:11:12.265: X-CSTP-Version: 1 *May 26 20:11:12.265: X-CSTP-Address: 192.168.10.9 *May 26 20:11:12.269: X-CSTP-Netmask: 255.255.255.0 *May 26 20:11:12.269: X-CSTP-Keep: false *May 26 20:11:12.269: X-CSTP-DNS: 8.8.8.8 *May 26 20:11:12.269: X-CSTP-Lease-Duration: 43200 *May 26 20:11:12.269: X-CSTP-MTU: 1280 *May 26 20:11:12.269: X-CSTP-Split-Include: 192.168.0.0/255.255.0.0 *May 26 20:11:12.269: X-CSTP-DPD: 300 *May 26 20:11:12.269: X-CSTP-Disconnected-Timeout: 2100 *May 26 20:11:12.269: X-CSTP-Idle-Timeout: 2100 *May 26 20:11:12.269: X-CSTP-Session-Timeout: 0 *May 26 20:11:12.269: X-CSTP-Keepalive: 30 *May 26 20:11:12.269: X-DTLS-Session-ID: 85939A3FE33ABAE5F02F8594D56DEDE389F6FB3C9EEC4D211EB71C0820DF8DC8 *May 26 20:11:12.269: X-DTLS-Port: 443 *May 26 20:11:12.269: X-DTLS-Header-Pad-Length: 3 *May 26 20:11:12.269: X-DTLS-CipherSuite: AES256-SHA *May 26 20:11:12.269: X-DTLS-DPD: 300 *May 26 20:11:12.269: X-DTLS-KeepAlive: 30 *May 26 20:11:12.269: *May 26 20:11:12.269: *May 26 20:11:12.269: *May 26 20:11:12.269: [WV-TUNL-EVT]:[8A3AE410] For User VPNUSER, DPD timer started for 300 seconds *May 26 20:11:12.273: [WV-TUNL-EVT]:[8A3AE410] CSTP Control, Recvd a Req Cntl Frame (User VPNUSER, IP 192.168.10.9) Severity ERROR, Type CLOSE_ERROR Text: reinitiate tunnel to negotiate a different MTU *May 26 20:11:12.273: [WV-TUNL-EVT]:[8A3AE410] CSTP Control, Recvd Close Error Frame *May 26 20:11:14.105: *May 26 20:11:14.105: *May 26 20:11:14.105: [WV-TUNL-EVT]:[8A3AE690] CSTP Version recd , using 1 *May 26 20:11:14.109: [WV-TUNL-EVT]:[8A3AE690] Tunnel Client reconnecting removing existing tunl ctx *May 26 20:11:14.109: [WV-TUNL-EVT]:[8A3AE410] Closing Tunnel Context 0x8A3AE410 for Session 0x8A3C2EF8 and User VPNUSER *May 26 20:11:14.109: [WV-TUNL-EVT]:[8A3AE690] Reusing IP 192.168.10.9 255.255.255.0 *May 26 20:11:14.109: Inserting static route: 192.168.10.9 255.255.255.255 Virtual-Access2 to routing table *May 26 20:11:14.109: [WV-TUNL-EVT]:[8A3AE690] Full Tunnel CONNECT request processed, HTTP reply created *May 26 20:11:14.109: HTTP/1.1 200 OK *May 26 20:11:14.109: Server: Cisco IOS SSLVPN *May 26 20:11:14.109: X-CSTP-Version: 1 *May 26 20:11:14.109: X-CSTP-Address: 192.168.10.9 *May 26 20:11:14.109: X-CSTP-Netmask: 255.255.255.0 *May 26 20:11:14.109: X-CSTP-Keep: false *May 26 20:11:14.109: X-CSTP-DNS: 8.8.8.8 *May 26 20:11:14.113: X-CSTP-Lease-Duration: 43200 *May 26 20:11:14.113: X-CSTP-MTU: 1199 *May 26 20:11:14.113: X-CSTP-Split-Include: 192.168.0.0/255.255.0.0 *May 26 20:11:14.113: X-CSTP-DPD: 300 *May 26 20:11:14.113: X-CSTP-Disconnected-Timeout: 2100 *May 26 20:11:14.113: X-CSTP-Idle-Timeout: 2100 *May 26 20:11:14.113: X-CSTP-Session-Timeout: 0 *May 26 20:11:14.113: X-CSTP-Keepalive: 30 *May 26 20:11:14.113: X-DTLS-Session-ID: 22E54D9F1F6344BCB5BB30BC8BB3737907795E6F3C3665CDD294CBBA1DA4D0CF *May 26 20:11:14.113: X-DTLS-Port: 443 *May 26 20:11:14.113: X-DTLS-Header-Pad-Length: 3 *May 26 20:11:14.113: X-DTLS-CipherSuite: AES256-SHA *May 26 20:11:14.113: X-DTLS-DPD: 300 *May 26 20:11:14.113: X-DTLS-KeepAlive: 30 *May 26 20:11:14.113: *May 26 20:11:14.113: *May 26 20:11:14.113: *May 26 20:11:14.113: [WV-TUNL-EVT]:[8A3AE690] For User VPNUSER, DPD timer started for 300 seconds fdenofa-892#show webvpn session user VPNUSER context SSLVPN_CONTEXT Session Type : Full Tunnel Client User-Agent : AnyConnect Windows 3.1.08009 Username : VPNUSER Num Connection : 5 Public IP : 192.168.157.2 VRF Name : None Context : SSLVPN_CONTEXT Policy Group : SSLVPN_POLICY Last-Used : 00:00:00 Created : *16:11:06.381 EDT Tue May 26 2015 Session Timeout : Disabled Idle Timeout : 2100 DNS primary serve : 8.8.8.8 DPD GW Timeout : 300 DPD CL Timeout : 300 Address Pool : SSLVPN_POOL MTU Size : 1199 Rekey Time : 3600 Rekey Method : Lease Duration : 43200 Tunnel IP : 192.168.10.9 Netmask : 255.255.255.0 Rx IP Packets : 0 Tx IP Packets : 42 CSTP Started : 00:00:13 Last-Received : 00:00:00 CSTP DPD-Req sent : 0 Virtual Access : 2 Msie-ProxyServer : None Msie-PxyPolicy : Disabled Msie-Exception : Split Include : ACL 1 Client Ports : 17462 17463 17464 17465 17471

Zugehörige Informationen

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

2.0 |

07-Mar-2024 |

Hinweis zur Umbenennung von AnyConnect in Cisco Secure Client hinzugefügt |

1.0 |

22-Jun-2016 |

Erstveröffentlichung |

Beiträge von Cisco Ingenieuren

- Frank DeNofaCisco TAC Engineer

- Rich HenryCisco TAC Engineer

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback