Einleitung

In diesem Dokument wird die Konfiguration der Remote Access VPN-Lösung von Cisco (AnyConnect) mit FirePOWER Threat Defense (FTD) v6.3 beschrieben, die von FMC verwaltet wird.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Grundlegendes VPN für Remote-Zugriff, Secure Sockets Layer (SSL) und Internet Key Exchange (IKEv2) Version 2

- AAA- (Basic Authentication, Authorization, and Accounting) und RADIUS-Kenntnisse

- Grundlegendes FMC-Wissen

- FTD-Basiswissen

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- Cisco FMC 6.4

- Cisco FTD 6.3

- AnyConnect 4.7

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Hintergrundinformationen

In diesem Dokument soll die Konfiguration auf FTD-Geräten behandelt werden. Wenn Sie das ASA-Konfigurationsbeispiel verwenden möchten, lesen Sie das Dokument: Konfigurieren von Datenverkehr zur Rückführung des AnyConnect VPN-Clients auf der ASA 9.X

Einschränkungen:

Derzeit werden diese Funktionen von FTD nicht unterstützt, sind jedoch weiterhin auf ASA-Geräten verfügbar:

- Doppelte AAA-Authentifizierung (verfügbar für FTD-Version 6.5)

- Dynamische Zugriffsrichtlinie

- Host-Scan

- ISE-Status

- RADIUS-CoA

- VPN Load Balancer

- Lokale Authentifizierung (verfügbar auf Firepower Device Manager 6.3). Cisco Bug-ID CSCvf92680)

- LDAP-Attributzuordnung (verfügbar über FlexConfig, Cisco Bug-ID CSCvd64585)

- AnyConnect-Anpassung

- AnyConnect-Skripte

- AnyConnect-Lokalisierung

- Anwendungsbasiertes VPN

- SCEP-Proxy

- WSA-Integration

- SAML SSO (Cisco Bug-ID CSCvq90789)

- Gleichzeitige dynamische IKEv2-Kryptografiezuordnung für RA und L2L VPN

- AnyConnect-Module (NAM, Hostscan, AMP Enabler, SBL, Umbrella, Web Security usw.) DART ist das einzige Modul, das standardmäßig auf dieser Version installiert ist.

- TACACS, Kerberos (KCD-Authentifizierung und RSA SDI)

- Browser-Proxy

Konfigurieren

Um den VPN-Assistenten für den Remote-Zugriff im FMC zu durchlaufen, müssen folgende Schritte ausgeführt werden:

Schritt 1: Importieren eines SSL-Zertifikats

Zertifikate sind für die Konfiguration von AnyConnect unerlässlich. Für SSL und IPSec werden nur RSA-basierte Zertifikate unterstützt. ECDSA-Zertifikate (Elliptic Curve Digital Signature Algorithm) werden in IPSec unterstützt. Es ist jedoch nicht möglich, ein neues AnyConnect-Paket oder ein neues XML-Profil bereitzustellen, wenn ECDSA-basiertes Zertifikat verwendet wird. Es kann für IPSec verwendet werden, aber Sie müssen die AnyConnect-Pakete zusammen mit dem XML-Profil vorab bereitstellen. Alle XML-Profilaktualisierungen müssen manuell auf jeden Client übertragen werden (Cisco Bug-ID CSCtx42595).

Darüber hinaus muss das Zertifikat eine Common Name (CN)-Erweiterung mit DNS-Name und/oder IP-Adresse enthalten, um Fehler aufgrund eines nicht vertrauenswürdigen Serverzertifikats in Webbrowsern zu vermeiden.

Hinweis: Auf FTD-Geräten ist das Zertifikat der Zertifizierungsstelle (Certificate Authority, CA) erforderlich, bevor die CSR (Certificate Signing Request) generiert wird.

- Wenn der CSR auf einem externen Server (wie Windows Server oder OpenSSL) generiert wird, ist die manuelle Registrierungsmethode als fehlerhaft gedacht, da FTD die manuelle Registrierung von Schlüsseln nicht unterstützt.

- Es muss eine andere Methode wie PKCS12 verwendet werden.

Um ein Zertifikat für die FTD-Appliance mit der manuellen Registrierungsmethode zu erhalten, muss eine CSR generiert werden. Signieren Sie es mit einer Zertifizierungsstelle, und importieren Sie dann das Identitätszertifikat.

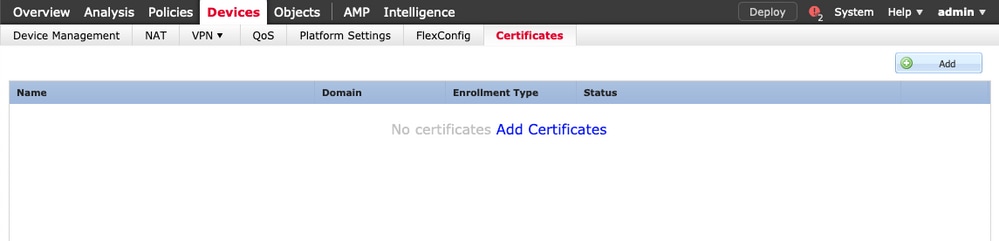

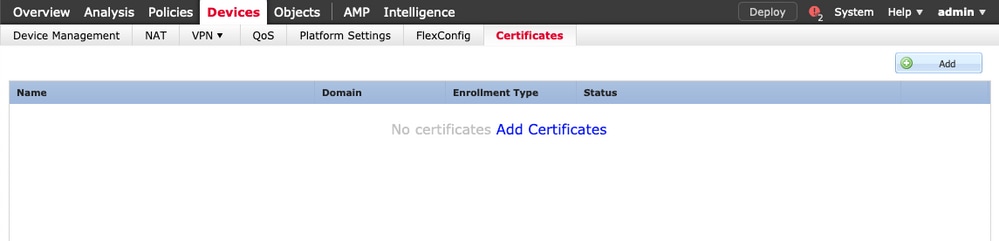

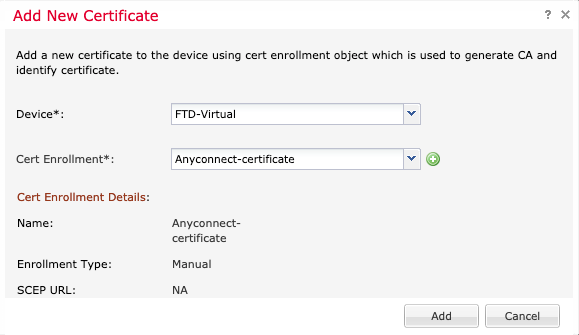

1. Navigieren Sie zu Geräte > Zertifikate, und wählen Sie Hinzufügen aus, wie im Bild dargestellt.

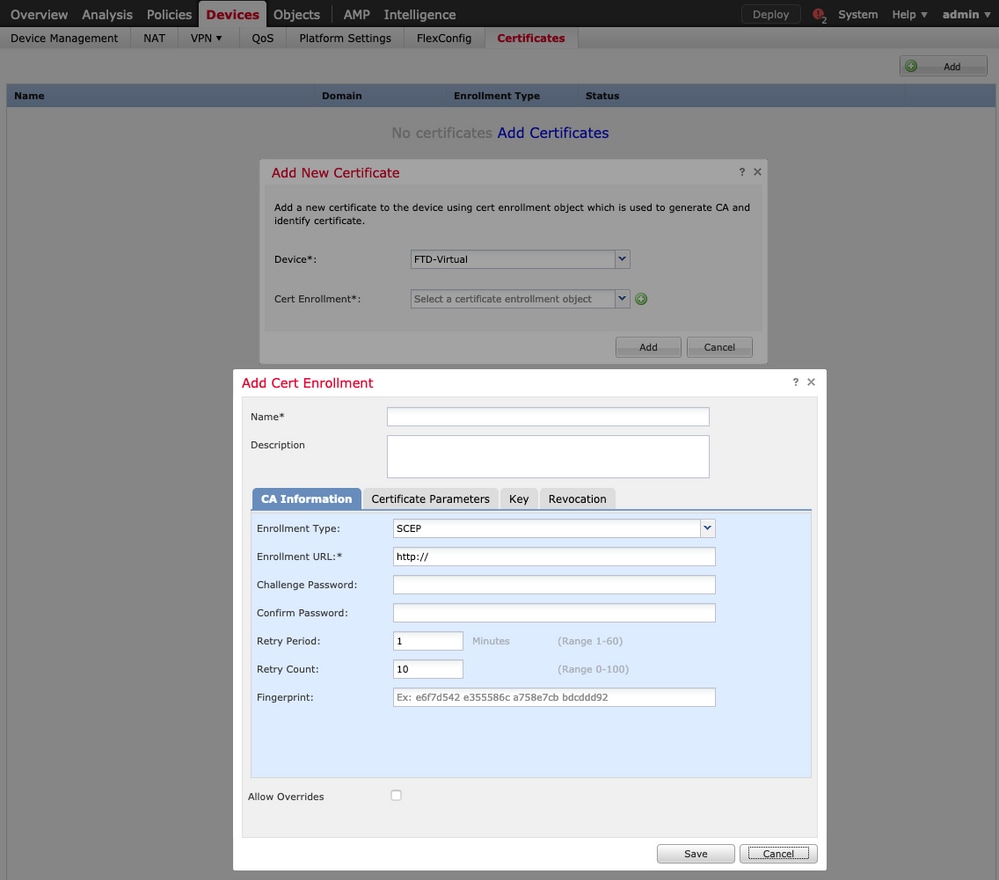

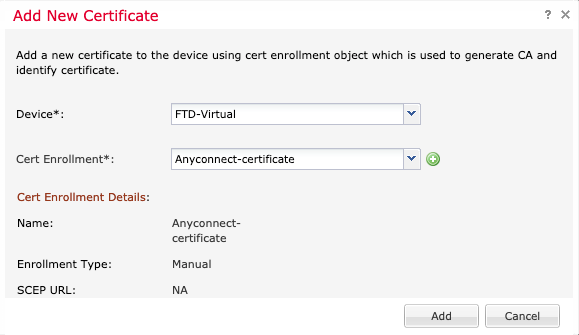

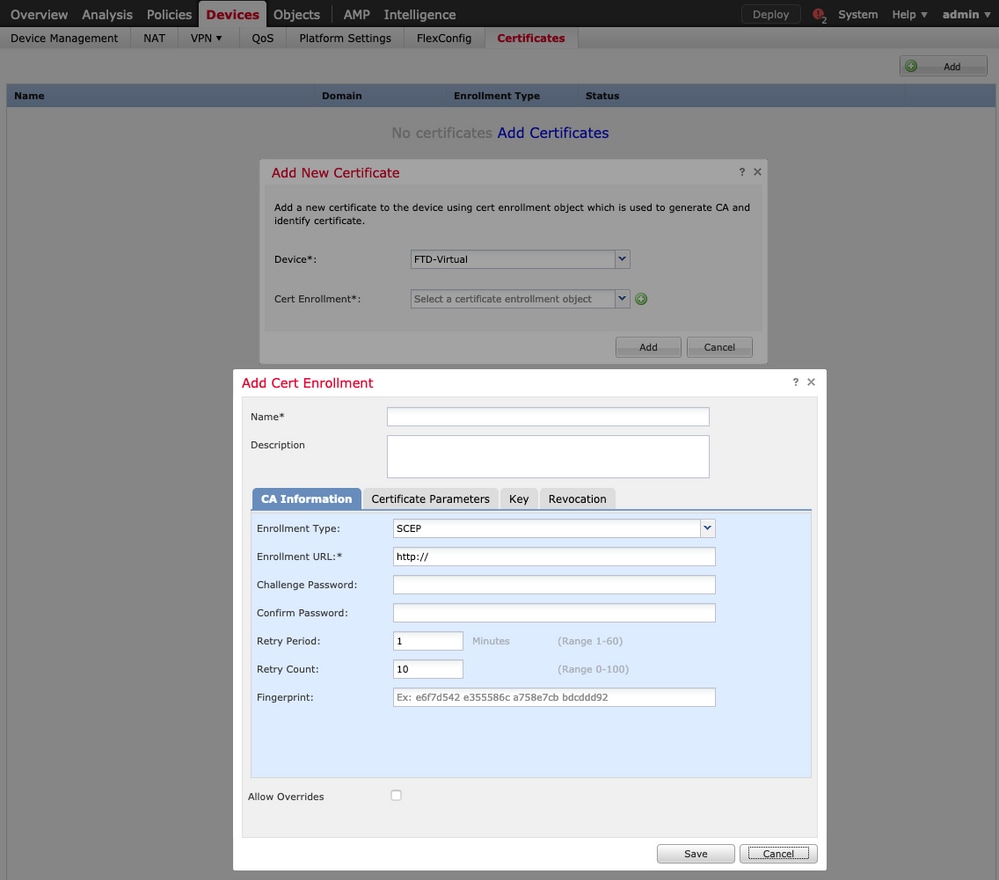

2. Wählen Sie das Gerät aus, und fügen Sie ein neues Zertifikatregistrierungs-Objekt hinzu, wie im Bild dargestellt.

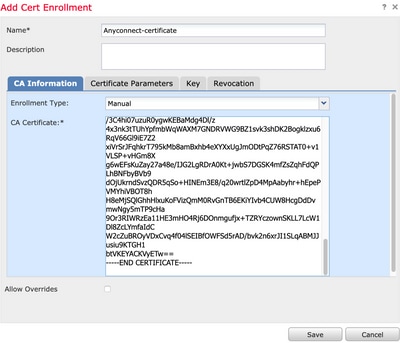

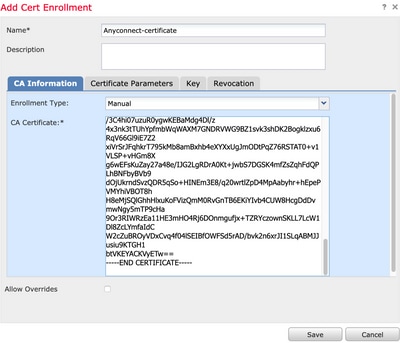

3. Wählen Sie die manuelle Registrierungsart, und fügen Sie das CA-Zertifikat (das Zertifikat, das den CSR signieren soll) ein.

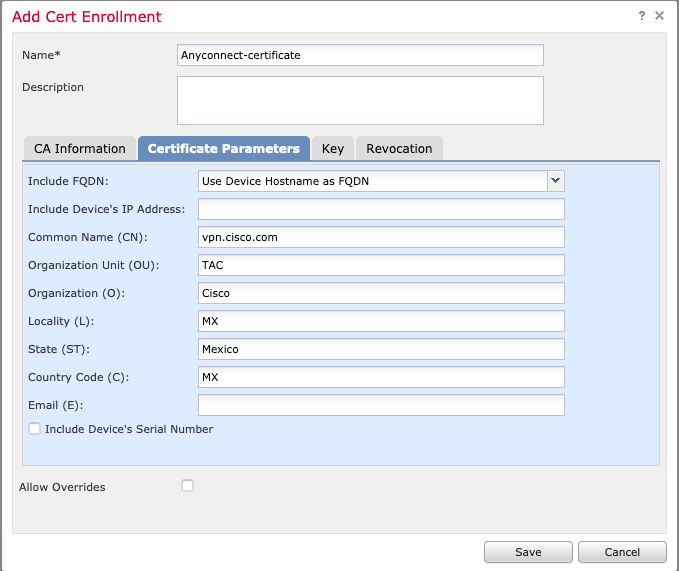

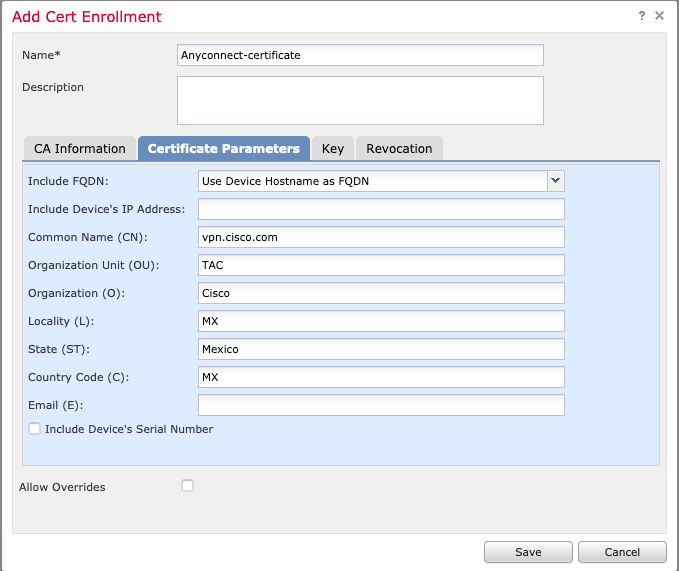

4. Wählen Sie die Registerkarte Zertifikatsparameter und wählen Sie Benutzerdefinierter FQDN für das Feld FQDN einschließen und füllen Sie die im Bild angezeigten Zertifikatdetails aus.

5. Wählen Sie die Registerkarte Key (Schlüssel) und dann Key Type (Schlüsseltyp). Sie können Namen und Größe auswählen. Für RSA sind mindestens 2048 Byte erforderlich.

6. Wählen Sie speichern, bestätigen Sie das Gerät, und wählen Sie unter Zertifikatregistrierung den soeben erstellten Vertrauenspunkt aus. Wählen Sie Hinzufügen aus, um das Zertifikat bereitzustellen.

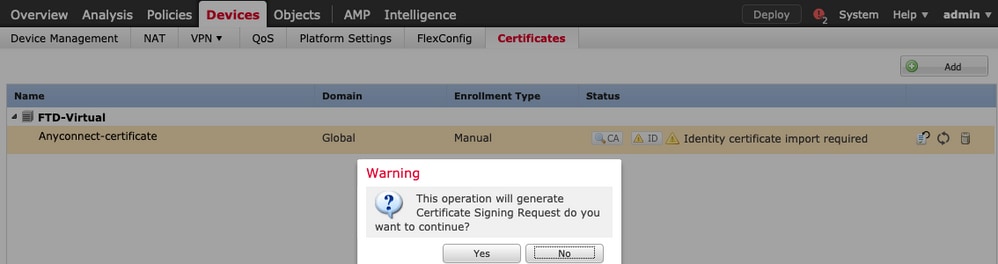

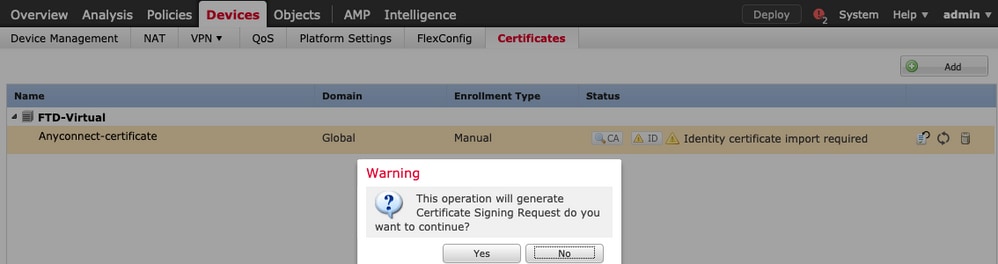

7. Wählen Sie in der Spalte Status das ID-Symbol, und wählen Sie Ja, um die CSR-Anfrage wie im Bild dargestellt zu erstellen.

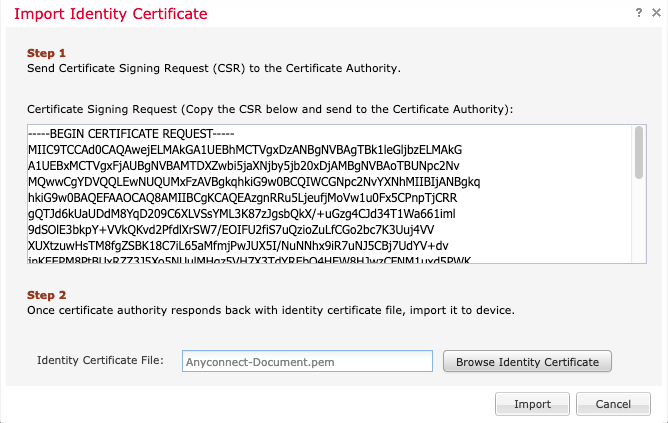

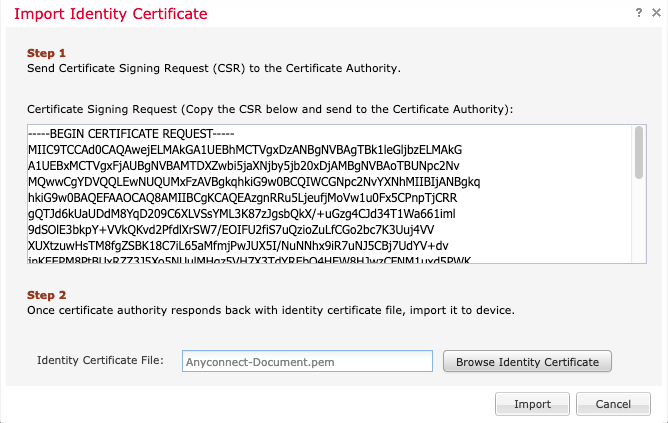

8. Kopieren Sie die CSR, und signieren Sie sie mit Ihrer bevorzugten Zertifizierungsstelle (z. B. GoDaddy oder DigiCert).

9. Sobald das Identitätszertifikat von der Zertifizierungsstelle empfangen wurde (muss im Base64-Format vorliegen), wählen Sie Identitätszertifikat durchsuchen und suchen Sie das Zertifikat auf dem lokalen Computer. Wählen Sie Importieren aus.

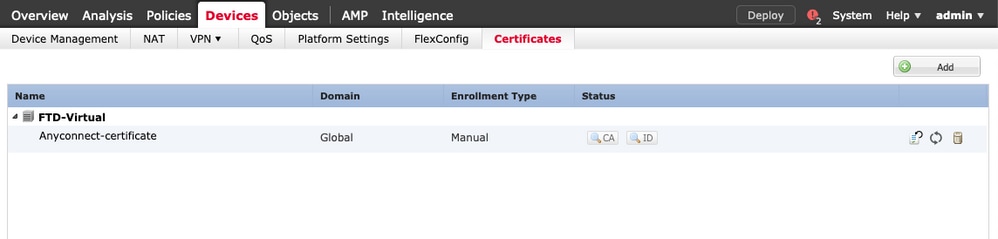

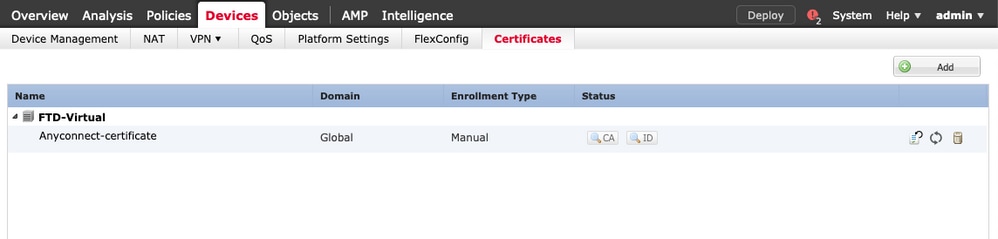

10. Nach dem Import können sowohl die CA- als auch die ID-Zertifikatdetails angezeigt werden.

Schritt 2: Konfigurieren eines RADIUS-Servers

Auf von FMC verwalteten FTD-Geräten wird die lokale Benutzerdatenbank nicht unterstützt. Es muss eine andere Authentifizierungsmethode verwendet werden, z. B. RADIUS oder LDAP.

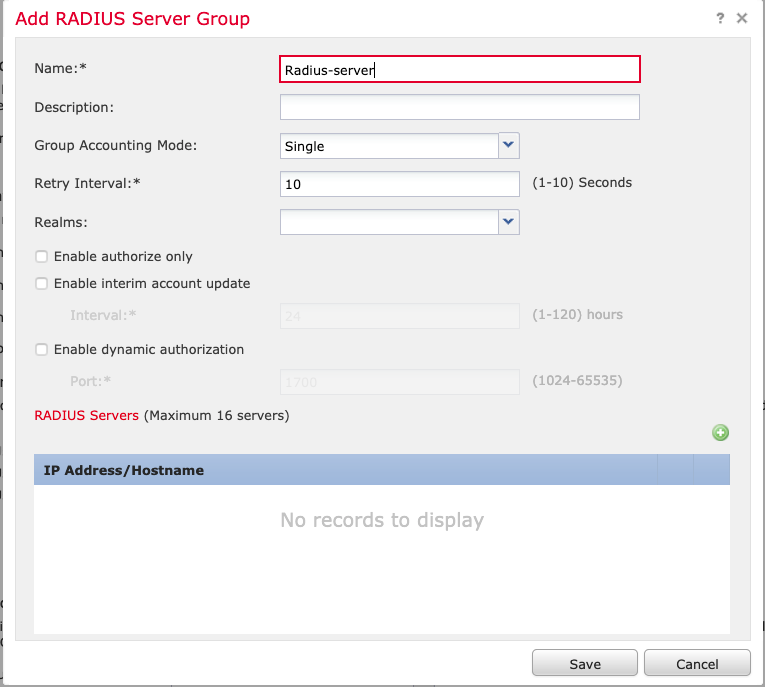

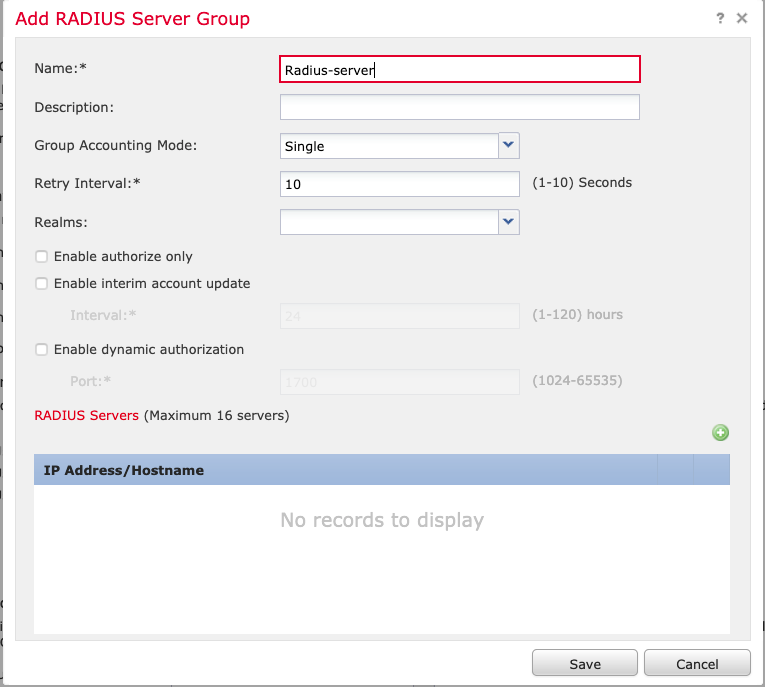

1. Navigieren Sie zu Objekte > Objektverwaltung > RADIUS-Servergruppe > RADIUS-Servergruppe hinzufügen, wie im Bild dargestellt.

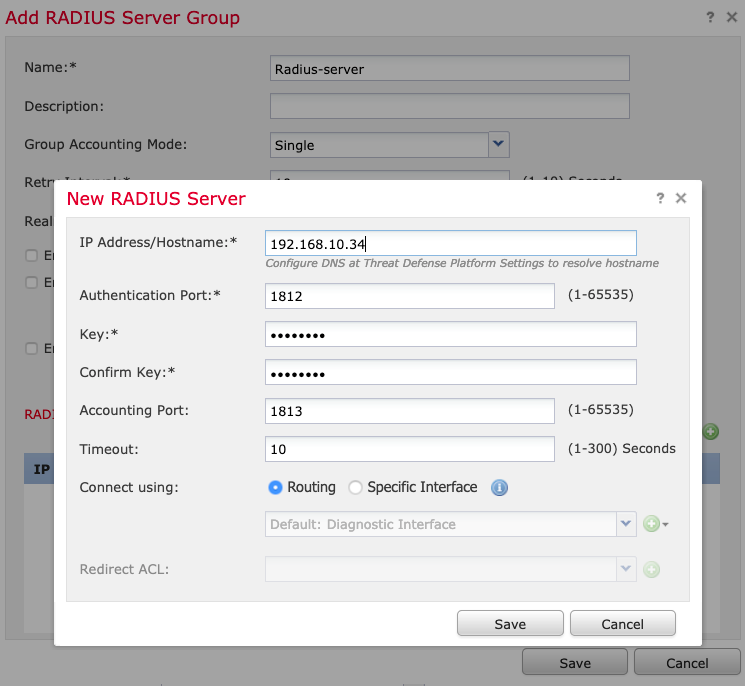

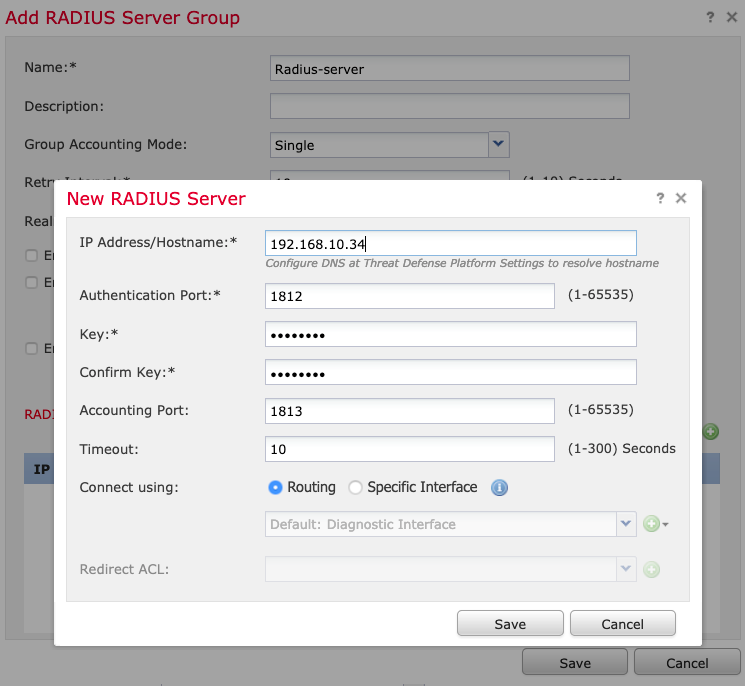

2. Weisen Sie der Radius-Servergruppe einen Namen zu, und fügen Sie die Radius-Server-IP-Adresse zusammen mit einem gemeinsamen geheimen Schlüssel hinzu (der gemeinsame geheime Schlüssel ist erforderlich, um die FTD mit dem Radius-Server zu koppeln). Wählen Sie Speichern, sobald das Formular wie im Bild dargestellt ausgefüllt wurde.

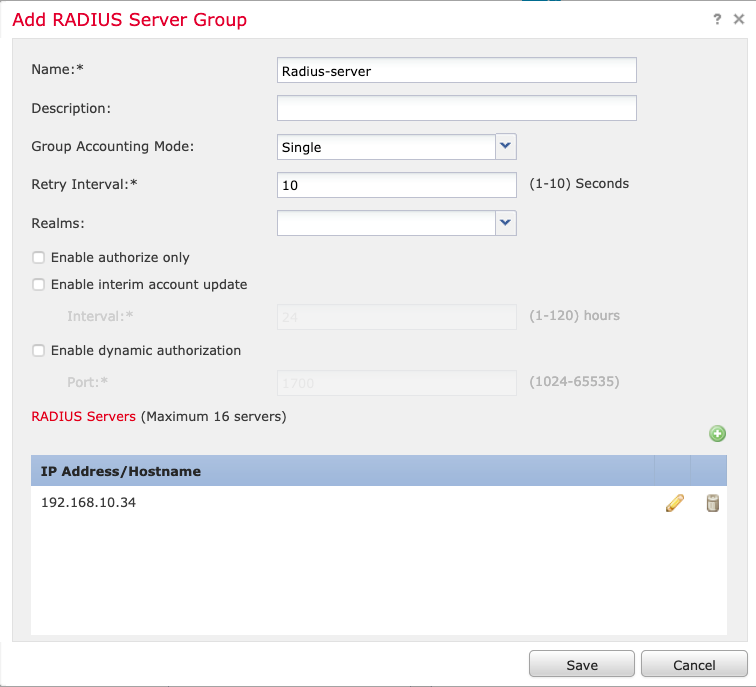

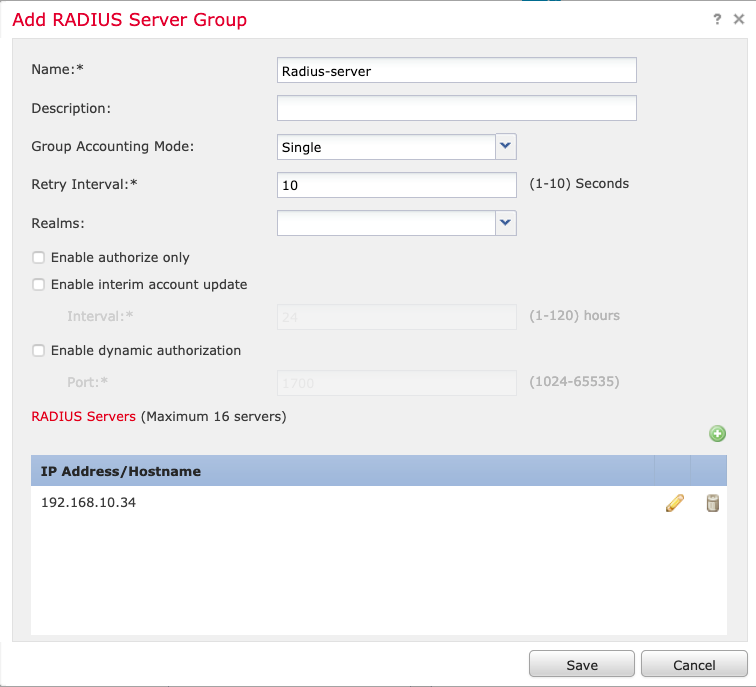

3. Die RADIUS-Serverinformationen sind jetzt in der RADIUS-Serverliste verfügbar, wie im Bild dargestellt.

Schritt 3: IP-Pool erstellen

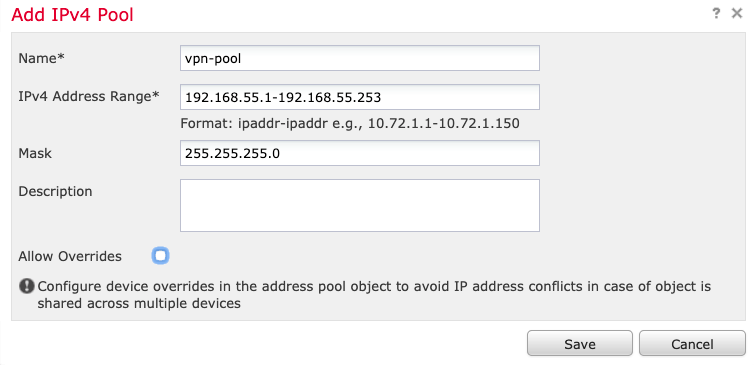

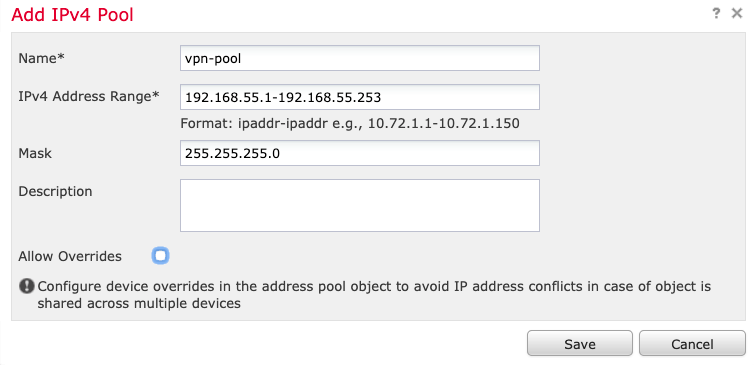

1. Navigieren Sie zu Objekte > Objektverwaltung > Adresspools > IPv4-Pools hinzufügen.

2. Weisen Sie den Namen und den Bereich der IP-Adressen, Maske Feld ist nicht erforderlich, aber es kann wie im Bild angezeigt angegeben werden.

Schritt 4: XML-Profil erstellen

1. Laden Sie das Profil-Editor-Tool von Cisco.com herunter, und führen Sie die Anwendung aus.

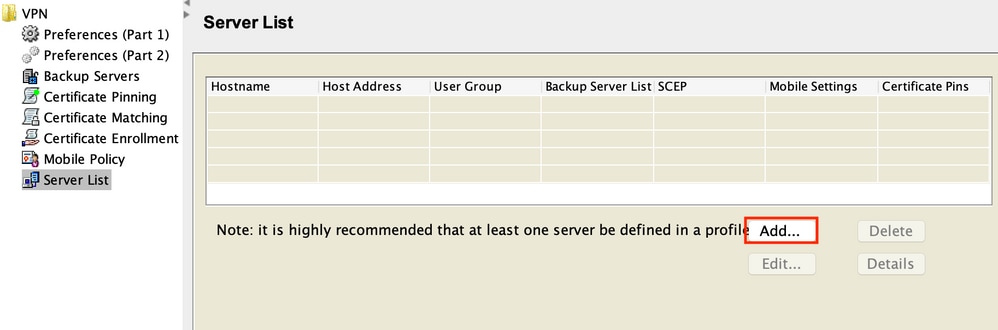

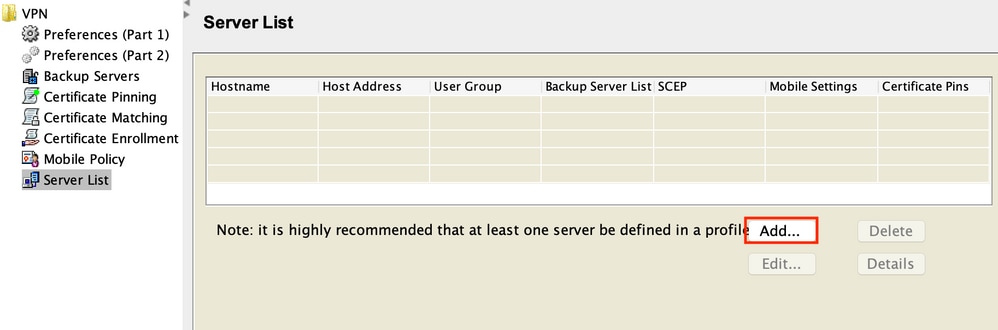

2. Navigieren Sie im Profil-Editor zu Serverliste, und wählen Sie Hinzufügen aus, wie im Bild dargestellt.

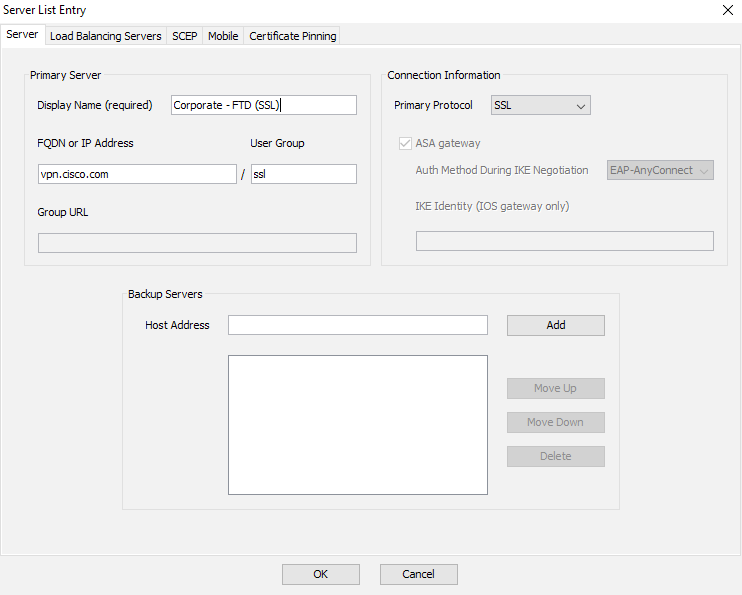

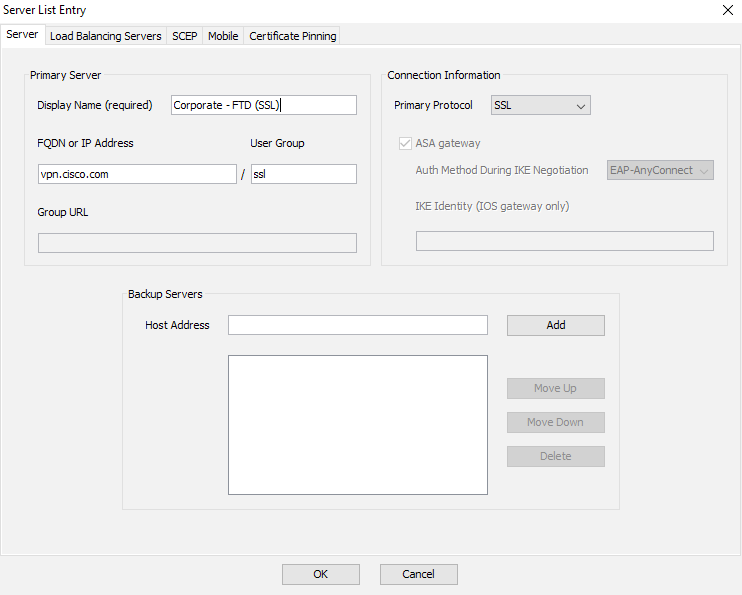

3. Weisen Sie einen Anzeigenamen, einen vollqualifizierten Domänennamen (FQDN) oder eine IP-Adresse zu, und wählen Sie OK wie im Bild dargestellt aus.

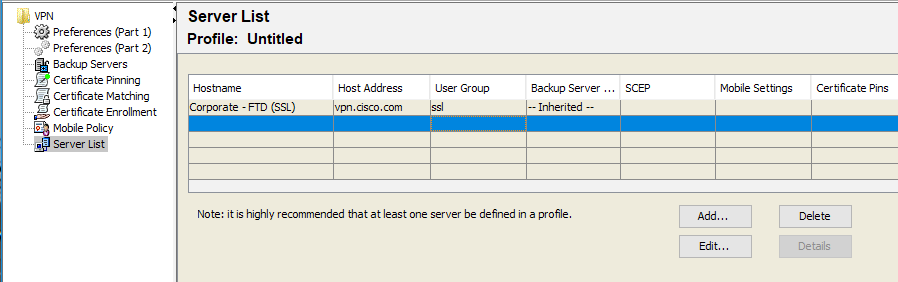

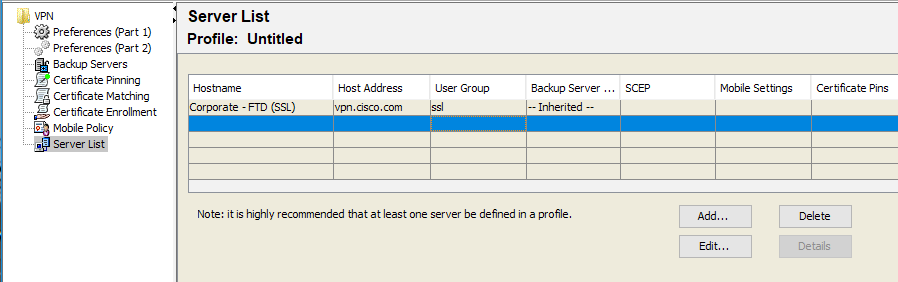

4. Der Eintrag wird nun im Menü "Serverliste" angezeigt:

5. Navigieren Sie zu Datei > Speichern unter.

Hinweis: Speichern Sie das Profil mit einem leicht identifizierbaren Namen und einer Erweiterung.

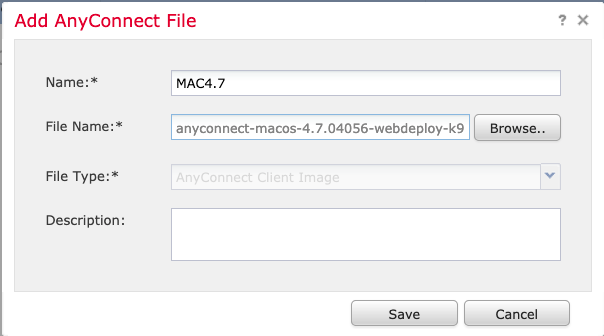

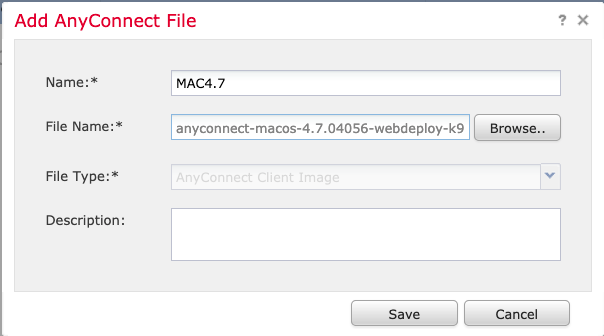

Schritt 5: AnyConnect XML-Profil hochladen

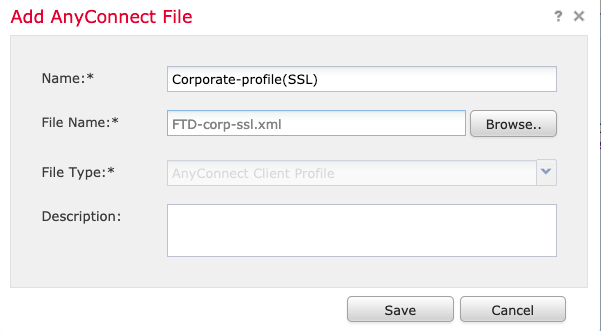

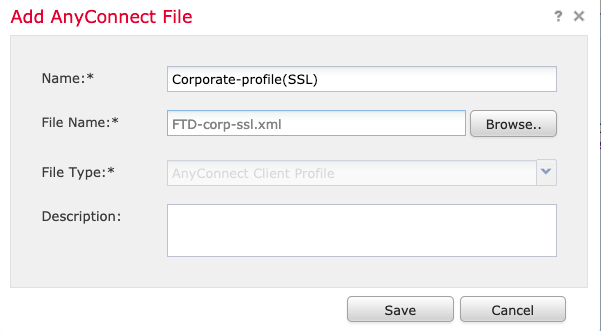

1. Navigieren Sie im FMC zu Objects > Object Management > VPN > AnyConnect File > Add AnyConnect File.

2. Weisen Sie dem Objekt einen Namen zu, und klicken Sie auf Durchsuchen. Suchen Sie das Clientprofil in Ihrem lokalen System, und wählen Sie Speichern aus.

Achtung: Wählen Sie als Dateityp AnyConnect Client Profile aus.

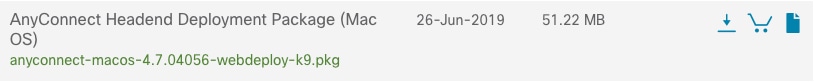

Schritt 6: AnyConnect-Images hochladen

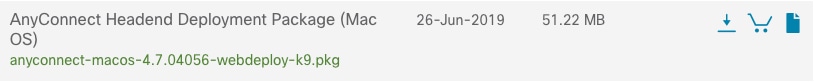

1. Laden Sie die Webdeploy-Images (.pkg) von der Cisco-Downloadwebseite herunter.

2. Navigieren Sie zu Objects > Object Management > VPN > AnyConnect File > Add AnyConnect File.

3. Weisen Sie der AnyConnect-Paketdatei einen Namen zu, und wählen Sie die .pkg-Datei auf Ihrem lokalen System aus, sobald die Datei ausgewählt ist.

4. Wählen Sie Speichern.

Hinweis: Je nach Ihren Anforderungen (Windows, MAS, Linux) können zusätzliche Pakete hochgeladen werden.

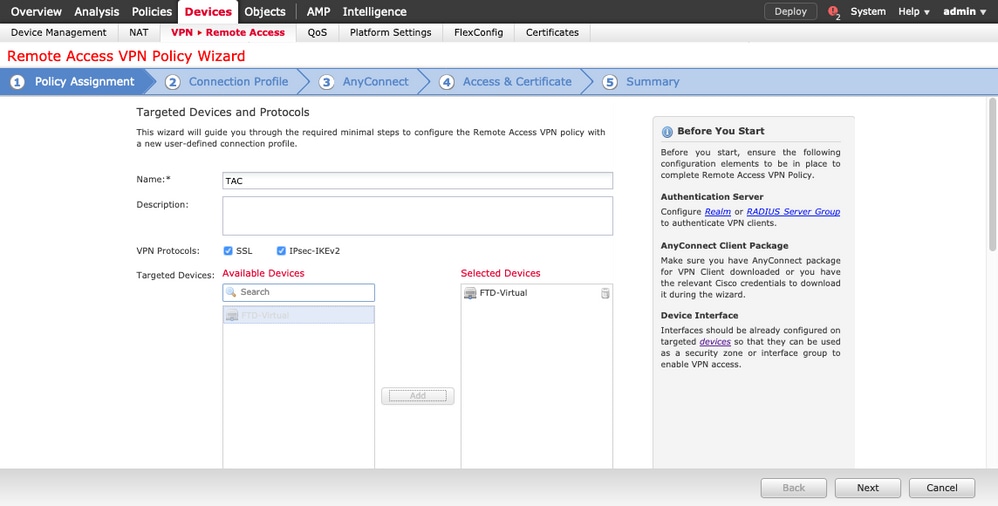

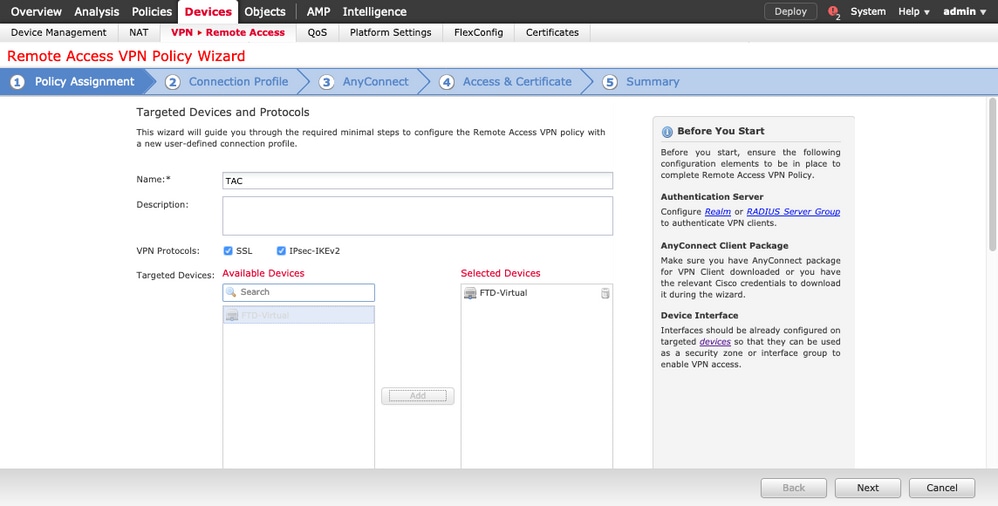

Schritt 7. Remotezugriff-VPN-Assistent

Auf der Grundlage der vorherigen Schritte kann der RAS-Assistent entsprechend ausgeführt werden.

1. Navigieren Sie zu Geräte > VPN > Remotezugriff.

2. Weisen Sie den Namen der RAS-Richtlinie zu, und wählen Sie ein FTD-Gerät aus dem Bereich Available Devices (Verfügbare Geräte).

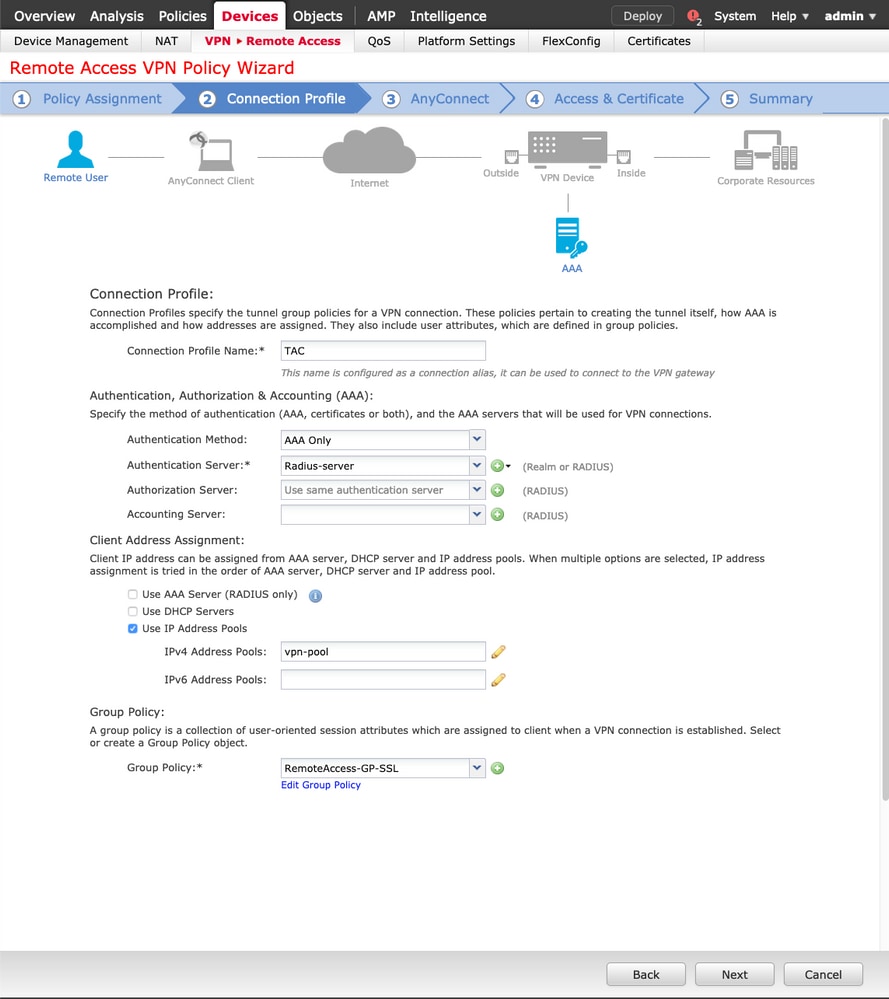

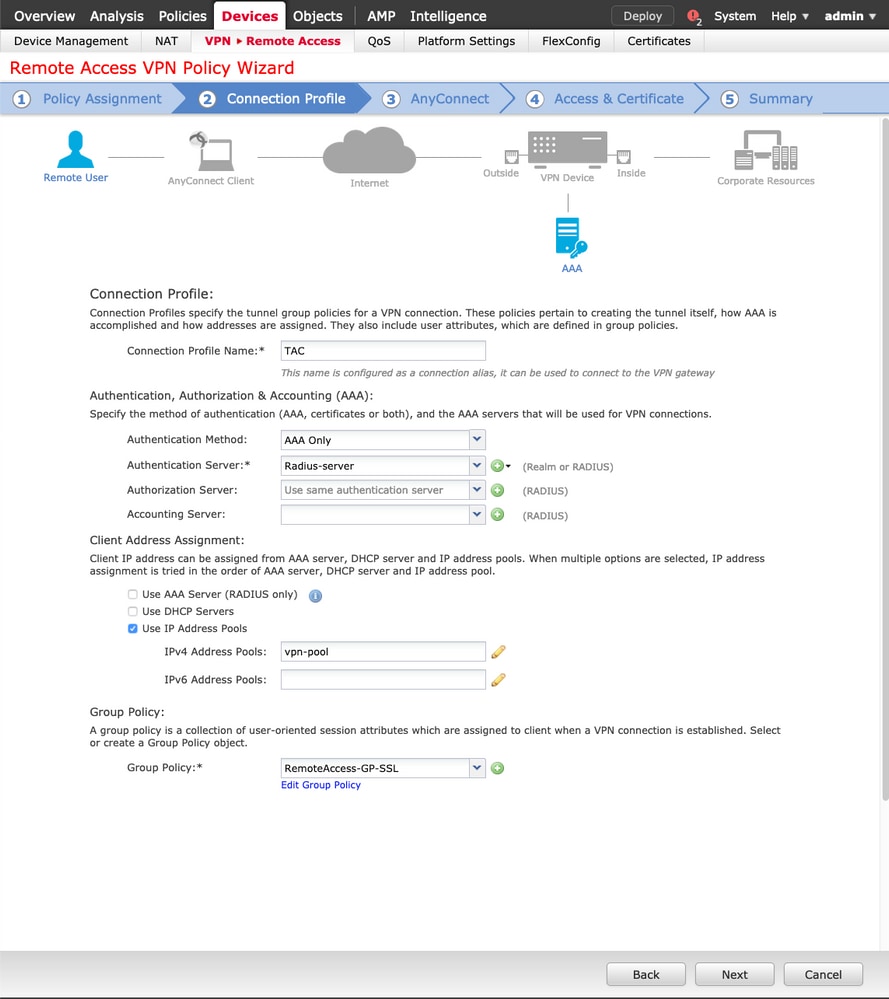

3. Weisen Sie den Namen des Verbindungsprofils zu (der Name des Verbindungsprofils ist der Name der Tunnelgruppe), und wählen Sie Authentifizierungsserver und Adresspools, wie im Bild dargestellt.

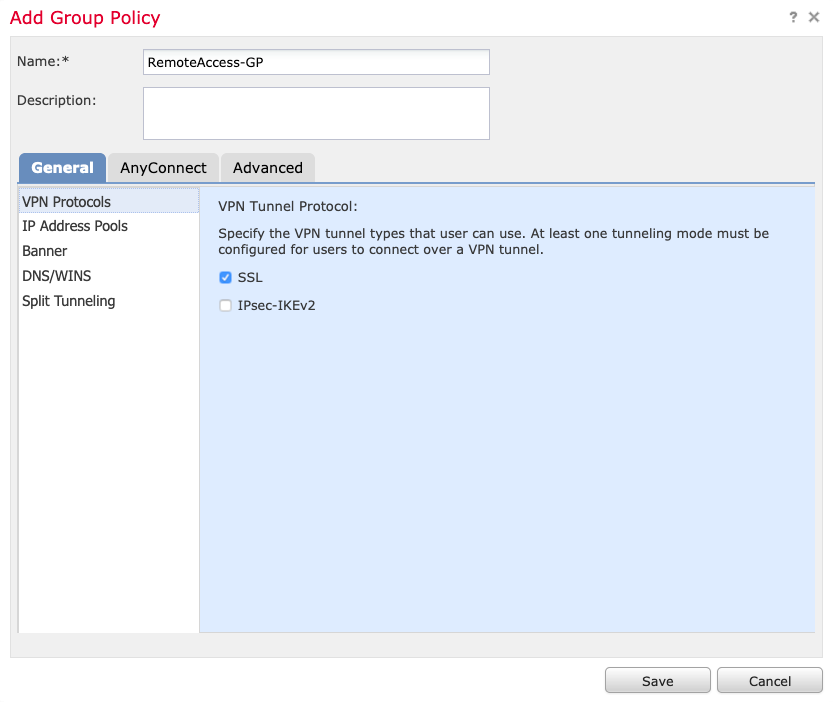

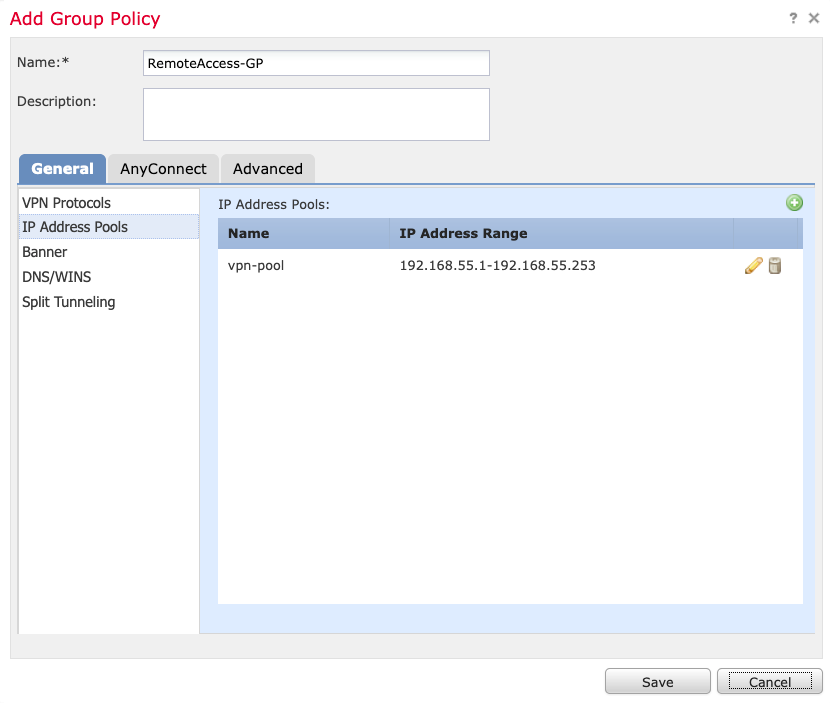

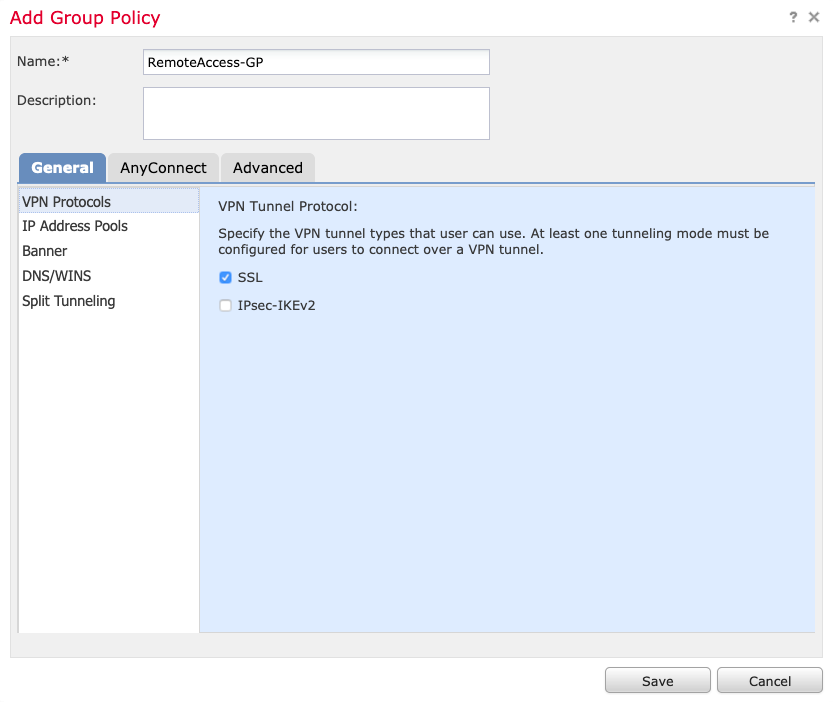

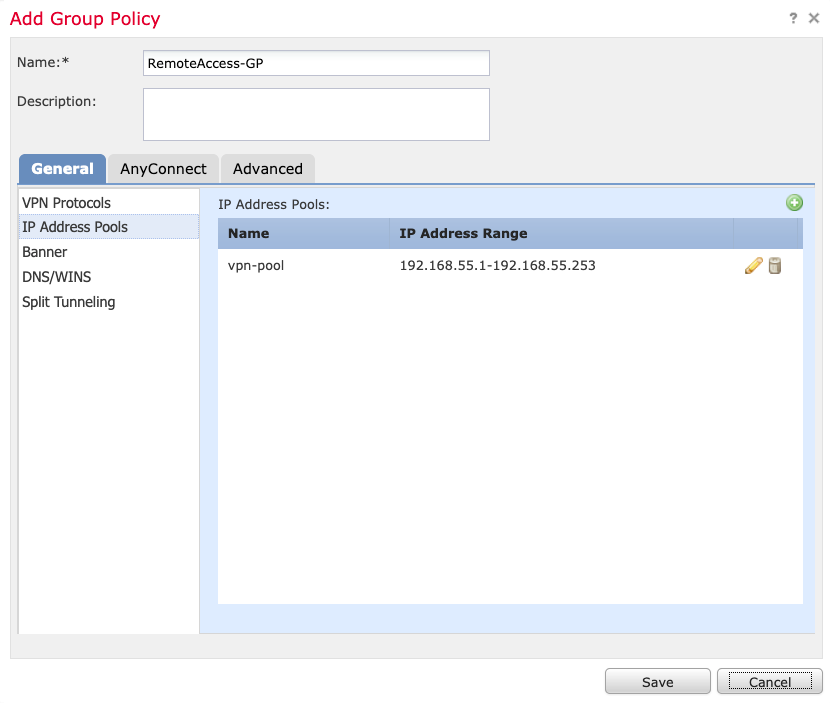

4. Wählen Sie das Symbol +, um eine Gruppenrichtlinie zu erstellen.

5. (Optional) Ein lokaler IP-Adresspool kann auf Gruppenrichtlinienbasis konfiguriert werden. Wenn es nicht konfiguriert ist, wird der Pool von dem Pool geerbt, der im Verbindungsprofil (tunnel-group) konfiguriert ist.

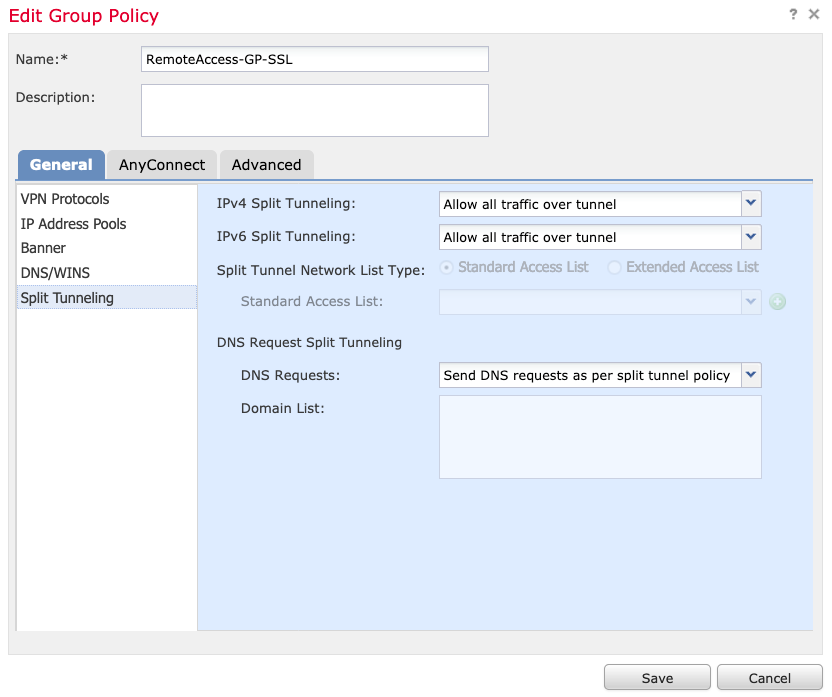

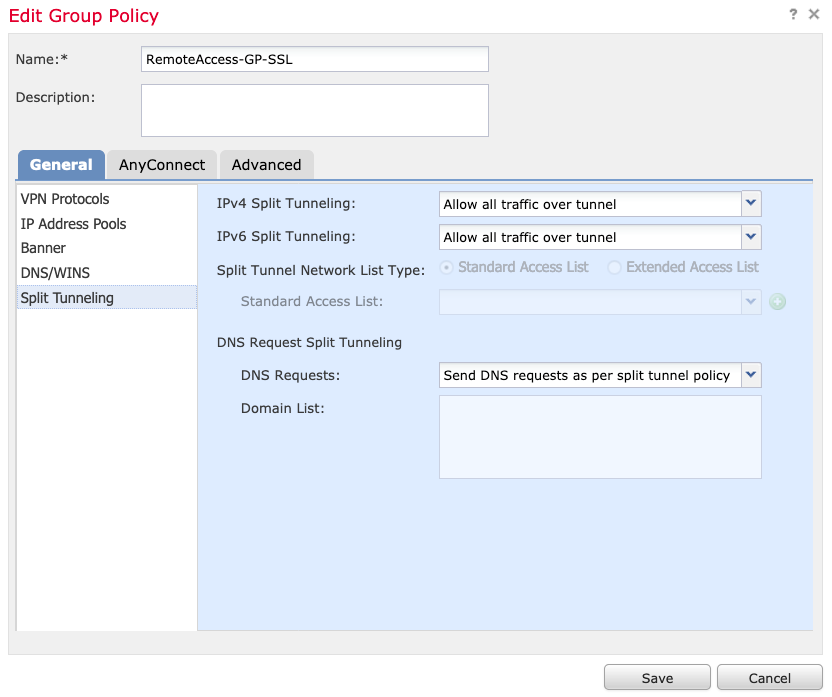

6. In diesem Szenario wird der gesamte Datenverkehr über den Tunnel geroutet. Die IPv4-Split-Tunneling-Richtlinie wird auf "Gesamten Datenverkehr über den Tunnel zulassen" (wie im Bild gezeigt) festgelegt.

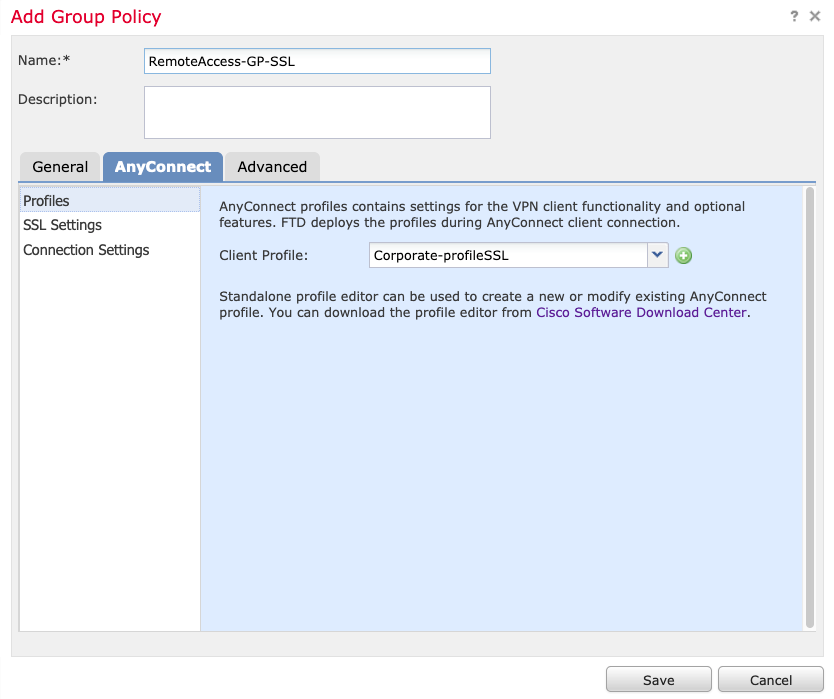

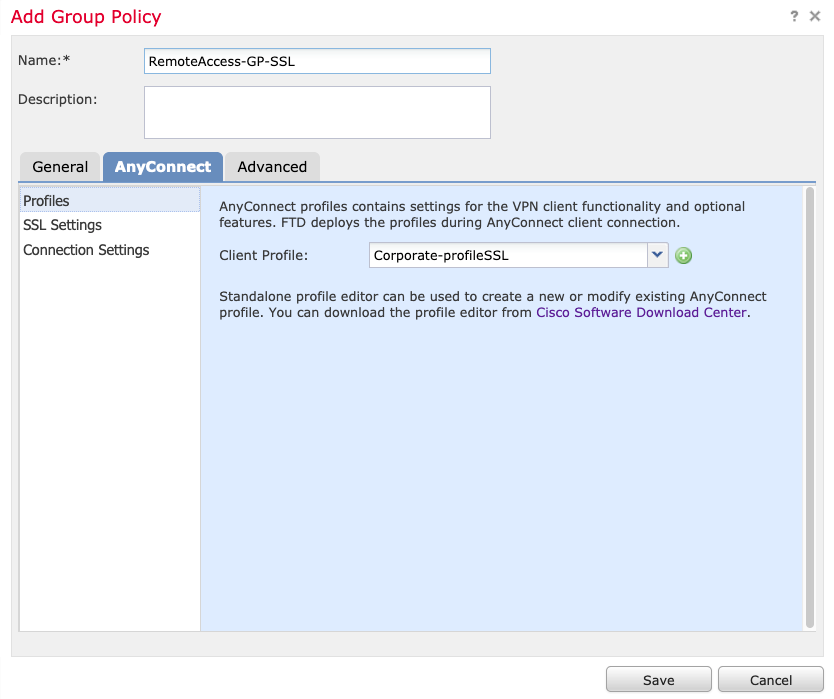

7. Wählen Sie das .xml-Profil für das AnyConnect-Profil und dann Speichern wie im Bild dargestellt.

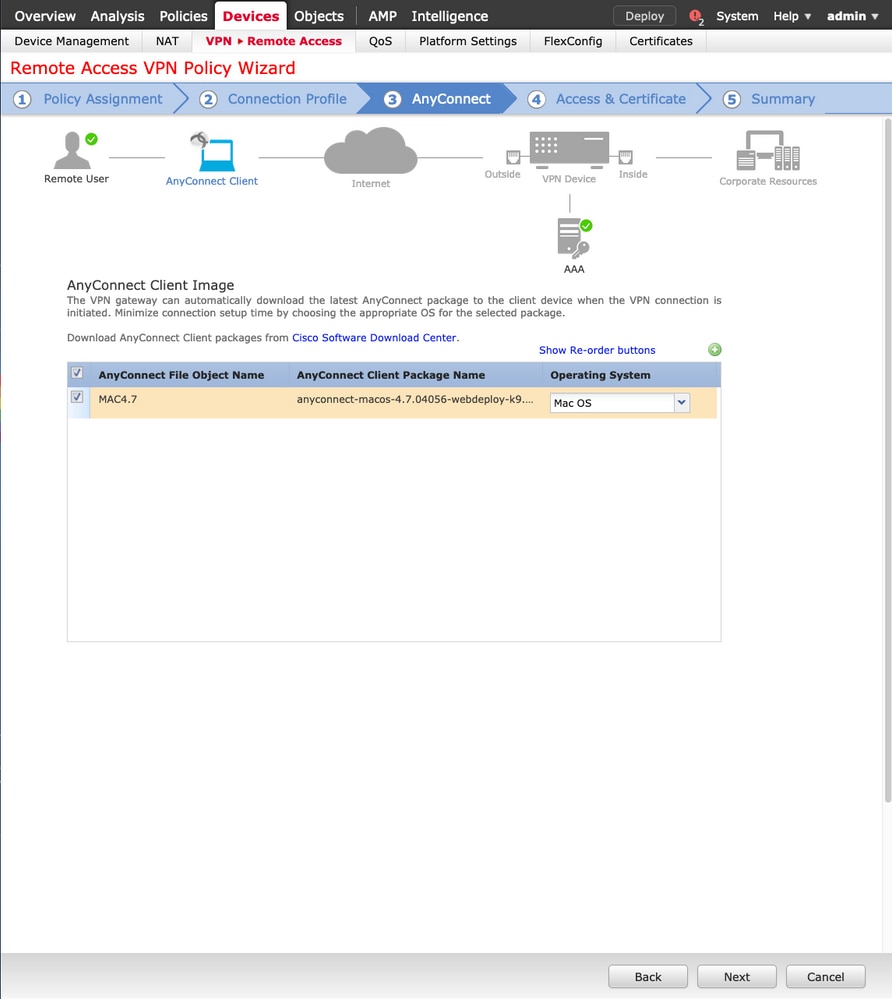

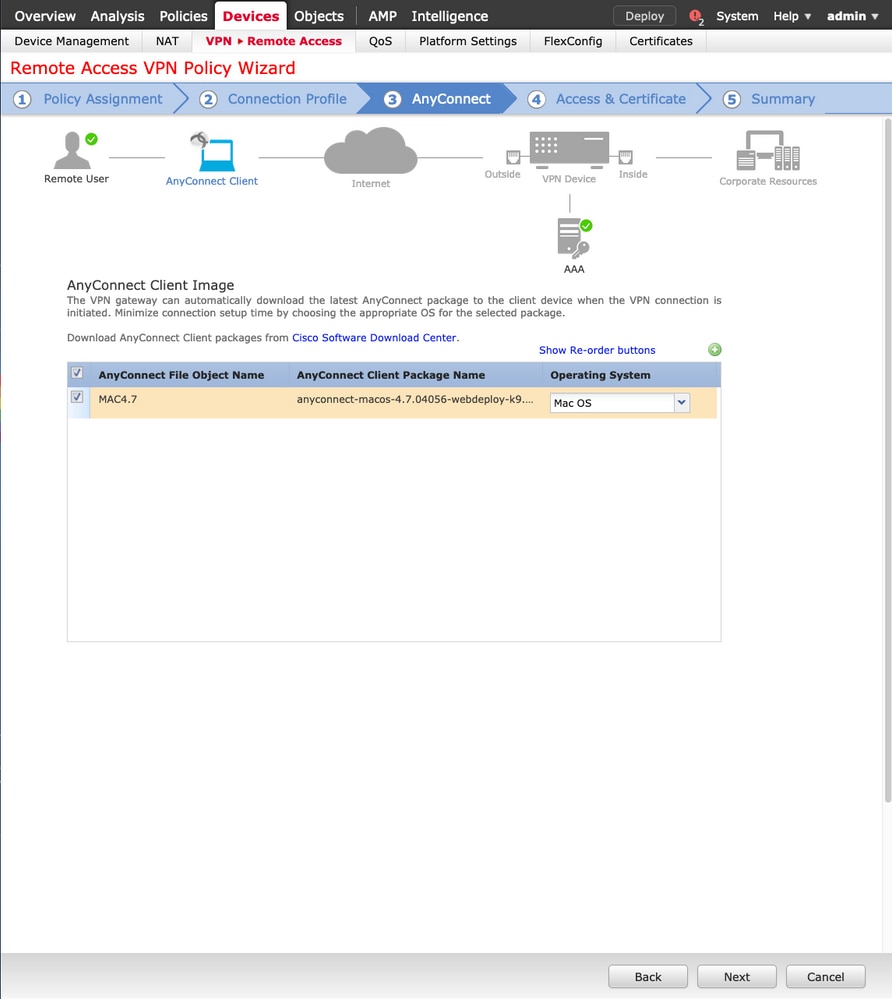

8. Wählen Sie die gewünschten AnyConnect-Images auf Basis der betrieblichen Systemanforderungen aus, und wählen Sie Weiter aus.

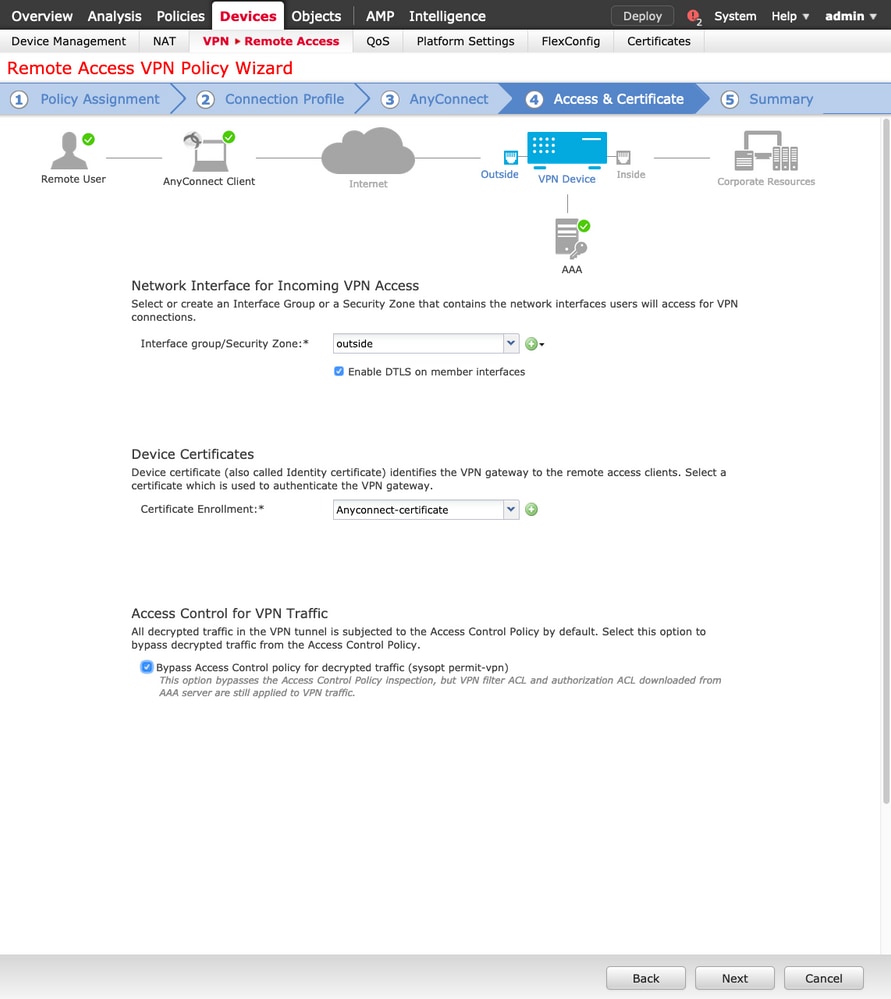

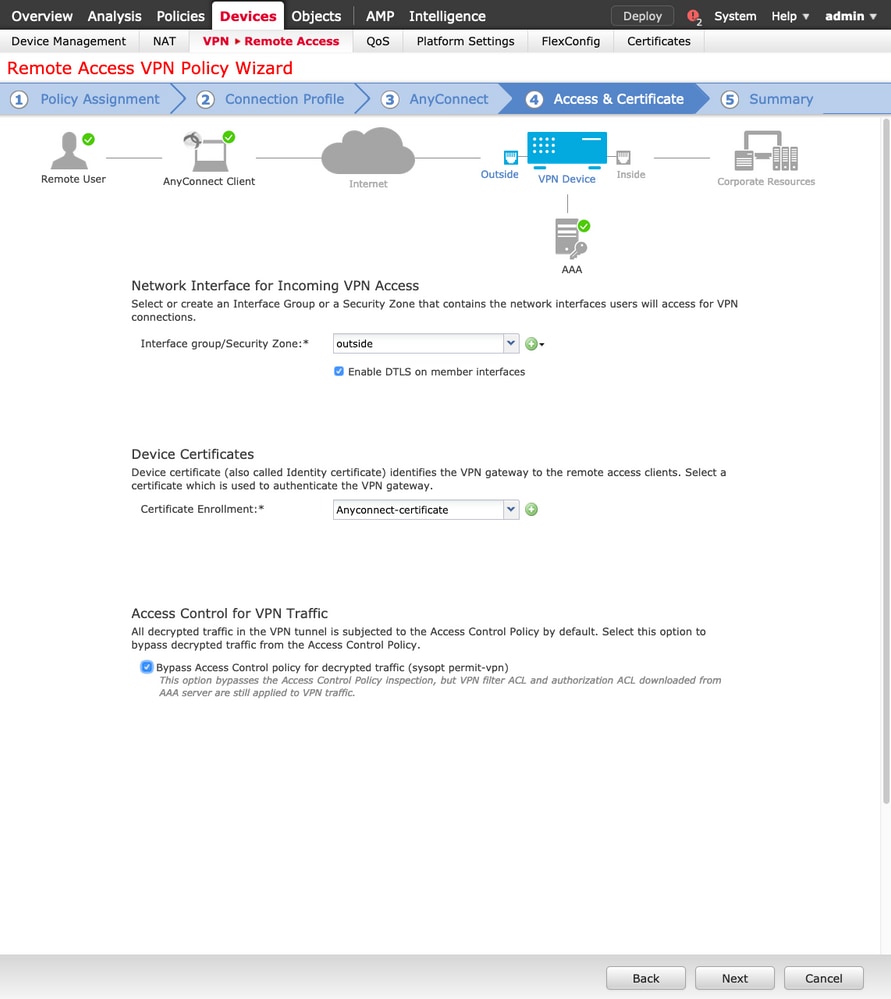

9. Wählen Sie die Sicherheitszone und DeviceCertificates:

- Diese Konfiguration definiert die Schnittstelle, auf der das VPN terminiert wird, und das Zertifikat, das bei einer SSL-Verbindung vorgelegt wird.

Hinweis: In diesem Szenario ist das FTD so konfiguriert, dass es keinen VPN-Datenverkehr untersucht. Umgehen Sie die Option Access Control Policies (ACP) (Zugriffskontrollrichtlinien) umgehen wird umgeschaltet.

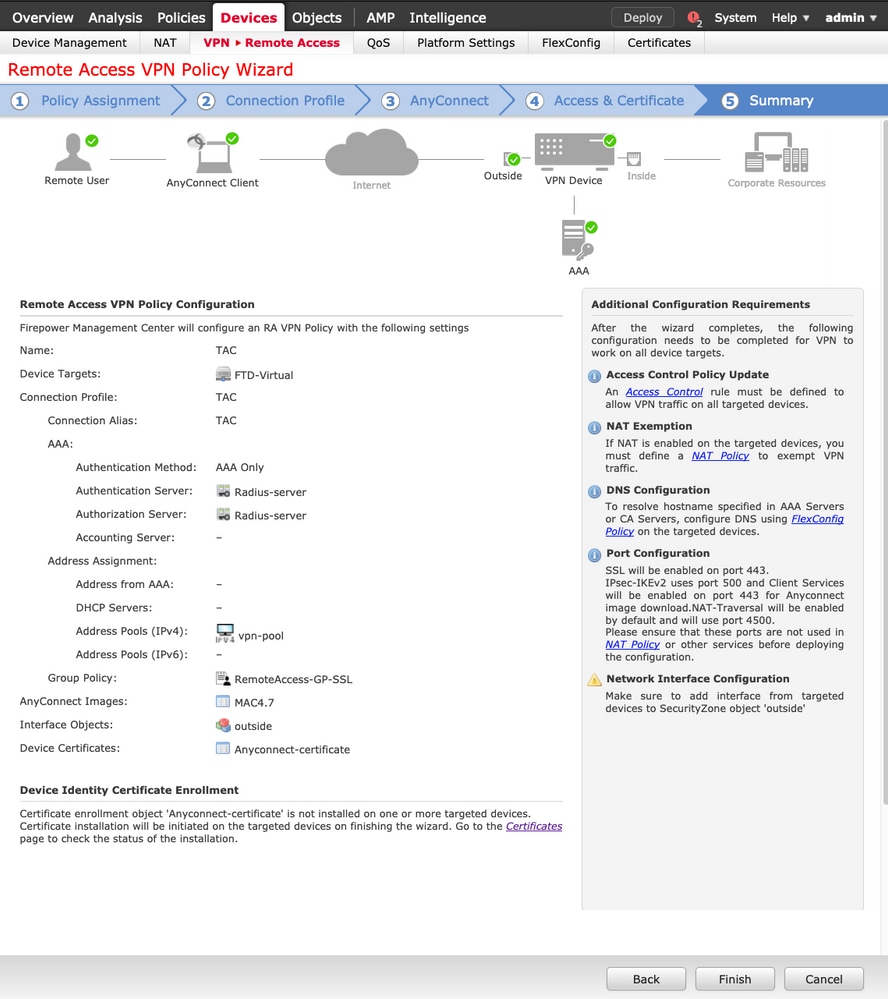

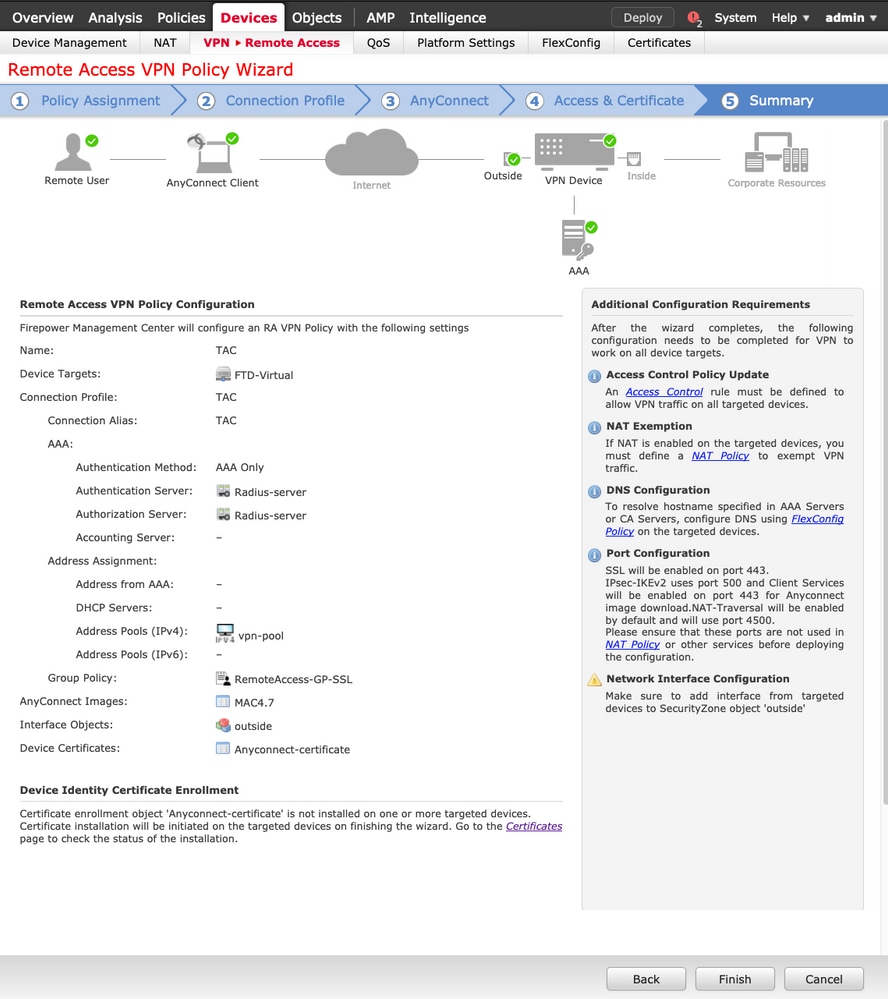

10. Wählen Sie Beenden und Bereitstellen der Änderungen:

- Alle VPN-, SSL-Zertifikate und AnyConnect-Pakete betreffenden Konfigurationen werden per Push über FMC Deploy bereitgestellt, wie im Bild gezeigt.

NAT-Befreiung und Haarnadel

Schritt 1: NAT-Freistellungskonfiguration

Die NAT-Ausnahme ist eine bevorzugte Umwandlungsmethode, um zu verhindern, dass Datenverkehr an das Internet weitergeleitet wird, wenn er über einen VPN-Tunnel (Remote Access oder Site-to-Site) fließen soll.

Dies ist erforderlich, wenn der Datenverkehr aus Ihrem internen Netzwerk ohne Übersetzung über die Tunnel fließen soll.

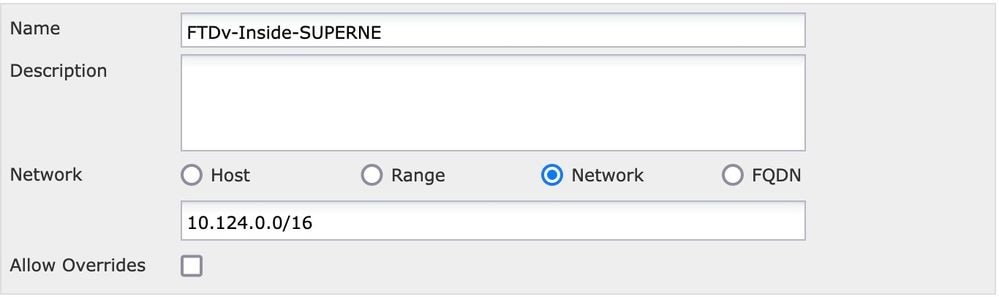

1. Navigieren Sie zu Objekte > Netzwerk > Netzwerk hinzufügen > Objekt hinzufügen, wie im Bild dargestellt.

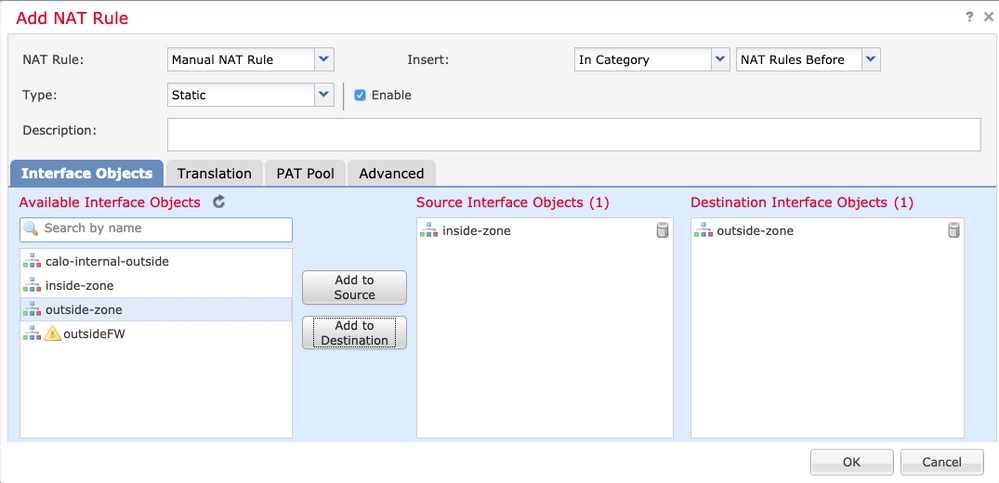

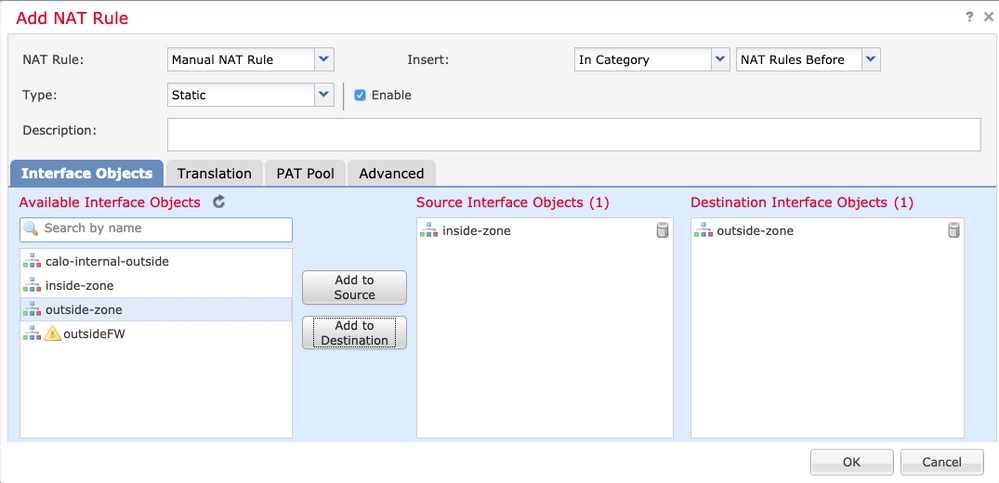

2. Navigieren Sie zu Device > NAT, wählen Sie die NAT-Richtlinie aus, die vom betreffenden Gerät verwendet wird, und erstellen Sie eine neue Anweisung.

Hinweis: Der Datenverkehrsfluss verläuft von innen nach außen.

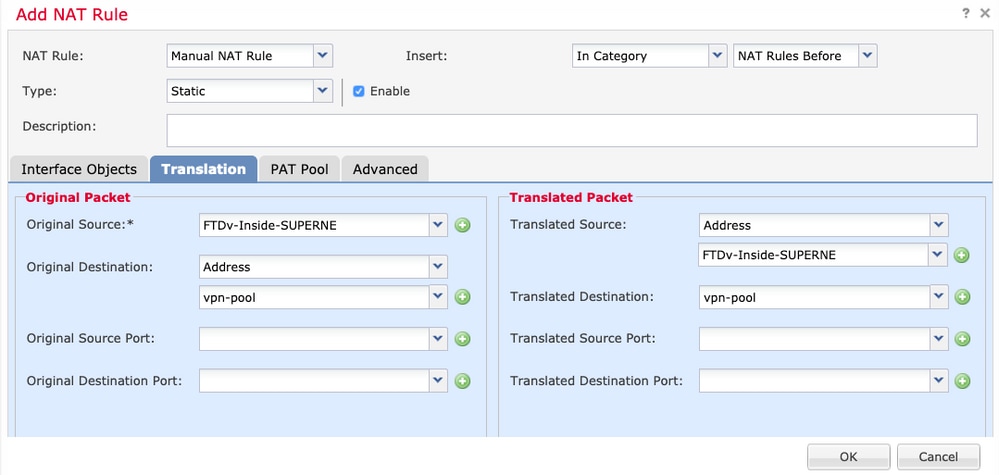

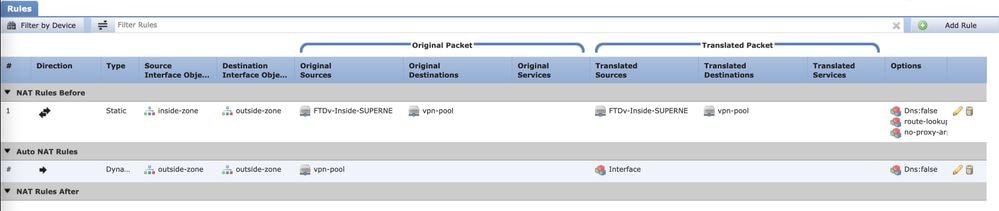

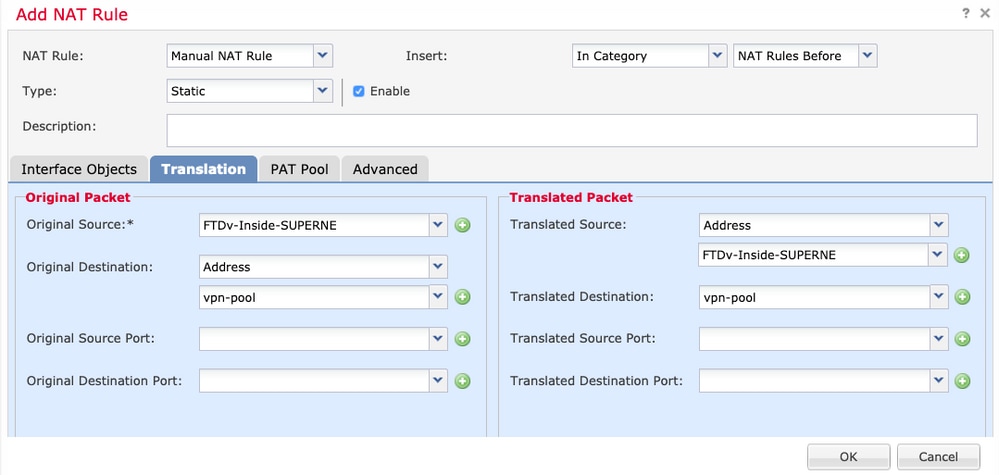

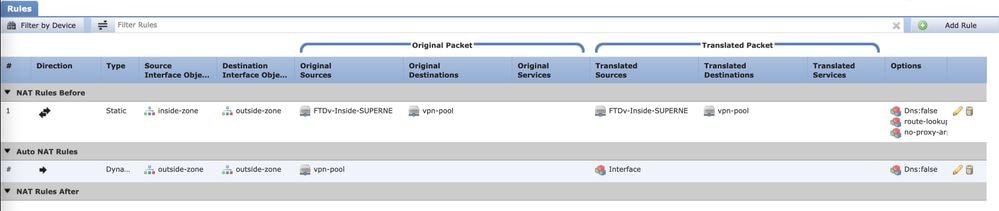

3. Wählen Sie die internen Ressourcen hinter dem FTD (ursprüngliche Quelle und übersetzte Quelle) und das Ziel als lokalen IP-Pool für die AnyConnect-Benutzer (ursprüngliches Ziel und übersetztes Ziel), wie im Bild dargestellt.

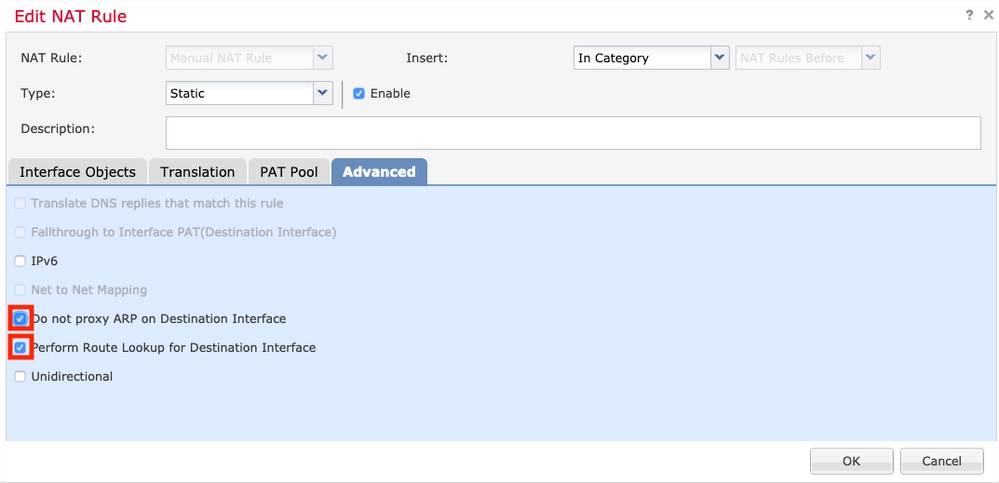

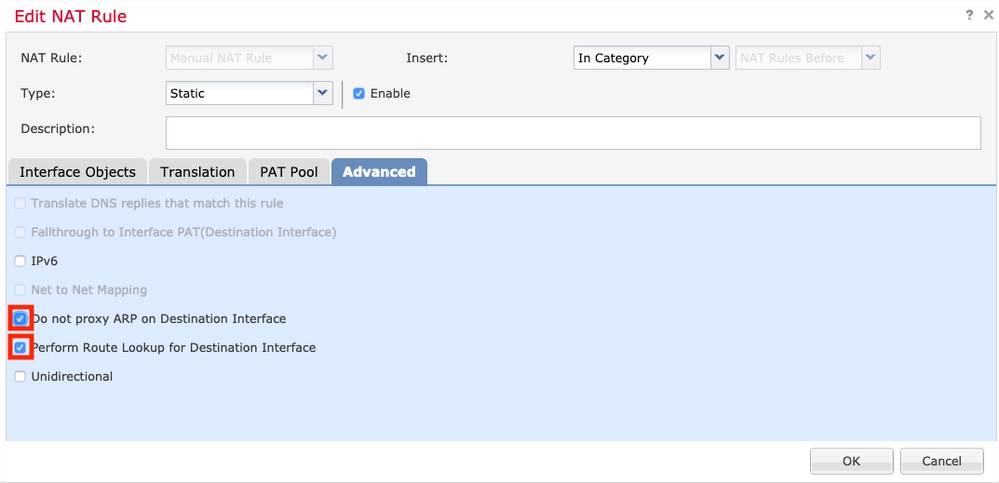

4. Stellen Sie sicher, dass Sie die Optionen umschalten (wie im Bild gezeigt), um no-proxy-arp und route-lookup in der NAT-Regel zu aktivieren. Wählen Sie OK wie im Bild dargestellt aus.

5. Dies ist das Ergebnis der NAT-Ausnahmekonfiguration.

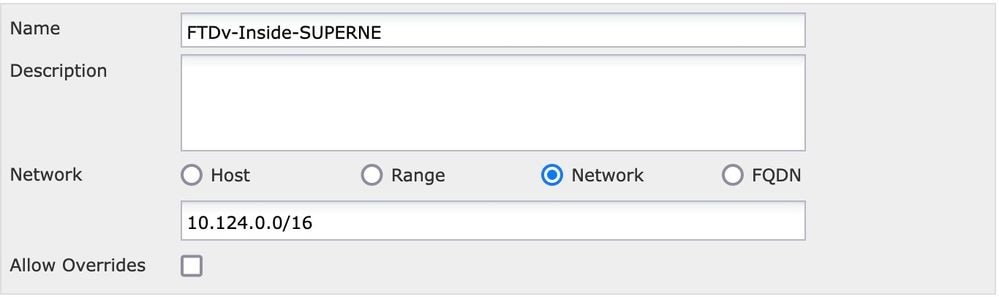

Die im vorherigen Abschnitt verwendeten Objekte sind die unten beschriebenen.

Schritt 2: Haarnadelkonfiguration

Dies wird auch als "U-turn" bezeichnet und ist eine Umwandlungsmethode, die es dem Datenverkehr ermöglicht, über dieselbe Schnittstelle zu fließen, über die der Datenverkehr empfangen wird.

Wenn AnyConnect z. B. mit einer Richtlinie für vollständigen Tunnel-Split-Tunnel konfiguriert ist, erfolgt der Zugriff auf die internen Ressourcen gemäß der Richtlinie für NAT-Ausnahmen. Wenn der Datenverkehr des AnyConnect-Clients dazu bestimmt ist, eine externe Website im Internet zu erreichen, ist die Hairpin-NAT (oder Kehrtwende) dafür zuständig, den Datenverkehr von außen nach außen weiterzuleiten.

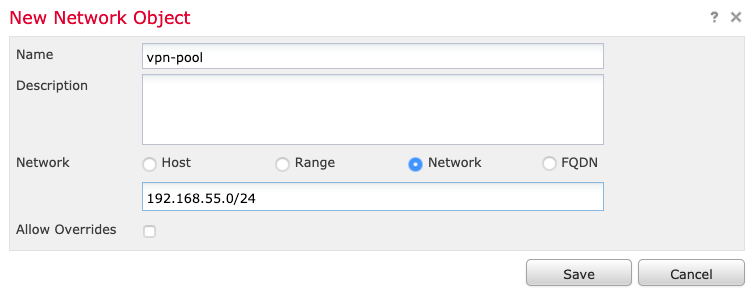

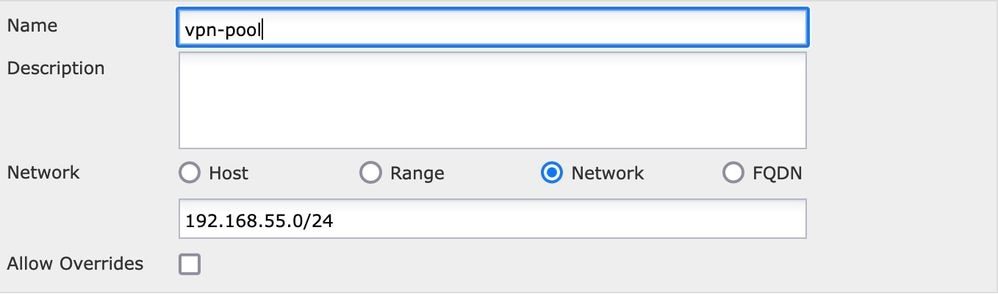

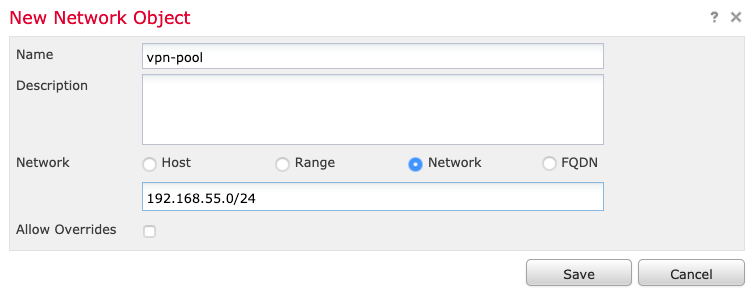

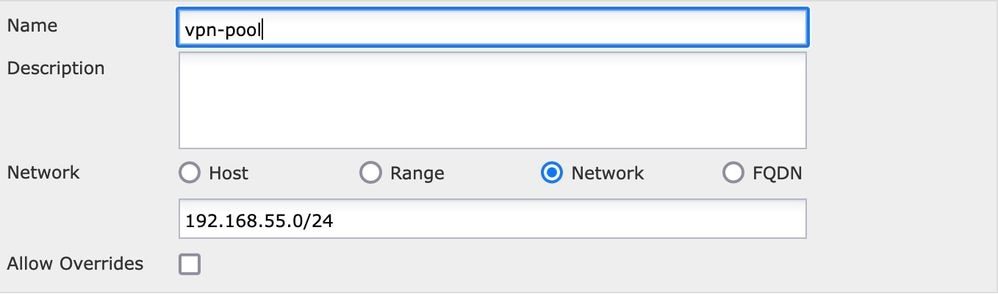

Vor der NAT-Konfiguration muss ein VPN-Poolobjekt erstellt werden.

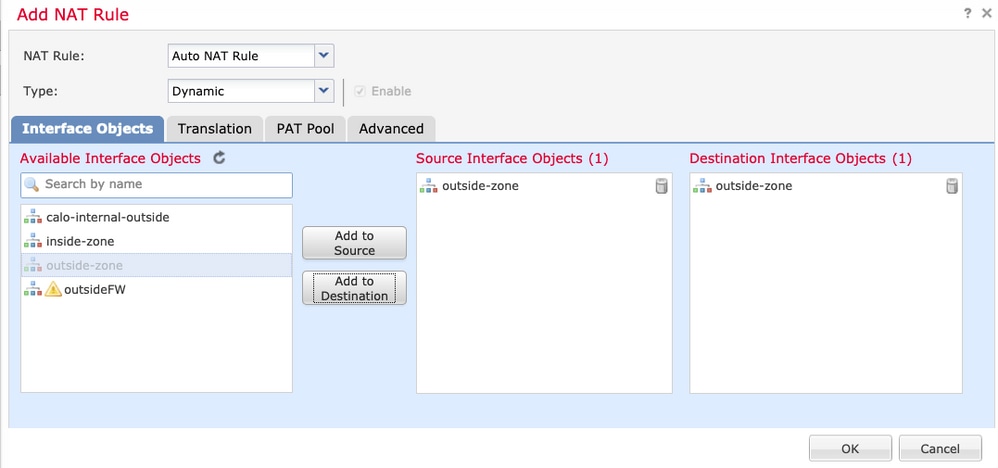

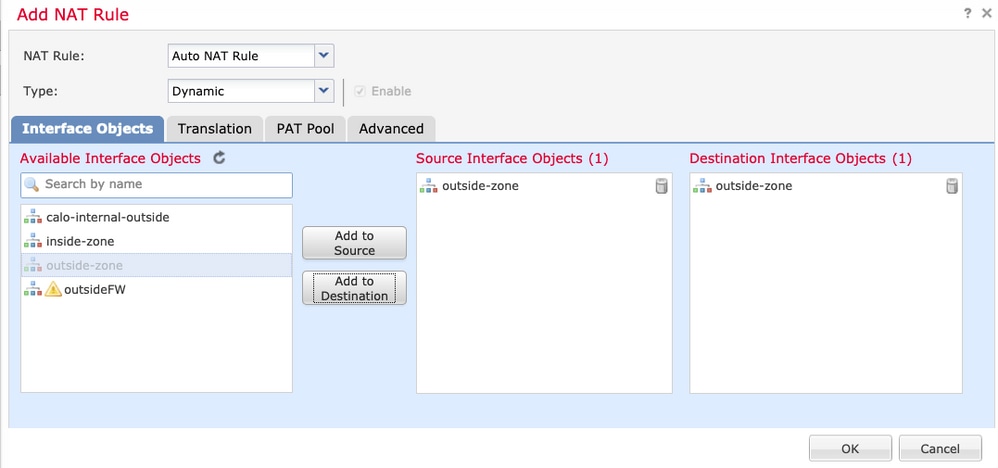

1. Erstellen Sie eine neue NAT-Anweisung, wählen Sie im Feld NAT Rule (NAT-Regel) die Option Auto NAT Rule (Automatische NAT-Regel) aus, und wählen Sie Dynamic (Dynamisch) als NAT-Typ aus.

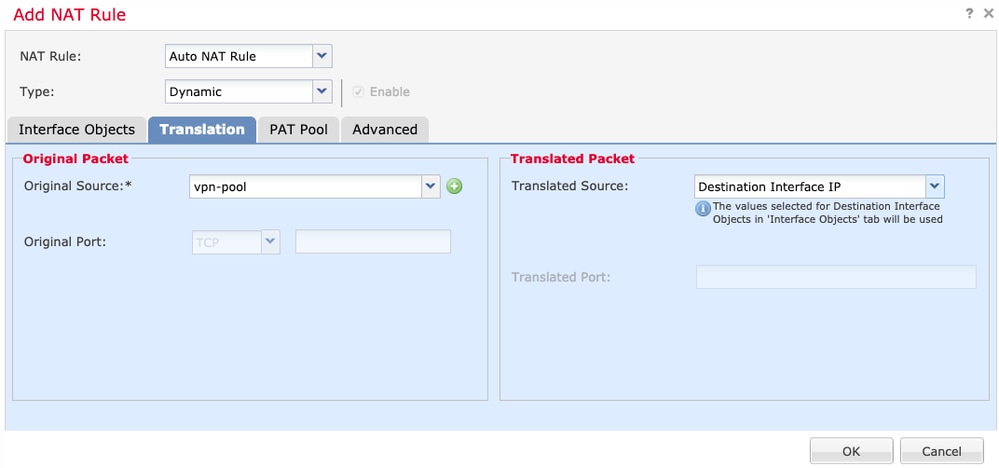

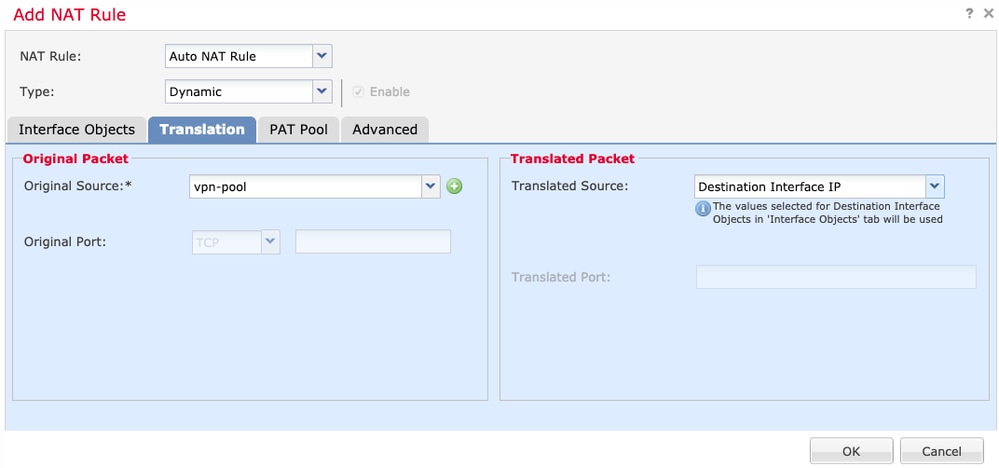

2. Wählen Sie die gleiche Schnittstelle für die Quell- und Ziel-Schnittstellenobjekte (außen):

3. Wählen Sie auf der Registerkarte Übersetzung die Originalquelle und das Objekt vpn-pool aus, und wählen Sie Zielschnittstelle IP als übersetzte Quelle aus. Wählen Sie OK wie im Bild dargestellt aus.

4. Dies ist die Zusammenfassung der NAT-Konfiguration im Bild.

5. Klicken Sie auf Speichern und Bereitstellen, um die Änderungen vorzunehmen.

Überprüfung

Nutzen Sie diesen Abschnitt, um zu überprüfen, ob Ihre Konfiguration ordnungsgemäß funktioniert.

Führen Sie diese Befehle in der FTD-Befehlszeile aus.

- sh crypto ca zertifikate

- show running-config ip local pool

- show running-config webvpn

- show running-config tunnel-group

- show running-config group-policy

- show running-config ssl

- show running-config nat

Fehlerbehebung

Für diese Konfiguration sind derzeit keine spezifischen Informationen zur Fehlerbehebung verfügbar.

Feedback

Feedback