AD-Authentifizierung für AnyConnect-Clients konfigurieren

Download-Optionen

-

ePub (5.1 MB)

In verschiedenen Apps auf iPhone, iPad, Android, Sony Reader oder Windows Phone anzeigen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einleitung

In diesem Dokument wird beschrieben, wie die Active Directory (AD)-Authentifizierung für AnyConnect-Clients konfiguriert wird, die eine Verbindung mit Firepower Threat Defense (FTD) herstellen.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Konfiguration eines Virtual Private Network (VPN) mit FirePOWER Manage Center (FMC)

- Lightweight Directory Access Protocol (LDAP)-Serverkonfiguration auf FMC

- Active Directory (AD)

- Vollqualifizierter Domänenname (FQDN)

- Intersight-Infrastrukturdienste (IIS)

- Remote Desktop Protocol (RDP)

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- Microsoft Server 2016

- FMCv mit 6.5.0

- FTDv mit 6.5.0

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Hintergrundinformationen

In diesem Dokument wird beschrieben, wie die Active Directory (AD)-Authentifizierung für AnyConnect-Clients konfiguriert wird, die eine Verbindung zu Firepower Threat Defense (FTD) herstellen und vom Firepower Management Center (FMC) verwaltet werden.

Die Benutzeridentität wird in den Zugriffsrichtlinien verwendet, um AnyConnect-Benutzer auf bestimmte IP-Adressen und Ports zu beschränken.

Konfigurieren

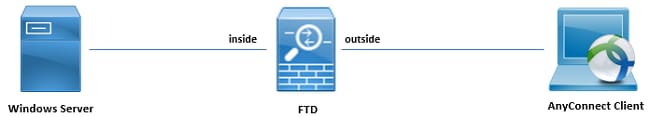

Netzwerkdiagramm und -szenario

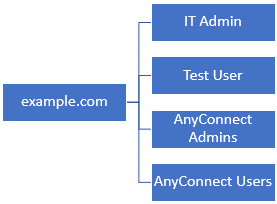

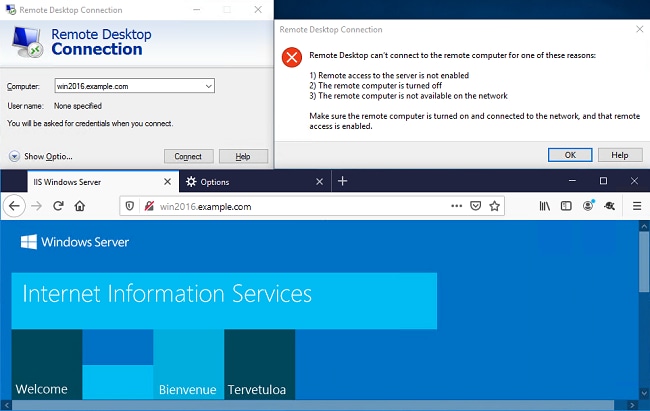

Der Windows-Server ist mit IIS und RDP vorkonfiguriert, um die Benutzeridentität zu testen. In diesem Konfigurationsleitfaden werden drei Benutzerkonten und zwei Gruppen erstellt.

Benutzerkonten:

- FTD Admin: Dieser Befehl wird als Verzeichniskonto verwendet, damit die FTD eine Bindung zum Active Directory-Server herstellen kann.

- IT-Administrator: Ein Test-Administratorkonto, mit dem die Benutzeridentität veranschaulicht wird.

- Test User (Testbenutzer): Ein Testbenutzerkonto, mit dem die Benutzeridentität demonstriert wird.

Gruppen:

- AnyConnect Admins: Eine hinzugefügte Testgruppe für IT-Administratoren, die die Benutzeridentität veranschaulicht. Diese Gruppe hat nur RDP-Zugriff auf den Windows Server.

- AnyConnect-Benutzer: Eine Testgruppe, die Test User (Testbenutzer) hinzugefügt wird, um die Benutzeridentität zu veranschaulichen. Diese Gruppe hat nur HTTP-Zugriff auf den Windows Server.

Active Directory-Konfigurationen

Um die AD-Authentifizierung und die Benutzeridentität auf FTD ordnungsgemäß zu konfigurieren, sind einige Werte erforderlich.

Alle diese Details müssen auf dem Microsoft-Server erstellt oder erfasst werden, bevor die Konfiguration auf dem FMC durchgeführt werden kann. Die wichtigsten Werte sind:

- Domänenname:

Dies ist der Domänenname des Servers. In diesem Konfigurationsleitfaden ist example.com der Domänenname.

- Server-IP/FQDN-Adresse:

Die IP-Adresse oder der FQDN für die Verbindung zum Microsoft-Server. Wenn ein FQDN verwendet wird, muss ein DNS-Server innerhalb von FMC und FTD konfiguriert werden, um den FQDN aufzulösen.

In diesem Konfigurationsleitfaden lautet der Wert win2016.example.com (wird zu 192.168.1.1 aufgelöst).

- Server-Port:

Der vom LDAP-Dienst verwendete Port. Standardmäßig verwenden LDAP und STARTTLS den TCP-Port 389 für LDAP und LDAP über SSL (LDAPS) den TCP-Port 636.

- Stammzertifizierungsstelle:

Wenn LDAPS oder STARTTLS verwendet wird, ist die Stammzertifizierungsstelle zum Signieren des von LDAPS verwendeten SSL-Zertifikats erforderlich.

- Verzeichnisbenutzername und -kennwort:

Dieses Konto wird von FMC und FTD verwendet, um eine Bindung zum LDAP-Server herzustellen, Benutzer zu authentifizieren und nach Benutzern und Gruppen zu suchen.

Zu diesem Zweck wird ein Konto mit dem Namen FTD Admin erstellt.

- Distinguished Name (DN) für Basis und Gruppe:

Die Basis-DN ist der Startpunkt für FMC, und die FTD weist das Active Directory an, mit der Suche und Authentifizierung von Benutzern zu beginnen.

Ebenso ist der Gruppen-DN der Startpunkt, an dem FMC dem Active Directory mitteilt, wo nach Gruppen nach Benutzeridentitäten gesucht werden soll.

In diesem Konfigurationsleitfaden wird die Root-Domäne example.com als Basis-DN und Gruppen-DN verwendet.

Für eine Produktionsumgebung ist es jedoch besser, weiter innerhalb der LDAP-Hierarchie einen Basis-DN und einen Gruppen-DN zu verwenden.

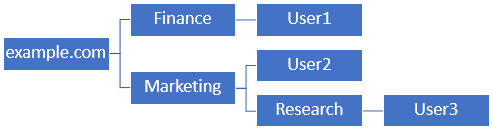

Beispiel für diese LDAP-Hierarchie:

Wenn ein Administrator möchte, dass Benutzer innerhalb der Marketing-Organisationseinheit die Basis-DN authentifizieren können, kann dies auf den Root (example.com) festgelegt werden.

Dies ermöglicht es User1 unter der Organisationseinheit Finanzen jedoch auch, sich anzumelden, da die Benutzersuche am Stamm beginnt und zu Finanzen, Marketing und Forschung heruntergeht.

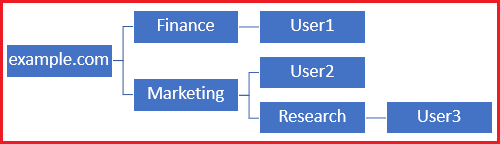

Basis-DN eingestellt auf example.com

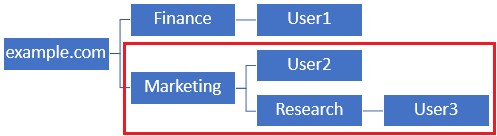

Um die Anmeldung auf den einzigen Benutzer in der Organisationseinheit Marketing und darunter zu beschränken, kann der Administrator stattdessen die Basis-DN auf Marketing festlegen.

Jetzt können nur noch User2 und User3 authentifiziert werden, da die Suche bei Marketing beginnt.

Basis-DN auf "Marketing" gesetzt

Beachten Sie, dass für eine detailliertere Kontrolle innerhalb des FTD, für die Benutzer sich anmelden oder Benutzern unterschiedliche Autorisierungen auf Basis ihrer AD-Attribute zuweisen können, eine LDAP-Autorisierungszuordnung konfiguriert werden muss.

Weitere Informationen hierzu finden Sie hier: Konfigurieren Sie AnyConnect LDAP-Zuordnung auf Firepower Threat Defense (FTD).

Diese vereinfachte LDAP-Hierarchie wird in diesem Konfigurationsleitfaden verwendet, und der DN für den Stamm example.com wird sowohl für den Basis-DN als auch für den Gruppen-DN verwendet.

Ermitteln der LDAP-Basis-DN und Gruppen-DN

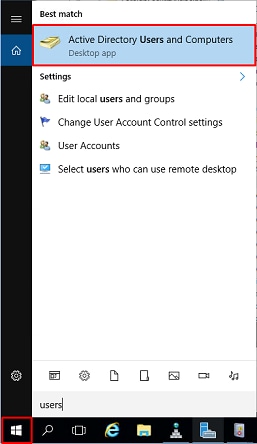

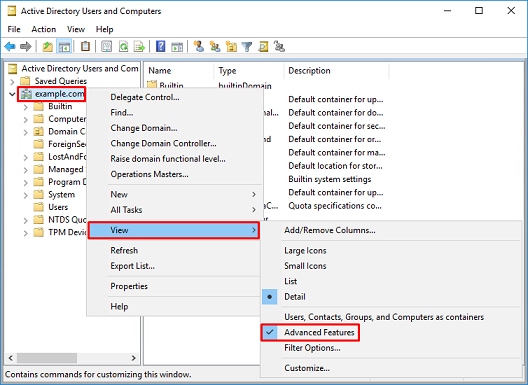

1. Öffnen Sie Active Directory-Benutzer und -Computer.

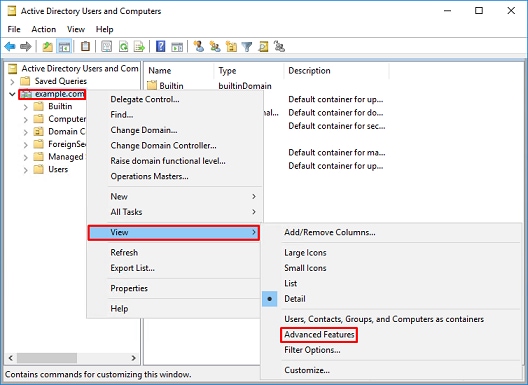

2. Klicken Sie auf Root-Domäne (um den Container zu öffnen), klicken Sie als Nächstes mit der rechten Maustaste auf die Root-Domäne, und klicken Sie dann unter Ansicht auf Erweiterte Funktionen.

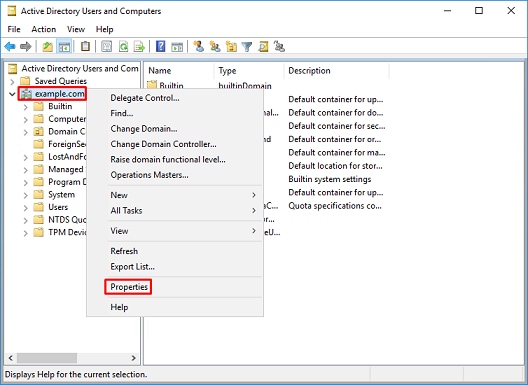

3. Dies ermöglicht die Anzeige zusätzlicher Eigenschaften unter den AD-Objekten. Um beispielsweise den DN für den Stamm example.com zu finden, klicken Sie mit der rechten Maustaste auf example.com, und wählen Sie dann Eigenschaften aus.

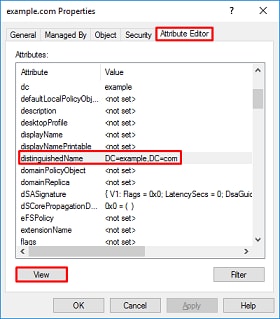

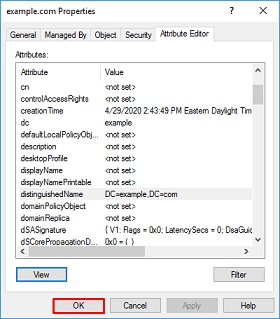

4. Wählen Sie unter Eigenschaften die Registerkarte Attributeditor. Suchen Sie unter den Attributen den DistinguishedName, und klicken Sie dann auf Anzeigen.

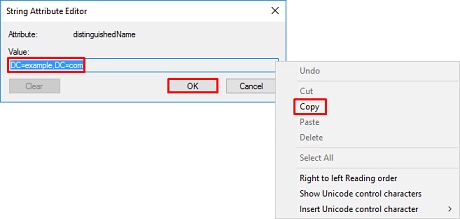

5. Dadurch wird ein neues Fenster geöffnet, in das die DN kopiert und später in FMC eingefügt werden kann. In diesem Beispiel ist die Stamm-DN DC=example,DC=com.

Kopieren Sie den Wert, und speichern Sie ihn für einen späteren Zeitpunkt. Klicken Sie auf OK, um das Fenster Zeichenfolgenattribut-Editor zu schließen, und klicken Sie erneut auf OK, um die Eigenschaften zu beenden.

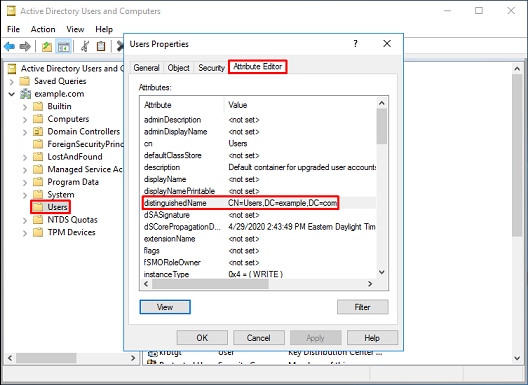

Dies kann für mehrere Objekte in Active Directory erfolgen. Beispielsweise werden die folgenden Schritte verwendet, um den DN des User-Containers zu ermitteln:

6. Die Ansicht Erweiterte Funktionen kann entfernt werden, indem Sie erneut mit der rechten Maustaste auf die Stamm-DN klicken. Klicken Sie dann unter Ansicht erneut auf Erweiterte Funktionen.

FTD-Konto erstellen

Dieses Benutzerkonto ermöglicht FMC und FTD, eine Bindung mit dem Active Directory herzustellen, um nach Benutzern und Gruppen zu suchen und Benutzer zu authentifizieren.

Durch die Einrichtung eines separaten FTD-Kontos soll verhindert werden, dass Unbefugte an anderen Stellen im Netzwerk auf die für die Bindung verwendeten Anmeldeinformationen zugreifen können.

Dieses Konto muss sich nicht im Bereich des Basis-DN oder Gruppen-DNs befinden.

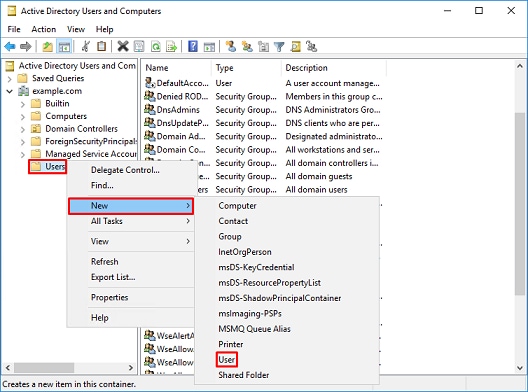

1. Klicken Sie in Active Directory User and Computers mit der rechten Maustaste auf den Container/die Organisation, der/der das FTD-Konto hinzugefügt wird.

In dieser Konfiguration wird das FTD-Konto unter dem Benutzernamen ftd.admin@example.com unter dem Container Users hinzugefügt.

Klicken Sie mit der rechten Maustaste auf Benutzer, und navigieren Sie dann zu Neu > Benutzer.

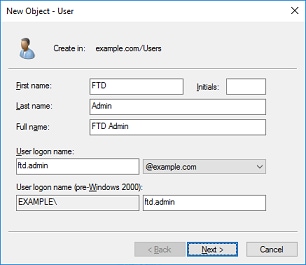

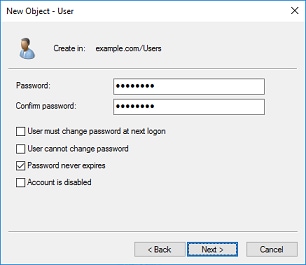

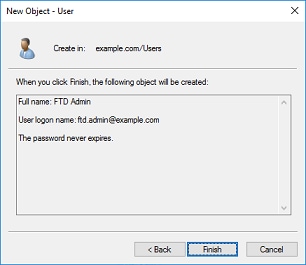

2. Gehen Sie durch den New Object - User Wizard.

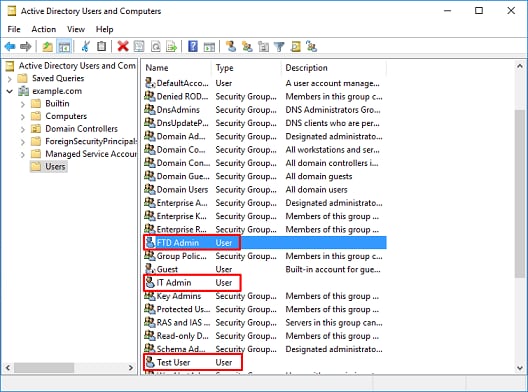

3. Überprüfen Sie, ob das FTD-Konto erstellt wurde. Es werden zwei zusätzliche Konten erstellt: IT-Administrator und Testbenutzer.

AD-Gruppen erstellen und AD-Gruppen Benutzer hinzufügen (optional)

Obwohl sie für die Authentifizierung nicht erforderlich sind, können Gruppen verwendet werden, um die Anwendung von Zugriffsrichtlinien auf mehrere Benutzer sowie die LDAP-Autorisierung zu vereinfachen.

In diesem Konfigurationsleitfaden werden Gruppen verwendet, um die Richtlinieneinstellungen für die Zugriffskontrolle später über die Benutzeridentität in FMC anzuwenden.

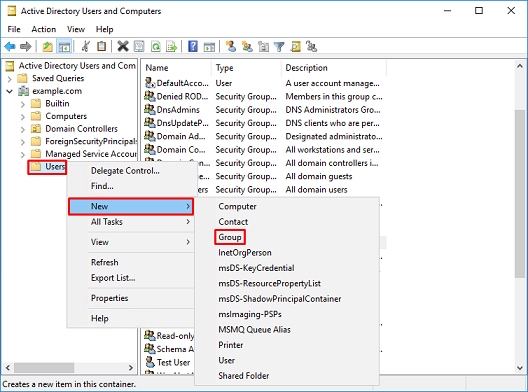

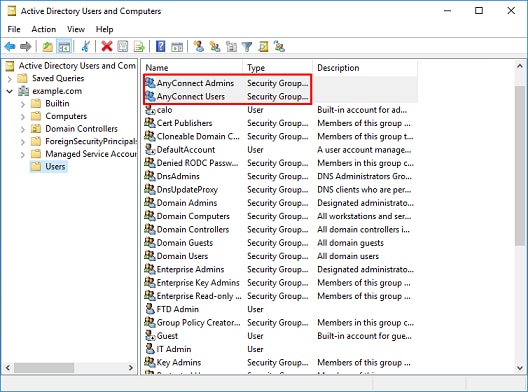

1. Klicken Sie in Active Directory-Benutzer und -Computer mit der rechten Maustaste auf den Container oder die Organisationseinheit, zu dem bzw. der die neue Gruppe hinzugefügt wird.

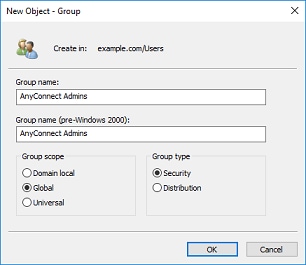

In diesem Beispiel wird die Gruppe AnyConnect-Administratoren unter dem Container Benutzer hinzugefügt. Klicken Sie mit der rechten Maustaste auf Benutzer, und navigieren Sie dann zu Neu > Gruppe.

2. Gehen Sie durch den New Object - Group Wizard.

3. Überprüfen Sie, ob die Gruppe erstellt wurde. Die Gruppe AnyConnect-Benutzer wird ebenfalls erstellt.

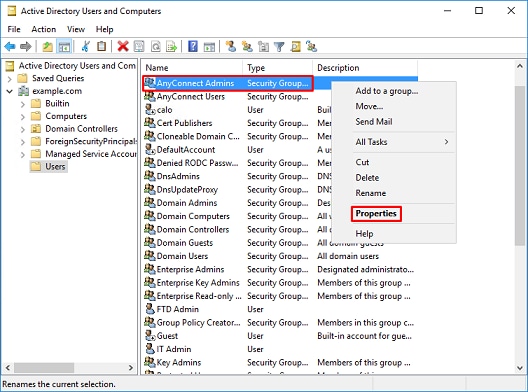

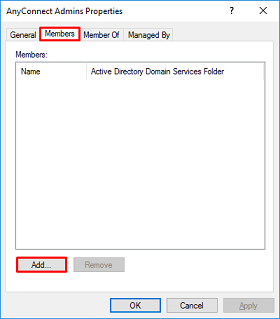

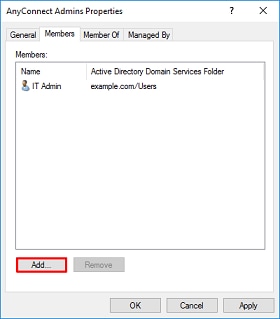

4. Klicken Sie mit der rechten Maustaste auf die Gruppe der Benutzer, und wählen Sie dann Eigenschaften. In dieser Konfiguration wird der Benutzer IT-Administrator der Gruppe AnyConnect-Administratoren hinzugefügt, und der Benutzer Test-Benutzer wird der Gruppe AnyConnect-Benutzer hinzugefügt.

5. Klicken Sie unter Mitglieder auf Hinzufügen.

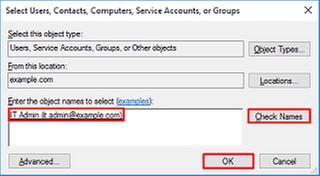

Geben Sie den Benutzer in das Feld ein, und klicken Sie auf Namen überprüfen, um zu überprüfen, ob der Benutzer gefunden wurde. Klicken Sie nach der Überprüfung auf OK.

Überprüfen Sie, ob der richtige Benutzer hinzugefügt wurde, und klicken Sie auf OK. Der Benutzer Testbenutzer wird mit denselben Schritten zur Gruppe AnyConnect-Benutzer hinzugefügt.

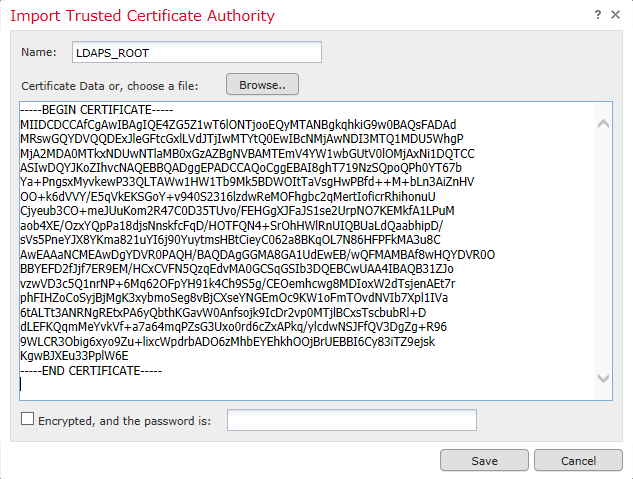

Kopieren Sie die LDAPS SSL-Zertifikatwurzel (nur für LDAPS oder STARTTLS erforderlich).

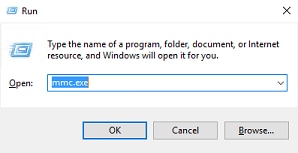

1. Drücken Sie Win+R, und geben Sie mmc.exe ein. Klicken Sie dann auf OK.

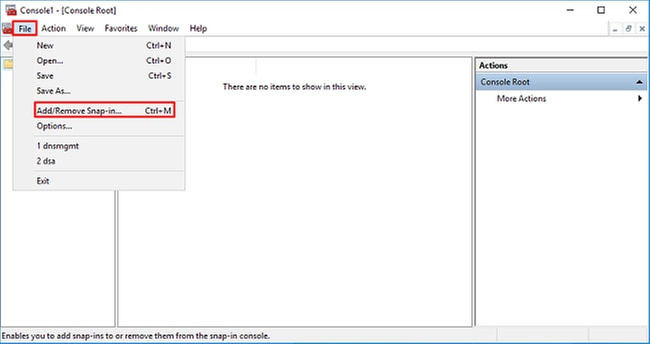

2. Navigieren Sie zu Datei > Snap-In hinzufügen/entfernen.

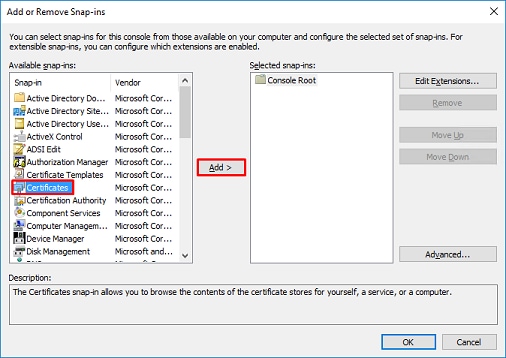

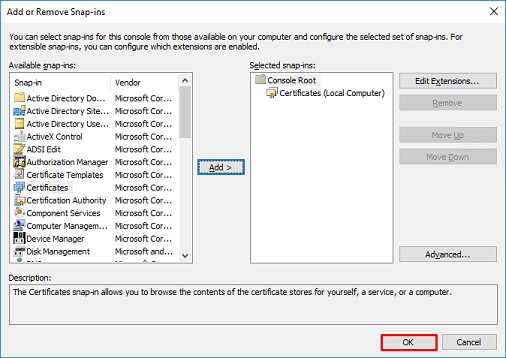

3. Wählen Sie unter Verfügbare Snap-Ins die Option Zertifikate aus, und klicken Sie dann auf Hinzufügen.

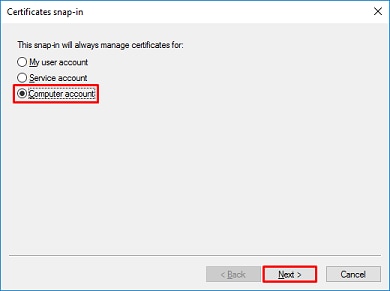

4. Wählen Sie Computerkonto aus, und klicken Sie dann auf Weiter.

Klicken Sie auf Beenden.

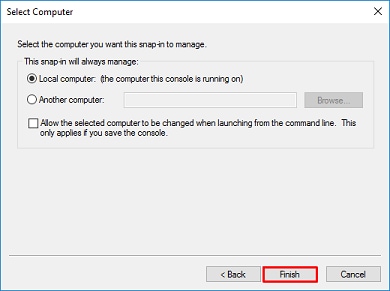

5. Klicken Sie auf OK.

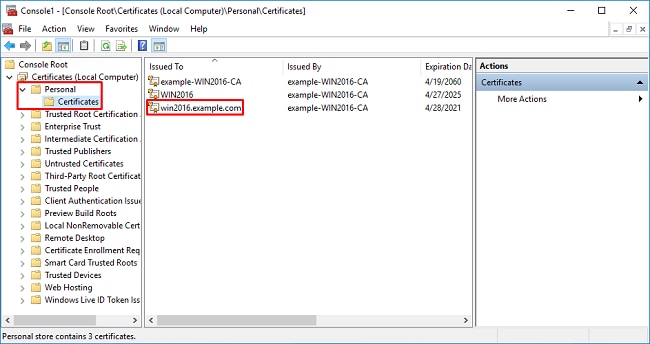

6. Erweitern Sie den Ordner Personal, und klicken Sie dann auf Zertifikate. Das von LDAPS verwendete Zertifikat wird an den vollqualifizierten Domänennamen (Fully Qualified Domain Name, FQDN) des Windows-Servers ausgegeben. Auf diesem Server sind drei Zertifikate aufgelistet.

- Ein Zertifizierungsstellenzertifikat, das von example-WIN2016-CA ausgegeben wird.

- Ein Identitätszertifikat, das von example-WIN2016-CA für WIN2016 ausgestellt wurde.

- Ein von example-WIN2016-CA an win2016.example.com ausgestelltes Identitätszertifikat.

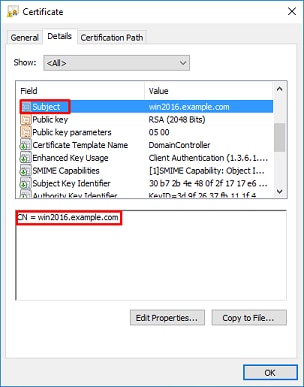

In diesem Konfigurationsleitfaden lautet der FQDN win2016.example.com. Daher sind die ersten beiden Zertifikate nicht als LDAPS SSL-Zertifikat gültig. Das an win2016.example.com ausgestellte Identitätszertifikat ist ein Zertifikat, das automatisch vom Windows Server-Zertifizierungsstellendienst ausgestellt wurde. Doppelklicken Sie auf das Zertifikat, um die Details zu überprüfen.

7. Um als LDAPS SSL Zertifikat verwendet werden zu können, muss das Zertifikat folgende Anforderungen erfüllen:

- Der allgemeine Name oder der alternative Name für den DNS-Betreff stimmt mit dem FQDN von Windows Server überein.

- Das Zertifikat verfügt im Feld Erweiterte Schlüsselverwendung über Serverauthentifizierung.

Wählen Sie auf der Registerkarte Details für das Zertifikat Subject (Betreff) und Subject Alternative Name (Alternativer Name des Betreffs) aus, um den FQDN win2016.example.com aufzurufen.

Unter Erweiterte Schlüsselverwendung ist die Serverauthentifizierung vorhanden.

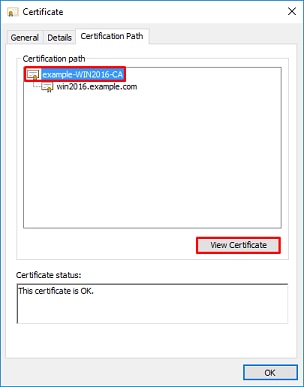

8. Nachdem dies bestätigt wurde, wählen Sie auf der Registerkarte Zertifizierungspfad das oberste Zertifikat aus, das das Stammzertifikat der Zertifizierungsstelle ist, und klicken Sie dann auf Zertifikat anzeigen.

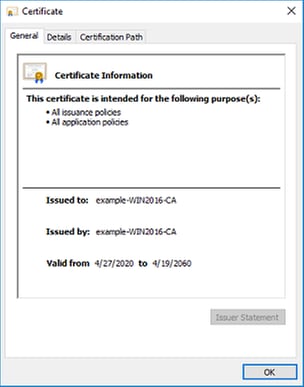

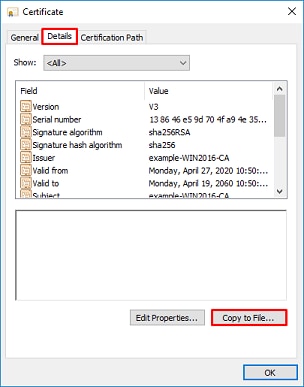

9. Dadurch werden die Zertifikatdetails für das Stammzertifikat der Zertifizierungsstelle geöffnet.

Klicken Sie auf der Registerkarte Details auf In Datei kopieren.

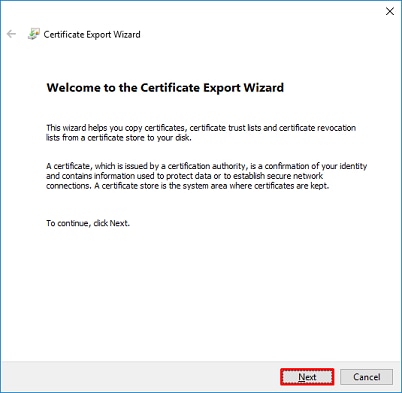

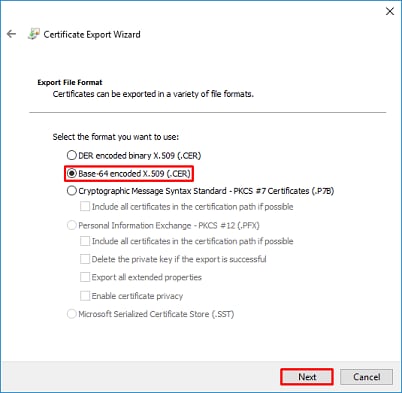

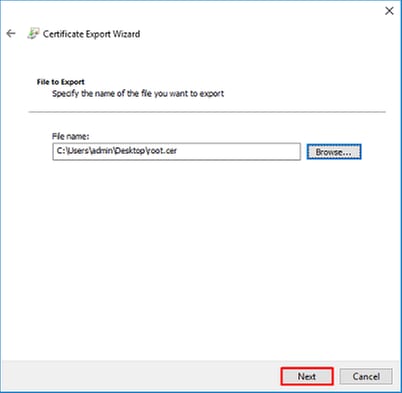

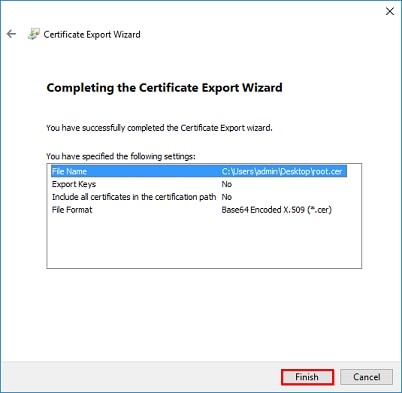

10. Gehen Sie durch den Zertifikatexport-Assistenten. Der Assistent exportiert die Stammzertifizierungsstelle im PEM-Format.

Wählen Sie Base-64-codiertes X.509 aus.

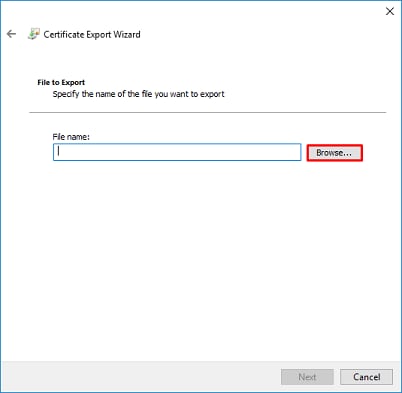

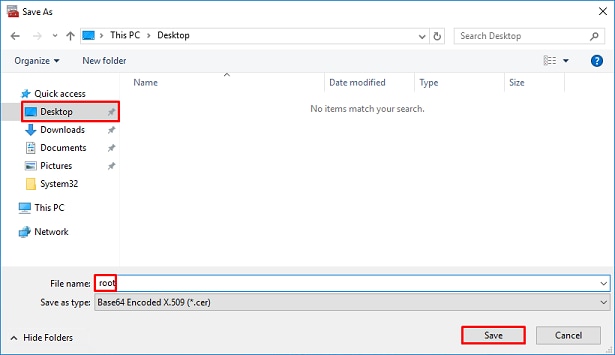

Wählen Sie den Namen der Datei und den Speicherort aus, in den sie exportiert wird.

Klicken Sie nun auf Fertig stellen.

11. Navigieren Sie zum Speicherort, und öffnen Sie das Zertifikat mit einem Notizblock oder einem anderen Texteditor. Zeigt das Zertifikat im PEM-Format an. Speichern Sie das für später.

-----BEGIN CERTIFICATE----- MIIDCDCCAfCgAwIBAgIQE4ZG5Z1wT6lONTjooEQyMTANBgkqhkiG9w0BAQsFADAd MRswGQYDVQQDExJleGFtcGxlLVdJTjIwMTYtQ0EwIBcNMjAwNDI3MTQ1MDU5WhgP MjA2MDA0MTkxNDUwNTlaMB0xGzAZBgNVBAMTEmV4YW1wbGUtV0lOMjAxNi1DQTCC ASIwDQYJKoZIhvcNAQEBBQADggEPADCCAQoCggEBAI8ghT719NzSQpoQPh0YT67b Ya+PngsxMyvkewP33QLTAWw1HW1Tb9Mk5BDWOItTaVsgHwPBfd++M+bLn3AiZnHV OO+k6dVVY/E5qVkEKSGoY+v940S2316lzdwReMOFhgbc2qMertIoficrRhihonuU Cjyeub3CO+meJUuKom2R47C0D35TUvo/FEHGgXJFaJS1se2UrpNO7KEMkfA1LPuM aob4XE/OzxYQpPa18djsNnskfcFqD/HOTFQN4+SrOhHWlRnUIQBUaLdQaabhipD/ sVs5PneYJX8YKma821uYI6j90YuytmsHBtCieyC062a8BKqOL7N86HFPFkMA3u8C AwEAAaNCMEAwDgYDVR0PAQH/BAQDAgGGMA8GA1UdEwEB/wQFMAMBAf8wHQYDVR0O BBYEFD2fJjf7ER9EM/HCxCVFN5QzqEdvMA0GCSqGSIb3DQEBCwUAA4IBAQB31ZJo vzwVD3c5Q1nrNP+6Mq62OFpYH91k4Ch9S5g/CEOemhcwg8MDIoxW2dTsjenAEt7r phFIHZoCoSyjBjMgK3xybmoSeg8vBjCXseYNGEmOc9KW1oFmTOvdNVIb7Xpl1IVa 6tALTt3ANRNgREtxPA6yQbthKGavW0Anfsojk9IcDr2vp0MTjlBCxsTscbubRl+D dLEFKQqmMeYvkVf+a7a64mqPZsG3Uxo0rd6cZxAPkq/ylcdwNSJFfQV3DgZg+R96 9WLCR3Obig6xyo9Zu+lixcWpdrbADO6zMhbEYEhkhOOjBrUEBBI6Cy83iTZ9ejsk KgwBJXEu33PplW6E -----END CERTIFICATE-----

12. (Optional) Falls es mehrere Identitätszertifikate gibt, die von LDAPS verwendet werden können und Unsicherheit darüber besteht, welche davon verwendet wird, oder wenn kein Zugriff auf den LDAPS-Server besteht, ist es möglich, die Root-CA aus einer Paketerfassung zu extrahieren, die auf dem Windows-Server oder FTD danach durchgeführt wird.

FMC-Konfigurationen

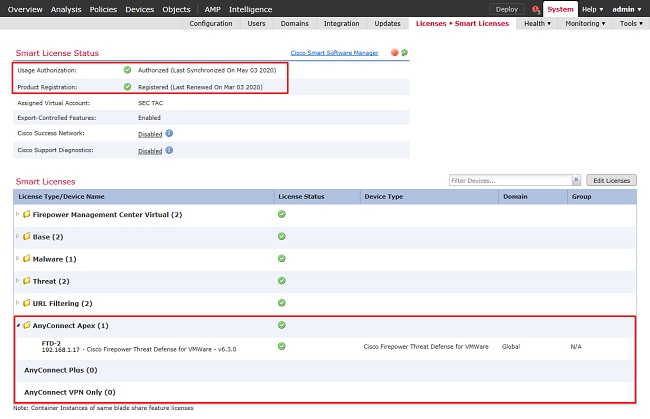

Lizenzierung überprüfen

Um eine AnyConnect-Konfiguration bereitzustellen, muss der FTD beim Smart Licensing-Server registriert werden, und es muss eine gültige Plus-, Apex- oder VPN Only-Lizenz auf das Gerät angewendet werden.

1. Navigieren Sie zu System > Licenses > Smart Licensing (System > Lizenzen > Smart Licensing).

2. Stellen Sie sicher, dass die Geräte die Compliance-Anforderungen erfüllen und erfolgreich registriert wurden. Stellen Sie sicher, dass das Gerät mit einer AnyConnect Apex-, Plus- oder VPN Only-Lizenz registriert ist.

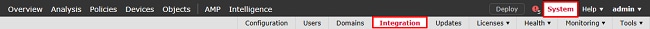

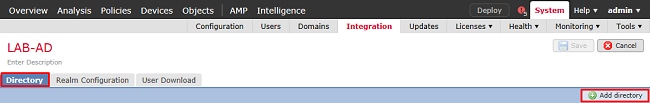

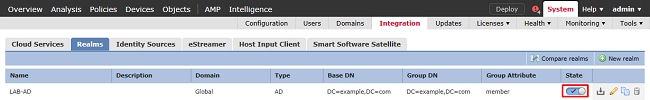

Setup-Bereich

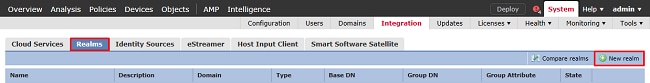

1. Navigieren Sie zu System > Integration.

2. Klicken Sie unter Bereiche auf Neuer Bereich.

3. Füllen Sie die entsprechenden Felder basierend auf den Informationen vom Microsoft-Server gesammelt. Klicken Sie dann auf OK.

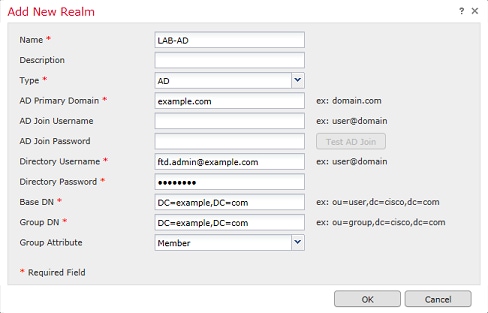

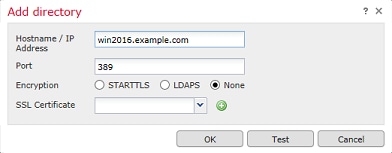

4. Wählen Sie im neuen Fenster Verzeichnis aus, falls noch nicht ausgewählt, und klicken Sie auf Verzeichnis hinzufügen.

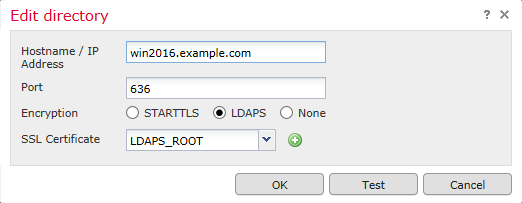

Geben Sie die Details für den AD-Server an. Beachten Sie, dass bei Verwendung des FQDN FMC und FTD nur dann eine erfolgreiche Bindung herstellen können, wenn DNS für die Auflösung des FQDN konfiguriert ist.

Um DNS für FMC einzurichten, navigieren Sie zu System > Configuration, und wählen Sie Management Interfaces (Verwaltungsschnittstellen).

Um DNS für die FTD einzurichten, navigieren Sie zu Devices > Platform Settings, erstellen Sie eine neue Richtlinie, oder bearbeiten Sie eine aktuelle Richtlinie, und wechseln Sie dann zu DNS.

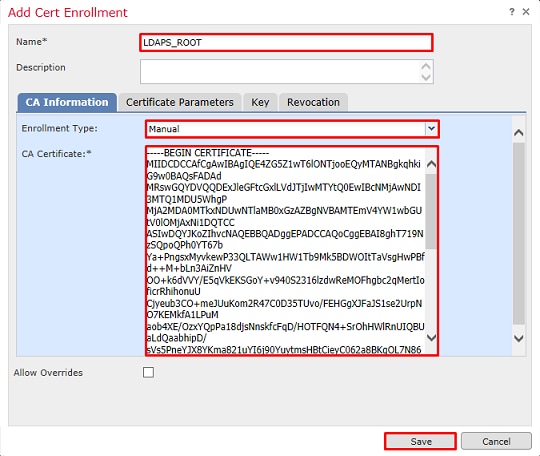

Wenn LDAPS oder STARTTLS verwendet wird, klicken Sie auf das grüne Symbol + (Plus), geben Sie dem Zertifikat einen Namen und kopieren Sie das Zertifikat der Stammzertifizierungsstelle im PEM-Format. Klicken Sie dann auf Speichern.

Wählen Sie die neu hinzugefügte Stammzertifizierungsstelle aus dem Dropdown-Menü neben SSL-Zertifikat aus, und klicken Sie auf STARTTLS oder LDAPS.

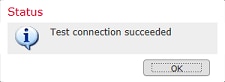

Klicken Sie auf Test, um sicherzustellen, dass FMC eine erfolgreiche Bindung mit dem im vorherigen Schritt angegebenen Benutzernamen und Kennwort für das Verzeichnis herstellen kann.

Da diese Tests vom FMC und nicht über eine der im FTD konfigurierten routingfähigen Schnittstellen (z. B. intern, extern, dmz) initiiert werden, garantiert eine erfolgreiche (oder fehlgeschlagene) Verbindung nicht dasselbe Ergebnis für die AnyConnect-Authentifizierung, da AnyConnect LDAP-Authentifizierungsanforderungen von einer der FTD-routingfähigen Schnittstellen initiiert werden.

Weitere Informationen zum Testen von LDAP-Verbindungen aus dem FTD finden Sie in den Abschnitten Test AAA und Packet Capture im Bereich Troubleshooting (Fehlerbehebung).

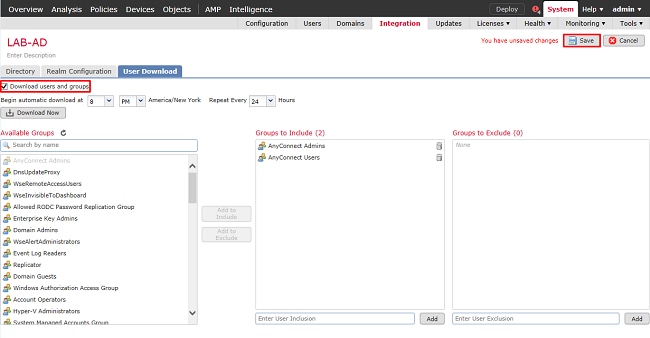

5. Laden Sie unter Benutzer-Download die Gruppen herunter, die in späteren Schritten für die Benutzeridentität verwendet werden.

Aktivieren Sie das Kontrollkästchen Benutzer und Gruppen herunterladen, und die Spalte für Verfügbare Gruppen wird mit den in Active Directory konfigurierten Gruppen ausgefüllt.

Gruppen können ein- oder ausgeschlossen werden, standardmäßig sind jedoch alle Gruppen enthalten, die unter der Gruppen-DN zu finden sind.

Bestimmte Benutzer können ebenfalls ein- oder ausgeschlossen werden. Alle enthaltenen Gruppen und Benutzer können zu einem späteren Zeitpunkt als Benutzeridentitäten ausgewählt werden.

Klicken Sie abschließend auf Speichern.

6. Aktivieren Sie den neuen Bereich.

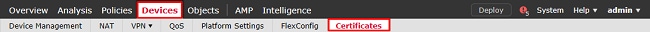

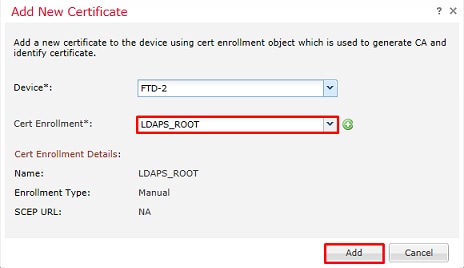

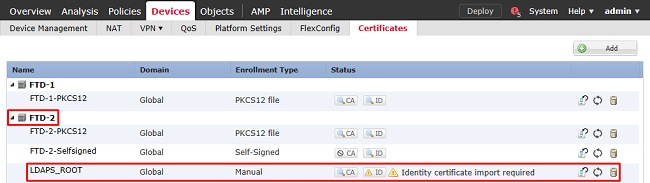

7. Wenn LDAPS oder STARTTLS verwendet wird, muss die Stammzertifizierungsstelle auch von der FTD als vertrauenswürdig eingestuft werden. Navigieren Sie dazu zunächst zu Geräte > Zertifikate.

Klicken Sie oben rechts auf Hinzufügen.

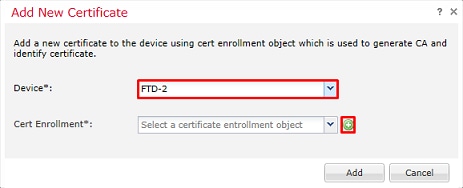

Wählen Sie den FTD aus, und die LDAP-Konfiguration wird hinzugefügt. Klicken Sie anschließend auf das Symbol + (Plus).

Geben Sie dem Vertrauenspunkt einen Namen, und wählen Sie dann im Dropdown-Menü Anmeldetyp die Option Manuelle Anmeldung aus. Fügen Sie hier das PEM-Stammzertifikat ein, und klicken Sie dann auf Speichern.

Vergewissern Sie sich, dass der erstellte Vertrauenspunkt ausgewählt ist, und klicken Sie dann auf Hinzufügen.

Der neue Vertrauenspunkt erscheint unter der FTD. Obwohl erwähnt wird, dass ein Import von Identitätszertifikaten erforderlich ist, ist es nicht erforderlich, dass die FTD das vom LDAPS-Server gesendete SSL-Zertifikat authentifiziert. Diese Nachricht kann also ignoriert werden.

Konfigurieren von AnyConnect für die AD-Authentifizierung

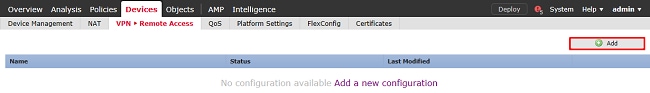

1. Bei diesen Schritten wird davon ausgegangen, dass noch keine VPN-Richtlinie für den Remotezugriff erstellt wurde. Wenn eine solche erstellt wurde, klicken Sie auf die Schaltfläche zum Bearbeiten für diese Richtlinie, und fahren Sie mit Schritt 3 fort.

Navigieren Sie zu Geräte > VPN > Remotezugriff.

Klicken Sie auf Hinzufügen, um eine neue VPN-Richtlinie für den Remote-Zugriff zu erstellen.

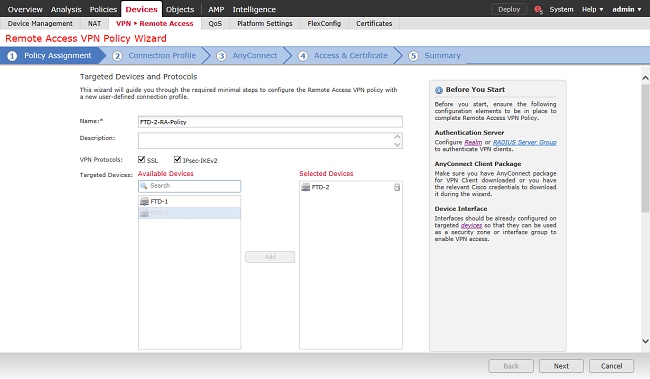

2. Schließen Sie den Assistenten für VPN-Richtlinien für den Remotezugriff ab. Geben Sie unter Richtlinienzuweisung einen Namen für die Richtlinie und die Geräte an, auf die die Richtlinie angewendet wird.

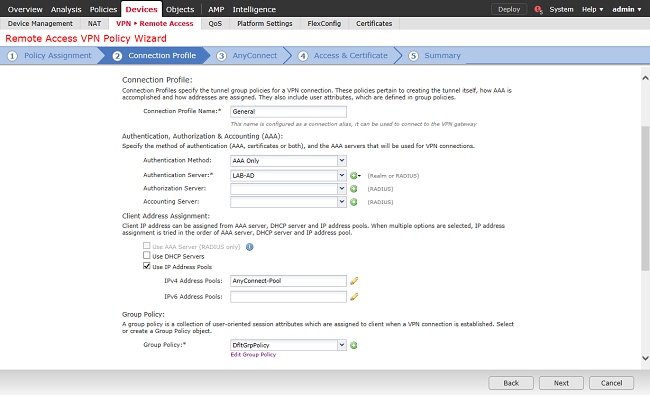

Geben Sie unter Verbindungsprofil den Namen des Verbindungsprofils an, das auch als Gruppenalias verwendet wird, den AnyConnect-Benutzer sehen, wenn sie eine Verbindung herstellen.

Geben Sie den Bereich an, der zuvor unter Authentifizierungsserver erstellt wurde.

Methode angeben AnyConnect-Clients werden IP-Adressen zugewiesen.

Geben Sie die Standardgruppenrichtlinie an, die für dieses Verbindungsprofil verwendet wird.

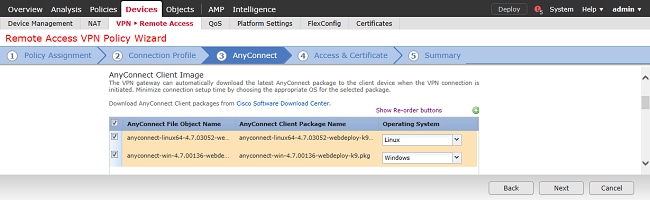

Laden Sie unter AnyConnect die verwendeten AnyConnect-Pakete hoch, und geben Sie sie an.

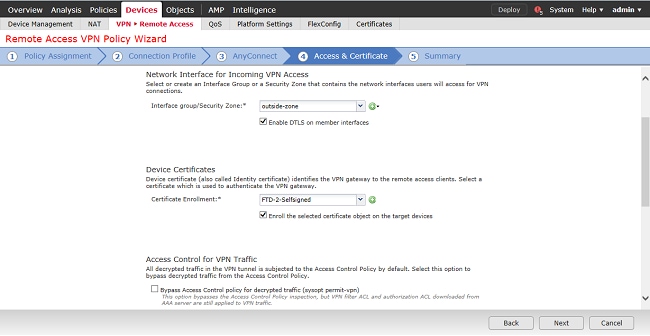

Geben Sie unter Access & Certificate (Zugriff und Zertifikat) die Schnittstelle an, auf die AnyConnect-Benutzer für AnyConnect zugreifen.

Erstellen und/oder spezifizieren Sie das Zertifikat, das vom FTD während des SSL-Handshakes verwendet wird.

Stellen Sie sicher, dass das Kontrollkästchen für die Richtlinie "Bypass Access Control" für den entschlüsselten Datenverkehr (sysopt permit-vpn) deaktiviert ist, sodass die später erstellte Benutzeridentität für RAVPN-Verbindungen übernommen wird.

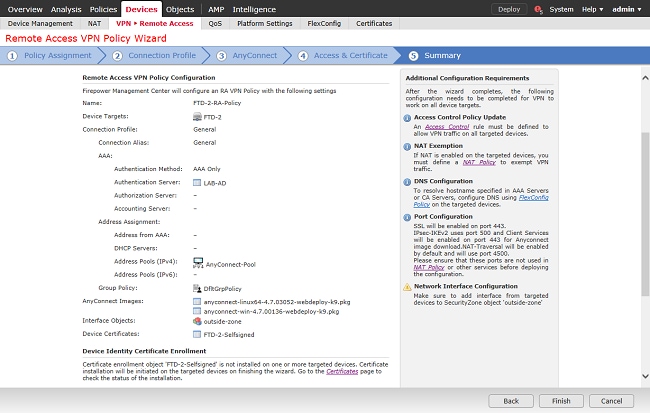

Überprüfen Sie unter Übersicht die Konfiguration, und klicken Sie auf Fertig stellen.

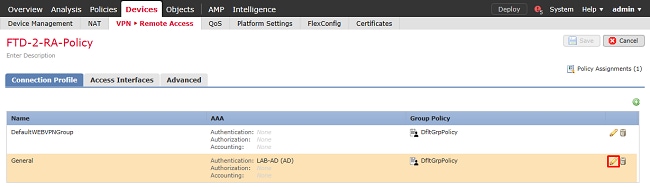

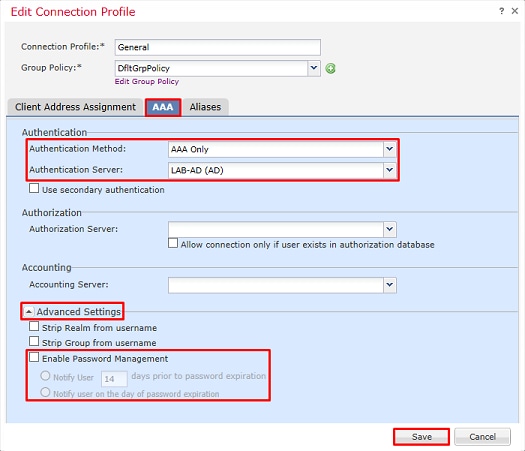

3. Klicken Sie unter der Richtlinie VPN > RAS auf das Bleistiftsymbol Edit (Bearbeiten) für das entsprechende Verbindungsprofil.

Stellen Sie sicher, dass der Authentifizierungsserver auf den zuvor erstellten Bereich festgelegt ist.

Unter Erweiterte Einstellungen kann Kennwortverwaltung aktivieren aktiviert werden, damit Benutzer ihr Kennwort ändern können, wenn oder bevor es abläuft.

Diese Einstellung erfordert jedoch, dass der Bereich LDAPS verwendet. Wenn Änderungen vorgenommen wurden, klicken Sie auf Speichern.

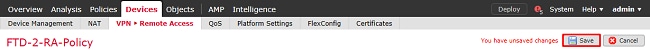

Klicken Sie abschließend auf Speichern.

Identitätsrichtlinie aktivieren und Sicherheitsrichtlinien für Benutzeridentität konfigurieren

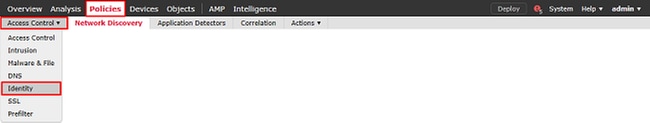

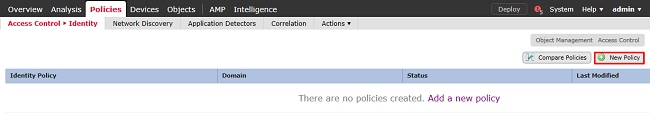

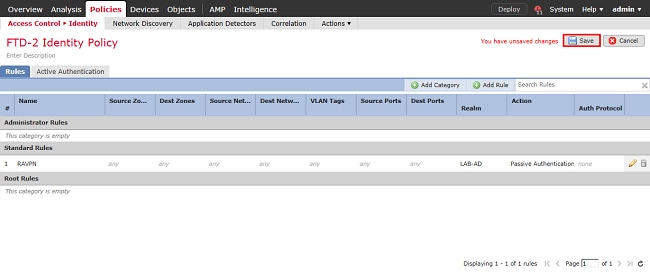

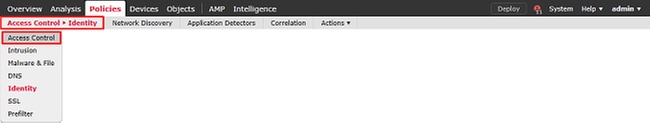

1. Navigieren Sie zu Richtlinien > Zugriffskontrolle > Identität.

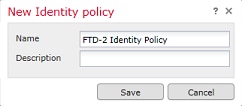

Erstellen einer neuen Identitätsrichtlinie

Geben Sie einen Namen für die neue Identitätsrichtlinie an.

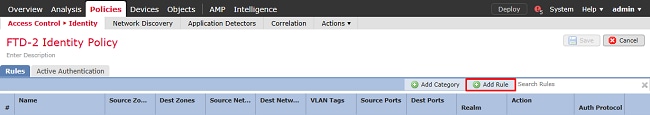

2. Klicken Sie auf Regel hinzufügen.

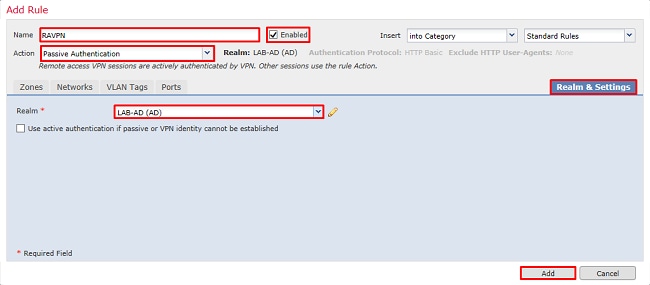

3. Geben Sie einen Namen für die neue Regel an. Stellen Sie sicher, dass sie aktiviert ist und die Aktion auf Passive Authentifizierung eingestellt ist.

Klicken Sie auf die Registerkarte Bereich und Einstellungen, und wählen Sie den zuvor erstellten Bereich aus. Klicken Sie abschließend auf Hinzufügen.

4. Klicken Sie auf Speichern.

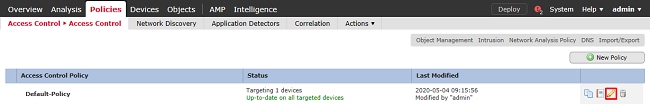

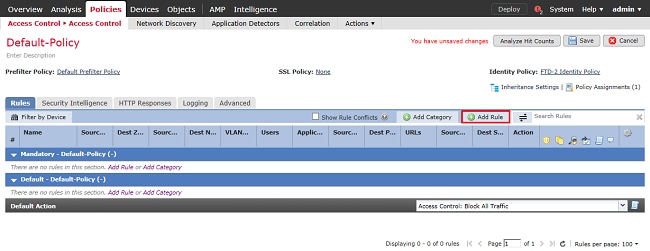

5. Navigieren Sie zu Richtlinien > Zugriffskontrolle > Zugriffskontrolle.

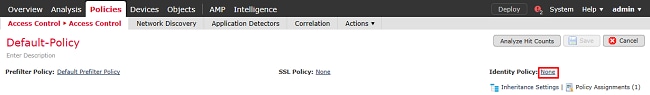

6. Bearbeiten Sie die Zugriffskontrollrichtlinie, unter der das FTD konfiguriert ist.

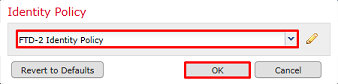

7. Klicken Sie auf den Wert neben Identitätsrichtlinie.

Wählen Sie die zuvor erstellte Identitätsrichtlinie aus, und klicken Sie dann auf OK.

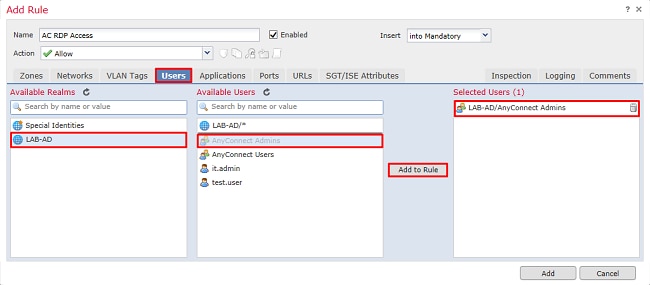

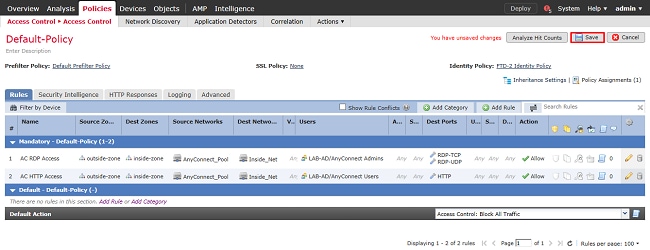

8. Klicken Sie auf Regel hinzufügen, um eine neue AKP-Regel zu erstellen. Mit diesen Schritten wird eine Regel erstellt, die es dem Benutzer in der Gruppe der AnyConnect-Administratoren ermöglicht, mithilfe von RDP eine Verbindung zu Geräten im Netzwerk herzustellen.

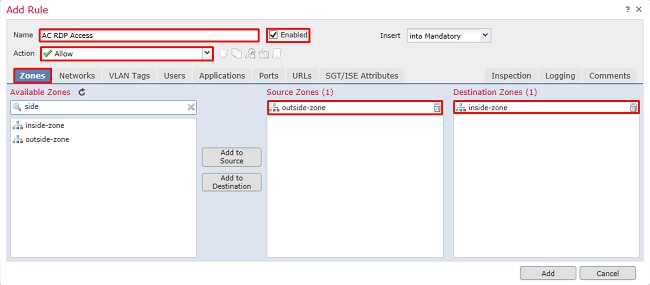

Geben Sie einen Namen für die Regel an. Stellen Sie sicher, dass die Regel aktiviert ist und über die entsprechende Aktion verfügt.

Geben Sie auf der Registerkarte Zonen die entsprechenden Zonen für den interessanten Datenverkehr an.

Von Benutzern initiierter RDP-Datenverkehr gelangt über die Schnittstelle der Außenzone in den FTD und gelangt in die Innenzone.

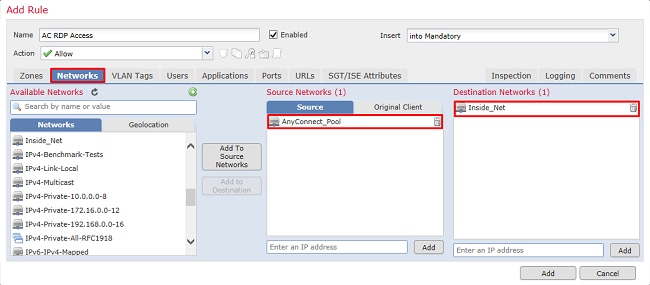

Definieren Sie unter Netzwerke die Quell- und Zielnetzwerke.

Das Objekt AnyConnect_Pool enthält die IP-Adressen, die AnyConnect-Clients zugewiesen sind.

Objekt Inside_Net enthält das interne Netzwerk-Subnetz.

Klicken Sie unter Benutzer auf den Bereich, der zuvor unter Verfügbare Bereiche erstellt wurde, klicken Sie unter Verfügbare Benutzer auf die entsprechende Gruppe bzw. den entsprechenden Benutzer, und klicken Sie dann auf Zur Regel hinzufügen.

Wenn keine Benutzer oder Gruppen im Abschnitt Verfügbare Benutzer verfügbar sind, stellen Sie sicher, dass FMC die Benutzer und Gruppen im Abschnitt Bereich heruntergeladen hat und dass die entsprechenden Gruppen/Benutzer enthalten sind.

Die hier angegebenen Benutzer/Gruppen werden aus der Quellperspektive überprüft.

So bewertet die FTD anhand der bisher in dieser Regel definierten Kriterien, dass der Datenverkehr von der Außenzone zur Innenzone, vom Netzwerk im AnyConnect_Pools-Objekt und vom Netzwerk im Inside_Net-Objekt stammt und von einem Benutzer in der Gruppe AnyConnect-Administratoren stammt.

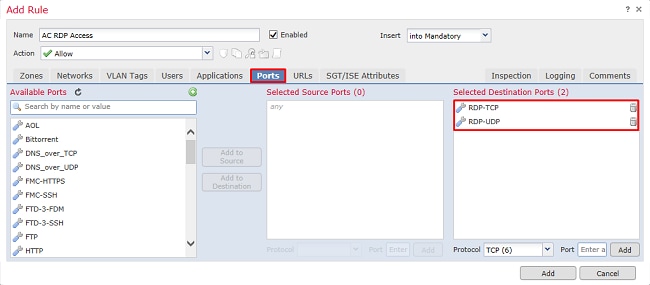

Unter Ports wurden benutzerdefinierte RDP-Objekte erstellt und hinzugefügt, um den TCP- und UDP-Port 3389 zuzulassen. Beachten Sie, dass RDP im Abschnitt "Anwendungen" hätte hinzugefügt werden können, aber aus Gründen der Einfachheit werden nur die Ports überprüft.

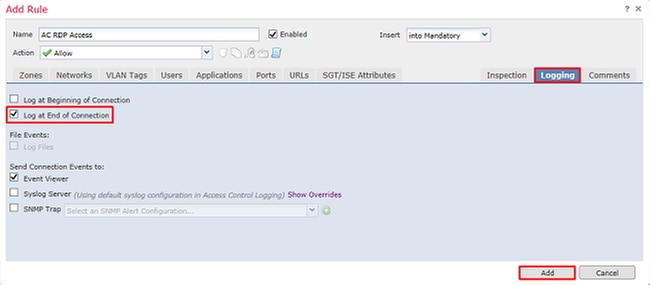

Stellen Sie abschließend sicher, dass Log at End of Connection (Protokollierung) unter Logging (Protokollierung) zu einem späteren Zeitpunkt auf zusätzliche Verifizierung überprüft wird. Klicken Sie abschließend auf Hinzufügen.

9. Es wird eine zusätzliche Regel für den HTTP-Zugriff erstellt, um Benutzern innerhalb der Gruppe AnyConnect-Benutzer den Zugriff auf die Windows Server IIS-Website zu ermöglichen. Klicken Sie auf Speichern.

NAT-Ausnahme konfigurieren

Wenn es NAT-Regeln gibt, die sich auf den AnyConnect-Datenverkehr auswirken, z. B. Internet-PAT-Regeln, ist es wichtig, NAT-Freistellungsregeln zu konfigurieren, damit der AnyConnect-Datenverkehr nicht durch die NAT beeinträchtigt wird.

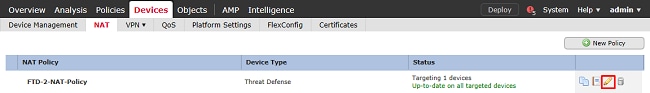

1. Navigieren Sie zu Geräte > NAT.

Wählen Sie die auf den FTD angewendete NAT-Richtlinie aus.

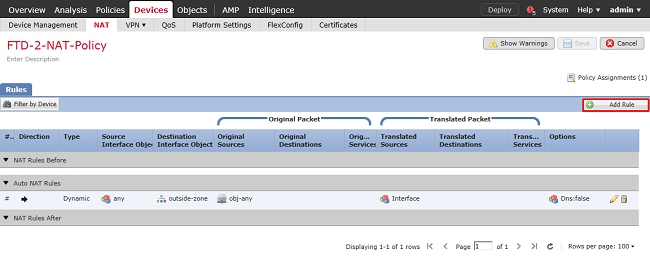

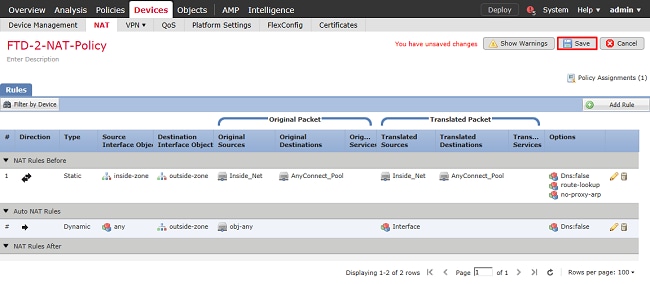

2. In dieser NAT-Richtlinie gibt es eine dynamische PAT am Ende, die den gesamten Datenverkehr (einschließlich AnyConnect-Datenverkehr) betrifft, der von der externen Schnittstelle zur externen Schnittstelle gelangt.

Um zu verhindern, dass AnyConnect-Datenverkehr durch NAT beeinträchtigt wird, klicken Sie auf Add Rule (Regel hinzufügen).

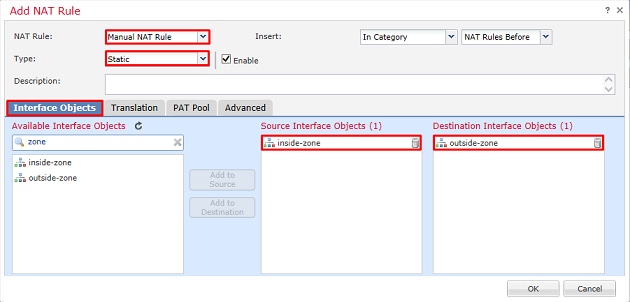

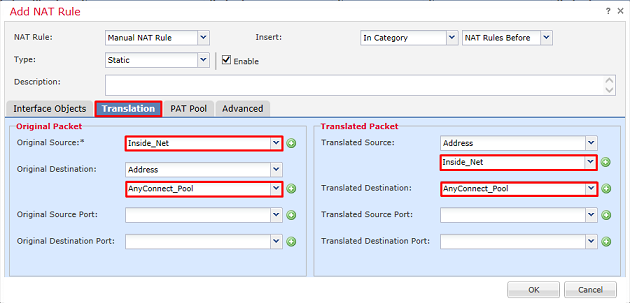

3. Konfigurieren Sie eine NAT-Ausnahmeregel. Stellen Sie sicher, dass es sich bei der Regel um eine manuelle NAT-Regel mit dem Typ Statisch handelt. Dies ist eine bidirektionale NAT-Regel, die auf AnyConnect-Datenverkehr angewendet wird.

Wenn die FTD anhand dieser Einstellungen Datenverkehr erkennt, der von Inside_Net stammt und an eine AnyConnect-IP-Adresse gerichtet ist (definiert durch AnyConnect_Pool), wird die Quelle in denselben Wert (Inside_Net) und das Ziel in denselben Wert (AnyConnect_Pool) umgewandelt, wenn der Datenverkehr in die inside_zone eindringt und in die outside_zone eindringt. Dadurch wird NAT im Wesentlichen umgangen, wenn diese Bedingungen erfüllt sind.

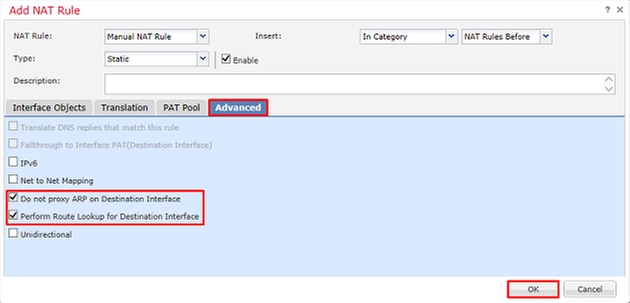

Darüber hinaus ist die FTD so konfiguriert, dass sie eine Routensuche für diesen Datenverkehr und nicht für Proxy-ARP durchführt. Klicken Sie abschließend auf OK.

4. Klicken Sie auf Speichern.

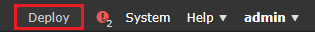

Bereitstellung

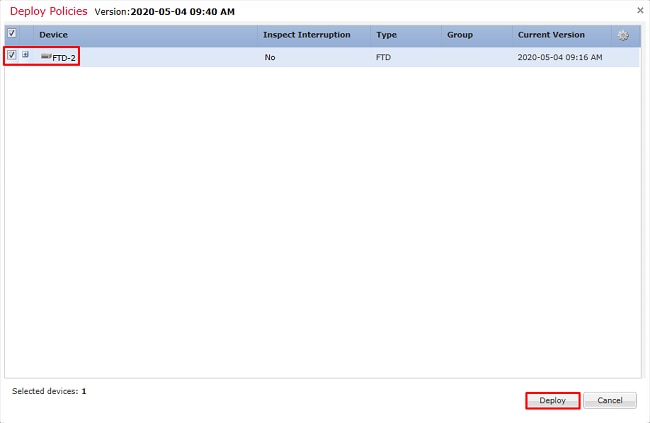

1. Wenn die Konfiguration abgeschlossen ist, klicken Sie auf Bereitstellen.

2. Aktivieren Sie das Kontrollkästchen neben dem FTD, auf das die Konfiguration angewendet wird, und klicken Sie dann auf Bereitstellen.

Überprüfung

Abschließende Konfiguration

AAA-Konfiguration

> show running-configuration aaa-server aaa-server LAB-AD protocol ldap max-failed-attempts 4 realm-id 5 aaa-server LAB-AD host win2016.example.com server-port 389 ldap-base-dn DC=example,DC=com ldap-group-base-dn DC=example,DC=com ldap-scope subtree ldap-naming-attribute samaccountname ldap-login-password ***** ldap-login-dn ftd.admin@example.com server-type microsoft

AnyConnect-Konfiguration

> show running-config webvpn webvpn enable Outside anyconnect image disk0:/csm/anyconnect-linux64-4.7.03052-webdeploy-k9.pkg 1 regex "Linux" anyconnect image disk0:/csm/anyconnect-win-4.7.00136-webdeploy-k9.pkg 2 regex "Windows" anyconnect profiles Lab disk0:/csm/lab.xml anyconnect enable tunnel-group-list enable cache no disable error-recovery disable > show running-config tunnel-group tunnel-group General type remote-access tunnel-group General general-attributes address-pool AnyConnect-Pool authentication-server-group LAB-AD tunnel-group General webvpn-attributes group-alias General enable > show running-config group-policy group-policy DfltGrpPolicy attributes vpn-simultaneous-logins 10 vpn-tunnel-protocol ikev2 ssl-client split-tunnel-policy tunnelspecified split-tunnel-network-list value Lab user-authentication-idle-timeout none webvpn anyconnect keep-installer none anyconnect modules value dart anyconnect ask none default anyconnect http-comp none activex-relay disable file-entry disable file-browsing disable url-entry disable deny-message none anyconnect ssl df-bit-ignore enable > show running-config ssl ssl trust-point FTD-2-SelfSigned outside

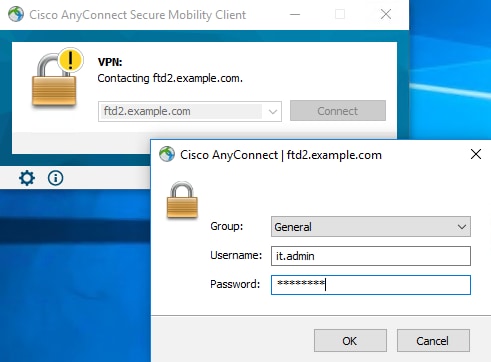

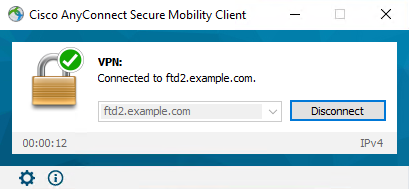

AnyConnect verwenden und Richtlinien für die Zugriffskontrolle überprüfen

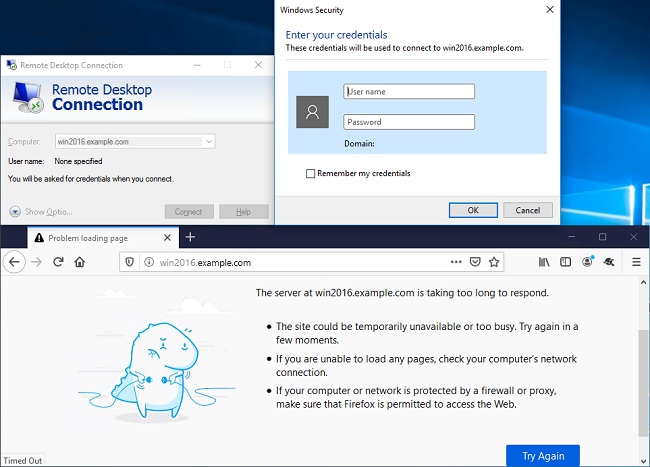

Der Benutzer IT-Administrator gehört zur Gruppe AnyConnect-Administratoren, die über RDP-Zugriff auf den Windows Server verfügt. Es hat jedoch keinen Zugriff auf HTTP.

Durch das Öffnen einer RDP- und Firefox-Sitzung mit diesem Server wird sichergestellt, dass dieser Benutzer nur über RDP auf den Server zugreifen kann.

Wenn Sie sich bei dem Benutzer Testbenutzer in der Gruppe AnyConnect-Benutzer angemeldet haben, der zwar über HTTP, aber nicht über RDP verfügt, können Sie überprüfen, ob die Regeln für die Zugriffskontrollrichtlinie wirksam werden.

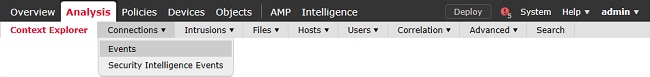

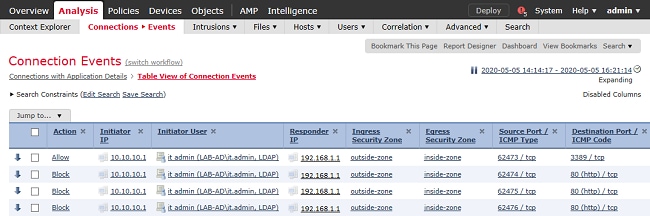

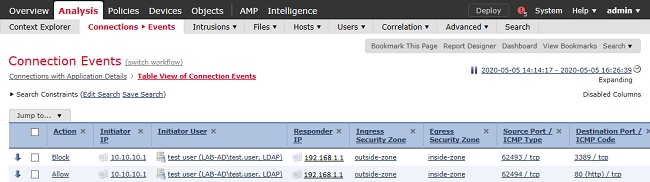

Mit FMC-Verbindungsereignissen überprüfen

Da die Protokollierung in den Zugriffskontrollrichtlinien aktiviert wurde, können die Verbindungsereignisse auf jeden Datenverkehr überprüft werden, der mit diesen Regeln übereinstimmt.

Navigieren Sie zu Analyse > Verbindungen > Ereignisse.

In der Tabellenansicht der Verbindungsereignisse werden die Protokolle so gefiltert, dass nur Verbindungsereignisse für den IT-Administrator angezeigt werden.

Hier können Sie überprüfen, ob RDP-Datenverkehr zum Server (TCP und UDP 3389) zulässig ist, der Datenverkehr an Port 80 jedoch blockiert wird.

Für den Benutzer Test User können Sie überprüfen, ob der RDP-Datenverkehr zum Server blockiert und der Datenverkehr an Port 80 zulässig ist.

Fehlerbehebung

Fehlerbehebung

Dieses Debugging kann in der Diagnose-CLI ausgeführt werden, um Probleme im Zusammenhang mit der LDAP-Authentifizierung zu beheben: debug ldap 255.

Zur Behebung von Problemen mit Zugriffskontrollrichtlinien für Benutzeridentitäten kann das System support firewall-engine-debug in clish ausgeführt werden, um zu bestimmen, warum Datenverkehr unerwartet zugelassen oder blockiert wird.

LDAP-Debugger

[53] Session Start

[53] New request Session, context 0x00002b1d13f4bbf0, reqType = Authentication

[53] Fiber started

[53] Creating LDAP context with uri=ldap://192.168.1.1:389

[53] Connect to LDAP server: ldap://192.168.1.1:389, status = Successful

[53] supportedLDAPVersion: value = 3

[53] supportedLDAPVersion: value = 2

[53] LDAP server 192.168.1.1 is Active directory

[53] Binding as ftd.admin@example.com

[53] Performing Simple authentication for ftd.admin@example.com to 192.168.1.1

[53] LDAP Search:

Base DN = [DC=example,DC=com]

Filter = [sAMAccountName=it.admin]

Scope = [SUBTREE]

[53] User DN = [CN=IT Admin,CN=Users,DC=example,DC=com]

[53] Talking to Active Directory server 192.168.1.1

[53] Reading password policy for it.admin, dn:CN=IT Admin,CN=Users,DC=example,DC=com

[53] Read bad password count 6

[53] Binding as it.admin

[53] Performing Simple authentication for it.admin to 192.168.1.1

[53] Processing LDAP response for user it.admin

[53] Message (it.admin):

[53] Authentication successful for it.admin to 192.168.1.1

[53] Retrieved User Attributes:

[53] objectClass: value = top

[53] objectClass: value = person

[53] objectClass: value = organizationalPerson

[53] objectClass: value = user

[53] cn: value = IT Admin

[53] sn: value = Admin

[53] givenName: value = IT

[53] distinguishedName: value = CN=IT Admin,CN=Users,DC=example,DC=com

[53] instanceType: value = 4

[53] whenCreated: value = 20200421025811.0Z

[53] whenChanged: value = 20200421204622.0Z

[53] displayName: value = IT Admin

[53] uSNCreated: value = 25896

[53] memberOf: value = CN=AnyConnect Admins,CN=Users,DC=example,DC=com

[53] uSNChanged: value = 26119

[53] name: value = IT Admin

[53] objectGUID: value = &...J..O..2w...c

[53] userAccountControl: value = 512

[53] badPwdCount: value = 6

[53] codePage: value = 0

[53] countryCode: value = 0

[53] badPasswordTime: value = 132320354378176394

[53] lastLogoff: value = 0

[53] lastLogon: value = 0

[53] pwdLastSet: value = 132319114917186142

[53] primaryGroupID: value = 513

[53] objectSid: value = .............{I...;.....j...

[53] accountExpires: value = 9223372036854775807

[53] logonCount: value = 0

[53] sAMAccountName: value = it.admin

[53] sAMAccountType: value = 805306368

[53] userPrincipalName: value = it.admin@example.com

[53] objectCategory: value = CN=Person,CN=Schema,CN=Configuration,DC=example,DC=com

[53] dSCorePropagationData: value = 16010101000000.0Z

[53] lastLogonTimestamp: value = 132319755825875876

[53] Fiber exit Tx=515 bytes Rx=2659 bytes, status=1

[53] Session End

Verbindung zum LDAP-Server kann nicht hergestellt werden

[-2147483611] Session Start [-2147483611] New request Session, context 0x00007f9e65ccdc40, reqType = Authentication [-2147483611] Fiber started [-2147483611] Creating LDAP context with uri=ldap://171.16.1.1:389 [-2147483611] Connect to LDAP server: ldap://172.16.1.1:389, status = Failed [-2147483611] Unable to read rootDSE. Can't contact LDAP server. [-2147483611] Fiber exit Tx=0 bytes Rx=0 bytes, status=-2 [-2147483611] Session End

Potenzielle Lösungen:

- Überprüfen Sie die Weiterleitung, und stellen Sie sicher, dass die FTD eine Antwort vom LDAP-Server erhält.

- Wenn LDAPS oder STARTTLS verwendet wird, stellen Sie sicher, dass das richtige Stammzertifikat der Zertifizierungsstelle vertrauenswürdig ist, damit der SSL-Handshake erfolgreich abgeschlossen werden kann.

- Vergewissern Sie sich, dass die richtige IP-Adresse und der richtige Port verwendet werden. Wenn ein Hostname verwendet wird, überprüfen Sie, ob DNS in der Lage ist, ihn in die richtige IP-Adresse aufzulösen.

Fehler bei der Eingabe des Verbindungsprotokolls in DN und/oder Kennwort

[-2147483615] Session Start [-2147483615] New request Session, context 0x00007f9e65ccdc40, reqType = Authentication [-2147483615] Fiber started [-2147483615] Creating LDAP context with uri=ldap://192.168.1.1:389 [-2147483615] Connect to LDAP server: ldap://192.168.1.1:389, status = Successful [-2147483615] defaultNamingContext: value = DC=example,DC=com [-2147483615] supportedLDAPVersion: value = 3 [-2147483615] supportedLDAPVersion: value = 2 [-2147483615] LDAP server 192.168.1.1 is Active directory [-2147483615] supportedSASLMechanisms: value = GSSAPI [-2147483615] supportedSASLMechanisms: value = GSS-SPNEGO [-2147483615] supportedSASLMechanisms: value = EXTERNAL [-2147483615] supportedSASLMechanisms: value = DIGEST-MD5 [-2147483615] Binding as ftd.admin@example.com [-2147483615] Performing Simple authentication for ftd.admin@example.com to 192.168.1.1 [-2147483615] Simple authentication for ftd.admin@example.com returned code (49) Invalid credentials [-2147483615] Failed to bind as administrator returned code (-1) Can't contact LDAP server [-2147483615] Fiber exit Tx=186 bytes Rx=744 bytes, status=-2 [-2147483615] Session End

Mögliche Lösung: Überprüfen Sie, ob die Anmelde-DN und das Anmelde-Kennwort ordnungsgemäß konfiguriert sind. Dies kann auf dem AD-Server mit ldp.exe überprüft werden. Gehen Sie folgendermaßen vor, um sicherzustellen, dass ein Konto erfolgreich über ldp gebunden werden kann:

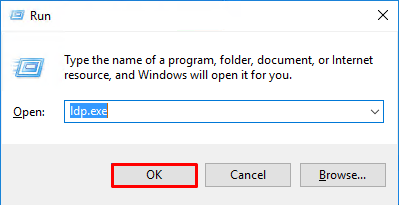

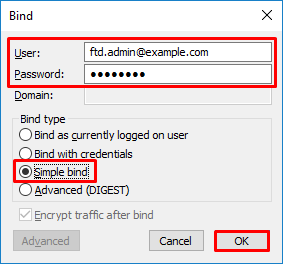

1. Drücken Sie auf dem AD-Server Win+R, und suchen Sie nach ldp.exe.

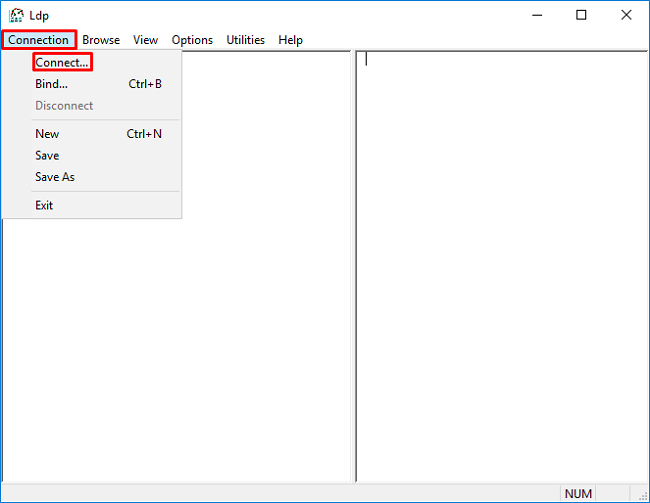

2. Wählen Sie unter Verbindung die Option Verbinden.

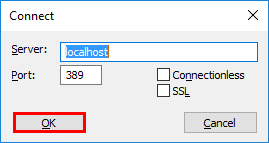

3. Geben Sie localhost für Server und den entsprechenden Port an, und klicken Sie dann auf OK.

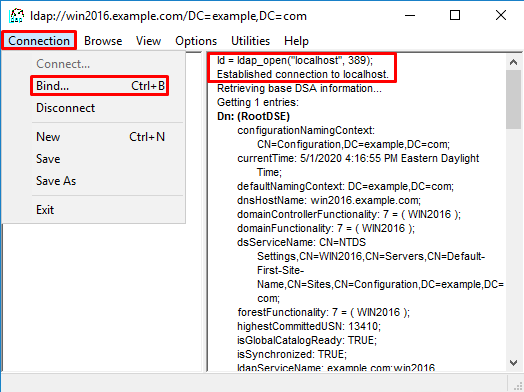

4. In der rechten Spalte wird Text angezeigt, der auf eine erfolgreiche Verbindung hinweist. Navigieren Sie zu Verbindung > Binden.

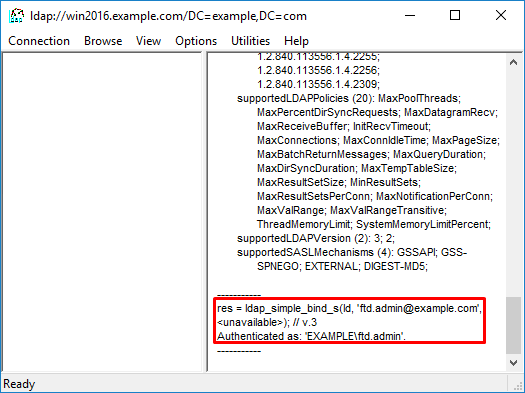

5. Wählen Sie Einfache Bindung und geben Sie dann den Verzeichniskontenbenutzer und das Kennwort an. Klicken Sie auf OK.

Bei erfolgreicher Bindung wird ldp Authentifiziert als: DOMÄNE\Benutzername

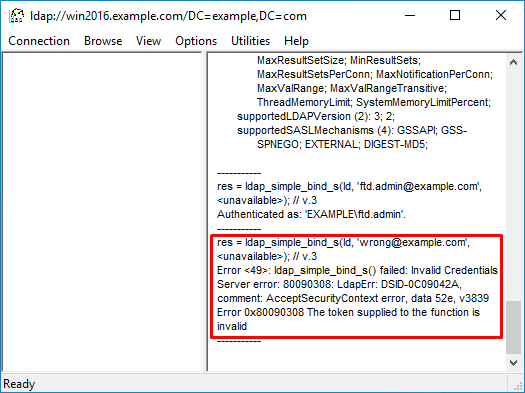

Der Versuch, eine Bindung mit einem ungültigen Benutzernamen oder Kennwort herzustellen, führt zu einem Fehler, wie den beiden hier gezeigten.

LDAP-Server konnte den Benutzernamen nicht finden

[-2147483612] Session Start

[-2147483612] New request Session, context 0x00007f9e65ccdc40, reqType = Authentication

[-2147483612] Fiber started

[-2147483612] Creating LDAP context with uri=ldap://192.168.1.1:389

[-2147483612] Connect to LDAP server: ldap://192.168.1.1:389, status = Successful

[-2147483612] supportedLDAPVersion: value = 3

[-2147483612] supportedLDAPVersion: value = 2

[-2147483612] LDAP server 192.168.1.1 is Active directory

[-2147483612] Binding as ftd.admin@example.com

[-2147483612] Performing Simple authentication for ftd.admin@example.com to 192.168.1.1

[-2147483612] LDAP Search:

Base DN = [dc=example,dc=com]

Filter = [samaccountname=it.admi]

Scope = [SUBTREE]

[-2147483612] Search result parsing returned failure status

[-2147483612] Talking to Active Directory server 192.168.1.1

[-2147483612] Reading password policy for it.admi, dn:

[-2147483612] Binding as ftd.admin@example.com

[-2147483612] Performing Simple authentication for ftd.admin@example.com to 192.168.1.1

[-2147483612] Fiber exit Tx=456 bytes Rx=1082 bytes, status=-1

[-2147483612] Session End

Mögliche Lösung: Vergewissern Sie sich, dass AD den Benutzer mit der vom FTD durchgeführten Suche finden kann. Dies kann auch mit ldp.exe durchgeführt werden.

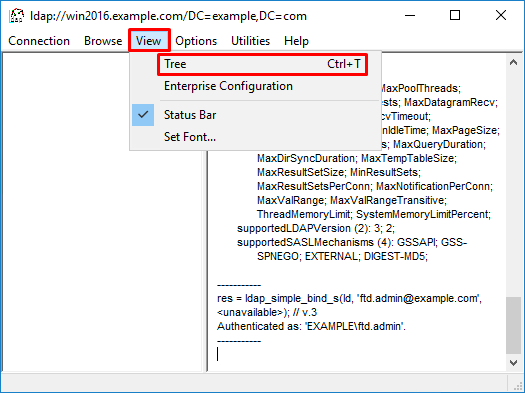

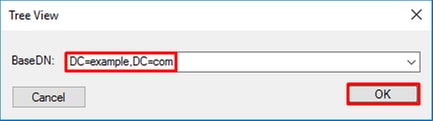

1. Navigieren Sie nach dem erfolgreichen Binden (siehe oben) zu Ansicht > Baum.

2. Geben Sie die auf dem FTD konfigurierte Basis-DN an, und klicken Sie dann auf OK

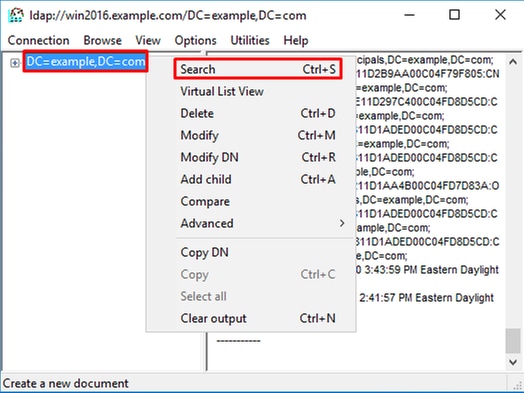

3. Klicken Sie mit der rechten Maustaste auf die Basis-DN, und klicken Sie dann auf Suchen.

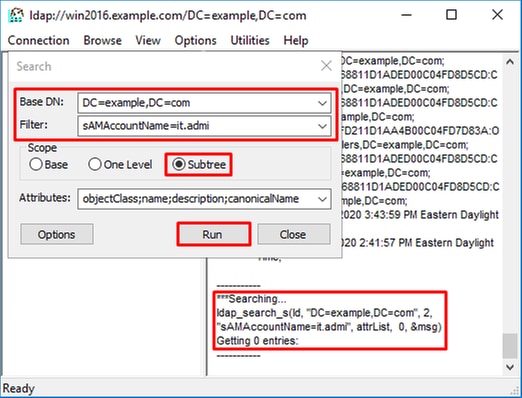

4. Geben Sie die gleichen Basis-DN-, Filter- und Bereichswerte an, wie sie in den Debugs angezeigt werden.

In diesem Beispiel sind dies:

- Basis-DN: dc=beispiel,dc=com

- Filter: samaccountname=it.admi

- Umfang:SUBTREE

ldp findet 0 Einträge, da es kein Benutzerkonto mit dem sAMAccountname it.admi unter der Basis-DN dc=beispiel,dc=com gibt.

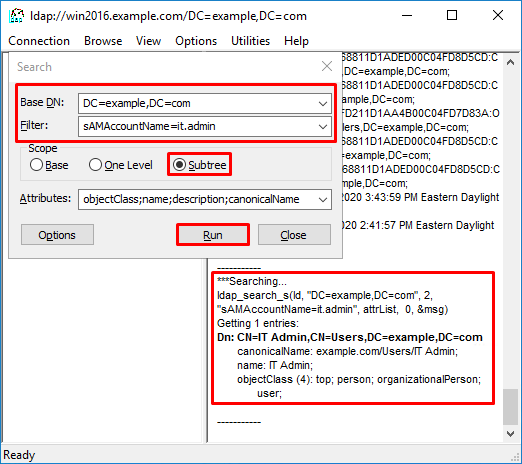

Ein weiterer Versuch mit dem richtigen sAMAccountname it.admin zeigt ein anderes Ergebnis an. ldp findet 1 Eintrag unter der Basis-DN dc=example,dc=com und druckt diese Benutzer-DN aus.

Falsches Kennwort für den Benutzernamen

[-2147483613] Session Start

[-2147483613] New request Session, context 0x00007f9e65ccdc40, reqType = Authentication

[-2147483613] Fiber started

[-2147483613] Creating LDAP context with uri=ldap://192.168.1.1:389

[-2147483613] Connect to LDAP server: ldap://192.168.1.1:389, status = Successful

[-2147483613] supportedLDAPVersion: value = 3

[-2147483613] supportedLDAPVersion: value = 2

[-2147483613] LDAP server 192.168.1.1 is Active directory

[-2147483613] Binding as ftd.admin@example.com

[-2147483613] Performing Simple authentication for ftd.admin@example.com to 192.168.1.1

[-2147483613] LDAP Search:

Base DN = [dc=example,dc=com]

Filter = [samaccountname=it.admin]

Scope = [SUBTREE]

[-2147483613] User DN = [CN=IT Admin,CN=Users,DC=example,DC=com]

[-2147483613] Talking to Active Directory server 192.168.1.1

[-2147483613] Reading password policy for it.admin, dn:CN=IT Admin,CN=Users,DC=example,DC=com

[-2147483613] Read bad password count 0

[-2147483613] Binding as it.admin

[-2147483613] Performing Simple authentication for it.admin to 192.168.1.1

[-2147483613] Simple authentication for it.admin returned code (49) Invalid credentials

[-2147483613] Message (it.admin): 80090308: LdapErr: DSID-0C09042A, comment: AcceptSecurityContext error, data 52e, v3839

[-2147483613] Invalid password for it.admin

[-2147483613] Fiber exit Tx=514 bytes Rx=2764 bytes, status=-1

[-2147483613] Session End

Potenzielle Lösung: Vergewissern Sie sich, dass das Benutzerkennwort richtig konfiguriert ist und nicht abgelaufen ist. Ähnlich wie bei der Anmelde-DN führt die FTD eine Bindung mit AD mit den Benutzeranmeldeinformationen durch.

Diese Bindung kann auch in ldp durchgeführt werden, um zu überprüfen, ob das AD denselben Benutzernamen und dasselbe Kennwort erkennen kann. Die Schritte in ldp werden im Abschnitt Ungültige Binding Login DN und/oder Kennwort angezeigt.

Darüber hinaus können die Protokolle der Microsoft Server-Ereignisanzeige auf einen möglichen Fehlergrund hin überprüft werden.

AAA testen

Der Befehl test aaa-server kann verwendet werden, um einen Authentifizierungsversuch durch die FTD mit einem bestimmten Benutzernamen und Kennwort zu simulieren. Dies kann zum Testen von Verbindungs- oder Authentifizierungsfehlern verwendet werden. Der Befehl lautet test aaa-server authentication [AAA-server] host [AD IP/hostname].

> show running-configuration aaa-server aaa-server LAB-AD protocol ldap realm-id 7 aaa-server LAB-AD host win2016.example.com server-port 389 ldap-base-dn DC=example,DC=com ldap-scope subtree ldap-login-password ***** ldap-login-dn ftd.admin@example.com server-type auto-detect > test aaa-server authentication LAB-AD host win2016.example.com Username: it.admin Password: ******** INFO: Attempting Authentication test to IP address (192.168.1.1) (timeout: 12 seconds) INFO: Authentication Successful

Paketerfassung

Paketerfassungen können verwendet werden, um die Erreichbarkeit zum AD-Server zu überprüfen. Wenn LDAP-Pakete den FTD verlassen, aber keine Antwort erhalten, kann dies auf ein Routing-Problem hinweisen.

Capture zeigt den bidirektionalen LDAP-Datenverkehr an.

> show route 192.168.1.1

Routing entry for 192.168.1.0 255.255.255.0

Known via "connected", distance 0, metric 0 (connected, via interface)

Routing Descriptor Blocks:

* directly connected, via inside

Route metric is 0, traffic share count is 1

> capture AD interface inside match tcp any host 192.168.1.1 eq 389

> show capture

capture AD type raw-data interface inside [Capturing - 0 bytes]

match tcp any host 192.168.1.1 eq ldap

> test aaa-server authentication LAB-AD host win2016.example.com username it.admin password ******

INFO: Attempting Authentication test to IP address (192.168.1.1) (timeout: 12 seconds)

INFO: Authentication Successful

> show capture

capture AD type raw-data interface inside [Capturing - 10905 bytes]

match tcp any host 192.168.1.1 eq ldap

> show capture AD

54 packets captured

1: 23:02:16.770712 192.168.1.17.61960 > 192.168.1.1.389: S 3681912834:3681912834(0) win 32768 <mss 1460,nop,nop,timestamp 1061373057 0>

2: 23:02:16.772009 192.168.1.1.389 > 192.168.1.17.61960: S 491521506:491521506(0) ack 3681912835 win 8192 <mss 1460,nop,nop,timestamp 762393884 1061373057>

3: 23:02:16.772039 192.168.1.17.61960 > 192.168.1.1.389: . ack 491521507 win 32768 <nop,nop,timestamp 1061373058 762393884>

4: 23:02:16.772482 192.168.1.17.61960 > 192.168.1.1.389: P 3681912835:3681912980(145) ack 491521507 win 32768 <nop,nop,timestamp 1061373059 0>

5: 23:02:16.772924 192.168.1.1.389 > 192.168.1.17.61960: P 491521507:491522141(634) ack 3681912980 win 65160 <nop,nop,timestamp 762393885 1061373059>

6: 23:02:16.772955 192.168.1.17.61960 > 192.168.1.1.389: . ack 491522141 win 32768 <nop,nop,timestamp 1061373059 762393885>

7: 23:02:16.773428 192.168.1.17.61960 > 192.168.1.1.389: P 3681912980:3681913024(44) ack 491522141 win 32768 <nop,nop,timestamp 1061373060 0>

8: 23:02:16.775030 192.168.1.1.389 > 192.168.1.17.61960: P 491522141:491522163(22) ack 3681913024 win 65116 <nop,nop,timestamp 762393887 1061373060>

9: 23:02:16.775075 192.168.1.17.61960 > 192.168.1.1.389: . ack 491522163 win 32768 <nop,nop,timestamp 1061373061 762393887>

[...]

54 packets shown

Windows Server-Ereignisanzeige - Protokolle

Die Protokolle der Ereignisanzeige auf dem AD-Server können detailliertere Informationen darüber bereitstellen, warum ein Fehler aufgetreten ist.

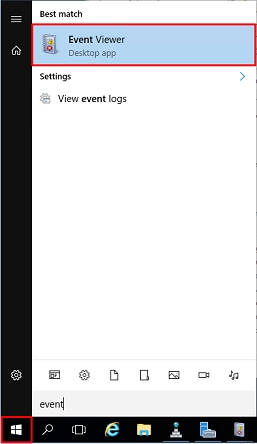

1. Suchen Sie nach der Ereignisanzeige, und öffnen Sie sie.

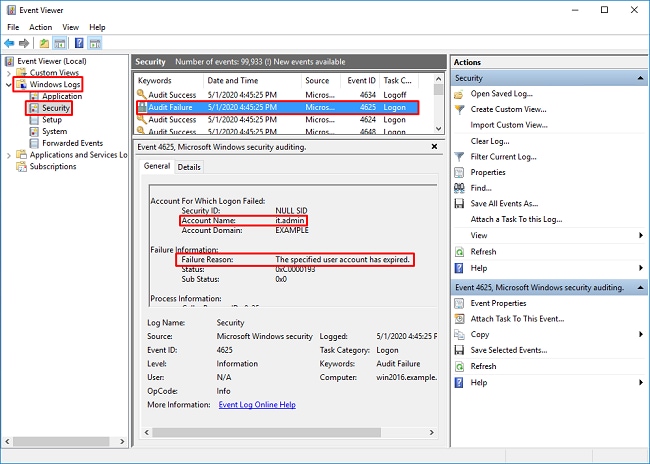

2. Erweitern Sie Windows-Protokolle, und klicken Sie auf Sicherheit. Suchen Sie mit dem Benutzernamen nach Audit Failures (Überwachungsfehler), und überprüfen Sie die Failure Information (Fehlerinformationen).

An account failed to log on. Subject: Security ID: SYSTEM Account Name: WIN2016$ Account Domain: EXAMPLE Logon ID: 0x3E7 Logon Type: 3 Account For Which Logon Failed: Security ID: NULL SID Account Name: it.admin Account Domain: EXAMPLE Failure Information: Failure Reason: The specified user account has expired. Status: 0xC0000193 Sub Status: 0x0 Process Information: Caller Process ID: 0x25c Caller Process Name: C:\Windows\System32\lsass.exe Network Information: Workstation Name: WIN2016 Source Network Address: 192.168.1.17 Source Port: 56321

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

3.0 |

23-Apr-2024 |

Rezertifizierung |

1.0 |

22-Mar-2021 |

Erstveröffentlichung |

Beiträge von Cisco Ingenieuren

- Shannon WellingtonCisco TAC Engineer

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback