Konfigurieren des ASA-VPN-Status mit CSD, DAP und AnyConnect 4.0

Download-Optionen

-

ePub (1.2 MB)

In verschiedenen Apps auf iPhone, iPad, Android, Sony Reader oder Windows Phone anzeigen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einleitung

In diesem Dokument wird beschrieben, wie der Status für Remote-VPN-Sitzungen, die auf der Adaptive Security Appliance (ASA) beendet werden, ausgeführt wird.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Cisco ASA VPN-Konfiguration

- Cisco AnyConnect Secure Mobility Client

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- Microsoft Windows 7

- Cisco ASA Version 9.3 oder höher

- Cisco Identity Services Engine (ISE)-Software, Version 1.3 und höher

- Cisco AnyConnect Secure Mobility Client, Version 4.0 und höher

- CSD, Version 3.6 oder höher

Der Status wird lokal von ASA mithilfe von Cisco Secure Desktop (CSD) mit HostScan-Modul durchgeführt.

Nach Einrichtung der VPN-Sitzung erhalten kompatible Stationen uneingeschränkten Netzwerkzugriff, während nicht kompatible Stationen eingeschränkten Netzwerkzugriff haben.

Außerdem werden Bereitstellungs-Flows für CSD und AnyConnect 4.0 vorgestellt.

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Konfigurieren

Netzwerkdiagramm

Die Unternehmensrichtlinien sind wie folgt:

- Remote-VPN-Benutzer mit Datei c:\test.txt (konform) müssen vollständigen Netzwerkzugriff auf interne Unternehmensressourcen haben.

- Remote-VPN-Benutzer, die nicht über die Datei c:\test.txt (nicht konform) verfügen, müssen über eingeschränkten Netzwerkzugriff auf unternehmensinterne Ressourcen verfügen.

Die Existenz einer Datei ist das einfachste Beispiel. Jede andere Bedingung (Antivirus, Antispyware, Prozess, Anwendung, Registrierung) kann verwendet werden.

Es wird wie folgt geströmt:

- Bei Remote-Benutzern ist AnyConnect nicht installiert. Sie greifen auf die ASA-Webseite für die CSD- und AnyConnect-Bereitstellung zu (zusammen mit dem VPN-Profil)

- Sobald die Verbindung über AnyConnect hergestellt wurde, können Benutzer, die die Richtlinien nicht erfüllen, nur eingeschränkten Netzwerkzugriff erhalten. Die Dynamic Access Policy (DAP) mit dem Namen FileNotExists wird zugeordnet.

- Der Benutzer führt die Fehlerbehebung durch (manuell installieren Sie Datei c:\test.txt) und stellt erneut eine Verbindung mit AnyConnect her. Diesmal wird vollständiger Netzwerkzugriff bereitgestellt (DAP-Richtlinie mit dem Namen FileExists werden zugeordnet).

Das HostScan-Modul kann manuell auf dem Endgerät installiert werden. Beispieldateien (hostscan-win-4.0.00051-pre-deploy-k9.msi) werden auf Cisco Connection Online (CCO) freigegeben. Es kann aber auch von der ASA weitergegeben werden. HostScan ist ein Teil von CSD, der von ASA bereitgestellt werden könnte. Dieser zweite Ansatz wird in diesem Beispiel verwendet.

Für ältere Versionen von AnyConnect (3.1 und früher) war ein separates Paket auf CCO verfügbar (Beispiel: hostscan_3.1.06073-k9.pkg), das auf ASA separat konfiguriert und bereitgestellt werden hätte können (mit dem Befehl csd hostscan image) - diese Option existiert jedoch für AnyConnect Version 4.0 nicht mehr.

ASA

Schritt 1: Grundlegende SSL VPN-Konfiguration

ASA ist mit grundlegendem Remote-VPN-Zugriff (Secure Sockets Layer (SSL)) vorkonfiguriert:

webvpn

enable outside

no anyconnect-essentials

anyconnect image disk0:/anyconnect-win-4.0.00051-k9.pkg 1

anyconnect enable

tunnel-group-list enable

group-policy AllProtocols internal

group-policy AllProtocols attributes

vpn-tunnel-protocol ikev1 ikev2 ssl-client ssl-clientless

tunnel-group TAC type remote-access

tunnel-group TAC general-attributes

address-pool POOL

authentication-server-group ISE3

default-group-policy AllProtocols

tunnel-group TAC webvpn-attributes

group-alias TAC enable

ip local pool POOL 192.168.1.10-192.168.1.20 mask 255.255.255.0

aaa-server ISE3 protocol radius

aaa-server ISE3 (inside) host 10.1.1.100

key *****

Das AnyConnect-Paket wurde heruntergeladen und verwendet.

Schritt 2: Installation des CSD

Die nachfolgende Konfiguration wird mit dem Adaptive Security Device Manager (ASDM) durchgeführt. Das CSD-Paket muss heruntergeladen werden, um zu flashen und einen Verweis aus der Konfiguration zu erhalten, wie im Bild gezeigt.

Ohne die Aktivierung von Secure Desktop wäre es nicht möglich, CSD-Attribute in DAP-Richtlinien zu verwenden, wie im Bild gezeigt.

Nachdem Sie CSD aktiviert haben, werden unter "Secure Desktop Manager" mehrere Optionen angezeigt.

Das Vorhandensein von c:\test.txt wird wie im Bild gezeigt überprüft.

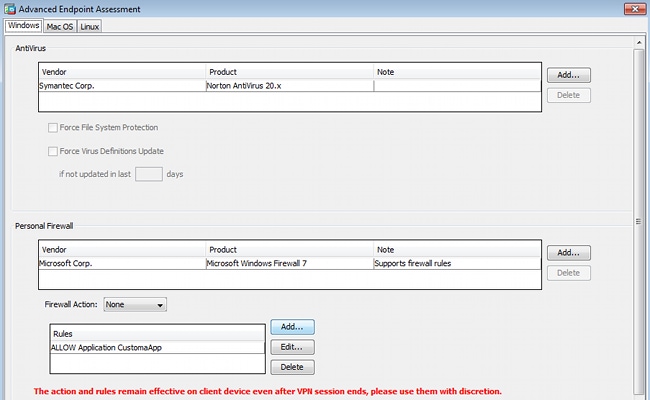

Außerdem wird, wie im Bild gezeigt, eine weitere Regel zur erweiterten Endpunktbewertung hinzugefügt.

Dabei wird überprüft, ob Symantec Norton AntiVirus 20.x und Microsoft Windows Firewall 7 vorhanden sind. Das Statusmodul (HostScan) überprüft diese Werte, es findet jedoch keine Durchsetzung statt (dies wird von der DAP-Richtlinie nicht überprüft).

Schritt 3: DAP-Richtlinien

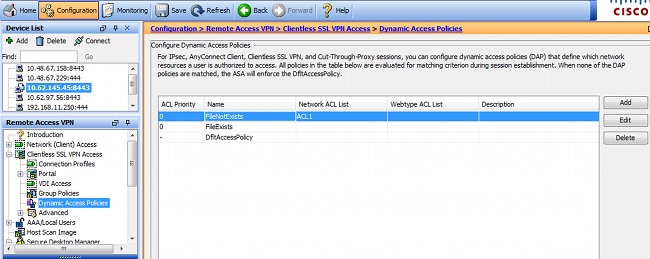

DAP-Richtlinien sind dafür verantwortlich, die von HostScan erfassten Daten als Bedingungen zu verwenden und dadurch bestimmte Attribute auf die VPN-Sitzung anzuwenden. Um eine DAP-Richtlinie vom ASDM zu erstellen, navigieren Sie zu Configuration > Remote Access VPN > Clientless SSL VPN Access > Dynamic Access Policies (Konfiguration > RAS-VPN > Clientless SSL VPN-Zugriff > dynamische Zugriffsrichtlinien, wie im Bild dargestellt.

Die erste Richtlinie (FileExists) überprüft den Namen der Tunnelgruppe, der vom konfigurierten VPN-Profil verwendet wird (die VPN-Profilkonfiguration wurde aus Gründen der Übersichtlichkeit weggelassen). Anschließend wird, wie im Bild dargestellt, eine zusätzliche Überprüfung der Datei c:\test.txt durchgeführt.

Daher werden mit der Standardeinstellung keine Aktionen ausgeführt, um die Verbindung zuzulassen. Es wird keine ACL verwendet - vollständiger Netzwerkzugriff wird bereitgestellt.

Details zur Dateiprüfung werden im Bild angezeigt.

Die zweite Richtlinie (FileNotExists) ist ähnlich. Diese Zeitbedingung ist jedoch erfüllt, wenn die Datei nicht wie im Bild gezeigt vorhanden ist.

Für das Ergebnis ist ACL1 für die Zugriffsliste konfiguriert. Dies gilt für nicht konforme VPN-Benutzer mit eingeschränktem Netzwerkzugriff.

Beide DAP-Richtlinien fordern den Zugriff über den AnyConnect Client wie im Bild dargestellt an.

ISE

ISE wird für die Benutzerauthentifizierung verwendet. Nur das Netzwerkgerät (ASA) und der korrekte Benutzername (cisco) müssen konfiguriert werden. Dieser Teil wird in diesem Artikel nicht behandelt.

Überprüfung

Verwenden Sie diesen Abschnitt, um zu überprüfen, ob Ihre Konfiguration ordnungsgemäß funktioniert.

CSD- und AnyConnect-Bereitstellung

Zunächst wird der Benutzer nicht mit dem AnyConnect-Client bereitgestellt. Der Benutzer ist ebenfalls nicht mit der Richtlinie konform (die Datei c:\test.txt ist nicht vorhanden). Geben Sie https://10.62.145.45 ein, und der Benutzer wird sofort zur CSD-Installation weitergeleitet, wie im Bild dargestellt.

Dies kann über Java oder ActiveX erfolgen. Sobald CSD installiert ist, wird es wie im Bild dargestellt angezeigt.

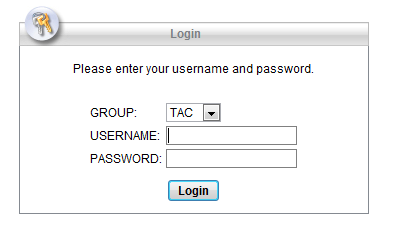

Anschließend wird der Benutzer zur Authentifizierung umgeleitet, wie im Bild dargestellt.

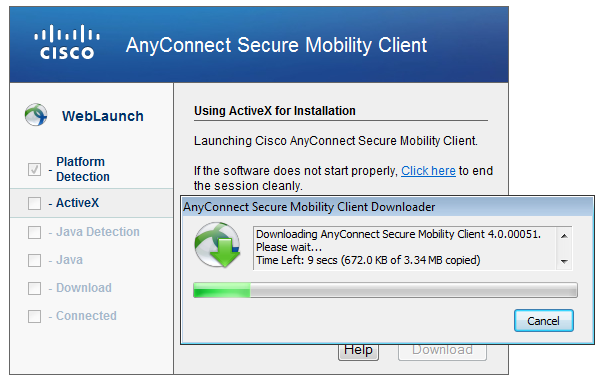

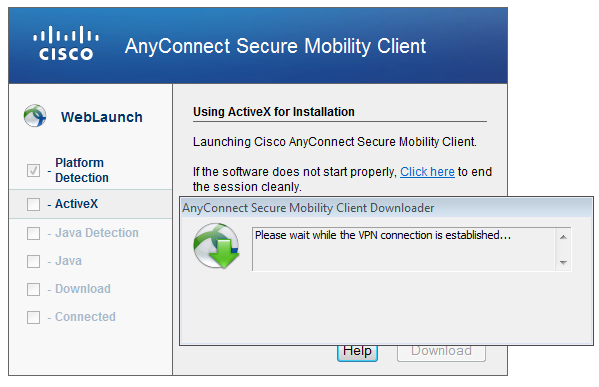

Bei einem erfolgreichen Einsatz wird AnyConnect zusammen mit konfiguriertem Profil bereitgestellt. Auch hier kann ActiveX oder Java verwendet werden, wie im Bild gezeigt.

Die VPN-Verbindung wird wie im Bild dargestellt hergestellt.

Der erste Schritt für AnyConnect besteht darin, Statusprüfungen (HostScan) durchzuführen und die Berichte wie im Bild dargestellt an die ASA zu senden.

Anschließend wird die VPN-Sitzung von AnyConnect authentifiziert und beendet.

AnyConnect VPN-Sitzung mit Status - nicht konform

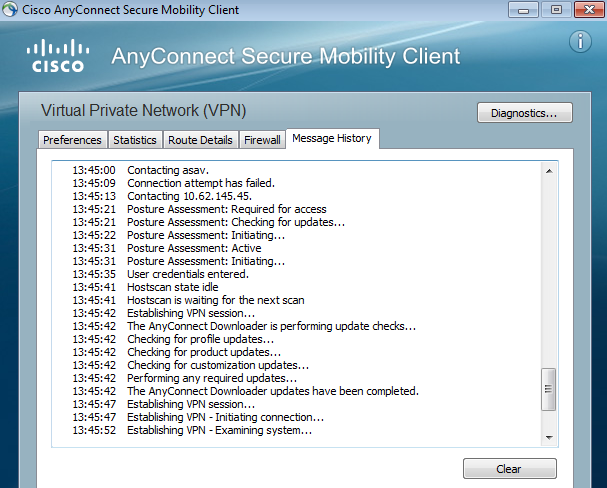

Wenn Sie eine neue VPN-Sitzung mit AnyConnect herstellen, ist der erste Schritt der Status (HostScan), wie er auf dem Screenshot oben dargestellt wurde. Anschließend erfolgt die Authentifizierung und die VPN-Sitzung wird wie in den Bildern gezeigt eingerichtet.

ASA meldet den Empfang des HostScan-Berichts:

%ASA-7-716603: Received 4 KB Hostscan data from IP <10.61.87.251>

Führt dann eine Benutzerauthentifizierung durch:

%ASA-6-113004: AAA user authentication Successful : server = 10.62.145.42 : user = cisco

und startet die Autorisierung für diese VPN-Sitzung. Wenn Sie "debug dap trace 255" aktiviert haben, werden die Informationen zum Vorhandensein der Datei c:\test.txt zurückgegeben:

DAP_TRACE[128]: dap_install_endpoint_data_to_lua:endpoint.file["1"].exists="false"

DAP_TRACE: endpoint.file["1"].exists = "false"

DAP_TRACE[128]: dap_install_endpoint_data_to_lua:endpoint.file["1"].path="c:\test.txt"

DAP_TRACE: endpoint.file["1"].path = "c:\\test.txt"

Weitere Informationen zur Microsoft Windows-Firewall:

DAP_TRACE[128]: dap_install_endpoint_data_to_lua:endpoint.fw["MSWindowsFW"].exists="false"

DAP_TRACE: endpoint.fw["MSWindowsFW"].exists = "false"

DAP_TRACE[128]: dap_install_endpoint_data_to_lua:endpoint.fw["MSWindowsFW"].description="Microsoft Windows Firewall"

DAP_TRACE: endpoint.fw["MSWindowsFW"].description = "Microsoft Windows Firewall"

DAP_TRACE[128]: dap_install_endpoint_data_to_lua:endpoint.fw["MSWindowsFW"].version="7"

DAP_TRACE: endpoint.fw["MSWindowsFW"].version = "7"

DAP_TRACE[128]: dap_install_endpoint_data_to_lua:endpoint.fw["MSWindowsFW"].enabled="failed"

DAP_TRACE: endpoint.fw["MSWindowsFW"].enabled = "failed"

Und Symantec AntiVirus (gemäß den zuvor konfigurierten HostScan Advanced Endpoint Assessment-Regeln).

Daher wird die DAP-Richtlinie abgeglichen:

DAP_TRACE: Username: cisco, Selected DAPs: ,FileNotExists

Diese Richtlinie erzwingt die Verwendung von AnyConnect und wendet auch die Zugriffsliste ACL1 an, die den Benutzern einen eingeschränkten Netzwerkzugriff gewährt (entspricht nicht der Unternehmensrichtlinie):

DAP_TRACE:The DAP policy contains the following attributes for user: cisco

DAP_TRACE:--------------------------------------------------------------------------

DAP_TRACE:1: tunnel-protocol = svc

DAP_TRACE:2: svc ask = ask: no, dflt: svc

DAP_TRACE:3: action = continue

DAP_TRACE:4: network-acl = ACL1

Die Protokolle enthalten auch ACIDEX-Erweiterungen, die von der DAP-Richtlinie verwendet (oder sogar in Radius-Requests an die ISE übergeben und in Autorisierungsregeln als Bedingung verwendet werden):

endpoint.anyconnect.clientversion = "4.0.00051";

endpoint.anyconnect.platform = "win";

endpoint.anyconnect.devicetype = "innotek GmbH VirtualBox";

endpoint.anyconnect.platformversion = "6.1.7600 ";

endpoint.anyconnect.deviceuniqueid = "A1EDD2F14F17803779EB42C281C98DD892F7D34239AECDBB3FEA69D6567B2591";

endpoint.anyconnect.macaddress["0"] = "08-00-27-7f-5f-64";

endpoint.anyconnect.useragent = "AnyConnect Windows 4.0.00051";

Daher ist die VPN-Sitzung aktiv, jedoch mit eingeschränktem Netzwerkzugriff:

ASAv2# show vpn-sessiondb detail anyconnect

Session Type: AnyConnect Detailed

Username : cisco Index : 4

Assigned IP : 192.168.1.10 Public IP : 10.61.87.251

Protocol : AnyConnect-Parent SSL-Tunnel DTLS-Tunnel

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)RC4 DTLS-Tunnel: (1)AES128

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA1 DTLS-Tunnel: (1)SHA1

Bytes Tx : 11432 Bytes Rx : 14709

Pkts Tx : 8 Pkts Rx : 146

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Group Policy : AllProtocols Tunnel Group : TAC

Login Time : 11:58:54 UTC Fri Dec 26 2014

Duration : 0h:07m:54s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : 0add006400004000549d4d7e

Security Grp : none

AnyConnect-Parent Tunnels: 1

SSL-Tunnel Tunnels: 1

DTLS-Tunnel Tunnels: 1

AnyConnect-Parent:

Tunnel ID : 4.1

Public IP : 10.61.87.251

Encryption : none Hashing : none

TCP Src Port : 49514 TCP Dst Port : 443

Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 22 Minutes

Client OS : win

Client OS Ver: 6.1.7600

Client Type : AnyConnect

Client Ver : Cisco AnyConnect VPN Agent for Windows 4.0.00051

Bytes Tx : 5716 Bytes Rx : 764

Pkts Tx : 4 Pkts Rx : 1

Pkts Tx Drop : 0 Pkts Rx Drop : 0

SSL-Tunnel:

Tunnel ID : 4.2

Assigned IP : 192.168.1.10 Public IP : 10.61.87.251

Encryption : RC4 Hashing : SHA1

Encapsulation: TLSv1.0 TCP Src Port : 49517

TCP Dst Port : 443 Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 22 Minutes

Client OS : Windows

Client Type : SSL VPN Client

Client Ver : Cisco AnyConnect VPN Agent for Windows 4.0.00051

Bytes Tx : 5716 Bytes Rx : 2760

Pkts Tx : 4 Pkts Rx : 12

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Filter Name : ACL1

DTLS-Tunnel:

Tunnel ID : 4.3

Assigned IP : 192.168.1.10 Public IP : 10.61.87.251

Encryption : AES128 Hashing : SHA1

Encapsulation: DTLSv1.0 UDP Src Port : 52749

UDP Dst Port : 443 Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 24 Minutes

Client OS : Windows

Client Type : DTLS VPN Client

Client Ver : Cisco AnyConnect VPN Agent for Windows 4.0.00051

Bytes Tx : 0 Bytes Rx : 11185

Pkts Tx : 0 Pkts Rx : 133

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Filter Name : ACL1

ASAv2# show access-list ACL1

access-list ACL1; 1 elements; name hash: 0xe535f5fe

access-list ACL1 line 1 extended permit ip any host 1.1.1.1 (hitcnt=0) 0xe6492cbf

Der AnyConnect-Verlauf zeigt detaillierte Schritte für den Statusprozess an:

12:57:47 Contacting 10.62.145.45.

12:58:01 Posture Assessment: Required for access

12:58:01 Posture Assessment: Checking for updates...

12:58:02 Posture Assessment: Updating...

12:58:03 Posture Assessment: Initiating...

12:58:13 Posture Assessment: Active

12:58:13 Posture Assessment: Initiating...

12:58:37 User credentials entered.

12:58:43 Establishing VPN session...

12:58:43 The AnyConnect Downloader is performing update checks...

12:58:43 Checking for profile updates...

12:58:43 Checking for product updates...

12:58:43 Checking for customization updates...

12:58:43 Performing any required updates...

12:58:43 The AnyConnect Downloader updates have been completed.

12:58:43 Establishing VPN session...

12:58:43 Establishing VPN - Initiating connection...

12:58:48 Establishing VPN - Examining system...

12:58:48 Establishing VPN - Activating VPN adapter...

12:58:52 Establishing VPN - Configuring system...

12:58:52 Establishing VPN...

12:58:52 Connected to 10.62.145.45.

AnyConnect VPN-Sitzung mit Status - konform

Nachdem Sie die Datei c:\test.txt erstellt haben, ist der Fluss ähnlich. Nach der Initiierung einer neuen AnyConnect-Sitzung wird in den Protokollen das Vorhandensein der Datei angegeben:

%ASA-7-734003: DAP: User cisco, Addr 10.61.87.251: Session Attribute endpoint.file["1"].exists="true"

%ASA-7-734003: DAP: User cisco, Addr 10.61.87.251: Session Attribute endpoint.file["1"].path="c:\test.txt"

Daher wird eine weitere DAP-Richtlinie verwendet:

DAP_TRACE: Username: cisco, Selected DAPs: ,FileExists

Die Richtlinie schreibt keine ACLs als Einschränkung für den Netzwerkverkehr vor.

Und die Sitzung ist aktiv, ohne dass eine ACL (vollständiger Netzwerkzugriff) vorhanden ist:

ASAv2# show vpn-sessiondb detail anyconnect

Session Type: AnyConnect Detailed

Username : cisco Index : 5

Assigned IP : 192.168.1.10 Public IP : 10.61.87.251

Protocol : AnyConnect-Parent SSL-Tunnel DTLS-Tunnel

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)RC4 DTLS-Tunnel: (1)AES128

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA1 DTLS-Tunnel: (1)SHA1

Bytes Tx : 11432 Bytes Rx : 6298

Pkts Tx : 8 Pkts Rx : 38

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Group Policy : AllProtocols Tunnel Group : TAC

Login Time : 12:10:28 UTC Fri Dec 26 2014

Duration : 0h:00m:17s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : 0add006400005000549d5034

Security Grp : none

AnyConnect-Parent Tunnels: 1

SSL-Tunnel Tunnels: 1

DTLS-Tunnel Tunnels: 1

AnyConnect-Parent:

Tunnel ID : 5.1

Public IP : 10.61.87.251

Encryption : none Hashing : none

TCP Src Port : 49549 TCP Dst Port : 443

Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 29 Minutes

Client OS : win

Client OS Ver: 6.1.7600

Client Type : AnyConnect

Client Ver : Cisco AnyConnect VPN Agent for Windows 4.0.00051

Bytes Tx : 5716 Bytes Rx : 764

Pkts Tx : 4 Pkts Rx : 1

Pkts Tx Drop : 0 Pkts Rx Drop : 0

SSL-Tunnel:

Tunnel ID : 5.2

Assigned IP : 192.168.1.10 Public IP : 10.61.87.251

Encryption : RC4 Hashing : SHA1

Encapsulation: TLSv1.0 TCP Src Port : 49552

TCP Dst Port : 443 Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 29 Minutes

Client OS : Windows

Client Type : SSL VPN Client

Client Ver : Cisco AnyConnect VPN Agent for Windows 4.0.00051

Bytes Tx : 5716 Bytes Rx : 1345

Pkts Tx : 4 Pkts Rx : 6

Pkts Tx Drop : 0 Pkts Rx Drop : 0

DTLS-Tunnel:

Tunnel ID : 5.3

Assigned IP : 192.168.1.10 Public IP : 10.61.87.251

Encryption : AES128 Hashing : SHA1

Encapsulation: DTLSv1.0 UDP Src Port : 54417

UDP Dst Port : 443 Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 30 Minutes

Client OS : Windows

Client Type : DTLS VPN Client

Client Ver : Cisco AnyConnect VPN Agent for Windows 4.0.00051

Bytes Tx : 0 Bytes Rx : 4189

Pkts Tx : 0 Pkts Rx : 31

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Außerdem meldet Anyconnect, dass HostScan inaktiv ist und auf die nächste Suchanfrage wartet:

13:10:15 Hostscan state idle

13:10:15 Hostscan is waiting for the next scan

Hinweis: Für eine Neubewertung wird empfohlen, ein Statusmodul zu verwenden, das in die ISE integriert ist. AnyConnect 4.0-Integration mit ISE 1.3 - Konfigurationsbeispiel

Fehlerbehebung

In diesem Abschnitt erhalten Sie Informationen zur Behebung von Fehlern in Ihrer Konfiguration.

AnyConnect DART

AnyConnect stellt die im Bild dargestellte Diagnose bereit.

Diese erfasst und speichert alle AnyConnect-Protokolle in einer ZIP-Datei auf dem Desktop. Diese ZIP-Datei enthält die Protokolle in Cisco AnyConnect Secure Mobility Client/Anyconnect.txt.

Dieser enthält Informationen über ASA und fordert HostScan auf, Daten zu sammeln:

Date : 12/26/2014

Time : 12:58:01

Type : Information

Source : acvpnui

Description : Function: ConnectMgr::processResponseString

File: .\ConnectMgr.cpp

Line: 10286

Invoked Function: ConnectMgr::processResponseString

Return Code: 0 (0x00000000)

Description: HostScan request detected.

In mehreren anderen Protokollen wird dann angezeigt, dass CSD installiert ist. Dies ist das Beispiel für die Bereitstellung eines CSD und die anschließende AnyConnect-Verbindung zusammen mit dem Status:

CSD detected, launching CSD

Posture Assessment: Required for access

Gathering CSD version information.

Posture Assessment: Checking for updates...

CSD version file located

Downloading and launching CSD

Posture Assessment: Updating...

Downloading CSD update

CSD Stub located

Posture Assessment: Initiating...

Launching CSD

Initializing CSD

Performing CSD prelogin verification.

CSD prelogin verification finished with return code 0

Starting CSD system scan.

CSD successfully launched

Posture Assessment: Active

CSD launched, continuing until token is validated.

Posture Assessment: Initiating...

Checking CSD token for validity

Waiting for CSD token validity result

CSD token validity check completed

CSD Token is now valid

CSD Token validated successfully

Authentication succeeded

Establishing VPN session...

Die Kommunikation zwischen ASA und AnyConnect wird optimiert, ASA fordert nur bestimmte Prüfungen an - AnyConnect lädt zusätzliche Daten herunter, um diese durchführen zu können (z. B. spezifische AntiVirus-Prüfung).

Wenn Sie das Ticket beim TAC öffnen, fügen Sie DART-Protokolle zusammen mit "show tech" und "debug dap trace 255" von ASA an.

Zugehörige Informationen

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

3.0 |

24-May-2024 |

Rezertifizierung |

1.0 |

21-Nov-2015 |

Erstveröffentlichung |

Beiträge von Cisco Ingenieuren

- Michal GarcarzCisco TAC Engineer

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback