ASA/PIX 8.x: Sperren bestimmter Websites (URLs) mithilfe regulärer Ausdrücke - Beispiel für eine MPF-Konfiguration

Inhalt

Einleitung

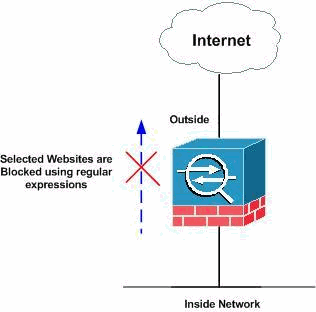

In diesem Dokument wird beschrieben, wie die Cisco Security Appliances ASA/PIX 8.x, die reguläre Ausdrücke mit modularem Richtlinien-Framework (MPF) verwenden, konfiguriert werden, um bestimmte Websites (URLs) zu blockieren.

Hinweis: Diese Konfiguration blockiert nicht alle Anwendungsdownloads. Für eine zuverlässige Dateiblockierung sollte eine dedizierte Appliance wie die Ironport S-Serie oder ein Modul wie das CSC-Modul für die ASA verwendet werden.

Hinweis: HTTPS-Filterung wird auf ASA nicht unterstützt. ASA kann keine Deep Packet Inspection oder Deep Packet Inspection auf der Grundlage eines regulären Ausdrucks für HTTPS-Datenverkehr durchführen, da der Inhalt des Pakets in HTTPS verschlüsselt (SSL) ist.

Voraussetzungen

Anforderungen

In diesem Dokument wird davon ausgegangen, dass die Cisco Security Appliance konfiguriert wurde und ordnungsgemäß funktioniert.

Verwendete Komponenten

-

Cisco Adaptive Security Appliance (ASA) der Serie 5500 mit Softwareversion 8.0(x) oder höher

-

Cisco Adaptive Security Device Manager (ASDM) Version 6.x für ASA 8.x

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netz Live ist, überprüfen Sie, ob Sie die mögliche Auswirkung jedes möglichen Befehls verstehen.

Verwandte Produkte

Diese Konfiguration kann auch mit dem Cisco PIX der Serie 500 verwendet werden, auf dem die Softwareversion 8.0(x) und höher ausgeführt wird.

Konventionen

Weitere Informationen zu Dokumentkonventionen finden Sie unter Cisco Technical Tips Conventions (Technische Tipps von Cisco zu Konventionen).

Hintergrundinformationen

Überblick über das modulare Richtlinien-Framework

MPF bietet eine konsistente und flexible Möglichkeit zur Konfiguration der Funktionen von Security Appliances. Sie können beispielsweise MPF verwenden, um eine Timeout-Konfiguration zu erstellen, die für eine bestimmte TCP-Anwendung spezifisch ist, im Gegensatz zu einer Konfiguration, die für alle TCP-Anwendungen gilt.

MPF unterstützt folgende Funktionen:

-

TCP-Normalisierung, TCP- und UDP-Verbindungslimits und -Timeouts, TCP-Sequenznummern-Randomisierung

-

CSC

-

Anwendungsinspektion

-

IPS

-

QoS-Eingangsüberwachung

-

QoS-Ausgaberichtung

-

QoS-Prioritätswarteschlange

Die Konfiguration des MPF umfasst vier Aufgaben:

-

Identifizieren Sie den Layer-3- und Layer-4-Datenverkehr, auf den Sie Aktionen anwenden möchten. Weitere Informationen finden Sie unter Identifying Traffic Using a Layer 3/4 Class Map.

-

(Nur Anwendungsinspektion) Definieren Sie spezielle Aktionen für Anwendungsinspektionsverkehr. Weitere Informationen finden Sie unter Konfigurieren von Sonderaktionen für Anwendungsinspektionen.

-

Wenden Sie Aktionen auf den Datenverkehr von Layer 3 und 4 an. Weitere Informationen finden Sie unter Definieren von Aktionen mithilfe einer Layer-3/4-Richtlinienzuordnung.

-

Aktivieren der Aktionen auf einer Schnittstelle Weitere Informationen finden Sie unter Anwenden einer Layer-3/4-Richtlinie auf eine Schnittstelle mithilfe einer Servicerichtlinie.

Regulärer Ausdruck

Ein regulärer Ausdruck gleicht Textzeichenfolgen entweder wörtlich als exakte Zeichenfolge oder mithilfe von Metazeichen ab, sodass Sie mehrere Varianten einer Textzeichenfolge zuordnen können. Sie können einen regulären Ausdruck verwenden, um den Inhalt eines bestimmten Anwendungsdatenverkehrs abzugleichen, z. B. eine URL-Zeichenfolge in einem HTTP-Paket.

Hinweis: Verwenden Sie Strg+V, um alle Sonderzeichen in der CLI, wie Fragezeichen (?) oder Tabulatoren, zu umgehen. Geben Sie beispielsweise d[Strg+V]?g ein, um d?g in die Konfiguration einzugeben.

Verwenden Sie zum Erstellen eines regulären Ausdrucks den Befehl regex, der für verschiedene Funktionen verwendet werden kann, für die eine Textübereinstimmung erforderlich ist. Beispielsweise können Sie spezielle Aktionen für die Anwendungsinspektion mithilfe des Modular Policy Framework konfigurieren, das eine Inspektionsrichtlinienzuordnung verwendet. Weitere Informationen finden Sie im Befehl policy map type inspect. In der Prüfrichtlinienzuordnung können Sie den Datenverkehr identifizieren, auf den Sie reagieren möchten, wenn Sie eine Prüfklassenzuordnung erstellen, die einen oder mehrere Übereinstimmungsbefehle enthält, oder Sie können Übereinstimmungsbefehle direkt in der Prüfrichtlinienzuordnung verwenden. Mit einigen Match-Befehlen können Sie Text in einem Paket mithilfe eines regulären Ausdrucks identifizieren. Beispielsweise können Sie URL-Zeichenfolgen in HTTP-Paketen zuordnen. Sie können reguläre Ausdrücke in einer Klassenzuordnung für reguläre Ausdrücke gruppieren. Weitere Informationen finden Sie im Befehl class-map type regex.

In dieser Tabelle werden die Metazeichen mit einer besonderen Bedeutung aufgeführt.

| Zeichen | Beschreibung | Hinweise |

|---|---|---|

| . | Punkt | Entspricht einem beliebigen Zeichen. d.g entspricht beispielsweise dog, dag, dtg und allen Wörtern, die diese Zeichen enthalten, z. B. doggonnit. |

| Exp. | Teilausdruck | Ein Teilausdruck trennt Zeichen von umgebenden Zeichen, sodass Sie andere Metazeichen im Teilausdruck verwenden können. Beispielsweise entspricht d(o|a)g Hund und dag, aber do|ag stimmt mit do und ag überein. Ein Teilausdruck kann auch mit Repeat-Quantifizierern verwendet werden, um die für die Wiederholung gedachten Zeichen zu differenzieren. Beispielsweise stimmt ab(xy){3}z mit abxyxyz überein. |

| | | Wechsel | Entspricht einem der Ausdrücke, die getrennt werden. dog|cat entspricht beispielsweise dog oder cat. |

| ? | Fragezeichen | Ein Quantifizierer, der angibt, dass es 0 oder 1 des vorherigen Ausdrucks gibt. Zum Beispiel entspricht lo?se lse oder lose. Hinweis: Sie müssen Strg+V eingeben und dann wird das Fragezeichen oder die Hilfe-Funktion aufgerufen. |

| * | Sternchen | Ein Quantifizierer, der angibt, dass es 0, 1 oder eine beliebige Zahl des vorherigen Ausdrucks gibt. Beispielsweise entspricht lo*se lse, lose, lose usw. |

| {x} | Quantifizierer wiederholen | Wiederholen Sie den Vorgang genau x Mal. Beispielsweise stimmt ab(xy){3}z mit abxyxyz überein. |

| {x} | Minimaler Wiederholungsquantifizierer | Wiederholen Sie den Vorgang mindestens x Mal. Beispielsweise stimmt ab(xy){2,}z mit abxyz, abxyxyxyz usw. überein. |

| [Abc] | Zeichenklasse | Entspricht einem beliebigen Zeichen in Klammern. [abc] entspricht beispielsweise a, b oder c. |

| [^abc] | Negative Zeichenklasse | Entspricht einem einzelnen Zeichen, das nicht in Klammern enthalten ist. [^abc] entspricht beispielsweise jedem anderen Zeichen als a, b oder c. [^A-Z] stimmt mit einem einzelnen Zeichen überein, das kein Großbuchstabe ist. |

| [a-c] | Zeichenbereichsklasse | Entspricht einem beliebigen Zeichen im Bereich. [a-z] entspricht einem Kleinbuchstaben. Sie können Zeichen und Bereiche mischen: [abcq-z] entspricht a, b, c, q, r, s, t, u, v, w, x, y, z, und so auch [a-cq-z]. Der Bindestrich (-) ist nur dann literal, wenn es sich um das letzte oder das erste Zeichen innerhalb der Klammern handelt: [abc-] oder [-abc]. |

| "" | Anführungszeichen | Speichert nachfolgende oder führende Leerzeichen in der Zeichenfolge. "test" behält beispielsweise den führenden Platz bei, wenn er nach einer Übereinstimmung sucht. |

| ^ | Caret | Gibt den Anfang einer Zeile an |

| \ | Escape-Zeichen | Bei Verwendung mit einem Metazeichen wird ein Literalzeichen verwendet. \[entspricht beispielsweise der linken eckigen Klammer. |

| kohlen | Zeichen | Wenn das Zeichen kein Metazeichen ist, entspricht es dem Literalzeichen. |

| \r | Wagenrücklauf | Entspricht einem Wagenrücklauf 0x0d |

| \n | Neuzeile | Entspricht einer neuen Zeile 0x0a |

| \t | Registerkarte | Entspricht einem Tab 0x09 |

| \f | Formfeed | Entspricht einem Formularvorschub 0x0c |

| \xNN | Hexadezimalzahl mit Escapezeichen | Entspricht einem ASCII-Zeichen, das ein Hexadezimalzeichen mit genau zwei Ziffern verwendet |

| \NNN | Oktalzahl mit Escapezeichen | Trifft auf ein ASCII-Zeichen mit genau drei Ziffern zu. Das Zeichen 040 stellt z. B. ein Leerzeichen dar. |

Konfigurieren

In diesem Abschnitt erfahren Sie, wie Sie die in diesem Dokument beschriebenen Funktionen konfigurieren können.

Hinweis: Verwenden Sie das Command Lookup Tool, also das Tool für die Suche nach Befehlen (nur registrierte Kunden), um weitere Informationen zu den in diesem Abschnitt verwendeten Befehlen zu erhalten.

Netzwerkdiagramm

In diesem Dokument wird die folgende Netzwerkeinrichtung verwendet:

Konfigurationen

In diesem Dokument werden folgende Konfigurationen verwendet:

CLI-Konfiguration der ASA

| CLI-Konfiguration der ASA |

|---|

ciscoasa#show running-config : Saved : ASA Version 8.0(2) ! hostname ciscoasa domain-name default.domain.invalid enable password 8Ry2YjIyt7RRXU24 encrypted names ! interface Ethernet0/0 nameif inside security-level 100 ip address 10.1.1.1 255.255.255.0 ! interface Ethernet0/1 nameif outside security-level 0 ip address 192.168.1.5 255.255.255.0 ! interface Ethernet0/2 nameif DMZ security-level 90 ip address 10.77.241.142 255.255.255.192 ! interface Ethernet0/3 shutdown no nameif no security-level no ip address ! interface Management0/0 shutdown no nameif no security-level no ip address ! passwd 2KFQnbNIdI.2KYOU encrypted regex urllist1 ".*\.([Ee][Xx][Ee]|[Cc][Oo][Mm]|[Bb][Aa][Tt]) HTTP/1.[01]" !--- Extensions such as .exe, .com, .bat to be captured and !--- provided the http version being used by web browser must be either 1.0 or 1.1 regex urllist2 ".*\.([Pp][Ii][Ff]|[Vv][Bb][Ss]|[Ww][Ss][Hh]) HTTP/1.[01]" !--- Extensions such as .pif, .vbs, .wsh to be captured !--- and provided the http version being used by web browser must be either !--- 1.0 or 1.1 regex urllist3 ".*\.([Dd][Oo][Cc]|[Xx][Ll][Ss]|[Pp][Pp][Tt]) HTTP/1.[01]" !--- Extensions such as .doc(word), .xls(ms-excel), .ppt to be captured and provided !--- the http version being used by web browser must be either 1.0 or 1.1 regex urllist4 ".*\.([Zz][Ii][Pp]|[Tt][Aa][Rr]|[Tt][Gg][Zz]) HTTP/1.[01]" !--- Extensions such as .zip, .tar, .tgz to be captured and provided !--- the http version being used by web browser must be either 1.0 or 1.1 regex domainlist1 "\.yahoo\.com" regex domainlist2 "\.myspace\.com" regex domainlist3 "\.youtube\.com" !--- Captures the URLs with domain name like yahoo.com, !--- youtube.com and myspace.com regex contenttype "Content-Type" regex applicationheader "application/.*" !--- Captures the application header and type of !--- content in order for analysis boot system disk0:/asa802-k8.bin ftp mode passive dns server-group DefaultDNS domain-name default.domain.invalid access-list inside_mpc extended permit tcp any any eq www access-list inside_mpc extended permit tcp any any eq 8080 !--- Filters the http and port 8080 !--- traffic in order to block the specific traffic with regular !--- expressions pager lines 24 mtu inside 1500 mtu outside 1500 mtu DMZ 1500 no failover icmp unreachable rate-limit 1 burst-size 1 asdm image disk0:/asdm-602.bin no asdm history enable arp timeout 14400 route DMZ 0.0.0.0 0.0.0.0 10.77.241.129 1 timeout xlate 3:00:00 timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02 timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 mgcp-pat 0:05:00 timeout sip 0:30:00 sip_media 0:02:00 sip-invite 0:03:00 sip-disconnect 0:02:00 timeout uauth 0:05:00 absolute dynamic-access-policy-record DfltAccessPolicy http server enable http 0.0.0.0 0.0.0.0 DMZ no snmp-server location no snmp-server contact snmp-server enable traps snmp authentication linkup linkdown coldstart no crypto isakmp nat-traversal telnet timeout 5 ssh timeout 5 console timeout 0 threat-detection basic-threat threat-detection statistics access-list ! class-map type regex match-any DomainBlockList match regex domainlist1 match regex domainlist2 match regex domainlist3 !--- Class map created in order to match the domain names !--- to be blocked class-map type inspect http match-all BlockDomainsClass match request header host regex class DomainBlockList !--- Inspect the identified traffic by class !--- "DomainBlockList". class-map type regex match-any URLBlockList match regex urllist1 match regex urllist2 match regex urllist3 match regex urllist4 !--- Class map created in order to match the URLs !--- to be blocked class-map inspection_default match default-inspection-traffic class-map type inspect http match-all AppHeaderClass match response header regex contenttype regex applicationheader !--- Inspect the captured traffic by regular !--- expressions "content-type" and "applicationheader". class-map httptraffic match access-list inside_mpc !--- Class map created in order to match the !--- filtered traffic by ACL class-map type inspect http match-all BlockURLsClass match request uri regex class URLBlockList ! !--- Inspect the identified traffic by class !--- "URLBlockList". ! policy-map type inspect dns preset_dns_map parameters message-length maximum 512 policy-map type inspect http http_inspection_policy parameters protocol-violation action drop-connection class AppHeaderClass drop-connection log match request method connect drop-connection log class BlockDomainsClass reset log class BlockURLsClass reset log !--- Define the actions such as drop, reset or log !--- in the inspection policy map. policy-map global_policy class inspection_default inspect dns preset_dns_map inspect ftp inspect h323 h225 inspect h323 ras inspect netbios inspect rsh inspect rtsp inspect skinny inspect esmtp inspect sqlnet inspect sunrpc inspect tftp inspect sip inspect xdmcp policy-map inside-policy class httptraffic inspect http http_inspection_policy !--- Map the inspection policy map to the class !--- "httptraffic" under the policy map created for the !--- inside network traffic. ! service-policy global_policy global service-policy inside-policy interface inside !--- Apply the policy to the interface inside where the websites are blocked. prompt hostname context Cryptochecksum:e629251a7c37af205c289cf78629fc11 : end ciscoasa# |

ASA-Konfiguration 8.x mit ASDM 6.x

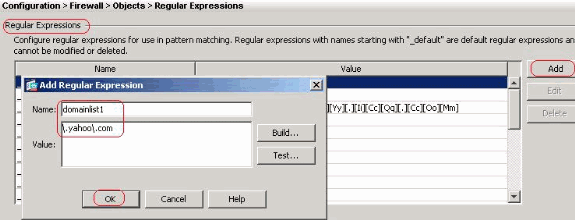

Führen Sie diese Schritte aus, um die regulären Ausdrücke zu konfigurieren und sie in MPF anzuwenden, um die spezifischen Websites wie dargestellt zu blockieren.

-

Reguläre Ausdrücke erstellen

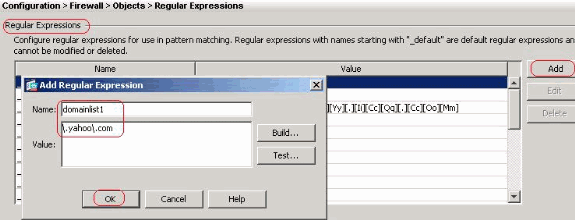

Wählen Sie Configuration > Firewall > Objects > Regular Expressions und klicken Sie auf Add unter der Registerkarte Regular Expression, um reguläre Ausdrücke wie dargestellt zu erstellen.

-

Erstellen Sie einen regulären Ausdruck domainlist1, um den Domänennamen yahoo.com zu erfassen. Klicken Sie auf OK.

-

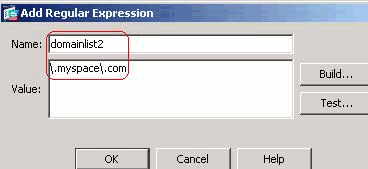

Erstellen Sie einen regulären Ausdruck domainlist2, um den Domänennamen myspace.com zu erfassen. Klicken Sie auf OK.

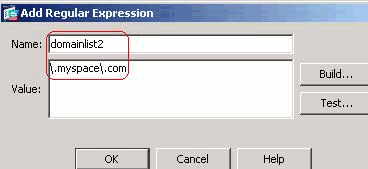

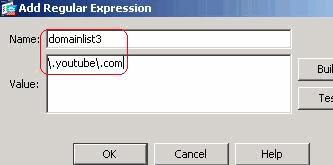

-

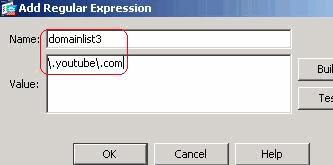

Erstellen Sie einen regulären Ausdruck domainlist3, um den Domänennamen youtube.com zu erfassen. Klicken Sie auf OK.

-

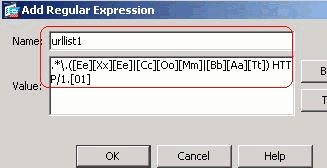

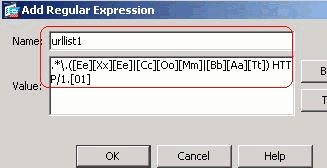

Erstellen Sie einen regulären Ausdruck urllist1, um die Dateierweiterungen wie exe, com und bat zu erfassen, vorausgesetzt, die vom Webbrowser verwendete HTTP-Version muss entweder 1.0 oder 1.1 sein. Klicken Sie auf OK.

-

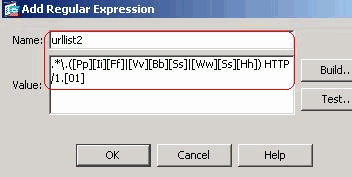

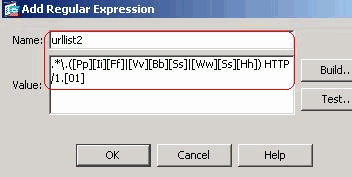

Erstellen Sie einen regulären Ausdruck urllist2, um die Dateierweiterungen wie pif, vbs und wsh zu erfassen, vorausgesetzt, die HTTP-Version, die vom Webbrowser verwendet wird, muss entweder 1.0 oder 1.1 sein. Klicken Sie auf OK.

-

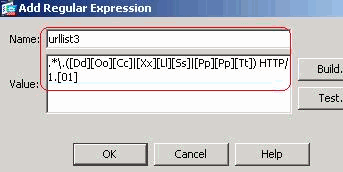

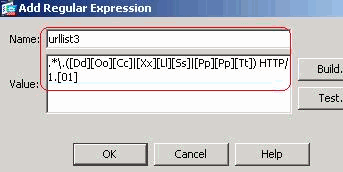

Erstellen Sie einen regulären Ausdruck urllist3, um die Dateierweiterungen wie doc, xls und ppt zu erfassen, vorausgesetzt, die HTTP-Version, die vom Webbrowser verwendet wird, muss entweder 1.0 oder 1.1 sein. Klicken Sie auf OK.

-

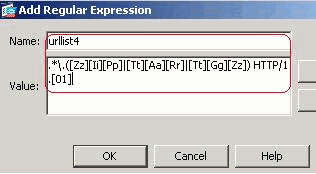

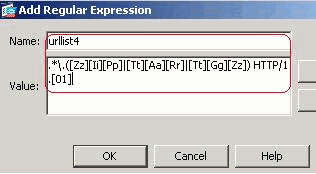

Erstellen Sie einen regulären Ausdruck urllist4, um die Dateierweiterungen wie zip, tar und tgz zu erfassen, vorausgesetzt, die HTTP-Version, die vom Webbrowser verwendet wird, muss entweder 1.0 oder 1.1 sein. Klicken Sie auf OK.

-

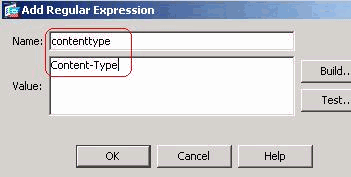

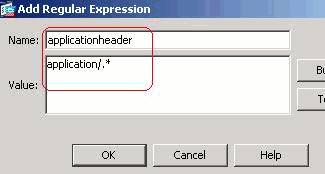

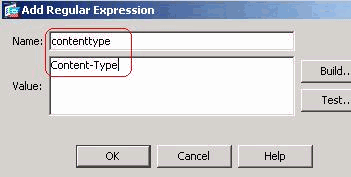

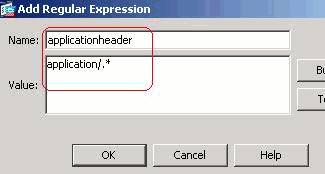

Erstellen eines Inhaltstyps für reguläre Ausdrücke, um den Inhaltstyp zu erfassen Klicken Sie auf OK.

-

Erstellen Sie einen Anwendungsheader für reguläre Ausdrücke, um den verschiedenen Anwendungsheader zu erfassen. Klicken Sie auf OK.

Gleichwertige CLI-Konfiguration

CLI-Konfiguration der ASA ciscoasa#configure terminal ciscoasa(config)#regex urllist1 ".*\.([Ee][Xx][Ee]|[Cc][Oo][Mm]|[Bb][Aa][Tt])$ ciscoasa(config)#regex urllist2 ".*\.([Pp][Ii][Ff]|[Vv][Bb][Ss]|[Ww][Ss][Hh])$ ciscoasa(config)#regex urllist3 ".*\.([Dd][Oo][Cc]|[Xx][Ll][Ss]|[Pp][Pp][Tt])$ ciscoasa(config)#regex urllist4 ".*\.([Zz][Ii][Pp]|[Tt][Aa][Rr]|[Tt][Gg][Zz])$ ciscoasa(config)#regex domainlist1 "\.yahoo\.com" ciscoasa(config)#regex domainlist2 "\.myspace\.com" ciscoasa(config)#regex domainlist3 "\.youtube\.com" ciscoasa(config)#regex contenttype "Content-Type" ciscoasa(config)#regex applicationheader "application/.*"

-

-

Erstellen von regulären Ausdrucksklassen

Wählen Sie Configuration > Firewall > Objects > Regular Expressions aus, und klicken Sie unter der Registerkarte Regular Expression Classes auf Add, um die verschiedenen Klassen wie dargestellt zu erstellen.

-

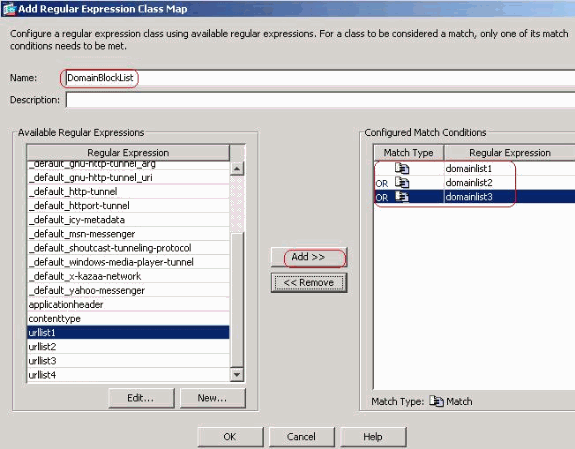

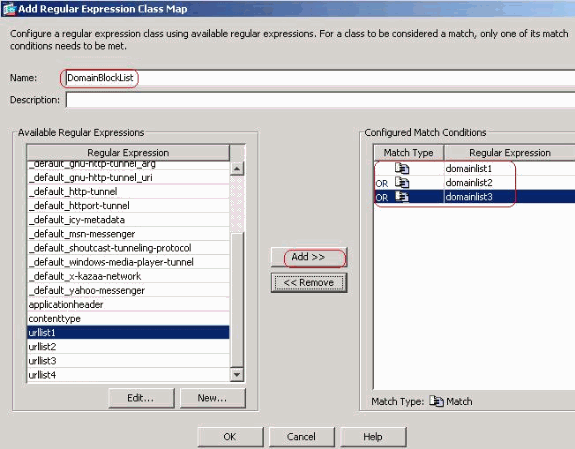

Erstellen Sie eine DomainBlockList-Klasse für reguläre Ausdrücke, um einen der regulären Ausdrücke domainlist1, domainlist2 und domainlist3 zu verwenden. Klicken Sie auf OK.

-

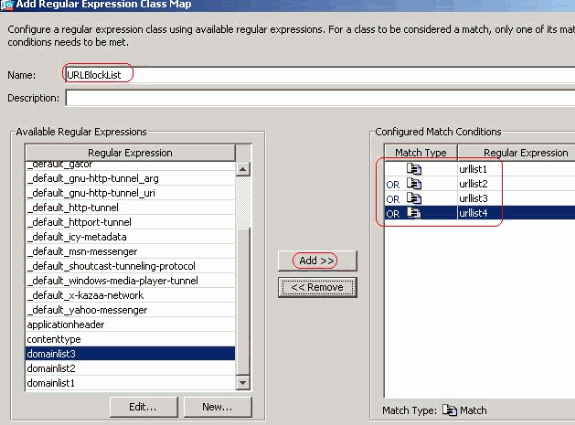

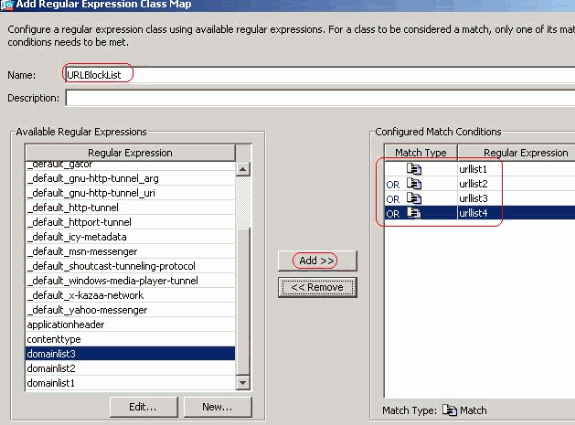

Erstellen Sie eine URLBlockList-Klasse für reguläre Ausdrücke, um einen der regulären Ausdrücke urllist1, urllist2, urllist3 und urllist4 zu verwenden. Klicken Sie auf OK.

Gleichwertige CLI-Konfiguration

CLI-Konfiguration der ASA ciscoasa#configure terminal ciscoasa(config)#class-map type inspect http match-all BlockDomainsClass ciscoasa(config-cmap)#match request header host regex class DomainBlockList ciscoasa(config-cmap)#exit ciscoasa(config)#class-map type regex match-any URLBlockList ciscoasa(config-cmap)#match regex urllist1 ciscoasa(config-cmap)#match regex urllist2 ciscoasa(config-cmap)#match regex urllist3 ciscoasa(config-cmap)#match regex urllist4 ciscoasa(config-cmap)#exit

-

-

Untersuchen des identifizierten Datenverkehrs mithilfe von Klassenzuordnungen

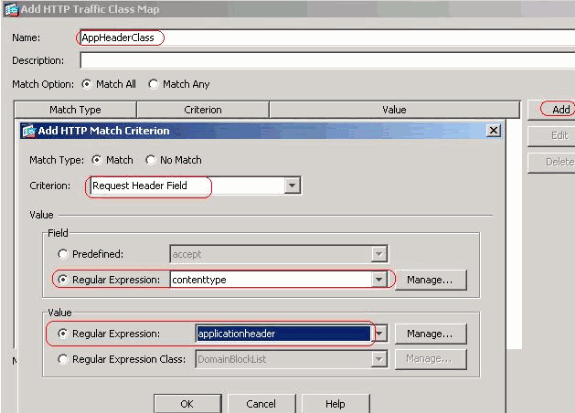

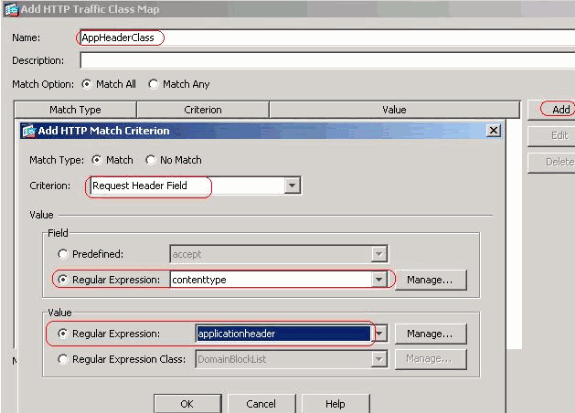

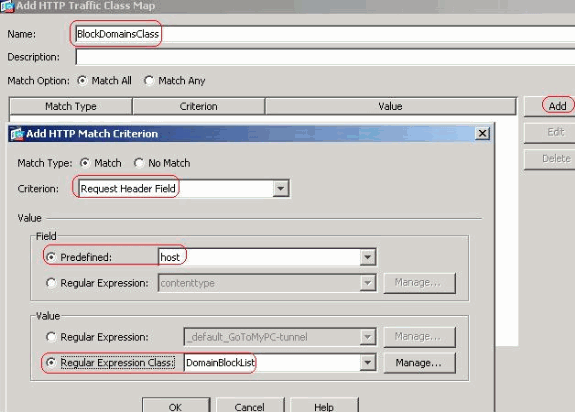

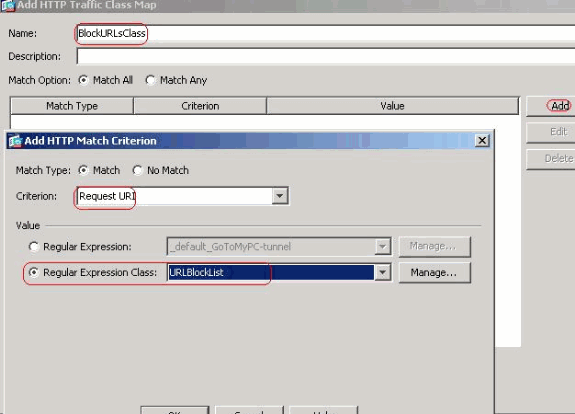

Wählen Sie Configuration > Firewall > Objects > Class Maps > HTTP > Add aus, um eine Klassenzuordnung zu erstellen, die den HTTP-Datenverkehr überprüft, der durch verschiedene reguläre Ausdrücke identifiziert wird, wie dargestellt.

-

Erstellen Sie eine Klassenzuordnung AppHeaderClass, um den Antwortheader mit regulären Ausdrücken zu verknüpfen.

Klicken Sie auf OK.

-

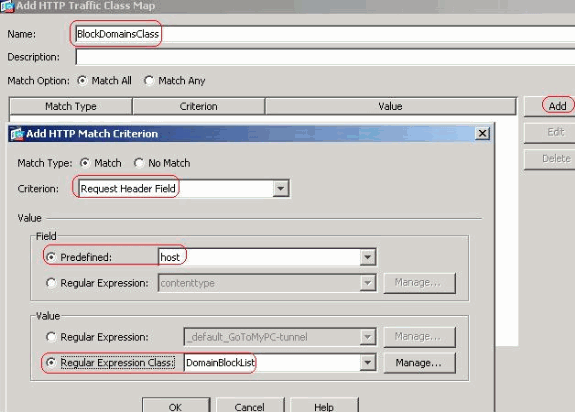

Erstellen Sie eine Klassenzuordnung BlockDomainsClass, um den Anforderungsheader mit regulären Ausdrücken zu verknüpfen.

Klicken Sie auf OK.

-

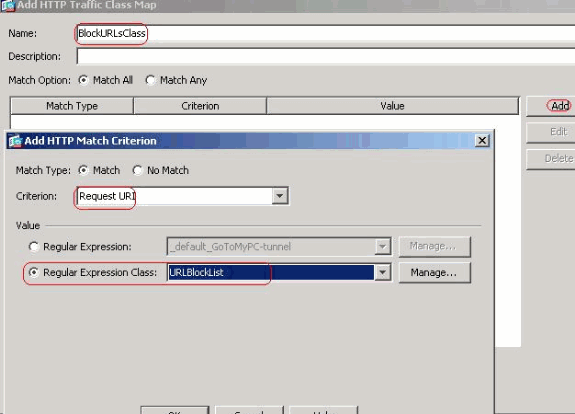

Erstellen Sie eine Klassenzuordnung BlockURLsClass, um dem Anforderungs-URI reguläre Ausdrücke zuzuordnen.

Klicken Sie auf OK.

Gleichwertige CLI-Konfiguration

CLI-Konfiguration der ASA ciscoasa#configure terminal ciscoasa(config)#class-map type inspect http match-all AppHeaderClass ciscoasa(config-cmap)#match response header regex contenttype regex applicationheader ciscoasa(config-cmap)#exit ciscoasa(config)#class-map type inspect http match-all BlockDomainsClass ciscoasa(config-cmap)#match request header host regex class DomainBlockList ciscoasa(config-cmap)#exit ciscoasa(config)#class-map type inspect http match-all BlockURLsClass ciscoasa(config-cmap)#match request uri regex class URLBlockList ciscoasa(config-cmap)#exit

-

-

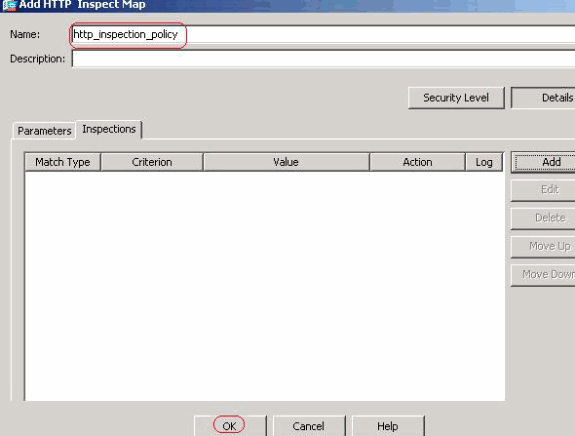

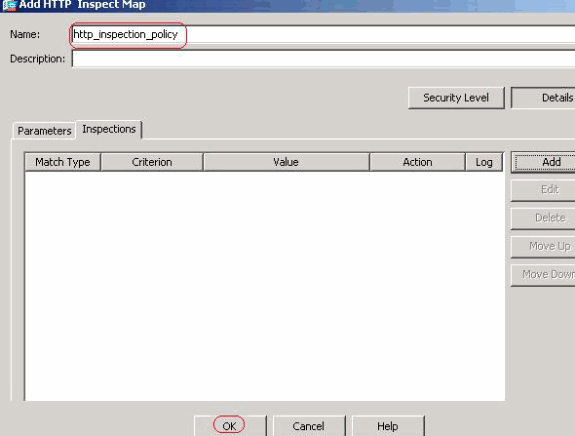

Festlegen der Aktionen für den abgeglichenen Datenverkehr in der Überprüfungsrichtlinie

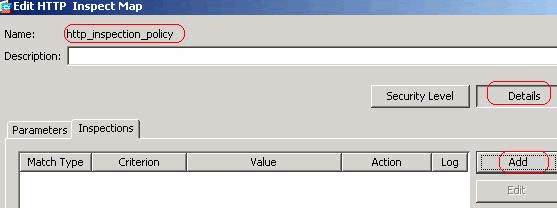

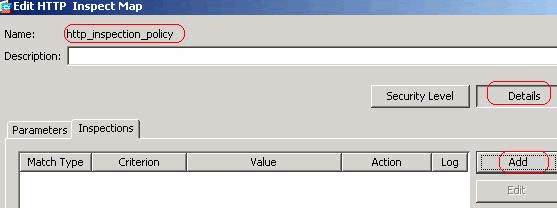

Wählen Sie Configuration > Firewall > Objects > Inspect Maps > HTTP aus, um eine http_inspection_policy zu erstellen, um die Aktion für den abgeglichenen Datenverkehr wie dargestellt festzulegen. Klicken Sie auf OK.

-

Wählen Sie Configuration > Firewall > Objects > Inspect Maps > HTTP > http_inspection_policy (double click) und klicken Sie auf Details > Add, um die Aktionen für die verschiedenen bisher erstellten Klassen festzulegen.

-

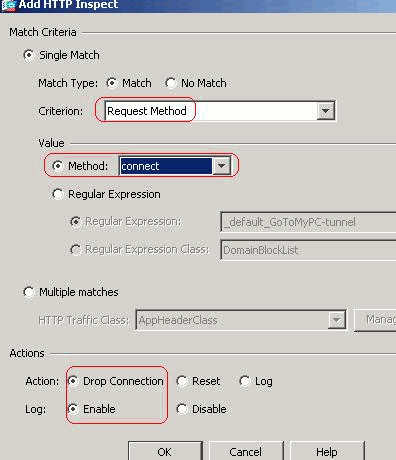

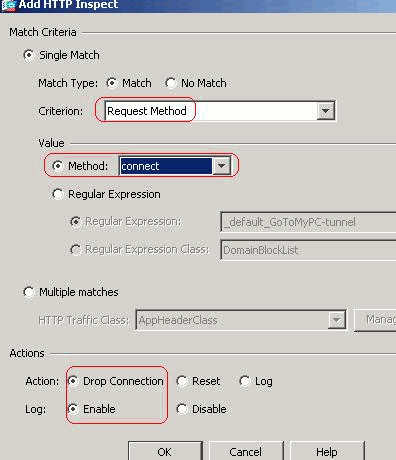

Legen Sie die Aktion als Verbindung trennen fest und aktivieren Sie die Protokollierung für das Kriterium als Anforderungsmethode und den Wert als Verbindung.

Klicken Sie auf OK.

-

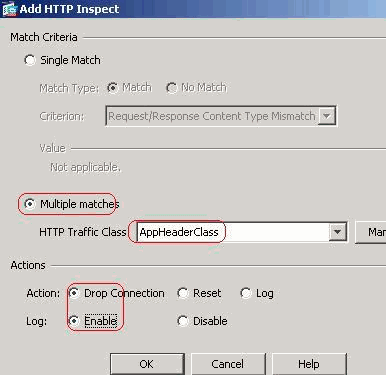

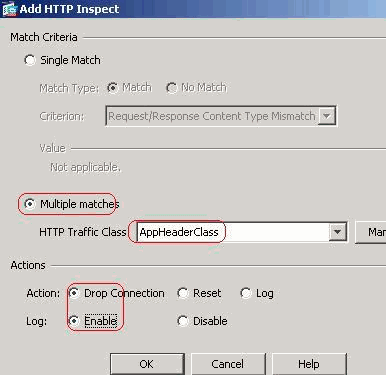

Legen Sie die Aktion als Verbindung trennen fest, und aktivieren Sie die Protokollierung für die Klasse AppHeaderClass.

Klicken Sie auf OK.

-

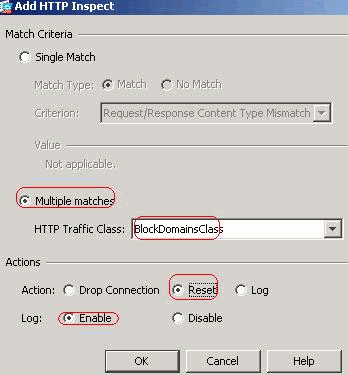

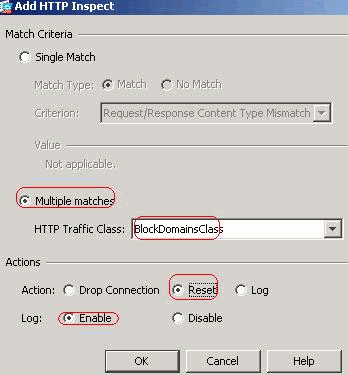

Legen Sie die Aktion auf Reset und Enable the logging for the class BlockDomainsClass fest.

Klicken Sie auf OK.

-

Legen Sie für die Klasse BlockURLsClass die Aktion als Reset und Enable the logging fest.

Klicken Sie auf OK.

Klicken Sie auf Apply (Anwenden).

Gleichwertige CLI-Konfiguration

CLI-Konfiguration der ASA ciscoasa#configure terminal ciscoasa(config)#policy-map type inspect http http_inspection_policy ciscoasa(config-pmap)#parameters ciscoasa(config-pmap-p)#match request method connect ciscoasa(config-pmap-c)#drop-connection log ciscoasa(config-pmap-c)#class AppHeaderClass ciscoasa(config-pmap-c)#drop-connection log ciscoasa(config-pmap-c)#class BlockDomainsClass ciscoasa(config-pmap-c)#reset log ciscoasa(config-pmap-c)#class BlockURLsClass ciscoasa(config-pmap-c)#reset log ciscoasa(config-pmap-c)#exit ciscoasa(config-pmap)#exit

-

-

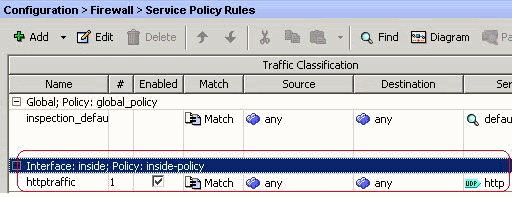

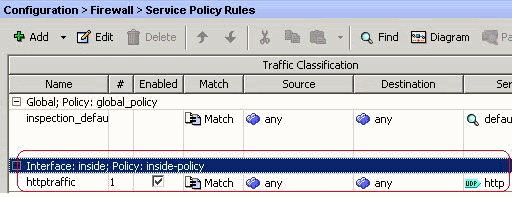

Die HTTP-Überprüfungsrichtlinie auf die Schnittstelle anwenden.

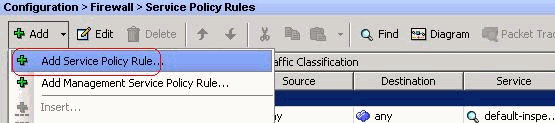

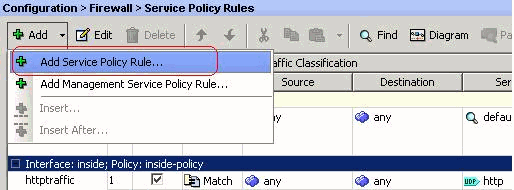

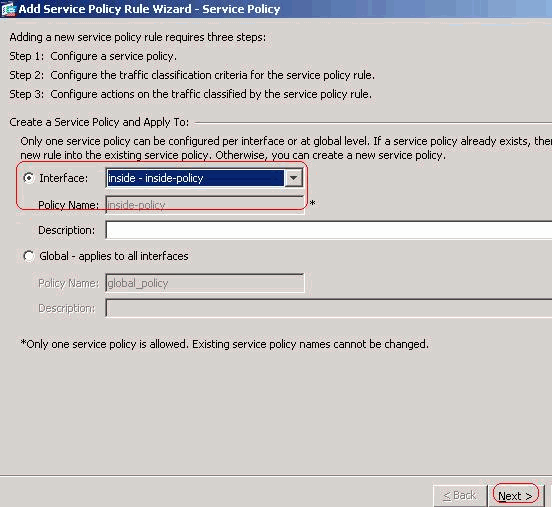

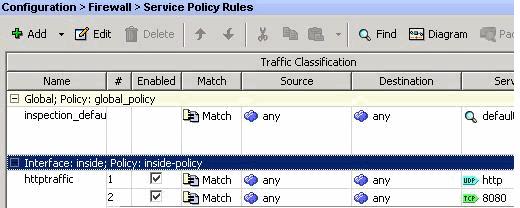

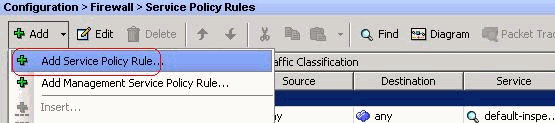

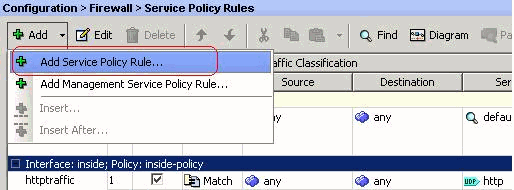

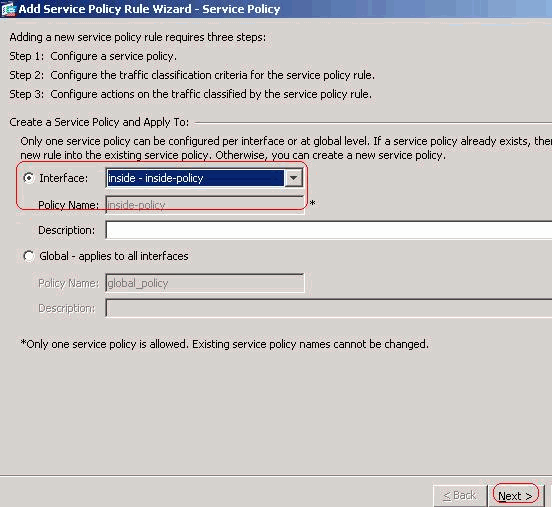

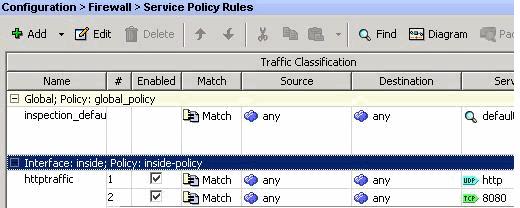

Wählen Sie Configuration > Firewall > Service Policy Rules > Add > Add Service Policy Rule.

-

HTTP-Datenverkehr

-

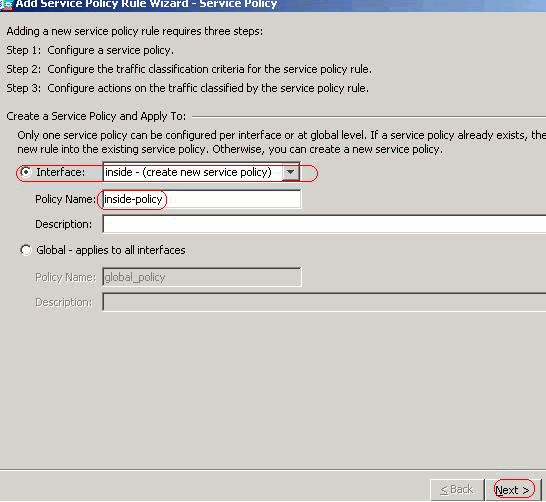

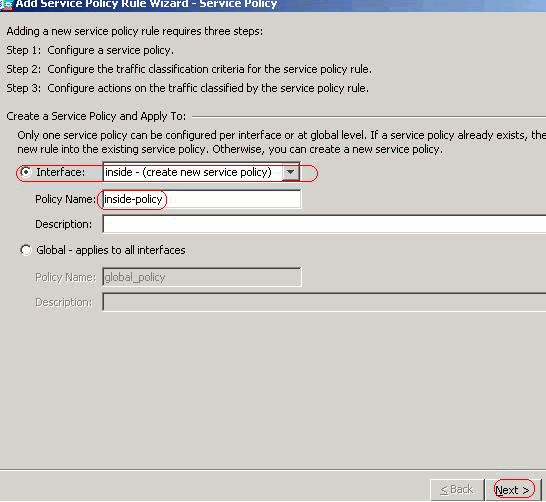

Wählen Sie das Optionsfeld Schnittstelle mit interner Schnittstelle aus dem Dropdown-Menü und Policy Name (Richtlinienname) als interne Richtlinie. Klicken Sie auf Next (Weiter).

-

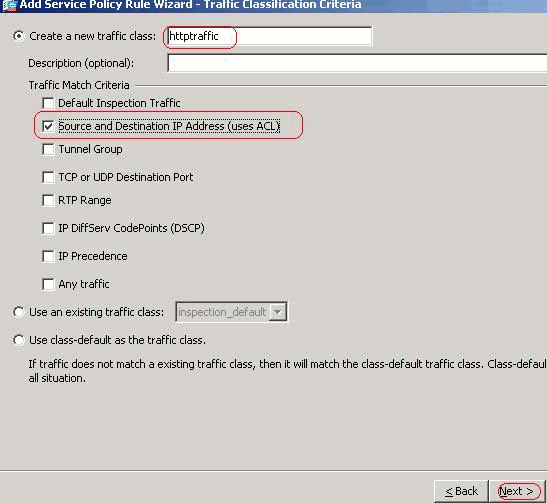

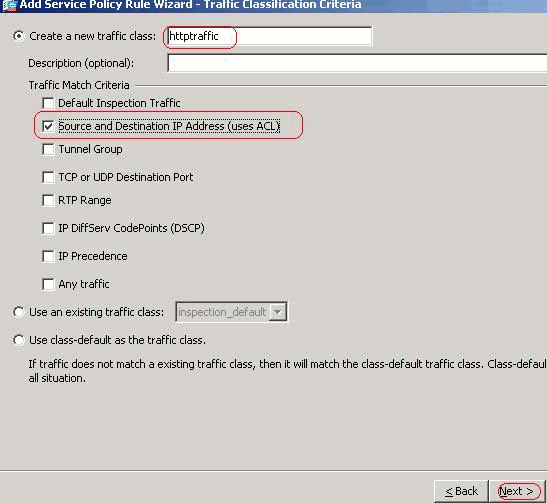

Erstellen Sie eine Klassenzuordnung für HTTPS-Datenverkehr, und überprüfen Sie die Quell- und Ziel-IP-Adresse (verwendet ACL). Klicken Sie auf Next (Weiter).

-

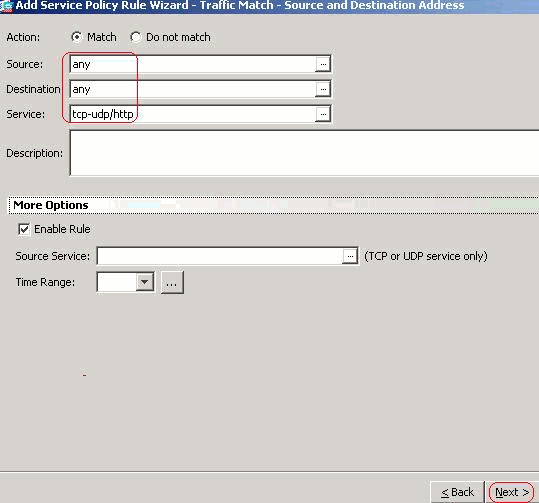

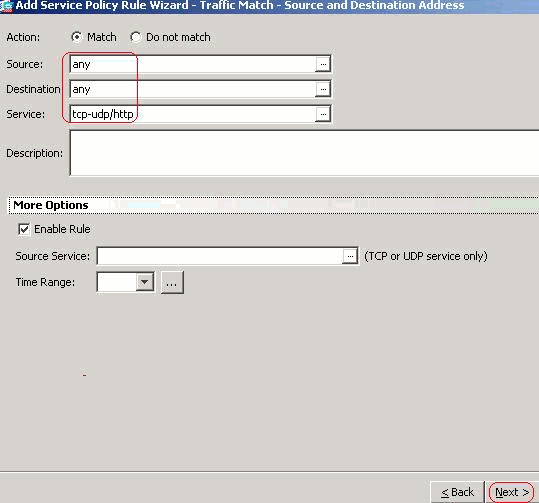

Wählen Sie Source and Destination (Quelle und Ziel) wie folgt aus: service as tcp-udp/http. Klicken Sie auf Next (Weiter).

-

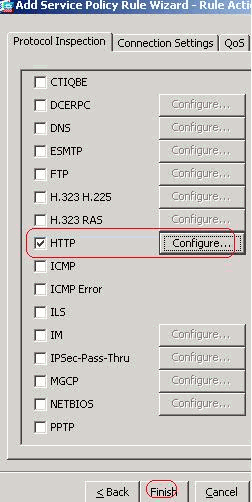

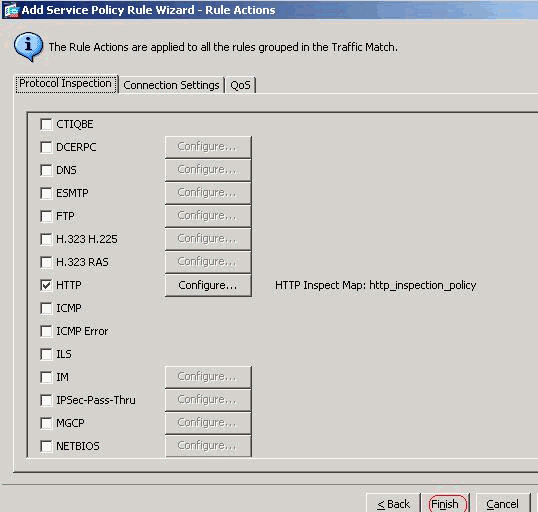

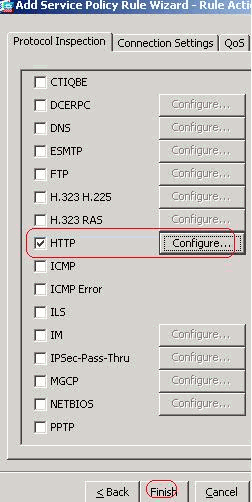

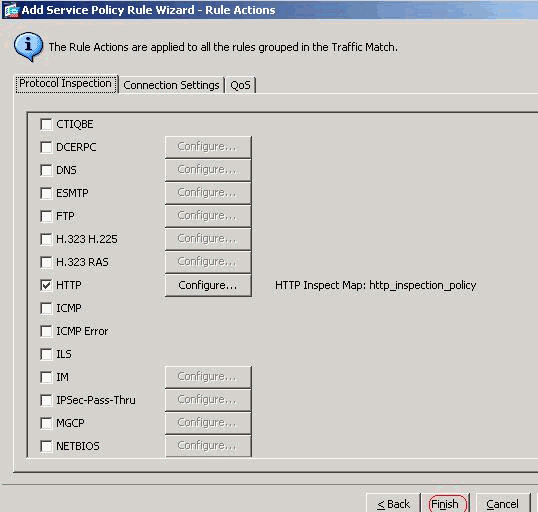

Aktivieren Sie das Optionsfeld HTTP, und klicken Sie auf Konfigurieren.

-

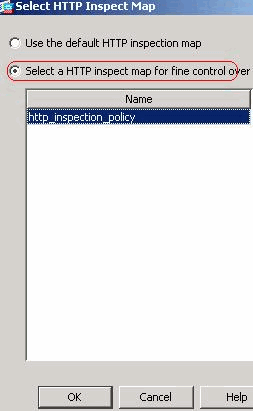

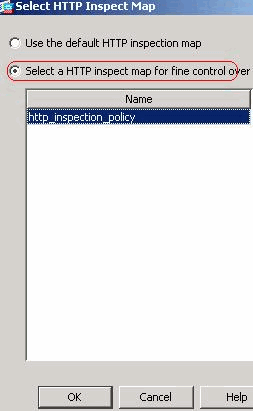

Aktivieren Sie das Optionsfeld Wählen Sie wie dargestellt eine HTTP-Inspektionsübersicht für die Kontrollprüfung aus. Klicken Sie auf OK.

-

Klicken Sie auf Beenden.

-

-

Datenverkehr über Port 8080

-

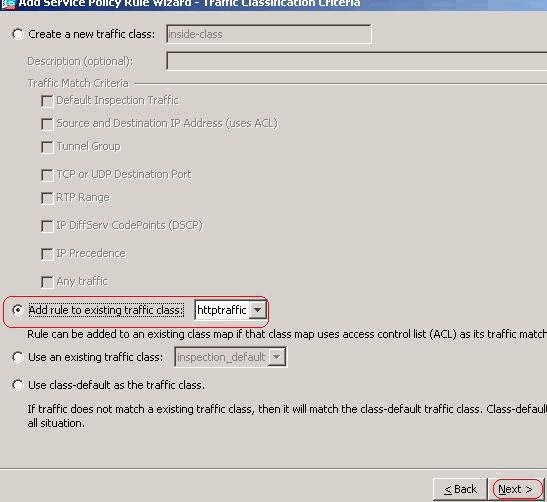

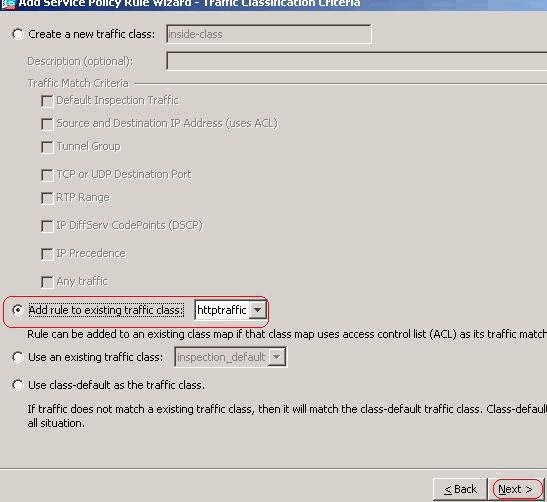

Wählen Sie Add > Add Service Policy Rule (Hinzufügen > Servicerichtlinien-Regel hinzufügen).

-

Klicken Sie auf Next (Weiter).

-

Wählen Sie die Optionsschaltfläche Regel zur vorhandenen Datenverkehrsklasse hinzufügen und anschließend aus dem Dropdown-Menü httptraffic aus. Klicken Sie auf Next (Weiter).

-

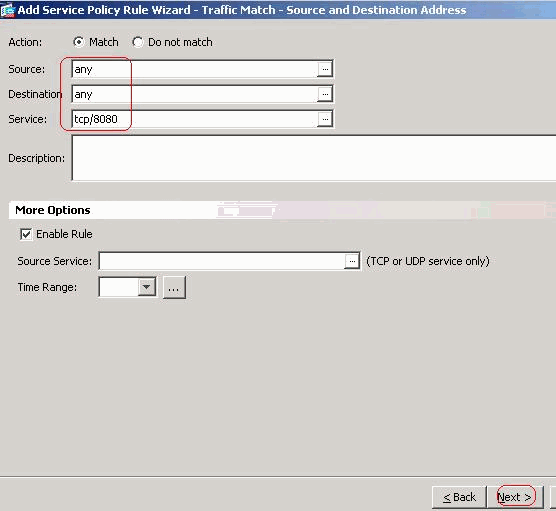

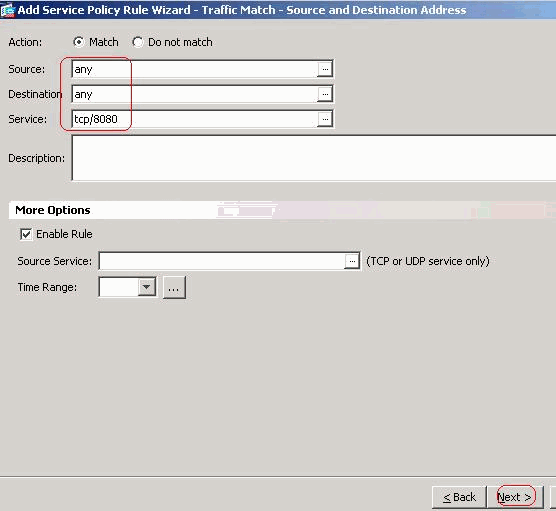

Wählen Sie die Quelle und das Ziel wie bei tcp/8080 aus. Klicken Sie auf Next (Weiter).

-

Klicken Sie auf Beenden.

Klicken Sie auf Apply (Anwenden).

Gleichwertige CLI-Konfiguration

CLI-Konfiguration der ASA ciscoasa#configure terminal ciscoasa(config)#access-list inside_mpc extended permit tcp any any eq www ciscoasa(config)#access-list inside_mpc extended permit tcp any any eq 8080 ciscoasa(config)#class-map httptraffic ciscoasa(config-cmap)#match access-list inside_mpc ciscoasa(config-cmap)#exit ciscoasa(config)#policy-map inside-policy ciscoasa(config-pmap)#class httptraffic ciscoasa(config-pmap-c)#inspect http http_inspection_policy ciscoasa(config-pmap-c)#exit ciscoasa(config-pmap)#exit ciscoasa(config)#service-policy inside-policy interface inside

-

-

Überprüfung

Verwenden Sie diesen Abschnitt, um zu überprüfen, ob Ihre Konfiguration ordnungsgemäß funktioniert.

Das Output Interpreter-Tool (OIT) (nur registrierte Kunden) unterstützt bestimmte show-Befehle. Verwenden Sie das OIT, um eine Analyse der show-Befehlsausgabe anzuzeigen.

-

show running-config regex: Zeigt die regulären Ausdrücke an, die konfiguriert wurden.

ciscoasa#show running-config regex regex urllist1 ".*\.([Ee][Xx][Ee]|[Cc][Oo][Mm]|[Bb][Aa][Tt]) HTTP/1.[01]" regex urllist2 ".*\.([Pp][Ii][Ff]|[Vv][Bb][Ss]|[Ww][Ss][Hh]) HTTP/1.[01]" regex urllist3 ".*\.([Dd][Oo][Cc]|[Xx][Ll][Ss]|[Pp][Pp][Tt]) HTTP/1.[01]" regex urllist4 ".*\.([Zz][Ii][Pp]|[Tt][Aa][Rr]|[Tt][Gg][Zz]) HTTP/1.[01]" regex domainlist1 "\.yahoo\.com" regex domainlist2 "\.myspace\.com" regex domainlist3 "\.youtube\.com" regex contenttype "Content-Type" regex applicationheader "application/.*" ciscoasa#

-

show running-config class-map: Zeigt die konfigurierten Klassenzuordnungen

ciscoasa#show running-config class-map ! class-map type regex match-any DomainBlockList match regex domainlist1 match regex domainlist2 match regex domainlist3 class-map type inspect http match-all BlockDomainsClass match request header host regex class DomainBlockList class-map type regex match-any URLBlockList match regex urllist1 match regex urllist2 match regex urllist3 match regex urllist4 class-map inspection_default match default-inspection-traffic class-map type inspect http match-all AppHeaderClass match response header regex contenttype regex applicationheader class-map httptraffic match access-list inside_mpc class-map type inspect http match-all BlockURLsClass match request uri regex class URLBlockList ! ciscoasa#

-

show running-config policy-map type inspect http: Zeigt die Richtlinienzuordnungen an, die den konfigurierten HTTP-Datenverkehr überprüfen

ciscoasa#show running-config policy-map type inspect http ! policy-map type inspect http http_inspection_policy parameters protocol-violation action drop-connection class AppHeaderClass drop-connection log match request method connect drop-connection log class BlockDomainsClass reset log class BlockURLsClass reset log ! ciscoasa#

-

show running-config policy-map: Zeigt alle Richtlinienzuordnungskonfigurationen sowie die standardmäßige Richtlinienzuordnungskonfiguration an.

ciscoasa#show running-config policy-map ! policy-map type inspect dns preset_dns_map parameters message-length maximum 512 policy-map type inspect http http_inspection_policy parameters protocol-violation action drop-connection class AppHeaderClass drop-connection log match request method connect drop-connection log class BlockDomainsClass reset log class BlockURLsClass reset log policy-map global_policy class inspection_default inspect dns preset_dns_map inspect ftp inspect h323 h225 inspect h323 ras inspect netbios inspect rsh inspect rtsp inspect skinny inspect esmtp inspect sqlnet inspect sunrpc inspect tftp inspect sip inspect xdmcp policy-map inside-policy class httptraffic inspect http http_inspection_policy ! ciscoasa#

-

show running-config service-policy: Zeigt alle derzeit ausgeführten Dienstrichtlinienkonfigurationen an.

ciscoasa#show running-config service-policy service-policy global_policy global service-policy inside-policy interface inside

-

show running-config access-list: Zeigt die Zugriffslistenkonfiguration an, die auf der Security Appliance ausgeführt wird.

ciscoasa#show running-config access-list access-list inside_mpc extended permit tcp any any eq www access-list inside_mpc extended permit tcp any any eq 8080 ciscoasa#

Fehlerbehebung

In diesem Abschnitt finden Sie Informationen zur Behebung von Fehlern in Ihrer Konfiguration.

Hinweis: Lesen Sie den Artikel Important Information on Debug Commands (Wichtige Informationen zu Debug-Befehlen), bevor Sie debug-Befehle verwenden.

-

debug http: Zeigt die Debug-Meldungen für den HTTP-Verkehr an.

Zugehörige Informationen

- Unterstützung für Cisco Adaptive Security Appliances der Serie ASA 5500

- Unterstützung von Cisco Adaptive Security Device Manager (ASDM)

- Support für Cisco Security Appliances der Serie PIX 500

- Cisco PIX Firewall-Software

- Cisco Secure PIX Firewall - Befehlsreferenzen

- Sicherheitsprodukt - Problemhinweise (einschließlich PIX)

- Requests for Comments (RFCs)

- Technischer Support und Dokumentation für Cisco Systeme

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

21-Jan-2008 |

Erstveröffentlichung |

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback