ASA 8.0 SSL VPN (WebVPN): Erweiterte Portalanpassung

Inhalt

Einführung

Die Cisco Adaptive Security Appliance (ASA) 5500-Software Version 8.0 bietet erweiterte Anpassungsfunktionen, die die Entwicklung attraktiver Webportale für clientlose Benutzer ermöglichen. In diesem Dokument werden die vielen Optionen beschrieben, die zum Anpassen der Anmeldeseite oder des Willkommensbildschirms und der Webportal-Seite verfügbar sind.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse zur Verwendung des Cisco Adaptive Security Device Manager (ASDM) verfügen, um Gruppenrichtlinien und Verbindungsprofile auf ASA zu konfigurieren.

Allgemeine Informationen finden Sie in diesen Dokumenten:

-

Cisco Security Appliance Command Line Configuration Guide, Version 8.0 im Abschnitt "Clientless SSL VPN konfigurieren"

Bevor Sie ein benutzerdefiniertes Webportal einrichten, müssen Sie einige grundlegende Schritte zur ASA-Konfiguration ausführen. Weitere Informationen finden Sie im Abschnitt Konfigurationsanforderungen dieses Dokuments.

Verwendete Komponenten

Die Informationen in diesem Dokument basieren auf den folgenden Software- und Hardwareversionen:

-

Cisco ASA Version 8.x

-

Cisco ASDM Version 6.x

Die Informationen in diesem Dokument wurden von den Geräten in einer bestimmten Laborumgebung erstellt. Alle in diesem Dokument verwendeten Geräte haben mit einer leeren (Standard-)Konfiguration begonnen. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die potenziellen Auswirkungen eines Befehls verstehen.

Konfigurationsanforderungen

Sie müssen die ASA als Vorbereitung für die in diesem Dokument beschriebenen Anpassungsschritte konfigurieren.

Gehen Sie wie folgt vor:

-

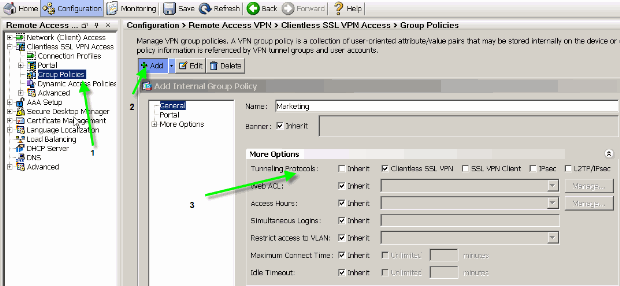

Wählen Sie im ASDM Configuration > Remote Access VPN > Clientless SSL VPN Access > Group Policies (Konfiguration > Remote Access VPN > Clientless SSL VPN-Zugriff > Gruppenrichtlinien) aus, um eine Gruppenrichtlinie zu erstellen, z. B. Marketing, und aktivieren Sie das Kontrollkästchen Clientless SSL VPN unter Tunneling Protocol.

Abbildung 1: Erstellen einer neuen Gruppenrichtlinie (Marketing)

-

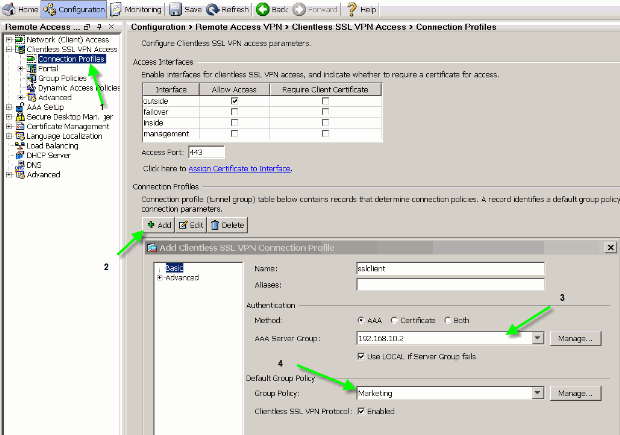

Wählen Sie Configuration > Remote Access VPN > Clientless SSL VPN > Connection Profiles aus, um ein Verbindungsprofil, z. B. SSL Client, zusammen mit den erforderlichen Authentifizierungsserverdetails, zum Beispiel AAA-Server, zu erstellen und die Marketing-Gruppenrichtlinie zuzuweisen.

Abbildung 2: Erstellen eines neuen Verbindungsprofils (SSLClient)

-

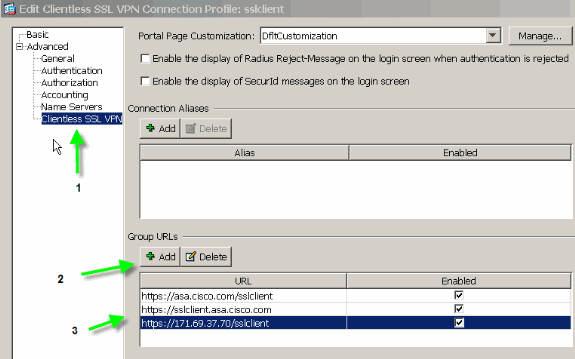

Um mit der Konfiguration des Verbindungsprofils fortzufahren, klicken Sie auf Erweitert und konfigurieren Sie eine Gruppen-URL für das Verbindungsprofil.

Abbildung 3: Konfigurieren von Gruppen-URLs für das Verbindungsprofil

Hinweis: In diesem Beispiel wird die group-url in drei verschiedenen Formaten konfiguriert. Der Benutzer kann eine dieser Optionen eingeben, um über das SSL-Client-Verbindungsprofil eine Verbindung zur ASA herzustellen.

-

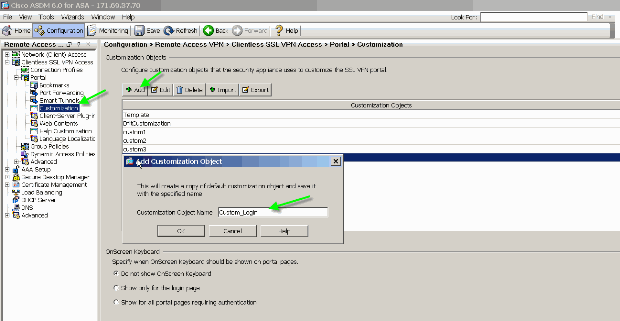

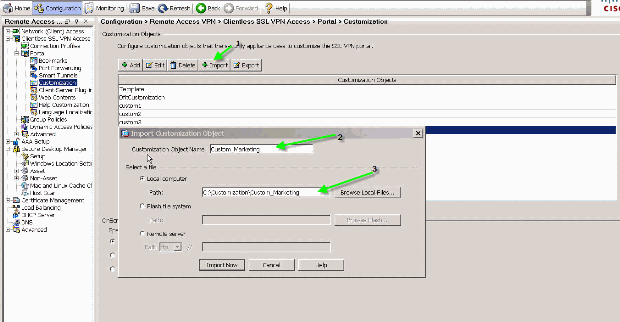

Wählen Sie Configuration > Remote Access VPN > Clientless SSL VPN Access > Portal > Customization aus, und fügen Sie die folgenden beiden Anpassungsobjekte hinzu:

-

Benutzerdefinierte_Anmeldung

-

Benutzerdefiniertes Marketing

Hinweis: Abbildung 4 veranschaulicht das Erstellen des Custom_Login-Objekts. Wiederholen Sie die gleichen Schritte, um das Custom_Marketing-Anpassungsobjekt hinzuzufügen. Bearbeiten Sie diese Anpassungsobjekte jedoch derzeit nicht. In den nachfolgenden Abschnitten dieses Dokuments werden verschiedene Konfigurationsoptionen erläutert.

-

Konventionen

Weitere Informationen zu Dokumentkonventionen finden Sie unter Cisco Technical Tips Conventions (Technische Tipps zu Konventionen von Cisco).

Übersicht über die Anpassung

In einem typischen clientlosen Szenario gibt ein Remote-Benutzer den FQDN der ASA in einen Browser ein, um sich dort anzumelden. Von dort wird eine Anmeldeseite oder ein Willkommensbildschirm angezeigt. Nach erfolgreicher Authentifizierung zeigt der Benutzer ein Webportal mit allen autorisierten Anwendungen an.

In Versionen vor 8.0 unterstützt das Webportal eine eingeschränkte Anpassung, sodass alle ASA-Benutzer dieselben Webseiten nutzen können. Diese Webseiten mit begrenzter Grafik unterscheiden sich sehr stark von den typischen Intranetseiten.

Besseres Erscheinungsbild

Die ASA bietet eine umfassende Anpassungsfunktion, die die Integration der Anmeldefunktion in Ihre vorhandenen Webseiten ermöglicht. Darüber hinaus gibt es erhebliche Verbesserungen bei der Anpassung des Webportals. Die Beispiele in diesem Dokument ermöglichen Ihnen, ASA-Seiten so anzupassen, dass sie ähnlich wie die vorhandenen Intranet-Seiten aussehen und sich anfühlen. Dies sorgt für eine konsistentere Benutzererfahrung, wenn ASA-Seiten durchsucht werden.

Virtualisierung

Die verschiedenen Anpassungsoptionen verbessern die Fähigkeit von ASA, Virtualisierung während der Benutzerumgebung bereitzustellen. So kann beispielsweise einer Marketinggruppe eine Anmeldeseite und ein Webportal angezeigt werden, die ein völlig anderes Aussehen und Verhalten haben als die Seiten, die den Vertriebs- oder Technikgruppen präsentiert werden.

Unterstützte Seiten

ASA unterstützt zwei verschiedene Arten von WebVPN-Seiten, die anpassbar sind.

Anmeldeseite

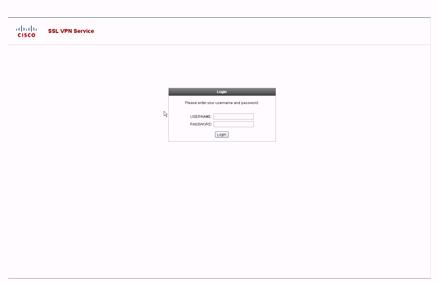

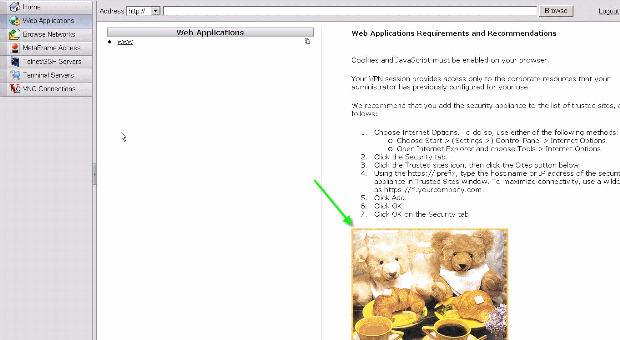

Wenn ein Benutzer die https://asa.cisco.com/sslclient-Gruppenurl in einen Browser eingibt, um eine Verbindung zur ASA herzustellen, wird diese Standardanmeldeseite angezeigt:

Abbildung 5: Standardanmeldeseite

Um diese Anmeldeseite zu ändern, bearbeiten Sie die dem Verbindungsprofil zugeordnete Anpassung. Die erforderlichen Schritte zum Ändern dieser Anpassung werden im Abschnitt Anmeldeseite anpassen dieses Dokuments angezeigt. Gehen Sie wie folgt vor:

-

Wählen Sie Configuration > Remote Access VPN > Clientless SSL VPN Access > Connection Profiles aus.

-

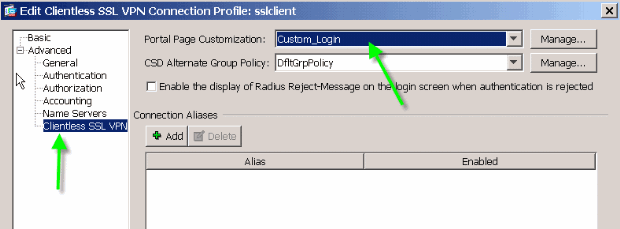

Bearbeiten Sie das SSLClient-Verbindungsprofil, und ordnen Sie diesem Verbindungsprofil die Custom_Login-Anpassung zu.

Portalseite

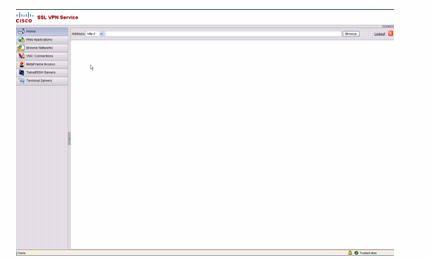

Nach der Authentifizierung des Benutzers wird diese Standard-1-Webseite angezeigt:

Abbildung 7: Seite des Standardportals

1. Dies setzt voraus, dass alle Plug-ins (VNC, ICA, SSH und RDP) aktiviert sind. Wenn die Plug-ins nicht aktiviert sind, werden Sie die Registerkarten nicht bemerken.

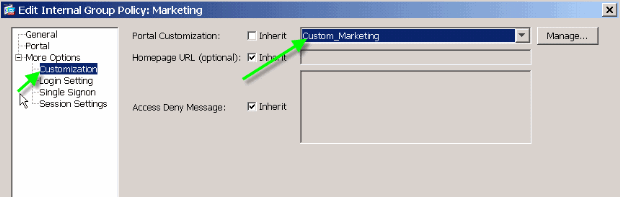

Um dieses Webportal zu ändern, bearbeiten Sie die der Gruppenrichtlinie zugeordnete Anpassung. Die erforderlichen Schritte zum Ändern dieser Anpassung werden im Webportal dieses Dokuments angezeigt. Gehen Sie wie folgt vor:

-

Wählen Sie Configuration > Remote Access VPN > Clientless SSL VPN Access > Group Policies (Konfiguration > Remotezugriffs-VPN > Clientless-SSL-VPN-Zugriff > Gruppenrichtlinien) aus.

-

Bearbeiten Sie die Marketing-Gruppenrichtlinie, und ordnen Sie die Custom_Marketing-Anpassung dieser Gruppenrichtlinie zu.

Hinweis: Mehrere Verbindungsprofile, jedes mit einem eigenen Authentifizierungsschema wie RADIUS, LDAP oder Certificates, können einer Gruppenrichtlinie zugeordnet werden. Sie haben daher die Möglichkeit, mehrere Anmeldeseiten zu erstellen, z. B. eine Anmeldeseite für jedes Verbindungsprofil, und alle können derselben Anpassung des Webportals zugeordnet werden, die der Marketing-Gruppenrichtlinie zugeordnet ist.

Webportal anpassen

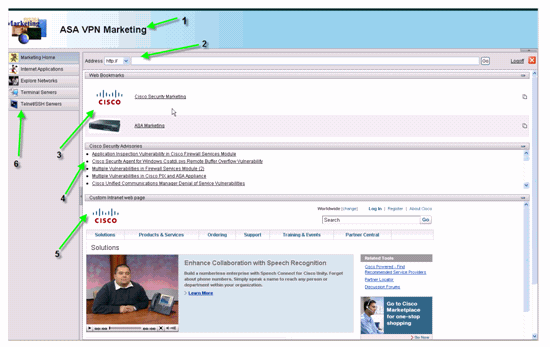

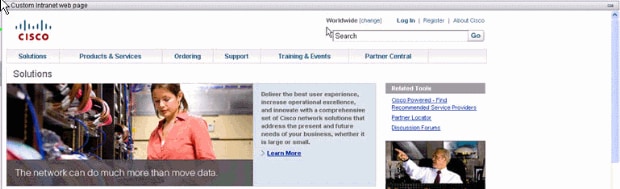

Dies ist ein Beispiel für ein benutzerdefiniertes Webportal:

Abbildung 9: Benutzerdefinierte Webseite

Beachten Sie, dass die Seite einen Titel mit einem Farbverlauf-Schema, ein Logo für Marketing, einige Web-Lesezeichen mit Miniaturansichten, einen RSS-Feed und eine benutzerdefinierte Intranet-Seite hat. Auf der benutzerdefinierten Intranet-Seite können Endbenutzer durch ihre Intranetseite navigieren und gleichzeitig die anderen Registerkarten im Webportal verwenden.

Hinweis: Sie müssen weiterhin das Layout der Webseite mit oberen und linken Rahmen beibehalten, was bedeutet, dass diese Seite streng genommen nicht vollständig anpassbar ist. Sie können viele kleine Komponenten ändern, um Ihre Intranetportale so nah wie möglich zu sehen.

In diesem Abschnitt wird beschrieben, wie Sie jede einzelne Komponente im Webportal mit dem Anpassungs-Editor im ASDM konfigurieren.

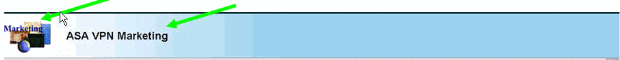

Titel

Abbildung 10: Titel

Um den Titelbereich zu konfigurieren, sind die folgenden Anpassungsoptionen aktiviert:

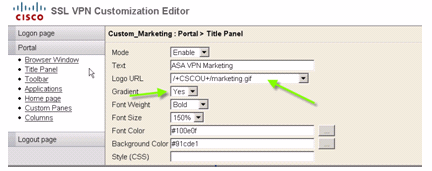

Abbildung 11: Anpassungs-Editor: Konfiguration des Titels

Logo-URL

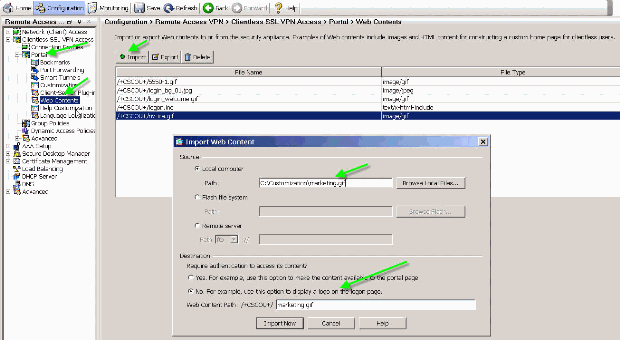

Um das Logo im Titelbereich anzupassen, laden Sie das Logo-Image auf ASA hoch.

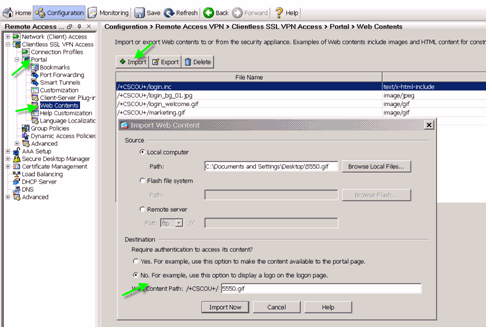

Abbildung 12: Logo File marketing.gif als Webinhalt in die ASA hochladen

-

Wählen Sie Clientless SSL VPN Access > Portal > Web Contents aus, klicken Sie auf Importieren, und geben Sie den Pfad zur Logo-Datei auf Ihrem lokalen Computer an. Laden Sie es als Webinhalte im Verzeichnis /+CSCOU+/ hoch.

-

Geben Sie die URL des /+CSCOU+/marketing.gif-Logos ein (siehe Abbildung 12).

-

Geben Sie ASA VPN Marketing als Text ein.

-

Klicken Sie auf .. um die Schriftfarbe und Hintergrundfarbe auszuwählen.

-

Aktivieren Sie die Option Gradient, um ein attraktives allmähliches Farbmuster zu erzeugen.

Symbolleiste

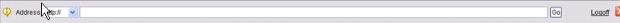

Abbildung 13: Benutzerdefinierte Symbolleiste

Um diese Adresse/Symbolleiste zu konfigurieren, bearbeiten Sie die folgenden Anpassungsoptionen:

Abbildung 14: Anpassungs-Editor: Symbolleisten-Konfiguration

Hinweis: Standardmäßig ist die Symbolleiste aktiviert. In diesem Beispiel werden die verbleibenden Felder, z. B. Name des Aufforderungsfelds, Text der Schaltfläche Durchsuchen und Abmeldeaufforderung, wie gezeigt umbenannt.

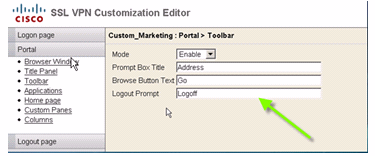

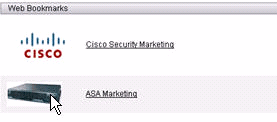

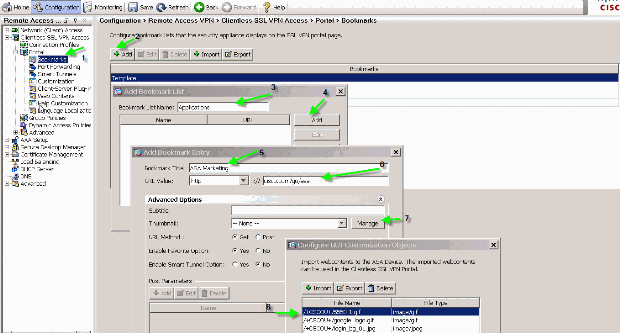

Web-Lesezeichen mit Miniaturansichten

Abbildung 15: Benutzerdefinierte Lesezeichen mit Miniaturansichten

Gehen Sie wie folgt vor, um neben den Lesezeichen Miniaturansichten hinzuzufügen:

-

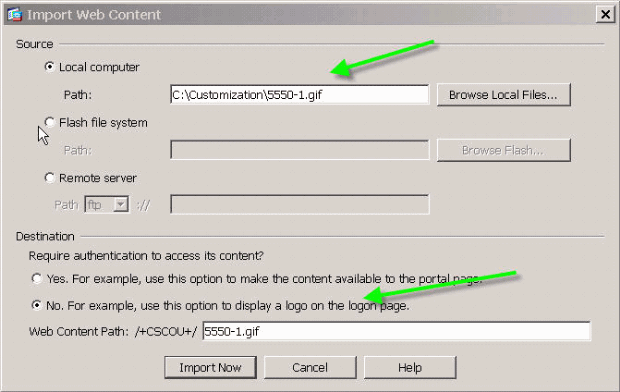

Laden Sie das gewünschte Bild in das Verzeichnis /+CSCOU+/.

Abbildung 16: Hochladen der Miniaturansicht, um sie Lesezeichen zuzuordnen

-

Ordnen Sie das Miniaturbild den ASA-Lesezeichen zu.

-

Wählen Sie Portal > Bookmarks aus.

-

Klicken Sie auf Hinzufügen. Geben Sie Anwendungen für den Namen der Lesezeichenliste ein.

-

Klicken Sie auf Hinzufügen. Geben Sie ASA Marketing als Lesezeichentitel ein.

-

Geben Sie http://cisco.com/go/asa als URL-Wert ein, und wählen Sie Erweiterte Optionen aus.

-

Klicken Sie auf Verwalten. Wählen Sie die zuvor hochgeladene Miniaturansicht /+CSCOU+/5550-1.gif aus und klicken Sie auf OK.

Abbildung 17: Zuordnen von Miniaturansichten zu Lesezeichen

-

-

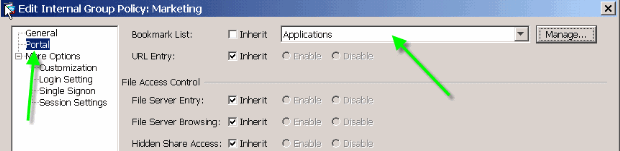

Ordnen Sie die Lesezeichen der ASA-Gruppenrichtlinie zu.

-

Wählen Sie Configuration > Remote Access VPN > Clientless SSL VPN Access > Group Policies (Konfiguration > Remote Access VPN > Clientless SSL VPN Access > Gruppenrichtlinien) aus, und bearbeiten Sie die Marketing-Richtlinie.

-

Wählen Sie Portal aus. Deaktivieren Sie Vererben neben Lesezeichenliste, und wählen Sie im Dropdown-Menü Anwendungen aus.

Abbildung 18: Verknüpfen von Lesezeichen mit Gruppenrichtlinien (Marketing)

-

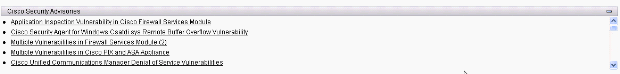

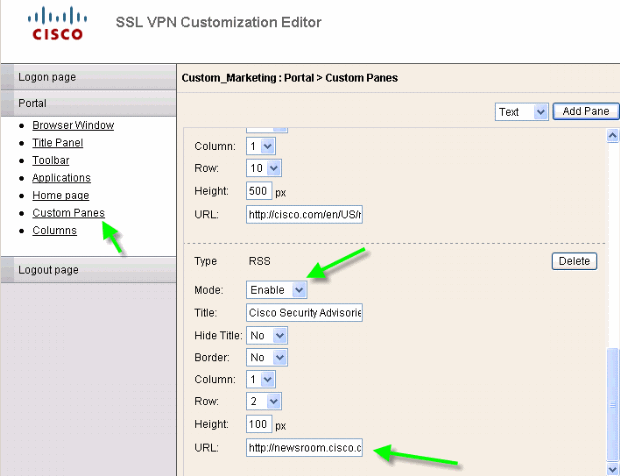

Benutzerdefinierte Bereiche: RSS-Feed

Abbildung 19: Angepasster RSS-Feed

Um einen benutzerdefinierten RSS-Feed anzuzeigen, bearbeiten Sie folgende Anpassungselemente:

Abbildung 20: Benutzerdefinierte Bereiche: RSS-Feed-Konfiguration

Hinweis: RSS-Feeds für Cisco Security Advisory: http://newsroom.cisco.com/data/syndication/rss2/SecurityAdvisories_20.xml.

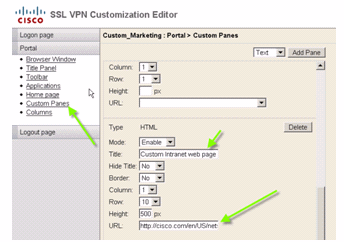

Benutzerdefinierte Bereiche: Benutzerdefinierte Intranet-Seite

Abbildung 21: Benutzerdefinierte Intranet-Webseite

Um diese benutzerdefinierte Intranet-Webseite zu konfigurieren, bearbeiten Sie folgende Anpassungselemente:

Abbildung 22: Anpassungs-Editor: Konfiguration benutzerdefinierter Bereiche

Hinweis: URL für Cisco CCO-Seite: http://cisco.com/en/US/netsol.

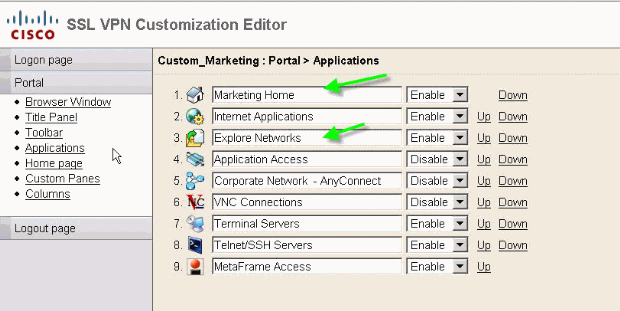

Angepasste Registerkartennamen für Anwendungen

Abbildung 23: Angepasste Registerkartennamen für Anwendungen

Bearbeiten Sie zum Konfigurieren der Namen der Registerkarten für Anwendungen die folgenden Anpassungselemente:

Abbildung 24: Anpassen von Registerkartennamen für Anwendungen

Hinweis: Sie aktivieren die Anwendungen selektiv und ordnen sie mit den Links Nach oben und Nach unten neu an.

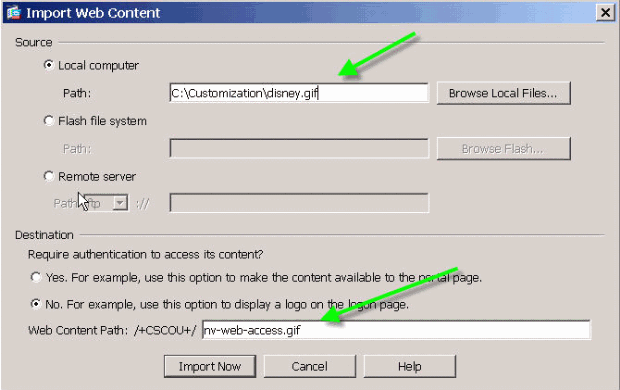

Benutzerdefinierte Anwendungs-Miniaturansichten

Abbildung 25: Benutzerdefinierte Anwendungs-Miniaturansichten

Gehen Sie wie folgt vor, um Ihre bevorzugten Miniaturansichten neben den Anwendungsnamen hinzuzufügen, z. B. die Symbole im Beispiel:

-

Klicken Sie auf der Portalseite mit der rechten Maustaste auf das Standard-Miniaturbild, um den Namen und die Position des Bildes zu finden.

-

Auf der Registerkarte Home befindet sich das Miniaturbild /+CSCOU+/nv-home.gif.

-

Auf der Registerkarte Webanwendungen befindet sich die Miniaturansicht /+CSCOU+/nv-web-access.gif.

-

-

Importieren Sie das gewünschte Bild als Webinhalt in die ASA, wobei der Name in Schritt 1 erfasst wird.

Wenn Sie z. B. die disney.gif der Web Applications-Registerkarte zuordnen möchten, importieren Sie sie als nv-web-access.gif.

Abbildung 26: Miniaturansichten für Anwendungstabellen importieren

Benutzerdefinierte Hilfeseiten für Anwendungen

Standardmäßig stellt Cisco Hilfedateien zur Verwendung von Anwendungen bereit. Diese Seiten können durch eigene benutzerdefinierte HTML-Seiten ersetzt werden. In Abbildung 27 können Sie der Hilfeseite beispielsweise ein benutzerdefiniertes Bild hinzufügen.

Abbildung 27: Angepasste Hilfeseite

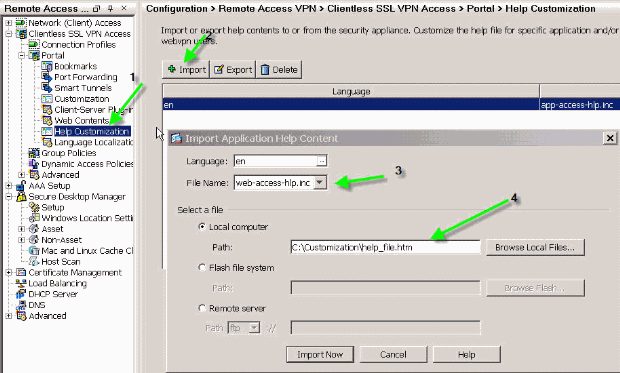

Gehen Sie wie folgt vor, um die Hilfedateien anzupassen:

-

Wählen Sie Portal > Help Customization aus, und klicken Sie auf Import.

-

Wählen Sie die Sprache aus.

-

Wählen Sie die INC-Datei aus. Wenn Sie z. B. die Hilfeseite bearbeiten möchten, die der Registerkarte Webanwendungszugriff entspricht, wählen Sie die Datei web-access-help.inc aus.

-

Wählen Sie Ihre benutzerdefinierte HTML-Datei aus.

Abbildung 28: Importieren von benutzerdefinierten Hilfedateien für den Anwendungszugriff

Testen der Anpassung

Melden Sie sich an diesem Punkt bei der ASA an unter https://asa.cisco.com/sslclient. Nach erfolgreicher Authentifizierung wird das benutzerdefinierte Webportal angezeigt.

Anmeldeseite anpassen

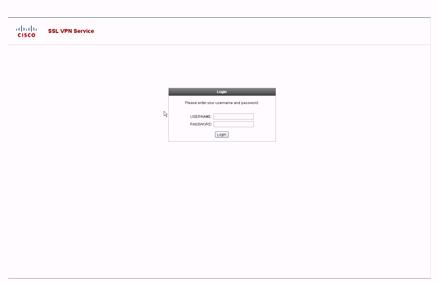

Dies ist die Standard-Anmeldeseite:

Abbildung 29: Standardanmeldeseite

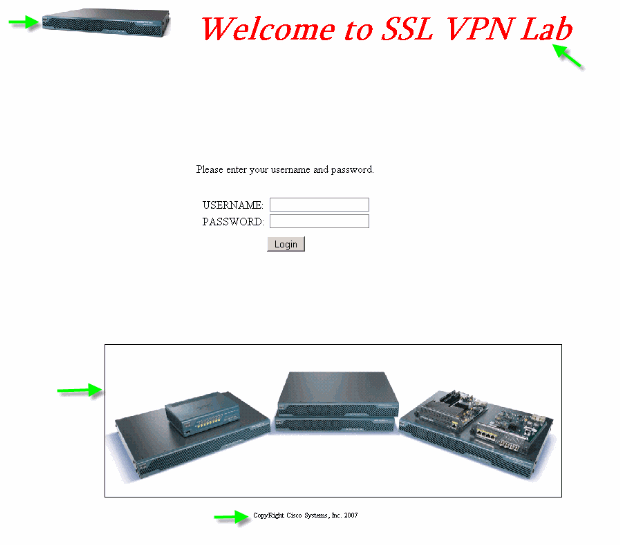

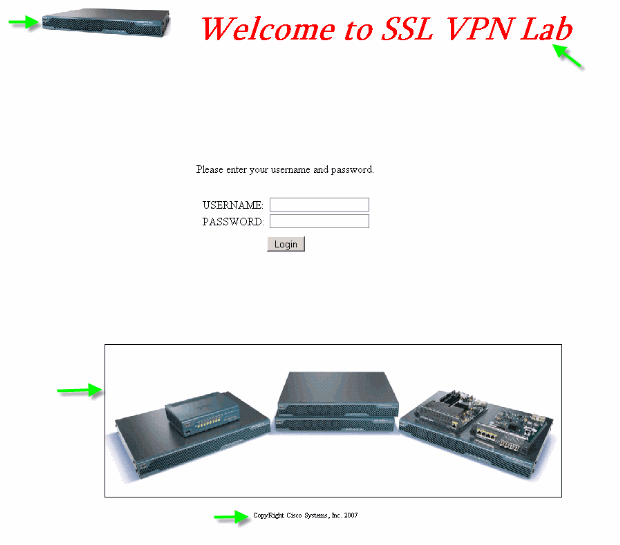

Dies ist eine vollständig angepasste Anmeldeseite:

Abbildung 30: Vollständig angepasste Anmeldeseite

Die neue Anmeldeseite enthält ein benutzerdefiniertes Logo, Titel und Bild sowie das Anmelde-/Kennwortdialogfeld. Die Anmeldeseite ist vollständig anpassbar, d. h. Sie können jede HTML-Seite erstellen und das Anmelde-/Kennwortdialogfeld am gewünschten Ort einfügen.

Hinweis: Während die gesamte Anmeldeseite anpassbar ist, kann das von ASA an den Endbenutzer geladene Dialogfeld für spezielle Anmeldungen/Kennwörter nicht vollständig angepasst werden.

Bei vollständiger Anpassung können Sie HTML für Ihren eigenen Anmeldebildschirm bereitstellen und anschließend Cisco HTML-Code einfügen, der Funktionen der Sicherheits-Appliance aufruft, die das Anmeldungsformular und die Sprach-Auswahlliste erstellt.

In den nächsten Abschnitten dieses Dokuments werden die im HTML-Code erforderlichen Änderungen sowie die Aufgaben beschrieben, die zur Konfiguration der Sicherheitsappliance zur Verwendung des neuen Codes erforderlich sind.

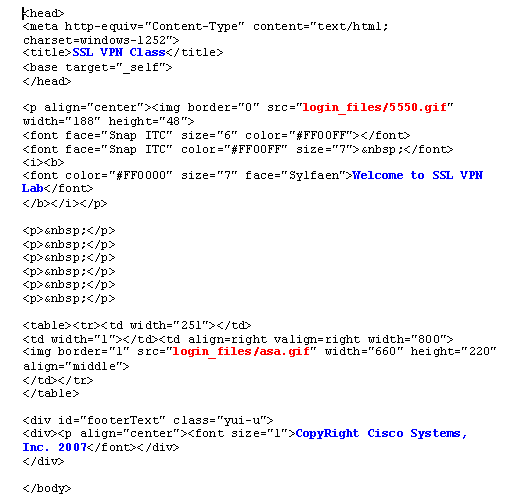

Beginnen Sie mit Ihrer eigenen HTML-Datei

Dieser HTML-Code wurde vom Microsoft FrontPage-Editor erhalten. Es enthält den Titel, ein individuelles Logo, ein Bild und eine Fußzeile.

Hinweis: Die Bilder 5550.gif und asa.gif werden im Verzeichnis login_files gespeichert. Die Leerzeichen sind beabsichtigt und werden in späteren Schritten durch das Anmelde-/Kennwortdialogfeld ersetzt.

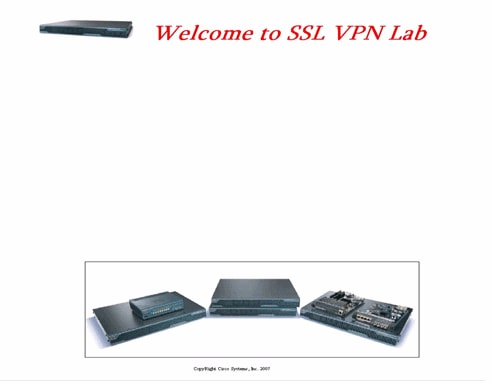

An diesem Punkt sieht die Seite wie Abbildung 31 aus. Beachten Sie, dass Leerzeichen enthalten sind, um in späteren Schritten das Einfügen des Dialogfelds zu ermöglichen.

Abbildung 31: Erste Webseite

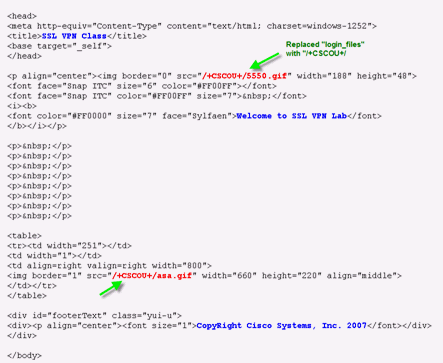

Ändern Sie die Links zum Bildstandort.

Ersetzen Sie für alle Images den Pfad durch das Schlüsselwort /+CSCOU+/, das ein internes Verzeichnis in ASA ist. Wenn Sie ein Image auf ASA hochladen, wird es im internen Verzeichnis /+CSCOU+/ASA gespeichert. Später, wenn ASA dieses modifizierte HTML lädt, lädt es die Bilddateien korrekt.

Abbildung 32: Geänderter HTML-Code

Hinweis: Im ersten Link wird login_files/5550.gif durch /+CSCOU+/5550.gif ersetzt.

Umbenennen der HTML-Datei

Im nächsten Schritt wird diese login.html-Datei in login.inc umbenannt.

Die Erweiterung .inc ist erforderlich, damit ASA dies als speziellen Dateityp erkennt und das erforderliche Java-Skript zur Unterstützung des Dialogfelds Anmelden/Kennwort enthält.

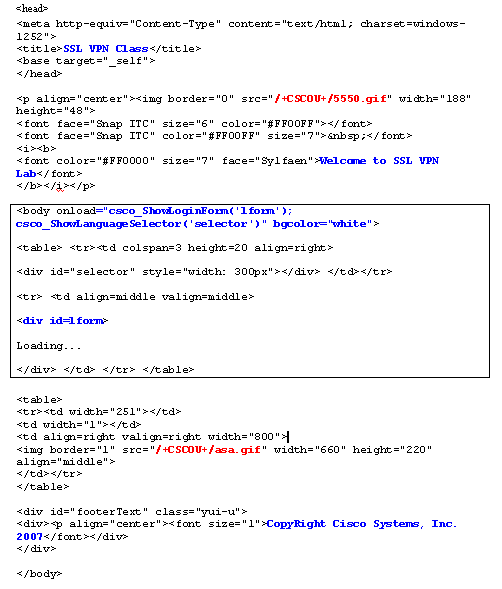

Fügen Sie Code zur Datei login.inc hinzu.

Dieser HTML-Code muss an der Stelle hinzugefügt werden, an der das Dialogfeld Anmelden/Kennwort angezeigt werden soll.

<body onload="csco_ShowLoginForm('lform');

csco_ShowLanguageSelector('selector')"

bgcolor="white">

<table> <tr><td colspan=3 height=20 align=right>

<div id="selector" style="width: 300px"></div> </td></tr>

<tr> <td align=middle valign=middle>

Loading...

</div> </td> </tr> </table>

Hinweis: Die ersten beiden Funktionen csco_ShowLoginForm(lform) und cisco_ShowLanguageSelector(Selector) sind zwei Java-Skriptfunktionen, deren Definition von ASA importiert wird, wenn die .inc-Datei wiedergegeben wird. In diesem Code rufen Sie einfach die Funktion auf, um das Dialogfeld Anmelden/Kennwort zusammen mit der Sprachenauswahl anzuzeigen.

Hinweis: Das Dialogfeld wird als Tabellenelement dargestellt. Dies kann um andere Bilder oder Text umbrochen oder angepasst werden, wie Sie es für Ihre HTML-Seite sehen.

In diesem Szenario wird das Anmelde-/Kennwortdialogfeld über dem asa.gif-Bild in der Mitte angezeigt. Wenn Sie den Code einfügen, sieht die endgültige HTML-Seite wie folgt aus:

Laden Sie login.inc und die Bilddateien als Webinhalte auf die ASA hoch.

Der nächste Schritt besteht darin, die endgültige Datei login.inc und die Bilddateien als Webinhalte in die ASA hochzuladen. Sie müssen sicherstellen, dass Sie die untere Option auswählen, um die Dateien im /+CSCOU+/Verzeichnis zu speichern.

Abbildung 33: Importieren von Image-Dateien als Webcontent in ASA

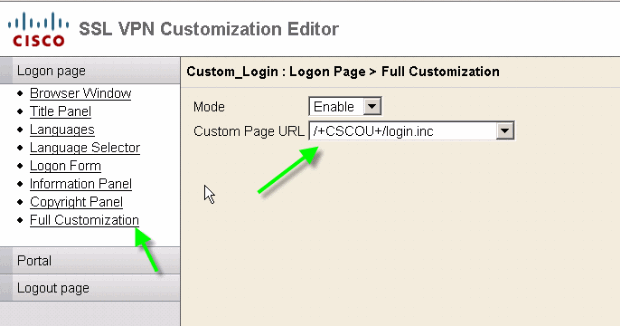

Wählen Sie login.inc aus, um die Datei für eine vollständige Anpassung zu sein.

Wählen Sie schließlich im Anpassungs-Editor die Registerkarte Vollständige Anpassung und geben Sie einen Link zur Datei login.inc an, die Sie hochgeladen haben. Wenn der Endbenutzer eine Verbindung über ein Verbindungsprofil herstellt, das dieser Anpassung zugeordnet ist (z. B. SSLClient), wird die vollständig angepasste Anmeldeseite angezeigt.

Abbildung 34: Weisen Sie login.inc als Datei für die vollständige Anpassung zu.

Testen der vollständigen Anpassung

Wenn Sie über https://asa.cisco.com/sslclient eine Verbindung zur ASA herstellen, wird die vollständig angepasste Anmeldeseite angezeigt.

Abbildung 35: Endgültige vollständig angepasste Anmeldeseite

CLI-Unterstützung

Wie bereits erläutert, werden alle Anpassungen mit dem ASDM bearbeitet. Sie können jedoch weiterhin diese CLI-Befehle verwenden, um die Anpassungen und andere WebVPN-Inhalte zu löschen:

Webvpn zurücksetzen:

all Revert all webvpn related data customization Revert customization file plug-in Revert plug-in options translation-table Revert translation table url-list Revert a list of URLs for use with WebVPN webcontent Revert webcontent

Beispiel:

-

Um eine Anpassung zu löschen, führen Sie den Befehl Webvpn-Anpassung Custom_Marketing CLI aus.

-

Um die Logo-Datei zu löschen, geben Sie den Befehl Webcontent vertauschen /+CSCOU+/marketing.gif ein.

-

Um die Lesezeichen zu löschen, geben Sie den Befehl revert webvpn url-list Marketing_URL_List ein.

-

Um alle Anpassungen, Webinhalte, Plug-Ins und Lesezeichen zu löschen, führen Sie den Befehl revert webvpn all aus.

Hinweis: Da die WebVPN-Anpassungen nicht in der aktuellen Konfiguration gespeichert werden, werden bei einer typischen Schreiblöschung Anpassungen oder Webinhalte aus der ASA nicht gelöscht. Sie müssen explizit Webvpn-Befehle zurücksetzen oder die Anpassungen manuell aus dem ASDM löschen.

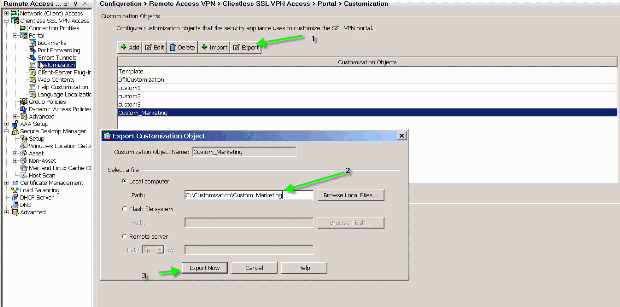

Sichern der Anpassungen

Im Gegensatz zu den anderen CLI-Befehlen werden die Anpassungen nicht in der aktuellen Konfiguration gespeichert. Stattdessen müssen Sie die Anpassungen explizit exportieren, und sie werden im XML-Format auf den Hostcomputer gespeichert.

Abbildung 36: Anpassung auf Backup exportieren oder auf andere ASA replizieren

Um die Anpassungen wiederherzustellen, importieren Sie sie mit der im vorherigen Schritt erhaltenen XML-Datei.

Abbildung 37: Importieren einer Anpassung aus einer zuvor exportierten XML-Datei

Hinweis: Zusätzlich zum Exportieren/Importieren der Anpassung müssen Sie auch den Webinhalt, der die Bilddateien, Hilfedateien und Miniaturansichten enthält, manuell sichern/wiederherstellen. Andernfalls ist die Anpassung nicht vollständig funktionsfähig.

Schlussfolgerung

Die in der ASA Version 8.0 eingeführten erweiterten Anpassungsfunktionen ermöglichen die Entwicklung attraktiver Webseiten für Webportale. Sie können Virtualisierung erreichen, indem Sie für verschiedene Gruppen individuelle Webportale erstellen. Darüber hinaus kann die Anmeldeseite vollständig an die regulären Intranet-Webportale angepasst werden, um eine konsistente Benutzererfahrung zu gewährleisten.

Fehlerbehebung

Sie erhalten diese Fehlermeldung möglicherweise, nachdem die WebVPN-Anpassung aktiviert wurde:

%ERROR: csco_config.lua:36: csco_config.lua:552: copying 'disk0:/csco_config/locale/ja/LC_MESSAGES/PortForwarder.po' to a temporary ramfs file failed %ERROR: csco_config.lua:36: csco_config.lua:552: copying 'disk0:/csco_config/locale/ja/LC_MESSAGES/webvpn.po' to a temporary ramfs file failed %ERROR: csco_config.lua:36: csco_config.lua:552: copying 'disk0:/csco_config/locale/fr/LC_MESSAGES/customization.po' to a temporary ramfs file failed.

Um dieses Problem zu beheben, führen Sie den Befehl Revert webvpn all aus, und laden Sie ASA neu.

Zugehörige Informationen

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback