Einleitung

In diesem Dokument wird beschrieben, wie Sie ein SSL-Zertifikat verlängern und auf der ASA eines Anbieters oder auf Ihrem eigenen Zertifikatserver installieren.

Voraussetzungen

Anforderungen

Es gibt keine spezifischen Anforderungen für dieses Dokument.

Verwendete Komponenten

Dieses Verfahren bezieht sich auf die Adaptive Security Appliance (ASA) Version 8.x mit Adaptive Security Device Manager (ASDM) Version 6.0(2) oder höher.

Das in diesem Dokument beschriebene Verfahren basiert auf einer gültigen Konfiguration mit einem installierten Zertifikat, das für den SSL VPN-Zugriff verwendet wird. Das Verfahren wirkt sich nicht auf Ihr Netzwerk aus, solange das aktuelle Zertifikat nicht gelöscht wird. Dieses Verfahren beschreibt Schritt für Schritt, wie ein neuer CSR für ein aktuelles Zertifikat mit demselben Stammzertifikat, das die ursprüngliche Stammzertifizierungsstelle ausgestellt hat, ausgestellt wird.

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Konventionen

Weitere Informationen zu Dokumentkonventionen finden Sie unter Cisco Technical Tips Conventions (Technische Tipps von Cisco zu Konventionen).

Hintergrundinformationen

In diesem Dokument wird ein Verfahren beschrieben, das als Richtlinie für alle Zertifikatanbieter oder Ihren eigenen Stammzertifikatserver verwendet werden kann. In manchen Fällen wird Ihr Zertifikatanbieter spezielle Zertifikatsparameteranforderungen stellen. Dieses Dokument enthält jedoch die allgemeinen Schritte, die erforderlich sind, um ein SSL-Zertifikat zu erneuern und es auf einem ASA-Gerät zu installieren, das die Software 8.0 verwendet.

Vorgehensweise

Führen Sie diese Schritte aus:

-

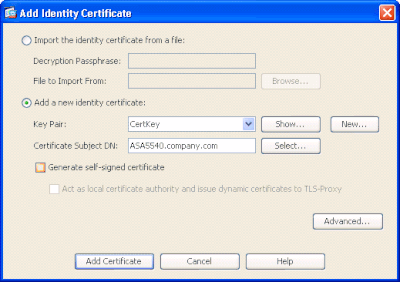

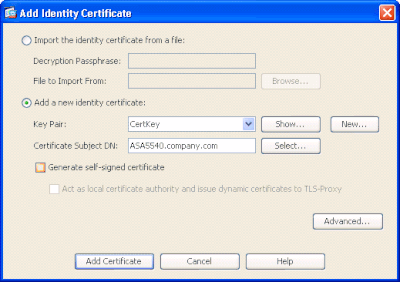

Wählen Sie unter Konfiguration > Geräteverwaltung > Identitätszertifikate das Zertifikat aus, das Sie erneuern möchten, und klicken Sie dann auf Hinzufügen.

Abbildung 1

-

Aktivieren Sie unter Identitätszertifikat hinzufügen das Optionsfeld Neues Identitätszertifikat hinzufügen, und wählen Sie Ihr Schlüsselpaar aus dem Dropdown-Menü aus.

Hinweis: Die Verwendung wird nicht empfohlen, da Sie das Zertifikat ungültig machen, wenn Sie den SSH-Schlüssel neu generieren. Wenn Sie keinen RSA-Schlüssel haben, führen Sie die Schritte a und b aus. Fahren Sie andernfalls mit Schritt 3 fort.

Abbildung 2

-

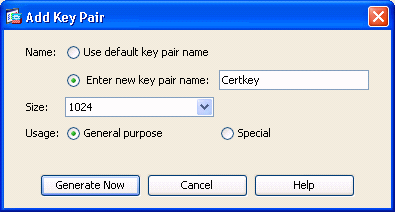

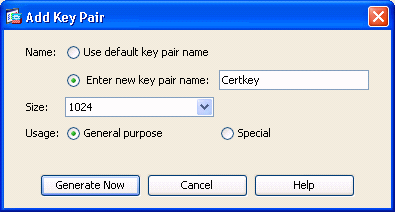

(Optional) Führen Sie diese Schritte aus, wenn Sie noch keinen RSA-Schlüssel konfiguriert haben. Fahren Sie andernfalls mit Schritt 3 fort.

Klicken Sie auf Neu... .

-

Geben Sie den Namen des Schlüsselpaars in das Feld Neuen Schlüsselpaarnamen eingeben ein, und klicken Sie auf Jetzt generieren.

Abbildung 3

-

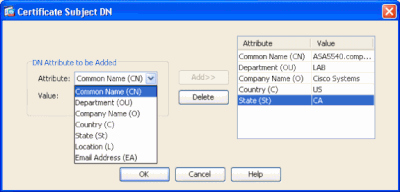

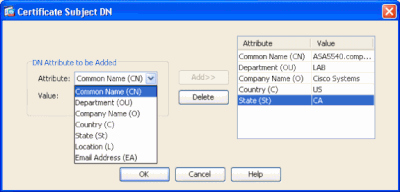

Klicken Sie auf Auswählen.

-

Geben Sie die entsprechenden Zertifikatattribute ein, wie in Abbildung 4 dargestellt. Klicken Sie abschließend auf OK. Klicken Sie dann auf Zertifikat hinzufügen.

Abbildung 4

CLI-Ausgabe:

crypto ca trustpoint ASDM_TrustPoint0

keypair CertKey

id-usage ssl-ipsec

fqdn 5540-uwe

subject-name CN=website address,OU=LAB,O=Cisco ystems,C=US,St=CA

enrollment terminal

crypto ca enroll ASDM_TrustPoint0

-

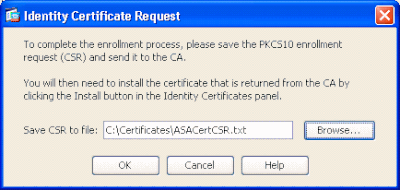

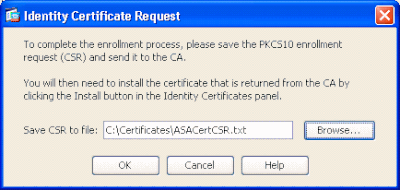

Speichern Sie im Popup-Fenster "Identity Certificate Request" Ihre Certificate Signing Request (CSR) in einer Textdatei, und klicken Sie auf OK.

Abbildung 5

-

(Optional) Überprüfen Sie im ASDM, ob der CSR aussteht.

Abbildung 6

-

Senden Sie die Zertifikatanforderung an den Zertifikatadministrator, der das Zertifikat auf dem Server ausstellt. Dies kann entweder über eine Webschnittstelle, per E-Mail oder direkt an den Stamm-CA-Server für den Zertifikatausstellungsprozess erfolgen.

-

Führen Sie diese Schritte aus, um das erneuerte Zertifikat zu installieren.

-

Wählen Sie die Zertifikatsanforderung unter Konfiguration > Gerätemanagement > Identitätszertifikate aus, wie in Abbildung 6 dargestellt, und klicken Sie auf Installieren.

-

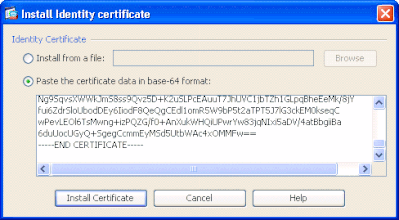

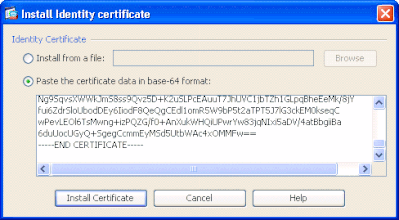

Wählen Sie im Fenster Identitätszertifikat installieren das Optionsfeld Zertifikatsdaten im Base-64-Format einfügen aus, und klicken Sie auf Zertifikat installieren.

Hinweis: Wenn das Zertifikat in einer CER-Datei und nicht in einer textbasierten Datei oder E-Mail ausgestellt wird, können Sie auch Install from a file (Aus Datei installieren) auswählen, zur entsprechenden Datei auf Ihrem PC navigieren, auf Install ID certificate file (ID-Zertifikatsdatei installieren) und dann auf Install Certificate (Zertifikat installieren) klicken.

Abbildung 7

CLI-Ausgabe:

crypto ca import ASDM_TrustPoint0 certificate

WIID2DCCAsCgAwIBAgIKYb9wewAAAAAAJzANBgkqhkiG9w0BAQUFADAQMQ

!--- output truncated

wPevLEOl6TsMwng+izPQZG/f0+AnXukWHQiUPwrYw83jqNIxi5aDV/4atBbgiiBa

6duUocUGyQ+SgegCcmmEyMSd5UtbWAc4xOMMFw==

quit

-

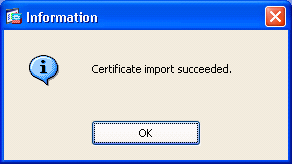

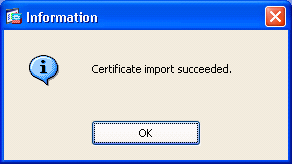

Es wird ein Fenster angezeigt, das bestätigt, dass das Zertifikat erfolgreich installiert wurde. Klicken Sie zur Bestätigung auf OK.

Abbildung 8

-

Stellen Sie sicher, dass Ihr neues Zertifikat unter Identitätszertifikate angezeigt wird.

Abbildung 9

-

Führen Sie die folgenden Schritte aus, um das neue Zertifikat an die Schnittstelle zu binden:

-

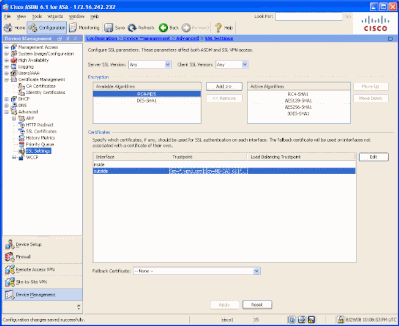

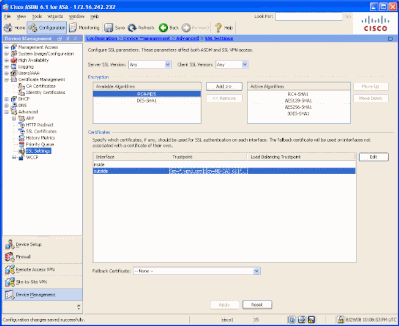

Wählen Sie Configuration > Device Management > Advanced > SSL Settings (Konfiguration > Geräteverwaltung > Erweitert > SSL-Einstellungen), wie in Abbildung 10 dargestellt.

-

Wählen Sie unter Zertifikate Ihre Schnittstelle aus. Klicken Sie auf Bearbeiten.

Abbildung 10

-

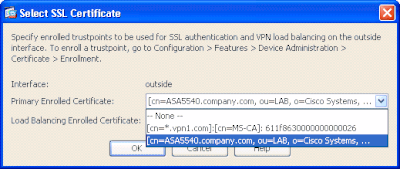

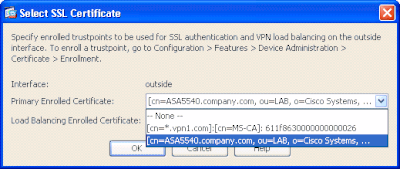

Wählen Sie Ihr neues Zertifikat aus dem Dropdown-Menü aus, klicken Sie auf OK und dann auf Anwenden.

ssl encryption rc4-sha1 aes128-sha1 aes256-sha1 3des-sha1

ssl trust-point ASDM_TrustPoint0 outside

Abbildung 11

-

Speichern Sie Ihre Konfiguration entweder im ASDM oder in der CLI.

Überprüfung

Sie können die CLI-Schnittstelle verwenden, um sicherzustellen, dass das neue Zertifikat ordnungsgemäß auf dem ASA-Gerät installiert ist, wie in der folgenden Beispielausgabe gezeigt:

ASA(config)#show crypto ca certificates

Certificate

Status: Available

Certificate Serial Number: 61bf707b000000000027

Certificate Usage: General Purpose

Public Key Type: RSA (1024 bits)

Issuer Name:

cn=MS-CA

Subject Name:

cn=websiteaddress

!---new certificate

ou=LAB

o=Cisco Systems

st=CA

c=US

CRL Distribution Points:

[1] http://win2k3-base1/CertEnroll/MS-CA.crl

[2] file://\\win2k3-base1\CertEnroll\MS-CA.crl

Validity Date:

start date: 22:39:31 UTC Aug 29 2008

end date: 22:49:31 UTC Aug 29 2009

Associated Trustpoints: ASDM_TrustPoint0

CA Certificate

Status: Available

Certificate Serial Number: 211020a79cfd96b34ba93f3145d8e571

Certificate Usage: Signature

Public Key Type: RSA (2048 bits)

Issuer Name:

cn=MS-CA

Subject Name:

cn=MS-CA

!---’old’ certificate

CRL Distribution Points:

[1] http://win2k3-base1/CertEnroll/MS-CA.crl

[2] file://\\win2k3-base1\CertEnroll\MS-CA.crl

Validity Date:

start date: 00:26:08 UTC Jun 8 2006

end date: 00:34:01 UTC Jun 8 2011

Associated Trustpoints: test

Certificate

Status: Available

Certificate Serial Number: 611f8630000000000026

Certificate Usage: General Purpose

Public Key Type: RSA (1024 bits)

Issuer Name:

cn=MS-CA

Subject Name:

cn=*.vpn1.com

CRL Distribution Points:

[1] http://win2k3-base1/CertEnroll/MS-CA.crl

[2] file://\\win2k3-base1\CertEnroll\MS-CA.crl

Validity Date:

start date: 23:53:16 UTC Mar 10 2008

end date: 00:03:16 UTC Mar 11 2009

Associated Trustpoints: test

ASA(config)#

Fehlerbehebung

(Optional) Überprüfen Sie in der CLI, ob das richtige Zertifikat auf die Schnittstelle angewendet wurde:

ASA(config)#show running-config ssl

ssl trust-point ASDM_TrustPoint0 outside

!--- Shows that the correct trustpoint is tied to the outside interface that terminates SSL VPN.

ASA(config)#

Kopieren von SSL-Zertifikaten von einer ASA in eine andere

Dies ist möglich, wenn Sie exportierbare Schlüssel generiert haben. Sie müssen das Zertifikat in eine PKCS-Datei exportieren. Dies schließt den Export aller zugehörigen Schlüssel ein.

Verwenden Sie diesen Befehl, um Ihr Zertifikat über die CLI zu exportieren:

ASA(config)#crypto ca export

pkcs12

Hinweis: Eine Passphrase wird verwendet, um die pkcs12-Datei zu schützen.

Verwenden Sie diesen Befehl, um Ihr Zertifikat in die CLI zu importieren:

SA(config)#crypto ca import

pkcs12

Hinweis: Diese Passphrase muss mit der Passphrase identisch sein, die beim Exportieren der Datei verwendet wird.

Dies kann auch über ASDM für ein ASA-Failover-Paar erfolgen. Gehen Sie wie folgt vor:

-

Melden Sie sich über ASDM bei der primären ASA an, und wählen Sie Tools > Backup Configuration aus.

-

Sie können alles oder nur die Zertifikate sichern.

-

Öffnen Sie im Standby-Modus ASDM, und wählen Sie Extras > Konfiguration wiederherstellen aus.

Zugehörige Informationen

Feedback

Feedback