ASA/PIX: Statische IP-Adressierung für IPSec-VPN-Client mit CLI und ASDM - Konfigurationsbeispiel

Inhalt

Einleitung

In diesem Dokument wird die Konfiguration der Cisco Adaptive Security Appliance (ASA) der Serie 5500 zur Bereitstellung der statischen IP-Adresse für den VPN-Client über den Adaptive Security Device Manager (ASDM) oder die CLI beschrieben. Der ASDM bietet erstklassiges Sicherheitsmanagement und Überwachung über eine intuitive, benutzerfreundliche webbasierte Verwaltungsoberfläche. Nach Abschluss der Cisco ASA-Konfiguration kann diese mit dem Cisco VPN Client verifiziert werden.

Weitere Informationen zum Einrichten der Remotezugriff-VPN-Verbindung zwischen einem Cisco VPN Client (4.x für Windows) und der Security Appliance der Serie PIX 500 7.x finden Sie unter PIX/ASA 7.x und Cisco VPN Client 4.x mit Windows 2003 IAS RADIUS (Against Active Directory) Authentication Example. Der Remote-VPN-Client-Benutzer authentifiziert sich mithilfe des RADIUS-Servers Microsoft Windows 2003 Internet Authentication Service (IAS) über Active Directory.

Konfigurationsbeispiel für die Authentifizierung mit Cisco Secure ACS: PIX/ASA 7.x und Cisco VPN Client 4.x zum Einrichten einer VPN-Verbindung für den Remote-Zugriff zwischen einem Cisco VPN Client (4.x für Windows) und der Security Appliance der Serie PIX 500 7.x mit einem Cisco Secure Access Control Server (ACS Version 3.2) für die erweiterte Authentifizierung (Xauth).

Voraussetzungen

Anforderungen

In diesem Dokument wird davon ausgegangen, dass die ASA voll funktionsfähig und konfiguriert ist, damit der Cisco ASDM oder die CLI Konfigurationsänderungen vornehmen kann.

Hinweis: Weitere Informationen dazu, wie Sie das Gerät über den ASDM oder die Secure Shell (SSH) remote konfigurieren können, finden Sie unter Zulassen des HTTPS-Zugriffs für ASDM oder PIX/ASA 7.x: SSH auf der inneren und äußeren Schnittstellenkonfiguration (Beispiel).

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

-

Cisco Adaptive Security Appliance Software Version 7.x und höher

-

Adaptive Security Device Manager Version 5.x und höher

-

Cisco VPN Client Version 4.x oder höher

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netz Live ist, überprüfen Sie, ob Sie die mögliche Auswirkung jedes möglichen Befehls verstehen.

Verwandte Produkte

Diese Konfiguration kann auch mit Cisco PIX Security Appliances der Version 7.x und höher verwendet werden.

Konventionen

Weitere Informationen zu Dokumentkonventionen finden Sie unter Cisco Technical Tips Conventions (Technische Tipps von Cisco zu Konventionen).

Konfigurieren

In diesem Abschnitt erfahren Sie, wie Sie die in diesem Dokument beschriebenen Funktionen konfigurieren können.

Hinweis: Verwenden Sie das Command Lookup Tool, also das Tool für die Suche nach Befehlen (nur registrierte Kunden), um weitere Informationen zu den in diesem Abschnitt verwendeten Befehlen zu erhalten.

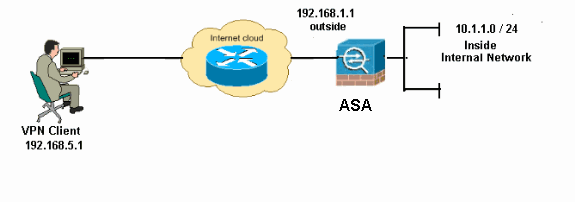

Netzwerkdiagramm

In diesem Dokument wird die folgende Netzwerkeinrichtung verwendet:

Hinweis: Die in dieser Konfiguration verwendeten IP-Adressierungsschemata sind im Internet nicht legal routbar. Es handelt sich um RFC 1918-Adressen, die in einer Laborumgebung verwendet wurden.

Konfigurieren von Remote Access VPN (IPSec)

ASDM-Verfahren

Gehen Sie wie folgt vor, um das Remote-Access-VPN zu konfigurieren:

-

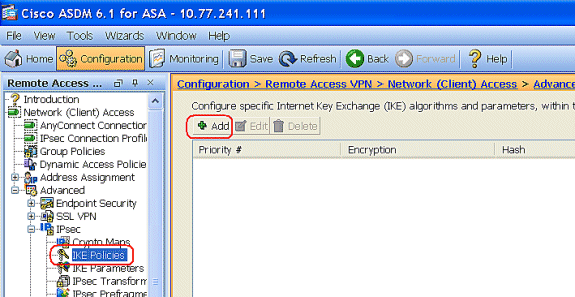

Wählen Sie Configuration > Remote Access VPN > Network (Client) Access > Advanced > IPSec > IKE Policies > Add, um eine ISAKMP-Richtlinie zu erstellen.

-

Geben Sie die ISAKMP-Richtliniendetails an.

Klicken Sie auf OK und Übernehmen.

-

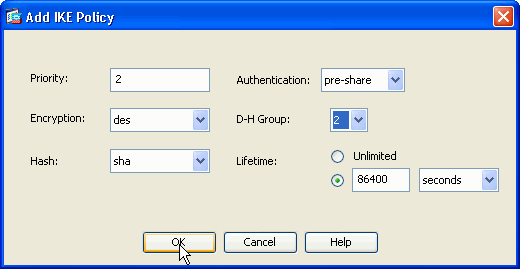

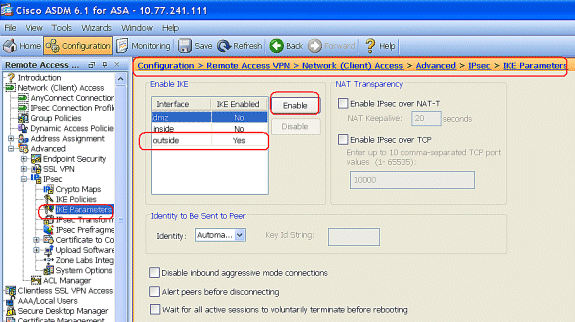

Wählen Sie Configuration > Remote Access VPN > Network (Client) Access > Advanced > IPSec > IKE Parameters, um IKE auf der externen Schnittstelle zu aktivieren.

-

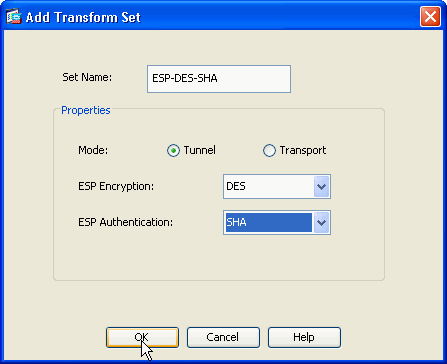

Wählen Sie Configuration > Remote Access VPN > Network (Client) Access > Advanced > IPSec > IPSec Transform Sets > Add, um den ESP-DES-SHA Transformationssatz zu erstellen, wie dargestellt.

Klicken Sie auf OK und Übernehmen.

-

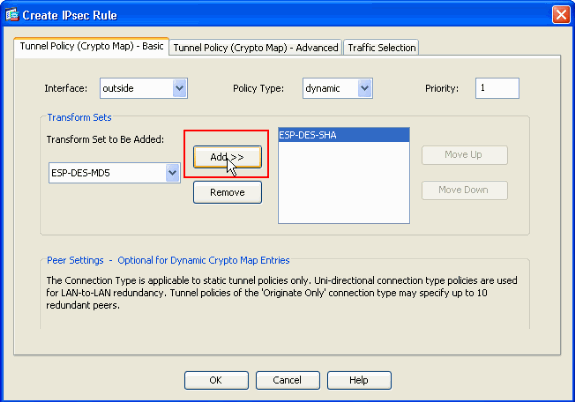

Wählen Sie Configuration > Remote Access VPN > Network (Client) Access > Advanced > IPSec > Crypto Maps > Add, um eine Crypto Map mit dynamischer Richtlinie der Priorität 1 zu erstellen, wie dargestellt.

Klicken Sie auf OK und Übernehmen.

-

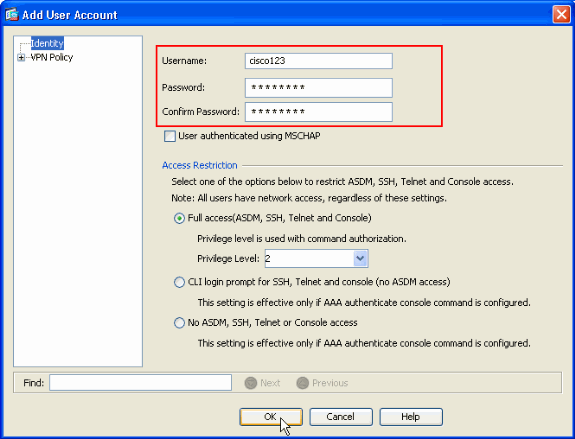

Wählen Sie Configuration > Remote Access VPN > AAA Setup > Local Users > Add, um das Benutzerkonto (z. B. Benutzername - cisco123 und Kennwort - cisco123) für den VPN-Client-Zugriff zu erstellen.

-

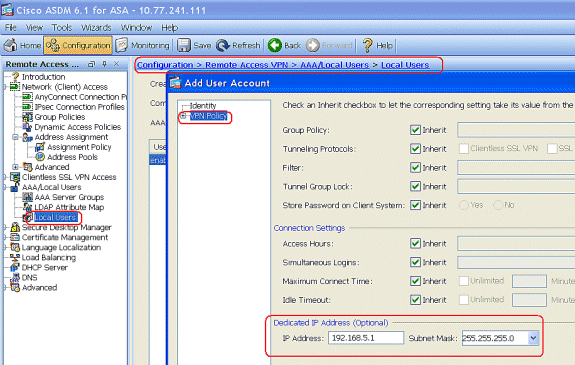

Gehen Sie zu VPN Policy, und fügen Sie die statische/dedizierte IP-Adresse für den Benutzer "cisco123" wie folgt hinzu.

-

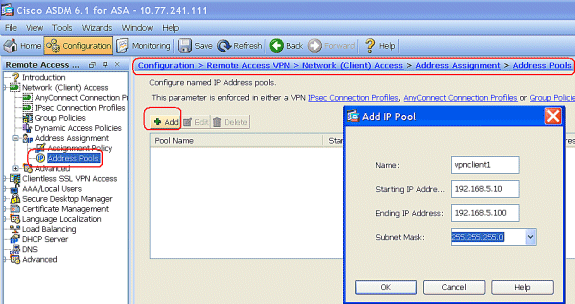

Wählen Sie Configuration > Remote Access VPN > Network (Client) Access > Address Assignment > Address Pools aus, und klicken Sie auf Add, um den VPN Client für VPN Client-Benutzer hinzuzufügen.

-

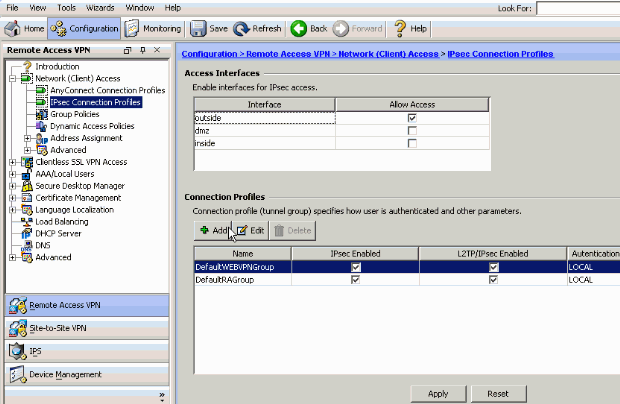

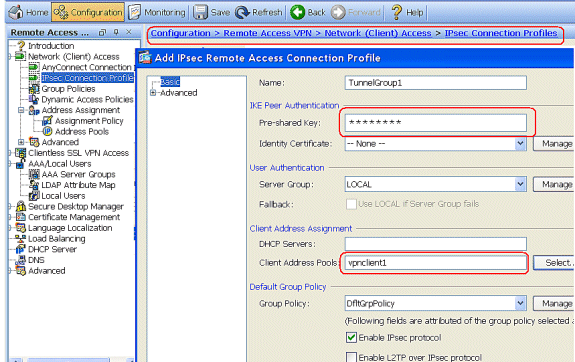

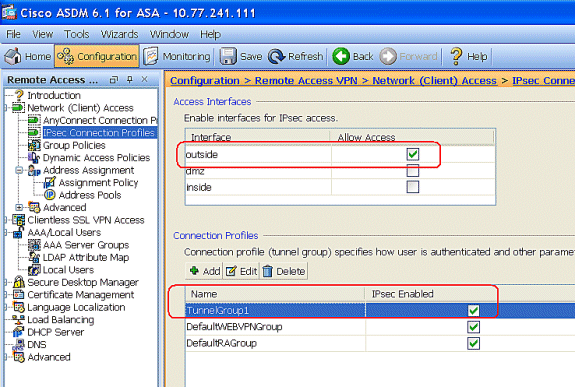

Wählen Sie Configuration > Remote Access VPN > Network (Client) Access > IPSec Connection Profiles > Add, um eine Tunnelgruppe hinzuzufügen (z. B. TunnelGroup1 und der Preshared Key als cisco123), wie dargestellt.

-

Wählen Sie auf der Registerkarte Basic (Grundlegende) die Servergruppe für das Feld User Authentication (Benutzerauthentifizierung) als LOCAL (LOKAL) aus.

-

Wählen Sie vpnclient1 als Client-Adresspool für die VPN-Client-Benutzer aus.

Klicken Sie auf OK.

-

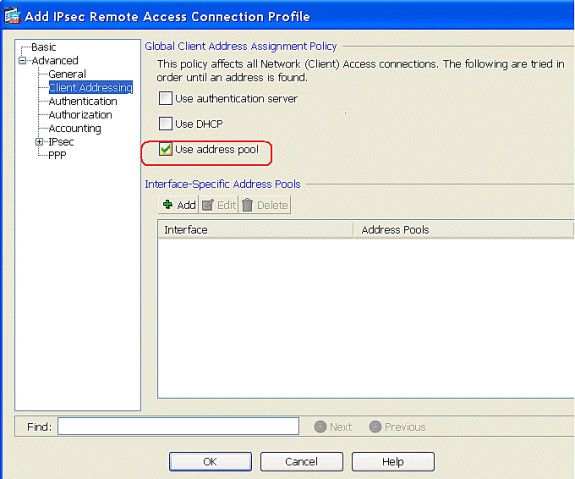

-

Wählen Sie Erweitert > Client-Adressierung aus, und aktivieren Sie das Kontrollkästchen Adresspool verwenden, um die IP-Adresse den VPN-Clients zuzuweisen.

Hinweis: Deaktivieren Sie die Kontrollkästchen für Authentifizierungsserver verwenden und DHCP verwenden.

Klicken Sie auf OK.

-

Aktivieren Sie die externe Schnittstelle für den IPSec-Zugriff. Klicken Sie auf Apply, um fortzufahren.

Konfigurieren von ASA/PIX mit CLI

Führen Sie diese Schritte aus, um den DHCP-Server so zu konfigurieren, dass er den VPN-Clients IP-Adressen über die Befehlszeile bereitstellt. Weitere Informationen zu den einzelnen verwendeten Befehlen finden Sie unter Configuring Remote Access VPNs or Cisco ASA 5500 Series Adaptive Security Appliances-Command References (Konfigurieren von Remote-Access-VPNs oder Cisco Adaptive Security Appliances der Serie 5500 - Befehlsreferenzen).

| Ausführen der Konfiguration auf dem ASA-Gerät |

|---|

ASA# sh run ASA Version 8.0(2) ! !--- Specify the hostname for the Security Appliance. hostname ASA enable password 8Ry2YjIyt7RRXU24 encrypted names ! !--- Configure the outside and inside interfaces. interface Ethernet0/0 nameif inside security-level 100 ip address 10.1.1.1 255.255.255.0 ! interface Ethernet0/1 nameif outside security-level 0 ip address 192.168.1.1 255.255.255.0 ! interface Ethernet0/2 nameif DMZ security-level 50 ip address 192.168.10.2 255.255.255.0 !--- Output is suppressed. passwd 2KFQnbNIdI.2KYOU encrypted boot system disk0:/asa802-k8.bin ftp mode passive access-list 101 extended permit ip 10.1.1.0 255.255.255.0 192.168.5.0 255.255.255.0 pager lines 24 logging enable logging asdm informational mtu inside 1500 mtu outside 1500 mtu dmz 1500 ip local pool vpnclient1 192.168.5.10-192.168.5.100 mask 255.255.255.0 no failover icmp unreachable rate-limit 1 burst-size 1 !--- Specify the location of the ASDM image for ASA to fetch the image for ASDM access. asdm image disk0:/asdm-613.bin no asdm history enable arp timeout 14400 global (outside) 1 192.168.1.5 nat (inside) 0 access-list 101 nat (inside) 1 0.0.0.0 0.0.0.0 route outside 0.0.0.0 0.0.0.0 192.168.1.2 1 timeout xlate 3:00:00 timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02 timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 mgcp-pat 0:05:00 timeout sip 0:30:00 sip_media 0:02:00 sip-invite 0:03:00 sip-disconnect 0:02:00 timeout uauth 0:05:00 absolute dynamic-access-policy-record DfltAccessPolicy http server enable http 0.0.0.0 0.0.0.0 inside no snmp-server location no snmp-server contact snmp-server enable traps snmp authentication linkup linkdown coldstart crypto ipsec transform-set ESP-DES-SHA esp-des esp-sha-hmac crypto dynamic-map outside_dyn_map 1 set transform-set ESP-DES-SHA crypto map outside_map 1 ipsec-isakmp dynamic outside_dyn_map !--- Specifies the interface to be used with !--- the settings defined in this configuration. crypto map outside_map interface outside !--- PHASE 1 CONFIGURATION ---! !--- This configuration uses ISAKMP policy 2. !--- The configuration commands here define the Phase !--- 1 policy parameters that are used. crypto isakmp enable outside crypto isakmp policy 2 authentication pre-share encryption des hash sha group 2 lifetime 86400 no crypto isakmp nat-traversal !--- Specifies that the IP address to the vpn clients are assigned by the local and not by AAA or dhcp. The CLI vpn-addr-assign local for VPN address assignment through ASA is hidden in the CLI provided by show run command. no vpn-addr-assign aaa no vpn-addr-assign dhcp telnet timeout 5 ssh timeout 5 console timeout 0 threat-detection basic-threat threat-detection statistics access-list ! class-map inspection_default match default-inspection-traffic ! ! policy-map type inspect dns preset_dns_map parameters message-length maximum 512 policy-map global_policy class inspection_default inspect dns preset_dns_map inspect ftp inspect h323 h225 inspect h323 ras inspect netbios inspect rsh inspect rtsp inspect skinny inspect esmtp inspect sqlnet inspect sunrpc inspect tftp inspect sip inspect xdmcp ! service-policy global_policy global ! group-policy DfltGrpPolicy attributes vpn-tunnel-protocol IPSec webvpn group-policy GroupPolicy1 internal !--- In order to identify remote access users to the Security Appliance, !--- you can also configure usernames and passwords on the device. !--- specify the IP address to assign to a particular user, use the vpn-framed-ip-address command !--- in username mode username cisco123 password ffIRPGpDSOJh9YLq encrypted username cisco123 attributes vpn-framed-ip-address 192.168.5.1 255.255.255.0 !--- Create a new tunnel group and set the connection !--- type to remote-access. tunnel-group TunnelGroup1 type remote-access tunnel-group TunnelGroup1 general-attributes address-pool vpnclient1 !--- Enter the pre-shared-key to configure the authentication method. tunnel-group TunnelGroup1 ipsec-attributes pre-shared-key * prompt hostname context Cryptochecksum:e0725ca9ccc28af488ded9ee36b7822d : end ASA# |

Konfiguration des Cisco VPN Clients

Stellen Sie über den Cisco VPN Client eine Verbindung zur Cisco ASA her, um sicherzustellen, dass die ASA erfolgreich konfiguriert wurde.

-

Wählen Sie Start > Programme > Cisco Systems VPN Client > VPN Client aus.

-

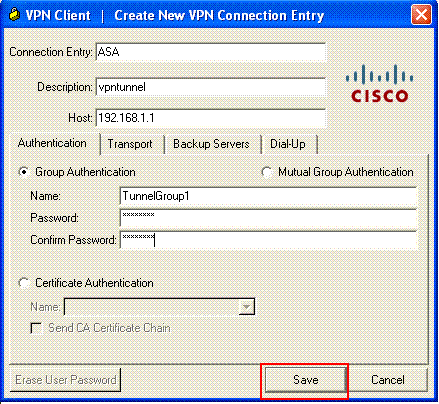

Klicken Sie auf Neu, um das Fenster Neuen VPN-Verbindungseintrag erstellen zu öffnen.

-

Geben Sie die Details Ihrer neuen Verbindung ein.

Geben Sie den Namen des Verbindungseintrags und eine Beschreibung ein. Geben Sie die externe IP-Adresse der ASA im Feld Host ein. Geben Sie dann den Namen der VPN-Tunnelgruppe (TunnelGroup1) und das Kennwort (Pre-shared Key - cisco123) wie in ASA konfiguriert ein. Klicken Sie auf Speichern.

-

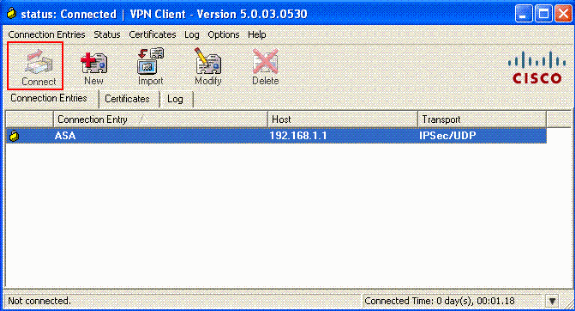

Klicken Sie auf die Verbindung, die Sie verwenden möchten, und klicken Sie im Hauptfenster von VPN Client auf Verbinden.

-

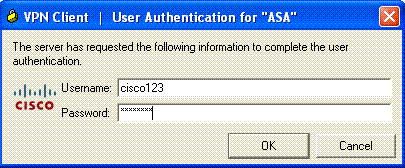

Wenn Sie dazu aufgefordert werden, geben Sie Username : cisco123 und Password : cisco123 wie in der ASA für Xauth konfiguriert ein, und klicken Sie auf OK, um eine Verbindung zum Remote-Netzwerk herzustellen.

-

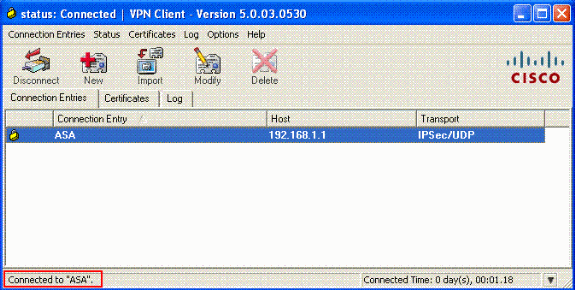

Der VPN-Client ist mit der ASA in der Zentrale verbunden.

-

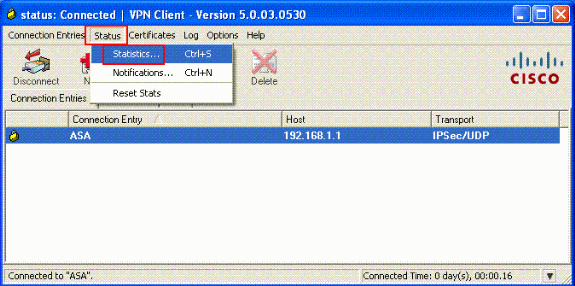

Wenn die Verbindung erfolgreich hergestellt wurde, wählen Sie im Menü "Status" die Option "Statistics" aus, um die Details des Tunnels zu überprüfen.

Überprüfung

show-Befehle

Nutzen Sie diesen Abschnitt, um zu überprüfen, ob Ihre Konfiguration ordnungsgemäß funktioniert.

Das Output Interpreter-Tool (OIT) (nur registrierte Kunden) unterstützt bestimmte show-Befehle. Verwenden Sie das OIT, um eine Analyse der show-Befehlsausgabe anzuzeigen.

-

show crypto isakmp sa: Zeigt alle aktuellen IKE Security Associations (SAs) auf einem Peer an.

-

show crypto ipsec sa: Zeigt die von aktuellen SAs verwendeten Einstellungen an.

Fehlerbehebung

In diesem Abschnitt finden Sie Informationen zur Behebung von Fehlern in Ihrer Konfiguration. Es wird auch eine Beispielausgabe für das Debugging angezeigt.

Hinweis: Weitere Informationen zur Fehlerbehebung bei Remote Access IPSec VPN finden Sie unter Häufigste L2L- und Remote Access IPSec VPN-Fehlerbehebungslösungen.

Löschen Sie die Sicherheitszuordnungen

Achten Sie bei der Fehlerbehebung darauf, vorhandene Sicherheitszuordnungen zu löschen, nachdem Sie eine Änderung vorgenommen haben. Verwenden Sie im privilegierten Modus von PIX die folgenden Befehle:

-

clear [crypto] ipsec sa: Löscht die aktiven IPSec-SAs. Das Schlüsselwort crypto ist optional.

-

clear [crypto] isakmp sa: Löscht die aktiven IKE-SAs. Das Schlüsselwort crypto ist optional.

Befehle für die Fehlerbehebung

Das Output Interpreter-Tool (OIT) (nur registrierte Kunden) unterstützt bestimmte show-Befehle. Verwenden Sie das OIT, um eine Analyse der show-Befehlsausgabe anzuzeigen.

Hinweis: Lesen Sie den Artikel Important Information on Debug Commands (Wichtige Informationen zu Debug-Befehlen), bevor Sie debug-Befehle verwenden.

-

debug crypto ipsec 7: Zeigt die IPSec-Aushandlungen von Phase 2 an.

-

debug crypto isakmp 7: Zeigt die ISAKMP-Aushandlungen von Phase 1 an.

Zugehörige Informationen

- Support-Seite für die Cisco Adaptive Security Appliances der Serie ASA 5500

- Befehlsreferenzen zu den Cisco Adaptive Security Appliances der Serie ASA 5500

- Support-Seite für Cisco Security Appliances der Serie PIX 500

- Befehlsreferenz für die Cisco Security Appliances der Serie PIX 500

- Cisco Adaptive Security Device Manager

- Support-Seite für IPSec-Aushandlung/IKE-Protokolle

- Support-Seite für Cisco VPN-Clients

- Cisco PIX Firewall-Software

- Cisco Secure PIX Firewall - Befehlsreferenzen

- Sicherheitsprodukt - Problemhinweise (einschließlich PIX)

- Requests for Comments (RFCs)

- Technischer Support und Dokumentation für Cisco Systeme

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

16-Feb-2009 |

Erstveröffentlichung |

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback