ASA/PIX 7.X: Deaktivieren der globalen Standardinspektion und Aktivieren der nicht standardmäßigen Anwendungsinspektion mit ASDM

Inhalt

Einleitung

In diesem Dokument wird beschrieben, wie die Standardüberprüfung aus der globalen Richtlinie für eine Anwendung entfernt wird und wie die Überprüfung für eine Anwendung aktiviert wird, die nicht der Standardrichtlinie entspricht.

Voraussetzungen

Anforderungen

Es gibt keine spezifischen Anforderungen für dieses Dokument.

Verwendete Komponenten

Die Informationen in diesem Dokument basieren auf der Cisco Adaptive Security Appliance (ASA), die das Software-Image von 7.x ausführt.

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netz Live ist, überprüfen Sie, ob Sie die mögliche Auswirkung jedes möglichen Befehls verstehen.

Verwandte Produkte

Diese Konfiguration kann auch mit der PIX Security Appliance verwendet werden, auf der das Software-Image von 7.x ausgeführt wird.

Konventionen

Weitere Informationen zu Dokumentkonventionen finden Sie unter Cisco Technical Tips Conventions (Technische Tipps von Cisco zu Konventionen).

Globale Standardrichtlinie

Standardmäßig enthält die Konfiguration eine Richtlinie, die mit dem gesamten standardmäßigen Anwendungsinspektionsverkehr übereinstimmt und bestimmte Inspektionen auf den Datenverkehr an allen Schnittstellen anwendet (eine globale Richtlinie). Nicht alle Überprüfungen sind standardmäßig aktiviert. Sie können nur eine globale Richtlinie anwenden. Wenn Sie die globale Richtlinie ändern möchten, müssen Sie entweder die Standardrichtlinie bearbeiten oder deaktivieren und eine neue Richtlinie anwenden. (Eine Schnittstellenrichtlinie überschreibt die globale Richtlinie.)

Die Standardrichtlinienkonfiguration umfasst die folgenden Befehle:

class-map inspection_default match default-inspection-traffic policy-map type inspect dns preset_dns_map parameters message-length maximum 512 policy-map global_policy class inspection_default inspect dns preset_dns_map inspect ftp inspect h323 h225 inspect h323 ras inspect rsh inspect rtsp inspect esmtp inspect sqlnet inspect skinny inspect sunrpc inspect xdmcp inspect sip inspect netbios inspect tftp service-policy global_policy global

Nicht standardmäßige Anwendungsüberprüfung aktivieren

Gehen Sie wie folgt vor, um die nicht standardmäßige Anwendungsinspektion auf der Cisco ASA zu aktivieren:

-

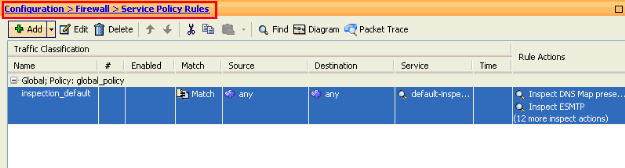

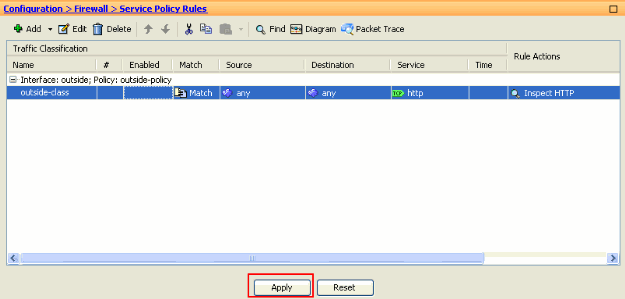

Melden Sie sich bei ASDM an. Gehen Sie zu Configuration > Firewall > Service Policy Rules.

-

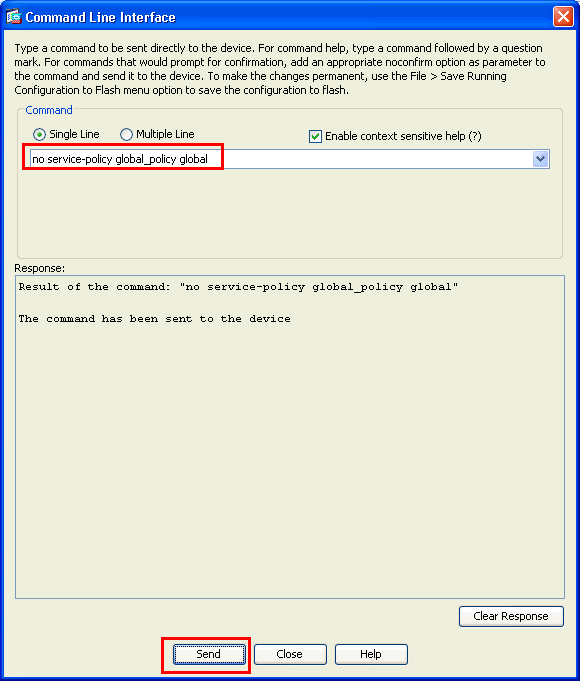

Wenn Sie die Konfiguration für die globale Richtlinie beibehalten möchten, die die Standardklassenzuordnung und die Standardrichtlinienzuordnung enthält, die Richtlinie jedoch global entfernen möchten, gehen Sie zu Tools > Command Line Interface, und entfernen Sie die Richtlinie mit dem Befehl no service-policy global-policy global global. Klicken Sie dann auf Senden, um den Befehl auf die ASA anzuwenden.

Hinweis: Bei diesem Schritt wird die globale Richtlinie im ASDM (Adaptive Security Device Manager) nicht angezeigt, wird jedoch in der CLI angezeigt.

-

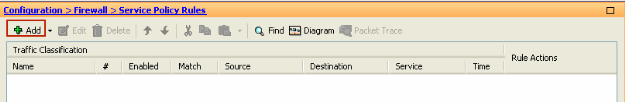

Klicken Sie auf Hinzufügen, um eine neue Richtlinie hinzuzufügen, wie hier gezeigt:

-

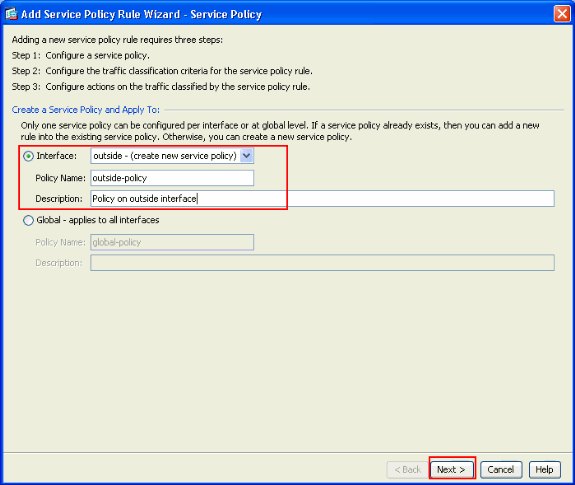

Vergewissern Sie sich, dass das Optionsfeld neben Interface (Schnittstelle) aktiviert ist, und wählen Sie im Dropdown-Menü die Schnittstelle aus, auf die die Richtlinie angewendet werden soll. Geben Sie dann den Richtliniennamen und die Beschreibung an. Klicken Sie auf Next (Weiter).

-

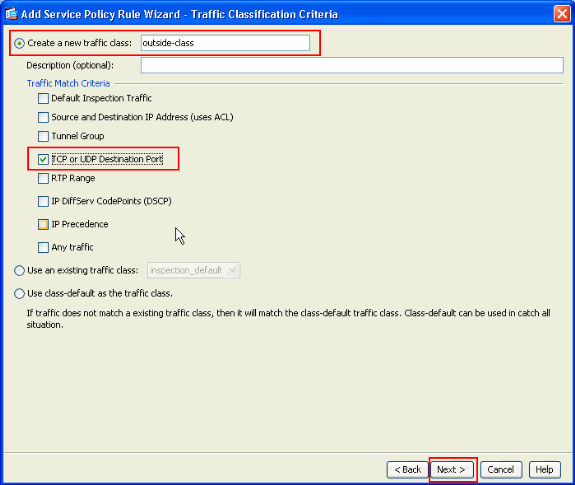

Erstellen Sie eine neue Klassenzuordnung, die dem TCP-Datenverkehr entspricht, wenn HTTP unter TCP fällt. Klicken Sie auf Next (Weiter).

-

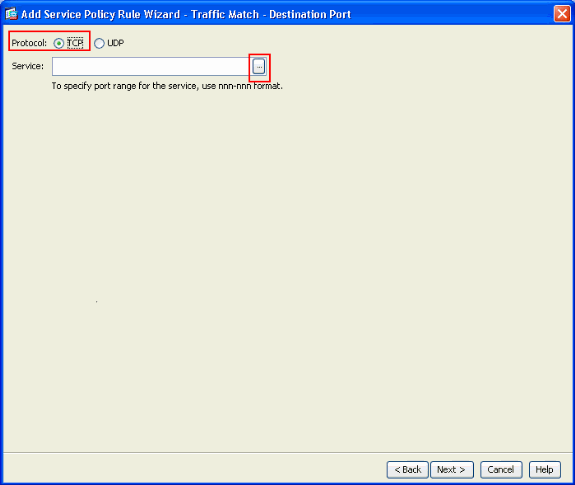

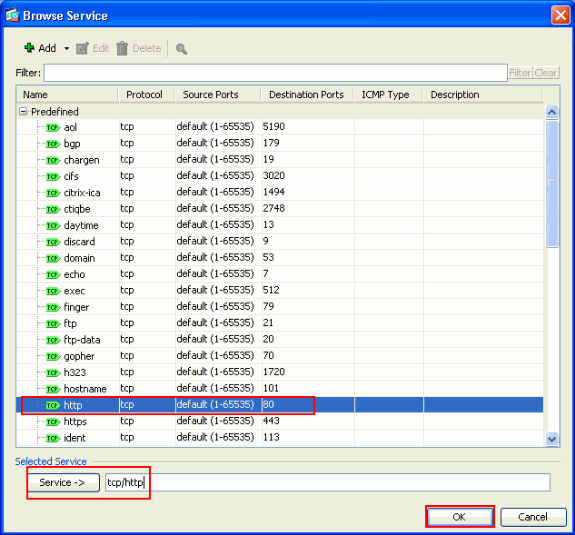

Wählen Sie TCP als Protokoll aus.

Wählen Sie HTTP-Port 80 als Dienst aus, und klicken Sie auf OK.

-

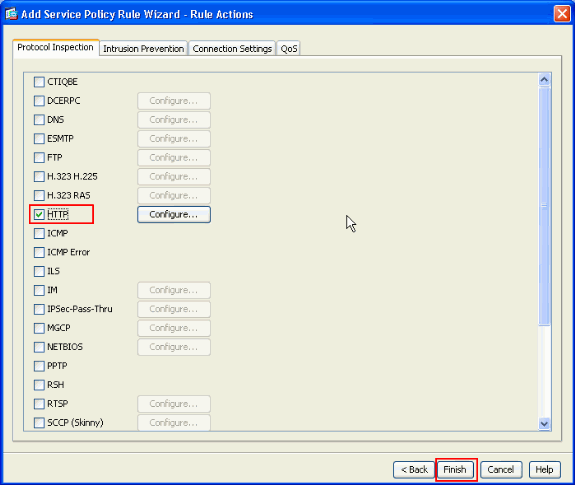

Wählen Sie HTTP aus, und klicken Sie auf Fertig stellen.

-

Klicken Sie auf Apply, um diese Konfigurationsänderungen vom ASDM an die ASA zu senden. Damit ist die Konfiguration abgeschlossen.

Überprüfung

Verwenden Sie die folgenden Befehle zum Anzeigen der Konfiguration:

-

Verwenden Sie den Befehl show run class-map, um die konfigurierten Klassenzuordnungen anzuzeigen.

ciscoasa# sh run class-map ! class-map inspection_default match default-inspection-traffic class-map outside-class match port tcp eq www !

-

Verwenden Sie den Befehl show run policy-map, um die konfigurierten Richtlinienzuordnungen anzuzeigen.

ciscoasa# sh run policy-map ! policy-map type inspect dns preset_dns_map parameters message-length maximum 512 policy-map global_policy class inspection_default inspect dns preset_dns_map inspect ftp inspect h323 h225 inspect h323 ras inspect rsh inspect rtsp inspect esmtp inspect sqlnet inspect skinny inspect sunrpc inspect xdmcp inspect sip inspect netbios inspect tftp policy-map outside-policy description Policy on outside interface class outside-class inspect http !

-

Verwenden Sie den Befehl show run service-policy, um die konfigurierten Service-Richtlinien anzuzeigen.

ciscoasa# sh run service-policy service-policy outside-policy interface outside

Zugehörige Informationen

- Cisco Adaptive Security Appliances der Serie ASA 5500

- Cisco Serie ASA 5500 - Befehlsreferenzen

- Support-Seite für Cisco Adaptive Security Device Manager (ASDM)

- Cisco PIX Firewall-Software

- Requests for Comments (RFCs)

- Cisco Security Appliances der PIX 500-Serie

- Anwenden der Protokollüberprüfung auf Anwendungsebene

- Cisco Secure PIX Firewall - Befehlsreferenzen

- Technischer Support und Dokumentation für Cisco Systeme

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

25-Nov-2010 |

Erstveröffentlichung |

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback