ASA 8.3: TACACS-Authentifizierung mit ACS 5.X

Inhalt

Einleitung

Dieses Dokument enthält Informationen zur Konfiguration der Sicherheits-Appliance für die Authentifizierung von Benutzern für den Netzwerkzugriff.

Voraussetzungen

Anforderungen

In diesem Dokument wird davon ausgegangen, dass die Adaptive Security Appliance (ASA) vollständig betriebsbereit und konfiguriert ist, damit der Cisco Adaptive Security Device Manager (ASDM) oder die CLI Konfigurationsänderungen vornehmen kann.

Hinweis: Weitere Informationen zum Zulassen der Remote-Konfiguration des Geräts durch den ASDM finden Sie unter Zulassen des HTTPS-Zugriffs für ASDM.

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

-

Cisco Adaptive Security Appliance Software Version 8.3 und höher

-

Cisco Adaptive Security Device Manager Version 6.3 und höher

-

Cisco Secure Access Control Server 5.x

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netz Live ist, überprüfen Sie, ob Sie die mögliche Auswirkung jedes möglichen Befehls verstehen.

Konventionen

Weitere Informationen zu Dokumentkonventionen finden Sie unter Cisco Technical Tips Conventions (Technische Tipps von Cisco zu Konventionen).

Konfigurieren

In diesem Abschnitt erfahren Sie, wie Sie die in diesem Dokument beschriebenen Funktionen konfigurieren können.

Hinweis: Verwenden Sie das Command Lookup Tool, also das Tool für die Suche nach Befehlen (nur registrierte Kunden), um weitere Informationen zu den in diesem Abschnitt verwendeten Befehlen zu erhalten.

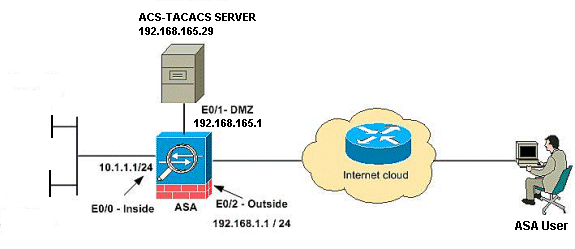

Netzwerkdiagramm

In diesem Dokument wird die folgende Netzwerkeinrichtung verwendet:

Hinweis: Die in dieser Konfiguration verwendeten IP-Adressierungsschemata sind im Internet nicht legal routbar. Es handelt sich um RFC 1918-Adressen, die in einer Laborumgebung verwendet wurden.

Konfigurieren der ASA für die Authentifizierung vom ACS-Server mithilfe der CLI

Führen Sie die folgenden Konfigurationen für die ASA-Authentifizierung vom ACS-Server aus:

!--- configuring the ASA for TACACS server ASA(config)# aaa-server cisco protocol tacacs+ ASA(config-aaa-server-group)# exit !--- Define the host and the interface the ACS server is on. ASA(config)# aaa-server cisco (DMZ) host 192.168.165.29 ASA(config-aaa-server-host)# key cisco !--- Configuring the ASA for HTTP and SSH access using ACS and fallback method as LOCAL authentication. ASA(config)#aaa authentication ssh console cisco LOCAL ASA(config)#aaa authentication http console cisco LOCAL

Hinweis: Erstellen Sie auf der ASA einen lokalen Benutzer mit dem Befehl username cisco password cisco privilege 15, um mit lokaler Authentifizierung auf den ASDM zuzugreifen, wenn der ACS nicht verfügbar ist.

Konfigurieren von ASA für die Authentifizierung vom ACS-Server mithilfe von ASDM

ASDM-Verfahren

Gehen Sie wie folgt vor, um die ASA für die Authentifizierung vom ACS-Server zu konfigurieren:

-

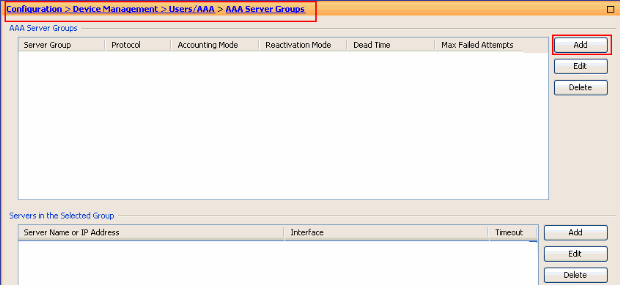

Wählen Sie Configuration > Device Management > Users/AAA > AAA Server Groups > Add, um eine AAA-Servergruppe zu erstellen.

-

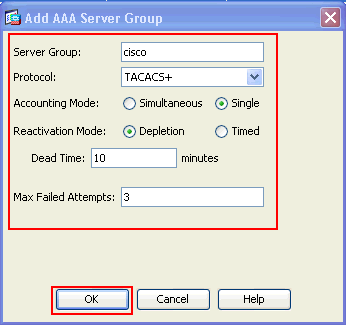

Geben Sie die Details zur AAA-Servergruppe im Fenster AAA-Servergruppe hinzufügen wie dargestellt ein. Das verwendete Protokoll ist TACACS+, und die erstellte Servergruppe ist cisco.

Klicken Sie auf OK.

-

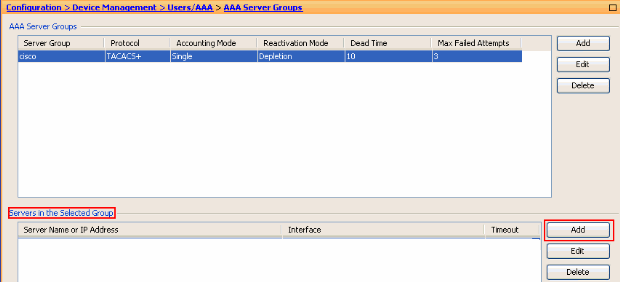

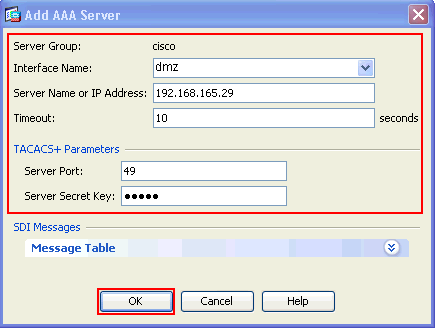

Wählen Sie Configuration > Device Management > Users/AAA > AAA Server Groups aus, und klicken Sie unter Servers in der ausgewählten Gruppe auf Add, um den AAA-Server hinzuzufügen.

-

Geben Sie die Details zum AAA-Server im Fenster "AAA-Server hinzufügen" ein. Die verwendete Servergruppe ist cisco.

Klicken Sie auf OK und dann auf Übernehmen.

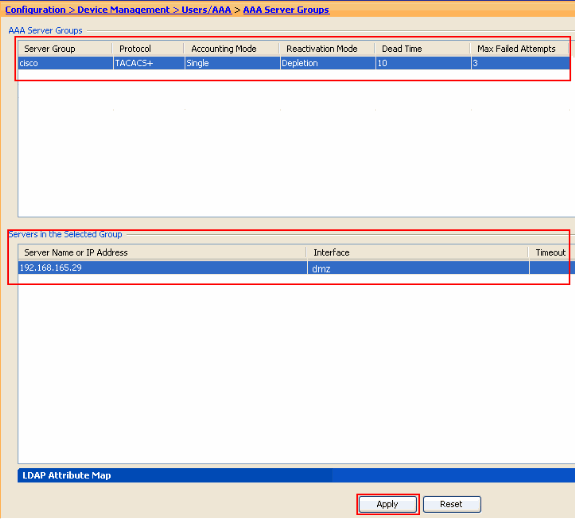

Es werden die AAA-Servergruppe und der auf der ASA konfigurierte AAA-Server angezeigt.

-

Klicken Sie auf Apply (Anwenden).

-

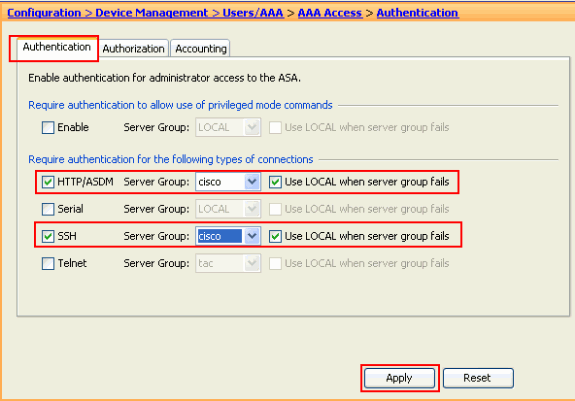

Wählen Sie Configuration > Device Management > Users/AAA > AAA Access > Authentication aus, und klicken Sie auf die Kontrollkästchen neben HTTP/ASDM und SSH. Wählen Sie dann cisco als Servergruppe aus, und klicken Sie auf Apply.

Konfigurieren von ACS als TACACS-Server

Gehen Sie wie folgt vor, um den ACS als TACACS-Server zu konfigurieren:

-

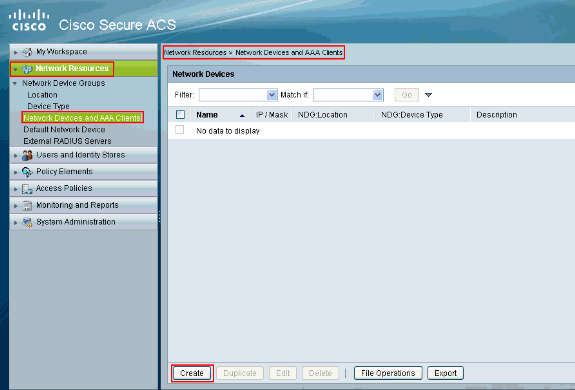

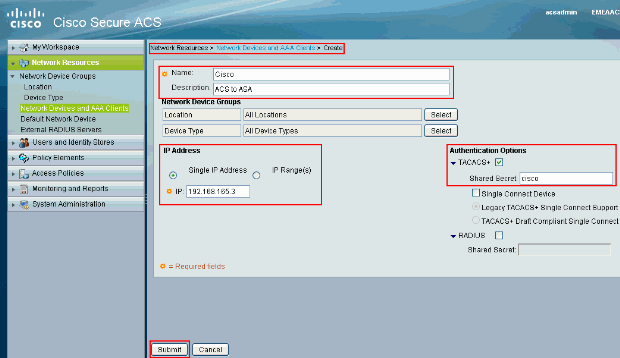

Wählen Sie Network Resources > Network Devices and AAA Clients aus, und klicken Sie auf Create (Erstellen), um die ASA dem ACS-Server hinzuzufügen.

-

Geben Sie die erforderlichen Informationen zum Client ein (ASA ist hier der Client), und klicken Sie auf Submit (Senden). So kann die ASA zum ACS-Server hinzugefügt werden. Zu den Details gehören die IP-Adresse der ASA und die Details zum TACACS-Server.

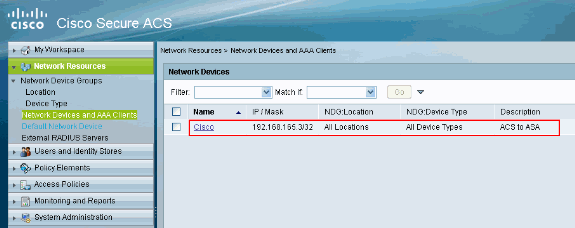

Der Client Cisco wird dem ACS-Server hinzugefügt.

-

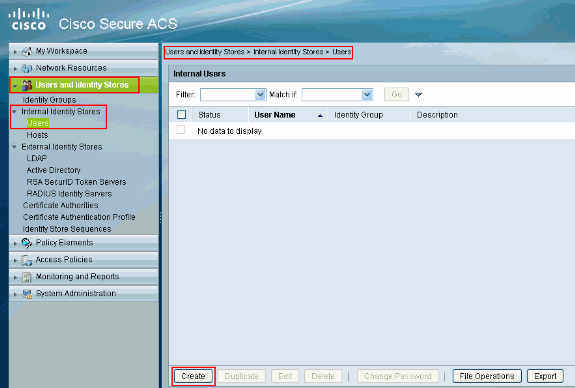

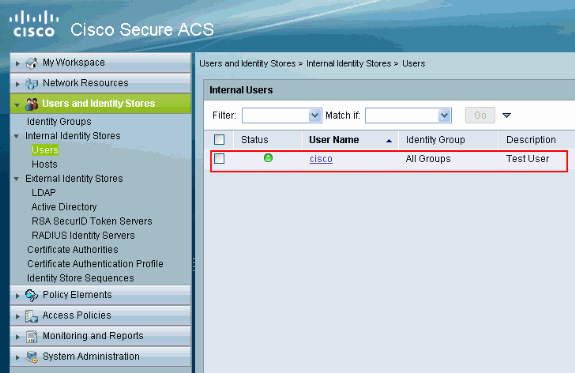

Wählen Sie Benutzer und Identitätsdaten > Interne Identitätsdaten > Benutzer aus, und klicken Sie auf Erstellen, um einen neuen Benutzer zu erstellen.

-

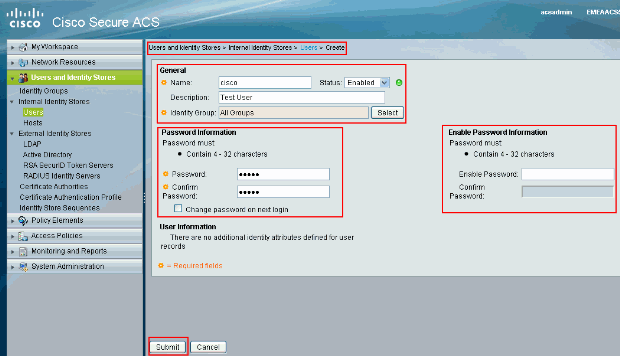

Geben Sie den Namen, das Kennwort und die Informationen zum Aktivieren des Kennworts ein. Das Aktivieren des Kennworts ist optional. Wenn Sie fertig sind, klicken Sie auf Senden.

Der Benutzer cisco wird dem ACS-Server hinzugefügt.

Überprüfung

Nutzen Sie diesen Abschnitt, um zu überprüfen, ob Ihre Konfiguration ordnungsgemäß funktioniert.

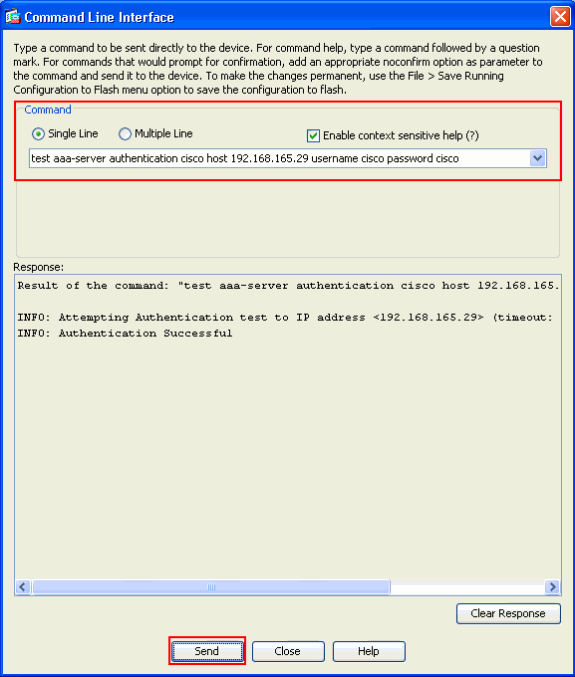

Verwenden Sie den Befehl test aaa-server authentication cisco host 192.168.165.29 username cisco password cisco-Befehl, um zu überprüfen, ob die Konfiguration ordnungsgemäß funktioniert. Dieses Bild zeigt, dass die Authentifizierung erfolgreich war und der Benutzer, der eine Verbindung mit der ASA herstellte, vom ACS-Server authentifiziert wurde.

Das Output Interpreter-Tool (OIT) (nur registrierte Kunden) unterstützt bestimmte show-Befehle. Verwenden Sie das OIT, um eine Analyse der show-Befehlsausgabe anzuzeigen.

Fehlerbehebung

Fehler: AAA-Markierung von TACACS+-Server x.x.x.x in AAA-Servergruppen-TACACS als FEHLGESCHLAGEN

Diese Meldung bedeutet, dass die Cisco ASA die Verbindung zum x.x.x.x-Server verloren hat. Stellen Sie sicher, dass Sie über eine gültige Verbindung auf dem TCP-49-Gerät zum Server x.x.x.x von der ASA verfügen. Sie können die Zeitüberschreitung auf der ASA für den TACACS+-Server auch von 5 auf die gewünschte Anzahl Sekunden erhöhen, falls es zu einer Netzwerklatenz kommt. Die ASA sendet keine Authentifizierungsanforderung an den FEHLGESCHLAGENEN Server x.x.x.x. Es wird jedoch der nächste Server in der aaa-server-Gruppe tacacs verwendet.

Zugehörige Informationen

- Support-Seite für die Cisco Adaptive Security Appliances der Serie ASA 5500

- Befehlsreferenzen zu den Cisco Adaptive Security Appliances der Serie ASA 5500

- Cisco Adaptive Security Device Manager

- Support-Seite für IPsec-Aushandlung/IKE-Protokolle

- Cisco Secure Access Control Server für Windows

- Requests for Comments (RFCs)

- Technischer Support und Dokumentation für Cisco Systeme

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

25-Apr-2011 |

Erstveröffentlichung |

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback