ASA 8.3(x): Verbinden von drei internen Netzwerken mit Beispiel einer Internetkonfiguration

Inhalt

Einführung

Dieses Dokument enthält Informationen zur Einrichtung der Cisco Adaptive Security Appliance (ASA) mit Version 8.3(1) für die Verwendung in drei internen Netzwerken. Zur Vereinfachung werden auf den Routern statische Routen verwendet.

Weitere Informationen finden Sie unter PIX/ASA: Anschließen von drei internen Netzwerken mit dem Internet-Konfigurationsbeispiel für die gleiche Konfiguration auf der Cisco Adaptive Security Appliance (ASA) mit Version 8.2 oder früher.

Voraussetzungen

Anforderungen

Für dieses Dokument bestehen keine speziellen Anforderungen.

Verwendete Komponenten

Die Informationen in diesem Dokument basieren auf der Cisco Adaptive Security Appliance (ASA) mit Version 8.3(1).

Die in diesem Dokument enthaltenen Informationen wurden aus Geräten in einer bestimmten Laborumgebung erstellt. Alle in diesem Dokument verwendeten Geräte haben mit einer leeren (Standard-)Konfiguration begonnen. Wenn Sie in einem Live-Netzwerk arbeiten, stellen Sie sicher, dass Sie die potenziellen Auswirkungen eines Befehls verstehen, bevor Sie es verwenden.

Konventionen

Weitere Informationen zu Dokumentkonventionen finden Sie unter Cisco Technical Tips Conventions.

Konfigurieren

In diesem Abschnitt erhalten Sie Informationen zum Konfigurieren der in diesem Dokument beschriebenen Funktionen.

Hinweis: Um weitere Informationen zu den in diesem Dokument verwendeten Befehlen zu erhalten, verwenden Sie das Command Lookup Tool (nur registrierte Kunden).

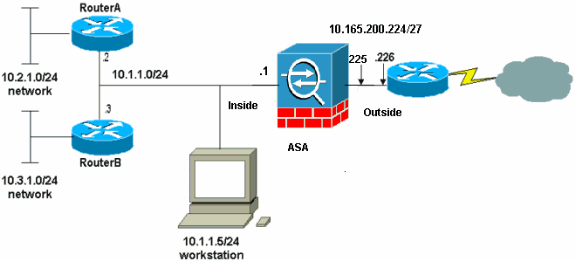

Netzwerkdiagramm

In diesem Dokument wird diese Netzwerkeinrichtung verwendet.

Hinweis: Das Standard-Gateway der Hosts im Netzwerk 10.1.1.0 verweist auf RouterA. Eine Standardroute auf RouterB wird hinzugefügt, die auf RouterA zeigt. RouterA verfügt über eine Standardroute, die auf die interne ASA-Schnittstelle zeigt.

Hinweis: Die in dieser Konfiguration verwendeten IP-Adressierungsschemata sind im Internet nicht rechtlich routbar. Sie sind RFC 1918-Adressen, die in einer Laborumgebung verwendet wurden.

ASA 8.3-Konfiguration

In diesem Dokument werden diese Konfigurationen verwendet.

Wenn Sie die Ausgabe eines Write Terminal-Befehls von Ihrem Cisco Gerät haben, können Sie Output Interpreter (nur registrierte Kunden) verwenden, um potenzielle Probleme und Fixes anzuzeigen.

| RouterA-Konfiguration |

|---|

RouterA#show running-config Building configuration... Current configuration : 1151 bytes ! version 12.4 service timestamps debug uptime service timestamps log uptime no service password-encryption ! hostname RouterA ! boot-start-marker boot-end-marker ! enable password cisco ! memory-size iomem 25 no network-clock-participate slot 1 no network-clock-participate wic 0 no network-clock-participate wic 1 no network-clock-participate wic 2 no network-clock-participate aim 0 no network-clock-participate aim 1 no aaa new-model ip subnet-zero ip cef ! ! ! ! ip audit po max-events 100 no ftp-server write-enable ! ! ! ! ! no crypto isakmp enable ! ! ! interface FastEthernet0/0 ip address 10.1.1.2 255.255.255.0 duplex auto speed auto ! interface FastEthernet0/1 ip address 10.2.1.1 255.255.255.0 duplex auto speed auto ! interface IDS-Sensor1/0 no ip address shutdown hold-queue 60 out ! ip classless ip route 0.0.0.0 0.0.0.0 10.1.1.1 ip route 10.3.1.0 255.255.255.0 10.1.1.3 no ip http server no ip http secure-server ! ! ! ! ! control-plane ! ! ! line con 0 line 33 no activation-character no exec transport preferred none transport input all transport output all line aux 0 line vty 0 4 password ww login ! ! end RouterA# |

| RouterB-Konfiguration |

|---|

RouterB#show running-config Building configuration... Current configuration : 1132 bytes ! version 12.4 no service pad service timestamps debug uptime service timestamps log uptime no service password-encryption ! hostname RouterB ! boot-start-marker boot-end-marker ! ! no network-clock-participate slot 1 no network-clock-participate wic 0 no network-clock-participate wic 1 no network-clock-participate wic 2 no network-clock-participate aim 0 no network-clock-participate aim 1 no aaa new-model ip subnet-zero ip cef ! ! ! ! ip audit po max-events 100 no ip domain lookup no ftp-server write-enable ! ! ! ! ! no crypto isakmp enable ! ! ! interface FastEthernet0/0 ip address 10.1.1.3 255.255.255.0 duplex auto speed auto no cdp enable ! interface FastEthernet0/1 ip address 10.3.1.1 255.255.255.0 duplex auto speed auto ! interface IDS-Sensor1/0 no ip address shutdown hold-queue 60 out ! ip classless ip route 0.0.0.0 0.0.0.0 10.1.1.2 no ip http server no ip http secure-server ! ! ! ! ! control-plane ! ! ! line con 0 stopbits 1 line 33 no activation-character no exec transport preferred none transport input all transport output all line aux 0 line vty 0 4 password cisco login ! ! end RouterB# |

ASA 8.3 und spätere Konfiguration

Hinweis: Nicht standardmäßige Befehle werden fett angezeigt.

| ASA 8.3(1) mit laufender Konfiguration |

|---|

ASA#show run : Saved : ASA Version 8.3(1) ! hostname ASA enable password 8Ry2YjIyt7RRXU24 encrypted passwd 2KFQnbNIdI.2KYOU encrypted names ! interface Ethernet0 nameif outside security-level 0 ip address 10.165.200.225 255.255.255.224 ! interface Ethernet1 nameif inside security-level 100 ip address 10.1.1.1 255.255.255.0 ! boot system disk0:/asa831-k8.bin ftp mode passive !--- Output Suppressed !--- Creates an object called OBJ_GENERIC_ALL. !--- Any host IP not already matching another configured !--- object will get PAT to the outside interface IP !--- on the ASA (or 10.165.200.226) for internet bound traffic. object network OBJ_GENERIC_ALL subnet 0.0.0.0 0.0.0.0 nat (inside,outside) source dynamic OBJ_GENERIC_ALL interface !--- Output Suppressed !--- Define a default route to the ISP router. route outside 0.0.0.0 0.0.0.0 10.165.200.226 1 !--- Define a route to the INTERNAL router with network 10.2.1.0. route inside 10.2.1.0 255.255.255.0 10.1.1.2 1 !--- Define a route to the INTERNAL router with network 10.3.1.0. route inside 10.3.1.0 255.255.255.0 10.1.1.3 1 : end |

Hinweis: Weitere Informationen zur Konfiguration von NAT und PAT auf ASA 8.3 finden Sie unter Informationen zu NAT.

Weitere Informationen zum Konfigurieren von Zugriffslisten auf PIX/ASA finden Sie unter PIX/ASA 7.x: Port Redirection (Forwarding) mit NAT-, Global-, statischen und Zugriffslistenbefehlen.

Überprüfen

Für diese Konfiguration ist derzeit kein Überprüfungsverfahren verfügbar.

Fehlerbehebung

Dieser Abschnitt enthält Informationen zur Fehlerbehebung in Ihrer Konfiguration.

Hinweis: Weitere Informationen zur Fehlerbehebung für PIX/ASA finden Sie unter Problembehandlung bei Verbindungen über PIX und ASA.

Befehle zur Fehlerbehebung

Das Output Interpreter Tool (nur registrierte Kunden) (OIT) unterstützt bestimmte show-Befehle. Verwenden Sie das OIT, um eine Analyse der Ausgabe des Befehls show anzuzeigen.

Hinweis: Beachten Sie vor der Verwendung von Debug-Befehlen die Informationen zu Debug-Befehlen.

-

debug icmp traceâ Zeigt, ob ICMP-Anfragen von den Hosts den PIX erreichen. Sie müssen den Befehl access-list hinzufügen, um ICMP in der Konfiguration zuzulassen, damit dieses Debuggen ausgeführt werden kann.

-

logging buffer debuggingâ Zeigt Verbindungen an, die hergestellt und Hosts verweigert werden, die den PIX durchlaufen.? Die Informationen werden im PIX-Protokollpuffer gespeichert, und die Ausgabe kann mit dem Befehl show log angezeigt werden.

Unter Einrichten des PIX-Syslog finden Sie weitere Informationen zum Einrichten der Protokollierung.

Zugehörige Informationen

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

09-Jun-2011 |

Erstveröffentlichung |

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback