Konfigurationsbeispiel für OSPF-Verbesserungen in ASA Version 9.2.1

Download-Optionen

-

ePub (107.0 KB)

In verschiedenen Apps auf iPhone, iPad, Android, Sony Reader oder Windows Phone anzeigen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einleitung

In diesem Dokument werden die neuen Funktionen und Befehle beschrieben, die in Version 9.2.1 der Adaptive Security Appliance (ASA) Software im Zusammenhang mit dem OSPF-Protokoll (Open Shortest Path First) eingeführt wurden.

Voraussetzungen

Anforderungen

Es gibt keine spezifischen Anforderungen für dieses Dokument.

Verwendete Komponenten

Die Informationen in diesem Dokument basieren auf der Cisco ASA Firewall der Serie 5500-X, auf der die Cisco ASA Software Version 9.2.(1) und höher ausgeführt wird.

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Konfigurieren

Hinweis: Verwenden Sie das Command Lookup Tool, also das Tool für die Suche nach Befehlen (nur registrierte Kunden), um weitere Informationen zu den in diesem Abschnitt verwendeten Befehlen zu erhalten.

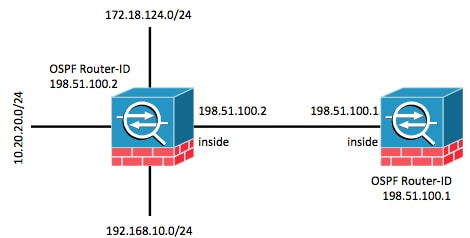

Netzwerkdiagramm

Konfigurationen

OSPF-Unterstützung für Fast Hellos

OSPF-Hello-Pakete sind Pakete, die ein OSPF-Prozess an seine OSPF-Nachbarn sendet, um die Verbindung mit diesen Nachbarn aufrechtzuerhalten. Diese Hello-Pakete werden in einem konfigurierbaren Intervall (in Sekunden) gesendet. Die Standardeinstellung ist 10 Sekunden für eine Ethernet-Verbindung und 30 Sekunden für eine Nicht-Broadcast-Verbindung. Hello-Pakete enthalten eine Liste aller Nachbarn, für die innerhalb des Dead-Intervalls ein Hello-Paket empfangen wurde. Das Ausfallintervall ist ebenfalls ein konfigurierbares Intervall (in Sekunden) und wird standardmäßig auf das Vierfache des Werts des Hello-Intervalls festgelegt. Der Wert aller Hello-Intervalle muss innerhalb eines Netzwerks gleich sein. Ebenso muss der Wert aller Dead-Intervalle innerhalb eines Netzwerks gleich sein.

OSPF-Fast-Hello-Pakete sind Hello-Pakete, die in Intervallen von weniger als 1 Sekunde gesendet werden. Um schnelle OSPF-Hello-Pakete zu aktivieren, geben Sie den Befehl ospf dead-interval ein. Für Hellos mit einer Sekunde ist das Ausfallintervall auf 1 Sekunde oder minimal gesetzt, und der Wert für den Hello-Multiplikator ist auf die Anzahl der Hello-Pakete festgelegt, die in dieser 1 Sekunde gesendet werden sollen. Wenn beispielsweise das Ausfallintervall für 1 Sekunde und der Hello-Multiplikator für 4 Sekunden eingestellt ist, werden alle 0,25 Sekunden Hellos gesendet.

Wenn schnelle Hello-Pakete auf der Schnittstelle konfiguriert werden, wird das Hello-Intervall, das in den Hello-Paketen angekündigt wird, die von dieser Schnittstelle gesendet werden, auf 0 gesetzt. Das Hello-Intervall in den Hello-Paketen, die über diese Schnittstelle empfangen werden, wird ignoriert. Es ist wichtig zu beachten, dass das Totintervall in einem Segment konsistent sein muss. Unabhängig davon, ob der Wert auf 1 Sekunde (für schnelle Hello-Pakete) oder auf einen anderen Wert festgelegt ist, muss er für alle Nachbarn in diesem Segment gleich sein. Der Hello-Multiplikator muss nicht für das gesamte Segment gleich sein, solange mindestens ein Hello-Paket innerhalb des Dead-Intervalls gesendet wird.

Um schnelle Hellos mit einem Vielfachen von 4 zu aktivieren, geben Sie den Befehl ospf dead-interval minimal hello-multiplier 4 unter der entsprechenden Schnittstellenkonfiguration ein.

interface GigabitEthernet0/0

nameif inside

security-level 100

ip address 198.51.100.1 255.255.255.0

ospf dead-interval minimal hello-multiplier 4

router ospf 1

network 198.51.100.0 255.255.255.0 area 0

Überprüfen Sie dies mit dem Befehl show ospf interface.

asa(config)# show ospf interface

inside is up, line protocol is up

Internet Address 198.51.100.1 mask 255.255.255.0, Area 0

Process ID 928, Router ID 198.51.100.1, Network Type BROADCAST, Cost: 10

Transmit Delay is 1 sec, State DR, Priority 1

Designated Router (ID) 198.51.100.1, Interface address 198.51.100.1

No backup designated router on this network

Timer intervals configured, Hello 250 msec, Dead 1, Wait 1, Retransmit 5

Hello due in 48 msec

Index 1/1, flood queue length 0

Next 0x0(0)/0x0(0)

Last flood scan length is 0, maximum is 0

Last flood scan time is 0 msec, maximum is 0 msec

Neighbor Count is 0, Adjacent neighbor count is 0

Suppress hello for 0 neighbor(s)

Neue OSPF-Timer-Befehle für Link-State-Ankündigung und SPF-Throttling

Diese Befehle wurden in ASA Version 9.2.1 und höher eingeführt: timers lsa arrival, timers pacing, timers throttle lsa und timers throttle spf als Teil der OSPF-Router-Konfiguration.

asa(config-router)# timers ?

router mode commands/options:

lsa OSPF LSA timers

pacing OSPF pacing timers

throttle OSPF throttle timers

Diese Befehle wurden entfernt: timers spf und timers lsa-grouping-pacing.

Weitere Informationen zu den Vorteilen der Drosselung von Link State Advertisement (LSA) und Shortest Path First (SPF) finden Sie in folgenden Dokumenten:

OSPF-Routenfilterung mit einer ACL

Die Routenfilterung mithilfe einer Zugriffskontrollliste (ACL) wird jetzt unterstützt. Dies wird durch den Befehl distribute-list erreicht, um Routen zu filtern.

Um beispielsweise Routen für 10.20.20.0/24 herauszufiltern, würde die Konfiguration wie folgt aussehen:

access-list ospf standard deny host 10.20.20.0

access-list ospf standard permit any4

!

router ospf 1

network 198.51.100.0 255.255.255.0 area 0

log-adj-changes

distribute-list ospf in interface inside

Wenn die zugeordnete Zugriffskontrollliste aktiviert ist, gibt sie an, dass sie inkrementelle Trefferzahlen aufweist:

asa(config)# show access-list ospf

access-list ospf; 2 elements; name hash: 0xb5dd06eb

access-list ospf line 1 standard deny host 10.20.20.0 (hitcnt=1) 0xe29503b8

access-list ospf line 2 standard permit any4 (hitcnt=2) 0x51ff4e67

Darüber hinaus kann die Funktionalität in der Routing Information Base (RIB) der ASA weiter geprüft werden. Geben Sie den Befehl show ospf rib detail ein, um die vollständige Routing-Informationsdatenbank für den OSPF-Router-Prozess zurückzugeben. Die "Flags", die jeder Route zugeordnet sind, geben an, ob sie in der RIB installiert wurde.

asa(config)# show ospf rib detail

OSPF Router with ID (198.51.100.10) (Process ID 1)

OSPF local RIB

Codes: * - Best, > - Installed in global RIB

*> 172.18.124.0/32, Intra, cost 11, area 0

SPF Instance 13, age 0:13:59

Flags: RIB, HiPrio

via 198.51.100.2, inside, flags: RIB

LSA: 1/198.51.100.2/198.51.100.2

* 10.20.20.0/32, Intra, cost 11, area 0

SPF Instance 13, age 0:13:59

Flags: HiPrio

via 198.51.100.2, inside, flags: none

LSA: 1/198.51.100.2/198.51.100.2

*> 192.168.10.0/32, Intra, cost 11, area 0

SPF Instance 13, age 0:13:59

Flags: RIB, HiPrio

via 198.51.100.2, inside, flags: RIB

LSA: 1/198.51.100.2/198.51.100.2

* 198.51.100.0/24, Intra, cost 10, area 0

SPF Instance 13, age 0:52:52

Flags: Connected

via 198.51.100.10, inside, flags: Connected

LSA: 2/198.51.100.2/192.151.100.10

In der obigen Ausgabe wurden die Router mit den Flags "RIB" installiert, während die Route mit den Flags "none" nicht installiert wurde. Dies sollte auch in der globalen Routing-Tabelle berücksichtigt werden. Überprüfen Sie dies mit dem Befehl show route.

asa(config)# show route

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route, + - replicated route

Gateway of last resort is 10.106.44.1 to network 0.0.0.0

S* 0.0.0.0 0.0.0.0 [1/0] via 10.106.44.1, tftp

O 172.18.124.0 255.255.255.0 [110/11] via 198.51.100.2, 00:00:03, inside

O 192.168.10.0 255.255.255.0 [110/11] via 198.51.100.2, 00:00:03, inside

O 10.20.20.0 255.255.255.0 [110/11] via 198.51.100.2, 00:00:03, inside

S 10.76.76.160 255.255.255.255 [1/0] via 10.106.44.1, tftp

C 10.86.195.0 255.255.255.0 is directly connected, management

L 10.86.195.1 255.255.255.255 is directly connected, management

Verbesserungen der OSPF-Überwachung

Diese Befehle sollen bei der Überwachung und Beobachtung des OSPF-Router-Prozesses helfen. Beispielausgaben dieser Befehle werden als Referenz bereitgestellt.

OSPF-Schnittstellenbeschreibung anzeigen

Geben Sie den Befehl show ospf interface brief ein, um einen schnellen Überblick über die auf dieser ASA vorhandenen Adjacencies zu erhalten.

asa(config)# show ospf interface brief

Interface PID Area IP Address/Mask Cost State Nbrs F/C

inside 1 0 198.51.100.2/255.255.255.0 10 DR 1/1

ospf-Statistiken anzeigen [Detail]

Der Befehl show ospf statistics detail bietet eine kurze Beschreibung, wann SPF zuletzt ausgeführt wurde und wie oft es ausgeführt wurde. Außerdem wird angegeben, wie viele neue LSAs der Datenbank hinzugefügt werden.

asa(config)# show ospf statistics detail

OSPF Router with ID (198.51.100.10) (Process ID 1)

Area 0: SPF algorithm executed 12 times

SPF 3 executed 00:32:56 ago, SPF type Full

SPF calculation time (in msec):

SPT Intra D-Intr Summ D-Summ Ext7 D-Ext7 Total

0 0 0 0 0 0 00

LSIDs processed R:2 N:1 Stub:1 SN:0 SA:0 X7:0

Change record 0x0

LSIDs changed 1

Changed LSAs. Recorded is LS ID and LS type:

198.51.100.2(R)

SPF 4 executed 00:28:16 ago, SPF type Full

SPF calculation time (in msec):

SPT Intra D-Intr Summ D-Summ Ext7 D-Ext7 Total

0 0 0 0 0 0 00

LSIDs processed R:1 N:1 Stub:0 SN:0 SA:0 X7:0

Change record 0x0

LSIDs changed 2

Changed LSAs. Recorded is LS ID and LS type:

198.51.100.2(R) 198.51.100.10(R)

SPF 5 executed 00:28:06 ago, SPF type Full

SPF calculation time (in msec):

SPT Intra D-Intr Summ D-Summ Ext7 D-Ext7 Total

0 0 0 0 0 0 00

LSIDs processed R:2 N:1 Stub:1 SN:0 SA:0 X7:0

Change record 0x0

LSIDs changed 1

Changed LSAs. Recorded is LS ID and LS type:

198.51.100.2(R)

SPF 6 executed 00:26:40 ago, SPF type Full

SPF calculation time (in msec):

SPT Intra D-Intr Summ D-Summ Ext7 D-Ext7 Total

0 0 0 0 0 0 00

LSIDs processed R:1 N:1 Stub:0 SN:0 SA:0 X7:0

Change record 0x0

LSIDs changed 2

Changed LSAs. Recorded is LS ID and LS type:

198.51.100.2(R) 198.51.100.10(R)

Nachbar von OSPF-Ereignissen anzeigen

Dieser Befehl ist nützlich, um den OSPF-Nachbarstatus zu überprüfen, insbesondere, wenn OSPF flapping-fähig ist. Sie enthält eine Liste der Ereignisse und Zustandsübergänge für jeden Nachbarn sowie den Zeitstempel dieser Ereignisse. In diesem Beispiel wechselte der Nachbar 10.10.40.1 durch die Zustände von DOWN zu FULL.

asa(config)# show ospf events neighbor

OSPF Router with ID (198.51.100.10) (Process ID 1)

279 May 15 13:07:31.737: Neighbor 198.51.100.2, Interface inside state changes from

LOADING to FULL

280 May 15 13:07:31.737: Neighbor 198.51.100.2, Interface inside state changes from

EXCHANGE to LOADING

281 May 15 13:07:31.737: Neighbor 198.51.100.2, Interface inside state changes from

EXSTART to EXCHANGE

290 May 15 13:07:31.737: Neighbor 198.51.100.2, Interface inside state changes from

2WAY to EXSTART

296 May 15 13:07:31.738: Neighbor 198.51.100.2, Interface inside state changes from

INIT to 2WAY

297 May 15 13:07:31.728: Neighbor 198.51.100.2, Interface inside state changes from

DOWN to INIT

show ospf events lsa

Mit diesem Befehl kann überprüft werden, welche LSAs generiert und empfangen wurden. Diese sind bei Link-Flapping und LSA-Flooding nützlich.

asa(config)# show ospf events lsa

OSPF Router with ID (198.51.100.10) (Process ID 1)

253 May 15 13:07:49.167: Rcv Changed Type-1 LSA, LSID 198.51.100.2,

Adv-Rtr 198.51.100.2, Seq# 80000002, Age 1, Area 0

271 May 15 13:07:32.237: Generate New Type-2 LSA, LSID 198.51.100.1,

Seq# 80000001, Age 0, Area 0

275 May 15 13:07:32.238: Generate Changed Type-1 LSA, LSID 198.51.100.10,

Seq# 80000002, Age 0, Area 0

276 May 15 13:07:32.228: Rcv New Type-1 LSA, LSID 198.51.100.2,

Adv-Rtr 198.51.100.2, Seq# 80000001, Age 1, Area 0

OSPF-Ereignisse anzeigen Nachbar-Rippe

Dieser Befehl liefert Informationen über Routen, die der RIB hinzugefügt wurden, und den Typ der installierten Route (Intra/Inter).

asa(config)# show ospf events neighbor rib

255 May 15 13:07:54.168: RIB Update, dest 172.18.124.0, mask 255.255.255.255,

gw 198.51.100.2, via inside, source 198.51.100.2, type Intra

287 May 15 13:07:31.738: Neighbor 198.51.100.2, Interface inside state changes from

LOADING to FULL

288 May 15 13:07:31.738: Neighbor 198.51.100.2, Interface inside state changes from

EXCHANGE to LOADING

289 May 15 13:07:31.738: Neighbor 198.51.100.2, Interface inside state changes from

EXSTART to EXCHANGE

298 May 15 13:07:31.738: Neighbor 198.51.100.2, Interface inside state changes from

2WAY to EXSTART

304 May 15 13:07:31.738: Neighbor 198.51.100.2, Interface inside state changes from

INIT to 2WAY

305 May 15 13:07:31.728: Neighbor 198.51.100.2, Interface inside state changes from

DOWN to INIT

show ospf events spf

Beim Ausführen der SPF-Berechnung werden die resultierenden Laufzeiten und LSA-Chancen in der SPF-Ereignisliste protokolliert.

asa(config)# show ospf events spf

235 May 15 13:07:54.167: End of SPF, SPF time 0ms, next wait-interval 10000ms

240 May 15 13:07:54.167: Starting External processing in area 0

241 May 15 13:07:54.167: Starting External processing

244 May 15 13:07:54.167: Starting summary processing, Area 0

250 May 15 13:07:54.167: Starting Intra-Area SPF, Area 0, spf_type Full

251 May 15 13:07:54.167: Starting SPF, wait-interval 5000ms

254 May 15 13:07:49.167: Schedule SPF, Area 0, spf-type Full, Change in LSA

Type RLSID 198.51.100.2, Adv-Rtr 198.51.100.2

255 May 15 13:07:37.227: End of SPF, SPF time 0ms, next wait-interval 10000ms

260 May 15 13:07:37.228: Starting External processing in area 0

261 May 15 13:07:37.228: Starting External processing

264 May 15 13:07:37.228: Starting summary processing, Area 0

268 May 15 13:07:37.228: Starting Intra-Area SPF, Area 0, spf_type Full

269 May 15 13:07:37.228: Starting SPF, wait-interval 5000ms

272 May 15 13:07:32.238: Schedule SPF, Area 0, spf-type Full, Change in LSA

Type NLSID 198.51.100.1, Adv-Rtr 198.51.100.10

274 May 15 13:07:32.238: Schedule SPF, Area 0, spf-type Full, Change in LSA

Type RLSID 198.51.100.10, Adv-Rtr 198.51.100.10

277 May 15 13:07:32.228: Schedule SPF, Area 0, spf-type Full, Change in LSA

Type RLSID 198.51.100.2, Adv-Rtr 198.51.100.2

OSPF-Ereignisse generisch anzeigen

Diese Ausgabe enthält allgemeine prozessweite Ereignisse wie die Auswahl des designierten Routers (DR) und Adjacency-Änderungen.

asa(config)# show ospf events generic

236 May 15 13:07:54.167: Generic: ospf_external_route_sync0x0

237 May 15 13:07:54.167: Generic: ospf_external_route_sync0x0

238 May 15 13:07:54.167: Generic: ospf_external_route_sync0x0

239 May 15 13:07:54.168: Generic: ospf_external_route_sync0x0

242 May 15 13:07:54.168: Generic: ospf_inter_route_sync0x0

243 May 15 13:07:54.168: Generic: ospf_inter_route_sync0x0

245 May 15 13:07:54.168: Generic: post_spf_intra0x0

246 May 15 13:07:54.168: Generic: ospf_intra_route_sync0x0

248 May 15 13:07:54.168: Generic: ospf_intra_route_sync0x0

249 May 15 13:07:54.168: DB add: 172.18.124.00x987668 204

252 May 15 13:07:51.668: Timer Exp: if_ack_delayed0xcb97dfe0

256 May 15 13:07:37.228: Generic: ospf_external_route_sync0x0

257 May 15 13:07:37.228: Generic: ospf_external_route_sync0x0

258 May 15 13:07:37.228: Generic: ospf_external_route_sync0x0

259 May 15 13:07:37.228: Generic: ospf_external_route_sync0x0

262 May 15 13:07:37.228: Generic: ospf_inter_route_sync0x0

263 May 15 13:07:37.228: Generic: ospf_inter_route_sync0x0

265 May 15 13:07:37.228: Generic: post_spf_intra0x0

266 May 15 13:07:37.228: Generic: ospf_intra_route_sync0x0

267 May 15 13:07:37.228: Generic: ospf_intra_route_sync0x0

270 May 15 13:07:34.728: Timer Exp: if_ack_delayed0xcb97dfe0

273 May 15 13:07:32.238: DB add: 198.51.100.100x987848 206

278 May 15 13:07:32.228: DB add: 198.51.100.20x987938 205

283 May 15 13:07:31.738: Elect DR: inside198.51.100.10

284 May 15 13:07:31.738: Elect BDR: inside198.51.100.2

285 May 15 13:07:31.736: i/f state nbr chg: inside0x5

287 May 15 13:07:31.736: Elect DR: inside198.51.100.10

288 May 15 13:07:31.736: Elect BDR: inside198.51.100.2

289 May 15 13:07:31.736: i/f state nbr chg: inside0x5

291 May 15 13:07:31.736: nbr state adjok: 198.51.100.20x3

293 May 15 13:07:31.736: Elect DR: inside198.51.100.10

294 May 15 13:07:31.736: Elect BDR: inside198.51.100.2

295 May 15 13:07:31.736: i/f state nbr chg: inside0x5

OSPF-Rippendetail anzeigen

Mit diesem zuvor erwähnten Befehl kann ein Administrator sehen, welche Routen von Peers abgerufen wurden und ob diese Routen in der RIB installiert wurden. Routen werden aufgrund der Routenfilterung (zuvor aufgeführt) möglicherweise nicht in der RIB installiert.

asa(config)# show ospf rib detail

OSPF Router with ID (198.51.100.1) (Process ID 1)

OSPF local RIB

Codes: * - Best, > - Installed in global RIB

*> 172.18.124.0/32, Intra, cost 11, area 0

SPF Instance 13, age 0:13:59

Flags: RIB, HiPrio

via 198.51.100.2, inside, flags: RIB

LSA: 1/198.51.100.2/198.51.100.2

* 10.20.20.0/32, Intra, cost 11, area 0

SPF Instance 13, age 0:13:59

Flags: HiPrio

via 198.51.100.2, inside, flags: none

LSA: 1/198.51.100.2/198.51.100.2

*> 192.168.10.0/32, Intra, cost 11, area 0

SPF Instance 13, age 0:13:59

Flags: RIB, HiPrio

via 198.51.100.2, inside, flags: RIB

LSA: 1/198.51.100.2/198.51.100.2

* 198.51.100.0/24, Intra, cost 10, area 0

SPF Instance 13, age 0:52:52

Flags: Connected

via 198.51.100.10, inside, flags: Connected

LSA: 2/198.51.100.2/192.151.100.10

Details zu OSPF-Nachbarn anzeigen

Mit dem Befehl show ospf neighbor detail können Sie den Status der OSPF-Adjacency im Detail festlegen.

asa(config)# show ospf neighbor detail

Neighbor 198.51.100.2, interface address 198.51.100.2

In the area 0 via interface ISP

Neighbor priority is 1, State is FULL, 6 state changes

DR is 198.51.100.10 BDR is 198.51.100.2

Options is 0x12 in Hello (E-bit, L-bit)

Options is 0x52 in DBD (E-bit, L-bit, O-bit)

Dead timer due in 0:00:16

Neighbor is up for 00:02:45

Index 1/1, retransmission queue length 0, number of retransmission 0

First 0x0(0)/0x0(0) Next 0x0(0)/0x0(0)

Last retransmission scan length is 0, maximum is 0

Last retransmission scan time is 0 msec, maximum is 0 msec

BGP für OSPF-Neuverteilung

Zur Unterstützung der Border Gateway Protocol (BGP)-Neuverteilung innerhalb und außerhalb anderer Routing-Protokolle wurde der Befehl redistribute bgp in die OSPF-Router-Konfiguration aufgenommen. Geben Sie diesen Befehl ein, um das über BGP bezogene Routing im laufenden OSPF-Prozess neu zu verteilen.

asa(config)# router ospf 1

asa(config-router)# redistribute bgp ?

router mode commands/options:

100 Autonomous system number

ASA-1(config-router)# redistribute bgp 100

Überprüfung

Für diese Konfiguration ist derzeit kein Überprüfungsverfahren verfügbar.

Fehlerbehebung

Für diese Konfiguration sind derzeit keine spezifischen Informationen zur Fehlerbehebung verfügbar.

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

04-Sep-2014 |

Erstveröffentlichung |

Beiträge von Cisco Ingenieuren

- Magnus MortensenCisco TAC Engineer

- Dinkar SharmaCisco TAC Engineer

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback