PIX/ASA 7.x und höher: Verbinden mehrerer interner Netzwerke mit einem Internetkonfigurationsbeispiel

Inhalt

Einleitung

Dieses Dokument enthält eine Beispielkonfiguration für die PIX/ASA Security Appliance Version 7.x und höher mit mehreren internen Netzwerken, die über die Befehlszeilenschnittstelle (CLI) oder den Adaptive Security Device Manager (ASDM) 5.x und höher mit dem Internet (oder einem externen Netzwerk) verbunden sind.

Informationen zum Einrichten und Beheben von Verbindungsproblemen mithilfe der Cisco Security Appliance und zur Fehlerbehebung von Verbindungen mithilfe der PIX/ASA finden Sie unter Herstellen und Beheben von Verbindungsproblemen mithilfe der Cisco Security Appliance.

Weitere Informationen zu allgemeinen PIX-Befehlen finden Sie unter Using nat, global, static, Conduit, and access-list Commands and Port Redirection (Forwarding) on PIX.

Hinweis: Einige Optionen in anderen ASDM-Versionen können sich von den Optionen in ASDM 5.1 unterscheiden. Weitere Informationen finden Sie in der ASDM-Dokumentation.

Voraussetzungen

Anforderungen

Wenn Sie mehr als ein internes Netzwerk hinter einer PIX-Firewall hinzufügen, berücksichtigen Sie folgende Punkte:

-

Das PIX unterstützt keine sekundäre Adressierung.

-

Hinter dem PIX muss ein Router verwendet werden, um ein Routing zwischen dem vorhandenen Netzwerk und dem neu hinzugefügten Netzwerk zu erreichen.

-

Das Standard-Gateway aller Hosts muss auf den internen Router verweisen.

-

Fügen Sie auf dem internen Router eine Standardroute hinzu, die auf den PIX verweist.

-

Löschen Sie den ARP-Cache (Address Resolution Protocol) auf dem internen Router.

Weitere Informationen dazu, wie das Gerät vom ASDM konfiguriert werden kann, finden Sie unter Zulassen des HTTPS-Zugriffs für ASDM.

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

-

PIX Security Appliance 515E mit Softwareversion 7.1

-

ASDM 5.1

-

Cisco Router mit Cisco IOS® Softwareversion 12.3(7)T

Hinweis: Dieses Dokument wurde mit der PIX/ASA Softwareversion 8.x und Cisco IOS Softwareversion 12.4 neu zertifiziert.

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netz Live ist, überprüfen Sie, ob Sie die mögliche Auswirkung jedes möglichen Befehls verstehen.

Verwandte Produkte

Diese Konfiguration kann auch mit der Cisco ASA Security Appliance Version 7.x oder höher verwendet werden.

Konventionen

Weitere Informationen zu Dokumentkonventionen finden Sie unter Cisco Technical Tips Conventions (Technische Tipps von Cisco zu Konventionen).

Konfigurieren

In diesem Abschnitt erfahren Sie, wie Sie die in diesem Dokument beschriebenen Funktionen konfigurieren können.

Hinweis: Verwenden Sie das Tool für die Suche nach Befehlen (nur registrierte Kunden), um weitere Informationen zu den in diesem Abschnitt verwendeten Befehlen zu erhalten.

Die in dieser Konfiguration verwendeten IP-Adressierungsschemata können nicht legal über das Internet geroutet werden. Es handelt sich um RFC 1918-Adressen, die in einer Lab-Umgebung verwendet wurden.

Hintergrundinformationen

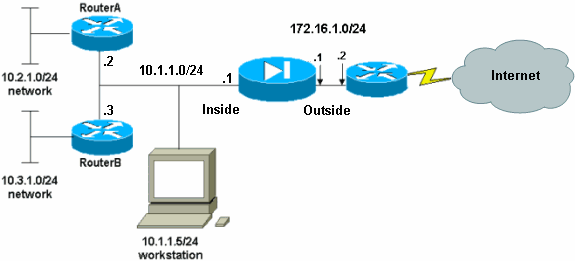

In diesem Szenario gibt es drei interne Netzwerke (10.1.1.0/24, 10.2.1.0/24 und 10.3.1.0/24), die über PIX mit dem Internet (oder einem externen Netzwerk) verbunden werden. Die internen Netzwerke sind mit der internen Schnittstelle von PIX verbunden. Die Internetverbindung erfolgt über einen Router, der mit der externen Schnittstelle des PIX verbunden ist. Der PIX hat die IP-Adresse 172.16.1.1/24.

Die statischen Routen werden zum Routen der Pakete aus den internen Netzwerken in das Internet und umgekehrt verwendet. Anstelle der statischen Routen können Sie auch ein dynamisches Routing-Protokoll wie Routing Information Protocol (RIP) oder Open Shortest Path First (OSPF) verwenden.

Die internen Hosts kommunizieren mit dem Internet, indem sie die internen Netzwerke auf PIX mithilfe von dynamischer NAT (Pool von IP-Adressen - 172.16.1.5 bis 172.16.1.10 ) übersetzen. Wenn der Pool von IP-Adressen aufgebraucht ist, sendet der PIX (unter Verwendung der IP-Adresse 172.16.1.4) eine PAT an die internen Hosts, um das Internet zu erreichen.

Weitere Informationen zu NAT/PAT finden Sie unter PIX/ASA 7.x NAT and PAT Statements (in englischer Sprache).

Hinweis: Wenn die statische NAT die externe IP-Adresse (global_IP) für die Übersetzung verwendet, kann dies zu einer Übersetzung führen. Verwenden Sie daher in der statischen Übersetzung das Schlüsselwort interface anstelle der IP-Adresse.

Netzwerkdiagramm

In diesem Dokument wird die folgende Netzwerkeinrichtung verwendet:

Das Standard-Gateway der Hosts im Netzwerk 10.1.1.0 verweist auf RouterA. Auf RouterB wird eine Standardroute hinzugefügt, die auf RouterA verweist. RouterA hat eine Standardroute, die auf die interne PIX-Schnittstelle verweist.

Konfigurationen

In diesem Dokument werden folgende Konfigurationen verwendet:

| RouterA-Konfiguration |

|---|

RouterA#show running-config Building configuration... Current configuration : 1151 bytes ! version 12.4 service config service timestamps debug uptime service timestamps log uptime no service password-encryption ! hostname RouterA ! interface Ethernet2/0 ip address 10.2.1.1 255.255.255.0 half-duplex ! interface Ethernet2/1 ip address 10.1.1.2 255.255.255.0 half-duplex ! ip classless ip route 0.0.0.0 0.0.0.0 10.1.1.1 ip route 10.3.1.0 255.255.255.0 10.1.1.3 ! ! line con 0 line aux 0 line vty 0 4 ! end RouterA# |

| RouterB-Konfiguration |

|---|

RouterB#show running-config Building configuration... Current configuration : 1132 bytes ! version 12.4 service config service timestamps debug datetime msec service timestamps log datetime msec no service password-encryption ! hostname RouterB ! interface FastEthernet0/0 ip address 10.1.1.3 255.255.255.0 speed auto ! interface Ethernet1/0 ip address 10.3.1.1 255.255.255.0 half-duplex ! ip classless ip route 0.0.0.0 0.0.0.0 10.1.1.2 ! control-plane ! ! line con 0 line aux 0 line vty 0 4 ! end RouterB# |

Wenn Sie den ASDM für die Konfiguration der PIX Security Appliance verwenden möchten, das Gerät aber nicht gebootet haben, führen Sie die folgenden Schritte aus:

-

Konsole in den PIX.

-

Verwenden Sie aus einer gelöschten Konfiguration die interaktiven Aufforderungen, um ASDM für das Management des PIX von der Workstation 10.1.1.5 zu aktivieren.

| Konfiguration der PIX Security Appliance 7.1 |

|---|

Pre-configure Firewall now through interactive prompts [yes]? yes

Firewall Mode [Routed]:

Enable password [<use current password>]: cisco

Allow password recovery [yes]?

Clock (UTC):

Year [2005]:

Month [Mar]:

Day [15]:

Time [05:40:35]: 14:45:00

Inside IP address: 10.1.1.1

Inside network mask: 255.255.255.0

Host name: OZ-PIX

Domain name: cisco.com

IP address of host running Device Manager: 10.1.1.5

The following configuration will be used:

Enable password: cisco

Allow password recovery: yes

Clock (UTC): 14:45:00 Mar 15 2005

Firewall Mode: Routed

Inside IP address: 10.1.1.1

Inside network mask: 255.255.255.0

Host name: OZ-PIX

Domain name: cisco.com

IP address of host running Device Manager: 10.1.1.5

Use this configuration and write to flash? yes

INFO: Security level for "inside" set to 100 by default.

Cryptochecksum: a0bff9bb aa3d815f c9fd269a 3f67fef5

965 bytes copied in 0.880 secs

INFO: converting 'fixup protocol dns maximum-length 512' to MPF commands

INFO: converting 'fixup protocol ftp 21' to MPF commands

INFO: converting 'fixup protocol h323_h225 1720' to MPF commands

INFO: converting 'fixup protocol h323_ras 1718-1719' to MPF commands

INFO: converting 'fixup protocol netbios 137-138' to MPF commands

INFO: converting 'fixup protocol rsh 514' to MPF commands

INFO: converting 'fixup protocol rtsp 554' to MPF commands

INFO: converting 'fixup protocol sip 5060' to MPF commands

INFO: converting 'fixup protocol skinny 2000' to MPF commands

INFO: converting 'fixup protocol smtp 25' to MPF commands

INFO: converting 'fixup protocol sqlnet 1521' to MPF commands

INFO: converting 'fixup protocol sunrpc_udp 111' to MPF commands

INFO: converting 'fixup protocol tftp 69' to MPF commands

INFO: converting 'fixup protocol sip udp 5060' to MPF commands

INFO: converting 'fixup protocol xdmcp 177' to MPF commands

Type help or '?' for a list of available commands.

OZ-PIX> |

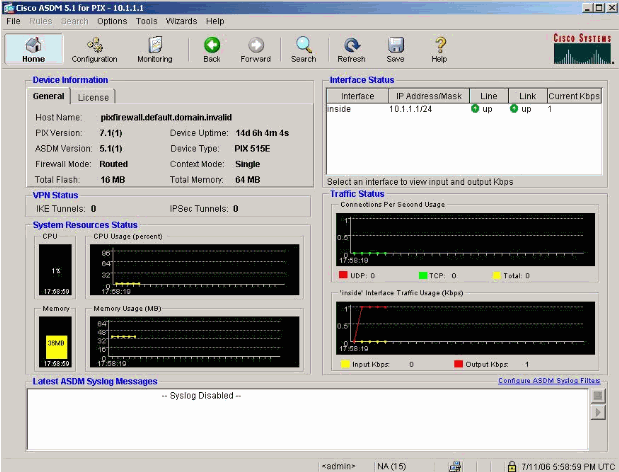

PIX-Konfiguration mit ASDM

Gehen Sie wie folgt vor, um die Konfiguration über die ASDM-GUI durchzuführen:

-

Öffnen Sie auf der Workstation 10.1.1.5 einen Webbrowser, um ADSM zu verwenden (in diesem Beispiel https://10.1.1.1).

-

Klicken Sie an den Zertifikatseingabeaufforderungen auf Ja.

-

Melden Sie sich mit dem zuvor konfigurierten enable-Kennwort an.

-

Wenn ASDM zum ersten Mal auf dem PC ausgeführt wird, werden Sie aufgefordert, ASDM Launcher oder ASDM als Java-App zu verwenden. In diesem Beispiel wird der ASDM Launcher ausgewählt und installiert.

-

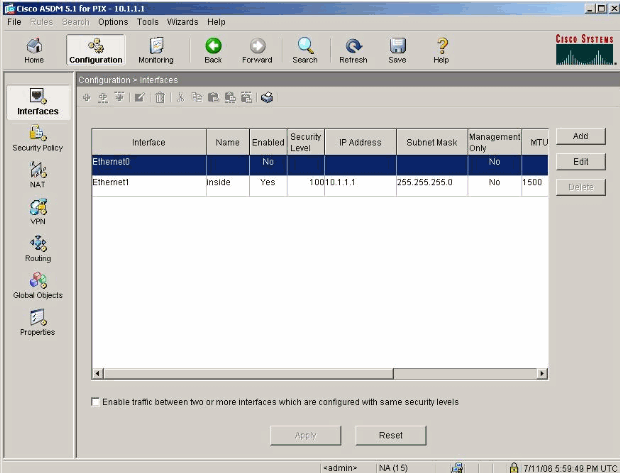

Rufen Sie das ASDM-Hauptfenster auf, und klicken Sie auf Konfiguration.

-

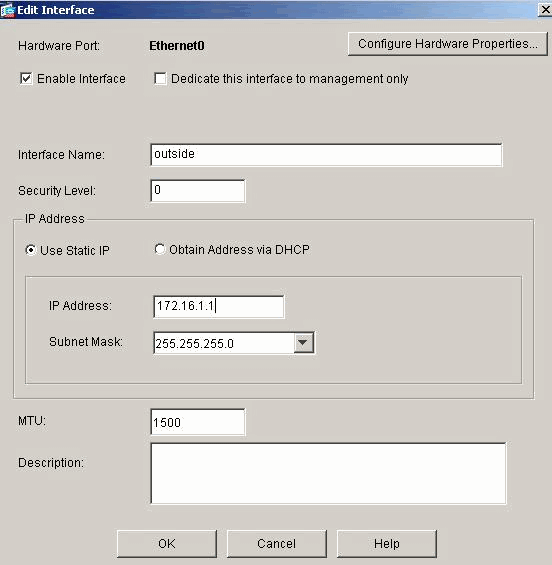

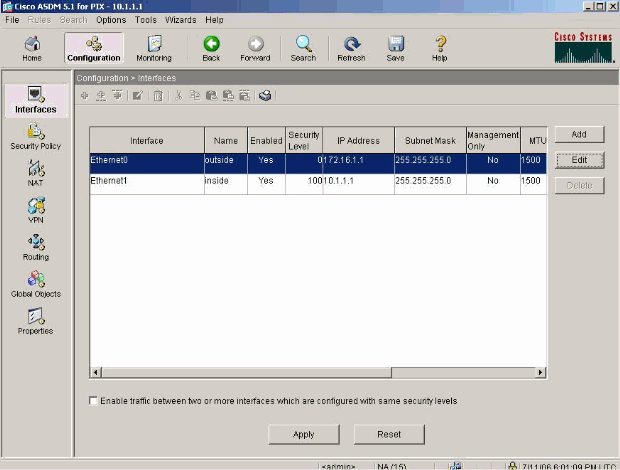

Wählen Sie Interface > Edit (Schnittstelle > Bearbeiten), um die externe Schnittstelle zu konfigurieren.

-

Geben Sie die Schnittstellendetails ein, und klicken Sie anschließend auf OK.

-

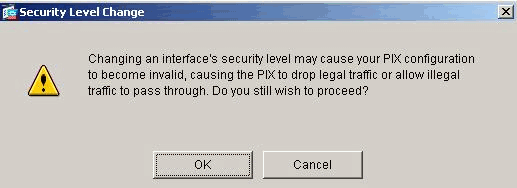

Klicken Sie im Dialogfeld zum Ändern der Sicherheitsstufe auf OK.

-

Klicken Sie auf Apply, um die Schnittstellenkonfiguration zu akzeptieren. Die Konfiguration wird ebenfalls auf den PIX übertragen.

-

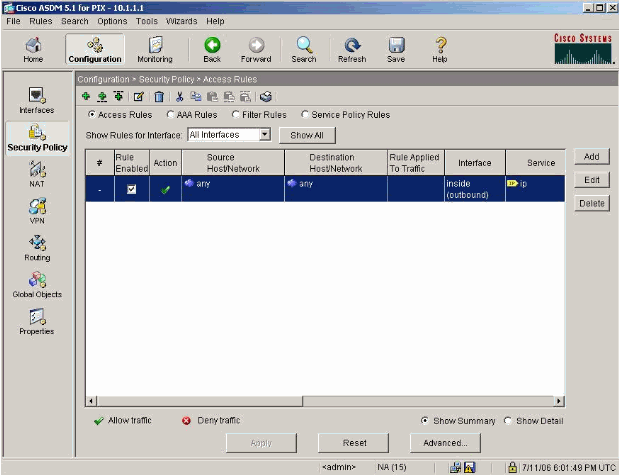

Wählen Sie auf der Registerkarte Features die Option Sicherheitsrichtlinie aus, um die verwendete Sicherheitsrichtlinienregel zu überprüfen. In diesem Beispiel wird die Standard-Insider-Regel verwendet.

-

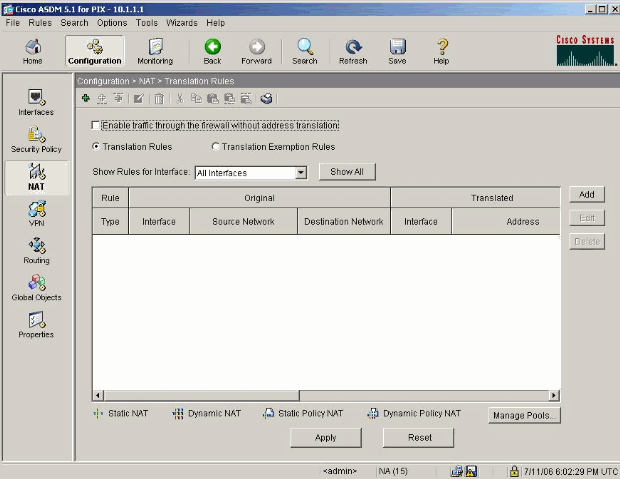

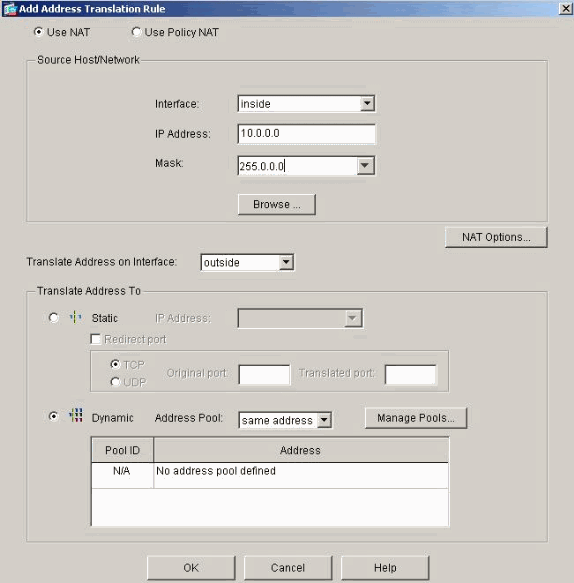

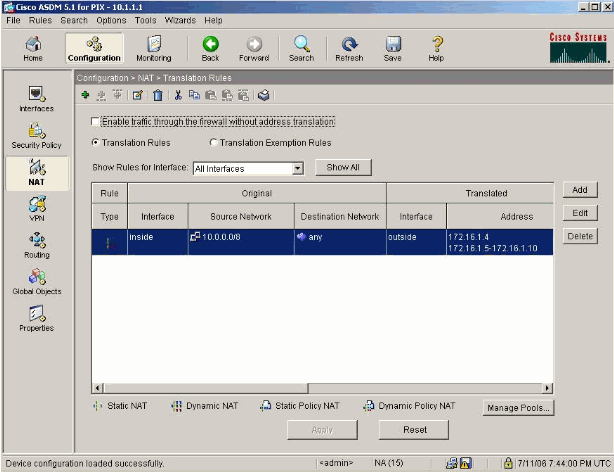

In diesem Beispiel wird NAT verwendet. Deaktivieren Sie das Kontrollkästchen Datenverkehr durch die Firewall ohne Adressumwandlung aktivieren, und klicken Sie auf Hinzufügen, um die NAT-Regel zu konfigurieren.

-

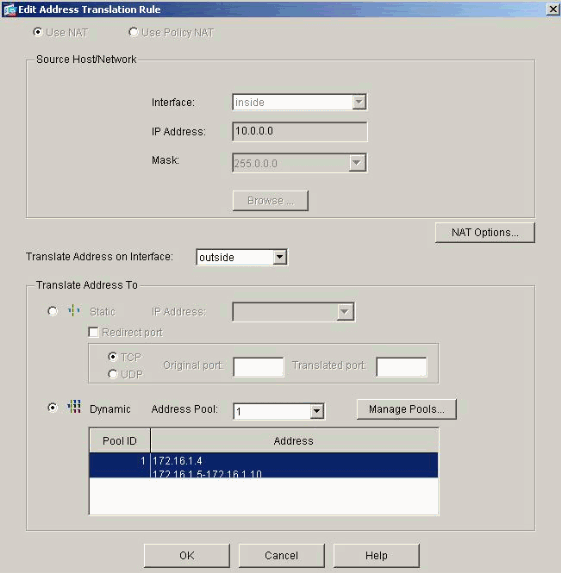

Konfigurieren des Quellnetzwerks In diesem Beispiel wird 10.0.0.0 als IP-Adresse und 255.0.0.0 als Maske verwendet.

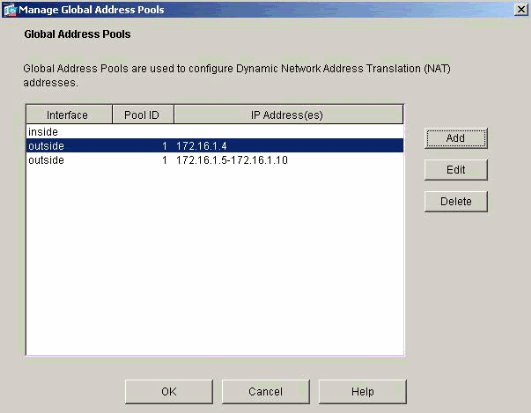

Klicken Sie auf Manage Pools (Pools verwalten), um die NAT-Pooladressen zu definieren.

-

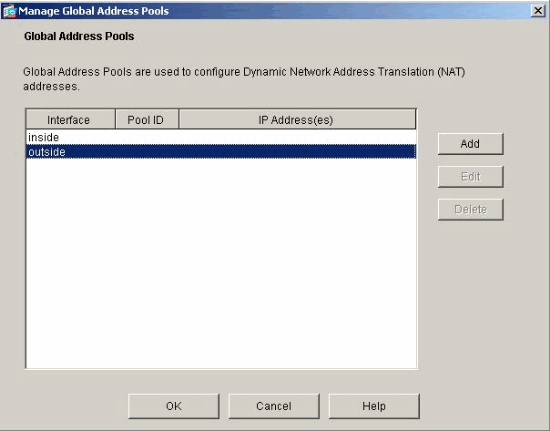

Wählen Sie die externe Schnittstelle aus, und klicken Sie auf Hinzufügen.

-

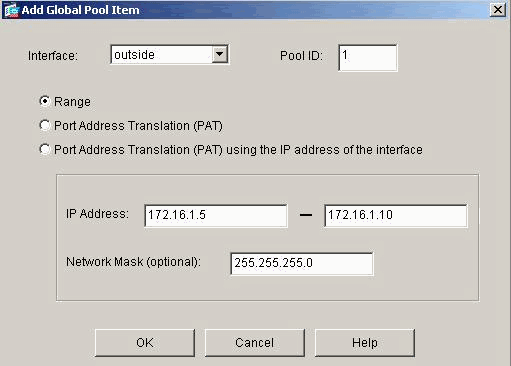

In diesem Beispiel werden ein Bereich- und ein PAT-Adresspool konfiguriert. Konfigurieren Sie die NAT-Pooladresse für den Bereich, und klicken Sie auf OK.

-

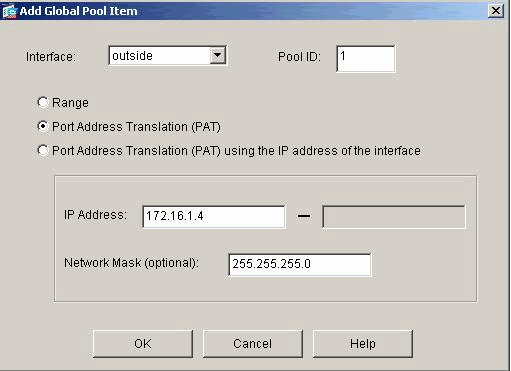

Wählen Sie in Schritt 13 die externe Schnittstelle aus, um die PAT-Adresse zu konfigurieren. Klicken Sie auf OK.

Klicken Sie auf OK, um fortzufahren.

-

Wählen Sie im Fenster "Edit Address Translation Rule" (Regel zur Adressumwandlung bearbeiten) die Pool-ID aus, die vom konfigurierten Quellnetzwerk verwendet werden soll. Klicken Sie auf OK.

-

Klicken Sie auf Apply, um die konfigurierte NAT-Regel an den PIX weiterzugeben.

-

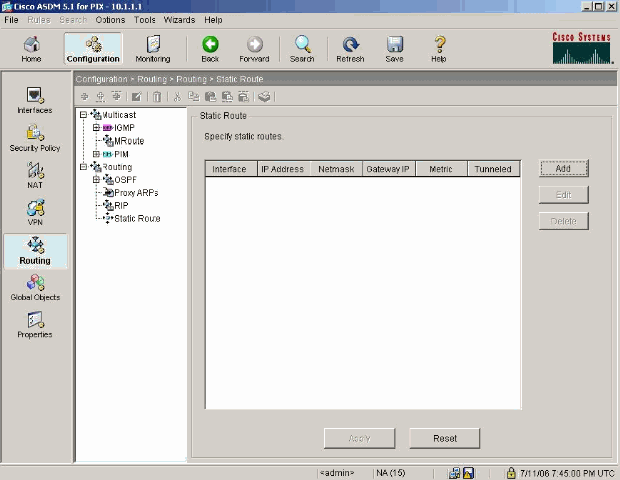

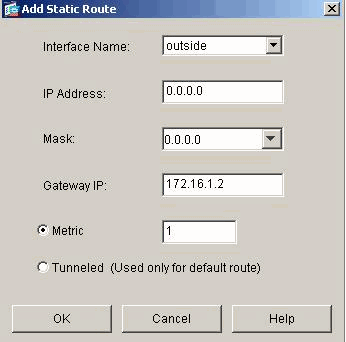

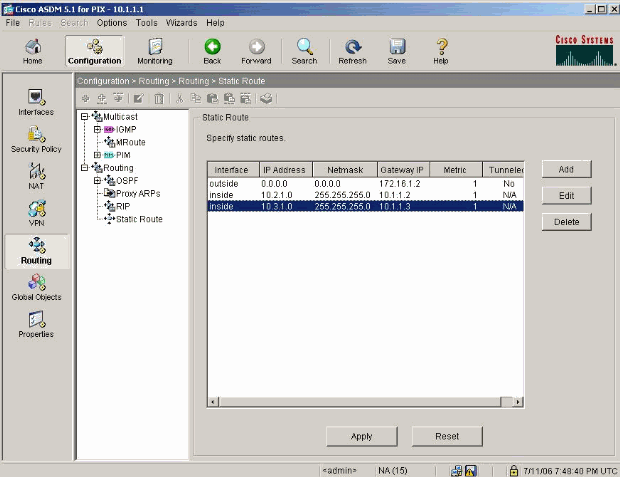

In diesem Beispiel werden statische Routen verwendet. Klicken Sie auf Routing, wählen Sie Static Route (Statische Route) aus, und klicken Sie auf Add (Hinzufügen).

-

Konfigurieren Sie das Standardgateway, und klicken Sie auf OK.

-

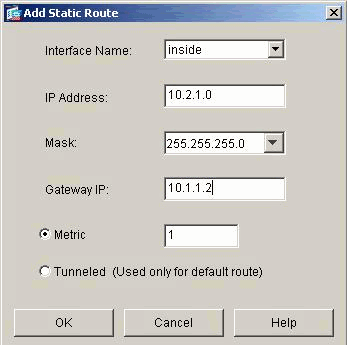

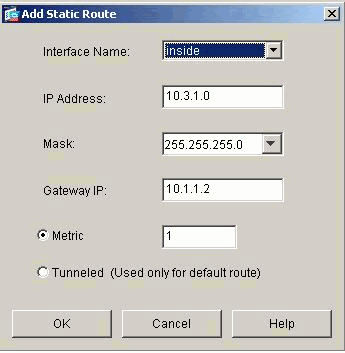

Klicken Sie auf Hinzufügen, und fügen Sie die Routen den internen Netzwerken hinzu.

-

Bestätigen Sie, dass die richtigen Routen konfiguriert wurden, und klicken Sie auf Apply.

PIX-Konfiguration mit CLI

Die Konfiguration über die ASDM-GUI ist jetzt abgeschlossen.

Die Konfiguration wird über die CLI angezeigt:

| CLI der PIX Security Appliance |

|---|

pixfirewall(config)#write terminal PIX Version 7.0(0)102 names ! interface Ethernet0 nameif outside security-level 0 ip address 172.16.1.1 255.255.255.0 ! interface Ethernet1 nameif inside security-level 100 ip address 10.1.1.1 255.255.255.0 !--- Assign name and IP address to the interfaces enable password 2KFQnbNIdI.2KYOU encrypted passwd 2KFQnbNIdI.2KYOU encrypted asdm image flash:/asdmfile.50073 no asdm history enable arp timeout 14400 nat-control !--- Enforce a strict NAT for all the traffic through the Security appliance global (outside) 1 172.16.1.5-172.16.1.10 netmask 255.255.255.0 !--- Define a pool of global addresses 172.16.1.5 to 172.16.1.10 with !--- NAT ID 1 to be used for NAT global (outside) 1 172.16.1.4 netmask 255.255.255.0 !--- Define a single IP address 172.16.1.4 with NAT ID 1 to be used for PAT nat (inside) 1 10.0.0.0 255.0.0.0 !--- Define the inside networks with same NAT ID 1 used in the global command for NAT route inside 10.3.1.0 255.255.255.0 10.1.1.3 1 route inside 10.2.1.0 255.255.255.0 10.1.1.2 1 !--- Configure static routes for routing the packets towards the internal network route outside 0.0.0.0 0.0.0.0 172.16.1.2 1 !--- Configure static route for routing the packets towards the Internet (or External network) timeout xlate 3:00:00 timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02 sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 mgcp-pat 0:05:00 sip 0:30:00 sip_media 0:02:00 timeout uauth 0:05:00 absolute http server enable !--- Enable the HTTP server on PIX for ASDM access http 10.1.1.5 255.255.255.255 inside !--- Enable HTTP access from host 10.1.1.5 to configure PIX using ASDM (GUI) ! !--- Output suppressed ! ! Cryptochecksum:a0bff9bbaa3d815fc9fd269a3f67fef5 : end |

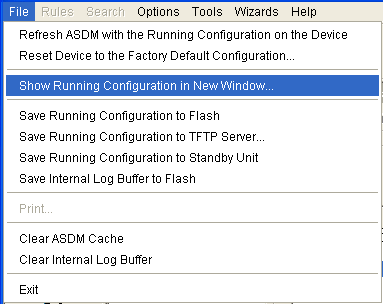

Wählen Sie File > Show Running Configuration in New Window (Datei > Laufende Konfiguration in neuem Fenster anzeigen), um die CLI-Konfiguration in ASDM anzuzeigen.

Überprüfung

Für diese Konfiguration ist derzeit kein Überprüfungsverfahren verfügbar.

Fehlerbehebung

Befehle für die Fehlerbehebung

Das Output Interpreter-Tool (OIT) (nur registrierte Kunden) unterstützt bestimmte show-Befehle. Verwenden Sie das OIT, um eine Analyse der show-Befehlsausgabe anzuzeigen.

Hinweis: Lesen Sie den Artikel Important Information on Debug Commands (Wichtige Informationen zu Debug-Befehlen), bevor Sie debug-Befehle verwenden.

-

debug icmp trace: Zeigt an, ob ICMP-Anforderungen von den Hosts den PIX erreichen. Um dieses Debuggen auszuführen, müssen Sie den Befehl access-list hinzufügen, um ICMP in der Konfiguration zuzulassen.

-

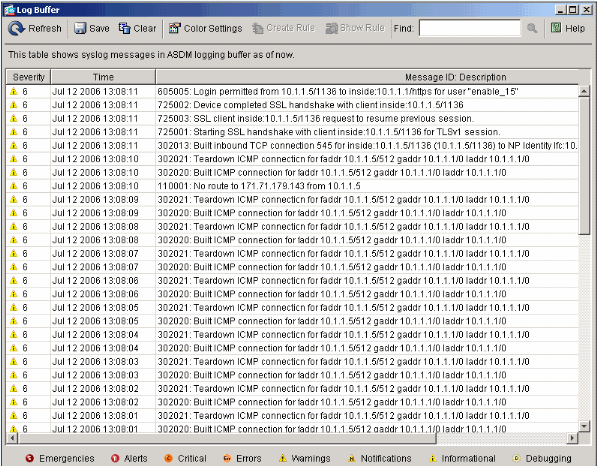

logging buffer debugging (Protokollierungspuffer-Debugging): Zeigt Verbindungen an, die für Hosts, die das PIX durchlaufen, hergestellt und verweigert werden. Die Informationen werden im PIX-Protokollpuffer gespeichert, und Sie können die Ausgabe mit dem Befehl show log sehen.

Fehlerbehebungsverfahren

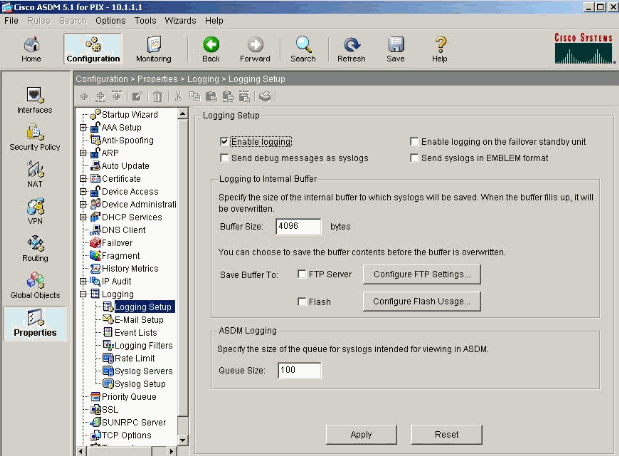

ASDM kann zum Aktivieren der Protokollierung und zum Anzeigen der Protokolle verwendet werden:

-

Wählen Sie Configuration > Properties > Logging > Logging Setup, aktivieren Sie Enable Logging, und klicken Sie auf Apply.

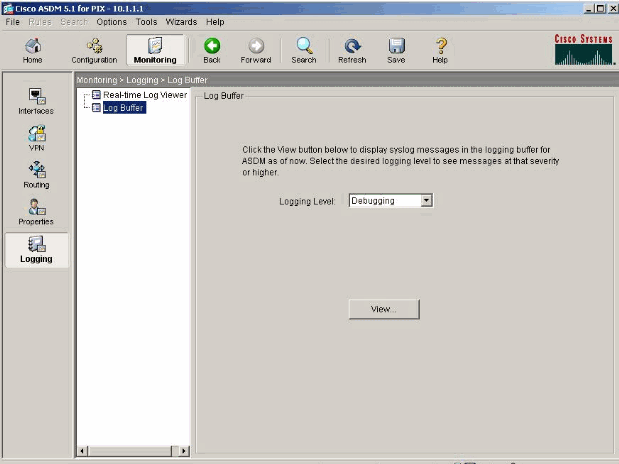

-

Wählen Sie Monitoring > Logging > Log Buffer > Logging Level und wählen Sie Logging Buffer aus der Dropdown-Liste aus. Klicken Sie auf Ansicht.

-

Hier ist ein Beispiel für den Log-Puffer:

Kein Zugriff auf Websites nach Namen möglich

In bestimmten Szenarien können die internen Netzwerke nicht über den Namen (funktioniert mit IP-Adresse) im Webbrowser auf die Internet-Seiten zugreifen. Dieses Problem tritt häufig auf, wenn der DNS-Server nicht definiert ist, insbesondere in Fällen, in denen PIX/ASA der DHCP-Server ist. Dies kann auch dann der Fall sein, wenn PIX/ASA nicht in der Lage ist, den DNS-Server per Push zu erreichen, oder wenn der DNS-Server nicht erreichbar ist.

Zugehörige Informationen

- Cisco Security Appliances der PIX 500-Serie

- Cisco Adaptive Security Appliances der Serie ASA 5500

- Cisco Secure PIX Firewall - Befehlsreferenzen

- Cisco Adaptive Security Device Manager

- Cisco Adaptive Security Device Manager (ASDM) - Fehlerbehebung und Warnmeldungen

- Requests for Comments (RFCs)

- Technischer Support und Dokumentation für Cisco Systeme

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

27-Jan-2005 |

Erstveröffentlichung |

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback