PIX/ASA 7.x und FWSM: NAT- und PAT-Anweisungen

Inhalt

Einleitung

Dieses Dokument enthält Beispiele für grundlegende Network Address Translation (NAT)- und Port Address Translation (PAT)-Konfigurationen auf den Cisco PIX/ASA Security Appliances. Es werden vereinfachte Netzwerkdiagramme bereitgestellt. Detaillierte Informationen finden Sie in der PIX/ASA-Dokumentation für Ihre PIX/ASA-Softwareversion.

Weitere Informationen zu den Befehlen nat, global, static, Conduit und Access-List Commands and Port Redirection (Forwarding) unter PIX finden Sie unter nat, global, static, Conduit und Access-List Commands and Port Redirection (Forwarding) unter PIX 5.x und höher.

Weitere Informationen zu den grundlegenden NAT- und PAT-Konfigurationen auf der Cisco Secure PIX Firewall finden Sie unter Using NAT and PAT Statements on the Cisco Secure PIX Firewall (Verwenden von NAT- und PAT-Anweisungen auf der Cisco Secure PIX Firewall).

Weitere Informationen zur NAT-Konfiguration in ASA Version 8.3 und höher finden Sie unter Informationen zur NAT.

Hinweis: NAT im transparenten Modus wird von PIX/ASA Version 8.x unterstützt. Weitere Informationen finden Sie unter NAT im transparenten Modus.

Voraussetzungen

Anforderungen

Leser dieses Dokuments sollten über Kenntnisse der Cisco PIX/ASA Security Appliance verfügen.

Verwendete Komponenten

Die in diesem Dokument enthaltenen Informationen basieren auf der Cisco Security Appliance der Serie PIX 500, Version 7.0 und höher.

Hinweis: Dieses Dokument wurde mit PIX/ASA 8.x neu zertifiziert.

Hinweis: Die in diesem Dokument verwendeten Befehle gelten für das Firewall Service Module (FWSM).

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netz Live ist, überprüfen Sie, ob Sie die mögliche Auswirkung jedes möglichen Befehls verstehen.

Konventionen

Weitere Informationen zu Dokumentkonventionen finden Sie unter Cisco Technical Tips Conventions (Technische Tipps von Cisco zu Konventionen).

Der Befehl nat-control

Der Befehl nat-control auf dem PIX/ASA legt fest, dass der gesamte Datenverkehr durch die Firewall einen bestimmten Übersetzungseintrag (nat-Anweisung mit einer passenden globalen oder statischen Anweisung) haben muss, damit dieser Datenverkehr durch die Firewall geleitet wird. Der Befehl nat-control stellt sicher, dass das Übersetzungsverhalten mit den PIX-Firewall-Versionen vor 7.0 übereinstimmt. Die Standardkonfiguration von PIX/ASA Version 7.0 und höher ist die Spezifikation des Befehls no nat-control. Mit PIX/ASA Version 7.0 und höher können Sie dieses Verhalten ändern, wenn Sie den Befehl nat-control ausführen.

Wenn die NAT-Steuerung deaktiviert ist, leitet das PIX/ASA-Gerät Pakete von einer Schnittstelle mit höherer Sicherheit an eine Schnittstelle mit niedrigerer Sicherheit weiter, ohne dass ein spezifischer Übersetzungseintrag in die Konfiguration erforderlich ist. Um Datenverkehr von einer Schnittstelle mit geringerer Sicherheit an eine höhere weiterzuleiten, verwenden Sie Zugriffslisten, um den Datenverkehr zuzulassen. Anschließend leitet die PIX/ASA den Datenverkehr weiter. Dieses Dokument konzentriert sich auf das Verhalten der PIX/ASA Security Appliance bei aktivierter NAT-Kontrolle.

Hinweis: Wenn Sie die NAT-Control-Anweisung in PIX/ASA entfernen oder deaktivieren möchten, müssen Sie alle NAT-Anweisungen aus der Security Appliance entfernen. Im Allgemeinen müssen Sie die NAT entfernen, bevor Sie die NAT-Steuerung deaktivieren. Sie müssen die NAT-Anweisung in PIX/ASA neu konfigurieren, damit sie wie erwartet funktioniert.

Mehrere NAT-Anweisungen mit NAT 0

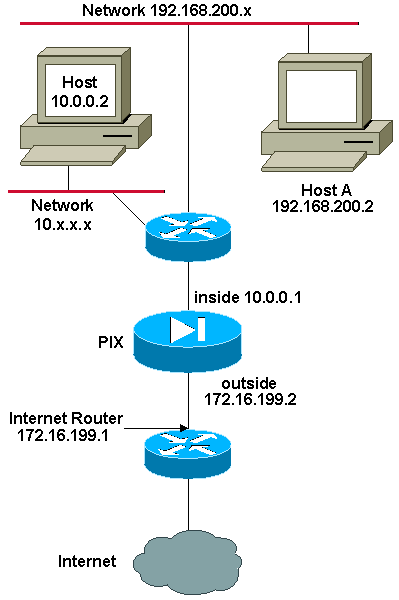

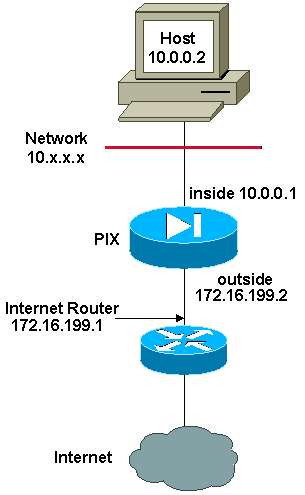

Netzwerkdiagramm

Hinweis: Die in dieser Konfiguration verwendeten IP-Adressierungsschemata sind im Internet nicht legal routbar. Es handelt sich um RFC 1918![]() -Adressen, die in einer Laborumgebung verwendet wurden.

-Adressen, die in einer Laborumgebung verwendet wurden.

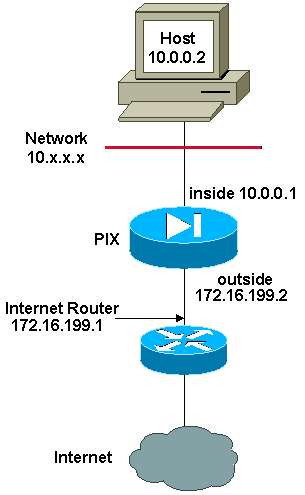

In diesem Beispiel stellt der ISP dem Netzwerkmanager einen Adressbereich von 172.16.199.1 bis 172.16.199.63 bereit. Der Netzwerkmanager beschließt, 172.16.199.1 der internen Schnittstelle des Internet-Routers und 172.16.199.2 der externen Schnittstelle der PIX/ASA zuzuweisen.

Dem Netzwerk wurde bereits eine Klasse-C-Adresse zugewiesen, 192.168.200.0/24, und einige Workstations verwenden diese Adressen, um auf das Internet zuzugreifen. Diese Workstations sind nicht adressenübersetzt. Neuen Workstations werden jedoch Adressen im Netzwerk 10.0.0.0/8 zugewiesen, die übersetzt werden müssen.

Um diesem Netzwerkdesign Rechnung zu tragen, muss der Netzwerkadministrator zwei NAT-Anweisungen und einen globalen Pool in der PIX/ASA-Konfiguration verwenden, wie diese Ausgabe zeigt:

global (outside) 1 172.16.199.3-172.16.199.62 netmask 255.255.255.192 nat (inside) 0 192.168.200.0 255.255.255.0 0 0 nat (inside) 1 10.0.0.0 255.0.0.0 0 0

Durch diese Konfiguration wird die Quelladresse für ausgehenden Datenverkehr aus dem Netzwerk 192.168.200.0/24 nicht übersetzt. Es übersetzt eine Quelladresse im Netzwerk 10.0.0.0/8 in eine Adresse zwischen 172.16.199.3 und 172.16.199.62.

Diese Schritte erläutern, wie dieselbe Konfiguration mithilfe des Adaptive Security Device Manager (ASDM) angewendet wird.

Hinweis: Führen Sie alle Konfigurationsänderungen über die CLI oder den ASDM durch. Die Verwendung von CLI und ASDM für Konfigurationsänderungen führt zu sehr ungleichmäßigem Verhalten in Bezug auf die vom ASDM angewendeten Elemente. Dies ist kein Bug, sondern tritt auf, weil ASDM funktioniert.

Hinweis: Wenn Sie ASDM öffnen, importiert es die aktuelle Konfiguration aus PIX/ASA und funktioniert mit dieser Konfiguration, wenn Sie Änderungen vornehmen und anwenden. Wenn eine Änderung an der PIX/ASA vorgenommen wird, während die ASDM-Sitzung geöffnet ist, kann ASDM nicht mehr mit der Konfiguration verwendet werden, von der die aktuelle Version der PIX/ASA ausgeht. Schließen Sie alle ASDM-Sitzungen, wenn Sie Konfigurationsänderungen über die CLI vornehmen. Öffnen Sie den ASDM erneut, wenn Sie über die GUI arbeiten möchten.

-

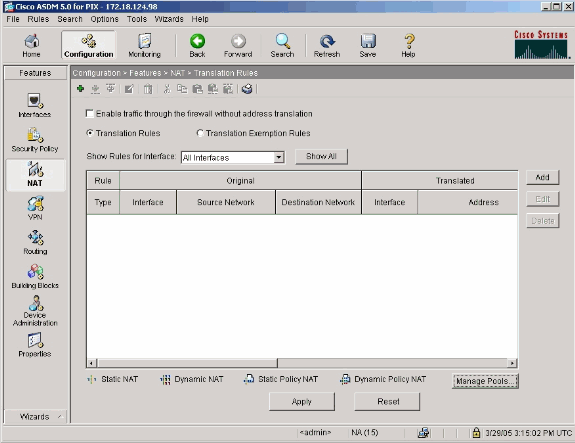

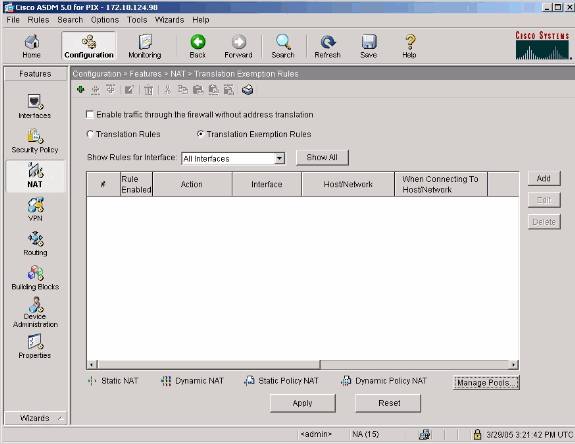

Starten Sie ASDM, navigieren Sie zur Registerkarte "Konfiguration", und klicken Sie auf NAT.

-

Klicken Sie auf Hinzufügen, um eine neue Regel zu erstellen.

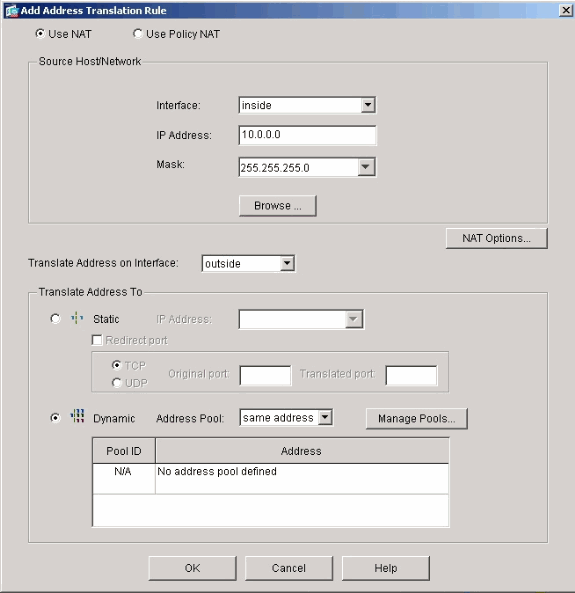

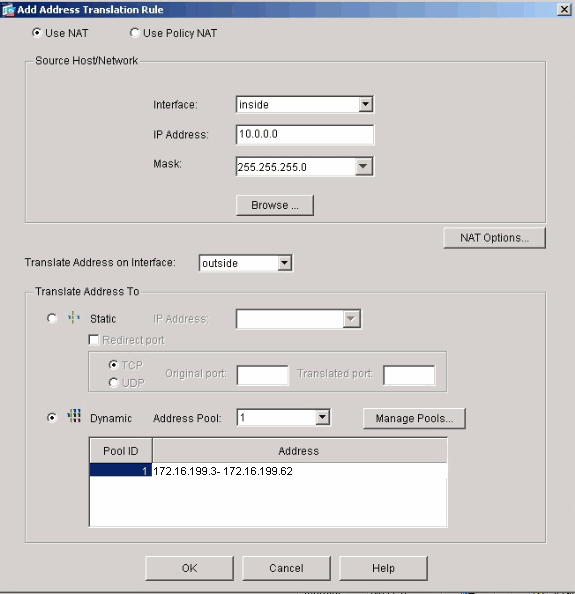

Es wird ein neues Fenster angezeigt, in dem der Benutzer die NAT-Optionen für diesen NAT-Eintrag ändern kann. Führen Sie in diesem Beispiel NAT für Pakete durch, die an der internen Schnittstelle eintreffen und vom spezifischen Netzwerk 10.0.0.0/24 stammen.

Die PIX/ASA übersetzt diese Pakete in einen dynamischen IP-Pool an der externen Schnittstelle. Nachdem Sie die Informationen eingegeben haben, die beschreiben, welcher Datenverkehr zu NAT läuft, definieren Sie einen Pool von IP-Adressen für den umgewandelten Datenverkehr.

-

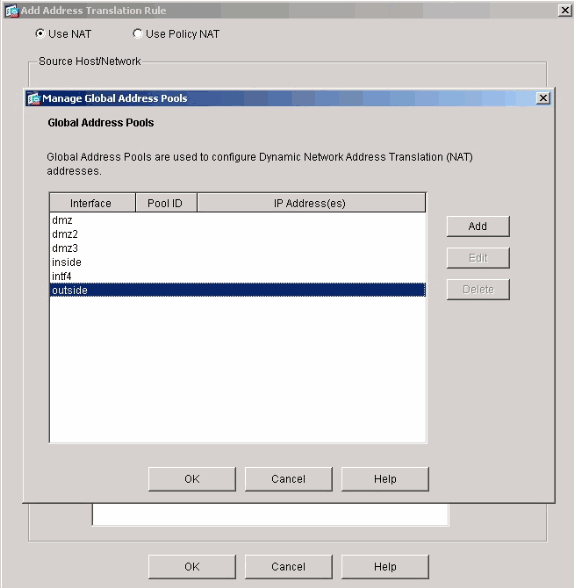

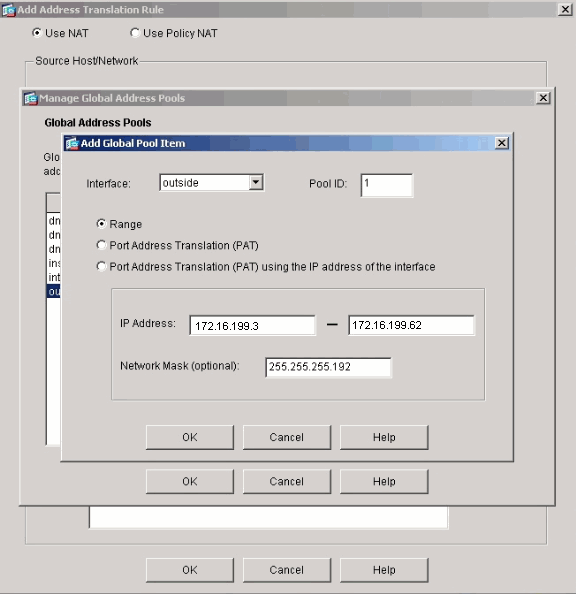

Klicken Sie auf Pools verwalten, um einen neuen IP-Pool hinzuzufügen.

-

Wählen Sie outside aus, und klicken Sie auf Hinzufügen.

-

Geben Sie den IP-Bereich für den Pool an, und geben Sie dem Pool eine eindeutige Ganzzahl-ID.

-

Geben Sie die entsprechenden Werte ein, und klicken Sie auf OK.

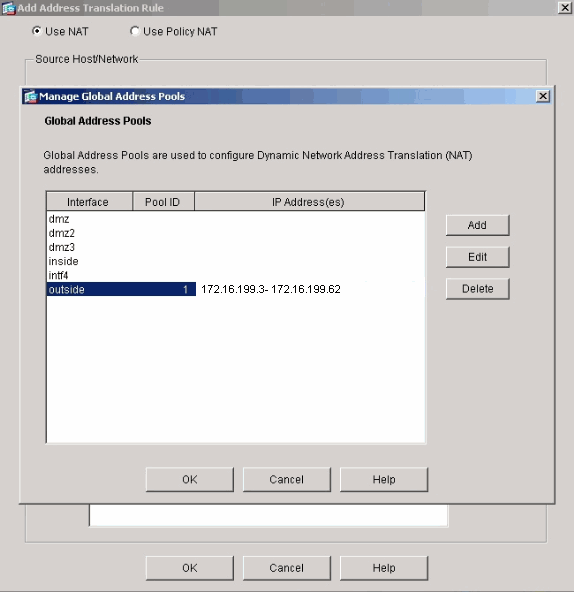

Der neue Pool wird für die externe Schnittstelle definiert.

-

Nachdem Sie den Pool definiert haben, klicken Sie auf OK, um zum Konfigurationsfenster für die NAT-Regel zurückzukehren.

Wählen Sie in der Dropdown-Liste "Adresspool" den richtigen Pool aus, den Sie gerade erstellt haben.

Sie haben jetzt eine NAT-Übersetzung über die Sicherheits-Appliance erstellt. Sie müssen jedoch weiterhin den NAT-Eintrag erstellen, der angibt, welcher Datenverkehr nicht an NAT weitergeleitet wird.

-

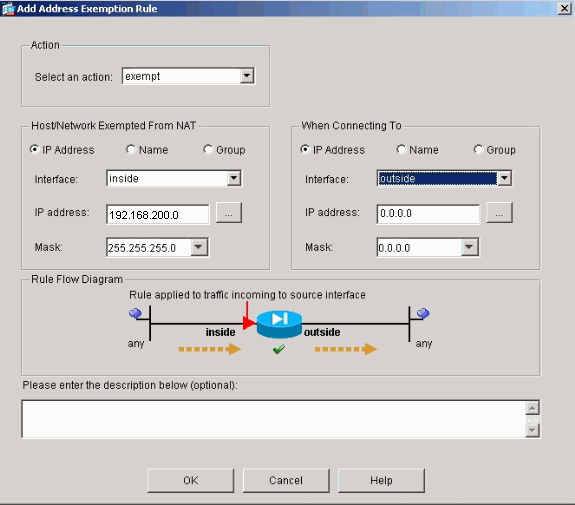

Klicken Sie oben im Fenster auf Translation Exemption Rules (Umwandlungsfreistellungsregeln), und klicken Sie dann auf Add (Hinzufügen), um eine neue Regel zu erstellen.

-

Wählen Sie die interne Schnittstelle als Quelle aus, und geben Sie das Subnetz 192.168.200.0/24 an. Belassen Sie die Standardwerte für "Beim Verbinden".

Die NAT-Regeln sind jetzt definiert.

-

Klicken Sie auf Apply, um die Änderungen auf die aktuell ausgeführte Konfiguration der Sicherheits-Appliance anzuwenden.

Diese Ausgabe zeigt die tatsächlichen Ergänzungen der PIX/ASA-Konfiguration. Sie unterscheiden sich geringfügig von den Befehlen, die mit der manuellen Methode eingegeben wurden, sind jedoch gleich.

access-list inside_nat0_outbound extended permit ip 192.168.200.0 255.255.255.0 any global (outside) 1 172.16.199.3-172.16.199.62 netmask 255.255.255.192 nat (inside) 0 access-list inside_nat0_outbound nat (inside) 1 10.0.0.0 255.255.255.0

Mehrere globale Pools

Netzwerkdiagramm

Hinweis: Die in dieser Konfiguration verwendeten IP-Adressierungsschemata sind im Internet nicht legal routbar. Es handelt sich um RFC 1918![]() -Adressen, die in einer Laborumgebung verwendet wurden.

-Adressen, die in einer Laborumgebung verwendet wurden.

In diesem Beispiel verfügt der Netzwerkmanager über zwei Bereiche mit IP-Adressen, die sich im Internet registrieren. Der Netzwerkmanager muss alle internen Adressen im Bereich 10.0.0.0/8 in registrierte Adressen umwandeln. Die IP-Adressbereiche, die der Netzwerkmanager verwenden muss, sind 172.16.199.1 bis 172.16.199.62 und 192.168.150.1 bis 192.168.150.254. Der Netzwerkmanager kann dies wie folgt tun:

global (outside) 1 172.16.199.3-172.16.199.62 netmask 255.255.255.192 global (outside) 1 192.168.150.1-192.168.150.254 netmask 255.255.255.0 nat (inside) 1 0.0.0.0 0.0.0.0 0 0

Bei dynamischer NAT ist die spezifischere Anweisung diejenige, die Vorrang hat, wenn Sie dieselbe Schnittstelle auf globaler Ebene verwenden.

nat (inside) 1 10.0.0.0 255.0.0.0 nat (inside) 2 10.1.0.0 255.255.0.0 global (outside) 1 172.16.1.1 global (outside) 2 192.168.1.1

Wenn das interne Netzwerk 10.1.0.0 lautet, hat NAT global 2 Vorrang vor 1, da dies für die Übersetzung spezifischer ist.

Hinweis: In der NAT-Anweisung wird ein Platzhalter-Adressierungsschema verwendet. Diese Anweisung weist das PIX/ASA-Gerät an, jede interne Quelladresse zu übersetzen, wenn diese an das Internet übertragen wird. Die Adresse in diesem Befehl kann bei Bedarf genauer angegeben werden.

Kombination aus globalen NAT- und PAT-Anweisungen

Netzwerkdiagramm

Hinweis: Die in dieser Konfiguration verwendeten IP-Adressierungsschemata sind im Internet nicht legal routbar. Es handelt sich um RFC 1918![]() -Adressen, die in einer Laborumgebung verwendet wurden.

-Adressen, die in einer Laborumgebung verwendet wurden.

In diesem Beispiel stellt der ISP dem Netzwerkmanager einen Adressbereich von 172.16.199.1 bis 172.16.199.63 für die Nutzung durch das Unternehmen zur Verfügung. Der Netzwerkmanager beschließt, 172.16.199.1 für die interne Schnittstelle auf dem Internet-Router und 172.16.199.2 für die externe Schnittstelle auf der PIX/ASA zu verwenden. Es verbleibt 172.16.199.3 bis 172.16.199.62 für den NAT-Pool. Dem Netzwerkmanager ist jedoch bewusst, dass jederzeit mehr als sechzig Personen versuchen können, die PIX/ASA zu verlassen. Aus diesem Grund beschließt der Netzwerkmanager, 172.16.199.62 als PAT-Adresse festzulegen, damit mehrere Benutzer eine Adresse zur gleichen Zeit gemeinsam nutzen können.

global (outside) 1 172.16.199.3-172.16.199.61 netmask 255.255.255.192 global (outside) 1 172.16.199.62 netmask 255.255.255.192 nat (inside) 1 0.0.0.0 0.0.0.0 0 0

Diese Befehle weisen PIX/ASA an, die Quelladresse in 172.16.199.3 bis 172.16.199.61 zu übersetzen, damit die ersten neunundfünfzig internen Benutzer PIX/ASA passieren können. Nachdem diese Adressen ausgeschöpft wurden, übersetzt das PIX alle nachfolgenden Quelladressen in 172.16.199.62, bis eine der Adressen im NAT-Pool frei wird.

Hinweis: In der NAT-Anweisung wird ein Platzhalter-Adressierungsschema verwendet. Diese Anweisung weist das PIX/ASA-Gerät an, jede interne Quelladresse zu übersetzen, wenn diese an das Internet übertragen wird. Die Adresse in diesem Befehl kann bei Bedarf genauer angegeben werden.

Mehrere NAT-Anweisungen mit NAT 0-Zugriffsliste

Netzwerkdiagramm

Hinweis: Die in dieser Konfiguration verwendeten IP-Adressierungsschemata sind im Internet nicht legal routbar. Es handelt sich um RFC 1918![]() -Adressen, die in einer Laborumgebung verwendet wurden.

-Adressen, die in einer Laborumgebung verwendet wurden.

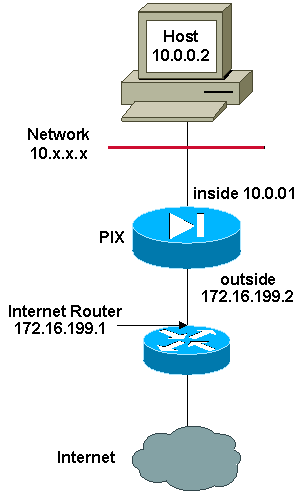

In diesem Beispiel stellt der ISP dem Netzwerkmanager einen Adressbereich von 172.16.199.1 bis 172.16.199.63 bereit. Der Netzwerkmanager beschließt, 172.16.199.1 der internen Schnittstelle des Internet-Routers und 172.16.199.2 der externen Schnittstelle der PIX/ASA zuzuweisen.

In diesem Szenario wird jedoch ein anderes privates LAN-Segment vom Internet-Router getrennt. Der Netzwerkmanager möchte keine Adressen aus dem globalen Pool verschwenden, wenn Hosts in diesen beiden Netzwerken miteinander kommunizieren. Der Netzwerkmanager muss weiterhin die Quelladresse für alle internen Benutzer (10.0.0.0/8) übersetzen, wenn diese ins Internet gehen.

access-list 101 permit ip 10.0.0.0 255.0.0.0 192.168.1.0 255.255.255.0 global (outside) 1 172.16.199.3-172.16.199.62 netmask 255.255.255.192 nat (inside) 0 access-list 101 nat (inside) 1 10.0.0.0 255.0.0.0 0 0

Bei dieser Konfiguration werden diese Adressen nicht mit der Quelladresse 10.0.0.0/8 und der Zieladresse 192.168.1.0/24 übersetzt. Es übersetzt die Quelladresse von Datenverkehr, der vom Netzwerk 10.0.0.0/8 initiiert wurde und für einen anderen Ort als 192.168.1.0/24 bestimmt ist, in eine Adresse zwischen 172.16.199.3 und 172.16.199.62.

Wenn Sie die Ausgabe eines Write Terminal-Befehls von Ihrem Cisco Gerät haben, können Sie das Output Interpreter Tool verwenden (nur für registrierte Kunden).

Policy-NAT verwenden

Netzwerkdiagramm

Hinweis: Die in dieser Konfiguration verwendeten IP-Adressierungsschemata sind im Internet nicht legal routbar. Es handelt sich dabei um RFC 1918![]() -Adressen, die in einer Laborumgebung verwendet wurden.

-Adressen, die in einer Laborumgebung verwendet wurden.

Wenn Sie eine Zugriffsliste mit dem Befehl nat für eine NAT-ID außer 0 verwenden, aktivieren Sie die Richtlinie NAT.

Hinweis: Richtlinie NAT wurde in Version 6.3.2 eingeführt.

Mit Policy NAT können Sie lokalen Datenverkehr für die Adressumwandlung identifizieren, wenn Sie die Quell- und Zieladresse (oder Ports) in einer Zugriffsliste angeben. Bei der regulären NAT werden nur Quelladressen/Ports verwendet, während bei der richtlinienbasierten NAT sowohl Quell- als auch Zieladressen/Ports verwendet werden.

Hinweis: Alle Typen von NAT-Supportrichtlinien mit Ausnahme der NAT-Ausnahme (Zugriffsliste nat 0). Die NAT-Ausnahme verwendet eine Zugriffskontrollliste, um die lokalen Adressen zu identifizieren, unterscheidet sich jedoch von der NAT-Richtlinie dadurch, dass die Ports nicht berücksichtigt werden.

Mit der Richtlinie NAT können Sie mehrere NAT- oder statische Anweisungen erstellen, die dieselbe lokale Adresse identifizieren, solange die Kombination aus Quelle/Port und Ziel/Port für jede Anweisung eindeutig ist. Sie können dann jedem Quell-/Port- und Ziel-/Port-Paar unterschiedliche globale Adressen zuordnen.

In diesem Beispiel stellt der Netzwerkmanager den Zugriff für die Ziel-IP-Adresse 192.168.201.11 für Port 80 (Web) und Port 23 (Telnet) bereit, muss jedoch zwei verschiedene IP-Adressen als Quelladresse verwenden. Die IP-Adresse 172.16.199.3 wird als Quelladresse für das Web verwendet. Die IP-Adresse 172.16.199.4 wird für Telnet verwendet und muss alle internen Adressen konvertieren, die sich im Bereich 10.0.0.0/8 befinden. Der Netzwerkmanager kann dies wie folgt tun:

access-list WEB permit tcp 10.0.0.0 255.0.0.0 192.168.201.11 255.255.255.255 eq 80 access-list TELNET permit tcp 10.0.0.0 255.0.0.0 192.168.201.11 255.255.255.255 eq 23 nat (inside) 1 access-list WEB nat (inside) 2 access-list TELNET global (outside) 1 172.16.199.3 netmask 255.255.255.192 global (outside) 2 172.16.199.4 netmask 255.255.255.192

Sie können das Output Interpreter Tool (nur für registrierte Kunden) verwenden, um potenzielle Probleme und Korrekturen anzuzeigen.

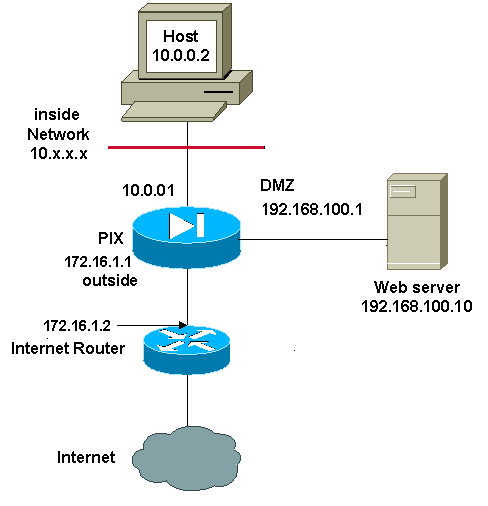

Statisches NAT

Netzwerkdiagramm

Hinweis: Die in dieser Konfiguration verwendeten IP-Adressierungsschemata sind im Internet nicht legal routbar. Es handelt sich um RFC 1918![]() -Adressen, die in einer Laborumgebung verwendet wurden.

-Adressen, die in einer Laborumgebung verwendet wurden.

Eine statische NAT-Konfiguration erstellt eine Eins-zu-Eins-Zuordnung und übersetzt eine bestimmte Adresse in eine andere. Diese Art von Konfiguration erstellt einen permanenten Eintrag in der NAT-Tabelle, solange die Konfiguration vorhanden ist, und ermöglicht internen und externen Hosts, eine Verbindung zu initiieren. Dies ist vor allem für Hosts nützlich, die Anwendungsdienste wie E-Mail, Web, FTP und andere bereitstellen. In diesem Beispiel werden statische NAT-Anweisungen konfiguriert, um Benutzern innerhalb und Benutzern außerhalb der DMZ den Zugriff auf den Webserver zu ermöglichen.

Diese Ausgabe zeigt, wie eine statische Anweisung erstellt wird. Notieren Sie die Reihenfolge der zugeordneten und echten IP-Adressen.

static (real_interface,mapped_interface) mapped_ip real_ip netmask mask

Hier sehen Sie die statische Übersetzung, die erstellt wurde, um Benutzern auf der internen Schnittstelle Zugriff auf den Server der DMZ zu gewähren. Es wird eine Zuordnung zwischen einer internen Adresse und der Adresse des Servers in der DMZ erstellt. Benutzer innerhalb der DMZ können dann über die interne Adresse auf den Server zugreifen.

static (DMZ,inside) 10.0.0.10 192.168.100.10 netmask 255.255.255.255

Hier sehen Sie die statische Übersetzung, die erstellt wurde, um Benutzern auf der externen Schnittstelle Zugriff auf den Server der DMZ zu gewähren. Es wird eine Zuordnung zwischen einer externen Adresse und der Adresse des Servers in der DMZ erstellt. Benutzer von außen können dann über die externe Adresse auf den Server der DMZ zugreifen.

static (DMZ,outside) 172.16.1.5 192.168.100.10 netmask 255.255.255.255

Hinweis: Da die externe Schnittstelle eine niedrigere Sicherheitsstufe als die DMZ aufweist, muss auch eine Zugriffsliste erstellt werden, um Benutzern von außen den Zugriff auf den Server der DMZ zu ermöglichen. Die Zugriffsliste muss den Benutzern Zugriff auf die zugeordnete Adresse in der statischen Übersetzung gewähren. Es wird empfohlen, diese Zugriffsliste so spezifisch wie möglich zu gestalten. In diesem Fall kann ein Host nur auf die Ports 80 (www/http) und 443 (https) auf dem Webserver zugreifen.

access-list OUTSIDE extended permit tcp any host 172.16.1.5 eq www access-list OUTSIDE extended permit tcp any host 172.16.1.5 eq https

Die Zugriffsliste muss dann auf die externe Schnittstelle angewendet werden.

access-group OUTSIDE in interface outside

Weitere Informationen zu den Befehlen access-list und access-group finden Sie unter access-list und access-group.

Umgehung von NAT

In diesem Abschnitt wird die Umgehung von NAT beschrieben. Wenn Sie die NAT-Kontrolle aktivieren, sollten Sie NAT umgehen. Sie können Identity NAT, Static Identity NAT oder eine NAT-Ausnahme verwenden, um NAT zu umgehen.

Identitäts-NAT konfigurieren

Identity NAT übersetzt die tatsächliche IP-Adresse in dieselbe IP-Adresse. Nur "übersetzte" Hosts können NAT-Übersetzungen erstellen, und der antwortende Datenverkehr wird wieder zugelassen.

Hinweis: Wenn Sie die NAT-Konfiguration ändern und nicht warten möchten, bis die vorhandenen Übersetzungen abgelaufen sind, bevor die neuen NAT-Informationen verwendet werden, verwenden Sie den Befehl clear xlate, um die Übersetzungstabelle zu löschen. Alle aktuellen Verbindungen, die Übersetzungen verwenden, werden jedoch getrennt, wenn Sie die Übersetzungstabelle löschen.

Geben Sie den folgenden Befehl ein, um die NAT für die Identität zu konfigurieren:

hostname(config)#nat (real_interface) 0 real_ip [mask [dns] [outside] [norandomseq] [[tcp] tcp_max_conns [emb_limit]] [udp udp_max_conns]

Um beispielsweise Identity NAT für das interne Netzwerk 10.1.1.0/24 zu verwenden, geben Sie den folgenden Befehl ein:

hostname(config)#nat (inside) 0 10.1.1.0 255.255.255.0

Weitere Informationen zum Befehl nat finden Sie unter Cisco Security Appliance Command Reference, Version 7.2.

Konfigurieren der statischen Identitäts-NAT

Statische Identität NAT übersetzt die tatsächliche IP-Adresse in dieselbe IP-Adresse. Die Übersetzung ist immer aktiv, und sowohl "übersetzte" als auch Remote-Hosts können Verbindungen herstellen. Mit der statischen NAT für Identitäten können Sie reguläre NAT oder Richtlinien-NAT verwenden. Mit Policy NAT können Sie die Real- und Zieladressen identifizieren, wenn Sie die Real-Adressen für die Übersetzung festlegen (weitere Informationen über Policy NAT finden Sie im Abschnitt Use Policy NAT (Richtlinien-NAT verwenden). Sie können beispielsweise statische Richtlinienidentitäts-NAT für eine interne Adresse verwenden, wenn diese auf die externe Schnittstelle zugreift und das Ziel Server A ist. Beim Zugriff auf den externen Server B wird jedoch eine normale Übersetzung verwendet.

Hinweis: Wenn Sie einen statischen Befehl entfernen, sind die aktuellen Verbindungen, die die Übersetzung verwenden, nicht betroffen. Um diese Verbindungen zu entfernen, geben Sie den Befehl clear local-host ein. Mit dem Befehl clear xlate können Sie statische Übersetzungen nicht aus der Übersetzungstabelle löschen. Stattdessen müssen Sie den statischen Befehl entfernen. Mit dem Befehl clear xlate können nur dynamische Übersetzungen entfernt werden, die mit den Befehlen nat und global erstellt wurden.

Geben Sie den folgenden Befehl ein, um die statische Richtlinienidentitäts-NAT zu konfigurieren:

hostname(config)#static (real_interface,mapped_interface) real_ip access-list acl_id [dns] [norandomseq] [[tcp] tcp_max_conns [emb_limit]] [udp udp_max_conns]

Verwenden Sie den Befehl access-list extended, um die erweiterte Zugriffsliste zu erstellen. Diese Zugriffsliste sollte nur "Zulassen"-ACEs enthalten. Stellen Sie sicher, dass die Quelladresse in der Zugriffsliste mit der real_ip in diesem Befehl übereinstimmt. Die Richtlinie NAT berücksichtigt keine inaktiven Schlüsselwörter oder Schlüsselwörter für den Zeitbereich. Alle ACEs werden für die NAT-Richtlinienkonfiguration als aktiv angesehen. Weitere Informationen finden Sie im Abschnitt Verwenden von Richtlinien für NAT.

Geben Sie den folgenden Befehl ein, um die NAT mit regulärer statischer Identität zu konfigurieren:

hostname(config)#static (real_interface,mapped_interface) real_ip real_ip [netmask mask] [dns] [norandomseq] [[tcp] tcp_max_conns [emb_limit]] [udp udp_max_conns]

Geben Sie für beide real_ip-Argumente dieselbe IP-Adresse an.

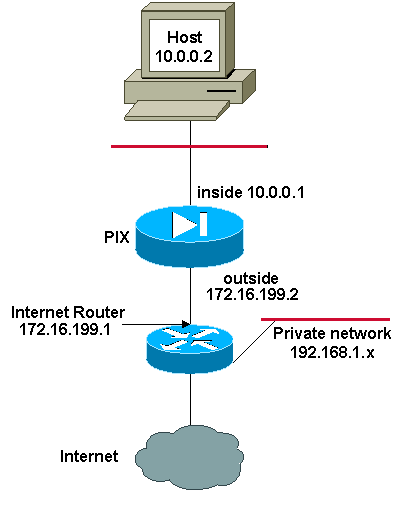

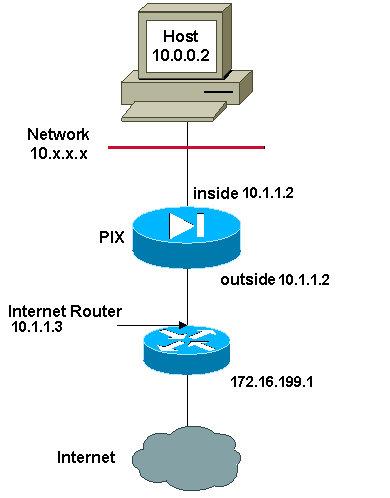

Netzwerkdiagramm

Hinweis: Die in dieser Konfiguration verwendeten IP-Adressierungsschemata sind im Internet nicht legal routbar. Es handelt sich um RFC 1918![]() -Adressen, die in einer Laborumgebung verwendet wurden.

-Adressen, die in einer Laborumgebung verwendet wurden.

Beispielsweise verwendet dieser Befehl statische NAT für eine interne IP-Adresse (10.1.1.2), wenn der Zugriff von außen erfolgt:

hostname(config)#static (inside,outside) 10.1.1.2 10.1.1.2 netmask 255.255.255.255

Weitere Informationen zum statischen Befehl finden Sie unter Cisco Security Appliance Command Reference, Version 7.2.

Dieser Befehl verwendet statische NAT für eine externe Adresse (172.16.199.1), wenn der Zugriff von innen erfolgt:

hostname(config)#static (outside,inside) 172.16.199.1 172.16.199.1 netmask 255.255.255.255

Dieser Befehl ordnet ein ganzes Subnetz statisch zu:

hostname(config)#static (inside,dmz) 10.1.1.2 10.1.1.2 netmask 255.255.255.0

Dieses Beispiel für eine NAT mit statischen Identitätsrichtlinien zeigt eine einzelne reale Adresse, die beim Zugriff auf eine Zieladresse eine Identitäts-NAT verwendet, und eine Übersetzung beim Zugriff auf eine andere:

hostname(config)#access-list NET1 permit ip host 10.1.1.3 172.16.199.0 255.255.255.224

hostname(config)#access-list NET2 permit ip host 10.1.1.3 172.16.199.224 255.255.255.224

hostname(config)#static (inside,outside) 10.1.1.3 access-list NET1

hostname(config)#static (inside,outside) 172.16.199.1 access-list NET2

Hinweis: Weitere Informationen zum statischen Befehl finden Sie unter Cisco ASA 5580 Adaptive Security Appliance Command Reference, Version 8.1.

Hinweis: Weitere Informationen zu Zugriffslisten finden Sie im Cisco ASA 5580 Adaptive Security Appliance Command Line Configuration Guide, Version 8.1.

Konfigurieren der NAT-Ausnahme

Die NAT-Ausnahme befreit Adressen von der Übersetzung und ermöglicht sowohl realen als auch Remote-Hosts, Verbindungen herzustellen. Mit der NAT-Ausnahme können Sie die Real- und Zieladressen angeben, wenn Sie den auszuschließenden realen Datenverkehr bestimmen (ähnlich wie bei der Richtlinie "NAT"), sodass Sie mit der NAT-Ausnahme mehr Kontrolle haben als mit der Identitäts-NAT. Anders als bei der Richtlinie "NAT" werden bei der NAT-Ausnahme die Ports in der Zugriffsliste jedoch nicht berücksichtigt. Verwenden Sie die statische Identitäts-NAT, um Ports in der Zugriffsliste zu berücksichtigen.

Hinweis: Wenn Sie eine NAT-Freistellungskonfiguration entfernen, sind bestehende Verbindungen, die eine NAT-Freistellung verwenden, nicht betroffen. Um diese Verbindungen zu entfernen, geben Sie den Befehl clear local-host ein.

Geben Sie den folgenden Befehl ein, um die NAT-Ausnahme zu konfigurieren:

hostname(config)#nat (real_interface) 0 access-list acl_name [outside]

Erstellen Sie die erweiterte Zugriffsliste mit dem erweiterten access-list-Befehl . Diese Zugriffsliste kann sowohl Zulassen-ACEs als auch Verweigern-ACEs enthalten. Geben Sie in der Zugriffsliste keine echten und Zielports an. Die NAT-Ausnahme berücksichtigt die Ports nicht. Die NAT-Ausnahme berücksichtigt auch keine inaktiven Schlüsselwörter oder Zeitbereichsschlüsselwörter; alle ACEs werden für die NAT-Ausnahmekonfiguration als aktiv angesehen.

Standardmäßig stellt dieser Befehl den Datenverkehr von innen nach außen frei. Wenn der Datenverkehr von außen nach innen NAT umgehen soll, fügen Sie einen zusätzlichen nat-Befehl hinzu, und geben Sie outside ein, um die NAT-Instanz als externe NAT zu identifizieren. Sie können eine externe NAT-Ausnahme verwenden, wenn Sie dynamische NAT für die externe Schnittstelle konfigurieren und anderen Verkehr ausnehmen möchten.

Um beispielsweise ein internes Netzwerk beim Zugriff auf eine beliebige Zieladresse freizustellen, geben Sie den folgenden Befehl ein:

hostname(config)#access-list EXEMPT permit ip 10.1.1.0 255.255.255.0 any

hostname(config)# nat (inside) 0 access-list EXEMPT

Geben Sie den folgenden Befehl ein, um eine dynamische externe NAT für ein DMZ-Netzwerk zu verwenden und ein anderes DMZ-Netzwerk freizugeben:

hostname(config)#nat (dmz) 1 10.1.1.0 255.255.255.0 outside dns

hostname(config)#global (inside) 1 10.1.1.2

hostname(config)#access-list EXEMPT permit ip 10.1.1.0 255.255.255.0 any

hostname(config)#nat (dmz) 0 access-list EXEMPT

Um eine interne Adresse beim Zugriff auf zwei verschiedene Zieladressen auszunehmen, geben Sie die folgenden Befehle ein:

hostname(config)#access-list NET1 permit ip 10.1.1.0 255.255.255.0 172.16.199.0 255.255.255.224

hostname(config)#access-list NET1 permit ip 10.1.1.0 255.255.255.0 172.16.199.224 255.255.255.224

hostname(config)#nat (inside) 0 access-list NET1

Überprüfung

Datenverkehr, der die Sicherheits-Appliance durchläuft, unterliegt höchstwahrscheinlich einer NAT. Unter PIX/ASA: Monitor and Troubleshoot Performance Issues finden Sie Informationen zur Überprüfung der auf der Security Appliance verwendeten Übersetzungen.

Der Befehl show xlate count (Anzahl der Übersetzungen anzeigen) zeigt die aktuelle und die maximale Anzahl der Übersetzungen über den PIX an. Eine Übersetzung ist eine Zuordnung einer internen Adresse zu einer externen Adresse und kann eine Eins-zu-Eins-Zuordnung, z. B. NAT, oder eine Viele-zu-Eins-Zuordnung, z. B. PAT, sein. Dieser Befehl ist eine Teilmenge des Befehls show xlate, der jede Übersetzung über den PIX ausgibt. Die Befehlsausgabe zeigt die Übersetzungen "in Gebrauch" an, was sich auf die Anzahl der aktiven Übersetzungen im PIX bezieht, wenn der Befehl ausgegeben wird; "am häufigsten verwendet" bezieht sich auf die maximalen Übersetzungen, die auf dem PIX seit dem Einschalten des PIX jemals gesehen wurden.

Fehlerbehebung

Fehlermeldung beim Hinzufügen einer statischen PAT für Port 443 empfangen

Problem

Sie erhalten diese Fehlermeldung, wenn Sie eine statische PAT für Port 443 hinzufügen:

[FEHLER] statisch (INNEN, AUSSEN) tcp interface 443 192.168.1.87 443 netmask 255.255.255.255 tcp 0 0 udp 0

Port 443 kann nicht für statische PAT reserviert werden.

FEHLER: Richtlinie kann nicht heruntergeladen werden.

Lösung

Diese Fehlermeldung wird angezeigt, wenn ASDM oder WEBVPN auf dem 443-Port ausgeführt wird. Melden Sie sich zur Behebung des Problems bei der Firewall an, und führen Sie einen der folgenden Schritte aus:

-

Um den ASDM-Port auf einen anderen als den 443-Port zu ändern, führen Sie die folgenden Befehle aus:

ASA(config)#no http server enable ASA(config)#http server enable 8080

-

Führen Sie die folgenden Befehle aus, um den WEBVPN-Port auf einen anderen als den 443-Port zu ändern:

ASA(config)#webvpn ASA(config-webvpn)#enable outside ASA(config-webvpn)#port 65010

Nachdem Sie diese Befehle ausgeführt haben, sollten Sie in der Lage sein, einem anderen Server eine NAT/PAT auf Port 443 hinzuzufügen. Wenn Sie künftig versuchen, die ASA mit ASDM zu verwalten, wählen Sie als neuen Port 8080.

FEHLER: Zugeordneter Adressenkonflikt mit vorhandener statischer Adresse

Problem

Sie erhalten diese Fehlermeldung, wenn Sie eine statische Anweisung zum ASA-Gerät hinzufügen:

FEHLER: Zugeordneter Adressenkonflikt mit vorhandener statischer Adresse

Lösung

Stellen Sie sicher, dass für die statische Quelle, die Sie hinzufügen möchten, noch kein Eintrag vorhanden ist.

Zugehörige Informationen

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

03-May-2005 |

Erstveröffentlichung |

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback