ASA: Senden von Netzwerkverkehr von der ASA an das AIP SSM-Konfigurationsbeispiel

Inhalt

Einleitung

Dieses Dokument enthält eine Beispielkonfiguration für das Senden von Netzwerkdatenverkehr, der über die Cisco Adaptive Security Appliance (ASA) der Serie ASA 5500 an das Advanced Inspection and Prevention Security Services Module (AIP-SSM) (IPS)-Modul übertragen wird. Konfigurationsbeispiele finden Sie in der Befehlszeilenschnittstelle (CLI).

Siehe ASA: Senden Sie Netzwerkverkehr von der ASA zum Konfigurationsbeispiel CSC-SSM, um Netzwerkverkehr von der Cisco ASA 5500 Adaptive Security Appliance (ASA) zum Content Security and Control Security Services Module (CSC-SSM) zu senden.

Weitere Informationen zum Senden von Netzwerkverkehr, der über die Cisco Adaptive Security Appliance (ASA) der Serie ASA 5500 im Multiple-Context-Modus an das Advanced Inspection and Prevention Security Services Module (AIP-SSM) (IPS)-Modul geleitet wird, finden Sie unter Assigning Virtual Sensors to a Security Context (AIP SSM Only).

Hinweis: Der Netzwerkverkehr, der die ASA passiert, umfasst interne Benutzer, die auf das Internet zugreifen, oder Internetbenutzer, die auf Ressourcen zugreifen, die durch die ASA in einer demilitarisierten Zone (DMZ) oder innerhalb des Netzwerks geschützt sind. Netzwerkverkehr, der an die ASA gesendet und von ihr gesendet wird, wird nicht zur Überprüfung an das IPS-Modul gesendet. Ein Beispiel für Datenverkehr, der nicht an das IPS-Modul gesendet wird, ist das Pingen (ICMP) der ASA-Schnittstellen oder das Telnetting an die ASA.

Hinweis: Das modulare Richtlinien-Framework, das von der ASA zur Klassifizierung des Datenverkehrs für die Überprüfung verwendet wird, unterstützt IPv6 nicht. Wenn Sie den IPv6-Datenverkehr über ASA zum AIP SSM umleiten, wird er nicht unterstützt.

Hinweis: Weitere Informationen zur Erstkonfiguration des AIP-SSM finden Sie unter Erstkonfiguration des AIP-SSM-Sensors.

Voraussetzungen

Anforderungen

In diesem Dokument wird davon ausgegangen, dass die Teilnehmer grundlegende Kenntnisse über die Konfiguration der Cisco ASA Software Version 8.x und der IPS Software Version 6.x haben.

-

Die erforderlichen Konfigurationskomponenten für ASA 8.x umfassen Schnittstellen, Zugriffslisten, Network Address Translation (NAT) und Routing.

-

Zu den erforderlichen Konfigurationskomponenten für AIP-SSM (IPS-Software 6.x) gehören die Netzwerkeinrichtung, zulässige Hosts, die Schnittstellenkonfiguration, Signaturdefinitionen und Ereignisaktionsregeln.

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

-

ASA 5510 mit Softwareversion 8.0.2

-

AIP-SSM-10 mit IPS-Softwareversion 6.1.2

Hinweis: Dieses Konfigurationsbeispiel ist mit allen Cisco ASA Firewalls der Serie 5500 mit BS 7.x und höher sowie mit dem AIP-SSM-Modul mit IPS 5.x und höher kompatibel.

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netz Live ist, überprüfen Sie, ob Sie die mögliche Auswirkung jedes möglichen Befehls verstehen.

Konventionen

Weitere Informationen zu Dokumentkonventionen finden Sie unter Cisco Technical Tips Conventions (Technische Tipps von Cisco zu Konventionen).

Konfigurieren

In diesem Abschnitt erfahren Sie, wie Sie die in diesem Dokument beschriebenen Funktionen konfigurieren können.

Hinweis: Verwenden Sie das Command Lookup Tool, also das Tool für die Suche nach Befehlen (nur registrierte Kunden), um weitere Informationen zu den in diesem Abschnitt verwendeten Befehlen zu erhalten.

Die in dieser Konfiguration verwendeten IP-Adressierungsschemata können nicht legal über das Internet geroutet werden. Es handelt sich um RFC 1918-Adressen, die in einer Lab-Umgebung verwendet wurden.![]()

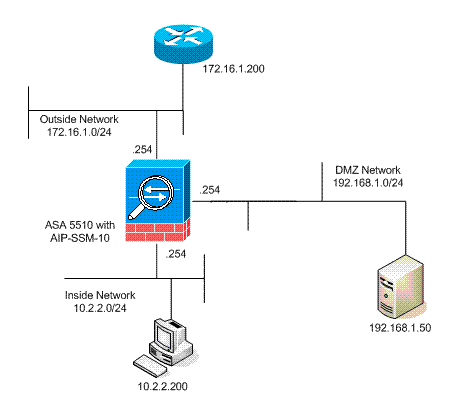

Netzwerkdiagramm

In diesem Dokument wird die folgende Netzwerkeinrichtung verwendet:

Startkonfigurationen

In diesem Dokument werden folgende Konfigurationen verwendet. Sowohl die ASA als auch das AIP-SSM beginnen mit einer Standardkonfiguration, haben jedoch zu Testzwecken spezifische Änderungen vorgenommen. Ergänzungen sind in der Konfiguration aufgeführt.

| ASA 5510 |

|---|

ciscoasa#show running-config : Saved : ASA Version 8.0(2) ! hostname ciscoasa enable password 2KFQnbNIdI.2KYOU encrypted names ! !--- IP addressing is added to the default configuration. interface Ethernet0/0 nameif outside security-level 0 ip address 172.16.1.254 255.255.255.0 ! interface Ethernet0/1 nameif inside security-level 100 ip address 10.2.2.254 255.255.255.0 ! interface Ethernet0/2 nameif dmz security-level 50 ip address 192.168.1.254 255.255.255.0 ! interface Management0/0 nameif management security-level 0 ip address 172.22.1.160 255.255.255.0 management-only ! passwd 9jNfZuG3TC5tCVH0 encrypted ftp mode passive !--- Access lists are added in order to allow test !--- traffic (ICMP and Telnet). access-list acl_outside_in extended permit icmp any host 172.16.1.50 access-list acl_inside_in extended permit ip 10.2.2.0 255.255.255.0 any access-list acl_dmz_in extended permit icmp 192.168.1.0 255.255.255.0 any pager lines 24 !--- Logging is enabled. logging enable logging buffered debugging mtu outside 1500 mtu inside 1500 mtu dmz 1500 mtu management 1500 asdm image disk0:/asdm-613.bin no asdm history enable arp timeout 14400 !--- Translation rules are added. global (outside) 1 172.16.1.100 global (dmz) 1 192.168.1.100 nat (inside) 1 10.2.2.0 255.255.255.0 static (dmz,outside) 172.16.1.50 192.168.1.50 netmask 255.255.255.255 static (inside,dmz) 10.2.2.200 10.2.2.200 netmask 255.255.255.255 !--- Access lists are applied to the interfaces. access-group acl_outside_in in interface outside access-group acl_inside_in in interface inside access-group acl_dmz_in in interface dmz timeout xlate 3:00:00 timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02 timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 mgcp-pat 0:05:00 timeout sip 0:30:00 sip_media 0:02:00 sip-invite 0:03:00 sip-disconnect 0:02:00 timeout uauth 0:05:00 absolute http server enable http 0.0.0.0 0.0.0.0 dmz no snmp-server location no snmp-server contact snmp-server enable traps snmp authentication linkup linkdown coldstart telnet timeout 5 ssh timeout 5 console timeout 0 ! class-map inspection_default match default-inspection-traffic ! ! policy-map type inspect dns preset_dns_map parameters message-length maximum 512 policy-map global_policy !--- Out-of-the-box default configuration includes !--- policy-map global_policy. class inspection_default inspect dns preset_dns_map inspect ftp inspect h323 h225 inspect h323 ras inspect netbios inspect rsh inspect rtsp inspect skinny inspect esmtp inspect sqlnet inspect sunrpc inspect tftp inspect sip inspect xdmcp ! service-policy global_policy global !--- Out-of-the-box default configuration includes !--- the service-policy global_policy applied globally. prompt hostname context . : end |

| AIP SSM (IPS) |

|---|

AIP-SSM#show configuration ! ------------------------------ ! Version 6.1(2) ! Current configuration last modified Mon Mar 23 21:46:47 2009 ! ------------------------------ service interface exit ! ------------------------------ service analysis-engine virtual-sensor vs0 physical-interface GigabitEthernet0/1 exit exit ! ------------------------------ service authentication exit ! ------------------------------ service event-action-rules rules0 !--- The variables are defined. variables DMZ address 192.168.1.0-192.168.1.255 variables IN address 10.2.2.0-10.2.2.255 exit ! ------------------------------ service host network-settings !--- The management IP address is set. host-ip 172.22.1.169/24,172.22.1.1 host-name AIP-SSM telnet-option disabled access-list x.x.0.0/16 !--- The access list IP address is removed from the configuration !--- because the specific IP address is not relevant to this document. exit time-zone-settings offset -360 standard-time-zone-name GMT-06:00 exit summertime-option recurring offset 60 summertime-zone-name UTC start-summertime month april week-of-month first day-of-week sunday time-of-day 02:00:00 exit end-summertime month october week-of-month last day-of-week sunday time-of-day 02:00:00 exit exit exit ! ------------------------------ service logger exit ! ------------------------------ service network-access exit ! ------------------------------ service notification exit ! ------------------------------ service signature-definition sig0 !--- The signature is modified from the default setting for testing purposes. signatures 2000 0 alert-severity high engine atomic-ip event-action produce-alert|produce-verbose-alert exit alert-frequency summary-mode fire-all summary-key AxBx exit exit status enabled true exit exit !--- The signature is modified from the default setting for testing purposes. signatures 2004 0 alert-severity high engine atomic-ip event-action produce-alert|produce-verbose-alert exit alert-frequency summary-mode fire-all summary-key AxBx exit exit status enabled true exit exit !--- The custom signature is added for testing purposes. signatures 60000 0 alert-severity high sig-fidelity-rating 75 sig-description sig-name Telnet Command Authorization Failure sig-string-info Command authorization failed sig-comment signature triggers string command authorization failed exit engine atomic-ip specify-l4-protocol yes l4-protocol tcp no tcp-flags no tcp-mask exit specify-payload-inspection yes regex-string Command authorization failed exit exit exit exit exit ! ------------------------------ service ssh-known-hosts exit ! ------------------------------ service trusted-certificates exit ! ------------------------------ service web-server enable-tls true exit AIP-SSM# |

Hinweis: Wenn Sie nicht über https auf das AIP-SSM-Modul zugreifen können, gehen Sie wie folgt vor:

-

Konfigurieren Sie eine Management-IP-Adresse für das Modul. Außerdem können Sie die Netzwerkzugriffsliste konfigurieren, in der Sie die IPs/IP-Netzwerke angeben, die sich mit der Verwaltungs-IP verbinden dürfen.

-

Stellen Sie sicher, dass Sie die externe Ethernet-Schnittstelle des AIP-Moduls angeschlossen haben. Der Managementzugriff auf das AIP-Modul ist nur über diese Schnittstelle möglich.

Weitere Informationen finden Sie unter AIP-SSM initialisieren.

Überprüfen des gesamten Datenverkehrs mit dem AIP-SSM im Inline- oder Promiscous-Modus

Die Netzwerkadministratoren und die Geschäftsleitung weisen oft darauf hin, dass alles überwacht werden muss. Diese Konfiguration erfüllt die Anforderung, alles zu überwachen. Neben der vollständigen Überwachung müssen zwei Entscheidungen bezüglich der Interaktion von ASA und AIP-SSM getroffen werden.

-

Soll das AIP-SSM-Modul im Promiscuous- oder Inline-Modus funktionieren oder bereitgestellt werden?

-

Der Promiscuous-Modus bedeutet, dass eine Kopie der Daten an das AIP-SSM gesendet wird, während die ASA die ursprünglichen Daten an das Ziel weiterleitet. Das AIP-SSM im Promiscuous-Modus kann als Intrusion Detection System (IDS) angesehen werden. In diesem Modus kann das Triggerpaket (das Paket, das den Alarm auslöst) immer noch das Ziel erreichen. Das Shunning kann erfolgen und verhindert, dass zusätzliche Pakete das Ziel erreichen. Das Trigger-Paket wird jedoch nicht gestoppt.

-

Im Inline-Modus leitet die ASA die Daten zur Überprüfung an das AIP-SSM weiter. Wenn die Daten die AIP-SSM-Prüfung bestanden haben, werden sie an die ASA zurückgegeben, um weiter verarbeitet und an das Ziel gesendet zu werden. Das AIP-SSM im Inline-Modus kann als Intrusion Prevention System (IPS) angesehen werden. Im Gegensatz zum Promiscuous-Modus kann der Inline-Modus (IPS) das Erreichen des Ziels durch das Triggerpaket tatsächlich verhindern.

-

-

Falls die ASA nicht mit dem AIP-SSM kommunizieren kann, wie sollte die ASA dann den zu überprüfenden Datenverkehr handhaben? Beispiele für Fälle, in denen die ASA nicht mit AIP-SSM kommunizieren kann, sind das Neuladen von AIP-SSM oder der Ausfall des Moduls und der Austausch des Moduls. In diesem Fall kann die ASA den Fail-Open- oder den Fail-Close-Betrieb übernehmen.

-

Fail-Open ermöglicht der ASA, weiterhin zu überprüfenden Datenverkehr an das endgültige Ziel weiterzuleiten, wenn das AIP-SSM nicht erreicht werden kann.

-

Fail-closed blockiert zu überprüfenden Datenverkehr, wenn die ASA nicht mit dem AIP-SSM kommunizieren kann.

Hinweis: Der zu überprüfende Datenverkehr wird mithilfe einer Zugriffsliste definiert. In diesem Beispiel lässt die Zugriffsliste den gesamten IP-Datenverkehr von einer Quelle zu einem Ziel zu. Daher kann jeder Datenverkehr, der die ASA passiert, einer Überprüfung unterzogen werden.

-

ciscoasa(config)#access-list traffic_for_ips permit ip any any ciscoasa(config)#class-map ips_class_map ciscoasa(config-cmap)#match access-list traffic_for_ips !--- The match any command can be used in place of !--- the match access-list [access-list name] command. !--- In this example, access-list traffic_for_ips permits !--- all traffic. The match any command also !--- permits all traffic. You can use either configuration. !--- When you define an access-list, it can ease troubleshooting. ciscoasa(config)#policy-map global_policy !--- Note that policy-map global_policy is a part of the !--- default configuration. In addition, policy-map global_policy !--- is applied globally with the service-policy command. ciscoasa(config-pmap)#class ips_class_map ciscoasa(config-pmap-c)#ips inline fail-open !--- Two decisions need to be made. !--- First, does the AIP-SSM function !--- in inline or promiscuous mode? !--- Second, does the ASA fail-open or fail-closed? ciscoasa(config-pmap-c)#ips promiscous fail-open !--- If AIP-SSM is in promiscous mode, issue !--- the no ips promiscous fail-open command !--- in order to negate the command and then use !--- the ips inline fail-open command.

Analyse des gesamten Datenverkehrs mit dem AIP-SSM über ASDM

Gehen Sie wie folgt vor, um den gesamten Datenverkehr mit AIP-SSM zu überprüfen, das ASDM verwendet:.

-

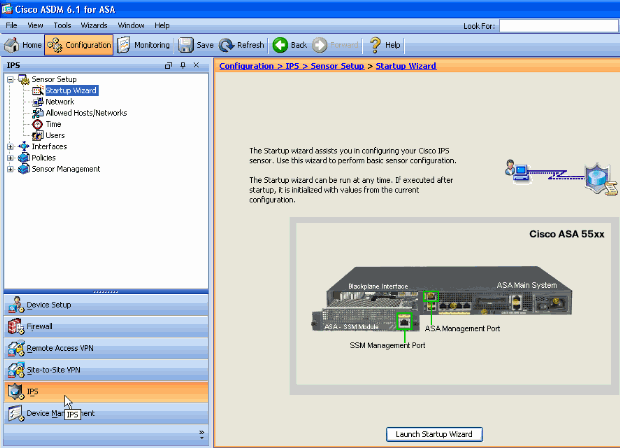

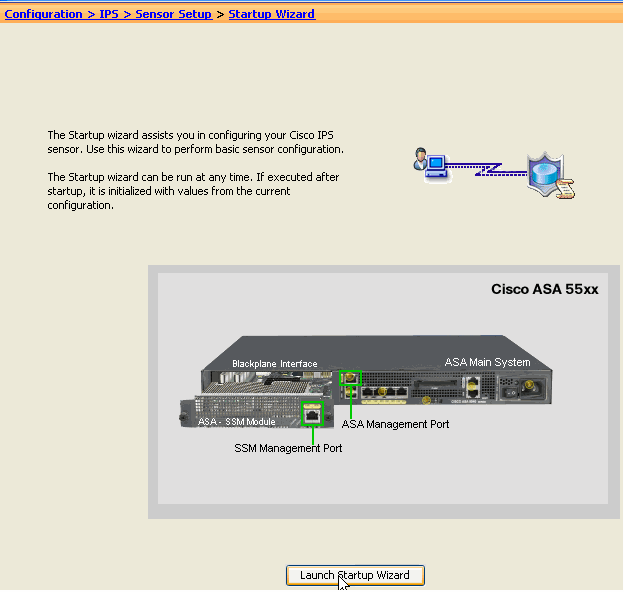

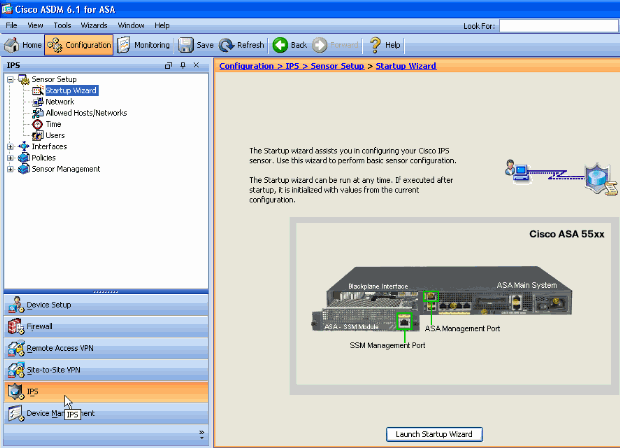

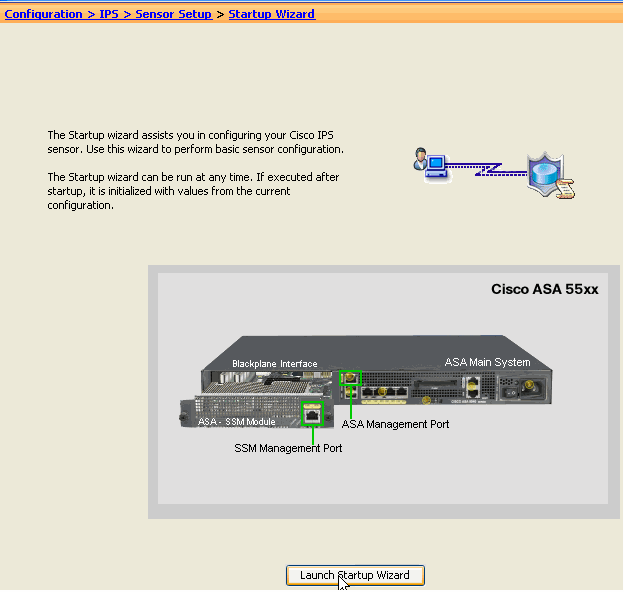

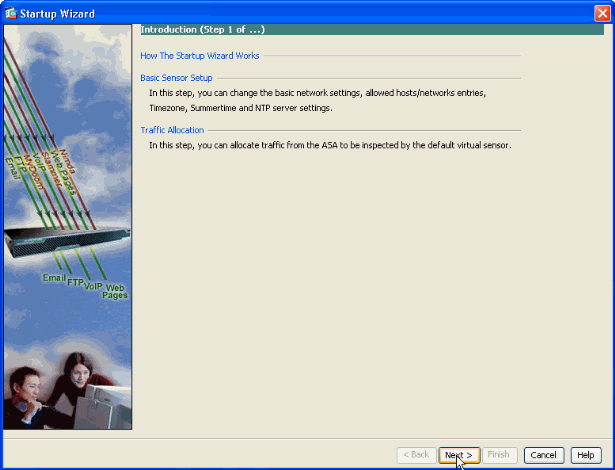

Wählen Sie Configuration > IPS > Sensor Setup > Startup Wizard (Konfiguration > IPS > Sensoreinrichtung > Startassistent auf der ASDM-Startseite aus, um die Konfiguration zu starten, wie dargestellt:

-

Klicken Sie auf Start-Assistent.

-

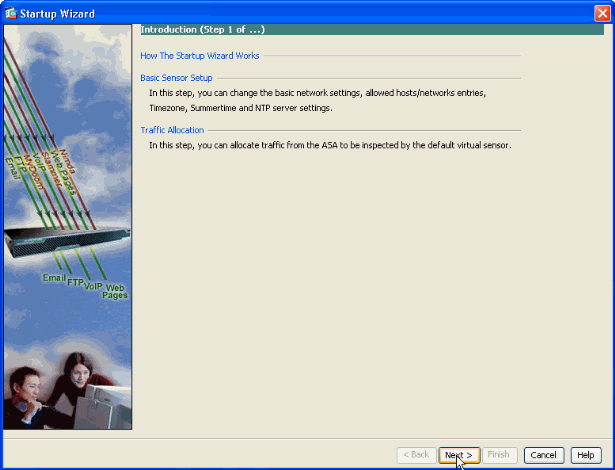

Klicken Sie im neuen Fenster, das nach dem Start des Start-Assistenten angezeigt wird, auf Weiter.

-

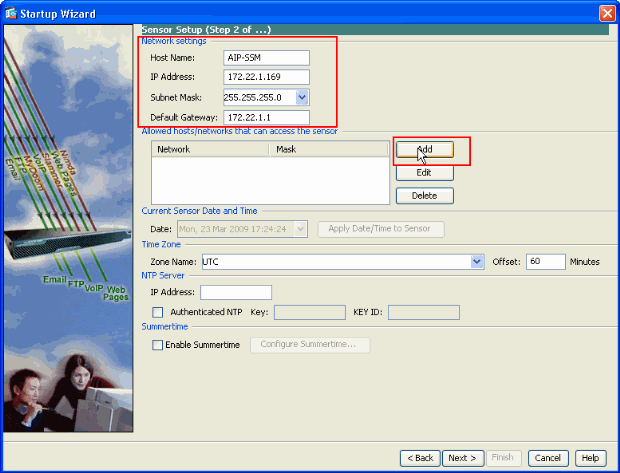

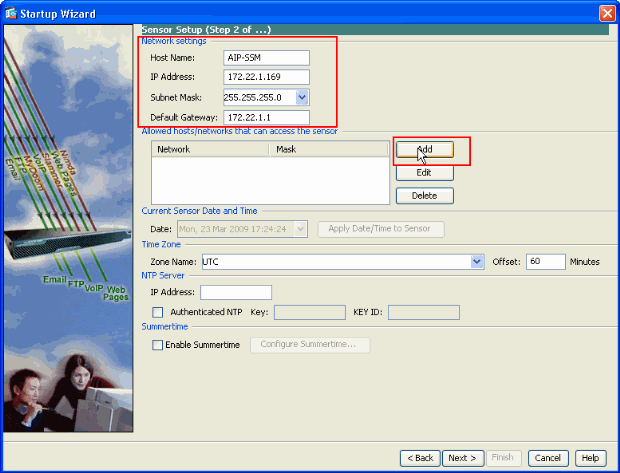

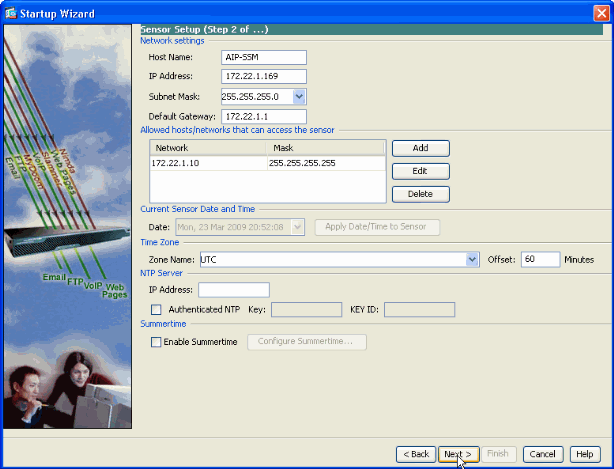

Geben Sie im neuen Fenster den Hostnamen, die IP-Adresse, die Subnetzmaske und die Standard-Gateway-Adresse für das AIP-SSM-Modul im entsprechenden Bereich unter "Netzwerkeinstellungen" ein. Klicken Sie dann auf Hinzufügen, um die Zugriffslisten hinzuzufügen, damit der gesamte Datenverkehr mit AIP-SSM zugelassen wird.

-

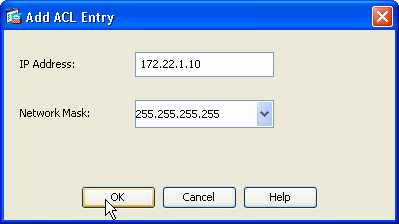

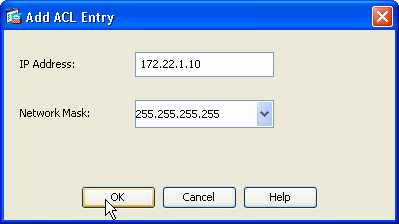

Geben Sie im Fenster Add ACL Entry (ACL-Eintrag hinzufügen) die IP-Adresse und die Netzwerkmaske an, die Details der Hosts/Netzwerke angeben, die auf den Sensor zugreifen dürfen. Klicken Sie auf OK.

Hinweis: Die Host-/Netzwerk-IP-Adresse muss zum Adressbereich des Management-Netzwerks gehören.

-

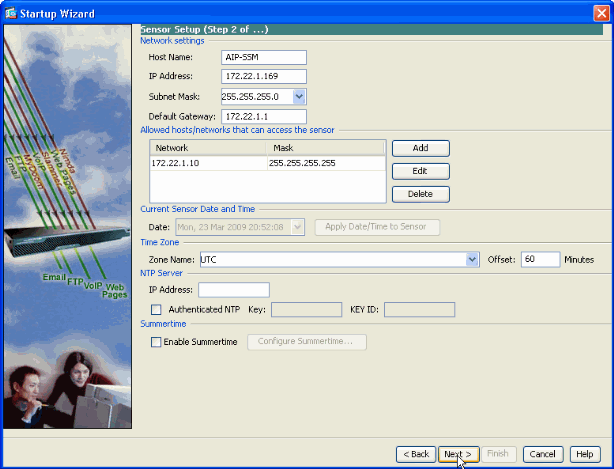

Klicken Sie auf Weiter, nachdem Sie die Details in den entsprechenden Bereichen eingegeben haben.

-

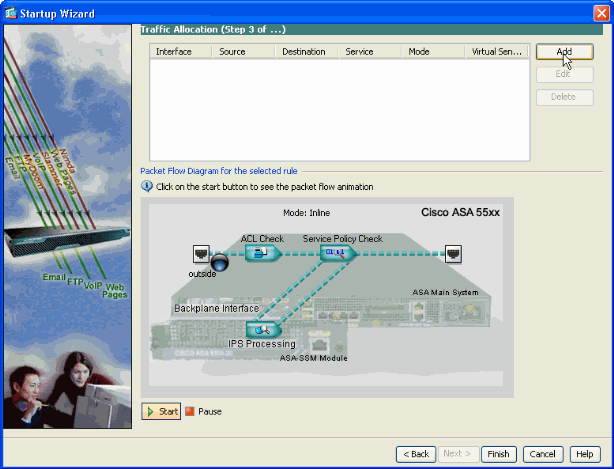

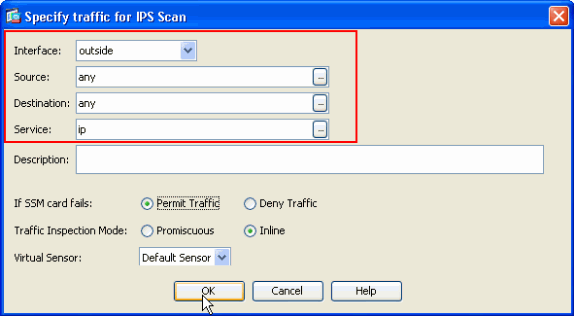

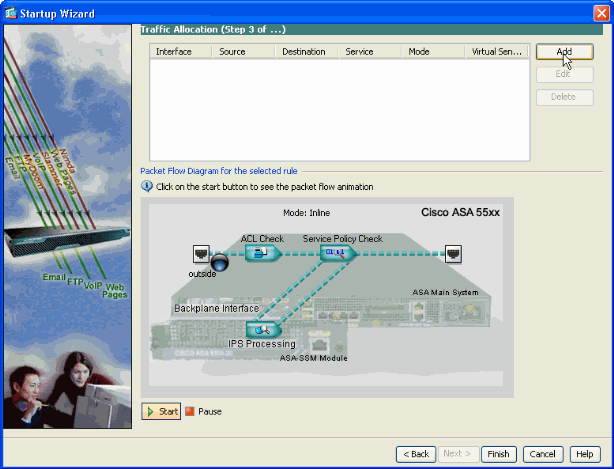

Klicken Sie auf Hinzufügen, um die Details der Datenverkehrszuweisung zu konfigurieren.

-

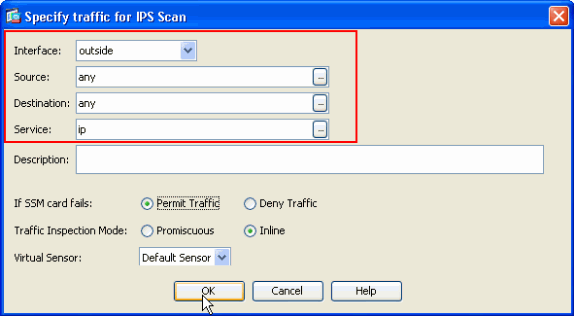

Geben Sie die Quell- und Zielnetzwerkadresse sowie den Typ des Dienstes an, z. B. wird hier IP verwendet. In diesem Beispiel wird bei der Überprüfung des gesamten Datenverkehrs mit AIP-SSM any für Quelle und Ziel verwendet. Klicken Sie dann auf OK.

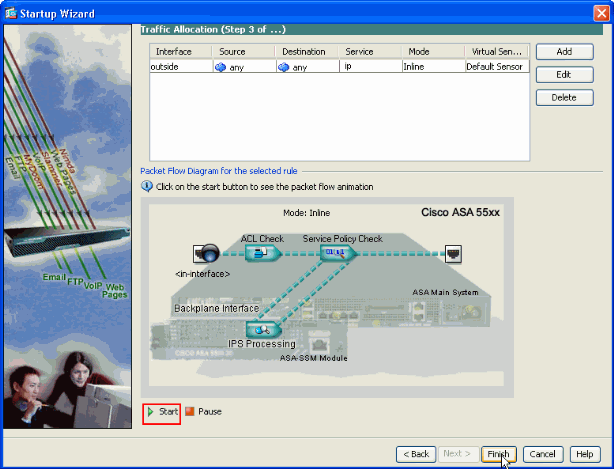

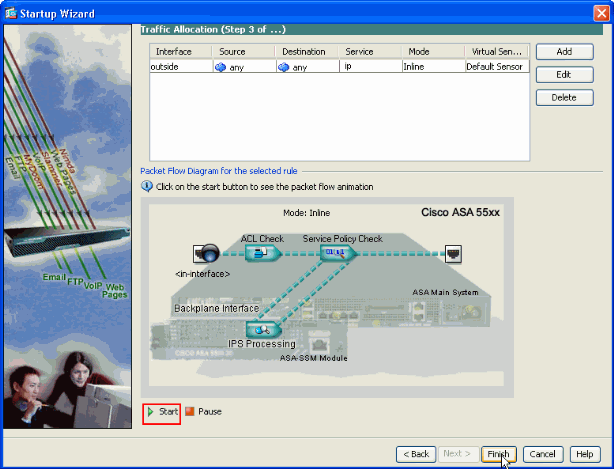

-

In diesem Fenster werden Regeln für die konfigurierte Datenverkehrszuweisung angezeigt, und Sie können beliebig viele Regeln hinzufügen, wenn Sie die in den Schritten 7 und 8 beschriebenen Schritte durchführen. Klicken Sie anschließend auf Finish (Fertig stellen), um die ASDM-Konfiguration abzuschließen.

Hinweis: Sie können die Animation des Paketflusses anzeigen, wenn Sie auf Start klicken.

Analyse von spezifischem Datenverkehr mit dem AIP-SSM

Für den Fall, dass der Netzwerkadministrator die AIP-SSM-Überwachung als Teilmenge des gesamten Datenverkehrs benötigt, verfügt die ASA über zwei unabhängige Variablen, die geändert werden können. Zunächst kann die Zugriffsliste so geschrieben werden, dass der erforderliche Datenverkehr ein- oder ausgeschlossen wird. Zusätzlich zum Ändern von Zugriffslisten kann eine Dienstrichtlinie auf eine Schnittstelle oder global angewendet werden, um den vom AIP-SSM inspizierten Datenverkehr zu ändern.

Unter Bezugnahme auf das Netzwerkdiagramm in diesem Dokument fordert der Netzwerkadministrator vom AIP-SSM, den gesamten Datenverkehr zwischen dem externen Netzwerk und dem DMZ-Netzwerk zu überprüfen.

ciscoasa#configure terminal ciscoasa(config)#access-list traffic_for_ips deny ip 10.2.2.0 255.255.255.0 192.168.1.0 255.255.255.0 ciscoasa(config)#access-list traffic_for_ips permit ip any 192.168.1.0 255.255.255.0 ciscoasa(config)#access-list traffic_for_ips deny ip 192.168.1.0 255.255.255.0 10.2.2.0 255.255.255.0 ciscoasa(config)#access-list traffic_for_ips permit ip 192.168.1.0 255.255.255.0 any ciscoasa(config)#class-map ips_class_map ciscoasa(config-cmap)#match access-list traffic_for_ips ciscoasa(config)#policy-map interface_policy ciscoasa(config-pmap)#class ips_class_map ciscoasa(config-pmap-c)#ips inline fail-open ciscoasa(config)#service-policy interface_policy interface dmz !--- The access-list denies traffic from the inside network to the DMZ network !--- and traffic to the inside network from the DMZ network. !--- In addition, the service-policy command is applied to the DMZ interface.

Als Nächstes möchte der Netzwerkadministrator, dass das AIP-SSM den vom internen Netzwerk zum externen Netzwerk initiierten Datenverkehr überwacht. Das Netzwerk innerhalb des DMZ-Netzwerks wird nicht überwacht.

Hinweis: Für diesen Abschnitt müssen Kenntnisse in den Bereichen Statefulness, TCP, UDP, ICMP, Verbindungen und verbindungslose Kommunikation vermittelt werden.

ciscoasa#configure terminal ciscoasa(config)#access-list traffic_for_ips deny ip 10.2.2.0 255.255.255.0 192.168.1.0 255.255.255.0 ciscoasa(config)#access-list traffic_for_ips permit ip 10.2.2.0 255.255.255.0 any ciscoasa(config)#class-map ips_class_map ciscoasa(config-cmap)#match access-list traffic_for_ips ciscoasa(config)#policy-map interface_policy ciscoasa(config-pmap)#class ips_class_map ciscoasa(config-pmap-c)#ips inline fail-open ciscoasa(config)#service-policy interface_policy interface inside

Die Zugriffsliste verweigert den Datenverkehr, der im internen Netzwerk für das DMZ-Netzwerk initiiert wurde. Die zweite Zugriffslistenleitung lässt Datenverkehr zu oder sendet Datenverkehr, der im internen Netzwerk für das externe Netzwerk initiiert wurde, an das AIP-SSM. An dieser Stelle kommt die Stateful-Funktion der ASA ins Spiel. Beispielsweise initiiert ein interner Benutzer eine TCP-Verbindung (Telnet) zu einem Gerät im externen Netzwerk (Router). Der Benutzer stellt erfolgreich eine Verbindung mit dem Router her und meldet sich an. Der Benutzer gibt dann einen Router-Befehl aus, der nicht autorisiert ist. Der Router reagiert mit fehlgeschlagener Befehlsautorisierung. Das Datenpaket, das die Zeichenfolge für die fehlgeschlagene Befehlsautorisierung enthält, enthält eine Quelle des externen Routers und ein Ziel des internen Benutzers. Die Quelle (außen) und das Ziel (innen) stimmen nicht mit den zuvor in diesem Dokument definierten Zugriffslisten überein. Die ASA protokolliert Stateful-Verbindungen. Aus diesem Grund wird das Datenpaket, das von außen nach innen zurückgesendet wird, zur Überprüfung an das AIP-SSM gesendet. Die benutzerdefinierte Signatur 60000 0, die auf dem AIP-SSM konfiguriert ist, gibt einen Alarm aus.

Hinweis: Standardmäßig erhält die ASA den Status für ICMP-Datenverkehr nicht aufrecht. In der vorherigen Beispielkonfiguration sendet der interne Benutzer einen Ping-Befehl (ICMP-Echo-Anfrage) an den externen Router. Der Router antwortet mit ICMP-Echoantwort. Das AIP-SSM überprüft das Echo-Anforderungspaket, nicht jedoch das Echo-Antwort-Paket. Wenn die ICMP-Inspektion auf dem ASA-Gerät aktiviert ist, werden sowohl die Echo-Anfrage- als auch die Echo-Antwort-Pakete vom AIP-SSM geprüft.

Bestimmten Netzwerkverkehr vom AIP-SSM-Scanning ausschließen

Das vorliegende allgemeine Beispiel bietet eine Ansicht zur Freistellung von spezifischem Datenverkehr, der von AIP-SSM gescannt werden soll. Dazu müssen Sie eine Zugriffsliste erstellen, die den Datenverkehrsfluss enthält, der vom AIP-SSM-Scannen in der deny-Anweisung ausgeschlossen werden soll. In diesem Beispiel ist IPS der Name der Zugriffsliste, die den von AIP-SSM zu scannenden Datenverkehrsfluss definiert. Der Datenverkehr zwischen <Quelle> und <Ziel> wird vom Scannen ausgeschlossen. Der gesamte andere Datenverkehr wird geprüft.

access-list IPS deny IP <source> <destination> access-list IPS permit ip any any ! class-map my_ips_class match access-list IPS ! ! policy-map my-ids-policy class my-ips-class ips inline fail-open

Überprüfung

Stellen Sie sicher, dass Warnungsereignisse im AIP-SSM aufgezeichnet werden.

Melden Sie sich mit dem Administrator-Benutzerkonto beim AIP-SSM an. Der Befehl show events alert generiert diese Ausgabe.

Hinweis: Die Ausgabe hängt von den Signatureinstellungen, der Art des an das AIP-SSM gesendeten Datenverkehrs und der Netzwerkauslastung ab.

Das Output Interpreter-Tool (OIT) (nur registrierte Kunden) unterstützt bestimmte show-Befehle. Verwenden Sie das OIT, um eine Analyse der Ausgabe des Befehls show anzuzeigen.

show events alert

evIdsAlert: eventId=1156198930427770356 severity=high vendor=Cisco

originator:

hostId: AIP-SSM

appName: sensorApp

appInstanceId: 345

time: 2009/03/23 22:52:57 2006/08/24 17:52:57 UTC

signature: description=Telnet Command Authorization Failure id=60000 version=custom

subsigId: 0

sigDetails: Command authorization failed

interfaceGroup:

vlan: 0

participants:

attacker:

addr: locality=OUT 172.16.1.200

port: 23

target:

addr: locality=IN 10.2.2.200

port: 33189

riskRatingValue: 75

interface: ge0_1

protocol: tcp

evIdsAlert: eventId=1156205750427770078 severity=high vendor=Cisco

originator:

hostId: AIP-SSM

appName: sensorApp

appInstanceId: 345

time: 2009/03/23 23:46:08 2009/03/23 18:46:08 UTC

signature: description=ICMP Echo Request id=2004 version=S1

subsigId: 0

interfaceGroup:

vlan: 0

participants:

attacker:

addr: locality=OUT 172.16.1.200

target:

addr: locality=DMZ 192.168.1.50

triggerPacket:

000000 00 16 C7 9F 74 8C 00 15 2B 95 F9 5E 08 00 45 00 ....t...+..^..E.

000010 00 3C 2A 57 00 00 FF 01 21 B7 AC 10 01 C8 C0 A8 .<*W....!.......

000020 01 32 08 00 F5 DA 11 24 00 00 00 01 02 03 04 05 .2.....$........

000030 06 07 08 09 0A 0B 0C 0D 0E 0F 10 11 12 13 14 15 ................

000040 16 17 18 19 1A 1B 1C 1D 1E 1F ..........

riskRatingValue: 100

interface: ge0_1

protocol: icmp

evIdsAlert: eventId=1156205750427770079 severity=high vendor=Cisco

originator:

hostId: AIP-SSM

appName: sensorApp

appInstanceId: 345

time: 2009/03/23 23:46:08 2009/03/23 18:46:08 UTC

signature: description=ICMP Echo Reply id=2000 version=S1

subsigId: 0

interfaceGroup:

vlan: 0

participants:

attacker:

addr: locality=DMZ 192.168.1.50

target:

addr: locality=OUT 172.16.1.200

triggerPacket:

000000 00 16 C7 9F 74 8E 00 03 E3 02 6A 21 08 00 45 00 ....t.....j!..E.

000010 00 3C 2A 57 00 00 FF 01 36 4F AC 10 01 32 AC 10 .<*W....6O...2..

000020 01 C8 00 00 FD DA 11 24 00 00 00 01 02 03 04 05 .......$........

000030 06 07 08 09 0A 0B 0C 0D 0E 0F 10 11 12 13 14 15 ................

000040 16 17 18 19 1A 1B 1C 1D 1E 1F ..........

riskRatingValue: 100

interface: ge0_1

protocol: icmp

In den Beispielkonfigurationen werden mehrere IPS-Signaturen so konfiguriert, dass sie bei Testdatenverkehr einen Alarm auslösen. Die Unterschriften 2000 und 2004 werden geändert. Die benutzerdefinierte Signatur 60000 wird hinzugefügt. In einer Laborumgebung oder einem Netzwerk, in dem nur wenige Daten die ASA passieren, kann es erforderlich sein, Signaturen zu ändern, um Ereignisse auszulösen. Wenn die ASA und das AIP-SSM in einer Umgebung bereitgestellt werden, die einen großen Datenverkehr weiterleitet, führen die Standardeinstellungen für die Signatur wahrscheinlich zu einem Ereignis.

Fehlerbehebung

In diesem Abschnitt erhalten Sie Informationen zur Behebung von Fehlern in Ihrer Konfiguration.

Das Output Interpreter-Tool (OIT) (nur registrierte Kunden) unterstützt bestimmte show-Befehle. Verwenden Sie das OIT, um eine Analyse der Ausgabe des Befehls show anzuzeigen.

Geben Sie die folgenden show-Befehle von der ASA aus.

-

show module: Zeigt Informationen zum SSM auf der ASA sowie Systeminformationen an.

ciscoasa#show module Mod Card Type Model Serial No. --- -------------------------------------------- ------------------ ----------- 0 ASA 5510 Adaptive Security Appliance ASA5510 JMX0935K040 1 ASA 5500 Series Security Services Module-10 ASA-SSM-10 JAB09440271 Mod MAC Address Range Hw Version Fw Version Sw Version --- --------------------------------- ------------ ------------ --------------- 0 0012.d948.e912 to 0012.d948.e916 1.0 1.0(10)0 8.0(2) 1 0013.c480.cc18 to 0013.c480.cc18 1.0 1.0(10)0 6.1(2)E3 Mod SSM Application Name Status SSM Application Version --- ------------------------------ ---------------- -------------------------- 1 IPS Up 6.1(2)E3 Mod Status Data Plane Status Compatibility --- ------------------ --------------------- ------------- 0 Up Sys Not Applicable 1 Up Up !--- Each of the areas highlighted indicate that !--- the ASA recognizes the AIP-SSM and the AIP-SSM status is up.

-

show run

ciscoasa#show run !--- Output is suppressed. access-list traffic_for_ips extended permit ip any any ... class-map ips_class_map match access-list traffic_for_ips ... policy-map global_policy ... class ips_class_map ips inline fail-open ... service-policy global_policy global !--- Each of these lines are needed !--- in order to send data to the AIP-SSM.

-

show access-list: Zeigt die Zähler für eine Zugriffsliste an.

ciscoasa#show access-list traffic_for_ips access-list traffic_for_ips; 1 elements access-list traffic_for_ips line 1 extended permit ip any any (hitcnt=2) 0x9bea7286 !--- Confirms the access-list displays a hit count greater than zero.

Wird der Netzwerkverkehr wie erwartet über die ASA geleitet, bevor Sie das AIP-SSM installieren und verwenden? Wenn dies nicht der Fall ist, müssen unter Umständen die Regeln der Netzwerk- und ASA-Zugriffsrichtlinien behoben werden.

Probleme mit Failover

-

Wenn Sie zwei ASAs in einer Failover-Konfiguration haben und jede über ein AIP-SSM verfügt, müssen Sie die Konfiguration der AIP-SSMs manuell replizieren. Nur die Konfiguration der ASA wird durch den Failover-Mechanismus repliziert. Das AIP-SSM ist nicht im Failover enthalten. Weitere Informationen zu Failover-Problemen finden Sie unter Konfigurationsbeispiel für PIX/ASA 7.x Active/Standby Failover.

-

Das AIP-SSM ist nicht am Stateful Failover beteiligt, wenn für das ASA-Failover-Paar ein Stateful Failover konfiguriert wurde.

Fehlermeldungen

Das IPS-Modul (AIP-SSM) gibt die angezeigten Fehlermeldungen aus und löst keine Ereignisse aus.

07Aug2007 18:59:50.468 0.757 interface[367] Cid/W errWarning Inline data bypass has started. 07Aug2007 18:59:59.619 9.151 mainApp[418] cplane/E Error during socket read 07Aug2007 19:03:13.219 193.600 nac[373] Cid/W errWarning New host ip [192.168.101.76] 07Aug2007 19:06:13.979 180.760 sensorApp[417] Cid/W errWarning unspecifiedWarning:There are no interfaces assigned to any virtual sensors. This can result in some packets not being monitored. 07Aug2007 19:08:42.713 148.734 mainApp[394] cplane/E Error - accept() call returned -1 07Aug2007 19:08:42.740 0.027 interface[367] Cid/W errWarning Inline data bypass has started.

Die Ursache für diese Fehlermeldung ist, dass der virtuelle IPS-Sensor nicht der Backplane-Schnittstelle der ASA zugewiesen wurde. Die ASA wird korrekt eingerichtet, um Datenverkehr an das SSM-Modul zu senden. Sie müssen jedoch den virtuellen Sensor der Backplane-Schnittstelle zuweisen, die die ASA erstellt, damit das SSM den Datenverkehr scannen kann.

errorMessage: IpLogProcessor::addIpLog: Ran out of file descriptors name=errWarn errorMessage: IpLog 1701858066 terminated early due to lack of file handles. name=ErrLimitExceeded

Diese Meldungen weisen darauf hin, dass IP-PROTOKOLLIERUNG aktiviert ist, die wiederum alle Systemressourcen beansprucht. Cisco empfiehlt, die IP-PROTOKOLLIERUNG zu deaktivieren, da sie nur für Fehlerbehebungs-/Ermittlungszwecke verwendet werden sollte.

Hinweis: Die Fehlermeldung errWarning Inline data bypass has started (Der Inline-Datenumgehung wurde gestartet) wird erwartet, da der Sensor das Analyse-Modul nach der Signaturaktualisierung vorübergehend neu startet. Dies ist ein notwendiger Teil des Signaturaktualisierungsprozesses.

Syslog-Unterstützung

Das AIP-SSM unterstützt Syslog nicht als Warnformat.

Die Standardmethode für den Empfang von Warninformationen vom AIP-SSM ist der SDEE (Security Device Event Exchange). Eine weitere Option besteht darin, einzelne Signaturen zu konfigurieren, um eine SNMP-Trap zu generieren, wenn diese ausgelöst werden.

AIP-SSM-Neustart

Das AIP-SSM-Modul reagiert nicht richtig.

Wenn das AIP-SSM-Modul nicht ordnungsgemäß reagiert, starten Sie das AIP-SSM-Modul neu, ohne die ASA neu zu starten. Verwenden Sie den Befehl hw-module module 1 reload, um das AIP-SSM-Modul neu zu starten und ASA nicht neu zu starten.

AIP-SSM-E-Mail-Warnung

Kann AIP-SSM E-Mail-Warnmeldungen an Benutzer senden?

Nein, es wird nicht unterstützt.

Zugehörige Informationen

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

25-Aug-2006 |

Erstveröffentlichung |

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback