Konfigurieren der Quality of Service auf der Adaptive Security Appliance

Download-Optionen

-

ePub (147.8 KB)

In verschiedenen Apps auf iPhone, iPad, Android, Sony Reader oder Windows Phone anzeigen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einleitung

In diesem Dokument wird die Funktionsweise von Quality of Service (QoS) für die Cisco Adaptive Security Appliance beschrieben. Darüber hinaus werden Beispiele für die Implementierung aufgeführt.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse des MPF (Modular Policy Framework) verfügen.

Verwendete Komponenten

Die Informationen in diesem Dokument basieren auf einer Adaptive Security Appliance (ASA) mit Version 9.2. Es können jedoch auch frühere Versionen verwendet werden.

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Hintergrundinformationen

Sie können QoS auf der Sicherheits-Appliance konfigurieren, um die Übertragungsrate für ausgewählten Netzwerkverkehr sowohl für einzelne Datenflüsse als auch für VPN-Tunnel zu begrenzen, um sicherzustellen, dass der gesamte Datenverkehr seinen gerechten Anteil an der begrenzten Bandbreite erhält. Die Funktion wurde in den Cisco Bug IDCSCsk06260 integriert.

QoS ist eine Netzwerkfunktion, mit der Sie bestimmten Arten von Internetdatenverkehr Priorität einräumen können. Wenn Internetbenutzer ihre Access Points von Modems auf Hochgeschwindigkeits-Breitbandverbindungen wie DSL und Kabel aufrüsten, steigt die Wahrscheinlichkeit, dass ein einzelner Benutzer jederzeit in der Lage ist, den größten Teil, wenn nicht sogar die gesamte verfügbare Bandbreite zu absorbieren, wodurch die anderen Benutzer ausgehungert werden. Um zu verhindern, dass ein Benutzer oder eine Site-to-Site-Verbindung mehr als die angemessene Bandbreite beansprucht, bietet QoS eine Regelungsfunktion, die die maximale Bandbreite regelt, die ein Benutzer verwenden kann.

QoS bezeichnet die Fähigkeit eines Netzwerks, für ausgewählten Netzwerkverkehr über verschiedene Technologien einen besseren Service bereitzustellen, um die besten Gesamtservices mit begrenzter Bandbreite der zugrunde liegenden Technologien zu erzielen.

Das Hauptziel von QoS in der Sicherheits-Appliance besteht darin, die Übertragungsrate für ausgewählten Netzwerkverkehr sowohl für den einzelnen Datenfluss als auch für den VPN-Tunnelfluss zu begrenzen, um sicherzustellen, dass der gesamte Datenverkehr seinen gerechten Anteil an der begrenzten Bandbreite erhält. Ein Fluss kann auf verschiedene Weise definiert werden. In der Sicherheits-Appliance kann QoS auf eine Kombination aus Quell- und Ziel-IP-Adressen, Quell- und Ziel-Port-Nummer und dem ToS-Byte (Type of Service) des IP-Headers angewendet werden.

Es gibt drei Arten von QoS, die Sie auf der ASA implementieren können: Policing, Shaping und Priority Queueing.

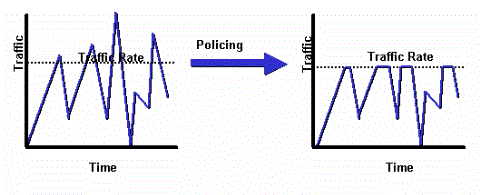

Datenverkehrs-Policing

Bei der Richtlinienvergabe wird Datenverkehr, der einen bestimmten Grenzwert überschreitet, verworfen. Mit der Richtlinienvergabe wird sichergestellt, dass kein Datenverkehr die von Ihnen konfigurierte maximale Datenverkehrsrate (in Bits/Sekunde) überschreitet. Dadurch wird sichergestellt, dass kein Datenverkehrsfluss oder keine Datenverkehrsklasse die gesamte Ressource übernehmen kann. Wenn der Datenverkehr die maximale Übertragungsrate überschreitet, verwirft die ASA den überschüssigen Datenverkehr. Durch die Richtlinienvergabe wird auch der höchste zulässige einzelne Datenverkehrsburst festgelegt.

Dieses Diagramm veranschaulicht die Traffic Policing-Funktion, wenn die Datenverkehrsrate die konfigurierte maximale Rate erreicht und der überschüssige Datenverkehr verworfen wird. Das Ergebnis ist eine Produktionsrate, die wie ein Sägezahn mit Kämmen und Trögen erscheint.

Dieses Beispiel zeigt, wie die Bandbreite für einen bestimmten Benutzer in ausgehender Richtung auf 1 Mbit/s gedrosselt wird:

ciscoasa(config)# access-list WEB-LIMIT permit ip host 192.168.10.1 any

ciscoasa(config)# class-map Class-Policy

ciscoasa(config-cmap)# match access-list WEB-LIMIT

ciscoasa(config-cmap)#exit

ciscoasa(config)# policy-map POLICY-WEB

ciscoasa(config-pmap)# class Class-Policy

ciscoasa(config-pmap-c)# police output 1000000 conform-action transmit exceed-

action drop

ciscoasa(config-pmap-c)#exit

ciscoasa(config-pmap)#exit

ciscoasa(config)# service-policy POLICY-WEB interface outside

Traffic Shaping

Traffic Shaping wird verwendet, um die Geräte- und Verbindungsgeschwindigkeiten anzupassen. Diese steuern Paketverluste, variable Verzögerungen und die Sättigung der Verbindungen, was zu Jitter und Verzögerungen führen kann. Traffic Shaping auf der Security Appliance ermöglicht dem Gerät, den Datenverkehrsfluss zu begrenzen. Dieser Mechanismus puffert den Datenverkehr über das Geschwindigkeitslimit und versucht, ihn später zu senden.

Shaping kann für bestimmte Datenverkehrstypen nicht konfiguriert werden. Zu diesem Datenverkehr gehört sowohl der Datenverkehr, der durch das Gerät geleitet wird, als auch der Datenverkehr, der vom Gerät stammt.

Dieses Diagramm zeigt, wie Traffic Shaping funktioniert. Überschüssige Pakete werden in einer Warteschlange gehalten, und der Überschuss wird dann über einen längeren Zeitraum verteilt. Das Ergebnis des Traffic Shaping ist eine geglättete Paketausgangsrate.

Hinweis: Traffic Shaping wird nur von den ASA-Versionen 5505, 5510, 5520, 5540 und 5550 unterstützt. Multicore-Modelle (wie der 5500-X) unterstützen kein Shaping.

Beim Traffic Shaping wird Datenverkehr, der einen bestimmten Grenzwert überschreitet, in die Warteschlange gestellt (gepuffert) und während des nächsten Timeslice gesendet.

Traffic Shaping an der Firewall ist besonders nützlich, wenn ein Upstream-Gerät dem Netzwerkverkehr einen Engpass auferlegt. Ein gutes Beispiel wäre eine ASA mit 100-Mbit-Schnittstellen, die über ein Kabelmodem oder T1, das auf einem Router endet, eine Upstream-Verbindung mit dem Internet herstellt. Traffic Shaping ermöglicht es dem Benutzer, den maximalen ausgehenden Durchsatz auf einer Schnittstelle (z. B. der externen Schnittstelle) zu konfigurieren. Die Firewall überträgt Datenverkehr von dieser Schnittstelle bis zur angegebenen Bandbreite und versucht dann, den übermäßigen Datenverkehr für die Übertragung zu einem späteren Zeitpunkt zu puffern, wenn die Verbindung weniger ausgelastet ist.

Das Shaping wird auf den gesamten aggregierten Datenverkehr angewendet, der die angegebene Schnittstelle verlässt. Sie können nicht festlegen, dass nur bestimmte Datenflüsse gesteuert werden.

Hinweis: Shaping wird nach der Verschlüsselung durchgeführt und lässt keine Priorisierung für VPN auf Paket- oder Tunnelgruppenbasis zu.

Priority Queueing

Bei der Prioritätswarteschlange können Sie eine bestimmte Klasse von Datenverkehr in die Warteschlange mit niedriger Latenz (Low Latency Queue, LLQ) stellen, die vor der Standardwarteschlange verarbeitet wird.

Hinweis: Wenn Sie Datenverkehr im Rahmen einer Shaping-Richtlinie priorisieren, können Sie keine Details zum internen Paket verwenden. Die Firewall kann nur LLQ ausführen, im Gegensatz zu Routern, die komplexere Warteschlangen- und QoS-Mechanismen (Weighted Fair Queueing (WFQ), Class-Based Weighted Fair Queueing (CBWFQ) usw.) bereitstellen können.

Die hierarchische QoS-Richtlinie ermöglicht es Benutzern, die QoS-Richtlinie hierarchisch anzugeben. Wenn Benutzer beispielsweise den Datenverkehr auf einer Schnittstelle und darüber hinaus innerhalb des Datenverkehrs der Schnittstelle strukturieren und Prioritätswarteschlangen für VoIP-Datenverkehr bereitstellen möchten, können Benutzer eine Traffic Shaping-Richtlinie an der Spitze und eine Prioritätswarteschlangen-Richtlinie unter der Shape-Richtlinie angeben. Der Umfang der Unterstützung hierarchischer QoS-Richtlinien ist begrenzt.

Es sind nur folgende Optionen zulässig:

- Traffic Shaping auf höchster Ebene.

- Prioritätswarteschlange auf der nächsten Ebene.

Hinweis: Wenn Sie Datenverkehr im Rahmen einer Shaping-Richtlinie priorisieren, können Sie keine Details zum internen Paket verwenden. Die Firewall kann nur LLQ ausführen, im Gegensatz zu Routern, die komplexere Warteschlangen- und QoS-Mechanismen (WFQ, CBWFQ usw.) bereitstellen können.

In diesem Beispiel wird die hierarchische QoS-Richtlinie verwendet, um den gesamten ausgehenden Datenverkehr an der externen Schnittstelle wie im Shaping-Beispiel auf 2 Mbit/s zu regeln. Es wird jedoch auch angegeben, dass Sprachpakete mit dem DSCP-Wert (Differentiated Services Code Point) ef sowie Secure Shell (SSH)-Datenverkehr Priorität erhalten sollen.

Erstellen Sie die Prioritätswarteschlange auf der Schnittstelle, auf der Sie die Funktion aktivieren möchten:

ciscoasa(config)#priority-queue outsideciscoasa(config-priority-queue)#queue-limit

2048ciscoasa(config-priority-queue)#tx-ring-limit 256

Eine Klasse, die mit DSCP ef übereinstimmt:

ciscoasa(config)# class-map Voice

ciscoasa(config-cmap)# match dscp ef

ciscoasa(config-cmap)# exit

Eine Klasse, die dem TCP/22 SSH-Datenverkehr von Port entspricht:

ciscoasa(config)# class-map SSH

ciscoasa(config-cmap)# match port tcp eq 22

ciscoasa(config-cmap)# exit

Eine Richtlinienzuweisung für die Priorisierung von Sprach- und SSH-Datenverkehr:

ciscoasa(config)# policy-map p1_priority

ciscoasa(config-pmap)# class Voice

ciscoasa(config-pmap-c)# priority

ciscoasa(config-pmap-c)# class SSH

ciscoasa(config-pmap-c)# priority

ciscoasa(config-pmap-c)# exit

ciscoasa(config-pmap)# exit

Eine Richtlinienzuweisung, um Shaping auf den gesamten Datenverkehr anzuwenden und priorisierten Sprach- und SSH-Datenverkehr anzufügen:

ciscoasa(config)# policy-map p1_shape

ciscoasa(config-pmap)# class class-default

ciscoasa(config-pmap-c)# shape average 2000000

ciscoasa(config-pmap-c)# service-policy p1_priority

ciscoasa(config-pmap-c)# exit

ciscoasa(config-pmap)# exit

Fügen Sie abschließend die Shaping-Richtlinie der Schnittstelle hinzu, über die der ausgehende Datenverkehr gesteuert und priorisiert werden soll:

ciscoasa(config)# service-policy p1_shape interface outside

QoS für Datenverkehr durch einen VPN-Tunnel

QoS mit IPsec-VPN

Gemäß RFC 2401 werden ToS-Bits (Type of Service) im ursprünglichen IP-Header in den IP-Header des verschlüsselten Pakets kopiert, sodass QoS-Richtlinien nach der Verschlüsselung durchgesetzt werden können. Dadurch können die DSCP-/DiffServ-Bits in der QoS-Richtlinie als Priorität verwendet werden.

Richtlinienvergabe in einem IPsec-Tunnel

Die Richtlinie kann auch für bestimmte VPN-Tunnel angewendet werden. Um eine Tunnelgruppe auszuwählen, für die die Richtlinien festgelegt werden sollen, verwenden Sie den Befehl atch tunnel-group <tunnel> in Ihrer Klassenzuordnung und den Befehl atch flow ip destination address.

class-map tgroup_out

match tunnel-group ipsec-tun

match flow ip destination-address

policy-map qos

class tgroup_out

police output 1000000

Die Eingaberichtlinie funktioniert derzeit nicht, wenn Sie den Befehl atch tunnel-group verwenden. Weitere Informationen finden Sie unter Cisco Bug ID CSCth48255. Wenn Sie versuchen, die Richtlinien mit der IP-Zieladresse des Abgleichflusses einzugeben, wird folgender Fehler ausgegeben:

police input 10000000

ERROR: Input policing cannot be done on a flow destination basis

Die Eingabe-Richtlinie scheint derzeit nicht zu funktionieren, wenn Sie tunnel-group (Cisco Bug-ID CSCth48255) verwenden. Wenn die Eingangsüberwachung funktioniert, müssen Sie eine Klassenzuordnung ohne die IP-Zieladresse für den Zuordnungsfluss verwenden.

Wenn die Eingangsüberwachung funktioniert, müssen Sie eine Klassenzuordnung ohne die IP-Zieladresse für den Zuordnungsfluss verwenden.

class-map tgroup_in

match tunnel-group ipsec-tun

policy-map qos

class tgroup_in

police input 1000000

Wenn Sie versuchen, die Ausgabe in einer Klassenzuordnung zu regeln, die nicht über die IP-Zieladresse verfügt, erhalten Sie Folgendes:

police output 10000000

ERROR: tunnel-group can only be policed on a flow basis

Es ist auch möglich, mithilfe von Zugriffskontrolllisten (ACLs), DSCP usw. QoS für die internen Flow-Informationen durchzuführen. Aufgrund des bereits erwähnten Bugs sind ACLs die richtige Methode, um jetzt ein Input Policing durchführen zu können.

Hinweis: Es können maximal 64 Richtlinienzuweisungen für alle Plattformtypen konfiguriert werden. Verwenden Sie unterschiedliche Klassenzuordnungen in den Richtlinienzuordnungen, um den Datenverkehr zu segmentieren.

QoS mit SSL VPN (Secure Sockets Layer)

Bis zur ASA-Version 9.2 wurden die ToS-Bits von der ASA nicht beibehalten.

SSL-VPN-Tunneling wird von dieser Funktion nicht unterstützt. Weitere Informationen finden Sie unter Cisco bug IDCSCsl73211.

ciscoasa(config)# tunnel-group a1 type webvpn

ciscoasa(config)# tunnel-group a1 webvpn-attributes

ciscoasa(config-tunnel-webvpn)# class-map c1

ciscoasa(config-cmap)# match tunnel-group a1

ciscoasa(config-cmap)# match flow ip destination-address

ciscoasa(config-cmap)# policy-map p1

ciscoasa(config-pmap)# class c1

ciscoasa(config-pmap-c)# police output 100000

ERROR: tunnel with WEBVPN attributes doesn't support police!

ciscoasa(config-pmap-c)# no tunnel-group a1 webvpn-attributes

ciscoasa(config)# policy-map p1

ciscoasa(config-pmap)# class c1

ciscoasa(config-pmap-c)# police output 100000

ciscoasa(config-pmap-c)#

Hinweis: Wenn Benutzer mit Telefon-VPN den AnyConnect-Client und Datagram Transport Layer Security (DTLS) zur Verschlüsselung ihres Telefons verwenden, funktioniert die Priorisierung nicht, da AnyConnect das DSCP-Flag in der DTLS-Kapselung nicht beibehält.

Weitere Informationen finden Sie unter IDCSCtq43909, wenn Sie eine Verbesserungsanfrage haben.

Überlegungen zur QoS

Nachstehend finden Sie einige Aspekte zu QoS.

- Sie wird über das Modular Policy Framework (MPF) strikt oder hierarchisch angewendet: Policing, Shaping, LLQ.

- Kann nur Datenverkehr beeinflussen, der bereits von der Netzwerkkarte (NIC) zum DP (Datenpfad) geleitet wird.

- Unnützlich, um Überläufe zu bekämpfen (sie passieren zu früh), es sei denn, sie werden auf einem benachbarten Gerät angewendet.

- Die Richtlinie wird auf die Eingänge angewendet, nachdem das Paket zugelassen wurde, und auf die Ausgänge vor der Netzwerkkarte.

- Unmittelbar nach dem Umschreiben einer Layer 2 (L2)-Adresse auf der Ausgabe

- Sie strukturiert die ausgehende Bandbreite für den gesamten Datenverkehr an einer Schnittstelle.

- Hilfreich bei begrenzter Uplink-Bandbreite (z. B. 1-Gigabit-Ethernet-Verbindung (GE) zum 10-MB-Modem).

- Nicht unterstützt bei leistungsstarken ASA558x-Modellen.

- Durch Prioritätswarteschlangen kann der "Best-Effort"-Verkehr eingeschränkt werden.

- Nicht unterstützt auf 10GE-Schnittstellen an ASA5580- oder VLAN-Subschnittstellen.

- Die Ringgröße der Schnittstelle kann für eine optimale Leistung weiter angepasst werden.

Konfigurationsbeispiele

QoS für VoIP-Datenverkehr in VPN-Tunneln - Konfigurationsbeispiel

Netzwerkdiagramm

In diesem Dokument wird die folgende Netzwerkeinrichtung verwendet:

Hinweis: Stellen Sie sicher, dass IP-Telefone und Hosts in unterschiedlichen Segmenten (Subnetzen) angeordnet sind. Dies wird für ein gutes Netzwerkdesign empfohlen.

In diesem Dokument werden folgende Konfigurationen verwendet:

- QoS-Konfiguration auf Basis von DSCP

- QoS basierend auf DSCP mit VPN-Konfiguration

- QoS-Konfiguration auf Basis von ACL

- QoS auf Basis einer ACL mit VPN-Konfiguration

QoS-Konfiguration auf Basis von DSCP

!--- Create a class map named Voice.

ciscoasa(config)#class-map Voice

!--- Specifies the packet that matches criteria that

!--- identifies voice packets that have a DSCP value of "ef".

ciscoasa(config-cmap)#match dscp ef

!--- Create a class map named Data.

ciscoasa(config)#class-map Data

!--- Specifies the packet that matches data traffic to be passed through

!--- IPsec tunnel.

ciscoasa(config-cmap)#match tunnel-group 10.1.2.1

ciscoasa(config-cmap)#match flow ip destination-address

!--- Create a policy to be applied to a set

!--- of voice traffic.

ciscoasa(config-cmap)#policy-map Voicepolicy

!--- Specify the class name created in order to apply

!--- the action to it.

ciscoasa(config-pmap)#class Voice

!--- Strict scheduling priority for the class Voice.

ciscoasa(config-pmap-c)#priority

PIX(config-pmap-c)#class Data

!--- Apply policing to the data traffic.

ciscoasa(config-pmap-c)#police output 200000 37500

!--- Apply the policy defined to the outside interface.

ciscoasa(config-pmap-c)#service-policy Voicepolicy interface outside

ciscoasa(config)#priority-queue outside

ciscoasa(config-priority-queue)#queue-limit 2048

ciscoasa(config-priority-queue)#tx-ring-limit 256

Hinweis: Der DSCP-Wert "ef" bezieht sich auf die beschleunigte Weiterleitung, die mit dem VoIP-RTP-Verkehr übereinstimmt.

QoS basierend auf DSCP mit VPN-Konfiguration

ciscoasa#show running-config

: Saved

:

ASA Version 9.2(1)

!

hostname ciscoasa

enable password 8Ry2YjIyt7RRXU24 encrypted

names

!

interface GigabitEthernet0

nameif inside

security-level 100

ip address 10.1.1.1 255.255.255.0

!

interface GigabitEthernet1

nameif outside

security-level 0

ip address 10.1.4.1 255.255.255.0

!

passwd 2KFQnbNIdI.2KYOU encrypted

ftp mode passive

!--- This crypto ACL-permit identifies the

!--- matching traffic flows to be protected via encryption.

access-list 110 extended permit ip 10.1.1.0 255.255.255.0 172.16.1.0 255.255.255.0

access-list 110 extended permit ip 10.1.5.0 255.255.255.0 10.1.6.0 255.255.255.0

pager lines 24

mtu inside 1500

mtu outside 1500

no failover

icmp unreachable rate-limit 1 burst-size 1

no asdm history enable

arp timeout 14400

route outside 0.0.0.0 0.0.0.0 10.1.4.2 1

timeout xlate 3:00:00

timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02

timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 mgcp-pat 0:05:00

timeout sip 0:30:00 sip_media 0:02:00 sip-invite 0:03:00 sip-disconnect 0:02:00

timeout uauth 0:05:00 absolute

no snmp-server location

no snmp-server contact

snmp-server enable traps snmp authentication linkup linkdown coldstart

!--- Configuration for IPsec policies.

crypto ipsec ikev1 transform-set myset esp-3des esp-sha-hmac

crypto map mymap 10 match address 110

!--- Sets the IP address of the remote end.

crypto map mymap 10 set peer 10.1.2.1

!--- Configures IPsec to use the transform-set

!--- "myset" defined earlier in this configuration.

crypto map mymap 10 set ikev1 transform-set myset

crypto map mymap interface outside

!--- Configuration for IKE policies

crypto ikev1 policy 10

!--- Enables the IKE policy configuration (config-isakmp)

!--- command mode, where you can specify the parameters that

!--- are used during an IKE negotiation.

authentication pre-share

encryption 3des

hash sha

group 2

lifetime 86400

!--- Use this command in order to create and manage the database of

!--- connection-specific records like group name

!--- as 10.1.2.1, IPsec type as L2L, and password as

!--- pre-shared key for IPsec tunnels.

tunnel-group 10.1.2.1 type ipsec-l2l

tunnel-group 10.1.2.1 ipsec-attributes

!--- Specifies the preshared key "cisco123" which should

!--- be identical at both peers.

ikev1 pre-shared-key *

telnet timeout 5

ssh timeout 5

console timeout 0

priority-queue outside

queue-limit 2048

tx-ring-limit 256

!

class-map Voice

match dscp ef

class-map Data

match tunnel-group 10.1.2.1

match flow ip destination-address

class-map inspection_default

match default-inspection-traffic

!

!

policy-map type inspect dns preset_dns_map

parameters

message-length maximum 512

policy-map global_policy

class inspection_default

inspect dns preset_dns_map

inspect ftp

inspect h323 h225

inspect h323 ras

inspect netbios

inspect rsh

inspect rtsp

inspect skinny

inspect esmtp

inspect sqlnet

inspect sunrpc

inspect tftp

inspect sip

inspect xdmcp

policy-map Voicepolicy

class Voice

priority

class Data

police output 200000 37500

!

service-policy global_policy global

service-policy Voicepolicy interface outside

prompt hostname context

Cryptochecksum:d41d8cd98f00b204e9800998ecf8427e

: end

QoS-Konfiguration auf Basis von ACL

!--- Permits inbound H.323 calls.

ciscoasa(config)#access-list 100 extended permit tcp 172.16.1.0 255.255.255.0

10.1.1.0

255.255.255.0 eq h323

!--- Permits inbound Session Internet Protocol (SIP) calls.

ciscoasa(config)#access-list 100 extended permit tcp 172.16.1.0 255.255.255.0

10.1.1.0

255.255.255.0 eq sip

!--- Permits inbound Skinny Call Control Protocol (SCCP) calls.

ciscoasa(config)#access-list 100 extended permit tcp 172.16.1.0 255.255.255.0

10.1.1.0

255.255.255.0 eq 2000

!--- Permits outbound H.323 calls.

ciscoasa(config)#access-list 105 extended permit tcp 10.1.1.0 255.255.255.0

172.16.1.0

255.255.255.0 eq h323

!--- Permits outbound SIP calls.

ciscoasa(config)#access-list 105 extended permit tcp 10.1.1.0 255.255.255.0

172.16.1.0

255.255.255.0 eq sip

!--- Permits outbound SCCP calls.

ciscoasa(config)#access-list 105 extended permit tcp 10.1.1.0 255.255.255.0

172.16.1.0

255.255.255.0 eq 2000

!--- Apply the ACL 100 for the inbound traffic of the outside interface.

ciscoasa(config)#access-group 100 in interface outside

!--- Create a class map named Voice-IN.

ciscoasa(config)#class-map Voice-IN

!--- Specifies the packet matching criteria which

!--- matches the traffic flow as per ACL 100.

ciscoasa(config-cmap)#match access-list 100

!--- Create a class map named Voice-OUT.

ciscoasa(config-cmap)#class-map Voice-OUT

!--- Specifies the packet matching criteria which

!--- matches the traffic flow as per ACL 105.

ciscoasa(config-cmap)#match access-list 105

!--- Create a policy to be applied to a set

!--- of Voice traffic.

ciscoasa(config-cmap)#policy-map Voicepolicy

!--- Specify the class name created in order to apply

!--- the action to it.

ciscoasa(config-pmap)#class Voice-IN

ciscoasa(config-pmap)#class Voice-OUT

!--- Strict scheduling priority for the class Voice.

ciscoasa(config-pmap-c)#priority

ciscoasa(config-pmap-c)#end

ciscoasa#configure terminal

ciscoasa(config)#priority-queue outside

!--- Apply the policy defined to the outside interface.

ciscoasa(config)#service-policy Voicepolicy interface outside

ciscoasa(config)#end

QoS auf Basis einer ACL mit VPN-Konfiguration

ciscoasa#show running-config

: Saved

:

ASA Version 9.2(1)

!

hostname ciscoasa

enable password 8Ry2YjIyt7RRXU24 encrypted

names

!

interface GigabitEthernet0

nameif inside

security-level 100

ip address 10.1.1.1 255.255.255.0

!

interface GigabitEthernet1

nameif outside

security-level 0

ip address 10.1.4.1 255.255.255.0

!

interface GigabitEthernet2

nameif DMZ1

security-level 95

ip address 10.1.5.1 255.255.255.0

!

passwd 2KFQnbNIdI.2KYOU encrypted

ftp mode passive

!--- This crypto ACL-permit identifies the

!--- matching traffic flows to be protected via encryption.

access-list 110 extended permit ip 10.1.1.0 255.255.255.0 172.16.1.0 255.255.255.0

access-list 110 extended permit ip 10.1.5.0 255.255.255.0 10.1.6.0 255.255.255.0

!--- Permits inbound H.323, SIP and SCCP calls.

access-list 100 extended permit tcp 172.16.1.0 255.255.255.0 10.1.1.0

255.255.255.0 eq h323

access-list 100 extended permit tcp 172.16.1.0 255.255.255.0 10.1.1.0

255.255.255.0 eq sip

access-list 100 extended permit tcp 172.16.1.0 255.255.255.0 10.1.1.0

255.255.255.0 eq 2000

!--- Permit outbound H.323, SIP and SCCP calls.

access-list 105 extended permit tcp 10.1.1.0 255.255.255.0 172.16.1.0

255.255.255.0 eq h323

access-list 105 extended permit tcp 10.1.1.0 255.255.255.0 172.16.1.0

255.255.255.0 eq sip

access-list 105 extended permit tcp 10.1.1.0 255.255.255.0 172.16.1.0

255.255.255.0 eq 2000

pager lines 24

mtu inside 1500

mtu outside 1500

no failover

icmp unreachable rate-limit 1 burst-size 1

no asdm history enable

arp timeout 14400

access-group 100 in interface outside

route outside 0.0.0.0 0.0.0.0 10.1.4.2 1

timeout xlate 3:00:00

timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02

timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 mgcp-pat 0:05:00

timeout sip 0:30:00 sip_media 0:02:00 sip-invite 0:03:00 sip-disconnect 0:02:00

timeout uauth 0:05:00 absolute

no snmp-server location

no snmp-server contact

snmp-server enable traps snmp authentication linkup linkdown coldstart

crypto ipsec ikev1 transform-set myset esp-3des esp-sha-hmac

crypto map mymap 10 match address 110

crypto map mymap 10 set peer 10.1.2.1

crypto map mymap 10 set ikev1 transform-set myset

crypto map mymap interface outside

crypto ikev1 policy 10

authentication pre-share

encryption 3des

hash sha

group 2

lifetime 86400

tunnel-group 10.1.2.1 type ipsec-l2l

tunnel-group 10.1.2.1 ipsec-attributes

ikev1 pre-shared-key *

telnet timeout 5

ssh timeout 5

console timeout 0

priority-queue outside

!

class-map Voice-OUT

match access-list 105

class-map Voice-IN

match access-list 100

!

class-map inspection_default

match default-inspection-traffic

!

!

policy-map type inspect dns preset_dns_map

parameters

message-length maximum 512

policy-map global_policy

class inspection_default

inspect dns preset_dns_map

inspect ftp

!--- Inspection enabled for H.323, H.225 and H.323 RAS protocols.

inspect h323 h225

inspect h323 ras

inspect netbios

inspect rsh

inspect rtsp

!--- Inspection enabled for Skinny protocol.

inspect skinny

inspect esmtp

inspect sqlnet

inspect sunrpc

inspect tftp

!--- Inspection enabled for SIP.

inspect sip

inspect xdmcp

policy-map Voicepolicy

class Voice-IN

class Voice-OUT

priority

!

service-policy global_policy global

service-policy Voicepolicy interface outside

prompt hostname context

Cryptochecksum:d41d8cd98f00b204e9800998ecf8427e

: end

Hinweis: Verwenden Sie das Tool zur Befehlssuche (nur registrierte Kunden), um weitere Informationen zu den in diesem Abschnitt verwendeten Befehlen zu erhalten.

Überprüfung

Verwenden Sie diesen Abschnitt, um zu überprüfen, ob Ihre Konfiguration ordnungsgemäß funktioniert.

Show Service Policy Police

Um die QoS-Statistiken für die Datenverkehrsüberwachung anzuzeigen, verwenden Sie den Befehl show service-policy mit dem Schlüsselwort police:

ciscoasa(config)# show ser

ciscoasa(config)# show service-policy police

Interface outside:

Service-policy: POLICY-WEB

Class-map: Class-Policy

Output police Interface outside:

cir 1000000 bps, bc 31250 bytes

conformed 0 packets, 0 bytes; actions: transmit

exceeded 0 packets, 0 bytes; actions: drop

conformed 0 bps, exceed 0 bps

Priorität der Dienstrichtlinie anzeigen

Um Statistiken für Dienstrichtlinien anzuzeigen, die den Befehl priority implementieren, verwenden Sie den Befehl show service-policy mit dem Schlüsselwort priority:

ciscoasa# show service-policy priority

Global policy:

Service-policy: qos_outside_policy

Interface outside:

Service-policy: qos_class_policy

Class-map: voice-traffic

Priority:

Interface outside: aggregate drop 0, aggregate transmit 9383

Service-Policy-Shape anzeigen

ciscoasa(config)# show service-policy shape

Interface outside:

Service-policy: qos_outside_policy

Class-map: class-default

shape (average) cir 2000000, bc 16000, be 16000

Queueing

queue limit 64 packets

(queue depth/total drops/no-buffer drops) 0/0/0

(pkts output/bytes output) 0/0

Statistiken zu Prioritätswarteschlangen anzeigen

Verwenden Sie den Befehl show priority-queue statistics im privilegierten EXEC-Modus, um die Statistiken der Prioritätswarteschlange für eine Schnittstelle anzuzeigen. Die Ergebnisse zeigen die Statistiken sowohl für die bestmögliche Warteschlange (BE) als auch für die LLQ. Dieses Beispiel zeigt die Verwendung des Befehls show priority-queue statistics für die Schnittstelle outside und die Befehlsausgabe.

ciscoasa# show priority-queue statistics outside

Priority-Queue Statistics interface outside

Queue Type = BE

Packets Dropped = 0

Packets Transmit = 0

Packets Enqueued = 0

Current Q Length = 0

Max Q Length = 0

Queue Type = LLQ

Packets Dropped = 0

Packets Transmit = 0

Packets Enqueued = 0

Current Q Length = 0

Max Q Length = 0

ciscoasa#

In dieser statistischen Auswertung haben die Posten folgende Bedeutung:

- Verworfene Pakete gibt die Gesamtzahl der Pakete an, die in dieser Warteschlange verworfen wurden.

- Paketübertragung gibt die Gesamtzahl der Pakete an, die in dieser Warteschlange übertragen wurden.

- Enqueued Packets gibt die Gesamtzahl der Pakete an, die in dieser Warteschlange in die Warteschlange eingereiht wurden.

- Current Q Length gibt die aktuelle Tiefe dieser Warteschlange an.

- Max Q Length bezeichnet die maximale Tiefe, die jemals in dieser Warteschlange aufgetreten ist.

Das Output Interpreter Tool (nur registrierte Kunden) unterstützt bestimmte Showbefehle. Verwenden Sie das Output Interpreter Tool, um eine Analyse der Ausgabe von showCommand anzuzeigen.

Fehlerbehebung

Für diese Konfiguration sind derzeit keine spezifischen Informationen zur Fehlerbehebung verfügbar.

Zusätzliche Informationen

Hier sind einige Bugs, die durch die Traffic Shaping-Funktion eingeführt wurden:

| Cisco Bug IDCSCsq08550 | Traffic Shaping mit priorisierter Warteschlangenzuweisung verursacht einen Ausfall des Datenverkehrs auf der ASA. |

| Cisco Bug IDCSCsx07862 | Traffic Shaping mit Prioritätswarteschlange verursacht Paketverzögerungen und -verluste. |

| Cisco Bug IDCSCsq07395 | Das Hinzufügen der Shaping-Dienstrichtlinie schlägt fehl, wenn die Richtlinienzuordnung bearbeitet wurde. |

Häufig gestellte Fragen

Dieser Abschnitt enthält eine Antwort auf eine der am häufigsten gestellten Fragen zu den in diesem Dokument beschriebenen Informationen.

Werden QoS-Markierungen beibehalten, wenn der VPN-Tunnel durchlaufen wird?

Ja. Die QoS-Markierungen bleiben im Tunnel erhalten, wenn sie die Anbieternetzwerke durchlaufen, sofern der Anbieter sie nicht bei der Übertragung entfernt.

Tipp: Weitere Informationen finden Sie im Abschnitt DSCP and DiffServ Preservation des CLI Book 2: Cisco ASA Series Firewall CLI Configuration Guide, 9.2.

Zugehörige Informationen

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

02-Mar-2007 |

Erstveröffentlichung |

Beiträge von Cisco Ingenieuren

- Cisco TAC Engineers

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback