Konfigurieren von ASA 9.x EIGRP: Beispiel

Download-Optionen

-

ePub (795.1 KB)

In verschiedenen Apps auf iPhone, iPad, Android, Sony Reader oder Windows Phone anzeigen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einleitung

In diesem Dokument wird beschrieben, wie die Cisco ASA konfiguriert wird, um Routen über das Enhanced Interior Gateway Routing Protocol (EIGRP) abzurufen.

Voraussetzungen

Anforderungen

Cisco verlangt, dass Sie diese Bedingungen erfüllen, bevor Sie diese Konfiguration vornehmen:

- Auf der Cisco ASA muss Version 9.x oder höher ausgeführt werden.

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- Cisco ASA Softwareversion 9.2.1

- Cisco Adaptive Security Device Manager (ASDM) Version 7.2.1

- Cisco IOS® Router mit Version 12.4

In diesem Dokument wird beschrieben, wie Sie die Cisco Adaptive Security Appliance (ASA) konfigurieren, um Routen über das Enhanced Interior Gateway Routing Protocol (EIGRP) zu erlernen, das von der ASA Software Version 9.x und höher unterstützt wird, und wie Sie eine Authentifizierung durchführen.

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Hintergrundinformationen

Richtlinien und Einschränkungen

- Eine EIGRP-Instanz wird im Einzelmodus und eine Instanz pro Kontext im Mehrfachmodus unterstützt.

- Zwei Threads werden pro Kontext pro EIGRP-Instanz im Multimode-Modus erstellt und können mit dem Anzeigeprozess angezeigt werden.

- Die automatische Zusammenfassung ist standardmäßig deaktiviert.

- Zwischen den Cluster-Einheiten wird im individuellen Schnittstellenmodus keine Nachbarbeziehung aufgebaut.

- Standardinformationen in [<acl>] werden verwendet, um das Exterior-Bit in eingehenden Kandidaten-Standardrouten zu filtern.

- Default-information out [<acl>] wird verwendet, um das Exterior-Bit in ausgehenden Standardrouten von möglichen Empfängern zu filtern.

EIGRP und Failover

Der Cisco ASA-Code 8.4.4.1 und höher synchronisiert dynamische Routen von der ACTIVE-Einheit zur STANDBY-Einheit. Außerdem wird das Löschen von Routen mit der STANDBY-Einheit synchronisiert. Der Status der Peer-Adjacencies ist jedoch nicht synchronisiert. Nur das ACTIVE-Gerät behält den Nachbarstatus bei und nimmt aktiv am dynamischen Routing teil. Weitere Informationen finden Sie unter ASA FAQ: What does after failover if dynamic routes are synchronized? (Was geschieht nach einem Failover, wenn dynamische Routen synchronisiert werden?).

Konfigurieren

In diesem Abschnitt wird beschrieben, wie Sie die in diesem Dokument beschriebenen Funktionen konfigurieren.

Hinweis: Verwenden Sie das Command Lookup Tool, also das Tool für die Suche nach Befehlen (nur registrierte Kunden), um weitere Informationen zu den in diesem Abschnitt verwendeten Befehlen zu erhalten.

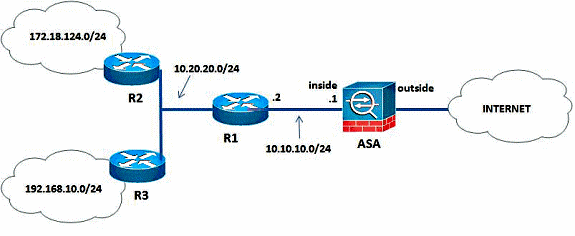

Netzwerkdiagramm

In diesem Dokument wird die folgende Netzwerkeinrichtung verwendet:

In der dargestellten Netzwerktopologie lautet die IP-Adresse der internen Cisco ASA-Schnittstelle 10.10.10.1/24. Das Ziel besteht darin, EIGRP auf der Cisco ASA zu konfigurieren, um Routen zu den internen Netzwerken (10.20.20.0/24, 172.18.124.0/24 und 192.168.10.0/24) dynamisch über den benachbarten Router (R1) zu erlernen. R1 erkennt die Routen zu internen Remote-Netzwerken über die beiden anderen Router (R2 und R3).

ASDM-Konfiguration

ASDM ist eine browserbasierte Anwendung zur Konfiguration und Überwachung der Software auf Security Appliances. ASDM wird von der Sicherheits-Appliance geladen und dann verwendet, um das Gerät zu konfigurieren, zu überwachen und zu verwalten. Sie können den ASDM Launcher auch verwenden, um die ASDM-Anwendung schneller als das Java-Applet zu starten. In diesem Abschnitt werden die Informationen beschrieben, die Sie benötigen, um die in diesem Dokument beschriebenen Funktionen mit ASDM zu konfigurieren.

Führen Sie diese Schritte aus, um EIGRP in der Cisco ASA zu konfigurieren.

- Melden Sie sich mit dem ASDM bei der Cisco ASA an.

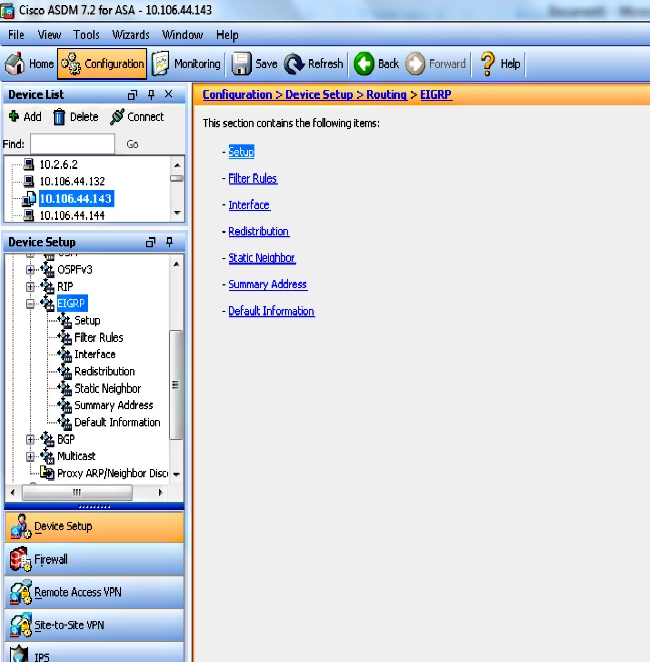

- Navigieren Sie zum Bereich Configuration > Device Setup > Routing > EIGRP der ASDM-Schnittstelle, wie in diesem Screenshot gezeigt.

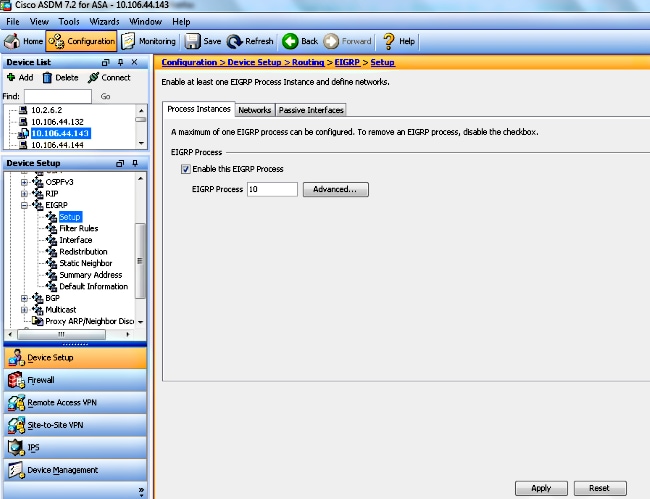

- Aktivieren Sie den EIGRP-Routing-Prozess auf der Registerkarte Setup > Process Instances (Einrichtung > Prozessinstanzen), wie in diesem Screenshot gezeigt. In diesem Beispiel ist der EIGRP-Prozess 10.

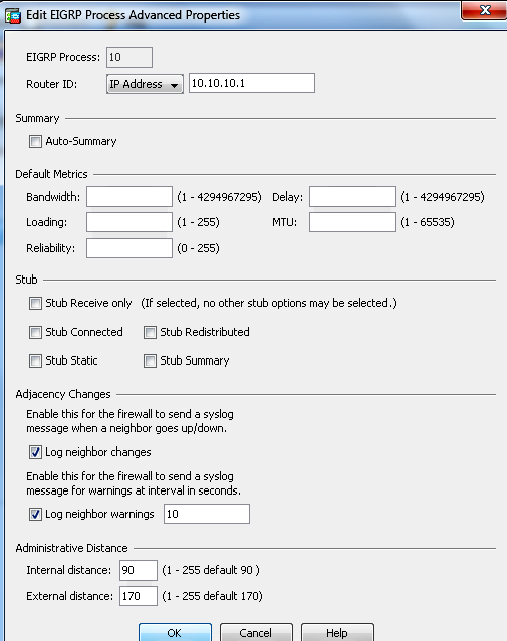

- Sie können optionale erweiterte EIGRP-Routing-Prozessparameter konfigurieren. Klicken Sie auf der Registerkarte Setup > Process Instances auf Advanced. Sie können den EIGRP-Routing-Prozess als Stub-Routing-Prozess konfigurieren, die automatische Routenzusammenfassung deaktivieren, die Standardmetriken für neu verteilte Routen definieren, die administrativen Distanzen für interne und externe EIGRP-Routen ändern, eine statische Router-ID konfigurieren und die Protokollierung von Adjacency-Änderungen aktivieren oder deaktivieren. In diesem Beispiel wird die EIGRP-Router-ID statisch mit der IP-Adresse der internen Schnittstelle (10.10.10.1) konfiguriert. Außerdem ist die automatische Zusammenfassung deaktiviert. Alle anderen Optionen werden mit ihren Standardwerten konfiguriert.

- Nachdem Sie die vorherigen Schritte durchgeführt haben, definieren Sie auf der Registerkarte Setup > Networks (Einrichtung > Netzwerke) die Netzwerke und Schnittstellen, die am EIGRP-Routing teilnehmen. Klicken Sie auf Hinzufügen, wie in diesem Screenshot gezeigt.

- Dieser Bildschirm wird angezeigt. In diesem Beispiel fügen Sie als einziges Netzwerk das interne Netzwerk (10.10.10.0/24) hinzu, da EIGRP nur auf der internen Schnittstelle aktiviert ist.

Am EIGRP-Routing-Prozess nehmen nur Schnittstellen mit einer IP-Adresse teil, die zu den definierten Netzwerken gehört. Wenn Sie über eine Schnittstelle verfügen, die nicht am EIGRP-Routing teilnehmen soll, aber mit einem Netzwerk verbunden ist, das angekündigt werden soll, konfigurieren Sie einen Netzwerkeintrag auf der Registerkarte Setup > Networks (Einrichtung > Netzwerke), der das Netzwerk abdeckt, mit dem die Schnittstelle verbunden ist, und konfigurieren Sie diese Schnittstelle dann als passive Schnittstelle, sodass die Schnittstelle keine EIGRP-Updates senden oder empfangen kann.

Hinweis: Als passiv konfigurierte Schnittstellen senden und empfangen keine EIGRP-Updates.

- Im Bereich "Filterregeln" können Sie Routenfilter optional definieren. Die Routenfilterung bietet mehr Kontrolle über die Routen, die bei EIGRP-Updates gesendet oder empfangen werden dürfen.

- Optional können Sie die Routen-Neuverteilung konfigurieren. Die Cisco ASA kann vom Routing Information Protocol (RIP) und Open Shortest Path First (OSPF) erkannte Routen über den EIGRP-Routing-Prozess neu verteilen. Sie können auch statische und verbundene Routen über den EIGRP-Routing-Prozess neu verteilen. Statische oder verbundene Routen müssen nicht neu verteilt werden, wenn sie in den Bereich eines Netzwerks fallen, das auf der Registerkarte Setup > Networks (Einrichtung > Netzwerke) konfiguriert wurde. Definieren Sie im Bereich "Neuverteilung" die Neuverteilung der Route.

- EIGRP-Hello-Pakete werden als Multicast-Pakete gesendet. Wenn sich ein EIGRP-Nachbar in einem Nicht-Broadcast-Netzwerk befindet, müssen Sie diesen Nachbar manuell definieren. Wenn Sie einen EIGRP-Nachbarn manuell definieren, werden diesem Nachbarn Hello-Pakete als Unicast-Nachrichten gesendet. Um statische EIGRP-Nachbarn zu definieren, wechseln Sie in den Bereich Static Neighbor (Statischer Nachbar).

- Standardmäßig werden Standard-Routen gesendet und akzeptiert. Um das Senden und Empfangen von Standard-Routeninformationen zu beschränken oder zu deaktivieren, öffnen Sie das Fenster Configuration > Device Setup > Routing > EIGRP > Default Information (Konfiguration > Geräteeinrichtung > Routing > EIGRP > Standardinformationen). Im Bereich "Standardinformationen" wird eine Tabelle mit Regeln angezeigt, mit denen das Senden und Empfangen von Standardrouteinformationen in EIGRP-Updates gesteuert werden kann.

Hinweis: Sie können für jeden EIGRP-Routing-Prozess eine "in"- und eine "out"-Regel festlegen. (Derzeit wird nur ein Prozess unterstützt.)

Konfigurieren der EIGRP-Authentifizierung

Die Cisco ASA unterstützt die MD5-Authentifizierung von Routing-Updates über das EIGRP-Routing-Protokoll. Der MD5-verschlüsselte Digest in jedem EIGRP-Paket verhindert die Einführung nicht autorisierter oder falscher Routing-Nachrichten von nicht genehmigten Quellen. Durch das Hinzufügen von Authentifizierung zu Ihren EIGRP-Nachrichten wird sichergestellt, dass Ihre Router und die Cisco ASA Routing-Nachrichten nur von anderen Routing-Geräten akzeptieren, die mit demselben vorinstallierten Schlüssel konfiguriert sind. Wenn diese Authentifizierung nicht konfiguriert ist, kann es passieren, dass die Routing-Tabellen auf Ihren Routern oder der Cisco ASA beschädigt werden und ein Denial-of-Service-Angriff erfolgen kann, wenn jemand ein anderes Routing-Gerät mit anderen oder entgegengesetzten Routeninformationen in das Netzwerk einführt. Wenn Sie den EIGRP-Nachrichten, die zwischen Ihren Routing-Geräten (einschließlich der ASA) gesendet werden, Authentifizierung hinzufügen, verhindert dies das unbefugte Hinzufügen von EIGRP-Routern zu Ihrer Routing-Topologie.

Die EIGRP-Routenauthentifizierung wird auf Schnittstellenbasis konfiguriert. Alle EIGRP-Nachbarn auf Schnittstellen, die für die EIGRP-Nachrichtenauthentifizierung konfiguriert wurden, müssen mit demselben Authentifizierungsmodus und -schlüssel konfiguriert werden, damit Nachbarschaften erstellt werden können.

Führen Sie diese Schritte aus, um die EIGRP MD5-Authentifizierung auf der Cisco ASA zu aktivieren.

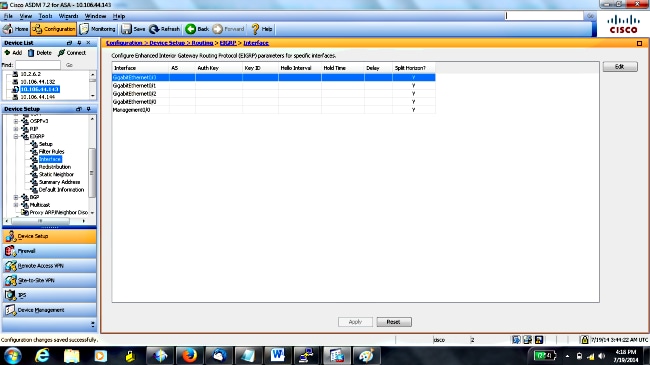

- Navigieren Sie im ASDM wie dargestellt zu Configuration > Device Setup > Routing > EIGRP > Interface (Konfiguration > Geräteeinrichtung > Routing > EIGRP > Schnittstelle).

- In diesem Fall ist EIGRP auf der internen Schnittstelle aktiviert (GigabitEthernet 0/1). Wählen Sie die GigabitEthernet 0/1-Schnittstelle aus, und klicken Sie auf Bearbeiten.

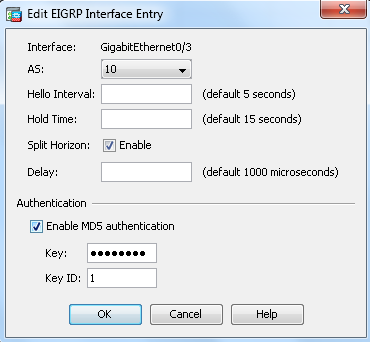

- Wählen Sie unter Authentication (Authentifizierung) die Option Enable MD5 authentication aus. Fügen Sie hier weitere Informationen zu den Authentifizierungsparametern hinzu. In diesem Fall ist der vorinstallierte Schlüssel cisco123, und die Schlüssel-ID lautet 1.

EIGRP-Routenfilterung

Mit EIGRP können Sie Routing-Updates steuern, die gesendet und empfangen werden. In diesem Beispiel blockieren Sie Routing-Updates auf der ASA für das Netzwerkpräfix 192.168.10.0/24, das sich hinter R1 befindet. Für die Routenfilterung können Sie nur die STANDARD-ACL verwenden.

access-list eigrp standard deny 192.168.10.0 255.255.255.0

access-list eigrp standard permit any

router eigrp 10

distribute-list eigrp in

Überprüfung

ASA(config)# show access-list eigrp

access-list eigrp; 2 elements; name hash: 0xd43d3adc

access-list eigrp line 1 standard deny 192.168.10.0 255.255.255.0 (hitcnt=3) 0xeb48ecd0

access-list eigrp line 2 standard permit any4 (hitcnt=12) 0x883fe5ac

Konfigurationen

Konfiguration der Cisco ASA CLI

Dies ist die Cisco ASA CLI-Konfiguration.

!outside interface configuration

interface GigabitEthernet0/0

description outside interface connected to the Internet

nameif outside

security-level 0

ip address 198.51.100.120 255.255.255.0

!

!inside interface configuration

interface GigabitEthernet0/1

description interface connected to the internal network

nameif inside

security-level 100

ip address 10.10.10.1 255.255.255.0

!

!EIGRP authentication is configured on the inside interface

authentication key eigrp 10 cisco123 key-id 1

authentication mode eigrp 10 md5

!

!management interface configuration

interface Management0/0

nameif management

security-level 99

ip address 10.10.20.1 255.255.255.0 management-only

!

!

!EIGRP Configuration - the CLI configuration is very similar to the

!Cisco IOS router EIGRP configuration.

router eigrp 10

no auto-summary

eigrp router-id 10.10.10.1

network 10.10.10.0 255.255.255.0

!

!This is the static default gateway configuration

route outside 0.0.0.0 0.0.0.0 198.51.100.1 1

CLI-Konfiguration des Cisco IOS Routers (R1)

Dies ist die CLI-Konfiguration von R1 (interner Router).

!!Interface that connects to the Cisco ASA. Notice the EIGRP authentication

paramenters.

interface FastEthernet0/0

ip address 10.10.10.2 255.255.255.0

ip authentication mode eigrp 10 md5

ip authentication key-chain eigrp 10 MYCHAIN

!

!

! EIGRP Configuration

router eigrp 10

network 10.10.10.0 0.0.0.255

network 10.20.20.0 0.0.0.255

network 172.18.124.0 0.0.0.255

network 192.168.10.0

no auto-summary

Überprüfung

Führen Sie diese Schritte aus, um Ihre Konfiguration zu überprüfen.

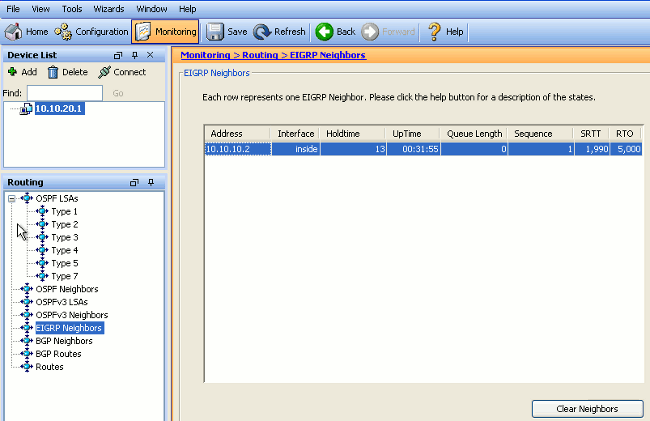

- Auf dem ASDM können Sie zu Monitoring > Routing > EIGRP Neighbor navigieren, um die einzelnen EIGRP-Nachbarn anzuzeigen. Dieser Screenshot zeigt den inneren Router (R1) als aktiven Nachbarn. Sie können auch die Schnittstelle sehen, auf der sich dieser Nachbar befindet, die Haltezeit und wie lange die Nachbar-Beziehung aktiv ist (UpTime).

- Außerdem können Sie die Routing-Tabelle überprüfen, wenn Sie zu Monitoring > Routing > Routes navigieren. In diesem Screenshot sehen Sie, dass die Netzwerke 192.168.10.0/24, 172.18.124.0/24 und 10.20.20.0/24 durch R1 (10.10.10.2) gelernt werden.

Über die CLI können Sie den Befehl show route verwenden, um dieselbe Ausgabe zu erhalten.

ciscoasa# show route

Codes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGP

i - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area

* - candidate default, U - per-user static route, o - ODR

P - periodic downloaded static route

Gateway of last resort is 100.10.10.2 to network 0.0.0.0

C 198.51.100.0 255.255.255.0 is directly connected, outside

D 192.168.10.0 255.255.255.0 [90/131072] via 10.10.10.2, 0:32:29, inside

D 172.18.124.0 255.255.255.0 [90/131072] via 10.10.10.2, 0:32:29, inside

C 127.0.0.0 255.255.0.0 is directly connected, cplane

D 10.20.20.0 255.255.255.0 [90/28672] via 10.10.10.2, 0:32:29, inside

C 10.10.10.0 255.255.255.0 is directly connected, inside

C 10.10.20.0 255.255.255.0 is directly connected, management

S* 0.0.0.0 0.0.0.0 [1/0] via 198.51.100.1, outside

Mit der ASA-Version 9.2.1 und höher können Sie den Befehl show route eigrp verwenden, um nur EIGRP-Routen anzuzeigen.

ciscoasa(config)# show route eigrp

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route, + - replicated route

Gateway of last resort is not set

D 192.168.10.0 255.255.255.0 [90/131072] via 10.10.10.2, 0:32:29, inside

D 172.18.124.0 255.255.255.0 [90/131072] via 10.10.10.2, 0:32:29, inside

D 10.20.20.0 255.255.255.0 [90/28672] via 10.10.10.2, 0:32:29, inside - Sie können auch den Befehl show eigrp topology verwenden, um Informationen über die ermittelten Netzwerke und die EIGRP-Topologie abzurufen.

ciscoasa# show eigrp topology

EIGRP-IPv4 Topology Table for AS(10)/ID(10.10.10.1)

Codes: P - Passive, A - Active, U - Update, Q - Query, R - Reply,

r - reply Status, s - sia Status

P 10.20.20.0 255.255.255.0, 1 successors, FD is 28672

via 10.10.10.2 (28672/28416), GigabitEthernet0/1

P 10.10.10.0 255.255.255.0, 1 successors, FD is 2816

via Connected, GigabitEthernet0/1

P 192.168.10.0 255.255.255.0, 1 successors, FD is 131072

via 10.10.10.2 (131072/130816), GigabitEthernet0/1

P 172.18.124.0 255.255.255.0, 1 successors, FD is 131072

via 10.10.10.2 (131072/130816), GigabitEthernet0/1 - Der Befehl show eigrp neighbors ist ebenfalls nützlich, um die aktiven Nachbarn und die entsprechenden Informationen zu überprüfen. Dieses Beispiel zeigt die gleichen Informationen, die Sie vom ASDM in Schritt 1 erhalten haben.

ciscoasa# show eigrp neighbors

EIGRP-IPv4 neighbors for process 10

H Address Interface Hold Uptime SRTT RTO Q Seq (sec) (ms)Cnt Num

0 10.10.10.2 Gi0/1 12 00:39:12 107 642 0 1

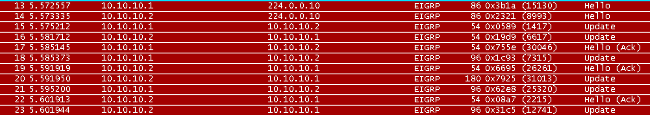

Paketfluss

Dies ist der Paketfluss.

- Die ASA startet die Verbindung und sendet ein mCast Hello-Paket über alle EIGRP-konfigurierten Schnittstellen.

- R1 empfängt ein Hello-Paket und sendet ein mCast Hello-Paket.

- Die ASA empfängt das Hello-Paket und sendet ein Update-Paket mit einem anfänglichen Bit-Set, das anzeigt, dass es sich um den Initialisierungsprozess handelt.

- R1 empfängt ein Update-Paket und sendet ein Update-Paket mit einem anfänglichen Bit-Set, das anzeigt, dass es sich um den Initialisierungsprozess handelt.

- Nachdem die ASA und R1 Hello-Nachrichten ausgetauscht haben und die Nachbarumgebungen eingerichtet wurden, antworten die ASA und R1 mit einem ACK-Paket, das anzeigt, dass die Aktualisierungsinformationen empfangen wurden.

- ASA sendet seine Routing-Informationen in einem Update-Paket an R1.

- R1 fügt die Update-Paketinformationen in die Topologietabelle ein. Die Topologietabelle enthält alle Ziele, die von Nachbarn angekündigt wurden. Es ist so organisiert, dass jedes Ziel aufgelistet wird, zusammen mit allen Nachbarn, die zum Ziel reisen können, und ihren zugehörigen Metriken.

- R1 sendet dann ein Update-Paket an die ASA.

- Sobald die ASA das Update-Paket erhält, sendet sie ein ACK-Paket an R1. Nachdem die ASA und R1 die Update-Pakete erfolgreich voneinander empfangen haben, können sie die Nachfolgerouten (am besten) und die praktikablen Nachfolgerouten (Backup-Routen) in der Topologietabelle auswählen und der Routing-Tabelle die Nachfolgerouten anbieten.

Fehlerbehebung

Dieser Abschnitt enthält Informationen zum Debuggen und Anzeigen von Befehlen, die für die Behebung von EIGRP-Problemen nützlich sein können.

Befehle für die Fehlerbehebung

Das Output Interpreter-Tool (OIT) (nur registrierte Kunden) unterstützt bestimmte show-Befehle. Verwenden Sie das OIT, um eine Analyse der Ausgabe des Befehls show anzuzeigen.

Hinweis: Lesen Sie den Artikel Important Information on Debug Commands (Wichtige Informationen zu Debug-Befehlen), bevor Sie debug-Befehle verwenden. Um Debuginformationen auf dem endlichen Computer Diffusing Update Algorithm (DUAL) anzuzeigen, verwenden Sie den Befehl debug eigrp fsm im privilegierten EXEC-Modus. Mit diesem Befehl können Sie die EIGRP-möglichen Nachfolgeaktivitäten beobachten und bestimmen, ob Routen-Updates durch den Routing-Prozess installiert und gelöscht werden.

Dies ist die Ausgabe des Befehls debug im erfolgreichen Peering mit R1. Sie können die verschiedenen Routen sehen, die erfolgreich auf dem System installiert wurden.

EIGRP-IPv4(Default-IP-Routing-Table:10): Callback: route_adjust GigabitEthernet0/1

DUAL: dest(10.10.10.0 255.255.255.0) not active

DUAL: rcvupdate: 10.10.10.0 255.255.255.0 via Connected metric 2816/0 on topoid 0

DUAL: Find FS for dest 10.10.10.0 255.255.255.0. FD is 4294967295, RD is 4294967

295 on topoid 0 found

DUAL: RT installed 10.10.10.0 255.255.255.0 via 0.0.0.0

DUAL: Send update about 10.10.10.0 255.255.255.0. Reason: metric chg on topoid

0

DUAL: Send update about 10.10.10.0 255.255.255.0. Reason: new if on topoid 0

DUAL: dest(10.20.20.0 255.255.255.0) not active

DUAL: rcvupdate: 10.20.20.0 255.255.255.0 via 10.10.10.2 metric 28672/28416 on t

opoid 0

DUAL: Find FS for dest 10.20.20.0 255.255.255.0. FD is 4294967295, RD is 4294967

295 on topoid 0 found

EIGRP-IPv4(Default-IP-Routing-Table:10): route installed for 10.20.20.0 ()

DUAL: RT installed 10.20.20.0 255.255.255.0 via 10.10.10.2

DUAL: Send update about 10.20.20.0 255.255.255.0. Reason: metric chg on topoid

0

DUAL: Send update about 10.20.20.0 255.255.255.0. Reason: new if on topoid 0

DUAL: dest(172.18.124.0 255.255.255.0) not active

DUAL: rcvupdate: 172.18.124.0 255.255.255.0 via 10.10.10.2 metric 131072/130816

on topoid 0

DUAL: Find FS for dest 172.18.124.0 255.255.255.0. FD is 4294967295, RD is 42949

67295 on topoid 0 found

EIGRP-IPv4(Default-IP-Routing-Table:10): route installed for 172.18.124.0 ()

DUAL: RT installed 172.18.124.0 255.255.255.0 via 10.10.10.2

DUAL: Send update about 172.18.124.0 255.255.255.0. Reason: metric chg on topoi

d 0

DUAL: Send update about 172.18.124.0 255.255.255.0. Reason: new if on topoid 0

DUAL: dest(192.168.10.0 255.255.255.0) not active

DUAL: rcvupdate: 192.168.10.0 255.255.255.0 via 10.10.10.2 metric 131072/130816

on topoid 0

DUAL: Find FS for dest 192.168.10.0 255.255.255.0. FD is 4294967295, RD is 42949

67295 on topoid 0 found

EIGRP-IPv4(Default-IP-Routing-Table:10): route installed for 192.168.10.0 ()

DUAL: RT installed 192.168.10.0 255.255.255.0 via 10.10.10.2

DUAL: Send update about 192.168.10.0 255.255.255.0. Reason: metric chg on topoi

d 0

DUAL: Send update about 192.168.10.0 255.255.255.0. Reason: new if on topoid 0

Sie können auch den Befehl debug eigrp neighbor verwenden. Dies ist die Ausgabe dieses Debug-Befehls, wenn die Cisco ASA erfolgreich eine neue Nachbarbeziehung mit R1 erstellt hat.

ciscoasa# EIGRP-IPv4(Default-IP-Routing-Table:10): Callback: route_adjust Gigabi

tEthernet0/1

EIGRP: New peer 10.10.10.2

EIGRP-IPv4(Default-IP-Routing-Table:10): route installed for 10.20.20.0 ()

EIGRP-IPv4(Default-IP-Routing-Table:10): route installed for 172.18.124.0 ()

EIGRP-IPv4(Default-IP-Routing-Table:10): route installed for 192.168.10.0 ()

Sie können die EIGRP-Debugpakete auch für detaillierte EIGRP-Nachrichtenaustauschinformationen zwischen der Cisco ASA und ihren Peers verwenden. In diesem Beispiel wurde der Authentifizierungsschlüssel auf dem Router (R1) geändert, und die Debug-Ausgabe zeigt, dass das Problem eine nicht übereinstimmende Authentifizierung ist.

ciscoasa# EIGRP: Sending HELLO on GigabitEthernet0/1

AS 655362, Flags 0x0, Seq 0/0 interfaceQ 1/1 iidbQ un/rely 0/0

EIGRP: pkt key id = 1, authentication mismatch

EIGRP: GigabitEthernet0/1: ignored packet from 10.10.10.2, opcode = 5

(invalid authentication)

EIGRP-Nachbarschaft geht mit Syslogs ASA-5-336010 verloren

ASA verwirft eine EIGRP-Nachbarschaft, wenn Änderungen an der EIGRP-Verteilerliste vorgenommen werden. Diese Syslog-Meldung wird angezeigt.

EIGRP Nieghborship Resets with syslogs ASA-5-336010: EIGRP-IPv4: PDM(314 10:

Neighbor 10.15.0.30 (GigabitEthernet0/0) is down: route configuration changed

Bei dieser Konfiguration wird beim Hinzufügen eines neuen ACL-Eintrags in der ACL die EIGRP-Netzwerkliste mit EIGRP-Nachbarschaft zurückgesetzt.

router eigrp 10

distribute-list Eigrp-network-list in

network 10.10.10.0 255.0.0.0

passive-interface default

no passive-interface inside

redistribute static

access-list Eigrp-network-list standard permit any

Sie können beobachten, dass die Nachbarbeziehung zum benachbarten Gerät besteht.

ciscoasa(config)# show eigrp neighbors

EIGRP-IPv4 neighbors for process 10

H Address Interface Hold Uptime SRTT RTO Q Seq

(sec) (ms) Cnt Num

0 10.10.10.2 Gi0/3 10 00:01:22 1 5000 0 5

ciscoasa(config)# show eigrp neighbors

EIGRP-IPv4 neighbors for process 10

H Address Interface Hold Uptime SRTT RTO Q Seq

(sec) (ms) Cnt Num

0 10.10.10.2 Gi0/3 13 00:01:29 1 5000 0 5

Nun können Sie access-list Eigrp-network-list standard deny 172.18.24.0 255.255.255.0 hinzufügen.

%ASA-5-111010: User 'enable_15', running 'CLI' from IP 0.0.0.0, executed 'debug

eigrp fsm'

%ASA-7-111009: User 'enable_15' executed cmd: show access-list

%ASA-5-111008: User 'enable_15' executed the 'access-list Eigrp-network-list line

1 permit 172.18.24.0 255.255.255.0' command.

%ASA-5-111010: User 'enable_15', running 'CLI' from IP 0.0.0.0, executed 'access-list

Eigrp-network-list line 1 permit 172.18.24.0.0 255.255.255.0'

%ASA-7-111009: User 'enable_15' executed cmd: show eigrp neighbors

%ASA-5-336010: EIGRP-IPv4: PDM(599 10: Neighbor 10.10.10.2 (GigabitEthernet0/3) is

down: route configuration changed

%ASA-5-336010: EIGRP-IPv4: PDM(599 10: Neighbor 10.10.10.2 (GigabitEthernet0/3) is

up: new adjacency

Diese Protokolle sind in debug eigrp fsm zu sehen.

IGRP2: linkdown: start - 10.10.10.2 via GigabitEthernet0/3

DUAL: Destination 10.10.10.0 255.255.255.0 for topoid 0

DUAL: linkdown: finish

Dies wird für alle neuen ASA-Versionen von 8.4 und 8.6 bis 9.1 erwartet. Dasselbe wurde bei Routern beobachtet, auf denen die Codezüge 12.4 bis 15.1 ausgeführt werden. Dieses Verhalten wird jedoch in ASA Version 8.2 und früheren ASA-Softwareversionen nicht beobachtet, da an einer ACL vorgenommene Änderungen die EIGRP-Adjacencies nicht zurücksetzen.

Da das EIGRP die vollständige Topologietabelle an einen Nachbarn sendet, wenn dieser zum ersten Mal aktiv ist, und dann nur die Änderungen sendet, würde die Konfiguration einer Verteilerliste mit der ereignisgesteuerten Natur von EIGRP die Anwendung der Änderungen erschweren, ohne dass die Nachbarbeziehung vollständig zurückgesetzt würde. Die Router müssten jede Route verfolgen, die an einen Nachbarn gesendet oder von einem Nachbarn empfangen wird, um zu erfahren, welche Route sich geändert hat (d. h. gesendet/akzeptiert würde oder nicht gesendet/akzeptiert würde), damit die Änderungen entsprechend der aktuellen Verteilerliste angewendet werden. Es ist viel einfacher, einfach abzureißen und die Nachbarschaft wieder herzustellen.

Wenn eine Adjacency abgebaut und wiederhergestellt wird, werden alle erlernten Routen zwischen bestimmten Nachbarn einfach vergessen und die gesamte Synchronisation zwischen den Nachbarn wird neu durchgeführt - mit der neuen Verteilerliste.

Die meisten EIGRP-Verfahren, die Sie zur Fehlerbehebung bei Cisco IOS-Routern verwenden, können auf die Cisco ASA angewendet werden. Um EIGRP-Probleme zu beheben, verwenden Sie das Hauptflussdiagramm zur Fehlerbehebung. Beginnen Sie mit dem Feld, das mit Main markiert ist.

Häufige Probleme

ASA mit beeinträchtigenden EIGRP-Fehlern

- CSCun18948 ASA EIGRP-Route blockiert, nachdem der Nachbar die Verbindung getrennt hat.

- CSCum97632 RU: Veraltetes EIGRP Summary-Routing auf Master-/Slave-Einheiten nach "no nameif"

- CSCuj30271 EIGRP : authentication key command gest wurde aus der ASA-Konfiguration entfernt, die ausgeführt wird.

- CSCuj47104-EIGRP-Routen auf der aktiven ASA werden nach dem ASA-Failover gelöscht.

- CSCum9300 RU: Veraltete EIGRP-Route auf Slave-Einheiten nach "no nameif" auf primärer ASA.

- Die CSCup32973 ASA EIGRP setzt die Haltezeit nach dem Empfang des Updates nicht zurück.

- CSCts9346 RIM: Failover-Unterstützung für EIGRP und OSPFv2 im ASA-Multi-Context-Modus

- Die CSCuc92292 ASA stellt aufgrund von Versionsproblemen möglicherweise keine EIGRP-Adjacency mit dem Router her.

- CSCuj13918 [RU:EIGRP] Die Nachbarschaft fällt nach der Konfiguration der statischen Route aus.

- CSCuj23967 EIGRP: Der Datenverkehr von der ASA mit der Standard-Kandidat-EIGRP-Route schlägt fehl.

- CSCte01475 EIGRP : Statische Routen-Neuverteilung mit nicht funktionierender Verteilerliste.

Verbesserte ASA EIGRP-Anfragen:

CSCug90292 ASA: Keine Debug- oder Syslog-Ausgaben für EIGRP-A/S-Diskrepanzen.

CSCtc4373 CSM: Enh - Unterstützung von EIGRP-Konfiguration auf ASA-Plattform einführen.

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

02-Apr-2007 |

Erstveröffentlichung |

Beiträge von Cisco Ingenieuren

- Dinkar Sharma

- Magnus Mortensen

- Prashant Joshi

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback