Einleitung

In diesem Dokument werden die Funktionen für Network Advanced Malware Protection (AMP)/Dateizugriffskontrolle des FirePOWER-Moduls und das Verfahren zu ihrer Konfiguration mit dem Adaptive Security Device Manager (ASDM) beschrieben.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Kenntnisse der ASA-Firewall (Adaptive Security Appliance) und des ASDM

- Kenntnisse der FirePOWER-Appliance

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- ASA Firepower-Module (ASA 5506X/5506H-X/5506W-X, ASA 5508-X, ASA 5516-X) mit der Software-Version 5.4.1 und höher

- ASA Firepower-Modul (ASA 5515-X, ASA 5525-X, ASA 5545-X, ASA 5555-X) mit Softwareversion 6.0.0 und höher

- ASDM 7.5.1 und höher

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netz Live ist, überprüfen Sie, ob Sie die mögliche Auswirkung jedes möglichen Befehls verstehen.

Hintergrundinformationen

Bösartige Software/Malware kann über mehrere Wege in das Netzwerk eines Unternehmens gelangen. Um die Auswirkungen dieser Schadsoftware und Malware zu identifizieren und zu mindern, können die AMP-Funktionen der FirePOWER verwendet werden, um die Übertragung von Schadsoftware und Malware im Netzwerk zu erkennen und optional zu blockieren.

Mit der Dateisteuerungsfunktion können Sie die Übertragung von Datei-Uploads und -Downloads überwachen (erkennen), blockieren oder zulassen. Beispielsweise kann eine Dateirichtlinie implementiert werden, die den Download ausführbarer Dateien durch den Benutzer blockiert.

Mit der Netzwerk-AMP-Funktion können Sie Dateitypen auswählen, die über häufig verwendete Protokolle überwacht werden sollen, und SHA 256-Hashes, Metadaten aus den Dateien oder sogar Kopien der Dateien selbst zur Malware-Analyse an die Cisco Security Intelligence Cloud senden. Die Cloud gibt auf Grundlage der Dateianalyse den Status von Datei-Hashes als virenfrei oder bösartig zurück.

Die Dateikontrolle und AMP für FirePOWER können als Dateirichtlinie konfiguriert und als Teil der allgemeinen Zugriffskontrollkonfiguration verwendet werden. Dateirichtlinien, die Zugriffskontrollregeln zugeordnet sind, überprüfen den Netzwerkverkehr, der die Regelbedingungen erfüllt.

Hinweis: Stellen Sie sicher, dass das FirePOWER-Modul über eine Protect/Control/Malware-Lizenz verfügt, um diese Funktion zu konfigurieren. Um die Lizenzen zu überprüfen, wählen Sie Configuration > ASA FirePOWER Configuration > License.

Konfigurieren der Dateirichtlinie für Dateikontrolle/Netzwerk-AMP

Dateizugriffskontrolle konfigurieren

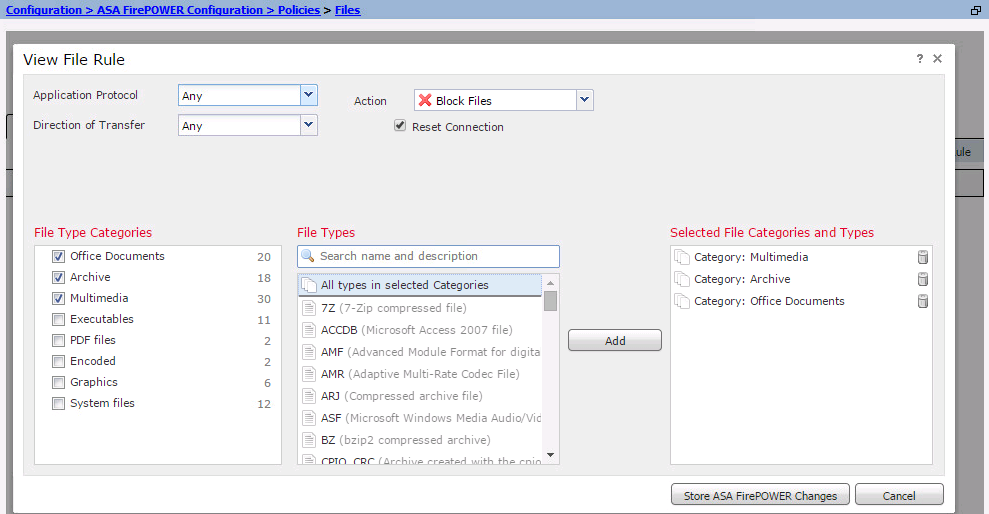

Melden Sie sich bei ASDM an, und wählen Sie Configuration > ASA FirePOWER Configuration > Policies > Files. Das Dialogfeld Neue Dateirichtlinie wird angezeigt.

Geben Sie einen Namen und optional eine Beschreibung für Ihre neue Richtlinie ein, und klicken Sie dann auf die Option ASA-Firepower-Änderungen speichern. Die Seite Dateirichtlinienregel wird angezeigt.

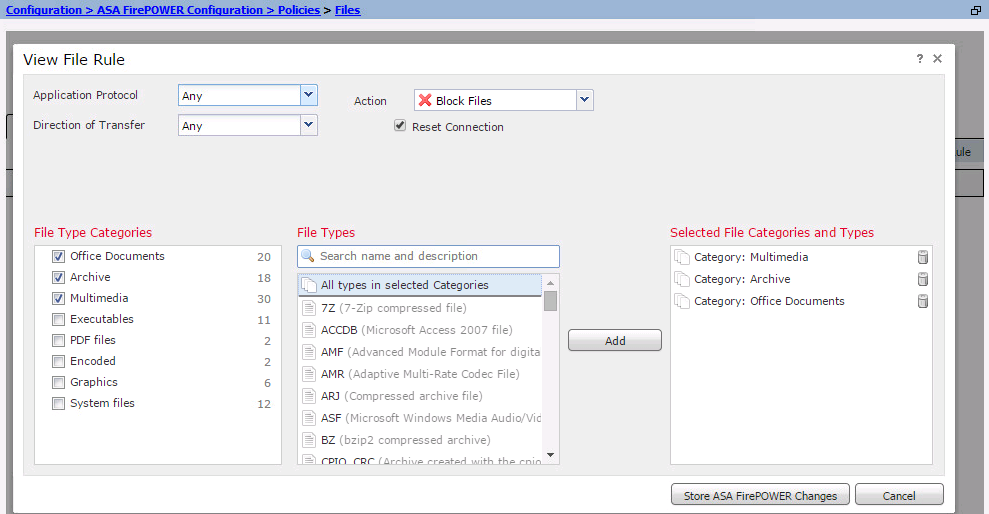

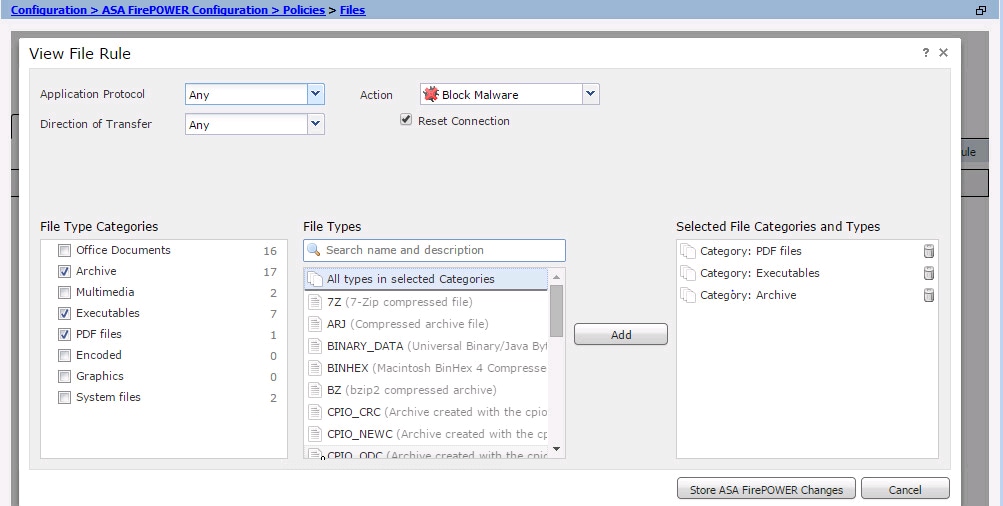

Klicken Sie auf Dateiregel hinzufügen, um der Dateirichtlinie eine Regel hinzuzufügen. Die Dateiregel gibt Ihnen die präzise Kontrolle über Dateitypen, die Sie protokollieren, blockieren oder nach Malware durchsuchen möchten.

Anwendungsprotokoll: Geben Sie als Anwendungsprotokoll entweder "Any" (Standard) oder das spezifische Protokoll (HTTP, SMTP, IMAP, POP3, FTP, SMB) an.

Übertragungsrichtung: Geben Sie die Übertragungsrichtung der Datei an. Je nach Anwendungsprotokoll kann es sich um Any (Beliebig) oder Upload/Download (Hochladen/Herunterladen) handeln. Sie können das Protokoll (HTTP, IMAP, POP3, FTP, SMB) auf den Dateidownload und das Protokoll (HTTP, SMTP, FTP, SMB) auf den Dateiupload überprüfen. Verwenden Sie die Option Any (Beliebig), um Dateien über mehrere Anwendungsprotokolle zu erkennen, unabhängig davon, ob Benutzer die Datei senden oder empfangen.

Aktion: Geben Sie die Aktion für die Dateizugriffskontrolle an. Die Aktion wäre entweder Dateien erkennen oder Dateien blockieren. Die Aktion "Datei erkennen" generiert das Ereignis, und die Aktion "Dateien blockieren" generiert das Ereignis und blockiert die Dateiübertragung. Mit der Aktion Dateien blockieren können Sie optional Verbindung zurücksetzen auswählen, um die Verbindung zu beenden.

Dateityp-Kategorien: Wählen Sie die Dateityp-Kategorien aus, für die Sie entweder eine Datei blockieren oder die Warnung generieren möchten.

Dateitypen: Wählen Sie die Dateitypen aus. Die Option Dateitypen bietet eine detailliertere Option zur Auswahl des jeweiligen Dateityps.

Wählen Sie die Option Store ASA Firepower Changes (ASA-FirePOWER-Änderungen speichern), um die Konfiguration zu speichern.

Netzwerk-Malware-Schutz konfigurieren (Netzwerk-AMP)

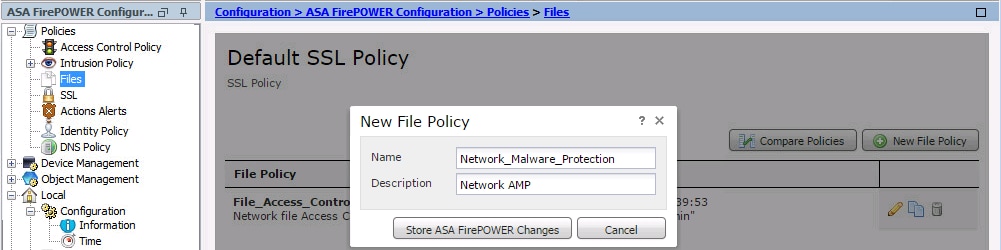

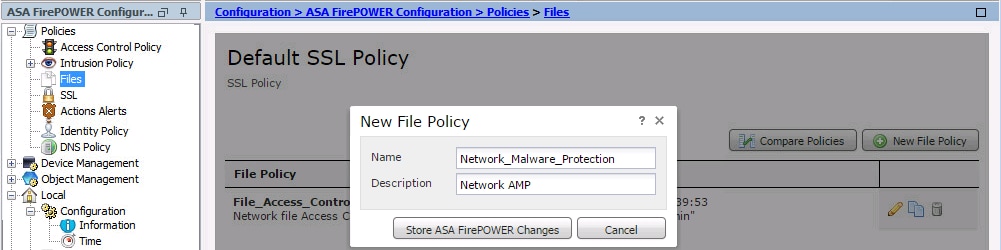

Melden Sie sich bei ASDM an, und navigieren Sie zu Configuration > ASA FirePOWER Configuration > Policies > Files. Die Seite Dateirichtlinie wird angezeigt. Klicken Sie nun auf das Dialogfeld Neue Dateirichtlinie.

Geben Sie einen Namen und optional eine Beschreibung für Ihre neue Richtlinie ein, und klicken Sie dann auf die Option ASA-Firepower-Änderungen speichern. Die Seite "File Policy Rules" wird angezeigt.

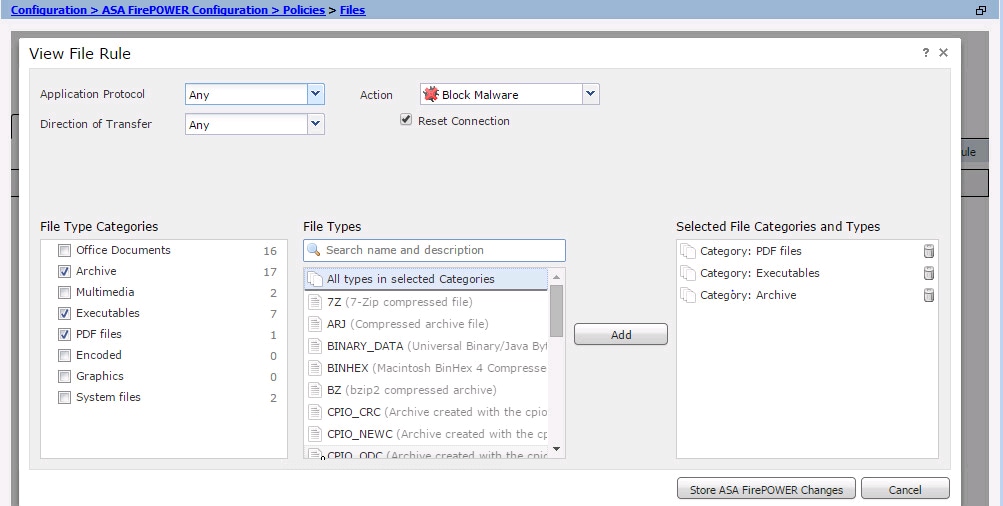

Klicken Sie auf die Option Dateiregel hinzufügen, um der Dateirichtlinie eine Regel hinzuzufügen. Mit einer Dateiregel können Sie Dateitypen präzise kontrollieren, die Sie protokollieren, blockieren oder nach Malware durchsuchen möchten.

Anwendungsprotokoll: Angabe entweder eines beliebigen (Standard) oder eines bestimmten Protokolls (HTTP, SMTP, IMAP, POP3, FTP, SMB)

Übertragungsrichtung: Geben Sie die Übertragungsrichtung der Datei an. Je nach Anwendungsprotokoll kann es sich dabei um Any (Beliebig) oder Upload/Download (Hochladen/Herunterladen) handeln. Sie können das Protokoll (HTTP, IMAP, POP3, FTP, SMB) auf Dateidownload und das Protokoll (HTTP, SMTP, FTP, SMB) auf Dateiupload überprüfen. Verwenden Sie die Option Any, um Dateien über mehrere Anwendungsprotokolle zu erkennen, unabhängig davon, ob der Benutzer die Datei sendet oder empfängt.

Aktion: Für die Funktion zum Schutz vor Netzwerk-Malware ist Aktion entweder Malware-Cloud-Suche oder Malware blockieren. Action Malware Cloud Lookup generiert nur ein Ereignis, während Aktion Malware blockieren das Ereignis generiert und die Übertragung der Malware-Datei blockiert.

Hinweis: Regeln für die Malware-Cloud-Suche und das Blockieren von Malware ermöglichen der FirePOWER, den SHA-256-Hash zu berechnen und an den Cloud-Suchprozess zu senden, um festzustellen, ob Dateien im Netzwerk Malware enthalten.

Dateityp-Kategorien: Wählen Sie die gewünschten Dateikategorien aus.

Dateitypen: Wählen Sie die spezifischen Dateitypen für detailliertere Dateitypen aus.

Wählen Sie die Option ASA-Firepower-Änderungen speichern, um die Konfiguration zu speichern.

Hinweis: Dateirichtlinien behandeln Dateien in der folgenden Reihenfolge von Regelaktionen: Die Blockierung hat Vorrang vor der Malware-Inspektion, die Vorrang vor der einfachen Erkennung und Protokollierung hat.

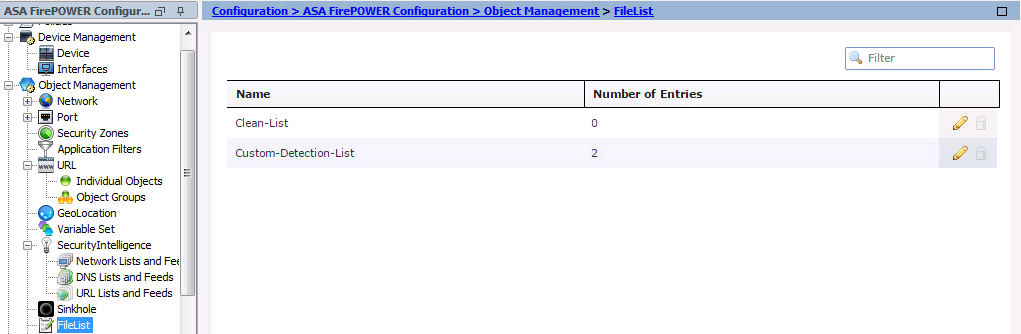

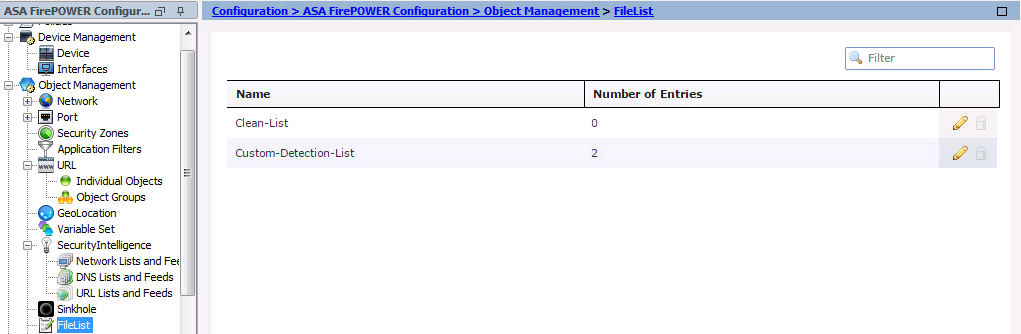

Wenn Sie netzwerkbasierten erweiterten Malware-Schutz (AMP) konfigurieren und Cisco Cloud den Status einer Datei falsch erkennt, können Sie die Datei mithilfe eines SHA-256-Hash-Werts zur Dateiliste hinzufügen, um den Status der Datei in Zukunft besser erkennen zu können. Je nach Art der Dateiliste können Sie Folgendes tun:

- Um eine Datei so zu behandeln, als ob die Cloud eine saubere Einstufung zugewiesen hätte, fügen Sie die Datei der sauberen Liste hinzu.

- Um eine Datei so zu behandeln, als ob die Cloud eine Malware-Einstufung zugewiesen hätte, fügen Sie sie der benutzerdefinierten Liste hinzu.

Um dies zu konfigurieren, navigieren Sie zu Configuration > ASA FirePOWER Configuration > Object Management > File List, und bearbeiten Sie die Liste, um SHA-256 hinzuzufügen.

Konfigurieren der Zugriffskontrollrichtlinie für Dateirichtlinien

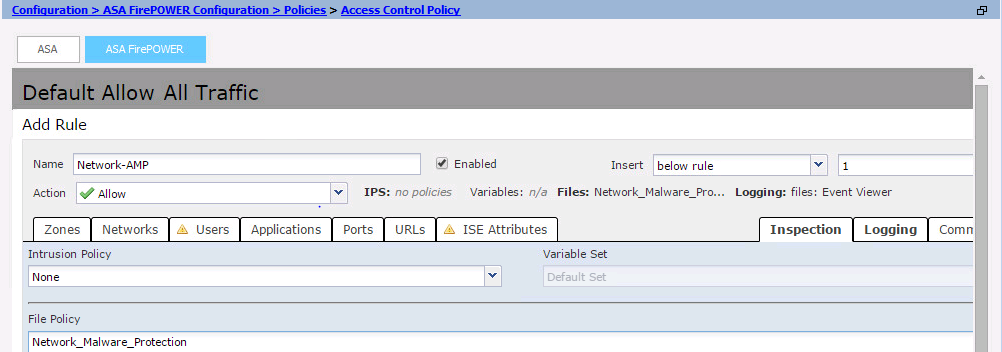

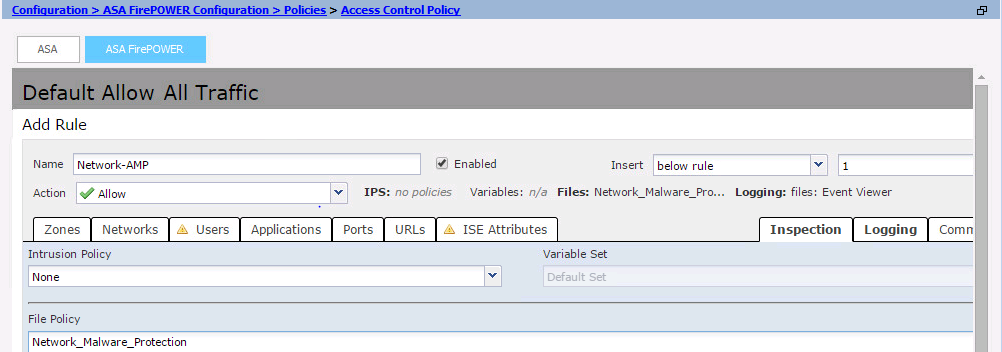

Navigieren Sie zu Configuration > ASA FirePOWER Configuration > Policies > Access Control Policy, und erstellen Sie entweder eine neue Zugriffsregel, oder bearbeiten Sie die vorhandene Zugriffsregel, wie in diesem Bild dargestellt.

Um eine Dateirichtlinie zu konfigurieren, muss Aktion Zulassen lauten. Navigieren Sie zur Registerkarte Inspektion, und wählen Sie im Dropdown-Menü die Option Dateirichtlinie aus.

Um die Protokollierung zu aktivieren, navigieren Sie zur Protokollierungsoption, und wählen Sie die entsprechende Protokollierungsoption und die Option Protokolldateien aus. Klicken Sie auf die Schaltfläche Save/Add (Speichern/Hinzufügen), um die Konfiguration zu speichern.

Wählen Sie die Option ASA-Firepower-Änderungen speichern, um die Änderungen der AC-Richtlinie zu speichern.

Bereitstellen einer Zugriffskontrollrichtlinie

Navigieren Sie zur Option Deploy von ASDM, und wählen Sie im Dropdown-Menü die Option Deploy FirePOWER Change aus. Klicken Sie auf die Option Bereitstellen, um die Änderungen bereitzustellen.

Navigieren Sie zu Monitoring > ASA FirePOWER Monitoring > Task Status. Stellen Sie sicher, dass der Task abgeschlossen sein muss, um die Konfigurationsänderung anzuwenden.

Hinweis: In Version 5.4.x müssen Sie zum Anwenden der Zugriffsrichtlinie auf den Sensor auf Apply ASA FirePOWER Changes (ASA FirePOWER-Änderungen übernehmen) klicken.

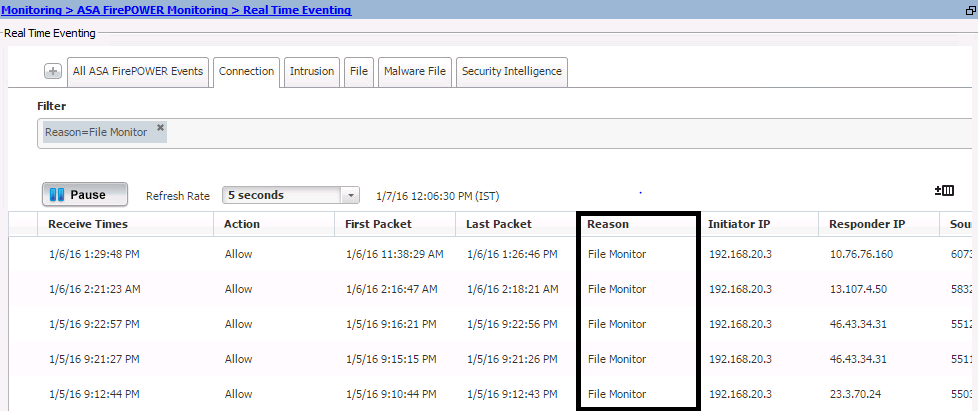

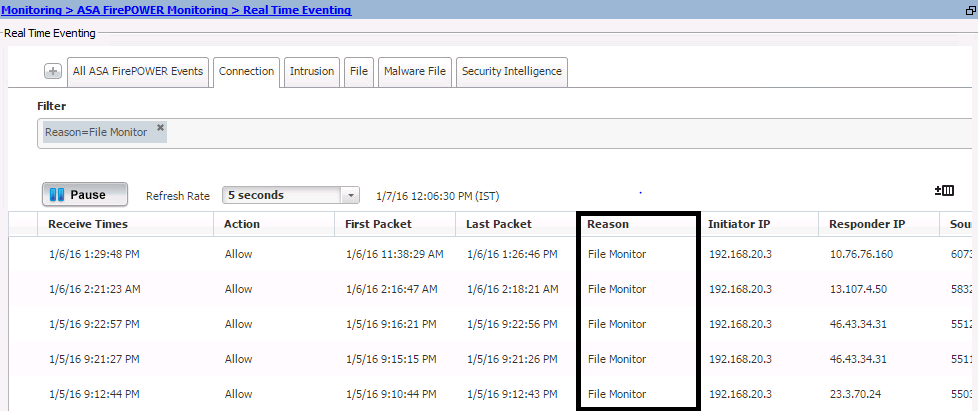

Verbindung für Dateirichtlinienereignisse überwachen

Um die vom FirePOWER-Modul generierten Ereignisse im Zusammenhang mit der Dateirichtlinie anzuzeigen, navigieren Sie zu Monitoring > ASA FirePOWER Monitoring > Real Time Eventing.

Überprüfung

Für diese Konfiguration ist derzeit kein Überprüfungsverfahren verfügbar.

Fehlerbehebung

Stellen Sie sicher, dass die Dateirichtlinie korrekt mit den Protokollen/Anweisungen/Aktionen/Dateitypen konfiguriert ist. Stellen Sie sicher, dass die richtige Dateirichtlinie in den Zugriffsregeln enthalten ist.

Stellen Sie sicher, dass die Bereitstellung der Zugriffskontrollrichtlinie erfolgreich abgeschlossen wurde.

Überwachen Sie die Verbindungsereignisse und Dateiereignisse (Überwachung > ASA-FirePOWER-Überwachung > Echtzeitereignisse), um zu überprüfen, ob der Datenverkehrsfluss die richtige Regel erfüllt.

Zugehörige Informationen

Feedback

Feedback