Patch-/Update-Installation im FirePOWER-Modul mit ASDM (integriertes Management)

Download-Optionen

-

ePub (1.0 MB)

In verschiedenen Apps auf iPhone, iPad, Android, Sony Reader oder Windows Phone anzeigen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einführung

Dieses Dokument beschreibt die verschiedenen Upgrades/Updates/Patches, die im FirePOWER-Modul verfügbar sind, sowie deren Installationsverfahren mithilfe des Adaptive Security Device Manager (On-Box Management).

Unterstützt von Avinash, Prashant Joshi und Sunil Kumar, Cisco TAC Engineers.

Voraussetzungen

Anforderungen

Cisco empfiehlt, über Kenntnisse in folgenden Bereichen zu verfügen:

- Kenntnisse der ASA-Firewall (Adaptive Security Appliance) und des ASDM (Adaptive Security Device Manager)

- Kenntnisse der FirePOWER Appliance

Verwendete Komponenten

Die Informationen in diesem Dokument basieren auf den folgenden Software- und Hardwareversionen:

- ASA FirePOWER-Module (ASA 5506X/5506H-X/5506W-X, ASA 5508-X, ASA 5516-X) mit Softwareversion 5.4.1 und höher

- ASA FirePOWER-Modul (ASA 5515-X, ASA 5525-X, ASA 5545-X, ASA 555-X) mit Softwareversion 6.0.0 und höher

- Die ASDM-Version hängt von der auf der ASA ausgeführten Version ab. Detaillierte Kompatibilitätsmatrix: ASA- und ASDM-Kompatibilität

Die Informationen in diesem Dokument werden von den Geräten in einer bestimmten Laborumgebung erstellt. Alle in diesem Dokument verwendeten Geräte haben mit einer leeren (Standard-)Konfiguration begonnen. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die potenziellen Auswirkungen eines Befehls verstehen.

Hintergrundinformationen

Aktualisierungstyp

Für das FirePOWER-Modul stehen folgende Updates zur Verfügung:

- Produkt-Upgrade/-Patch (Firmware)

- VDB-Update (Vulnerability Database)

- Regelaktualisierung (Signatur)

- Standortaktualisierung

Konfigurieren Sie FirePOWER-Modulaktualisierungen.

Update für Produkt (Firmware) installieren

Produktaktualisierungen sind in zwei Arten erhältlich:

Typ 1. Das Produkt-Upgrade ist das Upgrade-System von der Nebenversion auf die Hauptversion.

Beispiel: Aktualisieren von Firepower von Version 5.4.x auf 6.0.x Diese Aktualisierungen enthalten wichtige Verbesserungen der Produktfunktionalität.

Typ 2. Patch-Installation ist ein kleineres Upgrade, welches die Bugfixes für die aktuelle Version beinhaltet.

Beispiel: Aktualisieren des FirePOWER-Moduls von Version 5.4.1 auf 5.4.x

Hinweis: Cisco empfiehlt, die Versionshinweise vor der Installation eines Updates/Patches zu überprüfen.

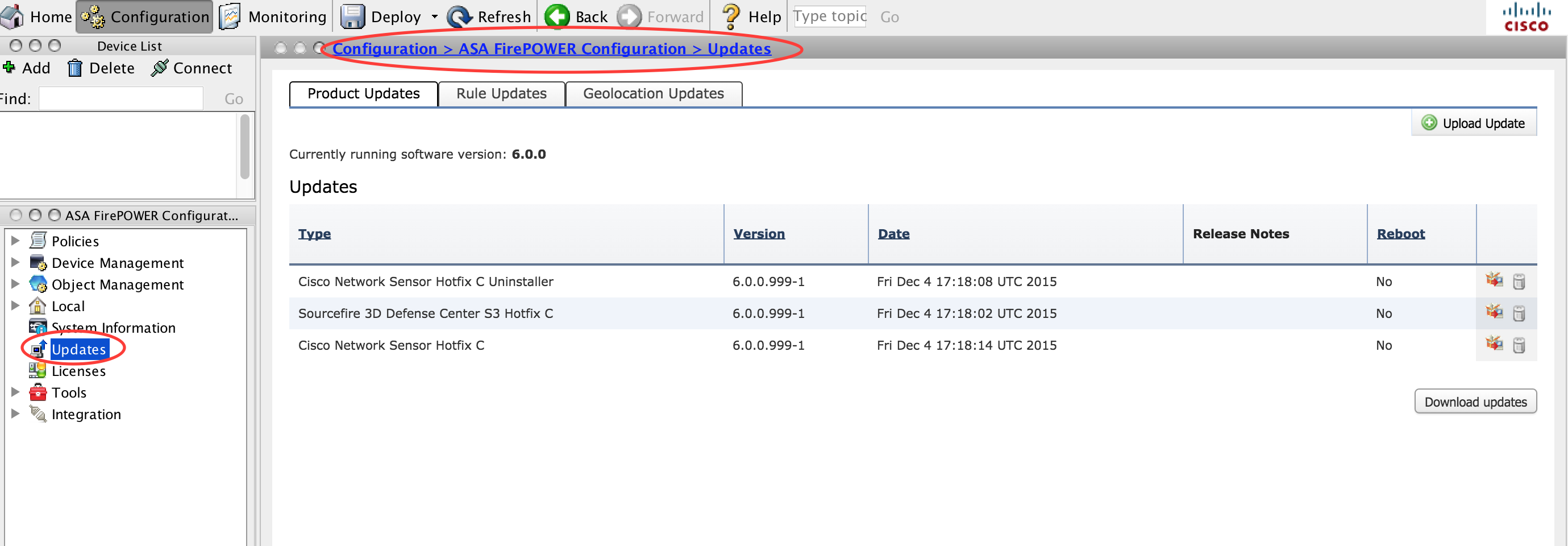

Um Produktaktualisierungen/Patches für das FirePOWER-Modul zu installieren, wählen Sie Configuration > ASA FirePOWER Configuration > Updates aus.

Hier gibt es zwei Optionen.

Auto Download: Wenn das FirePOWER-Modul über Internetzugang verfügt, können Updates direkt von der Cisco Website heruntergeladen werden, indem Sie auf die Schaltfläche Download Updates klicken.

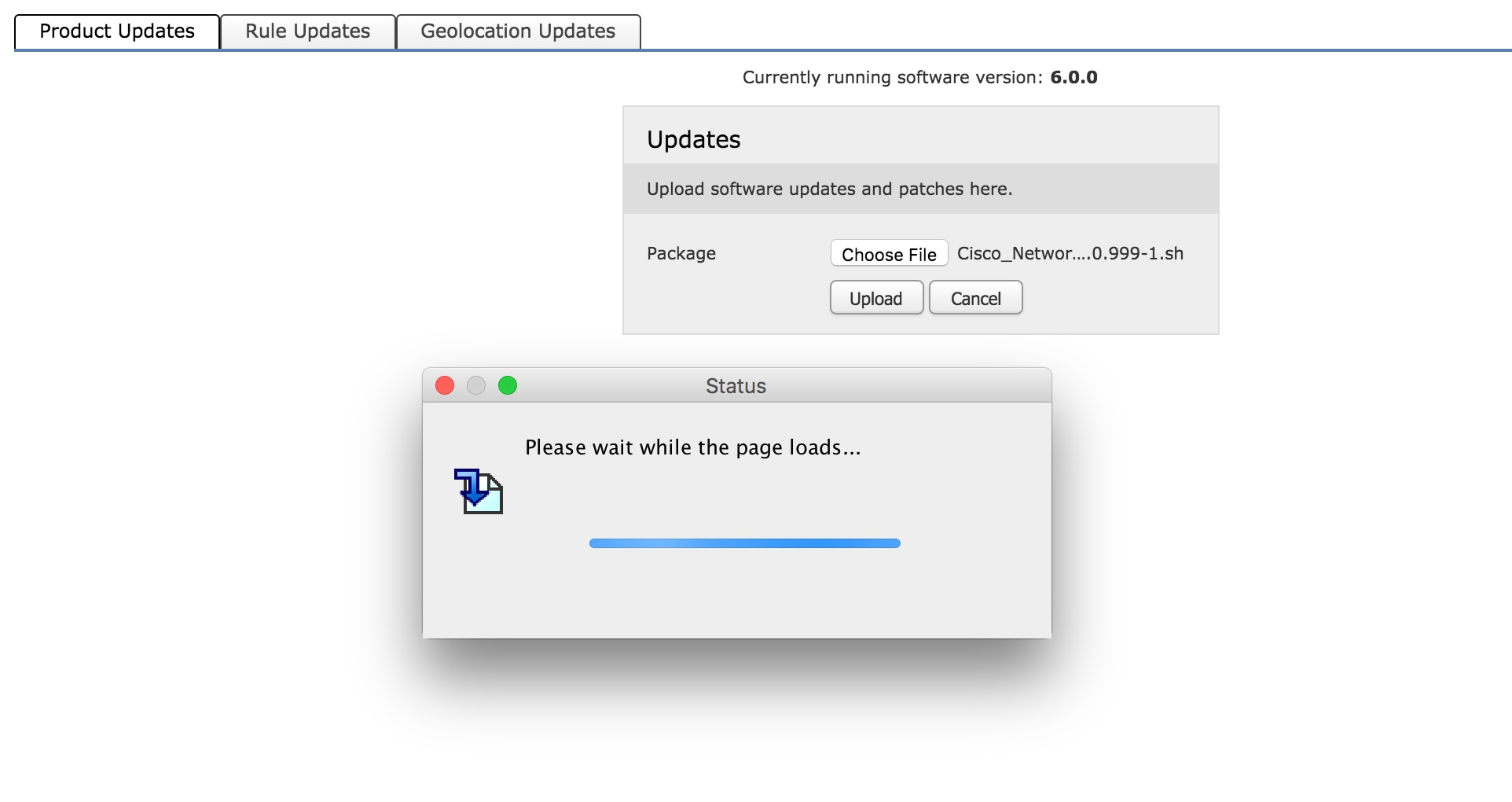

Manuelle Aktualisierung: Laden Sie das Produkt-Upgrade/-Patch von der Cisco Website auf das lokale System herunter und laden Sie es manuell hoch, indem Sie auf Update hochladen klicken. Wählen Sie Datei auswählen und navigieren Sie im lokalen System zur Datei, und klicken Sie dann auf Hochladen.

Wie im Bild gezeigt, wird beim Hochladen einer Datei in das FirePOWER-Modul eine Statusleiste angezeigt.

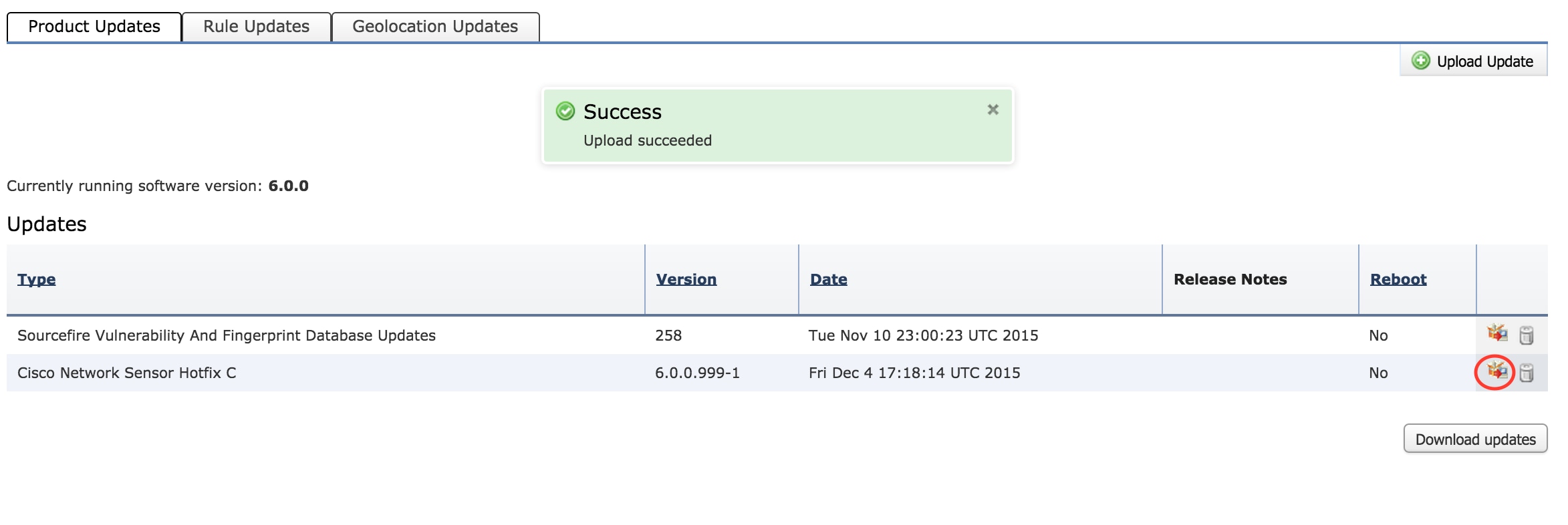

Nachdem die Aktualisierung manuell von der Cisco Website hochgeladen oder heruntergeladen wurde, wählen Sie die Version aus, und klicken Sie auf das Installationssymbol, wie im Bild gezeigt.

-

Tipp: Navigieren Sie zu Überwachung > Aufgabenstatus, um die Upgrade-Installation zu überwachen.

Installieren von VDB-Update

Das VDB-Update (Vulnerability Database) enthält Updates für die Anwendungserkennung (Application Detection Filter) und das VDB-Update. Das VDB-Update ist unter "Produkt-Updates" aufgeführt.

Um das VDB-Update zu konfigurieren, navigieren Sie zu Configuration > ASA FirePOWER Configuration > Updates. Hier stehen Ihnen zwei Optionen zur Verfügung.

Auto Download: Wenn das FirePOWER-Modul über Internetzugang verfügt, kann das FirePOWER-Modul die VDB-Updates direkt von der Cisco Website herunterladen, indem es auf die Schaltfläche Download Updates klickt.

Manuelle Aktualisierung: Laden Sie das VDB-Update von der Cisco Website auf das lokale System herunter und laden Sie es manuell hoch, indem Sie auf Update (Update hochladen) klicken. Wählen Sie Datei auswählen aus, und durchsuchen Sie die Datei im lokalen System, und klicken Sie dann auf Hochladen.

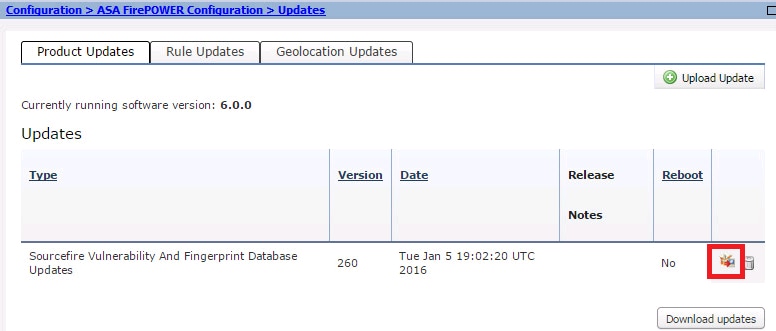

Nachdem die Aktualisierung manuell von der Cisco Website hochgeladen oder heruntergeladen wurde, wählen Sie die Version aus, und klicken Sie auf das Installationssymbol, wie im Bild gezeigt.

-

Tipp: Navigieren Sie zu Monitoring > Task Status, um die VDB-Installation zu überwachen.

Regelaktualisierungen installieren

Regelaktualisierungen (Signature) sind Signatur-Updates für das Cisco IOS Intrusion Prevention System (IPS), die das Cisco TALOS-Team regelmäßig veröffentlicht, um die Abdeckung der neuesten Bedrohungen zu gewährleisten.

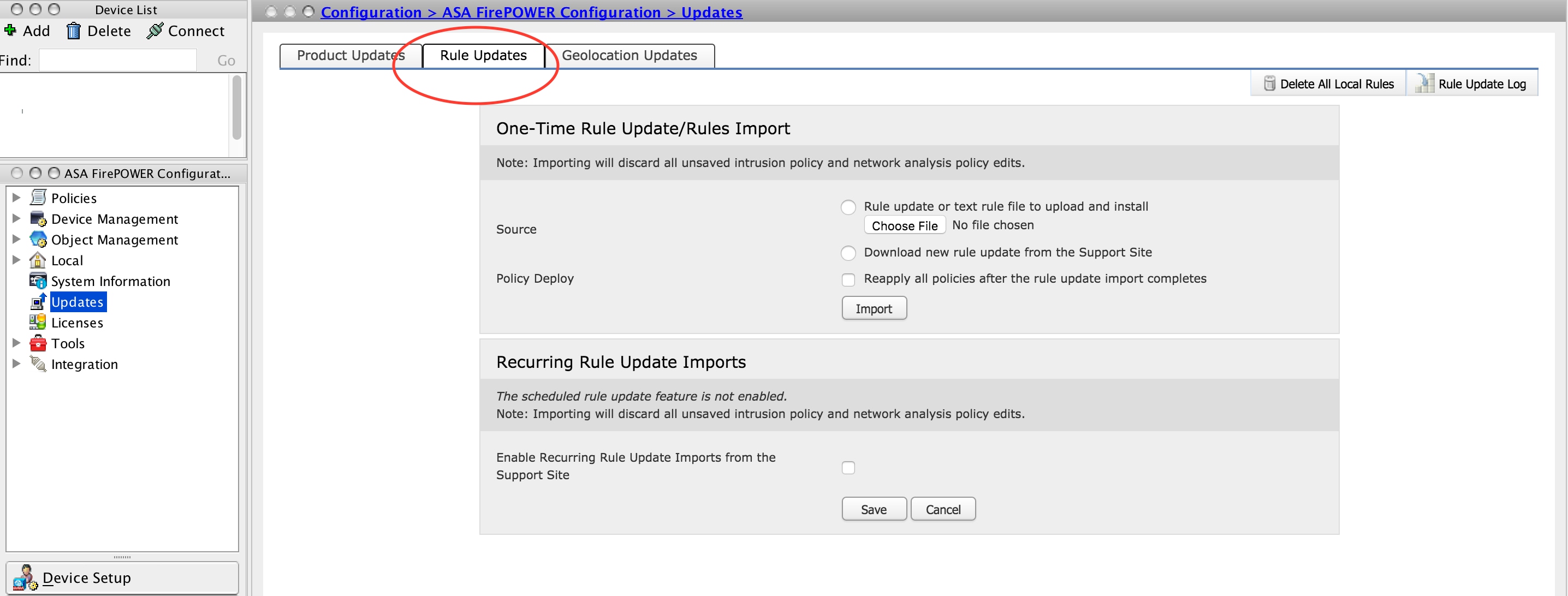

Um Regelaktualisierungen zu installieren, navigieren Sie zu Configuration > ASA Firepower Configuration > Updates und klicken Sie dann auf Regelaktualisierungen.

Es gibt zwei Optionen zum Konfigurieren der Regelaktualisierungen.

- Einmalige Regelaktualisierung/Regelimport

- Import wiederholter Regelaktualisierungen

Einmalige Regelaktualisierung/Regelimport

Einmalige Regelaktualisierung/Regelimport ist ein manueller Prozess zum Aktualisieren von Signaturen. Hier stehen zwei Optionen zur Verfügung.

Auto Download: Wenn das FirePOWER-Modul über eine Internetverbindung verfügt, wählen Sie Download Rule Update (Regelaktualisierung herunterladen) von der Support-Site aus.

Manuelle Aktualisierung: Wenn Sie die Regelaktualisierungsdatei manuell von der Cisco Website Ihres lokalen Systems heruntergeladen haben, wählen Sie die Regelaktualisierungs- oder Textregeldatei für den Upload und die Installation aus und klicken Sie anschließend auf Datei auswählen, um die Signaturdatei hochzuladen.

Nach dem Hochladen/Herunterladen von Regeln können Sie nach Abschluss des Import von Regelaktualisierungen die Option Alle Richtlinien erneut anwenden auswählen und anschließend auf Importieren klicken, um das Signatur-Update nach Abschluss der Regelaktualisierung/-Installation automatisch auf alle Zugriffskontrollrichtlinien anzuwenden.

Um Richtlinien manuell anzuwenden, lassen Sie das Kontrollkästchen deaktiviert.

-

Tipp: Um die Installation von Regelimporten zu überwachen, navigieren Sie zu Configuration > ASA Firepower Configuration > Updates > Rule Updates > Rule Update log.

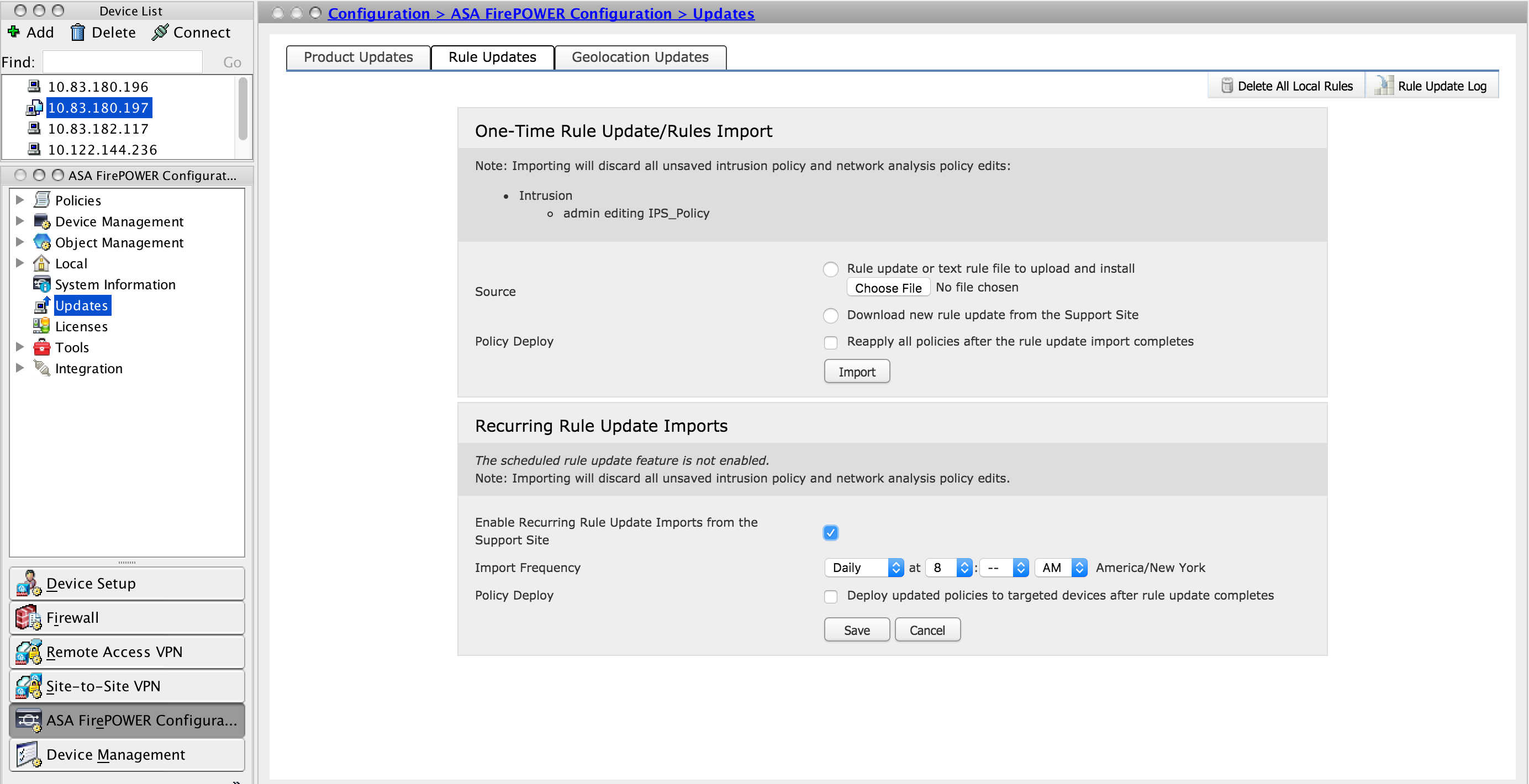

Regelaktualisierungsimporte

Die Option Regelaktualisierung besteht darin, das FirePOWER-Modul so einzustellen, dass es nach Regelaktualisierungen sucht. Laden Sie neue Regel herunter und installieren Sie sie, wenn eine neue Regeldatenbank verfügbar ist.

Hinweis: Das FirePOWER-Modul muss mit der Cisco Support-Site verbunden sein.

Um Regelaktualisierungen zu konfigurieren, wählen Sie von der Support-Site die Option Importe wiederkehrender Regelaktualisierungen aktivieren aus. Konfigurieren Sie die Häufigkeit der Prüfungen auf die neue Regelaktualisierung und laden/installieren Sie die Regelaktualisierung, falls verfügbar.

Sie können Zugriffsrichtlinien automatisch anwenden, indem Sie nach Abschluss der Regelaktualisierung die Option Aktualisierte Richtlinien auf Zielgeräte bereitstellen auswählen, wenn Sie neue Regeländerungen auf das Modul anwenden möchten, und dann auf Speichern klicken.

-

Tipp: Um die Installation von Regelimporten zu überwachen, navigieren Sie zu Konfiguration > ASA FirePOWER Configuration > Updates > Regelaktualisierungen > Regelaktualisierungsprotokoll.

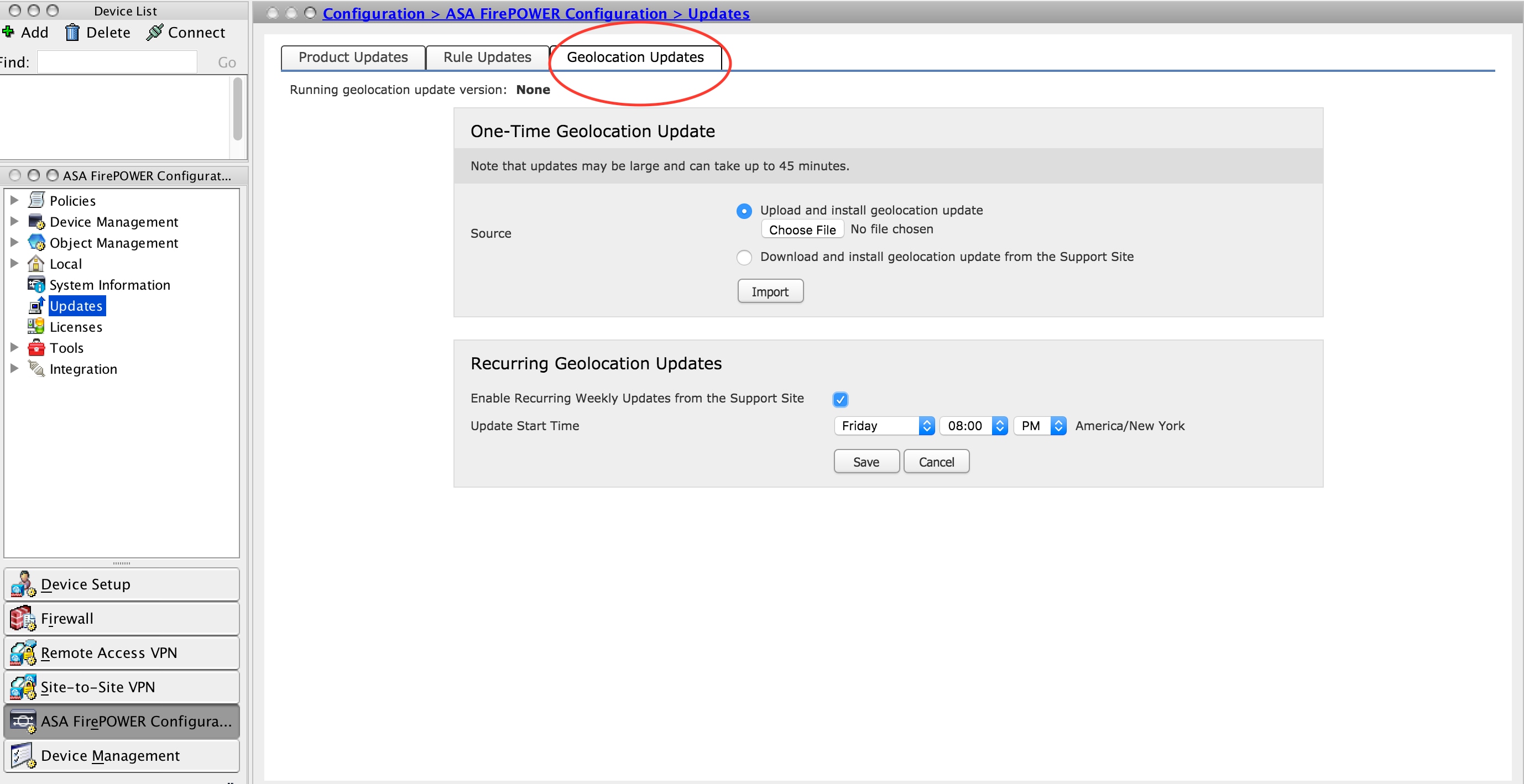

Standortaktualisierungen installieren

Standortaktualisierungen enthalten eine aktualisierte Zuordnung der IP-Adresse zum Land und zum Kontinent.

Die Standortaktualisierungen können auf zwei verschiedene Arten konfiguriert werden:

Einmalige Standortaktualisierungen

Einmalige Standortaktualisierungen sind ein manueller Prozess zur Aktualisierung der Geolocation-Datenbank. Es gibt zwei Möglichkeiten, diese Updates zu erhalten.

Manuelle Aktualisierung: Wenn Sie die Geolokationsdatei manuell von der Cisco Website heruntergeladen haben, wählen Sie Geolokations-Update hochladen und installieren aus, und klicken Sie auf Choose File (Datei auswählen), um die Geolokationsdatei hochzuladen.

Auto Download: Wenn das FirePOWER-Modul über eine Internetverbindung verfügt, wählen Sie Geolokations-Update von der Support-Site herunterladen und installieren aus, und klicken Sie auf Importieren.

Regelmäßige Standortaktualisierungen

Die Option für regelmäßige Standortaktualisierungen ist ein benutzerdefinierter Zeitplan, um die Verfügbarkeit von Standortaktualisierungen zu überprüfen. Sie lädt die neue Datenbank herunter und installiert sie, falls verfügbar.

Hinweis: Das FirePOWER-Modul muss mit der Cisco Support-Site verbunden sein.

Um regelmäßige Standortaktualisierungen zu konfigurieren, wählen Sie Aktivieren Sie "Recurring Weekly Updates" (Regelmäßige wöchentliche Updates) von der Support-Site, und legen Sie die Häufigkeit fest, mit der die Standortaktualisierungen überprüft und die Updates heruntergeladen bzw. installiert werden, sofern diese verfügbar sind. Klicken Sie anschließend auf Speichern.

-

Tipp: Um die Upgrade-Installation zu überwachen, navigieren Sie zu Monitoring > Task Status.

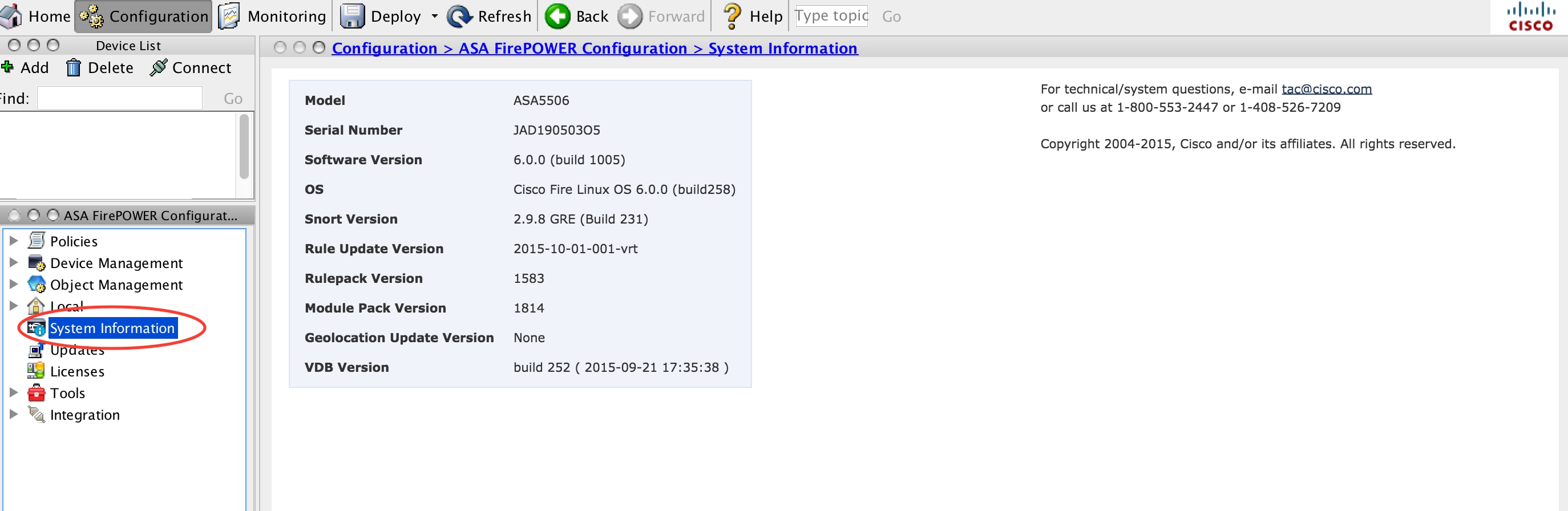

Überprüfen der Installation der Aktualisierung

Um die verschiedenen Aktualisierungsinstallationen zu überprüfen, wählen Sie Configuration > ASA FirePOWER Configuration > System Information (Konfiguration > ASA FirePOWER-Konfiguration > Systeminformationen) aus.

Softwareversion und Betriebssystem: Im Abschnitt "Betriebssystem" wird die aktualisierte Version der Software angezeigt.

VDB-Version: VDB zeigt die aktualisierte Version von VDB an

Aktualisierungsversion für Standortdaten: Version für Standortaktualisierungen

Regelaktualisierungsversion: zeigt die SRU-Version an

Fehlerbehebung

Für diese Konfiguration sind derzeit keine spezifischen Informationen zur Fehlerbehebung verfügbar.

Zugehörige Informationen

Beiträge von Cisco Ingenieuren

- AvinashCisco TAC-Techniker

- Prashant JoshiCisco TAC-Techniker

- Sunil KumarCisco TAC-Techniker

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback