Einleitung

In diesem Dokument wird beschrieben, wie Sie den Fehler "Fehler beim Abrufen von Metadateninformationen" für Security Assertion Markup Language (SAML) in der Security Management Appliance (SMA) beheben.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- ADFS (Active Directory-Verbunddienste)

- SAML-Integration mit SMA

- OpenSSL installiert

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- SMA AsyncOS Version 11.x.x

- SMA AsyncOs Version 12.x.x

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle verstehen.

Hintergrundinformationen

Die Cisco Content Security Management Appliance unterstützt jetzt SAML 2.0 Single Sign-On (SSO), sodass die Endbenutzer auf die Spam-Quarantäne zugreifen und dieselben Anmeldeinformationen verwenden können, die auch für den Zugriff auf andere SAML 2.0 SSO-fähige Dienste innerhalb ihrer Organisation verwendet werden. Sie aktivieren beispielsweise Ping Identity als SAML Identity Provider (IdP) und verfügen über Konten bei Rally, Salesforce und Dropbox, auf denen SAML 2.0 SSO aktiviert ist. Wenn Sie die Cisco Content Security Management Appliance so konfigurieren, dass sie SAML 2.0 SSO als Service Provider (SP) unterstützt, können sich Endbenutzer einmal anmelden und haben Zugriff auf all diese Services, einschließlich Spam Quarantine.

Problem

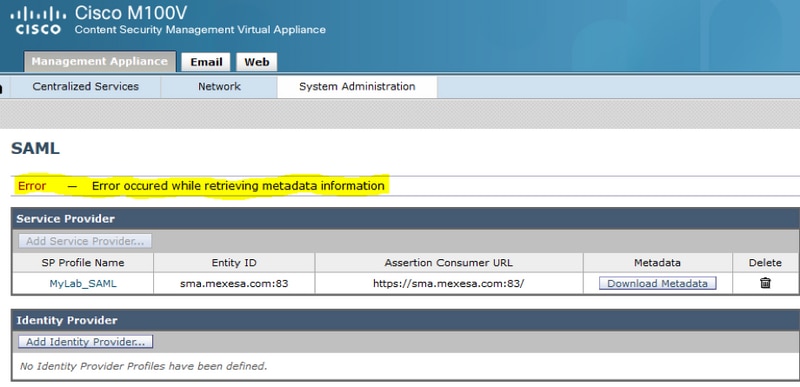

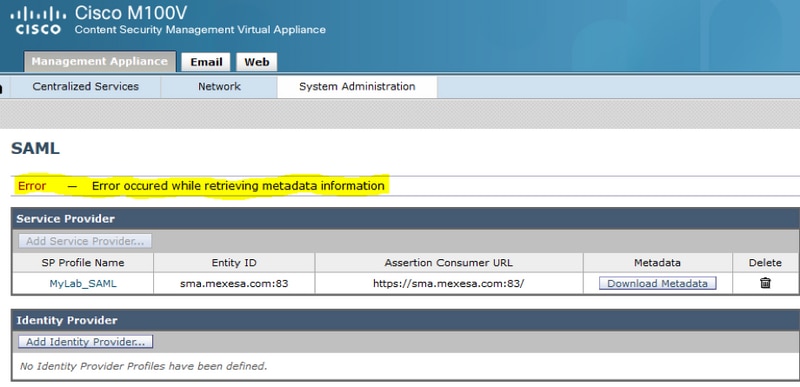

Wenn Sie Metadaten für SAML herunterladen wählen, erhalten Sie die Fehlermeldung "Fehler beim Abrufen von Metadateninformationen", wie im Bild gezeigt:

Lösung

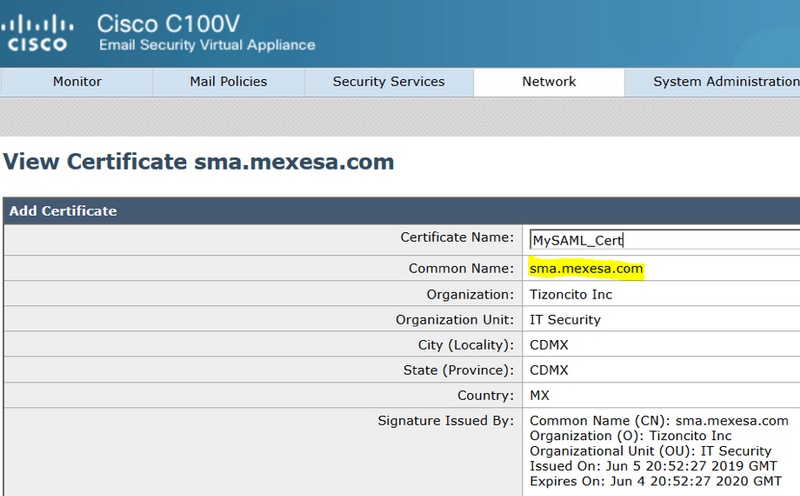

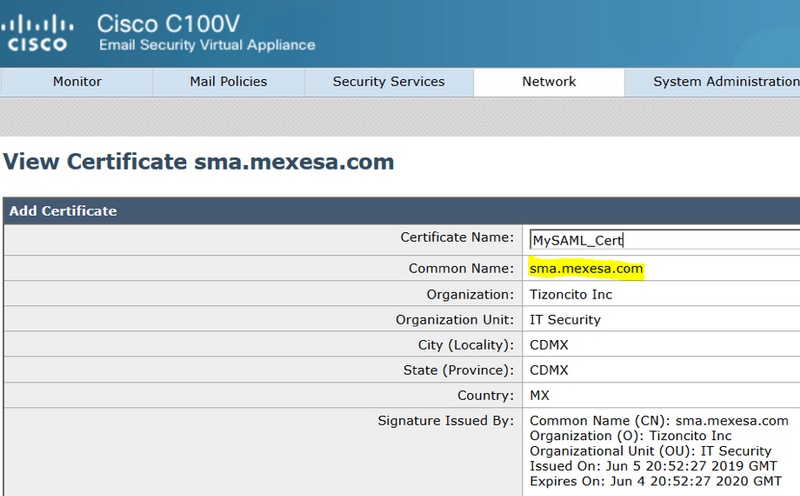

Schritt 1: Erstellen Sie ein neues selbstsigniertes Zertifikat auf der E-Mail Security Appliance (ESA).

Stellen Sie sicher, dass der allgemeine Name mit der URL für die Element-ID übereinstimmt, jedoch ohne Portnummer, wie in der Abbildung dargestellt:

Schritt 2: Exportieren Sie das neue Zertifikat mit der Erweiterung .pfx, geben Sie eine Passphrase ein, und speichern Sie es auf Ihrem Computer.

Schritt 3: Öffnen Sie ein Windows-Terminal, und geben Sie diese Befehle ein. Geben Sie im vorherigen Schritt die Passphrase ein.

- Führen Sie den folgenden Befehl aus, um den privaten Schlüssel zu exportieren:

openssl pkcs12 -in created_certificate.pfx -nocerts -out certificateprivatekey.pem -nodes

- Führen Sie den folgenden Befehl aus, um das Zertifikat zu exportieren:

openssl pkcs12 -in created_certificate.pfx -nokeys -out certificate.pem

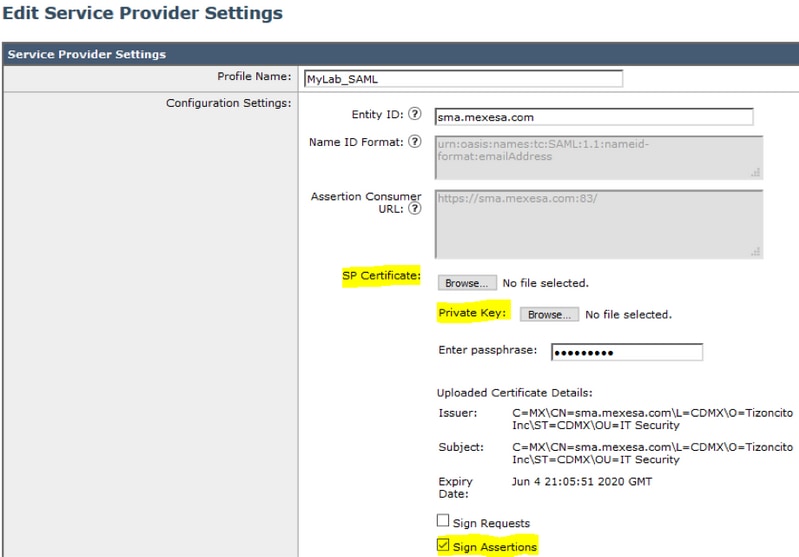

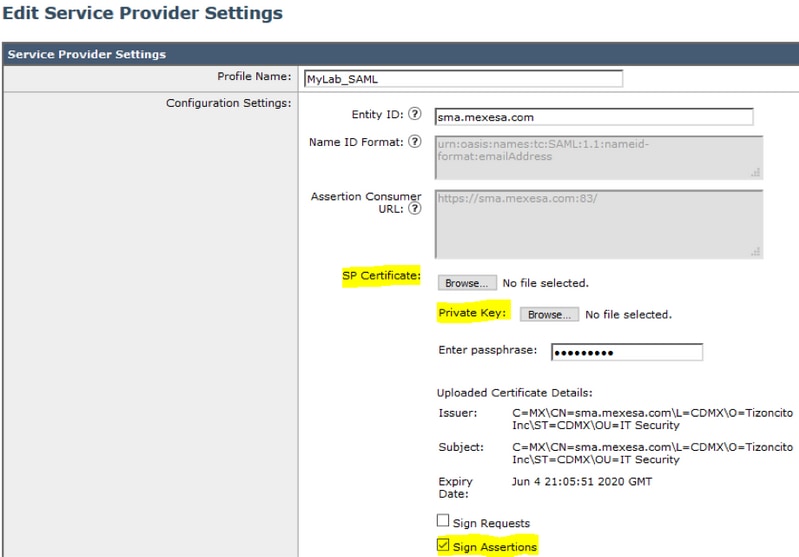

Schritt 4. Am Ende dieses Prozesses müssen Sie zwei neue Dateien haben: certificateprivatekey.pem und certificate.pem. Laden Sie beide Dateien in das Service Provider-Profil hoch, und verwenden Sie dieselbe Passphrase, die Sie zum Exportieren des Zertifikats verwenden.

Schritt 5. Die SMA erfordert, dass beide Dateien im PEM-Format vorliegen, damit sie funktionieren, wie im Bild gezeigt.

Schritt 6: Aktivieren Sie das Kontrollkästchen Assertions signieren.

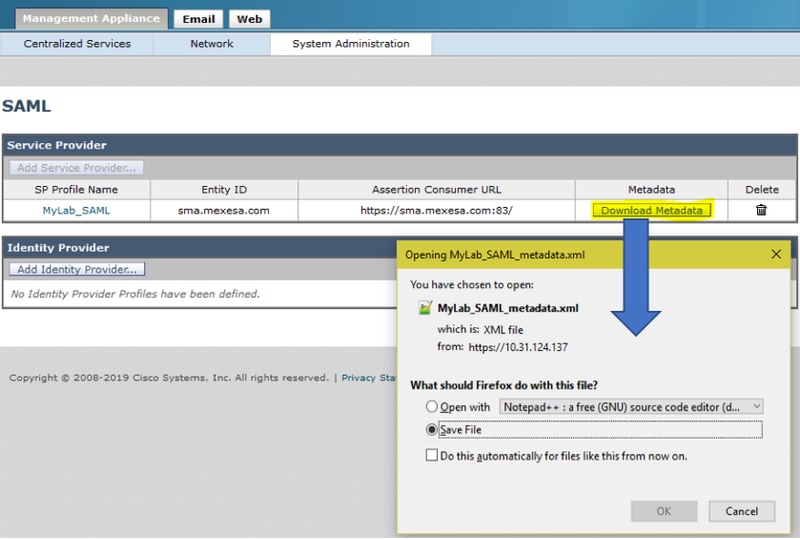

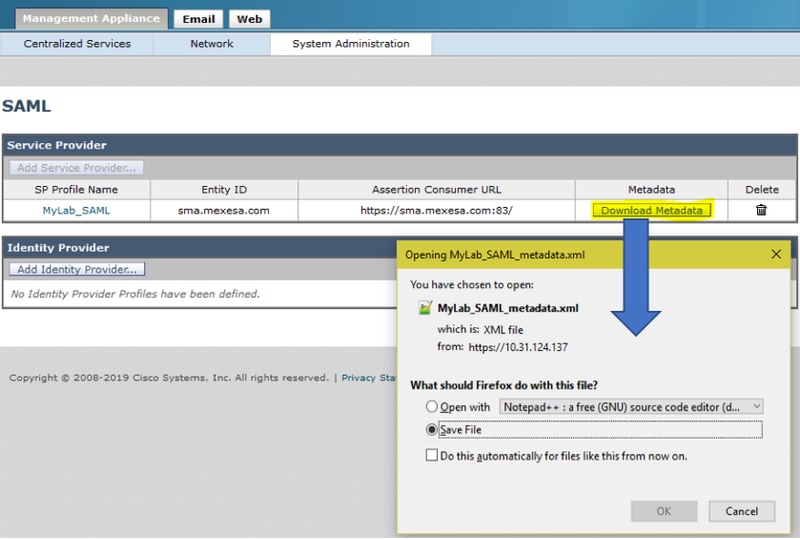

Schritt 7. Senden und bestätigen Sie die Änderungen, müssen Sie in der Lage sein, die Metadaten herunterzuladen, wie im Bild gezeigt.

Zugehörige Informationen

Feedback

Feedback