Einführung

Dieses Dokument beschreibt, wie die Metadatendatei auf Microsoft Active Directory Federation Services (ADFS) installiert wird.

Voraussetzungen

Anforderungen

Cisco empfiehlt, über Kenntnisse in folgenden Bereichen zu verfügen:

- ADFS

- Integration von Security Assertion Markup Language (SAML) in Security Management Appliance

Verwendete Komponenten

Die Informationen in diesem Dokument basieren auf den folgenden Software- und Hardwareversionen:

Die Informationen in diesem Dokument wurden von den Geräten in einer bestimmten Laborumgebung erstellt. Alle in diesem Dokument verwendeten Geräte haben mit einer leeren (Standard-)Konfiguration begonnen. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die potenziellen Auswirkungen eines Befehls verstehen.

Hintergrundinformationen

Bevor die Metadatendatei im ADFS installiert wird, stellen Sie sicher, dass diese Anforderungen erfüllt sind:

Konfigurieren

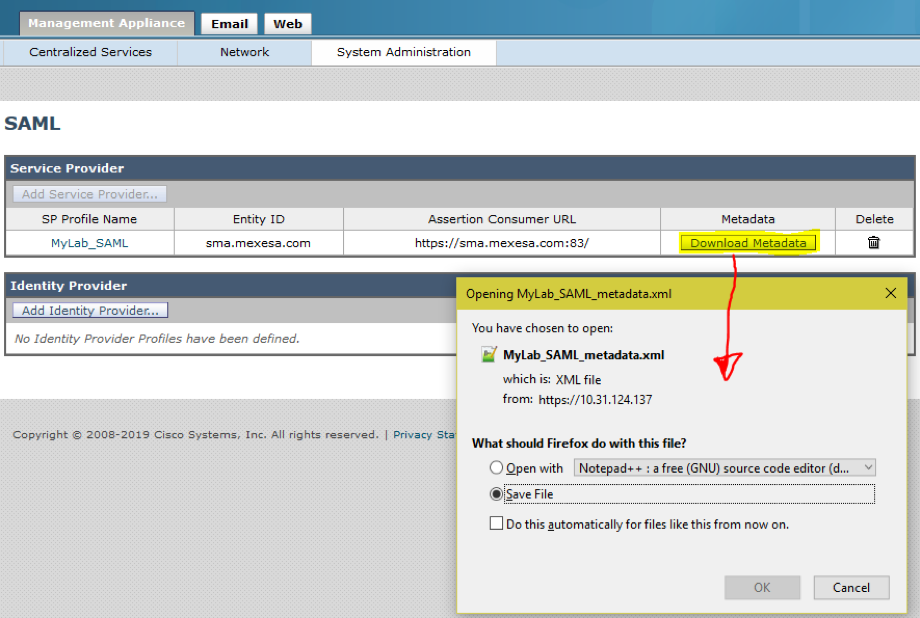

Schritt 1: Navigieren Sie zu Ihrem SMA, und wählen Sie Systemverwaltung > SAML > Metadaten herunterladen aus, wie im Bild gezeigt.

Schritt 2: Das Identitätsanbieter-Profil wird automatisch ausgefüllt, wenn der Kunde seine ADFS-Metadatendatei hochlädt. Microsoft hat eine Standard-URL: https://<ADFS-host>/FederationMetadata/2007-06/FederationMetadata.xml.

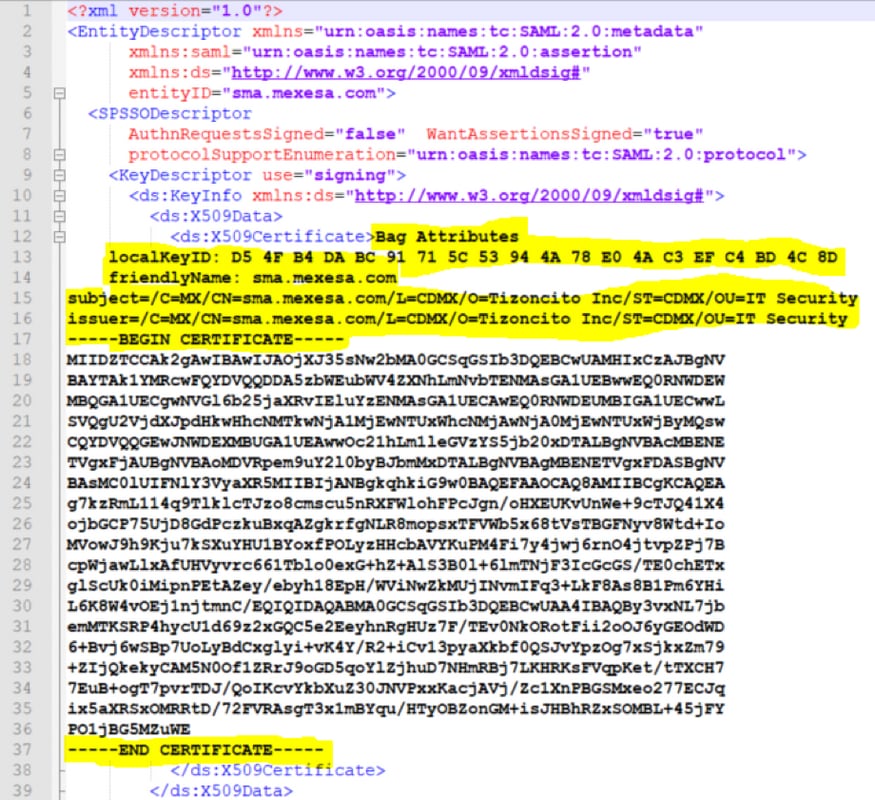

Schritt 3: Nach dem Einrichten beider Profile muss die SP Profile Metadata entsprechend dem Fehler CSCvh30183 bearbeitet werden.. Metadatendatei sieht wie im Bild gezeigt aus.

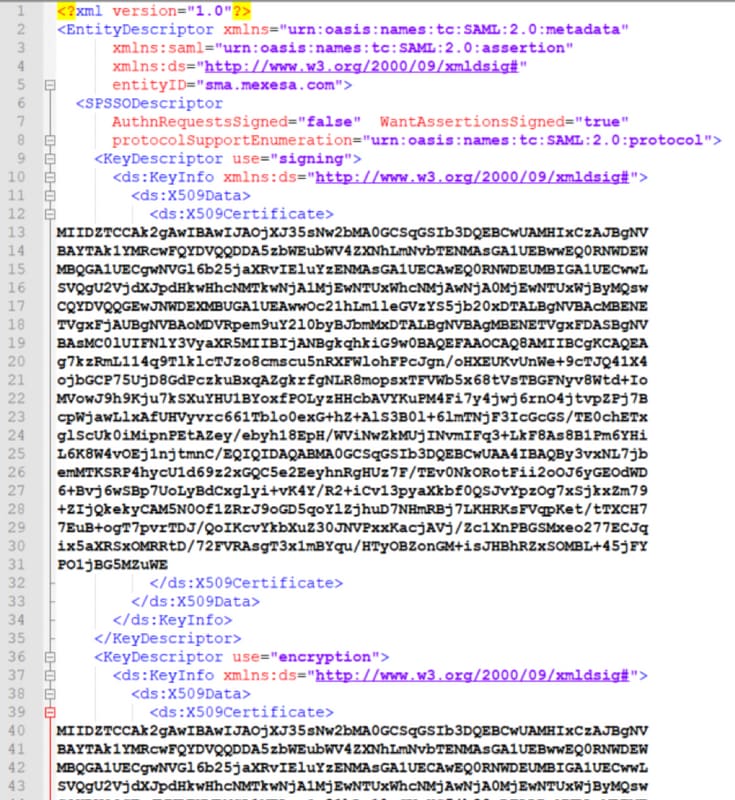

Schritt 4: Entfernen Sie die hervorgehobenen Informationen, am Ende muss die Metadatendatei wie im Bild gezeigt sein.

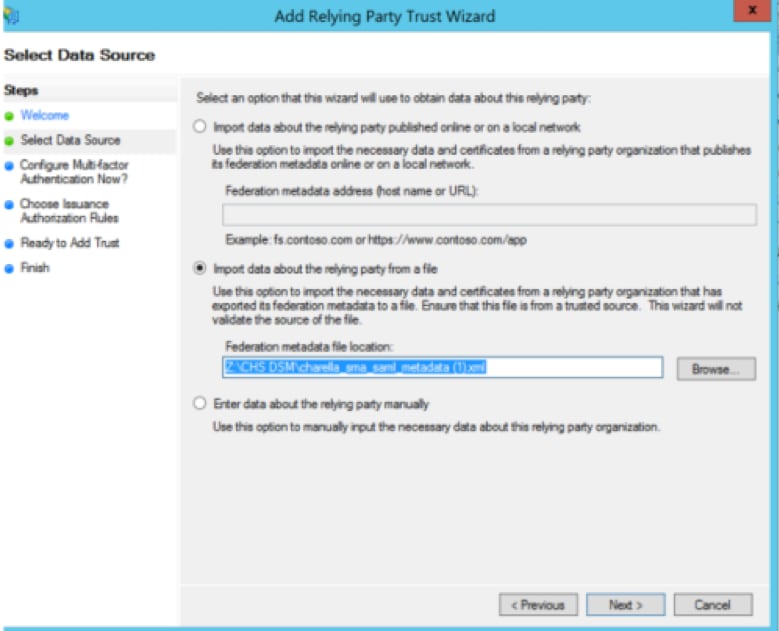

Schritt 5: Navigieren Sie zu Ihrem ADFS, und importieren Sie die bearbeitete Metadatendatei in ADFS Tools > AD FS Management > Add Relying Party Trust, wie im Bild gezeigt.

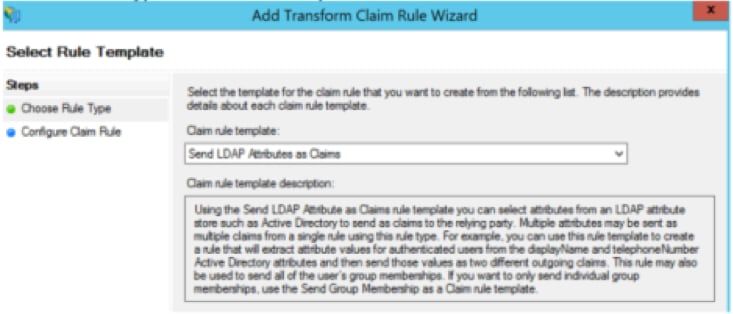

Schritt 6: Nachdem Sie die Metadatendatei erfolgreich importiert haben, konfigurieren Sie die Anspruchsregeln für die neu erstellte Vertrauenswürdigkeit der Partei. Wählen Sie Anspruchsregelvorlage > LDAP-Attribute senden aus, wie im Bild gezeigt.

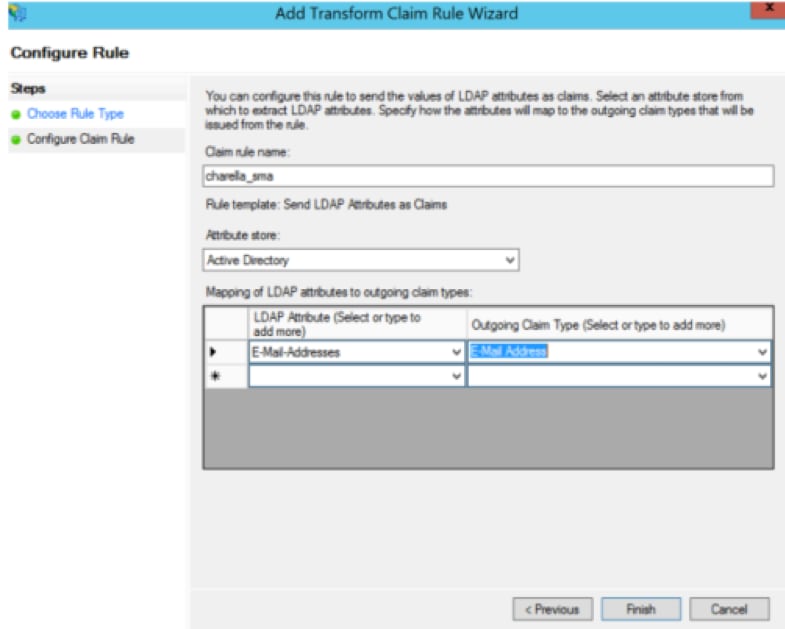

Schritt 7: Nennen Sie den Namen der Anspruchsregel, und wählen Sie Attributspeicher > Active Directory aus.

Schritt 8: Zuordnen von LDAP-Attributen, wie im Bild gezeigt.

- LDAP-Attribut > E-Mail-Adressen

- Ausgehender Anspruchstyp > E-Mail-Adresse

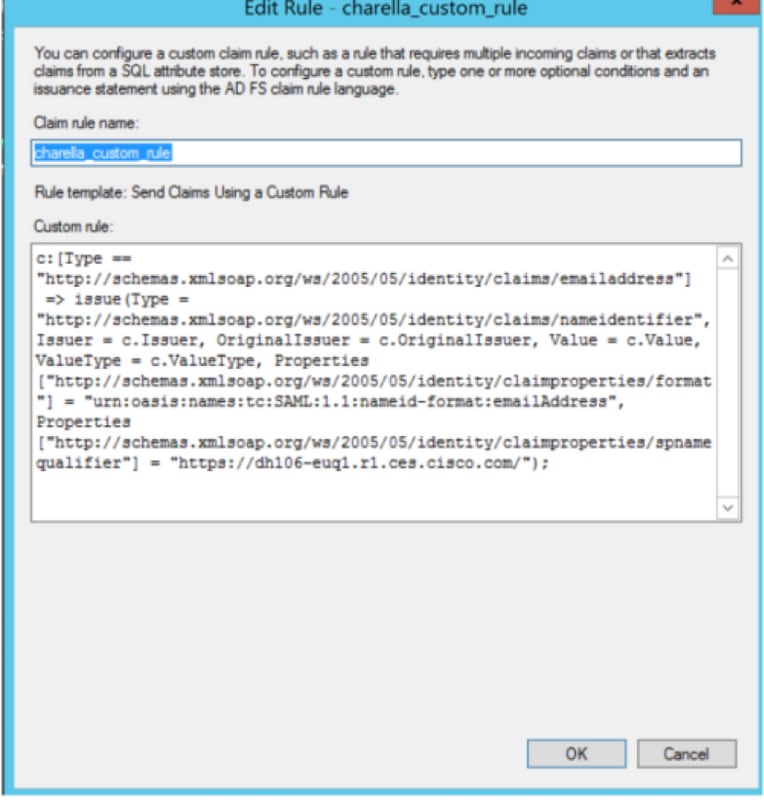

Schritt 9: Erstellen Sie eine neue benutzerdefinierte Anspruchsregel mit diesen Informationen, wie im Bild gezeigt.

Dies ist die benutzerdefinierte Regel, die der benutzerdefinierten Anspruchsregel hinzugefügt werden muss:

c:[Type == "http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress"] =>

issue(Type = "http://schemas.xmlsoap.org/ws/2005/05/identity/claims/nameidentifier", Issuer

= c.Issuer, OriginalIssuer = c.OriginalIssuer, Value = c.Value, ValueType = c.ValueType,

Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/format"] =

"urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress",

Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/spnamequalifier

"] = "https://<smahostname>:83");

- Ändern Sie die hervorgehobene URL mit dem SMA-Hostnamen und -Port (wenn Sie sich in einer CES-Umgebung befinden, ist kein Port erforderlich, aber er muss auf euq1 verweisen.<allocation>.iphmx.com.

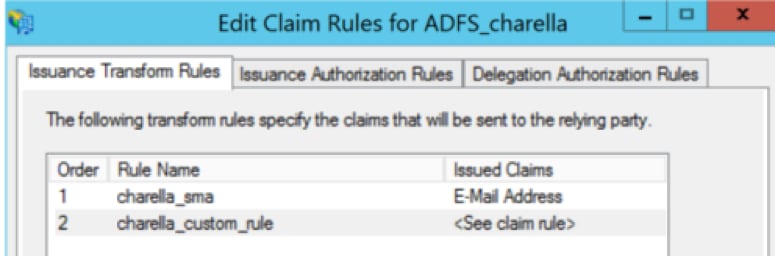

Schritt 10: Stellen Sie sicher, dass die Reihenfolge der Anspruchsregel folgendermaßen lautet: Die LDAP-Anspruchsregel wird zuerst und die benutzerdefinierte Anspruchsregel die zweite ausgeführt, wie im Bild gezeigt.

Schritt 11: Melden Sie sich beim EUQ an, muss dieser zum ADFS-Host umgeleitet werden.

Überprüfen

Für diese Konfiguration ist derzeit kein Überprüfungsverfahren verfügbar.

Fehlerbehebung

Für diese Konfiguration sind derzeit keine spezifischen Informationen zur Fehlerbehebung verfügbar.

Zugehörige Informationen