Einleitung

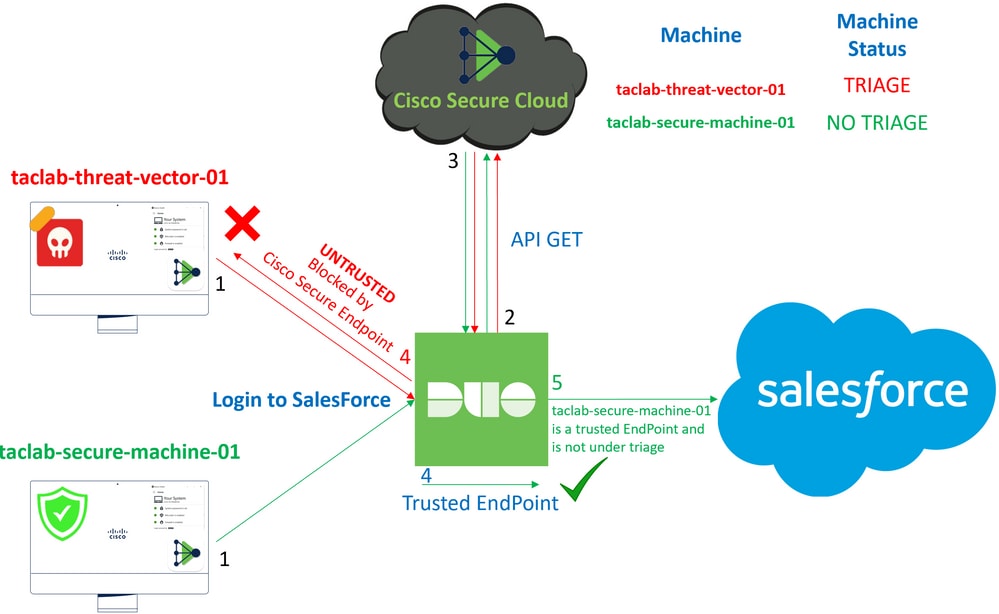

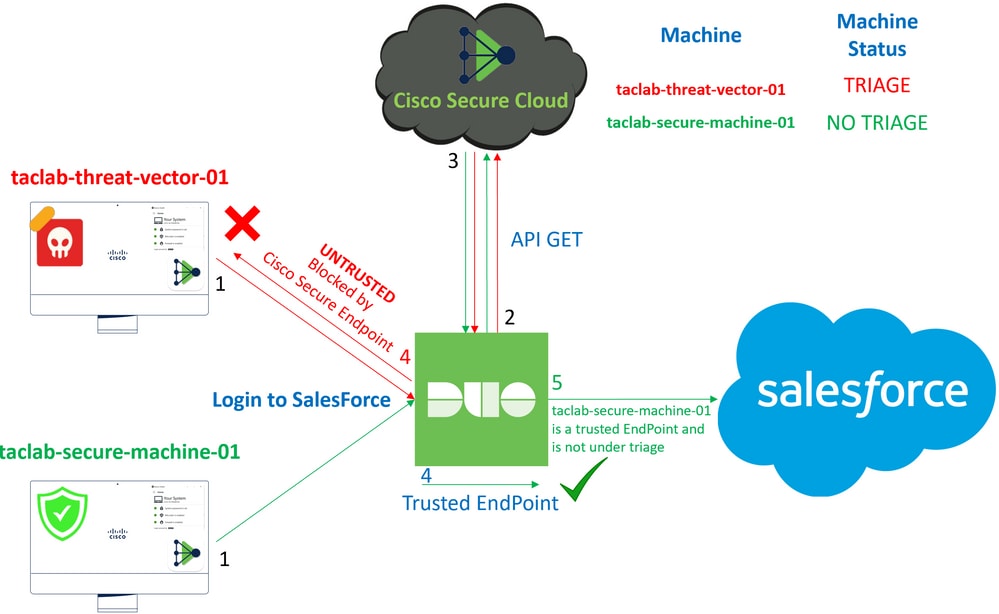

In diesem Dokument wird beschrieben, wie Sie Duo Trusted EndPoints in Cisco Secure EndPoint integrieren.

Hintergrundinformationen

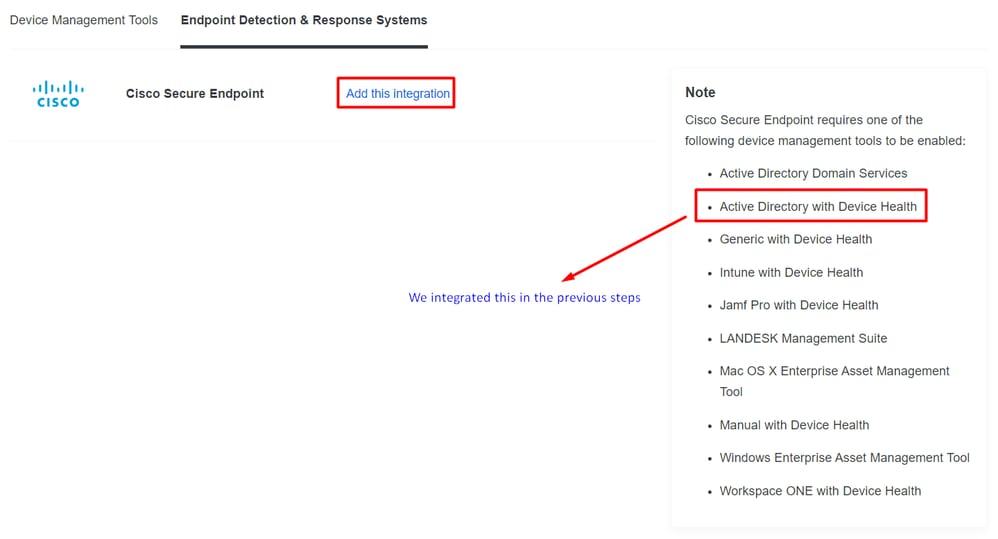

Die Integration von Cisco Secure EndPoint und Duo ermöglicht eine effektive Zusammenarbeit bei der Reaktion auf Bedrohungen, die auf vertrauenswürdigen Netzwerkgeräten erkannt werden. Diese Integration wird durch mehrere Geräteverwaltungstools erreicht, die die Zuverlässigkeit der einzelnen Geräte gewährleisten. Zu diesen Tools gehören:

- Active Directory Domain Services

- Active Directory mit Gerätestatus

- Allgemein mit Gerätezustand

- Anpassung an den Gerätezustand

- Jamf Pro mit Gerätestatus

- LANDESK Management-Suite

- Mac OS X Enterprise Asset Management-Tool

- Manuell mit Gerätestatus

- Windows Enterprise Asset Management-Tool

- Workspace 1 mit Geräteintegration

Sobald die Geräte in ein Tool für das Gerätemanagement integriert sind, können Cisco Secure EndPoint und Duo über API im Administration Panel. Anschließend muss die entsprechende Richtlinie in Duo konfiguriert werden, um die Überprüfung vertrauenswürdiger Geräte auszuführen und kompromittierte Geräte zu erkennen, die von Duo geschützte Anwendungen beeinträchtigen können.

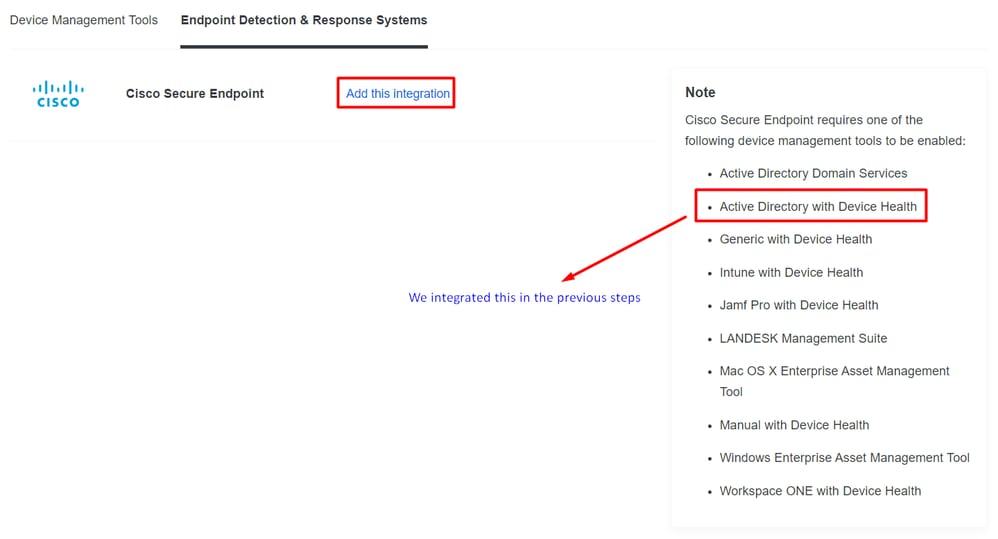

Hinweis: In diesem Fall arbeiten wir mit Active Directory und Device Health.

Voraussetzungen

- Active Directory für die Integration.

- Um Duo mit vertrauenswürdigen Endgeräten zu integrieren, müssen Ihre Geräte in der Active Directory-Domäne registriert sein. So kann Duo den Zugriff auf Netzwerkressourcen und -services sicher authentifizieren und autorisieren.

- Duo hinter Plan.

Konfiguration und Anwendungsfall

Konfigurieren der Integration in Duo

Melden Sie sich beim Admin Panel und gehe zu:

Trusted EndPoints > Add Integration- Auswählen

Active Directory Domain Services

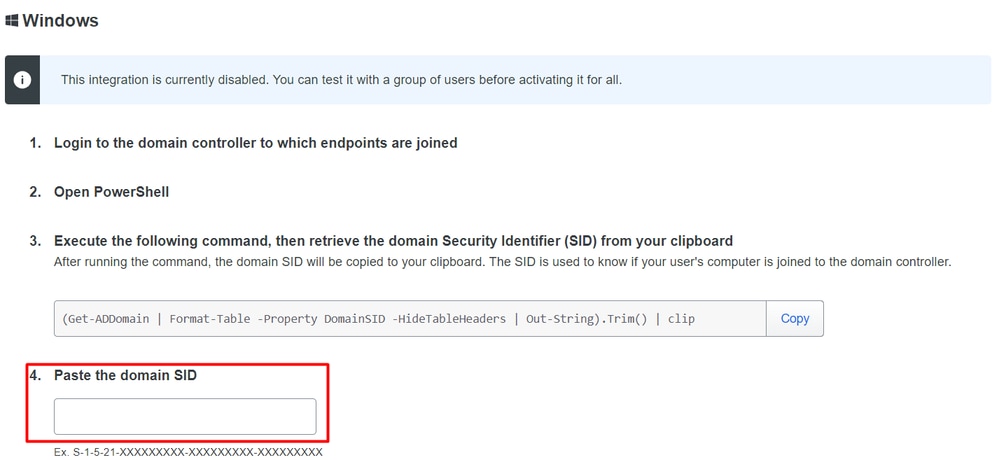

Anschließend werden Sie umgeleitet, um die Active Directory and Device Health.

Beachten Sie, dass dies nur mit Computern in der Domäne funktioniert.

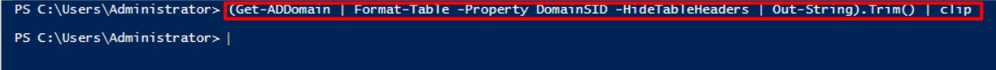

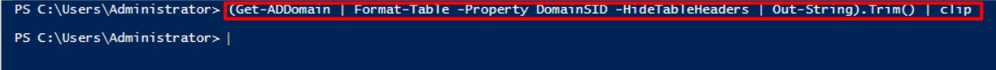

Wechseln Sie zum Active Directory, und führen Sie den nächsten Befehl in PowerShell aus:

(Get-ADDomain | Format-Table -Property DomainSID -HideTableHeaders | Out-String).Trim() | clip

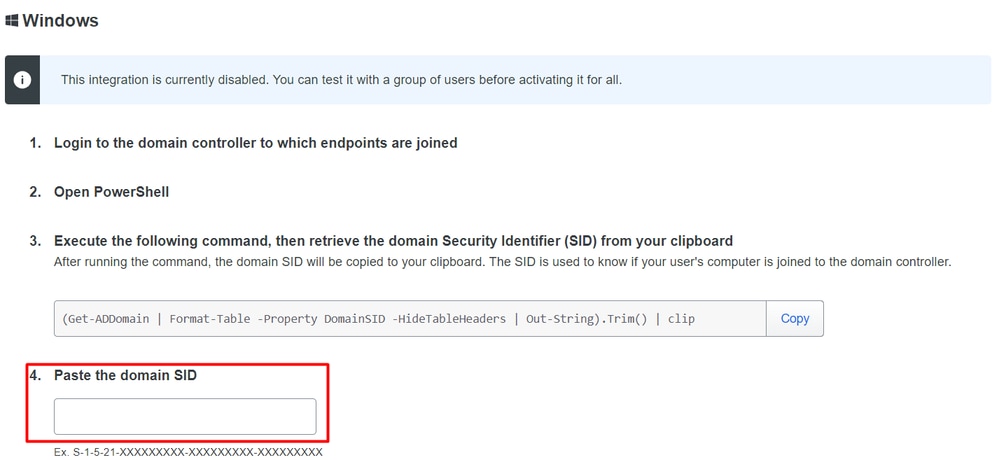

Stellen Sie anschließend sicher, dass Sie die Sicherheits-ID Ihres Active Directory in die Zwischenablage kopiert haben.

Beispiel

S-1-5-21-2952046551-2792955545-1855548404

Dies wird bei der Integration von Active Directory und Geräteintegrität verwendet.

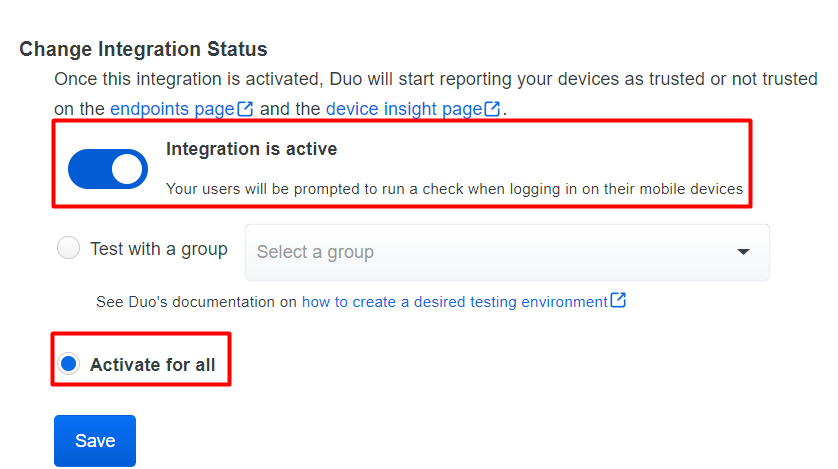

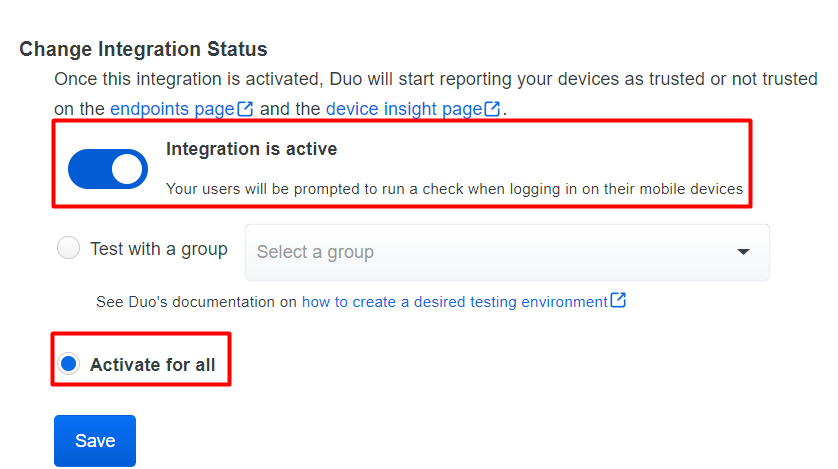

Klicken Sie auf Save und ermöglicht die Integration und Activate for all. Andernfalls ist die Integration in Cisco Secure EndPoint nicht möglich.

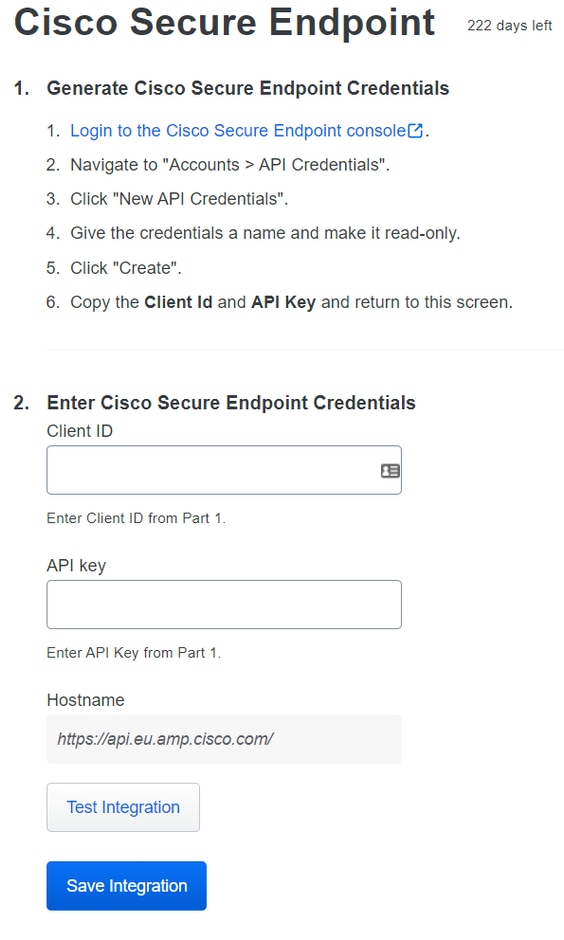

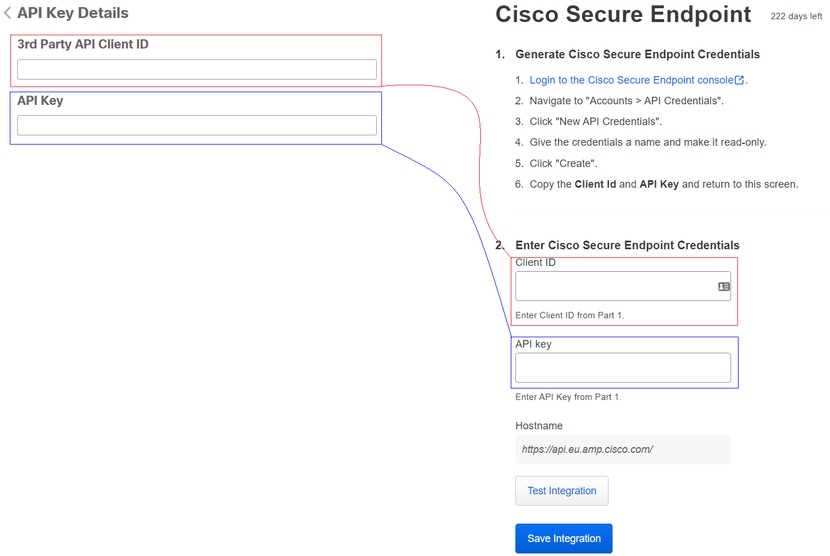

Gehe zu Trusted EndPoints > Select Endpoint Detection & Response System > Add this integration.

Sie befinden sich jetzt auf der Hauptseite der Integration für Cisco Secure EndPoint.

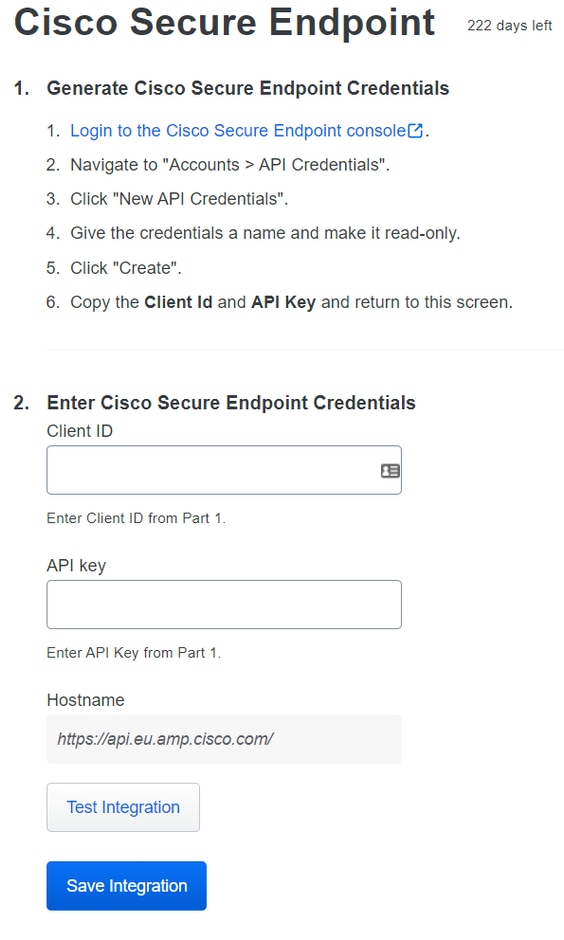

Danach gehen Sie zum Admin Panel des Cisco Secure EndPoint.

Konfigurieren der Integration in Cisco Secure EndPoint

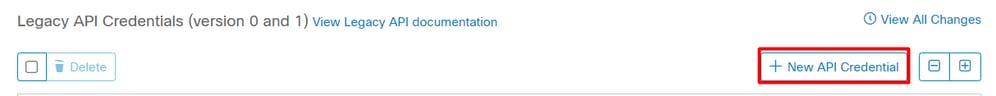

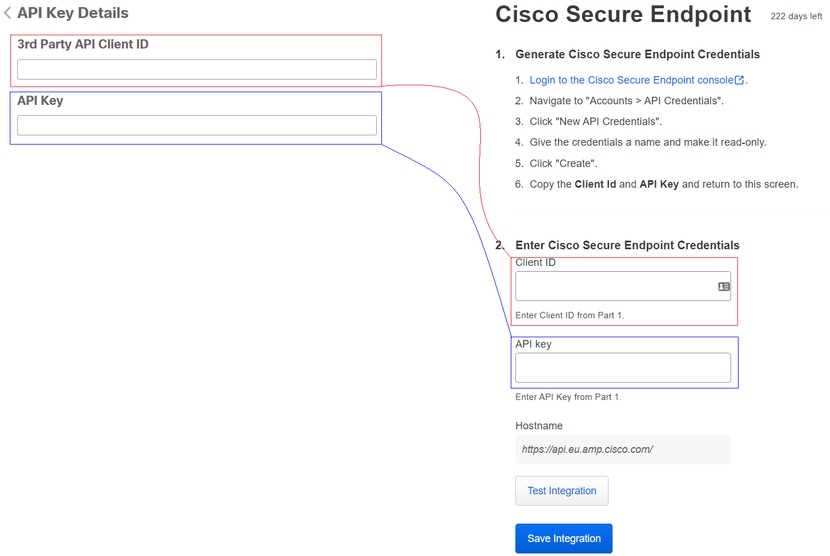

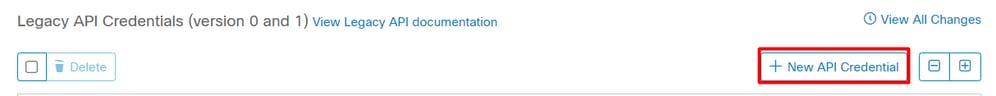

Navigieren Sie zu Accounts > API Credentials und wählen New API Credentials.

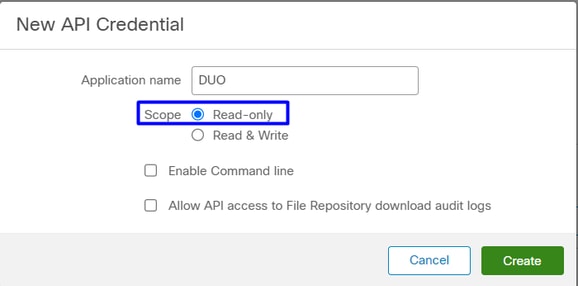

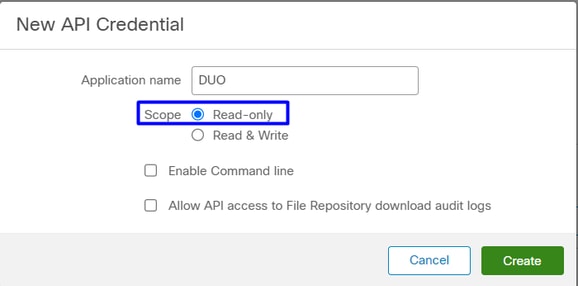

Hinweis: Nur Read-only ist für diese Integration erforderlich, da Duo GET fragt an Cisco Secure EndPoint ab, ob das Gerät die Anforderungen der Richtlinie erfüllt.

Einfügen Application Name, Scope,Create.

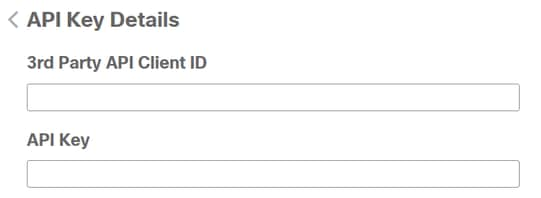

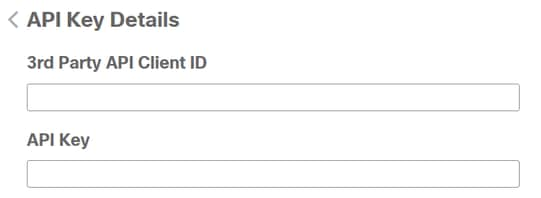

- Kopieren Sie

3rd API Party Client ID von Cisco Secure EndPoint zu Duo Admin Panel in Client ID.

- Kopieren Sie

API Key von Cisco Secure EndPoint zu Duo Admin Panel in API Key.

Testen Sie die Integration, und klicken Sie auf Save um die Integration zu speichern.

Konfigurieren von Richtlinien im Duo

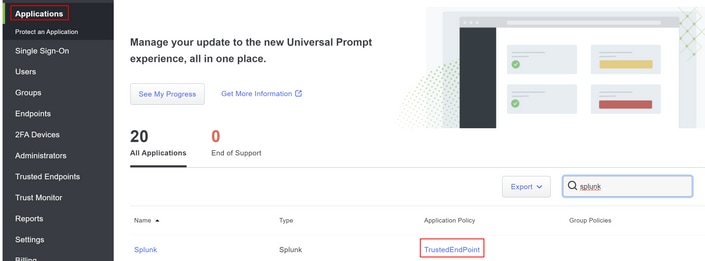

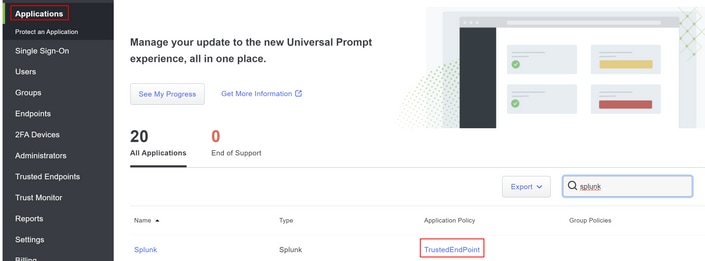

Um die Richtlinien für die Integration zu konfigurieren, durchlaufen Sie die Anwendung:

Navigate to Application > Search for your Application > Select your policy

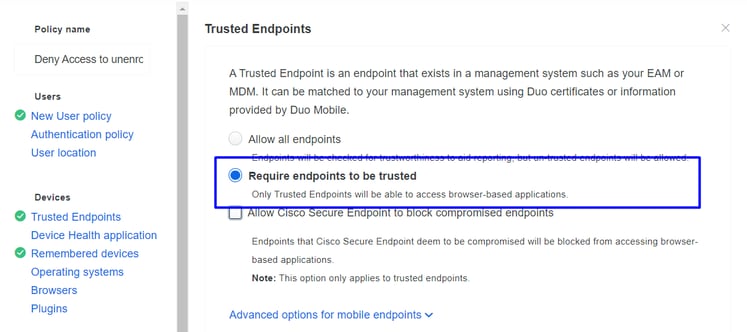

Konfigurieren der Richtlinie zum Erkennen eines vertrauenswürdigen Geräts

Testen vertrauenswürdiger Systeme

Maschine mit Duo Device Health und trat der Domäne bei

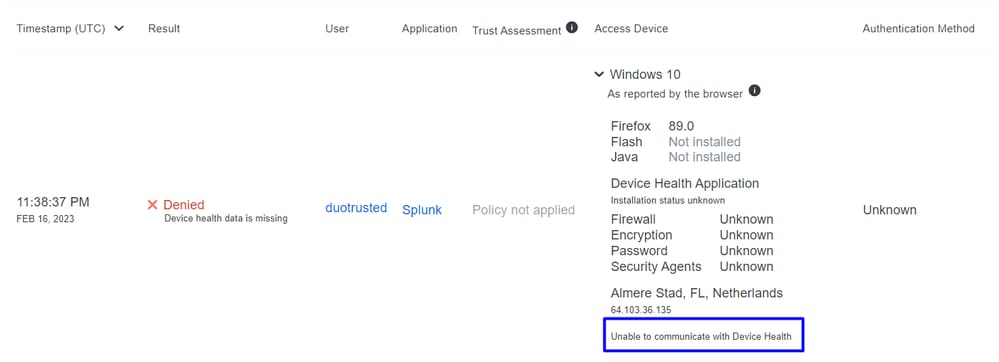

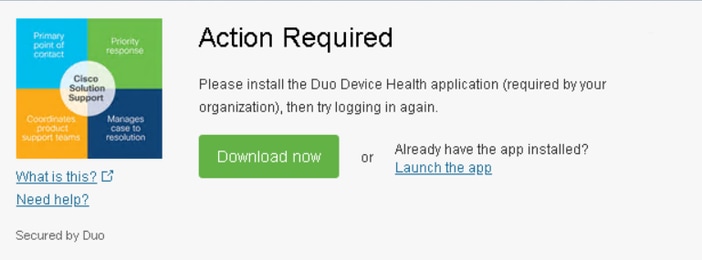

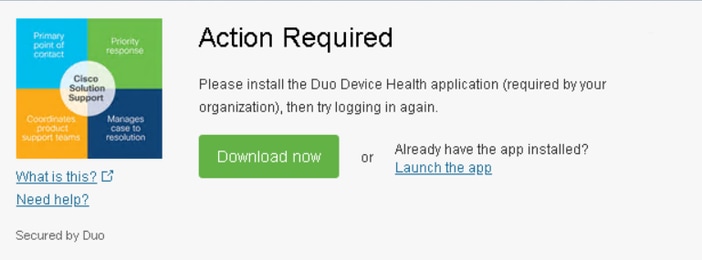

Maschine außerhalb der Domäne ohne Duo Device Health

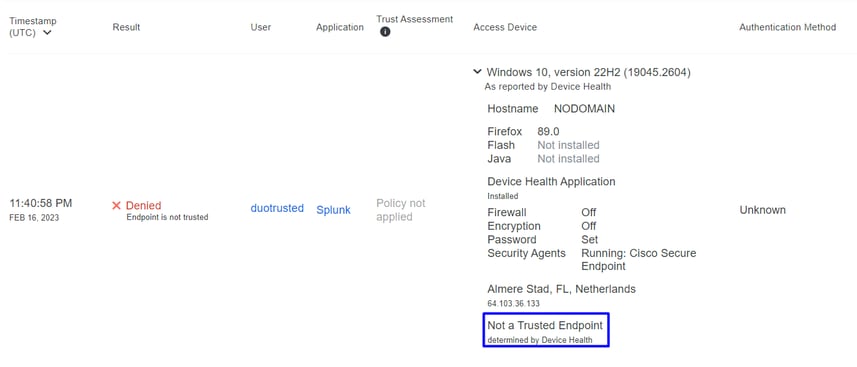

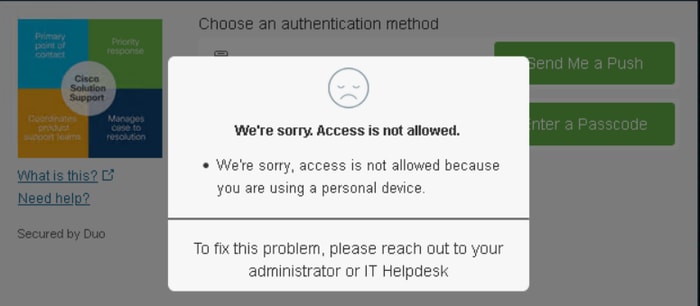

Computer außerhalb der Domäne mit Duo Device Health

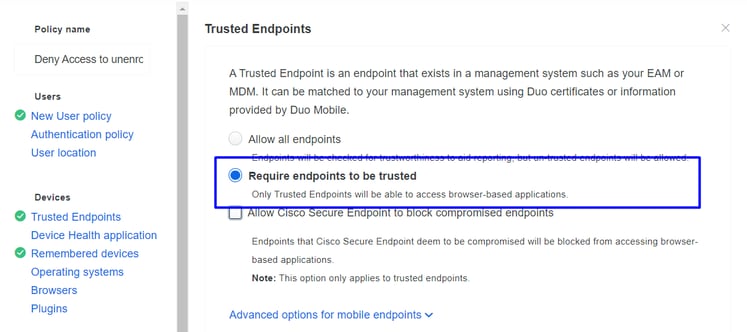

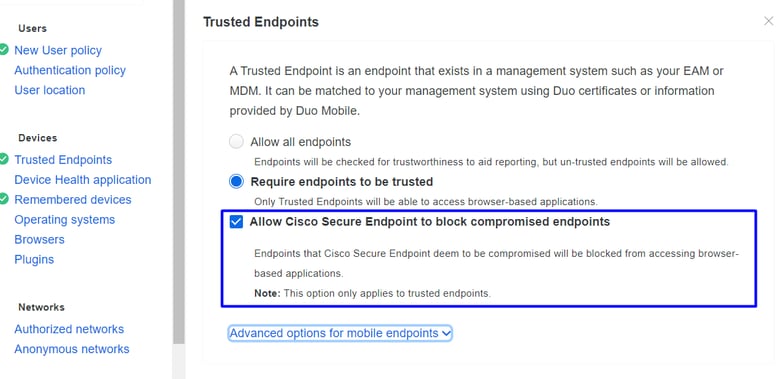

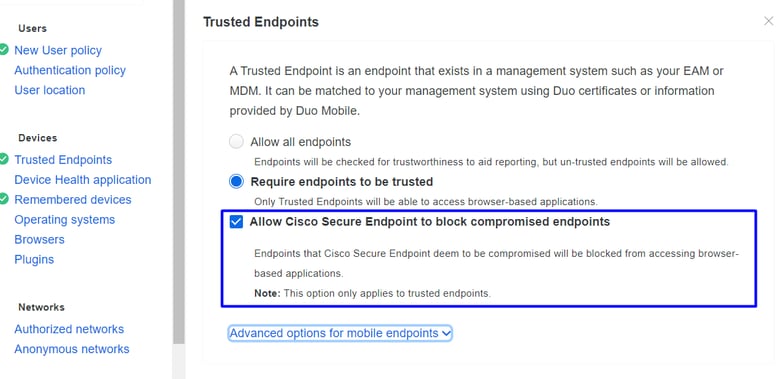

Konfigurieren der Richtlinie für Cisco Secure EndPoint

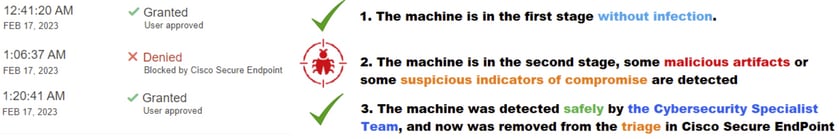

Konfigurieren Sie in dieser Richtlinienkonfiguration das bereits vertrauenswürdige Gerät so, dass es die Anforderungen an Bedrohungen erfüllt, die sich auf Ihre Anwendung auswirken können. Wenn also ein Gerät infiziert wird oder bestimmte Verhaltensweisen den Computer mit suspicious artifacts Oder Indicators of Compromisekönnen Sie den Zugriff auf die gesicherten Anwendungen blockieren.

Testen Sie die vertrauenswürdigen Systeme mit Cisco Secure EndPoint.

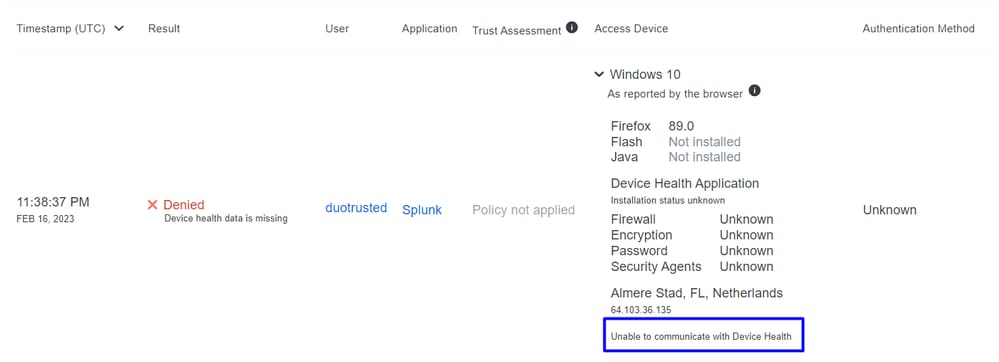

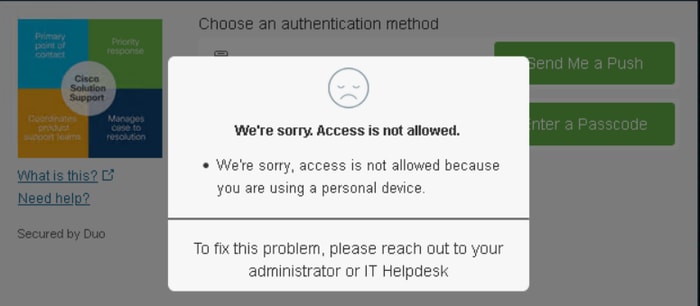

Computer ohne installierten Cisco Secure Agent

In diesem Fall kann die Maschine ohne AMP-Verifizierung passieren.

Wenn Sie eine restriktive Richtlinie verwenden möchten, können Sie die Richtlinie so einrichten, dass sie restriktiver ist, wenn Sie die Device Health Application Richtlinie von Reporting zu Enforcing.

und hinzufügen Block Access if an EndPoint Security Agent is not running.

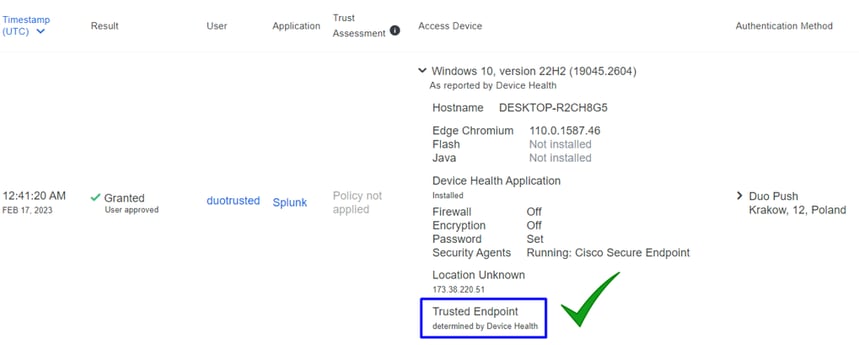

Computer ohne Infektion

Computer ohne Infektion

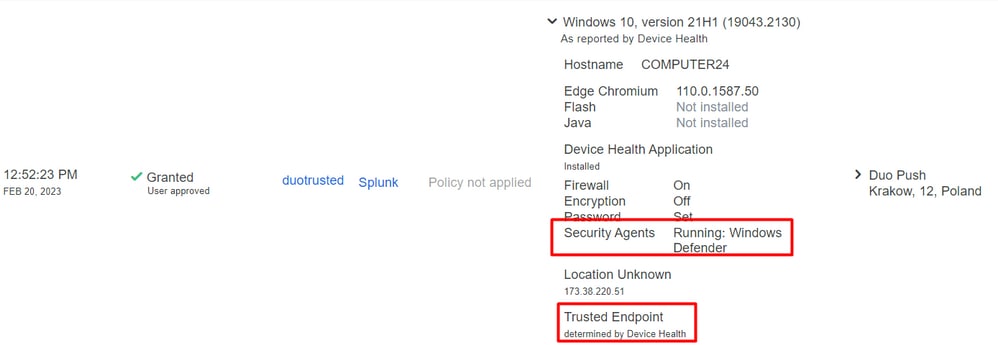

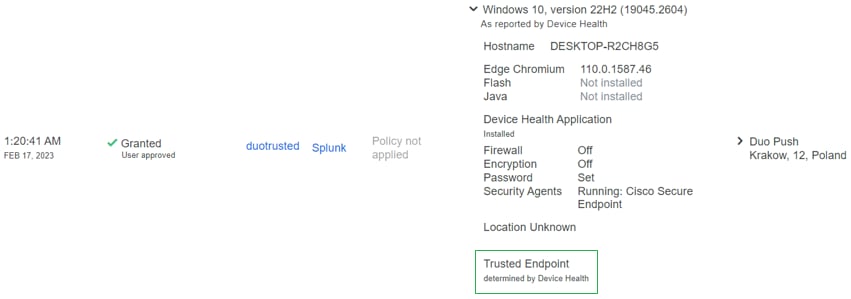

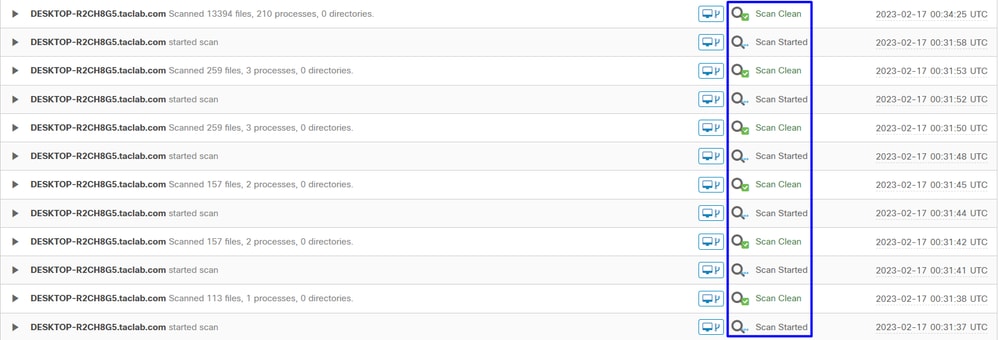

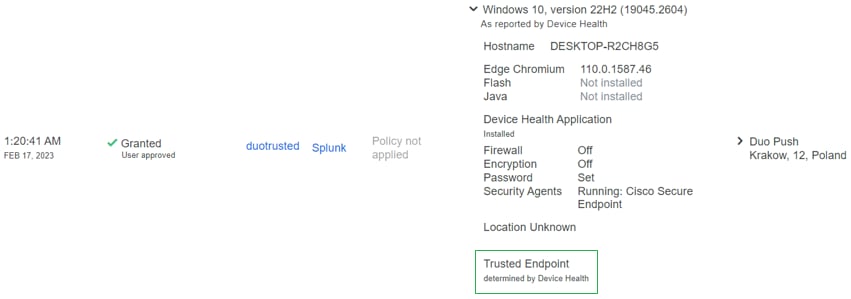

Bei einem Computer ohne Infektion können Sie testen, wie Duo mit Cisco Secure EndPoint Informationen über den Computerstatus austauscht und wie die Ereignisse in diesem Fall in Duo und Cisco Secure EndPoint angezeigt werden.

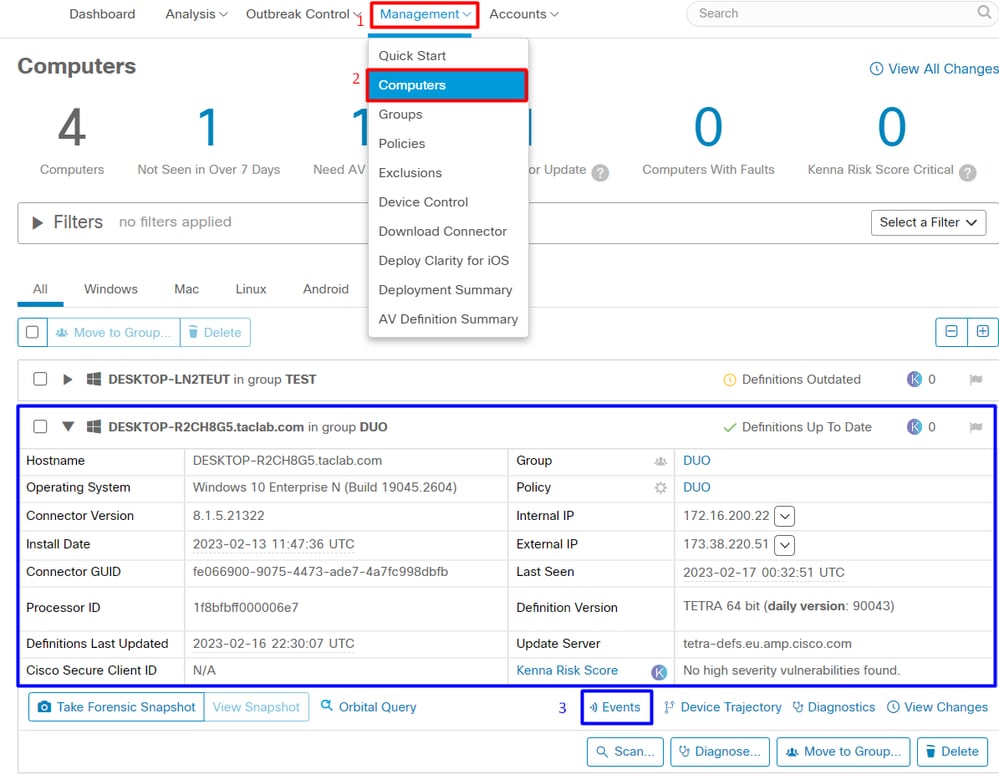

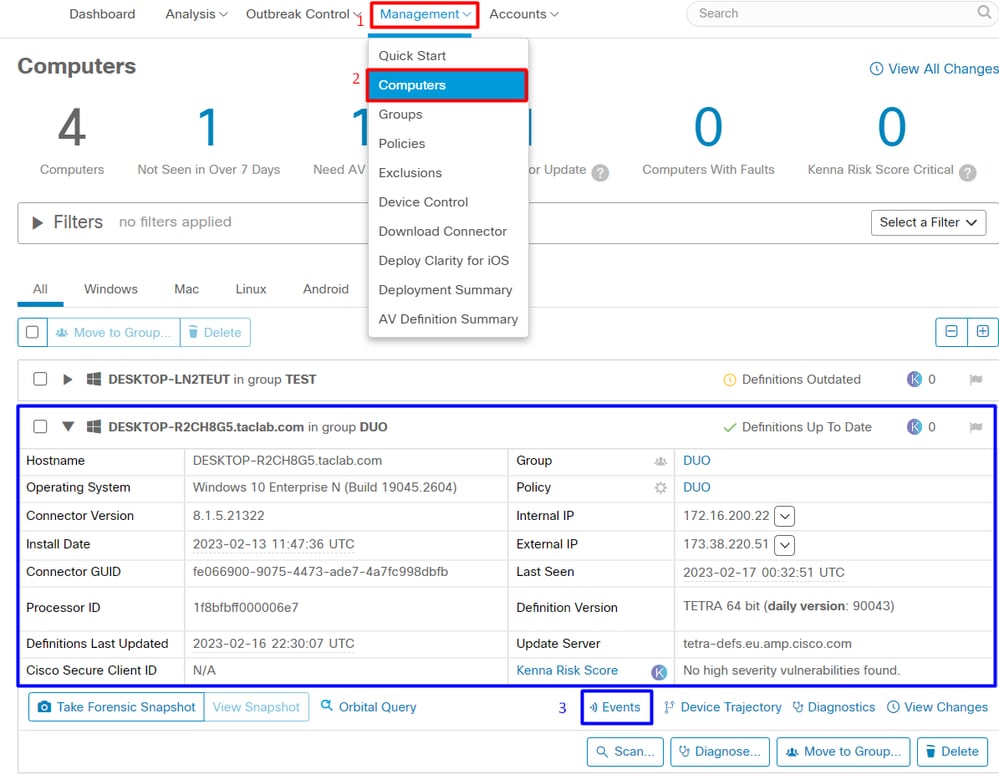

Wenn Sie den Status Ihres Computers in Cisco Secure EndPoint überprüfen:

Navigate to Management > Computers.

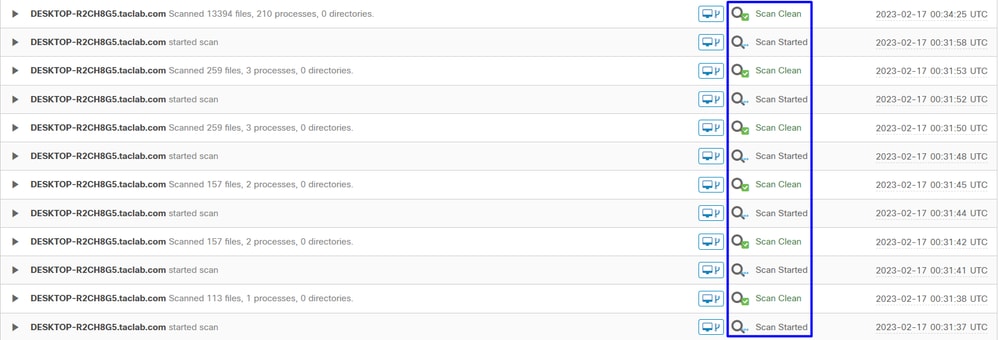

Wenn Sie nach Ihrem Computer filtern, können Sie das Ereignis sehen, und in diesem Fall können Sie feststellen, dass Ihr Computer sauber ist.

Sie können sehen, es gibt keine Erkennung für Ihr Gerät, und es ist auch auf einem Status der sauberen, was bedeutet, dass Ihr Computer nicht in der Triage zu besuchen.

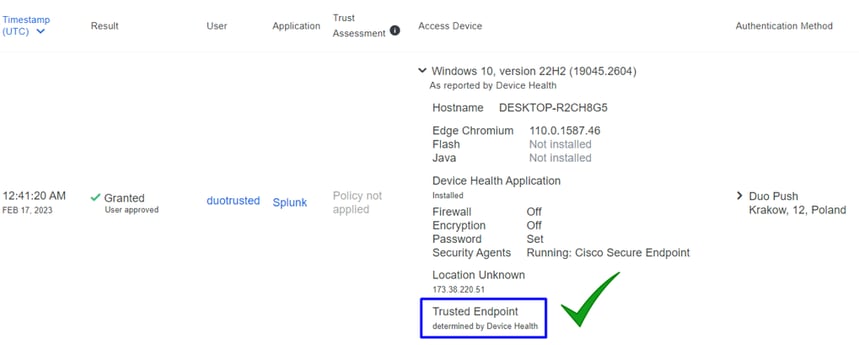

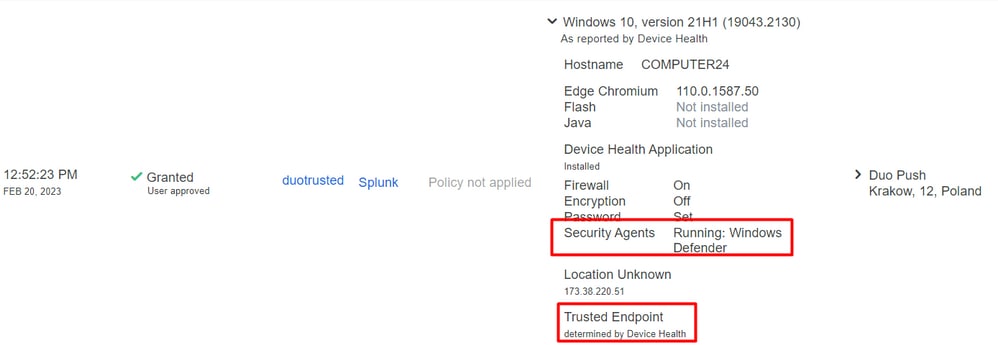

So kategorisiert Duo diese Maschine:

Die Maschine wartet die trusted beschriften.

Was passiert, wenn derselbe Computer von einem Malicious ActorIndicators of Compromise Warnungen über diesen Computer?

Computer mit Infektion

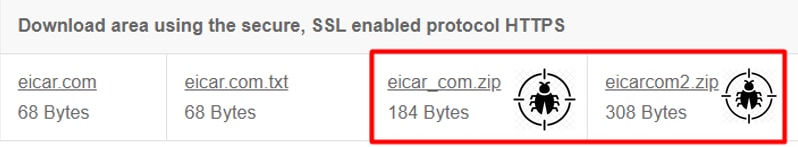

Um die Funktion anhand eines Beispiels von EICAR zu testen, rufen Sie https://www.eicar.org/ auf, und laden Sie eine schädliche Probe herunter.

Hinweis: Keine Sorge. Sie können diesen EICAR-Test herunterladen, er ist sicher und nur eine Testdatei.

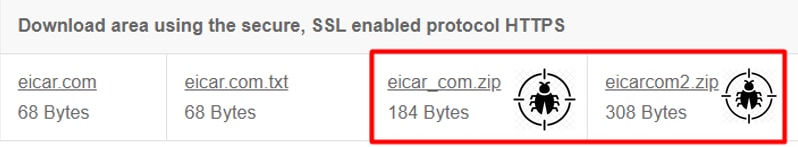

Blättern Sie nach unten, gehen Sie zum Abschnitt, und laden Sie die Testdatei herunter.

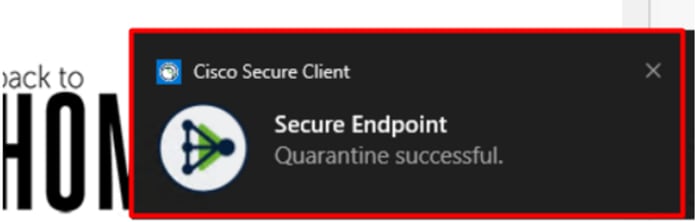

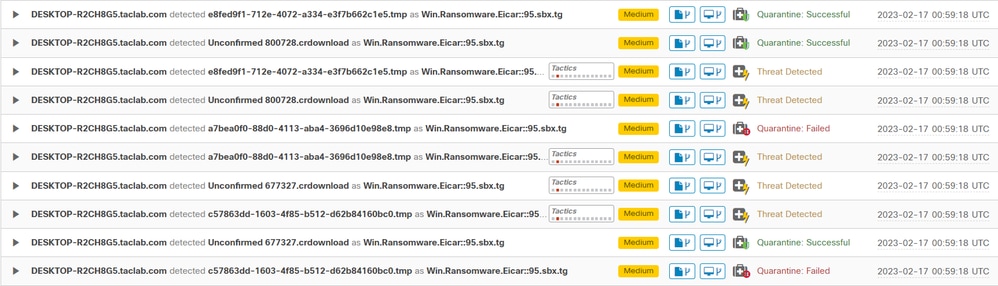

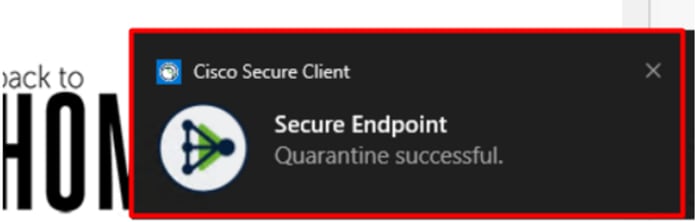

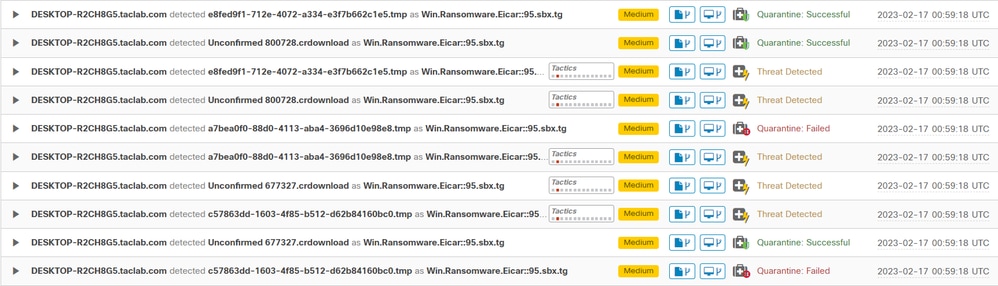

Cisco Secure EndPoint erkennt die Malware und verschiebt sie in die Quarantäne.

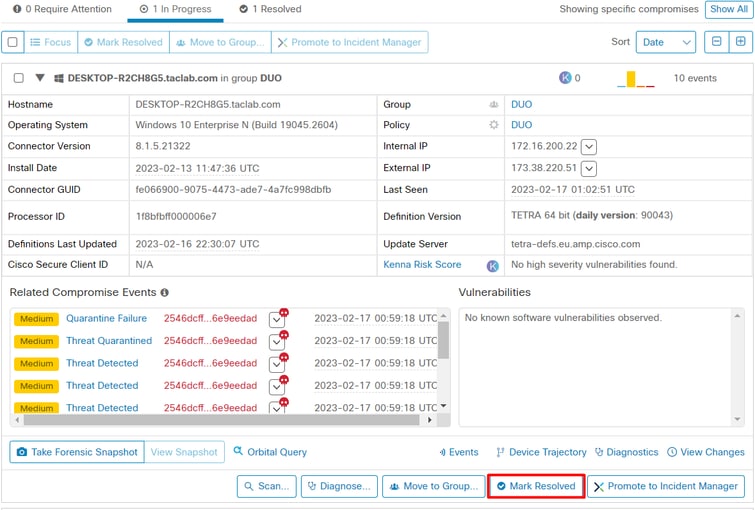

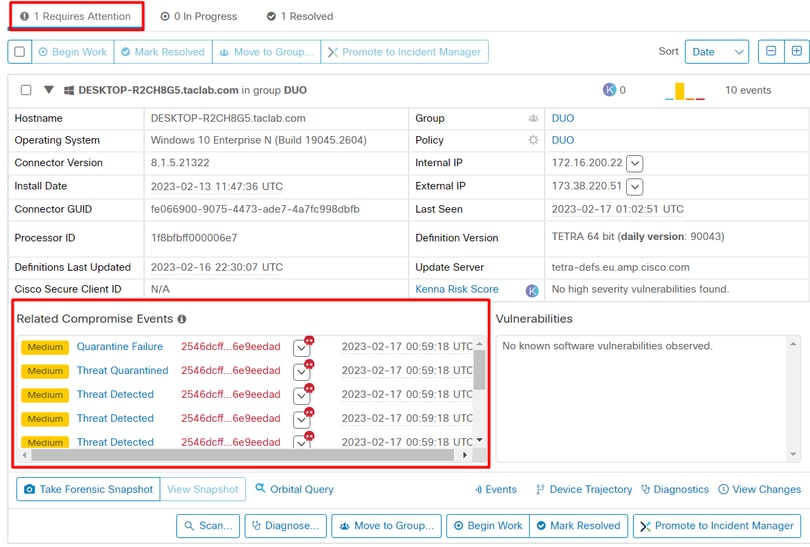

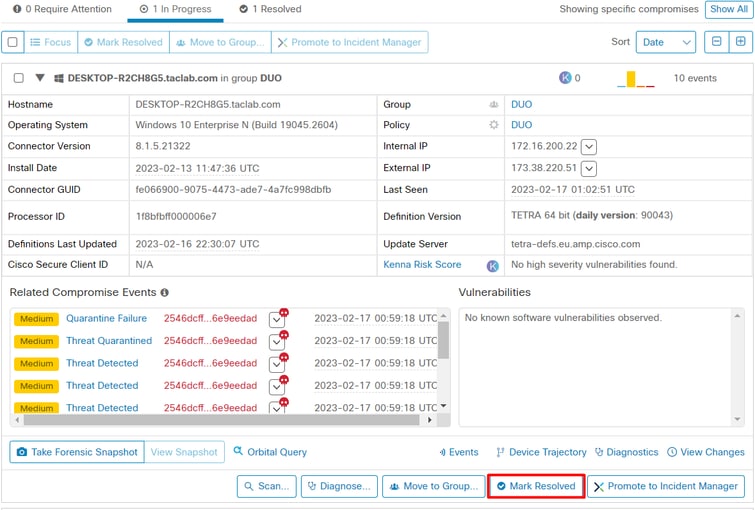

So sieht die Änderung aus, wie im Cisco Secure EndPoint Admin-Bereich gezeigt.

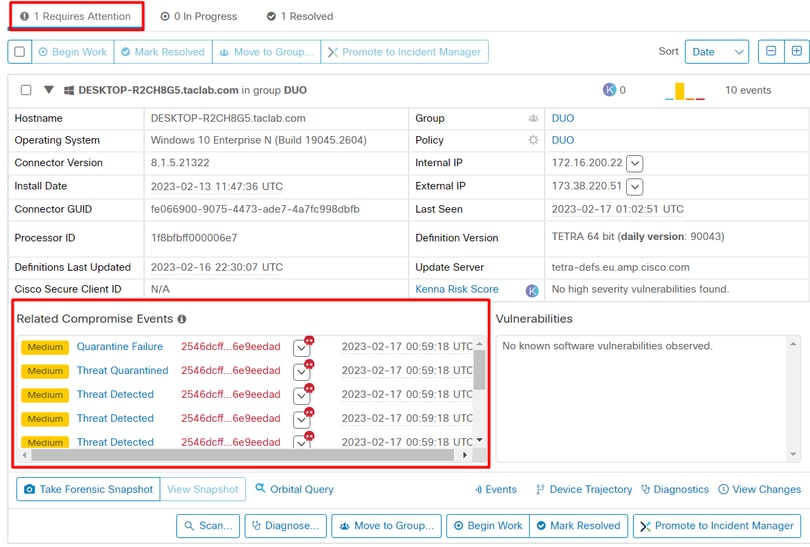

Sie haben auch die Erkennung der Malware im System, dies bedeutet jedoch, dass die Endpunkte gemäß der Einstufung von Cisco Secure EndPoint auf dem Inbox.

Hinweis: Um einen Endpunkt zur Triage zu senden, müssen mehrere Artefakte oder merkwürdiges Verhalten erkannt werden, die einige aktivieren. Indicators of Compromise im Endgerät.

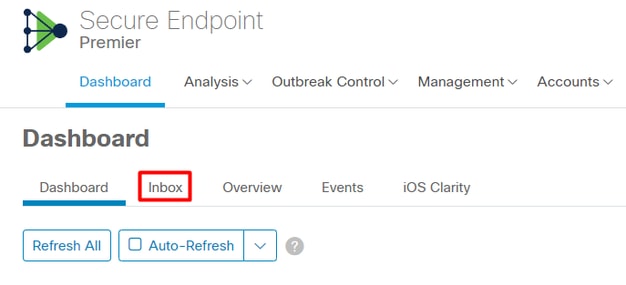

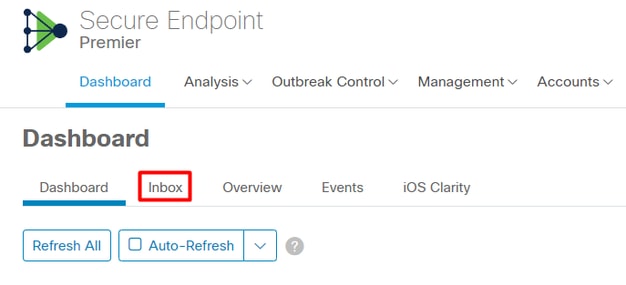

Im Dashboard, klicken Sie in das Inbox.

Jetzt haben Sie eine Maschine, die Aufmerksamkeit erfordert.

Wechseln Sie jetzt zu Duo, und sehen Sie sich den Status an.

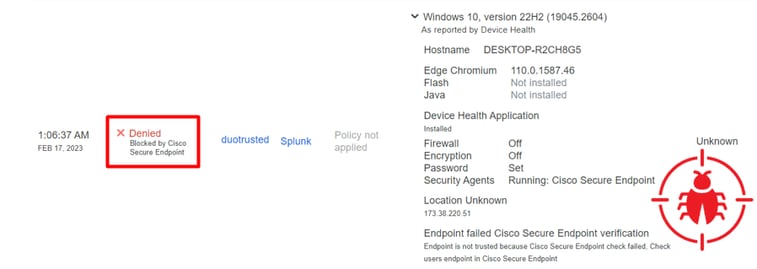

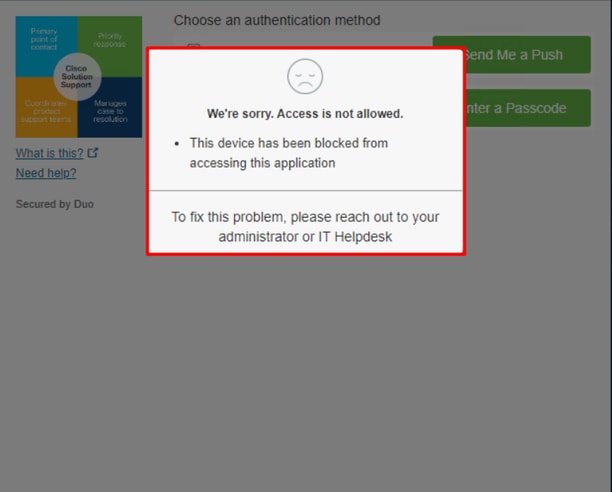

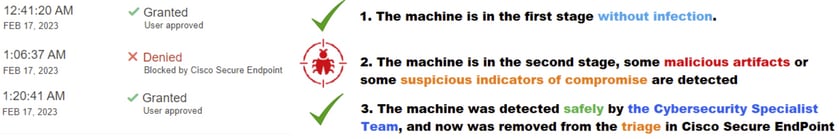

Es wird zuerst versucht, das Verhalten nach dem Aufsetzen des Computers auf Cisco Secure EndPoint anzuzeigen. Require Attention.

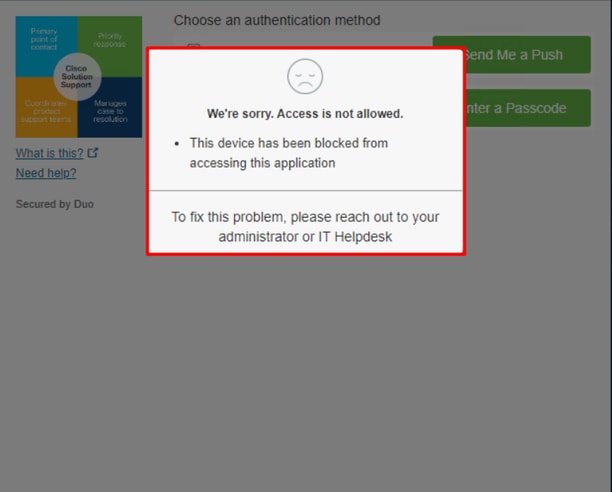

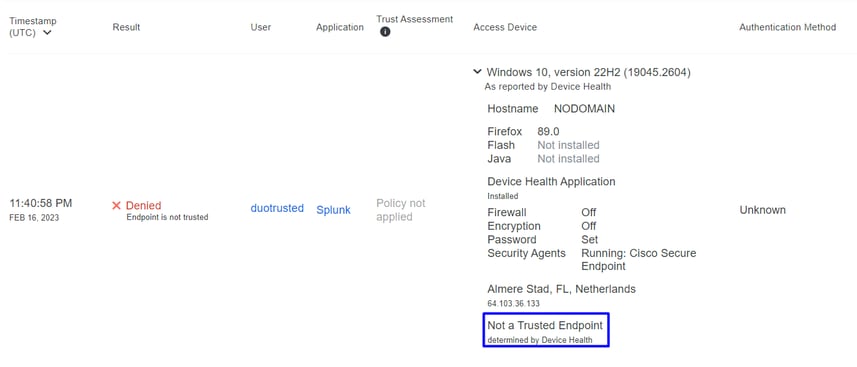

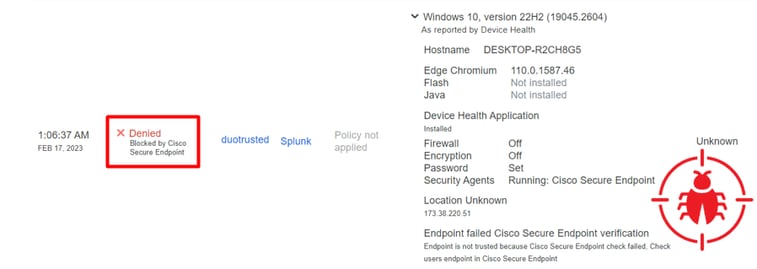

So ändert sich das in Duo und so wird das Ereignis unter Authentifizierungsereignissen angezeigt.

Ihr Computer wurde als nicht als Sicherheitsgerät für Ihr Unternehmen erkannt.

Zugriff auf einen Computer nach Überprüfung zulassen

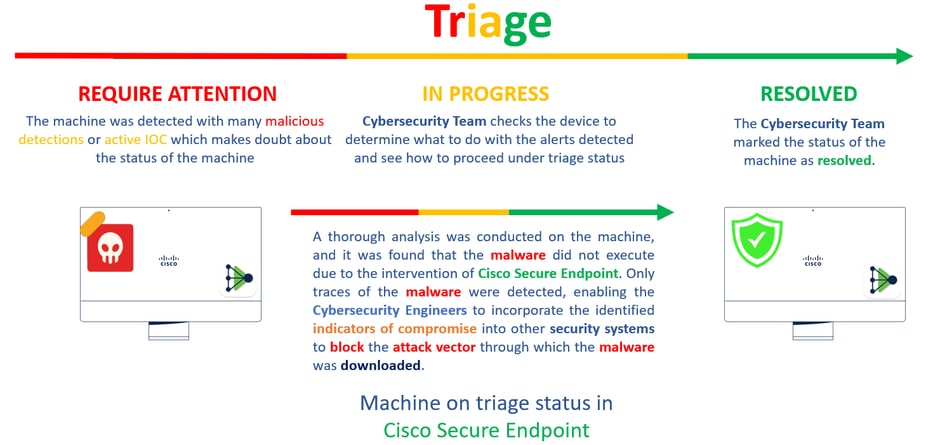

Nach der Verifizierung durch Cisco Secure EndPoint und Ihren Cybersicherheitsspezialisten können Sie Ihrem Duo-Gerät den Zugriff auf diesen Computer gestatten.

Nun stellt sich die Frage, wie man den Zugriff auf die von Duo geschützte App wieder erlaubt.

Gehen Sie zu Cisco Secure EndPoint, und Inbox, markieren Sie dieses Gerät als resolved um den Zugriff auf die von Duo geschützte Anwendung zu ermöglichen.

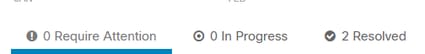

Danach haben Sie den Rechner nicht mehr mit dem Status attention required. Dies änderte sich zu resolved status.

In wenigen Worten, jetzt sind Sie bereit, den Zugriff auf unsere von Duo geschützte Anwendung erneut zu testen.

Jetzt haben Sie die Berechtigung, den Push an Duo zu senden, und Sie sind bei der App angemeldet.

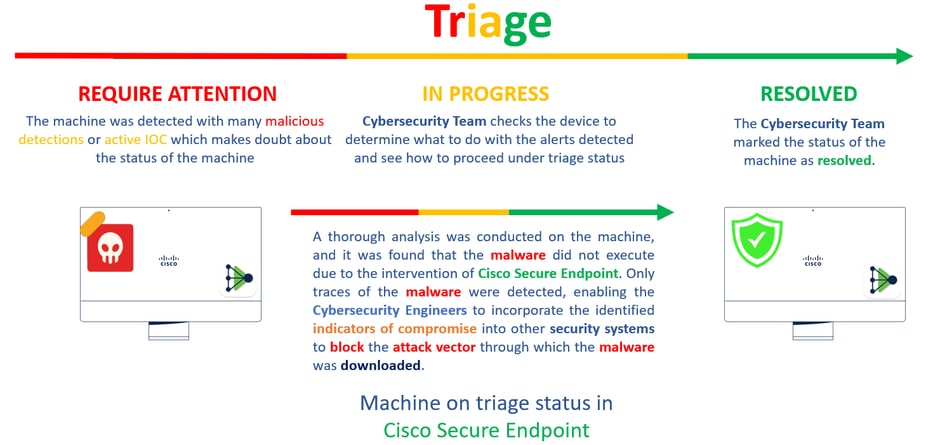

Triage-Workflow

Feedback

Feedback