So konfigurieren Sie die Cisco Secure Email Account-Einstellungen für die Microsoft Azure (Microsoft 365) API

Download-Optionen

-

ePub (1.5 MB)

In verschiedenen Apps auf iPhone, iPad, Android, Sony Reader oder Windows Phone anzeigen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einleitung

Dieses Dokument enthält eine schrittweise Anleitung zum Registrieren einer neuen Anwendung in Microsoft Azure (Azure Active Directory) zum Generieren der erforderlichen Client-ID, Mandanten-ID und Client-Anmeldeinformationen und zum anschließenden Konfigurieren der Kontoeinstellungen auf einem sicheren Cisco E-Mail-Gateway oder Cloud-Gateway. Die Konfiguration der Kontoeinstellungen und des zugehörigen Kontoprofils ist erforderlich, wenn ein Mail-Administrator die automatische Mailbox-Bereinigung (MAR) für Advanced Malware Protection (AMP) oder URL-Filterung konfiguriert oder die Bereinigungsaktion aus der Nachrichtenverfolgung auf dem Cisco Secure Email und Web Manager oder dem Cisco Secure Gateway/Cloud Gateway nutzt.

Automatische Mailbox-Bereinigung - Prozessablauf

Ein Anhang (eine Datei) in Ihrer E-Mail oder eine URL kann jederzeit als schädlich eingestuft werden, selbst wenn er die Mailbox eines Benutzers erreicht hat. AMP kann diese Entwicklung mithilfe von Cisco Secure Malware Analytics beim Aufkommen neuer Informationen erkennen und retrospektive Warnmeldungen an Cisco Secure Email senden. Cisco Talos bietet dasselbe für die URL-Analyse wie AsyncOS 14.2 für Cisco Secure Email Cloud Gateway. Wenn Ihr Unternehmen Postfächer mit Microsoft 365 verwaltet, können Sie Cisco Secure Email so konfigurieren, dass bei einer Änderung der Bedrohungsurteile automatische Korrekturmaßnahmen für die Nachrichten in der Mailbox eines Benutzers durchgeführt werden.

Cisco Secure Email kommuniziert sicher und direkt mit Microsoft Azure Active Directory, um Zugriff auf Microsoft 365-Mailboxen zu erhalten. Wenn beispielsweise eine E-Mail mit einem Anhang über Ihr Gateway verarbeitet und von AMP gescannt wird, wird der Dateianhang (SHA256) an AMP zur Dateireputation bereitgestellt. Die AMP-Einstufung kann als "Clean" (Schritt 5, Abbildung 1) markiert und dann an die Microsoft 365-Mailbox des Endempfängers übermittelt werden. Zu einem späteren Zeitpunkt wird die Einstufung von AMP in "Malicious" (Schädlich) geändert. Cisco Malware Analytics sendet ein retrospektives Verdict-Update (Schritt 8, Abbildung 1) an jedes Gateway, das das spezifische SHA256 verarbeitet hat. Sobald das Gateway das retrospektive Verdict-Update von Malicious (Schädlich) empfängt (falls konfiguriert), führt es eine der folgenden Mailbox Auto Remediation (MAR)-Aktionen aus: Weiterleiten, Löschen oder Weiterleiten und Löschen.

Abbildung 1: MAR (für AMP) auf Cisco Secure Email

Abbildung 1: MAR (für AMP) auf Cisco Secure Email

In diesem Handbuch wird erläutert, wie Sie Cisco Secure Email nur für die automatische Mailbox-Bereinigung mit Microsoft 365 konfigurieren. AMP (File Reputation and File Analysis) und/oder URL-Filterung auf dem Gateway muss bereits konfiguriert sein. Weitere Informationen zur Dateireputation und Dateianalyse finden Sie im Benutzerhandbuch der von Ihnen bereitgestellten Version von AsyncOS.

Voraussetzungen

1. Microsoft 365-Kontoabonnement (Stellen Sie sicher, dass Ihr Microsoft 365-Kontoabonnement Zugriff auf Exchange enthält, z. B. ein Enterprise E3- oder Enterprise E5-Konto.)

2. Microsoft Azure-Administratorkonto und Zugriff auf http://portal.azure.com

3. Sowohl die Microsoft 365- als auch die Microsoft Azure AD-Konten sind ordnungsgemäß an eine aktive "user@domain.com"-E-Mail-Adresse gebunden, und Sie können E-Mails über diese E-Mail-Adresse senden und empfangen.

Sie erstellen die folgenden Werte, um die API-Kommunikation des Cisco Secure Email Gateways mit Microsoft Azure AD zu konfigurieren:

- Client-ID

- Tenant-ID

- Client-geheim

Anmerkung: Ab AsyncOS 14.0 ermöglicht die Kontoeinstellungen beim Erstellen der Microsoft Azure App-Registrierung die Konfiguration mithilfe eines Clientschlüssels. Dies ist die einfachere und bevorzugte Methode.

Optional - Wenn Sie den Client-Schlüssel NICHT verwenden, müssen Sie Folgendes erstellen und bereit haben:

- Daumenabdruck

- Der private Schlüssel (PEM-Datei)

Das Erstellen des Fingerabdrucks und des privaten Schlüssels wird im Anhang dieses Leitfadens behandelt:

- Ein aktives öffentliches (oder privates) Zertifikat (CER) und der zum Signieren des Zertifikats (PEM) verwendete private Schlüssel bzw. die Möglichkeit, ein öffentliches Zertifikat (CER) zu erstellen und den zum Signieren des Zertifikats (PEM) verwendeten privaten Schlüssel zu speichern. Cisco stellt in diesem Dokument zwei Methoden bereit, um dies basierend auf Ihren Administrationseinstellungen durchzuführen:

- Zertifikat: Unix/Linux/OS X (mit OpenSSL)

- Zertifikat: Windows (mit PowerShell)

- Zugriff auf Windows PowerShell, normalerweise verwaltet von einem Windows-Host oder Server - oder - Zugriff auf die Terminalanwendung über Unix/Linux

Um diese erforderlichen Werte zu erstellen, müssen Sie die in diesem Dokument beschriebenen Schritte durchführen.

Azure-App zur Verwendung mit Cisco Secure Email registrieren

Anwendungsregistrierung

| Melden Sie sich bei Ihrem Microsoft Azure-Portal an. 1. Klicken Sie auf Azure Active Directory (Abbildung 2). 2. Klicken Sie auf App-Registrierungen 3. Klicken Sie auf + Neue Registrierung 4. Auf der Seite "Anmeldung": antwort: Name: Cisco Secure Email MAR (oder der Name Ihrer Wahl) [Hinweis: Sie können dieses Feld leer lassen oder https://www.cisco.com/sign-on zum Ausfüllen verwenden] |

|

Nach Abschluss der oben genannten Schritte erhalten Sie eine Übersicht über Ihren Antrag:

Abbildung 3: Microsoft Azure Active Directory-Anwendungsseite

Abbildung 3: Microsoft Azure Active Directory-Anwendungsseite

Zertifikate und Geheimnisse

Wenn Sie AsyncOS 14.0 oder höher ausführen, empfiehlt Cisco, Ihre Azure-App so zu konfigurieren, dass ein Clientschlüssel verwendet wird. Klicken Sie im Anwendungsfenster im Fenster Optionen verwalten auf:

1. Zertifikate und Geheimnisse auswählen

2. Klicken Sie im Abschnitt Client-Schlüssel auf + Neuer Client-Schlüssel

3. Fügen Sie eine Beschreibung hinzu, um herauszufinden, wozu dieser Client-Schlüssel dient, z. "Problembehebung für Cisco Secure Email"

4. Wählen Sie einen Ablaufzeitraum

5. Klicken Sie auf Hinzufügen

6. Fahren Sie mit der Maus rechts neben den generierten Wert, und klicken Sie auf das Symbol In Zwischenablage kopieren

7. Speichern Sie diesen Wert in Ihren Notizen, beachten Sie dies als "Kundengeheimnis"

Abbildung 4: Geheimes Clientgeheimnis für Microsoft Azure erstellen

Abbildung 4: Geheimes Clientgeheimnis für Microsoft Azure erstellen

Anmerkung: Wenn Sie die aktive Microsoft Azure-Sitzung beenden, wird der Wert des soeben generierten Clientschlüssels *** den Wert überschreiten. Wenn Sie den Wert vor dem Beenden nicht aufzeichnen und sichern, müssen Sie den geheimen Schlüssel des Clients neu erstellen, um die Klartextausgabe zu sehen.

Optional - Wenn Sie Ihre Azure-Anwendung nicht mit einem geheimen Clientschlüssel konfigurieren, konfigurieren Sie Ihre Azure-Anwendung so, dass Ihr Zertifikat verwendet wird. Klicken Sie im Anwendungsfenster im Fenster Optionen verwalten auf:

- Zertifikate und Geheimnisse auswählen

- Klicken Sie auf Zertifikat hochladen

- Wählen Sie die CRT-Datei aus (wie zuvor erstellt)

- Klicken Sie auf Hinzufügen

API-Berechtigungen

Anmerkung: Ab AsyncOS 13.0 für Email Security wurden die API-Berechtigungen für die Kommunikation zwischen Microsoft Azure und Cisco Secure Email von Microsoft Exchange in Microsoft Graph geändert. Wenn Sie MAR bereits konfiguriert haben und das vorhandene Cisco Secure Email Gateway auf AsyncOS 13.0 aktualisieren, können Sie die neuen API-Berechtigungen einfach aktualisieren/hinzufügen. (Wenn Sie eine ältere Version von AsyncOS 11.x oder 12.x verwenden, lesen Sie bitte Anhang B, bevor Sie fortfahren.)

Klicken Sie im Anwendungsfenster im Fenster Optionen verwalten auf:

- API-Berechtigungen auswählen

- Klicken Sie auf + Berechtigung hinzufügen.

- Microsoft Graph auswählen

- Wählen Sie die folgenden Berechtigungen für Anwendungsberechtigungen aus:

- Mail > "Mail.Read" (E-Mail in allen Postfächern lesen)

- Mail > "Mail.ReadWrite" (Lesen und Schreiben von E-Mails in allen Postfächern)

- Mail > "Mail.Send" (E-Mail wie jeder andere Benutzer senden)

- Directory > "Directory.Read.All" (Verzeichnisdaten lesen) [*Optional: Wenn Sie LDAP Connector/LDAP-Synchronisierung verwenden, aktivieren Sie. Ist dies nicht der Fall, ist dies nicht erforderlich.]

- Optional: Sie werden sehen, dass Microsoft Graph standardmäßig für "User.Read"-Berechtigungen aktiviert ist. können Sie dies wie konfiguriert lassen, oder klicken Sie auf Lesen und dann auf Berechtigung entfernen, um diese aus den API-Berechtigungen zu entfernen, die Ihrer Anwendung zugeordnet sind.

- Klicken Sie auf Berechtigungen hinzufügen (oder Berechtigungen aktualisieren, wenn Microsoft Graph bereits aufgeführt wurde).

- Klicken Sie abschließend auf Zustimmung des Administrators erteilen für... um sicherzustellen, dass die neuen Berechtigungen auf die Anwendung angewendet werden

- In einem Popup-Fenster werden folgende Fragen angezeigt:

"Möchten Sie die Zustimmung für die angeforderten Berechtigungen für alle Konten in <Azure Name> erteilen? Dadurch werden alle vorhandenen Einwilligungsdatensätze für Administratoren aktualisiert, die von dieser Anwendung bereits mit den unten aufgeführten Datensätzen übereinstimmen müssen."

Klicken Sie auf Ja

An dieser Stelle sollte eine grüne Erfolgsmeldung angezeigt werden, und die Spalte "Admin Consent Required" (Zustimmung des Administrators erforderlich) wird als Granted (Gewährt) angezeigt.

Abrufen Ihrer Client-ID und Mandanten-ID

Klicken Sie im Anwendungsfenster im Fenster Optionen verwalten auf:

- Klicken Sie auf Übersicht

- Fahren Sie mit der Maus rechts neben Ihre Anwendungs- (Client-) ID, und klicken Sie auf das Symbol In Zwischenablage kopieren.

- Speichern Sie den Wert in Ihren Notizen, und notieren Sie ihn als "Client-ID".

- Fahren Sie mit der Maus rechts neben Ihre Verzeichnis-ID (Tenant), und klicken Sie auf das Symbol In Zwischenablage kopieren.

- Speichern Sie den Wert in Ihren Notizen, und notieren Sie ihn als "Tenant ID".

Abbildung 5: Microsoft Azure... Beispiel für Client-ID, Tenant-ID

Abbildung 5: Microsoft Azure... Beispiel für Client-ID, Tenant-ID

Konfigurieren des Cisco Secure Email Gateway/Cloud Gateway

Zu diesem Zeitpunkt sollten Sie die folgenden Werte vorbereiten und in Ihren Notizen speichern:

- Client-ID

- Tenant-ID

- Client-geheim

Optional, falls nicht Client-geheim:

- Daumenabdruck

- Der private Schlüssel (PEM-Datei)

Sie können die erstellten Werte aus Ihren Notizen verwenden und die Kontoeinstellungen auf dem Cisco Secure Email Gateway konfigurieren!

Kontoprofil erstellen

- Melden Sie sich beim Kabelmodem an.

- Navigieren Sie zu Systemverwaltung > Kontoeinstellungen.

- Anmerkung: Wenn Sie eine Version vor AsyncOS 13.x ausführen, lautet dies Systemverwaltung > Mailbox-Einstellungen

- Klicken Sie auf Aktivieren

- Aktivieren Sie das Kontrollkästchen "Enable Account Settings", und klicken Sie auf Submit (Senden).

- Klicken Sie auf Kontoprofil erstellen.

- Geben Sie einen Profilnamen und eine Beschreibung an (eine Beschreibung, die Ihr Konto eindeutig beschreibt, wenn Sie mehrere Domänen haben).

- Wenn Sie eine Microsoft 365-Verbindung definieren, belassen Sie den Profiltyp als Office 365/Hybrid (Graph API).

- Geben Sie Ihre Client-ID ein

- Geben Sie Ihre Tenant-ID ein

- Wählen Sie für Clientanmeldeinformationen einen der folgenden Schritte aus, wie Sie in Azure konfiguriert haben:

- Klicken Sie auf Client Secret und fügen Sie den konfigurierten Client-Schlüssel ein, oder...

- Klicken Sie auf Client-Zertifikat, geben Sie Ihren Fingerabdruck ein, und geben Sie Ihr PEM ein, indem Sie auf "Datei auswählen" klicken

- Klicken Sie auf Submit (Senden).

- Klicken Sie oben rechts auf der Benutzeroberfläche auf Änderungen bestätigen.

- Geben Sie Kommentare ein, und schließen Sie die Konfigurationsänderungen durch Klicken auf Änderungen bestätigen ab.

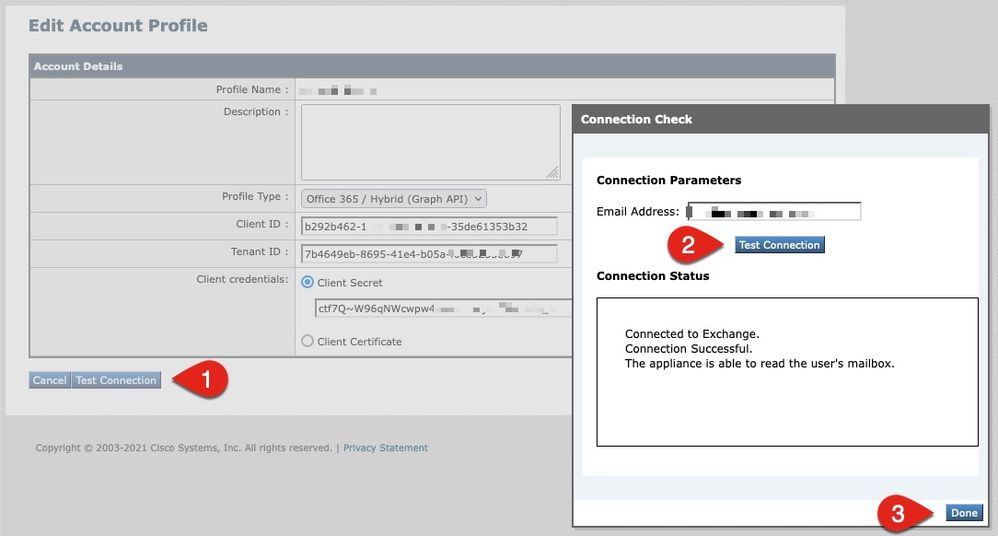

Verbindung überprüfen

Der nächste Schritt besteht nur darin, die API-Verbindung von Ihrem Cisco Secure Email-Gateway zu Microsoft Azure zu überprüfen:

- Klicken Sie auf derselben Seite Kontodetails auf Verbindung testen

- Geben Sie eine gültige E-Mail-Adresse für die in Ihrem Microsoft 365-Konto verwaltete Domäne ein.

- Klicken Sie auf Verbindung testen.

- Sie sollten eine Erfolgsmeldung erhalten (Abbildung 6).

- Klicken Sie zum Abschließen auf Fertig

Abbildung 6: Beispiel für Kontoprofil-/Verbindungsprüfung

Abbildung 6: Beispiel für Kontoprofil-/Verbindungsprüfung

6. Klicken Sie im Abschnitt Domänenzuordnung auf Domänenzuordnung erstellen

7. Geben Sie die Domänennamen ein, die dem Microsoft 365-Konto zugeordnet sind, für das Sie gerade die API-Verbindung validiert haben.

Nachfolgend finden Sie eine Liste gültiger Domänenformate, die zum Zuordnen eines Postfachprofils verwendet werden können:

- Die Domain kann das spezielle Schlüsselwort 'ALL' sein, das mit allen Domains übereinstimmt, um eine Standard-Domain-Zuordnung zu erstellen.

- Domänennamen wie 'example.com' - Entspricht jeder Adresse dieser Domäne.

- Partielle Domänennamen wie '@.partial.example.com' - Entspricht jeder Adresse, die mit dieser Domäne endet

- Sie können mehrere Domänen über eine kommagetrennte Liste eingeben.

8. Klicken Sie auf Senden

9. Klicken Sie oben rechts auf der Benutzeroberfläche auf Änderungen bestätigen

10. Geben Sie Kommentare ein, und schließen Sie die Konfigurationsänderungen durch Klicken auf Änderungen bestätigen ab.

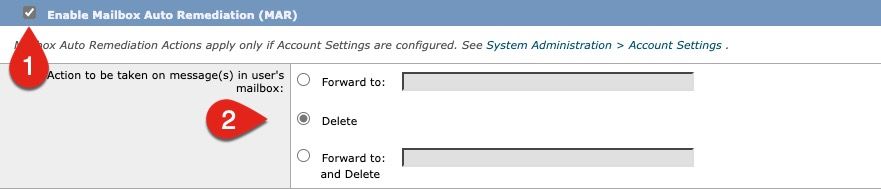

Automatische Mailbox-Bereinigung (MAR) für erweiterten Malware-Schutz in Mail-Richtlinie aktivieren

Führen Sie diesen Schritt aus, um MAR in der AMP-Konfiguration für E-Mail-Richtlinien zu aktivieren.

- Navigieren Sie zu Mail-Policys > Mail-Policys für \"Eingehend\"

- Klicken Sie in der Spalte "Advanced Malware Protection" auf die Einstellungen für den Richtliniennamen, den Sie konfigurieren möchten (z. B. Abbildung 7):

Abbildung 7: MAR aktivieren (Richtlinien für eingehende E-Mails)

Abbildung 7: MAR aktivieren (Richtlinien für eingehende E-Mails)

- Blättern Sie zum Ende der Seite.

- Aktivieren Sie das Kontrollkästchen Enable Mailbox Auto Remediation (MAR).

- Wählen Sie eine der folgenden Aktionen aus, die Sie für MAR durchführen möchten (z. B. Abbildung 8):

- Weiterleiten an: <E-Mail-Adresse eingeben>

- Löschen

- Weiterleiten an: <E-Mail-Adresse eingeben> und löschen

Abbildung 8: MAR für AMP-Konfigurationsbeispiel aktivieren

Abbildung 8: MAR für AMP-Konfigurationsbeispiel aktivieren

- Klicken Sie auf Submit (Senden).

- Klicken Sie oben rechts auf der Benutzeroberfläche auf Änderungen bestätigen.

- Geben Sie Kommentare ein, und schließen Sie die Konfigurationsänderungen durch Klicken auf Änderungen bestätigen ab.

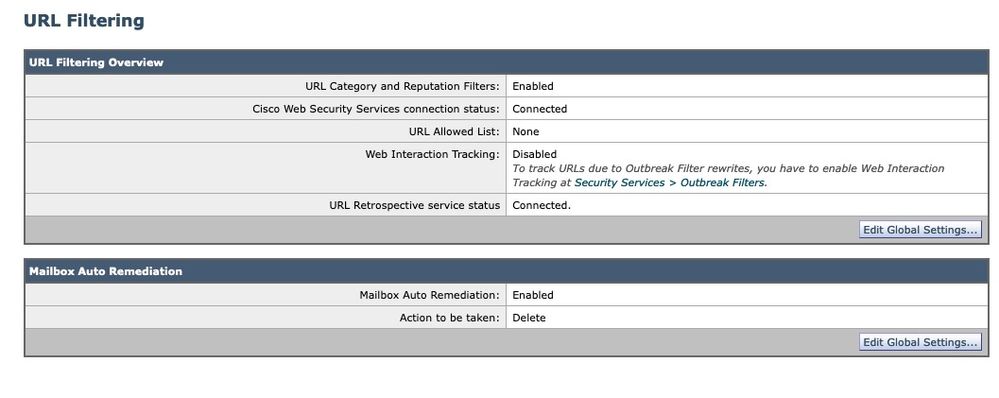

Automatische Mailbox-Bereinigung (MAR) für URL-Filterung aktivieren

Ab AsyncOS 14.2 für Cisco Secure Email Cloud Gateway umfasst die URL-Filterung jetzt ein retrospektives URL-Verdict und die URL-Bereinigung.

- Navigieren Sie zu Sicherheitsdienste > URL-Filterung

- Wenn Sie die URL-Filterung noch nicht konfiguriert haben, klicken Sie auf Aktivieren.

- Klicken Sie auf das Kontrollkästchen "URL-Kategorie und Reputationsfilter aktivieren".

- Erweiterte Einstellungen mit den Standardeinstellungen

- Klicken Sie auf Submit (Senden).

Die URL-Filterung sollte ähnlich wie folgt aussehen:

Abbildung 9: Post-Enable-Beispiel für URL-Filterung

Abbildung 9: Post-Enable-Beispiel für URL-Filterung

Um die URL-Retrospektion mit URL-Filterung anzuzeigen, gehen Sie wie folgt vor, oder lassen Sie ein Support-Ticket erstellen, das Cisco durchführen kann:

esa1.hcxxyy-zz.iphmx.com> urlretroservice enable

URL Retro Service is enabled.

esa1.hcxxyy-zz.iphmx.com> websecurityconfig

URL Filtering is enabled.

No URL list used.

Web Interaction Tracking is enabled.

URL Retrospective service based Mail Auto Remediation is disabled.

URL Retrospective service status - Unavailable

Disable URL Filtering? [N]>

Do you wish to disable Web Interaction Tracking? [N]>

Do you wish to add URLs to the allowed list using a URL list? [N]>

Enable URL Retrospective service based Mail Auto Remediation to configure remediation actions.

Do you wish to enable Mailbox Auto Remediation action? [N]> y

URL Retrospective service based Mail Auto Remediation is enabled.

Please select a Mailbox Auto Remediation action:

1. Delete

2. Forward and Delete

3. Forward

[1]> 1

esa1.hcxxyy-zz.iphmx.com> commit

Please enter some comments describing your changes:

[]>

Do you want to save the current configuration for rollback? [Y]>

Changes committed: Tue Mar 29 19:43:48 2022 EDT

Aktualisieren Sie anschließend die Benutzeroberfläche auf der Seite für die URL-Filterung, und es wird nun Folgendes angezeigt:

Abbildung 10: URL-Filterung (AsyncOS 14.2 für Cisco Secure Email Cloud Gateway)

Abbildung 10: URL-Filterung (AsyncOS 14.2 für Cisco Secure Email Cloud Gateway)

Der URL-Schutz kann jetzt Abhilfemaßnahmen ergreifen, wenn ein Urteil seine Bewertung ändert. Weitere Informationen finden Sie unter Schutz vor bösartigen oder unerwünschten URLs im Benutzerhandbuch für AsyncOS 14.2 für Cisco Secure Email Cloud Gateway.

Konfiguration abgeschlossen!

Cisco Secure Email ist derzeit in der Lage, neu aufkommende Bedrohungen fortlaufend zu bewerten, sobald neue Informationen verfügbar sind, und Sie über Dateien zu informieren, die nach dem Eindringen in Ihr Netzwerk als Bedrohungen eingestuft wurden.

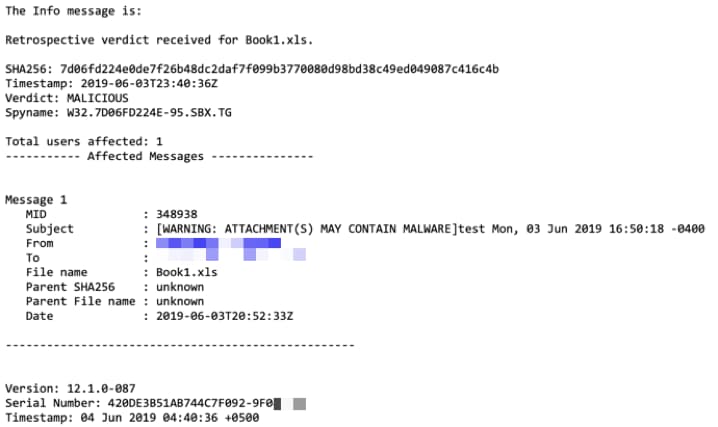

Wird ein retrospektives Urteil aus der Dateianalyse (Cisco Secure Malware Analytics) erstellt, erhält der E-Mail-Security-Administrator (falls konfiguriert) eine Informationsmeldung. Beispiel:

Die automatische Mailbox-Bereinigung wird wie konfiguriert übernommen, wenn sie mit der Mail-Richtlinie konfiguriert wurde.

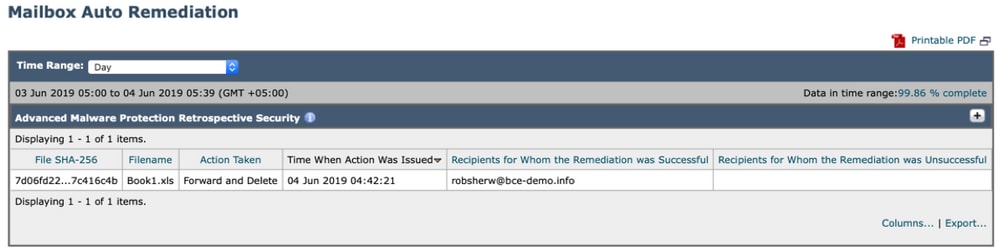

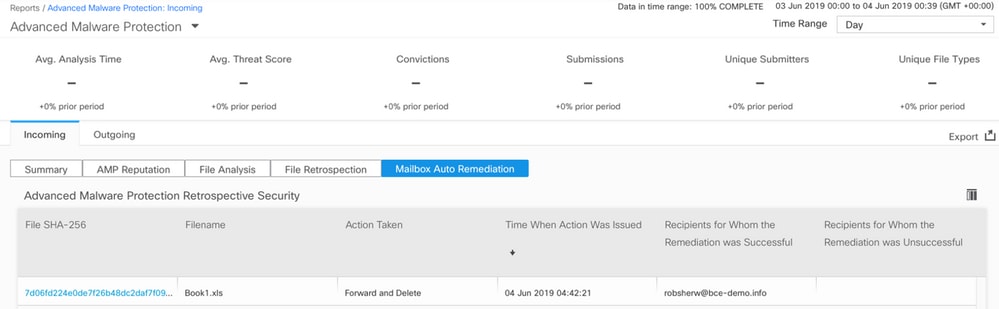

Beispiele für automatischen Mailbox-Bereinigungsbericht

Die Berichterstellung für jeden SHA256, der behoben wurde, wird im Bericht zur automatischen Mailbox-Problembehebung angezeigt, der sowohl auf dem Cisco Secure Email Gateway als auch auf Cisco Secure Email und Web Manager verfügbar ist.

Abbildung 11: (Legacy-Benutzeroberfläche) Bericht über automatische Mailbox-Bereinigung

Abbildung 11: (Legacy-Benutzeroberfläche) Bericht über automatische Mailbox-Bereinigung

Abbildung 12: (NG UI) Mailbox Auto Remediation-Bericht

Abbildung 12: (NG UI) Mailbox Auto Remediation-Bericht

Automatische Mailbox-Sanierungsprotokollierung

Die automatische Mailbox-Bereinigung hat ein individuelles Protokoll, "mar". Die automatischen Mailbox-Bereinigungsprotokolle enthalten alle Kommunikationsaktivitäten zwischen dem Cisco Secure Email Gateway und Microsoft Azure, Microsoft 365.

Ein Beispiel für die MAR-Protokolle:

Mon May 27 02:24:28 2019 Info: Version: 12.1.0-087 SN: 420DE3B51AB744C7F092-9F0000000000

Mon May 27 02:24:28 2019 Info: Time offset from UTC: 18000 seconds

Fri May 31 01:11:53 2019 Info: Process ready for Mailbox Auto Remediation

Fri May 31 01:17:57 2019 Info: Trying to connect to Azure AD.

Fri May 31 01:17:57 2019 Info: Requesting token from Azure AD.

Fri May 31 01:17:58 2019 Info: Token request successful.

Fri May 31 01:17:58 2019 Info: The appliance is able to read the user's(robsherw@bce-demo.info) mailbox.

Fri May 31 04:41:54 2019 Info: Trying to perform the configured action on MID:312391 SHA256:de4dd03acda0a24d0f7e375875320538952f1fa30228d1f031ec00870ed39f62 Recipient:robsherw@bce-demo.info.

Fri May 31 04:41:55 2019 Info: Message containing attachment(s) for which verdict update was(were) available was not found in the recipient's (robsherw@bce-demo.info) mailbox.

Tue Jun 4 04:42:20 2019 Info: Trying to perform the configured action on MID:348938 SHA256:7d06fd224e0de7f26b48dc2daf7f099b3770080d98bd38c49ed049087c416c4b Recipient:robsherw@bce-demo.info.

Tue Jun 4 04:42:21 2019 Info: Message containing attachment(s) for which verdict update was(were) available was not found in the recipient's (robsherw@bce-demo.info) mailbox.

Fehlerbehebung: Cisco Secure Email Gateway

Wenn keine erfolgreichen Ergebnisse für den Verbindungsstatustest angezeigt werden, können Sie die von Microsoft Azure AD durchgeführte Anwendungsregistrierung überprüfen.

Setzen Sie Ihre MAR-Protokolle vom Cisco Secure Email Gateway auf die "Trace"-Stufe, und testen Sie die Verbindung erneut.

Bei fehlgeschlagenen Verbindungen können die Protokolle wie folgt angezeigt werden:

Thu Mar 30 16:08:49 2017 Info: Trying to connect to Azure AD.

Thu Mar 30 16:08:49 2017 Info: Requesting token from Azure AD.

Thu Mar 30 16:08:50 2017 Info: Error in requesting token: AADSTS70001: Application with identifier '445796d4-8e72-4d06-a72c-02eb47a4c59a' was not found in the directory ed437e13-ba50-479e-b40d-8affa4f7e1d7

Trace ID: 4afd14f4-ca97-4b15-bba4-e9be19f30d00

Correlation ID: f38e3388-729b-4068-b013-a08a5492f190

Timestamp: 2017-03-30 20:08:50Z

Thu Mar 30 16:08:50 2017 Info: Error while requesting token AADSTS70001: Application with identifier '445796d4-8e72-4d06-a72c-02eb47a4c59a' was not found in the directory ed437e13-ba50-479e-b40d-8affa4f7e1d7

Trace ID: 4afd14f4-ca97-4b15-bba4-e9be19f30d00

Correlation ID: f38e3388-729b-4068-b013-a08a5492f190

Timestamp: 2017-03-30 20:08:50Z

Bestätigen Sie die Anwendungs-ID, die Verzeichnis-ID (die mit der Tenant-ID übereinstimmt) oder andere verknüpfte Bezeichner aus dem Protokoll mit Ihrer Anwendung in Azure AD. Wenn Sie sich nicht sicher sind, welche Werte angegeben sind, löschen Sie die Anwendung aus dem Azure AD-Portal, und beginnen Sie von vorne.

Für eine erfolgreiche Verbindung sollten die Protokolle wie folgt aussehen:

Thu Mar 30 15:51:58 2017 Info: Trying to connect to Azure AD.

Thu Mar 30 15:51:58 2017 Info: Requesting token from Azure AD.

Thu Mar 30 15:51:58 2017 Trace: command session starting

Thu Mar 30 15:52:00 2017 Info: Token request successful.

Thu Mar 30 15:52:00 2017 Info: The appliance is able to read the user's(myuser@mydomain.onmicrosoft.com) mailbox.

Fehlerbehebung Azure AD

Hinweis: Cisco TAC und Cisco Support sind nicht berechtigt, kundenseitige Probleme mit Microsoft Exchange, Microsoft Azure AD oder Office 365 zu beheben.

Bei Problemen mit Microsoft Azure AD beim Kunden müssen Sie den Microsoft Support kontaktieren. Weitere Informationen finden Sie in der Option "Hilfe + Support" in Ihrem Microsoft Azure Dashboard. Sie können möglicherweise direkte Support-Anfragen an den Microsoft Support über das Dashboard öffnen.

Anhang A

Hinweis: Dies ist NUR erforderlich, wenn Sie den geheimen Clientschlüssel NICHT zum Einrichten Ihrer Azure-Anwendung verwenden.

Erstellen eines öffentlichen und privaten Zertifikats und eines Schlüsselpaars

Tipp: Lassen Sie die Ausgabe lokal für $base64Value, $base64Thumbprint und $keyid speichern, da diese später in den Konfigurationsschritten benötigt werden. Die .crt-Datei und die zugehörige .pem-Datei Ihres Zertifikats befinden sich in einem verfügbaren lokalen Ordner auf Ihrem Computer.

Anmerkung: Wenn Sie bereits über ein Zertifikat (x509-Format/Standard) und einen privaten Schlüssel verfügen, überspringen Sie diesen Abschnitt. Stellen Sie sicher, dass Sie sowohl CRT- als auch PEM-Dateien haben, da Sie diese in den nächsten Abschnitten benötigen werden!

Zertifikat: Unix/Linux (unter Verwendung von openssl)

| Zu erstellende Werte: |

| ● Daumenabdruck ● Öffentliches Zertifikat (CRT-Datei) ● Privater Schlüssel (PEM-Datei) |

Administratoren, die Unix/Linux/OS X für den Zweck und die Ausführung des bereitgestellten Skripts verwenden, gehen davon aus, dass Sie OpenSSL installiert haben.

Anmerkung: Führen Sie die Befehle 'which openssl' und 'openssl version' aus, um die OpenSSL-Installation zu überprüfen. Installieren Sie OpenSSL, wenn es nicht vorhanden ist!

Weitere Informationen finden Sie im folgenden Dokument: Azure AD-Konfigurationsskript für Cisco Secure Email

Von Ihrem Host aus (UNIX/Linux/OS X):

- Erstellen Sie aus einer Terminalanwendung, einem Texteditor (oder wie Sie es auch mögen, ein Shell-Skript zu erstellen), ein Skript, indem Sie Folgendes kopieren: https://raw.githubusercontent.com/robsherw/my_azure/master/my_azure.sh

- Skript einfügen

- Stellen Sie sicher, dass Sie das Skript ausführbar machen! Führen Sie den folgenden Befehl aus: chmod u+x my_azure.sh

- Ausführen des Skripts: ./my_azure.sh

Abbildung 13: Bildschirmausgabe von my_azure.sh

Abbildung 13: Bildschirmausgabe von my_azure.sh

Wie Sie in Abbildung 2 sehen, erstellt das Skript das öffentliche Zertifikat (CER-Datei) und ruft es auf, das für die Azure App-Registrierung benötigt wird. Das Skript ruft auch dieDaumenabdruckundPrivater Zertifikatschlüssel (PEM-Datei)zur Verwendung im Abschnitt "Konfigurieren von Cisco Secure Email".

Sie haben die erforderlichen Werte, um unsere Anwendung in Microsoft Azure zu registrieren!

[Überspringen Sie den nächsten Abschnitt! Fahren Sie mit "Eine Azure-App zur Verwendung mit Cisco Secure Email registrieren" fort.]

Zertifikat: Windows (mit PowerShell)

Für Administratoren, die Windows verwenden, müssen Sie eine Anwendung verwenden oder über die notwendigen Kenntnisse verfügen, um ein selbstsigniertes Zertifikat zu erstellen. Dieses Zertifikat wird zum Erstellen der Microsoft Azure-Anwendung und zum Zuordnen der API-Kommunikation verwendet.

| Zu erstellende Werte: |

| ● Daumenabdruck ● Öffentliches Zertifikat (CRT-Datei) ● Privater Schlüssel (PEM-Datei) |

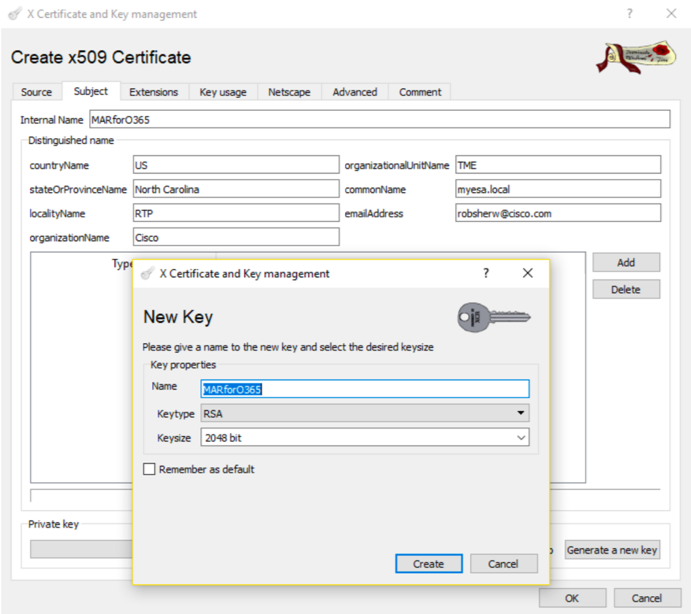

In unserem Beispiel für dieses Dokument zum Erstellen eines selbstsignierten Zertifikats wird XCA verwendet (https://hohnstaedt.de/xca/,https://sourceforge.net/projects/xca/).

Anmerkung: XCA kann für Mac, Linux oder Windows heruntergeladen werden.

| 1. Erstellen Sie eine Datenbank für Ihr Zertifikat und Ihre Schlüssel: antwort: Datei in der Symbolleiste auswählen b. Neue Datenbank auswählen c. Erstellen Sie ein Kennwort für Ihre Datenbank. (Sie werden es in späteren Schritten benötigen, also denken Sie daran!) 2. Klicken Sie auf die Registerkarte Zertifikate und dann auf Neues Zertifikat |

|

| 3. Klicken Sie auf die Registerkarte "Betreff", und füllen Sie die folgenden Felder aus: antwort: Interner Name b. LandName c. BundeslandOderProvinzName d. OrtName e. Organisationsname f. OrganizationalUnitName (OU) g. CommonName (CN) h. E-MailAdresse 4. Klicken Sie auf Neuen Schlüssel generieren 5. Überprüfen Sie im Popup-Fenster die bereitgestellten Informationen. (bei Bedarf ändern): antwort: Name b. Schlüsseltyp: RSA c. Keysize: 2048 Bit d. Klicken Sie auf Erstellen e. Bestätigen Sie das Pop-Up "Der private RSA-Schlüssel 'Name' wurde erfolgreich erstellt", indem Sie auf OK klicken. |

Abbildung 14: Verwenden von XCA (Schritte 3-5) Abbildung 14: Verwenden von XCA (Schritte 3-5) |

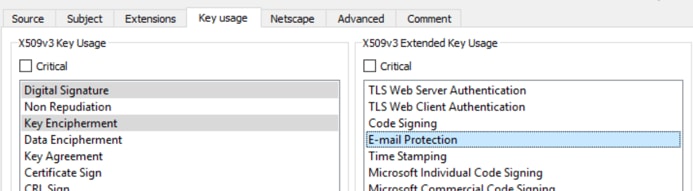

| 6. Klicken Sie auf die Registerkarte Key usage (Schlüsselverwendung), und wählen Sie Folgendes aus: antwort: Unter X509v3-Schlüsselverwendung: Digitale Signatur, Schlüsselverschlüsselung b. Unter X509v3 Extended Key Usage: E-Mail-Schutz |

Abbildung 15: Verwenden von XCA (Schritt 6) Abbildung 15: Verwenden von XCA (Schritt 6) |

| 7. Klicken Sie auf OK, um Änderungen auf Ihr Zertifikat anzuwenden 8. Bestätigen Sie das Pop-Up "Das Zertifikat 'Name' wurde erfolgreich erstellt" durch Klicken auf OK |

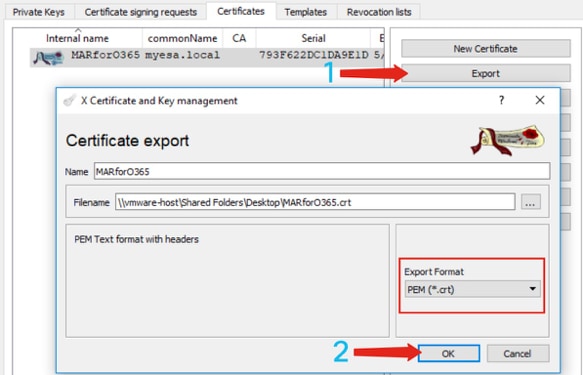

Als Nächstes exportieren Sie das öffentliche Zertifikat (CER-Datei) und den privaten Zertifikatschlüssel (PEM-Datei) zur Verwendung mit den PowerShell-Befehlen oben und zur Verwendung in den Schritten "Konfigurieren von Cisco Secure Email":

| 1. Klicken Sie auf den internen Namen des neu erstellten Zertifikats, und markieren Sie ihn. 2. Klicken Sie auf Exportieren antwort: Legen Sie das Speicherverzeichnis für den einfachen Zugriff fest (bei Bedarf ändern) b. Stellen Sie sicher, dass das Exportformat auf PEM (.crt) festgelegt ist. c. Klicken Sie auf OK |

Abbildung 16: Verwenden von XCA (Export-CRT) (Schritte 1-2) Abbildung 16: Verwenden von XCA (Export-CRT) (Schritte 1-2) |

| 3. Klicken Sie auf die Registerkarte Private Keys 4. Klicken Sie auf den internen Namen des neu erstellten Zertifikats, und markieren Sie ihn. 5. Klicken Sie auf Exportieren antwort: Legen Sie das Speicherverzeichnis für den einfachen Zugriff fest (bei Bedarf ändern) b. Stellen Sie sicher, dass das Exportformat auf PEM private (.pem) festgelegt ist. c. Klicken Sie auf OK 6. Beenden und schließen Sie XCA |

Abbildung 17: Verwenden von XCA (PEM exportieren) (Schritte 3-5) Abbildung 17: Verwenden von XCA (PEM exportieren) (Schritte 3-5) |

Schließlich extrahieren Sie das erstellte Zertifikat mit dem Fingerabdruck, der für die Konfiguration von Cisco Secure Email erforderlich ist.

- Führen Sie mit Windows PowerShell Folgendes aus:

$cer = New-Object System.Security.Cryptography.X509Certificates.X509Certificate2

$cer.Import("c:\Users\joe\Desktop\myCert.crt")

$bin = $cer.GetRawCertData()

$base64Value = [System.Convert]::ToBase64String($bin)

$bin = $cer.GetCertHash()

$base64Thumbprint = [System.Convert]::ToBase64String($bin)

$keyid = [System.Guid]::NewGuid().ToString()[Note: “c:\Users\joe\Desktop...” is the location on your PC where your CRT file is saved.]

- So erhalten Sie Werte für die nächsten Schritte, Speichern in einer Datei oder Kopieren in die Zwischenablage:

$base64Thumbprint | Out-File c:\Users\joe\Desktop\base64Thumbprint.txt

$base64Thumbprint

Anmerkung: “c:\Users\joe\Desktop..." ist der Speicherort auf Ihrem PC, an dem Sie die Ausgabe speichern.

Die erwartete Ausgabe beim Ausführen des PowerShell-Befehls sollte ähnlich wie folgt aussehen:

PS C:\Users\joe\Desktop> $base64Thumbprint

75fA1XJEJ4I1ZVFOB2xqkoCIh94=

Wie Sie sehen, ruft der PowerShell-Befehl den base64Thumbprint auf, den Thumbprint, der für die Cisco Secure Email Gateway-Konfiguration benötigt wird.

Sie haben außerdem das Erstellen des öffentlichen Zertifikats (CER-Datei) abgeschlossen, das für die Azure App-Registrierung benötigt wird. Außerdem haben Sie den privaten Zertifikatschlüssel (PEM-Datei) erstellt, den Sie im Abschnitt "Konfigurieren von Cisco Secure Email" verwenden werden.

Sie haben die erforderlichen Werte, um Ihre Anwendung in Microsoft Azure zu registrieren!

[Fahren Sie mit "Azure-App zur Verwendung mit Cisco Secure Email registrieren" fort.]

Anhang B

Hinweis: Dies ist NUR erforderlich, wenn Sie AsyncOS 11.x oder 12.x für E-Mail auf Ihrem Gateway ausführen.

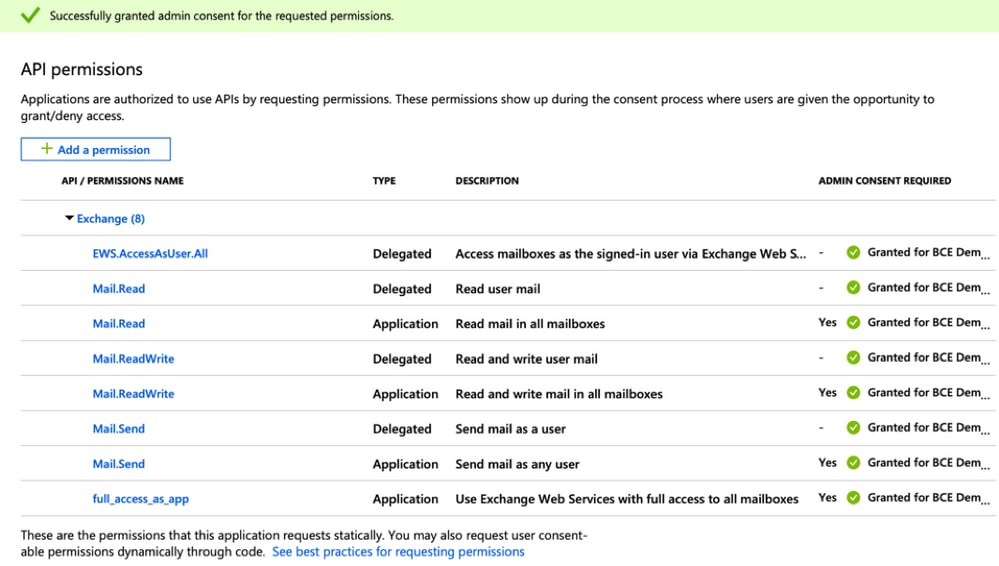

API-Berechtigungen (AsyncOS 11.x, 12.x)

Im Anwendungsfenster im Fenster Optionen verwalten...

- API-Berechtigungen auswählen

- Klicken Sie auf + Berechtigung hinzufügen.

- Blättern Sie nach unten zu Unterstützte ältere APIs, und wählen Sie Exchange aus.

- Wählen Sie die unten stehenden Berechtigungen für delegierte Berechtigungen aus:

- EWS > "EWS.AccessAsUser.All" (Zugriff auf Postfächer als angemeldeter Benutzer über Exchange Web Services)

- Mail > "Mail.Read" (Benutzermail lesen)

- Mail > "Mail.ReadWrite" (Benutzermail lesen und schreiben)

- Mail > "Mail.Send" (E-Mail als Benutzer senden)

- Blättern Sie zum oberen Bereich des Fensters...

- Wählen Sie die folgenden Berechtigungen für Anwendungsberechtigungen aus:

- "full_access_as_app" (Exchange-Webdienste mit vollständigem Zugriff auf alle Postfächer verwenden)

- Mail > "Mail.Read" (Benutzermail lesen)

- Mail > "Mail.ReadWrite" (Benutzermail lesen und schreiben)

- Mail > "Mail.Send" (E-Mail als Benutzer senden)

- Optional: Sie werden sehen, dass Microsoft Graph standardmäßig für "User.Read"-Berechtigungen aktiviert ist. können Sie dies wie konfiguriert lassen, oder klicken Sie auf Lesen und dann auf Berechtigung entfernen, um diese aus den API-Berechtigungen zu entfernen, die Ihrer Anwendung zugeordnet sind.

- Klicken Sie auf Berechtigungen hinzufügen (oder Berechtigungen aktualisieren, wenn Microsoft Graph bereits aufgeführt wurde).

- Klicken Sie abschließend auf Zustimmung des Administrators erteilen für... um sicherzustellen, dass die neuen Berechtigungen auf die Anwendung angewendet werden

- In einem Popup-Fenster werden folgende Fragen angezeigt:

"Möchten Sie die Zustimmung für die angeforderten Berechtigungen für alle Konten in <Azure Name> erteilen? Dadurch werden alle vorhandenen Einwilligungsdatensätze für Administratoren aktualisiert, die von dieser Anwendung bereits mit den unten aufgeführten Datensätzen übereinstimmen müssen."

Klicken Sie auf Ja

An dieser Stelle sollte eine grüne Erfolgsmeldung angezeigt werden, und die Spalte "Admin Consent Required" (Zustimmung des Administrators erforderlich) sollte wie folgt "Granted" (Gewährt) anzeigen:

Abbildung 18: Microsoft Azure App-Registrierung (API-Berechtigungen erforderlich)

Abbildung 18: Microsoft Azure App-Registrierung (API-Berechtigungen erforderlich)

[Fahren Sie mit "Azure-App zur Verwendung mit Cisco Secure Email registrieren" fort.]

Zugehörige Informationen

- Cisco Email Security Appliance - Produkt-Support

- Cisco Email Security Appliance - Versionshinweise

- Cisco Email Security Appliance - Benutzerhandbuch

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

2.0 |

22-Jun-2022 |

Aktualisierung des Artikels mit der aktualisierten Präferenz für die Verwendung des geheimen Client-Schlüssels aus Microsoft Azure. |

1.0 |

31-Aug-2021 |

Erstveröffentlichung |

Beiträge von Cisco Ingenieuren

- Robert SherwinCisco Secure Email Technical Marketing Engineer

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback