Einleitung

In diesem Dokument wird beschrieben, wie Sie eine Whitelist-Richtlinie für die Cisco Email Security Appliance (ESA)- oder Cloud Email Security (CES)-Instanz erstellen, um Phishing-Tests und -Kampagnen zu ermöglichen.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Navigieren und Konfigurieren von Regeln auf der Cisco ESA/CES auf der WebUI

- Erstellen von Nachrichtenfiltern auf der Cisco ESA/CES auf der Befehlszeilenschnittstelle (CLI)

- Kenntnisse der für die Phishing-Kampagne/-Tests verwendeten Ressourcen

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Hintergrundinformationen

Administratoren, die Phishing-Schulungstests oder -Kampagnen durchführen, erhalten E-Mails mit Informationen, die mit den aktuellen Talos-Regeln zu den Anti-Spam- und/oder Outbreak-Filter-Regelsätzen abgeglichen werden. In einem solchen Fall werden die E-Mails der Phishing-Kampagne nicht bei den Endbenutzern ankommen und von der Cisco ESA/CES selbst verarbeitet, sodass der Test zum Erliegen kommt. Die Administratoren müssen sicherstellen, dass die ESA/CES mithilfe dieser E-Mails ihre Kampagne/ihren Test durchführen können.

Konfigurieren

Warnung: Die Haltung von Cisco zur weltweiten Veröffentlichung von Whitelists für Anbieter von Phishing-Simulation und -Schulungen ist nicht zulässig. Wir raten Administratoren, mit dem Phishing-Simulator-Service (z. B. PhishMe) zu arbeiten, um ihre IPs abzurufen und sie dann lokal zur Whitelist hinzuzufügen. Cisco muss seine ESA/CES-Kunden vor diesen IPs schützen, wenn sie jemals den Besitzer wechseln oder zu einer Bedrohung werden.

Vorsicht: Administratoren sollten diese IPs während des Tests nur in einer Whitelist belassen. Wenn externe IPs nach dem Test für einen längeren Zeitraum in einer Whitelist belassen werden, können unerwünschte oder schädliche E-Mails an Endbenutzer gesendet werden, falls diese IPs kompromittiert werden.

Erstellen Sie auf der Cisco E-Mail Security Appliance (ESA) eine neue Absendergruppe für Ihre Phishing-Simulation, und weisen Sie sie der $TRUSTED Mail Flow-Richtlinie zu. So können alle Phishing-Simulations-E-Mails an die Endbenutzer zugestellt werden. Mitglieder dieser neuen Absendergruppe unterliegen keiner Ratenbeschränkung, und der Inhalt dieser Absender wird nicht von der Cisco IronPort Anti-Spam-Engine gescannt, sondern weiterhin von der Anti-Virus-Software gescannt.

Hinweis: Standardmäßig ist Anti-Virus in der $TRUSTED Mail Flow-Richtlinie aktiviert, Anti-Spam jedoch deaktiviert.

Erstellen der Absendergruppe

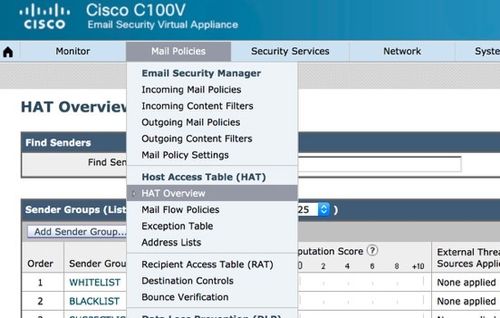

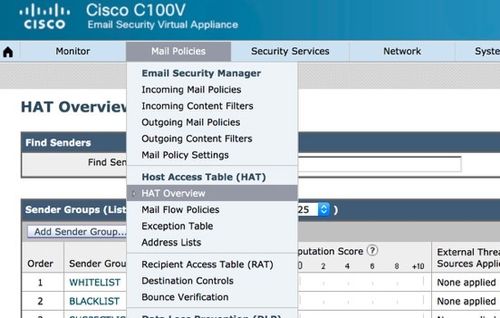

- Klicken Sie auf die Registerkarte Mail-Richtlinien.

- Wählen Sie im Abschnitt Host Access Table (Host-Zugriffstabelle) die Option HAT Overview (HAT-Übersicht) aus

- Vergewissern Sie sich auf der rechten Seite, dass Ihr InboundMail-Listener derzeit ausgewählt ist.

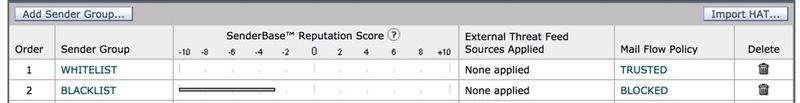

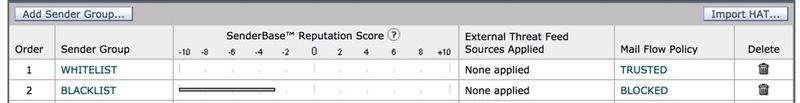

- Klicken Sie in der Spalte Absendergruppe unten auf Absendergruppe hinzufügen...,

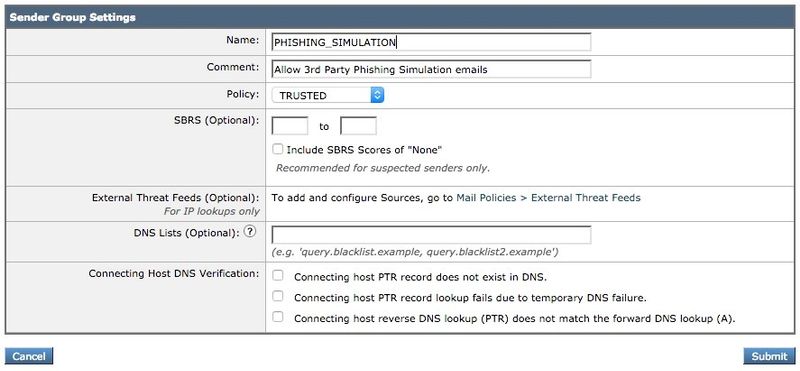

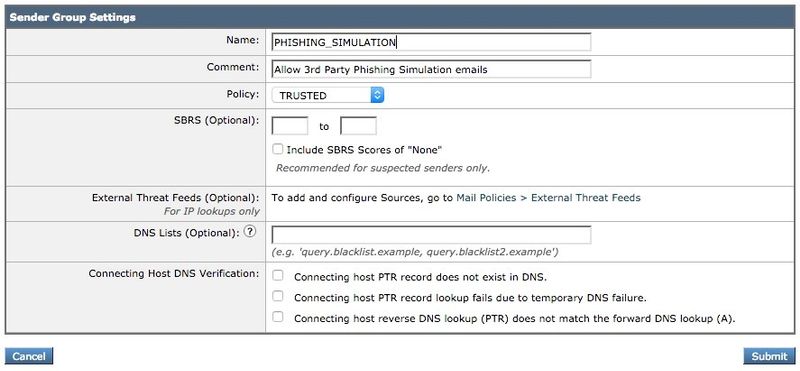

- Füllen Sie die Felder Name und Kommentar aus. Wählen Sie im Dropdown-Menü Policy (Richtlinie) die Option $TRUSTED aus, und klicken Sie dann auf Submit (Senden) und Add Senders (Absender hinzufügen) >>.

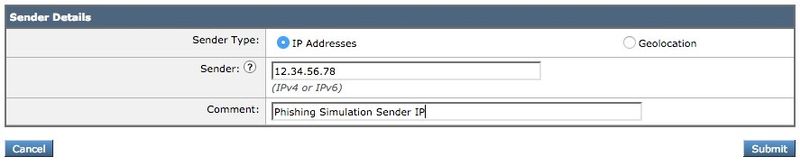

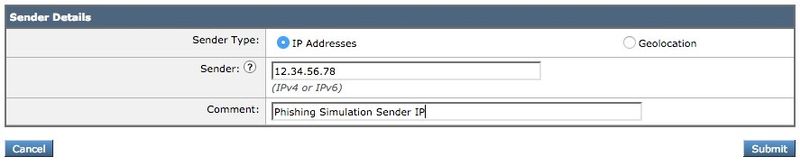

- Geben Sie im ersten Feld die IP-Adresse oder den Hostnamen ein, die bzw. den Sie in die Whitelist aufnehmen möchten. Ihr Phishing-Simulationspartner stellt Ihnen die Absender-IP-Informationen zur Verfügung.

Wenn Sie alle Einträge hinzugefügt haben, klicken Sie auf die Schaltfläche Submit (Senden). Denken Sie daran, auf die Schaltfläche Änderungen bestätigen zu klicken, um Ihre Änderungen zu speichern.

Erstellen des Nachrichtenfilters

Nachdem Sie die Absendergruppe erstellt haben, um die Umgehung von Anti-Spam und Anti-Virus zuzulassen, ist ein Nachrichtenfilter erforderlich, um die anderen Sicherheits-Engines zu überspringen, die möglicherweise mit der Phishing-Kampagne/-Test übereinstimmen.

- Stellen Sie eine Verbindung zur CLI der ESA her.

- Führen Sie die Befehlsfilter aus.

- Führen Sie den Befehl new aus, um einen neuen Nachrichtenfilter zu erstellen.

- Kopieren Sie das folgende Filterbeispiel, und fügen Sie es ein, um die Absendergruppennamen bei Bedarf zu bearbeiten:

skip_amp_graymail_vof_for_phishing_campaigns:

if(sendergroup == "PHISHING_SIMULATION")

{

skip-ampcheck();

skip-marketingcheck();

skip-socialcheck();

skip-bulkcheck();

skip-vofcheck();

}

- Kehren Sie zur CLI-Eingabeaufforderung zurück, und drücken Sie die Eingabetaste.

- Führen Sie commit aus, um die Konfiguration zu speichern.

Überprüfung

Versenden Sie mithilfe der Drittanbieterressource eine Phishing-Kampagne/ einen Phishing-Test, und überprüfen Sie die Ergebnisse in den Nachrichtenverfolgungsprotokollen, um sicherzustellen, dass alle Engines übersprungen und die E-Mail zugestellt wurden.

Feedback

Feedback