Einleitung

Unkontrollierte E-Mail-Zustellungen mit hohem Volumen können die Empfängerdomänen überlasten. AsyncOS ermöglicht Ihnen die vollständige Kontrolle der Nachrichtenzustellung, indem es die Anzahl der Verbindungen definiert, die Ihr Email Security-Dienst öffnen wird, oder die Anzahl der Nachrichten, die an jede Zieldomäne gesendet werden.

In diesem Dokument werden folgende Themen behandelt:

- Bounce-Verifizierung einrichten, um Ihr Unternehmen vor Bounce-Angriffen zu schützen

- Verwenden der Zielsteuerelementtabelle zum Üben von Richtlinien für gute Nachbarschaft

- Bereitstellung von SMTP DNS-basierter Authentifizierung benannter Entitäten (DANE) für die sichere Zustellung von Nachrichten

Bounce-Verifizierung

Die Aktivierung der Bounce-Verifizierung ist eine sehr gute Möglichkeit, Backscatter-/Bounce-Angriffe zu bekämpfen. Das Konzept hinter der Bounce-Verifizierung ist einfach. Markieren Sie zunächst die Nachrichten, die Sie ESA. Suchen Sie in Bounce-Nachrichten nach dem Markup. Wenn das Markup vorhanden ist, bedeutet dies, dass Dies ist ein Zurückprallen einer Nachricht, die von Ihrer Umgebung generiert wurde. Wenn das Markup fehlt, der Bounce ist betrügerisch und kann abgelehnt oder fallen gelassen werden.

Beispiel: MAIL FROM: joe@example.com wird zu MAIL FROM: prvs=joe=123ABCDEFG@example.com. Der String 123... im Beispiel ist der Bounce- -Verifizierungs-Tag, das dem Umschlagabsender beim Senden durch die ESA-Appliance hinzugefügt wird. Wenn Wenn die Nachricht zurückgeht, enthält die Umschlagempfängeradresse in der zurückgesendeten Nachricht Folgendes: das Bounce-Verifizierungskennzeichen, das der ESA mitteilt, dass es sich um einen legitimen Bounce handelt Nachricht.

Sie können das systemweite Tagging der Bounce-Verifizierung als Standard aktivieren oder deaktivieren. Sie können sowie die Markierung der Bounce-Verifizierung für bestimmte Domänen aktivieren oder deaktivieren. In den meisten -Bereitstellungen ist sie standardmäßig für alle Domänen aktiviert.

ESA-Konfiguration

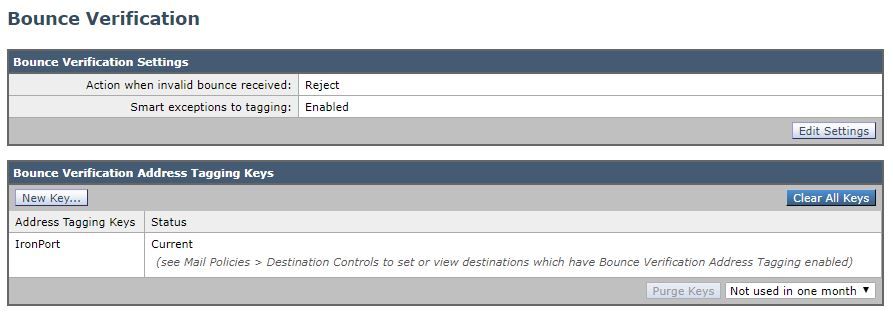

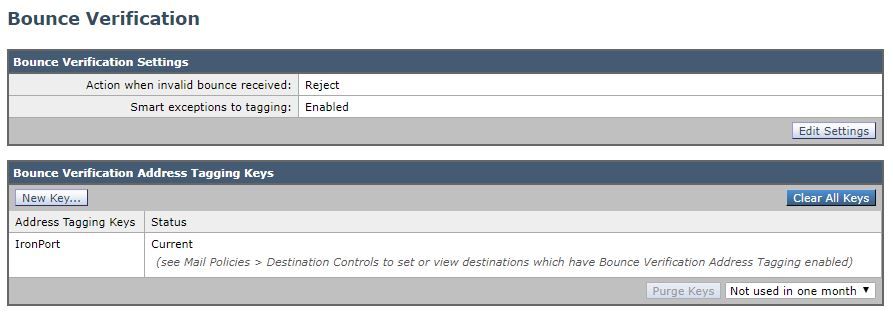

- Navigieren Sie zu Mail-Policys > Bounce-Verifizierung, und klicken Sie auf Neuer Schlüssel.

- Geben Sie beliebigen Text ein, der als Schlüssel für die Codierung und Decodierung von Adressmarkierungen verwendet werden soll. Beispiel: "Cisco_key".

- Klicken Sie auf Senden, und überprüfen Sie den neuen Schlüssel zur Adressmarkierung.

Aktivieren wir nun die Bounce-Verifizierung für unsere "Standard"-Domäne:

- Navigieren Sie zu Mail-Policys > Zielsteuerelemente, und klicken Sie auf die Standardeinstellung.

- Konfigurieren der Bounce-Verifizierung: Adressmarkierung durchführen: Ja

- Klicken Sie auf Senden und Änderungen bestätigen. Beachten Sie, dass die Bounce-Verifizierung für die Standarddomäne jetzt aktiviert ist.

Verwenden der Zielsteuerelementtabelle

Eine unkontrollierte E-Mail-Zustellung kann die Empfänger-Domänen überlasten. Mit der ESA haben Sie die volle Kontrolle über Nachrichtenzustellung durch Festlegen der Anzahl der Verbindungen, die Ihre Appliance öffnen wird, oder der Anzahl der Nachrichten, die Ihre Appliance an jede Zieldomäne sendet. Die Zielsteuerelementtabelle enthält Einstellungen für die Verbindungs- und Meldungsraten, wenn die ESA an entfernte Ziele zu senden. Es enthält auch Einstellungen zum Versuchen, die Verwendung von TLS für diese Ziele zu erzwingen. Die ESA wird mit einer Standardkonfiguration für die Zielsteuerungstabelle konfiguriert.

In diesem Dokument wird erläutert, wie Sie die Kontrolle über Ziele verwalten und konfigurieren können, für die die Standardeinstellung nicht passt. Google hat beispielsweise eine Reihe von Empfangsregeln, die Gmail-Benutzer befolgen sollten, oder sie riskieren, einen SMTP 4XX-Antwortcode und eine Nachricht zurückzusenden, die besagt, dass Sie zu schnell senden, oder dass die Mailbox des Empfängers das Speicherlimit überschritten hat. Wir werden die Gmail-Domäne zur Zielsteuerungstabelle hinzufügen, um die Anzahl der Nachrichten zu begrenzen, die an einen Gmail-Empfänger unten gesendet werden.

Hinzufügen einer neuen Domäne zur Zielsteuerelementtabelle

Wie erwähnt, hat Google Einschränkungen für Absender, die an Gmail senden. Empfangsbeschränkungen können durch die hier veröffentlichten Gmail-Absenderbeschränkungen überprüft werden: https://support.google.com/a/answer/1366776?hl=en

Richten Sie nun die Zieldomäne für Gmail als Beispiel für Richtlinien für gute Nachbarschaft ein.

- Navigieren Sie zu Mail-Policys > Zielsteuerelemente, und klicken Sie auf Ziel hinzufügen, und erstellen Sie ein neues Profil mit den folgenden Parametern:

- Ziel: gmail.com

- IP-Adresspräferenz: IPv4 Bevorzugt

- Parallele Verbindungen: max. 20

- Max. Nachrichtenanzahl pro Verbindung: 5

- Empfänger: Max. 180 pro 1 Minute

- Bounce-Verifizierung: Adressmarkierung durchführen: Standard (Ja)

- Klicken Sie auf Senden und Änderungen bestätigen. So sieht unsere Zielsteuerelementtabelle nach dem Hinzufügen der Domäne aus.

Hinweis "Destination Limits" und "Bounce Verification" Änderungen im Bild unten:

Bereitstellen der DNS-basierten SMTP-Authentifizierung von benannten Entitäten (DANE)

Das SMTP DNS-basierte DANE-Protokoll (Authentication of Named Entities) validiert Ihre X.509-Zertifikate mit DNS-Namen mithilfe einer auf Ihrem DNS-Server konfigurierten DNS-Erweiterung (Domain Name System Security) und eines DNS-Ressourceneintrags, der auch als TLSA-Eintrag bezeichnet wird.

Der TLSA-Datensatz wird dem Zertifikat hinzugefügt, das Details über die Zertifizierungsstelle (Certificate Authority, CA), das Endinstanzzertifikat oder den Vertrauensanker enthält, der für den in RFC 6698 beschriebenen DNS-Namen verwendet wird. Die Domain Name System Security (DNSSEC)-Erweiterungen bieten zusätzliche Sicherheit für den DNS, indem sie Schwachstellen in der DNS-Sicherheit beheben. DNSSEC verwendet kryptografische Schlüssel und digitale Signaturen, um sicherzustellen, dass die Suchdaten korrekt sind, und stellt eine Verbindung zu legitimen Servern her.

Die Verwendung von SMTP DANE für ausgehende TLS-Verbindungen bietet folgende Vorteile:

- Sichere Nachrichtenübermittlung durch Verhinderung von Man-in-the-Middle-Angriffen (MITM), Downgrade-Angriffen, Abhören und DNS-Cache-Poisoning-Angriffen

- Stellt die Authentizität von TLS-Zertifikaten und DNS-Informationen bereit, wenn diese durch DNSSEC gesichert sind.

ESA-Konfiguration

Bevor Sie mit der Einrichtung von DANE auf der ESA beginnen, stellen Sie sicher, dass der Umschlagabsender und der TLSA-Ressourceneintrag DNSSEC-verifiziert sind und dass die empfangende Domäne DANE-geschützt ist. Dies ist auf der ESA mit dem CLI-Befehl daneverify möglich.

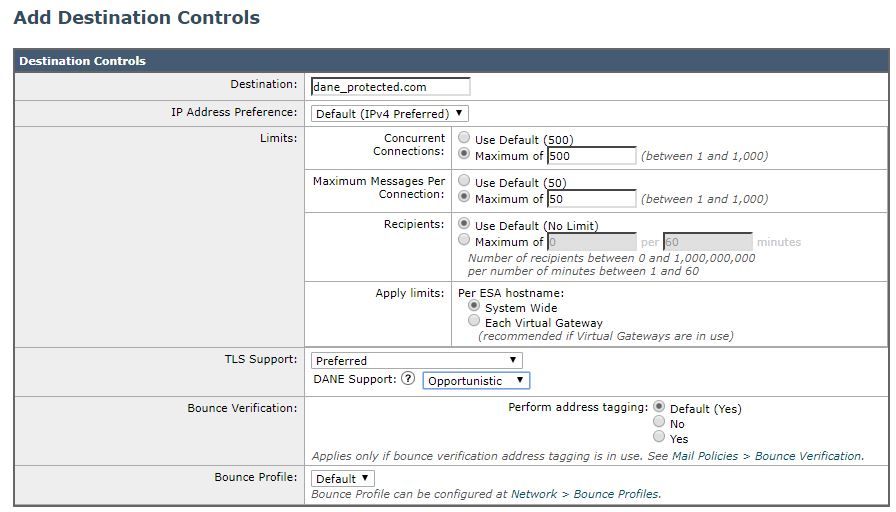

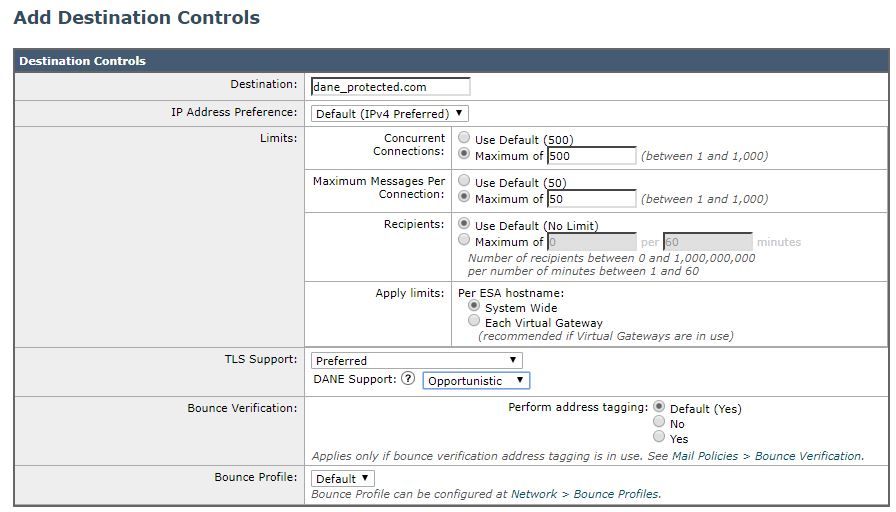

- Navigieren Sie zu Mail-Policys > Zielsteuerelemente, und klicken Sie auf Ziel hinzufügen, und erstellen Sie ein neues Profil mit den folgenden Parametern:

- Ziel: dane_protected.com

- TLS-Support: Bevorzugt

- DANE-Support: Opportunistisch

- Klicken Sie auf Senden und Änderungen bestätigen.

Feedback

Feedback