SAML für Sicherheitsverwaltungs-Appliance mit Duo und Azure konfigurieren

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einleitung

In diesem Dokument wird beschrieben, wie Duo in die Sicherheitsverwaltungs-Appliance (SMA) und die Azure for Security Assertion Markup Language (SAML)-Authentifizierung integriert wird.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Ein aktives Azure-Konto: Sie benötigen ein Azure-Abonnement und Zugriff auf die Azure AD-Konsole, um die Integration mit Duo (kostenlose Lizenz) einzurichten.

- Ein von SAML unterstützter Dienstanbieter (SP): Sie benötigen eine Anwendung oder ein System, die bzw. das die SAML-Authentifizierung unterstützt und für die Zusammenarbeit mit Azure AD als Identitätsanbieter konfiguriert ist.

- Konfigurationsinformationen: Sie benötigen spezifische Konfigurationsinformationen für Ihren SP und Duo, z. B. SAML-Entitäts-IDs, SAML-Antwort-URL und SAML-Sicherheitsschlüssel.

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- Cisco SMA

- Azure-Cloud

- Duo

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Hintergrundinformationen

Duo ist ein Zwei-Faktor-Authentifizierungsdienstanbieter, der der SAML-Authentifizierung eine Sicherheitsebene hinzufügt.

In einem typischen Szenario agiert Azure als Identity Provider (IdP) und ein externer Service, z. B. eine Webanwendung oder ein Informationssystem, als Sicherheits-SMA.

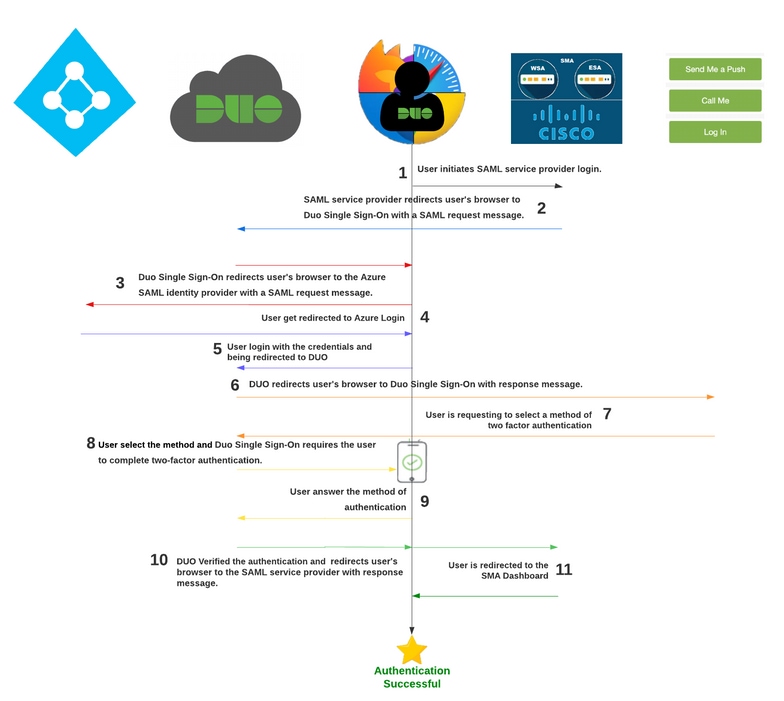

Der Ablauf der SAML-Authentifizierung mit Duo und Azure sieht wie folgt aus:

- Ein Benutzer versucht, auf die Sicherheits-SMA zuzugreifen, und wird zur Anmeldung an Azure umgeleitet.

- Azure fordert eine Benutzerauthentifizierung an und verwendet Duo, um die Benutzeridentität über einen zweiten Authentifizierungsfaktor (Anruf, SMS, Hardware-Token, WebAuth) zu überprüfen.

- Nach der Authentifizierung sendet Azure eine SAML-Antwort an die SMA, die Autorisierungsinformationen und Assertionen über den Benutzer enthält.

- Die SMA validiert die SAML-Antwort und ermöglicht dem Benutzer, auf die geschützte Ressource zuzugreifen.

- Zusammenfassend lässt sich sagen, dass SAML mit Duo und Azure eine sichere und zentralisierte Benutzerauthentifizierung über verschiedene Systeme und Plattformen hinweg ermöglicht und eine Kombination aus Kennwortauthentifizierung und Zwei-Faktor-Authentifizierung verwendet, um die Sicherheit zu erhöhen.

Wichtige Beobachtungen

- SAML ist ein Sicherheitsstandard, der die Benutzerauthentifizierung und -autorisierung über verschiedene Systeme und Plattformen hinweg ermöglicht.

- IdP ist die Identität, die alle Informationen der Benutzer speichert, um die Authentifizierung zu ermöglichen (d. h. Duo verfügt über alle Benutzerinformationen, um eine Authentifizierungsanfrage zu bestätigen und zu genehmigen).

- SP In einfachen Worten, es ist die Anwendung.

Hinweis: Dies funktioniert nur mit Azure als SAML-Authentifizierungsquelle.

Konfigurieren

1. Konfigurieren der einmaligen Anmeldung

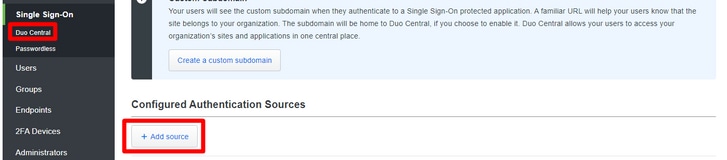

Navigieren Sie im Admin-Portal zu Single Sign-on > Duo Central > Add source.

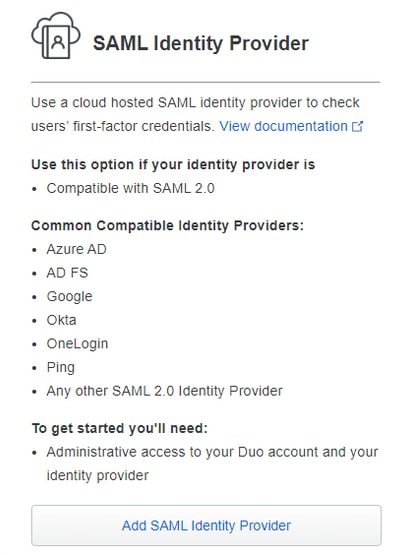

Und wählen Add SAML Identity Provider wie im Bild dargestellt.

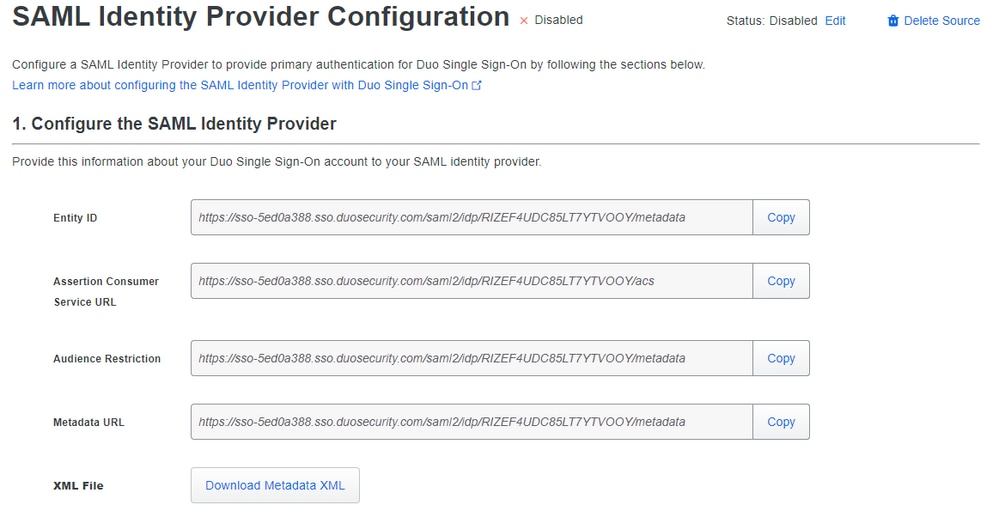

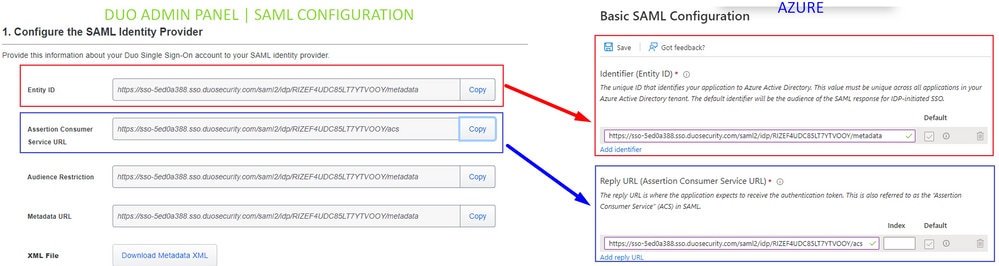

Hier in diesem Teil finden Sie alle Informationen, die Sie benötigen, um Duo mit Azure zu integrieren, um mit Ihrem SMA zu integrieren.

Die Informationen in anderen Fenstern zur Verwendung bei der Integration beibehalten, während Sie die Parameter in Azure konfigurieren.

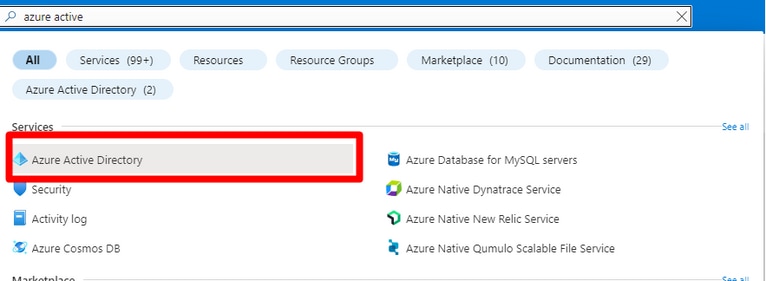

Nachdem Sie überprüft haben, welche Informationen Sie im SAML Azure-Integrationsteil (Duo Admin Portal) haben, müssen Sie sich unter dem Azure-Portal https://portal.azure.com/ anmelden.

Suchen nach Azure Active Directory in der Suchleiste oben, wie im Bild dargestellt.

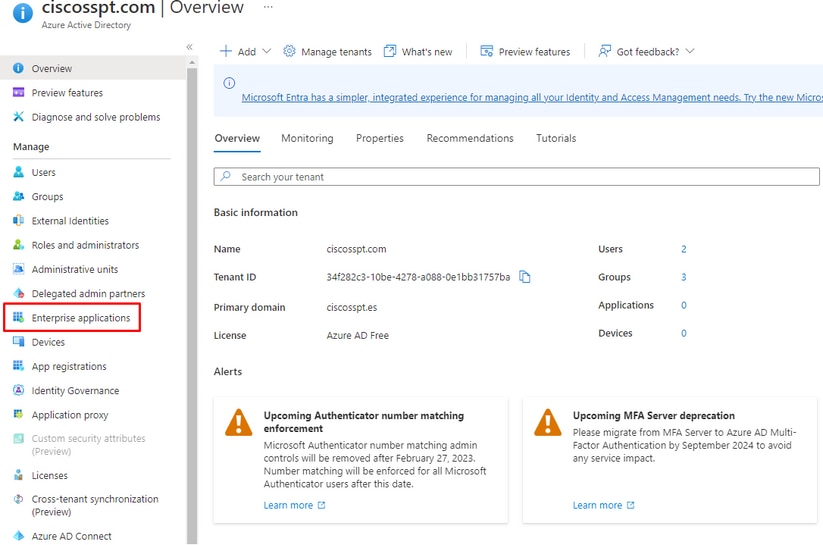

Navigieren Sie zu Enterprise Applications wie im Bild dargestellt.

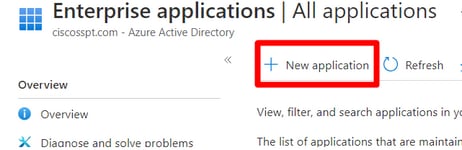

Auswählen New Application wie im Bild dargestellt.

Auswählen Create your own application, wählen Sie den Namen Ihrer App und wählen Sie Integrate any other application you don't find in the gallery (Non-Gallery)und klicke auf Create.

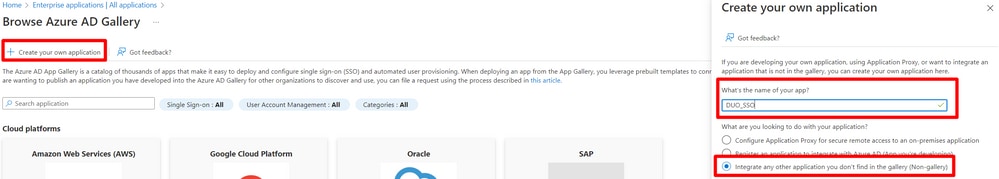

Fügen Sie nun die Benutzer hinzu. (Nur die hier hinzugefügten Benutzer können bei der einmaligen Anmeldung (Single Sign-on, SSO) verwendet werden).

Auswählen Assign Users and Groups wie im Bild dargestellt.

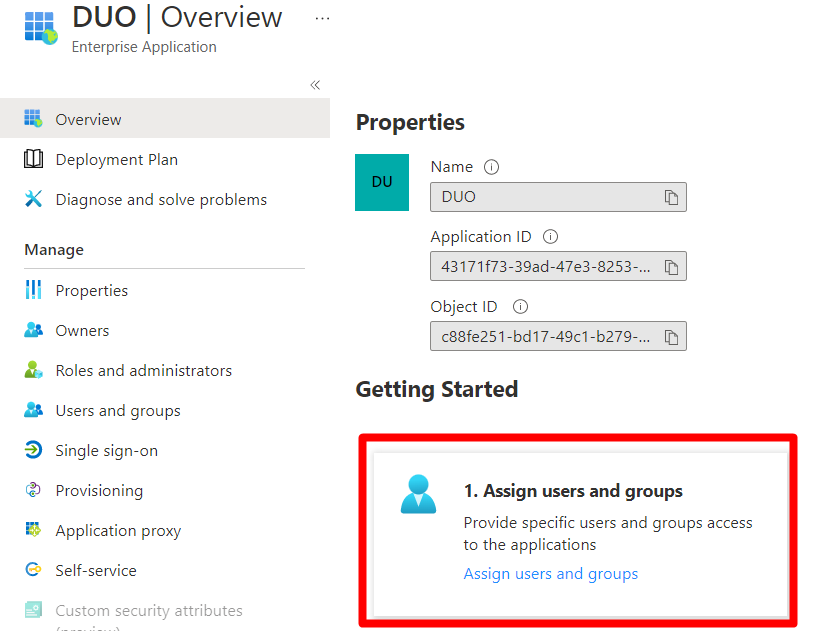

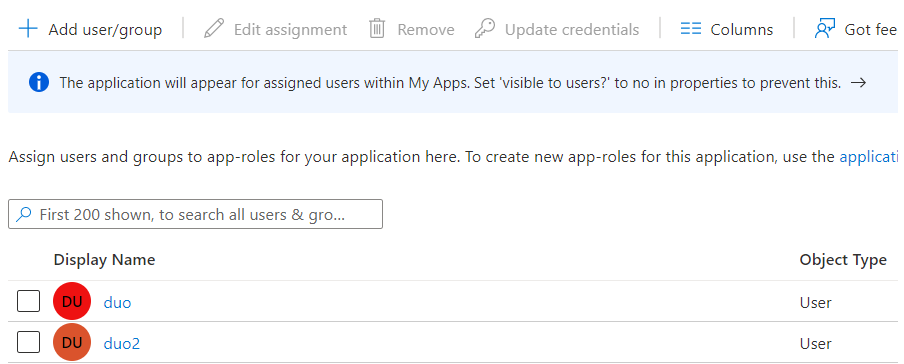

Auswählen Add user/group wie im Bild dargestellt.

Hinweis: Sie können nur Gruppen hinzufügen, wenn Ihr AD lizenziert ist. Wenn dies nicht der Fall ist, können Sie Benutzer verwenden.

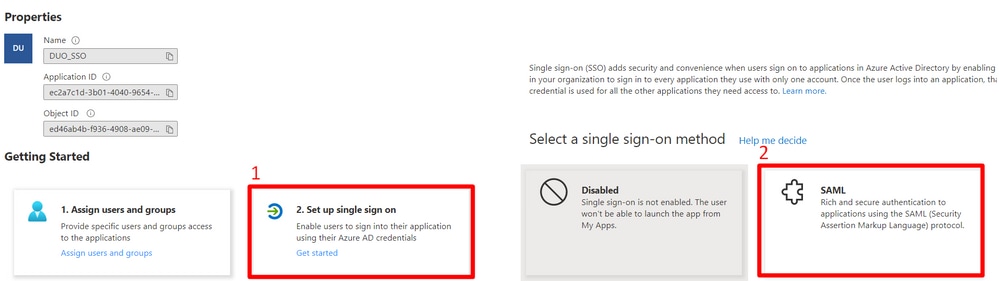

Nachdem die Benutzer oder Gruppen hinzugefügt wurden, beginnen Sie mit der SSO-Konfiguration.

- Auswählen

Set Up Single Sign-on - Auswählen

SAML

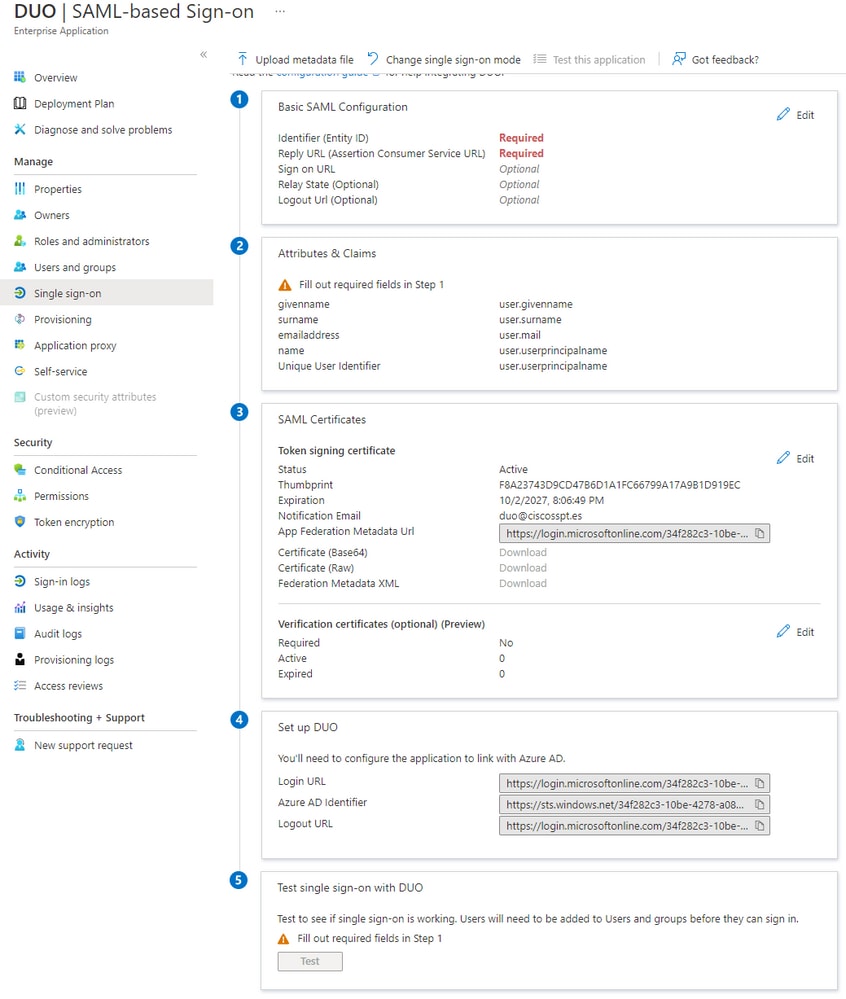

Danach müssen Sie das Duo SAML-Based Sign-on auf Azure mit den Daten der SAML Azure-Integration im Duo Admin Portal konfigurieren.

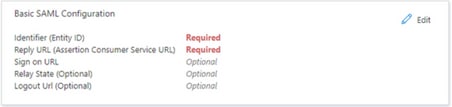

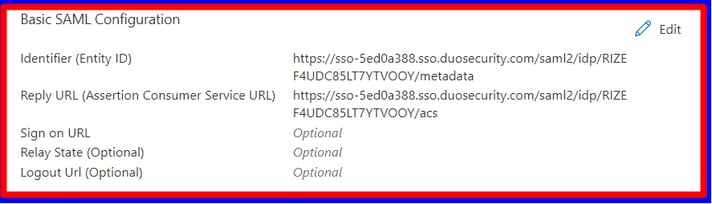

Auswählen Edit unter Basic SAML Configuration wie im Bild dargestellt.

Nach dem Kopieren der Daten von Duo der Objektkennung und der Assertion Consumer Service-URL in AzureIdentifier (Entity ID) und Reply URL (Assertion Consumer Service URL), Sie sind fertig.

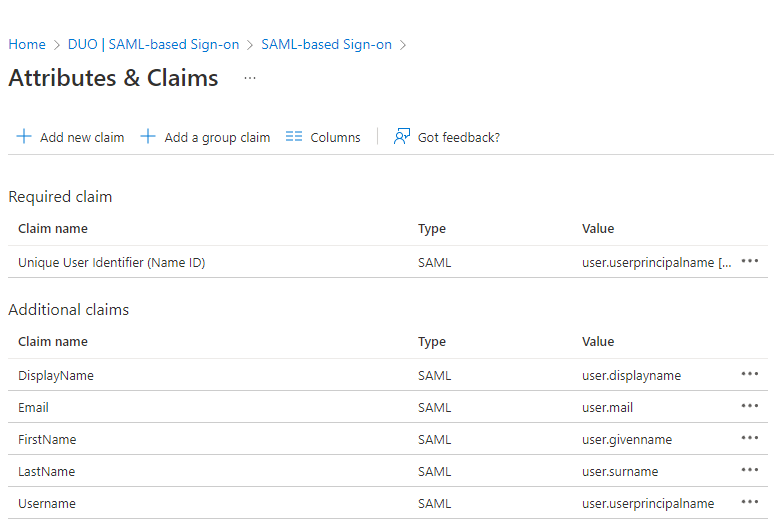

Wählen Sie Edit für Attributes & Claims .

Delete the previous configurationund fügen Sie die nächste Konfiguration zu IhremAttributes & Claims.

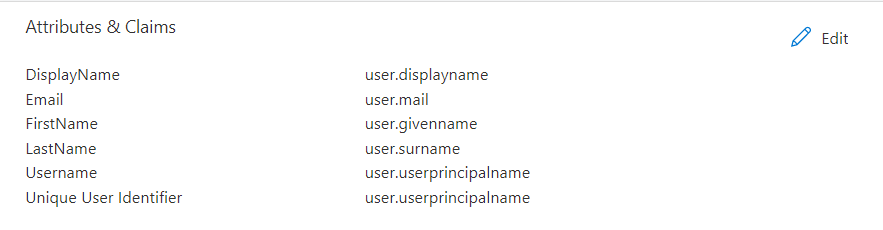

Und Sie haben so etwas:

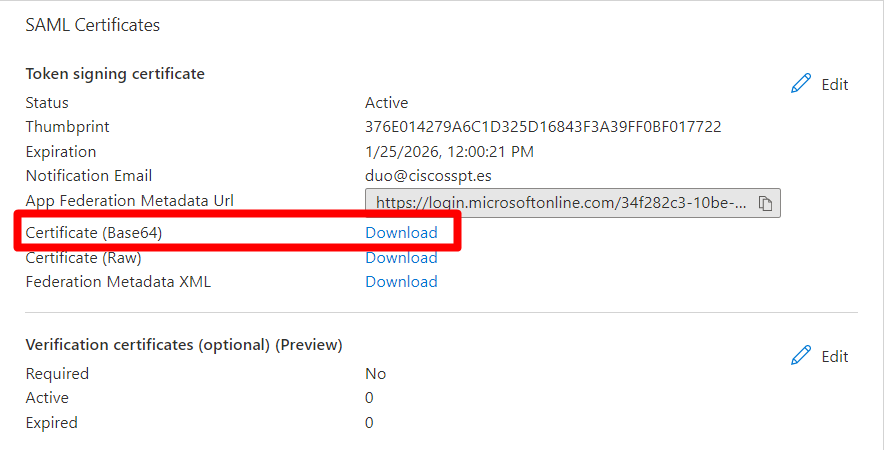

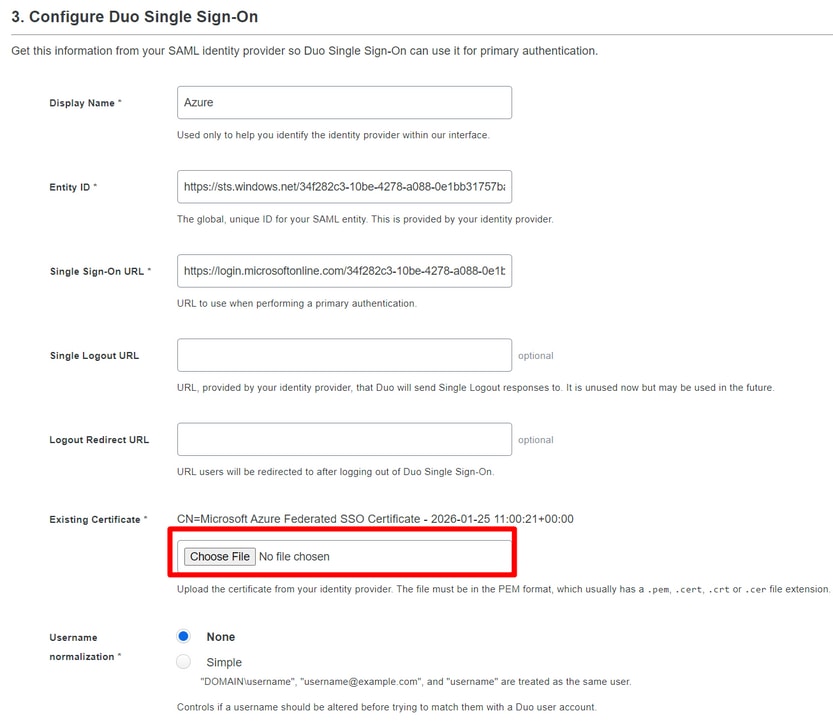

Um die Konfiguration abzuschließen, müssen Sie das Zertifikat unter SAML-Zertifikate herunterladen und in das Duo Admin Portal Ihrer SAML-Konfiguration hochladen.

Klicken Sie auf Choose File und wählen Sie das Zertifikat aus, das Sie wie im vorherigen Bild gezeigt herunterladen möchten. (Dies ist unter Ihrer Duo-App im Admin-Bereich).

Sie haben jetzt die SAML-Konfiguration zwischen Duo und Azure beendet.

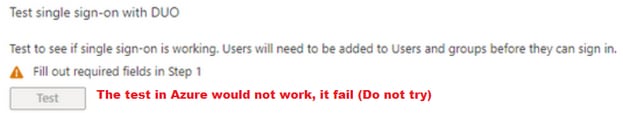

Warnung: Der Test in Azure funktioniert nicht, er schlägt fehl (bitte nicht versuchen).

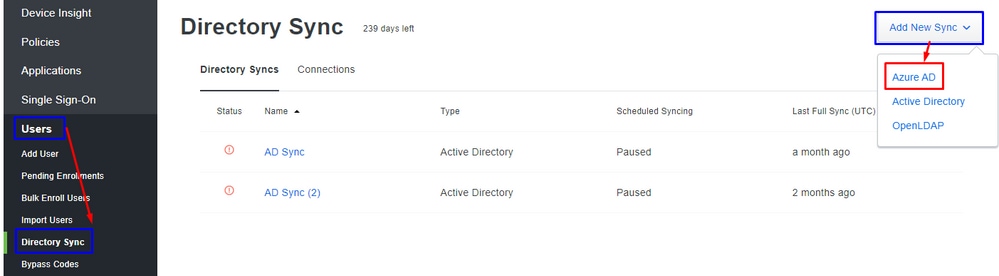

2. Konfigurieren Sie AD Sync, um die Benutzer von Azure in Duo zu synchronisieren (optional)

Dieser Schritt ist optional, hilft aber bei der Synchronisierung der Gruppen von Azure zu Duo. Sie können diesen Schritt überspringen, wenn Sie dies nicht tun möchten.

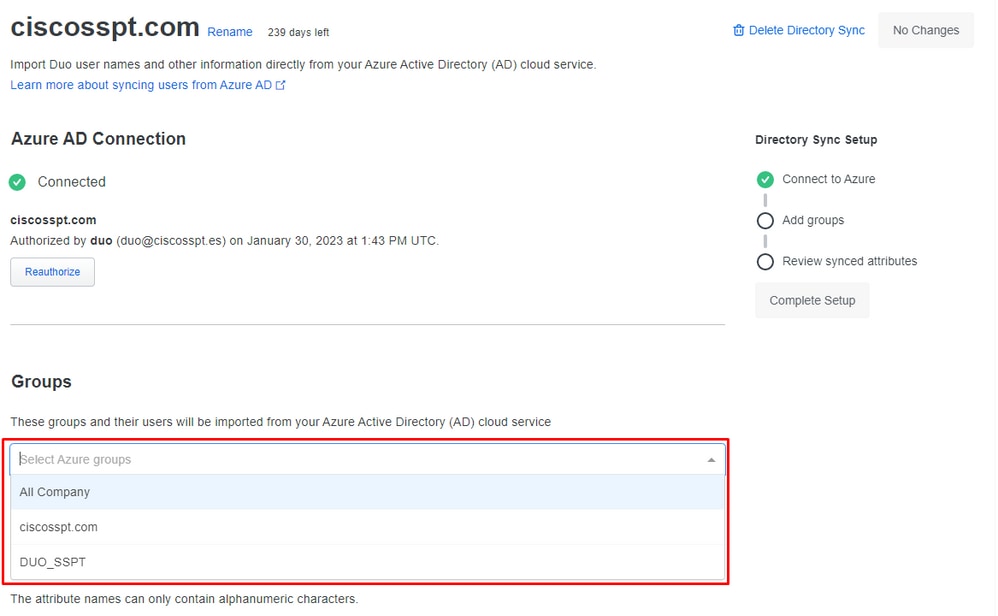

Navigieren Sie zuUsers > Directory Sync > Add New Sync > Azure AD

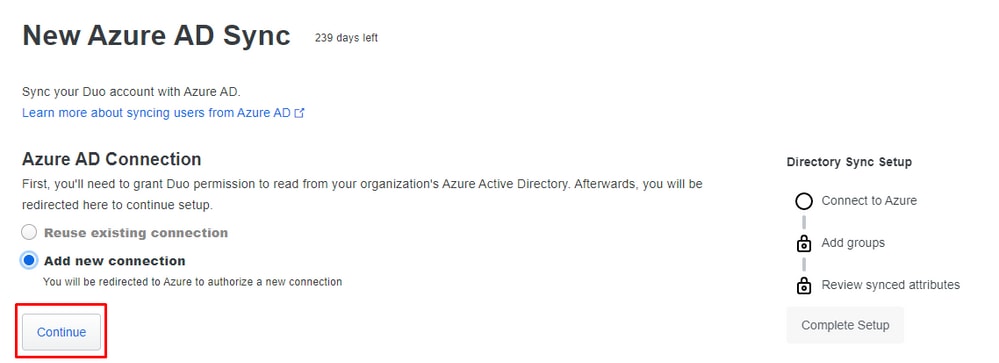

Danach werden Sie weitergeleitet zu New Azure AD Sync. Auswählen Add New Connectionund klicke auf Continue.

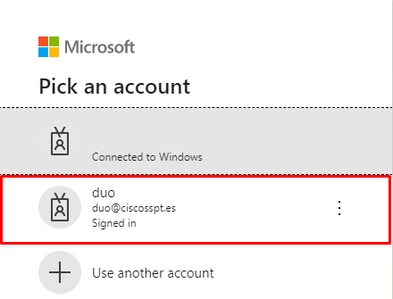

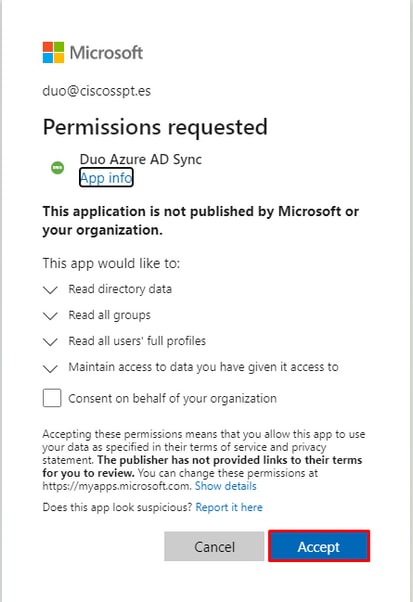

Sie müssen sich in Azure authentifizieren, um die Vereinbarungen und Rechte zu akzeptieren.

Wählen SieGroups die Sie integrieren möchten.

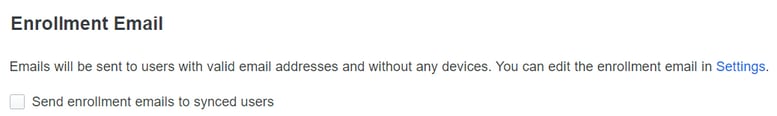

Zuvor können Sie das Kontrollkästchen markieren, um Ihnen zu ermöglichen, die E-Mail für die Registrierung zu senden, oder warten Sie, bis der Benutzer sich bei der App anmeldet und aufgefordert wird, sich bei Duo anzumelden.

und Auswahl Save.

Hinweis: Weitere Informationen zur Registrierung und zu Benutzern finden Sie unter dem nächsten Link https://duo.com/docs/enrolling-users.

3. Konfigurieren Sie die Duo Single Sign-on-App für die SMA.

Weitere Informationen finden Sie unter Single Sign-On für generische SAML-Service Provider. | Duo-Sicherheit

Erstellen Sie die APP in Duo, um die SMA zu integrieren.

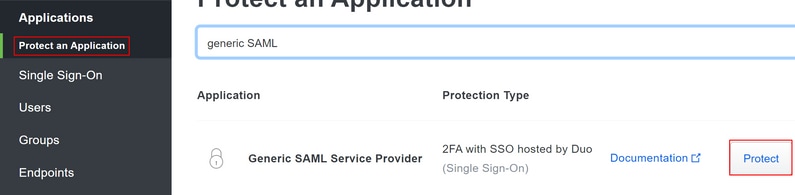

Navigate to Applications > Protect an Application- Suchen nach

Generic SAML Service Provider. - Auswählen

Protect.

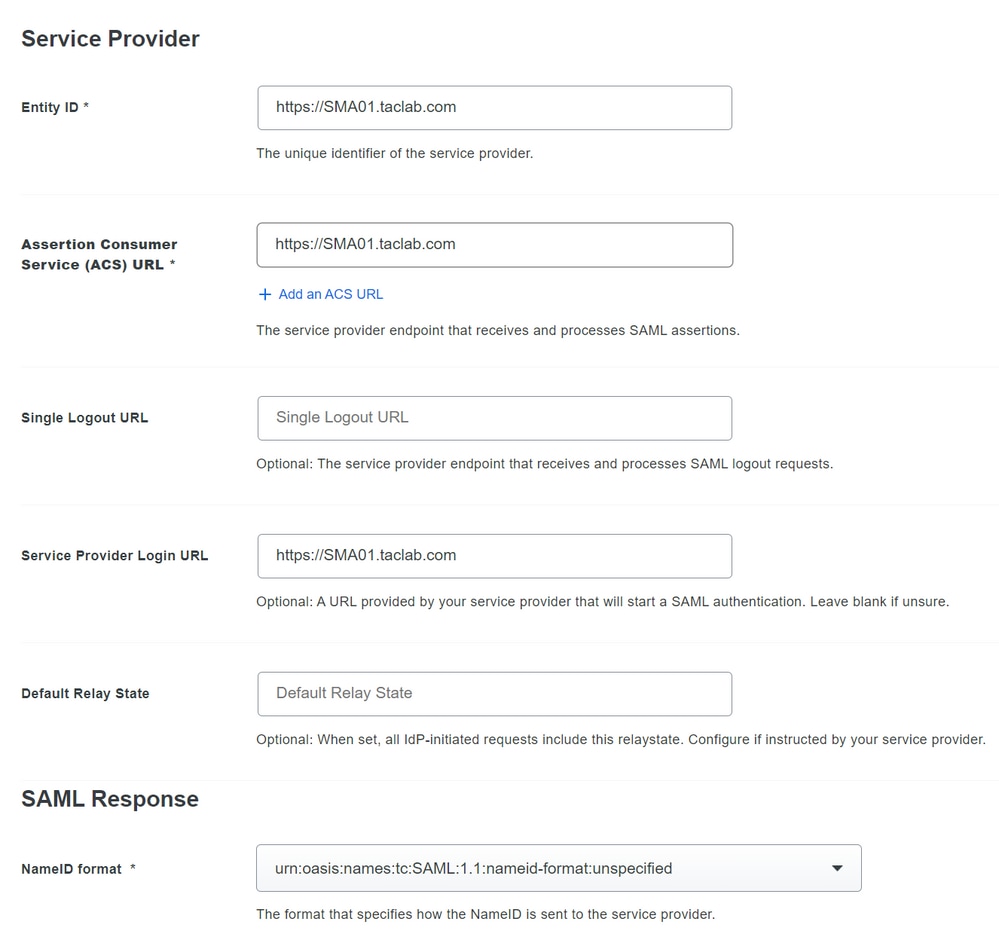

In diesem Teil konfigurieren Sie einige Variablen für Service Provider und SAML Response, die den SP und den IdP gemeinsam nutzen.

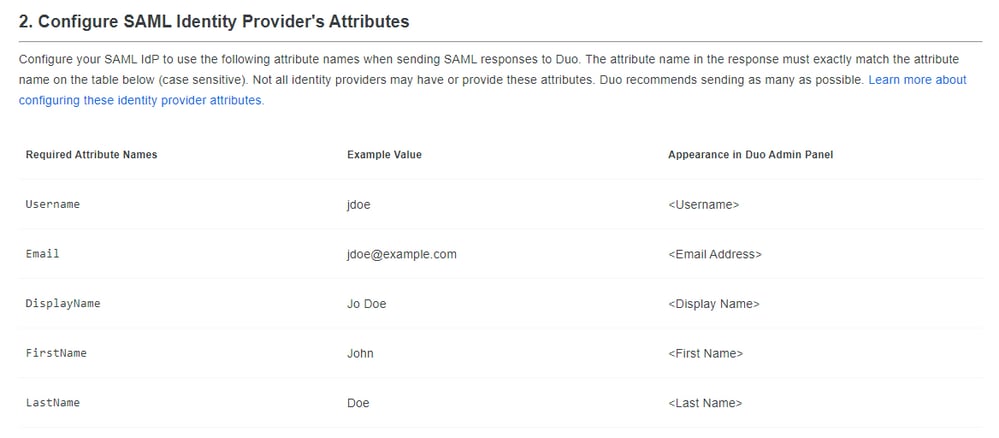

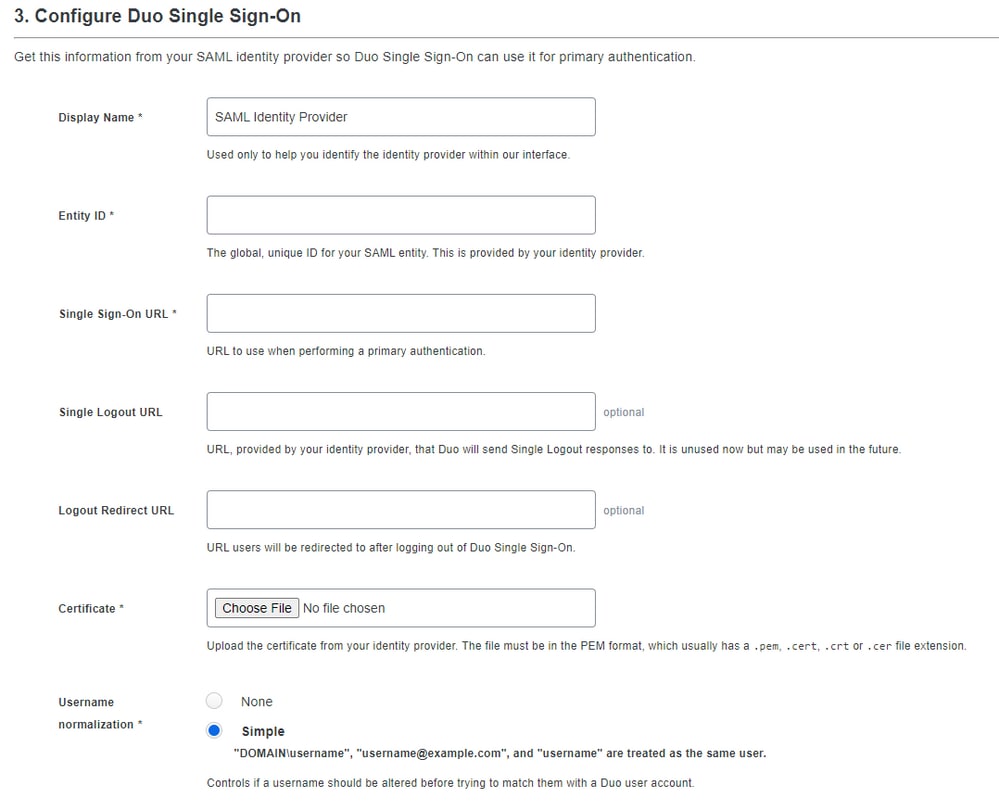

Sie konfigurieren den wichtigsten Teil für den IdP, damit sich die Benutzer authentifizieren und die richtigen Parameter in SAML senden können.

- Element-ID: Die Element-ID des Service Providers wird zur eindeutigen Identifizierung eines Service Providers verwendet. Das Format der Dienstanbieter-Element-ID ist in der Regel ein URI.

- Assertion Consumer: Der Service Provider-Endpunkt, der SAML Assertions empfängt und verarbeitet. Die SAML Assertion Consumer Service (ACS)-URL für Ihre Anwendung.

- Service Provider Login URL (Anmelde-URL für Dienstanbieter): Der Speicherort, an den die SAML Assertion mit HTTP POST gesendet wird. Dies wird häufig als die ACS-URL (SAML Assertion Consumer Service) für Ihre Anwendung bezeichnet.

- Name-ID-Format: Identifiziert die SAML-Verarbeitungsregeln und -einschränkungen für die Assertionsthemenanweisung. Verwenden Sie den Standardwert 'Nicht angegeben', es sei denn, die Anwendung erfordert explizit ein bestimmtes Format.

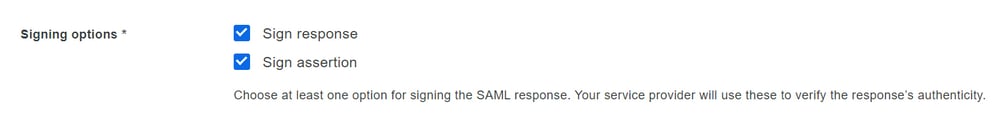

Sign response und Sign assertion müssen sowohl auf SMA als auch auf Duo markiert werden.

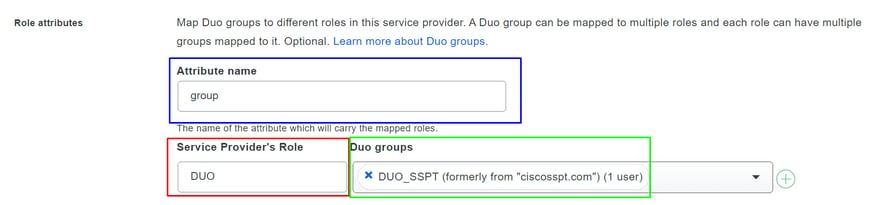

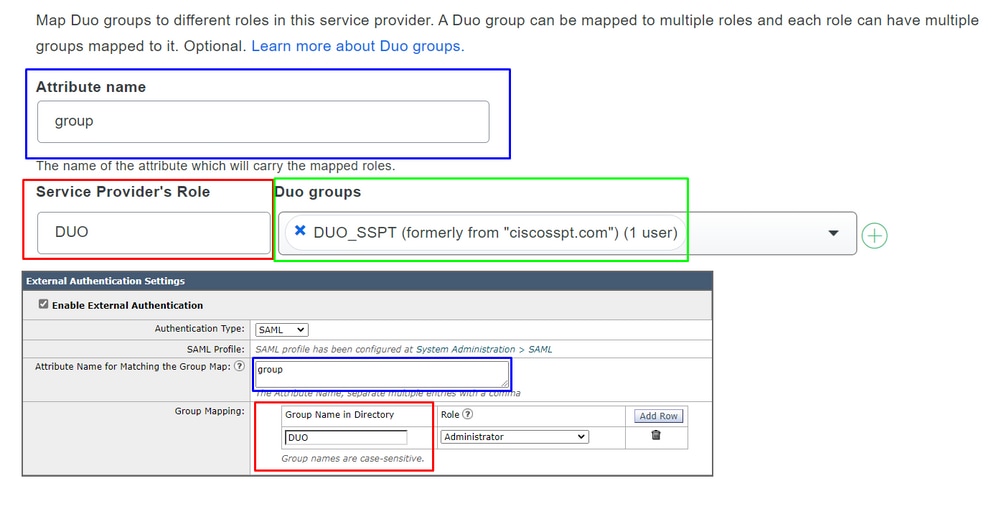

- Attributname: Der Attributname hängt von den Attributen ab, die für den Identitätsanbieter konfiguriert wurden. Die Appliance sucht im Feld "Gruppenzuordnung" nach Übereinstimmungseinträgen des Attributnamens. Dies ist optional. Wenn Sie es nicht konfigurieren, sucht die Appliance nach Übereinstimmungseinträgen aller Attribute im Feld Gruppenzuordnung.

- Rolle des Dienstanbieters: Geben Sie die gewünschten Informationen ein, nur um eine Übereinstimmung mit dem

group name in the directoryin der SMA. - Duo Groups: Die integrierte Gruppe, die in der Authentifizierungsphase zwischen SMA und Duo verwendet wird. (Beachten Sie, dass die für die Authentifizierung zu verwendenden Gruppen in Duo und nicht in der SMA vorhanden sind.)

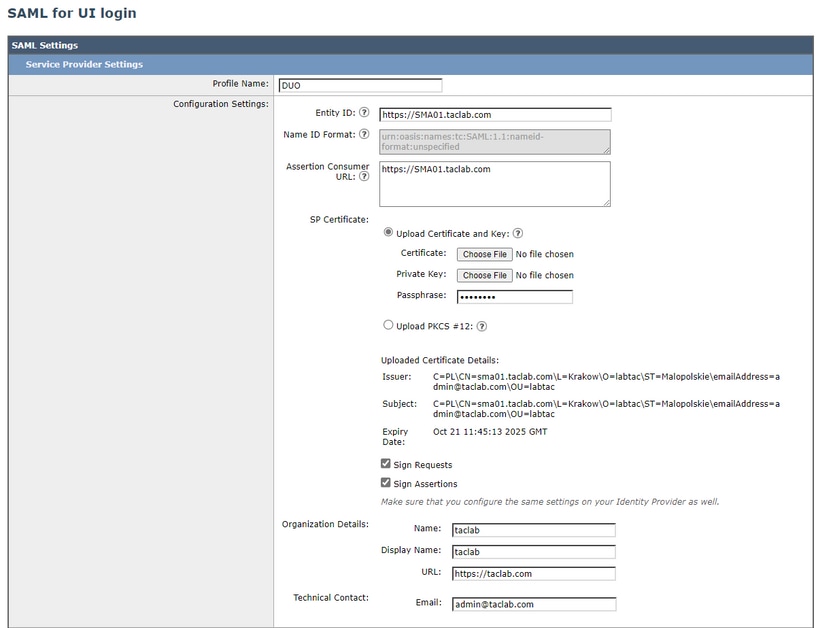

4. SMA für die Verwendung von SAML konfigurieren

Navigieren Sie zu System Administration > SAML wie im Bild dargestellt.

Auswählen Add Service Provider.

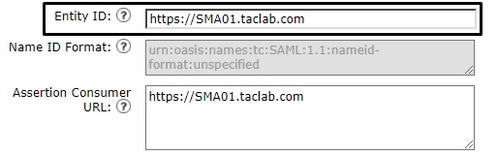

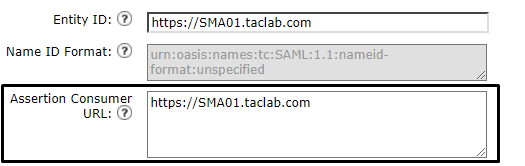

Hinweis: Beachten Sie, dass dieser Parameter in SMA und Duo identisch sein muss.

- Element-ID: Die Element-ID des Service Providers wird zur eindeutigen Identifizierung eines Service Providers verwendet. Das Format der Dienstanbieter-Element-ID ist normalerweise eine URL.

- Assertion Consumer URL: Die Assertion Consumer URL ist die URL, die der Identitätsanbieter nach erfolgreicher Authentifizierung an die SAML Assertion senden muss. Die URL, die Sie für den Zugriff auf die Webschnittstelle Ihrer SMA verwenden, muss mit der Assertion Consumer-URL übereinstimmen. Sie benötigen diesen Wert, während Sie die SMA-Einstellungen auf Duo konfigurieren.

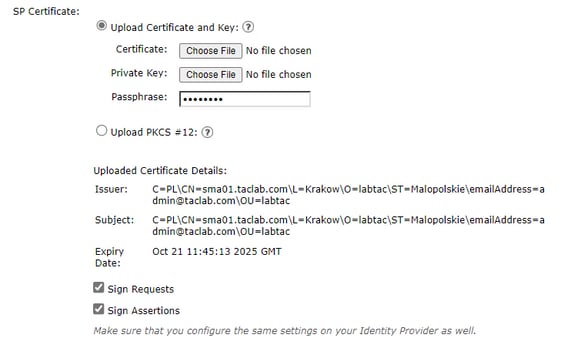

- SP-Zertifikat: Dies ist das Zertifikat für den Hostnamen, für den Sie die Assertion Consumer-URL konfiguriert haben.

Es wäre am besten, wenn Sie openssl unter Windows oder Linux. Wenn Sie ein selbstsigniertes Zertifikat konfigurieren möchten, können Sie dies im nächsten Schritt tun, oder Sie können Ihr Zertifikat verwenden:

1. Erstellen Sie den privaten Schlüssel. Dies hilft bei der Aktivierung der Ver- oder Entschlüsselung.

openssl genrsa -out domain.key 2048

2. Erstellen Sie eine Zertifikatsanforderung (Certificate Signing Request, CSR).

openssl req -key domain.key -new -out domain.csr

3. Erstellen Sie das selbstsignierte Zertifikat.

openssl x509 -signkey domain.key -in domain.csr -req -days 365 -out domain.crt

Wenn Sie mehr Tage möchten, können Sie den Wert nach -days .

Hinweis: Beachten Sie, dass Sie gemäß Best Practices nicht mehr als 5 Jahre für die Zertifikate angeben dürfen.

Danach haben Sie das Zertifikat und die Schlüssel zum Hochladen auf die SMA in der Option hochladen Zertifikat und Schlüssel.

Hinweis: Wenn Sie das Zertifikat im PKCS #12-Format hochladen möchten, können Sie es nach Schritt 3 erstellen.

Optional

- Von PEM zu PKCS#12

openssl pkcs12 -inkey domain.key -in domain.crt -export -out domain.pfx

Geben Sie die Organisationsdetails nach Bedarf ein, und wählen Sie "Senden" aus.

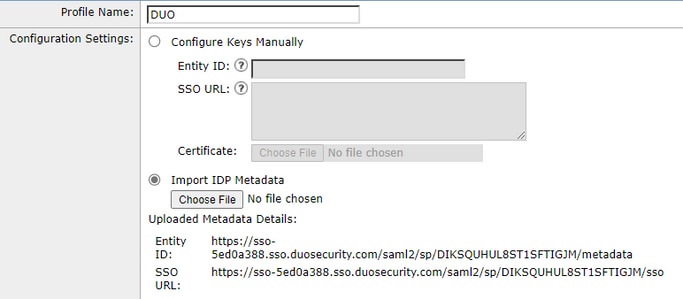

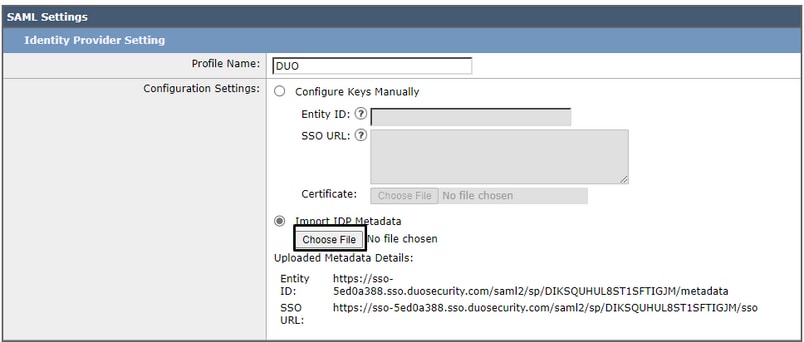

Navigieren Sie zuSystem Administration > SAML > Add Identity Provider wie im Bild dargestellt.

In diesem Schritt haben Sie zwei Optionen: Sie können diese Informationen manuell oder über eine XML-Datei hochladen.

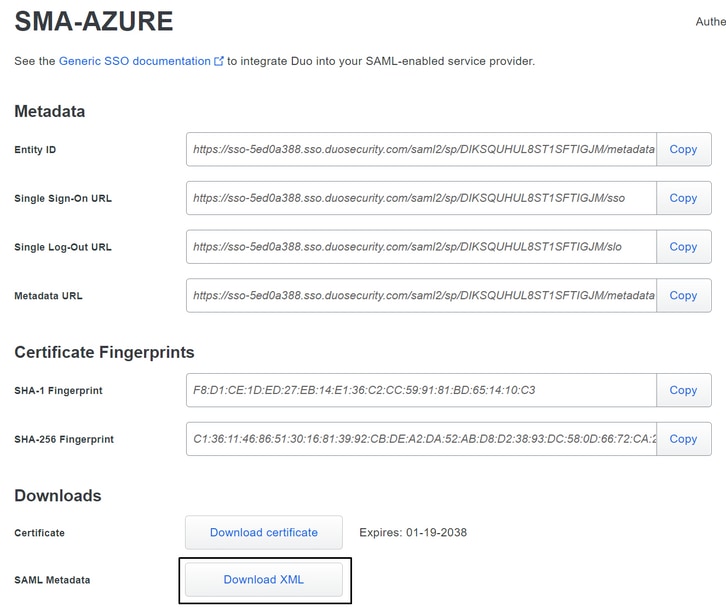

Navigieren Sie in Duo zu Ihrer Anwendung, und laden Sie die IdP-Metadatendatei herunter.

Nachdem Sie die Datei heruntergeladen haben, können Sie sie einfach in die IdP-Metadatenoption in der SMA hochladen.

Im letzten Schritt unter der SMA navigieren Sie zu System Administration > Users > External Authentication > SAML. Konfigurieren Sie die nächsten Parameter so, dass sie der Duo-Konfiguration entsprechen.

Attribute Name = Attribute Name for Match the Group Map Service Provider Role = Group Mapping

Danach können Sie die Änderungen bestätigen und bestätigen, ob Ihre Bereitstellung wie erwartet funktioniert!

Überprüfung

Nutzen Sie diesen Abschnitt, um zu überprüfen, ob Ihre Konfiguration ordnungsgemäß funktioniert.

Um Ihre Konfiguration zu testen, wählen Sie Use Single Sign on wie im Bild dargestellt.

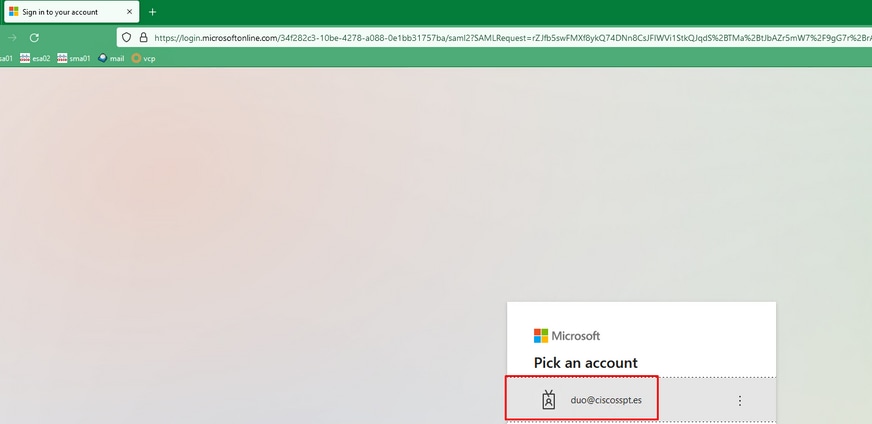

Sie werden aufgefordert, sich wie im Abbild dargestellt bei Microsoft Log in (Microsoft-Anmeldung) anzumelden.

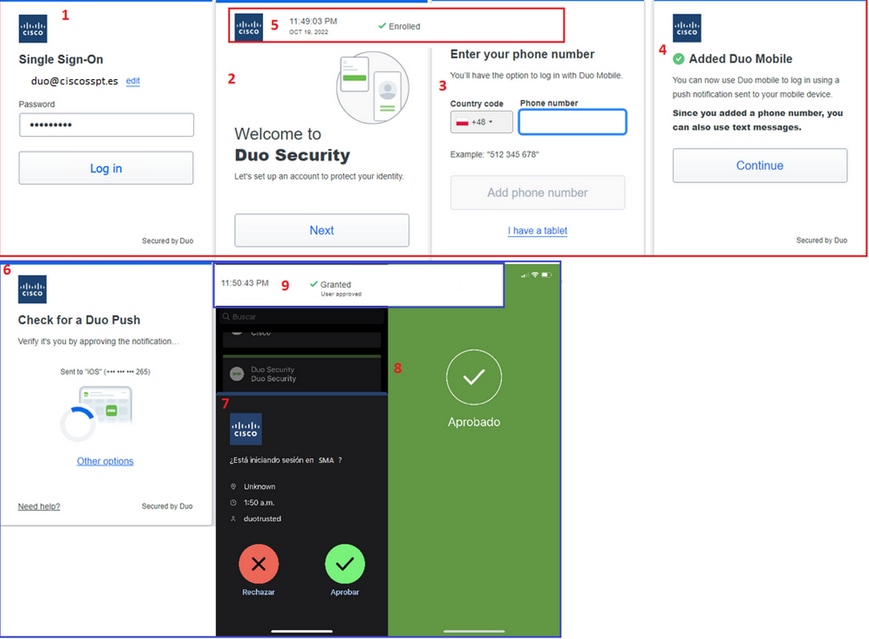

Danach müssen Sie, wenn Sie Ihren Benutzer registriert haben, aufgefordert werden, einen Benutzernamen und ein Kennwort in Duo zu konfigurieren, um sich zu authentifizieren, und danach müssen Sie die Authentifizierungsmethode auswählen.

Wenn der Benutzer nicht registriert ist und Sie die Richtlinie für die Registrierung eines nicht registrierten Benutzers konfiguriert haben, werden Sie wie im nächsten Beispiel zum Registrierungsprozess und zur Authentifizierungsmethode weitergeleitet.

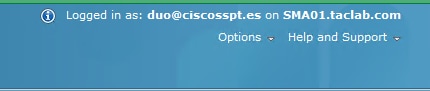

Wenn alles konfiguriert und korrigiert wurde, haben Sie sich erfolgreich angemeldet.

Fehlerbehebung

Für diese Konfiguration sind derzeit keine spezifischen Informationen zur Fehlerbehebung verfügbar.

Zugehörige Informationen

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

26-Apr-2023 |

Erstveröffentlichung |

Beiträge von Cisco Ingenieuren

- Jairo Andres Moreno CiroCisco TAC Engineer

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback